0. INTRODUCTION GENERALE

Depuis quelques années le domaine de l'informatique ne

cesse de monter à vitesse de croisière. Aujourd'hui il n'y a plus

de domaines qui ne fassent usage de cette technologie moderne.

L'informatique constitue un outil d'une importance

indispensable car, c'est à partir d'elle, les hommes se servent pour

diverses activités entre autre : gestion,

télécommunication informatique, infographie,

multimédia,... Elle permet en outre les diverses échanges :

culturelles, sociales, voir même partage des informations. Cette

information peut prendre multiples formes : orale, écrite, gestuelle,

sonore, tactile, picturale,... (Information naturelle). Elle nécessite

de prime en bord d'être traitée afin de jouer pleinement son

rôle.

Dans le domaine informatique, elle constitue la base

même car, en elle même l'informatique est définie comme

étant "la science du traitement automatique de l'information". Les

informations traitées en informatique sont désignées au

terme de données.

D'où, un regroupement d'informations

structurées et organisées en une certaine logique dans l'outil

informatique qui est l'ordinateur et permettant d'être modifiées,

consultées ou encore d'être supprimées normalement est

désigné au terme de "base de données"1(*).

Les bases de données ont pris une place importante en

informatique, et en particulièrement dans le domaine de la gestion.

Actuellement elles sont au coeur des entreprises.2(*)

Cependant, celui qui désire s'informer

aisément, retrouver une ou plusieurs données correspondant

à une demande donnée, la dite demande qui peut être

formulée sous forme des requêtes : raison pour laquelle toute

organisation ou individu dans la limite du possible est sensée doter

d'un répertoire fiable ou elle (il) peut puiser en temps réel et

record des données qui pourront satisfaire à ses divers besoins.

En tant que gradué en informatique de gestion, nous

avons opté le traitement automatique de l'information à l'Office

Congolais de Contrôle pour la gestion de la facturation par approche base

de données pour permettre celui-ci de se libérer des tâches

répétitives fastidieuses qui se produiront devant lui.

0.1. PROBLEMATIQUE

De même que les clients dans un marché

constituent la raison d'être des vendeurs, la facturation constitue la

preuve de paiement et détermination des valeurs à payer.

L'entreprise est donc contrainte de bien conserver toutes les

informations ayant trait à la facturation afin de fournir des

statistiques fiables à toutes les informations.

Les questions auxquelles l'on peut être

confrontée sont sans doute les suivantes :

· La connaissance du nombre exact des factures

établies à une date donnée est-elle nécessaire ?

· Est-il facile d'accéder à une facture

concernant un importateur (opérateur économique) ?

Compte tenu de ces questions, notre hypothèse consiste

donc de mettre en place une base de données pour que la gestion de la

facturation s'effectue avec un maximum de sureté.3(*)

0.2. CHOIX ET INTERET DU SUJET

Ce travail a double intérêts :

intérêt théorique et intérêt pratique dans le

sens qu'il permet :

· A toute entreprise facturant les produits

importés d'avoir un modèle de gestion envue d'optimiser son temps

et ses moyens pour gérer la facturation automatiquement par

l'ordinateur.

· De découvrir ce que nous avons pu

acquérir tout au long de notre premier cycle d'études

universitaires en informatique de gestion4(*).

0.3. DELIMITATION DU TRAVAIL

Nous avons préféré mener notre

étude à l'Office Congolais de Contrôle. Ce dernier est un

organisme public d'évaluation de la conformité. Direction

provinciale centre Kananga. La durée à laquelle nous avons

effectué notre étude fut alternativement de l'année

académique 2008 - 2009.

0.4. METHODE ET TECHNIQUES UTILISEES

Toute oeuvre scientifique est utile d'être bien fait,

certainement avec une certaine logique et un certain ordre. Pour y

réaliser il est toujours important de faire le choix des méthodes

et techniques à utiliser afin de produire un bon résultat5(*).

0.4.1. METHODE UTILISEE

La méthode MERISE (Méthode de

Réalisation Informatique pour les Systèmes d'Entreprise), qui est

une méthode de conception et de développement de système

d'information qui a été d'une utilité grandiose par

l'étape conceptuelle.

0.4.2. TECHNIQUES UTILISEES

a) La technique d'interview

Cette technique nous a permis d'obtenir les informations

en-tête - à - tête avec certains responsables des services

concernés. C'est une technique que l'on peut qualifier d'interactive.

Quelques questions que nous avons posées sont les

suivantes :

Q/Quels sont les objectifs poursuivis par l'OCC ?

R/ - Aider l'Etat à juguler la fraude fiscale et

à maîtriser la balance de paiements extérieurs par le

contrôle des prix ;

- Rassurer les importations, les exportations et les

assureurs ainsi que les fournisseurs de la qualité, de la

quantité, de la conformité et du prix réel des

marchandises et produits.

Q/ Comment est- ce qu'un importateur intervient au bureau

facturation de l'OCC ?

R/ Un importateur intervient dans ce bureau lorsqu'il veut

déchargés ces produits importés afin d'avoir une

autorisation et une couverture de les étaler sur le marché.

Q/ Quels sont les différents documents qui circulent

dans le bureau facturation de l'OCC?

R/ - Billet de détermination des valeurs à

l'importation ;

- Facture.

b) La technique documentaire

Cette technique à consister à la consultation

des ouvrages, des revues scientifiques, des sites Web, ainsi que des notes de

cours pour recueillir des informations relatives à notre travail (voir

bibliographie).

c) La technique d'observation

Elle nous a aidés d'obtenir les informations utiles en

observant la façon de travailler des agents et comment les informations

circulent dans les différents services.

0.5. CANEVAS DU TRAVAIL

Hormis l'introduction générale et la

conclusion, le présent travail est subdivisé en quatre chapitres

répartis de la manière suivante :

· Chapitre 1 : Généralités sur les

bases de données ; ce chapitre parle de

quelques concepts sur les bases de données.

· Chapitre 2 : Analyse préalable ; cette partie

est consacrée à la structure de

l'Office Congolais de Contrôle, son analyse et la

critique de

l'existant.

· Chapitre 3 : Modélisation des données ;

Consiste à la description des

différentes étapes conceptuelles.

· Chapitre 4 : Réalisation et

implémentation ; c'est la dernière étape du

travail qui consiste à finaliser le travail en

mettant en place un

modèle de gestion sous forme de progiciel.

CHAPITRE I : GENERALITES SUR LES BASES DE DONNEES

I.1. NOTIONS DE BASE

I.1.1. Introduction

Le domaine informatique bien qu'étant jeune, a une

évolution croisière. Jadis, la gestion et le

traitement des données se faisaient par la méthode

classique à laquelle l'on a pu dégager ces défauts

suivants6(*) :

· La redondance de données ;

· La dépendance pleine entre données et

traitement ;

· Le manque de normalisation au niveau de stockage de

données.

Pour remédier à cette situation, il a

été mis au point la notion de base de données

répondant aux questions suivantes7(*) :

· L'accès aux données selon les multiples

critères ;

· L'intégration des données ;

· La relation entre les données.

La notion qui remplace avantageusement celle de fichiers.

I.1.2. Qu'est-ce qu'une base de données ?

Définition 1.1. - Base de

données - Un ensemble organisé d'informations avec un objectif

commun.

Plus précisément, on appelle base de

données un ensemble structuré et organisé permettant le

stockage de grandes quantités d'informations afin d'en faciliter

l'exploitation (ajout, mise à jour, recherche et consultions de

données)8(*).

Définition 1.2. Base de

données informatisée - Une base de données

informatisée est un ensemble structuré de données

enregistrées sur des supports accessibles par l'ordinateur,

représentant des informations du monde réel et pouvant être

interrogées et mises à jour par une communauté

d'utilisateurs.9(*)

La gestion et l'accès à une base de

données sont assurés par un ensemble de programme que constitue

le système de gestion de base de données (SGBD).

Ainsi la notion de base de données est

généralement couplée à celle des réseaux

informatiques afin de pouvoir mettre en commun les informations d'où le

nom de « base ». On parle souvent de système

d'information pour désigner toute structure regroupant les moyens mis en

place pour partager les données.

I.1.3. Critères d'une base de données

Une base de données doit répondre aux trois

critères suivants :

1. L'exhaustivité : C'est la présence dans cette

base de tous les enseignements qui ont trait aux applications en question ;

2. La non redondance des données : Non

répétition d'une donnée plusieurs fois ;

3. La structure : C'est l'adaptation du mode de stockage de

données au traitement ; structuration que la base doit avoir est

liée à l'évolution de la technologie.10(*)

I.1.4. Utilité d'une base de données

Une base de données permet de mettre des

données à la disposition des utilisateurs pour une consultation,

une saisie ou bien une mise à jour, tout en assurant des droits

accordés à ces derniers. Cela est d'autant plus utile que les

données informatiques soient de plus en plus nombreuses.11(*)

I.1.5. Avantages de la base de données

La base de données présente les avantages ci -

après :

· L'indépendance entre données et

traitements ;

· La duplication des données est réduite ;

· La base de données dote l'entreprise d'un

contrôle centralisé de données opérationnelles qui

représentent d'après H.S. MELZER le capital important de

l'entreprise ;

· L'ordre dans le stockage de données ;

· L'utilisation simultanée des données par

différents utilisateurs.

I.1.6. Sécurité et confidentialité de

la base de données

La base de données doit être

sécurisée contre :

· Les indiscrétions : Par un mot de passe

· Les erreurs : Des contrôles doivent être

mis en place pour vérifier que des contraintes

d'intégrités sont respectées.

· Les destructions : En cas d'incident (panne

logicielle, panne matérielle ou panne d'électricité), des

procédures de sauvegarde et reprise doivent être prévues

afin de relancer le système sans avoir recommencé les saisies par

la transaction.

I.1.7. Niveau de description des données ANSI/SPARC

Pour atteindre certains de ces objectifs, trois niveaux de

description de données ont été définis par la norme

ANSI/SPARC12(*).

1) Le niveau externe ; Correspond à la perception de

tout ou partie de la base pour un groupe donné d'utilisateurs,

indépendamment des autres. On appelle cette description le schéma

externe ou "vue".

2) Le niveau conceptuel : Décrit la structure de

toutes les données de la base, leurs propriétés (les

relations qui existent entre elles : leur sémantique inhérente),

sans se soucier de l'implémentation physique ni de la façon

chaque groupe de travail voudra s'en servir. On appelle cette description le

schéma conceptuel.

3) Le niveau interne ou physique : Correspond à la

manière dont la base est implantée sur les ordinateurs,

définit la politique de stockage ainsi que le placement des

données (description des enregistrements contenant les données

des index, etc.).

I.2. Conception de Base de Données

La conception d'un système d'information n'est pas

évidente car, il faut réfléchir sur l'ensemble de

l'organisation, que l'on doit mettre en place. La phase de conception

nécessite des méthodes permettant de mettre en place un

modèle sur lequel il faut s'appuyer. La modélisation consiste

à créer une représentation virtuelle d'une

réalité de telle façon à faire ressortir les points

auxquels l'on s'intéresse. La méthode la plus utilisée et

rependue est la méthode "MERISE"13(*).

I.2.1. MERISE

MERISE (Méthode d'Etude et de Réalisation

Informatique pour les Systèmes d'Entreprise). MERISE est une

méthode de conception, de développement et de réalisation

des projets informatiques.

Caractéristiques générales :

· Cohérence interne et avec l'industrie ;

· Séparation des données et des

traitements ;

· Description de l'existant pour aller vers le futur ;

· Prise en compte du système d'information.

REMARQUE : Le modèle conceptuel de données

à pour but d'écrire de façon formelle les données

qui sont utilisées par le système d'information. Il permet de

décrire les données de l'entreprise ou de l'organisation selon la

vue externe. Pour cela, nous essayerons de présenter les données

et les relations qui existent entre les objets qui auront été

étudiés.

I.2.2. Eléments constructifs du modèle

relationnel

Dans ce modèle, les données sont

représentées par de tables, sans préjuger de la

façon dont les informations sont stockées dans la machines. Les

tables constituent donc la structure logique du modèle relationnel. Les

tables ne représentent donc qu'une abstraction de l'enregistrement

physique des données en mémoire.14(*)

Le père des bases relationnelles est Edgar Frank CODD.

Chercheur chez IBM à la fin des années 1960.

Les objectifs du modèle relationnel sont :

· Proposer des schémas de données faciles

à utiliser ;

· Améliorer l'indépendance logique et

physique ;

· Mettre à la disposition des utilisateurs des

langages de haut niveau.

1. Attribut : Un attribut est un identifiant (un nom)

décrivant une information stockée dans une base.

2. Domaine : Le domaine d'un attribut est l'ensemble, fini ou

infini, de ses valeurs possibles.

3. Relation : Une relation est un sous-ensemble du point

cartésien de n domaines d'attributs (n>0).

4. Schéma de relation : Un schéma de relation

précise le nom de la relation ainsi que la liste des attributs avec

leurs domaines.

5. Degré : Le degré d'une relation est son

nombre d'attributs.

6. Occurrence ou n - uplets ou tuples : Une occurrence, ou un

- uplets ou tuples, est un élément de l'ensemble figuré

par une relation. Autrement dit, une occurrence est une ligne du tableau qui

représente la relation.

7. Cardinalité : La cardinalité d'une relation

est son nombre d'occurrences.

8. Clé candidate : Une clé candidate d'une

relation est un ensemble minimal des attributs de la relation dont les valeurs

identifient à coup sur l'occurrence.

La valeur d'une clé candidate est donc distincte pour

toutes les tuples de la relation. La notion de la clé candidate est

essentielle dans le modèle relationnel.

9. Clé primaire : Une clé primaire d'une

relation est une de ses clés candidate. Pour signaler la clé

primaire, ses attributs sont généralement soulignés.

10. Clé étrangère : Une clé

étrangère dans une relation est formée d'un ou plusieurs

attributs qui constituent une clé primaire dans une autre relation.

11. Schéma relationnel : Un schéma relationnel

est constitué par l'ensemble des schémas de relation.

12. Base de données relationnelle : Une base de

données relationnelle est constituée par l'ensemble des n-uplets

des relations du schéma relationnel.

I.2.2.1. Normalisation

Les formes normales sont différents stades de

qualité qui permettent d'éviter la redondance dans les bases de

données relationnelles afin d'éviter ou limiter : les pertes de

données, les incohérences au sein des données,

l'effondrement des performances des traitements.

Le processus de normalisation consiste à remplacer une

relation donnée par certaines projections afin que la jointure de ces

projections permette de retrouver la relation initiale15(*).

I.3. Le Système de Gestion de Base de

Données

I.3.1. Définition : Afin de pouvoir contrôler les

données ainsi que les utilisateurs, le besoin d'un système de

gestion s'est vite fait ressentir. La gestion de la base de données) ou

en anglais DBMS (DataBase Management System). Le SGBD est un ensemble de

services (applications logicielles) permettant de gérer les bases de

données c'est-à-dire16(*) :

· Permettre l'accès aux données de

façon simple ;

· Autoriser un accès aux informations à de

multiples utilisateurs ;

· Manipuler les données présentes dans la

base de données (insertion, suppression, modification).

I.3.2. Modèles de SGBD

Les bases de données sont apparues à la fin des

années 60, à une époque où la

nécessité d'un système de gestion de l'information souple

se fait ressentir. Il existe cinq modèle de SGBD, les

différenciés selon la représentation des données

qu'elle contient :

· Modèle Hiérarchique : Le modèle

hiérarchique est une forme de système de gestion de base de

données qui lie des enregistrements dans une structure arborescente de

façon à ce que chaque enregistrement n'ait qu'un seul processeur

(par exemple, une paire des chaussures n'appartient qu'à une seule

personne). Il s'agit du premier modèle de SGBD.

· Modèle réseau : Ce modèle utilise

des pointeurs vers des enregistrements.

· Modèle relationnel : Dans ce modèle les

données sont structurées suivant les principes de

l'algèbre relationnel. En d'autre terme, les données sont

enregistrées dans des tables.

· Modèle déductif : Les données

sont représentées sont forme de table, mais leur manipulation se

fait par calcul de prédicats.

· Modèle objet : Les données sont

stockées sous forme d'objets, c'est-à-dire de structures

appelées classes présentant des données membres. les

champs sont des instances de ces classes.

I.3.3. Objectifs de SGBD

Des objectifs principaux ont été fixés

aux SGBD dès l'origine de ceux-ci et ce, afin de résoudre les

problèmes causés par la démarche classique.

Ces objectifs sont ci-après17(*) :

· Indépendance physique : La façon dont

les données sont difinies doit être indépendante des

structures de stockage utilisées.

· Indépendance logique : Un même ensemble

de données peut être vu différemment par des utilisateurs

différents.

· Accès aux données : Se fait par

intermédiaire d'un langage de manipulation de données (LMD).

· Administration centralisée de données

(intégration) : toutes les données doivent être

centralisées dans un réservoir unique commun à toutes les

applications.

· Non redondance : Chaque donnée doit être

présente qu'une seule fois dans la base.

· Cohérence de données : Les

données sont soumises à un certain nombre de contraintes

d'intégrité qui définissent un état cohérent

de la base.

· Partage de données : Il s'agit de permettre

à plusieurs utilisateurs d'accéder aux données au

même moment de manière transparente.

· Sécurité des données : Les

données doivent pouvoir être protégées contre les

accès non autorisés.

· Résistance aux pannes.

I.3.4. Caractéristiques de la conception de BDD

en SGBD

· Les entités deviennent des tables dans le

modèle relationnel(18);

· Les identifiants deviennent des clés primaires

et secondaires ;

· Les propriétés deviennent des attributs

de la table ;

· L'ensemble des propriétés devient une

ligne;

· les types de relations qu'on peut rencontrer sont au

nombre de quatre :

1. un à un (1,1) ;

2. un à plusieurs (1,n) ;

3. plusieurs à plusieurs (n,n) ;

4. plusieurs à un (n,1).

I.3.5. Méthode d'accès aux

données

La base de données étant créée,

il sera nécessaire que les utilisateurs trouvent bien un moyen d'y

accéder par diverses opérations telles que :

· L'ajout de données ;

· La mise à jour des données ;

· La suppression des données et tant d'autres.

Cela se fait grâce à une méthode

d'accès aux données.

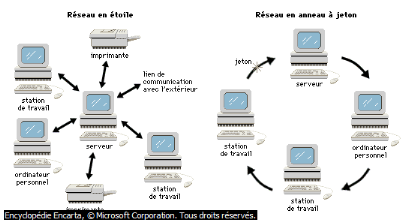

I.4. Notion Des Réseaux Informatiques

I.4.1. Introduction aux réseaux locaux

Un réseau local, appelé aussi réseau

local d'entreprise (RLE) (ou en anglais LAN : Local Area Network), est un

réseau local permettant d'interconnecter les ordinateurs d'une

entreprise ou d'une organisation. Grâce à ce concept, datant de

1970, les employés d'une entreprise ont à disposition d'un

système permettant18(*) :

· D'échanger des informations ;

· De communiquer ;

· D'avoir accès à des services divers.

Un réseau local relie généralement des

ordinateurs à l'aide de supports de transmission.

I.4.2. Interconnexion des réseaux locaux

La nécessité d'interconnexion d'un

réseau local sert à interconnecter les ordinateurs d'une

organisation.

I.4.3. Les équipements d'interconnexion

1. Répéteur : (en anglais repeater) est un

équipement simple permettant de dégénérer un signal

entre deux noeuds du réseau, afin d'étendre la distance de

câblage d'un réseau. Le répéteur travaille

uniquement au niveau physique (couche 1 du modèle OSI)19(*).

D'une part, un répéteur peut permettre de

constituer une interface entre deux supports physiques de types

différents, c'est-à-dire qu'il peut par exemple permettre de

relier un segment de paire torsadé à un brim di fibre optique.

2. Concentrateur (HUB)

Est un élément permettant de concentrer le

trafic réseau provenant de plusieurs hôtes, et de

régénérer le signal. Le concentrateur est ainsi une

entité possédant un certain nombre de ports (il possède

autant de ports qu'il peut connecter de machines entre elles,

généralement 4, 8, 16, ou 32).

Son unique but est de récupérer les

données binaires provenant sur un port et de les diffuser sur l'ensemble

des ports20(*).

3. Commutateur

En anglais Switch est un pont multiport, c'est-à-dire

qu'il s'agit d'un élément actif agissant au niveau 2 du

modèle OSI.

Le commutateur analyse les trames arrivant sur ses ports

d'entrée et filtre les données afin de les aiguiller uniquement

sur les ports adéquats (on parle de commutation ou de réseau

commuté).

4. Précautions pour la fidélité des

données

Technologie

|

Type de câble

|

Vitesse

|

Porté

|

10Base-2

|

Câble coaxial de faible diamètre

|

10Mb/s

|

185m

|

10Base-5

|

Câble coaxial de gros diamètre (0.4 inch)

|

10Mb/s

|

500m

|

10Base-T

|

double paire torsadée

|

10 Mb/s

|

100m

|

100Base-TX

|

double paire torsadée

|

100 Mb/s

|

100m

|

1000Base-SX

|

fibre optique

|

1000 Mb/s

|

500m

|

|

Tous les ordinateurs d'un réseau Ethernet sont

reliés à une même ligne de transmission, et la

communication se fait à l'aide d'un protocole appelé

CSMA/CD (Carrier Sense Multiple Access with Collision Detect

ce qui signifie qu'il s'agit d'un protocole d'accès multiple avec

surveillance de porteuse (Carrier Sense) et détection de

collision).

Avec ce protocole toute machine est autorisée à

émettre sur la ligne à n'importe quel moment et sans notion de

priorité entre les machines. Cette communication se fait de façon

simple:

· Chaque machine vérifie qu'il n'y a aucune

communication sur la ligne avant d'émettre

· Si deux machines émettent simultanément,

alors il y a collision (c'est-à-dire que plusieurs trames de

données se trouvent sur la ligne au même moment)

· Les deux machines interrompent leur communication et

attendent un délai aléatoire, puis la première ayant

passé ce délai peut alors réémettre

Ce principe est basé sur plusieurs contraintes:

· Les paquets de données doivent avoir une taille

maximale

· il doit y avoir un temps d'attente entre deux

transmissions.

CHAPITRE II : ANALYSE PREALABLE

INTRODUCTION

La décision de réaliser une étude

d'informatisation doit être soigneusement préparée.

L'étude préalable joue le même rôle que le

schéma directeur, mais se limite à un domaine précis dans

l'organisation.

Les objectifs de l'analyse préalable sont21(*) :

· Poser correctement le problème à

résoudre ;

· Rechercher une orientation de la solution par

définition de l'avant-projet.

Ainsi, l'analyse préalable a pour but de

définir l'opportunité et la praticabilité

d'informatisation en posant d'une façon claire le problème

à informatiser et les objectifs à atteindre.

II.1. ANALYSE STRUCTURELLE DE L'OCC

II.1.1. Présentation et historique

Il était une fois la Société Congolaise

de Surveillance (SCS), une filiale de la Société

Générale de Surveillance (SGS), créée en 1949 ;

société créée par les négociants.

La SCS avait pour mission d'effectuer :

· Le contrôle des produits agricoles

d'exploitation ou de consommation locale ;

· Le contrôle avant embarquement des marchandises

importées ;

· Les contrôles techniques se rapportant à

la sécurité du travail ;

· Exploitation des silos de Kinshasa.

Ces contrôles s'opéraient sur des marchés

de gré-gré dans le sens que la SCS se fondant sur des contrats

négociés et signés par arrangements à

l'améliorable avec la clientèle, sans soubassement

réglementaire contraignants22(*).

Plupart, les contrôles à l'importation et

à l'exploitation seront régis par la règlementation du

change de 1963 et les dispositions de circulaire n°172 publié par

la Banque Nationale, le 02 mars 1964, tandis que les contrôles techniques

étaient imposés dès 1969 la prévoyance sociale. Les

autres contrôles continuaient à se négocier auprès

des producteurs. La SCS devenue en 1971, Société Zaïroise de

Surveillance (SZS), fut dissoute à la suite des mesures

économiques à tous les secteurs de la vie économique

nationale.

Pour y parvenir, il fallait créer une entreprise

d'Etat, investi par le législateur du monopole du contrôle. Cette

entreprise c'est l'Office Zaïrois de Contrôle (OZAC) né de la

volonté du Présent fondateur du Mouvement Populaire de la

Révolution (MPR), président de la république qui promulgua

l'Ordonnance - loi n°74/013 du 10 janvier 1974.

Les premiers pas du jeune office qui venait de naître

devraient être guidés par les enfants du pays, que le Chef de

l'Etat nomma par l'ordonnance présidentielle. Il s'agit du Directeur

Général (DG) MUTOKA SUMBWE KABAMBI et du Directeur

Général Adjoint (DGA) DIBENGA TSHIBUNDI.

C'est à eux qu'incomba la délicate tâche

de mener de fastidieuses démarches envue de disposer d'un capital de

démarrage.

En effet, aux termes de l'art. 4 de l'ord-loi n°74/013

du 10 janvier 1974 créant l'Office Zaïrois de Contrôle

(OZAC), une ordonnance du président de la république devait

déterminer :

· Les biens dont la propriété allait

être transférée de l'Etat à l'Office ;

· La valeur de ces biens ;

· Le montant de la dotation en espèces à

accorder à l'office à titre des fonds de premier

établissement.

Le patrimoine de l'entreprise n'ayant pas été

déterminé, les premiers dirigeants se contentèrent d'une

ligne de crédit de (Z 100.000.000) obtenu auprès de la banque du

peuple. Ils eurent le privilège de bénéficier (sans

contrat d'achat ni de location) des biens meubles et immeubles laissés

au Zaïre par la SGC. C'est dans ces circonstances, quelques

précurseurs que l'office démarra effectivement ses

activités le 01 février 1974.

Notons, en passant que l'évaluation des biens de la

SGS a été réalisée le 09 avril 1974 par les experts

du département des affaires foncières et qu'on accorde de

location - vente est intervenu entre la SGS et l'OZAC en 1981.

En 1997, l'OZAC devenu OCC (Office Congolais de

Contrôle), suite à l'entrée du pouvoir de l'AFDEL.

L'OCC est un organisme public à caractère

technique et commercial, doté de la personnalité juridique

crée par l'ord-loi n°74/013 du 10 janvier 1974.

La Direction provinciale Centre Kananga de l'OCC est

situé au n°001 avenue du Commerce, Q/ Tshinsambi, C/ Kananga,

province du kasaï Occidental.

Il est borné au (à l') :

· Est par l'Agence d'aviation FILAIR ;

· Ouest par l'Imprimerie Protestante de Kananga ;

· Nord par l'Ecole primaire SNCC/Kananga ;

· Sud par la station KHRT/Kananga.

II.1.2. Raisons motivant sa création

Les grandes décisions du 30 novembre 1973 visant

à réhabiliter le zaïre dans ses droits légitimes et

à renforcer ainsi son indépendance économique ont

marqué un tournant pour l'avenir de l'économie zaïroise.

C'est ainsi que les dispositions relatives à la lutte

contre le commerce triangulaire ont été revues pour contrer

l'action de l'Etat sur les modalités d'importation, ceci pour

éviter les faits néfastes sur le pouvoir d'achat du citoyen

zaïrois du fait de la surfacturation des marchandises.

II.1.3. Missions légales

· Effectuer des contrôles de qualité,

quantité et de conformité de toutes marchandises.

· Effectuer des contrôles de prix des marchandises

et produits à l'importation ;

· Analyser tous les échantillons et produits ;

· Effectuer des contrôles techniques de tous

appareils et travaux,

· Prévenir des sinistres et procéder au

contrat des dommages ou des avaries ;

· Gérer et exploiter des silos, magasins

généraux et entrepôts de douane ;

· Faire toutes les opérations quelconques se

rapportant directement ou indirectement à son activité

légale, sauf les opérations d'achat envue de la revente.

II.1.4. Objectifs principaux

a) En faveur de l'Etat

· Aider l'Etat à juguler la fraude fiscale et

à maîtriser la balance de paiements extérieurs par le

contrôle des prix ;

· Aider l'Etat à disposer des statistiques

fiables dans le commerce extérieurs et à maîtriser la

valeur en douane de la marchandise ;

· Soutenir l'Etat dans ses efforts de

développement intégral.

b) En faveur de l'opérateur économique

· Rassurer les importations, les exportations et les

assureurs ainsi que les fournisseurs de la qualité, de la

quantité, de la conformité et du prix réel des

marchandises et produits ;

· Aider les opérateurs économiques et

individuels à s'assurer du respect des normes.

c) En faveur du consommateur et de l'usager

· Sécuriser et rassurer le consommateur et

l'usager de la qualité du produit identifié et retenu comme

propre à la consommation ou des ouvrages en chantier près

à être utilisé.

· Sécuriser l'usager sur le lieu de travail.

· Prévenir les atteintes à l'environnement

humain.

II.1.5. Organigramme

DIRECTION

Service Coordination

DAF

S. Financier

B. Facturation

B. Comptabilité

B. Caisse

B. Budget

B. Recouvrement

Secrétaire de Direction

Bureau Relation Publique

DEX

S. Contrat d'Avarie

Service Contrôle

Service Laboratoire

B.C. Import

S. EMIDOC & Statistique

S. Métrologie & Contrôle technique

B.CPTL

C. PRIX

BRASIMBA

Sect GARE

Sect AERO

Sect. TPA

C.VA : Commissariat d'Avaries

EMIDOC : Emission des documents

ML & CT : Métrologie légale et

Contrôle technique

B. Social

B. Personnel

S. Administratif

II.2. ETUDE DE L'EXISTANT

L'étude de l'existant a pour but de recueillir les

données qui vont servir pour élaborer le diagnostic en vue de la

recherche et de choix des solutions ou de la solution future permettant

l'amélioration du système actuel23(*).

II.2.1 Analyse des postes de travail

Comme nous venons de constater précédemment

dans l'organigramme dont le type de la structure est linéaire et

fonctionnelle. Dans le cadre de notre travail les services et les bureaux sont

dénommés « postes de travail » et les

informations concernant chacune d'elles seront reprises dans la fiche

appelée "fiche descriptive de poste de travail".

|

Application : Facturation

ANALYSTE : DELVIN DIUMI

Domaine : Finances FICHE DESCRIPTIVE DES POSTES DE TRAVAIL

DATE : Le 30-12-2008

|

|

N°

|

NOM POSTE

|

NOM MNEMO

|

TACHES EFFECTUEES

|

NBRE AGENTS

|

MOYENS DE TRAITEMENT

|

|

01

|

Bureau Ouverture de dossier

|

BOUD

|

- Réception importateur ;

- Ouverture et enregistrement dossier

|

1

|

- stylo ;

- registre ;

papiers, tec.

|

|

02

|

Bureau Contrôle

|

BCONT

|

- Réception de l'importateur

- Vérification dossier,

- Détermination des valeurs à payer.

|

2

|

- stylo ;

- registre ;

- calculatrice ;

papiers, tec.

|

|

03

|

DIVISION EXPLOITATION

|

DEX

|

- Administration des travaux techniques

- Contrôle de la mise en oeuvre du travail

|

1

|

- stylo ;

- registre ;

- ordinateur ;

papiers, tec.

|

|

04

|

Bureau Facturation

|

BFAC

|

- Etablissement facture ;

- Déclaration des valeurs à payer.

|

1

|

- stylo ;

- registre ;

- calculatrice ;

- papiers, tec.

|

|

05

|

Service Financier

|

SERF

|

- Coordination des tâches financières ;

- Gestion des entrées - sorties

|

1

|

- stylo ;

- registre ;

- papiers, tec.

|

|

06

|

Bureau Caisse

|

BCA

|

- Trésorerie des fonds ;

- Gestion des mouvements des fonds ;

- Réception de payement

|

1

|

- stylo ;

- registre ;

- livre de caisse ;

- papiers, tec.

|

|

07

|

Secrétariat de direction

|

SEC

|

- Réception des correspondances;

- Enregistrement des lettres reçues et envoyées.

|

2

|

- stylo ;

- registre ;

- ordinateur ;

- imprimante ;

- scanner ;

- papiers, tec.

|

|

08

|

DIRECTION

|

DIR

|

- Coordination des toutes les activités.

|

2

|

|

II.2.2. MOYENS DE TRAITEMENT

a) Moyens de traitement humain

|

Application : Facturation

ANALYSTE : DELVIN DIUMI

Domaine : Finance

DATE : Le 30-12-2008

FICHE DESCRIPTIVE DES MOYENS DE TRAITEMENT HUMAIN

|

|

|

N°

|

NOM POSTE

|

EFFECTIF

|

QUALIFICATION

|

OBSERVATION

|

|

01

|

Bureau ouverture de dossier

|

1

|

-

|

-

|

|

02

|

Bureau Contrôle

|

2

|

-

|

-

|

|

03

|

Division Exploitation

|

1

|

-

|

-

|

|

04

|

Bureau facturation

|

1

|

-

|

-

|

|

05

|

Service financier

|

1

|

-

|

-

|

|

06

|

Bureau Caisse

|

1

|

-

|

-

|

|

07

|

Secrétariat de direction

|

2

|

- D6

- L1 Informatique

|

|

|

08

|

Direction

|

2

|

|

- -

|

b) Moyens de traitements matériels

|

Application : Facturation

ANALYSTE : DELVIN DIUMI

Domaine : Finance

DATE : Le 30-12-2008

FICHE DESCRIPTIVE DES MOYENS DE TRAITEMENT MATERIEL

|

|

|

N°

|

TYPE MATERIEL

|

TYPE PROCESSEUR

|

CAPACITE HDD

|

SUPPORT D'INFORMATION

|

LOGICIEL DE BASE

|

PERIPH.

|

LANGAGE DE PGM.

|

TYPE RESEAU

|

DATE D'ACQUISITION

|

|

01

|

Ordinateur DELL

|

Intel ® P 4

|

150GB

|

- HDD

- Flash disque

|

MS WIN XP prof SP 2

|

- Clavier

- Souris

- Écran

- Scanner canon 25

- Imprimante HP Laser 1020

|

C++

|

WAN

|

-

|

|

02

|

Ordinateur LG

|

Intel ® P 4

|

48GB

|

- HDD

- Flash disque

- CD-ROM

|

MS WIN XP prof SP 2

|

- Clavier

- Souris

- Écran

- Scanner canon 25

- Imprimante HP Laser 1010

|

C++

|

WAN

|

-

|

II.2.3. TABLEAU DE FLUX

Le tableau de flux est l'ensemble des documents

véhiculés et leur contenu.

|

N°

|

NOM DOCUMENTS

|

CODE DOCUMENTS

|

INFOS VEHICULEES

|

SERVICE ORIGINE

|

SERVICE DESTIN.

|

|

DESIGN

|

CODE DESIGN

|

|

01

|

Lettre de transport

|

LT

|

N°Lettre

N°Colis

N°Etique.

Nom dest

Adr dest

Poids

Tare

Agent per

|

NLT

NC

NETQ

NOMDEST

ADRDEST

PD

TR

AGPERC

|

Importateur

|

Bureau ouverture dossier

|

|

02

|

Mercurial des prix

|

MP

|

N°d'ordre

Produits

Valeurhor

payspro

|

NUMOR

PROD

VALHOR

PAYPROV

|

Bureau contrôle des prix

|

-

|

|

03

|

Rapport journalier

|

RJ

|

N°RAP

Lieu trav

Date

Expéditeur

Destinateur

Nature int

Produits

N°wagon

Non agent

signature

|

NUMRJ

LTR

DT

EXP

DEST

NATINT

PROD

NUMWAG

NAG

SIGN

|

Bureau contrôle import

|

Service

|

|

04

|

Bordereau de transit

|

BT

|

N°border

Poste

Date

N°/wagon

Fournisseur

Naturemar

Quantité

Nbredéclaré

Pddéclaré

Facturen°

Paysprov

Paysorig

Agent

|

NUMB

POSTE

DT

NUMWAG

FRS

NATMAR

QTE

NBDEC

PD/DEC

FACNUM

PAYPRO

PAYOR

AG

|

Bureau contrôle import

|

Service contrôle

|

|

05

|

Billet de détermination des valeurs à

l'importation

|

BDVIMP

|

Dossier n°

Tarif doua

N°billet

Importateur

Adresse

Lettre de tr

Bordereau

Produits

Poids

Nombres

Pays prov

Pays orig

Valeur déc

Facture n°

PrixUnFOB

PrixtotalCIF

Valaccepté

Val CIF

Val FOB

|

DNUM

TD

NUMB

IMPOR

ADR

LT

BT

PD

PD

NB

PAYPROV

PAYOR

VDEC

FACNUM

PUFOB

PT/CIF

VACPT

VALCIF

VALFOB

|

Bureau contrôle prix

|

- division exploit.

- service financier

|

|

06

|

Facture

|

FAC

|

N°facture

Importateur

N°techniq.

valeurFOB

valeurCIF

Frs ouv.

Frs cont.

Impôt

|

NUMFAC

IMPOR

NUMTEC

VALFOB

VALCIF

FROUV

FRCONT

ICA

|

Bureau facturation

|

Caisse

|

|

07

|

RECU CAISSE

|

RC

|

N°reçu

Importateur

Val CIF

Montant

|

NUMREC

IMPOR

VALCIF

MT

|

Caisse

|

-Secrét.

-Import.

|

Quelques descriptions de documents

· Lettre de transport : C'est un document externe

à l'OCC, établit par la société qui transporte les

marchandises.

· Mercuriale des prix : C'est un document interne

à l'OCC, qui détermine la valeur de chaque produit.

· Rapport journalier : C'est un document interne

à l'OCC, qui est établit par le bureau contrôle lors du

débarquement des marchandises.

· Bordereau de Transit : C'est un document circulaire de

l'OCC.

· Billet de détermination des valeurs à

l'importation : C'est un document interne établit par le bureau

contrôle qui permet de déterminer les valeurs des produits

importés en vue d'en dégager le prix à payer.

1. Frais de contrôle 3,5% de la valeur CIF.

2. Frais de tally 5 USB/tonne de la marchandise au

débarquement.

3. Impôt sur Chiffre d'Affaire.

On détermine les valeurs :

Nota :

FOB : Valeur proprement dite des marchandises achetées.

CIF : Valeur FOB + frais manutentionnés (l'OCC facture

sur cette valeur).

· Billet de facturation (facture) : c'est document

interne qui déclare le montant à payer.

II.2.4. SCHEMA DE FLUX ENTRE SERVICE

Bureau caisse

Bureau

Facturation

Bureau Ouverture dossier

D5

D1 D2 D3

Importateur

D1 D2 D3

D4 D4 D6

Secrétariat de

Direction

Bureau

Contrôle

Service

Financier

D4

D4 D4

D6 D6 D6 D6

Division

Exploitation

Direction

D6

DICTIONNAIRE DES DONNEES

|

N°

|

NOM MNEMONIQUE

|

LIBELLE

|

|

01

02

03

04

05

06

|

D1

D2

D3

D4

D5

D6

|

Lettre de transport

Bordereau de saisie

Rapport journalier

Billet de détermination des valeurs à

l'importation

Facture

Reçu caisse

|

II.2.5. Matrice de flux

|

Acteurs

Acteurs

|

Import.

|

BOUV

|

BCONT

|

DEX

|

BFAC

|

SERF

|

BCA

|

SEC

|

DIR

|

|

Import.

|

|

LT

BT

RJ

|

|

|

|

|

|

|

|

|

BOUV

|

|

|

LT

BT

RJ

|

|

|

|

|

|

|

|

BCONT

|

|

|

|

BDVIMP

|

|

BDVIMP

|

|

|

|

|

DEX

|

|

|

BDVIMP

|

|

|

|

|

REC

|

|

|

BFAC

|

|

|

|

|

|

|

FAC

|

|

|

|

SERF

|

|

|

|

|

BDVIMP

|

|

|

|

|

|

BCA

|

|

|

|

|

|

|

|

REC

|

|

|

SEC

|

REC

|

|

|

REC

|

|

|

|

|

REC

|

|

DIR

|

|

|

|

|

|

|

|

REC

|

|

II.2.6. Schéma de circulation des informations

a) Narration

A l'arrivée des produits importés,

l'importateur se présente au bureau ouverture de dossier avec sa lettre

de transport, Bordereau de transit, et rapport journalier. S'il est nouveau, il

ouvre le dossier, dans le cas contraire, il renouvelle son dossier et on

l'enregistre.

Le bureau ouverture de dossier envoi l'importateur avec son

dossier au bureau contrôle qui contrôle son dossier après

quoi il retourne le dossier à l'importateur et établit un

document Détermination des valeurs à l'importation. Le bureau

contrôle oriente le dit document à la Division Exploitation pour

les annotations ; juste après il retourne le document au bureau

contrôle.

Le bureau contrôle envoi l'importateur de se

présenter au service de finance pour la détermination des valeurs

à payer. Ce dernier envoi l'importateur de se présenter avec son

document au bureau de facturation pour faire le calcule afin de trouver un

montant à payer, il établit un document donné facture. Ce

bureau facturation oriente l'importateur à la caisse pour le payement.

Après avoir soldé la caisse établit un document

appelé "reçu caisse" qu'il remet à l'importateur une copie

et l'autre elle envoie au secrétariat de direction pour enregistrer et

accorder l'autorisation de déchargement.

LT

BT

RJ

LT

BT

RJ

TTT1

Doss.

Doss.

TTT2

DET VAL

DOSS.

DOSS.

DET VAL

TTT3

DET VAL VER.

DET VAL VER.

DET VAL VER.

TTT4

BFAC

BFAC

TTT5

FAC

BFAC

TTT6

REC

REC

TTT7

RECER

REC

TTT8

RECV

RECEV

RECEV

|

Application : Facturation

ANALYSTE : DELVIN DIUMI

Domaine : Finances FICHE DESCRIPTIVE DES POSTES DE TRAVAIL

DATE : Le 30-12-2008

|

|

BOUV

|

BCONT

|

DEX

|

SERF

|

BFAC

|

BCA

|

SEC

|

DIR

|

|

|

|

|

|

|

|

|

II.3. DIAGNOSTIC DE L'EXISTANT : BILAN DU SYSTEME ACTUEL

Après l'analyse de la structure de l'entreprise et ses

diverses informations qui y circulent, nous passons à

l'établissement du diagnostic de l'existant, c'est-à-dire

établir le bilan du système analysé.

II.3.1. Recensement des problèmes

a) Problèmes d'efficience

- L'organigramme fonctionnel de l'OCC Kananga n'a pas le

service informatique ;

- Le Bureau facturation traite les informations manuellement ;

- Le secrétariat de direction centralise toutes les

tâches automatiques.

b) Problème d'efficacité

- L'OCC possède un personnel technique et financier

compétent, mais l'effectif fait défaut.

- Le personnel de l'OCC n'a pas une bonne connaissance

informatique.

II.3.2. Analyse de causes

1. Cause matérielle : - Traitement des informations est

manuel.

2. Cause personnelle : - Effectif réduit,

- Ils ne sont pas formés en informatique.

II.3.3. Construction de l'avant-projet de solution

a) Objectifs et niveau de solution : L'entreprise

n'étant pas informatisée, nos objectifs ne se limiteront qu'on

niveau de la gestion de la facturation. Le bureau facturation de l'OCC est un

bureau important dans la gestion financière pour le cadre des

activités de ressources de l'entreprise dont le traitement et le partage

des informations sont manuels.

Sous cet angle nous proposons une mise en oeuvre d'un

système d'information par approche base données répartie,

car avec cette possibilité la gestion de la facturation des produits

importés sera rentable et faible en temps réel et record.

Nous envisageons normalement le type d'informatique

décentralisée (répartie) d'où le traitement

s'effectue au niveau de chaque poste de travail.

Enfin, assurer une formation solide en informatique pour son

personnel concerné.

II.3.4. Contraintes

Etant une solution de type informatique, cette

dernière nécessite une main d'oeuvre forte et suffisamment du

temps pour être implémentée. D'autant plus qu'une solution

informatique doit être réalisée si pas conçue avec

beaucoup de précisions et plus de fiabilité.

CHAPITRE III : MODELISATION DES DONNEES

III.1. MODELE CONCEPTUEL DES DONNEES

a) Recensement et description des entités24(*)

|

N°

|

ENTITE

|

ROLE

|

PROPRIETES

|

|

CODE

|

DESIGNATION

|

OBSERV.

|

|

01

|

PERSONNES

|

Identifier la personne qui importe les produits

|

NUMPERS

NOMPERS

ADR

TEL

CAT

|

Numéro pers.

Nom personne

Adresse

Téléphone

Catégorie

|

Id.

|

|

02

|

PRODUITS

|

Identifier les produits importés

|

CODEPROD

NATPROD

QTE

NBDEC

PDEC

PNET

FRS

DTEXP

PAYPROV

PAYOR

ARRIPAR

VALFOB

|

Code produit

Nature produit

Quantité

Nombre déclaré

Poids déclaré

Poids Net

Fournisseurs

Date expiration

Pays provenance

Pays origine

Arrivée par

Valeur FOB

|

Id

|

|

03

|

CONTROLE

|

Effectuer le contrôle pour déterminer les valeurs

des produits

|

NUMCONT

NATCONT

NUMLT

PU/FOB

PT/CIF

QTE

NBDEC

PDEC

PNET

|

Numéro contrôl.

Nature contrôle

Numéro LT

Prix Unit. FOB

Prix total CIF

Quantité

Nombre déclaré

Poids déclaré

Poids Net

|

Id.

|

|

04

|

FINANCES

|

Déterminer directement les valeurs de produits

|

NUMFIN

NOMPERS

PROD

VALFOB

VALCIF

NOMFIN

|

Numéro finance.

Nom personne

Produit

Valeur FOB

Valeur CIF

Nom financier

|

Id.

|

|

05

|

FACTURE

|

Facturer les valeurs déterminées

|

NUMFAC

NOMPERS

NUMTCH

PROD

QTE

PD

PU/Produits

FRMENITE

VALFOB

VALCIF

FRCONT

FROUV

TALLY

ICA

|

Numéro facture

Nom personne

Numéro techniq.

Produit

Quantité

Poids

Prix unitaire P

Frais menite

Valeur FOB

Valeur CIF

Frais contrôle

Frais ouverture

Tally

Impôt sur C.A.

|

Id.

|

|

06

|

CAISSE

|

Perception de payement de facture

|

NUMREC

NOMPERS

VALCIF

MTP

MOT

DT

|

Numéro reçu

Nom personne

Valeur CIF

Montant

Motif

Date

|

Id.

|

b) Recensement et description des associations et

cardinalités

|

N°

|

ASSOCIATION

|

COLLECTION

|

CARDINALITES

|

OBSER.

|

|

01

02

03

04

05

06

07

|

Importer

Contrôler

Déterminer

Dresser facture

Payer

Rendre reçu

Appartenir

|

PERSONNES -PRODUITS

CONTROLE - PRODUITS

CONTROLE - FINANCES

FINANCES - FACTURE

FACTURE - CAISSE

CAISSE - PERSONNES

PRODUITS - FACTURE

|

1,n - 1,1

1,n - 1,1

1,n - 1,n

1,n - 1,n

1,n - 1,1

1,n - 1,n

1,n - 1,n

|

CIF

CIF

CIF

|

Représentation graphique du MCD

PERSONNES

NUMPERS

NOMPERS

ADR

TEL

CAT

PRODUITS

CODEPROD

NATPROD

QTE

NBDEC

PDEC

PNET

FRS

DTEXP

PAYPROV

PAYOR

ARRIPAR

VALFOB

CONTROLE

NUMCONT

NATCONT

NUMLT

PU/FOB

PT/CIF

QTE

NBDEC

PDEC

PNET

CAISSE

NUMREC

NOMPERS

VALCIF

MTP

MOT

DT

FACTURE

NUMFAC

NOMPERS

NUMTCH

PROD

QTE

PD

PU/Produits

FRMENITE

VALFOB

VALCIF

FRCONT

FROUV

TALLY

ICA

FINANCES

NUMFIN

NOMPERS

PROD

VALFOB

VALCIF

NOMFIN

Importer

Contrôler

Déterminer valeurs

NUMCONT + NUMFIN

Dresser facture

NUMFIN + NUMFAC

Payer

Rendre reçu

NUMPERS + NUMREC

Appartenir

CODEPROD+NUMFAC

1,n 1,1

1,n

1,n

1,n

1,n

1,1

1,n

1,n

1,n

1,n

1,n

1,1

1,n

III.2. MODELE CONCEPTUEL DE TRAITEMENT

TABLEAU EVENEMENT - RESULTAT

|

N°

|

EVENEMENT

|

OPERATION

|

RESULTAT

|

|

01

|

Arrivée des produits importés.

|

Présentation du dossier des produits importés

|

Ouverture

Enregistrement

|

|

02

|

Orientation dossier

|

Contrôle dossier

|

Billet détermination des valeurs pour produit

importés

|

|

03

|

Arrivée détermination des valeurs à la

facturation.

|

Dressage facture

|

Facture

|

|

04

|

Réception facture à la caisse

|

Payement

|

Reçu caisse

|

|

05

|

Réception reçu caisse

|

Validation

|

Autorisation déchargement

|

Arrivée produits importés

Enregistrement

Ouverture dossier

Dossier en attente

Orientation dossier

EV2 et R1 ou R2

Billet détermination des valeurs importées

Dossier frauduleux

Arrivée détermination des valeurs à la

facturation

EV3 et R4

FACTURE

FACTURE en crédit

Réception facture à la caisse

EV4 et R6

EV1

|

OP1 : Présentation dossier

|

|

|

OK

|

|

KO

|

R1 R2

R3 EV2

|

OP2 : Contrôle dossier

|

|

|

OK

|

|

KO

|

R4 R5

EV3

|

OP3 : Dressage facture

|

|

|

OK

|

|

KO

|

R6

R7 EV4

Reçu caisse

Réception recu caisse

EVR et R8

Autorisation de déchargement

TJRS

R8 EV5

III.3. MODELE LOGIQUE DE DONNEES

1. Choix du matériel

Comme nous l'avons souligné dans l'objectif et niveau

de solution que le bureau facturation de l'OCC étant un bureau non

informatisé, nous optons pour une solution matérielle

simplifiée.

Ainsi donc, nous proposons aux utilisateurs une politique

centralisée que nous appelons "Architecture Client/serveur".

En premier lieu, nous avons un serveur de données

contenant toutes les données de la base. En deuxième lieu, nous

avons les clients qui sont qui des postes de travail au niveau de bureau

répartis dans différents sites accédant ainsi à la

à la base selon les droits qui leur sont accordés.

a) Aspect hardware

1. Le serveur de données

· Processeur Intel Celeron M 370, 1,5Ghz 400Mhz FBB, 1Mb

L2 cache

· Mémoire vive (RAM) 1GB DDR

· Lecteur CD-ROM, ou DVD-ROM avec graveur

· Disque dur (HDD) 200GB

· Carte réseau 100Mbps

· Carte graphique SGRAM.

Coût unitaire : (2.000USD)

2. Les postes de travail

· Processeur Intel pentium 4 ; 1,5Ghz

· Disque dur 80Gb

· Carte graphique AGP

· Lecteur CD-ROM, DVD-ROM avec graveur

· Carte réseau 100Mbps

· Ports USB (plus au moins 4)

· Clavier AZERTY

· Souris optique

Cout unitaire : (1200 USD)

3. Autres périphériques

· Imprimante HP Laser (250 USD)

· Imprimante HP Jet d'encre (100 USD)

· Scanner plat A4 (100 USD)

· Switch 16 ports (45 USD)

· Modem (100 USD)

· Ventilateur (8 * 50USD = 400USD)

Cout unitaire : (2000USD)

b) Aspect software

1) Système d'exploitation

· Windows Server 2003 pour le serveur (CD original

70USD)

· Windows XP Professionnel SP2 pour les postes de

travail (CD original 50).

C.U. : (120 USD)

2) Les logiciels outils

· Antivirus AVAST 4.8 (CD original 20 USD)

· Microsoft Office 2003 (CD original 20 USD)

· Power DVD 5.0. (CD original 10 USB)

· Nero 7.0. (CD original 10 USD)

· Adobe 8.0. (CD original 30 USB)

Cout unitaire : (220 USD)

3. Langage de programmation

· Visual DBASE (40USD)

Cout total du projet = 13.980USD

2. MODELE LOGIQUE DE DONNEES RELATIONNEL

2.1. Représentation en intension de MLDR

T- PERSONNES (NUMPERS, NOMPERS, ADR, TEL, CAT)

T-PRODUITS (CODEPROD, NATPROD, QTE, NBDEC, PDEC, PNET,

FRS, DTEXP, PAYPROV, PAYOR,ARRIPAR, VALFOB, NUMPERS, NUMCONT)

T-CONTROLE (NUMCONT, NATCONT, NUMLT, NUMBT, PU/FOB,

PTCIF, QTE, PTCIF, PDEC, PNET)

T-FINANCES (NUMFIN, NUMORD, NATPROD, PU/FOB, VALFOB,

VALCIF, NOMFIN)

T- FACTURE (NUMFAC, NOMPERS, NUMTECH, NATPROD,

VALCIFS, VALFOB, FRCONT, FROUV, TALLY, ICA)

T-CAISSE (NUMREC, NOMPERS, VALCIFS, MTP, MOT, DT,

NUMFAC)

T-DETERMINER (NUMCONT, NUMFIN)

T-DRESSER (NUMFAC, NUMFIN, NOMPERS, NOMFIN)

T-APPARTENIR (CODEPROD, NUMFAC)

T-RENDRE RECU (NUMREC, NUMPERS, DT)

2.1. Représentation en extension de MLDR

1

T-CONTROLE

#NUMCONT

NATCONT

NUMLT

PU/FOB

PT/CIF

QTE

NBDEC

PDEC

PNET

T-PRODUITS

#CODEPROD

#NUMPERS

#NUMCONT

NATPROD

QTE

NBDEC

PDEC

PNET

FRS

DTEXP

PAYPROV

PAYOR

ARRIPAR

VALFOB

T-PERSONNES

#NUMPERS

NOMPERS

ADR

TEL

CAT

1

1

1

8

8

1

T-DETERMINER

#NUMCONT

#NUMFIN

T-FINANCES

#NUMFIN

NOMPERS

PROD

VALFOB

VALCIF

NOMFIN

8

1

8

1

T-DRESSER

#NUMFAC

#NUMFIN

T-APPARTENIR

#CODEPROD

#NUMFAC

8

8

8

8

T-FACTURE

#NUMFAC

NOMPERS

NUMTCH

PROD

QTE

PD

PU/Produits

FRMENITE

VALFOB

VALCIF

FRCONT

FROUV

TALLY

ICA

1

1

T-RENDRE

#NUMREC

#NUMPERS

T-CAISSE

#NUMREC

#NUMFAC

NOMPERS

VALCIF

MTP

MOT

DT

8

1

8

III.4. MODELE PHYSIQUE DE DONNEES

Ce modèle est étroitement lié aux

techniques informatiques concernant le SGBD, il décrit comment les

données sont stockées sur la mémoire physique de la

machine (ordinateur).

Bref, il consiste à implémenter le

modèle dans le SGBD, c'est-à-dire le traduire dans un langage de

définition et de définition.

DESCRIPTION DES TABLES

1. Table PERSONNES

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

|

#NUMPERS

NOMPERS

ADR

TEL

CAT

|

NUM

TEXTE

TEXTE

NUM

TEXTE

|

5

25

30

10

20

|

Primary key

|

|

2. Table PRODUITS

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

06

07

08

09

10

11

12

13

|

#CODEPROD

#NUMPERS

#NUMCONT

NATPROD

QTE

NBDEC

PDEC

PNET

FRS

DTEXP

PAYPROV

PAYOR

ARRIPAR

|

NUM

NUM

NUM

TEXTE

NUM

NUM

NUM

NUM

TEXTE

DATE

TEXTE

TEXTE

TEXTE

|

5

5

5

25

8

8

8

8

25

8

20

20

20

|

Primary key

|

|

3. Table contrôle

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

06

07

08

09

|

NUMCONT

NATCONT

NUMLT

NUMBT

PU/FOB

PT/CIF

QTE

PDEC

PNET

|

NUM

TEXTE

NUM

NUM

NUM

NUM

NUM

NUM

NUM

|

5

25

5

5

8

8

8

8

8

|

Primary key

|

|

4. Table FINANCES

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

06

07

|

NUMFIN

NUMORD

NATPROD

PU/FOB

VAL/FOB

VAL/CIF

NOMFIN

|

NUM

NUM

TEXTE

NUM

NUM

NUM

TEXTE

|

5

5

25

8

8

8

25

|

Primary key

|

|

5. Table FACTURE

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

06

07

08

09

10

11

12

13

14

|

NUMFAC

NUMPERS

NUMTECH

NATPROD

QTE

POIDS

FRMENITE

PU/PRODUIT

VALCIF

VALFOB

FRCONT

FROUV

TALLY

ICA

|

NUM

NUM

NUM

TEXTE

NUM

NUM

NUM

NUM

NUM

NUM

NUM

NUM

NUM

NUM

|

5

5

5

25

8

8

8

8

8

8

8

8

8

8

|

Primary key

|

|

6. Table CAISSE

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

05

06

07

|

NUMREC

NOMPERS

VAL/CIF

MTP

MOT

DT

NUMFAC

|

NUM

TEXTE

NUM

MONETAIRE

TEXTE

DATE

NUM

|

5

25

8

8

20

8

5

|

Primary key

Secondary key

|

|

7. Table DERTERMINER

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

|

NUMCONT

NUMFIN

|

NUM

NUM

|

5

5

|

Primary key

Secondary key

|

|

8. Table DRESSER

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

04

|

NUMFAC

NUMFIN

NOMPERS

NOMFIN

|

NUM

NUM

TEXTE

TEXTE

|

5

5

25

25

|

Primary key

|

|

9. Table APPARTENIR

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

|

CODEPROD

NUMFAC

|

NUM

NUM

|

5

5

|

Primary key

|

|

10. Table RENDRE

N°

|

NOM

|

NATURE

|

TAILLE

|

OBSERVATION

|

01

02

03

|

NUMREC

NUMPERS

DT

|

NUM

NUM

DATE

|

5

5

8

|

Primary key

|

|

CHAPITRE IV : LA REALISATION

Ce chapitre constitue la dernière étape du

travail et consiste à l'implémentation d'un système

d'information par la production d'un modèle de gestion des

données dans une entreprise, tout en respectant le modèle

physique des données.

La mise en place de ce modèle sous forme de progiciel,

nous avons choisi ACCESS comme SGBB.

IV.1. Fenêtre de la base de données

Cette fenêtre possède les onglets

suivants25(*) :

· Tables : Les tables représentent les structures

fondamentales de toute base de données ACCESS ; ces sont elles, en

effet, qui stockent les données que vous souhaitez exploiter. Dans une

table les données son organisées sous forme de champs (les

colonnes) et des fiches ou enregistrements (les rangées).

· Requêtes : Les requêtes permettent de

poser des questions sur les données stockées dans les tables et

de réaliser des actions sur ces données.

· Formulaires : Les formulaires vous permettent

d'encoder et d'afficher confortablement vos données puisqu'ils sont en

fait la représentation à l'écran des formulaires

imprimés classiques. Un formulaire peut parfaitement en inclure un autre

(appelé sous-formulaire), une technique qui vous autorise à

entrer simultanément des informations (données) dans plusieurs

tables.

· Etats : Les états vous permettent de

présenter et d'imprimer vos données dans le format

adéquat.

· Macro : Les macro-commandes sont des ensembles

d'instructions qui permettent d'autoriser les tâches

répétitives. Lorsque vous exécuter une macro-commande,

Access reproduit les actions qui la constituent en respectant fidèlement

l'ordre dans lequel ces actions ont été définies.

· Module : A l'instar des macro-commandes, les modules

permettent d'automatiser et de personnaliser Access. Toutefois, contrairement

aux macros, ils vous offrent un contrôle strict des actions en cours et

exigent une connaissance du langage de programmation Visual Basic.

IV.1.1 Procédure pour créer une base de

données

Le processus de conception d'une base de données

nécessite une bonne compréhension de la façon dont un SGBD

stocke les données pour que leur représentation soit efficace et

précise.

Une table ne peut que stocker les informations relatives

à un sujet distinct. Dans la création de notre base de

données, nous ne ferons qu'implémenter le MLD normalisé

qui a été élaboré en tenant bien compte du MPD puis

mettre les liens entre différents sujets pour qu'Access les mettent en

relation.

Il ya deux possibilités pour créer une base de

données en ACCESS :

1. En mode création : il offre un contrôle total

sur la définition des tables. Il connait le type de données

gérées par Access.

2. Le mode Assistant table : Il automatise la tâche en

portant des définitions et dispositions standards.

Pour lancer MS-ACCESS

1. Lancer votre Windows selon la technique habituelle.

2. Cliquez sur le bouton Démarrer de la barre des

tâches de Windows puis choisissez Programmes/Microsoft ACCESS.

3. A ce stade, vous avez le choix entre quatre

possibilités :

· Pour créer une base de données vide,

choisissez Nouvelle base de données puis cliquez sur Ok.

· Pour faire appel à l'Assistant Création

d'application afin de créer une nouvelle base de données,

choisissez Assistant Création d'application, puis cliquez sur Ok pour

ouvrir la boîte de dialogue Nouveau.

· Pour ouvrir une base de données existante.

· Pour atteindre l'espace de travail de Microsoft

Access.

Dès que la création sera terminée, on

peut nommer et enregistrer la base ainsi créée.

Nota : Une table peut être ouverte soit en mode feuille

de données (lorsque l'on désire travailler avec les

données de la table considérée) ; soit en mode

création (lorsque l'on désire modifier la structure de la table).

IV.1.2. Les interfaces de création

1. Fenêtre de la base de données ;

2. Exemple d'une base en mode création

3. Fenêtre de représentation de la base de

données avec relation.

CONCLUSION GENERALE

Pendant cette période de concurrence

où les hommes s'intéressent aux mieux offrants, mettre en place

un système informatique dans différents domaines

de la vie ; plus particulièrement dans celui des affaires

s'avère de plus en plus indispensable.

Nous voici au terme de notre travail dont nous avons

développé sur la conception et la réalisation d'une base

de données pour la facturation des produits importés à

l'OCC.

Cependant, nous avons subdivisé notre travail en quatre

chapitres :

· Le premier parle des généralités

sur les bases de données et quelques notions de réseaux

informatiques.

· Le deuxième chapitre fait une analyse

préalable sur l'OCC.

· Le troisième chapitre consiste à la

modélisation des données.

· Le dernier chapitre qui est la réalisation

portant sur l'implémentation de la base et la mise en place du progiciel

de gestion.

La méthode utilisée pour

réaliser le système informatique est la méthode MERISE,

car elle est la plus rependue et utilisée.

Notre souci réel est que les différentes

entreprises ayant ce profit trouvent ici un moyen aisé et adéquat

pour la gestion de leur facturation automatiquement.

Nous sollicitons l'indulgence de nos lecteurs avisés

pour toutes les imperfections qu'ils auraient remarquées et osons croire

que par leur critique et suggestions nous apprendrons davantage afin

d'améliorer de plus.

BIBLIOGRAPHIE

I. OUVRAGES

1. ALAN Simpson & Elisabeth Olson,

Access 97 pour Windows 95 livre d'Or, nouvelle édition, Paris,

1998.

1. GARDARIN G., Bases de données objet &

relationnel, 2e édition Eyrolles, Paris 2000.

2. HAINAUT JC., Bases de données et modèles

de calcul, 2e édition, Paris 2000.

II. NOTES DU COURS

1. Ass. MANYA F., Système de gestion de base de

données (ACCESS), G2 INFO/U.KA., 2007 - 2008.

2. CT. KAFUNDA P., Initiation à la recherche

scientifique, G2 INFO/U.KA. 2007 - 2008.

3. P.O. MVIBUDULU K., Méthode d'analyse

informatique I, G2 INFO/U.KA. 2007 - 2008.

4. P.O. MVIBUDULU K., Méthode d'analyse

informatique II G3INFO/U.KA. 2008- 2009

III. SITES INTERNET

1. Laurent Audibert, Base de données et langage

SQL (http://laurent-audibert.developpez.com/cours-bd/).

2. Guézelo, P. (2006). ModElisation des

données : Approche pour la conception des bases des données

(http://philippe.guezelou.fr/mcd.htm).

3. Bourda, Y. (2005b). Système de gestion de bases

de données relationnelles.

(http:www.supelec.fr/www/yb/poly_bd/poly.html).

4. http://www.commentçamarche\merise\mcd.htm

5. http://www.commentçamarche\bddintro.htm

6. www.google.fr [Cours ACCESS Interactif]

IV. AUTRES

1. Ordonnance-Loi n°074/013 du 10 janvier 1974.

* 1. Laurent Audibert, Base

de données et langage SQL

(http://laurent-audibert.developpez.com/cours-bdd)

* 2. Idem.

* 3. CT. KAFUNDA.,

Initiation à la recherche scientifique, G2 INFO/UKA 2007 - 2008.

* 4. CT. KAFUNDA.,

Initiation à la recherche scientifique, G2 INFO/UKA 2007 - 2007.

* 5. Idem.

* 6.

http://www.commentçamarche.com\bddintro.htm

* 7. Idem.

* 8.

http://laurent-audibert.developpez.com/cours-bd/.

* 9.

http://laurent-audibert.developpez.com/cours-bd/.

* 10. Ass. MANYA F., Note

du cours de SGBD, G2 INFO/U.KA. 2007 - 2008.

* 11.

http://www.commentçamarche.com\bddintro.htm

* 12.

http://laurent-audibert.developpez.com/cours-bd/.

* 13.

http://laurent-audibert.developpez.com/cours-bd/.

* 14. Guézelo, P.

(2006). ModElisation des données : Approche pour la conception des

bases des données

(http://philippe.guezelou.fr/mcd.htm).

* 15.

http://laurent-audibert.developpez.com/cours-bd/.

* 16.

http://www.commentçamarche.com\bddintro.htm

* 17.

http://laurent-audibert.developpez.com/cours-bd/.

* 18.

http://www.commentçamarche.com\réseau

* 19.

http://www.commentçamarche.com\réseau

* 20.

http://www.commentçamarche.com\réseau

* 21. P.O. MVIBUDULU K.,

Méthode d'analyse informatique I, G2 INFO/U.KA. 2007 - 2008.

* 22. -

Ordonnance-Loi n°074/013 du 10 janvier 1974.

* 23. P.O. MVIBUDULU K.,

Méthode d'analyse informatique I, G2 INFO/U.KA. 2007 - 2008.

* 24. P.O. MVIBUDULU K.,

Méthode d'analyse informatique II G3INFO/U.KA. 2008- 2009

* 25. ALAN Simpson &

Elisabeth Olson, Access 97 pour Windows 95 livre d'Or, nouvelle

édition, Paris, 1998.

|