REPUBLIQUE DU CAMEROUN REPUBLIC OF CAMEROON

Paix-Travail- Patrie Peace-Work-Fatherland

DEPARTEMENT DES TELECOMMUNICATIONS

DEPARTMENT OF

TECOMMUNICATION SCIENCES

Représentation du Cameroun pour l'Afrique

Centrale

Tel: 22202250

Email : esmtcamer@

yahoo.fr

Thème: RESEAUX SAN COMME SOLUTION DE

STOCKAGE ET DE PROTECTION DES DONNEES

Mémoire

Présenté en vue de l'obtention de la Licence

Professionnelle en TIC.

Par :

MBEGANG MIMBE Marlise

Encadreur Académique Encadreur Professionnel :

M. Benoît BIKELE M. Ghislain YAMGA

Enseignant à l'ESMT de Yaoundé Spécialiste

en système d'information

Année Académique 2009-2010

SOMMAIRE

DEDICACES 4

REMERCIEMENTS 5

AVANT PROPOS 6

LISTE DES ACRONYMES ABBREVIATION 7

LISTE DES FIGURES 8

INTRODUCTION GENERALE 9

A- CONTEXTE du SUJET 10

B- PROBLEMATIQUE 10

C- METHODOLOGIE D'ETUDE 11

PREMIERE PARTIE : ETUDE DE L'EXISTANT 12

I. NOTIONS FONDAMENTALES SUR LES SYSTEMES INFORMATIQUES 12

I.1 DEFINITION D'UN SYSTEME INFORMATIQUE 12

I.2 DEFINITION ET TYPES DE FORMAT DE DONNEES 12

I. 3 FACTEURS DE VULNERABILITE DES DONNEES 13

II. EVOLUTION DES ARCHITECTECTURES DES SYSTEMES DE STOCKAGE 14

II.1 LES MAINFRAMES 14

II.2 LE STOCKAGE DAS 15

II-2.1 Définition 15

II-2.2 Présentation du bus SCSI 15

II-2.3 Architecture type des technologies DAS 16

II-2.4 Fonctionnement 16

II-3 LE STOCKAGE NAS 18

II-3.1 Définition 18

II-3.2 Composition d'un NAS 18

II-3.3 Fonctionnement 19

III. ENJEUX DU STOCKAGE DES DONNEES 20

III-1 ETAT ACTUEL DU STOCKAGE DES DONNEES EN ENTREPRISE 20

III-1.1 Méthodologie d'étude 20

III-1.2 Présentation et Analyse des résultats

21

III-1.3 Défis actuels du stockage 22

IV. LIMITES ET CONTRAINTES DES SOLUTIONS EXISTANTES 23

IV.1 UNE ACCESSIBILITE REDUITE 23

IV.2 UNE DISPONIBILITE INCERTAINE 23

IV.3 UNE CONFIDENTIALITE A AMELIORER 23

IV.4 UNE SECURITE A RENFORCER 23

DEUXIEME PARTIE : LES RESEAUX SAN 25

I. PRESENTATION GENERALE 25

II. QUELQUES APPLICATIONS DESTINEES A LA MIGRATION SUR LE SAN

26

III. FONCTIONNEMENT D'UN RESEAU SAN 27

III.1. LES COMPOSANTS PHYSIQUES D'UN SAN 27

III-1.1 Les périphériques de Stockage 27

III-1.2 Les unités d'interconnexion 29

III-1.3 Les supports de transmission 30

III-1.4 Les serveurs 31

III-2 ARCHITECTURE D'UN SAN 31

III-2.1 Etude des différentes topologies 31

III-2.2 Description des différents ports Fibre Channel

33

III-2.3 Les Protocoles 35

IV. GESTION et ADMINISTRATION d'un réseau SAN: LA

VIRTUALISATION 39

IV-1 LE RAID 40

IV-2 LE SAN in a BOX 42

IV-3 LES SERVEURS DE DOMAINE VIRTUELS 43

IV-4 LES METASERVEURS 43

V- ANALYSE DE LA QUALITE DE SERVICE DANS UN RESEAU SAN. 45

V-1 LA SÉCURITÉ DES ÉCHANGES SUR UN SAN

45

V-1.1 Authentification CHAP unidirectionnelle 45

V-1.2 Authentification CHAP mutuelle 45

V-2 STRATÉGIES D'ÉQUILIBRAGE DE CHARGE SUR UN SAN

46

V-2.1 Fail Over Policy (Stratégie de basculement) 46

V-2.2 Round Robin (Stratégie de répartition

alternée) : 46

V-2.3 Round Robin With Subset (Stratégie d'alternance avec

sous-ensemble) 46

V-2.4 Least Queue Depth (Longueur minimale de file d'attente)

46

V-2.5 Weighted Paths (Stratégie des chemins d'accès

mesurés) 46

VI- ETUDE D'UNE SOLUTION ADAPTEE AUX PME: Le SAN sur iSCSI 47

VI-1 CONCEPTION DU RÉSEAU PHYSIQUE STORAGE AREA NETWORK

47

VI-2 CONFIGURATION LOGIQUE DU SAN 50

VI-3 GESTION ET SUPERVISION 58

VII- IMPACT DE LA SOLUTION SAN : BILAN ET PERSPECTIVES 59

VII-1 Estimation du Coût de quelques produits réseau

SAN 59

VII-2 AVANTAGES ET INCONVENIENTS D'UN RESEAU SAN 60

VII-2-1 AVANTAGES 60

VII-2.2 INCONVENIENTS 61

VII-3 QUELQUES FACTEURS A PRENDRE EN COMPTE DANS LA DECISION

D'ACHAT 61

VII-3.1 Sécurité et Temps d'accès 61

VII-3.2 Interopérabilité 62

VII-3.3 Gestion 62

VII-3.4 Support multilingue 62

VII-3.5 Prix 62

VII-4 ACQUIS DU PROJET 62

VII-5 PERSPECTIVES : Etude de faisabilité dans le cadre

d'une école 64

CONCLUSION GENERALE 655

WEBOGRAPHIE : 666

DEDICACES

Je dédie cette modeste production à :

Ma mère, Mme MIMBE Charlotte pour son

amour, sa patience et ses innombrables sacrifices.

Les mots me manquent pour exprimer toute la fierté et

le profond amour que je te porte. Maman je te dis merci et puisses tu trouver

ici le témoignage de mon attachement, de ma gratitude et de mon

respect.

Mon grand-père Paul KOUONTCHOU mon guide

irréprochable, de qui je tiens la sagesse et l'amour ! Je lui dois

« tant » si ce n'est « tout ».

REMERCIEMENTS

Je voudrai exprimer ma profonde reconnaissance à :

A mon Seigneur Dieu, le tout

puissant, pour avoir veillé sur moi, tout en me donnant

l'énergie nécessaire à la réalisation de ce

travail.

Les enseignants de L'ESMT, tant au Cameroun

qu'à Dakar, pour la qualité de l'enseignement qu'ils ont bien

voulu nous prodiguer durant ces trois dernières années afin de

nous donner une formation efficace.

M. Benoît BIKELE, pour m'avoir

encadré soigneusement tout au long de ce travail.

M. Ghislain YAMGA de MSS Consulting, pour sa

disponibilité, ses conseils et encouragements et son appui à la

bonne conduite de ce travail.

M. Christian DEFFO de Matrix

Télécoms pour sa générosité et l'esprit de

dynamisme qu'il n'a cessé de me communiquer.

M. Alain GUETOUOM pour sa disponibilité,

ses directives, et ses encouragements.

Mon oncle M. Jean Jule MBOUCHE pour sa

confiance, son affection et son soutien, dont j'ai le devoir de défendre

à travers ce travail.

Toute la famille KENMEGNE à

Yaoundé dont l'attention et les soins pendant ma formation ont

été d'un réconfort et d'une aide irremplaçables.

Mes amis, pour leur confiance et leur soutien.

J'aimerais enfin, exprimer ma profonde gratitude envers tous ceux

qui d'une façon ou d'une autre ont contribué à la

réussite de ce travail.

AVANT PROPOS

La licence professionnelle est un diplôme de niveau bac

+ 3 créé en novembre 1999. Elle a été mise en place

par les branches professionnelles en partenariat avec les plus grands

industriels, pour faciliter l'insertion des jeunes étudiants en

quête d'emploi dans le milieu professionnel. Elle répond aux

engagements européens et ceux du CAMES qui prévoient un cursus

licence adapté aux exigences du marché du travail en Europe et en

Afrique ainsi qu'à la demande de nouvelles qualifications, entre le

niveau technicien supérieur et le niveau ingénieur-cadre

supérieur. La licence professionnelle à l'ESMT inclut 16 semaines

de stage en entreprise réparties sur deux ans et s'achève par la

rédaction d'un mémoire de fin de formation.

Le présent Mémoire s'inscrit dans le parfait

sillage de notre formation académique à l'ECOLE SUPERIEURE

MULTINATIONALE DES TELECOMMUNICATIONS et a pour but la production d'un nouveau

regard sur la question du stockage et la protection des données, socle

des activités et services au sien d'une entreprise.

L'intérêt majeur de notre travail est qu'il est assez transversal,

c'est-à-dire qu'il couvre un grand nombre de thèmes, du

système d'information d'une entreprise aux réseaux

informatiques.

LISTE DES ACRONYMES ABBREVIATION AFP: Advanced

Function Presentation

CHAP: Challenge-Handshake Authentication Protocol DAS: Direct

Attached Storage

DNS: Domaine Name Server

FC: Fibre Channel

FCIA: Fibre Channel Industry Association HBA: Host Bus

Adaptateur

HVD: Hight Voltage Differentiel

IP: Internet Protocol

JBOD: Just a Bunch of Disks

l'ANSI: American National Standards Institute

LAN: Local Area Network LUN: Logical Unit Number

LVD: Low Voltage Differentiel SCSI NAS: Network Attached

Storage

NFS: Network File System

PAP: Password Authentification Protocol RAID: Redundant Array of

Independent Disks

SAN: Storage Area Network

SAS: Server Attached Storage

SCSI: Small Computer System Interface

SMB /CIFS: Server Message Block

SNIA: Storage Networking Industry Association

LISTE DES FIGURES

Figures Titre page

Figure1 prototype d'un réseau DAS 15

Figure2 schéma fonctionnel du DAS 16

Figure 3 prototype d'un réseau NAS 18

Figure 4 schéma fonctionnel du NAS 18

Figure 5 prototype d'un réseau SAN 25

Figure 6 unité de stockage FC 27

Figure 7 carte HBA 28

Figure 8 commutateur FC 29

Figure 9 connecteur GBIC 29

Figure 10 topologie point à point 30

Figure 11 topologie en boucle 31

Figure 12 topologie « fabric » 32

Figure 13 les differents ports fibre channel 33

Figure 14 pile protocolaire fibre channel 36

Figure 15 structure d'une donnée FC 36

Figure 16 modèle du protocole iSCSI 38

Figure 17 prototype d'un SAN in a BOX 41

Figure 18 prototype d'un méta-serveur SAN 43

Figure 19 installation d'une baie 46

Figure 20 connexion d'un commutateur au SAN 47

Figure 21 schéma fonctionnel de la baie 47

Figure 22 liaison LUN-serveur 48

Figure 23 client d'administration SAN 49

Figure 24 configuration du port d'administration 50

Figure 25 configuration des ports iSCSI 51

Figure 26 création de disques virtuels 52

Figure 27 ajout d'hote à la cible 53

Figure 28 configuration des liaisons serveur-baie 54

Figure 29 test de connexion serveur-baie 55

Figure 30 initialisation des disques 56

Figure 31 formatage de disque 56

INTRODUCTION GENERALE

A- CONTEXTE du SUJET

Au sein d'un réseau informatique, l'activité des

serveurs évolue en fonction : des besoins, des droits d'accès,

des accès de plus en plus rapides.

Ces facteurs influent non seulement sur les ressources

système, mais surtout sur l'espace disque des serveurs. En effet, la

masse de données à gérer augmente constamment, le besoin

en capacité de stockage augmente en conséquence.

L'infrastructure classique de stockage arrive à ses

limites. Si un serveur atteint sa limite en termes de performances, il peut

toutefois, et sous certaines conditions, continuer à fonctionner avec

des performances réduites et il sera possible de repousser

l'investissement de quelques mois. Mais, si le système de sauvegarde

atteint sa capacité maximale, il faudra investir. Cela signifie aussi

que les efforts mis en place pour gérer les données vont

continuer à augmenter.

Par ailleurs, les moyens financiers restent limités pour

satisfaire ce grand besoin en capacité.

Il faut donc trouver des solutions permettant de

répondre aux nouvelles demandes de gestion de la masse des

données tout en accélérant les accès à ces

différentes données.

B- PROBLEMATIQUE

Cette situation est aujourd'hui une réalité au

sein des entreprises, des administrations, et place les responsables des

systèmes d'information numériques face à plusieurs

interrogations :

- Comment répondre aux besoins de stockage face à

croissance de la masse des données, sans sur-dimensionner le

réseau ?

- Comment assurer la conservation et l'intégrité

des données ?

- Comment répondre aux besoins croissants d'un

accès plus rapide à ces données dans les réseaux

d'entreprises ?

Ainsi, avant d'investir le responsable doit mener une profonde

analyse des possibilités offertes, afin de choisir la technologie

adaptée.

Notre travail s'appuiera sur l'hypothèse selon laquelle

les réseaux de stockage SAN (Storage Area

Network) peuvent aider à gérer plus facilement et de

façon plus économique cette masse croissante de

données.

Nos motivations à entreprendre cette étude

tiennent au désir d'explorer une solution technologique qui, bien que

présentant des avantages futuristes demeure de nos jours encore peu ou

mal connue par les professionnels nationaux.

C- METHODOLOGIE D'ETUDE

Notre étude sera à la fois descriptive et

analytique :

Pour ce faire nous rappellerons d'abord les différentes

techniques fréquemment utilisées dans un environnement

informatique.

Nous poursuivrons par l'étude statistique du besoin de

stockage dans notre environnement et la présentation des enjeux du

stockage et de la protection des données en entreprise.

A partir de là, nous dégagerons les contraintes

et les limites liées aux solutions existantes, lesquelles nous

conduiront à l'examen d'une technologie plus prometteuse à la

résolution des questions liées au stockage et à la

protection de données.

Il s'agira alors pour nous d'étudier la solution

proposée, d'un point de vue conceptuel, puis de réalisation

technique, et en tenant compte des conditions économiques.

PREMIERE PARTIE : ETUDE DE L'EXISTANT

I. NOTIONS FONDAMENTALES SUR LES SYSTEMES

INFORMATIQUES

I.1 DEFINITION D'UN SYSTEME INFORMATIQUE

En fonction du contexte, un système informatique peut

être présenté comme :

- La totalité des unités informatiques

utilisées par une entreprise, incluant les ordinateurs, les

périphériques et le réseau, on parle alors souvent de

système d'information numérique.

- Une partie du système, capable de réaliser un

traitement sur une donnée d'entrée pour obtenir d'autres

données en sortie (I/O), le système informatique qualifie alors

un ordinateur en particulier.

I.2 DEFINITION ET TYPES DE FORMAT DE DONNEES

La numérisation est la conversion d'un signal

analogique en un signal numérique. La numérisation concerne tous

les types de documents analogiques et peut s'effectuer à partir de

différents supports : papiers, microphones, cameras...

Ainsi, les données sont des

informations de nature numérique ou alphanumérique,

représentées sous forme codée en vue d'y être

enregistrées, traitées, stockées, et

communiquées.

Les éléments apportés par cette

synthèse de notions sur les formats des données concerneront plus

largement les informations numériques, qui peuvent être

numérisées ou "nativement" numériques. Alors les

principaux formats de données sont:

+ Le format texte + Le format son + Le format vidéo

Ces précisions données, il faut souligner que

les questions de numérisation sont d'actualité, et cela passe

entre autre par les menaces auxquelles sont soumises les données

numériques.

I. 3 FACTEURS DE VULNERABILITE DES DONNEES

Pour de nombreuses entreprises, la relation client-fournisseur

est permanente et le volume de données y relatif va croissant or, le

système d'information en est le socle. Cependant, les risques de

sinistre auxquels ces données sont soumises ne sont pas des moindres.

Ainsi, le système d'information se trouve exposé à de

nombreuses perturbations, lesquelles peuvent générer des

interruptions de fonctionnement des ressources informatiques. Ces perturbations

peuvent résulter de plusieurs facteurs :

I-3.1 Facteurs Humains

L'usage abusif de l'Internet, le sabotage, le manque de

connaissances et de sensibilisation des différents acteurs, les erreurs

de manipulation etc.

I-3.2 Facteurs Physiques

Incendies, inondations, défaillance matérielle

d'une partie essentielle du système, etc.

I-3.3 Facteurs Logiciels

Les attaques virales, défaillance logicielle,

altérations d'informations, etc.

A ces différents s'ajoutent concentration

géographique et fonctionnelle des moyens informatiques.

Nous pouvons en outre relever que, tous les réseaux

d'ordinateurs sont des voies d'accès vers les données qu'ils

contiennent. Ces accès peuvent être effectués soit pour le

retrait illicite d'informations, soit pour l'injection de données

incorrectes qui pourraient endommager le matériel ou fausser le

traitement des programmes.

Alors, la destruction ou la mise hors service d'un centre de

données pouvant entraîner des conséquences néfastes

sur l'ensemble de l'entreprise considérée, il serait judicieux

pour se prémunir des menaces ci-dessus présentées, de

commencer par les accepter puis de mettre en place un plan de

sécurité.

La mise en place d'un plan de sécurité doit passer

par:

+ L'identification des éléments à

protéger (matériels, logiciels, données...) +

L'évaluation des risques de perte de données.

+ Le choix des moyens nécessaires, pour pallier aux

problèmes observés.

En somme, l'analyse des facteurs qui provoquent et/ou qui

favorisent la vulnérabilité des données, nous permet

d'avoir une meilleure appréhension des risques auxquels sont

exposées nos entreprises et de mieux défendre la

sécurité du patrimoine informationnel. Ce contexte de recherche

de la maitrise de l'information a donc conduit au développement de

plusieurs techniques d'accès, de gestion et protection de

l'information.

II. EVOLUTION DES ARCHITECTECTURES DES SYSTEMES DE

STOCKAGE

La croissance exponentielle des données

manipulées dans la plupart des entreprises est due à deux

facteurs : l'émergence de l'Internet ainsi que la

généralisation de l'utilisation des applicatifs d'entreprise.

Celles-ci cumulent des volumes de données importantes, comme les

informations relatives au client, à la chaîne d'approvisionnement,

à la gestion du personnel et des plannings, etc. C'est la raison pour

laquelle il existe de nombreuses technologies pour satisfaire leur besoin. Dans

cette section, nous allons donc examiner les différentes technologies

fréquemment utilisées pour gérer la masse de

données.

II.1 LES MAINFRAMES

Jusque dans les années 1970, les systèmes

informatiques déployés dans les entreprises étaient

essentiellement organisés autour d'un serveur central, appelé

mainframe, qui fournissait des quotas de temps de calculs

ainsi qu'un espace de stockage aux terminaux non intelligents

qui y étaient tous reliés.

Ce modèle de stockage des données ayant

très vite présenté ses limites, ceci a

conduit au développement des architectures DAS et des

architectures NAS.

II.2 LE STOCKAGE DAS II-2.1 Définition

Dans les années 1990, le choix des systèmes de

stockage des données s'est orienté vers la distribution de

l'information sur les postes de travail personnel, chacun équipé

d'unités traitement et de stockage.

Cette méthode est appelée Direct

Attached Storage (DAS) ou encore

Server Attached Storage (SAS). Elle

consiste à connecter, directement par un bus SCSI, une ressource de

stockage unique à un hôte dédié, tel qu'un serveur

ou une station de travail.

II-2.2 Présentation du bus SCSI

L'interface SCSI (Small Computer

System Interface) est en fait un bus permettant de gérer

plusieurs périphériques. Le bus SCSI ne communique pas

directement avec des périphériques tels que le disque dur mais

avec le contrôleur intégré à ce disque dur. Un seul

bus SCSI peut accepter de 8 à 15 unités physiques.

Dans une configuration de type DAS, les disques sont

directement attachés aux serveurs via un bus SCSI. Ce bus

présente des caractéristiques détaillées dans le

tableau suivant.

|

SCSI 1

|

SCSI 2

|

SCSI 3

|

|

Type de Standard

|

SCSI

|

Fast

SCSI

|

Fast wide

SCSI

|

Ultra

SCSI

|

Ultra2

SCSI

|

Ultra3

SCSI

|

Ultra 160

|

Ultra320

SCSI

|

Ultra 640

SCSI

|

|

Largeur de bande

|

8 bits

|

8 bits

|

16

|

8

|

16

|

16

|

8

|

16

|

16

|

|

Débit (Mo/s)

|

5

|

10

|

20

|

20

|

80

|

80

|

80

|

160

|

320

|

|

Nombre d'unité

|

7

|

7

|

15

|

7

|

15

|

15

|

15

|

15

|

15

|

|

Longueur de

câble LVD

|

6

|

3

|

3

|

1.5

|

12

|

*

|

*

|

*

|

*

|

|

Longueur de

câble HVD

|

25

|

25

|

25

|

25

|

25

|

25

|

*

|

*

|

*

|

Tableau1: Caractéristiques des standards SCSI de

l'ANSI

* Signifie que la longueur n'est pas définie pour ce

standard

II-2.3 Architecture type des technologies DAS

Le modèle classique couramment mis en place dans les

organisations informatiques est né de l'assemblage d'un nombre de

serveurs et des postes personnels, souvent interconnectés par un

réseau.

Figure 2 : Schéma fonctionnel du DAS

Certains périphériques de stockage DAS sont

fournis avec un logiciel de sauvegarde, permettant à l'utilisateur de

planifier les opérations de sauvegarde et de définir les fichiers

et les dossiers à y inclure. Toutefois, cette méthode de

sauvegarde requiert généralement que le disque dur bas de gamme

s'exécute de manière normale et que l'ordinateur hôte soit

allumé et connecté au disque à l'heure indiquée.

Par exemple, si la sauvegarde est planifiée tous les

soirs à 21h, mais que l'ordinateur hôte est éteint ou n'est

pas connecté au disque dur externe à ce moment, la sauvegarde

échoue. Et même lorsque cet ordinateur est allumé et

connecté, il arrive souvent que la sauvegarde échoue, sans alarme

ou autre avertissement informant l'utilisateur de l'échec de

l'opération.

La gestion de l'espace stockage directement connecté

à une unité centrale reste très difficile pour les raisons

suivantes:

- L'espace de stockage de chaque serveur doit être

géré séparément. - Le nombre d'unités de

disques par machine est limité.

- La transmission parallèle SCSI entraîne des

restrictions en termes de longueur de câble.

- Lorsque le serveur vient à tomber en panne, toutes les

données deviennent

inaccessibles, jusqu'à ce le serveur soit de nouveau

opérationnel.

Or, la réparation ou la réinstallation d'un

serveur peut prendre énormément de temps, suivant la nature du

problème. Cela implique que les données pourraient rester

inaccessibles pendant des heures, des jours et même des semaines, ce qui

est

difficilement tolérable pour la plupart des entreprises

qui ont continuellement besoin de leur réseau de données.

Tous ces éléments ont conduit au

développement des techniques de distribution de l'espace de stockage sur

le réseau, le NAS.

II-3 LE STOCKAGE NAS II-3.1 Définition

Le NAS pour Network Attached

Storage est un dispositif de stockage lié à un

réseau. Il s'agit d'un serveur dédié au stockage, offrant

des fonctions optimisées de gestion de données, qui

s'intègrent aisément à un réseau TCP/IP

existant.

Le serveur NAS est destiné à fournir à

l'ensemble des utilisateurs, quel que soit leur environnement de travail, des

ressources disques centralisées. Les serveurs NAS permettent donc

d'offrir des capacités de collaboration entre plates-formes.

II-3.2 Composition d'un NAS

Un serveur NAS n'est rien d'autre qu'un serveur de fichiers

très largement dopé : Il se compose en général

d'une carte mère redondante avec une ou plusieurs cartes réseau

Ethernet et de multiples unités de disques aux interfaces SCSI,

SATA/IDE. La sécurité des données est effectuée

grâce à la technologie RAID.

Le système d'exploitation NAS gère les disques

RAID du serveur, fournit les protocoles de fichiers réseau (SMB /CIFS,

NFS, AFP, HTTP...) et gère les droits d'utilisateur. Ce système

d'exploitation utilisé est soit propriétaire, soit libre. Parmi

les systèmes libres, l'on pourra notamment citer : NASLite, FreeNAS,

tous basés sur Linux. Certains fabricants dotent l'outil d'une fonction

de sauvegarde, ce qui permet de l'intégrer dans les procédures

standards de backup de l'entreprise. Il convient alors de choisir la solution

la plus adaptée en fonction de ses besoins.

Figure 3 : Prototype d'un réseau NAS II-3.3

Fonctionnement

Le NAS permet d'ajouter des capacités de stockage sans

avoir à immobiliser le réseau. Les serveurs NAS sont

également capables de partager une instance de données entre

plusieurs serveurs d'applications, offrant ainsi des capacités de

collaboration entre plateformes.

L'unité de stockage NAS est un noeud à part

entière du réseau, ce qui permet aux systèmes hôtes

d'accéder directement aux fichiers qu'il contient. Les serveurs NAS

s'intègrent dans le LAN comme des serveurs classiques de la façon

suivante :

Figure 4: Schéma fonctionnel d'un réseau

NAS

Nous remarquons dans cette configuration que, serveurs de

fichiers tendent à disparaître au profit du NAS, un seul serveur

de stockage est maintenant nécessaire puisque les NAS supportent

plusieurs types de système de fichiers.

Le plus souvent présenté sous sa forme «

rackable » (à positionner dans une armoire 19»), le type de

NAS le plus « simple » contient des disques durs IDE (4 pour le

basique dont la taille varie) et il est muni d'une ou deux interfaces

réseau (RJ-45). Il suffit alors d'alimenter le NAS, le connecter au LAN,

de lui donner une adresse IP statique afin de le rendre opérationnel.

Une interface WEB permet à l'administrateur du

réseau de créer des partages réseaux, accessibles par les

utilisateurs et les serveurs possédant les droits nécessaires sur

le système de fichiers.

III. ENJEUX DU STOCKAGE DES DONNEES

III-1 ETAT ACTUEL DU STOCKAGE DES DONNEES EN

ENTREPRISE

Les entreprises de toute taille, dans tous les secteurs

enregistrent des taux de croissance importants du volume des données et

l'on constate que, cet accroissement continu est une préoccupation

majeure pour leur service informatique. A cet effet, nous avons mené une

étude statistique auprès des entreprises.

Cette étude avait pour but de déterminer

grâce un questionnaire d'information (voir annexe1) les points suivants

:

- Les supports des données les plus

fréquemment utilisés ;

- La taille des environnements de stockage ;

- Les tendances actuelles d'adoption des réseaux

SAN.

III-1.1 Méthodologie d'étude

Nous nous sommes proposé de porter notre étude

sur un échantillon de vingt(20) entreprises. Afin de garantir la

fiabilité de nos résultats, nous avons pris en compte un certain

nombre de paramètres:

· Toutes les entreprises interrogées ont

été sélectionnées sur la base d'une utilisation des

systèmes informatiques. Celles qui n'utilisent aucun outil informatique

ont été éliminées de l'enquête.

· les personnes interrogées étaient bien

informées sur l'environnement de stockage de leur entreprise et

étaient quelquefois, soit partie prenante, soit décideur dans la

planification et l'achat de solutions de stockage.

· Les personnes interrogées étaient issues

de différents secteurs d'activité.

III-1.2 Présentation et Analyse des résultats

Au terme de cette enquête, nous avons obtenu les

résultats suivants :

DAS: 63,9 % NAS: 27,27 % SAN: 9,09 %

Supports numériques: 72,72 %

Registres manuscrites: 27,27 %

<= 500 Go <= 5 To

> 5 To

RÉPARTITION DES SUPPORTS DE STOCKAGE

DE

DONNÉES

CAPACITÉ DES ENVIRONNEMENTS DE STOCKAGE

ETAT DU DÉPLOIEMENT DES TECHNOLOGIES

DE STOCKAGE

Nous remarquons donc, que l'utilisation des systèmes

d'information numérique est majoritairement adoptée au sein des

entreprises, et qu'en matière de solution de stockage, les services

informatiques se sont tournés vers des supports physiques à

accès direct.

Or, l'information est considérée comme un bien

vital pour le développement de l'activité d'une entreprise, voire

pour le développement de l'économie d'un pays. Alors, reposer le

système d'information de l'entreprise sur un système

numérique suscite de nombreuses préoccupations.

III-1.3 Défis actuels du stockage

Quelques soit la taille de leur entreprise, les

administrateurs chargés du stockage doivent faire face à un

certain nombre de défis : Ils doivent répondre aux exigences de

stockage, sans cesse croissantes, de l'entreprise. Ils doivent veiller à

la disponibilité des données stockées. Ils doivent

protéger les données confidentielles de l'entreprise contre

toutes sortes de menaces : défaillances matérielles, failles de

sécurité et catastrophes naturelles.

Pour qu'une infrastructure de stockage réponde aux

attentes des dirigeants d'entreprise et des administrateurs, il faut qu'elle

prenne en compte aspects suivants :

Le premier enjeu, c'est gestion de la croissance du

volume de données manipulées:

Avec le temps, les systèmes d'information

numérique ont des besoins supérieurs à leur espace de

stockage. Alors se pose la question sur les moyens adéquats au stockage,

à la sauvegarde et au contrôle de ces données sans cesse

croissantes.

L'exigence de la disponibilité de l'information

en temps réel:

En effet, même des temps d'arrêts limités

peuvent pénaliser fortement une entreprise ou un service public.

Certains services devant être disponibles 24 heures sur 24 et 7 jours sur

7, les enjeux sur la disponibilité de l'information, restent très

importants.

L'intégrité de l'information est

aussi un enjeu important :

Les informations stockées sur le réseau d'une

entreprise contiennent des éléments essentiels sur les

utilisateurs, les clients, les fournisseurs et les opérations internes.

Il est donc impérieux, que les données soient fiables,

récupérables et protégées contre des intrusions

malveillantes et des pertes éventuelles.

IV. LIMITES ET CONTRAINTES DES SOLUTIONS EXISTANTES

Il convient de relever que, les méthodes de stockage

et de restauration des données fréquemment utilisées dans

nos entreprises présentent, malgré leurs prouesses techniques des

insuffisances qui méritent une attention particulière :

IV.1 UNE ACCESSIBILITE REDUITE

Bien que souvent toutes connectées au réseau,

de nombreuses machines restent indépendantes et autonomes. Les

utilisateurs ne peuvent donc accéder à leurs données que

depuis des postes de travail spécifiques, voire depuis un seul poste de

travail. Par conséquent, sur un même site, l'accès à

certaines informations est rendu difficile pour leurs utilisateurs. De plus, la

simplicité d'un système NAS affecte les performances du

réseau local et induit un risque d'engorgement des ressources

réseaux existantes.

IV.2 UNE DISPONIBILITE INCERTAINE

Les informations numériques ne sont accessibles que

lorsque les machines qui les hébergent fonctionnent. Par

conséquent, le stockage sur les postes individuels rend leur

disponibilité aléatoire. Toutefois, la production se veut

continue au sein de nos entreprises.

IV.3 UNE CONFIDENTIALITE A AMELIORER

Bien que la confidentialité des informations soit

l'objet d'un réel souci au sein des entreprises, elle n'est pas toujours

garantie sur des composants isolés. En effet, les données

dispersées sur des postes individuels (ordinateurs de bureau, portables

et serveurs) sont extrêmement exposées et difficiles à

protéger contre les accès malveillants.

IV.4 UNE SECURITE A RENFORCER

Les données présentes sur certaines machines

sont souvent peu ou pas sauvegardées. En fait, de nombreuses petites

entreprises, ignorent les sauvegardes et la protection des données

jusqu'à ce qu'un sinistre ait lieu. Malheureusement, cette approche leur

coûte souvent cher (impossible de restaurer des données perdues)

et les statistiques d'une étude menée en par Forester montrent

que jusqu'à 90 % d'entreprises font faillite après un sinistre

lié aux données.

Pour palier aux nombreux problèmes

précédemment exposés, une réponse serait de

dissocier les unités disques et les serveurs. C'est dans ce sens que la

nouvelle technologie de stockage en réseau, le SAN (Storage Area

Network) trouve sa raison d'être.

DEUXIEME PARTIE : LES RESEAUX SAN

DEFINITION

Un SAN (Storage Area Network) est une

technologie de stockage en réseau. C'est un

réseau physique principalement en fibre optique, dont le but est de

permettre la mise en relation de serveurs avec des baies de disques.

I. PRESENTATION GENERALE

Majoritairement basé sur le protocole Fibre Channel,

à topologies

indépendantes et multicouches fonctionnant en

série, le SAN est un réseau de stockage ouvert et évolutif

relié à un réseau d'entreprise. Les ordinateurs ayant

accès au SAN possèdent donc une interface réseau

spécifique reliée au SAN, en plus de leur interface réseau

traditionnelle.

Le protocole Fibre Channel bénéficie d'un

standard qui porte son nom et d'un grand nombre de résultats

d'interopérabilité établis par l'ANSI (American National

Standards Institute). L'effort de coopération entre les fabricants et

utilisateurs représentés par les associations telles que FCIA

(Fibre Channel Industry Association) et SNIA (Storage Networking Industry

Association) garantit un standard et une compatibilité entre les

différents produits du marché.

Les SAN offrent des performances optimales sur fibre optique,

avec des distances entre noeuds pouvant atteindre 10 Km, et une bande passante

largement supérieure à celle offerte par les interfaces

traditionnelles.

Les SAN constituent une plate-forme de communication qui

exploite le protocole SCSI et virtualise totalement l'espace de stockage. Il

travaille au niveau des blocs et non des fichiers comme les serveurs NAS. Les

protocoles d'interconnexion utilisés pour la création d'un SAN

sont les protocoles Fibre Channel et iSCSI

(Internet Small Computer System Interface).

Indépendamment du choix du protocole, le SAN apporte

un grand nombre de fonctionnalités indispensable dans la consolidation

des données. Les SAN peuvent ainsi être connectés à

plusieurs serveurs pour constituer des systèmes de sauvegarde

robustes, nécessaires au sein des laboratoires de

recherche, dans les domaines financiers, industriels, ...

Figure 5: prototype d'un réseau SAN

II. QUELQUES APPLICATIONS DESTINEES A LA MIGRATION SUR LE

SAN

Nous allons examiner dans cette partie différentes

situations types dans lesquelles les réseaux SAN peuvent être d'un

très grand secours, tout en étant utile et rentable. Les trois

cas types d'utilisation de la technologie SAN sont les suivants :

+ Dans un environnement réseau

hétérogène où plusieurs systèmes

d'exploitation sont utilisés, il peut être

commode de fournir une solution de stockage centralisée plutôt que

d'essayer de maintenir le stockage sur chaque système d'exploitation.

+ Dans un environnement

d'hébergement, où des fermes de serveurs sont

utilisées pour fournir des services Internet. En effet, les serveurs Web

ont souvent besoin d'accéder aux mêmes données. Alors, au

lieu de répliquer ces données sur chaque serveur, il peut

être préférable de tout stocker de façon

centralisée.

+ Dans les environnements qui requièrent

d'importantes capacités

d'espace disque, un réseau SAN peut

être mis en place, car sa capacité surpasse largement celle du

stockage des serveurs locaux.

Nous avons donc vu que le stockage SAN peut être une

solution optimale dans plusieurs cas de figure. En effet, par nos exemples,

nous avons vu qu'il peut être rentable dans un réseau

hétérogène, ou encore lorsque plusieurs serveurs doivent

accéder à une même donnée, mais aussi tout

simplement dans des environnements qui ont besoin d'une importante

capacité d'espace disque qu'un serveur local ne peut

généralement satisfaire.

III. FONCTIONNEMENT D'UN RESEAU SAN

Un « SAN » (Storage Area Network) est un

réseau à part entière. L'analyse du fonctionnement d'un

SAN passe donc par une étude minutieuse de son architecture

complète, depuis ses composants jusqu'aux protocoles de communications

en passant par les différentes topologies d'interconnexion.

III.1. LES COMPOSANTS PHYSIQUES D'UN SAN

Les performances d'un SAN dépendent également

des différents équipements réseaux qui le constituent; ils

ne sont pas tous indispensables, mais recommandés. Nous allons

décrire dans cette section les unités de stockage, les

unités d'interconnexion, les supports de transmission et les

serveurs.

III-1.1 Les périphériques de Stockage

Ces périphériques sont en deux catégories,

les systèmes de disques et les unités de bande

magnétique.

III-1.1.1 Les systèmes de disques

Un système de disque est un périphérique

(baie) comportant un nombre de disques physiques placés les uns

près des autres. Selon la technologie supportée par ce

système, on parlera d'un système de disques JBOD ou RAID.

· JBOD : Just a Bunch of

Disks c'est-à-dire, ensemble de disques durs, sans

configuration particulière, placés les uns à coté

des autres. Dans ce cas, l'unité de contrôle fournit uniquement

des fonctions de lecture/écriture des données sur les disques.

· RAID : dans cet autre cas, l'unité de

contrôle fournit des fonctionnalités additionnelles qui permettent

d'utiliser chaque disque de manière à garantir une meilleure

tolérance aux erreurs et des performances plus élevées.

Voici les caractéristiques techniques présentes

dans la plupart des baies de disques pour un réseau SAN :

- Double fond de panier.

- Double processeur.

- Chipset Intel 840 (supporte la mémoire Rambus

permettant d'assurer les hautes performances de la mémoire cache).

- Double capacité de la mémoire cache.

- Double alimentation.

- Capacité des baies de disques de 2 à 160 To,

avec une moyenne de 20 To. On peut parfois rassembler plusieurs baies de

stockage pour en faire un module de stockage et atteindre ainsi de plus grandes

performances.

Figure 6.a: Une baie de disques Figure 6.b: Un

disque dur FC

III-1.1.2 Les systèmes de bandes magnétiques

Ici, on distingue principalement les librairies de bande, ce

sont des matériels capables de gérer de multiple bandes

simultanément, et pouvant être perçus comme un ensemble de

bandes indépendants. Ils sont généralement

déployés dans des environnements nécessitant une

capacité de sauvegarde massive ou exigeant une certaine

séparation des données.

D'une manière générale, les

systèmes à disques sont adaptés aux sauvegardes en ligne

du fait de leur grande performance qui se traduit notamment par des

accès rapides, alors que les systèmes à bande sont idoines

pour les sauvegardes hors ligne.

III-1.2 Les unités d'interconnexion III-1.2.1 Les

interfaces HBA

Les cartes réseaux compatibles avec le protocole Fibre

Channel sont appelées Host Bus

Adaptateur (HBA) ou adaptateur de bus Fibre Channel. Ils ont

pour rôle de convertir le signal de bus parallèle en un signal

série qui sera transmis au SAN. Ces adaptateurs de bus Fibre Channel

sont généralement proposés sous la forme de cartes

d'extension.

Figure 7: Une carte réseau FC

III-1.2.2 Le concentrateur

Comme sur un réseau LAN, ils permettent de relier

entre eux plusieurs périphériques Fibre Channel aux serveurs,

sans nécessité de câblage complexe pour

l'interconnexion.

III-1.2.3 Les ponts (bridge)

Le pont permet de convertir le protocole SCSI très

répandu, en Fibre Channel et permet donc de relier un

périphérique SCSI au réseau Fibre Channel.

III-1.2.4 Le commutateur FC (FC-Switch)

De fonctionnement identique au hub, cependant plus

intelligents, ils permettent de garantir une bande passante de 100 Mbits sur

chaque brin de liaison et plusieurs communications en parallèle sur

chaque brin ; alors qu'avec un hub il ne peut y avoir

qu'une communication à un moment donné entre deux

noeuds. Cet équipement apporte une connectivité dynamique entre

les noeuds d'un réseau.

Il existe des commutateurs proposant des ports Fibre Channel et

gigabit Ethernet afin de permettre l'interopérabilité entre

réseau SAN et réseau Ethernet.

Ci-dessous, un commutateur FC, qui propose 16 prises Fibre

Channel (2Gb/s par port) et une prise RJ45 (1Gb/s).

Figure 8 : Exemple de commutateur FC III-1.2.5 Les

connecteurs GBIC

IL s'agit d'un module émetteur-récepteur

utilisé dans les Switch, hubs et cartes d'interface. Il convertit des

signaux électriques en signaux optiques et inversement. Ils sont des

composants importants dans la chaîne de transmission des informations et

garantissent l'intégrité des données transportées

grâce à leur grande qualité de transformation des signaux

électriques en signaux optiques.

Figure 9 : Connecteur GBIC III-1.3 Les supports de

transmission

+ Les cordons cuivre : Constitués de 4 fils en cuivre

protégés par un

blindage, ils permettent de couvrir des distances maximales de

150m.

+ La Fibre Optique : Constituée de 2 brins optiques, elle

utilise la lumière

créée par un laser pour véhiculer

l'information, on en distingue deux types : short wave (ondes courtes) pour les

distances jusqu'à 500 m et long wave (grandes ondes) pour les distances

jusqu'à 10 km.

III-1.4 Les serveurs

Le serveur SAN réside au sein du réseau de

stockage et joue l'intermédiaire pour chaque opération entre le

LAN et le SAN, centralisant le contrôle de la répartition des

données. Il peut également gérer la redondance pour les

contrôleurs de disque.

III-2 ARCHITECTURE D'UN SAN III-2.1 Etude des différentes

topologies

Un réseau SAN peut plus généralement

être implémenté sous 3 formes, « point à point

», « Boucle arbitrée » et « switched fabric ».

Elles se différencient toutes par leur façon de raccorder les

équipements réseaux les uns aux autres.

III-2.1.1 Topologie point à point

C'est la topologie la plus simple qui relie deux

entités (un serveur et une unité de disques). Les deux

entités ainsi reliées disposent de la totalité de la bande

passante. Les débits étaient initialement limités à

25 Mo/s, à cause des performances des serveurs et des disques mais

aujourd'hui, il offre des performances de 1Gb/S. Du point de vue adressage,

avec cette configuration on ne peut utiliser que 2 ports, les N_PORT

émetteur et récepteur.

Figure 10 : Topologie point à point

Bien que les configurations «point à point»

soient les plus anciennes, elles restent encore de nos jours adaptées

aux environnements peu complexes.

III-2.1.2 Topologie en boucle ou Arbitrated-Loop

Avec cette configuration, l'arbitrage est nécessaire

pour accéder au lien, l'utilisation de la bande passante totale est

maintenue, seul deux noeuds peuvent avoir un lien logique à un instant

donné.

Figure 11: Topologie en boucle simple

Si un des noeuds est défectueux, la transmission entre

les autres noeuds devient impossible.

Par exemple, avec 4 noeuds : le port 1 envoie des

données au port 3 en passant par le port 2. Le port 3 renvoie une

réponse au port 1 en passant par le port 4 signifiant la bonne

réception du message.

Une configuration en boucle arbitrée autorise une bande

passante partagée entre un maximum de 127

périphériques.

Cette topologie moins limitée que la topologie

«point à point», et moins onéreuse que la topologie

« Fabric » que nous verrons par la suite est la plus

fréquente.

III-2.1.3 Topologie « fabric »

Pour palier au problème évoqué

précédemment, il faut utiliser un Hub intelligent. Lorsqu'un

périphérique est défectueux, le HUB/Switch

court-circuite

instantanément le port correspondant et le

réseau continu à fonctionner normalement. La liaison avec le port

du périphérique défectueux est automatiquement

rétablie dès que celui-ci est à nouveau fonctionnel.

Le terme « Fabric » est ici synonyme de commutateur

et de Router. Dans une telle configuration, les éléments du SAN

sont reliés entre eux par un ou plusieurs commutateur(s), chaque port

ayant un débit de 100Mo/s.

Figure 12: Topologie « fabric »

La redondance des liens créés permet

d'éviter l'isolement d'équipement lors des éventuelles

ruptures de connexion. Chaque serveur accède aux données

stockées sur le disque. Dans cette configuration, les 224

adresses autorisées par le protocole Fibre Channel sont exploitables.

Dans une Fabric, d'autres réseaux tels SONET, ATM, IP

(également appelé FC-over-IP) peuvent être utilisés

entre les différents éléments de la Fabric, afin de

pallier aux éloignements entre les noeuds.

On peut aussi réaliser des combinaisons de ces

différentes configurations. III-2.2 Description des différents

ports Fibre Channel

Dans le réseau Fibre Channel, chaque noeud

possède un numéro unique appelé World Wide

Name (WWN), permettant son identification dans le réseau. Il

s'agit d'un numéro universel de 64 bits attribué par le

constructeur, un peu comme les adresses MAC.

L'interconnexion des équipements supportant le

protocole Fibre Channel est effectuée sur des ports dédiés

appelés World Wide Name Port (WWNP).

Cependant, en fonction de la topologie

implémentée, tous ces ports de communication ne sont pas

utilisés ; tel que l'indique la figure suivante:

Figure 13: Les différents ports fibre channel

· N_port (Node

port) : port du serveur ou du périphérique de

stockage dans une topologie point à point ou de type Fabric.

· L_port (Loop

port) : terme générique pour désigner un

port dans une

topologie boucle ; on parle également de

Node Loop port (NL_port).

· F_port (Fabric

port) : port du commutateur sur lequel se raccorde un serveur ou

un périphérique de stockage dans une topologie de type Fabric

.

· E_port (Expansion

port) : port reliant les commutateurs Fibre Channel entre eux ;

le lien entre deux commutateurs est appelé InterSwitch Link ou

ISL.

· EX_port : dans un routeur Fibre Channel,

désigne le nom du port relié à un commutateur Fibre

Channel.

· TE_port (Trunking Expansion

port) : groupement de ports E_port pour multiplier la bande

passante d'une liaison entre des commutateurs.

· G_port ou Generic

port : désigne, sur un commutateur, un port qui se

configure automatiquement en E_port ou F_port ;

III-2.3 Les Protocoles

III-2.3.1 Fibre Channel Protocol (FCP)

C'est le protocole de transport des requêtes SCSI sur

FC. Il est très utilisé pour ses performances sur les supports en

fibre optique mais peut également être supporté sur le

câble de cuivre.

Pour répondre au souci de compatibilité et

d'interopérabilité des systèmes réseaux, il existe

plusieurs organismes acteurs de la normalisation des réseaux, parmi

lesquels l'ISO (International Standard Organisation). Elle propose aux

éditeurs et aux constructeurs une architecture en couche appelé

le modèle OSI(Open Standard Interconnexion) sur laquelle ils pourront

déployer leurs solutions physiques et/ou logiques. Ainsi, en s'appuyant

sur un modèle normalisé, tout produit informatique sera ouvert

aux autres systèmes qui eux aussi s'appuient sur la même norme.

À la manière du modèle OSI, les

composants d'un Storage Area Network sur FC se répartissent en trois

sections (couches basses, couches moyennes et couches hautes), selon le niveau

d'abstraction auquel ils appartiennent.

Afin de mieux comprendre le fontionnement du fibre channel, nous

allons présenter les différentes couches qui le composent.

L'architecture Fibre Channel est représentée par la

figure ci-après :

Figure 14: Pile protocolaire fibre channel

III-2.3.1.1 Les couches basses

Elles comprennent les couches FC-0, FC-1, FC-2 - La

couche FC-0

FC-0 définit le lien physique, spécifiant les

types de médias, avec leurs caractéristiques de longueur et de

vitesse de transfert; les connecteurs et les caractéristiques de

connexion aux agents. En d'autres termes, cette couche permet de définir

les spécifications : type de Câble, de connecteurs, débits

pour une liaison donnée.

- La couche FC-1

La couche FC-1 du FC définit le protocole de transmission,

incluant le contrôle de flux, l'encodage des données et les

opérations de décodage associées.

L'encodage 8B/10B utilisé dans Fibre Channel apporte une

redondance de 25% et permet d'éviter de trop longues séquences de

bit à 0 ou 1.

- La couche FC-2

Celle-ci gère les mécanismes de signalisation,

d'ouverture et de fermeture des sessions. Elle définit également

la structure des trames échangées entre deux ports de

communication.

Les trames FC peuvent être des trames de contrôle ou

de données, et présentent toutes la même architecture

composée par les éléments suivants :

> Un champ début de trame, appelé SOF (Start Of

Frame) codé sur 4 bits affectés au jeu de commande, chargé

d'organiser les échanges: initialisation des circuits, séparation

des trames.

> Un champ header codé sur 24 bits, contient les

données nécessaires à l'identification de

l'émetteur et du destinataire, le protocole et le type de données

échangées.

> Un donnée utile, variable de 0 octet à 2112

bits.

> Un champ CRC pour la détection et la correction

d'erreurs codé sur

4bits.

> Un champ fin de trame codé sur 4 bits et

associé au jeu de commande.

Le schéma ci-dessous récapitule l'organisation des

blocs de données échangés au sein des réseaux Fabre

Channel.

Figure 15 : Structure des données

échangées sur un SAN-FC

Les échanges se composent d'une ou de plusieurs

séquence(s) associées pour une opération donnée.

Lors d'une échange, une seule séquence peut être active

à un instant donné, mais les séquences de

différentes échanges peuvent être actives

simultanément.

Une séquence est composée par une série

d'une ou de plusieurs trame(s)

transmise(s) entre deux points du réseau. Chaque trame

appartenant à la même séquence est numérotée

de manière exclusive par un compteur spécial, chaque trame est

donc unique. Lorsqu'une erreur de transmission se produit, la reprise

intervient

directement au niveau de la séquence et non au niveau de

la trame incriminée.

III-2.3.1.2 Le couche de niveau moyen (FC-3)

Le niveau Fibre Channel 3 vise à fournir des services

communs entre agents pour des fonctions avancées comme :

> l'agrégation de plusieurs liaisons en

parallèle afin d'augmenter la bande passante pour une connexion

spécifique ;

> Le multicast pour délivrer une information à

plusieurs ports.

> La possibilité pour plusieurs ports de

répondre à une seule et même adresse.

III- 2.3.2.3 La couche haute (FC-4)

La couche de niveau 4 du Fibre Channel définit les

interfaces nécessaires à la connexion des applications, via des

protocoles comme : SCSI, IP, ATM, FC-LE, HIPPI, IEEE802.2 ...

Nous pouvons remarquer que cette géométrie variable

apporte au réseau SAN de nombreux avantages. En effet, il est possible

de transporter un datagramme Ethernet (1512 bits) dans une trame FC sans le

segmenter. De plus, l'utilisation de la séquence permet de

décharger les applications de la gestion de la longueur des trames,

cette opération étant directement gérée par la

couche FC-2.

III-2.3.3 Le FCIP (Fibre Channel over IP)

C'est la méthode qui consiste en la transmission des

commandes fibre channel à travers un réseau IP. Le protocole FCIP

encapsule les blocs de données FC et les transporte ensuite à

travers un socket TCP. Les services TCP/IP sont utilisés pour

établir la connectivité entre les SANs distants. En d'autres

termes, dans cette configuration, une connexion IP est utilisée pour

interconnecter les réseaux FC-SAN les uns aux autres.

III-2.3.4 L'iSCSI (Internet SCSI)

C'est un protocole de transport qui s'appuie sur TCP pour

assurer la transmission des données de manière fiable. Le

protocole iSCSI effectue l'encapsulation des commandes SCSI, des données

et des informations relatives au statut de la session.

Le protocole iSCSI assure les transferts de données(en

mode bloc) et valide les opérations d'ouverture et de fermeture de

session, de lecture/écriture. Ces opérations s'effectuent

à travers une connexion TCP/IP entre la cible et l'émetteur. Par

exemple, lorsqu'un système d'exploitation ou une application demande une

opération de d'écriture, le SCSI CDB (bloc de description de

commande) doit être encapsulé avant d'emprunter une liaison et

d'être livré au destinataire.

Figure 16 : Modèle du protocole iSCSI

IV. GESTION et ADMINISTRATION d'un réseau SAN: LA

VIRTUALISATION

Le trafic sur un SAN est très similaire aux principes

utilisés pour l'utilisation des disques durs internes d'un ordinateur :

chaque serveur voit l'espace disque d'une baie SAN auquel il a accès

comme son propre disque dur. L'administrateur doit donc définir

très précisément les LUN (les unités logiques) pour

qu'un serveur Unix n'accède pas aux mêmes ressources qu'un serveur

Windows utilisant un système de fichiers différent. Pour y

parvenir, l'on doit utiliser des mécanismes de virtualisation,

lesquelles permettent d'assurer une correspondance logique-physique. En effet,

sans la virtualisation, le SAN risquerait d'être un simple réseau

de stockage, certes rapide mais difficile à administrer surtout face

à la croissance des données à stockées.

La mise en oeuvre de la virtualisation a donné

naissance à plusieurs approches, nous allons les étudier par la

suite : le RAID, le SAN in a BOX, les serveurs de domaines virtuels, les

métaserveurs.

IV-1 LE RAID

La virtualisation du stockage a commencée avec les

unités de stockage. La technologie RAID encadrée par l'organisme

de normalisation RAB (Raid Advisory Board) a fait l'objet des

premières formes de d'espace virtuel. Cette technique consiste à

empiler dans une baie de stockage plusieurs disques afin d'obtenir des

performances, une fiabilité et un volume plus élevés. Les

applications voient ces différentes unités de stockage comme un

seul et même espace. Il existe donc une couche d'abstraction logique

implémentée soit dans le contrôleur de disque, soit dans

les outils logiciels d'exploitation des serveurs.

L'on distingue suivant les configurations, plusieurs niveaux

de RAID dont il convient de connaître au moins les principes. Nous allons

présenter chacun de ces niveaux avec leurs spécificités

:

RAID 0

Le RAID 0, également connu sous le nom «

d'entrelacement de disques » est une configuration RAID

permettant d'augmenter les performances du système en concaténant

n disques durs qui fonctionneront ensemble pour constituer un volume

plus large. On répartit les accès sur plusieurs disques,

on accélère donc de manière significative les

temps d'accès.

Le RAID 0 n'apportant pas de redondance (donc pas de

sécurité supplémentaire), tout l'espace disque disponible

est utile. Le volume ainsi créé est donc autant moins

fiable qu'un seul disque dur: la perte d'un seul disque entraîne

la perte de toutes les données.

RAID 1

Le RAID 1 consiste en l'utilisation de plusieurs disques

redondants, chaque disque de la grappe contenant à tout moment

exactement les mêmes données : on

parle aussi de miroir de disque. La

capacité totale est égale à celle du plus petit

élément de la grappe : il est donc conseillé

d'utiliser des éléments identiques.

Cette solution offre un excellent niveau de protection

des données. Elle accepte une défaillance de n-1

éléments (où n est le nombre de disques) sans perte de

données. La contrepartie est le coût très

élevé de cette solution.

RAID 1/0 ou RAID 10

Le RAID 10 est le cumul des deux solutions

précédentes: il s'agit de constituer un volume

agrégé de deux grappes en miroir. Chaque grappe contenant au

minimum 2 éléments. Un minimum de 2 grappes étant

nécessaire, il faut au minimum 4 unités de stockage pour

réaliser une telle configuration.

Sa fiabilité est assez bonne, puisqu'il

faut que tous les éléments d'une grappe soient défectueux

pour entraîner un défaut global.

La capacité de la solution est de n × c (où n

est le nombre de grappe miroir, et c la capacité du plus petit

élément de la grappe).

RAID 0+1

Le RAID 0+1 permet aussi de cumuler les 2

premières solutions, en mettant en miroir 2 grappes RAID 0. De

même que pour le RAID 10, il faut au minimum 4 unités de stockage

pour créer un volume RAID 0+1.

La fiabilité n'est pas optimale car un

disque défectueux entraîne le défaut de toute sa grappe.

L'intérêt principal réside ici dans la possibilité

de réaliser une sauvegarde instantanée du

système avec le retrait volontaire d'une grappe entière. Nous

noterons qu'il faut un miroir à 3 grappes ou plus, si on ne souhaite pas

perdre la redondance.

RAID 5

Le RAID 5 combine la méthode du volume

agrégé et de la parité. Il s'agit donc d'un

compromis permettant d'allier performance et

sécurité.

La lecture se faisant sur chacun des disques le temps

d'accès en lecture est réduit. Il faut noter que le temps

d'écriture est légèrement pénalisé par

l'écriture de la parité car incluse pour chaque écriture,

elle se retrouve répartie circulairement sur les

différents disques. Ainsi, en cas de défaillance

de l'un des disques de la grappe, pour chaque bande il manquera soit un bloc de

données soit le bloc de parité. Quelque soit la nature du bloc

manquant celui-ci pourra aisément être retrouvé.

L'intégrité des données de chaque bande est donc

préservée.

La capacité de stockage utile réelle, pour un

système de n disques dont le plus petit à une capacité c

est de (n - 1) × c.

Ce système nécessite impérativement un

minimum de trois disques durs. Toutefois on considère

généralement que les meilleures performances sont obtenues pour

5, 9 et 14 disques de même taille de préférence.

Ce système garantit donc pour un coût

modéré, la sécurité

(grâce à la parité) et une bonne

disponibiité (grâce à la répartition de la

parité), même en cas de défaillance d'un des

périphériques de stockage. C'est la raison pour laquelle c'est

celui qui est généralement mis en place dans les baies SAN.

IV-2 LE SAN in a BOX

Cette approche de virtualisation repose sur un

équipement de type Appliance. Le produit embarque tous les composants

d'un réseau de stockage SAN. Il s'agit notamment du système de

commutation, du système de disque, des outils d'administration et de

gestion de l'espace virtuel ainsi que des fonctions de supervisions.

Figure 17: Prototype d'un SAN in a Box Cette solution

présente de multiples avantages :

Il est non intrusif pour le réseau

déployé.

Il s'insère dans les environnements

hétérogènes.

Il est facile à implémenter, et bien souvent

plus performant qu'une solution distribuée. De plus il est

économiquement plus intéressant.

Cependant, il peut présenter de faibles performances

lors de la montée en puissance des flux de données du

réseau. Dans ce cas, il convient de positionner plusieurs Appliances en

parallèle et de les consolider.

IV-3 LES SERVEURS DE DOMAINE VIRTUELS

Avec cette solution, la virtualisation est confiée

à un serveur de stockage. Généralement, le serveur de

domaine s'intercale entre le SAN et les unités de stockage. Là,

il gère les translations physique/logique pour les serveurs hôtes.

Mais, il peut dans certains cas être intégré dans les

commutateurs et les routeurs fibre channel. Le serveur de domaines/

virtualisation constitue le coeur du SAN : toutes les informations, quelque

soit leur nature (données, commandes) transitent obligatoirement par ce

serveur de virtualisation.

Cette solution a le mérite de simplifier

l'administration du système. En effet, il n'a qu'un seul point

d'entrée et ne nécessite pas l'implantation d'agent coté

hôte puisque les signaux de données et de commandes transitent par

le même chemin. Une telle architecture est dite symétrique.

En revanche, l'écoulement des flux de données

devient alors critique. De même, l'efficacité des caches et des

files d'attentes doit, être considérée comme un point

clé de l'architecture. Comme pour les réseaux SAN in a BOX, cette

solution peut avoir des difficultés pour répondre aux exigences

de la haute disponibilité. Néanmoins, elle dispose d'un atout non

négligeable : elle prend en charge d'anciennes technologies qui, sans

elle, seraient restées en marge du SAN, obligeant ainsi les entreprises

à réinvestir dans de nouveaux équipements pour la mise en

place de leurs réseaux de stockage.

IV-4 LES METASERVEURS

Dans cette approche, la rupture avec les deux solutions

précédentes est marquée. En effet, les chemins

empruntés par les données et celui emprunté par les

commandes sont différents : on parle alors d'architecture

asymétrique.

Le méta-serveur de virtualisation est toujours

connecté au réseau commuté FC, seulement, comme cette

équipement ne constitue plus le point de passage obligé de tous

les

flux, l'installation d'un méta-serveur nécessite

en outre le déploiement d'agents sur les serveurs d'application. Ces

agents sont installés afin de donner les informations indispensables aux

serveurs d'applications, comme l'espace de stockage disponible par exemple. En

revanche, les transferts s'effectuent directement entre les serveurs

d'applications et les espaces de stockage.

Figure 18: Prototype d'un Méta-Serveur SAN

Les méta-serveurs peuvent aussi bien être

implémentés sur des plateformes standards que sur des

commutateurs et des routeurs. Cette architecture différente du

modèle symétrique offre une manipulation de volumes virtuels

très souple. Les problèmes de zoning sont

généralement simplifiés. En effet, le serveur

n'accède qu'au volume qui lui a été attribué par le

méta serveur. Enfin les opérations de restauration sont plus

simples puisque les serveurs d'applications gèrent leur volume de disque

comme si la virtualisation n'était pas présente.

En revanche, l'installation d'agents coté serveur

d'applications est une nécessité. Il faut disposer de tels

composants sur chaque serveur d'application, quel qu'il soit.

L'éditeur ou le constructeur qui propose une telle

solution doit obligatoirement tenir sa base à jour. De son coté

le client se doit de suivre sa base d'agents parallèlement aux versions

de serveurs d'application. Si telle n'est pas le cas, des décalages

peuvent très vite survenir entre les deux solutions logicielles. De

plus, cette mise à niveau peut, sur une longue période, se

révéler coûteuse.

V- ANALYSE DE LA QUALITE DE SERVICE DANS UN RESEAU

SAN.

V-1 LA SÉCURITÉ DES ÉCHANGES SUR

UN SAN

Pour optimiser la protection des données, les

transmissions sont soumises au protocole CHAP (Challenge-Handshake

Authentication Protocol) lequel authentifie les éléments

homologues d'une connexion.

Il repose sur l'utilisation d'une clé de

sécurité similaire à un mot de passe. L'initiateur combine

cette clé secrète avec d'autres informations, puis il utilise

l'algorithme Message Digest 5 (MD5) pour calculer une valeur de hachage

partagée entre les acteurs d'une session de communication. Les autres

informations de sécurité incluent notamment une valeur

d'identification qui est incrémentée à chaque dialogue

CHAP afin de fournir une protection contre les attaques par intersection.

Nous pouvons activer et désactiver les fonctions de

sécurité selon nos besoins. En effet, le Gestionnaire de stockage

pour réseaux SAN permet de configurer une authentification CHAP mutuelle

ou unidirectionnelle entre les initiateurs et les cibles.

V-1.1 Authentification CHAP unidirectionnelle

Avec l'authentification CHAP unidirectionnelle, seule la cible

authentifie l'initiateur. La clé secrète est définie

uniquement pour la cible, et seuls les initiateurs utilisant la même

clé secrète sont autorisés à se connecter à

la cible.

V-1.2 Authentification CHAP mutuelle

Si nous utilisons l'authentification CHAP mutuelle, la cible et

l'initiateur s'identifient réciproquement. Une clé secrète

distincte est définie pour chaque cible et chaque initiateur du Storage

Area Network.

Nous pouvons en outre activer le cryptage des

données à l'aide du protocole IPsec (Internet Protocol

security). En effet, l'IPSec (IP Security) est un protocole offrant des

services d'authentification et de cryptage des données au niveau d'un

réseau IP. Ainsi, lorsque l'IPSec est activé, tous les paquets IP

envoyés lors des transferts de données sont cryptés et

authentifiés ce qui permet d'ajouter un niveau de protection

supplémentaire dans les transmissions. Par ailleurs, le protocole CHAP

généralement considéré comme étant plus

sûr que le protocole d'authentification par mot de passe PAP, est

recommandé lorsque le trafic passe par le réseau public.

V-2 STRATÉGIES D'ÉQUILIBRAGE DE CHARGE

SUR UN SAN

Il possible de configurer un réseau SAN de façon

à associer plusieurs connexions à une même unité de

stockage, en utilisant des adresses IP différentes : on parle de

connexion MPIO ou multi acheminement. Cette opération a

pour avantage immédiat d'optimiser l'efficacité des E/S au niveau

des blocs et d'autoriser le basculement des liaisons. A cet effet, plusieurs

options de MPIO sont définies dans un réseau SAN, avec chacune

une caractéristique particulière:

V-2.1 Fail Over Policy (Stratégie de

basculement)

Le fail over policy utilise un chemin d'accès actif et

désigne tous les autres chemins d'accès comme étant en

attente. En cas de défaillance du chemin d'accès actif, tous les

chemins d'accès en attente sont essayés à tour de

rôle jusqu'à ce que l'un d'eux soit disponible.

V-2.2 Round Robin (Stratégie de

répartition alternée) :

Le round robin policy tente de répartir

uniformément les demandes entrantes à tous les chemins

d'accès de traitement.

V-2.3 Round Robin With Subset (Stratégie

d'alternance avec sous-ensemble)

Cette configuration exécute la stratégie

d'alternance uniquement sur les chemins d'accès désignés

comme étant actifs. En cas de défaillance de tous les chemins

d'accès actifs, les chemins d'accès en attente sont

essayés à tour de rôle.

V-2.4 Least Queue Depth (Longueur minimale de file

d'attente)

Elle compense les charges non uniformes, en

répartissant proportionnellement davantage de demandes d'E/S sur les

chemins d'accès de traitement dont la charge actuelle est la plus

faible.

V-2.5 Weighted Paths (Stratégie des

chemins d'accès mesurés)

Le weighted paths policy permet à l'utilisateur de

spécifier à chaque chemin d'accès une charge de traitement

relative. Un nombre élevé représente une priorité

faible du chemin d'accès.

VI- ETUDE D'UNE SOLUTION ADAPTEE AUX PME: Le SAN sur iSCSI

Dans cette section, nous avons pour objectif de décrire

les principales étapes à suivre dans l'implémentation d'un

réseau SAN. Dans le souci de mieux illustrer l'ensemble notre travail,

nous allons partir d'un réseau SAN en générale, pour

arriver au cas particulier d'un SAN prenant en charge le protocole iSCSI.

VI-1 CONCEPTION DU RÉSEAU PHYSIQUE STORAGE AREA NETWORK

D'une manière générale,

l'implémentation d'un Storage Area Network passe par les étapes

suivantes:

Considérons un LAN classique

hétérogène

Sur notre réseau de type DAS, nous allons intégrer

un Storage Area Network. 1- Mise en place d'une unité de disques

Figure 19: Installation d'une baie de disque

La baie de disques représente le coeur du SAN, elle

stockera toutes les données des différents serveurs

associés.

2- Liaisons Commutateur SAN

Figure 20: Connexion d'un commutateur au SAN

Les interfaces média Fibre Channel utilisent le

système Bit Error Rate (BER) qui fournit un taux d'erreur acceptable

pour les trames transmises. Ce taux d'erreur est estimé à

10-12 c'est-à-dire que, au maximum une trame sera

erronée sur 10 12.

3- Fonctionnement de la baie de disques

Les LUNs permettent de découper des disques physiques en

volumes logiques.

Figure 21 : Schéma fonctionnel d'une baie

4- Liaisons serveurs/LUNs

Le trafic sur un SAN est très similaire aux principes

utilisés pour l'accès aux disques durs internes d'un ordinateur:

chaque serveur voit l'espace disque d'une baie SAN auquel il a accès

comme son propre disque dur.

Les données du serveur sont stockées sur son

LUN

La taille de chaque LUN peut être augmentée

à tout moment.

La baie gère le clustering entre serveurs.

Figure 22 : Liaison LUN-Serveur

5-

Clustering entre serveurs sur un même LUN

Les sauvegardes se font au sein du SAN libérant

totalement le LAN.

D'où la notion de « LAN FREE ».

Intégration d'un robot de sauvegarde

6- Administration du SAN

La console d'administration permet la gestion de tout le

réseau SAN.

Figure 23 : Client d'administration SAN

Sur le plan logiciel, l'enjeu le plus important se situe au

niveau du choix du logiciel d'administration. L'administrateur doit donc

définir très précisément les LUN (les unités

logiques) et le zoning, pour qu'un serveur Unix n'accède pas aux

mêmes ressources qu'un serveur Windows utilisant un système de

fichiers différent.

VI-2 CONFIGURATION LOGIQUE DU SAN

Pour illustrer cette étape de l'implémentation

d'un SAN, nous allons nous appuyer sur le model d'une baie de disques DELL.

Nous verrons également comment rattacher un serveur muni de l'initiateur

Microsoft iSCSI à la baie de stockage, tel qu'il puisse utiliser

l'espace de stockage défini.

Considérons notre réseau, dans la configuration

physique suivante :

A- Configuration de la Baie

Cette partie va présenter les principales

opérations d'administration et de configuration à réaliser

sur la baie. Nous verrons comment configurer les différentes interfaces

réseaux de la baie et comment créer un disque virtuel

Nous allons commencer par lancer le client après

l'avoir installé à partir du CD fourni avec la baie. L'interface

d'administration se lance, elle va permettre d'administrer totalement la baie

de stockage.

A.1 Configuration du port Admin

Le port d'admin est utilisé pour prendre le contrôle

sur la baie.

Cliquer sur le menu « Outils » de

l'interface de configuration, puis sur « Configurer les ports de

gestion » pour définir l'interface réseau

nécessaire à la configuration de la baie. L'adresse IP

considéré pour le port de gestion est 192.168.0.200

/24

Figure 24: Configuration du port d'administration

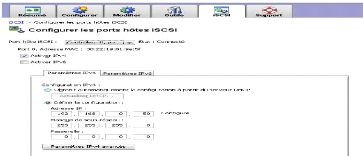

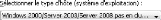

A.2 Configuration des ports iSCSI

Les ports iSCSI sont utilisés pour relier les serveurs

à notre réseau de stockage iSCSI. Cliquer sur l'onglet «

iSCSI » pour gérer les paramètres :

Vérifier et relever l'IQN, identifiant de la baie en

cliquant sur « Modifier l'identification de la cible

» :

Sélectionner ensuite l'option « Configurer

les ports hôtes iSCSI » afin de configurer les interfaces

réseaux iSCSI.

La baie possède 2 cartes réseaux. Les adresses IP

des interfaces sont 192.168.0.50/24 et 192.168.0.51/24

:

Figure 25 : Configuration des ports iSCSI

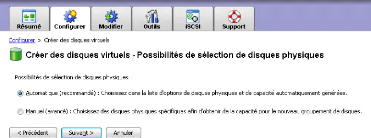

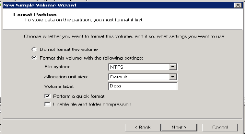

A.3 Création du pool de disque

Nous allons maintenant configurer le stockage de la baie,

c'est-à-dire créer des disques virtuels (à partir des

disques physiques) et y associer des mappages LUN.

Pour cela, cliquer sur l'onglet « Configurer

» Puis choisir l'option « Créer des diques

virtuels ». Après avoir cliquer sur « Suivant

», choisir le mode « Automatique » ou

« Manuel » :

Figure 26 : Création de disques virtuels

Nous devons alors définir la taille du Volume à

créer ainsi qu'un nom qui permettra d'identifier le disque virtuel ainsi

créé :

Choisir ensuite le mappage qui va correspondre à

présenter la LUN à un ou plusieurs serveurs via iSCSI. Il s'agit

de porter une marque au LUN pour identifier notre volume.

A.4 Ajout d'un hôte

Après avoir créé les disques virtuels, nous

pouvons référencer un hôte à la baie. Cet hôte

sera connecté à la baie en iSCSI. Pour configurer l'accès

à un hôte, cliquer

sur l'onglet « Configurer » puis sur

« Configurer l'accès à l'hôte ».

Saisir ensuite le nom de la machine qui sera connecté à la baie,

ainsi que le type d'hôte :

Figure 27 : Ajout d'hôte à la cible

De suite, l'IQN de la machine (serveur) va être

détecté.

Indiquer ensuite si l'hôte partage ou pas l'accès au

disque virtuel La configuration de l'hôte est terminée, la

confirmer:

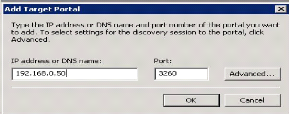

B- Configuration de l'hôte (server)

Après avoir créé notre disque virtuel sur

la baie, nous pouvons rattacher la LUN à un hôte muni de

l'initiateur iSCSI de Microsoft. Connectons-nous sur le serveur qui utilisera

l'espace de stockage iSCSI.

B.1 Configuration de l'Initateur iSCSI

Lancer le « iSCSI Initiator » présent dans les

outils d'Administrations.

Accepter l'installation du service automatique et la

configuration du firewall.

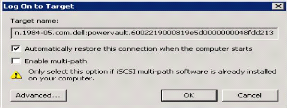

L'initiateur se lance. Vérifier que l'IQN de notre

machine correspond bien à celui rajouter précédemment au

niveau de la baie puis, cliquer sur l'onglet « Discover

» pour configurer la liaison avec la baie Dell (Target

Portal).

Cette opération permet à l'initiateur de

détecter toutes ses cibles potentielles.

Figure 28 : configuration des liaisons Serveur-Baie

Cliquer sur « Add Portal » et

saisir l'adresse IP d'un des ports iSCSI de la baie (192.168.0.50

ou 192.168.0.51). Le port par défaut du

protocole iSCSI est le 3260.

Cliquer ensuite sur l'onglet « Targets

» pour vérifier que la Target de la baie a bien