|

MEMOIRE

Pour l'obtention du diplôme de

MAITRISE EN THEORIES ET TECHNIQUES COMPTABLES

L'audit dans un milieu

informatisé

Élaboré par :

ï REKIK Wael

ï GHORBEL Oussama

Encadré par :

Mme CHAABOUNI Nadia

ANNEE UNIVERSITAIRE 2007/2008

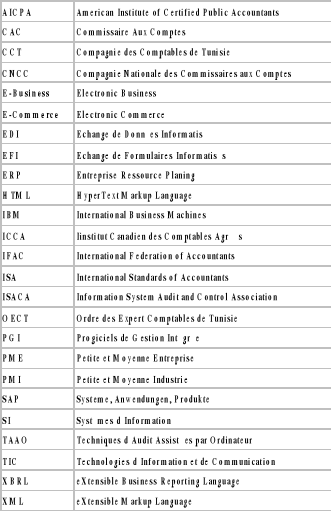

Glossaires

Sommaire

Introduction

générale............................................................1

Partie I : Les technologies d'information et de

communication et leurs impacts sur la démarche d'audit

financier................................................................4

Introduction de la première

partie.........................................5

Chapitre 1 : Les technologies

d'information et de

communication..................................................................6

Section 1. L'architecture Client /

Serveur..............................6

Section 2. L'Echange de Données Informatisé

(EDI)............7

Section 3. Les Progiciels de Gestion Intégrée

(PGI/ERP)....9

Section 4. eXtensible Business Reporting Language

(XBRL)............................................................................11

Section 5. L'Internet : E-Business,

E-Commerce............... 13

Chapitre 2 : L'impact des

technologies d'information et de communication sur l'audit

financier..................14

Section 1. Les effets des TIC sur la planification de la mission

d'audit financier...................................................14

Section 2. Les effets des TIC sur les objectifs du

contrôle...........................................................................20

Section 3. Les effets des TIC sur les éléments

probants....26

Section 4. Les effets des TIC sur la nature et le calendrier des

procédures

d'audit.....................................................31

Section 5. Les effets des TIC sur les aptitudes et les

compétences nécessaires de l'auditeur

financier..............37

Conclusion de la première

partie.........................................41

Partie II : Cas

empirique...............................................42

Introduction de la deuxième

partie......................................43

Chapitre 1 : La méthodologie de collecte de

données nécessaires pour la vérification

empirique................44

Section 1. Le choix de

l'échantillon....................................44

Section 2. La méthode de collecte de

données..................46

Section 3. La mesure des

variables...................................48

Chapitre 2 : L'analyse des résultats du

questionnaire....................................................................49

Conclusion de la deuxième

partie.......................................60

Conclusion

générale............................................................61

Liste des

figures..................................................................63

Liste des

graphiques...........................................................63

Liste des

tableaux...............................................................64

Bibliographie

......................................................................65

Annexes

...............................................................................67

Dans la course internationale

à la compétitivité, l'économie moderne impose de

nouvelles règles et de nouvelles exigences. Partout, les organisations

multiplient leurs partenaires, les cycles économiques

s'accélèrent et les clients sont de plus en plus fermes sur la

qualité et l'étendue des services attendus.

Du coup, les dirigeants des entreprises et des administrations

exigent à leur tour des systèmes d'information plus

intégrés, plus flexibles, plus fiables. Cela se traduit par une

complexification des systèmes d'information et des applications.

Il en est de même pour les montages financiers

structurant les actionnariats et les opérations financières

où la créativité débridée des

spécialistes a parfois pris quelque liberté avec la stricte

orthodoxie comptable. D'où une perte de la transparence croissante des

comptes de certaines entreprises qui a rendu possibles des transgressions de la

loi.

Certes, les entreprises surveillent déjà leurs

activités et leurs actifs et les commissaires aux comptes exercent leur

contrôle sur les opérations financières. Mais cela n'a pas

toujours suffi à protéger les actionnaires.

Face à cette opacité, les commissaires aux

comptes s'intéressent de plus en plus au système d'information de

leurs clients pour mieux comprendre le contrôle interne de l'entreprise

et utiliser des données fiables dans le cadre de leur mission.

En Tunisie, la majorité des entreprises utilisent des

outils informatiques d'où la nécessité d'un certain

maîtrise des technologies d'information et de communication que se soit

de la part du commissaire aux comptes ou de la part de son client.

YAICH, A. (2001) prévoit que les

technologies d'information et de communication peuvent être

définies comme étant « L'ensemble des technologies

informatiques et de télécommunication permettant le traitement et

l'échange d'informations et la communication construite autour de

l'ordinateur et du téléphone ».

Ces technologies sont l'ensemble des techniques et processus

permettant à l'information de circuler dans l'entreprise.

L'évolution des systèmes informatisés dans les entreprises

tunisiennes justifie la place qu'elle occupe actuellement notre pays qui

correspond, selon une statistique récente réalisée par le

« World Economic Forum » relevant aux années 2006-2007,

au 35ème mondiale en matière des technologies

d'information et de communication (Annexe 1).

L'utilisation des technologies d'information et de

communication par les entreprises (de l'Internet en particulier), tend à

modifier la communication entre les différents acteurs du monde des

affaires. Notamment entre l'entreprise et ses clients, le fonctionnement

interne de l'entreprise et la relation de l'entreprise avec ses

différents partenaires et fournisseurs.

La dépendance des entreprises envers leurs

systèmes informatiques a été augmentée face

à l'évolution des technologies d'information et de communication

qui a affecté leurs systèmes comptables et de contrôle

interne. En effet, la dématérialisation des documents tendant

à devenir totale (zéro papiers) ce qui augmente la

vulnérabilité du système d'information et engendre pour

l'entreprise de nouveaux risques qu'elle est appelée à

maîtriser.

Cette évolution de l'informatique, aussi bien au niveau

du hardware que du software, et sa pénétration dans tous les

domaines de l'entreprise sont, sans doute, spectaculaire.

En effet, les systèmes informatiques actuels permettent

de plus en plus :

ü Une mise à jour et un partage des données

en temps réel ;

ü Une intégration des systèmes

d'information financiers et opérationnels (ERP : Entreprise Resource

Planning) ;

ü Des échanges économiques interactifs de

l'entreprise, non seulement avec les clients, mais aussi avec les fournisseurs

(E-Commerce, E-Business, etc.)

Dans ce contexte, les professionnels comptables dont

essentiellement les auditeurs ne peuvent pas ignorer ce concept de technologies

d'information et de communication pour la planification de leurs travaux.

Il implique, de la part de l'auditeur, un minimum de

connaissance en matière d'informatique sans pour autant devenir des

experts en domaine ce qui justifie la possibilité de recours à

des experts en systèmes d'information.

Par ailleurs, l'approche d'audit adoptée par les

auditeurs doit prendre en compte ce nouveau contexte et les nouveaux risques

qui peuvent prendre naissance.

Cette mise à niveau de l'approche d'audit est une

préoccupation majeure des organismes professionnels dans le monde et des

cabinets internationaux.

Ainsi la question qui se pose est de

savoir qu'elles sont les principales technologies d'information et

de communication utilisées par les entreprises et d'analyser leurs

impacts sur la démarche d'audit financier ?

La repense au problématique déjà

énoncée permet de vérifier l'hypothèse

suivante :

« Les technologies d'informations et de

communications ont un impact significatif sur la démarche d'audit

financier ».

Afin de répondre à la question

déjà énoncée, ce mémoire va être

composé en deux parties :

ü La première partie traitera dans son premier

chapitre les principales technologies d'information et de communication

utilisées par les entreprises et dans un deuxième chapitre

l'impact de ces technologies sur la démarche d'audit financier.

ü La deuxième partie sera consacrée

à une étude d'un questionnaire destiné aux commissaires

aux comptes portant sur la prise en compte de l'environnement informatique dans

la mission d'audit financier. Cette partie est divisée en deux

chapitres : le premier présente la description de la

méthodologie de collecte des données nécessaires pour la

vérification empirique du modèle préétablit alors

que le deuxième chapitre est destiné à analyser les

résultats provenant des données de la recherche.

Partie I :

Les technologies d'information et de communication et

leurs impacts sur la démarche d'audit financier

Introduction de la première partie

Germond et Bonnault (1987), définissent l'audit

financier comme étant « l'examen critique rigoureux et

constructif auquel procède un professionnel compétent et

indépendant en vue d'exprimer une opinion motivée sur la

qualité et la fiabilité de l'information financière

présentée par une entreprise au regard de l'obligation qui lui

est faite de donner en toute circonstances, dans le respect des règles

de droit et des principes comptables en vigueur, une image fidèle de son

patrimoine, de sa situation financière et de ses

résultats ».

Selon l'ISA 401 de l'IFAC, un environnement informatique

existe lorsqu'un ordinateur, quels que soient son type et ses capacités,

est utilisé pour le traitement d'informations financières

d'importance significatives pour l'audit, que cet ordinateur soit

exploité par l'entité ou par un tiers.

Les technologies d'information et de communication regroupent

un ensemble de ressources nécessaires pour manipuler de l'information et

particulièrement les ordinateurs, programmes et réseaux

nécessaires pour la convertir, la stocker, la gérer, la

transmettre et la retrouver.

L'investissement dans les technologies d'information et de

communication serait donc l'un des principaux moteurs de

compétitivité des entreprises. En effet, ils seraient un facteur

important de la croissance économique d'un pays.

1

Les technologies d'information et de

Communication

Chapitre Dans le présent chapitre, on va

présenter les principales TIC utilisées par les entreprises et

qui peuvent influencer les travaux de l'auditeur. On peut citer à titre

d'exemple :

ü Architecture Client / Serveur ;

ü Echange de Données Informatisé

(EDI) ;

ü Progiciels de Gestion Intégrée

(PGI/ERP) ;

ü eXtensible Business Reporting Language (XBRL);

ü Internet : E-Business, E-Commerce.

Section 1. L'architecture

Client / Serveur

De nos jours, l'architecture Client / Serveur est,

probablement, le changement le plus répandu dans le traitement des

données. Elle répond à une nécessité de

faire partager l'information entre les différents utilisateurs.

Les applications informatiques et les bases de données

sont localisées sur le serveur et sont partageables par les utilisateurs

depuis leurs postes (client).

Tout utilisateur dans l'entreprise doit pouvoir accéder

à toute information utile à sa tâche dès lors que

cet accès est autorisé par les règles de

confidentialité et de sécurité en vigueur. L'accès

doit être instantané et doit pouvoir être fait à

partir de n'importe quel poste de travail.

L'accès à l'information doit avoir lieu par une

interface, aussi simple que possible, choisie par l'utilisateur.

En se référant au site

''www.grappa.unit-lille3.fr'' consulté le 12/04/2008 :

« Une solution est apportée dans les années 90 :

le modèle client/serveur. C'est une application qui est bâtie

selon une architecture client/serveur lorsqu'elle est composée de deux

programmes, coopérant l'un avec l'autre à la réalisation

d'un même traitement. La première partie, appelée module

client, est installée sur le poste de travail alors que la seconde,

appelée module serveur, est implantée sur l'ordinateur (ou

même des ordinateurs éventuellement situés dans des lieux

géographiques différents) chargé de rendre le service

(micro, mini ou grand système) ».

L'architecture client/serveur se caractérise par la

division d'un traitement informatique exécuté sur des

plates-formes interconnectées en réseau.

PILLOU, J.F, (2006) prévoit que le modèle

client/serveur est particulièrement recommandé pour des

réseaux nécessitant un grand niveau de fiabilité, ses

principaux atouts sont :

ü Des ressources centralisées :

étant donné que le serveur est au centre du réseau, il

peut gérer des ressources communes à tous les utilisateurs, comme

par exemple une base de données centralisée, afin d'éviter

les problèmes de redondance et de contradiction ;

ü Une meilleure sécurité : car le

nombre de points d'entrée permettant l'accès aux données

est moins important ;

ü une administration au niveau serveur : les

clients ayant peu d'importance dans ce modèle, ils ont moins besoin

d'être administrés ;

ü Un réseau évolutif : grâce

à cette architecture il est possible de supprimer ou rajouter des

clients sans perturber le fonctionnement du réseau et sans modification

majeure.

L'architecture client/serveur a tout de même quelques

lacunes parmi lesquelles :

ü Un coût élevé dû

à la technicité du serveur ;

ü Un maillon faible : le serveur est le seul

maillon faible du réseau client/serveur, étant donné que

tout le réseau est architecturé autour de lui.

Section 2. L'Echange de

Données Informatisé (EDI)

Selon un article de Pierre SOURIS publié au site

``http://www.netalya.com/fr'' consulté le 27/03/2008, l'EDI

peut être définit comme étant « Un concept

d'échange de données informatisé visant à

transférer d'application à application, à l'aide

d'ordinateur, connecté sur un ou plusieurs réseau des

données structurées selon un langage

normalisé ».

Selon MARECHAL, H. (2005), l'EDI fournit une méthode de

communication plus rapide, plus précise et moins coûteuse que les

moyens traditionnels de communication tels que par exemple le courrier, le

téléphone et les coursiers.

L'EDI ne se limite pas à changer la manière dont

les entreprises communiquent entre elles mais il change leur manière de

travailler. En effet, dans le domaine des affaires, chaque

société entretient des rapports quotidiens avec ses fournisseurs,

ses clients, ses transporteurs, ses banques et toutes sortes d'autres

partenaires.

L'EDI est souvent considéré comme un moyen de

remplacer des documents papiers par des documents informatisés, et les

méthodes de transmissions traditionnelles comme le courrier, le

téléphone, le fax par une transmission électronique. En

effet, un message EDI peut être traité par un ordinateur qui le

reçoit sans interprétation humaine supplémentaire et sans

aucunes saisies nécessaires.

Son but principal n'est pas d'éliminer le papier, mais

plutôt d'éliminer les saisies multiples et les temps de

transmission.

L'EDI peut être utilisé dans plusieurs domaines,

comme par exemple la transmission des commandes, des avis de réception,

des factures, des informations financières, des paiements, des

déclarations fiscales, etc.

La télé-procédure (ou dépôt

électronique de déclaration), permet de

dématérialiser les différentes déclarations

fiscales, ainsi les dépôts de déclaration et les

règlements peuvent être effectués par voie

électronique.

Deux solutions possibles pour

télédéclarer:

ü La procédure EFI (Echange de Formulaires

Informatisé) : cette procédure utilise le réseau

Internet. La spécificité de cette procédure, tient au fait

qu'elle est sécurisée par une signature électronique et un

certificat d'authentification.

ü La procédure EDI : cette

procédure est utilisée par les entreprises dans plusieurs

domaines. En ce qui concerne la télé-déclaration, cette

procédure est plus orientée vers des professionnels tels que les

cabinets d'expertise comptable qui établissent et transmettent un grand

nombre de déclarations pour le compte de leurs clients.

L'EDI peut présenter des avantages tout à fait

substantiels : au minimum une amélioration d'efficacité et une

diminution des coûts.

Mais il peut également avoir, sur une entreprise,

un impact beaucoup plus significatif. Quand on le considère, et

quand on l'utilise, comme une nouvelle manière de travailler, les

bénéfices à en tirer peuvent être

conséquents.

A leur nombre, on peut citer :

ü Des économies de dépenses :

elles résultent d'amélioration dans de nombreux domaines

(coût de traitement des documents, coût du personnel, des

économies sur le niveau de stock, des économies sur les

coûts de transport) ;

ü L'amélioration des opérations :

ces améliorations peuvent résulter de l'analyse

générale des opérations courantes qui doit

précéder la mise en place de l'EDI, de l'intégration de

l'EDI dans d'autres techniques de gestion, d'une meilleure utilisation du

personnel et de la gestion d'une information plus précise et plus

opportune ;

ü Minimiser les flux de papiers : la

télé-procédure induit la dématérialisation

des déclarations, ceci se traduit naturellement par la minimisation

voire l'élimination des flux de papier qui circulent entre la direction

des impôts et le contribuable ou l'expert comptable.

Section 3. Les Progiciels

de Gestion Intégrée (PGI/ERP)

Un Progiciel de Gestion Intégrée (PGI) (en

anglais Enterprise Resource Planning ou ERP) est, selon le grand dictionnaire

terminologique1(*), un

« logiciel qui permet de gérer l'ensemble des processus d'une

entreprise, en intégrant l'ensemble des fonctions de cette

dernière comme la gestion des ressources humaines, la gestion comptable

et financière, l'aide à la décision, mais aussi la vente,

la distribution, l'approvisionnement, le commerce électronique

».

Selon Baglin, G. et al, (2005), les systèmes

d'information (SI) étaient constitués d'applications

spécifiques séparées (comptabilité, gestion de

production, gestion commerciale, etc.).

Ces diverses applications ne pouvaient communiquer qu'à

travers des interfaces. Pour améliorer l'échange des informations

entre les différentes fonctions de l'entreprise, il était

indispensable de mettre en oeuvre des systèmes

intégrés : ce sont les progiciels de gestion

intégré « les PGI » appelés en anglais

Entreprise Ressource Planning « les ERP ».

Il s'agit d'un ensemble de modules structurés autour

d'une base de données unique et couvrant l'ensemble des domaines

fonctionnels de l'entreprise, de la gestion de production à la gestion

financière.

En se référant au site ''www.journaldunet.com''

consulté le 06/06/2008, cinq grands fournisseurs de progiciels se

partagent aujourd'hui 66% du marché des ERP dans la France, avec SAP

(34% de parts de marché en 2002) comme leader incontesté.

LLAIN, F.A, (2006) prévoit que « les ERP sont

principalement destinés aux grandes entreprises ou multinationales du

fait du coût important. Cependant, le marché des ERP tend à

se démocratiser vers les PME/PMI. Certains éditeurs

conçoivent un ERP uniquement pour ce type de structure. Enfin, il

existe des ERP open source ce qui revient moins cher, puisqu'il n'y a pas de

coût de licence (ils sont gratuits). En revanche, il faut inclure dans le

calcul du coût d'acquisition total, les frais de maintenance et

l'assistance technique».

Selon le mémoire de MOHAMED, L. (2001), Les ERP

présentent les caractéristiques essentielles suivantes :

ü Ils permettent une intégration totale des

différents aspects de l'affaire ;

ü Ils sont à fonctions multiples : devises,

matières, services, produits, etc. ;

ü Ils sont flexibles : la totalité ou seulement

certaines fonctionnalités peuvent être utilisées ;

ü Ils permettent une large couverture du business :

planning, contrôle et traitement pour l'entité entière,

couverture en cas de sites multiples ;

ü Ils assurent une puissante gestion transactionnelle en

temps réel.

Selon un article de Wikipédia publié sur le site

''fr.wikipédia.org'' consulté le 10/03/2008 : Les

principaux avantages de l'ERP sont les suivants :

ü Optimisation des processus de gestion (flux

économiques et financiers) ;

ü Cohérence et homogénéité

des informations (un seul fichier articles, un seul fichier clients,

etc.) ;

ü Intégrité et unicité du

système d'information ;

ü Partage du même système d'information

facilitant la communication interne et externe ;

ü Minimisation des coûts : pas d'interface

entre les modules, synchronisation des traitements, maintenance corrective

simplifiée car elles sont assurées directement par

l'éditeur et non plus par le service informatique de l'entreprise

(celui-ci garde néanmoins sous sa responsabilité la maintenance

évolutive : amélioration des fonctionnalités,

évolution des règles de gestion, etc.) ;

ü Globalisation de la formation (même logique,

même ergonomie) ;

ü Maîtrise des coûts et des délais de

mise en oeuvre et de déploiement ;

Ce dernier point est essentiel et la mise en oeuvre d'un

ERP/PGI dans une entreprise est fréquemment associée à une

révision en profondeur de l'organisation des tâches et à

une optimisation et standardisation des processus, en s'appuyant sur le

« cadre normatif » de l'ERP/PGI.

Section 4. eXtensible

Business Reporting Language (XBRL)

Tout comme HTML a révolutionné notre

accès à l'information en général, XBRL

révolutionne actuellement la façon dont nous accédons aux

informations émanant des entreprises.

Dans un article publié au site ''http://www.pwc.ch/fr''

PriceWaterhouseCoopers a prévu que « Le langage XBRL est un

langage Internet qui nous offre des bénéfices-clés en

combinant technologie et expertise en matière de Reporting. Il permet

une préparation plus rapide, meilleure et à moindres coûts

et l'utilisation de l'information requise par la direction et les parties

prenantes. XBRL améliore considérablement la fiabilité et

la vitesse d'accès aux informations financières ».

Selon l'ICCA, le langage XBRL est une version du langage XML

(eXtensible Markup Language) conçue expressément pour

l'information financière et d'entreprise.

Le langage XBRL est absent en Tunisie, mais son utilisation

s'accroît de plus en plus dans les autres régions du monde, en

particulier grâce aux efforts déployés par les organismes

de réglementation.

XBRL permet la lecture électronique des données

et leur regroupement dans des documents appelés instances qui peuvent

être lus par d'autres systèmes informatiques. Bien que le langage

XBRL puisse servir à préparer des états et des rapports

financiers en texte clair, il convient de noter que son plus grand avantage

réside dans le fait qu'il permet aux systèmes informatiques

d'extraire des données directement des instances pour ensuite les

présenter sous une forme qui répond aux besoins d'un type

particulier d'utilisateurs, par exemple les analystes financiers ou les

autorités de réglementation.

Comme l'explique l'étude de PriceWaterhouseCoopers,

XBRL constitue une méthode standard d'étiquetage de

données dans un format interprétable par la plupart des

logiciels.

Le destinataire de l'information financière transmise

sous ce format a la possibilité d'analyser et de catégoriser

instantanément les données, sans avoir à les saisir de

nouveau ou à en convertir le format.

XBRL minimise donc la nécessité d'intervention

humaine au moment d'échanger des informations financières et non

financières entre les systèmes ou les organisations. De plus, il

est indépendant de plate-forme, c'est-à-dire qu'il fonctionne

sans égard au type d'ordinateur ou de logiciel.

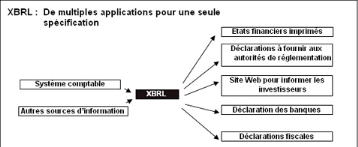

Figure 1 : Les applications de l'XBRL

Source : Article « XBRL gagne en

popularité » préparé par NIMMONS Alastair

Selon NIMMONS, A., (2005), le langage XBRL comporte des

avantages par rapport à la façon dont les rapports sont

assemblés et distribués aujourd'hui, du fait que XBRL permet :

ü De réduire le temps et les coûts de

préparation;

ü D'élargir la disponibilité de

l'information;

ü D'adapter l'information aux nouvelles exigences;

ü De renforcer les analyses;

ü D'accroître la transparence.

Section 5. L'Internet :

E-Business, E-Commerce

L'Internet a été développé en 1969

pour les scientifiques de la recherche militaire et les laboratoires de la

défense comme réseaux informatiques décentralisés

qui pourraient survivre à une attaque nucléaire. Peu

après, les développeurs de l'Internet se sont rendus compte que

son utilisation commerciale aurait un impact énorme sur notre

économie mondiale.

Il est certain qu'Internet a permis l'ouverture sur le monde

à un prix réduit, et est en train de créer très

rapidement un nouveau circuit de distribution, et plus encore, un nouveau

modèle économique qui bouleverseront durablement la façon

dont les entreprises produisent et entretiennent leurs relations avec leurs

principaux partenaires économiques (clients, fournisseurs, etc.).

Internet représente donc un véritable

défi qu'aucune entreprise ne peut ignorer au risque d'être

rapidement mise hors course dans une compétition désormais

mondiale.

E-Business : Selon une définition

d'IBM, l'E-Business veut dire la transformation de processus clés

à travers l'usage des technologies de l'Internet. Cette

définition peut être étendue davantage pour inclure la

connectivité entre l'Internet et les technologies d'information d'une

entité ainsi que ses différentes fonctions.

Ainsi, l'E-Business consiste à connecter les

chaînes de valeur entre les différentes entités, divisions

et localités afin de vendre davantage, de se rapprocher des clients, de

réduire les coûts et d'ouvrir de nouvelles voies.

E-Commerce : C'est un sous-ensemble de

l'E-Business. Plusieurs définitions ont été

avancées par différentes organisations. A titre d'exemple, en

1997, l'AICPA a défini l'E-commerce comme la conduite de transactions

commerciales entre les individus et les organisations sur des réseaux

publics ou privés.

En l'an 2000, l'ISACA a limité cette définition

aux transactions conduites sur Internet.

L'impact des Technologies d'information et de

communication sur l'audit financier

2

Chapitre L'existence d'un environnement informatique ne

modifie pas l'objectif et l'étendue de la mission du CAC.

Néanmoins, l'utilisation d'un ordinateur modifie la

saisie et le processus de traitement, la conversation des données et la

communication des informations financières et peut avoir une incidence

sur les systèmes comptables et de contrôle interne de

l'entité.

En conséquence, un environnement informatique peut

avoir une influence sur :

ü La démarche suivie par l'expert-comptable pour

acquérir une connaissance suffisante des systèmes comptables et

de contrôle interne (Annexe 2);

ü La prise en compte du risque inhérent (Annexe 3)

et du risque lié au contrôle (Annexe 4) permettant

d'évaluer le risque d'audit ;

ü La conception et l'exécution de tests de

procédures et de contrôles substantifs nécessaires en la

circonstance pour atteindre l'objectif de l'audit.

Section 1. Les effets des

TIC sur la planification de la mission d'audit financier

La phase « planification de la mission »

conduit à l'élaboration du plan de mission et implique la prise

en compte du système d'information de l'entreprise.

Cette phase est particulièrement importante pour le bon

déroulement de la mission, elle représente souvent une part

significative du budget d'heures, notamment la première année du

mandat. Pour les années suivantes, le poids relatif de cette phase par

rapport à celle d'évaluation des risques et d'obtention des

éléments probants pourra diminuer, sous réserve qu'aucune

modification majeure n'intervienne d ans l'environnement de l'entreprise

et de son organisation.

L'expert comptable doit prendre en compte l'environnement

informatique et sont incidence sur la démarche d'audit.

Il doit ainsi prendre en considération les nouveaux

risques inhérents et les risques de non contrôles associés

aux traitements informatisés.

1. La prise de

connaissance des systèmes et de l'environnement informatique

:

Selon l'ISA 401 « L'utilisation des

systèmes informatiques par les entreprises oblige l'expert comptable

d'acquérir ou de procéder à une connaissance suffisante de

l'environnement informatique de l'entité pour planifier, diriger,

superviser et revoir les travaux de contrôle effectués. Il

détermine si des compétences informatiques particulières

sont nécessaires pour réaliser la mission. ». Celles-ci

peuvent être utiles pour :

ü Obtenir une compréhension suffisante de

système comptable et de contrôle interne influencé par

l'environnement informatique ;

ü Déterminer l'incidence de l'environnement

informatique sur l'évaluation générale du risque et sur

l'évaluation de risque au niveau du solde des comptes et des

catégories d'opérations ;

ü Concevoir et mettre en oeuvre des tests de

procédures et des contrôles substantifs appropriés.

Si des compétences particulières sont requises,

l'expert comptable peut demander l'assistance d'un professionnel

possédant ces compétences ; il peut s'agir d'un

collaborateur ou d'un spécialiste externe.

Cette prise de connaissance est limitée aux

systèmes ayant une incidence significative sur les assertions

sous-tendant l'établissement des états financiers.

La phase de collecte de l'information est plus importante la

première année ou l'année du changement avant de pouvoir

décider de la stratégie.

En revanche, les années suivantes, compte tenu des

connaissances d'audit accumulées, le processus doit être plus

rapide puisque focalisé uniquement sur les changements de l'exercice.

Elle englobe la collecte d'un complément d'informations

spécifiques concernant essentiellement les éléments

suivants :

ü L'organisation de la fonction informatique et le

degré de concentration et de décentralisation ;

ü Les contrôles de la direction sur la fonction

informatique ;

ü Dans quelle mesure l'activité repose sur les

systèmes informatiques et l'importance et la complexité des

traitements informatisés (volume des opérations, calculs

complexes, génération automatique des traitements et/ou des

opérations, échanges de données, etc.) ;

ü Les caractéristiques principales des

systèmes et des environnements et les contrôles qui y sont

rattachés (conception, configuration du matériel informatique,

sécurité, disponibilité des données,

contrôles liés à l'environnement informatique,

contrôles liés aux ERP, etc.) ;

ü Les changements significatifs en termes de

systèmes et d'environnements informatiques ;

ü Les problèmes antérieurs

identifiés au niveau des systèmes.

Selon la CNCC cette phase nécessite ainsi la prise en

compte des domaines suivants dans la définition du contenu du plan de la

mission :

ü La stratégie informatique de

l'entreprise : Une position claire des

dirigeants quant à l'existence et aux évolutions futures du

système d'information peut avoir une incidence sur l'évaluation

des risques par le CAC.

L'analyse de cette stratégie informatique dans le plan

de mission conduit à déterminer des situations où le

risque sur la fiabilité du système d'information sera plus ou

moins important ;

ü La fonction informatique de

l'entreprise : Cette fonction est à prendre en compte dans

la définition du contenu du plan de mission, notamment en termes de

séparation des fonctions, gestion des mouvements de personnel, gestion

des projets, fiabilité des processus informatiques (pilotage,

développement, maintenance, exploitation, sécurité du

système d'information).

L'analyse de la fonction informatique dans le plan de mission

conduit à déterminer des situations où le risque sur la

fiabilité du système d'information sera plus ou moins

important ;

ü L'importance de l'informatique dans

l'entreprise : Elle permet de déterminer le niveau de

dépendance de l'entreprise vis-à-vis de son système

d'information. L'analyse de l'importance de l'informatique dans le plan de

mission conduit à déterminer des situations où le risque

sur la fiabilité du système d'information sera plus ou moins

important.

2. La prise en compte des

nouveaux risques inhérents et risques liés au contrôle

:

Selon l'ISA 400 de l'IFAC, le risque inhérent est

défini comme étant « la possibilité, en

l'absence des contrôles internes liés, que le solde d'un compte ou

qu'une catégorie d'opérations comporte des anomalies

significatives isolées ou cumulées avec des anomalies dans

d'autres soldes ou catégories d'opérations ».

Cette même norme définie ainsi le risque

lié au contrôle comme étant « le risque qu'une

anomalie dans un solde de compte ou dans une catégorie

d'opération, prise isolément ou cumulée avec des anomalies

dans d'autres soldes de comptes ou d'autres catégories

d'opérations, soit significative et ne soit ni prévenue, ni

détectée par les systèmes comptables et de contrôle

interne et donc non corrigée en temps voulu ».

Selon la CNCC, la nature des risques dans un environnement

informatique est liée aux spécificités suivantes :

ü Le manque de trace matérielle justifiant les

opérations qui entraîne un risque plus important de non

détection des erreurs contenues dans les programmes d'application ou les

logiciels d'exploitation ;

ü L'uniformité du traitement des opérations

qui permet d'éliminer quasiment toutes les erreurs humaines, en

revanche, les erreurs de programmation peuvent entraîner un traitement

incorrect de toutes les opérations ;

ü La séparation insuffisante des tâches qui

résultent souvent de la centralisation des contrôles ;

ü Le risque d'erreur et d'irrégularité qui

peut provenir :

- D'erreurs humaines dans la conception, la maintenance et la

mise en oeuvre plus importante que dans un système manuel,

- D'utilisateurs non autorisés qui acceptent,

modifient, suppriment des données sans trace visible.

L'utilisation des technologies d'information et de

communication entraîne généralement des risques

inhérents élevés justifiés par :

ü Leur extrême flexibilité et

complexité ;

ü La multiplicité des systèmes en

intégration ; et

ü La multiplicité des utilisateurs.

A titre d'exemple, l'absence de sécurité du

système d'exploitation peut résulter en des changements de

données ou de programmes altérant, par conséquent, la

fiabilité des états financiers.

Lorsque des états financiers ou des documents

déposés auprès des autorités de

réglementation sont établis à l'aide de XBRL, ils sont

exposés aux risques d'erreurs habituels concernant les états

financiers, mais aussi à d'autres risques liés à la mise

en correspondance des comptes et des étiquettes et à

l'utilisation des taxonomies2(*) appropriées.

La mise en correspondance adéquate des

étiquettes fait en sorte que les données

récupérées soient les bonnes. Si des informations

financières devaient être communiquées en temps

réel, le risque d'erreur dans les états financiers pourrait

s'avérer plus élevé, selon les contrôles mis en

place sur les modifications apportées à ces données, et

les contrôles mis en place sur les changements survenus dans la mise en

correspondance des données et des étiquettes. En pareil cas, il

existerait un risque supplémentaire que les données recueillies

au moyen des étiquettes changent, et que ces changements contiennent des

erreurs ou ne soient pas vérifiés. Des contrôles

additionnels doivent donc être mis en oeuvre pour assurer l'exactitude et

l'intégrité des données.

Pour apprécier les risques inhérents

associés à l'utilisation des systèmes informatiques,

l'auditeur est amené à vérifier des différents

aspects.

L'auditeur peut considérer, par exemple, les

éléments suivants :

ü L'intégrité, l'expérience et les

connaissances de la direction informatique ;

ü Les changements dans la direction

informatique ;

ü Les pressions exercées sur la direction

informatique qui pourraient l'inciter à présenter des

informations inexactes ;

ü La nature de l'organisation de l'affaire et des

systèmes de l'entreprise (Exemples : le commerce électronique, la

complexité des systèmes, le manque de systèmes

intégrés) ;

ü Les facteurs qui affectent l'organisation dans son

ensemble (Exemple : changements technologiques) ;

ü La susceptibilité de perte ou de

détournement des actifs contrôlés par le système.

En cas de l'externalisation de la fonction informatique,

l'entreprise se trouve susceptible d'une éventuelle perte ou

détournement des actifs contrôlés par le système.

L'auditeur doit procéder ainsi à une

évaluation préliminaire du risque lié au contrôle au

niveau de la planification. Cette évaluation doit être

fixée à un niveau élevé sauf si l'auditeur :

ü Envisage de réaliser des tests de

procédures pour étayer son évaluation ;

ü Parvient à identifier des contrôles

internes appliqués à une assertion particulière et

susceptible de prévenir ou détecter et corriger une anomalie

significative.

3. Considérations

particulières en cas d'externalisation :

L'externalisation représente le recours de certaines

entreprises à des services bureaux pour tout ce qui se rattache à

leur système d'information.

Selon l'ISA 402 portant sur les facteurs à

considérer lorsque l'entité fait appel à un service

bureau : l'expert comptable détermine l'importance des prestations

fournies par le service bureau et leur incidence sur sa mission d'audit. Pour

ce faire, il prend en compte les éléments suivants :

ü Nature des prestations fournies ;

ü Conditions contractuelles et relations entre

l'entité et le service bureau ;

ü Assertions significatives sous-tendant

l'établissement des comptes qui peuvent être influencées

par le recours à un service bureau ;

ü Risques inhérents associés à ces

assertions ;

ü Interactions entre les systèmes comptables et de

contrôle interne de l'entité et ceux du service bureau ;

ü Contrôles internes de l'entité auxquels

sont soumises les opérations traitées par le service

bureau ;

ü Organisation interne et la surface financière du

service bureau et incidence éventuelle d'une défaillance de ce

dernier ;

ü Informations émanant du service bureau telles

que celles figurant dans ses manuels utilisateurs et ses manuels

techniques ;

ü Informations disponibles sur les contrôles

généraux et les contrôles informatiques relatifs aux

applications utilisées par le service bureau pour l'entité.

Si l'expert comptable conclut que les activités du

service bureau ont une incidence significative sur le fonctionnement de

l'entité et peuvent en conséquence affecter la démarche

d'audit, il rassemble des informations suffisantes pour comprendre les

systèmes comptables et de contrôle interne du service bureau et

évalue le risque lié au contrôle à un niveau

élevé, ou à un niveau inférieur (moyen ou faible)

selon que des tests de procédures seront ou non

réalisés.

4. L'effet des

systèmes informatiques sur la stratégie d'audit :

La stratégie d'audit a pour but de déterminer

les procédures à mettre en oeuvre pour atteindre les objectifs

d'audit. Elle est définie par rapport au niveau de confiance

accordé aux contrôles de direction, contrôles informatiques

généraux et les contrôles d'applications.

Avec l'évolution des TIC, l'approche basée sur

les systèmes semble être, dans la plupart des cas, la plus

adaptée et la plus efficace et ce, en raison notamment de :

ü La conscience de plus en plus ressentie des dirigeants

des entreprises de la nécessité de mettre en place les

sécurités nécessaires comme condition indispensable de la

pérennité ;

ü Le volume de plus en plus important des transactions,

leur complexité et leur étendue ;

ü La dématérialisation des informations.

Par ailleurs, cette approche permet aux auditeurs d'apporter

de la valeur à l'entreprise à travers des conseils touchant aussi

bien les processus que la sécurité des traitements.

Section 2. Les effets des TIC

sur les objectifs du contrôle

L'évaluation des contrôles par l'auditeur se fait

généralement par références aux objectifs du

contrôle. Nous allons étudier, dans ce qui suit,

l'évolution de ces objectifs dans le cadre d'un milieu

informatisé.

1. La validité des transactions :

Il est à noter que seulement les transactions valides

et autorisées par la direction soient saisies dans le système.

Les contrôles sur la validité et l'autorisation

sont importants pour la prévention contre les fraudes qui peuvent

survenir suite à la saisie et au traitement de transactions non

autorisées.

Dans la plupart des cas, les procédures d'autorisation

sont similaires à celles d'un système non informatisé.

Toutefois, les procédures dans le cadre

informatisé peuvent présenter les différences suivantes

:

ü L'autorisation des données se fait, souvent,

lors de la saisie dans le système (ou aussi, dans certains cas,

après avoir effectué les contrôles d'exhaustivité et

d'exactitude des inputs et des mises à jour) et non lors de

l'utilisation des outputs correspondants. Dans ce cas, il est important de

s'assurer que l'autorisation demeure valable et que des changements ne peuvent

pas être apportés durant les traitements

subséquents ;

ü L'autorisation des données peut être

gérée par exception. En effet, c'est l'ordinateur qui identifie

et rapporte les éléments identifiés et nécessitant

une autorisation manuelle. Dans ce cas, l'attention est focalisée sur

les éléments importants susceptibles d'être incorrectes

améliorant ainsi l'efficacité et l'efficience des contrôles

manuels.

Exemple : nombre d'heures saisies pour un employé

dépasse de 50% les heures normales du travail ;

ü Dans certains cas, la capacité du programme

à tester la validité des éléments est si

précise que le recours aux autorisations manuelles n'est plus requis.

Exemple : une réception de marchandise peut être

rejetée par le système si un bon de commande autorisé

correspondant ne figure pas dans ledit système ou figure pour des

quantités différentes.

2. L'exhaustivité des inputs :

Le contrôle de l'exhaustivité, qui est l'un des

contrôles les plus fondamentaux, est nécessaire afin de s'assurer

que chaque transaction a été introduite dans le système

pour traitement.

En outre, les contrôles de l'exhaustivité

consistent à s'assurer que :

ü Toutes les transactions rejetées sont

rapportées et suivies ;

ü Chaque transaction est saisie une seule fois ;

ü Les transactions doublement saisies sont

identifiées et rapportées.

Il existe plusieurs techniques disponibles pour

contrôler l'exhaustivité des inputs. Nous citons, à titre

indicatif, les contrôles suivants :

ü Le contrôle automatisé du respect de la

séquence numérique des différents documents : L'ordinateur

rapporte les numéros manquants des pièces justificatives ou ceux

existants doublement afin d'être suivis d'une façon manuelle.

La réalisation effective de ce contrôle suppose

l'existence de procédures adéquates dont par exemple les

procédures de gestion des ruptures de la séquence, les

procédures à suivre en cas de l'utilisation simultanée de

plusieurs séquences à la fois (cas d'une entreprise à

plusieurs agences, exemple : banques).

En outre, le fichier des numéros manquants ou doubles

devrait être protégé contre toute modification non

autorisée ;

ü Le rapprochement automatique avec des données

déjà saisies et traitées : Exemple: rapprochement des

factures avec les bons de livraison.

Dans ce cas, l'ordinateur doit permettre la

génération d'un rapport des éléments non

rapprochés pour s'assurer que toutes les livraisons clients ont

été facturées.

3. L'exactitude des inputs :

L'exactitude des inputs consiste à s'assurer que chaque

transaction, y compris celle générée automatiquement par

les systèmes, est enregistrée pour son montant correct, dans le

compte approprié et à temps.

Le contrôle de l'exactitude se rattache aux

données de la transaction traitée par contre le contrôle de

l'exhaustivité se limite à savoir, uniquement, si la transaction

a été traitée ou pas.

Le contrôle de l'exactitude devrait englober toutes les

données importantes que ce soit des données financières

(exemple : quantité, prix, taux de remise, etc.) ou des données

de référence (exemple : numéro du compte, date de

l'opération, les indicateurs du type de la transaction, etc.).

L'appréciation des contrôles de l'exactitude se

fait par référence aux éléments de données

jugés importants.

Il existe plusieurs techniques qui peuvent être

utilisées pour contrôler l'exactitude des inputs. Nous en citons,

à titre d'exemple, les suivantes :

ü Le rapprochement automatique avec les données

déjà saisies et traitées : Il s'agit de la même

technique détaillée ci-dessus. Toutefois, l'action devrait

être focalisée sur les données composant la transaction et

non uniquement sur l'existence de la transaction ;

ü Le contrôle de la vraisemblance : Il s'agit, par

exemple, de tester si les données saisies figurent dans une limite

prédéfinie. Les données n'obéissant pas à

cette limite ne sont pas nécessairement des données

erronées mais sont douteuses et nécessitent des investigations

supplémentaires.

Ce type de contrôle est mis en place pour les

éléments de données qu'il est souvent difficile ou non

pratique de contrôler autrement.

Exemple : dans une application de paie, contrôlé

si le nombre d'heures travaillées par semaine ne dépasse pas 60

heures.

4. L'intégrité des données

:

Il s'agit des contrôles permettant d'assurer que les

changements apportés aux données sont autorisés,

exhaustifs et exacts.

Les contrôles d'intégrité sont requis

aussi bien pour les données des transactions que pour les fichiers de

données permanentes et semi permanentes. Ils sont désignés

pour assurer que :

ü Les données sont à jour et que les

éléments inhabituels nécessitant une action sont

identifiés ;

ü Les données conservées dans les fichiers

ne peuvent être changées autrement que par les cycles de

traitements normaux et contrôlés.

Les techniques les plus utilisées pour contrôler

et maintenir l'intégrité des données sont les suivantes

:

ü La réconciliation des totaux des fichiers :

Cette réconciliation peut se faire d'une façon manuelle ou par le

système ;

ü Les rapports d'exception : Cette technique implique que

le système informatique examine les données du fichier et

rapporte sur les éléments qui semblent incorrects ou hors

date ;

Exemple : cette technique peut être utilisée pour

contrôler l'exactitude des fichiers des prix de valorisation des stocks

en produisant périodiquement les rapports d'exception suivants :

- Les prix n'ayant pas été modifiés pour

une certaine période ;

- Les prix ayant des relations anormales avec les prix de

vente ;

- Les prix ayant eu des fluctuations anormales.

ü Vérification détaillée des

données des fichiers : Cette vérification se fait par sondage.

Sa fréquence dépend largement de l'importance

des données et de l'existence et de la force des autres contrôles

en place.

5. L'exhaustivité des mises à jour

:

Le contrôle de l'exhaustivité des mises à

jour est désigné pour s'assurer que toutes les données

saisies et acceptées par l'ordinateur ont mis à jour les fichiers

correspondants.

Les contrôles sur l'exhaustivité des inputs

peuvent être applicables pour contrôler l'exhaustivité des

mises à jour.

Toutefois, d'autres techniques propres existent dont,

notamment, la réconciliation manuelle ou automatisée du total des

éléments acceptés.

6. L'exactitude des mises à jour :

Lorsque les fichiers informatiques sont mis à jour, des

contrôles sont nécessaires afin de s'assurer que la nouvelle

entrée est correctement traitée et a correctement mis à

jour les bons fichiers.

Parmi les techniques utilisées pour s'assurer de

l'exactitude des mises à jour, nous citons : Le rapprochement avec des

données antérieures. Cette méthode est communément

utilisée pour s'assurer de l'exactitude des modifications du fichier des

données permanentes.

Exemple : La modification du prix d'un article est saisie avec

son ancienne valeur. L'ordinateur rapproche la référence et

l'ancien prix saisi avec le fichier des données permanentes

correspondant. La modification n'est acceptée que si le rapprochement

aboutisse.

7. Limitation d'accès aux actifs et aux

enregistrements :

Ces contrôles visent la protection des actifs et des

enregistrements contre les pertes dues aux erreurs et aux fraudes. Nous

distinguons : la limitation d'accès et la séparation des

tâches.

ü La limitation d'accès : Ce contrôle est

destiné à éviter que des personnes non autorisées

puissent accéder aux fonctions de traitement ou aux enregistrements,

leur permettant de lire, modifier, ajouter ou effacer des informations figurant

dans les fichiers de données ou de saisir des transactions non

autorisées pour traitement.

Les contrôles d'accès visent, ainsi, à

:

- Protéger contre les changements non autorisés

de données ;

- Assurer la confidentialité des

données ;

- Protéger les actifs physiques tels que la

trésorerie et les stocks.

ü La séparation des tâches : Le principe de

la séparation des fonctions incompatibles est le même quel que

soit le moyen de traitement (manuel ou informatisé).

Toutefois, dans un milieu informatisé, la

séparation des tâches peut être renforcée par

différents types de logiciels destinés à limiter

l'accès aux applications et aux fichiers. Il est donc nécessaire

d'apprécier les contrôles portant sur l'accès aux

informations afin de savoir si la ségrégation des tâches

incompatibles a été correctement renforcée.

Enfin, il convient de préciser que ces objectifs de

contrôle peuvent être regroupés selon les objectifs de

contrôle classiques d'exhaustivité, d'exactitude, de

validité et d'accès limité comme précisé

dans le tableau suivant :

|

Exhaustivité

|

Exactitude

|

Validité

|

Accès limité

|

|

La validité des transactions

|

|

|

|

|

|

ü L'exhaustivité des inputs

|

|

|

|

|

|

ü L'exactitude des inputs

|

|

|

|

|

|

ü L'intégrité des données

|

|

|

|

|

|

ü ü ü ü L'exhaustivité des mises

à jour

|

|

|

|

|

|

ü L'exactitude des mises à jours

|

|

|

|

|

|

ü Limitation d'accès aux actifs et aux

enregistrements

|

|

|

|

|

ü Tableau 1 : Les objectifs du contrôle

classique (CNNC 2003)

Section 3. Les effets des TIC

sur les éléments probants

Selon l'ISA 500, les éléments probants

désignent des informations collectées par l'expert-comptable pour

aboutir à des conclusions sur lesquelles il fonde son opinion. Ces

informations sont constituées de documents justificatifs et de

pièces comptables ayant servi à l'élaboration des comptes

et qui viennent corroborer des informations provenant d'autres sources.

Donc l'expert-comptable est tenu de collecter tout au long de

sa mission les éléments probants suffisants et appropriées

pour obtenir une assurance raisonnable lui permettant d'exprimer une opinion

sur les comptes.

Ces éléments probants doivent être

suffisants, appropriés et fiables :

ü Le caractère « suffisant

» s'établit par rapport au nombre des éléments

probants collectés.

ü Le caractère «

approprié » d'un élément probant

s'apprécie par rapport à sa couverture des objectifs d'audit.

ü Enfin, le caractère «

fiable » s'apprécie par rapport à son

objectivité, à l'indépendance et à la

qualité de sa source.

Selon le paragraphe 12 de la norme CNCC 2-302 les objectifs

d'audit restent identiques, que les données comptables soient

traitées manuellement ou par informatique.

Toutefois, les méthodes de mise en oeuvre des

procédures d'audit pour réunir des éléments

probants peuvent être influencées par le mode de traitement

utilisé.

Le commissaire aux comptes peut appliquer les

procédures d'audit manuelles, des techniques assistées par

ordinateur, ou combiner les deux pour rassembler suffisamment

d'éléments probants.

Toutefois, dans certains systèmes comptables utilisant

un ordinateur pour traiter des applications importantes, il peut être

difficile, voir impossible, pour le commissaire aux comptes de se procurer

certaines données à des fins d'inspection, de vérification

ou de confirmation externe sans utiliser l'informatique.

Les principales caractéristiques et techniques de

collecte des éléments probants dans un milieu informatisé

se présentent comme suit :

1. La dématérialisation des preuves

d'audit :

Suite à l'arrivée des technologies de

l'information et de la communication, plusieurs documents des preuves d'audit

tels que les factures, les bons de commande, les bons de livraison, etc., sont

devenus électroniques.

Dans le cadre d'une société qui utilise l'ERP,

touts les documents de preuves sont stockés dans une base de

donnée.

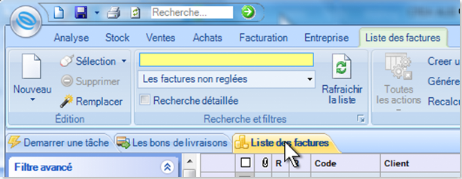

Figure 2 : Un exemple de ERP

Source : «

http://blog.erp360 .net » schémas publié par Marc

SHOUTEAU le 02/04/2008

Par ailleurs, l'exécution de certaines transactions

peut être opérée d'une façon automatique.

L'autorisation de ces opérations peut être assurée par des

contrôles programmés.

Ces preuves électroniques nécessaires pour

l'audit peuvent n'exister que pour une courte période.

L'auditeur doit prendre en compte ce phénomène

pour la détermination de la nature, l'étendue et le timing des

procédures d'audit.

En outre, la preuve électronique est fondamentalement

plus risquée que la preuve manuelle parce qu'elle est plus susceptible

d'être manipulée et qu'il est plus difficile de comprendre et de

vérifier sa source.

2. L'appréciation des éléments

probants se rapportant aux contrôles :

Plusieurs considérations devraient être prises en

compte pour l'appréciation des éléments probants

recueillis et se rapportant aux contrôles.

En effet, la défaillance des contrôles peut avoir

des effets différents selon la nature du contrôle.

A titre d'exemple, les défaillances de contrôle

touchant les données permanentes ont souvent une incidence plus

importante que celles touchant les données variables.

ü Eléments probants liés aux

contrôles généraux informatiques : Il est

nécessaire d'examiner la conception même des contrôles

généraux informatiques et leur incidence sur les contrôles

relatifs aux applications, qui revêtent un caractère significatif

pour l'audit, car la mise en oeuvre des contrôles généraux

informatiques est souvent déterminante pour l'efficacité des

contrôles d'application et par suite, de la fiabilité des

éléments probants correspondants.

En outre, étant donné que la fiabilité

des informations produites par le système dépend du

paramétrage du progiciel (les règles qui déterminent le

fonctionnement d'une application informatique, cette technique permet de

confier aux utilisateurs une plus grande part de pilotage du système

informatique), l'auditeur doit s'assurer que des contrôles

généraux informatiques appropriés entoure le

paramétrage.

L'appréciation des éléments probants

liés aux contrôles généraux informatiques doit tenir

compte des contrôles compensatoires. A titre d'exemple :

- Certaines faiblesses touchant la fonction informatique sont

parfois compensées par des contrôles spécifiques

d'application.

Par exemple, en l'absence d'un logiciel de contrôle

d'accès, l'auditeur ne peut conclure automatiquement que les risques

d'accès sont élevés, étant donné que

certains contrôles d'accès à l'intérieur du

système d'application peuvent compenser ce risque ;

- Pour les petites entreprises, il est difficile de mettre en

place une séparation convenable des tâches. Toutefois,

l'implication plus importante de la direction peut compenser cette

déficience ;

- Le risque de changements non autorisés des programmes

peut être diminué si l'entreprise n'utilise que des progiciels

achetés et qu'elle n'a pas accès au code source.

ü Eléments probants liés aux

contrôles manuels effectués par les utilisateurs : Les

contrôles manuels effectués par les utilisateurs d'un logiciel se

rapportent, généralement, à la

vérification de l'exhaustivité et de l'exactitude des

restitutions informatiques et ce, en les rapprochant avec les

documents sources ou toute autre entrée (input).

Les tests sur les contrôles des utilisateurs peuvent

être suffisants dans les systèmes informatiques où

l'utilisateur vérifie toute la production du système (output) et

aucune confiance n'est placée sur les procédures

programmées ou sur les données tenues sur fichier

informatique.

Dans un environnement informatisé, ce type de

contrôle est de plus en plus limité à cause de la

difficulté de réaliser le rapprochement en raison de la

dématérialisation de la preuve, de l'importance du volume des

opérations et de la complexité des traitements.

Par conséquent, le contrôle des utilisateurs ne

peut être que très sommaire et vise à identifier les

éléments ayant un caractère inhabituel ou douteux.

ü Eléments probants liés aux

contrôles programmés et aux suivis manuels : Le

résultat des contrôles programmés fait,

généralement, l'objet d'une production de rapports informatiques

intitulés « rapports d'exception » ou « logs d'audit

».

Exemple : Rapports d'exception indiquant les autorisations de

dépassement du plafond des crédits clients.

Les rapports d'exception correspondants se rapportent aux :

- Lots de factures fournisseurs non traitées ;

- Factures non prises en charge au niveau du grand livre par

l'instruction comptable automatique ;

- Ecarts entre les soldes du grand livre et les soldes

correspondants au niveau de la balance générale.

L'efficacité de ce contrôle programmé est

liée à la production informatique exacte des rapports

d'exception. Il faut que ces rapports soient contrôlés

manuellement.

Enfin, il convient d'indiquer que l'auditeur peut utiliser les

fonctions de traitement informatisées (exemple : les règles de

génération des événements et des écritures

comptables) comme des contrôles à condition de s'assurer, avec un

degré de certitude raisonnable, de leur validité et de leur

fonctionnement effectif et régulier au cours de la période

considérée. Cette condition est vérifiée si

l'auditeur obtient des preuves de l'existence de contrôles sur les

changements de programmes, ou s'il effectue, au cours de la période qui

l'intéresse, des sondages périodiques sur les fonctions de

traitement informatisées.

3. Les techniques de collecte des

éléments probants dans un milieu informatisé :

En se referant au cours de certification et

vérification des comptes dans un milieu informatisé

préparé par Mr ZAMMIT Mounir dispensé aux étudiants

de 4éme année de l'IHEC de Sfax, les techniques de collecte des

éléments probants dans un milieu informatisé

sont :

ü Création d'une unité d'essai

intégrée : C'est la création d'une filiale

ou d'une société fictive à l'intérieur d'un

système et exécution des programmes avec un fichier de

données réel.

L'objectif de cette technique est de permettre au

vérificateur de créer dans les systèmes clients des

opérations fictives qui n'affecteront pas le grand livre ou les comptes

de l'entreprise afin d'examiner le fonctionnement des programmes (test des

contrôles).

Exemple : Les sociétés d'un

secteur qui utilisent l'EDI ont créé chacune une

société fictive dans leurs systèmes. Les

vérificateurs utilisent les sociétés fictives pour

transmettre des opérations, vérifier que les accusés de

réception sont envoyés et que des rapports d'anomalies faisant

état des opérations inhabituelles sont imprimés.

ü Simulation parallèle (reprise) :

Utilisation d'une forme de logiciel quelconque pour reproduire

intégralement le traitement effectué par un programme.

L'objectif de cette technique est de reproduire le

fonctionnement d'un programme pour vérifier les résultats (test

des contrôles et test sur les soldes de comptes).

Exemple : Le vérificateur multiplie les

quantités en stocks par le prix et obtient ainsi une valeur

donnée pour chaque article. Ces valeurs sont additionnées et

comparées au grand livre. Le vérificateur peut ainsi

vérifier la valeur arithmétique de tout écart par rapport

au grand livre et s'assurer que le programme effectue correctement les

calculs.

ü Logiciel de comparaison des programmes :

C'est un logiciel qui permet au vérificateur de comparer les

programmes utilisés avec les versions du code source qu'il a

testées afin de relever les écarts.

L'objectif de cette technique est de définir les

modifications non autorisées éventuellement apportées aux

programmes (test des contrôles). Exemple : On compare une

version approuvée d'un programme de classement chronologique des comptes

clients avec le programme utilisé pour le classement chronologique des

comptes clients.

ü Langages de quatrième

génération ou générateur de rapports :

C'est un logiciel qui utilise une interface s'apparentant à

l'anglais ou contrôlée par un menu pour permettre la lecture des

fichiers de données et la préparation de rapports

personnalisés.

L'objectif de cette technique est d'accéder aux

fichiers de données des clients et imprimer des rapports ou créer

des fichiers de données pour les données qui présentent un

intérêt (test sur les soldes de comptes).

Exemple : Une demande est acheminée

à la base de données des ressources humaines et une liste de

toutes les personnes qui ont effectué plus de cinquante heurs

supplémentaires au cours d'une période donnée est

imprimés pour examen par le vérificateur.

Section 4. Les effets des TIC

sur la nature et le calendrier des procédures d'audit

L'environnement informatique peut avoir une incidence sur la

conception et l'exécution des tests sur les contrôles et des tests

substantifs nécessaires pour atteindre l'objectif d'audit.

En effet, certains objectifs de l'évolution des

technologies de l'information et de la communication sont antinomiques des

besoins de l'auditeur, dont par exemple:

|

Objectifs

|

|

Impact sur les procédures d'audit

|

|

-Eviter le travail manuel par l'automatisation des

tâches et des contrôles

|

|

è Exclut l'analyse des procédures par

l'observation et l'entretien

|

|

-Dématérialiser l'information pour supprimer le

papier

|

|

è Ceci rend difficiles les travaux de contrôle

sur documents

|

|

-Unifier l'accès aux informations en favorisant le

partage de données communes

|

|

î Ceci rend plus complexe l'approche des

procédures d'habilitation et d'autorisation

|

|

-La sécurité d'accès est

gérée par le système

|

|

ì L'auditeur doit répondre, essentiellement, aux

questions suivantes :

ü Comment vérifier l'existence et le

fonctionnement des contrôles qui deviennent informatiques ?

ü Comment vérifier la génération des

informations, qui s'appuie sur des mécanismes

préprogrammés ?

ü Comment remonter aux documents d'origine, s'ils

n'existent plus ?

ü Comment s'assurer de la réalité de la

séparation des fonctions ?

1. Les tests sur les contrôles :

Dans un milieu informatisé, les types de tests sur les

contrôles sont les mêmes que dans un milieu on informatisé.

Les principales procédures que l'auditeur peut

appliquer sont les suivantes :

ü La demande et l'affirmation : Les demandes consistent

à chercher les informations et affirmations appropriées

auprès du personnel de l'entreprise. Ils peuvent avoir pour but de

connaître et mettre à jour la connaissance de l'activité

de l'entreprise et d'obtenir des preuves concernant la fiabilité des

systèmes de l'entreprise.

En général, les preuves obtenues à partir

des demandes et affirmations ne constituent pas en elles-mêmes des

preuves d'audit suffisamment fiables et pertinentes. L'auditeur doit les

confirmer par d'autres procédures d'audit.

ü L'observation : En général, l'observation

ne peut apporter des preuves très fiables du fonctionnement des

contrôles qu'au moment de sa réalisation.

De ce fait, l'auditeur doit réaliser d'autres

procédures destinées à s'assurer que les contrôles

ont été mis en oeuvre de manière continue tout au long de

la période auditée.

ü L'examen d'une évidence tangible : La preuve que

les procédures de contrôle interne ont été

correctement appliquées peut être apportée par la recherche

dans les documents de signes, tels que des initiales ou une signature,

indiquant que le contrôle a été effectué. Des

preuves concernant le contrôle interne peuvent aussi être fournies

par l'examen de la documentation des systèmes, des manuels

d'utilisation, des organigrammes ou des descriptions des postes. Ces documents

décrivent les systèmes préconisés par la direction

générale mais n'apportent pas la preuve que, dans la pratique,

les contrôles sont effectués de manière

régulière.

ü La répétition : Il s'agit de refaire les

contrôles effectués par l'entreprise ou les fonctions de

traitement afin de s'assurer de leur exactitude.

Refaire un contrôle peut fournir deux sortes de preuves

:

- Des preuves de l'exactitude arithmétique et de la

fiabilité du traitement des transactions comptables. Cette

démarche est généralement essentielle pour obtenir

l'assurance que les documents comptables sont complets et exacts ;

- La découverte dans une transaction d'erreurs non

détectées par les systèmes de contrôle est le signe

du non fonctionnement d'un contrôle ou d'une faiblesse dans les

systèmes de contrôle.

En cas d'erreurs dans la transaction, la

répétition d'un contrôle prouve soit son efficacité,

si les erreurs ont été détectées et résolues

de manière satisfaisante, soit son inefficacité. En l'absence

d'erreurs dans la transaction, la répétition du contrôle ne

permet pas de déterminer son manque de fiabilité ou les cas dans

lesquels il n'a pas été réalisé avec

efficacité. Il y a lieu d'indiquer que la répétition n'est

normalement considérée que si les autres procédures ne

permettent pas l'obtention d'une assurance suffisante que le contrôle

fonctionne d'une façon effective.

En outre, un contrôle peut être si significatif

(ayant des conséquences significatives sur la fiabilité des

états financiers) que l'auditeur doit obtenir d'autres

éléments probants assurant son fonctionnement effectif.

Signalons qu'en cas d'exceptions relevées, l'auditeur

doit apprécier leurs implications possibles sur l'audit. Ceci est

d'autant plus important en cas d'exceptions qui mettent en cause des

systèmes informatiques. En effet, si les contrôles

automatisés (et les contrôles manuels s'y rattachant) ou les

fonctions de traitement informatisées sont inefficaces à un

moment donné, il est probable qu'un certain nombre de transactions

soient affectées. Par exemple :

- Une erreur décelée dans la logique de la

fonction de traitement informatisée qui calcule les factures de vente

affectera tous les calculs effectués de la même

façon ;

- Une erreur dans les prix de vente unitaires utilisés

dans la préparation des factures aura pour conséquence de fausser

toutes les facturations effectuées depuis l'apparition de l'erreur.

Une fois l'auditeur a déterminé que le

contrôle automatisé fonctionne comme prévu, il doit

considérer la réalisation des tests pour s'assurer que les

contrôles ont fonctionné d'une façon permanente.

Il en découle que si l'auditeur a testé les

contrôles généraux informatiques et a conclu qu'ils sont

réellement fonctionnels, ceci constitue une évidence que les

procédures de contrôles programmés ont été

opérationnelles tout au long de la période auditée.

Ces tests peuvent englober la détermination que des

modifications n'ont pas été apportées aux programmes sans

respecter les contrôles appropriés des changements de programmes,

que la version autorisée du programme est utilisée et que les

contrôles généraux informatiques sont effectifs.

2. Les tests substantifs :

L'élaboration d'une approche d'audit adapté aux

risques identifiés suppose que l'on choisisse des procédures

apportant un niveau approprié de conviction globale pour chaque

assertion. Ainsi, les tests substantifs servent à valider les assertions

d'audit non couvertes par les contrôles.

Les principaux types de tests substantifs sont les suivants

:

ü Procédures analytiques ;

ü Demande d'informations et de confirmations ;

ü Examen des documents et des enregistrements.

Dans un environnement informatisé, les

procédures analytiques sont, généralement, plus efficaces

et plus efficientes que les tests de détail.

Par ailleurs, il y a lieu de noter que dans certaines

circonstances où les éléments probants sont sous forme

électronique, il peut ne pas être pratique ou possible de

réduire le risque d'audit à un niveau acceptable en

réalisant uniquement des tests substantifs. Le recours aux tests sur les

contrôles est indispensable pour s'assurer de l'exactitude et de

l'exhaustivité de ces éléments probants.

3. Le recours aux techniques d'audit assistées

par ordinateur (TAAO) :

Dans un environnement informatisé et en raison de la

nature des systèmes informatiques, il est rarement possible de

réaliser tous les tests requis d'une façon manuelle. L'auditeur

peut être conduit à appliquer des techniques qui utilisent

l'ordinateur comme aide à l'audit.

Ces techniques sont appelées Techniques d'Audit

Assistées par Ordinateur (TAAO).

En se referant au mémoire de MOHAMED, L. (2001), le

recours aux TAAO peut être nécessaire dans les cas suivants :

ü L'absence de documents d'entrée ou la production

informatisée de transactions comptables par des programmes informatiques

(par exemple, le calcul automatique des escomptes) peuvent empêcher

l'examen des pièces justificatives par l'auditeur ;

ü L'absence de visualisation du chemin d'audit ne permet

pas à l'auditeur de suivre matériellement les opérations

;

ü L'absence d'un document de sortie

matérialisé peut exiger l'accès à des

données conservées dans des fichiers lisibles uniquement par

l'ordinateur ;

ü Le temps imparti à la réalisation de

l'audit est limité.

Par ailleurs, l'utilisation des TAAO peut, dans certains cas,

améliorer l'efficacité et l'efficience des procédures

d'audit. En effet, l'utilisation des techniques informatisées offre

l'accès à une quantité plus importante de données

conservées dans le système informatique.

En outre, dans le cas de systèmes informatiques

complexes et intégrés, l'utilisation des TAAO ne répond

pas uniquement à un objectif d'efficience de l'audit mais

représente aussi à un élément nécessaire

à son efficacité.

Selon la CNCC, les principaux avantages des TAAO sont les

suivantes :

ü Permettre l'obtention d'éléments probants

dans un environnement dématérialisé ;

ü Dépasser le stade de sondage dont l'exploitation

est toujours délicate compte tenu des difficultés de mise en

oeuvre et de la non exhaustivité des contrôles ;

ü Identifier systématiquement toutes les anomalies

répondant aux critères de sélection et/ou de calcule

retenus ;

ü Procéder à des traitements par simulation

pour mesurer l'impacte de changements de méthode ;

ü Aborder des contrôles fastidieux et complexes sur

des populations nécessitant un nombre de calculs difficilement

réalisables par une approche manuelle.

4. Le calendrier des procédures d'audit

:

Le calendrier des procédures d'audit est devenu un

point critique de l'audit. Dans un environnement informatisé, le

calendrier traditionnel peut être, dans certains cas,

inadéquat.

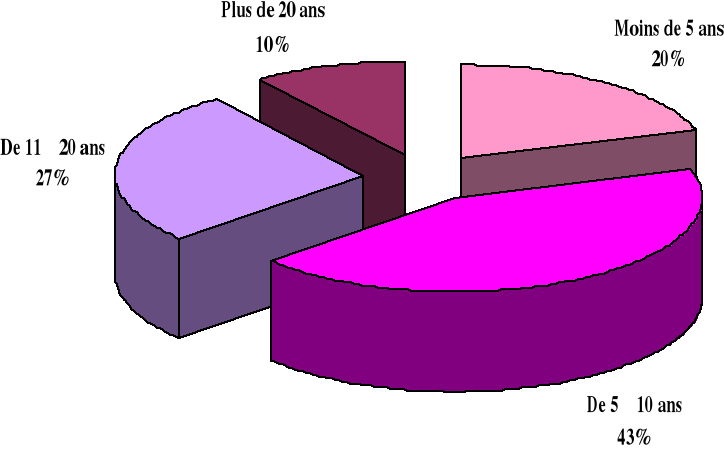

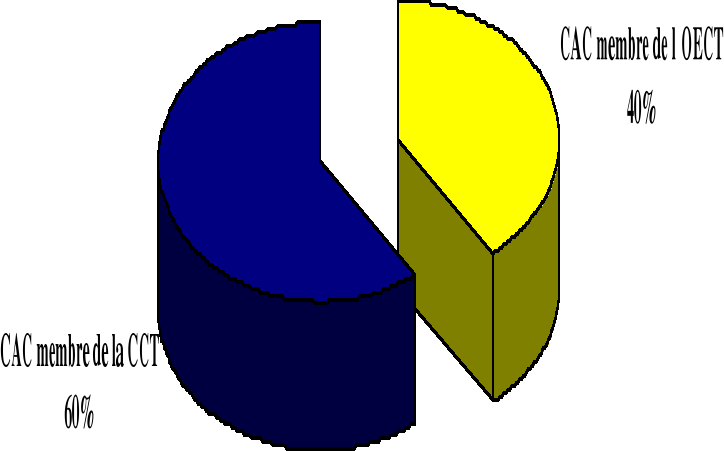

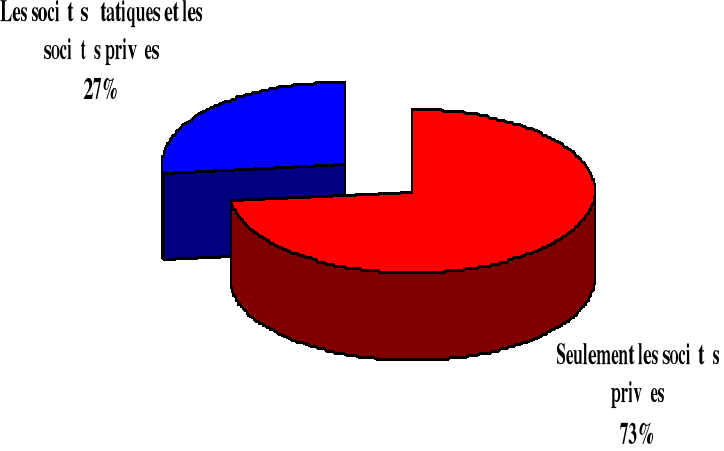

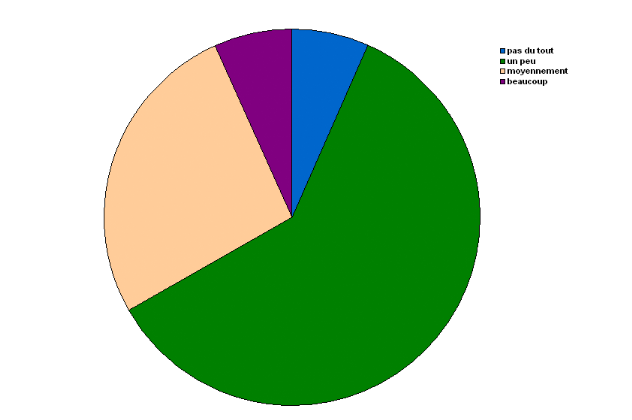

ü Limitation de la conservation des évidences