République Algérienne Démocratique

Et Populaire

|

Ministère de l'Enseignement Supérieur et de

La

Recherche Scientifique

|

Université El-Hadj Lakhdar - BATNA

Faculté des Sciences de

l'Ingénieur

Département d'Informatique

pour l'obtention du diplôme d'Ingénieur

d'Etat en Informatique

Option : Informatique

Industrielle

par

Tegane Saher

Goudjil Hassen Rouagat waheb

Mise en place d'un système d'information

sous

Oracle basé sur une architecture

trois tiers

Encadreur:

Mr Dekhinet Abdelhamid

Remerciements

Nous remercions DIEU, le tout puissant qui nous a donné la

force et le courage d'élaborer ce modeste travail.

Nous tenons à remercier Monsieur : ABDELHAMID DEKHINET,

de nous avoir fait confiance, nous avoir permis de travailler avec autonomie,

pour ce sujet qu'il a proposé, de nous avoir conseillé et

aidé lorsque des problèmes se posaient.

Nous Remercions l'ensemble des personnes qui nous ont aidé

pour la réalisation de ce travail, qui sont particulièrement :

BENNEZAR AMOR

BOUMARAF DJAMEL EDDINE

Nous tenons à remercier particulièrement Monsieur

SEDRATI de ses conseils qui nous ont été très

bénéfiques dans la réalisation de ce travail, de nous

laisser son bureau pour compléter notre travail.

Plan de mémoire :

INTRODUCTION :

1 .1 Problématique Et Motivations

1.2 Description De La solution

CHAPITRE 1 :

Les préférences d'Oracle

1. modèle client/serveur

1.1 Présentation de l'architecture à 2 niveaux.

1.2. Présentation de l'architecture à 3 niveaux.

2. Le Choix D'oracle

2.1. L'entreprise oracle.

2.2 Les préférences d'oracle.

CHAPITRE 2 :

LE NIVEAU BASE DE DONNEES

1. Définition D'une Base De Données.

2. Le SGBD oracle.

3. Historique du SGBD oracle.

4. Structure Interne d'oracle.

4.1. Le serveur Oracle.

4.2. L'instance Oracle.

4.2.1. Le SGA ou System global Area :

4.2.1.1. La zone mémoire Shared Pool :

4.2.1.2. La zone mémoire Database Buffer Cache :

4.2.1.3. La zone mémoire Redo Log Buffer :

4.2.2. La zone mémoire Program Global Area (PGA) : 4.2.3.

Les processus d'une instance :

4.2.3.1. Les processus utilisateurs

4.2.3.2. Les processus systèmes (oracle process).

4.3. La base de données oracle.

4.3.1. La structure d'une base de données logiques.

4.3.1.1. Objets complexes

4.3.1.2. Objets simples.

1. Tablespaces.

2. Segments.

3. Extent.

4.3.2. Structure physique.

1. Les fichiers de données (datafile).

2. Blocks.

3. Les Redo log file.

4. Les fichiers de contrôles (Control files).

5. Le fichier d'initialisation.

6. Les fichiers de message.

5. Dictionnaire de données Oracle.

6. Démarrage et arrêt d'une instance.

LE NIVEAU INTERMEDIAIRE

1. Historique.

2. Le serveur d'application de point de vue conceptuel

3. Le serveur d'application de point de vue fonctionnel

CHAPITRE 4 :

CONCEPTION

1. Le modèle oracle de base de données

relationnelle.

2. Conception de la base de données. CHAPITRE 5

:

IMPLEMENTATION.

1. Construction de la base de données

2. Description des interfaces réalisées.

CHAPITRE 6 :

SECURITE

1. Authentification.

2. Contrôle et audit d'accès.

3. La base de donnée privée virtuelle vpd.

4. Répertoire Internet oracle.

5. La solution choisse.

CHAPITRE 7 :

MESSAGERIE

1. Oracle collaboration suite. 1.1. L'architecture d'Oracle

Collaboration Suite.

1.2. Distribution de la charge et la sécurité.

1.3. Détailles sur les composants et les protocoles

d'Oracle Collaboration Suite.

2. présentation générale d'émail

d'Oracle.

2.1. Introduction.

2.2. Les caractéristiques d'email d'Oracle.

2.3. Le stocke de messages.

2.4. Webmail d'Oracle.

3. serveurs et processus.

4.1. Gestion des services et des processus. 4.2. SMTP.

4.3. POP3/IMAP4. ailleurs

CONCLUSION.

introduction

Dans le monde moderne, les entreprises et les

établissements publics ont de plus en plus besoin de planifier ses

ressources. Par ailleurs, ils exploitent les nouvelles technologies de

l'information et de communication.

Problématique et motivations

Au sein d'une université l'effectif étudiants,

enseignants et employés ne cessent d'accroître d'une année

à une autre.

Cet accroissement engendre, évidemment, un volume

d'information considérable. Pour maintien ces informations, il est clair

donc de mettre en place un système d'information avec des applications

métiers adéquates.

Les objectifs attendus par un tel système peuvent se

résumé comme suit :

Faciliter les tâches d'administration, tel que

l'inscription et la réinscription des étudiants, orientation,

transfert, etc. ...

Améliorer les performances des services rendus.

Assurer la disponibilité de l'information.

Eviter l'inconsistance et l'incohérence des

données.

Diminuer les problèmes liés aux frottements

directs des étudiants et des enseignants avec l'administration.

Déterminer les responsabilités.

Etc. ...

Description du sujet

Le projet a pour but la création d'un serveur de

données et la réalisation d'un ensemble d'applications dans un

environnement Intranet/Internet.

L'ensemble des informations concernant l'étudiant,

l'enseignant et l'administration est centralisé dans une base de

données unique qui peut être atteint via une application

oracle.

CHAPITRE I

Avec la mise en place du réseau de communication de

l'information au sein de l'université de BATNA, la réalisation

d'application Intranet/Internet est devenue possible. En

générale, une telle réalisation n'est pas une tâche

simple, des choix judicieux doivent être faites et sur tous les plans:

matériels, système d'exploitation, SGBD, outils de

développements ... etc.

4. Intranet

Un intranet est un ensemble de services

Internet (par exemple un serveur web) internes à un réseau local,

c'est-à-dire accessibles uniquement à partir des postes d'un

réseau local, ou bien d'un ensemble de réseaux bien

définis, et invisible de l'extérieur. Il consiste à

utiliser les standards client/serveur de l'Internet (en utilisant les

protocoles TCP/IP), comme par exemple l'utilisation de navigateurs Internet

(client basé sur le protocoles HTTP) et des serveurs web (protocole

HTTP), pour réaliser un système d'information interne à

une organisation ou une entreprise.

Un intranet repose généralement sur une

architecture client serveur à trois niveaux.

5. Modèle client/serveur

Depuis des années, les innovations technologiques se

multiplient tant pour les matériels que pour les réseaux, et

améliorent constamment les performances tout en réduisant les

coûts. Plusieurs générations technologiques sont apparues

au rythme de ces innovations : les mainframes, le client/serveur, Internet.

De nombreuses applications fonctionnent selon un environnement

client/serveur, cela signifie que des machines clientes (des machines faisant

partie du réseau) contactent un serveur, une machine

généralement très puissante en terme de capacités

d'entrée-sortie, qui leur fournit des services.

Les services sont exploités par des programmes,

appelés programmes clients, s'exécutant sur les machines

clientes.

Dans un environnement purement Client/serveur, les ordinateurs du

réseau (les clients) ne peuvent voir que le serveur, c'est l'un des

principaux atouts de ce modèle.

3.1 Présentation de l'architecture à deux

niveaux

(Aussi appelée architecture deux tiers, tier signifiant

étage en anglais).

Elle caractérise les systèmes clients/serveurs dans

lesquels le client demande un service et le serveur la lui rendu directement,

l'architecture des base de données traditionnelle est

basée sur ce modèle. Dans cette architecture la

logique applicative et les tâches de traitement sont réparties

entre le client et le serveur de base de données (voir figure

01). Les inconvénients du modèle deux tiers c'est que

:

Le client est lourd, où une grande partie de la logique

d'application et de puissance de traitement y réside.

Le client peut travailler sur différentes plateformes ce

qui nécessite la construction de plusieurs versions de l'application.

Les clients doivent être mis à jour à

chaque fois que les fonctions de l'application évoluent.

.

Figure 01: Modèle client serveur deux

tiers.

3.2 Présentation de l'architecture à trois

niveaux

Le modèle à trois niveaux est apparu pour

résoudre les problèmes du modèle précédent.

Dans cette architecture il existe un niveau intermédiaire entre le

client et le serveur. Cet intermédiaire est le serveur d'application qui

maintient le corps de la logique applicative. La logique applicative

réside dans un seul tiers (voir figure 02), dans cette

architecture le logiciel client est de taille très petite.

.

Figure 02: Modèle client serveur trois

tiers.

Les avantages de cette architecture sont les suivants:

Les clients sont légers.

Les modifications sur les applications ne pose pas le

problème de mise à jour.

Une plus grande sécurité (la

sécurité peut être définie pour chaque service).

l'amélioration des performances (les tâches sont

partagées).

Cette dernière architecture est bien supportée par

oracle où il établit une différence entre l'interface

utilisateur qui s'exécute sur le client et la logique d'application qui

s'exécute dans le serveur d'applications, quelle que soit la

localisation physique de ce dernier. La logique applicative est donc

déplacée vers le serveur d'applications.

Oracle s'appuie sur une architecture à trois niveaux :

· Le Poste Client qui assure la gestion de l'affichage avec

un simple navigateur Web,

· Le Serveur d'Applications qui gère la logique

d'application.

· Le Serveur de Données où est stockée

la base de données qui gère les transactions

orientées données.

Figure 02: Modèle client serveur tois tiers en

oracle.

Le premier niveau est un serveur de base de données

oracle, le serveur d'application oracle représente le niveau

intermédiaire et dans le troisième niveau l'utilisateur peut

accéder aux applications dans le deuxième niveau par un

navigateur Web (Internet explorer, Netscape,etc )

4. le choix d'oracle 4.1. L'entreprise

oracle

Le métier d'Oracle, c'est l'information : la

gérer, l'utiliser, la partager et la protéger. Depuis près

de trois décennies, Oracle Corporation (NASDAQ : ORCL), le premier

éditeur mondial de logiciels d'entreprise, fournit les logiciels et les

services qui permettent aux entreprises d'obtenir de leurs systèmes

d'information les informations les plus récentes et les plus

précises.

Avec un chiffre d'affaires annuel de 11,8 milliards de dollars,

Oracle propose aux entreprises sa base de données, ses outils et ses

applications, ainsi que les services associés de conseil, de formation

et de support. Aujourd'hui, Oracle est l'éditeur qui aide les

gouvernements et les entreprises à travers le monde à placer

l'information au coeur de leur activité en suivant trois principes :

simplifier, normaliser et automatiser. Ces principes permettent aux entreprises

d'utiliser des informations de grandes qualités pour collaborer, mesurer

les résultats pour s'améliorer en permanence. Aujourd'hui, Oracle

est toujours à

l'avant-garde de l'innovation. On trouve les technologies

Oracle dans presque tous les secteurs à travers le monde, et dans 100

entreprises du classement Fortune 98.

L'objectif d'Oracle est de proposer à ses clients des

solutions de bases de données, de middleware et de progiciels fiables,

sécurisées et intégrées.

4.2 Les préférences d'oracle

De nombreux SGBD sont disponibles sur le marché, partant

des SGBD gratuits jusqu'aux SGBD destinés spécialement aux

professionnels, comportant de nombreuses fonctionnalités, mais plus

coûteux, donc on peut différencier entre les SGBD par leur

fonctionnalité, cette différence nous guide à faire le

meilleur choix parmi les SGBD disponibles mais selon les besoins du projet.

Dans notre cas on a opté pour oracle parmi les trois SGBD

les plus puissants et les plus utilisés:

- DB2 d'IBM.

- SQL serveur de Microsoft

- Oracle.

Les critères du choix du SGBD Oracle sont

récapitulés dans les points suivants : Le nombre

d'utilisateurs

Actuellement, le nombre d'étudiants de

l'université de Batna est 40000 étudiants, le nombre

d'enseignants est 1200 enseignants. En plus l'université a

bénéficié d'une enveloppe financière pour la

réalisation d'un deuxième pôle universitaire à une

consistance de 26000 places pédagogiques, donc il est nécessaire

d'utiliser un SGBD qui supporte ce grand nombre d'utilisateurs.

Le volume de donnés

Il est clair que la consistance de l'effectif engendre un volume

d'informations énorme, La gestion d'un tel volume d'information doit

être confié à un SGBD lourd.

Capacité Internet

Pour éviter les déplacements, les utilisateurs

doivent accéder au système via le web, ce qui nécessite un

SGBD soutenu par une capacité Internet.

A ce stade: On doit répondre à la

question suivante:

Est-ce que oracle peut répondre à ces

exigences?

y' Pour ce qui concerne le volume de données et

le nombre d'utilisateurs:

Oracle n'est pas un SGBDR optimisé pour des petites bases

de données. Sur de petits volumes de traitements (2 Go par exemple) et

peu d'utilisateurs (une trentaine) vous pourriez trouver la situation où

MySql offre des performances quasi comparables à

Oracle. Avec un volume important de donnée (>200Go)

et un grand nombre d'utilisateurs (>3 00). Les écarts de performance

entre MySql, Oracle et DB2 seront très visibles. En effet dans la

version 8i d'oracle la capacité de base de donnée est de 512

POctets, et en plus le serveur Oracle permet d'accueillir simultanément

15000 utilisateurs.

y' Et pour ce qui concerne la capacité

Internet:

Oracle a été le premier éditeur de

logiciels à développer et déployer des logiciels

d'entreprise 100% Internet pour l'ensemble de sa gamme de produits: Base de

données, logiciels de gestion, développement applicatif et outils

d'aide à la décision.

Figure 03 : la comparaison entre le serveur

d'application Oracle le serveur .net ou DNA de MicroSoft.

Et comme les applications web nécessitent une grande

sécurité, oracle prévoit des mécanismes de

sécurité plus efficaces et plus fiables (en 2002 oracle a

été nommé "unbroken"). Parmi les méthodes de

sécurité fournie par oracle on trouve :

· Oracle application server s'interface avec un annuaire

LDAP. On peut donc utiliser l'annuaire pour faire de l'authentification et du

contrôle d'accès, de manière déclarative.

· le support de SSL sous HTTP, garantissant un niveau de

sécurité supplémentaire entre client et serveur :

authentification forte et confidentialité/intégrité. Le

serveur est capable d'utiliser des certificats X.509 pour les utilisateurs

(stockés dans l'annuaire). Un outil de gestion des certificats X.509

(Wallet Manager) est fourni.

En conclusion on peut dire qu'oracle est approuvable. De plus

Oracle a d'autre avantages tel que:

|

Le SGBD est périodiquement mis à jour et en

évolution permanente (derniers versions: 9i et 10G).

Pérennité de l'éditeur : avec plus de 40% du

part de marché, ce n'est pas demain qu'Oracle disparaîtra.

Procédures stockées en PL/SQL ou en JAVA (depuis la

8.1.7) ce qui peut s'avérer utile pour les équipes de

développement.

Par rapport à d'autre SGBD Oracle supporte de nombreuse

plateforme :Unix, Windows et mainframe plateforme.

Disponibilité de la documentation autour d'oracle

http ://

www.otn.oracle

.com.

|

Comme tout système informatique oracle a aussi ses

défauts

Forte demande de ressources : Oracle est bien plus gourmand en

ressource mémoire que ses concurrents, ce qui implique un investissement

matériel non négligeable. La connexion utilisateur

nécessite par exemple près de 700 Ko/utilisateur, contre une

petite centaine sur des serveurs M S-SQL.

Il est quasi impossible d'obtenir des informations concernant le

fonctionnement interne du moteur Oracle.

Chapitre 2

1. Introduction

Etant donnée qu'une partie du projet consiste en la

création d'une base de données sous ORACLE, nous

avons suggéré de commencer par donner une vision

générale qui couvre tout ce qui concerne ORACLE

comme: un SGBD très puissant,

des outils de développement d'application plus efficaces.

2. Les bases de données

Il n'y a aucun doute que les bases de données sont plus

efficaces que les fichiers, mais on essaye d'évoquer les limitations des

fichiers et les extensions des bases de données: Les

fichiers: l'utilisation des fichiers a été restreint par

certains contraintes entre outre:

+ Prolifération des programmes de gestion des

données pour traiter les différents formats des fichiers.

+ Particularisation des fichiers en fonction de traitement, ce

qui implique la redondance des données stockées.

+ Le contrôle différé des fichiers peut

impliquer une incohérence des données. Les bases de

données:

Une base de données est un ensemble d'informations

cohérentes et structurées. Elle est

constituée d'un regroupement de données modélisant les

objets d'une partie du monde réel et servant de support à une

application informatique. Cet ensemble cohérent d'informations

correspond à une unité logique de gestion et représente

une ressource partagée.

Ce regroupement d'informations doit être interrogeable

par son contenu (trouver les données qui satisferont à un certain

critère) par une ou plusieurs personnes de façon

simultanée; la recherche devant aboutir dans un temps opportun.

Les bases de données ont été

créées dès les années 1 960s, elles sont

considérés le bon alternatif des fichiers, et

caractérisées par:

+ Centralisation et partage des données entre plusieurs

traitements. + L'indépendance des données et des programmes

+ Le contrôle immédiat de la validité de

données.

+ Le SGBD c'est le seul qui performe les

routines et les opérations de gestion.

+ Un administrateur de la BD qui est responsable de

l'installation, la gestion et la maintenance de la BD.

3. Système de gestion de bases de données

(SGBD)

Un SGBD est un outil qui permet de gérer et interagir

avec une base de données. Différents types de SGBDs ont

été conçu pour supporter certaines exigences, on peut les

classer comme suit:

Le SGBD hiérarchique: stocke les

données dans une structure semblable à un arbre et assume une

relation père et fils entre les données, le sommet s'appel la

racine et peut être relier à plusieurs dépendants, le

dépendant par son tour peut être relier à un nombre

quelconque de sous- dépendants et ainsi de suite, se type de SGBD et

maintenant obsolète.

Le SGBD réseau: stocke les donnée

dans une format d'enregistrements et de liens, ce système est

très flexible avec les relations m:m que le

précédant, il est caractérisé par

l'efficacité et la rapidité de stockage, ce système

supporte les données complexes mais il été inflexible et

requit une conception très fastidieuse.

Le SGBD relationnel: probablement a la structure

simple qu'une base peut avoir, il consiste de tables, chacune table consiste

d'enregistrements, et chaque enregistrement consiste de champs. Un seul champ

correspond à une unité de donnée. Ce type est

prospéré dans la dernière décade. Oracle, Informix

et Sybase sont quelque populaires incarnés SGBDRs.

4. Historique du SGBD oracle

Oracle est un SGBD édité par la

société (Oracle Corporation), leader mondial des bases de

données.

La société Oracle Corporation a été

créée en 1977 par Lawrence Ellison, Bob Miner, et Ed Oates. Elle

s'appelle Relational Software Incorporated (RSI).

Larry Ellison a identifié une opportunité que

d'autres entreprises ont manqué : il a pris connaissance de la

description d'un prototype opérationnel d'une base de données

relationnelle, et découvert qu'aucune entreprise n'avait pris

l'initiative de commercialiser cette technologie. Larry Ellison et ses

co-fondateurs Bob Miner et Ed Oates ont réalisé que

le modèle de la base de données relationnelle

représentait un potentiel énorme, mais ils n'imaginaient pas

qu'ils transformeraient pour toujours l'informatique professionnelle.

4.1 Caractéristiques du SGBD oracle

Oracle est un SGBD permettant d'assurer :

La définition et la manipulation des données. La

cohérence des données.

La confidentialité des données.

L'intégrité des données.

Extraction rapide de données sélectionner par un

mécanisme d'indexation efficace. La sauvegarde et la restauration des

données.

La gestion des accès concurrents.

4.2 Les produits oracle

Les produits oracle sont classés en trois types: + Base

de donnée oracle.

+ Suite développeur oracle.

+ Serveur d'application oracle.

Figure 04 : les produit oracle.

Ces trois types de produits constituent la plateforme des

applications Internet, chacun a une importance dans une échelle bien

spécifiée

Oracle BD (DB CLUSTER)

Ce produit est caractérisé par la diversité

d'outils de manipulation de données (SQL*plus, SQL plus Worcksheet,

iSQL*plus) et de programmation (pro c-c++, pro cobol,pro perl ) on basant sur

les langage SQL et PL/SQL.

De plus il procure des assistants graphiques pour aider à

la gestion et d'autres pour diagnostiquer les données et d'autres

plusieurs outils qui peuvent être optionnels selon l'édition

d'oracle.

Il existe trois éditions d'oracle DB utilisés

selon les besoins et l'environnement où réside la base de

données qui sont : Edition entreprise, édition standard,

édition personnel.

Cet ensemble intégré d'outils a justifié le

nom DB CLUSTER. Oracle a délivré plusieurs versions de base de

donnée on citons :

Oracle 8i: cet produit a été

réalisé en 1997. C'est un SGBDR OBJET, il a

permis de stocker des objets (vidéo, image, photo,... etc.) dans les

tables de même que les nombres et les caractères.

Oracle 9i: cette version a donné des

particularités pour améliorer le système: Rend la BD plus

disponible.

Plus des opérations de maintenance on-line.

L'autogestion des fichiers principaux de système

d'exploitation requis par la BD.

La gestion de la BD devient plus facile.

Les performances sont améliorées.

...etc.......

Oracle 10g: le 'g' signifié 'grid'

réseau. Le calcul réseau est une technologie qui permet

d'accéder continûment et massivement à un réseau

distribué d'ordinateurs homogènes et

hétérogènes. Ce produit a apporté plusieurs

propriétés pour améliorer les performances et

l'efficacité d'administration tel que :

La gestion automatique de stockage (ASM).

Ajustement automatique.

La modification automatique de la taille de la mémoire

SGA.

La suite Oracle développeur

Elle se constitue de l'ensemble des outils permettant de

développer des différentes applications on note:

|

L'outil Forms:Pour construire les interfaces

web et particulièrement basée sur les formulaires.

L'outil Report: générer les

états de sortie et des rapports dans différents formats.

L'outil Graphic: un outil de génération

automatique de graphiques dynamiques pour présenter graphiquement des

statistiques réalisées à partir des données de la

base. L'outil Disigner et L'outil Jdeveloper.

Le serveur d'application oracle

Comme son nom indique il s'agi d'un intermédiaire entre

le Web et la BD qui s'intéresse de servir aux clients web les

applications voulues, les gérer, exécuter et les synchroniser

avec la BD, on note: OAS 9i et OAS 10g.

|

|

5.

La structure interne d'Oracle

5.1 Le serveur Oracle

IL s'agit du système installé sur

une machine qui va permettre la gestion de toutes les

bases de données disponibles sur la machine. Le serveur

oracle est basé sur une

Architecture MultiServeurs. Le serveur est responsable de

traitement de toutes les activités

de la base de données tel que l'exécution des

instructions SQL, gestion des ressources et utilisateur, et gestion du

stockage,

Pour consulter les données, l'utilisateur doit tout

d'abord se connecte à un Serveur

Oracle. Il existe trois types de connexions grâce

auxquelles un utilisateur peut accéder à un Serveur Oracle :

1. Connexion locale.

2. Connexion Deux Tiers.

3. Connexion Multi Tiers.

Un serveur Oracle = une base de données sur disque

+ des données chargées en mémoire ou SGA+ Des processus

d'arrière plan.

Lorsque un utilisateur est connecté à une machine

sur laquelle réside un Serveur Oracle, deux

processus supplémentaire sont invoqués : Le

processus utilisateur et le processus serveur. Une connexion spécifique

entre un utilisateur et un serveur Oracle est appelé une

Session.

La session démarre lorsque la connexion de l'utilisateur

est validée par le serveur Oracle et se

termine lorsqu'il se déconnecte ou lorsqu'une fin de

connexion prématurée se produit.

De nombreuses sessions concurrentes d'un même utilisateur

ou de plusieurs peuvent s'exécuter sur le serveur Oracle.

La figure suivante illustre l'architecture du serveur Oracle qui

consiste en les structures du stockage, les processus, et les fichiers.

Figure 05 : l'architecture du système

oracle.

5.2. L'instance Oracle

Lors du démarrage d'une base, une partie de la

mémoire principal de l'ordinateur est allouée appelée SGA

; En outre, plusieurs processus d'arrière plan sont lancés, La

combinaison de SGA et les processus d'arrière plan constituent ce que

l'on appelle une instance.

Une fois qu'une instance est démarrée, la base peut

être montée et les utilisateurs peuvent avoir accès aux

informations présentes dans la base.

L'instance est en fait la composition de 2 sous ensembles :

· Une zone mémoire SGA

:assurant le partage des données des différents

utilisateurs, c'est- à-dire qu'il s'agit de la zone contenant les

structures de données accessibles par tous les processus ; Elle va

servir à stocker les données issues des fichiers de

données sur le disque dur. Afin de pouvoir les partager entre les

différents processus.

· Des processus d'arrière plan :

Ils vont servir à gérer les transferts de données entre la

mémoire et le disque dur, plus d'autres actions nécessaires au

bon fonctionnement de la base de données.

Le SGA ou System global Area

Le SGA sert comme la partie de la mémoire où

toutes les opérations de la base de données ont se produire. Par

exemple si plusieurs utilisateurs se connectent en même temps, ils

partagent tous le SGA.

Le dimensionnement de cette zone peut être important

pour les performances de la base. Augmenter la taille de

certaines zones du SGA permet de diminuer les entrées sorties disque,

par exemple.

Le SGA se compose de plusieurs structures de groupe de

mémoire, les trois principales étant :

|

La zone mémoire Shared Pool

|

|

Shared Pool est la partie du SGA qui est utilisé par

tous les utilisateurs. Il Contient les requêtes SQL les

plus récemment exécutées et l'information du dictionnaire

de données la plus récemment utilisée. Elle est

utilisée pour partager les informations sur les objets de la base de

données ainsi que sur les droits et privilèges accordés

aux utilisateurs.

Cette zone mémoire se découpe en 2 blocs :

· Le Library Cache.

· Le Dictionnary Cache.

La zone mémoire Database Buffer Cache

Cette zone mémoire sert à stocker les blocs de

données utilisés récemment. Ce qui signifie que lorsque

vous allez lancer une première fois la requête Oracle, cette

dernière va se charger de rapatrier les données à partir

du disque dur. Mais lors des exécutions suivantes les blocs de

données seront récupérés à

partir de cette zone mémoire, entraînant ainsi un gain de temps.

La zone mémoire Redo Log Buffer

Ce buffer conserve les traces des transactions. Il permet de

stocker les enregistrements redo log. Cette zone mémoire sert

exclusivement à enregistrer toutes les modifications apportées

sur les données de la base. C'est une zone mémoire de type

circulaire et séquentielle.

Le fait que cette zone mémoire soit de type

séquentielle, signifie que les modifications effectuées par une

transaction peuvent être imbriquées avec celles d'autres

transactions.

Le fait que ce buffer soit circulaire signifie que Oracle ne

pourra écraser les données contenues dans ce buffer que si elles

ont été écrites dans les fichiers REDOLOG FILE.

La zone mémoire Program Global Area

(PGA)

Similairement au SGA, il existe La zone mémoire PGA,

cette mémoire est associé à un processus (et inversement).

Ce PGA sert à temporiser les données que manipule le processus,

toujours dans un souci d'optimisation.

Contrairement aux autres zones mémoire celle-ci n'est

pas partagée. Elle est seulement utilisée par des processus

serveur ou d'arrière plan. Elle est allouée lors du

démarrage du processus et libérée lors de l'arrêt du

processus.

|

Les processus d'une instance

|

Le fonctionnement de la base Oracle est régi par un

certain nombre de processus chargés en mémoire permettant

d'assurer la gestion de la base de données. On distingue

généralement deux types de processus :

Les processus utilisateurs (appelés aussi user

process ou noyau oracle)

Ces processus assurent la liaison entre les programmes

utilisateurs, les processus de la base de données, la zone SGA et les

fichiers qui composent la base. Le processus utilisateur affiche aussi

l'information demandée par l'utilisateur

Un processus utilisateur est créé pour chaque

programme exécuté par un utilisateur (par exemple Oracle Forms)

afin de fournir l'environnement nécessaire à l'exécution

de celui-ci.

1. Les processus serveurs (process server)

Les processus serveur, aussi connu comme Shadow

Processes, il communiquent avec l'utilisateur et réagissent

réciproquement avec Oracle pour exécuté les demandes de

l'utilisateur. Par exemple, si le processus utilisateur demande des

données qui ne sont pas dans le SGA, le processus serveur est

responsable pour lire les blocs de données correspondants du datafiles

dans le SGA.

Il existe deux types de processus serveurs

1. Les processus dédiés : une

relation un à un (one to one) est fait entre processus utilisateur et

processus de serveur. Donc un processus s'occupe d'un client unique (comme dans

une configuration dedicated server).

2 .Les processus multi-thread : Un processus

s'occupe de plusieurs clients (comme dans une configuration serveur du

multi-thread), faire donc réduit l'utilisation de ressources de

système.

Le lien entre le processus utilisateur et le processus serveur

est appelé une connexion.

Si l'utilisateur se connecte localement sur le serveur, le chemin

de communication est établi via un mécanisme de communication

inter processus.

Si l'utilisateur se connecte via une machine cliente, un

logiciel réseau est utilisé.

2. Les processus d'arrière-plan (background

process)

Ils sont utilisés pour exécuter plusieurs

tâches dans le système RDBMS, Ces tâches varient entre la

communication avec autre instance Oracle et d'assurer le fonctionnement interne

du SGBD Oracle (gestion de la mémoire, écriture dans les

fichiers, ...).

Oracle 9i comprend cinq processus d'arrière plan

obligatoires pour une instance : 1. Le processus

DataBase WRiter (DBWR)

Ce processus chargé du transfert des blocks de

données modifiés du buffer mémoire du SGA dans les

fichiers disque de la base de données. Ce processus est aussi là

pour vérifier en permanence le nombre de blocks libres dans le Database

Buffer Cache afin de laisser assez de place disponible pour l'écriture

des données dans le buffer.

2. Le processus System MONitor (SMON)

Ce processus, père de tous les processus de l'instance,

s'occupe de plusieurs tâches. Il permet de surveiller la base de son

démarrage puis au cours de son fonctionnement, Il se charge notamment

d'optimiser l'utilisation de la mémoire dans le système. Il se

charge aussi d'assurer la reprise du système lors de tout

démarrage d'une instance.

3. Le processus Process MONitor (PMON)

Ce processus se charge notamment de libérer toutes les

ressources acquises par un processus client, lorsque celui-ci se termine. Il se

charge du nettoyage de la zone mémoire SGA, Il est aussi chargé

de surveiller les processus serveurs et les processus dispatchers : si l'un

d'eux s'arrêtait anormalement, le PMON se chargerait de libérer

les ressources de ce processus et de le relancer.

4. Le processus LGWR (Log Writer)

Le processus LGWR est responsable d'écrire le contenu

des buffers dans des fichiers journaux appelés fichiers Redo Log.

Ce processus garanti la sécurité de la base de

donnés,en fait dés qu'une transaction est validée,oracle

écrit les données modifiées à deux emplacement

différents, de façon a pouvoir repartir si un

problème matériel survient. La première copie est

assurée par le processus DBWR dans les fichiers contenant les

données, cette copie n'est pas forcement immédiate: pour

augmenter les performances et éviter des goulots d'étranglement,

un délai d'écriture peut exister. Pour conserver

l'intégralité des données présentes en

mémoire mais en attente d'écriture sur disque, une seconde copie

immédiate est assurée par le processus LGWR dans les fichiers

Redo Log.

5. Check point (CKPT)

Le processus de point de reprise CKPT enregistre les

données dans le fichiers de contrôle a intervalle

réguliers. Pour identifier l'emplacement de départ de la

récupération. Cette opération appelée point de

reprise.

Il existe également d'autres processus d'importance

secondaire : Recoverer (RECO)

Archiver (ARCn)

Lock (LCKn)

Dispatcher (Dnnn)

Shared Server (Snnn)

Parallel Query Slaves (Pnnn)

5.3 La base de données oracle

Dans l'architecture d'une base de données Oracle, nous

distinguons entre structures d'une base de données logique et physique

qui construit une base de données.

Les structures logiques décrivent des zones logiques de

stockage (nom d'espaces) où les objets tels que les tables peuvent

être stocker, par contre, la structure physique correspond à

l'utilisation des objets du système d'exploitation, elle est

donc en étroite relation avec ce dernier.

5.3.1. La structure logique d'une base de données

: La structure logique inclut: Objets complexes : Les

objets « complexes » sont les suivants :

Schéma : c'est un ensemble d'objets. Il

contient les objets suivants :

Tables : elles représentent la

structure élémentaire du SGBD. Elles sont formées de

lignes et de colonnes. Une table est enregistrée dans un tablespace;

souvent, plusieurs tables partagent un tablespace.

Vues : Une vue est une fenêtre

sur une table ou plus. Une vue n'enregistre pas de données; il

présente les données de la table. Les vues sont

utilisées typiquement pour simplifier l'accès aux données

par les utilisateurs en fournissant des informations limitées d'une

table.

Séquence : c'est une suite de

numéros uniques générés par le SGBD.

Unités de programmes: ils regroupent un

ensemble de procédures et fonctions gérées par le SGBD. On

parle de package, procédures, fonctions ou triggers.

Index, cluster, et hash cluster : les clusters

sont des regroupements de tables souvent accédées en

simultané, leurs temps d'accès s'en trouvent

améliorés.

Types objets : ces informations

définissent de nouveaux types que se crée le développeur.

Ces types pourront être utilisés pour créer des tables

utilisant directement ce nouveau type de données.

Objets simples : Les objets de type simple sont

les suivants :

1. Tablespaces :

Un Tablespaces est une division logique d'une base de

données, Tous les objets de la base de données sont logiquement

Enregistrer dans un tablespace, Chaque base de données a au moins un

tablespace. Le tablespace du SYSTÈME, qui contient le dictionnaire de

données. Les autres tablespaces peuvent être créés

et peuvent être utilisés pour différentes applications ou

tâches.

|

Il est conseillé de disposer d'au moins deux

tablespaces : un pour le système et l'autre pour les

données.

|

Le tablespace permet de:

o Limiter l'utilisation de l'espace par

utilisateur (quota). L'administrateur peut induire

des limites de l'utilisation de l'espace disponible pour chaque utilisateur sur

un tablespace donné.

o sauvegarder et restaurer des informations

(c'est l'unité de base de la sauvegarde).

On essaiera donc de rendre cohérent le contenu d'un

tablespace, l'administrateur y

regroupera des informations de même type (toutes les

informations d'une application,

par exemple) ou possédant des caractéristiques de

« variation » commune.

o Contrôler la disponibilité des

données. Ce contrôle est effectué par la mise

online

ou offline des tablespaces individuel.

o Stocker des informations sur plusieurs disques

(répartition des charges

disque).ce qui Concrétise l'indépendance

physique de la base de données

.

Figure 04 : l'indépendance physique par les

tablespaces.

Le tablespace système:Le

tablespace système contient :

· le dictionnaire de données.

· le segment de rollback.

· les zones de code.

· des zones temporaires qui lui serviront d'extension quand

la mémoire centrale (pour la zone de tri) sera saturée (sorte de

zone de « swap » pour Oracle).

2. Segments:

Si un objet de la base de données (par exemple, une

table ou un cluster) est créé, automatiquement une portion du

tablespace est allouée, Cette portion est appelée un segment. En

effet une table est constituée d'au moins deux segments : les data

segments et le rollback segment. Deux autres segments peuvent apparaître

dans une table : l'index segment et le temporary segment.

3. Extent :

Un Extent est le plus petite unité logique de stockage

qui peut être alloué pour un objet de la base de

données, et il consiste une séquence

contiguë de blocks de données! Si la taille d'un objet de

la base de données augmente (par exemple, dû à l'insertion

d'un enregistrement dans une table), Un Extent supplémentaire est

allouée pour l'objet.

Un type spécial de segments est rollback segments. Ils

ne contiennent pas d'objet de la base de données, mais contient un

"avant image" de données modifiées pour lesquelles la transaction

modifiante n'a pas cependant s'été commettre. Les modifications

sont annulées en utilisant les rollback segments. ORACLE utilise les

rollback segments en ordre pour maintenir la lecture cohérente entre

multiples utilisateurs. En outre, les rollback segments sont utilisés

pour restaurer le "avant image" de l'enregistrement modifiés dans le cas

d'une reprise (rollback) de la transaction modifiante.

Typiquement, un tablespace supplémentaire est

utilisé pour enregistré les rollback segments, Ce tablespace peut

être définis pendant la création d'une base de

données, La taille de ce tablespace et ses segments dépend du

type et taille de transactions qui sont exécutées typiquement par

les programmes d'applications.

Une base de données consiste typiquement en un

tablespace du SYSTÈME qui contient le dictionnaire de données et

tables supplémentaire internes, procédures ...etc., et un

tablespace pour les rollback segments. Les tablespaces supplémentaires

incluent un tablespace pour les données utilisateur, un tablespace pour

les résultats de la question temporaires et les tables (TEMP), et un

tablespace a utilisé par les applications tel que SQL*Forms (OUTILS).

5.3.2 Structure physique

La structure de la base de données physique est

déterminée par les fichiers et les blocks de données:

1. Les fichiers de données (datafile)

: Ces fichiers représentent la partie visible de la base de

données. Chaque donnée liée aux applications (structure et

contenu) est mémorisée dans ce type de fichier. Un groupe de Data

Files forme un tablespace. Donc une base de données est essentiellement

une collection de fichiers de données qui peuvent être

enregistrés sur différents dispositifs de stockage. Multiples

fichiers de données pour un tablespace permettent au serveur de

distribuer un objet de la base de données sur différents disques

(selon la dimension de l'objet).

Figure 05: la relation entre les fichiers de

données et les tablespaces.

Il est possible, depuis Oracle 8, de stocker une table sur

plusieurs tablespaces. On parle de la table

partitionnée.

2. Blocks: Un extent consiste en un ou plus

de blocks de données Oracle contigus. Un block représente la

granulosité minimum dans la gestion du stockage. Un block de

données correspond à un nombre spécifique d'octets

d'espace sur le disque de la base de données physique. La taille de

block est définie pour chaque base de données Oracle quand la

base de données est créée. Bien que le bloc de

données dans la plupart des systèmes est 2KO

3. Les Redo log file: Oracle utilise un

ensemble des Redo Log Files. Ces fichiers mémorisent toutes les

transactions effectuées par les utilisateurs. On les appelle aussi les

fichiers « journaux ». Ils représentent un historique complet

de toutes les commandes (amenant une modification) passées sur la base

de données. L'utilité de tels fichiers est de pouvoir

reconstruire les transactions de la base de données dans leur ordre

adéquat, si une panne apparaît.

4. Les fichiers de contrôles (Control files)

: Chaque instance de la base de données a au moins un fichier

de contrôle. Un fichier de contrôle contient les informations

suivantes :

· le nom de la base de données.

· le nom des tablespaces.

· les noms et les emplacements des fichiers physiques (Data

et Redo Log files),

· la date de création de la base de

données

A chaque fois qu'une base est activée, cette structure

est ouverte. Elle est aussi nécessaire lors d'une restauration

après un crash. Pour des raisons de

sécurité, le SGBD demande de posséder

plusieurs copies de ce type de fichier.

5. Le fichier d'initialisation : Ce fichier

est un fichier au format texte contenant l'ensemble des paramètres de

démarrage de la base (il est généralement nommé

initSID.ora, où SID représente le nom donné

à l'instance). Son existence n'est toutefois pas majeure car il peut

être facilement reconstruit. Un fichier d'initialisation par

défaut est créé lors de la création d'une base.

Celui-ci est largement documenté et des exemples de valeurs sont

donnés pour chaque paramètre. Toutefois parmi ces

paramètres, seul un nombre limité d'entre-eux est

réellement utile.

6. Les fichiers de message : Oracle

mémorise toutes les actions survenues sur une base de données

dans des fichiers dits alert. Il existe des fichiers de ce

type liés aux actions locales et des fichiers liés aux actions

réseau.

Ces fichiers mémorisent :

· toutes les actions importantes survenues sur la base de

données (CREATE/ALTER/DROP d'une structure de type tablespace ou segment

de rollback ou liées aux fichiers de contrôle),

· les actions de démarrage et d'arrêt (ou les

changements d'état) de la base de données,

· toutes les erreurs (corruption de blocs, table corrompue,

etc.),

·

Fichier redo-log

Base de données

Fichier de controle

Segment

Table

Index

Cluster

Rollback seg

Fichier de données

Block

Extent

Tablespace

toutes les demandes de connexion passant par le réseau.

6. Dictionnaire de données Oracle

Le dictionnaire de données Oracle représente le

coeur de la base de données. Il s'agit d'un ensemble de tables

systèmes contenant les informations relatives à la structure de

la base de données :

· Utilisateurs de la base (ainsi que leurs

privilèges et leur rôle)

· Il mémorise la structure des tables et de tous les

objets manipulés par la base.

· Ressources physiques allouées à la base

· Il sera enrichi à chaque création d'une

nouvelle structure dans la base

· Il est utilisé par les administrateurs de la base,

les utilisateurs et le noyau.

Il doit être vu comme une zone en lecture seule, Il

n'existe pas d'ordre direct de mise à jour de cette partie de la base

(les ordres influant sur cette partie correspondent aux actions liées au

LDD create, drop, etc.).

Il appartient à l'utilisateur SYS, mais

l'utilisateur SYSTEM, c'est-à-dire l'administrateur de la base,

possède des droits de lecture sur des vues du dictionnaire. Enfin le

dictionnaire de données est conservé dans le tablespace

SYSTEM.

Le dictionnaire dispose de classes de vues :

De nombreuses vues permettent à des utilisateurs

d'accéder à certaines parties du dictionnaire de données.

Les vues du dictionnaire de données sont classées par famille et

nommées en fonction de l'appartenance à une de ces familles.

Voici la liste de ces familles de vues :

· USER : informations sur tous les objets

dont l'utilisateur connecté est propriétaire.

· ALL : fournissent des informations

sur les objets pour lesquels l'utilisateur a un droit d'accès,

c'est-à-dire les objets de la base créés par l'utilisateur

ainsi que tous les objets accessibles par cet utilisateur

· DBA : informations sur tous les

objets de la base.

· V$ : sont des vues dynamiques permettant

d'avoir des informations sur l'état courant de l'instance de la base de

données de son démarrage à son arrêt.

7. Démarrage et arrêt d'une

instance

Le démarrage d'une instance se fait en plusieurs

étapes. Elles sont au nombre de trois et se présentent tel que

suit :

· NOUMOUNT : Cette étape va

consister à lire le fichier init.ora, à démarrer

l'instance, allouer la mémoire, et démarrer les processus

d'arrière plan.

· MOUNT : Cette étape va

consister à ouvrir le ou les fichiers CONTROLEFILE afin de mettre en

mémoire les informations contenues par les fichiers CONTROLEFILE. Durant

cette étape les fichiers de données ne sont pas accessibles car

ils n'ont pas encore été ouverts.

· STARTUP : Cette étape va

consister à ouvrir tous les fichiers de données

enregistrés dans les fichiers CONTROLEFILE. Puis une fois tous les

fichiers ouverts et disponibles, à ouvrir complètement la base de

données aux utilisateurs.

r d'aPPIicatio Orai

chapitre 3

1. Introduction

Plusieurs serveurs d'application existent dans le marché,

parmi lesquels on peut citer:

· .Net Server de Microsoft.

· Oracle 9i Application Server de Oracle.

· WebSphere Application Server de IBM.

· Borland appServer (BES).

· ColdFusion de Allaire (Macromédia).

· iPlanet Application Server (Com one) de Sun.

· JBoss (logiciel libre).

Au milieu des années 1990s, oracle commença de

réaliser les produits oracle web server et oracle application server. Ce

dernier est devenu un système très sophistiqué qui se

compose de modules interconnectés configurable selon les besoins des

utilisateurs. Il y a deux aspects pour voir l'architecture du SAO (serveur

d'application oracle).

2. L'aspect conceptuel

Les produits oracle sont évolués d'où on

peut figurer des architectures à deux niveaux, trois niveaux et à

quatre niveaux conformément aux exigences des utilisateurs.

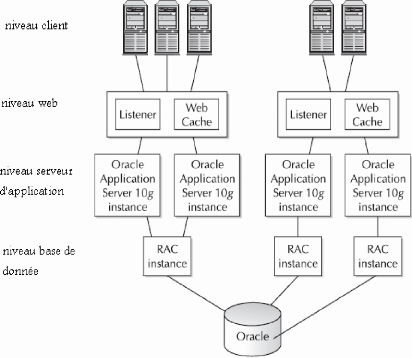

Les produits oracle résident dans tous les niveaux de

l'architecture (figure 07), où chaque niveau représente un palier

de matériel, la règle c'est que plus de matériel puisant

plus de serveurs supportés.

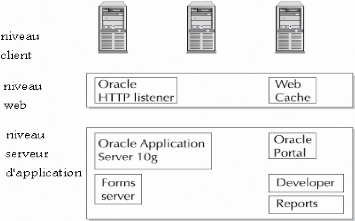

Figure 07: Niveaux Application oracle et produits

composant Les composants du serveur d'application résidents

dans chaque niveau:

· Niveau client: contient le navigateur

web pour le client.

· Niveau web: contient le serveur HTTP

oracle et le web cache.

· Niveau serveur d'application: contient

le noyau du serveur d'application et les produits auxiliaires comme oracle

portal, oracle developer, oracle report et oracle forms server.

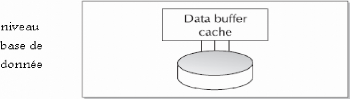

· Niveau base de donnée: contient

le serveur de base de donnée, qui peut composer d'un ou plusieurs

instances.

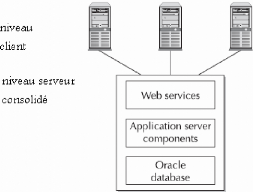

Les petites entreprises travaillent sur une architecture à

deux niveaux, avec une machine puissante le plus souvent avec plusieurs RAM et

plusieurs CPU, regroupant les produits des trois niveaux (figure 08). Le profit

de cette architecture est le partage des ressources du serveur.

Figure08: architecture serveur d'application deux

niveaux

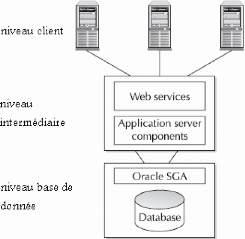

Le modèle à trois niveau est prédominant

dans les entreprise moyenne, dans ce modèle (figure 09) le niveau client

est suivi par le niveau serveur web et serveur d'application dans une machine

séparée, et le serveur base de donnée c'est le

troisième niveau. Le profit de ce modèle sur le

précédent est que l'incrémentation des demandes de

traitement au niveau du serveur de base de donnée ou du serveur

d'application n'affecte pas les autres composants, au plus des instances du

serveur d'application et des instances du SGA peuvent être créer

selon les besoin de traitement.

Figure 09: architecture serveur d'application trois

niveaux

Chaque niveau peut contenir plusieurs instances de ces composants

(figure 10).

Figure 10: architecture multi instances

S'il y a eu de surcharge dans un niveau, l'administrateur peut

créer des instances sur des autres serveurs et les adaptent au

système, ce qui montre l'extensibilité de l'architecture du

serveur d'application.

Niveau web

Niveau serveur d'application

Niveau base de donnée

3. L'aspect fonctionnel

Chaque niveau de l'architecture a des fonctions bien

spécifiées réalisables par ces composants

|

- écoute les requêtes des clients. - cache le

contenu.

- équilibre la charge sur les serveurs d'application.

|

|

- Gère la logique de travail.

- Formate les documents générés.

- Développe les pages web, forms, report. - Gère la

sécurité.

|

|

- Stocke et retrouve les données. - gère les

relations des données. - préserve les données d'usage.

|

3.1 Le niveau client

Le niveau client consiste en une application JAVA ou un

navigateur web. Dans le cas d'un navigateur web l'application réside

complètement dans le niveau serveur d'application. L'avantage est que le

client utilise le navigateur web de n'importe quel emplacement, et travaille

sur la dernière version de l'application.

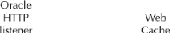

3.2 Le niveau web

Les deux composants principaux dans ce niveau sont le serveur

HTTP Oracle et le web cache. Les fonctions de ce niveau sont la gestion des

requêtes arrivantes, cacher les messages du web et renvoyer les page XML

et HTML aux clients. Voici un peu de détail sur les composants de ce

niveau :

· Le serveur HTTP oracle (OHS) :

Tout système web d'oracle doit contenir assez de port

d'écoute pour traiter la gamme des requêtes arrivantes. L'OHS

écoute sur un port spécifique et adresse les requêtes

J2EE arrivantes au récipient OC4J le moins chargé

utilisant le module mod_OC4J. Il

est nécessaire que le serveur web dispose d'une

intelligence de balancement de charge pour ne pas surcharger un container

OC4J.

· Le web cache :

Ce composant améliore les performances par la

réduction de la génération du page web statique et

dynamique. Il est situé au front du serveur http et il stocke le contenu

des pages statiques et dynamiques.

3.3 Le niveau serveur d'application

Dans ce niveau réside le noyau de serveur d'application

avec un ensemble d'outils et de produits. Les composants centraux de ce niveau

sont les instances du serveur d'application, et ces instances supportent le

container JAVA d'oracle (OC4J). L'OC4J réceptionner les javabeans des

applications d'entreprise, pourvoir la sécurité et maintenir la

connectivité. En plus des instances du serveur d'application, ce niveau

contient des outils pour les fonctions suivantes:

+ Oracle portal: ce composant permet la

création et le déploiement rapide des site web dynamique.

+ Oracle discoverer: ce composant permet

l'implémentation facile des requêtes de client.

+ Oracle forms server: ce composant est

utilisé pour formater, déployer et rendre des

présentations web au client se basant sur une base de données

oracle.

+ Oracle personalization: se basant sur un

historique des pages des utilisateurs

stocké dans une base, ce composant pourvoi des URL

personnalisées, on parle de la

garde de trace et la facilité de la création des

pages web personnalisées.

+ Oracle wireless: ce

composant permet la communication entre le serveur

d'application et les appareils sans fil comme les PDAs et la

cellule de téléphones.

Le Wireless reformate dynamiquement les informations pour

être afficher correctement sur les écrans limités de la

plus parts des appareils sans fil.

+ Oracle report server: ce composant permet le

déploiement rapide des rapports,

des documents et des commerce tableurs on utilisant les

données d'une base.

+ Single sign-on (SSO) : c'est un système

complet d'authenticité pour identifier les

utilisateurs et de gérer les rôles et les services

web.

+ Oracle Internet directory (OID) : cet

accommodant service d'annuaire (LDAP)

permet de centraliser les informations des utilisateurs, des

applications et des ressources de l'entreprise.

+ Metadata repository (infrastructure) : ce

composant critique permet le stockage

des Metadonnée du serveur

d'application et constitue une interface commune de

gestion entre les instances du serveur d'application et les

autres composants.

+ Oracle management server (OMS) : ce composant

de la console du chef d'entreprise permet la gestion des instances du serveur

d'application, bases de données et des autres applications.

+ Oracle application server toplink : Dans les

langages orienté objet (OO) telles que Java, C #, ou C++, les objets

peuvent être instanciers et détruits d'après les besoins du

programme, Pour les développeurs Java, TopLink fournit un

mécanisme pour rendre les objets Java persistants à travers les

sessions.

3.4 Le niveau base de donnée

La base de données relationnelle du serveur d'application

(ou toute autre base de données) réside dans le niveau base de

données. La fonction du niveau base de données est de fournir un

stockage persistant aux applications. Le Serveur d'application

aussi contient une instance spéciale appelée Infrastructure qui

utilise une base de données pour stocker la Metadonnée. Cette

base de données est plus correctement dans le niveau du serveur

d'application car elle ne fournit pas de stockage persistant pour

l'application.

Le serveur d'application fournit une méthode de placer le

schéma de la base de données de l'Infrastructure dans une base de

données dans le niveau base de données, cependant, meilleure

volonté des usages encore recommandée que le support de la base

de données de l'Infrastructure et le support de la base de

données client doivent être écartés pour des raisons

de performance.

chapitre 4

1. Introduction Le Modèle Conceptuel est

construit pour

|

décrit exactement les informations à besoin.

Prévenir les erreurs, et détecter les

éléments de projet mal comprendre. former une importante

documentation "système idéal ".

permet de construire une base solide pour la base de

données physique. fait un très bon entraînement entre le

groupe de développement.

Permet de faire un changement facile, Si les parties du

modèle ne sont pas satisfaisantes ou sont mal comprises.

|

|

2. Le modèle relationnel

Défini par EF Codd de la société IBM

dès 1970, ce modèle a été amélioré et

rendu opérationnel dans les années 80 sous la forme de SBGD-R

(SGBD Relationnels). Voici une liste non exhaustive de tels SGBD-R :

Access de Microsoft.

Oracle.

DB2 d'IBM.

Interbase de Borland.

SQL server de microsoft.

L'expérience montre que le modèle relationnel s'est

imposé parce qu'il était le plus simple en terme

d'indépendance des données par rapport aux applications et de

facilité de représenter les données dans notre esprit.

Toutes les relations entre les objets contenant les informations

sont décrites et représentées sous la forme de tableaux

à 2 dimensions.

Nous avons basé pour modéliser notre

système sur le modèle entité association selon la syntaxe

et les recommandations proposées par oracle, Et voici une petite

présentation et explication.

3. Modèle entité-association sous oracle

3.1 Représentation des entités

EMPLOYÉ

Commande

Emploi

3.2 Représentation des attributs :

|

indique l'attribut obligatoire, qui est connu et

disponible pour chaque instance. Indique l'Attribut

facultatif, qui est inconnu ou qui n'est pas important à savoir

pour quelques instances.

|

EMPLOYÉ NOM

Prénom

Date Naissance Email

3.3 Représentation d'une relation : Relation

obligatoires et Facultatifs :

Facultatif : obligatoires :

Un emploi peut être tenu par un employé ou

plus

Un employé peut avoir exactement un

travail.

EMPLOYÉ

Avoir

Tenu par

Emploi

Relation et fin de la relation :

EMPLOYÉ

Avoir

Emploi

Tenu par

Quand vous avez lu la relation, imaginez qu'il est divisé

en deux perspectives:

EMPLOYÉ

Emploi

Chaque EMPLOYÉ doit avoir

exactement un emploi

EMPLOYÉ

Emploi

Un emploi peut être occupé

par un EMPLOYÉ ou plus.

Lire une fin de la relation :

P

Partager en

Partie de

Q

Chaque P peut être partager

en un Q ou plus.

Chaque Q doit être partie

d'exactement

un P.

Une relation d'une entité 1 à une entité 2

doit être lu:

|

Chaque entité 1 {doit être | peut

être}

Nom relation

{Un ou plus | exactement un} entité 2

|

les types de relations:on

distingue trois types de relations :

1. Un a m (1 : m)

2. Plusieurs a plusieurs (m : m)

3. Un a un (1 :1)

> la relation de type (1 : m) :

> La relation de type (m : m) :

(b)

> la relation de type (1 : 1) :

3.4 Les contraintes

d'intégrités

L'identificateur unique :

Un identificateur unique est un ensemble d'attributs et/ou de

relations permettant de distinguer les différentes occurrences d'une

même entité.

Représentation de l'identificateur

unique

Dans un diagramme entité relation les attributs qui

composent un identificateur unique sont marqués par :

1. # pour les attributs.

2. Avec une petite barre qui traverse la fin de la relation.

Bac

Type bac Session

ETUDIANT

#numéro inscription Nom

Prénom

Date Naissance Email

indiquer un identificateur unique 4. Etude du

cas

Le Modèle conceptuel (E-A):

Après cette petite présentation de la

méthode choisie, on passe maintenant à la phase de conception de

la base de donnée qui été simple et claire grâce

à la simplification offerte par cette méthode.

Le diagramme qui ce suit concerne seulement une partie de la base

de données globale, c'est la partie accordée à nos

interfaces (inscription, outils d'administration,..).

.

Année

universitaire

#Année

Transférer à

Dériver

WILAYA

#Code

Nom

UNIVERSITE

# Code Nom

Correspondre

Contient

Possède

BAC

# Code

Nom

Pour

Pour

Comprendre

Contient

Résulter de

Accorder à

Dépendre de

OPTIONS

# Code Nom

Associer

Transférer à

comprendre

Dériver de

DOSSIER RETIRER # Code

Couvre

Contient

FICHE ETUDE # Id

#Année univ Matricule

Dépendre de Associer

SPECIALITE

# Code Nom

Appartient à

Comprendre

DOSSIER BLOQUE

# Code

Justifier par

Justifier

TYPE CONGE

# Code Nom

DOSSIER_TRANSFERER

#Code

Spécialité destination

option

destination

DIPLOME

# Code Nom

LE Modèle conceptuel entité

association.

Posséder

Contient

ETUDIANT

# Id

Nom

Prénom

Date naissance Lieu naissance Adresse

Résider

Héberger

COMMUNE

# Code

Nom

FACULTE

# Code

Nom

Appartient à

Contient

Appartient à

Appartient à

Contient

Avoir

NATIONALITE

# Code

Lebel

DEPARTEMENT

# Code

Nom

Le modèle relationnel

A partir du modèle conceptuel on construit le

modèle relationnel qui est plus proche de la base de données

physique, ici on n'a pas dessiné le diagramme de ce modèle mais

on juste fait une description des tables finales.

BAC :

Colonnes:

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

CODE

|

VARCHAR2

|

2

|

Non

|

Code

|

|

BAC_FR

|

VARCHAR2

|

40

|

Non

|

Le nom du bac en français

|

|

BAC_AR

|

VARCHAR2

|

40

|

Non

|

Le nom du bac en arabe

|

Contraintes:

|

Nom

|

Type

|

Table référencée

|

|

BAC AR UK

|

UNIQUE

|

|

|

BAC FR UK

|

UNIQUE

|

|

|

BAC PK

|

PRIMARY

|

|

|

WILAYA :

Colonnes.

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

CODE

|

VARCHAR2

|

2

|

Non

|

Code

|

|

WILAYA_FR

|

VARCHAR2

|

30

|

Non

|

Nom wilaya en français

|

|

WILAYA_AR

|

VARCHAR2

|

30

|

Non

|

Nom wilaya en arabe

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

WIL AR UK

|

UNIQUE

|

|

|

WIL FR UK

|

UNIQUE

|

|

|

WIL PK

|

PRIMARY

|

|

COMMUNE :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

CODE

|

VARCHAR2

|

5

|

Non

|

Code

|

|

COMMUNE_AR

|

VARCHAR2

|

40

|

Non

|

Nom commune en français

|

|

COMMUNE_FR

|

VARCHAR2

|

40

|

Non

|

Nom commune en arabe

|

|

CODE_WIL

|

VARCHAR2

|

2

|

Oui

|

Code wilaya

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

COMMUNE CODE UK

|

UNIQUE

|

|

|

COMMUNE FK

|

FOREIGN

|

WILAYA

|

|

COMMUNE UK

|

UNIQUE

|

|

NATIONALITE :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

CODE_NATION

|

NUMBER

|

3

|

Non

|

Code

|

|

NATIONALITE_FR

|

VARCHAR2

|

40

|

Non

|

Nom nationalité en français

|

|

NATIONALITE_AR

|

VARCHAR2

|

40

|

Non

|

Nom nationalité en arabe

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

NATIONALITE AR UK

|

UNIQUE

|

|

|

NATIONALITE FR UK

|

UNIQUE

|

|

|

PK NATIONALITE

|

PRIMARY

|

|

|

UNIVERSITE :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

désignation

|

|

CODE

|

VARCHAR2

|

2

|

Non

|

Code

|

|

UNIV_FR

|

VARCHAR2

|

40

|

Non

|

Nom université en français

|

|

UNIV_AR

|

VARCHAR2

|

40

|

Non

|

Nom université en arabe

|

|

SIGLE

|

BLOB

|

|

Oui

|

Sigle d'université

|

|

DATE _OUVERTURE

|

DATE

|

7

|

Oui

|

Date d' ouverture

|

|

ADRESSE_FR

|

VARCHAR2

|

60

|

Oui

|

Adresse en français

|

|

ADRESSE_AR

|

VARCHAR2

|

60

|

Oui

|

Adresse en arabe

|

|

WILAYA

|

VARCHAR2

|

2

|

Oui

|

Wilaya d'université

|

|

TELEPHONE1

|

VARCHAR2

|

12

|

Oui

|

Téléphone 1

|

|

TELEPHONE2

|

VARCHAR2

|

12

|

Oui

|

Téléphone 2

|

|

FAX1

|

VARCHAR2

|

12

|

Oui

|

Fax 1

|

|

FAX2

|

VARCHAR2

|

12

|

Oui

|

Fax 2

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

UNIV AR UK

|

UNIQUE

|

|

|

UNIVERSITE FK

|

FOREIGN

|

WILAYA

|

|

UNIVERSITE PK

|

PRIMARY

|

|

|

UNIV FR UK

|

UNIQUE

|

|

FACULTE:

Colonnes:

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

désignation

|

|

CODE

|

VARCHAR2

|

4

|

Non

|

code

|

|

FAC_FR

|

VARCHAR2

|

40

|

Non

|

Nom français de faculté

|

|

FAC_AR

|

VARCHAR2

|

40

|

Non

|

Nom arabe de faculté

|

|

CODE _UNIV

|

VARCHAR2

|

2

|

Oui

|

Code université

|

|

TELEPHONE1

|

VARCHAR2

|

12

|

Oui

|

Telephone1

|

|

TELEPHONE2

|

VARCHAR2

|

12

|

Oui

|

Telephone2

|

|

FAX1

|

VARCHAR2

|

12

|

Oui

|

Fax1

|

|

FAX2

|

VARCHAR2

|

12

|

Oui

|

Fax2

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

FACULTE FK

|

FOREIGN

|

UNIVERSITE

|

|

FACULTE PK

|

PRIMARY

|

|

|

FACULTE UK

|

UNIQUE

|

|

DEPARTEMENT :

Colonnes :

|

Nom

|

Type de données

|

Taille

|

Null ?

|

désignation

|

|

CODE

|

VARCHAR2

|

6

|

Non

|

Code

|

|

DEPART_FR

|

VARCHAR2

|

30

|

Non

|

Nom département en français

|

|

DEPART_AR

|

VARCHAR2

|

30

|

Non

|

Nom département en arabe

|

|

CODE_FAC

|

VARCHAR2

|

4

|

Oui

|

Code faculté

|

|

DATE _OUVERTURE

|

DATE

|

7

|

Oui

|

Date d' ouverture

|

|

TELEPHONE1

|

VARCHAR2

|

12

|

Oui

|

Téléphone 1

|

|

TELEPHONE2

|

VARCHAR2

|

12

|

Oui

|

Téléphone 2

|

|

FAX1

|

VARCHAR2

|

12

|

Oui

|

Fax 1

|

|

FAX2

|

VARCHAR2

|

12

|

Oui

|

Fax 2

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

DEPARTEMENT FK

|

FOREIGN

|

FACULTE

|

|

DEPARTEMENT PK

|

PRIMARY

|

|

|

DEPARTEMENT UK

|

UNIQUE

|

|

|

SPECIALITE :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

CODE

|

VARCHAR2

|

9

|

Non

|

Code

|

|

FR_SPECIAT

|

VARCHAR2

|

40

|

Non

|

Nom spécialité en français

|

|

AR_SPECIAT

|

VARCHAR2

|

40

|

Non

|

Nom spécialité en arabe

|

|

CODE_DEPL

|

VARCHAR2

|

1

|

Oui

|

Code diplôme

|

|

CODE_DEPART

|

VARCHAR2

|

6

|

Oui

|

Code département

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

SPECIALITE DEPART FK

|

FOREIGN

|

DEPARTEMENT

|

|

SPECIALITE DEPLOME FK

|

FOREIGN

|

DEPLOME

|

|

SPECIALITE PK

|

PRIMARY

|

|

|

SPECIALITE UK

|

UNIQUE

|

|

DEPLOME :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

désignation

|

|

CODE

|

VARCHAR2

|

1

|

Non

|

Code

|

|

DEPL_FR

|

VARCHAR2

|

30

|

Non

|

Nom diplôme en français

|

|

DEPL_AR

|

VARCHAR2

|

30

|

Non

|

Nom diplôme en arabe

|

|

FIN_CYCLE

|

NUMBER

|

1

|

Non

|

Année fin de cycle

|

Contraintes :

Type

Nom

|

|

Table référencée

|

|

DEPLOME AR UK

|

UNIQUE

|

|

|

DEPLOME FR UK

|

UNIQUE

|

|

|

DEPLOME PK

|

PRIMARY

|

|

OPTIONS :

Colonnes :

|

Nom

|

Type de données

|

Taille

|

Null

?

|

désignation

|

|

CODE

|

VARCHAR2

|

10

|

Oui

|

Code

|

|

OPTION_FR

|

VARCHAR2

|

40

|

Non

|

Nom option en français

|

|

OPTION_AR

|

VARCHAR2

|

40

|

Non

|

Nom option en arabe

|

|

ANNEE_DEBUT

|

VARCHAR2

|

9

|

Oui

|

Année début de l'option

|

|

Nom

|

Type

|

Table référencée

|

|

OPTIONS CODE UK

|

UNIQUE

|

|

|

OPTIONS FK

|

FOREIGN

|

SPECIALITE

|

|

OPTIONS UK

|

UNIQUE

|

|

|

ANNEE UNIV :

Colonnes :

|

Nom

|

Type de

données

|

Taille

|

Null ?

|

designation

|

|

ANNEE

|

VARCHAR2

|

4

|

Non

|

Année universitaire

|

|

TITLE

|

VARCHAR2

|

9

|

Oui

|

Intitulé

|

Contraintes :

|

Nom

|

Type

|

Table référencée

|

|

ANNEE UNIV PK

|

PRIMARY

|

|

ETUDIANT :

Colonnes :

|

Nom

|

Type de données

|

Taille

|

Null ?

|

designation

|

|

IDENT

|

VARCHAR2

|

20

|

Non

|

L'identificateur d'étudiant

|

|

NOM_AR

|

VARCHAR2

|

30

|

Non

|

Nom en arabe

|

|

NOM_FR

|

VARCHAR2

|

30

|

Non

|

Nom en français

|

|

PRENOM_AR

|