ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR DE STATISTIQUE

« I.S.S. »

Département d'Informatique de

Gestion

B.P 2471

Lubumbashi

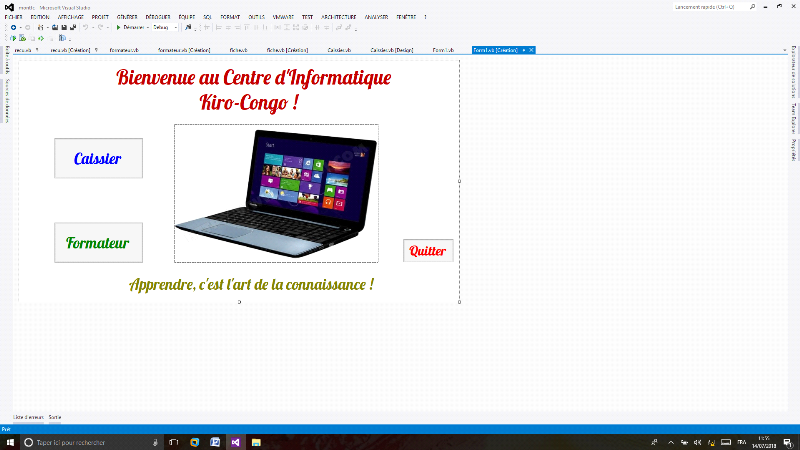

« Développement d'une application de

gestion des frais d'inscriptions des apprenants»

(Cas du Centre de Formation Kiro Congo de

Lubumbashi)

Par KANIKI KAMANDA Jérôme

Travail de fin de cycle présenté et

défendu en vue de l'obtention du titre de Gradué en

Informatique de Gestion.

Option : Analyse et Programmation

Septembre 2020

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR DE STATISTIQUE

« I.S.S. »

Département d'Informatique de

Gestion

B.P 2471

Lubumbashi

« Développement d'une application de

gestion des frais d'inscriptions des apprenants »

(Cas du Centre de Formation Kiro Congo de

Lubumbashi)

Par KANIKI KAMANDA Jérôme

Travail de fin de cycle présenté et

défendu en vue de l'obtention du titre de Gradué en

Informatique de Gestion.

Option :Analyse et Programmation

Directeur : Ass. Hilaire LUFULUABOKENDA

Année Académique 2017-2018

EPIGRAPHE

« Aux humains de penser, aux ordinateurs de

calculer ».

Jeannette Wing

DEDICACE

A mes chers parents KAUMBAKAMANDAJeef et

KAYA KYUNGURuthainsi queKASINDIMULASI Opportune Mika

pour leurs sacrifices, leur amour, leur patience, leur tendresse,

leurs prières tout au long de mes études.

A vous ma famille: KAUMBAKAMWENGURuth, KAFUMBA OMARI

Jean-Chrisostome, MPUNGU SAIDI Kevin, KAUMBAKAMANDAJéremie,

KAFUMBAMULASI David etMUFUKAKAUMBA Déborah ;

vous avez été une main forte durant mon parcours par vos

encouragements permanents.

A vous mes chers collègues de service :

KAFINGA Jean de Dieu, CILUBA KALENGA Jean-Marie, TSHIBANGUMUTONJI John,

TSHOWATSHITENTE Nadine.

A vous mes cousins

etcousines, neveux et

nièces, trouvez ici le fruit de votre réconfort

à mon égard.

Que ce travail soit l'accomplissement de vos voeux tant

allégués et le fruit de votre soutien infaillible.

Merci d'être toujours là pour moi !

KANIKI KAMANDA Jérôme

REMERCIEMENTS

Notre gratitude est d'abord adressée à Dieu le

créateur du ciel et de la terre est notre pourvoyeur Jésus Christ

de Nazareth maitre de temps et de circonstance, auteur de ma joie, a lui seul

soit rendu la gloire et la majesté pour l'éternité.

A vous Assistant Hilaire LUFULUABOKENDA pour

la bonne direction et guidance de notre travail scientifique, qui malgré

vos occupations multiples et tâches scientifiques, vous avez bien voulu

diriger et suivre toutes les étapes de ce travail avec

allégresse, courage et dévouement et recevez ici, l'expression de

notre profonde et sincère gratitude.

A toi ma FemmeBienaimée Sophie

SIBAHIBUSELEMANIpour ton amour immuable, tes conseils incontournables,

ainsi que ton soutien inlassable dans mon cursus académique.

A vous mes amis et connaissances : KABANDMUNON

Roitelet, IYULOMWIN RAND Mike, KAZADI WA NSEYAGuellord, KAPOYA PEGUY, ILUNGA

KASONGO Dédé, LUNDA MUTONKOLE Isaac, SIWATU OMARI Fiston,

MANZIPALUKU Patrick, SANGO WA SANGO Toussaint, Gaël MBUYI, Carel KADIMA,

NGOIE Alain, NUMBINGOIE ...avec vous nous avons franchis les obstacles

de notre vie estudiantine.

KANIKI KAMANDA Jérôme

LISTE DES ABREVIATIONS

MCT : Modèle Conceptuel de Traitement

MCD : Modèle Conceptuel des Données

MLD : Modèle Logique des Données

MLT : Modèle Logique de Traitement

MOT : Modèle Organisation de Traitement

MPD : Modèle Physique des Données

SGBD : Système de Gestion de Base des

Données

CIF : Contrainte d'Intégrité Fonctionnelle

INTRODUCTION GENERALE

1.

Généralité

L'évolution de la technologie dans plusieurs

métiers étant un l'administration tant publique que privée

disparait petit à petit car l'informatique s'y installe pour

gérer les grandes masses de données nécessaires au bon

fonctionnement de l'entreprise(1)

L'informatique étant une science du traitement

automatique de l'information ; est devenue une science stratégique

pour les institutions et toutes les méthodes et les techniques qui leurs

sont associés.

Ainsi donc, dans le souci de développer notre

application de recherche personnelle et d'affermir les connaissances acquises

durant le cursus académique du premier cycle à l'Institut

Supérieur de Statistique de Lubumbashi, nous avons à assoir

l'idée de développer une application de gestion des frais

d'inscriptions des apprenants au Centre d'Informatique Kiro-Congo.

2.

Etat de la question

L'état de la question est une transition non

négligeable dans les méthodes de recherche scientifique notamment

pour sécuriser l'honnêteté scientifique, le chercheur devra

donc faire preuve de la démarcation nette entre ses propres idées

et celles déjà diffusées par ces

prédécesseurs.

En effet, il est évident qu'il existe des

littératures et de publications sur la gestion informatisée

déjà développée bien avant nous, mais sous

différents angles. Il va donc sans dire que nous ne pouvons aucunement

prétendre être premier à aborder un sujet ayant une telle

connotation.

Nous citons : John MUTONJI de l'Université

Protestante de Lubumbashi dans son travail de fin de cycle

intitulé : « Mise en place d'une application

informatisée pour la gestion des frais dans une station de péage

automobile » : pour ce chercheur, il était question de

développer une application capable de :

ü Saisir automatique les informations des

véhicules qui passent par le péage

ü Conserver des informations sur des supports fiables,

autres que le papier

ü Etre rapide et précis dans la recherche des

informations antérieures

ü Réduire le risque d'erreur

ü Partager simultanément des données

Il a utilisé comme méthode, La méthode

MERISE qui est une méthode de conception et de développement de

système d'information.

OMBAKALOLA Ronger de l'Institut Supérieur de

Statistiquedans son travail de fin de cycle intitulé :

« Suivi informatisée des processus d'inscription des

élèves dans un établissement scolaire » Pour le

chercheur : la réalisation d'une application de suivi des processus

d'inscription des élèves permettra à ce que le travail

soit effectué efficacement et par conséquent l'application

réalisée sera un moyen indispensable pour répondre aux

questions de gestion observée.

L'objectif primordial de notre étude est de

développer une application capable de gérer les mouvements

entrants et sortants des frais d'inscriptions des apprenants.

3.

Problématique et hypothèse

3.1.

Problématique

Toute recherche scientifique implique l'existence d'un

problème que le chercheur tente de résoudre. BEA CHLEK-J stipule

que « Dans le domaine scientifique, il n'est pas question de trouver

de réponses, plutôt de poser de question pour construire les axes

autour desquels sont orientés le sujet » Ronger dit que

« la problématique est constituée d'une question

principale autour de laquelle des questions secondaires peuvent graviter pour

résoudre de problèmes qu'un chercheur se pose dans un travail

scientifique ».

L'Asbl Kiro-Congo, a été pour nous le cadre dans

lequel nous avons effectués nos recherches. Etant donnée qu'elle

accomplie plusieurs opérations sur les documents concernant les

apprenants lors de l'inscription et de leur prestations.

Il s'agit entre autre des erreurs de calcul étant

donné qu'il y a des avances accordées par les candidats et que

peuvent être oubliés lors du calcul du total qui doit être

payé, l'accès difficile aux données lors d'une

réclamation. Aussi c'est dans le souci de résoudre tous les

problèmes que nous avons choisi ce sujet.

Ce qui fait qu'on trouve le problème tels que :

- La conservation des informations nécessaires sur le

support non fiable (papier);

- La lenteur lors de recherche des documents antérieurs

;

- Le risque et la négligence lors du traitement de

l'information.

Il faudra noter que les problèmes cités ci-haut

ont un impact négatif sur l'inscription : d'où la question

suivante :

Comment peut-on mettre fin à ces erreurs de calcul et

garder de manière permanente les données pour leurs utilisations

au moment opportun ?

3.2. Hypothèses

L'hypothèse est une proposition ou une explication que

l'on se contente d'énoncer sans prendre position pour son

caractère juridique, c'est-à-dire l'affirmer ou la nier, il

s'agit d'une simple supposition, appartenant au domaine du possible ou du

probable, elle peut être étudiée, confrontée,

utilisée, discutée ou traitée de toute autre façon

jugée nécessaire(2)

Elle est aussi une supposition faite en réponse

à la question de recherche comportant normalement qu'une seule

hypothèse principale qu'elle cherche précisément à

confirmer ou à affirmer(3)

Partant des problèmes des gestions

énumérés et la question posée dans la

problématique, nous indiquons l'hypothèse selon laquelle nous

allons parvenir à :

Le développement d'une application qui contiendra

toutes les caractéristiques pour répondre à la question

posée, ainsi l'application que nous mettrons en place devra être

capable de :

- Effectuer toutes les opérations liées à

l'inscription ;

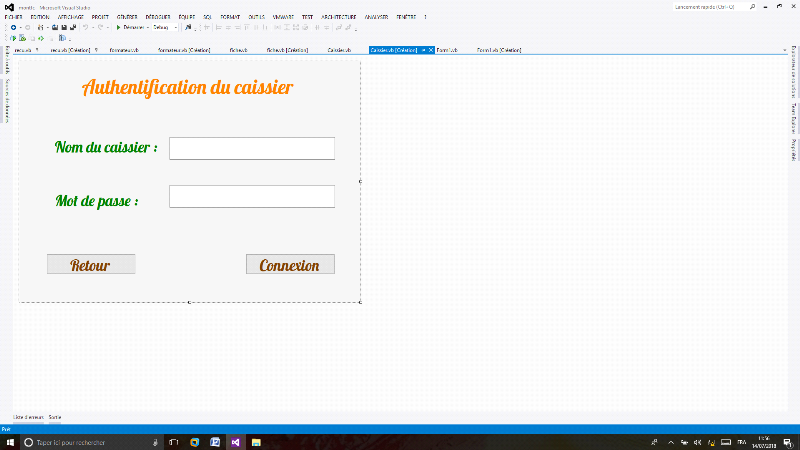

- Permettre au caissier d'insérer le montant ;

- Permettre d'enregistrer les coordonnées possibles

concernant les candidats ;

- La centralisation de toutes les données concernant

l'inscription des tous les candidats.

4.

Choix et intérêt du sujet

4.1. Choix du

sujet

Notre attention particulière a été

à la mise en oeuvre d'une application pour la bonne gestion des

informations liées à l'inscription des candidats.

En effet, elle se justifie par le fait que nous sommes

confrontés dans la vie professionnelle aux divers problèmes qui

nécessitent des solutions adéquates de notre part.

4.2. Intérêt

du sujet

L'intérêt que porte ce sujet est du fait que nous

voulons mettre à la disposition du centre d'informatique Kiro Congo une

application qui permettrait le traitement rationnel de ses informations dans le

but d'améliorer et d'alléger la tache dans le service de gestion

des inscriptions des apprenants.

Ce sujet nous permettra d'approfondir les connaissances

scientifiques acquises tout au long de notre formation en les appliquant

à un cas réel de gestion dans une entreprise. Ce sujet permettra

aux différents chercheurs qui traiteront des sujets similaires à

celui-ci d'en tirer une connaissance complémentaire. Ce travail

permettra aussi à la société de bien gérer toutes

les informations d'une manière efficace, pour éviter la lenteur

lors de recherche des informations antérieures, telle est notre

contribution.

5. Méthode et technique

5.1. Méthode

« La méthode représente un ensemble

d'opérations intellectuelles qu'une discipline données cherche

à atteindre les vérités qu'elle poursuit, les

démontre et les vérifie » Tout travail scientifique

exige une méthode, et pour notre travail nous allons utiliser la

méthode analytique dans la démarche MERISE.

5.2. Techniques

P. Braillard stipule que « Les techniques sont des

procédure plus concrètes et empiriques des instruments des

mesures, des phénomènes sociaux servant à la

récolte des données et leur dépouillement(4)

Nous avons fait appel aux techniques ci-après :

La technique d'entretien oral : C'est la technique

qui nous a permis d'avoir des informations auprès des agents du Centre

d'Informatique Kiro-Congo avec qui on s'est entretenu.

La technique documentaire : Dans le cadre de notre

recherche les documents suivants ont été mis à notre

disposition :

· La fiche d'inscription de l'apprenant

· La fiche de prestation de l'apprenant

· Le carnet de caisse

La technique d'observation directe : c'est un contact

direct avec l'objet d'étude. Cette technique pointe directement sur les

phénomènes, les individus et les groupes à étudier.

Elle nous a permis de comprendre le fonctionnement du système

d'inscription des candidats dans le Centre d'Informatique Kiro-Congo.

6. Délimitation du sujet

6.1. Délimitation dans

l'espace

Dans l'espace, notre travail concerne en général

le centre d'informatique Kiro - Congo et en particulier le département

de gestion des apprenants.

6.2. Délimitation dans

le temps

Dans le temps, ce travail couvre

la période allant du mois de novembre 2017 au mois de juillet 2018.

7. Subdivision du

travail

Mises à part l'introduction générale et

la conclusion générale, ce travail comporte quatre chapitres

voici :

· Chapitre I : Considérations conceptuelles

et théoriques

Ce chapitre a pour but de définir les concepts de

l'informatique et du domaine de l'application y compris aussi la

présentation de la méthode MERISE.

· Chapitre II : L'analyse préalable.

Ce chapitre a pour but d'analyser le système de gestion

des apprenants qui existe déjà dans le Centre d'Informatique

Kiro-Congo afin de le critiquer pour proposer une solution.

· Chapitre III : Conception du

système informatique.

Ce chapitre a pour but de faire une analyse

détaillé de données, traitement logique et

organisationnel.

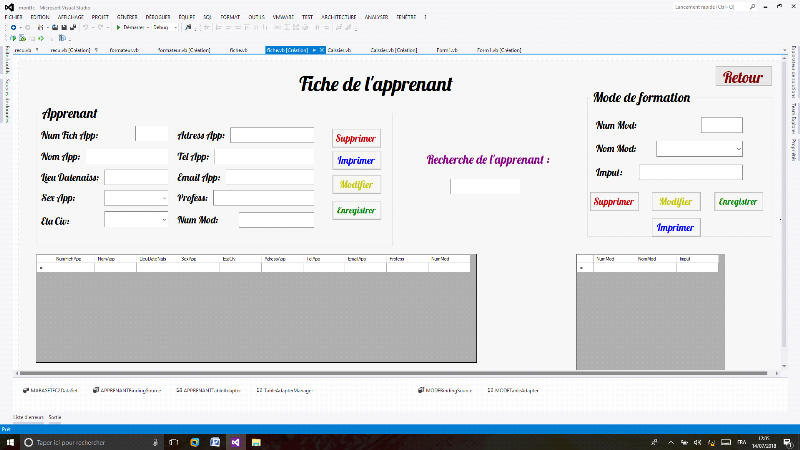

· Chapitre IV : Programmation.

Dans ce chapitre nous allons mettre au point un logiciel qui

permettre au Centre d'Informatique Kiro-Congo de bien utiliser le futur

système dans le développement d'une application de gestion des

frais d'inscriptions des candidats.

CHAPITRE I :

DEFINITIONS DES CONCEPTS ET CONSIDERATION THEORIQUE

La présente section abordera de manière

précise, les définitions relatives aux concepts fondamentaux et

connexes se rapportant à notre sujet traité ainsi que les

généralités sur les réseaux et les bases de

données.

1.1. DEFINITION DES CONCEPTS

1) Concepts clés

Ø Candidat : Un candidat est une

personne qui sollicite la formation éventuellement par la

réussite à un test de mise à niveau.

Ø Développement : désigne toutes les

étapes de la réalisation d'un logiciel, de sa conception à

sa maintenance en passant par la programmation, spécification, gestion

de la qualité.(5)

Ø Formation : La formation

professionnelle est le processus d'apprentissage qui permet à

un individu d'acquérir le

savoir et les

savoir-faire

(capacité et aptitude) nécessaires à l'exercice d'un

métier

ou d'une activité professionnelle.(6)

Ø Base de données : Elle est un ensemble de

données modélisant les objets d'une partie du monde réel

et servant de support à une application informatique. Pour

mériter le terme de base de données les données doivent

être interrogeables selon n'importe quel critère, il doit

être aussi possible de retrouver leur structure.(7)

Ø Frais : somme que le candidat dépose pour

avoir accès à la formation.

Ø Application : logiciel utilisable, en

théorie raisonnablement complet et stable.

2) Concepts connexes

Ø Information : L'information est un concept ayant

plusieurs sens. Il est étroitement lié aux notions de contrainte,

communication, contrôle, donnée, formulaire, instruction,

connaissance, signification, perception et représentation.

Au sens étymologique, l'information est ce qui donne

une forme à l'esprit. Elle vient du verbe

latininformare, qui signifie

« donner forme à » ou « se former une

idée de ».

Ø Attribut : Un attribut est un identifiant (un nom)

décrivant une information stockée dans une base.

Ø Domaine : Le domaine d'un attribut est l'ensemble,

fini ou infini, de ses valeurs possibles.

Ø Relation : Une relation est un sous-ensemble du point

cartésien de n domaines d'attributs (n>0).

Ø Schéma de relation : Un schéma de

relation précise le nom de la relation ainsi que la liste des attributs

avec leurs domaines.

Ø Degré : Le degré d'une relation est son

nombre d'attributs.

Occurrence ou n - uplets ou tuples : Une occurrence, ou un -

uplets ou tuples, est un élément de l'ensemble figuré par

une relation. Autrement dit, une occurrence est une ligne du tableau qui

représente la relation.

Ø Cardinalité : La cardinalité d'une

relation est son nombre d'occurrences.

Ø Clé candidate : Une clé candidate d'une

relation est un ensemble minimal des attributs de la relation dont les valeurs

identifient à coup sûr l'occurrence.

La valeur d'une clé candidate est donc distincte pour

toutes les tuples de la relation. La notion de la clé candidate est

essentielle dans le modèle relationnel.

Ø Clé primaire : Une clé primaire d'une

relation est une de ses clés candidate. Pour signaler la clé

primaire, ses attributs sont généralement soulignés.

Ø Clé étrangère : Une clé

étrangère dans une relation est formée d'un ou plusieurs

attributs qui constituent une clé primaire dans une autre relation.

Ø Schéma relationnel : Un schéma

relationnel est constitué par l'ensemble des schémas de

relation.

Ø Base de données relationnelle : Une base de

données relationnelle est constituée par l'ensemble des n-uplets

des relations du schéma relationnel.

Ø SGBD : système de gestion de base de

donnée, Il peut être perçu comme un ensemble de logiciels

systèmes permettant aux utilisateurs d'insérer, de modifier et de

rechercher efficacement des données spécifiques dans une grande

masse d'informations (pouvant atteindre quelques milliards d'octets). Le SGBD

rend transparent le partage, à le voir, il donne l'illusion à

chaque utilisateur qu'il est le seul à travailler avec les

données.

1.2. CONSIDERATION THEORIQUE

1. La méthode Merise

Merise (prononcer « Meurise » et non

« Mérise ») est une

méthode

d'analyse, de conception et de

gestion de

projet

informatique.

Merise a été très utilisée dans

les

années 1970

et

1980 pour l'

informatisation

massive des organisations. Cette méthode reste adaptée pour la

gestion des projets internes aux organisations, se limitant à un domaine

précis. Elle est en revanche moins adaptée aux

projets

transverses aux organisations, qui gèrent le plus souvent des

informations à

caractère

sociétal (environnemental et social) avec des

parties

prenantes.

2. Historique

Issue de l'

analyse

systémique, la méthode Merise est le résultat des

travaux menés par Hubert Tardieu dans les

années 1970

et qui s'inséraient dans le cadre d'une réflexion internationale,

autour notamment du

modèle

relationnel d'

Edgar Frank Codd.

Elle est devenue un projet opérationnel au début des

années 1980

à la demande du ministère de l'industrie, et a surtout

été utilisée en

France, par les

SSII

de ses membres fondateurs (

Sema-Metra, ainsi que

par la

CGI Informatique)

et principalement pour les projets d'envergure, notamment des grandes

administrations

publiques ou privées.

Merise, méthode spécifiquement française,

a d'emblée connu la

concurrence

internationale de méthodes anglo-saxonnes telles que

SSADM, SDM/S ou Axial. Elle a

ensuite cherché à s'adapter aux évolutions rapides des

technologies de l'informatique avec Merise/

objet, puis

Merise/2 destinée à s'adapter au

client-serveur.

Merise était un courant majeur des réflexions sur une

« Euro Méthode » qui n'a pas réussi à

percer.

De l'aveu même d'un de ses fondateurs, le nom Merise

vient de l'analogie faite avec le

merisier "qui ne peut

porter de beaux fruits que si on lui greffe une branche de cerisier :

ainsi en va-t-il des méthodes informatiques bien conçues, qui ne

produisent de bons résultats que si la greffe sur l'organisation

réussit", même si beaucoup de gens ont voulu y voir un

acronyme comme

Méthode d'Étude et de Réalisation Informatique par les

Sous-Ensembles ou pour les Systèmes d'Entreprises.

Positionnement de la méthode

La méthode Merise est une

méthode

d'analyse, de

conception et

de réalisation de

systèmes

d'informations.

En amont, elle se situait dans le prolongement naturel d'un

schéma

directeur, souvent conduit suivant la

méthode

RACINES, très présente notamment dans le

secteur public.

Les projets Merise étaient généralement

des

projets de grande ampleur de

refonte d'un existant complexe, dans un environnement

grand

système. La

méthode a aussi

connu des tentatives d'adaptation avec les

SGBD relationnels, les

différentes interfaces homme-machine

IHM, l'

Orienté

objet, le développement micro, les outils

CASE,

la

rétro-ingénierie...

mais qui n'ont pas connu le même succès.

La méthode est essentiellement française. Elle a

des équivalents à l'étranger en ce qui concerne les

modèles

de données (avec des différences, par exemple les

cardinalités

ne sont pas aussi détaillées dans les modèles

anglo-saxons). En revanche la modélisation des traitements est beaucoup

plus complexe que dans les méthodes anglo-saxonnes.

Sa mise en oeuvre peut paraître lourde. On consacre

beaucoup de temps à concevoir et à pré-documenter avant de

commencer à coder, ce qui pouvait sembler nécessaire à une

époque où les moyens informatiques n'étaient pas aussi

diffusés qu'aujourd'hui. Cela dit, elle évite l'écueil

inverse du développement micro, qui souffre du manque de documentation,

et où les erreurs sont finalement très coûteuses à

réparer a posteriori.

Même si les échanges et la consultation entre

concepteurs et utilisateurs sont formellement organisés, on a aussi

reproché à Merise d'utiliser un formalisme jugé complexe

(surtout pour les modèles de données), qu'il faut d'abord

apprendre à manier, mais qui constitue ensuite un véritable

langage commun, puissant et rigoureux pour qui le maîtrise.

L'articulation très codifiée et bien

balisée des différentes étapes, avec un descriptif

très précis des résultats attendus est ce qui reste

aujourd'hui de mieux connu et de plus utilisé.

3. Méthode d'analyse et de

conception

La méthode MERISE préconise d'analyser

séparément données et traitements, à chaque niveau.

On aura pris soin de vérifier la cohérence entre ces deux

analyses avant la validation et le passage au niveau suivant.

La méthode Merise d'analyse et de conception propose

une démarche articulée simultanément selon 3 axes pour

hiérarchiser les préoccupations et les questions auxquelles

répondre lors de la conduite d'un projet :

Cycle de vie : phases de conception, de

réalisation, de maintenance puis nouveau cycle de projet.

Cycle de décision : des grands

choix (GO-NO GO : Étude préalable), la définition du

projet (étude détaillée) jusqu'aux petites

décisions des détails de la réalisation et de la mise en

oeuvre du système d'information. Chaque étape est

documentée et marquée par une prise de décision.

Cycle d'abstraction : niveaux

conceptuels, d'organisation, logique et physique/opérationnel (du plus

abstrait au plus concret) L'objectif du cycle d'abstraction est de prendre

d'abord les grandes décisions métier, pour les principales

activités (Conceptuel) sans rentrer dans le détail de questions

d'ordre de l'organisation ou technique.

La méthode Merise, très analytique (attention

méthode systémique), distingue nettement les données et

les traitements, même si les interactions entre les deux sont profondes

et s'enrichissent mutuellement (validation des données par les

traitements et réciproquement). Certains auteurs (Merise/méga,

puis Merise/2) ont également apporté la notion

complémentaire de communications, vues au sens des messages

échangés. Aujourd'hui, avec les SGBD-R, l'objet, les notions de

données et de traitements sont de plus en plus imbriquées.

Ø Niveau conceptuel

L'étude conceptuelle Merise s'attache aux invariants de

l'entreprise ou de l'organisme du point de vue du métier : quels

sont les activités, les métiers gérés par

l'entreprise, quels sont les grands

processus

traités, de quoi parle-t-on en matière de données,

quelles notions manipule-t-on ?... et ce indépendamment des choix

techniques (comment fait-on ?) ou d'organisation (qui fait quoi ?)

qui ne seront abordés que dans les niveaux suivants.

Au niveau conceptuel on veut décrire, après

abstraction, le modèle (le système) de l'entreprise ou de

l'organisme :

le Modèle conceptuel des données (ou MCD),

schéma représentant la structure du

système

d'information, du point de vue des données, c'est-à-dire

les dépendances ou relations entre les différentes données

du

système

d'information (par exemple : le client, la commande, les produits,

etc.), et le Modèle conceptuel des traitements (ou MCT), schéma

représentant les traitements, en réponse aux

évènements à traiter (par exemple : la prise en

compte de la commande d'un client).

Dans l'idéal, le MCD et le MCT d'une entreprise sont

stables, à périmètre fonctionnel constant, et tant que le

métier de l'entreprise ne varie pas. La modélisation ne

dépend pas du choix d'un

progiciel ou d'un

autre, d'une automatisation ou non des tâches à effectuer, d'une

organisation ou d'une autre, etc.

Le MCD : modèle conceptuel des données

Le MCD repose sur les notions d'entité et d'association

et sur les notions de relations. Le modèle conceptuel des données

s'intéresse à décrire la sémantique du domaine

(entity/relationship en anglais)

- L'entité ou objet

L'entité est définie comme un objet de gestion

considéré d'intérêt pour représenter

l'activité à modéliser (exemple : entité

pays). À son tour, chaque entité (ou objet) est porteuse d'une ou

plusieurs propriétés simples, dites atomiques (exemples :

code, nom, capitale, population, superficie) dont l'une, unique et

discriminante, est désignée comme identifiant (exemple :

code).

Par construction, le MCD impose que toutes les

propriétés d'une entité ont vocation à être

renseignées (il n'y a pas de propriété

« facultative »).

Le MCD doit, de préférence, ne contenir que le

coeur des informations strictement nécessaires pour réaliser les

traitements conceptuels (cf. MCT). Les informations calculées (ex :

montant taxes comprises d'une facture), déductibles (ex :

densité démographique = population / superficie) et a fortiori

celles liées aux choix d'organisation conçus pour effectuer les

traitements (cf. MOT) ne doivent pas y figurer.

- L'association ou relation

L'association est un lien sémantique entre

entités :

1 entité reliée à elle-même :

la relation est dite réflexive,

2 entités : la relation est dite binaire

(ex : une usine 'est implantée' dans un pays), plus rarement 3 ou

plus : ternaire, voire de dimension supérieure.

Une association peut également être porteuse

d'une ou plusieurs propriétés (ex : 'date d'implantation'

d'une usine dans un pays)

Cette description sémantique est enrichie par la notion

de cardinalité, celle-ci indique le nombre minimum (0 ou 1) et maximum

(1 ou n) de fois où une occurrence quelconque d'une entité peut

participer à une association (ex : une usine est implantée

dans un (card. min=1) et un seul (card. max=1) pays; et réciproquement

un pays peut faire l'objet soit d'aucune (card. min=0) implantation d'usine

soit de plusieurs (card. max=n). On a donc les combinaisons suivantes :

· 0,1

· 1,1

· 0,n

· 1,n

Il existe deux types d'associations : les CIF (contrainte

d'intégrité fonctionnelle) et les CIM (contrainte

d'intégrité multiple). Les CIF ont pour particularité

d'être binaires et d'avoir une cardinalité min à 0 ou 1 et

une cardinalité max à 1 ou n, de plus elles ne sont pas porteuses

de propriétés. Les CIM sont n-aires et ont toutes leurs

cardinalités max à n, de plus elles peuvent être porteuses

de propriétés.

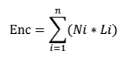

Le MCT : modèle conceptuel des traitements

Le MCT repose sur les notions d'événement et

d'opération, celle de processus en découle.

- L'événement

Un événement est assimilable à un message

porteur d'informations donc potentiellement de données

mémorisables (par exemple : l'événement commande

client à prendre en compte' contient au minimum l'identification du

client, les références et les quantités de chacun des

produits commandés).

Un événement peut déclencher une

opération (ex : 'commande client à prendre en compte'

déclenche l'opération 'prise en compte commande'), être le

résultat d'une opération (ex : 'colis à

expédier' suite à l'opération de 'préparation

colis'), et à ce titre être, éventuellement, un

événement déclencheur d'une autre opération.

- L'opération

Une opération se déclenche uniquement par le

stimulus d'un ou de plusieurs évènements synchronisés

Elle est constituée d'un ensemble d'actions

correspondant à des règles de gestion de niveau conceptuel,

stables pour la durée de vie de la future application (ex: pour la prise

en compte d'une commande : vérifier le code client

(présence, validité), vérifier la disponibilité des

articles commandés, ...). Le déroulement d'une opération

est ininterruptible : les actions à réaliser en cas

d'exceptions, les évènements résultats correspondants

doivent être formellement décrits (ex : en reprenant

l'exemple précédent, si le code client indiqué sur la

commande est incorrect prévoir sa recherche à partir du nom ou de

l'adresse indiqués sur la commande, s'il s'agit d'un nouveau client

prévoir sa création et les informations à

mémoriser, ...)

- Le processus

Un processus est une vue du MCT correspondant à un

enchaînement pertinent d'opérations du point de vue de l'analyse

(ex : l'ensemble des événements et opérations qui se

déroulent entre la prise en compte d'une nouvelle commande et la

livraison des articles au client).

Ø Niveau logique ou d'organisation

À ce niveau de préoccupation, les modèles

conceptuels sont précisés et font l'objet de choix

d'organisation. On construit : un Modèle Logique des Données

(ou MLD), qui reprend le contenu du MCD précédent, mais

précise la volumétrie, la structure et l'organisation des

données

telles qu'elles pourront être implémentées. Par exemple,

à ce stade, il est possible de connaître la liste exhaustive des

tables qui seront à créer dans une

base

de données relationnelle un Modèle Logique des

Traitements (ou MLT), qui précise les acteurs et les moyens qui seront

mis en oeuvre. C'est ici que les traitements sont découpés en

procédures

fonctionnelles (ou PF).

Comme son nom l'indique, l'étude d'organisation

s'attache à préciser comment on organise les données de

l'entreprise (MLD) et les tâches ou procédures (MLT). Pour autant,

les choix techniques d'implémentation, tant pour les données

(choix d'un

SGBD) que pour les

traitements (

logiciel,

progiciel), ne

seront effectués qu'au niveau suivant.

La façon dont seront conservés les

historiques

des

données

fait également partie de ce niveau de préoccupation.

- Le MLD modèle logique des

données

(Également appelée dérivation) du MCD

dans un formalisme adapté à une implémentation

ultérieure, au niveau physique, sous forme de base de données

relationnelle ou réseau, ou autres (ex : simples fichiers).

La transcription d'un MCD en modèle relationnel

s'effectue selon quelques règles simples qui consistent d'abord à

transformer toute entité en table, avec l'identifiant comme

clé

primaire, puis à observer les valeurs prises par les

cardinalités maximum de chaque association pour représenter

celle-ci soit (ex : card. Max 1 [1-1 ou 0-1]) par l'ajout d'une clé

étrangère dans une table existante, soit (ex : card. Max n

[0-N ou 1-N]) par la création d'une nouvelle table dont la clé

primaire est obtenue par concaténation de clés

étrangères correspondant aux entités liées.

- MLD / Modèle relationnel

La transcription du MCD en MLD doit également

être précédée d'une étape de synchronisation

et de validation des modèles de données (MCD) et de traitement

(MCT et MLT), au moyen de vues. Cela afin d'y introduire les informations

d'organisation définies au MLT, d'éliminer les

propriétés conceptuelles non utilisées dans les

traitements ou redondantes et enfin de vérifier que les données

utilisées pour un traitement sont bien atteignables par 'navigation'

entre les entités/relations du MCD.

- Le MLT modèle logique des

traitements

Le MLT, appelé aussi MOT pour « modèle

organisationnel des traitements », décrit avec

précision l'organisation à mettre en place pour réaliser

une ou, le cas échéant, plusieurs opérations figurant dans

le MCT. Il répond aux questions suivantes : qui ? quoi ?

où ? quand ? À un MCT correspondent donc

généralement plusieurs MLT.

Les notions introduites à ce niveau sont : le

poste de travail, la phase, la tâche et la procédure.

- Le poste de travail

Le poste de travail décrit la localisation, les

responsabilités, et les ressources nécessaires pour chaque profil

d'utilisateur du système.

Par exemple, on peut identifier les profils suivants :

client-web, responsable commercial, responsable des stocks, etc.

- La phase

La phase est un ensemble d'actions (cf. la notion

d'opération pour le MCT) réalisées sur un même poste

de travail.

La phase peut être :

Ø soit manuelle : par exemple, la confection d'un

colis ;

Ø soit automatisée et interactive : par

exemple, la saisie d'un formulaire client ;

Ø soit automatisée et planifiée (on parle

aussi de batch) : par exemple, la production et l'envoi quotidiens de

tableaux de bord dans les boites aux lettres électroniques.

- La tâche

La tâche est une description détaillée

d'une phase automatisée interactive.

Par exemple, elle correspond à la spécification

de l'interface et du dialogue humain-machine, à la localisation et la

nature des contrôles à effectuer, etc.

- La procédure

La procédure est un regroupement de phases. Elle

équivaut sur le plan de l'organisation aux notions d'opérations

et d'actions conceptuelles. La différence est que l'on considère

ici ces dernières comme se déroulant sur une période de

temps homogène.

Des procédures d'origines non conceptuelles peuvent

être ajoutées du fait des choix d'organisation

effectués.

Par exemple, on peut citer les procédures

d'échanges d'informations liées à l'externalisation de

certaines activités, la prise en compte des questions de

sécurité en cas de choix de solution Web, etc.

Ø Niveau physique

Les réponses apportées à ce dernier

niveau permettent d'établir la manière concrète dont le

système sera mis en place.

Le

Modèle

physique des données (ou MPD ou MPhD) permet de préciser

les systèmes de stockage employés (implémentation du MLD

dans le

SGBD retenu)

Le Modèle Opérationnel des Traitements (ou MOT

ou MOpT) permet de

spécifier

les fonctions telles qu'elles seront ensuite réalisées par le

programmeur.

Les différentes phases d'un projet

Merise

Un projet élaboré selon la méthode Merise

est composé de différentes phases :

Les acteurs d'un projet : il s'agit ici d'identifier les

acteurs d'un projet, les personnes intervenantes dans une quelconque phase de

celui-ci. Ces acteurs apparaîtront logiquement dans la

modélisation des flux de données.

Schéma

directeur : « le schéma directeur définit

le cadre organisationnel et informatique des futurs projets », et

donc doit définir le projet relativement aux objectifs de l'entreprise,

sa stratégie. Il ne s'agira pas ici de donner les détails du

projet, mais plutôt de fournir le cadre, les objectifs, et moyens du

projet.

L'

étude

préalable : elle décrit les

besoins et les

attentes des

utilisateurs,

les

traitements

(

processus

métier) pour la procédure représentative

(modèle conceptuel des traitements, modèle logique des

traitements, ébauche de modèle physique des données), et

les principales

données

(

modèle

conceptuel des données,

modèle

logique des données, ébauche de modèle physique

externe des traitements),

L'

étude

détaillée : elle décrit les besoins,

traitements, et données de façon plus détaillée

pour chaque

procédure

fonctionnelle. L'étude détaillée se

décompose elle-même en :

Spécifications

fonctionnelles générales (

Tableau

des opérations par processus, TOP), écrites par la

maîtrise

d'ouvrage,

Spécifications

fonctionnelles détaillées, écrites par la

maîtrise

d'oeuvre,

L'

étude

technique : elle décrit les moyens techniques

nécessaires à la réalisation de l'application

(environnement technique,

SGBD,

langages

informatiques, consignes de développement,...).

Production : elle décrit la mise en production.

Maintenance : elle décrit la maintenance du

système, et fournira donc au moins les éléments

suivants :

Ø les acteurs

Ø les documentations

Ø les formations

La programmation

La programmation est un ensemble des tâches à

effectuer à partir d'un ordinateur pour réaliser un programme. Il

faudra d'abord analysé le problème à traiter qui doit

aboutir à l'élaboration d'un algorithme interprétable dans

un langage compréhensible pour la machine (l'ordinateur).

Un programme est une suite d'instruction

rédigées dans un langage particulier et utiliser par l'ordinateur

pour effectuer un traitement déterminer.

CHAPITRE DEUXIÈME :

ANALYSE PREALABLE

Dans ce chapitre nous présentons le champ

d'étude en évaluant les points forts ainsi que les points

à améliorer pour donner les suggestions.

2.1. PRESENTATION DU CENTRE

D'INFORMATIQUE KIRO CONGO

a. HISTORIQUE, EVOLUTION ET

ETAT ACTUEL

Née du besoin manifesté par les hommes

d'effectuer très rapidement des calculs mathématiques de plus en

plus complexes l'informatique permet aujourd'hui d'échanger, dans un

laps de temps, des informations dans différents domaines de recherche,

de la création, des loisirs, et même de la vie domestique. Etant

un ensemble de techniques qui permettent de recueillir, d'enregistrer, de

sélectionner et de modifier toutes sortes d'informations, de

manière automatique et dans un délai extrêmement court,

l'informatique intéresse et attire tous les âges.

Ainsi, ce besoin étant exprimé et très

prisé par la jeunesse, le mouvement Kiro, sentant ce besoin d'attirer

beaucoup de jeunes, a initié le projet d'ouverture d'un centre

informatique pouvant répondre aux différentes

préoccupations de la jeunesse.

De ce fait, il a été créé en 1999,

le Centre Informatique Kiro Congo dont les objectifs assignés

sont répertoriés en points que voici :

- Former les jeunes Kiro et ceux qui fréquentent ce

centre en micro-informatique ;

- Organiser le service de bureautique (Saisies, impression,

multiplication des documents) afin de répondre aux besoins de

jeunes et du monde de la recherche scientifique.

Ce centre a été initié par le vaillant

chef de service national, JephLUMANDE. Il était implanté au coeur

du centre-ville, au coin des avenues Mwepu et Moëro, à la Galerie

Shopping, en diagonal de la Banque Commerciale du Congo.

En 2001, ce centre a été déplacé

dans l'enceinte du Lycée Tuendelee où le service a

été réorganisé afin de répondre aux attentes

de la jeunesse lushoise en particulier et katangais en général.

Dans la mesure du possible, il permet aux apprenants de lier la théorie

à la pratique lorsqu'ils sont déversés sur le

marché d'emploi. Ce Centre est une structure initiée pour

l'autofinancement des activités du mouvement Kiro qui, actuellement est

resté la seule source d'entrée afin de répondre aux

multiples demandes qu'exige ce mouvement quant à la formation et

l'encadrement de la jeunesse.

Ce Projet avait été initié pour donner

une réponse à la demande de plus en plus accrue des jeunes en

général et des Kiro en particulier par rapport à

l'adaptation des machines et programmes utilisés à nos jours.

Le Kiro Congo est un mouvement de jeunesse catholique

créé en 1947 par le R.P Jean-Baptiste Joseph STERCK, sdb, qui a

pour but, la formation intégrale des jeunes en faisant d'eux des bons

chrétiens et d'honnêtes citoyens, utiles pour la

société de demain. Ses objectifs sont les suivants :

a. former de bons chrétiens, d'honnêtes citoyens

et de personnalités épanouies au service de l'humanité

;

b. former une élite laïque capable de prendre ses

responsabilités dans tous les domaines de la vie ;

c. promouvoir le mariage chrétien et susciter des

vocations religieuses ou sacerdotales parmi les jeunes ;

d. former les jeunes à l'apostolat, à l'amour de

la patrie, à l'amour de l'humanité et au développement

communautaire.

Le Bureau exécutif est la structure qui accomplit

toutes les activités préconisées par le Bureau national

qui est l'organe de coordination du Kiro au niveau du Congo. Il assure la

formation de responsables diocésains et sectoriels par l'organisation de

sessions et bivouacs décentralisés, il organise le service

d'autofinancement et gère le matériel et le personnel permanent

du mouvement.

Le Centre Informatique Kiro Congo est une structure

génératrice des recettes afin de pourvoir aux besoins locaux, il

oeuvre également pour la promotion et la vulgarisation de l'informatique

dans les milieux des jeunes afin qu'ils soient capables d'user à bon

escient cet instrument et soient utiles à la société de

demain.

Les bénéfices tirés de ce Centre vont,

une partie à la formation des responsables (dirigeantes et dirigeants

Kiro) et l'autre à l'amortissement du matériel et la paie du

personnel du Centre Informatique.

L'effectivité de ce projet est un sérieux coup

de main donné à la formation des jeunes dans le domaine de

l'informatique. Ce projet contribue à résoudre les

problèmes liés à :

1. La méconnaissance de l'Informatique de plusieurs

jeunes de notre pays ;

2. L'inaccessibilité aux nouvelles techniques de la

communication de la majorité des jeunes ;

3. La méconnaissance et l'inaccessibilité

à l'ordinateur pour beaucoup des jeunes issus des familles moins

nantis ;

4. L'inaccessibilité à l'ordinateur pour les

élèves des écoles dites de

périphériques dépourvues d'ordinateurs ;

5. L'autofinancement du Kiro pour la réalisation

d'autres activités de formation et d'encadrement des jeunes ;

6. La régularité de la publication de notre

bulletin de formation et d'information des dirigeants ;

Ce projet est aussi une réponse à la demande et

au souhait longtemps exprimé par les jeunes et les responsables du

Kiro, de voir le Centre Informatique Kiro Congo se doter d'un cadre qui leur

permet d'accéder facilement à l'ordinateur.

Ce projet est de nature socio-économique d'autant plus

qu'il permet de mieux encadrer notre jeunesse, mais également suscite la

création de quelques emplois.

Ce Centre Informatique est un vrai carrefour des jeunes, dans

le domaine de la formation intégrale en général, de

l'apprentissage de l'informatique et de l'accessibilité à

d'autres services en particulier.

Les bénéficiaires :

· Les bénéficiaires directs sont les

différents groupes Kiro de nos diocèses à travers les

formations appuyées financièrement et matériellement par

le service d'autofinancement ;

· Les bénéficiaires indirects sont tous les

jeunes de la ville de Lubumbashi en général et les

étudiants et élèves en particulier qui fréquentent

ce Centre. Il est évident que le Centre Informatique rend service

à toutes les personnes qui y fréquentent.

Stratégies du projet

Ce projet aura comme

stratégie, l'expérience en matière informatique et les

potentialités en ressources humaines que regorge le Centre Informatique

Kiro Congo.

Localisation

Ce Centre est installé dans l'enceinte du Lycée

Tuendelee et plus précisément au bureau du siège national

de Kiro. Le bâtiment qu'abrite le Centre Informatique Kiro Congo est

situé au centre-ville de Lubumbashi, à côté des

cliniques universitaires.

Acteurs principaux

Les principaux acteurs de la

réalisation de ce projet sont :

§ Dirigeant Jean de Dieu KAFINGA, secrétaire

exécutif

§ Soeur Léontine SONYI, fma, chargée de la

comptabilité et finances

Faisabilité du projet

Ce projet est faisable dans la mesure

où le Kiro dispose déjà des acquis en matière

d'informatique et les structures d'accompagnement existent.

b. CHEF NATIONAL

SECRETARIAT

BUDGET

CAISSIER

ENCODAGE

FORMATION

NETTOYAGE

GARDIENNAGE

ORGANIGRAMME

Source : Bureau national Kiro-Congo

c.

FONCTIONNEMENT

Le Centre Informatique est géré directement par

le secrétariat exécutif national du mouvement. Ce dernier fait

rapport à la direction nationale trimestriellement et au Conseil

National tous les trois ans.

Pour son fonctionnement normal, il est dirigé par une

équipe de formateurs préalablement sélectionnés

sous un critérium bien déterminé : la

compétence, la maîtrise de l'outil informatique et

pédagogique, la personnalité, la disponibilité et la

régularité sont des atouts majeurs pour un meilleur rendement.

Il est ouvert du lundi au vendredi de 08h00' à 16h00'

offrant à chaque apprenant une séance de deux heures par jour

pair ou impair pour se familiariser avec l'outil informatique, selon le

programme arrêté en connivence avec le formateur. La transmission

de cette nouvelle connaissance se fait de manière individuelle, tenant

compte de la capacité intellectuelle de chaque apprenant et de son

emploi de temps.

Les séances sont organisées de la manière

que voici :

- De 08h00 à 10h00' ;

- De 10h00' à 12h00' ;

- De 12h00' à 14h00' ;

- De 14h00' à 16h00' et

- De 16h00' à 18h00', programme conçu

spécialement pour les travailleurs moyennant des frais

supplémentaires.

- Le samedi, le Centre travaille à guichet fermé

pour la maintenance et entretien.

Les modules dispensés sont les suivants :

- Windows ;

- Word ;

- Excel ;

- Access ;

- PowerPoint.

A l'issue de cette formation, une pièce est

délivrée à l'apprenant pour qui de droit.

2.2. DESCRIPTION

TEXTUELLE DU SYSTEME D'INFORMATION ETUDIE

Lorsqu'un apprenant arrive à la réception pour

solliciter une formation, le réceptionniste lui donne les informations

concernant la formation et les modalités de paiement y compris. Si

l'apprenant est prêt pour la formation, le réceptionniste lui

remet un jeton pour qu'il choisisse le module selon son niveau de connaissance.

A l'aide du jeton, l'apprenant est orienté chez le caissier pour le

paiement de l'inscription ainsi que le frais des modules.

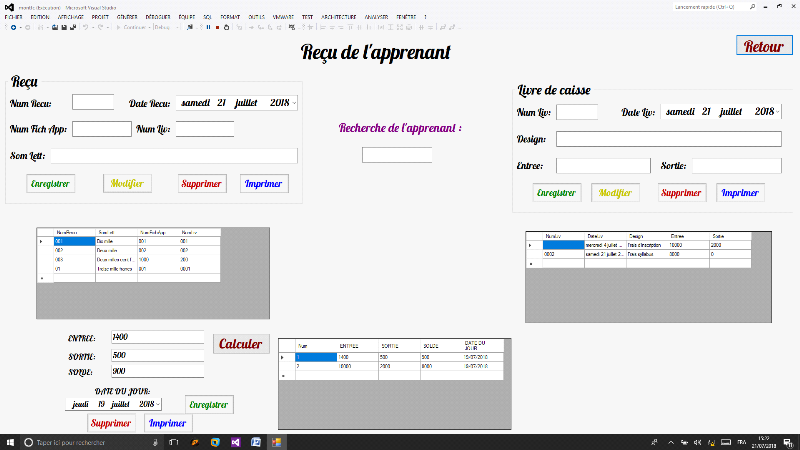

Le caissier perçoit l'argent et établit le

reçu pour l'apprenant, ce dernier envoie l'apprenant avec son

reçu chez le formateur pour qu'il choisisse la tranche d'heure selon la

disponibilité de l'ordinateur. Aussitôt fait, l'apprenant remplit

la fiche (de suivi) et la laisse chez le formateur puis ils se fixent

rendez-vous.

Signalons qu'à la fin de la journée le caissier

établit un livre de caisse qui reprend les recettes et dépenses

du jour.

2.3. DESCRIPTION DES

DONNEES

a. Documents

utilisés

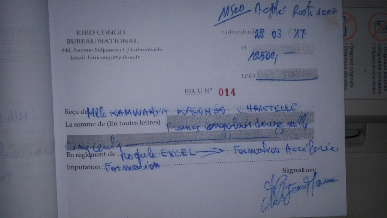

1° Carnet de reçus :

C'est un document qui reprend les écrits par lesquels

le bureau reconnait avoir reçu une somme versé par

l'apprenant.

Ce document comprend les rubriques suivantes : Date

reçu inscription, montant reçu, numéro reçu, nom

apprenant, somme lettre, imputation, en règlement de, type de

formation.

2° Fiche d'apprenants :

C'est un document qui réunit les identités de

l'apprenant et l'état de suivi de sa formation.

FICHE D'APPRENANT N°.....

Nom Post-nom Prénom

Lieu & date de naissance Sexe

Etat-civil

Adresse Nationalité

Tel E-mail

Date d'inscription Module Mode

PROFESSION N° Reçu

PRESENCES

|

SEANCES

|

JOURS ET DATES

|

HEURES

|

SIGNATURE APPRENANT

|

SIGNATURE FORMATEUR

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1er. 2e. 3e. 4e. 5e. 6e. 7e. 8e. 9e. 10e. 11e. 12e. 13e. 14e.

15e. 16e. 17e. 18e. 19e. 20e.

Observation :.........................................................................................................

........................................................................................................................

Ce document comprend les rubriques ci-après : Nom

de l'apprenant, lieu et date de naissance, sexe apprenant, état-civil,

adresse apprenant, téléphone apprenant, Email de l'apprenant,

mode de formation, profession, jour presté, heure participée,

numéro de la séance, date d'inscription, module, numéro

reçu.

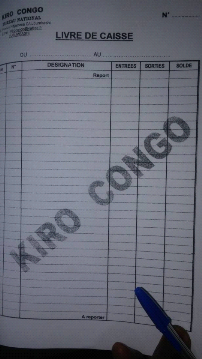

3° Livre de caisse :

C'est un cahier qui nous montre les mouvements

d'entrée/sortie effectué au cours de la journée sur les

recettes.

Ce document quant à lui contient les rubriques

ci-après : Numéro livre, période du livre,

numéro pièce, désignation, entrée, sortie,

solde.

b. Inventaire des

rubriques

|

N°

|

Propriétés

|

Reçu

|

Fiche d'apprenant

|

Livre de caisse

|

|

1. Date reçu

|

*

|

|

|

|

2. Montant reçu

|

*

|

|

|

|

3. Numéro reçu

|

*

|

|

|

|

4. Nom de l'apprenant

|

*

|

*

|

|

|

5. Somme lettre

|

*

|

|

|

|

6. Imputation

|

*

|

|

|

|

7. En règlement de

|

*

|

|

|

|

8. Type de formation

|

*

|

|

|

|

9. Lieu et date naissance

|

|

*

|

|

|

10. Sexe de l'apprenant

|

|

*

|

|

|

11. Etat civil de l'apprenant

|

|

*

|

|

|

12. Adresse

|

|

*

|

|

|

13. Téléphone de l'apprenant

|

|

*

|

|

|

14. Email de l'apprenant

|

|

*

|

|

|

15. Mode de formation

|

|

*

|

|

|

16. Profession

|

|

*

|

|

|

17. Jours participés

|

|

*

|

|

|

18. Heure participée

|

|

*

|

|

|

19. Numéro livre

|

|

|

*

|

|

20. Période du livre

|

|

|

*

|

|

21. Numéro pièce

|

|

|

*

|

|

22. Désignation

|

|

|

*

|

|

23. Entrée

|

|

|

*

|

|

24. Sortie

|

|

|

*

|

|

25. Solde

|

|

|

*

|

|

26. Mode accéléré

|

|

*

|

|

|

27. Mode normale

|

|

*

|

|

c. Dictionnaire des

données

|

N°

|

Propriétés

|

Signification

|

Types

|

Domaine

|

Règle de gestion

|

|

1. Date reçu

|

Date d'inscription sur reçu

|

NC

|

Date (8)

|

|

|

2. Numéro reçu

|

Numéro du reçu

|

NC

|

N_3

|

Unique

|

|

3. Nom de l'apprenant

|

Nom de l'apprenant

|

NC

|

A_20

|

|

|

4. Somme lettre

|

Somme en lettre payé

|

NC

|

A_30

|

|

|

5. Imputation

|

Imputation ou motif

|

NC

|

A_10

|

|

|

6. Numéro fiche

|

Numéro unique de la fiche

|

NC

|

N_3

|

Unique

|

|

7. Lieu et date naissance

|

Lieu et date de naissance de l'apprenant

|

NC

|

AN_15

|

|

|

8. Sexe

|

Sexe de l'apprenant

|

NC

|

A_10

|

|

|

9. Etat civil

|

Etat civil de l'apprenant

|

NC

|

A_10

|

|

|

10. Adresse

|

Adresse de l'apprenant

|

NC

|

AN_30

|

|

|

11. Téléphone

|

Numéro téléphone de l'apprenant

|

NC

|

N_10

|

|

|

12. Email

|

Adresse E-mail de l'apprenant

|

NC

|

AN_15

|

|

|

13. Profession

|

Profession de l'apprenant

|

NC

|

A_10

|

|

|

14. Numéro livre

|

Numéro du livre

|

NC

|

N_3

|

Unique

|

|

15. Désignation

|

Désignation de l'article

|

NC

|

A_10

|

|

|

16. Entrée

|

Montant encaissé du jour (recettes du jour)

|

NC

|

N_6

|

|

|

17. Sortie

|

Dépenses effectuées du jour

|

NC

|

N_6

|

|

|

18. Date_Liv

|

Date du livre

|

NC

|

DATE (8)

|

|

|

19. Num_Mod

|

Numéro du mode de formation

|

NC

|

N_3

|

Unique

|

|

20. Mode_Acc

|

Mode de formation accélérée

|

NC

|

AN_10

|

|

|

21. Mode_Norm

|

Mode de formation normale

|

NC

|

AN_10

|

|

2.4. Description des

traitements

a) Recensement des

acteurs

Nous avons ressorti les acteurs que voici :

1. L'apprenant

2. Le réceptionniste

3. Le caissier

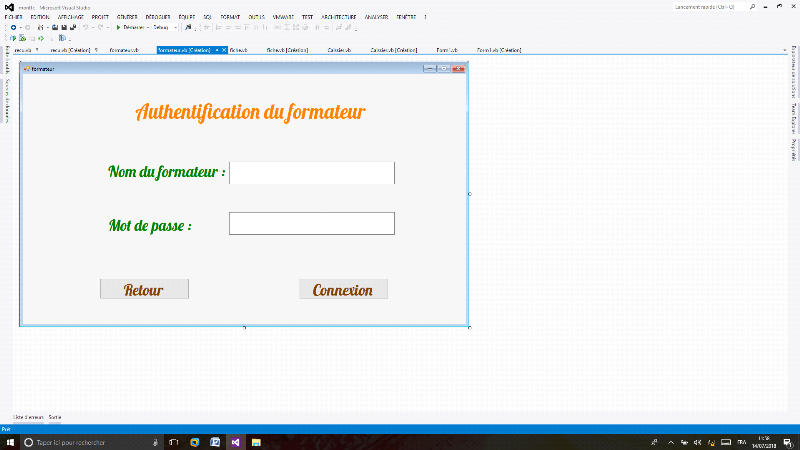

4. Le formateur

b) Le caissier

L'apprenant

Graphe des flux

(3)

(4)

(5)

(1)

(7)

(6)

(2)

Le réceptionniste

Le formateur

(9)

(11)

(10)

(8)

(1) L'apprenantprésenté

(2) Modalités depaiement

livrées

(3) Somme versée

(4) Reçu établi

(5) Reçu remis

(6) Reçu présenté

(7) Modalités insuffisantes

(8) Modalités suffisantes

(9) Identités données

(10) Recherche identités

(11) Fiche remplie ou mise à jour

fiche

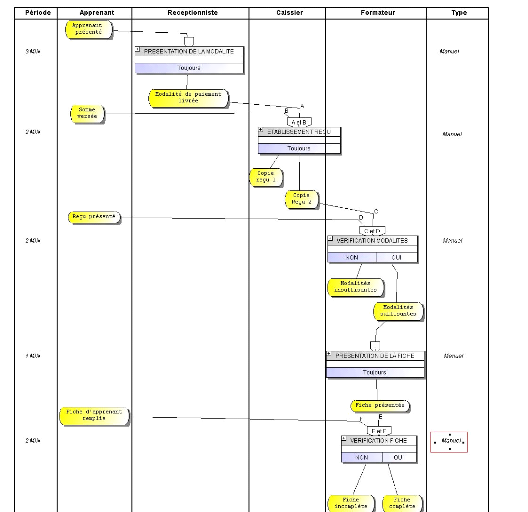

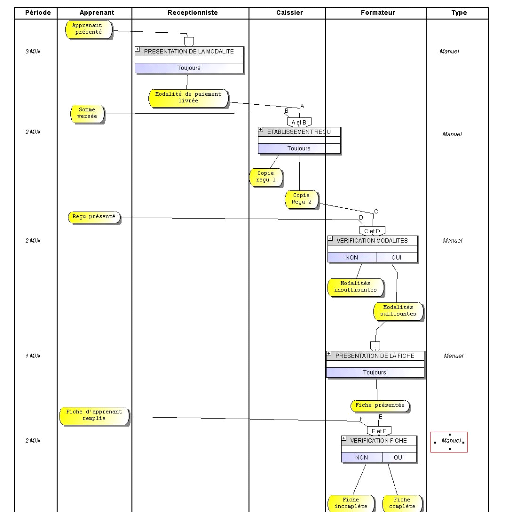

c) Diagramme de

circulation des informations

Fiche mise à jour

Fiche établie

Temporel

N'EXISTE PAS EXISTE

E

F

Et

Identités données

RECHERCHE

Ce diagramme nous montre que l'apprenantse présente

chez le réceptionniste, et que ce dernier lui donne les informations

d'inscriptions. Après cela, l'apprenantse présente chez le

caissier pour verser les frais d'inscription, et le caissier remet en retour le

reçu d'inscription, qu'il montrera chez le formateur. Quant à

lui, il remet la fiche d'apprenant pour que l'apprenantremplisse ses

identités et enfin il le retourne chez le formateur.

2.5. Critiques et

proposition des solutions

a. Points

positifs

Nous remarquons que le système est bref,

c'est-à-dire le dialogue est ouvert directement entre l'apprenant et les

personnels (réceptionniste, caissier et formateur), aucune attente dans

le traitement de ses besoins (de l'apprenant).

L'apprenantcommence la formation selon son emploi du temps.

b. Pointsà

améliorer

Il faudra noter que les problèmes cités

ci-dessous ont un impact négatif sur l'inscription :

- La conservation des informations nécessaires sur le

support non fiable (papier) ;

- La lenteur lors de recherche des documents antérieurs

;

- Le risque et la négligence lors du traitement de

l'information.

c. Proposition des

solutions

Nous proposons le développement d'une application

qui contiendra toutes les caractéristiques pour répondre à

la question posée, ainsi l'application que nous mettrons en place devra

être capable de :

- Effectuer toutes les opérations liées à

l'inscription ;

- Permettre au caissier d'insérer le montant ;

- Permettre d'enregistrer les coordonnées possibles

concernant les apprenants ;

- La centralisation de toutes les données concernant

l'inscription des tous les apprenants.

Dans ce chapitre nous avons présenté notre champ

d'étude en évaluant les points forts ainsi que les points

à améliorer pour ainsi donner les suggestions.

CHAPITRE III :

CONCEPTION DU SYSTEME INFORMATIQUE

Ce chapitre a pour but de faire une analyse

détaillée de donnée, traitement logique et

organisationnel.

3.1. DESCRIPTION DU NOUVEAU

SYSTEME

Dans la description du nouveau système, nous allons

définir les données ou les documents utilisés dans le

système, le modéliser selon les normes afin d'avoir un nouveau

système informatisé.

3.2. CONCEPTION DES DONNEES

Le model conceptuel de données fournit une

représentation de la structure de donnes sou une forme

indépendante de la technologie.

Il nous permet d'établir une représentation du

système d'information, de recenser toutes les informations du champ

`étude et de décrire leurs liens qui existent.

Dans notre travail nous avons appliqué la

méthode ascendante pour la construction du MCD avec les étapes

suivantes :

3.2.1. Dictionnaire et

règles de gestion

a. Dictionnaire des données

Le dictionnaire des données permet de codifier et de

décrirecertaine caractéristiques naturelles desinformations

élémentaires issues de l'analyse des documents du domaine.

|

N°

|

Propriétés

|

Signification

|

Types

|

Domaine

|

Explication

|

|

1. Date reçu

|

Date d'inscription sur reçu

|

NC

|

Date (8)

|

Date à laquelle se fait l'inscription

|

|

2. Numéro reçu

|

Numéro du reçu

|

NC

|

N_3

|

Numéro unique du reçu attribué à

chaque reçu

|

|

3. Nom de l'apprenant

|

Nom de l'apprenant

|

NC

|

A_20

|

Nom de l'apprenant ayant sollicité une formation

|

|

4. Somme lettre

|

Somme en lettre payé

|

NC

|

A_30

|

Somme perçue en lettre

|

|

5. Imputation

|

Imputation ou motif

|

NC

|

A_10

|

Raison de paiement de chaque frais

|

|

6. Numéro fiche

|

Numéro unique de la fiche

|

NC

|

N_3

|

Numéro unique du reçu attribué à

chaque fiche

|

|

7. Lieu et date naissance

|

Lieu et date de naissance de l'apprenant

|

NC

|

AN_15

|

Reprend la date et le lieu de naissance de chaque apprenant

|

|

8. Sexe

|

Sexe de l'apprenant

|

NC

|

A_10

|

Indique le sexe de chaque apprenant

|

|

9. Etat civil

|

Etat civil de l'apprenant

|

NC

|

A_10

|

Spécifie l'état-civil de chaque apprenant

|

|

10. Adresse

|

Adresse de l'apprenant

|

NC

|

AN_30

|

Indique l'adresse de l'apprenant

|

|

11. Téléphone

|

Numéro téléphone de l'apprenant

|

NC

|

N_10

|

Reprend le numéro utilisé par l'apprenant

|

|

12. Email

|

Adresse E-mail de l'apprenant

|

NC

|

AN_15

|

E-mail utilisé par l'apprenant

|

|

13. Profession

|

Profession de l'apprenant

|

NC

|

A_10

|

Indique l'occupation de l'apprenant dans sa vie active

|

|

14. Numéro livre

|

Numéro du livre

|

NC

|

N_3

|

Numéro unique de chaque opération

journalière

|

|

15. Désignation

|

Désignation de l'article

|

NC

|

A_10

|

Désigne le motif ou l'opération dans le livre

|

|

16. Entrée

|

Montant encaissé du jour (recettes du jour)

|

NC

|

N_6

|

Indique les entrées effectuées

|

|

17. Sortie

|

Dépenses effectuées du jour

|

NC

|

N_6

|

Indique les sorties effectuées

|

|

18. Date_Liv

|

Date du livre

|

NC

|

DATE (8)

|

C'est la date du déroulement du livre de caisse

|

|

19. Num_Mod

|

Numéro du mode de formation

|

NC

|

N_3

|

Numéro unique utilisé par chaque module

|

|

20. Nom_Mode

|

Nom du mode choisi

|

NC

|

AN_10

|

Type du mode choisi par l'apprenant

|

b. Règles de gestion

1. Chaque apprenant choisit une tranche d'heure pour la

formation, nous avons quatre tranches :

· De 08h00' à 10h00'

· De 10h00' à 12h00'

· De 12h00' à 14h00'

· De 14h00' à 16h00'

2. L'apprenant est enregistré à partir du

numéro de reçu

3. Un apprenant peut souscrire à un ou plusieurs moules

4. Le numéro du reçu identifie de façon

unique chaque apprenant

3.2.2. Structuration des

données

a. Matrice à source simple

Dans cette matrice toutes les dépendances

trouvées ont l'identifiant mono propriété et les

différentes dépendances fonctionnelles sont directes.

|

N°

|

SOURCE

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

21

|

|

BUT

|

|

1. Num_Recu

|

*

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2. Date_Rec_Ins

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3. Som_Lett

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4. Num_Fich_App

|

|

|

|

*

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5. Nom_App

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6. Lieu_date_Nais

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7. Sex_App

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

8. Eta_Civ

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

9. Adress_App

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

10. Tel_App

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

11. Email_App

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

12. Profess

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

13. Num_Liv

|

|

|

|

|

|

|

|

|

|

|

|

|

*

|

|

|

|

|

|

|

|

|

|

14. Date_Liv

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

15. Design

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

16. Entree

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

17. Sortie

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

18. Num_mod

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

*

|

|

|

|

|

19. Nom_Mode

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

20. Imput

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

DF1 : Num_Recu ? Date_Rec_Ins, Nom_App,

Som_Lett

DF2 : Num_Fich_App ? Lieu_date_Nais,

Sex_App, Eta_Civ, Adress_App, Tel_App, Email_App, Profess

DF3 :Num_Liv ? Date_Liv, Num_Piece,

Design, Entree, Sortie

DF4 : Num_Mod ? Nom_Mode, Imput

b. Matrice à source

composée

Dans notre cas cette matrice n'existe pas car toutes les

propriétés sont déterminées dans la matrice

à source simple.

c. Matrice des clés

|

Propriétés

|

DF5

|

DF6

|

|

Num_Recu

|

1

|

1

|

|

Num_Fich_App

|

*

|

|

|

Num_Liv

|

|

*

|

|

Num_Mod

|

1

|

|

d. Graphe des clés

Num_Recu

Num_Mod

Num_Fich_App

Num_Liv

e. Structure d'accès

théorique

Num_Fich_App

Nom_App

Lieu_Date_Nais

Sex_App

Eta_Civ

Adress_App

Tel_App

Email_App

Profess

Num_Recu

Date_Rec_Ins

Som_Lett

Num_Liv

Date_Liv

Design

Entree

Sortie

Num_Mod

Nom_Mode

Imput

f. Modelé conceptuel des

données

APPRENANT

Num_Fich_App

Nom_App

Lieu_Date_Nais

Sex_App

Eta_Civ

Adress_App

Tel_App

Email_App

Profess

RECU

Num_Rec

Date_Rec_Ins

Som_Lett

APPARTENIR

C.I.F.

1,1

1,n

1,1

ETABLIR

C.I.F.

1,1

CHOISIR

C.I.F.

1,n

1,n

LIVRE

Num_Liv

Date_Liv

Design

Entree

Sortie

MODE

Num_Mod

Nom_Mode

Imput

g. Tableau des cardinalités

La cardinalité est le nombre de fois qu'une occurrence

de l'entité participe à une relation (association)

|

Propriétés

|

Cardinalités

|

Signification

|

|

RECU

|

1,1

|

Le reçu est établi en fonction d'un et un seul

numéro livre.

|

|

LIVRE

|

1,n

|

Le livre de caisse est établi pour un ou plusieurs

reçus.

|

|

RECU

|

1,1

|

Le reçu appartient à un et un seul apprenant

|

|

APPRENANT

|

1,n

|

Un apprenant peut avoir un ou plusieurs reçus.

|

|

MODE

|

1,n

|

Un apprenant choisit plusieurs modules

|

|

APPRENANT

|

1,1

|

Un module appartient à un et un seul apprenant

|

3.2.3. Transformation du MCD en

MLD

Règles de transformation du M.C.D en M.L.D

1. Transformation des entités :

Ø Toute entité du M.C.D devient une relation

dans le M.L.D

Ø L'identifiant de l'entité devient la

clé primaire de la relation

Ø Tout attribut de l'entité devient une

propriété de la relation

Ø Certaines propriétés peuvent être

ajoute à la relation pour traduire la CIF.

2. Transformation des associations non

hiérarchiques

Ø Toute association non hiérarchique (non CIF)

devient une relation.

Ø La clé primaire de cette relation est forme

par concaténation des identifiants des entités qui sont en

relation avec l'association.

Ø Tous les attributs de l'association deviennent des

propriétés de la relation.

3. Transformation des contraintes

d'intégrités fonctionnelles

Dans le cas d'une CIF qui lit deux entités, on ajoute

dans la relation correspondants à l'entité fils

(cardinalités (1,1) ou (0,1) une rubrique (ou des rubriques)

correspondant à l'identifiant de l'entité père

(cardinalité (1, n) ou (0, n)) c'est-à-dire l'identifiant de

l'entité père devient une clé étrangère

dans la relation fils et la CIF ne devient pas une relation.

a) Choix du type de base de données

Le modèle conceptuel des données fournit une

représentation de la structure des données sous une forme

indépendante.

Ce formalisme est bien adapté à l'objectif de

spécification des besoins en liaison étroite avec les

utilisateurs. En outre, il présente l'avantage de fournir une

description indépendante des choix techniques. Ainsi, cette description

peut demeurer valable quel que soit les matériels et logiciels

envisagés pour la réalisation.

Ce pendant comme dit précédemment le M.C.D ne

constitue qu'une étape dans la conception ; l'objectif finale est

de construire une structure des données manipulable par un

ordinateur.

Or la transformation directe du modèle conceptuel en

modèle physique des données se révèle un peu

compliquer et valable uniquement pour un logiciel déterminé. Par

conséquent, la transformation du MCD en M.L.D s'avère

importante.

Cette construction devra suivre les étapes suivantes,

tout en commençant par la transformation du modèle conceptuel de

données en modèle logique de données jusqu'au

modèle logique des données proprement dit.

b) Présentation du

modèle logique de données cible

Le MLD est un schéma structuré à partir

du MCD et va préciser le mode de stockage de données dans une

base de données.

Après transformation du modèle conceptuelle des

données, le modèle logique de données proprement dit ainsi

obtenu est le suivant :

1) Modèle logique tabulaire

APPRENANT

Num_Fich_App

Nom_App

Lieu_Date_Nais

Sex_App

Eta_Civ

Adress_App

Tel_App

Email_App

Profess

Num_Mod#

RECU

Num_Rec

Date_Rec_Ins

Som_Lett

Num_Fich_App#

Num_Liv#

1,1

1,n

1,1

1,1

1,n

1,n

LIVRE

Num_Liv

Date_Liv

Design

Entree

Sortie

MODE

Num_Mod

Nom_Mode

Imput