Nous allons passer à une rapide description des types

d'incidents les plus courants.

a°) Compromission

Une compromission signifie qu'un élément

extérieur a réussi à prendre le contrôle d'un

système informatique ou lancer l'exécution de programmes avec des

intentions discutables sur la machine en question. Elle s'accompagne

généralement de l'introduction de backdoor permettant au pirate

un accès discret à la machine pour la suite de ses

opérations.

b°) Defacement

On peut dire aussi : défiguration. Ce type d'incident

consiste en la modification frauduleuse d'une ou plusieurs pages du site Web

attaqué.

c°) Déni de Service

Attaque ayant pour objectif de saturer un système

informatique, un service en ligne et d'en rendre l'accès impossible ou

très difficile. Pour arriver à ses fins, l'attaquant peut envoyer

un flux de données très important vers la cible, occupant toute

la capacité de la ligne de communication du système. Il peut

aussi envoyer vers un service en ligne un nombre de requêtes suffisamment

important pour que toute nouvelle requête légitime soit

rejetée. Ce type d'attaque nécessite un flux de données

beaucoup moins important que l'attaque précédente et est en

général plus ciblée. Certaines failles de

sécurité de systèmes peut aussi provoquer des erreurs dans

le fonctionnement de programmes pouvant aboutir à l'arrêt brutal

(crash) ou au gel d'un service en ligne ou d'un ordinateur. Elles peuvent aussi

être utilisées par un attaquant pour perpétrer ce type

d'attaque.

d°) Déni de Service Distribué (ou

DDoS)

Un très grand nombre d'ordinateurs génèrent

le trafic d'attaque (de manière volontaire ou forcée, suite

à un piratage) : on peut dire que la charge de l'attaque est

distribuée sur plusieurs systèmes sources.

e°) Phishing

Il s'agit d'une forme d'escroquerie consistant à

créer une copie de certaines pages Web légitimes d'un organisme

et de s'en servir pour donner à ses victimes l'illusion de se trouver

dans un environnement connu et de confiance. L'attaque consiste alors à

profiter de leur confusion pour les amener à donner des informations

personnelles et sensibles. Il s'agit en général de données

permettant de se connecter à leur espace client bancaire ou d'autre

types d'établissement gérant des fonds. Les clients du site

copié sont le plus souvent incités à se rendre sur le faux

site web via un e-mail. La tendance est aujourd'hui à la diversification

des données d'accès volées : on voit maintenant des

attaques ciblant les utilisateurs de fournisseurs d'accès Internet, de

services administratifs en ligne, de réseaux sociaux, de services

d'hébergement web, de chaines de TV payantes...

51

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

f°) Scan

Sondage réseau : le but de la manoeuvre est de toquer

à la porte des systèmes pour tenter de découvrir des

informations sur les systèmes accessibles depuis l'Internet (leurs

adresses, les services accessibles, les versions des logiciels utilisés,

l'organisation interne d'un serveur, la présence ou non de certaines

vulnérabilités, etc). Cette activité est souvent

entreprise dans des phases de prise d'information préparatoires à

des attaques...

g°) Scam

On peut aussi dire arnaque... Connu aussi sous le nom de

nigerian 419, d'après l'article du code pénal nigérian

réprimant ce type d'escroquerie cette attaque consiste à envoyer,

par email, à des Internautes non ciblés une demande d'aide pour

sortir des fonds plus ou moins légaux d'un pays en fournissant un compte

intermédiaire contre rémunération. Bien évidemment,

la personne ayant fourni ses coordonnées bancaires ne verra jamais de

fonds transiter par son compte, celui-ci étant simplement

vidé.

Spam

Le spam ou courrier électronique non-sollicité

est le nom générique donné à toutes formes d'envoi

massif d'émail non sollicité, en général à

caractère publicitaire.

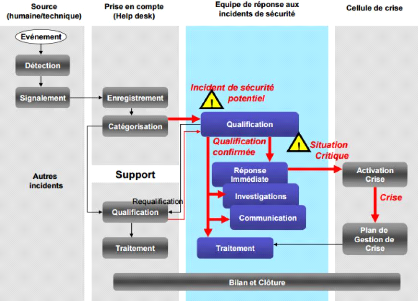

III.5. Processus de traitement des incidents

Le processus de gestion des incidents de

sécurité est représenté par le schéma

ci-dessous. La particularité du traitement des incidents de

sécurité tient à l'intervention de l'équipe de

réponse aux incidents de sécurité. Les autres volets du

processus appartiennent soit au processus général de gestion des

incidents (prise en compte de l'incident, catégorisation, qualification,

traitement), soit au processus de gestion de crise.

52

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Figure 7: Schématique du processus de

gestion des incidents

Le signalement d'un évènement susceptible

d'être qualifié d'incident de sécurité est

réalisé soit par une personne (utilisateur, administrateur, etc)

ou par des moyens techniques (outils de surveillance, sites Internet

spécialisés, etc).

La prise en compte est réalisée en

général par un Help Desk. D'autres circuits peuvent exister. Dans

tous les cas, il est nécessaire que l'évènement soit

enregistré de manière à pouvoir en faire un suivi.

C'est à ce stade de la prise en compte que

l'évènement est catégorisé .Il peut étre

catégorisé « incident de sécurité » ou

être confié à des experts pour qualification.

Les incidents catégorisés « incident de

sécurité » sont immédiatement soumis à

l'équipe de réponse aux incidents de sécurité. Les

autres types d'incident sont transmis aux équipes compétentes

pour leur traitement (support).

L'équipe de gestion des incidents, après

analyse, confirme ou infirme la catégorisation « incident de

sécurité » (qualification). Les incidents non

confirmés « incident de sécurité » sont

retransmis aux équipes support.

53

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Les incidents qualifiés « de

sécurité » font alors l'objet d'un traitement

spécifique dont les particularités sont développées

dans la partie suivante. Outre les investigations complémentaires, le

traitement des incidents de sécurité peut nécessiter des

actions spécifiques telles que la préservation des preuves ou des

actions adaptées de communication.

Lorsque l'équipe de gestion des incidents de

sécurité n'est plus à même de gérer la

situation, ou lorsque les conséquences potentielles sont à un

niveau trop important, la cellule de crise est alertée et juge de

l'opportunité de passer en mode « gestion de crise ».