Pour que les incidents de sécurité puissent

être correctement traités, il est nécessaire qu'une

structure existe et qu'elle soit dédiée à la gestion

d'incidents. Les sigles CERT (Computer Emergency Team) ou CSIRT (Computer

Security Incident Response Team) décrivent les activités de

telles équipes.

Cette structure est amenée à être

sollicitée par sa hiérarchie ou par des contacts techniques pour

qualifier des évènements et intervenir sur un incident de

sécurité. Pour cela , cette équipe doit être

clairement identifiée comme un point de passage obligé dans tout

circuit de notification d'incident.

Cette équipe doit également disposer de la

légitimité nécessaire pour pouvoir agir rapidement. Pour

cela, le management doit être persuadé de l'intérêt

des actions de l'équipe, il doit donc être impliqué dans la

définition des objectifs de l'équipe et être

bénéficiaire de services offerts par l'équipe.

45

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Une équipe de réponse aux incidents de

sécurité doit répondre à différents

objectifs imposés par son environnement. Parmi ses objectifs on peut

lister :

· la rationalisation de la veille dans l'entreprise ou

l'organisation,

· la nécessité de traiter rapidement tout

type d'incident de sécurité par du personnel qualifié

habileté et avec des modes opératoires éprouvés,

· la nécessité d'avoir une vue du risque

d'exposition du SI de l'entreprise ou de l'organisme.

Ces objectifs répondent à des stratégies

d'entreprise ou d'organisation (conformité réglementaire,

protection de l'image, efficacité opérationnelle, etc.).

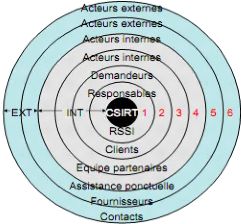

L'environnement d'une équipe de réponse aux

incidents de sécurité est constitué de cercles d'acteurs/

partenaires avec lesquels elle travaille (cf. Figure 5):

· cercle de premier niveau : les commanditaires du

service (responsables hiérarchiques ou fonctionnels),

· cercle de second niveau : les acteurs internes pour

lesquels elle intervient (responsables sécurité, responsables

informatiques),

· cercle de troisième niveau : les acteurs

internes avec lesquels elle travaille au quotidien (équipes de

production, support informatique, équipes projet),

· cercle de quatrième niveau : les acteurs

internes avec lesquels elle a besoin de travailler ponctuellement (juristes,

ressources humaines, chargé de communication, cellule de crise),

· cercle de cinquième niveau : les acteurs

externes avec lesquels elle travaille (fournisseurs de services, prestataires

de service),

· cercle de sixième niveau : les acteurs externes

avec lesquels elle échange (CERTs, forces de police, chercheurs

indépendants, etc.).

46

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Figure 5:Acteurs/partenaires de l'équipe

de réponses aux incidents de sécurité

Cet environnement complexe requiert d'être maintenu

à jour pour assurer une pleine capacité de réaction

à l'équipe de réponse aux incidents. Une veille permanente

et attentive aux nouvelles tendances et méthodes d'attaques est

également nécessaire.

Pour être contactée rapidement, l'équipe

de réponse aux incidents doit bénéficier d'une bonne

visibilité en interne comme en externe. L'attente de cet objectif

nécessite du temps et la mise en oeuvre de différentes actions

telles que : rencontres, présentations orales, participations à

des conférences.

Il est utile de fournir à l'équipe une adresse

de messagerie générique et un numéro de

téléphone.

Les compétences requises au sein de l'équipe de

réponse aux incidents sont multiples et dépendent des services

qui sont fournis par l'équipe. Dans la plupart des cas, il sera

nécessaire de disposer :

? de compétences techniques pour pouvoir analyser

précisément le contexte opérationnel dans lequel

l'incident s'est produit et identifier rapidement des contre-mesures pouvant

être mises en oeuvre sans mettre en péril le Système

d'Information,

? d'une connaissance du contexte et des enjeux métier,

? de compétence rédactionnelle pour pouvoir

formaliser correctement toutes les actions entreprises dans le cas de

réponse à incident,

47

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

? d'une aisance relationnelle pour pouvoir échanger

facilement avec les acteurs concernés en adaptant le discours en

fonction du profil des interlocuteurs.

?