|

1

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Dédicaces

Je rends grâce au Tout

Puissant ALLAH qui m'a donné l'occasion de produire ce

travail

dans la santé et la

sérénité.

Je dédie ce mémoire :

A ma mère Astou Sarr.

A mon défunt père Ndiaga Thiam

qui m'a donnée une bonne éducation (Que la terre

de

Darou Salam lui soit légère),

A mes soeurs et à toute ma famille en

général et particulièrement à mon frère

Sylla Thiam et

sa femme Fatou Diagne Rosalie Seck

;

A ma soeur Sokhna Thiam pour leur

affection et leur soutien éternel.

A mon frère Ndiakhate Thiam, qui n'a

ménagé aucun n'effort pour ma réussite,

A notre défunt professeur M. Christophe

Paulo

A tous mes amis(es), pour leur amour, leur

disponibilité et leur soutien sans faille: Libasse

Samb, Mory Diaw, Amadou Diongue, Mamadou Barro, Serigne

Diop.

Je ne pourrai terminer sans dédier ce

mémoire à Serigne Touba Khadim Rassoul à

qui sa

voie m'a guidé dans le droit chemin.

2

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Remerciements

?Dans l'élaboration de ce mémoire et durant mes

recherches en général, j'ai été soutenu par bon

nombre de personnes à qui je tends à adresser ici mes plus

sincères remerciements. Ainsi, je remercie:

Le bon Dieu,

Ma mère Mme Thiam Astou Sarr, mon frère M.

Sylla Thiam et sa femme Mme Thiam

Fatou Diagne Rosalie Seck,

Tous les étudiants de la M2tdsi et l'ensemble du corps

professoral de TDSI pour la

qualité de la formation que vous nous avez

dispensé.

M. Aziz GUEYE Directeur de la DSSIE ainsi que tous ces

membres.

Madame DIAW responsable des ressources humaine de

l'ADIE.

Tout le personnel de L'ADIE pour l'ambiance formidable que

vous avez partagée avec

moi et mes collègues stagiaire durant notre

séjour au sein de votre structure.

Mes collègues stagiaires pour toute l'importance que

vous avez accordée à ce présent mémoire et à

toute la promotion LP3 Réseaux et services 2014-2015. Que Dieu fasse de

vous des grands Homme dans un futur proche

A mes amis : Libasse Samb, Fatou Sène Wellé,

Mory Diaw, Amadou Diongue, Abou Diallo, Mabouya Diagne.

A tous ceux qui m'ont soutenu de près ou de loin

durant mon cursus ; je vous suis sincèrement reconnaissant

3

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

TABLES DES MATIERES

Dédicaces 1

Remerciements 2

Liste des Acronymes et abréviations 6

Avant-propos 9

INTRODUCTION 10

CHAPITRE I: PRESENTATION GENERALE 11

I.1. Présentation de la structure d'accueil

11

I.2 Présentation du projet 17

I.2.1. Contexte 17

I.2.2. Problématique 17

I.2.3. Périmètre 18

I.2.4. Les parties prenantes au projet 18

I.2.5. Les buts 21

I.2.6. Les objectifs : 22

CHAPITRE II : ANALYSE ET DEFINITION DES CONCEPTS DE BASE

23

II.1 Evaluation des besoins 23

II.1.1. Analyse de l'existant 23

II.1.2. Identification de piste de solution

24

II.1.3. Présentation d'un SIEM 24

II.1.4. Présentation d'un CERT/CSIRT

25

II.1.5. Les différents types de CSIRT

25

II.1.6. Avantages fonctionnels d'un CSIRT 26

II.1.7. L'Etat des CSIRT en Afrique et au

Sénégal 26

II.2. Etude des Outils de gestion d'incidents

27

II.2.1. Etude comparative des outils de gestion des

incidents de sécurité 27

II.2.2. Présentation de l'outil Request Tracker

(RT) 28

II.2.4. Présentation de l'outil RTIR (Request

Tracker for Incidence Response) 38

Chapitre III: ANALYSE ET CONCEPTION DE LA SOLUTION

40

III.1. Définition d'un incident 40

III.2. Politique de la gestion des incidents de la

sécurité 41

III.3. Les Mesures à mettre en place

41

III.4 Organisation 42

4

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

III.4.1 Préambule 42

III.5. Processus de traitement des incidents

51

III.6.Gestion des incidents de SSI 53

III.6.1. Détection et signalement de l'incident

53

III.6.2. Enregistrement de l'incident 54

III.6.3. Catégorisation de l'incident

54

III.6.4. Qualification de l'incident 55

III.7. Réponse à l'incident SSI

55

III.7.1. Mesures de réponses immédiates

55

III.7.2. Investigations 56

III.7.3. Traitement 58

III.7.4. Revues post-incident 60

III.7.5. Actions post-incident 61

Chapitre IV : Mise en OEuvre de la solution

63

IV .1. Architecture de la solution 63

IV.1.1. Les outils utilisés 65

IV.1.2. Installation et Configuration de RT

65

IV.1.3. Installation et Configuration de RTIR

70

IV.1.4.Installation et Configuration de postfix

73

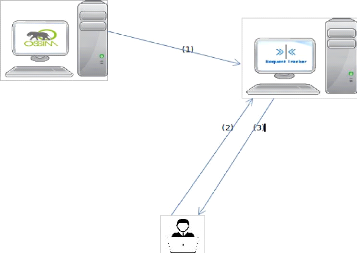

IV.2 Envoie d'alertes entre Ossim et RT 79

Conclusion 89

Bibliographie : 90

Webographie: Erreur ! Signet non

défini.

Annexe 92

5

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Table des Figures

Figure 1: Logo de l'ADIE 12

Figure 2: Organigramme de l'ADIE 15

Figure 3: Vue synoptique d'un SIEM 24

Figure 4: Logo attestant l'utilisation du nom CERT

25

Figure 5:Acteurs/partenaires de l'équipe de

réponses aux incidents de sécurité 46

Figure 6: Grands domaines d'activité des

services liés à la gestion d'incidents de sécurité

47

Figure 7: Schématique du processus de gestion

des incidents 52

Figure 8:architecture de la solution 63

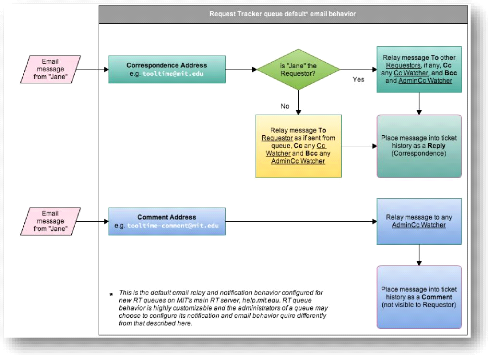

Figure 9: Système de notification par email de

RI 65

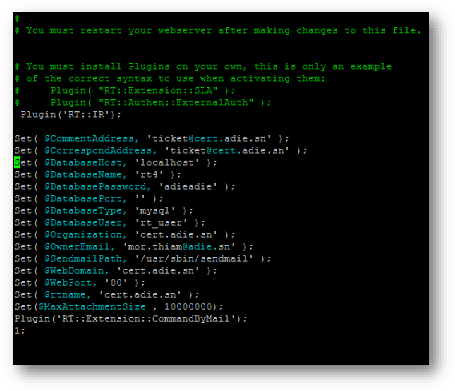

Figure 10: Fichier de configuration de RI

68

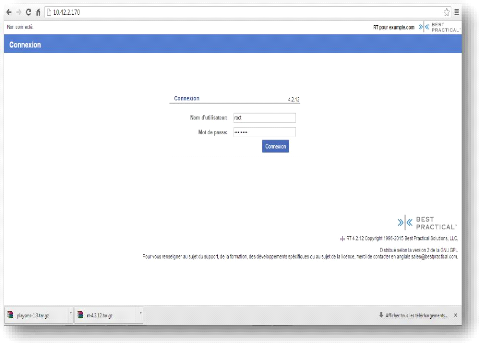

Figure 11:page d'authentification de RT 69

Figure 12: configuration de la passerelle de la

messagerie /etc/aliases 70

Figure 13:Installation de RTIR 71

Figure 14:Initialisation de la base de données

72

Figure 15:Activation du plugin RT::IR 73

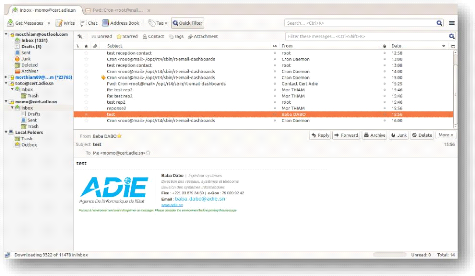

Figure 16: Visualisations des emails avec Ihunderbird

75

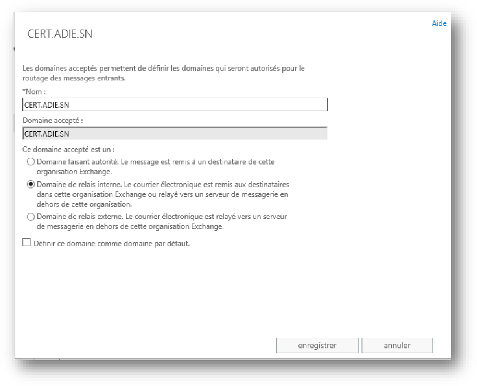

Figure 17: autorisation du domaine

cert.adie.sn

76

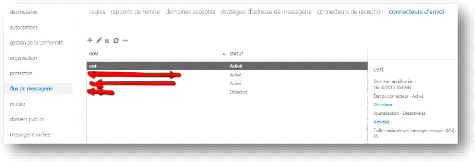

Figure 18: Activation du connecteur d'envoi

77

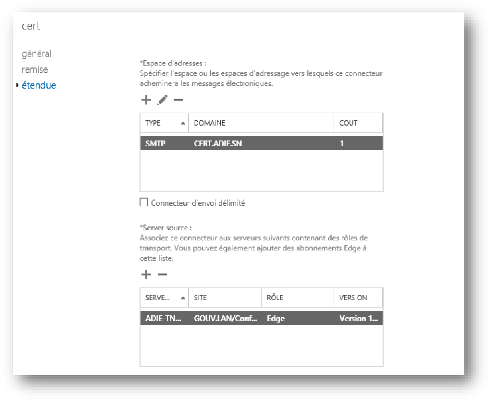

Figure 19:espaces d'adressage 78

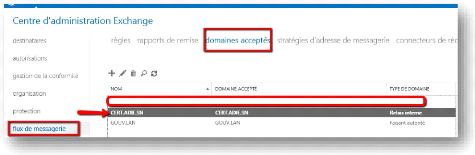

Figure 20:liste des domaines acceptés

79

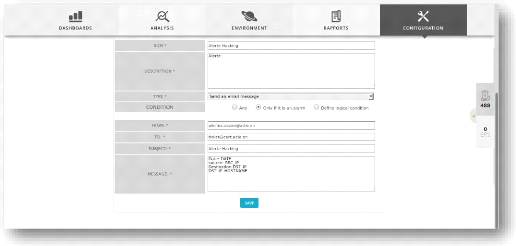

Figure 21:Configuration de l'envoie d'email sous Ossim

79

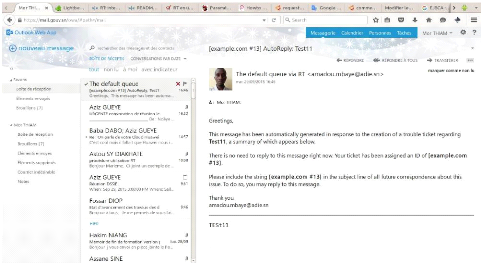

Figure 22: réception de message envoyé

depuis RI 80

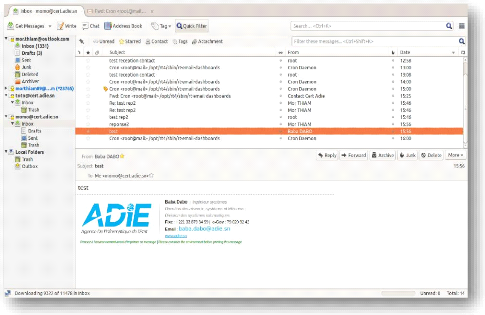

Figure 23:Reception d'un emaill dans

momo@cert.adie.sn

81

Figure 24:Format d'email provenant d'Ossim Alien Vault

82

Figure 25: Ajout d'un utilisateur 83

Figure 26:resultat de la création d'un

utlisateur 83

Figure 27: Ajout d'un groupe 84

Figure 28: Résultats de l'ajout d'un groupe

84

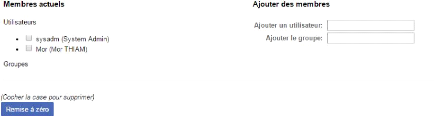

Figure 29:Ajout des membres du groupe 84

Figure 30: Création d'une file 85

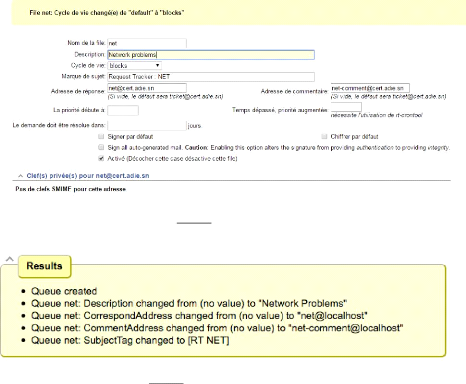

Figure 31: Résultats de la création

d'une file 85

Figure 32: ajout des droits de groupe 86

Figure 33: résultats ajout des droits de groupe

86

Figure 34: Création des observateurs d'une file

86

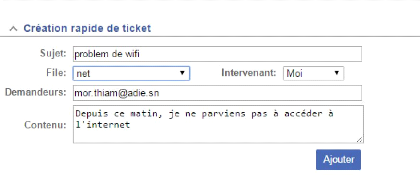

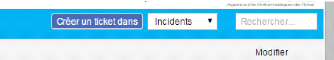

Figure 35: interface pour créer un ticket

87

Figure 36: Affecter une file à un ticket

87

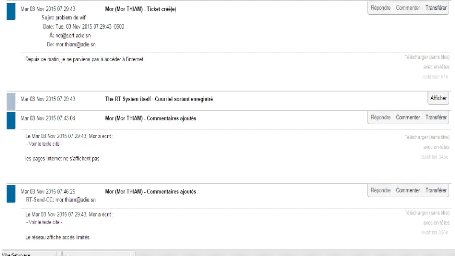

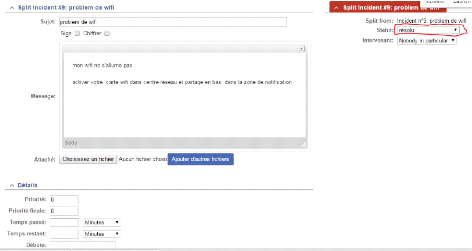

Figure 37: commentaires sur un ticket 88

Figure 38: Réponse et cloture de la

résolution d'un incidents 88

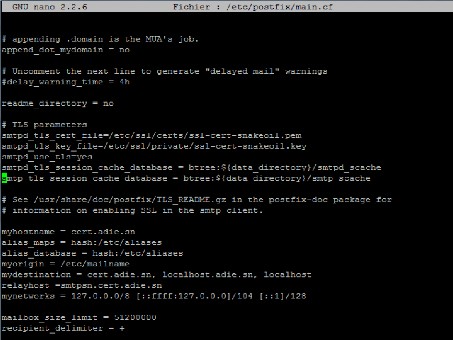

Figure 39: Fichier de configuration de Postfix

92

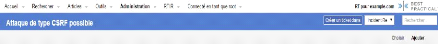

Figure 40: message d'erreur possible sur l'interface

web de RI 93

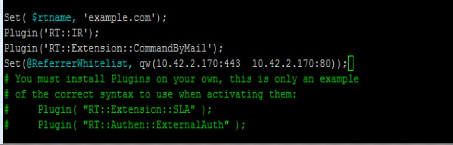

Figure 41: liste des adresses ip autorisées

93

Figure 42: Personnalisation de l'interface RI

94

6

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Liste des tableaux

Tableau 1: Les parties prenantes au projet 21

Tableau 2: Panorama des acteurs du marché

28

Liste des Acronymes et abréviations

|

Acronymes

|

Signification

|

|

ADIE

|

Agence de l'informatique de l'Etat

|

|

SIEM

|

Security Information Event management : management des

évènements de sécurité du système

d'information

|

|

CERT

|

Computer Emergence Response Team : Equipe de réponse

aux incidents de sécurité. C'est une marque

déposée.

|

|

CSIRT

|

Computer Sécurité Incidence Response Team :

Equipe de réponse aux incidents de sécurité

|

|

RT

|

Request Tracker : Outil de gestion d'incidents

|

|

RTIR

|

Request Tracker for Incidence Response

|

|

SSI

|

Sécurité des Système d'Information

|

|

SI

|

Système d'Information

|

|

DSSIE

|

Direction de la Sécurité des Système

d'Information de l'Etat

|

|

TIC

|

Technologie d'Information et Communication

|

7

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

|

LMD

|

Licence Master Doctorat

|

|

DDoS

|

distributed denial of service attack : Attaque par

dénis de service de type distribuée

|

|

IDS

|

Intrusion Détection Système : Système de

détection d'intrusion

|

|

WAF

|

Web Application Firewall:

|

|

HTTP

|

HyperText Transport protocole

|

|

XSS

|

cross-site Scripting

|

|

IPS

|

Intusion Protection Système : Système de protection

d'intrusion

|

|

VOIP

|

Voix sur IP

|

|

forensics

|

Investigations

|

|

RTFM

|

Request Traquer Faq Manager

|

|

NASA

|

National Aeronautics and Space Administration

|

|

Freshmeat

|

est un site web répertoriant un grand nombre de logiciels,

majoritairement libres.

|

|

PSSI

|

Politique de Sécurité du Système

d'Information

|

|

CCSIRT

|

Equipe de réponse aux incidents centralisé

centralisée

|

|

DCSIRT

|

Equipe de réponse aux incidents centralisé

distribuée

|

|

CERT/CC

|

Central Emergency Response Team/ Coordination Center

situé à l'université de Carnegie Mellon aux Etas-Unis

|

|

CERTA

|

Centre d'Expertise Gouvernemental de Réponse et de

Traitement des attaques informatiques

|

|

MSSP

|

Managed Security Services Provider

|

|

RSSI

|

Responsable de la Sécurité des Système

d'Information

|

|

PCA:

|

plan de continuité d'activité

|

|

PRA

|

Plan de Reprise d'activité

|

8

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

|

GNU

|

licence publique générale

|

|

SMSI

|

Système de Management de la Sécurité de

l'Information

|

9

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Avant-propos

A l'ère de la société de l'Information,

la Sécurité des Systèmes d'Information se trouve au coeur

des préoccupations des entreprises. De ce fait, il est judicieux de

songer à la formation de personnes ressources capables d'apporter des

solutions à de telles préoccupations.

C'est ainsi que, dans le cadre de la reforme LMD

(Licence-Master-Doctorat) au sein de l'Université Cheikh Anta Diop de

Dakar, plus précisément à la Faculté des Sciences

et Techniques que le master Transmission de Données et

Sécurité de l'Information (TDSI) a vu le jour sous la diligence

du Pr. Mamadou SANGHARE et de son équipe.

Ce Master a pour objectif d'assurer la formation de cadres

ayant des connaissances solides dans les domaines qui concernent les

Communications (la fiabilité, l'intégrité et le secret de

la transmission de l'information) ; la Sécurité des

Systèmes d'Information ; l'Audit Informatique; le Développement

de Solutions de Sécurité, les Réseaux, la gestion des

incidents et failles de sécurités informatiques etc.

Il a deux options à savoir : l'option professionnelle et

l'option recherche.

En option professionnelle, les étudiants sont tenus en

deuxième année d'effectuer un stage en entreprise d'une

durée minimale de quatre mois, sur un thème se rapportant

à la Sécurité des Systèmes d'Information.

En option recherche, les étudiants choisissent un sujet de

recherche proposé par les professeurs. D'où le présent

mémoire sur la gestion des incidents de sécurité d'un

Système d'information. Ce document n'est pas écrit sous la forme

d'un tutoriel, donc vous n'aurai pas toutes les captures car notre

démarche n'est pas séquentielle mais elle se veut plutôt

méthodique.

10

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

INTRODUCTION

L'environnement socio-économique d'aujourd'hui,

évolue et devient de plus en plus soucieux de la sécurité.

Les gens prennent de plus en plus de mesures pour s'assurer de leur

sécurité et prennent les mêmes dispositions dans leurs

organisations gouvernementales et industrielles. Ces changements à leur

tour font écho dans les exigences de sécurité

informatique. Les personnes averties en réclament d'avantages pour que

leurs informations personnelles soient traitées, transmises ou

stockées en toute sécurité. Les demandes sont reconnues

aussi bien par les gouvernements que par l'industrie et commencent à se

refléter dans la constitution des lois et dans la pratique des

affaires.

Les Menaces et les vulnérabilités, sous une

forme ou une autre, sont probablement toujours vues comme une incidence sur le

Système d'Information.

Les organisations et les entreprises devront continuellement

déterminer où ils sont menacés et essayer de trouver des

façons d'atténuer les risques. Toutefois, les actions

préventives ne sont pas toujours infaillibles.

À ce titre, les méthodes de détection

doivent être mises en place pour identifier quand un compromis a eu lieu.

Les activités d'intervention, doivent à leur tour, être

mises en place, pour faire face à ces détections. C'est là

que la nécessité de disposer d'une équipe CSIRT (Computer

Security Incident Response Team) devient plus évidente.

Une équipe CSIRT est l'un des meilleurs moyens de

rassembler l'expertise nécessaire pour faire face à la

multiplicité des possibles incidents de sécurité

informatique qui peuvent survenir. Dans la suite du document, on fera une

présentation de la structure d'accueil et du projet .On va ensuite

décrire les besoins nécessaires pour construire et exploiter une

équipe CSIRT. Dans la seconde partie, on va définir et expliquer

la nécessité d'une équipe CSIRT, définir et

introduire les rôles possibles et les responsabilités, les

exigences pour la construction, le fonctionnement et la structure

organisationnelle possible d'une équipe d'intervention. En fin terminer

avec la conception et la mise en oeuvre de la solution.

11

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

CHAPITRE I: PRESENTATION GENERALE

Ce chapitre présente la structure d'accueil, le

contexte, la problématique, les buts et les objectifs du projet.

I.1. Présentation de la structure d'accueil

Jusqu'en 1987, la politique informatique de l'Etat du

Sénégal était prise en charge par la Section Informatique

du Bureau Organisation et Méthodes (BOM), notamment à travers la

coordination du Comité National Informatique (CNI). Cette structure

était très mal outillée, en termes d'effectifs (maximum

trois personnes).

Ses interventions se limitaient à l'appui de

l'Administration et du secteur parapublic dans la mise en oeuvre de leurs

projets d'informatisation.

Les besoins de cette Section Informatique étaient pris

en charge par le budget du BOM rattaché au Secrétariat

Général de la Présidence.

A partir de novembre 1987, avec l'avènement de la

Délégation à l'Informatique, les missions essentielles

s'orientent plus spécifiquement vers l'animation, la coordination et le

contrôle de l'informatisation des administrations et des organes du

secteur parapublic.

Avec la création de la Direction Informatique de l'Etat

(ADIE) en juin 2001, les missions se sont notablement renforcées, avec

de nouvelles orientations, notamment :

· le renouvellement et le renforcement des

équipements informatiques et réseaux de l'Administration ;

· le déploiement de réseaux locaux dans

les bâtiments administratifs ;

· l'étude et le développement

d'applications transversales ;

Globalement, il faut considérer qu'à partir de

2001, le Sénégal s'est engagé dans une nouvelle dynamique

de développement des réseaux informatiques et de promotion des

Technologies de l'Information et de la Communication en s'appuyant sur :

· l'adoption d'un nouveau code des

télécommunications ;

· la libéralisation du secteur des

télécommunications ;

· la création et le renforcement des institutions

chargées de définir et de mettre en oeuvre la politique du

secteur des Tics.

12

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

La nouvelle vision e-Sénégal

déclinée dès janvier 2002 se fonde sur la conviction que

les TIC constituent un levier essentiel pour le développement

économique d'un pays.

Cette vision a l'ambition d'inverser la polarité entre le

gouvernement et le citoyen en mettant ce dernier au coeur des

préoccupations de l'Administration.

Cette vision e-Sénégal, un des fondements de la

stratégie de développement du Sénégal vise :

· Une meilleure application des principes de transparence

et de bonne gouvernance ;

· Un Etat plus efficace et plus performant ;

· Une administration véritablement au service du

citoyen et des entreprises ;

Un encadrement juridique favorable au développement des

TIC.

LA CREATION DE L'AGENCE DE L'INFORMATIQUE DE

L'ETAT

La complexité des procédures administratives et

l'exigence accrue des usagers du service public en termes de

célérité et d'efficacité ont conduit l'Etat du

Sénégal à créer, des organes d'exécution

décentralisés appelés agences d'exécution

dotées de l'autonomie financière apportant plus de souplesse dans

la gestion publique. Cette politique d'externalisation vise à

améliorer la performance et la qualité dans l'Administration.

C'est ainsi qu'en 2004, l'Etat du Sénégal a créé

l'Agence de l'Informatique de l'Etat (ADIE) pour :

· donner plus d'impulsion, d'autorité et de moyens

aux activités d'informatisation

· rendre un service de qualité aux usagers en

apportant des solutions appropriées fondées sur la

proximité et la réactivité

· rendre le secteur plus attentif à la notion de

performance et de résultats

Figure 1: Logo de l'ADIE

13

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

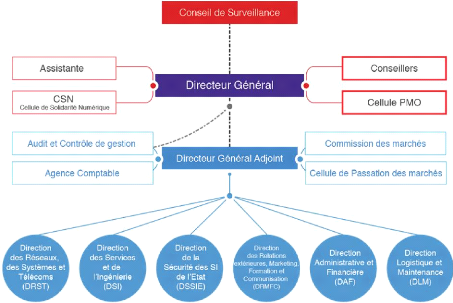

I.1.1. Organisation

· La Direction générale

assure la coordination et fixe les objectifs. Elle comprend : Le

Directeur Général (DG), le Directeur Général

Adjoint (DGA), les chargés de programmes et le coordonnateur du bureau

des projets (PMO).

· L'Agence Comptable a pour mission de

mobiliser les ressources de l'ADIE, de payer les dépenses, de conserver

les valeurs et les fonds, de gérer la trésorerie, de tenir la

comptabilité générale et d'établir les états

financiers de synthèse.

· L'Audit et Contrôle de Gestion

assure la performance de l'entreprise dans le respect des obligations

légales et des procédures internes et participe au pilotage et

à la prise de décision. Elle est chargée d'harmoniser les

procédures comptables et financières et de superviser la

clôture des comptes.

· La Cellule de passation des marchés

est chargée de veiller à la qualité des dossiers

de passation de marchés ainsi qu'au bon fonctionnement de la commission

des marchés de l'ADIE.

· La Commission des marchés est

chargée de l'exécution et du suivi des activités

d'ouverture des plis, d'évaluation des offres et d'attribution

provisoire des marchés l'ADIE conformément aux dispositions du

code des marchés publics.

· La Cellule de Solidarité

Numérique (CSN) a pour mission générale de lutter

contre la Fracture Numérique et l'exclusion sociale grâce à

une intégration des TIC à l'école, à travers le

recyclage utilitaire et durable des équipements informatiques et la

formation des enseignants et des couches vulnérables.

· La Direction des Réseaux, des

Systèmes et des Télécoms (DRST) est

chargée de l'administration, de la maintenance des infrastructures

systèmes, réseaux et télécoms. Elle est

également chargée de la gestion du parc informatique de l'Etat,

du support aux utilisateurs, de la mise en production et de l'exploitation des

systèmes d'information.

· La Direction des Services de

l'Ingénierie (DSI) est chargée de la maîtrise

d'ouvrage, de la maîtrise d'oeuvre des projets et de la veille

technologique. Elle assure l'accompagnement des structures administratives dans

la mise en oeuvre de leurs projets TIC et s'occupe du développement, de

l'intégration et de la commercialisation des

applications/produits/services.

· La Direction des Relations Extérieures,

du Marketing, de la Formation et de la Communication (DRMFC) a pour

mission de promouvoir les produits, les services, les réalisations et

l'image de l'ADIE. Elle est chargée de renforcer les relations de

14

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

l'Agence avec les structures administratives. Elle contribue

également à la mise en oeuvre de la politique de renforcement des

capacités des agents de l'Etat. Elle est aussi en charge de

définir et d'adopter une démarche pour la rétribution de

services.

? La Direction de la Sécurité des

Systèmes d'Information de l'Etat (DSSIE) gère

l'élaboration et la mise en oeuvre des politiques de

sécurité des systèmes d'information de l'Etat. Elle assure

la définition des normes et règles de sécurités, la

mise en place et l'administration des équipements de

sécurité.

? La Direction Administrative et Financière

(DAF) prend en charge la gestion comptable et financière, la

gestion du personnel, l'intendance qui comprend notamment la gestion des

locaux, des approvisionnements et des véhicules et la conduite des

procédures administratives et juridiques.

? La Direction de la Logistique et de la Maintenance

(DLM) est chargée de concevoir, d'organiser et de

définir les meilleures stratégies de gestion des processus, du

suivi des acquisitions et de leurs entreposages, de leur distribution. Elle

assure le suivi des constructions et de l'entretien des ouvrages génie

civil, la maintenance des véhicules et autres matériels roulants,

l'entretien des matériels de bureau, l'approvisionnement en carburant

pour les véhicules et matériels pour l'énergie. Elle est

charge de la maintenance des équipements informatiques, de

télécommunications et de production d'énergie

(transformateurs, groupes électrogènes, onduleurs,

régulateurs, climatiseurs ...), ainsi que des matériels et outils

de maintenance du réseau de l'intranet.).

15

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Figure 2: Organigramme de l'ADIE

I.1.2. Missions générales

Les missions dévolues à l'Agence sont :

· La modernisation de l'Administration

Sénégalaise par la dématérialisation des

procédures administratives ;

· la rationalisation des dépenses informatiques

de l'Etat en mutualisant et en harmonisant les choix technologiques des

services de l'Administration ;

· l'édification d'une infrastructure nationale de

réseaux pour l'interconnexion des structures de l'Etat ;

· la mise à disposition d'un système

d'information fiable pour un suivi efficace de l'action gouvernementale ;

· la coordination de la mise en place d'un cadre

législatif et réglementaire propice au développement des

technologies de l'information et de la communication.

· la réduction de la fracture numérique et

l'exclusion sociale par la généralisation de l'accès aux

TICs.

16

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

Elle participe également à la définition

de la stratégie de l'administration électronique,

communément dénommée « e-gouvernement », de

l'Etat du Sénégal en vue :

· de doter l'Etat d'un système d'information et

d'outils d'aide à la prise de décision ;

· de fournir aux citoyens et aux entreprises une

interface décentralisée d'accès à l'Administration

;

· de pérenniser et sécuriser les archives

de l'Etat en dotant celui-ci d'une mémoire électronique ;

· de définir des indicateurs de performances des

systèmes d'information mis en place, et d'en assurer le suivi et

l'évaluation ;

· d'évaluer l'impact des investissements

réalisés dans le domaine de l'informatique ;

· de contribuer à la bonne gouvernance notamment

par la promotion de la télé démocratie.

I.1.3. Missions de la DSSIE

La DSSIE est chargée de l'élaboration, de la

mise en oeuvre et du suivi de la politique de Sécurité des

systèmes d'informations de l'Etat en vue de :

· Elaborer et implémenter la Politique de

Sécurité des systèmes d'Information (PSI) de l'État

du Sénégal

· Mettre en place et maintenir en conditions

opérationnelles les solutions de sécurité;

· Sensibiliser, former l'ensemble des parties prenantes

sur la sécurité;

· Mettre en conformité le système

d'information par rapport aux normes et standards en la matière.

· Surveiller, améliorer et maintenir le

système de management de la Sécurité de l'information

· Coordonner la mise en oeuvre et le suivi du plan de

reprise/continuité sur activités en cas de sinistre;

· Coordonner l'identification l'analyse et

l'optimisation des risques liés au système d'information;

· Assurer la mise en place et la gestion de

l'Infrastructure à Gestion de Clé (IGC) national du

Sénégal;

17

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

? Contribuer à la mise en place et la gestion d'un

CSIRT national (ou Computer Security Incident Response Team) ou CERT national

(Centre d'alertes et de réponses aux attaques informatiques);

? Mettre en oeuvre et opérer un dispositif de suivi du

niveau de sécurité des SI.

? D'autre part il faut protéger les particuliers en

développant des actions de sensibilisation et de formation.

I.2 Présentation du projet I.2.1. Contexte

L'ADIE (Agence de l'Informatique de l'Etat), dans sa mission

de traiter et de diffuser les informations qu'ils stockent, est soucieux de la

sécurité de ces dernières.

En effet l'infrastructure de l'intranet Gouvernemental,

administratif et celui des établissements privés du

Sénégal sont de plus en plus victimes d'incidents de

sécurité (piratage, vol de données...). Par ailleurs, le

crime informatique est un crime sophistiqué, réalisé le

plus souvent au niveau international avec le plus souvent un effet à

retardement. Les traces laissées dans les systèmes sont

immatérielles et difficiles à collecter et à

sauvegarder.

C'est pourquoi après avoir misé sur la

prévention et la protection, nous devons investir dans la

détection et la réaction. Détecter pour identifier le plus

en amont possible une tentative d'attaque, un comportement anormal sur ses

réseaux ou une exfiltration de données. Répondre en

étant préparé à réagir en cas d'incident de

sécurité (attaque virale, DDoS, phishing...) à travers un

véritable processus de gestion et de réponse à incident

qui va être piloté et mis en oeuvre par un équipe de type

CSIRT.

I.2.2. Problématique

L'Agence De l'Informatique de l'Etat (ADIE) du

Sénégal est confrontée à un défaut de

gestion des incidents. En effet un SIEM (Security Information and Event

Management) dénommé Ossim qui permet de faire

l'agrégation, la normalisation, la corrélation, le reporting,

l'archivage et le rejeu des évènements. Cette application

récupère les évènements de ces serveurs et les

incidents et les attaques signalées par le CDS (Centre De Services).

Chaque évènement doit contenir suffisamment d'informations en vue

de permettre une analyse ultérieure efficiente.

18

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

En outre, il y a un défaut de capitalisation des

connaissances, car les connaissances acquises et détenues par les

utilisateurs simples, les administrateurs systèmes, les

développeurs d'application et l'équipe responsable de la

sécurité, dans la pratique quotidienne de leur activité,

principalement les savoir-faire et les retours d'expérience ne sont pas

sauvegardés ni documentés.

Aujourd'hui, aucune organisation ne peut affirmer

maîtriser à cent pour cent (100%) son système d'information

et encore moins sa sécurité. Il y a eu, il y a et il y aura de

plus en plus de cyber attaques. Les organisations ne doivent plus se demander

quand elles ont été victimes d'une attaque informatique mais

plutôt s'interroger depuis quand, comment et pourquoi leur système

d'information a été compromis. Les organisations (entreprise

privée ou administration) se rendent maintenant à

l'évidence : aucune défense n'est parfaite et il faut se

préparer à réagir le plus efficacement à un cyber

attaque.

I.2.3. Périmètre

Le projet de réalisation d'une plateforme qui va

assurer la couverture des besoins en sécurité de l'intranet

gouvernemental et les ressources impactées dans le traitement des

incidents de sécurité des systèmes. Cette plateforme

permettra de disposer d'une base de connaissances, des documentations relatives

aux bonnes pratiques à suivre en cas d'incidents de

sécurité et la résolution de ces incidents.

I.2.4. Les parties prenantes au

projet

La matrice d'identification des acteurs est une

évaluation de l'importance relative des différents acteurs dans

la situation problématique. Le tableau d'identification des acteurs que

nous proposons comporte cinq (05) colonnes. Nous sommes parvenus à

réaliser la matrice d'identification des acteurs (parties prenantes)

ci-après pour définir notre périmètre d'action :

19

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

ACTEURS

|

UNITE

D'ORGANISATION

|

ACTEUR

CLE

(OUI(O)/NON (N))

|

POURQUOI

|

INTERNE / EXTERNE

|

DG

|

Direction Générale

de l'ADIE

|

O

|

? Evalue la

performance des équipes chargées

de gérer les

évènements de

sécurité

|

Interne

|

DAF

|

Direction

Administrative et

Financière de l'ADIE

|

O

|

? Evalue les

impacts

financiers qui

affectent les

actifs IT suite à un incident de

sécurité

|

|

Direction de la

Sécurité des

Systèmes

d'informations de

l'Etat

|

O

|

? Piloter les

équipes chargées

de la gestion des

évènements et

incidents de

sécurité

? Définir la

stratégie de

gestion des

évènements et

|

|

20

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

|

|

|

|

|

|

incidents de

sécurité

|

|

DRST

|

Direction

|

|

des

|

O

|

|

|

|

|

Réseaux,

Systèmes

Télécoms

|

|

des

et

|

|

·

|

Réaliser les

tâches de gestion des évènements de

sécurité

|

|

|

|

|

|

|

·

|

Fournir des

informations

pour analyse

|

|

|

|

|

|

|

|

(logs , journaux)

|

|

DSI

|

Direction

|

|

des

|

O

|

·

|

Aider les

|

|

|

services l'ingénierie

|

et

|

de

|

|

|

organisations à développer des applications

sécurisées

|

|

|

|

|

|

|

·

|

Définir les mesures à prendre en cas

d'incidents.

|

|

|

|

|

|

|

·

|

Former et sensibiliser à la sécurité

applicative

|

|

|

|

|

|

|

·

|

Intégrez la sécurité dans les processus de

réalisation des projets informatiques

|

|

|

21

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

CNDP

|

Commission

Nationale de

protection des

données personnelles

|

O

|

? Fournir le cadre

institutionnel du traitement des données personnelles

|

Externe

|

AUTRES

|

Ministères et

administrations

|

O

|

? Appliquer les

mesures de sécurité fournies par la DSSIE

|

Externe

|

|

|

|

? Informer la

|

|

|

|

|

DSSIE par rapport aux failles et aux erreurs de traitement, via

téléphone, email ou à travers la plateforme de gestions

des incidents de sécurité

|

|

|

Tableau 1: Les parties prenantes au

projet

I.2.5. Les buts

Les buts du CSIRT pour l'administration sont :

? Créer un cadre de concertation et une veille active

sur les vulnérabilités menaçant les systèmes

d'information de l'Etat du Sénégal, l'étude de leur

exploitabilité et leur mode de détection;

22

Gestion des incidents de sécurité avec Request

Tracker | Mor Thiam

· Proposer des contre-mesures pertinentes et

élaborer des avis et d'alertes avec les autres CSIRT et les

éditeurs des produits;

· Collecter des éléments techniques,

analyser et qualifier les cause, avoir une meilleure compréhension des

scénarii d'attaque et de l'étendue de la compromission ;

· Favoriser la définition de mesures

d'assainissement et de durcissement ;

· Etablir la coordination avec les partenaires et les

victimes dans les gestions de crise ou d'incidents ;

· Elaborer des synthèses et une capitalisation

des informations issues des incidents traités ;

· Créer et conduire des campagnes de recherche de

victimes.

· Proposer des solutions de défenses et de

protections contre ces attaques

I.2.6. Les objectifs :

Ce plateforme de traitement des incidents de

sécurité a pour objectif d'assurer la continuité ou la

reprise d'activité d'un système d'information en cas

problème de sécurité survenant de manière

accidentelle ou délibérée. Elle va accompagner les

propriétaires des ressources impactées dans le traitement des

incidents de sécurité des systèmes.

En outre notre démarche est de mettre en place une

plateforme centralisée, spécialisé à la

sensibilisation des utilisateurs et la vulgarisation des bonnes pratiques de

sécurité informatique. Il sera aussi une sentinelle pour la

remontée d'informations liées à la

cybercriminalité.

23

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

CHAPITRE II : ANALYSE ET DEFINITION DES CONCEPTS DE

BASE

Dans ce deuxième chapitre, nous allons appliquer notre

méthodologie de travail; il s'agira d'abord d'étudier l'existent,

d'analyser les besoins, ensuite de définir les concepts de bases sur les

informations de management des évènements de la

sécurité et de la gestion d'incidents, pour enfin faire une

étude comparative des différents outils de gestion d'incidences

sur le marché.

II.1 Evaluation des besoins

II.1.1. Analyse de l'existant

L'Agence De l'Informatique de l'Etat du Sénégal

offre en direction des entités administratives, un service

d'hébergement qui s'appuie principalement sur des serveurs web. Ce

service, en termes de gestion des journaux d'évènements de

sécurité repose sur une architecture centralisée.

L'infrastructure de gestion des évènements de

sécurité génère un volume important de journaux

d'évènements aux formats syslog, evt et evtx.

Ces évènements sont soit

générés, soit identifiés ou bloqués par les

IDS (intrusions Détection System) et les WAF (Web Application Firewall)

installés sur les serveurs.

L'IDS permet de repérer tous les activités

anormales ou suspectes sur la cible analysée (un réseau ou un

hôte). Il permet ainsi d'avoir une connaissance sur les tentatives

réussies comme échouées des intrusions.

Le WAF peut être un appareil, ou un plugin de serveur,

ou un filtre qui applique un ensemble de règles pour une conversation

HTTP. Généralement, ces règles couvrent les attaques

courantes telles que le cross-site Scripting (XSS) et l'injection SQL. En

personnalisant les règles de nombreuses attaques peuvent être

identifiés et bloqués.

Tous ces divers évènements seront

centralisés et managés par OSSIM (Open Source Security

Information Management).

On a constaté aussi que la gestion des incidents

provenant du SIEM est manuelle, il n'existe pas une base de données des

incidents et une absence de base de résolution des incidents.

24

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

II.1.2. Identification de piste de solution

Les problèmes précités soulèvent

un grand nombre de besoins qui peuvent être pris en compte par une

équipe de gestion des incidents de sécurités

appelés CSIRT. Les CSIRTs sont capables de collecter, agréger,

normaliser, corréler et traiter les évènements et

incidents de sécurité d'un System d'information.

II.1.3. Présentation d'un SIEM

Etant donné que l'étude d'un SIEM a

été traitée par mon prédécesseur,

après avoir fait une brève présentation d'un SIEM je vais

passer directement à la présentation d'un CERT

Les SIEM sont des outils de supervision de la

sécurité, ils sont habilités à recevoir des

journaux d'évènements et des flux d'information en provenance

d'une grande variété d'actifs de support de service (Firewall,

IPS, IDS, Antivirus, Active Directory, systèmes de contrôle

d'accès, systèmes de gestion des identités,

équipements de la VOIP, systèmes DLP, serveurs de

messagerie...).. Ils combinent deux éléments principaux :

Figure 3: Vue synoptique d'un SIEM

Les SEM pour Security Events Management qui garantissent le

traitement des événements, c'est-à-dire la supervision

à temps réel, la collecte et la corrélation de

données.

Les SIM pour Security Information Management qui, eux, se

focalisent sur l'analyse des informations; ils fournissent un moyen de

rétention de données et de reporting

d'événements.

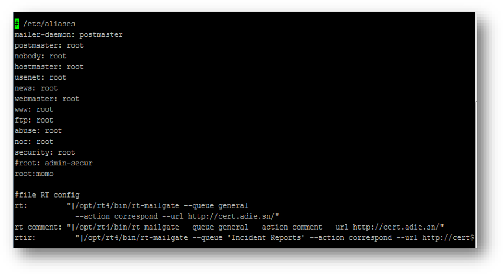

La supervision centralisée de la

sécurité du système d'information par les outils SIEM se

réalise en plusieurs étapes: la collecte, la normalisation,

l'agrégation, la corrélation, le reporting, la réponse et

le stockage.

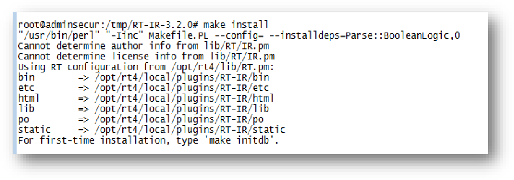

25

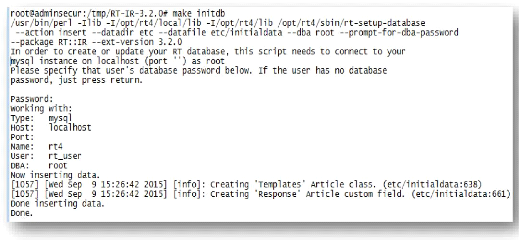

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

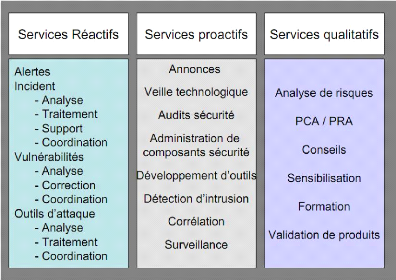

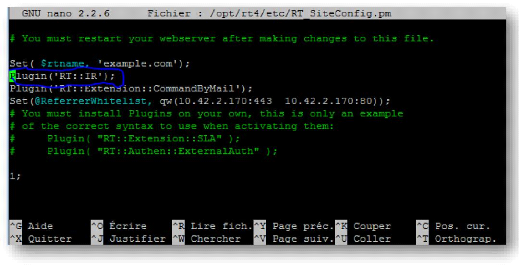

II.1.4. Présentation d'un CERT/CSIRT

Aujourd'hui on peut entendre parler de CSIRT (Computer

Security Incident Response Team) ou de CERT (Computer Emergency Response Team).

Derrière ces deux acronymes se cachent des équipes d'experts en

sécurité informatique organisées pour réagir en cas

d'incident informatique.

Le terme CERT est le plus utilisé et le plus connu

mais il s'agit d'une marque américaine qui appartient à

l'université Carnegie Mellon. Les CSIRT peuvent demander l'autorisation

d'utiliser le nom de « CERT ». Aujourd'hui, 79 CSIRT sont

autorisés à utiliser la marque « CERT ».

Figure 4: Logo attestant l'utilisation du nom

CERT

Généralement un CSIRT est une équipe de

sécurité opérationnelle, composée d'experts de

différents domaines (malwares, test d'intrusion, veille, lutte contre la

cybercriminalité, forensics...). Elle est chargée de

prévenir et de réagir en cas d'incidents de

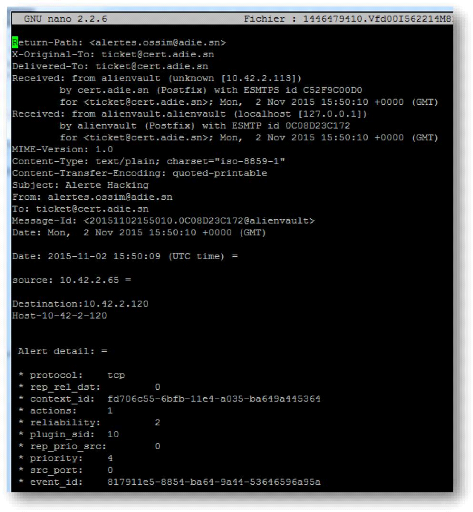

sécurité informatique. En amont, elle assure notamment une veille

sécurité (les nouvelles attaques, les nouveaux logiciels

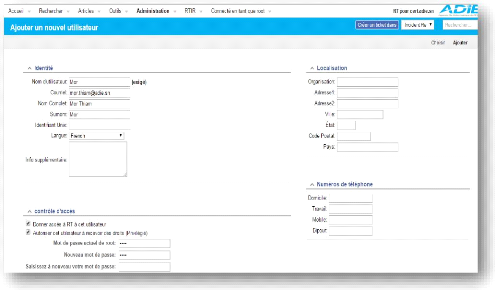

malveillants, les dernières vulnérabilités) pour «

connaître » l'état de la menace et évaluer les propres

vulnérabilités de son organisation. En aval, elle analyse et

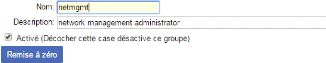

traite les incidents de sécurité en aidant à leur

résolution. C'est une équipe qui centralise et sert de relais que

ce soit en interne et ou externe de l'entreprise car la communication est une

de ses fonctions principales.

II.1.5. Les différents types de CSIRT

Il existe plusieurs types de CSIRT. Il peut s'agir d'un CSIRT

interne (d'entreprise ou d'une administration / université / Etat...)

comme on trouve, par exemple, chez de grands groupes

26

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

bancaires comme BNP Paribas et Société

Générale. Le CSIRT a alors un rôle d' « alerte »

et de cyber pompier, prêt à intervenir pour aider et conseiller

l'ensemble du groupe, ses filiales voire ses clients en cas d'incident de

sécurité.

On retrouve également des CSIRT « commerciaux

». Ce sont des équipes d'experts appartenant à des

prestataires de services qui vont proposer des offres de veille, de

réponse à incidents et de forensics (investigation

numérique légale) à leurs clients. C'est donc un CSIRT

externalisé et mutualisé.

II.1.6. Avantages fonctionnels d'un CSIRT

L'avantage d'un CSIRT/CERT est de centraliser la

réponse à incident mais également de servir de relai vers

l'intérieur de l'organisation (pour prévenir les menaces en

informant et sensibilisant) et surtout vers l'extérieur à

destinations des autres CSIRT et CERT et de la communauté pour la

sécurité en général.

Les CSIRT/CERT peuvent aider l'administration

sénégalaise:

? dans la gestion de sa cyber-sécurité,

? dans l'appropriation des connaissances nécessaires en

matière de gestion proactive et

réactive des incidents de

cyber-sécurité,

? à la mise en place des politiques nécessaires

pour sa cyber-sécurité,

? à la mise en pratique de méthodes de travail

adéquates à une culture de la cyber-sécurité

au sein de l'administration.

? regrouper les CSIRT de la sous-région, du continent et

leur permettre de coopérer

II.1.7. L'Etat des CSIRT en Afrique et au

Sénégal

Il n'existe pas encore de CSIRT national au

Sénégal alors que l'Agence de régulation de la Cote

d'Ivoire a déjà mise en place un, appelé CI-CERT. La

République de Maurice a mis en place l'un des meilleurs Computer

Emergency response Team (CERT) d'Afrique. Un projet de mise en place de CERT a

aussi commencé au Ghana où les législateurs se penchent

sur une loi contre la cybercriminalité.

Avec l'appui des Nations Unies qui ont

développé un centre Africain de prévention de la

cybercriminalité, alors tout l'enjeu pour l'Afrique sera la

capacité des Etats à mutualiser leurs

27

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

efforts et leurs infrastructures pour coopérer afin

d'assurer la coordination entre les différents CERT nationaux et

privés d'Afrique mais aussi internationaux.

Mais, le Sénégal semble être sur la bonne

voie. Car un projet de CERT piloté par l'ADIE et l'armée est en

cours de réalisation. On notera que ce sont deux prestataires de

services, ce qui démontre que le besoin des entreprises à

recourir à ce type de service est de plus en plus fort.

Ce faible nombre de CSIRT « officiels » ne signifie

pas non plus que certaines entreprises privées ne disposent pas en

interne d'équipe de réponse à incidents. Seulement, elles

ont peut-être fait le choix de ne pas créer des CSIRT publiques.

C'est l'exemple des banques comme la SGBS.

Mais il faut quand même avouer qu'encore beaucoup

d'entreprises ne disposent pas de ce type de compétences en interne.

Souvent par manque de moyens (il reste assez difficile de dénicher des

profils expérimentés) ou de volonté. Certaines d'entre

elles préfèrent faire appel à des CSIRT étrangers

qui sont souvent « commerciaux »

II.2. Etude des Outils de gestion d'incidents

II.2.1. Etude comparative des outils de gestion des

incidents de sécurité

Voici une liste non exhaustive des outils les plus

utilisées par les équipes CERT/CSIRT :

Logiciel

|

Domaine d'application

|

Licence

|

SIRIOS

|

Gestion d'incidents de sécurité.

|

Libre (GNU GPL)

|

Siebel HelpDesk

|

Gestion des incidents, des problèmes et des

changements.

|

Commercial

|

ServiceCenter

|

Gestion des incidents, problèmes, changements,

configuration

|

Commercial

|

Service Management Suite

|

Gestion des incidents, des problèmes, des changements,

des configurations.

|

Commercial

|

Request Tracker avec RTIR (WebRT)

|

gestion d'incidents, de projets, de processus, de la

qualité, de la relation client, de gestion de Service

Après-Vente

|

Libre(GPL)

|

Plain Ticket

|

Système de suivi et de gestion des incidents et des

problèmes, sur le web, application infonuagique.

|

Commercial

|

|

28

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Logiciel

|

Domaine d'application

|

Licence

|

OTRS

|

Suivi de problème.

|

Logiciel libre(GPL)

|

|

Tableau 2: Panorama des acteurs du

marché

Sur la base de ce tableau, nous avons porté notre

choix sur la solution RT. Les principales raisons qui ont motivé notre

choix sont, entre autres :

· le caractère open source et personnalisable

· la modularité

· l'évolutivité

· la communauté active

· la richesse fonctionnelle...

II.2.2. Présentation de l'outil Request

Tracker (RT)

C'est un système de suivi d'incidents extensible.

Request Tracker (RT) est un système de billetterie qui permet à

un groupe de personnes à gérer efficacement les tâches, les

questions et demandes présentées par une communauté

d'utilisateurs.

Il dispose d'interfaces de ligne de commande (voir les paquets

rt4-clients), email et web. .etc

RT gère les tâches essentielles telles que

l'identification, la hiérarchisation, l'affectation, la

résolution et la notification requise par les applications critiques de

l'entreprise y compris la gestion de projets, d'assistance, CRM (Customer

Relationship Management=gestion de la relation client) et développement

de logiciels.

a O) Les objets de RT

· La file :

Au commencement est la file. Et particulièrement la

file générale qui est même la première et

indestructible file. Une file est un conteneur à tickets, un ticket

représentant une demande et toutes les informations nécessaires

ou relevées pendant son traitement.

29

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Une file peut avoir pour but de regrouper les demandes

destinées à une équipe particulière (les

administrateurs système par exemple), les demandes émanant d'un

client particulier (son point d'entrée unique), ou servir de

pseudo-liste de diffusion ou boîte aux lettres d'équipe, comme une

file dont l'adresse est abonnée aux listes de sécurité.

Les attributs d'une file sont ses deux adresses de messagerie, des

priorités initiale et finale, ainsi que l'échéance normale

de résolution d'un ticket.

? Le ticket :

Le ticket est la représentation d'une demande ou d'un

incident qui devra être résolu, et dont il faut garder trace.

Un ticket dans RT se voit attribuer un acteur et un seul (qui

est Nobody au départ) ou propriétaire, qui a pour charge de mener

à bien la résolution de cette demande. C'est cet acteur qui va

pouvoir en modifier l'état ou statut (nouveau, ouvert, bloqué,

résolu, rejeté, effacé).

L'état nouveau est l'état par défaut

d'un ticket venant d'être créé : personne ne l'a pris (le

propriétaire change) ni n'a commencé à travailler dessus

(passage à l'état ouvert).

On peut passer un ticket à l'état bloqué

pour signifier qu'il est en attente de quelque chose, l'effacer s'il

avère que l'anti-spam n'a pas fait son travail, en cas d'activation des

demandes par mail ou le rejeter si le demandeur n'a pas fait son travail en

amont (RTFM). On peut enfin résoudre une demande (passage à

l'état résolu) afin de le faire disparaître de la base des

tickets actifs.

Il a aussi un ou plusieurs demandeurs, des personnes en

copie, un niveau de priorité et un ensemble de dates (création,

butoir, résolution effective). Des observateurs peuvent être

définis pour un ticket, ou plus généralement sur une file

(toute une équipe) voire globalement. Ces observateurs peuvent

être au même niveau que le demandeur, ou au même niveau que

les acteurs : un demandeur ou une personne en Cc: ne verront que les

correspondances, l'acteur

ou ses pairs verront les correspondances et les commentaires

sur le ticket. C'est là qu'interviennent les deux adresses de messagerie

d'une file : il y a une adresse pour les correspondances (seule utilisable par

les demandeurs), une autre pour les commentaires.

30

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Des champs temporels peuvent être définis comme

le temps passé (rempli manuellement), le temps estimé de

résolution, l'échéance prévue pour la

résolution, le temps restant avant cette échéance, ainsi

que des priorités, allant de 0 à 99.

La sémantique associée à ces

priorités devra être définie avant de commencer à

utiliser RT, de façon à ce que tout le monde se mette d'accord

sur la priorité « très urgent »... Ça

évitera de voir des tickets de priorité 20 traîner car un

acteur s'est mis 20 comme limite, alors que ses voisins de bureau qui le

remplacent pendant ses vacances mettent la barre de l'urgence à 50...

Dernière chose primordiale, l'historique du ticket,

qu'il n'est normalement pas possible de modifier dans RT.

Cet historique est constitué des messages

échangés entre demandeurs et acteurs, des commentaires des

acteurs (successifs), et des notifications des actions prises par RT, soit dans

son fonctionnement normal, soit par le biais d'un scrip, comme les changements

de priorité, d'acteurs, etc.

? Des champs personnalisés

On peut aussi associer à un ticket des champs

personnalisés qui permettent d'ajouter des sémantiques

personnalisées à ceux-ci. Ces champs personnalisés sont

définis au niveau global, et associés aux tickets soit à

ce même niveau global, soit file par file.

Cela peut représenter des champs de formulaire avec

des données qu'on aimerait obligatoires (on ne peut pas encore obliger

un acteur à renseigner un champ, mais ça va venir dans les

prochaines versions), le nom du client, le poste de facturation ou que sais-je

encore. Je laisse votre imagination faire ses preuves sur le sujet :-).

Créer des champs personnalisés

Mais comme tout objet de RT, les champs personnalisés

sont soumis à des contrôles d'accès. Il faut que les

utilisateurs et/ou les groupes concernés disposent du droit «

FixerChampsPersonnalisés ».

Ensuite, la création de champs personnalisés se

fait par le menu « Configuration » / « Champs

Personnalisés » / « Nouveau champ personnalisé ».

Il est possible ensuite de laisser fixer des valeurs à choisir ou au

contraire de laisser le champ libre aux utilisateurs pour saisir des mots dans

les champs personnalisés, mais l'exploitation n'en sera que plus

difficile.

31

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Il faut ensuite attribuer le champ personnalisé

à une file, par le menu « Configuration » / « Files

» / (Choisir la file) / « Champs personnalisés du ticket

» / (Cocher dans la liste les « Champs personnalisés non

sélectionnés ») / Valider.

Ou, si vous préférez, attribuer ce champ

personnalisé à toutes les files, passez par le menu «

Configuration » / « Global » / « Champs

Personnalisés » / « Ticket » / (Cocher dans la liste les

« Champs personnalisés non sélectionnés ») /

Valider.

? Des modèles

Les modèles sont un contenu générique

pour les notifications. Ces modèles sont associés aux scrips, et

peuvent inclure un minimum de code perl de façon à

intégrer des variables ou résultats de méthodes de RT dans

l'instanciation du modèle. Vous trouverez des exemples

intéressants dans les modèles par défaut de RT que je vous

laisse découvrir (Configuration -> Global -> Modèles).

? Des scrips

Les scrips (sans « t ») sont un ensemble de

conditions d'exécution et des actions associées qui peuvent

être assimilées aux déclencheurs (triggers) que l'on trouve

dans les SGBD. Les conditions et actions peuvent être

prédéfinies ou personnalisées, auquel cas elles sont

écrites en Perl et s'exécuteront directement dans RT par le biais

d'un eval.

Une petite dizaine de scrips sont livrés dans

l'installation standard de RT de façon à assurer son comportement

par défaut de façon globale : envoyer une notification de prise

en compte à la réception d'une demande, notifier les observateurs

sur les commentaires et les correspondances, notifier au demandeur que sa

demande a été résolue, même si l'acteur n'a pas

envoyé explicitement de message, etc.

? Des utilisateurs

Les utilisateurs sont eux identifiés comme dans les

gestionnaires de listes de diffusion : par leur adresse de messagerie. Cela

permet une chose très pratique : éviter la saisie des personnes.

En effet, chaque personne envoyant une demande à RT est

enregistrée dans la base des utilisateurs si elle n'y est pas encore.

Même les futurs acteurs du support peuvent ainsi avoir l'essentiel de

leurs coordonnées saisies automatiquement, juste en envoyant un mail

à RT. Il suffira ensuite

32

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

de donner à ces utilisateurs le droit d'avoir des

droits (i.e. de devenir un acteur du support) et un mot de passe.

? Des groupes

Les utilisateurs peuvent bien évidemment être

regroupés par groupes, des groupes pouvant inclure d'autres groupes.

Cela permet de simplifier d'autant la gestion des droits,

idéalement les utilisateurs ne devant avoir aucun

droit sauf celui d'être dans un ou plusieurs groupes qui lui aura des

droits.

? des rôles

Dernier point permettant de catégoriser des

utilisateurs de RT : les rôles. Ceux-ci sont au nombre de quatre : Cc,

Intervenant, Demandeur, et AdminCc.

Un Demandeur est une personne qui a créé un

ticket, et qui a mis éventuellement mis en copie d'autres personnes, qui

se voient attribuer le rôle Cc (du même Cc: -- carbon copy ou copie

conforme -- que celui de nos messageries). Demandeur et Cc ne verront que les

réponses faites sur un ticket.

Un Intervenant est donc un utilisateur

privilégié qui a pris un ticket pour le traiter. Les personnes en

Admin CC sont d'autres intervenants (ou non, mais c'est souvent le cas) qui

sont en copie de tous les messages concernant le ticket, commentaires comme

réponses.

? Des droits associés

Les droits sont donc attribués à un utilisateur ou

un groupe d'utilisateurs donnés.

Ils portent de façon globale, sur une file donnée,

ou un groupe, bref sur les objets de RT.

Cependant, la gestion des droits dans RT n'est pas

aisée. En effet, le nombre de droits différents sur les objets

est très important. Il est facile de s'y perdre, d'autant que ces droits

ne sont pas toujours très bien documentés.

b °) Droits sur les files et leurs

tickets

33

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Les droits sont ici listés sous leur nom originel

anglais, et leur traduction française dans la dernière version de

RT (3.4.4 à l'heure où ces lignes sont écrites).

· AdminQueue (GérerFile)

L'utilisateur possédant ce droit sur une file peut

administrer la file en question.

· AssignCustomFields

(AttribuerChampsPersonnalisés) Permet d'attribuer des champs

personnalisés à une file.

· CommentOnTicket (CommenterTicket)

Permet à un utilisateur de déposer des

commentaires sur un ticket. Cela peut permettre à un superviseur de

faire des suggestions tout en étant sûr que celles-ci ne se

retrouveront pas chez le client.

· CreateTicket (CréerTicket)

Ce droit est plus que souvent attribué à tout

le monde (Everyone), afin d'avoir le moins d'intermédiaires possibles

entre l'émetteur d'une demande et celui qui l'enregistre.

Concrètement, si les utilisateurs non privilégiés n'ont

pas ce droit, la fonction de création de ticket par mail ne fonctionnera

pas.

· DeleteTicket (SupprimerTicket)

Auto-décrit. À noter que les tickets ne sont

pas détruits mais marqués comme tels, ce qui les fait

disparaître de toutes les recherches. Ce droit, si vous avez la

possiblité de faire créer des tickets par mail depuis internet

vous évitera d'être noyé sous les spams.

· ModifyACL (ModifierACL)

Auto-décrit.

· ModifyQueueWatchers (ModifierObservateurs)

Idem

· ModifyScrips (ModifierScrips)

Permet la modification des scrips RT. Ce droit ne doit

être confié qu'à un administrateur RT chevronné,

sous peine de trou de sécurité avec tout ce que cela implique.

· ModifyTemplate

(ModifierModèle)

34

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

La modification des modèles de correspondance doit aussi

n'être confié qu'aux administrateurs RT.

· ModifyTicket (ModifierTicket)

Permet aux intervenants, de même qu'aux demandeurs

d'enrichir le ticket.

· OwnTicket (PrendreTicket)

Ce droit de posséder un ticket permet, au contraire du

précédent, de différencier les intervenants ayant leur mot

à dire, de ceux qui traiteront véritablement le ticket.

· ReplyToTicket (RépondreTicket)

Idem CommentOnTicket, pour les réponses. Ce droit ne

devrait être donné qu'aux intervenants, de façon à

éviter les discours incohérents envers les demandeurs.

· SeeQueue (VoirFile)

Voir une file. Ce droit a des implications qui vont relativement

loin. En effet, voir une file, c'est aussi pouvoir y déplacer un ticket.

Comme par exemple une demande système qui fait des allers-retours avec

la file bases de données.

· ShowACL (AfficherACL)

Autorise la vision sur les permissions sur les objets RT.

· ShowOutgoingEmail (AfficherEmailSortant)

Ce doit permet d'autoriser un utilisateur d'afficher des emails

sortants

· ShowScrips (AfficherScrips)

Ceci est réservé aux administrateurs RT qui

pourront afficher les scrips

· ShowTemplate (AfficherModèle)

Idem. Ce droit ainsi que le précédent permettent

de voir l'essentiel du paramétrage du comportement de RT.

· ShowTicket (AfficherTicket)

La vue sur un ticket implique qu'on l'on voit aussi les

tickets sur la page d'accueil, entre autres. Ce qui peut polluer par exemple la

vision de l'administrateur système s'il n'y voit que des

35

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

demandes pour les fonctionnels SAP. Ce droit permet

uniquement de voir les échanges publics. Le droit suivant le

complète.

s ShowTicketComments

(AfficherCommentairesTickets)

Ce droit a son importance si l'on considère que le

commentaire est privé aux intervenants. On ne le donnera

évidemment pas aux demandeurs, mais pas non plus aux intervenants

d'autres files pouvant voir les tickets de la file considérée.

s StealTicket (VolerTicket)

Voler un ticket n'est pas mal. C'est le travail qui se

transmet. Dans les faits, c'est même le seul moyen d'assurer la

continuité d'activité sur l'absence d'un des intervenants

(maladie, congés, etc.).

s TakeTicket (PrendreTicket)

Ce droit va souvent de pair avec celui de posséder un

ticket. Cependant, les tickets peuvent être assignés par un

superviseur, auquel cas le droit de prendre un ticket n'est pas

nécessaire, le droit de le posséder l'étant.

s Watch (Observer)

Le droit d'observer est la base d'un fonctionnement

symbiotique d'une équipe. Observer une file permet de ressentir

l'activité d'une équipe. Ce droit précis n'est pas

à confondre avec le suivant, car il ne concerne que la partie visible

des transactions sur un ticket, les demandes et les réponses, les

commentaires n'étant pas vus.

s WatchAsAdminCc (ObserverCommeAdminCC)

Similaire au droit précédent, il permet aux

personnes le possédant d'être destinataires des demandes,

réponses, mais aussi commentaires sur les tickets d'une file.

Ce droit va souvent de pair avec celui de posséder un

ticket. Cependant, les tickets peuvent être assignés par un

superviseur, auquel cas le droit de prendre un ticket n'est pas

nécessaire, le droit de le posséder l'étant.

s Watch (Observer)

36

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Le droit d'observer est la base d'un fonctionnement

symbiotique d'une équipe. Observer une file permet de ressentir

l'activité d'une équipe. Ce droit précis n'est pas

à confondre avec le suivant, car il ne concerne que la partie visible

des transactions sur un ticket, les demandes et les réponses, les

commentaires n'étant pas vus.

· WatchAsAdminCc (ObserverCommeAdminCC)

Similaire au droit précédent, il permet aux

personnes le possédant d'être destinataires des demandes,

réponses, mais aussi commentaires sur les tickets d'une file.

c 0) Droits sur champs

personnalisés

Les droits sur les champs personnalisés sont explicites,

citons rapidement :

· AdminCustomField

(GérerChampPersonnalisé) : les personnes

possédant ce droit peuvent gérer un champ personnalisé

· ModifyCustomField

(ModifierChampPersonnalisé) : les personnes possédant ce

droit peuvent modifier un champ personnalisé

· SeeCustomField (VoirChampPersonnalisé)

: les personnes possédant ce droit peuvent superviser un champ

personnalisé

d 0) Droits sur Groupes

Idem pour les groupes d'utilisateurs :

· AdminGroup (GérerGroupes) : droit

d'administrer un groupe

· AdminGroupMembership

(GérerAppartenanceGroupes) : droit d'administrer les membres

d'un groupe

· SeeGroup (VoirGroupe) ; droit de voir

les membres d'un groupe

· ModifyOwnMembership

(ModifierPropresAppartenances) : droit de modifier `appartenance d'un

membre à un groupe

e 0) Droits sur les recherches

sauvées Il Existe les droits suivants :

· CreateSavedSearch

(CréerRechercheSauvée) : droit de créer des

recherches et de les sauvegarder,

· EditSavedSearches

(ModifierRecherchesSaugardées) : droit d'éditer les

recherches sauvegardées,

37

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

· LoadSavedSearch(ChargerRechercheSauvée)

: droit de charger les recherches sauvegardé,

· ShowSavedSearches

(AfficherRecherchesSauvées) : droit d'afficher les recherches

sauvegardées,

f°) Droits globaux

Ces droits globaux, ou plutôt attribués

globalement, et de portée globale, sont constitués de la

totalité des droits déjà cités, associés

à ceux, spécifiques, qui suivent :

· AdminAllPersonalGroups (AdminAllPersonalGroups) :

Gestion de tous les groupes personnels, y compris ceux appartenant

à d'autres.

· AdminOwnPersonalGroups

(GérerGroupesPersonnelsPropres) Gestion de vos groupes

personnels.

· AdminUsers (GérerUtilisateurs)

Pas besoin d'en dire plus.

· AssignCustomFields

(FixerChampsPersonnalisés)

AssignCustomFields autorise l'utilisateur qui le

possède à assigner des champs personnalisés de

façon globale.

· DelegateRights

(DéléguerDroits)

Le fait de donner le droit DelegateRights à un

utilisateur lui permettra à son tour d'attribuer des droits à

d'autres. Ce droit est à manier à précaution, comme peut

l'être le droitGRANT de SQL. Il peut avoir une implication en termes de

sécurité. Déjà que les ACL de RT sont difficiles

à maîtriser, n'allez pas vous créer de problèmes

dès le départ en donnant ce droit.

· ModifyOwnMembership

(ModifierPropresAppartenances) Permet d'entrer ou sortir de

groupes.

· ModifySelf

(ModifierDonnéesPerso)

ModifySelf permet entre autres à un utilisateur de

modifier son mot de passe et ses informations personnelles.

· ShowConfigTab

(VoirOngletConfiguration)

38

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

ShowConfigTab indique que l'utilisateur a le droit de voir

l'onglet Configuration de RT.

· SuperUser (SuperUtilisateur)

SuperUser indique que l'utilisateur a les mêmes droits que

le super utilisateur.

g°) Les points forts de RT

La plus grande force du logiciel, est la facilité de

personnalisation :

· champs personnalisables (« Custom Fields »),

il s'agit d'attribuer des champs de différents types à un

événement ;

· scrips il s'agit d'un système de macros

déclenchées en fonction d'un événement. Par

exemple, il est possible d'envoyer un mail à un responsable lorsqu'un

certain type d'incident est signalé ;

· une multitude d'options de configuration ;

· une architecture modulaire

h°) Les points faibles de RT

L'installation n'est pas des plus aisée et demande des

compétences non négligeables en informatique, il faut donc

compter une bonne journée ;

· l'application est gourmande en ressources, il est

nécessaire de la déployer sur une machine relativement puissante

avec des ressources disques et mémoire conséquentes et même

sur une bonne machine.

· la charte graphique par défaut n'est pas

très jolie, mais c'est un point assez subjectif ;

· l'ergonomie de l'interface graphique n'est pas ce

qu'ont fait de mieux en la matière.

Certains écrans sont fouillis et très complexes

à utiliser. De plus, les contraintes liées aux formulaires web

n'arrangent pas les choses. Toutefois, RT est le logiciel libre de

référence en matière de gestion d'incidents. Il est

utilisé par de nombreuses entreprises ou organisations parmi lesquelles

: la NASA, Merrill Lynch, Freshmeat, Free Telecom, etc...

II.2.4. Présentation de l'outil RTIR

(Request Tracker for Incidence Response)

RTIR est l'extension de RT pour la gestion d'une

équipe de réponse à des incidents de

sécurité (des CERT, en anglais). Ce logiciel permet donc de

gérer les incidents, depuis l'alerte sur un

39

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

incident, le recensement et le suivi des contre-mesures mises

en oeuvre jusqu'à la chronologie des investigations.

40

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

Chapitre III: ANALYSE ET CONCEPTION DE LA SOLUTION

RT est un logiciel libre de gestion d'incident par ticket, il

permet la prise en charge des demandes client.

Lorsqu'un problème survient chez un de nos clients

(plantage serveur, coupure de service, etc...).Celui-ci envoie un mail ou bien

téléphone au support pour signaler l'incident.

Cet incident donne lieu à un ticket qui sera pris en

charge par le support technique.

Grace à ce système :

* Les demandeurs peuvent suivre en temps réel, la

résolution de l'incident * Communiquer avec le support

* Le support facture les interventions si le service est

payant

* L'ensemble des interventions sont archivées.

Dans la suite du document nous allons voir le processus de

mise en place d' une politique de gestion d'un incident , ensuite de passer

à la condition de formation des équipes de réponse

d'urgence aux incidents et enfin de terminer avec le traitement d'un incident

.

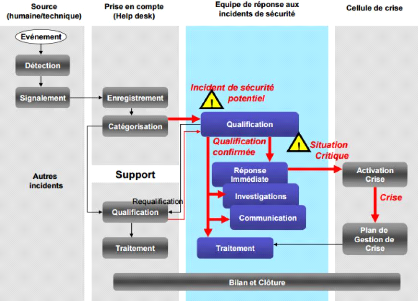

III.1. Définition d'un incident

Un incident de Sécurité du Système

d'Information(SSI) est un évènement indésirable et/ou

inattendu présentant une probabilité forte d'impacter la

sécurité de l'information dans ses critères de

disponibilité, d'intégrité, de Confidentialité et

ou de Preuve.

Un incident de SSI correspond à une action

malveillante délibérée, au non-respect d'une règle

de la Politique de Sécurité du Système d'Information

(PSSI) ou, d'une manière générale, à toute atteinte

aux informations, toute augmentation des menaces sur la sécurité

des informations ou toute augmentation de la probabilité de

compromission des opérations liées à l'activité.

Concernant la disponibilité, on fera la

différence entre les sinistres majeures (incendie, inondation, etc.)

considérés comme des cas de force majeure et nécessitant

l'activation d'une cellule de crise et les autres incidents (panne d'un

serveur). Une atteinte à la disponibilité pourra être

considérée comme étant un incident de

sécurité (déni de service suite à une intrusion) ou

non (panne de serveur suite à une défaillance d'un composant),

après analyse des causes.

41

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

III.2. Politique de la gestion des incidents de la

sécurité

La mise en oeuvre d'un processus de gestion des incidents de

sécurité nécessite la définition

· du périmètre,

· des objectifs (politiques de gestion des incidents)

· des mesures (processus, bonnes pratiques, etc.),

· des moyens associés (organisation des ressources

matérielles / humains / budgétaires

Une politique de gestion des incidents de

sécurité passe par la définition de deux objectifs majeurs

:

· garantir que le mode de notification des

évènements et des failles liés à la

sécurité de l'information permet la mise en oeuvre d'une action

complémentaire ou corrective dans les meilleurs délais,

· garantir la mise en place d'une approche

cohérente et efficace pour le traitement des incidents liés

à la sécurité de l'information.

III.3. Les Mesures à mettre en place

Les mesures suivantes sont essentielles à l'atteinte de

ces deux objectifs.

1-Les évènements liés à la

sécurité de l'information doivent être signalés,

dans les meilleurs délais, par les circuits appropriés.

2- Il doit être demandé à tous les

salariés, contractants et utilisateurs tiers des systèmes et

services d'information de noter et de signaler toute faille de

sécurité observée ou soupçonnée dans les

systèmes ou services.

3- Des responsabilités et des procédures

doivent être établies, permettant de garantir une réponse

rapide, efficace et pertinente en cas d'incident lié à la

sécurité de l'information.

4- Des mécanismes (organisation, procédures,

outils, etc. .) doivent être mis en place, permettant de quantifier et

surveiller les différents types d'incidents liés à la

sécurité de l'information ainsi que leur volume et les couts

associés.

5- Un programme d'assurances adapté doit être

mis en oeuvre pour protéger les personnes, les investissements, les

informations et l'ensemble des actifs de l'entreprise ou de l'organisme. La

définition du périmètre à assurer fait en

règle générale l'objet d'une analyse de risques

menée avec l'assureur. Il faut évaluer le plus

précisément possible, la nature des risques encourus, les

42

Mémoire de M2TDSI | Gestion des incidents de

sécurité avec Request Tracker | Mor Thiam

conséquences financières qu'ils peuvent

engendrer, puis arbitrer entre l'auto-assurance (provision, franchise) et le

transfert de risques à l'assureur.

Ces contrats d'assurances doivent couvrir également les

risques informatiques (pannes, destruction, vol de matériel, fraude,

etc.) et tout particulièrement le poste « surcoût

d'exploitation en cas de sinistre ». Des assurances de type « pertes

d'exploitation » permettent de surmonter les difficultés

financières engendrées par un sinistre.

6- Lorsqu'une action en justice civile ou pénale peut

être engagée contre une personne physique ou un organisme,

à la suite d'un incident lié à la sécurité

de l'information, les éléments de preuve doivent être

recueillis, conservés et présentés conformément aux

dispositions légales relatives à la présentation de

preuves régissant la ou les juridiction(s) compétente(s).

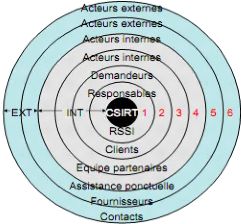

III.4 Organisation

III.4.1 Préambule

Une fois l'incident qualifié en tant qu'incident de

sécurité il doit être confié à une

équipe spécialement constituée pour l'analyse,

l'évaluation d'impact, les actions correctives et la remise en fonction

du service affecté. Cette équipe porte très souvent le nom

de CSIRT (Computer Security Incident Response Team) ou ISIRT (Information

Security Incident Response Team).

En fonction de la taille de l'entreprise ou de l'organisation

cette équipe peut avoir une organisation très différente

:

? Modèle centralisé (CCSIRT) : est

matérialisé par une équipe unique et centralisée

prenant en charge tous les incidents de l'organisation/entreprise. Ce

modèle est efficace pour les organisations de taille limitée ou