|

EPIGRAPHE

« La programmation web est amère lorsqu'on

ne maitrise pas l'usage des technologies web et les codes sources du langage de

programmation d'un site web dynamique ».

Bernard Ngalamulume

Bernard NGALAMULUME

DEDICACE

A Dieu, le tout puissant qui est le créateur du ciel et

de la terre, que le règne et la gloire te soit rendu pour cette faveur

imméritée que tu nous asofferte pour parvenir à la fin de

nos études du premier cycle en sciences informatique à

l'université de Kananga.

A mes très chers parents, Théodore MPOLONDO

BAFUILE et Christine MAYAYA KALOMBA, pour tant des peines et souffrances,

qu'ils ont consenties pour ces études. Voilà le fruit de vos

multiples sacrifices.

A mon grand-frère biologique, Auguy

NDUMBI KABEYA pour ton assistance matérielle, morale que

financière. Que ce travail te soit dédié.

Bernard NGALAMULUME

AVANT-PROPOS

Au siège de ce travail, nous tenons à exprimer

notre profonde gratitude et nos sincères remerciements à notre

cher directeur Jean-Jacques ODIA, qui nous a fait l'honneur de diriger ce

travail et ses précieux conseils furent d'un apport

considérableet aussi nous tenons à lui reconnaître le temps

précieux qu'il nous a consacré.

Nos remerciements vont également aux enseignants qui

nous ont assistés durant tout le cursus universitaire.

Que les membres du Jury trouvent ici nos remerciements les

plus vifs pour avoir accepté d'honorer par leur Jugement notre

travail.

Nos sincères sentiments vont à tous ceux qui, de

près ou de loin ont contribué à la réalisation de

ce travail.

En particulier nos chères familles et nos amies je

cite : John KANKONDE, Jacky NTUMBA, Antho MBOMBO, Berth MUBAKA ma famille

biologique.

Arshana KATETA, Marie-Thérèse MIANDA, Abetty

DEMA, Salomon John MUAMBA, Angela BOFANGA, Noêlla NGALULA mes amies de

longue date.

Je ne saurai pas clore ce préambule sans toutefois

pensé à mes cousin (e) s préférés Patience

MBANZA NGOIE ; Saïdy MIKIYA ; Sylvain TSHIKELE.

Bernard NGALAMULUME

SIGLES ET ABREVIATIONS

§ W.W.W: Word Wide Web

§ HTML :HyperText Markup Language

§ PHP : HyperText Pré-Processor

§ CGI : Common Gateway Interface

§ CSS : Cascading Style Sheets

§ LAN : Local Area Network

§ MAN : Métropolitain Area Network

§ WAN : Wide Area Network

§ FDDI: Fiber Data Distrubuted Interface

§ DOM : Document, Object, Model

§ DHTML : Dynamic, HyperText Markup Langauage

§ ASP : Active, Serveur, Pages

Bernard NGALAMULUME

INTRODUCTION GENERALE

Au cours de ces dernières années, les nouvelles

technologies de l'information et de la communication ont connu un

bouleversement marqué par l'apparition de l'internet et par sa

croissance exponentielle.

Ces années ont aussi été marquées

par l'entré en scène de Word Wide Web (W.W.W), l'une des

applications qui a popularisé internet, et qui fait exploser le nombre

de ses majorités des organisations qui doivent enrichir leur

présentation via des sites web.

D'un côté les réseaux informatiques sont

devenus incontournables aujourd'hui. Ils sont employés dans toutes les

entreprises même chez les particuliers.

Ils permettent de mettre en oeuvre des applications

très vastes, des plus simples aux plus sophistiquées. La plus

connue est la navigation sur le web c'est-à-dire partage d'information

grâce à l'internet.

En effet, chaque université a le nombre

d'étudiants qu'elle inscrit chaque année, et ce nombre rend le

suivi et l'administration des inscriptions une tâche difficile et

couteuse en temps et ressources humaines, ainsi le développement d'une

application Web est devenu une préoccupation prioritaire pour cette

université.

Ce projet d'étude vient d'un

côté pour répondre à ce besoin professionnel et d'un

côté pour appliquer toutes les connaissances acquises pendant

notre cursus académique.

Dans cet objectif, notre travail consiste à

déployer une application web pour pouvoir aider les étudiants

à prendre leurs inscriptions en ligne sans leurs présences

physiques.

01. PROBLEMATIQUE ET

HYPOTHESES

01.1. PROBLEMATIQUE

Wenu Becker considère la problématique comme

étant : « l'expression de la préoccupation majeure

qui circonscrit de la façon précise avec absolue clarté

les dimensions essentielles de l'objet de l'étude que le chercheur se

pose de mener ».1(*)

Le dictionnaire micro Robert définit aussi la

problématique comme étant : « l'ensemble des

questions posées dans un domaine de la science, de la philosophie et de

la politique que le chercheur se pose au tour de son

étude ».2(*)

Partant de toutes les définitions

précitées, nous comprenons que la problématique n'est rien

d'autre qu'un ensemble de préoccupations et de problèmes

posé sur une recherche.

Cela étant, nos préoccupations s'articulent de

la manière suivante :

1. Est-ce que l'université de Kananga dispose d'une

application web pour la gestion des inscriptions de ses

étudiants ?

2. Quelles sont les grandes failles à éradiquer

du système actuel en gérant les inscriptions des étudiants

à l'université de Kananga ?

3. Une application web peut-elle apporter solution ?

Ces questions font même l'objet de notre travail, et ces

dernières seront sans doute résolues après une

étude pleine d'objectivité et diagnostic valable qui sera

posé.

01.2. HYPOTHESES

Le professeur Joseph NSABUA TSHIABUKOLE définit

l'hypothèse comme étant un ensemble des réponses

provisoires aux problèmes soulevés c'est-à-dire l'origine

du problème mais aussi quelques pistes de solutions.3(*)

Cela étant, nous pensons répondre

anticipativement aux questions soulevées dans la problématique de

la manière suivante :

1. Après une observation faite à

l'université de Kananga, nous constatons que cette université ne

dispose pas d'une application web pouvant permettre aux nouveaux

étudiants de prendre leur inscription en ligne.

2. Il est certes que le présent système

présente quelques failles qui nécessitent normalement une

amélioration en voici quelques-unes :

§ L'inscription manuelle des étudiants

§ La lenteur lors de l'inscription des

étudiants.

§ La redondance des informations liées à

l'inscription des étudiants ;

§ Fraude et falsification des reçus

d'inscription.

3. Exactement, le déploiement d'une application web

serait une solution à la gestion des inscriptions en ligne à

l'université de Kananga.

02. CHOIX ET INTERET

DU SUJET

02.1. CHOIX DU SUJET

En effet, ce choix n'est pas le fait de hasard, il est le

résultat de plusieurs constats fait à l'université de

Kananga.

En outre notre travail a gravité au tour d'un

thème central considéré comme notre projet

d'étude : « Déploiement d'une

application web pour la gestion des inscriptions dans une

université » et comme notre champ d'application nous

avons choisi l'université de Kananga UNIKAN.

02.2. INTERET DU SUJET

Ce travail vise un triple intérêt

notamment :

Ä Sur le plan personnel : Ce travail constitue une

contribution scientifique, en mettant en place un site web qui va permettre

à l'université de Kananga de gérer les inscriptions de ses

étudiants.

Ä Sur le plan scientifique : Ce travail servira aux

futurs chercheurs qui souhaiteront mener leurs recherches dans la conception

des sites web.

Ä Sur le plan social : Ce travail facilitera une

tâche à tout étudiant qui désirera prendre son

inscription en ligne sans sa présence physique.

03. METHODES ET

TECHNIQUES

03.1. METHODES

Une recherche sérieuse comporte toujours l'utilisation

d'une méthodologie pour la démonstration et la

vérification des vérités dans le domaine de la science.

Le Professeur Joseph NSABUA TSHIABUKOLE définit les

méthodes comme étant les processus réflexionnels et aussi

la manière de réfléchir pour résoudre un

problème.4(*)

Le dictionnaire de poche Larousse définit une

méthode comme étant : « Une démarche

organisée et rationnelle de l'esprit pour arriver à un certain

résultat.5(*)

Pour ce présent travail nous avons opté quatre

méthodes :

v Méthode Analytique

v Méthode Historique

v Méthode Fonctionnelle

v Méthode Merise

a. Méthode Analytique

Cette méthode nous a permis d'analyser des faits

observés et d'en faire une critique et proposer une nouvelle solution

palliative.

b. Méthode Historique

Elle est une méthode qui nous a permis d'avoir les

données sur l'université de Kananga depuis sa création

jusqu'aujourd'hui. C'est pourquoi l'historique, objectifs, situation

géographique et l'organigramme figurent dans ce présent

travail.

c. Méthode Fonctionnelle

Cette méthode est celle qui comporte des lois en tant

que système et conserve par le jeu de ses transformations que celles-ci

aboutissent en dehors de ses frontières.

d. Méthode Merise

C'est une méthode de développement des projets

informatiques

03.2. TECHNIQUES

Le professeur Joseph NSABUA TSHIABUKOLE définit les

techniques comme étant les moyens utilisés par les chercheurs

pour obtenir et récolter les données.5(*)

Quant à nous, nous définissons les techniques

comme des outils de collecte et de traitement de données dont se sert le

chercheur pour faire aboutir sa recherche.

Pour ce présent travail, nous avons fait appel aux

trois techniques :

v Technique Documentaire : Cette

technique nous a permis de consulter les ouvrages dont on avait besoins pour

notre recherche.

v Technique d'Observation : Cette

technique nous a permis de contempler comment les activités se passent

au sein de l'université.

v Technique d'Interview : Cette

technique nous a permis d'entrer en communication direct avec les responsables

de l'université.

04. DELIMITATION DU

SUJET

Tout travail scientifique est délimité dans le

temps et dans l'espace.6(*)

Du point de vu temporel, notre recherche couvre d'une

période allant de 2020-2022 une période pendant laquelle nous

avons eu à récolter toutes les données relatives à

notre projet d'étude.

Du point de vu espace, nous avons choisi l'université

de Kananga UNIKAN espace sur lequel nous allons mener notre recherche.

05. SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion, ce travail

s'étale sur quatre chapitres a savoir :

ü Le premier Chapitre généralités

sur le web, ce chapitre parlera des concepts clés sur notre sujet

d'étude et du web dans sa globalité ;

ü Le deuxième Chapitre les réseaux

informatiques, quant à ce dernier il sera question de définir

tous les concepts de base en réseau et leurs fonctionnalités.

ü Le Troisième Chapitre Analyse préalable,

ce chapitre est consacré à la structure (UNIKAN), Analyse du

système existant (Critique de l'Existant) et enfin la proposition des

solutions ;

ü Le Quatrième Chapitre, Conception et

Réalisation d'un nouveau site web, c'est ici que nous allons

présenter notre méthode de conception utilisée et tous ses

modèles, puis finaliser notre travail en mettant en place un

modèle de gestion sous-forme d'un site web.

06. ETAT DE LA

QUESTION

On ne peut aborder une recherche sans chercher à savoir

qui a travaillé dans ce domaine avant nous.7(*)

L'avantage de l'état de la question est de se rendre

compte de ce qui a été déjà fait.

Nous ne pouvons pas prétendre être seul ou

premier à aborder un tel sujet ; ainsi nous avons consulté

certains travaux ayant trait à notre sujet nous citons :

§ SHAMOL MUSUNDA Jonathan qui a

travaillé sur « Mise en place d'un site web dynamique

pour la gestion des inscriptions en ligne ».

§ KANKU KABANGU Jean-Marie qui a

travaillé sur « Conception et réalisation d'un site web

pour la gestion des inscriptions en ligne dans une école ».

§ KALAMBA TSHIBUABUA Felix qui a

travaillé sur « Conception et réalisation d'un

site web publicitaire pour la promotion d'un complexe

Hôtelier ».

Partant de tous les travaux consultés, nous saluons

d'abord la démarche de nos confrères, ils ont tous conçu

les sites web pour les inscriptions en lignes, mais ils n'ont pas pu

réaliser certaines opérations pertinentes : comme le

paiement de frais d'inscriptions et le dépôt de dossiers de

candidats. Nous à notre niveau, nous allons ajouter un système de

paiement de frais d'inscription et aussi le dépôt de dossiers de

candidats.

CHAPITRE PREMIER :

GENERALITES SUR LE WEB

I.0 INTRODUCTION

Ce présent chapitre, présente d'abord une

introduction sur le web en général et à la

définition des concepts clés en particuliers puis définit

tous les services et domaines qui contribuent au fonctionnement du web.

I.1 Définitions des

concepts clés

§ Déploiement : C'est le fait de

développer, concevoir ou une mise en oeuvre progressive d'un nouveau

système.

§ Application : C'est un programme informatique

directement utilisé pour réaliser une tache, ou encore un

ensemble des taches élémentaires d'un même domaine ou

formant un atout.

§ Gestion : C'est une manière ou action de

gérer, d'administrer, de diriger, d'organiser quelque chose, c'est aussi

une période pendant laquelle quelqu'un gère une affaire.

§ Inscription : Signifie un renseignement, avis

succinct placé dans un lieu apparent, c'est encore un titre qu'on met

sur une chose pour en donner quelque connaissance particulière.

§ Université : C'est une institution

d'enseignement supérieur, d'étude et recherche, constituée

par la réunion de divers établissements nommées suivant

les domaines.

§ Web :(Wold wide web) C'est un simple moyen pour

explorer le volume gigantesque de page d'informations situées sur

internet.

§ PHP : (HyperText Pré-Processor) C'est un

langage qui permet de créer des sites web dynamique.

§ MySQL :(Système de gestion de base de

données) C'est un système qui permet d'enregistrer les

informations de manière organisée afin de vous aider à les

retrouvées plus tard.

§ HTML :( HyperText Marcup Language) C'est un

langage à la base de sites web.

§ CSS :( Cascanding Style Sheets) C'est le langage

de mise en forme des sites web.

§ http (HyperText Transfert Protocol) C'est un protocole

qui permet le transfert des fichiers essentiellement au format HTML.

§ LAN : (Local Area Network) C'est un réseau

local.

§ MAN : (Metrolitin Area Network) C'est un

réseau configuré dans une ville.

§ WAN :(Wide Area Network) C'est un réseau

étendu

I.2. LE WEB

Le web est le terme communément employé pour

parler du wold wide web, ou www traduit en français par la toile

d'araignée mondiale. Il fait référence au système

hypertexte fonctionnant sur le réseau informatique mondial internet. Par

abus de langage, le web désigne de façon plus large tout ce qui

se rapproche à cet univers internet. On ne fait plus toujours

aujourd'hui la distinction technique entre ce que définit le web et ce

que définit Internet.

Inventé par Tim Berners-lee et

Robert cailliau à la fin des années 90, le web

se résume à cet outil qui permet la consultation via un

navigateur, des pages de sites internet. Il ne représente qu'une partie

de ce que comporte réellement Internet avec notamment : les

applications de courriers électroniques et le partage de fichiers en P2P

entre autres.8(*)

Sur le web, les informations se présente dans les

pages, que celle-ci affiche sous forme des textes, des sons et des

vidéos, les principes de web reposent sur l'utilisation d'hyperlien pour

naviguer entre des documents appelés « Page

web » grâce à un logiciel appelé navigateur

(Parfois appelé Fureteur ou browser en anglais).

En plus du client et du serveur, nous devons aussi mentionner

la connexion Internet, elle permet l'envoie et la réception de

données sur le web, plus formellement le web est une application

client-serveur. N'importe quelle machine connectée à l'internet

peut-être un serveur Web.

D'une manière générale, le web

désigne un système donnant accès à un ensemble de

données (Page, images, son,vidéo) reliées par des liens

hypertexte.

I.3 ORIGINE DU WEB

Le « Word wide web » plus

communément appelé Web a été

développé au CERN (Conseil Européen pour la

Recherché Nucléaire) par le Britannique Sir Tmoty John

Bernes-Lee et le Belge Robert Caillauau début des années

90. A cette époque les principaux centres de recherche mondiaux

étaient déjà connectés les uns aux autres, mais

pour faciliter les échanges d'informations Tim Berners-lee

met au point le système d'hypertexte. Le système

d'hypertexte permet à partir d'un document, de consulter d'autres

documents en cliquant sur des mots clés. Ces mots

« Cliquables » sont appelés hyperlien et sont

souvent soulignés et en bleu. Ces hyperliens sont plutôt connus

aujourd'hui sous simple terme de « lien »9(*)

Le web est une possibilité offerte par le réseau

internet de naviguer entre des documents reliés par des liens

hypertexte. Il suffit donc de cliquer sur un lien pour être dirigé

vers une nouvelle page.

Au-delà des liens reliant des documents

formatés, le web prend tout son sens avec le protocole http permettant

de relier des documents hébergés par ordinateurs distants

(appelés serveur web, par opposition au client que représente le

navigateur).

Sur internet, les documents sont ainsi repérés

par une adresse unique appelé URL permettant de localiser une ressource

sur n'importe quel serveur du réseau Internet, par là on finit

par dire qu'une page web est ainsi un simple fichier texte écrit dans un

langage de description appelé HTML permettant de décrire la mise

en page du document d'inclure des éléments graphiques ou bien des

liens vers d'autres documents à l'aide de balises. Il utilise le

protocole http qui lui permet de faire le transfert de fichiers

rédigés en langages HTML entre le navigateur et le serveur.

I.4 LE CONTENU DU WEB

Le contenu du web représente ce que va contenir un site

internet. Ce contenu est primordial pour le référencement du

site. Un contenu de qualité et optimisé permet au site web

d'être dans les premiers résultats sur les moteurs de

recherche.

La rédaction de ce dernier est une

compétenceindispensable pour être visible, attirer des visiteurs

qualifiés et gagner des clients sur internet.

Voici quelques étapes à suivre pour créer

le contenu web :

ü Identifier les requêtes de votre cible

clientèle et définissez de son adéquat ;

ü Définissez la structure de votre

message ;

ü Rédiger le contenu de votre page ;

ü Créer vos titres et sous-titres ;

ü Ajouter des visuels pertinents ;

ü Construire votre maillage interne ;

ü Paramétrer vos données(SEO).

Aujourd'hui, pour être visible sur le web, il faut se

faire remarquer et la création du contenu web est l'une des voies

efficaces, le contenu d'une page internet est constitué du code de la

page + Textes, les images, sons, vidéos... tout ceux-ci sont liés

à la page mais ne sont pas intégrés.

Voici en détail les types de formats de contenus web

mais qui sont gratuit :

1. Les articles informatifs ;

2. L'infographie (image, photos) ;

3. Le podcast ;

4. La newsletter ;

5. L'interview ;

6. L'ebbok ou livre blan ;

7. Le webinar.

N.B Cette adresse vous permettra de créer votre contenu

web. w.w.w.redacteur.com_creer_contenu_web

I.5 LES CARACTERISTIQUES

WEB

Les caractéristiques désignent ce qui constitue

le caractère distinctif, la particularité d'une personne ou d'une

chose qui la détermine, ainsi nous allons déceler quelques

éléments qui déterminent le web.

Les caractéristiques web se résument de la

manière suivante :

§ Le marketing (web), le marketing est sans exception,

c'est le point le plus important ;

§ La performance ;

§ La structure du site web ;

§ L'appel à l'action ;

§ Les donnés

La performance d'un site web est affectée par :

ü La disponibilité des ressources

ü La pile de logiciels d'hébergement

ü CMS

ü Thème et choix d'articles.

I.6 SITE WEB

Un site web appelé autrement site internet est un

ensemble de pages web et des ressources reliées par des hyperliens,

défini et accessible par une adresse web, ce dernier est

développé à l'aide de langages de programmation web puis

hébergés sur un serveur web accessible via le réseau

mondial Internet, un intranet local ou n'importe quel autre

réseau.10(*)

D'emblée, la conception d'un site web c'est un projet

à parts entières comprenant trois phases notamment :

§ La conception

§ La réalisation

§ L'hébergement.

La conception consiste à éditer tous les codes

sources dans un éditeur cette édition peut se faire avec :

Bloc-notes, Notepad++... ensuite les enregistrés avec l'extension

.html

Quant à la réalisation, celle-ci consiste

à compiler les codes sources dans un navigateur web compatible ça

peut-être : Internet Explorer, Google Crome, Mozilla...

C'est-à-dire cette phase consiste à faire passer du stade de la

conception à celui de la chose existante.

Enfin l'Hébergement consiste à allouer ou se

procurer d'un espace sur le satellite afin de conserver toutes les informations

d'un site internet. Ces données seront consultables par tout le

monde.

I.7 LE NAVIGATEUR WEB

Le navigateur web est un logiciel conçu pour consulter

et afficher le Word wide web. Techniquement c'est aussi au minimum un client

HTTP11(*).

D'une part le navigateur web est également

définit comme étant un logiciel permettant d'ouvrir un document

enregistré avec l'extension html.

Il existe de nombreux navigateurs web pour toutes sortes de

matériels (Ordinateur personnel, tablette tactile,

Téléphones mobiles) ; les navigateurs les plus utilises sont

les suivant :

Ä Google Crome : C'est le

navigateur du Google, il est facile à employer et très

rapide ;

Ä Mozilla : C'est le navigateur

fondateur Mozilla célèbre et réputé ;

Ä Internet Explorer : C'est un

navigateur du Microsoft qui équipe tous les PC Windows et c'est un

navigateur que j'ai souvent utilisé pour tester mes sites ;

Ä Safari : C'est un navigateur

d'appel qui équipe tous les MAC ;

Ä Opéra : C'est un

navigateur qui est moins utilisé, mais propose des nombreuses

fonctionnalités ;

Ä Firefox : C'est un navigateur

alternatif, plus rapide, et plus privé aux navigateurs comme Internet

Explorer.

I.8 SECURITE D'UN SITE WEB

La sécurité des sites web est toujours

d'actualité car les menaces et les attaques sur les sites web augmentent

considérablement. Quel que soit votre activité, vous pouvez

être visé. Beaucoup de pirates informatiques s'intéressent

à un site web pas pour voler des données ou pour corrompre le

site, mais plutôt pour l'utiliser pour un but encore plus

sérieux.

Cela peut inclure l'utilisation du serveur du site pour

envoyer une masse de courrier indésirable ou de distribuer des fichiers

illégaux.12(*)

Voici quelques étapes à suivre afin de

protéger votre site web de ces pirates malveillants :

1. Commencer d'abord par installer un certificat SSL (Pour

passer votre site en HTTPS) ;

2. Mettre à jour votre site et ses plugins

régulièrement ;

3. Configurer des sauvegardes journalières ;

4. Installer des plugins permettant de sécuriser votre

site WordPress ;

5. Utiliser HTTPS, vous devriez également envisager de

passer à https « Protocole de transfert HyperText

sécurisé » pour renforcer d'avantage la

sécurité de votre site.

Les sites web utilisent le protocole standard pour le

transfert de données entre le serveur et le navigateur du client http ou

protocole de transfert hypertexte sont susceptible. L'utilisation de HTTPS est

fortement conseillée pour un site e-commerce, ou un site traitant des

informations confidentielles et privées sur des clients.

6. Choisir un bon hébergeur, vous pouvez bien entendu,

choisir votre hébergement en vous basant sur des offres très

marchés. Toutes fois, vous risquez d'être exposez à des

attaques.

C'est pourquoi,il est raisonnable de trouver des fournisseurs

d'hébergement web réputés qui offrent des

fonctionnalités telles qu'un serveur SSL sécurisé (requis

pour HTTPS).

7. Mot de passe et protection, Il est préférable

d'utiliser des mots de passes toujours plus complexes, mêlant lettres

minuscules, majuscules, chiffres et caractères spéciaux pour tous

vos comptes et surtout pour le comptes administrateur de votre site.

N'utiliser jamais des mots de passes simples, n'utiliser pas

des mots de passes tel que le nom de votre enfant ou date d'anniversaire, car

les pirates informatiques peuvent habituellement accéder facilement

à cette information.

N.B Partant de toutes les étapes de protection d'un

site web, il sied à noter qu'il n'existe pas une sécurité

totale sur les réseaux ou soit sur les sites web. Les utilisateurs

doivent à chaque instant recyclé du fonctionnement des

applications, des logiciels ainsi que les équipements informatiques mis

à leur disposition, afin garantir la protection des systèmes

d'informations des entreprises.

I.9 L'URL

Une URL, couramment appelée adresse web, est une

chaîne de caractère uniformes qui permet d'identifier une

ressource du Word wide web par son emplacement et de préciser le

protocole internet pour la récupérer :elle peut localiser divers

formats appelés en anglais Uniform Locator Ressource et

en français : « Localisateur uniforme de

ressource » L'url se décompose en cinq partie :

1. Le nom du protocole : C'est le langage utilisé

pour communiquer sur le réseau ;

2. Identifiant : Permet de spécifier les

paramètres d'accès à un serveur

sécurisé ;

3. Le nom du serveur : C'est le nom du domaine de

l'ordinateur hébergeant la ressource demandée ;

4. Le numéro du port : C'est le numéro

associé à un serveur permettant au serveur de savoir quel type de

ressource demandée ;

5. Chemin d'accès de la ressource : Permet au

serveur de savoir l'emplacement auquel la ressource est située.

Considérons cet exemple d'une url :

http://www.commentcamarche.com

I.10 APPLICATION WEB (FIRE

WALL)

Dans ce point, nous allons définir le mot application

dans deux volets notamment :

§ Application web ;

§ Application fire Wall.

Dans le domaine informatique, une application web est une

application manipulable directement en ligne grâce à un navigateur

web et qui ne nécessite donc pas d'installation sur les machines

clientes, contrairement aux applications mobiles.

D'une part elle est un logiciel applicatif

hébergé par un serveur et accessible par le biais d'un navigateur

web ; cette dernière est généralement basée

sur HTML, JavaScript, et CSS. Etant donné qu'une telle application est

chargée depuis un serveur web.13(*)

Partant de type, nous distinguons 5 types

d'applications :

Ä Application web statique ;

Ä Application web dynamique ;

Ä Application web de type e-shop ou e-commerce ;

Ä Application web portail ;

Ä Application web avec gestionnaire de contenu.

Un web application Fire Wall est un type de pare-feu qui

protège le serveur d'applications web dans le backend contre diverses

attaques. Le WAF garanti que la sécurité du serveur web n'est pas

compromise en examinant les paquets de requêtes http/HTTPS et les

modèles de trafic web ; ce pare-feu contrôle une fois de plus

les entrées/sorties ou les appels systèmes d'une application ou

d'un service.

Appelé WAF, elle permet de vérifier les

données des paquets afin de protéger la couche application du

modèle OSI.

I.11 E-MAIL

Un courrier électronique également nommé

courriel, mail francisé en mel, ou e-mail, est un message écrit,

envoyé électroniquement via un réseau informatique. On

appelle messagerie électronique l'ensemble de système qui permet

la transmission des messages via l'internet.

Le Mail reste le moyen de contact le plus utilisé sur

internet. C'est le même principe que le courrier mais au lieu de passer

par la poste, on désir mieux envoyé son message

électroniquement à travers l'internet.

Voici la structure d'un mail ou ses principaux

éléments qui le composent :

Ø Adresse du destinateur, c'est le seul

élément indispensable : en effet même dépourvu

d'objet et de contenu, le courriel parviendra à son destinateur si cette

adresse est correcte ;

o Exemple :

bernardngalamulume7@gmail.com

Ø Copie à, indique le nombre de personnes que

vous voulez envoyer le courriel

Ø Copie masquée, le rôle est semblable

à celui de Cc toutefois les destinataires listés dans les champs

A : et Cc ne verront pas les destinataires que vous avez ajouté

dans le champ Cc ;

Ø Objet de message, C'est intitulé de votre

courrier électronique ;

Ø Pièce jointe, C'est une zone qui consiste

à joindre soit une image, un document, une vidéo, un son dans

votre courriel ;

Ø Signature ;

Ø Mise en forme ;

Ø Correcteur orthographique.

Pour concrétiser toutes ces étapes, vous devez

appuyer sur envoyer, puis votre message courriel sera envoyé à la

destination indiquée. Les courriels sont envoyés à travers

des logiciels ou programmes, ces logiciels sont utilisés pour le

courrier électronique mais nous pouvons également

consultés notre boîte électronique directement sur le web.

Il s'agit de :

§ Outlook Express de microsoftcorp ;

§ Messagerie Net Scape ;

§ Facebook et Skype.

I.12 TYPES DE SITES WEB

Les sites peuvent être distingués selon

différents critères comme suit :

Ä Distinction selon le but poursuivi et le

contenu : On distingue :

1. Les sites cataloguent : Permettent de

présenter les produits d'une entreprise et de les mettre en

valeur ;

2. Les sites d'informations : Sont des

sites fournissant des informations particulières à des

internautes ;

3. Les sites institutionnels : Sont des

sites destinés à décrire l'activité d'une

organisation, et à donner les informations nécessaires aux

clients ou aux bénéficiaires ;

4. Les sites personnels : Sont des sites

réalisés par des particuliers à titre de loisir, le plus

souvent par passion pour u sujet ou une discipline ;

5. Les sites communautaires :Sont des

sites réunissant des internautes au tour d'un intérêt

commun ;

6. Les sites intranets : Sont des sites

accessibles de l'intérieur d'une entreprise ou d'une direction, ayant

pour objet la mise à disposition et le partage d'informations

professionnelles ;

7. Les sites vitrines : Sont des sites

dont l'objectif est de mettre en avant l'image de marque de la

société en présentant par exemple ses produits ou ses

services.

Ä Distinction selon les fonctionnements et les

techniques : On distingue :

1. Sites statiques : Ils sont

constitués des pages HTML dont le contenu est invariable dans le

temps ;

2. Site dynamique : Ce sont des sites

web dont les pages HTML se construisent dynamiquement lors de leur consultation

par un internaute. Les données sont changeantes car extraites à

partir de bases de données régulièrement mise à

jour. La construction de site dynamique repose sur des technologies de Scripts

telles que PHP, ASP, ou ColdFusion...

I.13 TECHNOLOGIES WEB

Les technologies web sont un ensemble de protocole et

spécification qui composent et sont utilisées par le Word wide

web (généralement abrégé web ou W.W.W) et ses

normes.

Le web a été créé en 1989 comme

application de partage d'informations puis est devenu une plate-forme à

part entière sur laquelle sont développées

régulièrement des nouvelles technologies.

C'est pourquoi les technologies permettent d'automatiser la

génération des pages à l'aide d'un langage de scripte du

coté serveur ont été mise au point, parmi lesquelles les

plus rependues sont :

Ä La première historiquement appelée

CGI (Cammon, Gateway, Interface) :

consiste à interpréter le programme généralement

écrit en PRL puis de leur faire renvoyer un contenu compatible avec le

protocole http ;

Ä Le langage ASP (Active, Serveur,

Pages) : des Microsoft a permis de simplifier l'écriture de TEL

SCRIPTE en manipulant les objets en VB scripte ;

Ä Le langage PHP (Hypertexte,

Pre-Procesor) : emploie son propre langage dérivé du C++ et

le PRL ;

Ä Le langage JSP (Java serveur, Page) : est la plus

récente parmi toutes les technologies citées, elle permet

d'utiliser toutes la puissance de Java pour créer des pages web

dynamique ;

Ä Le DHTML (Dynamique, Hypertexte ; Marcup

langage) : est un ensemble de langage complémentaire de HTML

permettant de rendre une page plus dynamique, ces langages sont :

ü JAVA SCRIPTE : C'est un langage de scripte

incorporé dans un document html permettant d'exécuter les

commandes du coté client c'est-à-dire au niveau du

navigateur ;

ü Les feuilles de style (CSS) : Regroupent dans un

même document les définitions de chaque balise d'une page web ou

d'un site tout entier.14(*)

I.14 STRUCTURE D'UN MESSAGE

WEB

Généralement la structure d'un message web

désigne la manière dont un courrier électronique est

bâti et présenté, ainsi trois éléments

peuvent caractériser la structure d'un message web notamment :

§ Enveloppe du message :

L'enveloppe est constituée des informations qui assurent le transfert

affectif de l'e-mail d'un serveur de messagerie à un autre. Elle

correspond l'adresse de l'expéditeur « MAIL FROM »

l'adresse de destinataire « RCPTTO » et les

données DATA (contenant les entêtes, le corps et les

pièces-jointes).

§ L'entête du courrier : Une

partie de l'entête du courrier électronique est

générée de manière automatique par le logiciel de

messagerie MUA (Mail User Agent) client de messagerie électronique. Les

champs d'entête sont donc composés de plusieurs paramètres

d'entête, certains essentiels pour le courrier

électronique :

Ä FROM : C'est l'adresse

électronique de l'expéditeur ou de l'émetteur du

message ;

Exemple :

benparker@gmail.com

Ä Date : C'est la date d'envoi du

courrier

Ä Reply-To : Adresse alternative

à celle du champ From

Ä Subjet : Le sujet du message. Ce

sujet peut-être en ASCII ;

Ä Le corps du message : Le message

est composé principalement de l'entête du courrier et du message.

Ce corps du message concerne le message proprement dit que vous rédiger

pour transmettre au destinataire.

Exemple d'une structure d'un courrier

électronique :

HELO expedition.com

MAIL FROM: expeditaire@

Expeditaire-com

RCPT TO : destinataire@

DATA

From : `'Expeditaire `'<

expeditaire@expeditaire.com

To : `'Destinateur `'<destinataire@

Destinataire.com>

Subjet : Structure d'un courrier électronique

Bonjour, ceci est un message.

I.15 MOTEUR DE RECHERCHE

Un moteur de recherche désigne une application

permettant à un utilisateur d'effectuer une recherche locale ou en ligne

c'est-à-dire de trouver des ressources à partir d'une

requête composée de termes. Les ressources peuvent être

notamment des pages web, des articles de forums Usenet, des images, des

vidéos, des fichiers, des ouvrages, des sites pédagogiques, des

applications, des logiciels open sources.15(*)

Sur les principes, le moteur de recherche fonctionne

généralement avec une indexation du contenu des sites internet

dans une ou plusieurs bases de données de l'exploitation du moteur de

recherche, indexation effectuée probablement à la recherche.

Ainsi le moteur restitue en fonction de ses paramètres

(exemple : Les différents algorithmes de recherche de Google) une

liste de page correspondant aux mots recherchés.

Nous distinguons plusieurs types de moteur de recherche selon

les domaines :

1. Moteurs de recherche

d'entreprise :

ü Aleph Search Dark ;

ü OppScience ;

ü Search Blox ;

ü Watson Discovery ;

2. Moteurs de recherche libre :

ü Data firi ;

ü Giga Blast ;

ü Grub ;

ü Xapian ;

3. Moteurs de recherche éducation et

recherche :

ü Google scholar ;

ü ISIDORE ;

ü PUBMED ;

4. Moteurs de recherche d'image :

ü Google images

ü Qwant images ;

5. Moteur de recherche vidéo :

ü Sépia Search

I.16 SERVEUR

Un serveur informatique offre des services accessibles via un

réseau. Il peut-être matériel ou logiciel ; c'est un

ordinateur qui exécute des opérations suivant les requêtes

effectuées par un autre ordinateur

appelé « Client » C'est pourquoi on attend

souvent parler de relation « Client/serveur ». Par exemple,

un utilisateur (Coté client) va rechercher un site internet en utilisant

un navigateur web, pour que ce dernier puisse l'afficher il va effectuer une

requête au serveur http qui est un serveur web.16(*)

I.16.1 SERVICES OFFERTS PAR UN

SERVEUR

Deux serveurs clients (Deux ordinateurs reliés) peuvent

se partager électriquement des données. En effet, un serveur

informatique permet de :

§ Fournir un accès à un site internet via

un navigateur web, collecter et d'envoyer des mails, de stocker et de consulter

des bases de données, de gérer les sites e-commerce, de

créer un réseau de partage d'imprimantes, de gérer

l'authentification et les accès à des sites internet ou encore

d'héberger des logiciels entant que service (SAAS) ;

§ Protéger ses données contre les hackers,

de centraliser la gestion de son système d'information, et de partager

ses ressources.

I.16.2 TYPE DE SERVEUR

Il existe plusieurs types de serveurs informatiques parmi

lesquels nous citons :

Ä Web : C'est ce qui permet à un navigateur

web d'afficher un site internet ;

Ä Fichiers : Il permet de stocker tous les documents

et de rendre accessible depuis n'importe quel ordinateur ;

Ä Applicatif métiers : Il permet de de

stocker toutes les données commerciales, clients comptabilité et

d'en extraire que les données ;

Ä Messagerie : Il permet de gérer la

distribution des mails et d'y avoir accès à distance.

CONCLUSION PARTIELLE

Pour mettre un terme à ce chapitre consacré aux

généralités sur le web, nous disons que le web est un

monde sans frontière qui est accessible en tout temps.

Des gens de partout peuvent trouver son site web et consulter

ses produits ou services. Raison pour laquelle nous disons que l'entré

en scène de Word wide web (www) a popularisé l'internet, et qui

fait exploser le nombre de ses majorités des organisations qui doivent

enrichir leur prestation via des sites web.

CHAPITRE DEUXIEME :

LES RESEAUX INFORMATIQUES

II.1 INRODUCTION

Pour des raisons de coûts et de performances et aussi

pour être plus efficace, les entreprises ont éprouvé le

besoin d'échanger des informations et de partager les

périphériques.

La réponse à ce besoin est la création de

réseaux. Les réseaux ont été donc crées pour

le partage d'informations (données, son, images, vidéos) et de

périphériques (imprimantes).

II.2 TYPES DES RESEAUX

INFORMATIQUES17(*)

Les réseaux informatiques sont classés selon

plusieurs critères notamment :

§ Informations transmises ;

§ Distance couverte ;

§ Ouverture ;

§ Architecture.

a) Selon l'information transmise : Nous

avons :

Ä Réseau de radio

diffusion : C'est un type de réseau où la source

diffuse une onde électromagnétique ou un signal électrique

qui est capté par tous les récepteurs de radio et

télévision réglés sur la fréquence

d'émission.

Exemple : Les ondes qui circulent entre

Radio-et-Poste récepteur.

Ä Réseau de collecte : C'est

un réseau qui collecte les signaux envoyés par différents

points, c'est l'inverse du réseau de diffusion ; le centre de

collecte reçoit des données de différents

sous-systèmes installés dans différents endroits.

Exemple : Le Système de

surveillance d'une banque

Ä Réseau de commuté :

C'est un type de réseau qui permet d'échanger entre deux

consommateurs, dans ce type de réseau il n'est pas question d'une source

qui fait une transmission unilatérale, mais d'une communication

bilatérale, les deux interlocuteurs échangent des informations en

temps réel pendant toute la durée de la connexion.

Exemple : Communication

Téléphonique.

b) Selon la distance couverte :

Selon la distance couverte ou couverture géographique

nous avons :

Ä Les LAN (Local Area Network) :

Les réseaux LAN sont des réseaux à

caractéristique haut débit, faible pourcentage d'erreur, couvrant

une région géographique relativement peu étendue

(Jusqu'à quelques milliers de mètres). Ce type de réseau

est utilisé pour relier les ordinateurs d'une même entreprise

entre eux.

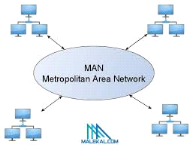

Ä Les MAN (Métropolitain Area

Network) : Les réseaux métropolitain (MAN) est un

réseau s'étend sur une région métropolitaine plus

vaste que celui d'un réseau local. C'est un réseau a

étendu d'une ville, son étendue est inférieure à 10

kms de diamètre et son débit élevé entre 10 et 100

Mb/s) capacité d'interconnexion de réseaux locaux.

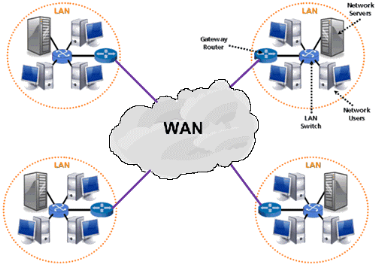

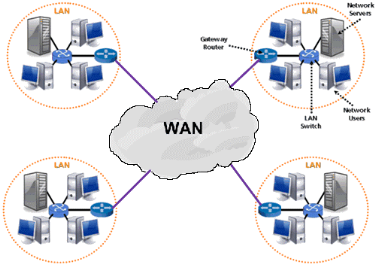

Ä Les WAN (Wide Area Network) : Les

réseaux WAN (étendus) couvrent une très large

étendue géographique, de l'ordre parfois de milliers de

kilomètres. Ce type de réseau relie plusieurs réseaux

MAN

c) Selon l'ouverture : Selon l'ouverture

nous avons :

ü Les réseaux

privés :

· INTRANET : C'est un réseau

informatique utilisé au sein d'une entreprise ou de toute autre

entité organisationnelle utilisant les mêmes technologies

qu'internet : logiciel, navigation, serveur web, et le moteur de

recherche ;

ü Les réseaux publics :

· INTERNET : Nous avons coutume de

le définir comme le réseau de réseau, il permet

d'interconnecter des millions d'utilisateurs.

d) Selon l'architecture :Selon

l'architecture nous avons :

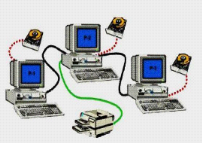

Ä Les réseaux poste-à-poste

(Peer-to-Peer) :

Dans ce type de réseau, chaque poste est à la

fois client et serveur, toutes les stations ont le même rôle et il

n'y a pas de statut privilégié pour une station. Ce type de

réseau permet de travailler en groupe.

Ä Les réseaux Client-Serveur :

Les réseaux client-serveur comportent en

général plus de dix postes. La plupart des stations sont des

« Postes-Clients » c'est-à-dire des ordinateurs dont

se servent les utilisateurs, les autres stations sont dédiées

à une ou plusieurs tâches spécialisées.

Dans ce type de réseau, le système

d'exploitationdu serveur doit être véritablement multi tâche

afin de pouvoir servir un grand nombre de requêtes en même temps et

de façon équitable.

II.3 MATERIELS RESEAU18(*)

II.3.1 Le support de communication :Les

infrastructures ou supports peuvent être des câbles dans lesquels

circulent des signaux électriques, l'atmosphère où

circulent des ondes radio, ou des fibres optiques qui propagent les ondes

lumineuses.

Dans le réseau en étoile, le support de

communication est fréquemment désigné par terme

Ethernet du nom standard de transmission de données

utilisé sur ce type de réseau.

II.3.2 Le coupleur (Carte

réseau) :Il assure l'interface entre la machine dans

laquelle elle est montée et un ensemble d'autres équipements

connectés sur le même réseau, on trouve de carte

réseaux dans les ordinateurs mais aussi dans certaines imprimantes,

copieurs...

II.3.3 Le commutateur

(Concentrateur) :Le commutateur réseau ou Switch est un

équipement qui relie plusieurs segments (Câbles ou fibres) dans un

réseau informatique.

II.3.4 Le modem :Le modem est un

appareil qui permet d'adapter les signaux électriques entre le routeur

et le support physique extérieur pour la connexion à un

réseau externe (Ligne téléphonique).

II.3.5 Passerelle :Un passerelle est un

dispositif qui permet de relier deux réseaux informatiques comme par

exemple un réseau local et internet.

II.3.6 Le serveur NAS : Un serveur NAS

(Network Attached Storage) est un appareil qui ne contient que des disques durs

pour la sauvegarde de données en réseau.

II.4 TOPOLOGIE DE RESEAUX

INFORMATIQUE

II.4.1 TOPOLOGIE PHYSIQUE

La topologie physique désigne la manière dont

les équipements sont interconnectés en réseau pour

échanger les informations.

II.4.2.1 Topologie en BUS

Une topologie en bus est l'organisation la plus simple d'un

réseau. En effet, dans cette topologie tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial.

Cette topologie a pour avantage d'être facile à

mettre en oeuvre et de posséder un fonctionnement simple. Mais si l'une

des connexions est défectueuse, l'ensemble du réseau est

affecté.

II.4.2.2 Topologie en ETOILE

Dans la topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

appelé concentrateur (en anglais HUB). Il s'agit d'une boite comprenant

un certain nombre de jonctions auxquelles il est possible de raccorder les

câbles réseau en provenance des ordinateurs.

Cette topologie a pour rôle d'assurer la communication

entre les différentesjonctions.

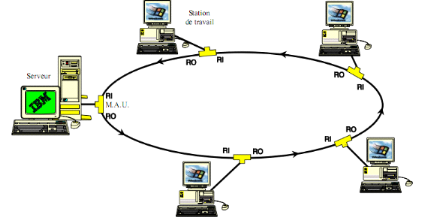

II.4.2.3 Topologie en ANNEAU

Dans un réseau possédant une topologie en

anneau, les ordinateurs sont situés sur une boucle et communiquent

chacun à leur tour. En réalité, dans une topologie en

anneau les ordinateurs ne sont pas reliés en boucle mais sont

reliés à répartiteur (Appelé MAU, Multi station

Access Unit) qui va gérer la communication entre les ordinateurs qui lui

sont reliés en impartissant à chacun d'entre eux un temps de

parole.

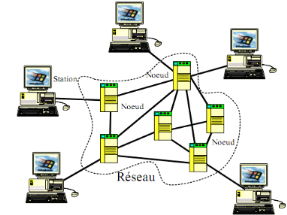

II.4.2.4 Topologie en MAILLE

Une topologie maillée, est une évolution de la

topologie en étoile, elle correspond à plusieurs liaisons points

à points. Une unité réseau peut avoir (1, N) connexions

point à point vers plusieurs autres unités.

Dans cette topologie chaque terminal est relié à

tous les autres. L'inconvénient est le nombre de liaisons

nécessaires qui devient très élevé.

II.4.1.5 Topologie HYBRIDE

La topologie Hybride généralement est la

combinaison de deux ou plusieurs topologies physiques c'est-à-dire, la

topologie en Bus, Etoile, Ring...

II.4.2 TOPOLOGIE LOGIQUE

La topologie logique désigne la manière dont les

informations circulent dans un réseau à travers les supports de

transmissions.

II.4.2.1 Le réseau Ethernet

Le réseau Ethernet est l'espace à travers lequel

on pensait au 19ème siècle propagé des ondes

électromagnétique. Elle fut mise au point vers les années

1980 par XEROS et normalisée par DECET INTEL. Elle permet

d'interconnecter les matériels dives avec grande facilité

d'exécution et chaque noeud a une adresse unique et on y accède

de façon séquentielle afin que l'information rencontre la bonne

adresse de destination.19(*)

II.4.2.2 Le réseau FDDI (Fiber Distributed Data

Interface)

Ce réseau est considéré comme une

technologie d'accès au réseau sur des lignes de type fibre

optique. Il s'agit d'une paire d'anneau dite primaire pour l'envoi de

données. L'autre secondaire pour détecter les erreurs au

primaire.20(*)

II.4.2.3 Le réseau TOKEN RING

Ce réseau est développé par IBM et

normalisé par la norme IEE. Ce réseau repose sur les

caractéristiques suivantes :

Ä Méthode d'accès au réseau

basée sur les principes de la communication tour à tour

c'est-à-dire chaque ordinateur a la possibilité de parler

à son tour en boucle d'un ordinateur à l'autre ;

Ä Lorsque l'ordinateur est en possession du jeton, il

peut émettre pendant un temps déterminé auprès

lequel il remet le jeton à l'ordinateur suivant.21(*)

II.4.3 LE CHOIX D'UNE

TOPOLOGIE

Pour choisir la topologie qui répondra le mieux

à nos besoins, on doit prendre en compte plusieurs facteurs,

c'est-à-dire analyser les avantages et inconvénients d'une

topologie par rapport à l'autre.

Tableau de topologies, leurs avantages et

inconvénients :

|

TOPOLOGIES

|

AVANTAGES

|

INCONVENIENTS

|

|

BUS

|

§ Economie de câble ;

§ Support économique et facile à

manipuler ;

§ Système simple et fiable

|

§ Ralentissement possible du réseau lorsque le

trafic est important ;

§ Problèmes difficiles à isoler ;

§ La coupure du câble peut affecter de nombreux

utilisateurs ;

§ Le bus est facile à étendre.

|

|

ANNEAU

|

§ Accès égal pour tous les

ordinateurs ;

§ Performances régulières même si les

utilisateurs sont nombreux.

|

§ La panne d'un ordinateur peut affecter le reste du

réseau ;

§ Problèmes difficiles à isoler ;

§ La reconfiguration du réseau interrompt son

fonctionnement.

|

|

ETOILE

|

§ Il est facile d'ajouter des ordinateurs et de

procéder à des modifications ;

§ Possibilité de centraliser la surveillance et

l'administration ;

§ La panne d'un ordinateur n'a d'incidence sur le reste

du réseau.

|

§ Si le point central tombe en panne le réseau est

mis hors service.

|

|

MAILLAGE

|

§ Redondance, fiabilités et facilité de

dépannage.

|

§ Couteux en câblage.

|

II.5 LE PROTOCOLE

Un protocole est un ensemble de règles à

respecter pour échanger des informations entre deux équipements,

le protocole est considéré comme un langage. Pour échanger

des informations il faut que nous parlions la même langue.22(*)

D'une part, un protocole c'est l'ensemble des règles et

procédures à respecter pour émettre et recevoir des

informations sur un réseau.

Il existe plusieurs protocoles selon ce que l'on attend de

communication certains protocoles seront par exemple spécialisés

dans l'échange de fichiers (le FTP) d'autres pourront servir à

gérer simplement l'état de la transmission et des erreurs, c'est

le cas du protocole ICMP.

Parmi les types de protocole nous citons :

A. Protocole orienté connexion :

Il s'agit d'un protocole opérant un contrôle de

transmission de données pendant une communication établie entre

deux machines. Dans tel schéma, la machine émettrice est garantie

de la validité de données qu'elle envoie. Les protocoles

orientés connexion les plus connus sont :

§ TCP/IP

§ http

B. Protocole non-orienté connexion :

Il s'agit d'un monde de communication dans lequel la machine

émettrice envoi des données sans prévenir la machine

réceptrice et l'avis de réception à la première.

Dans cette communication, les données sont envoyées sous forme de

bloc. Les protocoles non-orientés connexion le plus connu

est :UDP (User Datagramme Protocol).

II.6 L'ADRESSE

L'adresse est un numéro qui est attribué

à chaque appareil connecté à n réseau informatique

utilisant l'internet protocole. D'une part, une adresse IP (internet protocole)

est un numéro d'identification qui est attribué de façon

permanente ou provisoire à chaque périphérique

relié à un réseau informatique qui utilise l'internet

protocole.

L'adresse IP est à la base du système

d'acheminement (routage) des paquets de données sur internet.23(*)

Il existe des adresses IP de version 4 sur 32 bits (IPV4) et

de version 6 sur 128 bits (IPV6). La version 4 est actuellement la plus

utilisée elle est généralement représentée

en notation décimal avec quatre nombres compris entre 0 et 255,

séparés par des points ce qui donne par exemple

« 181.174.87.53

Exemple d'une adresse IPV4 :

172.16.254.1

Exemple d'une adresse IPV6 :

2001 :0DB8 :AC10 :

FE01 :0000.0000.0000.0000

II.7 MODELE RESEAU24(*)

En effet, les modèles permettent de classer divers

protocoles réseaux et savoir des standards qui décrivent telle ou

telle fonctionnalité que le réseau doit respecter, ainsi nous

distinguons deux types de modèle réseau : MODELE OSI et

MODELE TCP/IP

II.7.1 MODELE OSI

Le modèle de référence OSI propose une

décomposition du problème d'interconnexion des réseaux

d'ordinateurs en couches superposées à partir de la couche

physique à la couche application. Ce modèle a été

normalisé par l'ISO (ISO 7498) « Open System

Interconnexion » : qui veut dire en français :

Interconnexion de systèmes ouverts.

Ce modèle est utilisé pour modéliser

toute communication entre ordinateurs et il est composé de 7 couches et

chaque couche joue un rôle spécifique :

|

7

|

APPLICATION

|

Fournit un point d'accès aux services réseau. Le

modèle ne donne aucune spécification à cette couche.

|

|

6

|

PRESENTATION

|

Chargée du codage et la conversion des données

applicatives transmises.

|

|

5

|

SESSION

|

Gère la synchronisation des échanges et des

transactions par ouverture ou fermeture de session.

|

|

4

|

TRANSPORT

|

Gère la communication de bout en bout entre

processus.

|

|

3

|

RESEAU

|

Gère les communications de proche en proche à

travers des réseaux physiques différents.

|

|

2

|

LIAISON

|

Gère les communications entre deux hôtes

reliés directement par un support physique.

|

|

1

|

PHYSIQUE

|

Chargée de transmettre les données à

envoyer sur support physique. Service limité à l'envoi d'un

bit.

|

II.7.2 MODELE TCP/IP

Cette architecture était définie par la

défense américaine (DOD) dans le but d'interconnecter plusieurs

réseaux utilisant des protocoles de communication différents et

incompatible.

La famille de protocole TCP/IP est ce que l'on appelle un

modèle en couche comme il est défini dans le modèle OSI

(Open System Interconnexion) édité par ISO. Ce modèle est

composé de 4 couches dont chaque couche joue un rôle

spécifique.

|

4

|

APPLICATION

|

Cette couche regroupe 3 couches hautes du modèle

OSI : Application, Présentation, Session, Les unités

d'informations sont appelées

« MESSAGE »

|

|

3

|

TRANSPORT

|

Cette couche est responsable du service de transmission fiable

de données.

|

|

2

|

RESEAU

|

Cette couche est responsable de l'adressage logique du

réseau, de l'acheminement de l'information d'un noeud du réseau

à un autre.

|

|

1

|

ACCES RESEAU

|

Cette couche concerne la connexion physique proprement dite et

est directement liée au type de réseau utilisé :

Ethernet, Réseau à jeton.

|

NB. Ce qui différencie ces deux

modèles est que, OSI est resté référentiel or

TCP/IP est utilisé par internet ; le modèle OSI est

constitué de 7 couches tandis que le TCP/IP a 4 couches ; et enfin

OSI a été conçu par ISO et le TCP/IP est conçu par

l'armée américaine. Le modèle TCP/IP reste le plus

préférable.

II.8 LA SECURITE D'UN RESEAU

INFORMATIQUE

Au niveau fondamental, la sécurité du

réseau est l'opération qui consiste à protéger les

données, les applications, les appareils et les systèmes qui sont

connectés au réseau.

II.8.1 Type de sécurité de

réseau :

Ä Protection avec un pare-feu :

Pare-feu est soit un logiciel qui empêche les utilisateurs non

autorisés d'accéder à votre réseau

en bloquant l'entrée du trafic suspect, mais en laissant passer le

trafic légitime ;

Ä Contrôle d'accès au

réseau (NAC) : Le contrôle d'accès au

réseau comme son nom d'indique, contrôle l'accès à

votre réseau. Le NAC est souvent utilisé pour les

« contrôles d'état de point de combinaison »

NAC peut examiner un appareil de point de combinaison comme un ordinateur

portable ou un smart phone d'assurer une sécurité qu'il dispose

d'une protection antivirus.

Ä Sécurité Cloud : La

sécurité Cloud protège les ressources en ligne telles que

les données sensibles, les applications, les IP virtualisées, les

services contre les fuites, les pertes ou vols pour assurer la

sécurité des systèmes basés sur le Cloud, il est

nécessaire de mettre en place des politiques de sécurités

et de superposer des méthodes de sécurité telle que :

l'architecture de pare-feu, les contrôles d'accès, les

réseaux privés virtuels (VPN), le chiffrement ou le masquage des

données, les logiciels de renseignement sur les menaces et les

programmes de reprise après incident.25(*)

II.9 INTERNET

L'internet c'est la contraction de deux

mots : « INTERconnected Network »

(Réseaux interconnectés) qui signifie regroupement de

réseaux reliant des ordinateurs. L'internet est donc un réseau

informatique qui relie des ordinateurs du monde entier entre eux et qui leur

permet d'échanger des informations. Les données sont transmises

par l'intermédiaire de lignes téléphoniques, des

câbles ou de satellite.

II.9.1 ORIGINE DE

L'INTERNET

L'internet est issu du réseau Arpanet,

créé aux Etats-Unis en 1969 sous l'impulsion de la D.A.R.P.A

(Defense Advanced Researc Project Agency). Arpanet avait un double

objectif : D'une part, pour échanger des informations entre

universités et militaires, et d'autre part expérimenter les

techniques de transmission des données découpées en

paquets.

Au milieu des années 1970, d'autres réseaux

(types) émergent, en particulier les réseaux locaux

d'entreprises. Il parut intéressant de relier tous ces réseaux,

indépendamment de leurs technologies respectives, pour offrir un service

de réseau global, deux protocoles furent alors

développés : TCP (Transfert Contrôle Protocol) et IP

(Internet Protocol) ceux-ci furent implantés sur le réseau

Arpanet qui devint a base du réseau internet. Au début des

années 1980 la partie militaire se sépara du réseau et fut

appelée Milnet. La partie universitaire profite des efforts de recherche

de la NSF (Nation Science Fondation) pour y connecter ses puissants

ordinateurs, fissionna avec le réseau NSF Net prit le nom d'Internet.

Pour favoriser l'adoption des protocoles TCP et IP, la

D.A.R.P.A subventionna leur intégration au système d'exploitation

UNIX qui était alors distribué à bas prix aux

universités. L'internet se développe aujourd'hui sous l'impulsion

d'opérateurs privés car seules les grandes entreprises peuvent

s'y relier directement par des liaisons permanentes. Le coût de ces

liaisons est tel que particuliers au petites entreprises se connectent via le

réseau téléphonique ou le câble, grâce aux

fournisseurs d'accès internet.26(*)

II.9.2 LA CREATION DU WORD

WIDE WEB

On appelle web : « toile »

contraction de Word Wide Web (d'où l'acronyme www), une de

possibilité offerte par le réseau internet de naviguer entre des

documents reliés par des liens hypertexte. Il suffit de cliquer sur un

lien pour être dirigé vers une autre page. Ce concept Web a

été mis au point au CERN (Centre Européen de recherche

Nucléaire) en 1991 par une équipe de chercheurs. Le principe de

web repose sur l'utilisation d'hyperliens pour naviguer entre des documents

appelés « Page web » grâce à un

logiciel appelé « Navigateur ou parfois appelé Fureteur

ou Browser en anglais »

II.9.3 AVANTAGES DE

L'INTERNET

Le premier avantage qu'internet peut offrir est le fait qu'il

soit un excellent outil pour la recherche de l'information et du savoir

grâce aux informations rapides qu'il contient.

Il est également perçu comme étant un

outil de divertissement. Internet peut être utilisé comme un moyen

de communication qui nous permet de rester en contacts du monde entier. Il

favorise une nouvelle forme de commerce : le commerce électronique.

L'internet a accès à beaucoup de services telles que, les

réservations en ligne, l'administrations électroniques, banque

électronique, bibliothèques numériques, etc. par ailleurs

l'internet a changé la nation de l'échange et du travail si on ne

cite que l'avènement du télé travail.

II.9.4 FONCTIONNEMENT DE

L'INTERNET

L'internet est constitué de la multitude de

réseaux repartis dans le monde entier et interconnectés. Chaque

réseau est attaché à une entité propre

(Université, fournisseurs d'accès à l'internet

armée) et associé à un identifiant unique appelé

autonomous system (AS) utilisé par le protocole de routage BGP afin de

pouvoir communiquer entre eux. Les réseaux s'échangent des

données, soit en établissant une liaison directe, soit en se

rattachant à un noeud d'échange (point de peering). Ces

échanges peuvent se limiter au trafic entre les utilisateurs respectifs

(on parle alors de peering). Un opérateur qui fournit un service de

transit internet à d'autres fournisseurs d'accès est

appelé « Carrier ».

Ces accords d'échange de trafic sont libres, ils ne

font pas d'objet d'une régularisation par une autorité centrale.

Chaque réseau est connecté à un ou plusieurs autres

réseaux lorsque des données doivent être transmises d'un

ordinateur vers un autre appartenant à un AS différent, il faut

alors déterminer le chemin à effectuer parmi les réseaux.

En pratique, ces

Connexions sont réalisées par des

infrastructures matérielles et des protocoles informatiques.27(*)

II.9.5 LES SERVICES OFFERTS

PAR INTERNET

L'internet offre plusieurs services à ses usagers. Tous

fonctionnent dans l'environnement Client-serveur. Pour y accéder,

l'usager doit donc disposer des logiciels-client adéquats : autant

de fonctionnalités, autant de logiciels dont il faut apprendre à

se servir. Parmi ses services nous avons :

a) Courrier électronique : Le

courrier électronique permet aux usagers d'internet de s'échanger

des messages écrits de manière efficace et rapide. Des fichiers

de taille plus au moins volumineuses peuvent être joint à ces

envoies.

b) Forum de discussion : Il correspond

à des groupes d'individus communicants sur des sujets plus au moins

spécialisés. On distingue deux types de forum :

· Forum basé sur le courrier

électronique

· Forum basé ou qui est utilisé des

serveurs de type USENET.

c) Accès à des systèmes (Fonction

Telnet) : L'une des fonctions importantes à l'origine

d'internet était de permettre aux chercheurs des centres de recherches

et universités d'accéder à distance aux ordinateurs mis

à leur disposition. Le protocole TELNET sert à cette

fonction ;

d) Transfert de fichier (Fonction FTP) :

Le transfert des fichiers d'un ordinateur à un autre peut

s'effectuer grâce au protocole FTP (File Transfert Protocole). En

pratique, ce protocole permet à un usage d'accéder aux fichiers

d'un ordinateur serveur distant ;

e) Hypertexte et Word Wide Web : Le Word

wide web (www) ou encore plus facilement W3, le web constitue la vitrine de

l'internet. La fonction navigation en mode web est le monde de consultation de

l'information le plus évolué dans Internet. Son taux de

croissance a été figurant depuis les dernières

années et il s'est vite établi comme une ressource d'information

incontournable. Il utilise le protocole http (Hypertexte Transfert Protocole)

pour l'échange d'information entre le logiciel client,

c'est-à-dire la navigation et le serveur. C'est pourquoi l'adresse URL

d'un serveur web se présente sous la forme :

http://hôte/répertoire/sous-répertoire/fichier.html.

II.9.6 LE SYSTEME DES NOMS DES

DOMAINE

Le système de noms de domaine en anglais (Domain Name

System) ou serveur DNS est un service dont la principale fonction est de

traduire un nom de domaine en adresse IP. Pour simplifier, le serveur DNS agit

comme un annuaire que consulte un ordinateur au moment d'accéder

à un autre ordinateur via un réseau. Autrement dit, le serveur

DNS est ce service qui permet d'associer à un site web (ou un ordinateur

connecté ou un serveur) une adresse IP comme annuaire

téléphonique permet d'associer un numéro de

téléphone à un nom d'abonné.

Le domaine Name System a donc été mis en place

pour identifier de manière plus simple les différents sites

web : il s'agit d'un système de traduction des adresses IP, adresse

attribuée de manière unique à chaque machine

connectée à l'internet (Les adresses IP sont en quelque sorte

l'analogue des numéros de téléphone).

II.9.7 CONNEXION INTERNET

Pour accéder à l'internet, il est

nécessaire d'établir une communication entre votre ordinateur et

un serveur relié à l'internet généralement

hébergé par une société appelée

« Fournisseur d'accès F.A.I » il y a plusieurs modes

de connexions qui circulent par la vitesse de transmission de données en

KB, MB, GB le F.A.I propose ces différents types par abonnement qui

varie en tarif.

II. 10 INTRANET

Contrairement à l'extranet, l'intranet est un

réseau local utilisé en interne dans une entreprise dont le but

est d'échanger de documents en interne, d'accéder à des

applications métiers aidant à la vie de l'entreprise.

D'une part l'intranet est considéré comme un

site internet normal, il nécessite donc un serveur web, les mêmes

langages et protocoles (dont HTML& JavaScript) tout comme l'extranet, la

connexion de l'utilisateur en interne de l'entreprise doit être

sécurisée par une authentification. Pour éviter toutes

tentatives d'instructions, une passerelle et un pare-feu sont nécessaire

donc pour isoler l'intranet du réseauinternet.

II.10.1 UTILISATION D'UN

INTRANET

Ä Via une interface dédiée, l'intranet aide

les employés à chercher et trouver rapidement des informations

sur l'entreprise sur la documentation de leur produits et services ;

Ä C'est également un moyen de mieux communiquer en

interne entre les différentes parties prenantes d'une

entreprise ;

Ä L'intranet permet également aux entreprises de

développer et de déployer des applications métiers

(support client, outils de gestion comptable, outils de formation en

ligne...)

CONCLUSION PARTIELLE

Comme nous l'avons décrit tout au long de ce chapitre,

la mise en communication des ordinateurs nécessite en plus de la

connexion physique un paramétrage de protocole. Un protocole

désigne en fait un ensemble d'équipements pour émettre et

recevoir des informations.

Dans un réseau informatique, les ordinateurs se

désignent par leurs adresses. Cette dernière est un nombre qui

identifie de manière unique un équipement (Ordinateur,

imprimantes, serveur, etc.) d'un réseau. L'adressage consiste à

attribuer les adresses IP aux équipements d'un réseau.

Concernant l'internet, nous devons retenir que celui-ci

fonctionne suivant un modèle en couches, similaire au modèle OSI.

Les éléments appartenant aux mêmes couches utilisent un

protocole de communication pour s'échanger des informations.

Chaque protocole a des fonctions propres et ensemble, ils

fournissent un éventail des moyens permettant de répondre

à la multiplicité et à la diversité des besoins sur

internet.

CHAPITRE TROISIEME :

ANALYSE PREALABLE

III.0 INTRODUCTION

L'analyse préalable constitue l'étape la

première d'une analyse informatique. Elle utilise une approche qui vise

à actualise et à préciser la structure globale du

système actuel de l'organisation, de décrire les

procédures et leurs enchaînement ; définir les postes

de travail concernés ; de préciser l'analyse de

procédures envisagées en ce qui concerne : les

entrées, les traitements ; et les sorties à utiliser dans le

domaine étudie ; estimer les ressources matérielles,

humaines et financières nécessaire au fonctionnement du

système actuel et future ; apporter certaines critiques afin de

pouvoir proposer une solution celle d'informatisation ou de la

réorganisation de ce système.

III.1 PRESENTATION DE

L'UNIKAN

L'université de Kananga (UNIKAN) est une

université publique de la République démocratique du

Congo, située dans la province du Kasaï central, dans la ville de

Kananga.

A sa Création elle était une « extension de

l'Université de Lubumbashi » et s'appelait alors « Centre

Universitaire de Kananga (C.U.K.) ».Sa langue d'enseignement est le

français. Quelques années seulement plus tard, soit en 2007, le

centre Universitaire de Kananga devient désormais autonome et porte sa

nouvelle dénomination officielle "UNIKAN". C'est la seule

université officielle de la province. Elle travaille en proche

collaboration avec l'Université de Notre-Dame du Kasaï "U. KA",

université catholique agrée.

A. HISTORIQUE

L'université de Kananga est un établissement

Université, placée sous tutelle du ministre de l'enseignement

supérieur et universitaire de la République Démocratique

du Congo. Elle est le produit de l'automatisation de centre Universitaire de

Kananga, extension de l'Université de Lubumbashi.

En effet, en réponse d'une demande formulée par

le groupe parlement du Kasaï Occidental siégeât haut conseil

de la République central vivant au Katanga, le Recteur de

l'université de Lubumbashi Monsieur le professeur KALUMBA LUFUNDA

géra le centre universitaire de Kananga par la décision rectorale

N° 010 /2002 du 12 Mars 2002.

Cette décision a été

entérinée l'arrêté ministériel

N°MINIDUC/CAB/MIN/ESU/0386/2002 du 04Novembre 2002. Cet

arrêté plaça Je centre universitaire de Kananga sous la

gestion et control de l'université de Lubumbashi en ce qui concerne son

encadrement pédagogique, administratif et financier. La décision

ventrale N° 010/2002 sous indiquées

désigner également les animateurs de cette institution

d'enseignement public.

Il s'agit de :

ü Prof MULO WAYI DIBAYA : Recteur

ü Prof MULUMBA BUBYABO : Secrétaire

Général Académique

ü Prof TSHISANDA NTABALA : Secrétaire

Général Administratif et Financier.

La dernière cité nommée par la

décision rectoral N°019/2002 signé également par le

Recteur de Université Lubumbashi.

Actuellement l'Université de Kananga est sous la

décision de :

v Prof Joseph NSABUA TSHIBUKOLE : Recteur

v Prof Martin BEYA : Secrétaire Général

Académique

v Prof Augustin LOKO MFUAMBA : Secrétaire

Général Administratif

Depuis la création de cette Université, elle a

connu trois comités de Gestion : celui de Professeur

MULOWAYI, deProfesseurJoseph NSABUAet celui de

Professeur TSHISANDA NTABALA MUENYI Emery qui est en court de

la gestion.

B. OBJECTIFS

Toujours dans la même organisation que d'autres

institutions, les objectifs de l'Université de Kananga sera portant sur

la Science, l'Administration de l'éducation et l'approfondissement de la

science en faveur de ces facultés organisées ci-dessous :

Ø Faculté des sciences Informatiques dont nous

sommes concernés

Ø Faculté de Droit

Ø Faculté d'Economie Financière

Ø Faculté des Relations Internationales

Ø Faculté d'Agronomie

Ø Faculté de Science Politique et

Administratives (SPA)

Ø L'Ecole de la Santé Publique.

C. SITUATION GEOGRAPHIQUE

L'Université de Kananga (site de KATAMBAYI) se trouve

dans la République Démocratique du Congo, Province du Kasaï

Central, ville de Kananga, Commune de NGAZA, Elle est dans ses bâtiments

à KATAMBAYI.

Elle est bornée :

Ø Au Nord par l'Aéroport National de LUNGANDU

Ø Au Sud par le village TSHIMPIDINGI

Ø A l'Est par le Village MULOMBODI

Ø A l'Ouest par le village de NTAMBUE SAINT BERNARD

D. DIVISION DU BUDGET

DIVISION PRODUCTION

DIVISION COMPTABLE

RECTEUR

CELLULE INFORMATIQUE

PATRIMOINE

INTENDENCE

DIRECTION

DU PERSONNEL

ADMINISTRATEUR DE BUDGET

SECRETAIRE GENERAL ADMINISTRATIF

CRPS

APPARITION

INSPECTION

FACULTE

DIVAC

BIBLIOTHEQUE

SECRETAIRE GENERAL ACADEMIQUE

ORGANIGRAMME

III.2 ETUDE DE L'EXISTANT

III.2.1 NARRATION

Lorsqu'un étudiant désir prendre son inscription

à l'université de Kananga, il arrive au sein de cette institution

et s'intéresse à la réception, le réceptionniste

lui oriente au bureau de l'appariteur central chargé des services

d'inscriptions, l'étudiant présente son dossier à

l'appariteur central.

Ce dossier qui est constitué des éléments

ci-après :

Ä Photocopie de bulletins 5èmeet

6èmedes humanités ;

Ä Photocopie de l'attestation de réussite

provenant de l'inspection provinciale ;

Ä Photocopie de l'attestation de bonne vie et

moeurs ;

Ä Photocopie de l'attestation de naissance ;

Ä Photocopie de l'attestation de

résidence ;

Ä Photocopie d'une carte d'électeur.

Après vérification du dossier, si ce dernier

n'est pas validel'étudiant sera obligé d'aller le

compléter, si le dossier est valide l'étudiant sera

informé des critères ou des conditions de

l'éligibilité d'inscription.

En effet, si l'étudiant a réalisé 60% ou

plus, le frais d'inscription ne s'élèvera à 10 $ ; si

l'étudiant a réalisé 59% ou moins le frais d'inscription

ne s'élèvera à 20$ et ce dernier sera soumis à un

test d'admission. Après avoir pris connaissance de critères et

conditions précités, l'étudiant verse le frais

d'inscription auprès d'une caissière se trouvant toujours au sein

de l'apparitorat central et puis un reçu d'inscription lui est

livré. En suite l'appariteur central lui remet un formulaire

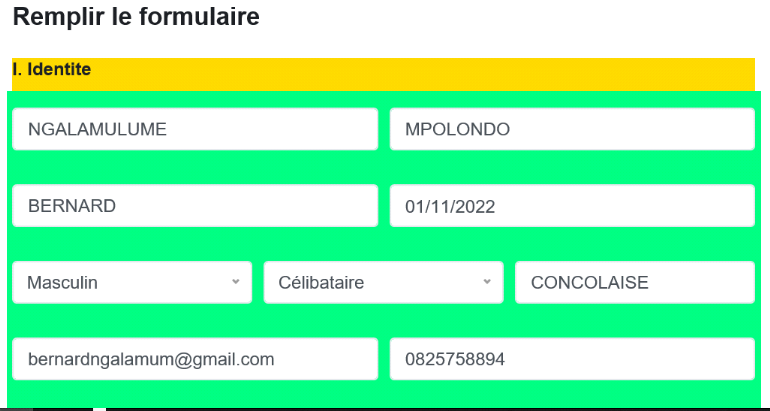

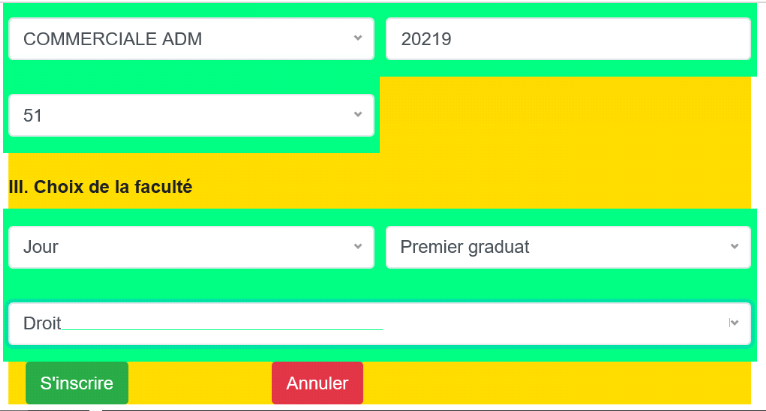

d'inscription sur lequel il doit mentionner son identité ; les