|

Implantation et réalisation d’un système de télésurveillance.par Eric KIKWETA Ecole Supérieure de Formation des Cadres/INPP - Licence Informatique 2019 |

22 Alphonse IVINZA, Introduction à la télématique et aux Réseaux informatiques, Tome1, Edition Afrique 2018, Page 60 Page | 16 c) La fibre optique23 Une fibre optique est un câble constitué d'un matériau en verre ou en matière plastique conduisant la lumière. Ce matériau, qui est un fil mince est la partie centrale du câble (le coeur), il est enveloppé dans un isolant. Les données sont transmises sous la forme d'ondes lumineuses par réfractions successives. La connexion à la fibre optique s'effectue grâce à un émetteur optique qui convertit un signal électrique en provenance d'une machine (ordinateur et autres périphériques) en un signal lumineux adapté à la fibre.

Figure .1.9. Elément d'une fibre optique24 On distingue trois types de fibres optiques : - Fibres multimodes à saut d'indice ; - Fibres multimodes à gradient d'indice ; - Fibres monomodes. 1° Fibres multimodes à saut d'indice. Le coeur translucide d'une fibre optique à saut d'indice est recouvert d'un matériau sombre qui ne laisse pas passer la lumière et donc qui a un indice de réfraction nul. Les rayons lumineux sont transmis dans le coeur de la fibre d'une extrémité à l'autre par réfractions successives. Ce type de fil propose une bande passante de 100 MHz, qui est utilisée dans les réseaux locaux à haut débit.

Figure .1.10. Fibre optique multimode à saut d'indice25 23 Alphonse IVINZA, Introduction à la télématique et aux Réseaux informatiques, Tome1, Edition Afrique 2018, Page 60 25 http://physique.unice.fr/sem6/2005-2006/PagesWeb/Fibres/Texte2.htm Page | 17 2° Fibres multimodes à gradient d'indice Dans ce type de câble, les rayons lumineux qui sont transmis dans le coeur de la fibre d'une extrémité à l'autre par réfractions successives diminuent en s'éloignant du coeur. Le chemin parcouru par le rayon lumineux est plus court en distance, ce qui diminue le temps de transmission et améliore le débit offert. La forme de la trajectoire du rayon lumineux est plus sinusoïdale parce qu'il est dévié au fur et à mesure qu'il s'éloigne du centre. La variation du chemin optique est ici plus faible parce que le coeur est de petit diamètre de dimension.

Figure .1.11. Fibre optique multimode à gradient d'indice26 3° Fibres monomodes Une fibre monomode a la particularité de ne transmettre que les rayons lumineux sur la trajectoire du coeur de la fibre. On obtient ce seul mode grâce à la très faible dimension du coeur (diamètre de 10 um et moins). De cette manière, il n y a qu'un seul chemin pour les rayons lumineux, c'est celui du coeur. Dans ces câbles, on obtient des débits intéressants qui peuvent dépasser plusieurs dizaines de Gigabit/seconde.

Figure .1.12. Fibre optique monomode27 26 http://physique.unice.fr/sem6/2005-2006/PagesWeb/Fibres/Texte2.htm 27 http://physique.unice.fr/sem6/2005-2006/PagesWeb/Fibres/Texte2.htm Page | 18 d) Les courants porteurs en ligne (CPL)28 1° Présentation C'est une technique qui consiste à transmettre les données binaires sur une ligne électrique de courant fort. Cette technologie est intéressante dans deux cas particuliers : - Création d'un réseau local dans un vieux bâtiment dans lequel le câblage s'avère complexe et couteux, c'est le cas des locaux industriels à forte perturbation électromagnétique ; - Connexion internet à tous les postes d'une entreprise ou d'une habitation. 2° Principes La distribution du courant domestique dans les habitations s'effectue sur une fréquence de 50 HZ. Le CPL sera un second courant transmis sur la même ligne, mais en utilisant une autre fréquence. Cette dernière est en général éloignée de celle du courant normal et peut se situer entre 1,6 Mhz à 30 Mhz selon les constructeurs. La problématique de la mise en oeuvre du CPL est le choix de la puissance de l'émission du signal. Car, un signal faible ne permet pas d'obtenir un débit binaire suffisant pour la transmission des données. Tandis qu'un signal de puissance élevée peut générer des interférences avec les transmissions radio présentes dans le même environnement. 3° Intégration dans une installation électrique Pour mettre en place le CPL, il faut installer un adaptateur sur les prises électriques qui vont servir de point d'accès au réseau informatique. Cet adaptateur a la forme d'une prise RJ 45. L'adaptateur est constitué de deux éléments : - Un filtre permettant de n'utiliser que les fréquences autorisées pour les transmissions simultanées du signal ; - Un système de modulation (en émission) et de démodulation (en réception) du signal. 28 Alphonse IVINZA, Introduction à la télématique et aux Réseaux informatiques, Tome1, Edition Afrique 2018, Page 63 Page | 19 e) Les supports non filaires29 L'air et le vide peuvent être considérés comme des supports de transmission des ondes électromagnétiques. Les milieux conducteurs des ondes électromagnétiques (air, vide) sont appelés espace hertzien. L'absence de support physique apporte une souplesse qui ne nécessite pas la pose des câbles. Une onde électromagnétique est caractérisée par deux paramètres : - Sa fréquence, en Hertz (Hz), c'est le nombre d'oscillations observées en une seconde; - Sa longueur d'onde évaluée en mètres mesure la distance entre deux maxima ou minima consécutifs. Dans les réseaux informatiques on utilise surtout les types suivants : les ondes radios, infrarouges et lumineuses. 2.3. Émetteur et récepteurQuel que soit le média de transmission, un émetteur convertit l'information en signal électrique, optique ou radioélectrique adapté au média, en le modulant et en l'amplifiant. Inversement, un récepteur convertit le signal transmis en information utilisable. La technique de ces fonctions d'interface est donc très dépendante du média, de la fréquence d'utilisation, et surtout de la puissance nécessaire pour compenser les pertes de propagation. Ainsi, la transmission sur une ligne Ethernet par exemple n'utilise que quelques circuits intégrés et du câble de faible section, alors qu'une liaison vers une sonde planétaire demande des émetteurs de forte puissance et des antennes de plusieurs dizaines de mètres. Dans un canal de transmission hertzien, le signal porté par l'onde radioélectrique est atténué par la perte d'espace, les absorptions atmosphériques et les précipitations, et dégradé par les diffractions et réflexions. L'Équation des télécommunications inclut tous ces facteurs et détermine la puissance et les antennes nécessaires. L'antenne radioélectrique convertit les signaux électriques en onde radioélectrique à l'émission, et inversement en réception. De nombreux types d'antennes ont été développés, selon la fréquence d'utilisation, le gain nécessaire et l'application, depuis les antennes miniatures intégrées aux téléphones mobiles, jusqu'aux paraboles géantes de radioastronomie. 29 Alphonse IVINZA, Introduction à la télématique et aux Réseaux informatiques, Tome1, Edition Afrique 2018, Page 64 Page | 20 Dans les applications bidirectionnelles, comme la radiotéléphonie, les deux fonctions peuvent être combinées dans un émetteur-récepteur. Un récepteur suivi d'un émetteur constituent un répéteur, par exemple sur un satellite de télécommunication, ou dans un câble sous-marin.30

Figure 1.13. Antennes rideau HF de télécommunication31 2.4. Partage du média de transmissionLe partage du média entre utilisateurs se fait par les techniques d'affectation, de multiplexage et d'accès multiple. L'affectation de fréquences par bande et par service sur le média hertzien est la première technique apparue pour empêcher les brouillages mutuels. À l'intérieur d'une bande de fréquences, le multiplexage fréquentiel est la division d'un média de transmission en plusieurs canaux, chacun étant affecté à une liaison. Cette affectation peut être fixe, par exemple en radiodiffusion FM, une station émet à 96,1 MHz, une autre à 94,5 MHz. L'affectation des fréquences peut être dynamique comme en FDMA32(Accès multiple par division en fréquence), utilisée par exemple lors de transmissions par satellite. Chaque utilisateur du canal y reçoit dans ce cas une autorisation temporaire pour une des fréquences disponibles. 30 Claude Servin, Réseaux et Télécoms, (Ed. Dunod. Collection Sciences Sup - 2006) (940 pages) 31 https://fr.wikipedia.org/wiki/Antenne_radio%C3%A9lectrique 32 Frequency-division multiple access (fr) Accès multiple par répartition en fréquence 33 Ashok Ambardar, Analog and Digital Signal Processing, Brooks/Cole Publishing Company, 1999, 2e éd. (ISBN 978-0-53495409-3), p. 1-2 Page | 21 En communications numériques, le multiplexage peut également être temporel ou par codage : y' Les techniques d'étalement de spectre comme le (CDMA) sont utilisées notamment en téléphonie mobile. Chaque liaison y est modulée par un code unique d'étalement, pour lequel les autres utilisateurs apparaissent comme du bruit après démodulation. y' Le codage par paquets (TDMA) est la clé du système ATM de communications internationales et de tout le réseau internet. Chaque utilisateur y transmet des «paquets numériques » munis d'adresses, qui se succèdent dans le canal. Le fonctionnement de ces techniques d'accès multiple nécessite des protocoles pour les demandes d'affectation, les adressages, dont le plus connu est le TCP/IP d'Internet. 2.5. Traitement du signalLe traitement du signal permet d'adapter l'information (sous forme de signal analogique ou numérique) au média de transmission et de la restituer après réception. À l'émission, les techniques de compression permettent de réduire le débit nécessaire, idéalement sans perte de qualité perceptible, par exemple sur la musique (MP3) ou sur la vidéo (MPEG), les codages transforment le signal d'information binaire en une forme adaptée à la modulation. À la réception, les opérations inverses sont effectuées : démodulation, décodage, correction et décompression. La correction d'erreur permet, grâce à un ajout d'information redondante par un code correcteur, de diviser de plusieurs ordres de grandeur le taux d'erreur. Ces techniques varient selon que les signaux à transmettre soient analogiques, comme la musique, la voix, l'image, ou numériques, comme les fichiers ou les textes. Un signal analogique varie continûment alors qu'un signal numérique est une succession d'états discrets, binaires dans le cas le plus simple, se succédant en séquence. Dans de nombreuses applications (TNT, téléphonie mobile, etc.), le signal analogique est converti en numérique, ce qui permet des traitements plus efficaces, en particulier le filtrage du bruit33. Seuls la modulation, l'amplification et le couplage au média restent alors analogiques. Page | 22 2.6. Systèmes de télécommunicationsUn ensemble de liaisons et de fonctions permettant d'assurer un service, constitue un système de télécommunications. Ainsi le système de satellites Inmarsat, destiné aux communications mobiles, comporte plusieurs satellites, plusieurs types de liaisons d'utilisateurs selon les débits et usages, des milliers de terminaux adaptés, et des liaisons de télémesure et de télécommande permettant le contrôle des satellites depuis les stations terrestres, celles-ci étant également connectées par des liaisons terrestres dédiées.34 Un système de télécommunications peut avoir une architecture :35 y' de type "point à point", comme un câble hertzien ou optique, ou une liaison radiotéléphonique. Des répéteurs peuvent y être inclus pour amplifier et corriger les signaux ; y' de « diffusion », comme en télévision où un émetteur est reçu par des milliers de récepteurs ; y' de « collecte », comme en surveillance océanographique, où des centaines de capteurs sont reçus par un système central ; y' en structure de réseau, où un ensemble d'émetteurs et de récepteurs communiquent entre eux par des liaisons « étoilées » (topologie en étoile) ou « point à point ». C'est la plus commune. Un réseau de radiotéléphonie de secours est un réseau simple entre un central et des mobiles, géré par des procédures radio et des opérateurs. Un réseau commuté comme le réseau téléphonique fixe, comporte des liaisons individuelles d'abonnés comme une ligne analogique, une ligne RNIS ou une ligne ADSL, des centraux téléphoniques pour établir un circuit entre deux abonnés et des liaisons haut débit pour relier les centraux téléphoniques.36 Un réseau par paquet, comme Internet, comporte des routeurs qui aiguillent les paquets d'information d'une machine vers une autre désignée par son adresse IP. 34 Encyclopédie des Postes, télégraphes et téléphones. 2 volumes (Rombaldi - 1957) (417 et 426 pages) 35 Globalstar: une constellation de 48 satellites pour le téléphone mobile. Guy lebègue dans (Revue aerospatiale, no 115 - février 1995) 36 Le Radar, 1904-2004. Histoire d'un siècle d'innovations techniques et opérationnelles. Yves Blanchard. (Éditions Ellipses - 2004 Page | 23 Section 3 : Applications3.1. Voix et sonLe transport de la voix par la téléphonie, fut la première avancée des télécommunications, juste après les premiers télégraphes. Le téléphone est l'appareil qui sert à tenir une conversation bidirectionnelle avec une personne lointaine. Il est utilisé à titre privé, pour garder le contact avec ses proches ou à titre professionnel, pour échanger des informations orales sans avoir à se rencontrer physiquement.37 La téléphonie qui repose sur le réseau téléphonique permet également des services plus avancés tels que la messagerie vocale, la conférence téléphonique ou les services vocaux. La ligne téléphonique sert aussi de solution d'accès à Internet, d'abord avec un modem en bas débit, puis en haut débit grâce à l'ADSL.38 La radiotéléphonie, c'est-à-dire la communication à distance sans fil, a d'abord été appliquée aux communications maritimes pour en accroître la sécurité, puis militaires dès la première guerre mondiale, avant de devenir un média populaire avec la TSF. La radiotéléphonie est encore le moyen principal de communication du contrôle aérien, des liaisons maritimes par la radio maritime et des liaisons de sécurité (police, secours). C'est aussi l'activité principale du radio amateurisme. La radiodiffusion est la distribution de programmes à partir d'un émetteur vers des auditeurs équipés d'un récepteur. D'abord en modulation d'amplitude en basse fréquence (GO) et moyenne fréquence (PO), puis en modulation de fréquence en VHF, elle évolue vers la radio numérique, diffusée par satellite ou en VHF terrestre.39 La téléphonie mobile offre la possibilité de téléphoner sans connexion filaire soit par une solution terrestre basée sur des zones de couverture hertzienne d'antennes-relais, soit par satellite. Le développement de ce moyen de communication est un phénomène de société remarquable de la fin du XXe siècle. Le geste de téléphoner dans la rue devient banal, au point d'inquiéter sur ses risques sanitaires et de créer un langage particulier, le langage SMS. L'accès à Internet et aux chaînes de télévision est déjà facile sur les dernières générations de téléphones (smartphones).40 37 Edward Lenert, « A Communication Theory Perspective on Telecommunications Policy », Journal of Communication, vol. 48, no 4, décembre 1998, p. 3-23 38 Telecommunication, tele- and communication, New Oxford American Dictionary (2nd edition), 2005 39 Le Radar, 1904-2004. Histoire d'un siècle d'innovations techniques et opérationnelles. Yves Blanchard. (Éditions Ellipses - 2004) 40 http://blog.domadoo.fr/2014/02/21/ces-2014-invoxia-des-solutions-de-telephonie-innovante-design Page | 24

Figure 1.14. Téléphone filaire du début des années 2000. 41 3.2. Image et vidéoLa transmission d'images fixes par ligne téléphonique remonte au bélinographe, et est toujours utilisée sous le nom abrégé de fax, comme échange de pages photocopiées, documents commerciaux ou techniques. Le radio facsimilé qui permet de transmettre des images par radio est utilisé surtout pour la diffusion de cartes météo, soit directement depuis les satellites d'observation, soit retransmises vers les navires ou les terrains d'aviation. Après le téléphone et la radio, la télévision est présente dans tous les foyers. Les forêts d'antennes yagi et de paraboles ont envahi les villes, les chaînes satellites, d'abord analogiques puis numériques ont multiplié les programmes nationaux et internationaux. Les récepteurs modernes à plasma ou LCD fournissent des images de haute qualité et la télévision numérique terrestre augmente encore le choix des usagers. La transmission d'images simultanées à une liaison de téléphonie est possible grâce à la visioconférence utilisant des canaux à haut débit dédiés, par la transmission à balayage lent analogique ou SSTV, immortalisée par les premiers pas sur la lune, et par les techniques numériques nouvelles, webcam sur internet ou téléphone mobile de dernière génération. Préparation et présentation à Paris, le 29 octobre 200142,43,44, de la première transmission de cinéma numérique par satellite en Europe d'un long métrage cinématographique par Bernard Pauchon45 et Philippe Binant46. 41 https://fr.wiktionary.org/wiki/t%C3%A9l%C3%A9phone 42 France Télécom, Commission Supérieure Technique de l'Image et du Son, Communiqué de presse, Paris, 29 octobre 2001. 43 «Numérique : le cinéma en mutation», Projections, 13, CNC, Paris, septembre 2004, p. 7. 44 Olivier Bomsel, Gilles Le Blanc, Dernier tango argentique. Le cinéma face à la numérisation, École des Mines de Paris, 2002, p. 12 45 Bernard Pauchon, France Telecom and digital cinema, ShowEast, 2001, p. 10 46 Première numérique pour le cinéma français, 01net, 2002. 47 Fontenelle, « Éloge d'Admontons », in Éloges, cité par Luke Flichy, Une histoire de la communication moderne : Espace public et vie privée, La Découverte, 1997 [détail de l'édition], p. 17-18. Page | 25 3.3. Texte et donnéesLe télégraphe est l'ancêtre des transmissions de données et la première application des télécommunications : transmettre des caractères, donc un message, par signaux optiques, puis sur une ligne puis par ondes radio (radiotélégraphie). Le télétype puis le radiotélétype l'ont automatisé. Un réseau informatique est un ensemble d'équipements reliés entre eux pour échanger des informations. Quoique l'Internet ne soit pas le seul système de réseau informatique, il en est presque devenu synonyme. La structure d'Internet est complexe et peut se séparer en plusieurs parties : y' des fonctions de communication (les lignes d'abonnés, les modems, les routeurs qui connectent au web) ; y' des fonctions de transport entre utilisateurs (les protocoles, les serveurs...) ; y' des applications qui fournissent le service final (messagerie, image, voix, moteur de recherche, etc.). La télémesure, terrestre comme en hydrologie ou en météorologie, ou spatiale comme les images météosat ou celles des sondes planétaires lointaines, permet la surveillance des installations industrielles, augmente notre connaissance de l'environnement, du climat ou de l'univers. La télécommande, la plus simple comme en domotique ou en HiFi et vidéo, ou la plus complexe comme celle des robots martiens, est la commande à distance sans fil, optique ou radio, généralement couplée à la télémesure.47 ConclusionDans ce chapitre nous avons présenté de manière non exhaustive les différentes notions touchant aux télécommunications et nous avons remarqué que les télécommunications modernes permettent de transmettre de l'image, du son et du texte dans le monde entier. Ces moyens techniques sont neutres par rapport à leur contenu. Cependant, les télécommunications sont à l'origine de débats en termes d'uniformisation de la culture, d'identité nationale ou, au contraire, de nouvelles possibilités d'expression, de communication permettant de s'affranchir des frontières et des espaces traditionnels. Page | 26 CHAPITRE II : THEORIE SUR LA TELESURVEILLANCESection 1 : IntroductionLa télésurveillance est un système technique structuré en réseau permettant de surveiller à distance des lieux (publics ou privés), des machines (voir supervision et monitoring) ou des individus48. Elle est employée dans de nombreuses situations, généralement pour des raisons de sécurité : y' Dans le cadre de la sécurité routière, au moyen de caméras spécialisées ou des capteurs à proximité voire noyés dans la chaussée permettent d'évaluer la densité du trafic, les ralentissements qui peuvent en découler, la présence de personnes sur les bandes d'arrêt d'urgence, etc. y' Pour la surveillance des machines : divers capteurs permettent d'évaluer l'état de la machine, ces informations peuvent alors être envoyées à un poste de surveillance. L'épuisement de consommables, une anomalie de fonctionnement ou même un acte de malveillance serait alors détecté à distance. y' Dans le cadre de la prévention de la délinquance (avec notamment la vidéosurveillance) ; - Pour la surveillance de lieux sensibles (banques, centrales nucléaires, etc.) et d'habitations, afin de prévenir les intrusions, les cambriolages et les actes de vandalisme. y' Dans le cadre de la télémédecine, et en particulier pour la surveillance des patients à distance. y' Pour la surveillance à distance des enfants et des personnes vulnérables49. 48 Vidéo-surveillance ou vidéo-protection ? Contradicteurs : Éric Heilmann et Philippe Melchior ; médiateurs : Anne-Cécile Douillet et Séverine Germain. Le Muscadier, 2013 49 Gérard Laurent et Daniel Mathiot Tome 1(2008) - Sons et images, compressions, prise de vue, enregistrement, visualisation, 272 pages Page | 27 1.1. Vidéosurveillance : pourquoi ?Le besoin de renforcer les niveaux de sécurité se fait de plus en plus ressentir dans différents domaines d'activités. Un des moyens utilisés est la vidéosurveillance. Pour quoi faire ? Pour protéger quoi ? Pour aider qui ? Pour contrôler quoi ? Qui ? Où implanter les caméras ? Quels types de caméras utiliser ? Comment enregistrer ? Quelle durée pour l'archivage ? Quel support de transmission utiliser ? La mise en place d'une installation de vidéosurveillance passe par une analyse très précise afin de répondre aux exigences et aux besoins de l'utilisateur.50 1.1.1. Quels besoins répondront un système de télésurveillance?

En fonction des risques et des enjeux, des budgets alloués, de l'environnement, etc., il faudra déterminer la solution adaptée. La vidéosurveillance a commencé au début des années 1950. Les installations ne comportaient que des caméras et des écrans. Ensuite est apparu le matériel d'enregistrement permettant un archivage des scènes enregistrées. Puis l'avènement de l'ère numérique n'a fait que doper ce secteur. 50 Gérard Laurent, Daniel Mathiot et Alain Jeanroy Tome 2 (2005) - Diffusion, réception, stockage, réseaux, 312 pages Page | 28 1.2. La Vidéosurveillance1.2.1. Présentation :La vidéosurveillance consiste à placer des caméras de surveillance dans un lieu public ou privé pour visualiser et/ou enregistrer en un endroit centralisé tous les flux de personnes au sein d'un lieu ouvert au public pour surveiller les allées et venues, prévenir les vols, agressions, fraudes et gérer les incidents et mouvements de foule. Au début des années 2000, les caméras font leur apparition en nombre important dans de nombreuses villes européennes.51 Londres est réputée comme étant la ville où la vidéosurveillance est la plus importante. L'utilisation de la vidéosurveillance fait débat en matière de sécurité et de respect de la vie privée52. 1.2.2. Ses buts :Les raisons de l'installation de systèmes de vidéosurveillance sont diverses, toutefois la sécurité publique ainsi que la protection des biens mobiliers ou immobiliers font office d'éléments phares dans la justification de la vidéosurveillance. En Angleterre, les attentats de juillet 2005 sont également un moteur pour l'augmentation du nombre de caméras. Cette menace qui a toujours été présente n'a jamais vraiment créé un sentiment d'insécurité, mais les attentats du 11 septembre 2001 ont changé la donnée. Les gens ont pris conscience que personne n'était intouchable. Toutefois la mise en place de la vidéosurveillance ne peut s'expliquer uniquement par l'insécurité grandissante ou la protection des biens. Certaines autres raisons moins connues du grand public existent également. La mise en place de la vidéosurveillance permet une amélioration de la gestion des incidents ainsi qu'une augmentation de l'efficacité et de la rapidité d'intervention. 51 Idem 52 Mini-guide Alarmes Protection Sécurité-collection Blenheim (2008). La télé sécurité mode d'emploi. Page | 29 Par exemple, dans la prévention du suicide ou encore lors d'accidents qui pourraient survenir sur la voie publique. Elle permet ainsi indirectement, de maintenir les primes d'assurances à un niveau raisonnable. La surveillance des axes routiers sert à informer en temps réel les automobilistes sur les conditions du trafic. Quelques affaires de crimes ont été résolues grâce aux enregistrements fournis par les caméras de surveillance. Par exemple, après les attentats du métro de Londres du 7 juillet 2005, les enregistrements des caméras de surveillance ont été utilisés pour identifier les poseurs de bombes, bien qu'il soit admis qu'ils n'aient pas été indispensables. La question de savoir si la vidéosurveillance prémunit ou réduit les crimes n'a pas pu être montrée par les études indépendantes qui furent conduites que ce soit en France ou à l'étranger. Le gouvernement britannique a jugé de son côté que les effets bénéfiques n'étaient pas possibles à évaluer, bien que Scotland Yard ait affirmé, en 2008, que la vidéosurveillance à Londres, qui compte 500 000 caméras, n'avait permis d'élucider que 3 % des vols dans la rue.53 1.3. Domaines d'applications :La tendance de l'économie mondiale actuelle exige aux entreprises d'être réactive devant les demandes de plus en plus gourmandes de moyen de connectivite et infrastructure de communication et de marketing, la technologie de la vidéo sur réseau IP redynamise les applications de vidéosurveillance par de nombreuse fonctionnalité comme le contrôle à distance, la vidéo en temps réel. Ce qui rend plusieurs secteurs d'activités interactives. 53 http://www.videosurveillance-destockage.com/guide-camera-de-video-surveillance.php Page | 30 1.3.1. La vidéo surveillance intelligente54L'analyse intelligente de la vidéo, aussi appelée IVS (Intelligent Vidéo Surveillance), permet de traiter les images enregistrées en détectant des événements et en alertant l'utilisateur. Cette technologie commence à apparaitre sur certain modèle d'enregistreur HDCVI dernière génération (XVR). Cependant, elle existe surtout de manière plus poussée sur les enregistreurs stockeurs IP. Ainsi, selon le modèle d'enregistreur (et les options choisies), le dispositif dispose de fonctions IVS comme :

Section 2 : Evolution de la vidéosurveillance

2.1.1. Le système ASCAM-2E2I :62

2.1.2. Le système ASCAM-NUUO :

2.2. Matériel pour la Télésurveillance

2.3. Les critères de choix d'une caméra

2.4. Les différents types des caméras2.4.1. Caméra de surveillance sans fil Wifi

2.4.2. Caméra de surveillance en direct

2.4.3. Caméra de surveillance extérieure

2.4.4. Caméra surveillance infrarouge

2.4.5. Webcam de télésurveillance

2.4.6. Mini caméra de surveillance

2.4.7. Caméra espion80

2.4.8. Caméra de surveillance factice82

2.5. Alarme de télésurveillance

2.6. Moniteur de télésurveillance

Les moniteurs professionnels sont pour la plupart équipés d'une fonction permettant de visualiser plusieurs flux vidéo distincts sur un même écran (4, 8, 16 parfois...). 87 Dupuis, L. (2007). La sécurité dans une tour de bureaux. . Dans M. Cusson, B. Dupont, F. Lemieux : Traité de Sécurité intérieure (p. 500-513). Montréal : Édition Hurtubise, Cahier du Québec, Collection droit et criminologie. Page | 45 1.2. Enregistreur de télésurveillance Un système de télésurveillance est constitué d'une ou plusieurs caméras de surveillance, d'un moniteur et parfois d'un enregistreur de télésurveillance qui permet d'enregistrer les images capturées. Il n'est pas nécessaire si l'on ne souhaite pas enregistrer les images pour pouvoir les visualiser. Pour des utilisations professionnelles, l'enregistreur de la télésurveillance est incontournable car il est impossible de ne pas quitter des yeux le moniteur de surveillance lorsque la télésurveillance se fait jour et nuit. L'enregistreur permet de stocker toutes les images de la journée et de les relire plus tard.88 1.2.1. Critères de choix pour un enregistreur Il y a plusieurs dizaines d'années, les enregistreurs pour télésurveillance étaient des magnétoscopes. Aujourd'hui, il s'agit essentiellement d'enregistreurs numériques ou DVR (Digital Vidéo Recorder) : concrètement, les images sont compressées en format fichier puis elles sont enregistrées sur le disque dur de l'enregistreur de la télésurveillance. On distingue les enregistreurs de la télésurveillance par leurs performances sur différents critères : y' Résolution des images: Pour une bonne qualité de l'image, il est préférable de choisir un enregistreur haut de gamme. y' Nombre d'images enregistrées par seconde (IPS) et par caméra : Pour un bon débit, il faut compter au minimum 25 images par seconde (25 IPS) et par caméra. Ex. : pour 10 caméras, il faut une performance d'au moins 250 IPS. y' Consultation des images par Internet : La qualité des images est extrêmement variable (l'image n'est pas toujours en plein écran) ainsi que la vitesse de transfert des images (il faut au minimum 15 images par secondes). y' Déclenchement de l'enregistrement lorsque la caméra détecte un mouvement : C'est le mode de fonctionnement de la plupart des enregistreurs. y' Mode d'emploi : La consultation des images enregistrées est plus facile sur les enregistreurs hauts de gamme : il suffit de taper une date et une heure pour trouver la 88 PUJOLLE G., « Les Réseaux », Eyrolles 5ème édition, 2004, 1094 pages. Page | 46 séquence voulue via une télécommande ou une souris. Les appareils bas de gamme sont beaucoup plus compliqués à utiliser. 1.2.2. Différents types d'enregistreurs de télésurveillance Il existe quatre types d'enregistreurs de télésurveillance : V' Enregistreur télésurveillance à bandes : Enregistrement sur une cassette VHS, il n'est quasiment plus utilisé. V' Stockeur numérique : Enregistrement des images sur un disque dur. V' Enregistreur télésurveillance numérique (base pc):Visualisation, enregistrement et relecture des images en direct (via une carte DVR). V' Enregistreur télésurveillance IP (base pc) : Visualisation, enregistrement et relecture des images en direct. Compatible avec les caméras IP. Fonctionne grâce à un logiciel de gestion des caméras. Peut s'installer en Intranet. Tableau 2.1 : objectif d'utilisation et les type d'entreprise de chaque enregistreur

Page | 47 2.7. Les Différents Types De Systèmes 2.7.1. Système sur réseaux IPCe système relie un réseau de caméras IP, qui peut compter de nombreuses unités, à un système d'enregistrement numérique. D'une part, cela permet de pouvoir stocker une quantité importante d'images, sans perte de qualité, tout en pouvant les consulter rapidement grâce à des logiciels de traitement. D'autre part, le fait d'informatiser un système de surveillance permet de profiter des technologies de communication comme Internet. Ainsi, les caméras sont « visibles » et gérables depuis n'importe où dans le monde89.

Figure 2.11 : système numérique90 89 http://blog.sam-cctv.com/camera-analogique-ou-camera-ip/ 90 https://sites.google.com/site/protimancasa/home/videosurveillance Page | 48 2.7.2. Système analogiqueUn système de vidéo surveillance utilisant un magnétoscope traditionnel est un système entièrement analogique dans lequel les caméras analogiques avec sorties coaxiales sont reliés au magnétoscope pour l'enregistrement91

Figure 2.12 : système analogique 92 2.7.3. Système hybrideUn système hybride est un système de vidéo surveillance analogique utilisant un enregistreur numérique. L'enregistrement ne se fait plus sur bandes mais sur des disques durs.

Figure 2.13 : système hybride 93 91 http://blog.sam-cctv.com/camera-analogique-ou-camera-ip/ 93 https://sites.google.com/site/protimancasa/home/videosurveillance Page | 49 Section 3 : Architecture d'une installation de vidéosurveillance3.1. Vidéosurveillance en circuit fermé et circuit ouvert3.1.1. Vidéosurveillance en circuit fermé ou CCTVDans une installation de vidéosurveillance en circuit fermé (ou CCTV, Closed Circuit Télévision), le système est constitué d'un réseau de caméras et de moniteurs appartenant à une structure ou organisation n'ayant pas pour vocation de diffuser les images hors de ses murs. L'émission et la réception n'intéressent que celui qui est relié au réseau à ne pas confondre avec les systèmes de télédiffusion publique ou privée dont les téléviseurs de nos salons captent aux travers d'antennes et paraboles les signaux émis par de puissants émetteurs statiques ou géostationnaires.94 3.1.2. Vidéosurveillance en circuit ouvert ou OCCTVLe rôle d'un système de vidéosurveillance est d'accomplir une tâche bien définie de sécurité pour un site. Or il arrive que l'utilisateur souhaite une gestion multi site - il est tout à fait légitime qu'il puisse accéder à son système à distance, et cela en toute sécurité. Nous verrons que dans ce secteur, des progrès ont été accomplis grâce aux technologies électroniques, informatiques et télécoms. Le terme OCCTV (Open Closed Circuit Télévision) a été créé pour décrire ce type d'application95. 3.2. Fonctions d'une installation dans une installation de vidéosurveillance Il y a toujours trois fonctions importantes et interdépendantes

Figure 2.14 : réception, gestion, visualisation96 94 CLEMENT Saad, Cours de services et qualités des réseaux, université Montpellier 2, 2006 95 CLEMENT Saad, Cours de services et qualités des réseaux, université Montpellier 2, 2006. 96 https://fr.slideshare.net/aminebelattar58/introduction-18552666 Page | 50 3.2.1. Fonction réceptionLa caméra est l'élément fondamental du système de vidéosurveillance. En fonction de l'environnement et des besoins de l'utilisateur, il conviendra de choisir dans une gamme pléthorique de caméras le matériel adéquat : 97 y' des caméras couleur ou noir et blanc, y' des caméras hautes définition, y' des caméras couleur commutable noir et blanc, y' des caméras fixes, mobiles, discrètes, y' des caméras intérieures ou extérieures, y' de l'environnement (éclairage, champ électrique, etc.) Dans le chapitre 5 consacré aux caméras, d'autres caractéristiques qu'il est important de prendre en compte seront introduites. 3.2.2. Fonction gestionLes équipements de gestion permettent, en fonction des besoins d'exploitation, d'afficher une ou plusieurs images sur un ou plusieurs écrans. Ce type d'affichage se fera au travers de différents matériels prédéfini lors de l'étude et correspondra aux besoins exprimés par le client. C'est dans cette partie que viendra se greffer le pupitre de télécommande des caméras mobiles.98 3.2.3. Fonction visualisationCette fonction est souvent agrégée au poste de garde ou au PC de sécurité. En revanche, en l'absence de ce dernier, c'est souvent un service quelconque du site à surveiller qui en a la charge.99 La première étape d'une étude d'installation de vidéosurveillance consiste à déterminer quelles seront les zones à surveiller ; à partir de cette étape on déterminera la nature des caméras en prenant en compte l'environnement ; ensuite on étudiera leur positionnement, cette phase nécessitant de réfléchir au cheminement des câbles en concertation avec l'utilisateur final. Dès que les voies de transmission ont été déterminées et que l'emplacement de la régie vidéo a été fixé, il conviendra de présenter les différentes solutions du système et de décrire les différents scénarios. La protection des biens et des personnes repose sur le couple homme-machine ; du fait de la progression des équipements électroniques et informatiques, les personnels de sécurité ne gèrent plus que les informations qui leur sont transmises afin d'intervenir dans des conditions sécurisantes. 97 http://videosurveillance.comprendrechoisir.com 98 http://videosurveillance.comprendrechoisir.com 99 http://videosurveillance.comprendrechoisir.com Page | 51

Figure 2.15 : Installation de vidéosurveillance simple (Bosch). 100 Conclusion Dans ce chapitre nous avons présenté les bases d'un système de vidéo surveillance et les différentes formes de vidéosurveillance et les fonctionnalités générales des solutions existantes sur le marché. Nous avons remarqué que les systèmes de vidéosurveillance analogique sont les plus répandus et le choix des caméras dépend de nombreux critères. Donc, pour l'installation de vidéosurveillance, il faut prendre en compte notamment le budget, du nombre de caméras souhaité, du lieu de stockage, de la forme, de la variété des choix des caméras, et de la capacité d'enregistrement nécessaire. 100 https://fr.slideshare.net/aminebelattar58/introduction-18552666 Page | 52 DEUXIEME PARTIE : MISE EN PLACE DE LA TELESURVEILLANCEPage | 53 CHAPITRE III : ETUDE PREALABLESection 1 : Présentation du laboratoire KIM PHARMA1.1. HistoriqueKim pharma est un laboratoire pharmaceutique crée en 2005 par Monsieur Kim Chan Ku de nationalité Sud-coréenne. Etant un Etablissement à caractère industriel et commercial, Kim Pharma procède aussi à l'importation des certains produits semi finis en provenance de la Corée du sud et ce, en partenariat avec le laboratoire CHO DANG. 1.2. Situation géographiqueSitué sur 3742 A, avenue métallurgie, Q. Kingabwa, C/Limete/Kinshasa RDC, Kim pharma est un laboratoire pharmaceutique spécialisé dans la production et le contrôle qualité des médicaments à usage humain.

Fig. 3.1 : Vue externe de KIN PHARMA101 101 https://www.google.com/intl/fr/earth/ Page | 54 1.3. Organigramme102

Président Directeur Général Pharmacien Responsable Secrétaire Production Pharmacien chargé affaires règlementaires Délégués médicaux Délégués commerciaux Agents de sécurité Pharmacien Chimiste Microbiologiste Pharmacien Assistant Pharmacie Ingénieurs Marketing et vente Administration Contrôle qualité Assurance qualité 102 Source : direction de la production Ets KIM PHARMA-R.D.CONGO Page | 55 1.1. Les différents postes Pour chaque poste, les éléments suivants sont décrits y' Titre du poste y' Résumé du poste et tâches y' Qualifications 1.1.1. Le Président Directeur Général (PDG) - Fondateur de l'entreprise - Dirige l'entreprise. Etablit les stratégies d'évolution et de développement de l'entreprise. Chapeaute l'ensemble des opérations et en donne les orientations à long et court termes. Prend les décisions importantes dans l'administration de son entreprise. Il est le responsable juridique et moral de l'entreprise. Le PDG délègue des missions aux cadres et aux employés de son entreprise et analyse l'activité en permanence. Il ajuste la mise en oeuvre des ordres qu'il soumet. Le Président Directeur Général est le référant global pour ses employés et pour l'image de marque de l'entreprise qu'il dirige. 1.1.2. Le Pharmacien responsable Première autorité après le PDG, il engage son diplôme pour l'ouverture et fonctionnement de l'entreprise. Supervise et assure le suivi des activités de tous les départements de l'entreprise Assure les affaires règlementaires : Garant de la qualité des produits fabriqués par Kim Pharma. Responsable des affaires règlementaires, il travaille en étroite collaboration avec le PDG dans l'élaboration de la politique de l'entreprise et le choix des nouveaux produits et marché. Supervise toutes les activités de production, contrôle qualité et assurance qualité. - Diplômé en sciences pharmaceutiques. Page | 56 1.1.3. Le Pharmacien chargé des affaires réglementaires Sous la supervision du Pharmacien Responsable : y' Définit et assure la mise en oeuvre de la stratégie technico-réglementaire de l'entreprise ; y' Définit la stratégie d'enregistrement des produits ; y' Planifie et coordonne la constitution des dossiers d'autorisation de mise sur le marché (AMM) conformément à la réglementation et aux « guidelines » ; y' Assure le dépôt et le suivi des dossiers et des demandes post-AMM ; y' Coordonne et assure le dépôt des demandes d'essai clinique auprès des autorités ; y' Assure la traçabilité et l'archivage des documents réglementaires ; y' Assure une veille réglementaire nationale et internationale ; y' Effectue le contrôle réglementaire des éléments promotionnels et des documents de formation des délégués, en assure le dépôt et le suivi ANSM si besoin ; y' Contrôle les articles de conditionnement conformément à l'AMM et à la réglementation ; y' Gère les demandes d'autorisation temporaire d'utilisation (ATU), d'autorisation d'importation/exportation. Diplômé en sciences pharmaceutiques 1.1.4. Le Pharmacien chargé de la production y' Définit les programmes de production et les procédures, conformément aux bonnes pratiques de fabrication et aux règles de sécurité ; y' Participe à l'élaboration des protocoles de qualification d'équipement et de validation des procédés de fabrication et de conditionnement ; y' Détermine et organise les outils de contrôle des procédés ; y' Propose et argumente des améliorations techniques des méthodes et procédés de production ; y' Identifie les anomalies et met en oeuvre un plan d'action ; y' Identifie les causes potentielles d'accident et met en oeuvre des mesures de prévention ; y' Anime et forme les équipes. Diplômé en sciences pharmaceutiques Page | 57 1.1.5. Le Pharmacien chargé du contrôle qualité y' Organise et planifie les activités du laboratoire (contrôle, échantillothèque, suivi de stabilité), conformément aux bonnes pratiques de fabrication ; y' Détermine, rédige et met en oeuvre les protocoles et processus analytiques (contrôle qualité de matière première, produit intermédiaire, produit fini ou constantes biologiques) ; y' Etablit des outils de tendance ; y' Interprète les résultats analytiques pour apprécier la conformité des produits ; y' Interprète et valide les résultats du laboratoire de contrôle, libère les lots ; y' Identifie les causes potentielles d'accident et met en oeuvre des mesures de prévention ; y' Anime et forme les équipes. Diplômé en sciences pharmaceutiques 1.1.6. Le Pharmacien chargé de l'assurance qualité y' Définit et met en oeuvre la politique qualité de l'entreprise (sur tous les secteurs d'activité recherche et développement, production, distribution, commercialisation, promotion, information, exploitation...) ; y' Elabore, approuve et s'assure du respect des procédures ; y' Supervise les audits internes et externes ; y' Participe à l'élaboration des cahiers des charges fournisseurs, sous-traitants ; y' Organise et documente les revues annuelles. y' Conçoit le système documentaire de l'assurance qualité ; y' Elabore, met en oeuvre et évalue les programmes de formation qualité ; y' Assure le suivi des anomalies, la mise en oeuvre des actions correctives et préventives, le suivi des indicateurs qualité ; y' Assure la gestion et le suivi des réclamations qualité des produits ; y' Contribue et favorise le développement des conditions d'amélioration de la qualité. Diplômé en sciences pharmaceutiques. Page | 58 1.1.7. L'assistant en pharmacie Sous la supervision du pharmacien chargé de la production. Il garde le stock des matières premières et des matériels d'emballage et gère les fiches de stock des ceux-ci. Assure parfois la pesée et le mélange des matières premières. Participe aux opérations d'emballage sous la supervision des pharmaciens de production et de l'assurance qualité. Fait rapport de toutes ses activités au pharmacien chargé de la production. - Diplôme d'assistant en pharmacie IM 1.1.8. Les ingénieurs électromécaniciens Assurent la production mécanisée : Montage, calibrage, maintenance, et réparation, des machines et locaux dont dispose le laboratoire. Travaillent sous la supervision du pharmacien chargé de la production en collaboration avec celui chargé de l'assurance qualité. - Diplômé d'ingénieur en Electromécanique 1.1.9. Les analystes Sous la supervision du pharmacien responsable du contrôle qualité : Ils procèdent aux analyses des différents échantillons (matières premières et produits finis) qui leur sont remis par le pharmacien chargé du contrôle qualité. Ils procèdent au prélèvement des échantillons des produits au cours de la production, mais aussi des échantillons de l'eau traitée (distillée, bi distillée et minérale). Ils font leur rapport au pharmacien chargé du contrôle qualité. - Diplômé en sciences pharmaceutiques, Chimiste et microbiologiste 1.1.10. Secrétaires Sous la supervision du pharmacien responsable, elles assurent : V' La prise des rendez-vous ; V' Préparation des réunions et rédaction des comptes rendus ; V' Prise en charge de la correspondance professionnelle ; V' Archivage ; V' Contacts clients; V' Organisation des réunions. Page | 59 1.1.11. Marketing et vente 1.1.11.1. Délégués médicaux et commerciaux Sous la supervision du pharmacien responsable, ils ont comme mission de convaincre les médecins et les partenaires commerciaux de faire appel aux produits KIM PHARMA Quelques qualités sont requises pour ce travail : - Bon sens de la communication et du contact humain ; - Bonne connaissances scientifiques ; - Bonne connaissance en marketing pharmaceutique ; - Esprit de patience et d'abnégation. 1.1.11.2. Agents de sécurité Protéger les personnes et les biens. Il est également le garant de la bonne application des règles de sûreté et de sécurité sur le site de KIM PHARMA dont il assure la surveillance (consignes, protocole de sécurité, etc.). 1.2. Locaux du laboratoire KIM PHARMA Les locaux du laboratoire Kim Pharma ont été construits et conçus selon les exigences des Bonnes Pratiques de Laboratoire, des Bonnes Pratiques de Fabrication. Ils sont organisés selon le plan ci-après.

Page | 60

Enfin, une partie des bureaux administratifs de Kim Pharma se situe dans le bâtiment annexe distant de 100 mètres environs du bloc du laboratoire Kim Pharma. Dans ce présent travail, il sera question de surveiller la chaine de production et vente qui pose problème de sécurité et de sureté au sein de KIM PHARMA Page | 61 1.4. Processus de fabrication ou de production

Reception Matière Premiere

Analyse Matière recue

Production

Stockage produit finie

Le circuit des matières premières est différent du circuit du personnel. Il sied de mentionner que, l'enchainement des activités de production est unidirectionnel. La production commence par la réception des matières premières (principes actifs et excipients), qui sont pesées et mises dans une salle jaune en attente des analyses adéquates ; une fois analysées, elles sont reparties dans une salle verte pour un résultat conforme aux normes en vigueur issu de l'analyse et dans un rouge pour un cas de non-conformité. Les formes pharmaceutiques produites dans la firme KIM PHARMA sont les suivantes : - Les comprimés - Les gélules - Les suspensions sèches - Le sirop Page | 62 Section 2 : Analyse de l'existant2.1. Analyse des matériels et logiciels informatiquesLes moyens matériels de la KIM PHARMA se résument dans le tableau ci-dessous

Tableau 3.1 : Ressources matérielles 2.2. Ressource logicielleLe système d'exploitation utilisé à KIM PHARA est le Windows 7, c'est acquit depuis 2016 et d'autres machines possède le système Windows 10 depuis l'année passée. Cet office Windows 10 est utilisé beaucoup plus à la comptabilité, pour le traitement de texte et les calculs. Dans plusieurs bureaux, c'est plus l'office 7 qui bat son plein. Ils ont également d'autres logiciels tels que pour la musique et vidéo, pour le graphique et autres. Page | 63 2.3. Analyse de gestion des risquesLes risques sont repartis en fréquence (F) et gravité(G). La fréquence des risques est classée de 1 à 4 La gravité des risques est classée de 1 à 3 Selon la Fréquence. - Risque rare : se produit une à plusieurs fois l'année - Risque intermittent : se produit une à plusieurs fois le mois - Risque fréquent : se produit une à plusieurs fois la semaine - Risque permanent : se produit une à plusieurs fois le jour. Selon la Gravité. - Risque grave - Risque majeur - Risque mineur N° ETAPES RISQUES

Tableau 3.2 : Gestion des risques Au vue de tout ce risque nous avons proposé un système de surveillance IP pour inciter les personnels à une bonne gestion des risques, de sureté et de sécurité au sien du laboratoire. Page | 64 2.4. Point à surveillerLes points ou zones à surveiller sont les zones sensibles concernées par le processus de production, de contrôle des risques et la chaine de vente comprennent tous le shops. Les caméras de surveillance IP dont le nombre sera fonction de la surface et de l'occupation. 1. Laboratoire N° Salle Dimension Qte/caméras

Tableau 3.3 : Point de surveillance Page | 65 2. Extérieure N° Salle Qte/caméras

Tableau 3.4 : Point de surveillance extérieur 3. Shop Kinshasa N° Salle Qte/caméras

1 1 Entre shop vue de l'intérieure 2 1 Entrepôt Tableau 3.5 : Point de surveillance Shop Kinshasa 4. Shop MATADI N° Salle Qte/caméras

1 1 Entre shop vue de l'intérieure 2 1 Entrepôt Tableau 3.6 : Point de surveillance Shop Matadi 5. Shop LUBUMBASHI N° Salle Qte/caméras

1 1 Entre shop vue de l'intérieure 2 1 Entrepôt Tableau 3.7 : Point de surveillance Shop Lubumbashi Page | 66 Section 3 : Critique de l'existant3.1. Aspect positifLe point positif de KIM PHARMA consiste dans son organisation informatique tant manuelle. Ils ont un réseau qui fonctionne en merveille et les informations se passent en temps réel. 3.2. Aspect négatifDu point de vue aspects négatifs, nous avons remarqué des failles dues au système de communication, du fait que pour se communiquer il faudra que les différents agents puissent se déplacer ; cependant, il y a des systèmes sophistiqués qui permettent la communication en interne. En plus, il y a trop des magouilles au niveau dudit système par manque d'un système de surveillance approprié. Le fait d'être privé de ce système, génère des sérieux problèmes dans le déroulement du travail tels que : - La lenteur : le temps qu'on devait travailler est consacré au déplacement ; - La fatigue : il faut toujours déplacer les gens d'un endroit à un autre pour faire arriver le message ; - Le coût : il faut toujours acheter les unités ; - Vol des produits pharmaceutique ; - Etc. Section 4 : Proposition des solutionsAprès une critique minutieuse de l'ancien système et suite aux difficultés et problèmes y référant, nous avons trouvé bon d'élaborer une proposition de solution efficace qui permettrait à ladite entreprise de travailler avec une fiabilité et une assurance. La solution que nous proposons est la mise en place d'un système de télésurveillance, et aussi une interconnexion de ses différents sites enfin de faciliter le partage de différentes ressources. Cette solution évitera désormais aux: - Déplacement inutile des agents ; - Gain du temps ; - Communication efficace en interne ; - Collaboration étroite entre les agents ; - Une bonne surveillance. Page | 67 CHAPITRE IV : REALISATION D'UN SYSTEME DE TELESURVEILLANCESection 1. Démarche pour la conception d'un LANLa démarche pour la conception d'un réseau consiste à élaborer une méthodologie qui consiste à agencer les étapes à suivre depuis les résultats de l'analyse de l'existant jusqu'à la conception d'un réseau proprement dite. 1.1. Identification des applicationsCette phase consiste à synthétiser les résultats de l'analyse de l'existant et à traduire quantitativement les données sous forme de flux prévisionnels.103 Il s'agit ici de caractériser les flux de chaque application (type périodicité) et d'identifier les acteurs qui émettent et ceux qui reçoivent.

Tableau 4.1 : Identification des applications du site de Kinshasa 103MONTAGNIER Jean Luc cité par IVINZA LEPAPA A.C, Notes de cours de la conception des architectures réseau, ISC/Kinshasa 2014 - 2015. Page | 68

Tableau 4.2 : Identification des applications du site de Matadi

Tableau 4.3 : Identification des applications du site de Lubumbashi Page | 69 1.2. Estimation de la volumétrieLes flux doivent être quantifiés, soit à partir de données existantes, soit sur la base d'hypothèse. Si on part d'un réseau existant, soit pour l'optimiser, soit pour le faire évoluer, le consultant peut s'appuyer sur des statistiques indiquant les volumes échangés entre deux sites. Ces données peuvent être issues des facturations détaillées ou d'une phase d'audit consistant en une campagne de mesure sur le terrain.104 La volumétrie est calculée différemment selon le type de flux. Souvent, elle doit être extrapolée à partir d'informations partielles. Ce travail doit donc être indépendamment pour chaque application que le réseau intersites sera susceptible de véhiculer. Ces résultats doivent ensuite être consolidés sous forme de matrice flux présentant les volumes échangés entre chaque site. L'échelle de temps généralement utilisée est le mois ; cette périodicité permet en effet de lisser les variations.105 La volumétrie globale pour un site est généralement issue d'une volumétrie unitaire estimée pour un utilisateur. Elle est calculée par la formule : VJ = Vu x U Où : VJ : est le volume journalier à calculer pour un site ; Vu : est le volume journalier estimé pour un utilisateur ; U : est le nombre d'utilisateurs pour un site donné. Applications Système Périodicité

Tableau 4.4 : Estimation de la volumétrie du site de Kinshasa Applications Système Périodicité

Tableau 4.5 : Estimation de la volumétrie du site de Matadi

104 MONTAGNIER Jean Luc cité par IVINZA, Pratique des réseaux d'entreprise : Du câblage à l'administration du réseau local au réseau télécom, Edition Eyrolles, Paris, 1997. 105 IVINZA LEPAPA, Notes de cours de conception des architectures réseau, ISC/Kinshasa, 2019 - 2020. 106 MONTAGNIER Jean Luc par IVINZA, pratique des réseaux d'entreprise : du câblage à l'administration, du réseau local aux réseaux télécom, Eyrolles, paris, 1997. Page | 70

Tableau 4.6 : Estimation de la volumétrie du site de Lubumbashi VJT pour tous les sites = 170.000 + (72.750 x 2) = 315.500 Ko par jour 1.3. Débit instantanéLe mode de calcul débit instantané requis pour une application dépend du type de flux qu'elle génére. Elle est basée sur la volumétrie estimée lors de la phase précédente. Pour dimensionner une liaison, il convient tout d'abord d'estimer les besoins en termes de débit instantané, la formule généralement admise pour la calculer est la suivante :106

- Di : est le débit instantané que l'on calcule pour une liaison et qui est exprimé en Ko bits par secondes (Kbps) ; - Vj : est le volume journalier estimé en Kilo-octets (Ko). Cette valeur est la somme des flux devant circuler sur le lien considéré et le maximum ; - Th : est le coefficient permettant de calculer le trafic ramené à l'heure chargée ; - Ov : est l'over Head dO aux protocoles de transport - Tu : est le taux maximum d'utilisateur de la bande passante du lien. - Le rapport 1/3600 permet de ramener la volumétrie sur une heure en secondes tandis que le rapport 8*1,024 permet de convertir les Kilobits (1 octets = 8 bits, 1 Ko = 1024 octets et 1000 bits = 1 Kb). Page | 71 1 Di= vj* 0.30* 1.2* * 1 * (8* 1024) 0.8 3600 Remplaçons Pour la Direction Générale :

Di = 19 Mb/s

Di = 8 Mb/s Pour le Site de Lubumbashi :

Di = 8 Mb/s Total débit instantané de tous les sites : Di= 19 + 8 + 8 = 35 Mb/s 1.4. Choix de la normePour faire le choix de la norme, il faut au préalable procéder au calcul du débit instantané. Après notre étude, nous avions essayé de calculer le débit instantané de chaque réseau qui nous a donné pour le site central 19 Mb/s et pour les deux autres sites 8 Mb/s. C'est ainsi que, nous portons notre choix à la norme I.E.E.E 802.14 Fast Ethernet qui nous offre un débit théorique de 100 Mb/s pour le site central et l'Ethernet 802.3 qui nous propose un débit théorique de 10 Mb/s. Page | 72 1.5. Matériels à utiliserAprès avoir choisi la norme, cette dernière nous permet de choisir les normes de câblage dont nous proposons le 100 Base Tx pour le site central et le 10 Base T pour les sites auxiliaires. Les matériels à utiliser sont : 1.5.1. Site central- Le Câble à paire torsadé : 750 mètres de la catégorie 5 du type STP 100 Base Tx ; - Le connecteur RJ 45 : 1 boite de 50 pièces ; - Switches : 3 de 16 ports du type Cisco ; - Prise muraille : 40 ; - Routeur Cisco 1.5.2. Sites auxiliaires- Le Câble à paire torsadé : 500 mètres de la catégorie 3 du type STP 10 Base T ; - Le connecteur RJ 45 : 1 boite de 50 pièces ; - Switches : 2 de 16 ports du type Cisco ; - Prise muraille : 15 ; - Routeur Cisco Section 2 : Implémentation du réseau2.1. Plan d'adressageDans le cadre de notre projet, nous avons choisi le réseau de classe c 192.168.0.0 avec comme masque de sous - réseau 255.255.255.0. Ainsi, l'identifiant de réseau sera 192.168.0.0 La plage réservée pour les serveurs est : 192.168.0.1 à 192.168.0.2. Celle réservée pour les postes clients est : 192.168.0.5 à 192.168.0.30. En fin, celle réservée aux imprimantes est : 192.168.0.50 à 192.168.0.55. Alors, nous aurons : - Pour les serveurs : Le Serveur aura donc pour adresse : 192.168.0.1 - Le routeur : 192.168.0.4 - 1 Administrateur réseau (admrx) : 192.168.0.2 - Pour l'imprimante réseau : 192.168.0.50 Page | 73 2.2. Affectation dynamique (DHCP)Notre poste serveur doit avoir une adresse IP statique non modifiable pour des raisons de sécurité et qui ne doit pas pouvoir être utilisé par un autre PC sur le réseau, sur la station faisant office de serveur on va procéder à la mise en service du serveur DHCP à partir de l'icône « configuration réseau pour sélectionner les propriétés » qui nous ouvrent la fenêtre réseau, sélectionner l'onglet « services » cliquer sur « Ajouter ». Section 3 : Installation et configuration de caméras de surveillance3.1. InstallationLors de notre déploiement, nous avons utilisé 2 (deux) DVR (Digital Vidéo Recorder) l'un de 16 ports et l'autre de 8 ports. Le DVR de 8 ports est connecté seulement aux cameras extérieures et est visionné par la sécurité de l'immeuble et les habitants des appartements tandis que celui de 16 port est connecté à toutes les cameras (les cameras partagées entre les 2 (deux) DVR utilisent des connecteurs en T), mais ne peuvent être visionnées que par la sécurité. Les matériels ci-après nous aideront à l'installation de notre système de télésurveillance : DÉSIGNATION DESCRIPTION QTE

Page | 74

Tableau 4.7 : Liste des matériels 3.2. ConfigurationPour bien opérer le DVR afin qu'il soit pleinement fonctionnel, il y'a des paramètres de base qui doivent être définis : 3.2.1. La section Réseau :Elle regroupe plusieurs fonctionnalités telles que l'adressage réseau : Il est d'ordinaire en DHCP mais peut également avoir une adresse statique sur le réseau

Figure 4.1: Adressage Réseau ? La configuration FTP : Elle est essentielle car outre son disque dur le DVR est capable d'effectuer des sauvegardes à distances. Ici on entre l'adresse du serveur FTP ainsi que les informations de connexion. Page | 75

Figure 4.2: Configuration FTP ? La configuration Mail : Elle est utilisée lorsque le système doit envoyer d'alertes par mail à l'administrateur. Ici on entre les infos de convection et le nom du serveur de messagerie.

Figure 4.3: Paramétrage SMTP 3.2.2. La Section UtilisateursElle permet de créer et/ou de modifier des comptes d'utilisateurs pour se connecter au DVR. Chacun de ces comptes disposant d'un niveau de privilèges.

Figure 4.4: Fenêtre de gestion des utilisateurs Page | 76 3.3. La VisualisationPour la visualisation on dispose de 3 modes selon l'équipement utilisé : 3.3.1. Le logiciel de visualisation Video Viewer d'EagleEyesLe logiciel Video Viewer est un logiciel gratuit distribué par EagleEyes, qui permet de visualiser les flux provenant d'un DVR sur le réseau et aussi d'enregistrer ces flux sur le disque dur de la machine locale. Pour pouvoir accéder au DVR à partir de Video Viewer il faut au préalable disposer d'un couple nom d'user/mot de passe existant sur le DVR. Ce logiciel peut s'installer aussi bien sur une machine Windows, une machine Unix, une machine MacOs, que sur un téléphone portable équipé de l'OS Symbian, Apple iOS, Androïd ou BlackBerry.

Figure 4.5: EagleEyes Video Viewer 3.3.2. L'écran TVVu qu'il existe un réseau de télévision dans l'immeuble nous avons jugé bon de pourvoir les appartements de prises de télévisions directement connectés au système de vidéosurveillance afin qu'ils aient s'ils les veulent une vue sur leur extérieur. 3.3.3. L'interface WebPour pouvoir se connecter à l'interface Web comme avec Video Viewer, l'on doit disposer d'un compte d'utilisateur. Et comme pour Video Viewer l'interface varie selon le niveau de privilège qu'à l'utilisateur. Figure 4.7: Fenêtre de gestion des enregistrements avec Video Viewer sur le disque de l'utilisateur Page | 77

Figure 4.6: Visionnage via Interface Web 3.4. EnregistrementPar défaut, l'enregistrement de tous les flux, venant de toutes les caméras, à toute heure de la journée, est fait directement sur le disque dur du DVR. Cependant, le DVR peut être configuré pour ne faire des enregistrements sur son disque dur qu'a des moments cruciaux de la journée. Chaque utilisateur disposant du logiciel de gestion vidéo Video Viewer peut choisir de faire des enregistrements sur son disque dur à lui.

Page | 78 Figure 4.8:Configuration des plages d'enregistrements du DVR Fig. 4.9 : Schéma canonique du site de Kinshasa Page | 79 Section 4 : Architectures des réseaux KIM PHARMA

SERVEUR2

CAMERA2 IMPRIMAN TE2 ROUTEUR PC3 PC1 P PC4

SWITCH3 IMPRIMANT E1

SERVEUR1 CAMERA1 SWITCH2 SWITCH1

CAMERA3 CAMERA5 CAMERA 4 PC5 PC6

PC7 PC8 4.1. Architecture réseau du site de KinshasaPage | 80 4.2. Architecture du site de MatadiROUTEUR PC3 PC1 P PC4

SERVEUR1 SWITCH3

CAMERA1

SERVEUR2 IMPRIMAN TE2 SWITCH2

CAMERA2 CAMERA3 CAMERA 4

IMPRIMANT E1

Fig. 4.10 : Schéma canonique du site de Matadi Page | 81 4.3. Architecture du réseau du site de Lubumbashi

IMPRIMANT E1 CAMERA1 SWITCH3 PC3 PC4 IMPRIMAN TE2 SERVEUR1 ROUTEUR SERVEUR2 CAMERA2 SWITCH2 CAMERA3 CAMERA 4 PC1 P Fig. 4.11 : Schéma canonique du site de Lubumbashi Page | 82 Section 5 : Choix du réseau de transportLe choix d'un réseau de transport est souvent résultat d'une étude de coût. L'approche peut être réalisée de plusieurs façons. La question peut d'abord être posée en termes stratégiques : faut-il partir sur une solution privée ou faut-il confier la réalisation et l'exploitation du réseau à un opérateur (opération d'externalisation ou encore d'outsourcing).107 Dans le premier cas, la société met en oeuvre le réseau avec ses propres ressources et utilise les supports de transmission tels que VSAT ou VPN. Dans le deuxième cas, il s'agit de comparer différentes offres de services des opérateurs télécom.108 5.1. Solutions pour le réseau de transport 5.1.1. Solution PrivéeLa première solution, dite « privée » présente les caractéristiques suivantes : - Investissement important et coût de fonctionnement faible ; - Engagement de moyens de la société. 5.1.2. Solution TélécomLa deuxième solution, dite « opérateur » présente les caractéristiques suivantes : - Peu d'investissement, mais un coût de fonctionnement plus important ; - Fourniture d'un service d'exploitation et de maintenance. 5.2. Choix de VPNIl existe deux types de Tunneling : 1° Tunneling sur Internet ; 2° Tunneling sur les réseaux des opérateurs télécoms. Nous n'allons pas perdre notre temps en expliquant le tunneling sur Internet, mais nous abordons directement celle qui nous intéresse c.-à-d. le tunneling sur les réseaux des opérateurs télécom en occurrence de l'opérateur Orange. 107 MONTAGNIER Jean Luc cité par IVINZA, pratique des réseaux d'entreprise : du câblage à l'administration, du réseau local aux réseaux télécom, Eyrolles, paris, 1997. 108Idem Page | 83 5.2.1. Installation de VPN sous Windows 2003 serveur 5.2.1.1. Configuration du serveur : Étape 1 : On se dirige tout d'abord vers le Panneau de

configuration via le

Étape 2 : Par défaut, le service Routage et accès distant est désactivé. Il nous faut l'activer automatiquement à chaque démarrage de l'ordinateur. Pour cela, effectuez un clic droit dessus puis allez dans Propriétés. Choisissez le Type de démarrage Automatique, appliquez puis Démarrer le service.

Page | 84 Étape 3 : rendez-vous alors dans le Centre réseau et partage via le Panneau de configuration du menu Démarrer. Cliquez sur Modifier les paramètres de la carte dans le volet de gauche puis actualisez les connexions réseau à l'aide du menu contextuel. Connexions entrantes doivent apparaître.

Étape 4 : Faites un clic-droit sur cette nouvelle connexion et sélectionnez Propriétés. Cochez ensuite la case autorisant la connexion en Réseau privé virtuel (VPN) à votre ordinateur dans l'onglet Général.

Étape 5 : Choisissez dans l'onglet Utilisateurs les comptes utilisateurs autorisés à se connecter au VPN. Un nouveau compte peut être créé en cliquant sur Nouveau et en entrant un identifiant puis un mot de passe. Page | 85 L'onglet Gestion de réseau n'est utile que dans certains cas. Si l'ordinateur serveur est placé derrière un routeur, vous devez définir vous-même les adresses IP qui seront accessibles via votre réseau VPN. Ces adresses doivent être différentes de celles utilisées par le routeur. Par exemple, si votre ordinateur fait partie d'un réseau local avec des adresses du type 192.168.0.x, choisissez pour votre réseau VPN des IP allant de 10.0.0.1 à 10.0.0.x, x représentant le nombre d'ordinateurs pouvant se trouver simultanément sur votre réseau virtuel. 5.2.2. Connexion au serveur :

Étape 1 : Dirigez-vous vers le Panneau de configuration puis sélectionnez le Centre Réseau et partage. Au menu Modifiez vos paramètres réseau, sélectionnez Configurer une nouvelle connexion ou un nouveau réseau. Étape 2 : Choisissez l'option Connexion à votre espace de travail pour configurer une connexion d'accès à distance ou VPN à votre espace de travail.

Page | 86 Étape 3 : À la question Comment voulez-vous vous connecter ?, cliquez sur Utiliser ma connexion Internet (VPN). Pour ce qui est de l'adresse Internet, indiquez l'adresse du serveur auquel vous désirez vous connecter et entrez un nom de destination. Ne cochez pas les cases en dessous et cliquez sur Suivant. Pour connaître l'adresse du serveur, demandez-la à son administrateur qui pourra se rendre ici afin de l'identifier facilement.

Étape 4 : Entrez votre nom d'utilisateur et votre mot de passe puis cliquez sur Connecter.

Le temps de se connecter et notre VPN est maintenant configuré. Page | 87 5.2.3. Logiciel client VPN3000

Il peut être installé sur plusieurs systèmes d'exploitation, en effet il est adapté à Windows XP, Windows Vista ainsi que MacOs X. Il est disponible en version d'évaluation sur le site de BeWan. Il permet de connecter les postes distants et nomades sur le site central au travers d'un tunnel VPNIPSec. Ce client intègre une solution de pare-feu local sur le poste nomade, afin d'éviter que les ressources informatiques du site central ne soient attaquées. En effet, la fonction dite de "Split Tunneling" sur le VPN permet d'autoriser simultanément un tunnel VPN et du "surf" sur des sites Internet en direct. La configuration du client VPN peut faire très facilement via un simple fichier comportant la configuration cliente souhaitée. De plus contrairement aux clients IPSec de Microsoft, l'installation et la configuration "manuelle" du client VPN de BeWan est très simple et nécessite très peu de temps. Page | 88 5.3. Architecture de l'interconnexion du réseau KIM PHARMA

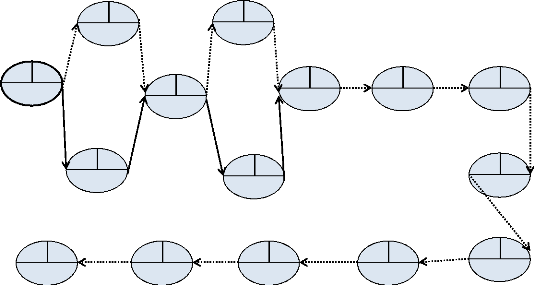

PC1 P PC3 PC4 ROUTEUR ROUTEUR SERVEUR1 SWITCH3 IMPRIMANT E1 SERVEUR2 IMPRIMAN TE2 CAMERA1 CAMERA2 SWITCH2 SWITCH1 CAMERA3 PC5 PC1 P PC3 PC4 ROUTEUR SERVEUR1 IMPRIMANTE1 SERVEUR2 CAMERA3 CAMERA4 CAMERA2 IMPRIMANTE2 CAMERA1 SWITCH3 SWITCH2 INTERNET IMPRIMANTE2 PC1 P PC3 PC4 SWITCH3 IMPRIMANTE1 SERVEUR1 SERVEUR2 CAMERA2 CAMERA1 SWITCH2 CAM ERA3 CAM ERA4 CAMERA5 CAMERA 4 PC7 PC8 PC6 Fig. 4.12 : Schéma de l'interconnexion des sites Page | 89 CHAPITRE V : NOTION SUR LA SECURITELa sécurité informatique s'avère un élément important dans un système informatique, car sans la sécurité, les informations resteront très vulnérables. Etant donné que la sécurité est un ensemble des méthodes et techniques conçues pour protéger les données ou les informations préventivement contre les pirates informatiques ou les intrus. Section 1 : ProblématiqueLa problématique relève trois éléments essentiels à savoir le coût, la valeur de l'information et la durée. 1.1. La valeurLa valeur de l'information au sein du dépôt KIM PHARMA consiste à savoir si et seulement si les informations internes ont une grande importance et cela peut avoir de conséquences néfastes une fois piraté.109 Ainsi, les informations hébergées dans des différents sites représentent quand même une grande valeur car cela est question de la finance et facturation des abonnés. A savoir que les informations véhiculeront dans un réseau de transport entre différents sites, d'où risque de piraterie. 1.2. Le coûtLe coût consistera à prélever les efforts que les hackers pourront déployer pour déchiffrer une information.110 Partant de cette hypothèse, il est important de songer à un système de sécurité qui pourra empêcher les gens malintentionnés de pouvoir y accéder pour nuire et dérober les informations dudit réseau. 109 IVINZA LEPAPA, Notes du cours de la Télématique Q, USK/Kinshasa, Q018 110 IVINZA LEPAPA, Notes du cours de la Télématique Q, USK/Kinshasa, Q018 Page | 90 1.3. La duréeLa durée est l'espace du temps entre l'effort que peut mettre un hacker pour déchiffrer une information.111 Tenant compte de l'architecture réseau que présente KIM PHARMA, les informations devront quitter d'un site à un autre via un réseau de transport, ce qui augmente encore la vulnérabilité des données dans cette entreprise. A ce stade ici, la sécurité nous servira d'une importance particulière. Mais cependant, l'échange des informations entre différents sites se fera par le tunneling par l'entremise d'un opérateur télécom, ce qui explique que le transport des données sera sécurisé par un opérateur télécom. Section 2 : Risques et attaquesAprès une étude approfondie de la problématique, nous estimons que les attaques restent internes et devons chercher des mécanismes possibles pour en pallier. Les attaques disponibles pour le réseau informatique de KIM PHARMA sont : - Usurpation (Authentification), - Accès au fichier d'autrui (Confidentialité), - Capture de l'information sans permission (Identification), - Présence de vers ou des virus informatiques. Section 3 : Objectifs généraux de

sécurité pour les réseaux

de

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Tâches |

Libellé |

Tâche Antériorités |

Durée /Jour |

|

A |

Récolte des données |

- |

2 |

|

B |

Analyse et critique de l'existant |

A |

1 |

|

C |

Proposition des solutions |

B |

1 |

|

D |

Etudes de faisabilités |

B, C |

2 |

|

E |

Elaboration de cahier de charge |

D |

1 |

|

F |

Achats des matériels |

E |

3 |

|

G |

Aménagement des sites |

F |

1 |

|

H |

Implantation des réseaux locaux |

G |

5 |

|

I |

Installation et configuration de télésurveillance |

B, G |

5 |

|

J |

Déploiement de réseau VPN |

H, I |

3 |

|

K |

Test du réseau |

J |

3 |

|

L |

Sécurisation du réseau |

K |

1 |

|

M |

Formation des utilisateurs |

L |

3 |

|

N |

Livraison du produit |

M |

1 |

|

Totaux |

32 |

||

Tableau 6.1: Identification des tâches

Page | 97

|

JANVIER |

FEVRIER |

|||||||||||||

|

1 |

3 |

4 |

7 |

8 |

9 |

17 |

19 |

25 |

2 |

10 |

13 |

18 |

30 |

|

|

A |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

B |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

C |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

D |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

|

E |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

F |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

G |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

H |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

I |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

J |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

K |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

L |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

M |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

N |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

O |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

Tableau 6.2 : Diagramme de gant

N.B : Les 1 sont des taches retenues et les 0 sont des taches à négliger.

1.3. La date au plus tôt et au plus tard

|

Niveau |

Calcules de Tx |

Tx Retenue |

|

Niveau 0 |

TA=0 |

TA=0 |

|

Niveau 1 |

TB= TA + dA = 0+2=2 |

TB=2 |

|

Niveau 2 |

TC=TB + dB = 2+1=3 |

TC=3 |

|

Niveau 3 |

TD=TB + dB= 2+1=3 TC + dC=3+1=4 |

TD=4 |

|

Niveau 4 |

TE = TD + dD = 4+2 = 6 |

TE=6 |

|

Niveau 5 |

TF = TE + dE = 6+1 = 7 |

TF=7 |

|

Niveau 6 |

TG = TF + dF = 7+3 = 10 |

TG=10 |

|

Niveau 7 |

TH = TG + dG =10+1 = 11 |

TH=11 |

|

Niveau 8 |

TI = TB + dB = 2+1 = 3 TG + dG = 10+1 = 11 |

TI=11 |

|

Niveau 9 |

TJ = TH + dH = 11+5 = 16 TI + dI =11+4 =15 |

TJ=16 |

|

Niveau 10 |

TK= TJ + dJ =16+5 = 21 |

TK=21 |

|

Niveau 11 |

TL= TK + dK = 21+1 = 22 |

TL=22 |

|

Niveau 12 |

TM= TL + dL = 22+4 = 26 |

TM=26 |

|

Niveau 13 |

TN= TM + dM = 26+3 = 29 |

TN=29 |

|

Niveau 14 |

TZ= TN + dN = 29+1 = 30 |

TZ=30 |

Tableau 6.3: Date au plus tôt des tâches

Page | 98

|

Tâches |

Calcul de T*z |

T*z Retenue |

|

T*z |

T*z = Tz = 30 |

T*z=30 |

|

N |

T*N = T*z - dN =30-1 |

T*N =29 |

|

M |

T*M = T*N - dM= 29-3 |

T*M=26 |

|

L |

T*L=TM - dL=26-4 |

T*L=22 |

|

K |

T*K= T*L - dK=22-1 |

T*K=21 |

|

J |

T*j =Tk - dJ=21-5 |

T*j=16 |

|

I |

T*I= T*J - dI=16-4 |

T*I=12 |

|

H |

T*H= T*j - dH=16-5 |

T*H=11 |

|

G |

T*G= T*H - dG=11-1 |

T*G=10 |

|

F |

T*F=TG - dF=10-3 |

T*F=7 |

|

E |

T*E= T*F - dE= 7-1 |

T*E=6 |

|

D |

T*D= T*E - dD=6-2 |

T*D=4 |

|

C |

T*C= T*D - dC=4-1 |

T*c=3 |

|

B |

T*B= T*c - dB=3-1 = 3 T*B= T*c -dD= 6-2 = 2 T*B= T*G - dI=10-1= 2 |

T*B=2 |

|

A |

T*A = T*B -dA=2-2 |

T*A=0 |

|

Taches |

Libelle |

Taches |

durée/jour s |

nbre cout /$ |

|

A |

Récolte des données |

- |

7 |

120 |

|

B |

Analyse et critique de l'existant |

A |

9 |

150 |

|

C |

Proposition des solutions |

B |

10 |

200 |

|

D |

Etudes de faisabilités |

B, C |

5 |

100 |

|

E |

Elaboration de cahier de charge |

D |

10 |

120 |

|

F |

Achats des matériels |

E |

6 |

500 |

|

G |

Aménagement des sites |

F |

4 |

250 |

|

H |

Implantation des réseaux locaux |

G |

10 |

1000 |

|

I |

Installation et configuration de télésurveillance |

B, G |

12 |

550 |

|

J |

Déploiement de réseau VPN |

H, I |

12 |

800 |

|

K |

Test du réseau |

J |

2 |

150 |

|

L |

Sécurisation du réseau |

K |

1 |

200 |

|

M |

Formation des utilisateurs |

L |

3 |

600 |

|

N |

Livraison du produit |

M |

1 |

200 |

|

Totaux |

90 |

4.940 |

||

Tableau 6.5: La faisabilité

Page | 99

Un chemin critique, est un chemin de longueur maximal allant du début à la fin