Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

[109]

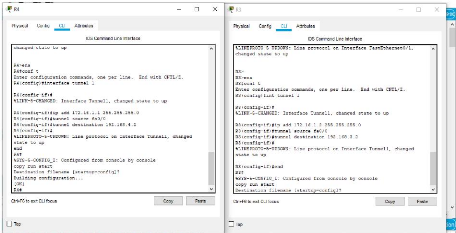

IV.6.2 Configurons un tunnel GRE :

Configurer un tunnel GRE revient à configurer un

tunnel d'interface, qui est une interface logique. Après, il faut

configurer les extrémités pour l'interface de tunnel.

Pour configurer la source et la destination du tunnel, vous

devez configurer les commandes de tunnel source {ip-address | type d'interface}

et du tunnel destination {nom-hôte | ip-address} dans le mode de

configuration de l'interface du tunnel.

La configuration suivante explique comment créer un

tunnel GRE simple entre deux points et les étapes nécessaires

pour vérifier la connexion entre deux réseaux. Les

sous-réseaux de R4 et R3 (respectivement 45.0.0.0/8 et 10.0.0.0/8)

communiquent entre eux via un tunnel GRE sur Internet. Les deux interfaces du

tunnel font parties du réseau 172.16.1.0/24.

La première étape consiste à créer

l'interface de tunnel sur les deux routeurs.

Figure IV- 48: Création d'interfaces de

Tunnel

Les hôtes des deux réseaux privés ne

pourront pas se joindre que si les protocoles de routage ou les routes

statiques sont configurés dans les routeurs.

R4(config)#ip route 10.0.0.0 255.0.0.0 172.16.1.2

R3(config)#ip route 45.0.0.0 255.0.0.0 172.16.1.1

Maintenant, tous les deux réseaux privés

(10.0.0.0/8 et 45.0.0.0/8) peuvent communiquer entre eux à travers du

tunnel GRE.

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.6.3 Test de tunnel

Vérifions ce tunnel GRE avec un ping du serveur BANK

vers le serveur AMAZON

|

Comme vous

pouvez le voir

c'est réussi

|

|

[110]

Figure IV- 49: Vérification si le Tunnel est

bien créé

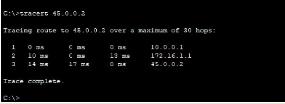

On peut aussi utiliser la commande "tracert" pour qu'on peut

voir le chemin du trafic

Figure IV- 50: Chemin du traffic

Notre trafic va aller en premier par l'adresse du l'interface

10.0.0.1 puis par l'interface logique 172.16.1.1 du tunnel GRE après par

l'adresse de destination 45.0.0.2

|