IN MEMORIAM

Il existe des êtres chers que nous aurions voulu avoir

autour de nous physiquement en ce moment, voir leur sourire, leur joie nous

fera un grand plaisir mais, ils nous ont quitté avant et cela sans nous

retirer leur confiance !

A mes très chères : PAPA (AMARY KOUTA) et GRAND

PERE (ABDOULAYE KOUTA ET EL HADJI DEMBA KOUTA), une fierté immense dans

ma vie

Je n'oublierai jamais vos sens amour à ma modeste personne

et vous vivrez à travers tout mon parcours.

A tous ceux qui nous ont quitté sans s'y attendre et sans

nous prévenir nous dédions ce travail. Paix à leur

âme Que Dieu les accueille au paradis AMIN

I

Malaminekouta96@gmail.com

00221781059140

DEDICACE

Tout d'abord, nous dédions ce modeste travail à

:

Dieu Tout Puissant de nous avoir accordé la vie et la

santé afin d'en arriver là ;

Mes très cher PAPA et MAMAN (ABDOU KOUTA et FAMA

KOUTA), pour leurs amours, leurs prières, leurs soutiens moraux durant

toute ma vie.

Aucun hommage ne pourrait être à la hauteur de

l'amour dont ils ne cessent de me combler. Que le bon Dieu leur procure une

bonne santé et une longue vie.

Celui que j'aime beaucoup et qui me soutient depuis le

début de cette formation : ma grande mère MAME CODOYE KOUTA et

bien sa famille.

Mes très chères soeurs et frères à

qui nous souhaitons un avenir radieux, plein de bonheur et de succès.

A nos chers parents en guise de reconnaissance et de gratitude

pour leur amour, leur patience, leur soutien, leur encouragement et leur

sacrifice (AMINATA DIOUF, CHEIKHOU KOUTA, NDEYE NIANG, KHALIFA BANE, MOUSSA

BANE, ALE DIOP, TALLA KOUTA, MODOU KOUTA, IBRA KOUTA, MAME COUMBA KOUTA, AICHA

DIOUM, WOULY DIOP, PAPE THIAM, MALAMINE KOUTA, MAME SAFIE KOUTA, BAFOU KOUTA,

EL HADJI KOUTA)

Aucun mot, aucune dédicace ne pourrait exprimer notre

respect, considération ainsi que l'expression de notre profond amour.

II

Malaminekouta96@gmail.com

00221781059140

III

REMERCIEMENTS

Nous rendons grâce à Dieu au nom du prophète

(PSL), de nous avoir donné la santé, le courage

et la force de faire ce travail.

Tout d'abord, ce travail ne serait pas aussi riche et n'aurait

pas pu être réalisé sans l'aide et l'encadrement de M.

IBRAHIMA FAYE.

Nous le remercions pour la qualité de son encadrement

exceptionnel, pour sa patience, sa rigueur et sa disponibilité durant

notre préparation de ce mémoire.

Nos remerciements s'adressent également à tous nos

professeurs pour leurs générosités et la grande patience

dont ils ont su faire preuve malgré leurs charges académiques et

professionnelles.

Nous tenons à remercier tous ceux qui, de loin ou de

prés, ont participé à l'élaboration de ce

mémoire :

IBRAHIMA FAYE, MONSIEUR LO, MONSIEUR SOUARE, JOHNSON JINIOR,

MME CISSE, MONSIEUR GAYE, MONSIEUR SECK.

Nous tenons à remercier nos professeurs du CEM DE MBOSS

à savoir :

SENOR GAYE, MONSIEUR WILANE, M. GUEYE, M. SENE, MME NDIAYE, M.

SOW.

Enfin, mes sincères remerciements sont adressés

à tout le personnel du groupe ISI KEUR MASSAR, qui ont fourni beaucoup

d'efforts et de patience pour nous préparer à réussir

notre vie professionnelle :

(ABABACAR NDIAYE, MME DIALLO, SOUKAY, KHADIJA, FALLOU SECK,

MOUHAMED).

Malaminekouta96@gmail.com

00221781059140

IV

AVANT-PROPOS

L'Institut Supérieur d'informatique (ISI) avec une

expérience de plus de dix ans d'existence dans la formation continue de

type académique et particulièrement dans des domaines tels que

l'informatique, la gestion, la comptabilité et l'organisation des

entreprises. ISI dispose d'un bureau qui s'occupe des études de

conception, d'expérimentation, de réalisation et de conseils dans

différents domaines. Aussi, est-il important de noter que le groupe ISI

dispose en son sein des experts de très haut niveau universitaire,

spécialistes dans plusieurs domaines de la gestion. ISI a

été fondé en 1988 sous le nom de JET INFORMATIQUE par des

étudiants de l'université Cheikh ANTA DIOP de Dakar en

collaboration avec ceux de l'université Laval au Québec Canada.

L'institut supérieur d'informatique (ISI) situe au km, 1 avenue Cheikh

Anta Diop en face du commissariat de police de la Medina, établissement

agréé par le ministère de l'enseignement supérieur

du gouvernement du Sénégal, offre des services et des formations

d'enseignement en utilisant les nouvelles technologies d'information et de la

communication (NTIC). Ces formations dispensent les connaissances

théoriques et les connaissances pratiques professionnelles dans le

secteur de l'informatique et de télécommunications.

L'établissement dispose de plusieurs salles de classe moderne et des

salles spécialisées équipées des matériels

de pointe en informatique et télécommunications.

L'établissement est géré par une équipe de

professionnels de l'éducation et d'ingénieurs ayant une grande

expérience dans les secteurs public et privé. Le centre de

formation a pour mission la formation des jeunes cadres opérationnels de

haut niveau dans la filière professionnalisée répondant

aux besoins des entreprises publiques et privées. ISI prépare en

2 voire 5ans d'études les diplômes suivants : Premier cycle (2ans)

: brevet de technicien supérieur (BTS, DTS), Deuxième cycle

(3ans) : licence professionnelle ; Ingénieur Miagiste (5ans) : Master

professionnel La formation d'ingénieur de technicien et de conception en

informatique selon trois options : base de données et réseaux

informatique et télécommunication.

Malaminekouta96@gmail.com

00221781059140

GLOSSAIRE

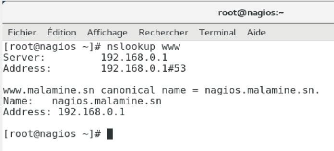

DHCP: Dynamic Host Configuration Protocol

DNS: Domain Name Server

HTTP: HyperText Transfer Protocol

IP: Internet Protocol

LAN: Local Area Network

MAN: Metropolitan Area Network

NRPE: Nagios Remote Plugin Executor

SSH: Secure Shell

SNMP : Simple Network Management Protocol

SMTP : Simple Messenger Transfer Protocol

TCP: Transmission Control Protocol

WANs: Wide Area Networks

WWW: World Wide Web

V

Malaminekouta96@gmail.com

00221781059140

VI

SOMMAIRE

IN MEMORIAM I

DEDICACE II

REMERCIEMENTS III

AVANT-PROPOS IV

GLOSSAIRE V

SOMMAIRE VI

LISTE DE FIGURES VII

LISTE DE TABLEAUX VIII

RESUME IX

ABSTRACT X

Introduction générale 1

I : Cadres théorique et méthodologique

4

1.1 Cadre théorique 5

1.2 : Cadre méthodologique 8

II : Cadre Conceptuel 9

2.3 : Généralités sur les

réseaux informatiques 10

2.4 Généralités sur la supervision

30

III : Mise en oeuvre 35

3.5 LA SUPERVISION : Choix et solutions 36

3.6 Implementation de la solution retenue 45

Conclusion générale 57

BIBLIOGRAPHIE 58

WEBOGRAPHIE 58

ANNEXES 59

TABLE DES MATIERES 63

Malaminekouta96@gmail.com

00221781059140

LISTE DE FIGURES

Figure 3.1 : un réseau informatique

11

Figure 3.2 : un réseau informatique

12

Figure 3.3 : un réseau MAN 13

Figure 3.4 : un réseau WAN 14

Figure 3.5 : Modèle OSI 16

Figure 3.6 : Modèle OSI et TCP/IP

17

Figure 3.7: Câble Coaxial 22

Figure 3.8 : structure de la fibre optique

23

Figure 3.9 : fibre à saut d'indice

24

Figure 3.10 : fibre à optique

multimode à gradient d'indice 24

Figure 3.11 : topologies en Bus 25

Figure 3.12 : topologies en Etoile 26

Figure 3.13 : topologies en Anneau 27

Figure 3.14 : topologies en Arbre 27

Figure 3.15 : topologies en Maille 28

Figure 4.16 : Fonctionnalités de la

supervision 30

Figure 5.17 : l'interface NAGIOS 37

Figure 5.18 : l'interface ZABBIX 37

Figure 5.19 :l'interface ZENOSS 38

Figure 5.20 : l'interface MRTG 38

Figure 5.21 : l'interface CENTREON 39

VII

Malaminekouta96@gmail.com

00221781059140

LISTE DE TABLEAUX

Tableau 3.1: Comparaison entre les deux types de

cables a paire torsadees 22

Tableau 5.2: tableau comparatif des logiciels de

supervision. 41

VIII

Malaminekouta96@gmail.com

00221781059140

IX

RESUME

La taille des réseaux ne cesse de grandir de jour en

jour depuis leur création et leur importance dans le monde de

l'entreprise prenne une place prépondérante.

A tous les niveaux, les réseaux, les terminaux

utilisateurs, les serveurs d'applications et les données constituent

autant de maillons sensibles dont la disponibilité et la qualité

de service conditionnent le bon fonctionnement de l'entreprise.

Les problèmes liés à l'informatique

doivent donc être réduits au minimum, car une

indisponibilité du système d'information a des impacts

très préjudiciables sur l'activité et sur la

notoriété d'une entreprise d'où la supervision

informatique.

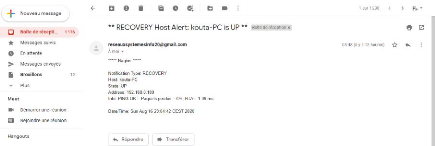

Etudier les solutions open source de supervision pour garantir

la disponibilité et les niveaux de service du système en cas de

panne ou de dégradation des performances (par des mécanismes de

redondance et d'équilibrage...) sera notre objectif

générale et l'objectif spécifique est de choisir une

solution sécuriser, facile à administrer afin de tenter de

prévenir en cas de problème par des alertes (E-mails, SMS,

notification ...) et, le cas échéant, garantir une

remontée d'information rapide et une durée d'intervention

minimale.

La solution open source NAGIOS a

été choisi à cause de sa complexité parce que c'est

presque une constellation de toutes les solutions de supervision libre et de

par la facilité de sa mise en oeuvre.

Notre travail sera fait dans un environnement virtuel, tout en

se basant sur l'architecture du réseau de simulation.

Malaminekouta96@gmail.com

00221781059140

X

ABSTRACT

The size of networks continues to grow from day to day since

their creation and their importance in the world of business takes a prominent

place.

At all levels, networks, user terminals, application servers and

data are all sensitive links whose availability and quality of service

condition the proper functioning of the company. Problems related to IT must

therefore be reduced to a minimum, as the unavailability of the information

system has very detrimental impacts on the business and on the reputation of a

company from where the computer supervision.

Studying open source monitoring solutions to ensure availability

and service levels of the system in case of failure or performance degradation

(through redundancy and balancing mechanisms ...) will be our general objective

and the specific objective is to choose a solution that is secure, easy to

manage in order to try to prevent problems with alerts (e-mails, SMS,

notification ...) and, if necessary, guarantee a quick feedback and a minimum

duration of intervention.

The open source solution NAGIOS was chosen because of its

complexity because it is almost a constellation of all free supervision

solutions and by the ease of its implementation. Our work will be done in a

virtual environment, while being based on the architecture of the simulation

network.

Malaminekouta96@gmail.com

00221781059140

XI

Malaminekouta96@gmail.com

00221781059140

Introduction générale

1

Malaminekouta96@gmail.com

00221781059140

2

Ces dernières années le développement de

l'internet et des nouvelles technologies ne cesse d'évoluer pour

faciliter de plus en plus la vie quotidienne et professionnelle. Ce changement

a apporté plus de satisfaction ainsi qu'une autonomie et une innovation

nouvelle.

Actuellement aucune entreprise ne peut se passer d'outils

informatiques, et très souvent un réseau informatique de taille

plus ou moins important est mis en oeuvre. Science du traitement rationnel de

l'information, l'informatique est devenue un outil précieux dont toute

entreprise qui veut accroitre sa productivité et rester

compétitive sur le plan international ne peut s'en passer. Dans ce

domaine l'adoption d'un système informatique facilite

énormément des processus d'administration (personnelle et

matérielle) et de productivités. Plusieurs logiciels de

surveillance et de supervision de réseaux ont été

développés pour vérifier l'état du réseau en

temps réel et pour être informé au plutôt de tout

incident réseau. Grâce à ces logiciels, les délais

d'interventions sont fortement réduits. C'est pourquoi les

administrateurs réseau font appel à des logiciels de surveillance

et de supervision de réseaux. Ces logiciels vérifient

l'état du réseau ainsi que des machines connectées et

permettent à l'administrateur d'avoir une vue d'ensemble en temps

réel de l'ensemble du parc informatique sous sa responsabilité.

Il peut être aussi informé (par email, par SMS) en cas de

problème. Grâce à un tel système, les délais

d'interventions sont fortement réduits.

En effet beaucoup d'entreprises sont équipées au

minimum d'un réseau local et pour les plus importantes d'entre elles de

réseaux longue distance (Wide Area Network). Ainsi le Wide Area Network

englobe des milliers de terminaux engendrés par des serveurs de base de

données et de traitements dans leurs parcs informatiques. L'apparition

de ces nouveaux environnements rend indispensable la surveillance des

éléments clefs du réseau et de système. Ainsi ce

qui minimisera la perte d'exploitation et favorisera le descellement

précoce des problèmes et une garantie meilleure des utilisateurs.

D'ailleurs ces problèmes que pourraient rencontrer le système

peuvent provoquer de multiples conséquences pour celui-ci.

Vu que le système informatique est au coeur des

activités d'entreprise, sa maitrise est primordiale puisqu'il doit

fonctionner pleinement et en permanence pour garantir la fiabilité et

l'efficacité exigée, d'une part. D'autre part, les

problèmes liés aux systèmes informatiques tels que les

défiances, les pannes, les coupures et les différents

problèmes techniques doivent être réduit du fait qu'une

indisponibilité du système ou du réseau peut causer des

pertes considérables. Afin de minimiser le nombre de pertes, une sorte

de surveillance et de contrôle s'avère obligatoire ; C'est ainsi

que la notion de supervision informatique a été

créée et est

Malaminekouta96@gmail.com

00221781059140

devenue une tache plus que nécessaire pour tous

systèmes informatiques. Ainsi cette nouvelle branche d'administration de

système et de réseau assure trois fonctionnalités.

? La garantie de la disponibilité des systèmes et

réseaux ;

? Le descellement précoce de problèmes

éventuels ;

? La garantie d'une durée d'intervention et de

résolutions minimale.

C'est dans ce cadre que, notre travail de recherche portera

sur la mise en place d'un système de supervision d'un parc informatique

: « ETUDE ET MISE EN PLACE D'UNE PLATEFORME DE SUPERVISION ».

Dans le but de mener à bon ce travail, l'étude

est découpée en trois grandes parties. D'abord la première

partie concernant le cadre théorique et méthodologique. Ensuite

la deuxième partie consacrée à l'étude

détaillée ou nous allons présenter les notions de base du

réseau, la supervision informatique et de ses logiciels les plus

utilisés actuellement. Enfin la troisième partie consacrée

à la conception et mise en oeuvre où nous allons étudier

la solution retenue et la mise en place de notre solution.

3

Malaminekouta96@gmail.com

00221781059140

I : Cadres théorique et

méthodologique

4

Malaminekouta96@gmail.com

00221781059140

1.1 5

Cadre théorique

1.1.1 Problématique

De nos jours, de nombreux entreprises notamment commerciales

et industrielles pour des raisons de modernisations ou d'expansions se trouvent

obligées d'avoir un parc informatique. De ce fait nous assistons

à une informatisation de la plupart des systèmes

d'information(SI). Dans cette nouvelle forme d'informatisation des

données nous notons une particularité sur le contrôle de

surveillance d'un parc informatique qui fait en partie l'objet de notre

étude. En effet, cette informatisation des systèmes d'information

qui se matérialise par la fréquence des ordinateurs dans les

entreprises entraine aujourd'hui une performance et une suivie permanente de la

gestion d'information. Par contre, il devient un grand travail de gérer

les parcs informatiques. Egalement, un administrateur système doit

toujours être en avance sur la sensibilisation des différents

impacts qui peuvent affecter le fonctionnement de son système

informatique et cela ne doit pas se faire par le biais d'une supervision

physique à temps réel en passant son temps devant un tableau avec

des voyants verts en attendant qu'un voyant passe au rouge pour agir, car cela

lui fera perdre un temps précieux dans son travail. De même, nous

avons l'utilisation des fichiers logs systèmes que nous pouvons

visualiser de manière journalière mais son handicap est que le

problème n'est signalé qu'au lendemain d'où la

possibilité d'assister à des pertes aussi bien financières

qu'organisationnelles énormes car la signalisation est tardive.

Un réseau informatique présente de nombreux

problèmes d'où l'importance de la supervision. La supervision est

donc un volet prioritaire dans la disponibilité des services offerts aux

entreprises. Beaucoup d'entreprises négligent la supervision, en effet

la majeure partie des entreprises ne disposent d'aucun outil de supervision

pour la surveillance des ressources matérielles et logiciels de leur

parc informatique ce qui pose plusieurs problèmes au service

informatique tels que :

- Pas d'alerte en cas de problème d'une unité de

production

- Difficulté d'apprécier une panne car il n'y a

pas d'outil le permettant

- En cas de problème aucune identification de la panne

n'est possible avant l'arrivée de l'équipe de la

société de maintenance.

Malaminekouta96@gmail.com

00221781059140

6

Ces différentes limites font ressortir alors plusieurs

questions fondamentales que nous nous tentons de résoudre tout au long

de ce document :

> Peut-on se protéger des contraintes physiques et

techniques dans les milieux hétérogènes grâce aux

systèmes de supervision qui sont capable d'offrir une solution unique

permettant de superviser son réseau.

> Quels sont les facteurs à prendre en compte pour

la mise en place d'une telle solution ?

> S'il existe comment convaincre les dirigeants de

l'adoption d'outils de supervision libre?

Toutes ces interrogations constituent la problématique

de notre sujet.

1.1.2 Les Objectifs

? L'objectif principal

L'objectif de cette étude est d'obtenir un

système capable de faire la supervision des serveurs ou tout autre

équipement dans le réseau.

? Objectifs spécifiques

Notre étude permettra de superviser sur une machine

virtuelle:

> Services (vérifier que les services sont bien

fonctionnels) ;

> Machine (état du système de fichiers,

chargement mémoire et CPU, ...) ; > Réseau (engorgement du

réseau, bande passante, table de routage, ...) ;

1.1.3 Les Hypothèses de recherche

Pour apporter des solutions aux problèmes soulevés

nous partirons des hypothèses suivantes : > Nagios est un bon outil

de supervision réseau

> Nagios peut remplacer les outils de supervision existant.

> La supervision avec Nagios n'est pas sans danger pour

l'entreprise.

1.1.4 Pertinence du sujet

L'informatique est au coeur de l'entreprise, quelle que soit

son secteur d'activité. On peut facilement comparer la place que joue

l'informatique au sein d'une entreprise à celle que joue le

système nerveux chez l'être humain. En effet, il est au centre de

l'activité, et doit fonctionner pleinement et en permanence pour

garantir l'activité. Certaines ramifications même comme le

réseau et les terminaux utilisateurs doivent aussi fonctionner, à

l'instar des nerfs du système dans le corps humain.

Malaminekouta96@gmail.com

00221781059140

Les problèmes liés à l'informatique

doivent donc être réduits au minimum, car une

indisponibilité du système d'information peut être la cause

de plusieurs pertes.

Deux phases sont donc importantes pour les directeurs

informatiques : garantir la disponibilité du système en cas de

panne (par des mécanismes de redondance...) mais aussi tenter de

prévenir en cas de problème et, le cas échéant,

garantir une remontée d'information rapide et une durée

d'intervention minimale : c'est le rôle de la supervision.

7

Malaminekouta96@gmail.com

00221781059140

1.2 : Cadre méthodologique

1.2.1 La délimitation du champ de l'étude

Cette présente étude se focalise principalement

sur la supervision. Elle revient donc à identifier toutes les

matérielle et application dont dispose l'entreprise par un inventaire du

système d'information.

1.2.2 Les techniques d'investigation

Pour mener à bien l'élaboration de ce

mémoire nous avons fait beaucoup de recherche. Vu que les portes de

l'entreprise ne nous ont pas été ouvertes à cause de

diverses raisons, notre principal lieu de documentation a été

l'internet. Nous avons parcouru des articles des revus et visité les

sites en rapport à notre sujet. La lecture d'ancien mémoire nous

a aussi permis de voir la méthodologie à suivre.

1.2.3 Les difficultés rencontrées

Les difficultés rencontres sont multiples, notamment

celui de la maque de stage au sein des entreprises. Dans nos enquêtes

aussi la difficulté à obtenir des informations précises et

cela se comprend sur le système de sécurité d'une

entreprise. Malgré cette limite, nous avons pu grâce à

l'analyse des éléments d'information et la recherche de

documentation sur l'internet concevoir un système de supervision d'un

parc informatique.

8

Malaminekouta96@gmail.com

00221781059140

II : Cadre Conceptuel

9

Malaminekouta96@gmail.com

00221781059140

2.3 : Généralités sur les

réseaux informatiques

Dans ce chapitre nous aborderons les réseaux

informatiques, une technologie devenue incontournable. En effet, en ces temps

modernes, les réseaux informatiques jouent un rôle très

important. Peu importe le réseau utilisé, que ce soit les

réseaux sans fil (WIFI), locaux ou petits réseaux privés,

ils utilisent tous une architecture normée dans laquelle la

communication entre les machines obéit à des règles et

notamment des protocoles de communication.

2.3.1 Notion sur les réseaux

2.3.1.1 Définition

Un réseau en général est le

résultat de la connexion de plusieurs machines entre elles, afin que les

utilisateurs et les applications qui fonctionnent sur ces dernières

puissent échanger des informations.

Le terme réseau en fonction de son contexte peut

désigner plusieurs choses. Il peut désigner l'ensemble des

machines, ou l'infrastructure informatique d'une organisation avec les

protocoles qui sont utilisés, ce qui 'est le cas lorsque l'on parle de

Internet.

Le terme réseau peut également être

utilisé pour décrire la façon dont les machines d'un site

sont interconnectées.

Lorsque l'on parle de réseau, il faut bien comprendre le

sens du mot.

10

Malaminekouta96@gmail.com

00221781059140

11

Figure 3.1 : un réseau informatique

2.3.1.2 Pourquoi les réseaux

Les réseaux sont nés d'un besoin

d'échanger des informations de manière simple et rapide entre les

machines. Lorsqu'on travaillait sur une machine, toutes les informations

nécessaires au travail étaient centralisées sur une

même machine. Presque tous les utilisateurs et les programmes avaient

accès à ces informations. Pour des raisons de cout ou de

performances, nous sommes venus à multiplier le nombre de machines. Les

informations devaient alors être dupliquées sur les

différentes machines du même site. Cette duplication était

plus ou moins facile et ne permettait pas toujours d'avoir des informations

cohérentes sur les machines. Nous sommes donc arrivés à

relier d'abord ces machines entre elles ; ce fut l'apparition des

réseaux locaux. Plus tard, nous avons éprouvé le besoin

d'échanger des informations entre des sites distants. Ces réseaux

étaient souvent des réseaux domiciliaires ou

propriétaires. Aujourd'hui, les réseaux se trouvent à

l'échelle planétaire. Le besoin d'échanger de

l'information est en pleine évolution.

Malaminekouta96@gmail.com

00221781059140

12

2.3.1.3 : Les types de réseaux

Un réseau informatique est un ensemble

d'équipement reliés entre eux pour échanger des

informations.

Nous distinguons différents types de réseaux

classifié selon leurs tailles, leurs vitesses de transfert des

données, ainsi que leurs étendues.

? LAN : LOCAL AREA NETWORK

LAN (Local Area Network) est un réseau local. Un LAN

est un réseau situé généralement dans la même

entité géographique (entreprise, campus, ...). Des LAN peuvent

être interconnectés pour former des réseaux plus (WAN, MAN,

...). On dit alors que le LAN est un sous-réseau du réseau auquel

il est connecté. Apparu dans les années 1970, le réseau

local a connu essor considération avec le développement de la

micro-informatique dans les années 1980 et l'avènement de la

norme de communication Ethernet.

Figure 3.2 : un réseau informatique ?

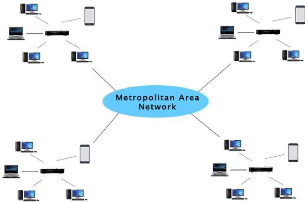

MAN : METROPOLITAN AREA NETWORK

Un réseau MAN interconnecte plusieurs LANs

géographiquement proches (au maximum quelques kilomètres)

à des débits importants. Ainsi un MAN permet à deux noeuds

distants de

Malaminekouta96@gmail.com

00221781059140

communiquer. Un MAN est formé de commutateurs ou de

routeurs interconnectés par des liens de hauts débits

(généralement de fibres Optiques).

Figure 3.3 : un réseau MAN

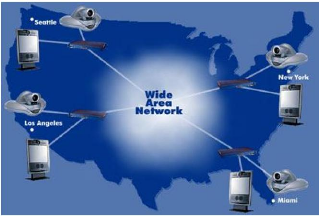

? WAN : WIDE AREA NETWORK

Un WAN est un réseau qui se mesure sur une grande

échelle géographique.

Les débits disponibles sur WAN résultent d'un

arbitrage avec le cout des liaisons (qui augmente avec la distance) et peuvent

être faibles.

Les WAN fonctionnent grâce à des routeurs qui

permettent de choisir le trajet le plus approprié pour atteindre un

noeud du réseau.

13

Malaminekouta96@gmail.com

00221781059140

14

Figure 3.4 : un réseau WAN

2.3.2 Le MODELE OSI

Le modèle OSI constitue un cadre de

référence qui nous permet de comprendre comment les informations

circulent dans un réseau. C'est aussi un modèle conceptuel

d'architecture de réseau qui facilite la compréhension

théorique du fonctionnement des réseaux. Il est constitué

de sept couches, chacune définissant des fonctions particulières

du réseau.

? Pour quoi le modèle OSI ?

Le modèle OSI a été mis en place pour

permettre d'uniformiser les systèmes de communication entre les

différents ordinateurs du réseau. Il a pour but de normaliser les

communications déjà existantes et les communications futur pour

bâtir une structure solide et pérenne dans le temps. Il faut bien

retenir qu'il s'agit d'une norme et non d'un protocole. Le modèle vous

donne uniquement des informations sur comment faire communiquer vos ordinateurs

entre eux mais libre à vous de ne pas respecter cette norme ce qui n'est

pas du tout conseillé. Il faut s'en rapprocher le plus possible sinon

ça ne serai pas une norme. Si vous devez faire communiquer deux

appareils vous devrez donc vous inspirez du modèle OSI le plus possible

pour vous faciliter la tâche et respecter les communications.

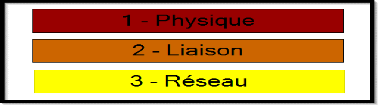

2.3.2.1 Les différentes couches du modelé

OSI

Le modèle comporte sept couches différentes. Ces

sept couches peuvent être parfois représenté en deux

groupes distincts : couches hautes et couches matérielles.

Vous trouverez une image contenant les différentes couches

à la fin de ce paragraphe.

? LES COUCHES MATERIELLES

Malaminekouta96@gmail.com

00221781059140

15

Les couches matérielles sont les numéros un, deux

et trois.

> COUCHE UN : PHYSIQUE

Cette couche sert à transmettre les signaux entre les

différents ordinateurs. C'est elle qui gère l'émission et

la réception d'un ou de plusieurs bits. C'est une transmission brute sur

un canal de communication. Le hub est l'exemple concret de cette couche.

> COUCHE DEUX : LIAISON

C'est sur cette couche que sont géré les

communications entre deux machines directement liées l'une à

l'autre ou à un équipement qui simule une connexion en direct.

Elle fractionne les données d'entrée de l'émetteur pour

les transmettre et gère les réponses de ces dernières. Ici

le switch est le matériel qui illustre mieux l'utilisation de cette

couche.

> COUCHE TROIS : RESEAU

C'est sur cette couche que sont géré les

communications de proche en proche. Elle permet le routage, le relayage et le

contrôle des flux. Elle est directement concernée par la topologie

réseau. C'est sur cette couche qu'est géré

l'interconnexion des réseaux. Le routeur est l'équipement qui

exprime le plus le fonctionnement de cette couche.

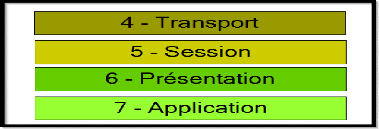

? LES COUCHES HAUTES

Les couches hautes sont les numéros quatre, cinq, six et

sept.

> COUCHE QUATRE : TRANSPORT

Cette couche gère les communications entre processus.

C'est les communications de bout en bout entre les applications. Elle permet de

garantir les connexions entre elles. Elle veille au bon acheminement des

messages complets au destinataire. Elle découpe les messages en plus

petite unité si c'est nécessaire pour permettre une meilleure

transmission.

> COUCHE CINQ : SESSION

La couche cinq gère la synchronisation des

communications et la gestion des transactions. Elle permet l'ouverture et la

fermeture de session. Elle utilise des services de communication point à

point. Elle fait le lien entre les adresses logiques et les adresses physique

ainsi qu'entre deux programmes d'application qui doivent s'entendre. Il faut

donc deux interlocuteurs.

> COUCHE SIX : PRESENTATION

La couche numéro six est chargé du codage des

données applicatives. Cette couche converti les données

applicatives manipulées par les programmes en chaînes d'octets.

> COUCHE SEPT : APPLICATION

Malaminekouta96@gmail.com

00221781059140

16

C'est cette couche qui est le point d'accès aux

services réseau pour l'utilisateur. Elle n'a pas de service propre

à elle. C'est sur la couche d'application que sont

représenté les données pour l'utilisateur. Le proxy est ce

qui caractérise le mieux la septième couche du modèle

OSI.

Figure 3.5 : Modèle OSI

2.3.2.2 Transmission de données au travers du

modèle OSI

Le processus émetteur remet les données à

envoyer au processus récepteur à la couche application qui leur

ajoute un en-tête application AH (éventuellement nul). Le

résultat est alors transmis à la couche présentation.

La couche présentation transforme alors ce message et

lui ajoute (ou non) un nouvel en-tête (éventuellement de AH ; pour

la couche présentation, AH fait en fait partie des données

utilisateur. Une fois le traitement terminé, la couche

présentation envoie le nouveau « message » à la couche

session et le même processus recommence.

Les données atteignent alors la couche physique qui va

effectivement transmettre les données au destinataire. A la

réception, le message va remonter les couches et les en-têtes sont

progressivement retirés jusqu'à atteindre le processus

récepteur.

Malaminekouta96@gmail.com

00221781059140

17

2.3.3 Le model TCP/IP

Le modèle TCP/IP est dérivé de l'ARPANET

et deviendra plus tard connus sous le nom de worldwide internet. L'ARPANET

était à la base un projet militaire de l'armée

américaine dont le but était de connecter, via les lignes

téléphoniques, une centaines d'universités et

d'installations gouvernementales entre elles. L'objectif était de

maintenir les communications coûte que coûte après une

attaque nucléaire. Pour vous remettre dans le contexte, cette

problématique a pris place pendant la guerre froide.

Il en découle un réseau basé sur le

routage de paquets à travers une couche appelée Internet. La

connexion de cette couche est de type connectionless (sans connexion

préalable) : tous les paquets transitent indépendamment les uns

des autres et sont routés suivant leur contenu.

Le modèle TCP/IP est donc le modèle

utilisé pour Internet.

Le nom de modèle TCP/IP est étroitement

lié à deux protocoles : le protocole TCP (Transmission Control

Protocol) et le protocole IP (Internet Protocol). Ceci est en partie dû

au fait que sont les deux protocoles les plus utilisés pour Internet.

Voici une figure qui illustre la différence entre le

modèle TCP/IP et le modèle OSI :

Figure 3.6 : Modèle OSI et TCP/IP

? La couche Host-to-Network

Malaminekouta96@gmail.com

00221781059140

18

Couche assez sombre, le modèle TCP/IP en dit peu sur

cette couche exceptée que l'hôte doit se connecter au

réseau depuis certains protocoles de sorte à pouvoir envoyer des

paquets IP à travers le réseau.

? La couche Internet

Le but de cette couche est de permettre d'injecter des paquets

dans n'importe quel réseau et de faire en sorte qu'ils arrivent à

destination. Tous les paquets ne prendront pas le même chemin pour

arriver à bon port, mais ceci n'est pas un problème. S'ils

arrivent dans le désordre, un protocole, placé dans une couche

supérieure, se chargera de les ordonner.

C'est dans la couche internet qu'est défini le format

officiel des paquets et son protocole : le protocole IP pour Internet Protocol.

La fonction de la couche internet est de délivrer les paquets IP au bon

endroit. Vous l'aurez compris, le routage des paquets est ici très

critique et on souhaite éviter une éventuelle congestion.

On peut faire l'analogie avec la couche network du

modèle OSI.

? La couche Transport

Tout comme pour le modèle OSI, la couche de transport

permet aux hôtes source et destination de faire une conversation. C'est

dans cette couche-ci que sont définis deux protocoles end-to-end pour le

transport :

? TCP (Transmission Control Protocol),

protocole fiable qui nécessite

une connexion entre la source et la

destination. Le protocole permet de délivrer un flux d'octets, le tout

sans erreurs. Le flux d'octets est d'abord découpé en messages,

puis les passe les uns après les autres à la couche Internet. Le

destinataire réassemble ensuite les messages reçus. Le protocole

TCP dispose également de mécanismes de contrôle pour

éviter qu'un émetteur trop rapide n'inonde un receveur trop

lent.

? UDP (User Datagram Protocol), protocole

non-fiable qui ne nécessite pas de connexion préalable (sans

négociation). Ce protocole ne dispose pas de mécanisme de

contrôle de flux. Ce protocole est surtout utilisé dans une

architecture de client-serveur voir de requête-réponse, pour la

VOIP, les jeux en ligne, les appels vidéos. En effet on peut envoyer des

plus grosses quantités de données d'un seul coup par rapport au

TCP et on part du principe, lors de l'usage de l'UDP, que si on perd quelques

paquets ce n'est pas trop grave. On préfère par exemple avoir une

conversation téléphonique hachurée qu'avec du

délai.

? La couche Application

Malaminekouta96@gmail.com

00221781059140

19

Le modèle TCP/IP n'a pas besoin des couches Session ni

Présentation. La couche application contient des protocoles haut-niveaux

: FTP pour le transfert de fichiers, SMTP pour les mails, HTTP pour le WWW, DNS

pour les noms de domaine...

Comparaison entre les deux modèles de

référence

Le modèle TCP/IP et le modèle OSI ont beaucoup de

points communs. Tous les deux sont basés

sur le concept d'empilement de protocoles indépendants. De

plus les différentes couches ont

des systèmes de fonctionnement similaires.

- Similitude

Tous deux comportent des couches

Tous deux comportent une couche application, bien que chacune

fournisse des services très

différents

Tous deux comportent des couches réseau et transport

comparables

Tous deux supposent l'utilisation de la technologie de

communication de paquets (et non de

communication circuits)

Les professionnels des réseaux doivent connaitre les deux

modèles

- Différences

TCP/IP intègre la couche présentation et la couche

session dans sa couche application

TCP/IP regroupe les couches physiques et liaison de

données OSI au sein d'une seule couche

TCP/IP semble plus simple, car il comporte moins de couches

Les protocoles TCP/IP constituent la norme sur laquelle s'est

développé Internet. Aussi le

modèle TCP/IP a bâti sa réputation sur ses

protocoles. En revanche, les réseaux ne sont

généralement pas architecturés autour du

protocole OSI, bien le modèle OSI puisse être utilisé

comme guide.

2.3.4 Protocoles de communications et adressage

2.3.4.1 Définition

Un protocole est une méthode standard qui permet la

communication entre des processus (s'exécutant éventuellement sur

différentes machines), c'est-à-dire un ensemble de règles

et de procédures à respecter pour émettre et recevoir des

données sur un réseau. Il en existe plusieurs selon ce que l'on

attend de la communication. Certains protocoles seront par exemple

spécialisés dans l'échange de fichiers (le FTP), d'autres

pourront servir à gérer simplement l'état de la

transmission et des erreurs (c'est le cas du protocole ICMP), ...

Sur internet, les protocoles utilisés font partie d'une

suite de protocole. Cette suite de protocole s'appelle TCP/IP.

Malaminekouta96@gmail.com

00221781059140

20

2.3.4.2 Protocoles orientes et non orientes

connexion

Les protocoles sont généralement classés en

deux catégories.

? Les protocoles orientés connexion

Il s'agit des protocoles opérant un contrôle de

transmission des données pendant une communication établie entre

deux machines. Dans un tel schéma, la machine réceptrice envoie

des accusés de réception lors de la communication, ainsi la

machine émettrice est garante de la validité des données

qu'elle envoie. Les données sont ainsi envoyées sous forme de

flot. TCP est un protocole orienté connexion.

Les protocoles non orientés connexion

Il s'agit d'un mode de communication dans lequel la machine

émettrice envoie des données sans prévenir la machine

réceptrice, et la machine réceptrice reçoit les

données sans envoyer d'avis de réception à la

première. Les données sont ainsi envoyées sous forme de

blocs (datagrammes). UDP est un protocole non orienté connexion.

2.3.5 Les adresses IP

IP (Internet Protocol) est un numéro d'identification

qui est attribué de façon permanente ou provisoire à

chaque périphérique relié à un réseau

informatique qui utilise l'Internet Protocol.

2.3.5.1 Adresse IPv4

Une adresse IPv4 (Internet Protocol version 4) est une

identification unique pour un hôte sur un réseau IP.

Cette identification de 32 bits est représentée

par 4 octets (8 bits) codés en décimales séparées

par des points.

Le masque de réseau lui aussi noté en

décimal pointé indique avec les bits à 1 la partie

réseau partagée par toutes les adresses d'un bloc et avec les

bits à 0 la partie unique qui identifie les interfaces sur la

liaison.

Par exemple 192.168.1.25 255.255.255.0 indique un

numéro de réseau (première adresse) 192.168.1.0 et un

numéro de broadcast 192.168.1.255. Toutes les adresses comprises entre

ces valeurs peuvent être utilisées par les interfaces

attachées à une même liaison (un même switch).

2.3.5.2 Adresse IPv6

La nouveauté majeure d'IPv6 est l'utilisation

d'adresses plus longues qu'IPv4. Elles sont codées sur 16 octets et

permettent de résoudre le problème qui mit IPv6 à l'ordre

du jour : procurer un ensemble d'adresses Internet quasi illimité.

Il est nécessaire d'être plus explicite sur cette

notation d'adresses, mais il faut savoir qu'il y a un nombre important

d'adresses sur 16 octets. Précisément, il en a 2^128, soit

approximativement

Malaminekouta96@gmail.com

00221781059140

21

3 x 10^38. Si la Terre entière (terre et eau

confondues) était couverte d'ordinateurs, IPv6 pourrait allouer 7 x

10^23 adresses IP par m2.

IPv4 permet d'adresser 2^32=4,29.10^9 adresses tandis que IPv6

permet d'en adresser 2^128=3,4.10^38 adresses.

L'amélioration majeure d'IPv6 est la simplification de

l'en-tête des datagrammes. L'en-tête du datagramme de base IPv6 ne

comprend que 7 champs (contre 14 pour IPv4). Ce changement permet aux routeurs

de traiter les datagrammes plus rapidement et améliore globalement leur

débit.

La troisième amélioration consiste à

offrir de souplesse aux options. Ce changement est essentiel avec le nouvel

en-tête, car les champs obligatoires de l'ancienne version son maintenant

devenus optionnels.

De plus, la façon dont les options sont

représentées est différente ; elle permet aux routeurs

d'ignorer plus simplement les options qui ne leur sont pas destinées.

Cette fonction accélère le temps de traitement des

datagrammes.

D'autre part IPv6 apporte une plus grande

sécurité : L'authentification et la confidentialité

constituent les fonctions de sécurités majeures du protocole

IPv6.

2.3.6 Equipements d'interconnexion et les topologies

réseaux

2.3.6.1 Support de transmission

Pour que deux ordinateurs ou équipements réseau

communiquent entre eux, il faut qu'ils soient reliés par un canal qui

servira de chemin pour le passage de ces informations. Ce canal est

appelé canal de transmission ou support de transmission. Ainsi avec les

différentes disciplines réseau, on distingue plusieurs sortes de

support de transmission.

2.3.6.2 Les câbles à paires

torsadées

Les câbles à paires torsadées sont des

lignes de transmission symétrique qui permet la propagation d'un signal

électrique analogique ou numérique. Ils sont d'un assemblage de

conducteurs isolés et torsadés les uns avec les autres. En

réseau informatique, on distingue deux types de câbles à

paire torsadées.

? Les câbles UTP

? Les câbles STP

La différence clé entre UTP et STP est que UTP

(paire torsadée non blindée) est un câble avec des fils qui

sont torsadés ensemble pour réduire le bruit et la diaphonie.

Tandis que, STP (paire

Malaminekouta96@gmail.com

00221781059140

22

torsadée blindée) est un câble à

paire torsadée confiné dans un blindage en feuille ou en treillis

qui protège le câble contre les interférences

électromagnétiques.

? Table de comparaison

|

UTP STP

|

|

Définition

|

UTP (Unshielded Twisted Pair) est un câble avec des fils

qui sont torsadés ensemble.

|

STP (Shielded twisted pair) est un câble à paire

torsadée enfermé par une feuille d'aluminium.

|

|

Bruit

|

Élevé

|

Moins sensible au bruit

|

|

Câble de mise à la terre

|

Non requis

|

Requis

|

|

Taux de transfert de données

|

Lent

|

Fournit des débits de données

élevés

|

|

Coût

|

Moins cher et ne nécessite pas beaucoup d'entretien.

|

Cher.

|

|

Facilité de manipulation

|

Facilement installé car les câbles sont plus petits,

plus légers et flexibles.

|

L'installation de câbles est difficile.

|

Tableau 3.1: Comparaison entre les deux types

de câbles a paire torsadées

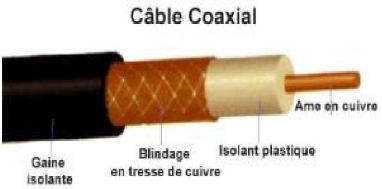

2.3.6.3 Les câbles coaxiaux

Le câble coaxial est composé d'un fil de cuivre

entouré successivement d'une gaine d'isolation, d'un blindage

métallique et d'une gaine extérieure.

Figure 3.7: Câble Coaxial

? On distingue deux types de câbles

coaxiaux

Malaminekouta96@gmail.com

00221781059140

23

? Les câbles coaxiaux fins ? Les câbles coaxiaux

épais

? Les câbles coaxial fins

Le câble coaxial fin ou 10 base-2 (le nom 10 base-2 est

attribué grâce à la norme Ethernet qui l'emploie) mesure

environ 6mm de diamètre. Il est en mesure de transporter le signal

à une distance de 185m avant que le signal soit

atténué.

? Les câblés coaxiaux épaisses

Le câble coaxial épais appelé aussi 10 base-5

grâce à la norme Ethernet qui l'emploie, mesure environ 12mm de

diamètre. Il est en mesure de transporter le signal à une

distance de 500m avant que le signal soit atténué.

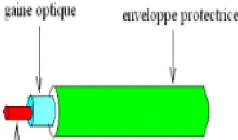

2.3.6.4 Les câbles à fibres optique

La fibre optique reste aujourd'hui le support de transmission le

plus apprécié. Il permet de transmettre des données sous

forme d'impulsions lumineuses avec un débit nettement supérieur

à celui des autres supports de transmission filaires.

La fibre optique est constituée du coeur d'une gaine

optique et d'une enveloppe protectrice. La figure 3.8 ci-dessous

présente la structure de la fibre optique.

Figure 3.8 : structure de la fibre optique ?

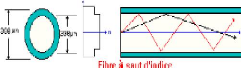

On distingue deux sortes des fibres optiques :

? Les fibres multimodes ? Les fibres monomodes

Malaminekouta96@gmail.com

00221781059140

24

Les fibres multimodes ou MMF (Multi Mode Fiber) ont

été les premières fibres optiques sur le marché. Le

coeur de la fibre optique multimode est assez volumineux, ce qui lui permet de

transporter plusieurs trajets (plusieurs modes) simultanément.

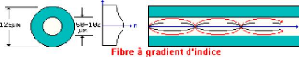

Il existe deux sortes de fibre multimode : la fibre multimode

à saut d'indice et la fibre optique multimode à gradient

d'indice.

Figure 3.9 : fibre à saut d'indice Les

fibres multimodes sont souvent utilisées en réseaux locaux

Figure 3.10 : fibre à optique multimode

à gradient d'indice

La fibre monomode ou SMF (Single Mode Fiber) a un coeur si

fin. Elle ne peut pas transporter le signal qu'en un seul trajet. Elle permet

de transporter le signal à distance beaucoup plus longue (50 fois plus)

que celle de la fibre multimode. Elle est utilisée dans des

réseaux à longue distance.

2.3.6.5 Les liaisons hertziennes

La liaison hertzienne est une des liaisons les plus

utilisées. Cette liaison consiste à relier des équipements

radio en se servant des ondes radio.

2.3.6.6 Liaison satellitaire

La liaison satellitaire se caractérise par

l'implantation des stations terriennes, une émettrice et l'autre

réceptrice. La liaison satellitaire utilise de haute fréquence

radioélectrique et permet en Up Link émis par une station

terrienne vers le satellite et un signal Down Link quittant le satellite vers

l'autre station terrienne réceptrice.

Malaminekouta96@gmail.com

00221781059140

25

2.3.6.7 Les principaux composants d'interconnexions

Pour mettre en place un réseau informatique, plusieurs

équipements informatiques sont mis en jeux. La plupart de ces

équipements sont des équipements d'interconnexion. Chacun de ces

équipements joue un rôle spécifique, par exemple prendre un

message qui ne lui est pas destiné pour l'acheminer correctement,

prendre un message pour l'amplifier et la remettre... Les différents

composant d'interconnexion sont : La carte réseau, le concentrateur, le

répéteur, le pont, le commutateur, la passerelle, le routeur, le

B-routeur, le proxy, le modem

2.3.7 Les différentes topologies réseaux

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à des lignes de

communication (câbles réseaux, etc.) et des éléments

matériels (cartes réseau, ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données). L'arrangement

physique, c'est-à-dire la configuration spatiale du réseau est

appelé topologie physique. On distingue

généralement les topologies suivantes :

? Topologie en bus ? Topologie en étoile ? Topologie en

anneau ? Topologie en arbre ? Topologie maillée

2.3.7.1 Topologie en bus

Figure 3.11 : topologies en Bus

Une topologie en bus est l'organisation la

plus simple d'un réseau. En effet, dans une topologie en bus tous les

ordinateurs sont reliés à une même ligne de transmission

par l'intermédiaire de câble, généralement coaxial.

Le mot « bus » désigne la ligne physique qui relie les

machines du réseau.

Malaminekouta96@gmail.com

00221781059140

26

Cette topologie a pour avantage d'être facile à

mettre en oeuvre et de posséder un fonctionnement simple. En revanche,

elle est extrêmement vulnérable étant donné que si

l'une des connexions est défectueuse, l'ensemble du réseau en est

affecté.

2.3.7.2 Topologie en étoile

Dans une topologie en étoile, les

ordinateurs du réseau sont reliés à un système

matériel central appelé concentrateur (en

anglais hub, littéralement moyen de roue). Il s'agit

d'une boîte comprenant un certain nombre de jonctions auxquelles il est

possible de raccorder les câbles réseau en provenance des

ordinateurs. Celui-ci a pour rôle d'assurer la communication entre les

différentes jonctions.

Contrairement aux réseaux construits sur une topologie

en bus, les réseaux suivant une topologie en étoile sont beaucoup

moins vulnérables car une des connexions peut être

débranchée sans paralyser le reste du réseau. Le point

névralgique de ce réseau est le concentrateur, car sans lui plus

aucune communication entre les ordinateurs du réseau n'est possible.

En revanche, un réseau à topologie en

étoile est plus onéreux qu'un réseau à topologie en

bus car un matériel supplémentaire est nécessaire (le

hub).

Figure 3.12 : topologies en Etoile

Malaminekouta96@gmail.com

00221781059140

27

2.3.7.3 Topologie en anneau

La topologie de l'anneau est également l'une des

topologies réseaux les plus anciennes à notre disposition, et

elle est similaire à la topologie de bus dans le sens où vous

avez à câble dorsal unique auquel tous les noeuds ou tous les

ordinateurs se connectent. La différence est qu'au lieu d'avoir ce

câble dorsal juste déroulé comme dans la topologie du bus,

ce câble dorsal est fondamentalement connecté à

lui-même pour former un anneau ou un cercle. Les paquets sont alors

capables de se déplacer autour du cercle, comme dans le motif de

l'anneau.

Figure 3.13 : topologies en Anneau

2.3.7.4 Topologie en arbre

Figure 3.14 : topologies en Arbre

Topologie de l'arbre : Il s'agit d'une topologie qu'on

pourrait qualifier "d'hybride". Elle combine les caractéristiques des

topologies en bus et en étoile. Ici, des groupes de réseaux

configurés en étoile sont connectés à un

câble faisant office de bus.

Malaminekouta96@gmail.com

00221781059140

28

Avantage principal : Une topologie en arbre est un bon choix pour

les grands réseaux informatiques car l'ensemble du réseau est

divisé en parties et est donc plus facile à gérer.

Inconvénient principal : L'ensemble du réseau est

dépendant d'éléments centraux et une défaillance de

ces éléments peut paralyser l'ensemble du réseau.

2.3.7.5 Topologie en mailles

Figure 3.15 : topologies en Maille

Dans un réseau maillé, les dispositifs sont

connectés avec de nombreuses interconnexions redondantes entre les

noeuds du réseau. Dans une véritable topologie de maillage,

chaque noeud a une connexion avec tous les autres noeuds du réseau. Il

existe deux types de topologie maillé

:

- Topologie maillée complète : Dans ce cas de

figure, chaque noeud a un circuit qui le relie à tous les autres noeuds

du réseau. Le maillage complet est assez coûteux à mettre

en oeuvre, mais c'est lui qui offre la plus grande quantité de

redondance. Ainsi en cas de défaillance de l'un de ces noeuds, le trafic

réseau peut être dirigé vers n'importe lequel des autres

noeuds. Le maillage complet est généralement utilisé aux

réseaux de longue distance.

- Topologie maillée partielle : Solution moins

coûteuse à mettre en oeuvre mais qui produira moins de redondance

que la topologie maillée complète. Avec un maillage partiel,

certains noeuds sont organisés selon un schéma de maillage

complet, mais d'autres ne sont connectés qu'à un ou deux noeuds

du réseau. La topologie maillée partielle se retrouve couramment

dans

Malaminekouta96@gmail.com

00221781059140

29

les réseaux qu'on pourrait appelés

périphériques aux réseaux longue distance

évoqués au-dessus.

Avantage principal : Topologie la plus robuste et la plus

sûre. Inconvénient principal : Coûts de mise en place

importants.

2.3.8 Notions de sécurités informatiques

La sécurité des systèmes d'information

(SSI) est l'ensemble des moyens techniques, organisationnels, juridiques et

humains nécessaires et mis en place pour conserver, rétablir, et

garantir la sécurité du système d'information. Assurer la

sécurité du système d'information est une activité

du management du système d'information.

Aujourd'hui, la sécurité est un enjeu majeur

pour les entreprises ainsi que pour l'ensemble des acteurs qui l'entourent.

Elle n'est plus confinée uniquement au rôle de l'informaticien. Sa

finalité sur le long terme est de maintenir la confiance des

utilisateurs et des clients. La finalité sur le moyen terme est la

cohérence de l'ensemble du système d'information. Sur le court

terme, l'objectif est que chacun ait accès aux informations dont il a

besoin.

2.3.8.1 Objectifs de la sécurité

informatique

Le système d'information représente un

patrimoine essentiel de l'organisation, qu'il convient de protéger.

La sécurité des systèmes vise à

assurer les propriétés suintes :

y' L'authentification : l'authentification

des utilisateurs est primordiale pour gérer les accès aux espaces

de travail pertinents et maintenir la confiance dans les relation

d'échange.

y' L'intégrité: consistant

à assurer que les personnes autorisées aient accès aux

ressources échangées.

y' La confidentialité : limiter

l'accès aux informations qu'aux personnes autorisées.

y' La disponibilité : garantir le

fonctionnement du système sans faille, et l'accès aux services et

ressources installées avec le temps de réponse voulu.

y' La non répudiation : C'est la

propriété qui assure la preuve de l'authenticité d'un

acte, c'est-à-dire qu'aucun utilisateur ne peut ensuite contester les

opérations qu'il a réalisé, et qu'aucun tiers ne pourra

s'attribuer les actions d'un autre utilisateur.

Malaminekouta96@gmail.com

00221781059140

30

2.4 Généralités sur la

supervision

2.4.1 Définition de la supervision informatique

La supervision des réseaux peut être

définie comme l'utilisation de ressources réseaux adaptées

dans le but d'obtenir des informations (en temps réel ou non) sur

l'utilisation ou la condition des réseaux et de leurs

éléments afin d'assurer un niveau de service garanti, une bonne

qualité et une répartition optimale et de celles-ci. La mise en

place d'une supervision réseau, a donc pour principale vocation de

collecter à intervalle régulier les informations

nécessaires sur l'état de l'infrastructure et des entités

qui y sont utilisés, de les analyser et de les rapporter.

2.4.1.1 Fonctionnalité et niveaux

d'information

Généralement, les moniteurs de supervision

regroupent les fonctionnalités illustrées dans la figure

suivante.

Figure 4.16 : Fonctionnalités de la

supervision

y' Supervision système : la

supervision système porte principalement sur les trois types de

ressources système : processeur, mémoire et stockage.

y' Supervision réseau : la supervision

réseau porte sur la surveillance de manière continue de la

disponibilité des services en ligne, du fonctionnement, des

débits, de la sécurité mais également du

contrôle des flux.

Malaminekouta96@gmail.com

00221781059140

31

V' Exécution des commandes :

Exécution de commandes qui sont des actions ou programmes lancés

automatiquement.

V' Envoi d'alertes : C'est émission de

message d'alerte sous forme sonore, visuelle, email ou encore par SMS.

V' Cartographie : Présente la vue

d'ensemble de l'architecture informatique surveillée. V'

Rapports d'activité (reportant) : Rapport

d'activité comme les tableaux de bord et les histogrammes.

Il est à noter qu'à partir de ces

fonctionnalités qui sont réalisées par des modules

spécifiques constituant le système de monitoring, trois niveaux

d'informations se dégagent.

2.4.1.2 Information sur les systèmes

A ce niveau nous aurons des informations sur le fonctionnement

du système avec l'utilisation du processeur, la mémoire physique,

l'espace des disques durs, le partitionnement du disque, etc.

2.4.1.3 Information sur les réseaux

Ce type de surveillance va permettre de diagnostiquer la

disponibilité d'un équipement physique connecté à

un réseau. Les technologies employées pour ce type de supervision

sont assez simples et le niveau des informations retournées est assez

limité. Les matériels visés sont : Les commutateurs, les

routeurs et les serveurs (disponibilité, interrogation des sondes,

alertes), ainsi que les onduleurs (disponibilité, charge, état)

et les imprimantes (disponibilité, état de l'imprimante et des

consommables).

2.4.1.4 Information sur les applications et

services

On va disposer non seulement d'une visibilité sur

l'équipement physique mais également sur les applications qui y

sont exécutées et les informations qu'elles retournent. Ses

principaux axes sont : la disponibilité, le nombre d'utilisateurs, la

cohérence des réponses aux interrogations et les performances.

Pour les deux derniers cas, les tests devront être

effectués par des équipements qui ne sont pas sur la machine, car

le serveur est destiné à des utilisateurs externes (par exemple

serveur Web connecté à Internet). Le monitoring informatique

fournira dans ce contexte, une vision utilisateur depuis les endroits où

il est effectué.

Par exemple, le monitoring réseau permet la

vérification de la connectivité d'un serveur Web, qui rend les

sites Web accessibles par les internautes. Ou encore le monitoring applicatif

qui

Malaminekouta96@gmail.com

00221781059140

32

permet la vérification de

l'opérationnalité d'un serveur (Apache OU IIS par exemple) et

celle du contenu des pages Web.

2.4.2 Rôle de la supervision

Le rôle de la supervision réseaux peut ainsi se

résumer en trois point :

y' Etre réactif en alertant l'administrateur (e-mail ou

sms) en cas de dysfonctionnement d'une partie du système

d'information.

y' Etre pro actif en anticipant les pannes possibles.

y' Cibler le problème dès son apparition afin

d'agir rapidement de la façon la plus pertinente possible.

2.4.3 Aspects de la supervision

La supervision informatique est portée sur plusieurs

aspects. Nous pouvons les classés en trois catégories

principalement qui sont les suivant :

2.4.3.1 La fiabilité

Il s'agit tout simplement d'une surveillance permanente de la

disponibilité de l'équipement effectué pour

détecter la moindre anomalie et de la signaler à

l'administrateur.

2.4.3.2 La performance

La gestion des performance analyse de manière continue

les performances du réseau afin de le maintenir dans un état de

performance acceptable. Cette gestion s'opère en trois étapes.

Tout d'abord, des variables contenant des informations significatives quant aux

performances du réseau sont récupérés. Parmi

celles-ci on peut citer le temps de réponse d'une station utilisateur ou

encore le taux d'occupation d'un segment réseau. Une fois ces variables

obtenues, elles sont analysées. Si elles dépassent un seuil

performance fixé préalablement, une alarme est tout de suite

envoyée à l'administrateur du réseau, pour régler

le problème au plus visite. Ces variables de gestion de performances

sont réactualisées à court intervalles de temps dans le

but d'être le plus réactif possible au moindre embryon de baisse

de performance. La gestion des performances permet donc une évaluation

du comportement des ressources et un contrôle de l'efficacité des

activités communication.

2.4.3.3 Le contenu

Dans ce dernier cas, on analyse les informations

retournées par les éléments surveillées pour

détecter, par exemple, la suppression d'un fichier sur un serveur FTP,

la modification d'une page Web ou encore la disparition d'un mot clef.

Malaminekouta96@gmail.com

00221781059140

33

Toutes ces approches sont complémentaires et peuvent

bien entendu se retrouver regroupée dans une seule analyse. L'analyse

Fiabilité étant implicitement présentée dans le cas

d'une analyse Performance et Contenu.

2.4.4 Protocole snmp

2.4.4.1 Présentation

SNMP (Simple Network Management Protocol) est le protocole de

gestion de réseaux proposé par l'IETF. Il est actuellement le

protocole le plus utilisé pour la gestion des équipements de

réseaux. SNMP est un protocole relativement simple. Pourtant l'ensemble

de ses fonctionnalités est suffisamment puissant pour permettre la

gestion des réseaux hétérogènes complexes. Il est

aussi utilisé pour la gestion à distance des applications : les

bases de données, les serveurs, les logiciels, etc.

Les buts du protocole SNMP sont de :

· Connaître l'état global d'un

équipement (actif, inactif, partiellement opérationnel...)

· Gérer les évènements

exceptionnels (perte d'un lien réseau, arrêt brutal d'un

équipement...)

· Analyser différentes métriques afin

d'anticiper les problèmes futurs (engorgement réseau...)

· Agir sur certains éléments de la

configuration des équipements.

2.4.4.2 Fonctionnement

Le protocole SNMP est basé sur un fonctionnement

asymétrique. Il est constitué d'un ensemble de requetés,

de réponses et d'un nombre limité d'alertes. Le manager envoie

des requêtes à l'agent, lequel retourne des réponses.

Lorsqu'un évènement anormal surgit sur l'élément

réseau, l'agent envoie une alerte au manager.

SNMP utilise le protocole UDP. Le port 161 est utilisé

par l'agent pour recevoir les requêtes de la station de gestion. Le port

162 est réservé pour la station de gestion pour recevoir les

alertes udp fonctionnement.

2.4.4.3 Les requetes

Il existe quatre types de requête : GetRequest,

GetNexRequest, GetBulk, SetRequest.

· La requête GetRequest permet la recherche d'une

variable sur un agent.

· La requête GetNexRequest permet la recherche de la

variable suivante.

· La requête GetBulk permet la recherche d'un

ensemble de variable regroupées.

· La requête SetRequest permet de changer la valeur

d'une variable sur agent.

Malaminekouta96@gmail.com

00221781059140

34

2.4.4.4 Les agents

L'agent est un programme qui fait partie de

l'élément actif du réseau. L'activation de cet agent

permet de recueillir la base de données d'informations et la rend

disponible aux interrogations. Les principales fonctions d'un agent SNMP :

? Collecter des informations de gestion sur son environnement

local.

? Récupérer des informations de gestion tel que

dé_ni dans la MIB propriétaire.

? Signaler un évènement au gestionnaire

2.4.4.5 Les équipements manages

Ce sont des éléments du réseau (ponts,

hubs, routeurs ou serveurs), contenant des « objets de gestion »

pouvant être des informations sur le matériel, des

éléments de configuration ou des informations statiques.

2.4.4.6 Le systèmes de management de

réseau

Le système de management de réseau (network

management system notés NMS), c'est-à-dire une console à

travers laquelle les administrateurs peuvent réaliser des tâches

d'administration.

2.4.4.7 Les différentes version du snmp

Plusieurs versions du protocole ont vu le jour à

savoir :

SNMPv1 : Ceci est la première version du protocole,

tel que définie dans le RFC 1157. La sécurité de cette

version est triviale, car la seule vérification qui est faite est

basée sur la chaîne de caractères " community ". SNMPsec

Cette version ajoute de la sécurité au protocole SNMPv1. La

sécurité est basée sur des groupes. Très peu ou

aucun manufacturier n'a utilisé cette version qui est maintenant

largement oubliée.

SNMPv2p (historique) : Beaucoup de travaux ont

été exécutés pour faire une mise à jour de

SNMPv1. Ces travaux ne portaient pas seulement sur la sécurité.

Le résultat est une mise à jour des opérations du

protocole, des nouvelles opérations, des nouveaux types de

données. La sécurité est basée sur les groupes de

SNMPsec.

SNMPv2c (expérimental): Cette version du protocole est

appelée " community stringbased SNMPv2 ". Ceci est une

amélioration des opérations de protocole et des types

d'opérations de SNMPv2p et utilise la sécurité par

chaîne de caractères " community " de SNMPv1.

SNMPv2u (expérimental): Cette version du protocole

utilise les opérations, les types de données de SNMPv2c et la

sécurité basée sur les usagers.

SNMPv2* (expérimental): Cette version combine les

meilleures parties de SNMPv2p et SNMPv2u. Les documents qui décrivent

cette version n'ont jamais été publiés dans 12 les RFC.

Des copies de ces documents peuvent être trouvées sur le site web

et SNMP Research (un des premiers à défendre de cette

version).

Malaminekouta96@gmail.com

00221781059140

SNMPv3 (standard actuel): Cette version comprend une

combinaison de la sécurité basée sur les usagers et les

types et les opérations de SNMPv2p, avec en plus la capacité pour

les " proxies ". La sécurité est basée sur ce qui se

trouve dans SNMPv2u et SNMPv2*.

III : Mise en oeuvre

35

Malaminekouta96@gmail.com

00221781059140

3.5 LA SUPERVISION : Choix et solutions

La supervision est de nos jours présents dans la

plupart des entreprises quelques soit la taille de cette dernière. Elle

permet de vérifier l'état du bon fonctionnement `un

système ou d'une activité d'un système informatique.

3.5.1 Présentation des solutions de supervision

De nos jours, superviser son réseau devient facile car

le monde de la supervision déborde de logiciels. Ces logiciels qui

existent sur le marché de la supervision sont fiables, sécuriser

et permettent d'effectuer des vérifications sur les machines et les

services sur le réseau local et distants, de collecter et

vérifier les résultats des tests de supervision envoyés

par les agents de supervision et d'alerte l'administrateur réseau en cas

de fonctionnement anormale d'un hôte ou d'un service. En se basant sur le

cout d'achat de ces logiciels on peut les classer en deux grands groupes qui

sont : les logiciels payants et logiciel libres.

3.5.1.1 les logiciels de supervision libres

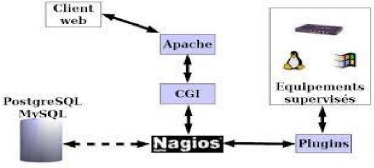

? NAGIOS : c'est une application permettant

la surveillance système et réseau. Elle surveille les hôtes

et services spécifiés, alertant lorsque les systèmes ont

des dysfonctionnements. Nous allons l'étudier plus en détail dans

la suite de ce rapport.

36

Malaminekouta96@gmail.com

00221781059140

37

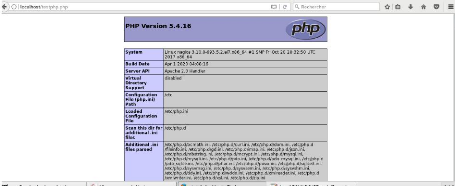

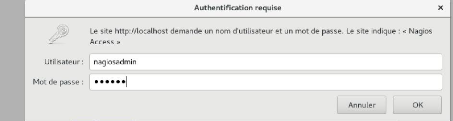

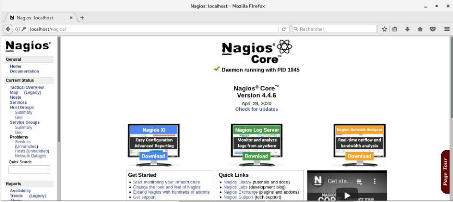

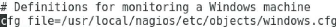

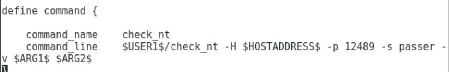

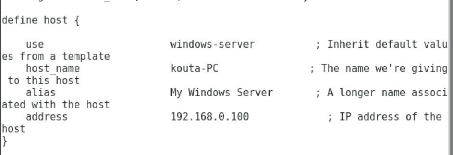

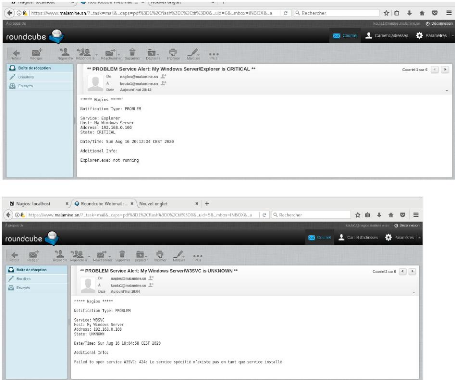

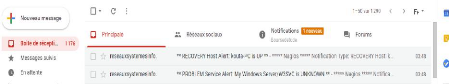

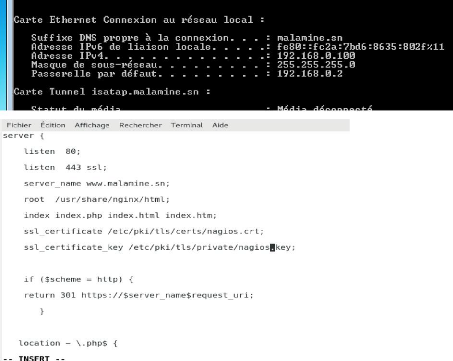

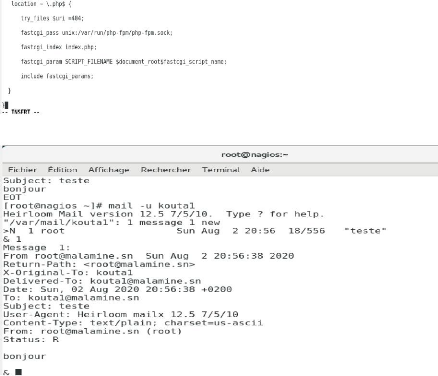

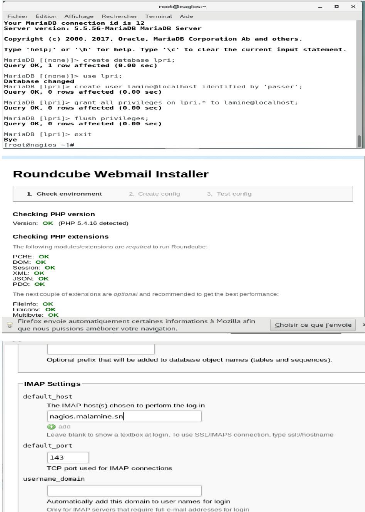

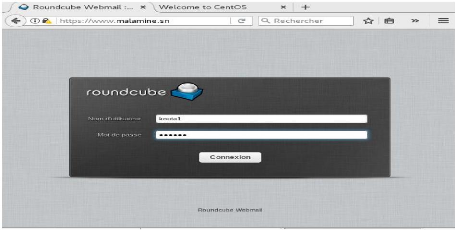

Figure 5.17 : l'interface NAGIOS

? ZABBIX : c'est un logiciel libre

permettant de surveiller l'état de divers services réseau,

serveurs et autres matériels réseau et produisant des graphiques

dynamiques de consommation des ressources.

Figure 5.18 : l'interface ZABBIX

? ZENOSS : c'est un concurrent direct des

solutions de supervision payantes comme HP OpenView ou IBM Tivoli Monitoring

car il est disponible en version commerciale avec des supports pour les

administrateurs et version libre sous licence GPL. Il offre les fonctions de

découverte, d'inventaire, de supervision de la disponibilité,

gestion de la performance et des évènements.

Malaminekouta96@gmail.com

00221781059140

38

Figure 5.19 :l'interface ZENOSS

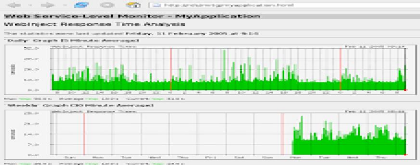

? MRTG (Multi Router Traffic Grapher) : ce

moniteur de supervision génère des pages HTML qui

représentent en temps réel le trafic réseau. Son

architecture logicielle permet

l'intégration de composant

hétérogènes, ainsi il s'intègre étroitement

avec Nagios.

Figure 5.20 : l'interface MRTG

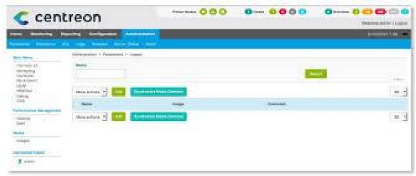

? CENTREON : c'est une solution de

supervision des applications, systèmes et réseau, basé sur

les concepts de Nagios. Le coeur de Centreon est Open Source, distribué

sous licence GPL v22 et gratuit. Des modules complémentaires à

valeur ajoutée payants sont distribués par l'éditeur. Des

modules complémentaires gratuit et open source sont

développés par des contributeurs sur GITHUB.

Malaminekouta96@gmail.com

00221781059140

39

Figure 5.21 : l'interface CENTREON

Ces logiciels cités offrent tous l'avantage commun

d'être gratuit, donc en fonction des besoins de supervision nous devons

faire un choix parmi eux. Nous choisissons Nagios comme logiciel de base pour

la supervision du réseau car c'est le plus rependu, dispose d'une forte

communauté de développeurs, ses fonctionnalités couvrent

tous les aspects de la supervision, son architecture logicielle est modulaire

et permet l'intégration d'autres logiciels comme CENTREON, CACTI,

NAGVIS, ... pour faciliter l'administration, le reporting et avoir une vue

complète de tous les éléments du réseau.

3.5.1.2 les logiciels de supervision payants

HP OOEN VIEW : c'est un logiciel

destiné aux petites et moyennes entreprises et permet de centraliser les

informations de supervision sur un seul poste. Il favorise la gestion du

réseau en offrant aux administrateurs une vue globale du système

d'information, un contrôle homogène des différents

composants du système informatique et une vision des incidents et leur

impact. IBM TIVOLI MONITORING : c'est un logiciel conçu

pour aider les entreprises à surveiller et gérer les

matériels et les logiciels essentiels notamment les systèmes

d'exploitation, les bases de données et les applications sur des

environnements répartis. Il permet la surveillance de manière

proactive des ressources systèmes vitales, détecte efficacement

les goulets d'étranglement et les problèmes potentiels des

applications et répond automatiquement aux évènements.

Ces logiciels possèdent tous les avantages dans le

domaine de la supervision mais leur inconvénient face à la

concurrence est leur coût d'achat élevé. Ainsi les

entreprises ont tendance

Malaminekouta96@gmail.com

00221781059140

40

à se tourner vers le monde libre où les

logiciels proposés commencent à être compétitifs et

deviennent de plus en plus professionnels.

3.5.2 Etude comparative des solutions

La désignation de l'outil de supervision est

précédée par une définition des besoins de

l'entreprise qui se base sur sa taille et le niveau de qualité de

service voulu, mais aussi une comparaison de plusieurs outils grâce

à des recherches (articles WEB, commentaires d'utilisateurs ou de «

testeurs ») qui permettent de faire ressortir les + et les - des

différentes solutions.

Outil de supervision

|

Avantages

|

Inconvénient

|

Zabbix

|

- Installation facile

- Génération facile de

grephs

- Gratuit

|

- Client Zabbix

obligatoire sur chaque machine

- Limite au ping si pas

de client

- Configuration sur le

switch compliqué

|

Centreon

|

- Grosse communauté

- Puissant

- Dispose de

nombreux plugins

- Gestion de

graphiques

- Gratuit

|

- Installation compliqué

|

Zenoss

|

- Installation facile

- Configuration facile

- Graphes

automatiques

|

- Demande

énormément de ressource

- Version comportant

+ d'options payantes

|

Nagios

|

- Des plugins qui

étendent les

possibilités de Nagios.

- Une très grande

communauté.

- Un moteur

performant.

- Solution complète

permettant le reporting, la

gestion des utilisateurs.

|

- Configuration

complexe

- Interface compliquée

|

|

Malaminekouta96@gmail.com

00221781059140

41

- Des plugins

permettent aux utilisateurs de développer facilement ses

propres vérifications de services.

|

|

|

- Possibilité de repartir

la supervision entre plusieurs

administrateurs

|

|

|

- développer ses

propre plugins

|

|

|

Tableau 5.2: tableau comparatif des logiciels

de supervision.

3.5.3 Choix de la solution

Ces logiciels sont les plus répandus et les plus

utilisés dans les entreprises. De par les différentes

fonctionnalités qu'elles offrent et compte tenu de leur critère

qui justifie leur égalité nous avons du mal à les

départager. Par contre, Nagios présente une particularité

qui est synonyme de sa modularité, ce qui nous a permis en d'autre terme

de juger que Nagios est plus adapté à notre projet qu'autres.

Nagios est plus adaptée comme application permettant de satisfaire

pratiquement tous les besoins d'entreprises. En effet, grâce à ses

plugins, Nagios possède une architecture facilement adaptable à

l'environnement. Ces derniers pouvant être ajoutés,

modifiés ou même personnalisés et permettent de

spécifier les tâches pour aboutir au résultat voulu. De

plus Nagios est une solution stable, dispose d'une grande communauté de

développeurs et est utilisé aussi bien dans les petites et

moyennes infrastructures que dans les grands parcs informatiques et

utilisé surtout par plusieurs entreprises de renommé.

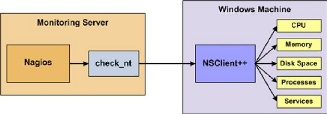

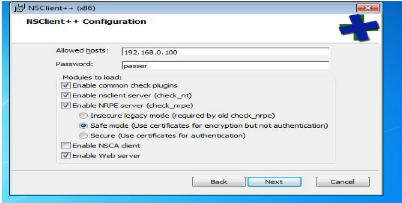

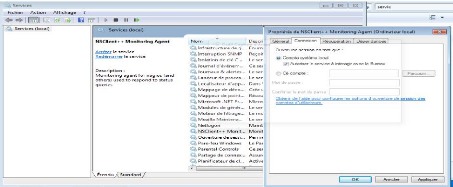

3.5.3.1 Présentation de la choix (Nagios)

Nagios est un système de surveillance open source,

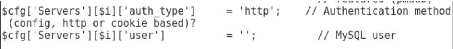

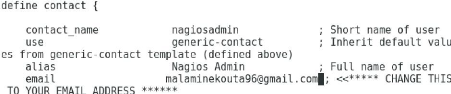

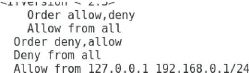

gratuit et puissant qui permet aux administrateurs de résoudre les