|

Page I sur 119

EPIGRAPHE

Nous ne pouvons pas prédire où nous

conduira la révolution

informatique. Tous ce

que nous savons avec certitude, c'est

que

quandon y sera enfin, on n'aura pas assez de

RAM.

Dave Barry(1947)

Page II sur 119

DEDICACE

A vous : Ma très chers épouse Choudelle

KAPAFULE KIPUTE Mon père Nicolas ILUNGA BITSHIDIBIBI ;

Ma mère Elpida MUJINGA BITOTA ;

Mon très cher frère Ir. Serge KAPIAMBA

BINUNU et Apostol MUKENGA MUDIA BULABA. Et à toute ma

famille

NGOYI ILUNGA Elisée

Page III sur 119

REMERCIEMENTS

Au terme de ce projet de fin d'études nous couvrons

d'éloges tous ceux qui, de loin ou de près ont contribués

à la réalisation de ce présent travail.

Nous rendons gloire à l'Eternel Dieu Tout Puissant pour

nous avoir accordé le souffle de vie et de nous avoir

protégé du début de nos études jusqu'à la

fin de ce deuxième cycle d'Etudes.

Nos remerciements s'adressent à notre père

Nicolas ILUNGA et notre mère Elpida MUJINGA, pour nous avoir fait vivre

sur cette terre de nos ancêtres et nous avoir montré un amour

inaliénable en nous soutenant du début de nos études

jusqu'à la réalisation.

Nous serons ingrats si nous ne remercions pas tous le

comité de gestion ainsi que le corps professoral de l'Institut

Supérieur Technique d'Informatique Appliquée (I.S.T.I.A/KABINDA)

en sigle, en la personne du DG Dieudonné NGOYI et l'Académique

Didier DNJIBU, pour leur volonté et ont eu le souci que nous devenons

élite du Congo de demain.

Nos sincères remerciements vont tout droit à la

personne du Professeur Boni KIBAMBE MUTAMBA et au Rapporteur Ir.

Séraphin NGOYI d'avoir été à notre disposition

malgré leurs multiples occupations, grâce eux une très

grande zone d'ombre qui était en nous fut éclairée.

Je serais ingrat si je ne remercie pas ma très

chère Epouse Choudelle KAPAFULE qui s'est sacrifiée jour et nuit

pour la réalisation de ce travail, et se fait une mère pour moi,

pour cela ma belle reçois mes éloges signe de ma

reconnaissance.

Nos remerciements s'adressent également au Père

Demetre LUBAMBA et Maman Délice BANKATE qui, grâce à eux ce

présent travail se voit terminer, recevez chers parents mes

remerciements pour votre encadrement et amour malgré mes fautes et

défauts vous ne cessez jamais de me soutenir tant moralement que

financièrement, puissent le bon Dieu vous comble de ses bienfaits.

A vous mes beaux-parents : Pasteur KIPUTE Pierre, Pasteur

Marcel MPOKONTSHI de bienheureuse mémoire, papa MBUWA NGOYI WA MIBANGA,

pour votre aide tant morale que spirituelle.

Nous tenons à exprimer notre reconnaissance à

tous nos grands frères qui nous ont aidé financièrement

nous citons : Séraphin NGOYI, Crispin KASENDUE, CT Jean Christophe

BUKASA, Pathy Cri's WANKUNDA, Isaac KANDA, Joseph ELUMBA, Ado NGOIE, Symphorien

LUKISU BUABUA, nous nous étions vus au bout de nos souffles et

acculé par des difficultés financières mais grâce

à vous ses difficultés ont été anéantis,

pour cela, trouvez dans ces lignes notre gratitude signe de notre

reconnaissance.

Page IV sur 119

Nous témoignons notre gratitude à tous nos

frères et soeurs : NDAYA Théo, MULAJA Christine, Dieudonné

NGOYI, Evie MULANGA, Serge KAPIAMBA, Apostol MUKENGA, Denis NKUBA, Nicolas

ILUNGA, Jérôme TSHIOVO, Jonathan MUTAMBA, Urbain NDJIBU, Gautier

KANYEBA, Dr Van MANYONGA, Alice MUSHIMBI, Blandine NGOYI, pour votre aide

à tous les niveaux.

A vous mes beaux et belles soeurs : Aimé KASONGO,

TSHIBAMBALE Cécil, Jonathan KAMANYA, NSAPU Sapi, NTOBO Jétou,

Miriam NGOYI, Gloire NGOYI, MPANYA Germaine, Serge KANYAMA, Junior NKONGOLO,

Théthé KAPENGA.

A vous mes camarades et compagnons de lutte avec qui nous

avons passé des bons et mauvais moments je cite : KIBAMBE Plamedie,

Esther MUATE, Prince KASONGO, WASEWA Bienfait, Jean Marie KAKUNA , Jean de Dieu

KILOLO et Maman Fidelie IMBANGA, KAYEMBE Antoine, KABANGU MBIYI Placide, Jean

Claude KEMBE, Syphon MUSEU, Crispin KISENGA, Joel KAPILA.

Que tous celui qui de loin ou de près à apporter

un plus à ce travail trouve ici notre profonde reconnaissance.

NGOYI ILUNGA Elisée

Page V sur 119

LISTE DES ABREVIATIONS

1. AD : Active Directory

2. ADSL : Asymmetric Digital Subscriber

Line

3. ARP : Address Resolution Protocol

4. CAN : convertisseur

analogique-numérique

5. CNA : convertisseur

numérique-analogique

6. COCOMO : COnstructive COst MOdel

7. CPU : Central Processing Unit

8. CSMA : Carrier Sense Multiple

Access

9. CTP : Coût Total du Projet

10. DG : Directeur Général

11. DHCP : Dynamic Host Configuration

Protocol

12. DIRFIN : Directeur de Finance

13. DNS : Domain Name System

14. DTA : Dates au plus tard

15. DTO : Dates au plus tôt

16. EMI : Education aux médias et

à l'Information

17. EPST : Enseignement Primaire, Secondaire

et Professionnelle

18. FAI : Fournisseur Internet

19. FDDI : Fiber Distribution Data

Interface

20. GPO : General Post Office

21. GSM : Global System for Mobile

Communication

22. GTS : Global Technology Services

23. IBM : International Business Machines

24. ID : Identité

25. IdO ou iOT : Internet of things

26. IP : Internet Protocol

27. IPv4 : Internet Protocol version 4

28. IPv6 : Internet Protocol version 6

29. ISDN: Integrated Service Data

Network;

30. ISO : Organisation Internationale de

Normalisation

31. ISTIA : Institut Supérieur

Technique d'Informatique Appliquée

32. ITU : International Telecommunications

Union

33. LAN : Le réseau local area

network

34. MAC : Media Access Control

35. MAN : Le réseau

Métropolitain area network

Page VI sur 119

36. MC :Contrôleur Multipoint ;

37. MCU : Multipoint Control Units ;

38. MCU : Multipoint Control Unit

39. MGCP : Media Gateway Control Protocol

40. MP : Processeurs Multipoints ;

41. MPM : Méthode Des Potentielles

Metra

42. MSAU : Unité d'Accès Multi

Station

43. MT : Marge Totale

44. NIC : Network Interface Card

45. OSI : Open System Interconnexion

46. PABX : Private Automatic Branch

Exchange

47. PAN : Le réseau Personal Area

Network

48. PBX : Private Branch Exchange

49. PC : Personal Computer

50. PCI : Peripheral Component

Interconnect

51. PME : Petites et moyennes entreprises

52. PSTN : Public Switched Telephone

Network;

53. PSTN : Public Switched Telephone

Network

54. PV : Procès verbale

55. PVC : Permanent Virtual Circuit

56. RAM: Random Access Memory

57. RAS : Registration Adminission Status

58. RR : Receiver Report

59. RSAT : Remote Server Administration

Tools

60. RSVP : Ressource réservation

Protocol ;

61. RTCP : Real-Time Transport Protocol

62. RTP : Real Transport Protocol

63. RTP : Real-time Transport Protocol ;

64. SDES : Source Description

65. SDP :Session Description Protocol ;

66. SEC ADMIN : Secrétariat

administratif

67. SFTP:Shielded & Foiled Twisted

Pair

68. SGAC : Secrétaire

Général académique

69. SGAD : Secrétaire

Général académique et Financier

70. SIP : Session Initiation Protocol

71. SR : Sender Report

Page VII sur 119

72. STP : Shielded Twisted Pair

73. TCP/IP : Transmission Control Protocol/

Internet Protocol

74. TFC : Travail de fin de Cycle

75. UAS : User Agent Server ;

76. UNESCO : Nations Educational, Scientific

and Cultural Organization,

77. URL : Uniform Resource Locator

78. USB : Universal Serial Bus

79. UTF : Universal Character Set

Transformation Format

80. UTP : Unshielded Twisted Pair

81. VoIP : Voice Over Internet Protocol

82. VPN : Virtual Private Network

83. WAN: Le réseau Wide area

network

84. Wi MAX : World wide Interoperability for

Microwave Access

85. Wifi : wiless fidelity

86. WINS : Windows Internet Naming

Service

87. WLAN : Wireless Local Area Network

Page VIII sur 119

LISTE DES FIGURES

Figure n° 1 Réseau poste à poste

Figure n° 2 Sheema du Réseau à serveur

dédié ou client serveur

Figure n° 3 Topologie en bus

Figure n° 4 Topologie en anneau

Figure n° 5 Topologie en étoile

Figure n° 6 Topologie maillée

Figure n° 7 Modèle OSI

Figure n° 8 La paire torsadée blindée

Figure n° 9 Schéma du Câble coaxial

Figure n° 10 Câble à fibre optique

Figure n° 11 Carte réseau Ethernet

Figure n° 12 Routeur

Figure n° 13 Switch

Figure n° 14 Architecture hybride

Figure n° 15 Architecture Full IP

Figure n° 16 Architecture Centrex

Figure n° 17 Téléphonie de PC à PC

Figure n° 18 Téléphonie de PC à

Phone

Figure n° 19 Téléphonie de phone à

phone

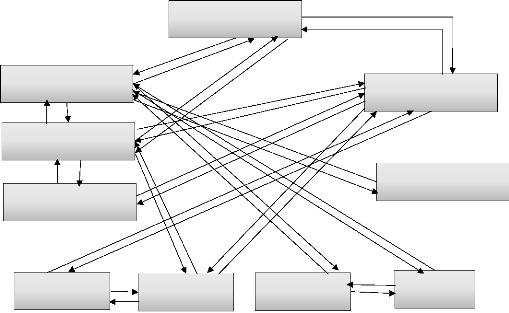

Figure n° 20 Le protocole H.323

Figure n° 21 Rôle des composants

Figure n° 22 Proxy SIP

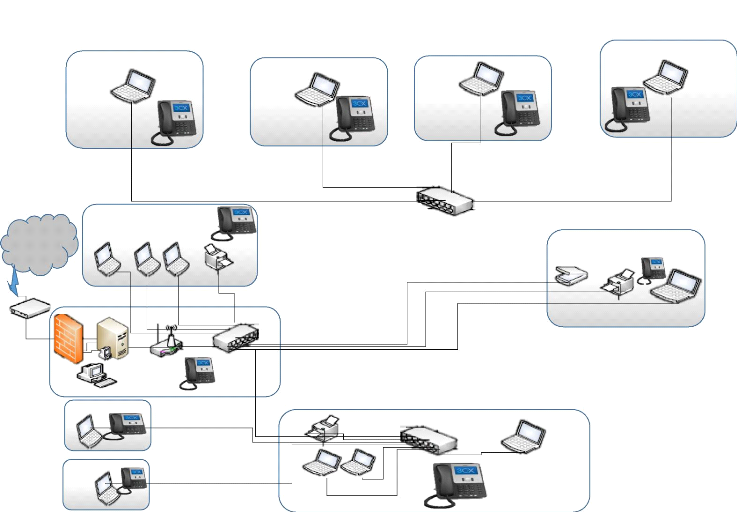

Figure n° 23 Présentation Projet

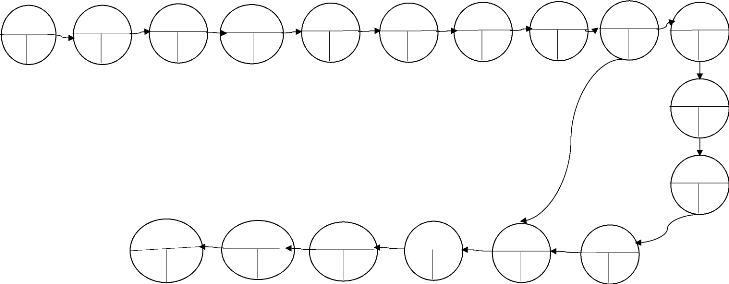

Figure n° 24 Construction du graphe non ordonne

Figure n° 25 Présentation du graphe non ordonne

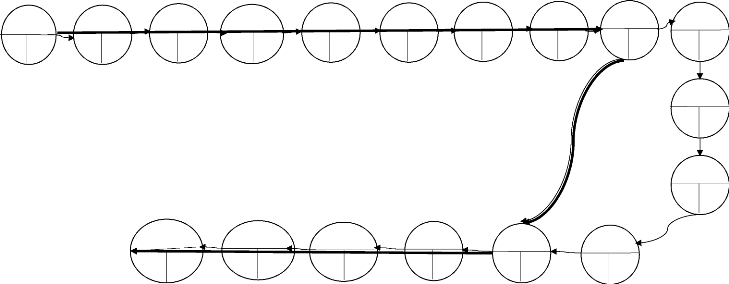

Figure n° 26 Présentation du graphe ordonné

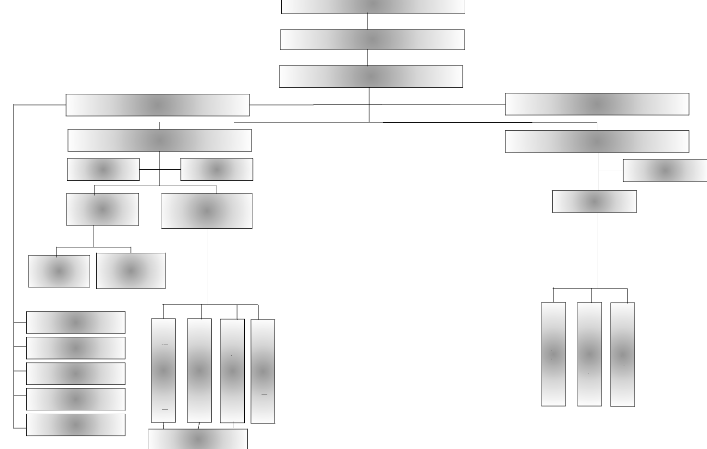

Figure n° 27 Organigramme général de

l'ISTIA

Figure n° 28 Organigramme restreint

Figure n° 29 Présentation du Diagramme des Flux

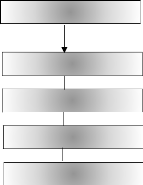

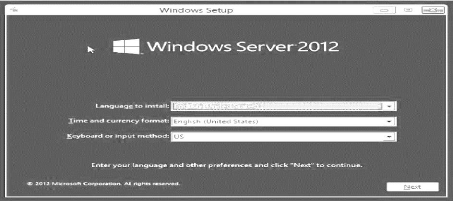

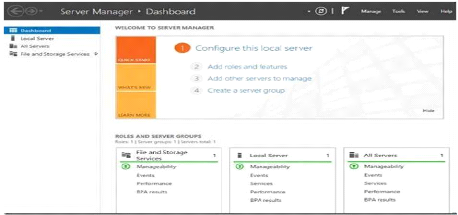

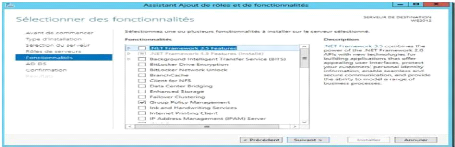

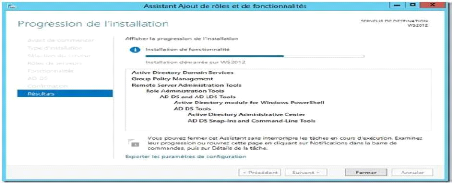

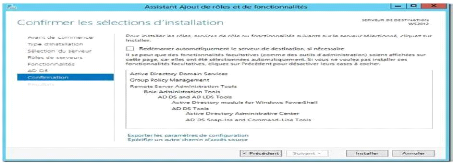

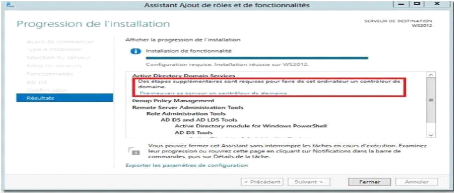

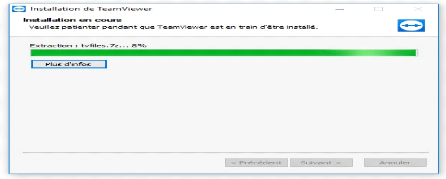

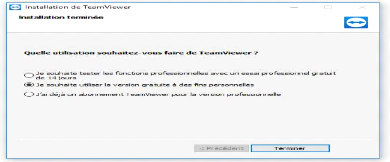

Figure n° 30 Installation et configuration de windows server

2012

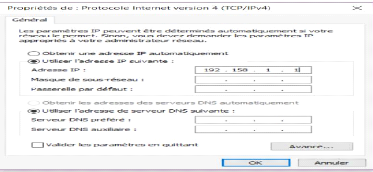

Figure n° 31 Configuration des paramètres TCP/IP

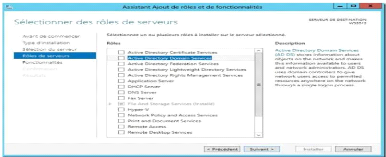

Figure n° 32 Installation et configuration d'Active

directory

Figure n° 33 Présentation de 3cx phone system

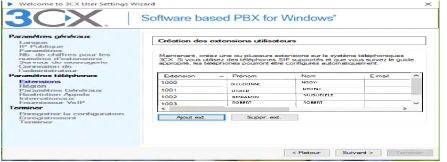

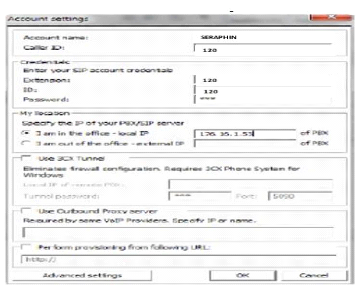

Installation de 3cx phone system et Préparation de la

machine hôte

Figure n° Windows pour l'installation

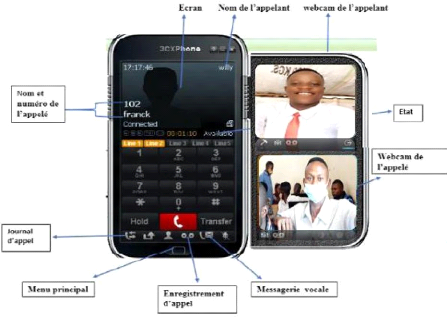

Figure n° 3 Plan de numérotation

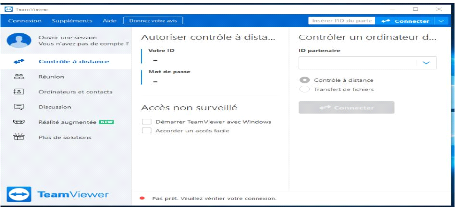

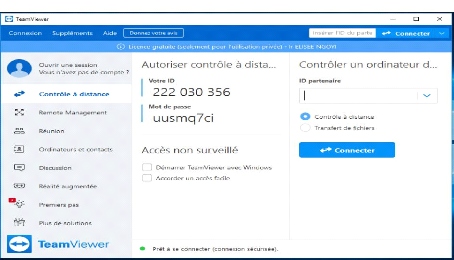

Figure n° 36 Test de fonctionnement de la solution

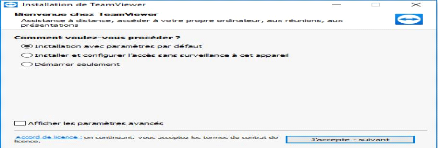

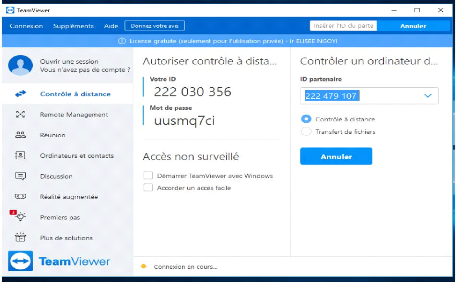

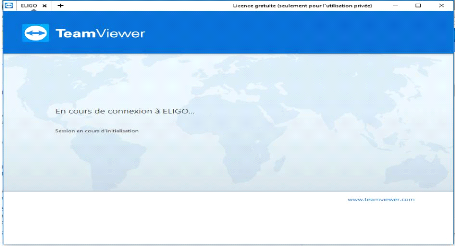

implémentée Figure n° 37 Présentation de

TeamViewer

Page IX sur 119

LISTE DES TABLEAUX

Tableau n°: 1 Modèle TCP/IP

Tableau n°: 2 Equipements envisagés

Tableau n°: 3 Logiciels

Tableau n°: 4 Formation des utilisateurs

Tableau n°: 5 Tableau des principales compétences

techniques requises en fonction des métiers de la VOIP

Tableau n°: 6 Identification des taches du projet

Tableau n°: 7 Détermination des charges

Tableau n°: 8 Tableau d'enchainement des taches avec

durée

Tableau n°: 9 Les Moyen Humain

Tableau n°: 10 Moyen Matériels

Tableau n°: 11 Tableau du Plan de numérotation

Page 1 sur 119

INTRODUCTION

Le rôle des réseaux a sensiblement

évolué ces dernières années, il ne se limite pas au

transfert de l'information en toute sécurité mais aujourd'hui il

contribue largement à la rationalisation des utilisateurs et à

l'optimisation des performances applicatives. De ce fait, on a besoin d'un

ensemble des moyens et techniques permettant la diffusion d'un message

auprès d'un groupe plus ou moins vaste et

hétérogène.

Avec plus d'une centaine des millions d'utilisateurs dans le

monde, l'Internet représente à l'évidence un

phénomène en forte croissance dans le domaine des nouveaux moyens

de communication. Bien qu'il se développe à une très

grande vitesse, le téléphone reste encore le favori du public en

matière de communication plus convivial, car le contact est presque

réel, il reste en plus un outil de très simple utilisation.

Pourtant il fusionne de plus en plus avec le matériel informatique.

La Voix sur IP (Voice over IP ou VOIP) est une technologie

permettant de transmettre la voix sur un réseau numérique et sur

Internet. La voix sur IP est utilisée avec différentes

architectures et des protocoles définissent son fonctionnement, elle

dépend de plusieurs contraintes.

Certes, la technologie VOIP dans le monde actuel se

relève incontournable et un pas décisif dans le domaine de la

télécommunication et de la transmission des informations en temps

réel et à moindre coût. Telle est la préoccupation

des organisations modernes et préoccupées par la

compétitivité.

Ce qui nous a motivé à intégrer cette

technologie dans les bureaux d'administration de l'Institut Supérieur

Technique d'Informatique Appliquée (ISTIA/KABINDA).

1. PROBLEMATIQUE ET HYPOTHESE

1.1. Problématique

Le mot « Problématique »

désigne l'ensemble des questions précises que l'on se pose dans

un domaine de la science en vue de la recherche des solutions.1

Lors de notre passage au sein de l'ISTIA, nous avons pu relever

les problèmes dessous :

1 PINTO ET GRAWTZ, Méthode en science

social, éd. Dalloz, Paris, 1974.

Page 2 sur 119

+ Le déplacement de temps à autre des agents

dans les bureaux d'administration de l'ISTIA pour la circulation des

informations et d'une assistance en cas de panne ;

+ L'absence d'un système automatique d'interconnexion des

Ordinateurs ;

+ Le coût élevé de communication entre les

autorités dans tous les bureaux d'administration de l'ISTIA.

Vu ces difficultés que rencontre le gestionnaire de

ladite Institution, notre problématique se présente comme suit

:

y' Que faut-il faire pour que tous les bureaux

d'administration de l'ISTIA soient en communication ?

y' Par quel moyen et de quelle manière pouvons-nous

relier tous les bureaux d'administration de l'ISTIA ?

y' De quelle manière pouvons-nous parvenir à

assister les utilisateurs en cas de panne ou blocage ?

1.2. Hypothèse

L'hypothèse est l'ensemble de réponses

provisoires qui sont données aux problèmes posés dans un

domaine bien déterminé2.

Partant de notre problématique, nous proposons

l'implémentation d'un réseau LAN en intégrant la nouvelle

technologie VOIP qui pourra être un bénéfice pour le

personnel qui sont dans les bureaux d'administration de l'ISTIA en effectuant

les appels téléphoniques internes gratuitement grâce

à leurs téléphones numériques ou Android soit

à leurs machines (ordinateurs) et d'une Téléassistance en

cas de pannes ou blocage de la part des utilisateurs.

2. CHOIX ET INTERET DU SUJET

2.1. Choix du sujet

Le choix porté sur ce sujet se justifie par la

préoccupation d'alléger la tâche aux difficultés

auxquelles sont confrontés les bureaux d'administrations

pour une meilleure communication. Ainsi, notre choix est basé sur la :

« Mise en place d'une nouvelle technologie VOIP et d'une

Téléassistance dans les bureaux d'administration dans une

Institution d'Enseignement Supérieur et Universitaire, Cas de

L'I.S.T.I.A/KABINDA».

2.2. Intérêt du sujet

Motivé par les problèmes ou difficultés

rencontrées lors de notre passage au sein de l'ISTIA,

quelques raisons primordiales justifient l'intérêt

que nous portons à notre sujet de recherche :

Ø Nous nous acquittons de notre devoir légitime de

finaliste du second cycle, qui oblige à

2 ABRAHAM, Analyse informatique dynamique,

éd. Bagues, Paris 1985.

Page 3 sur 119

ce que chaque étudiant rédige un travail de fin

d'étude, ainsi que le souci permanent d'approfondir nos connaissances

dans le domaine de la Voix sur IP et de la Téléassistance ;

Ø Pour l'administration de l'Institut Supérieur

Techniques d'Informatique Appliquée (ISTIA), ce présent travail

apportera une forte contribution tant soit peu aux problèmes de

communication qu'elle connait en son sein ;

Ø Cette oeuvre intellectuelle nous permet de relier

les notions théoriques acquises pendant tout notre parcours à la

pratique tel que stipuler par le Ministère de l'ESU, et constitue une

référence incontournable pour les futurs chercheurs qui

aborderont les mêmes pas que nous.

3. METHODES ET TECHNIQUES UTILISEES

3.1. Méthodes utilisées

La méthode telle que définie dans Larousse, est

un ensemble de procédés et moyens organisés

rationnellement pour arriver à un résultat ; c'est en fait, une

démarche de l'esprit où le chercheur invente les

hypothèses découlant des faits observés3.

La méthode est aussi un ensemble d'opérations

intellectuelles par lesquelles une discipline cherche à atteindre les

vérités qu'elle poursuit, les démontrent et les

vérifies.4

Pour ce présent travail, nous avons utilisé les

méthodes ci-après :

A. Méthode analytique

La méthode analytique nous a permis d'analyser

minutieusement toutes les activités pour le bon fonctionnement du

réseau et de dégager les points forts et les points faibles de ce

dernier en vue d'envisager des solutions adaptées aux conditions

particulières de l'ISTIA.

B. Méthode structuro fonctionnelle

La méthode structuro fonctionnelle est basée

sur la notion de structure et de fonctionnement. Son utilisation

s'avérait utile pour nous, car elle nous a permis de connaître la

structure et le bon fonctionnement de l'Institution.

C. Méthode Historique

Elle nous a permis de fouiller le passé de notre champ

d'investigation.

3.2.Techniques utilisées

Une technique est un outil, un moyen permettant au chercheur de

récolter les informations

3 Larousse de poche.

4 PINTO, R. et GRAWITZ, M., op. cit.

Page 4 sur 119

nécessaires à l'élaboration d'un travail

scientifique5.

D'après VERHEAGEN, les techniques de recherche sont

considérées comme étant les moyens, les

procédés qui permettent à un chercheur de rassembler les

informations originales sur un sujet donné.6

Nous avons utilisé les techniques suivantes pour parvenir

à l'élaboration de notre travail : A. Technique

d'interview

Cette technique nous a permis d'entrer en contact avec les

acteurs de l'ISTIA concernés par notre étude pour leur poser des

questions sur le système de communication entre les différents

services.

B. Technique documentaire

Elle nous a permis de recueillir les informations par les

consultations des documents ayant trait avec notre sujet (Ouvrages, livres

ainsi que la consultation des articles mis en ligne).

4. DELIMITATION DU SUJET

Délimité le sujet n'est ni une attitude de

faiblesse ni une fuite de responsabilité, mais au contraire une

contrainte de la démarche scientifique. Pour se faire, nous avons

délimité notre sujet dans le temps et dans l'espace.

4.1.Délimitation dans le temps

Ce travail couvre la période allant de 2015

jusqu'à nos jours.

4.2.Délimitation dans l'espace

Notre sujet en étude n'a pas englobé toute

l'Institution, mais nous nous sommes limités seulement aux bureaux

Administratifs de ladite institution.

5. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion, ce présent travail

de fin d'Etudes Supérieure est

subdivisé en six chapitres ci-dessous cités :

Le Chapitre I : basé sur les Considérations

générales sur les concepts de base ;

Le Chapitre II : basé sur le Cahier des charges ;

Le Chapitre III : basé sur les Etudes préalables

;

Le Chapitre IV : focaliser à l'Installation et

configuration du LAN ;

Le Chapitre V : consacré à Implémentation de

la VOIP.

5 NGOYI, D., « Cours de MRS », G2 Info,

ISTIA/KDA, 2020, Inédite.

6 VERHEANGEN, Méthode et technique pour

approcher, éd. Find A GRAVE, Bruxelle,1984, P.34

Page 5 sur 119

6. DIFFICULTES RENCONTREES

Dans tous travail scientifique, les difficultés n'ont

jamais manquées cependant, lors de l'élaboration de notre

travail, nous nous sommes butés aux difficultés suivantes :

- Manque de moyen pouvant nous permettre de mener suffisamment

nos recherches.

- Le temps infusant qui nous a été donné

pour mener nos recherches.

- Difficultés liées à la récolte

des données, notamment les rendez-vous manqués à cause de

l'indisponibilité des autorités de l'ISTIA.

Page 6 sur 119

CHAPITRE I : GENERALITES SUR LES CONCEPTS DE

BASE

I.1. Définitions des termes clés

v La Technologie : est l'étude des

outils et des techniques. Le terme désigne tout ce qui peut être

dit aux diverses périodes historiques sur l'état de l'art en

matière d'outils et de savoir-faire.7

v Le VOIP : VoIP signifie Voice over

Internet Protocol ou Voix sur IP. C'est un principe consistant à faire

passer des communications téléphoniques numériques dans

des paquets IP donc c'est le téléphone sur

l'Internet.8 Comme son nom l'indique, la VoIP permet de transmettre

des sons (en particulier la voix) dans des paquets IP circulant sur Internet.

La VoIP peut utiliser du matériel d'accélération pour

réaliser ce but et peut aussi être utilisée en

environnement PC.

I.2. Définition des concepts de

base9

1. Paquet : est l'entité de

transmission de la couche réseau comprenant les

informations

nécessaires pour acheminer et reconstituer le

message.

2. Android : est un système

d'exploitation et plateforme logicielle pour smartphones

et tablettes

créé par Google dont la première version beta a

été proposée en Novembre 2007.

3. Smartphone : c'est un terme

utilisé pour décrire un ensemble de dispositifs

mobiles

disposants de fonctionnalités que l'on peut retrouver sur un

ordinateur.

4. Telnet : est un protocole de type

client-serveur utilisant TCP/IP, permettant de

communiquer avec un serveur

distant en échangeant des lignes de texte et en recevant des

réponses également sous forme de texte. Les clients se connectent

généralement sur le port 23 du serveur.

5. Internet : est un réseau

informatique mondial constitué d'un ensemble de

Réseaux

nationaux, régionaux et privés.

6. DNS : (Domain Name Service), permet la

mise en correspondance des adresses Physiques et des adresses logiques.

7. FTP :(File Transfer Protocol)

est un protocole de transfert des fichiers qui permet de

garantir une

qualité de service. Le transfert s'effectue entre deux adresses

extrêmes du réseau Internet. Cette application est de type

client-serveur, avec un utilisateur FTP et un serveur FTP.

7

https://fr.m.wikipedia.org/wiki/Reseau_technologie,

03 - Avril- 2021 22h10'.

8 Dictionnaire Jargon Informatique.

9

https://www.dicofr.com/cgi-bin/n.pl/dicofr/definition,

03 - Avril- 2021 22h 30'.

Page 7 sur 119

8. SMTP : (Simple Mail Transfer Protocol

(SMTP, littéralement « protocole simple de

transfert de courrier ») est un protocole de communication utilisé

pour transférer le courrier électronique (courriel) vers les

serveurs de messagerie électronique.

1. Un Terminal : un terminal est une

variété de périphérique réseau placé

à l'extrémité d'un noeud. Par exemple : un ordinateur, une

imprimante etc.

2. Noeud : est un ordinateur ou autre

unité (un serveur, une imprimante,) connecté au réseau par

l'intermédiaire d'une carte de réseau ou d'un pilote de LAN.

3. Un Logiciel : Un logiciel est un ensemble

de séquences d'instructions interprétables par une machine et

d'un jeu de données nécessaires à ces

opérations.

4. Une Topologie : Littéralement, la

topologie signifie l'étude d'un lieu ou étude topique. Elle

s'intéresse donc à définir ce qu'est un lieu

(appelé aussi espace).

5. Un Serveur : est un dispositif

informatique matériel ou logiciel qui offre des services, à un ou

plusieurs clients (parfois des milliers)

6. Un Client : dans un réseau

informatique, un client est le logiciel qui envoie des demandes à un

serveur.

7. Wi-fi (Wireless Fidelity) : est un

ensemble de protocoles de communication sans fil régis par les normes du

groupe IEE 802.11 (ISO/CEI 8802), et permet de relier par ondes radio plusieurs

appareils informatiques au sein d'un réseau informatique.

8. Extension : est un suffixe de nom de

fichier fait pour identifier son format.

9. Intranet : est un réseau

informatique utilisé à l'intérieur d'une entreprise ou de

toute autre entité organisationnelle qui utilise les protocoles

internet.

10. Protocole : est une sorte de langage

utilisé pour communiquer entre les ordinateurs ou les différents

équipements dans un même réseau ou un ensemble de

règles qui régissent les échanges de données ou le

comportement collectif de processus ou d'ordinateurs en réseaux ou

d'objets connectés.10

11. Adresse IP : Une

adresse IP (avec IP pour Internet Protocol) est un numéro

d'identification qui est attribué de façon permanente ou

provisoire à chaque périphérique relié à un

réseau informatique qui utilise l'Internet Protocol. L'adresse IP est

à la base du système d'acheminement (le routage) des paquets de

données sur Internet.11

12. TCP/IP : (qui signifie Transmission

Control Protocol, soit en français : Protocole de Contrôle de

Transmission) est un des principaux protocoles de la couche transport du

modèle TCP/IP. Il permet, au niveau des applications, de gérer

les données en

10

fr.wikipedia.org wiki

Protocole_informatique

11

fr.wikipedia.org wiki

Adresse_IP

Page 8 sur 119

provenance (ou à destination) de la couche

inférieure du modèle (c'est-à-dire le protocole

IP).12

13. Modèle OSI : « Open System

Interconnexion » est un standard de communication en réseau de tous

les systèmes informatiques.13 C'est un modèle de

communication entre ordinateurs proposé par l'ISO (Organisation

Internationale de Normalisation) qui décrit les fonctionnalités

nécessaires à la communication et l'organisation de ces

fonctions.

14. Adresse MAC : (Media Access Control),

parfois nommée adresse physique, est un identifiant physique

stocké dans une carte réseau ou une interface réseau

similaire. A moins qu'elle n'ait été modifiée par

l'utilisateur, elle est unique au monde. Une adresse MAC (Medium Access Control

ou contrôle d'accès au support) est un « numéro de

série » unique affecté à chaque matériel du

réseau Ethernet destiné à l'identifier dans un

réseau.14

15. Configuration : est un ensemble de

caractéristiques techniques qui ne dépendent pas du constructeur

mais découlent des choix de l'acheteur et de

l'utilisateur.15

16. Architecture réseau : Une

architecture de réseau est un plan du réseau de communication

informatique complet, ce qui fournit une base de cadre et de la technologie

pour la conception, la construction et la gestion d'un réseau de

communication. Il a généralement une structure en couches. .16

17. Téléassistance : La

téléassistance est un service d'assistance à distance.

Elle permet à une personne bloquée, un opérateur qui fait

intervenir le secours nécessaire.17

18. L'hôte est responsable du traitement des demandes

des utilisateurs. Cela comprend l'offre de services, d'applications logicielles

et de ressources d'information aux clients ou aux autres noeuds du

réseau. En plus de cela, elle offre également de nombreux autres

services différents. Il peut être responsable de l'envoi

d'informations aux joueurs ou aux joueurs d'ordinateur ou peut servir de noeud

d'hébergement pour les pages Web sur Internet.18

12

www.commentcamarche.net/contents/538-le-protocole-tcp

13

fr.wikipedia.org wiki

Modèle_OSI

14

https://eu.dlink.com/fr/fr/support/faq/knowledge/que-signifie-mac

15

https://docs.oracle.com/cd/E37927_01/html/E36460/gmdni.html

16

www.edrawsoft.com fr

network-architecture

17

www.teleassistance.fr

18

www.speedcheck.org fr wiki

Page 9 sur 119

I.3. THEORIES SUR LES RESEAUX INFORMATIQUES I.3.1.

Définition d'un Réseau Informatique

Le réseau informatique est un ensemble

d'équipements informatiques ou Systèmes digitaux

interconnecté entre eux via un milieu de transmission de données

en vue partage de ressources informatiques et de la

communication.19

I.3.2. Classification des Réseaux Informatiques20

La mise en place d'un réseau est conditionnée

par un certain nombre d'exigences permettant un bon fonctionnement du

réseau. Ainsi nous distinguons plusieurs types des réseaux

informatiques définis d'après :

Ø Leurs champs d'actions ;

Ø Leurs étendues géographiques ;

Ø Leurs fonctionnements ;

Ø Leurs topologies.

I.3.2.1. D'après leurs champs

d'actions21

Par champs d'action nous sous entendons l'ensemble des

personnes autorisées à utiliser ce réseau. Ici, il existe

deux types des réseaux qui sont :

Le réseau fermé : est un

réseau dont l'accès est soumis à des restrictions. Le cas

du réseau d'entreprise ;

Le réseau ouvert : c'est un

réseau dans lequel tout le monde peut avoir l'accès.

C'est-à-dire un réseau ouvert au public cas de l'internet.

I.3.2.2. D'après leur étendue

géographique22

Par étendu géographique nous sous entendons

l'espace sur lequel sont repartis les équipements en connexions. Il

existe alors :

a. Le réseau local area network (LAN)

C'est un Ensemble d'ordinateurs appartenant à une

même organisation et reliés entre eux dans une petite aire

géographique par réseau. Ce type de réseau s'étant

de 1 à 2 Km et peut compter 2 à 200 abonnées, le

débit courant est de 1 à 100 Mbite/s.

19 Guy Pujolle, Les Réseaux, ed.

Eyrolles, Paris, 2008

20 http//

www.supinfo.com/articles/single/5709-classification-reseaux-informatiques,

11 - Avril - 2021 18h18'.

21 NGOYI, S., « Cours d'initiation au

réseau », G3 Info, ISTIA/KDA, 2020, Inédite.

22 IDEM

Page 10 sur 119

a. Le réseau Métropolitain area network

(MAN)

Les réseaux métropolitains ou urbains sont

à mi-chemin entre les réseaux locaux et les réseaux

étendus. Un réseau métropolitain est un réseau qui

dessert une ville entière, mais qui utilise la technologie des

réseaux locaux. Les MAN interconnectent plusieurs LAN

géographiquement proches, ce type de réseau d'étend

jusqu'à 100Km et peut compter 2 à 1000 machines. Le débit

courant est de 1 à 100 Mbite/s).

Tout réseau métropolitain est essentiellement

un LAN, du point de vue de la technologie utilisée. Il peut couvrir un

grand campus ou une ville.

b. Le réseau Wide area network (WAN)

Un WAN est un réseau à longue distance qui couvre

une zone géographique, typiquement à l'échelle d'un pays,

d'un continent, ou de la planète entière. Ce réseau

s'étend à 1000km et peut compter plusieurs milliers

d'abonnés. Etant donné que la distance à parcourir est

faible, le débit et de 50 bits/s à plusieurs bits/s. c'est le cas

de l'internet.

c. Le réseau Personal Area Network

(PAN)

Il désigne un réseau restreint

d'équipements informatiques habituellement utilisés dans le cadre

d'une utilisation personnelle. Ces réseaux interconnectent sur quelques

mètres les équipements personnels tels que des

téléphones mobiles, des téléphones portables,

ect.

I.3.2.3. D'après leur

fonctionnement23

Par fonctionnement, nous sous entendons la manière dont

les ordinateurs communiquent entre eux ou se considèrent les uns les

autres.

Du point de vue architecture réseau, nous avons deux

grandes catégories de réseaux :

Réseau POSTE-à-POSTE (Peer to Peer) ;

Réseau serveur dédicacé ou client-serveur

(server based).

a) Réseau poste-à-poste (peer to

peer)

Un réseau poste-à-poste c'est un petit

réseau de plus ou moins 10 postes, d'où chaque client est aussi

un serveur donc la machine est serveur et en même temps client pour une

taure. C'est un réseau sans serveur dédicacé, moins

coûteux car ne nécessitant pas un serveur puissant et un

mécanisme de sécurité très poussée.

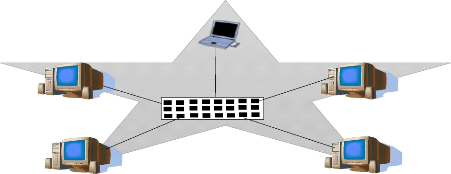

Figure 1

23 NGOYI S,. op cit

Page 11 sur 119

1. Bienfaits

Implémentation moins coûteuse ;

Ne requiert pas un système d'exploitation de

réseau ; Ne requiert pas un administrateur de réseau

dédié.

2. Méfaits

Ce réseau est moins sécurisé ; Chaque

utilisateur doit être formé aux tâches d'administration ;

Rend donc vite l'administration très complexe.

b) Réseau à serveur dédié ou

client serveur

Dans une configuration client-serveur, les services de

réseau sont placés sur un ordinateur dédié,

appelé serveur, qui répond aux requêtes des clients. Un

serveur est un ordinateur central, disponible en permanence pour

répondre aux requêtes émises par les clients et relatives

à des services de fichiers, d'impression, d'applications ou autres.

Ce réseau toutes les applications réseaux sont

centralisées sur une machine serveur. Ici l'administration est beaucoup

mieux du fait qu'elle peut être centralisée.

1. bienfaits

+ Garantit une meilleure sécurité ;

+ Plus facile à administrer lorsque le réseau est

étendu car l'administration est

Centralisée ;

+ Possibilité de sauvegarder toutes les données

dans un emplacement central.

2. Méfaits

+ Requiert l'utilisation d'un système d'exploitation de

réseau, tel que NT, novelle

+ Netware, Windows server 2003 etc ...

+ Le serveur nécessite du matériel plus puissant,

mais coûteux ; Requiert un

administrateur professionnel ;

+ Présente un point unique de défaillance s'il n'y

a qu'un seul serveur ; si le serveur est

en panne, les données de l'utilisateur risquent de ne plus

être disponibles.

Page 12 sur 119

I.3.2.4. Classification selon leur topologie

La topologie de réseau définit la structure du

réseau. Elle représente l'interconnexion des équipements

sur le réseau. Ces équipements sont appelés des noeuds. Un

réseau est composé de deux topologies : physique et logique.

1.3.2.4.1 Topologie Physique

La topologie physique du réseau se rapporte à la

disposition des équipements et des supports. Ainsi, nous avons :

a) Topologie en bus

Une topologie en bus est l'organisation la plus simple d'un

réseau. En effet, dans cette topologie tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble.

Tous les équipements d'une topologie en bus sont

connectés par un même câble, qui passe d'un ordinateur

à l'autre, comme le ferait un bus qui traverse la ville. C'est pourquoi

on parle souvent de bus linéaire. L'extrémité du segment

de câble principal doit comporter un terminateur qui absorbe le signal

lorsque ce dernier atteint la fin de la ligne ou du câble. En cas

d'absence de terminateur, le signal électrique représentant les

données est renvoyé à l'extrémité du

câble, ce qui génère une erreur sur le réseau.

Figure 3

BUS

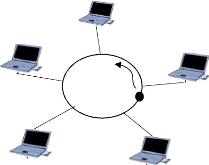

c) Topologie en anneau

La topologie en anneau est également très

utilisée pour la connectivité des réseaux locaux. Comme

son nom l'indique, la forme de connexion des hôtes est celle d'un cercle

ou d'un anneau. Contrairement à la topologie en bus, aucune de ses

extrémités ne nécessite de terminaison. Le mode de

transmission des données est différent de celui utilisé

dans les topologies en étoile ou en bus. Une trame, appelée

jeton, circule autour de l'anneau et s'arrête à chaque noeud. Si

un noeud souhaite transmettre des données, il ajoute les données

et les informations sur les adresses à la trame. La trame continue de

circuler autour de l'anneau

Page 13 sur 119

HUB

jusqu'à ce qu'elle trouve le noeud de destination. Ce

dernier récupère alors les données dans la trame.

L'avantage de cette topologie est qu'il n'y a pas de risque de collisions de

paquets de données.

Figure 4

Anneau

Jeton

a. Topologie en étoile

La topologie en étoile est la plus utilisée sur les

réseaux locaux Ethernet. Cette topologie

ressemble aux rayons d'une roue de bicyclette. Elle est

composée d'un point de connexion central. Il s'agit d'un

équipement, comme un hub ou un commutateur, où tous les segments

de câble se connectent. Chaque hôte du réseau est

connecté à l'équipement central par son propre

câble.

Figure 5

Page 14 sur 119

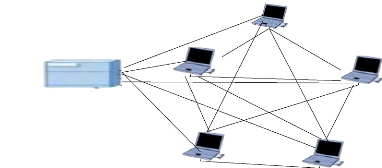

d) Topologie maillée

La topologie maillée permet de connecter tous les

équipements, ou noeuds, entre eux afin d'obtenir une redondance et,

donc, une tolérance aux pannes. Elle est utilisée sur les

réseaux étendus (WAN) pour interconnecter les réseaux

locaux, mais également pour les réseaux vitaux comme ceux

utilisés par les gouvernements. La mise en oeuvre de la topologie

maillée est difficile et onéreuse.

Figure 6

I.3.2.3.2. Topologie Logique

La topologie logique représente des voies par

lesquelles sont transmis les signaux sur le réseau (mode d'accès

des données aux supports et de transmission des paquets de

données).

I.3.4. Modèle OSI et TCP/IP24

Ces modèles permettent de classer divers protocoles

réseaux, à savoir des standards qui

décrivent de telle ou telle fonctionnalité que le

réseau doit respecter.

I.3.4.1. Modèle OSI

Le modèle OSI (Open Systems Interconnexion) qui

correspond à une approche plus théorique

en décomposant le fonctionnement en une pile de 7

couches. Elle est fondée sur une recommandation d'ISO.

24

https://fr.m.wikibooks.org/wiki/les_réseaux_informatiques/Les_modèles_OSI_et_TCP,

20 - Mai - 2021 05h30'.

Page 15 sur 119

Le modèle OSI comporte sept couches

représentées dans la figure ci-dessous :

Figure 7

Deux couches de même niveau ne se parlent jamais

directement, seules les couches basses de deux ordinateurs.

A chaque couche, les données de la couche

précédente sont encapsulées par des informations

spécifiques sous forme d'en-têtes et de queues. Chaque

en-tête et queue de la couche N n'étant exploitable que par la

couche de niveau N semblable sur l'ordinateur avec lequel on communique.

Les principes qui ont conduit à ces 7 couches sont les

suivants :

Une couche doit être créée lorsqu'un

nouveau niveau d'abstraction est nécessaire ;

Chaque couche doit disposer des fonctions bien définies

;

Les fonctions de chaque couche doivent être choisies

dans l'objectif de la normalisation internationale des protocoles ;

Les frontières entre couches doivent être

choisies de manière à minimiser le flux d'information aux

interfaces ;

Le nombre de couches doit être tel qu'il n'y ait pas

cohabitation de fonctions très différentes au sein d'une

même couche et que l'architecture ne soit pas trop difficile à

maîtriser.

Page 16 sur 119

Les couches basses (1, 2, 3 et 4) sont nécessaires

à l'acheminement des informations entre les extrémités

concernées et dépendent du support physique. Les couches hautes

(5, 6 et 7) sont responsables du traitement de l'information relative à

la gestion des échanges entre systèmes informatiques.

Par ailleurs, les couches 1 à 3 interviennent entre

machines voisines, et non entre les machines d'extrémité qui

peuvent être séparées par plusieurs routeurs. Les couches 4

à 7 sont au contraire des couches qui n'interviennent qu'entre

hôtes distants.

I.3.4.1.1. La couche physique

La couche physique s'occupe de la transmission physique des

données entre deux équipements

réseaux. Elle s'occupe de tout ce qui a trait au

bas-niveau, au matériel : transmission des bits, leur encodage, la

synchronisation entre deux cartes réseau etc. Elle définit les

standards des câbles réseaux, des fils de cuivre, du Wifi, de la

fibre optique, ou de tout autre support électronique de transmission.

I.3.4.1.2. La couche liaison

S'occupe de la transmission des données sur un

réseau local, ou entre deux ordinateurs. Elle

prend notamment en charge les protocoles MAC, ARP, et quelques

autres donc le rôle de la couche liaison de données est de

régler les problèmes non résolus par la couche physique en

gérant les erreurs de transmission et les conflits d'accès via

des méthodes d'accès.

I.3.4.1.3. La couche réseau

Cette couche de tout ce qui a trait à internet :

l'identification des différents réseaux à

interconnecter, la spécification des transferts de

données entre réseaux, leur synchronisation, etc. c'est notamment

cette couche qui s'occupe du routage, à savoir la découverte d'un

chemin de transmission entre récepteur et émetteur, chemin qui

passe par une série de machines ou de routeurs qui transmettent

l'information de proche. Le protocole principal de cette couche est le

protocole IP.

I.3.4.1.4. Couche transport

Permet de gérer la communication entre deux programmes,

deux processus.

Les deux protocoles de cette couche sont les protocoles TCP et

UDP.

La couche Transport s'occupe de la détection et de la

correction des erreurs, c'est à dire qu'elle doit s'assurer que les

paquets transmis ont bien étés reçus. Cette couche est

responsable de la bonne transmission des messages de la couche application, et

pour ce faire, elle subdivise les messages longs en plusieurs paquets et

regroupe les messages courts en un seul pour permettre une transmission plus

efficace sur le réseau.

Comme on peut le constater, certaines couches du modèle

TCP/IP portent les noms de couches

Page 17 sur 119

Elle est responsable du transport des données de bout

en bout (c'est-à-dire de processus à processus) au travers du

réseau.

I.3.4.1.5. La couche session

Comme son nom l'indique, permet de gérer les connexions et

déconnexions et la

synchronisation entre deux processus.

I.3.4.1.6. La couche présentation

Cette couche s'intéresse à la syntaxe et à

la sémantique des données transmises : c'est elle

qui traite l'information de manière à la rendre

compatible entre tâches communicantes. Elle va assurer

l'indépendance entre l'utilisateur et le transport de l'information.

Typiquement, cette couche peut convertir les données,

les reformater, les crypter et les compresser.

I.3.4.1.7. La couche application

Cette couche est le point de contact entre l'utilisateur et le

réseau. C'est donc elle qui va apporter

à l'utilisateur les services de base offerts par le

réseau, comme par exemple le transfert de fichier, la messagerie...

I.3.4.2. Modèle TCP/IP

Même si le modèle OSI est universellement reconnu,

techniquement, la norme ouverte

d'Internet est le protocole TCP/IP (Transmission Control

Protocol/Internet Protocol). Ce modèle rend possible l'échange

des données entre deux ordinateurs partout dans le monde, à une

vitesse presque équivalente à celle de la lumière. Le

protocole de communication permettant de transmettre des données sur

Internet est le protocole TCP/IP. TCP/IP n'est en fait pas

deux protocoles, mais l'un étant superposé sur l'autre.

Le modèle TCP/IP comporte quatre couches comme le montre

ce tableau ci-dessous : Tableau 1

La couche application

La couche transport

La couche Internet

La couche accès au

réseau

Page 18 sur 119

du modèle OSI. Aucune confusion ne peut être

faite entre les deux modèles car ces couches comportent des fonctions

différentes dans chaque modèle.

1. Niveau 4 : La couche Application

En rapport avec le modèle OSI, cette couche inclut les

détails des couches Session et présentation. On a donc simplement

créé une couche application qui gère les protocoles de

haut niveau, les questions de représentation, le code et le

contrôle du dialogue. Le modèle TCP/IP regroupe en une seule

couche tous les aspects liés aux applications et suppose que les

données sont préparées de manière adéquate

pour la couche suivante.

2. Niveau 3 : La couche Transport

La couche transport est chargée des questions de

qualité touchant la fiabilité, le contrôle de flux et la

correction des erreurs. L'un des protocoles, TCP, protocole de contrôle

de transmission, fournit d'excellents moyen de créer, en souplesse, de

communication réseau fiable, circulant et présentant un taux

d'erreurs peu élevé.

Le protocole TCP est orienté connexion. Il

établit un dialogue entre l'ordinateur source et l'ordinateur

destination pendant qu'il prépare les informations de couche application

en unités appelées segments. Un protocole orienté

connexion ne signifie pas qu'il existe un circuit entre les ordinateurs, ce qui

correspondrait à une commutation de circuit.

Ce type de fonctionnement indique qu'il y a échange de

segments de couche 4 entre les deux ordinateurs afin de confirmer l'existence

logique de la connexion pendant un certain temps. C'est ce qu'on appelle la

commutation de paquets.

3. Niveau 2 : La couche Internet

Le rôle de la couche Internet consiste à envoyer

des paquets à partir d'un réseau quelconque de

l'inter-réseau et à le faire parvenir à la destination,

indépendamment du trajet et des réseaux traversés pour y

arriver. Le protocole qui régit cette couche est appelé protocole

IP (Internet Protocol).

4. Niveau 1 : La couche accès au

réseau

La couche accès au réseau se charge de tout ce

dont un paquet IP a besoin pour établir une liaison physique, puis une

autre liaison physique. Elle prend tous les détails des couches

physiques et liaisons de données du modèle OSI.

Page 19 sur 119

L'ADRESSAGE

Il existe deux types d'adressage : l'adressage physique et

l'adressage logique

A. Adressage logique

A.1. L'adresse IP

De même, l'adresse postale (nom, prénom, rue,

numéro, code postal et ville) permet d'identifier de manière

unique un destinataire. Tout comme avec l'adresse postale, il faut

connaître au préalable l'adresse IP (numéro qui permet

d'identifier un ordinateur dans un réseau) de l'ordinateur avec lequel

vous voulez communiquer.

L'adresse IP se présente le plus souvent sous forme de

4 nombres de 8 bits (ou 1 octet) (entre 0 et 255) séparés par des

points. Par exemple: 204.35.129.3.

Elle est affectée non pas à une machine, mais

à une interface d'une machine (carte réseau = carte Ethernet) et

est décomposée en 2 parties, une partie réseau et une

partie machine. Pourquoi chaque nombre va de 0 à 255 ? car, les 8 bits

de l'octet correspondent à 28 combinaisons soit 256

possibilités (0 à 255). Ainsi, pour l'IPv4, les 4 octets de

l'adresse IP (écrits en décimal et séparé par des

points « . »), représentent au maximum 4 294 967 296 (soit

232) adresses qui peuvent donc être attribuées

simultanément. En théorie. Aujourd'hui insuffisant, bientôt

arrivera IPv6. Les adresses IPv6 sont constituées de 8 nombres de 16

bits (16 bits = des nombres de 0 à 65535) Elles sont écrites en

hexadécimal, et chaque nombre est séparés par des « :

».

A.2. Structure de l'adresse IP.

En fait, l'adresse IP contient 2 informations essentielles :

Le numéro du réseau auquel

appartient la machine (c'est l'équivalent du "nom de rue" dans une

adresse classique, à la différence qu'ici le nom de rue est

exprimé sous forme de chiffres) Le numéro de la machine

sur le réseau (c'est l'équivalent du numéro d'une

maison dans une rue dans une adresse classique)

A noter que les premiers nombres représentent le

numéro du réseau et les derniers le numéro de la machine

sur le réseau. La répartition est fixée par un autre

groupe de 4 nombres : le masque de sous-réseau (voir ci-dessous).

Par exemple, dans l'adresse IP 192.168.1.5 :

192.168.1 Correspond au numéro du

réseau auquel appartient la machine et 5

correspond

au numéro de la machine sur le réseau

192.168.1.

Page 20 sur 119

A.3. Masque de sous-réseau.

Le masque de sous réseau ou subnet mask est une

entité complémentaire de l'adresse logique, il permet de

déterminer le nombre de sous réseau qu'on peut créer dans

un réseau. On peut créer des sous réseaux dans un

même réseau. Par exemple : un sous réseau pour les

administrateurs, un sous réseau pour un service comptable, etc.

Au sein de l'adresse IP, la définition des nombres

correspondant au numéro du réseau et ceux correspondant au

numéro de la machine sur le réseau n'est pas figée.

Parmi le groupe de 4 nombres de l'adresse IP, pour savoir ce

qui correspond au numéro du réseau et ce qui correspond au

numéro de la machine sur le réseau, on utilise un autre groupe de

4 nombres appelé "masque de sous-réseau".

Le principe du masque, pour faire simple est le suivant :

lorsqu'un nombre du masque est à 255, le nombre correspondant de

l'adresse IP fait partie du numéro de réseau, lorsqu'un nombre du

masque est à 0, le nombre correspondant de l'adresse IP fait partie du

numéro de la machine. (En fait, le masque sert à

réaliser une opération logique bit à bit avec l'adresse

IF).

Par exemple :

L'adresse IP = 192.168.1.5 ; le masque de sous-réseau

est : 255.255.255.0 ; donc le numéro de réseau est 192.168.1 et

le numéro de la machine est .5

Autre exemple : si maintenant, on a :

L'adresse IP = 192.168.1.5 ; le masque de sous-réseau

est : 255.255.0.0 ; Alors le numéro de réseau est 192.168 et le

numéro de la machine est :.1.5

Pour connaître le nombre des PC par réseau, on

applique la formule suivante :2n - 2. n est égale au nombre

de bits.

Si le masque vaut 255.255.255.0, alors il peut y avoir 254

machines sur le réseau (et le nombre de réseaux possibles est de

plus de 16 millions...).

A.4. Classe d'adresse IP

Dans les réseaux Ethernet IP V4, les adresses sont

codées sur 4 chiffres variant de 0 à 255, soit 32 bits. Pour

faciliter la gestion des réseaux, les adresses sont regroupées en

classes. Selon la classe, le réseau peut recevoir plus ou moins de

machines. Pour communiquer d'un réseau d'une classe d'adresse IP

à une autre, vous devez utiliser un routeur. L'adresse effective utilise

également un masque de sous-réseau.

Il existe en général 5 classes d'adresse IP V4,

mais les 3 premières autrement appelées adresses privées

sont les plus utilisées.

Les masques de sous réseau de ces 3 classes se

présentent de la manière suivante : Classe A --> 255.0.0.0 ;

Classe B --> 255.255.0.0 ; Classe C --> 255.255.255.0

Page 21 sur 119

Les adresses spécifiques

Il existe 4 adresses IP spécifiques. L'adresse

loopback, unicast, mulitcast et broadcast. L'adresse de loopback (127.0.0.1)

permet de tester en local la pile TCP/IP. Pour vérifier si une carte

réseau fonctionne, il suffit d'effectuer un ping sur cette adresse, si

les paquets sont bien reçus, alors la carte réseau fonctionne.

L'adresse unicast est une adresse unique qui permet d'identifier un

équipement IP de façon unique. L'adresse multicast est une

adresse de diffusion vers un groupe d'équipements IP. Les adresses de

multicast font partie de la classe D. L'adresse de broadcast est une adresse de

diffusion permettant d'envoyer un message vers tous les équipements IP

d'un même sous réseau.

Classe A

Le premier octet a une valeur comprise entre 1 et 126 ; soit

un bit de poids fort égal à 0 (communément appelé

l'identificateur du réseau en binaire). Ce premier octet désigne

le numéro de réseau et les 3 autres correspondent à

l'adresse de l'hôte. L'adresse réseau 127.0.0.0 est

réservée pour les communications en boucle locale.

- Nombre de réseau potentiels : 27 = 128-2 =

126

- Nombre de PC par réseau : 224 = 16.777.216

- 2 = 16.777.214 ordinateurs (adresses de machines).

Exemple : 121.20.1.1

Classe B

Le premier octet a une valeur comprise entre 128 et 191 ; soit

2 bits de poids fort égaux à 10 (l'identificateur du

réseau en binaire). Les 2 premiers octets désignent le

numéro de réseau et les 2 autres correspondent à l'adresse

de l'hôte.

- Nombre de réseau potentiels : 214 = 16.384

- Nombre de PC par réseau : 216 = 65.535

ordinateurs (adresses de machines)

Exemple : 150.32.1.10

Classe C

Le premier octet a une valeur comprise entre 192 et 223 ; soit 3

bits de poids fort égaux à

110 (l'identificateur du réseau en binaire). Les 3

premiers octets désignent le numéro de

réseau et le dernier correspond à l'adresse de

l'hôte.

- Nombre de réseau potentiels : 221 =

2.097.152

- Nombre de PC par réseau : 28 = 254

ordinateurs (adresses de machines)

Exemple : 192.168.1.10

Page 22 sur 119

Classe D

Le premier octet a une valeur comprise entre 224 et 239 ; soit

3 bits de poids fort égaux à 1. Il s'agit d'une zone d'adresses

dédiées aux services de multidiffusion vers des groupes

d'hôtes (host groups).

Classe E

Le premier octet a une valeur comprise entre 240 et 254. Il

s'agit d'une zone d'adresses réservées aux

expérimentations. Ces adresses ne doivent pas être

utilisées pour adresser des hôtes ou des groupes d'hôtes.

I.3.5. NORMES ET TECHNOLOGIES DES RESEAUX LOCAUX25

I.3.5.1. Ethernet

Norme de protocole de réseau local à communication

de paquets. C'est une norme

internationale : ISO/iec 8802-3. Depuis les années

1990, on utilise très fréquemment Ethernet sur paires

torsadées pour la connexion des postes clients, et des versions sur

fibre optique pour le coeur du réseau.26

I.3.5.2.Token Ring17

La société IBM est à l'origine de Token

Ring, une architecture de réseau fiable basée sur la

méthode de contrôle d'accès à

passage de jeton. L'architecture Token Ring est souvent intégrée

aux systèmes d'ordinateur central IBM. Elle est utilisée à

la fois avec les ordinateurs classiques et les ordinateurs centraux.

Il utilise la norme IEEE 802.5.

La technologie Token Ring est qualifiée de topologie en

« anneau étoilé » car son apparence extérieure

est celle d'une conception en étoile. Les ordinateurs sont

connectés à un concentrateur central, appelé Unité

d'Accès Multi Station (MSAU). Au sein de ce périphérique,

cependant, le câblage forme un chemin de données circulaire,

créant un anneau logique. L'anneau logique est créé par la

circulation du jeton, qui va du port de l'unité MSAU à un

ordinateur.

I.3.5.3. FDD (Fiber Distribution Data

Interface)

FDDI (Fiber Data Distribution Interface) est un type de

réseau local puisant Token Ring.

L'implémentation et la topologie FDDI est

différente de celles d'une architecture de réseau local Token

Ring d'IBM. L'interface FDDI est souvent utilisée pour connecter

différents

25 NGOYI, S., « Cours de

Télématique et Réseau », L1 Info, ISTIA/KDA, 2020,

Inédite.

26 NGOYI,S.,Op cit.

Page 23 sur 119

bâtiments au sein d'un campus universitaire ou d'une

structure d'entreprise complexe. Les réseaux FDDI fonctionnent par

câble en fibre optique. Ils allient des performances haute vitesse aux

avantages de la topologie en anneau avec passage de jeton. Les réseaux

FDDI offrent un débit de 100 Mbits/s sur une topologie en double anneau.

L'anneau extérieur est appelé anneau primaire et l'anneau

intérieur c'est anneau secondaire.

I.3.5.4. Supports et équipements d'interconnexion

des réseaux I.3.5.4.1. Supports de transmissions des

données

Les supports de transmissions peuvent être

décrits comme le moyen d'envoi des signaux ou données d'un

ordinateur à l'autre. Les signaux peuvent être transmis via un

câble, mais également à l'aide des technologies sans

fil.

Pour transmettre des informations d'un point à un

autre, il faut un canal qui servira de chemin pour le passage de ces

informations. Ce canal est appelé canal de transmission ou support de

transmission. En réseau informatique, téléinformatique ou

télécoms, on distingue plusieurs sortes de support de

transmission. Sur ce chapitre, nous allons voir :

1. Les câbles à paires

torsadées

2. Les câbles coaxiaux

3. Les câbles à fibre optique

4. Les liaisons infrarouges

5. Les liaisons hertziennes.

I. 4.5.1.1. Les supports physiques de transmission de

données

Dans une transmission filaire, les informations sont

transportées soient comme des signaux électriques ou

lumineuses.

a) Les câbles électriques à paires

torsadées

Aussi appelés Twisted pair, est le support physique le

plus répandu. Il est composé de plusieurs fils de cuivre

torsadés par paires, elles-mêmes torsadées entre elles. Le

type le plus commun est d'avoir 4 paires torsadées. Une telle

disposition permet de diminuer les interférences.

Il existe deux types de pair torsadée :

Ø Paire torsadée blindée (STP) ;

Ø Paire torsadée non blindée (UTP).

v La paire torsadée non

blindée

Paire torsadée non blindée : Unshielded Twisted

Pair (UTP)

Page 24 sur 119

Aucun blindage protecteur. Ce câble est utilisé

pour le téléphone et la connexion des ordinateurs aux

équipements d'interconnexion à une distance de 50 mètres

maximum avec une tolérance de 10%.

v La paire torsadée blindée

Paire torsadée écrantée et blindée :

Shielded & Foiled Twisted Pair (SFTP), ou

Pimf

(Pairs in metal foil), entourée d'un feuillard

d'aluminium et d'un blindage.

Élimine quasiment toute diaphonie entre les paires.

Utile en atelier, où les équipements produisent de très

hauts niveaux d'interférences électromagnétiques (EMI). De

plus, le blindage de chaque paire et du câble isole le câble du

bruit extérieur, garantissant le haut niveau de qualité des

télécommunications.

Figure 8

Un câble à paire torsadée est

constitué de deux brins de cuivre isolés et torsadés. Les

torsades réduisent les interférences entre les brins

proportionnellement aux nombres de torsades au mètre.

Généralement on regroupe un certain nombre de paires au sein d'un

même câble gainé et blindé (STP : Shielded Twisted

Pair) ou non (UTP: Unshielded Twisted Pair).

b) Câble coaxial

Le câble coaxial est composé d'un fil de cuivre

entouré successivement d'une gaine d'isolation, d'un blindage

métallique et d'une gaine extérieure. On distingue deux types de

câbles coaxiaux

:

v Les câbles coaxiaux fins

v

Figure 9

Les câbles coaxiaux épais.

Page 25 sur 119

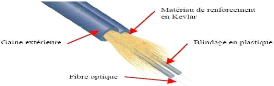

c) Câble à fibre optique

Le câble à fibre optique est un de réseau

capable d'acheminer des impulsions lumineuses modulées. La modulation de

la lumière consiste à manipuler la lumière de telle sorte

qu'elle transmette des données lors de sa circulation.

Les fibres optiques comportent un coeur de brins de verre ou de

plastique (et non de cuivre), à travers lesquels les impulsions

lumineuses transportent les signaux.

Elles présentent de nombreux avantages par rapport au

cuivre au niveau de la largeur de bande passante et de

l'intégrité du signal sur la distance. Tandis que, le

câblage en fibre est plus difficile à utiliser et plus couteuse

que le câblage en cuivre.

Figure 10

La fibre monomode ou SMF (Single Mode Fiber) a un coeur si

fin. Elle ne peut pas transporter le signal qu'en un seul trajet. Elle permet

de transporter le signal à une distance beaucoup plus longue (50 fois

plus) que celle de la fibre multimode. Elle utilisé dans des

réseaux à long distance.

I.3.5.4.1.2. Supports sans fil

La communication sans fil s'appuie sur des équipements

appelés émetteurs et récepteurs. La source interagit avec

l'émetteur qui convertit les données en ondes

électromagnétiques, puis les envoie au récepteur. Le

récepteur reconvertit ensuite ces ondes électromagnétiques

en données pour les envoyer à la destination. Dans le cadre de la

communication bidirectionnelle, chaque équipement nécessite un

émetteur et un récepteur. La plupart des fabricants

d'équipements de réseau intègrent l'émetteur et le

récepteur dans une même unité appelée

émetteur-récepteur ou carte réseau sans fil.

Tous les équipements d'un réseau local sans fil

doivent être dotés de la carte réseau sans fil

appropriée.

Quatre normes de communications de données courantes

s'appliquent aux supports sans

Page 26 sur 119

fil à savoir :

v Norme IEEE 802.11 : la technologie de

réseau local sans fil (WLAN), couramment appelée Wifi, utilise un

système de contention ou système non déterministe

basé sur un processus d'accès au support par accès

multiple avec écoute de porteuse/évitement de collision

(CSMA/CA).

v Norme IEEE 802.15 : la norme de

réseau personnel sans fil (PAN), couramment appelée Bluetooth,

utilise un processus de jumelage de périphériques pour

communiquer sur des distances de 1 à 100 mètres.

v Norme IEEE 802.16 : la technologie

d'accès couramment appelée Wi MAX (World wide Interoperability

for Microwave Access) utilise une topologie point-à-multipoint pour

fournir un accès à large bande sans fil.

I.3.5.4.2. Equipements d'interconnexion

Les ordinateurs en réseau sont interconnectés

les uns aux autres à travers les équipements d'interconnexion

réseau pour arriver à partager les informations. Dans ce cas, le

choix de ces équipements est primordial lors de la conception ou la

planification d'un réseau.

Les équipements d'Interconnexion se répartissent

dans les trois couches basses du modèle OSI : Physique,

Liaison de données et Réseau.

Mais d'autres sont aussi utiles au niveau des applications.

I.3.5.4.2.1. Les équipements de la couche physique

1) La carte réseau

La carte réseau (appelée Network Interface Card

en anglais et notée NIC) constitue l'interface entre

l'ordinateur et le câble du réseau. La fonction d'une carte

réseau est de préparer, d'envoyer et de contrôler les

données sur le réseau.

Nous avons deux types de cartes réseaux qui sont :

Carte réseau Ethernet

La plupart des cartes réseau destinées au grand

public sont des cartes Ethernet. Elles utilisent comme support de communication

des paires torsadées (8 fils en cuivre), disposant à chaque

extrémité de prises RJ45.

Page 27 sur 119

Carte réseau wifi

Les réseaux sans fil Wi-Fi (Wireless Fidelity) ou WLAN

(Wireless Local Area Network) fonctionnent sur les mêmes principes que

les réseaux Ethernet filaires. Une carte réseau Wi-Fi doit

être installée sur chaque ordinateur du réseau sans fil.

Cette carte peut être directement incluse dans la carte mère (cas

de nombreux portables), mais peut également se trouver sous la forme

d'une carte PCI ou d'une clé USB. Une antenne, parfois

intégrée dans la carte, permet l'envoi et la réception des

signaux.

Pour préparer les données à envoyer, la

carte réseau utilise un transceiver qui transforme les données

parallèles en données séries. Chaque carte dispose d'une

adresse unique, appelée adresse MAC, affectée

par le constructeur de la carte, ce qui lui permet d'être

identifiée de façon unique dans le monde parmi toutes les autres

cartes réseau.

2) Le répéteur

(transceiver) est un équipement

d'interconnexion de niveau 1 qui assure la répétition des bits

d'un segment sur l'autre (régénération du signal pour

compenser l'affaiblissement) et qui permet :

Ø D'augmenter la distance d'un segment physique ;

Ø Le changement du support physique.

3) Le concentrateur

(hub) est aussi un équipement d'interconnexion

de niveau 1 qui interconnecte les équipements sur le même

réseau physique. Le hub se comporte comme un

répéteur multi-ports. En Ethernet avec

un hub 100Mbps, on obtient un débit partagé de 100Mbps

pour l'ensemble des équipements raccordés. Même si la

topologie physique est en étoile, un réseau Ethernet

constitué d'un hub suit une topologie logique en bus.

Parmi les concentrateurs, nous pouvons distinguer :

- Les concentrateurs actifs qui

régénèrent et retransmettent les signaux. Ce sont à

la manière des répéteurs. Ils doivent être

alimentés électroniques.

- Les concentrateurs passifs qui ne

régénèrent pas les signaux. Ces sont de simples tableaux

de connexion. Ils ne nécessitent aucune alimentation

électrique.

Page 28 sur 119

4) Modem

Le réseau internet et le réseau

téléphonique sont des réseaux totalement

séparés. Le réseau internet (et l'ordinateur) n'est

capable de véhiculer que des données informatiques (des

données numériques : des zéros et des uns). Le

réseau téléphonique, lui, n'est capable de transporter que

des sons (votre voix, de la musique...ou signaux analogique). Il faut donc un

petit boîtier capable de convertir les zéros et uns en signaux

analogiques et vice-versa : c'est un modem (équipement de niveau 1).

MODEM signifie MODulateur/DEModulateur.

Moduler, c'est créer un son (on dit un

signal) en fonction des zéros et uns. Démoduler, c'est

retrouver les zéros et les uns à partir du signal.

Ainsi, votre ordinateur peut communiquer sur Internet par

l'intermédiaire du réseau téléphonique avec

modem.

5) Hotspot ou borne Wi-Fi, ou point Wi-Fi,

Est un matériel qui donne accès à un

réseau sans fil Wi-Fi permettant aux utilisateurs de terminaux mobiles

de se connecter à Internet. L'accès ainsi fourni peut être

gratuit ou payant pour l'utilisateur.

6) Passerelle (Gateway)

Serveur intermédiaire entre des ordinateurs d'un

réseau. La passerelle par défaut (gateway) permet de relier des

réseaux avec des protocoles différents, c'est l'adresse IP de

l'appareil (en général un routeur ou box) côté

réseau interne qui permet de se connecter à un autre

réseau externe (internet).

De fait, le terme passerelle est utilisé pour

désigner un modem, routeur ou box du Fait qui "route" sur le

réseau.

7) PONT /Bridge

Passerelle particulière de deuxième niveau, que

l'on utilise au sein d'un même réseau physique pour relier des

réseaux de même type. Un pont dispose d'un pied dans chaque

réseau. Il analyse les adresses MAC et ne tient pas compte du protocole

de communication situé au-dessus, mais nécessite un protocole

identique de chaque côté du pont. Il laisse passer les signaux

destinés aux ordinateurs situés de l'autre côté.

Page 29 sur 119

8) Routeur Figure n°12

Le routeur est un matériel de troisième niveau

qui relie plusieurs réseaux. Il doit donc avoir une interface dans

chacun des réseaux auquel il est connecté. (C'est donc tout

simplement une machine qui a plusieurs interfaces (plusieurs cartes

réseau), chacune reliée à un réseau. Son rôle

va être d'aiguiller les paquets reçus entre les différents

réseaux.)

Un routeur a pour fonction essentielle sur un réseau

d'être un "centre de tri" donc il aiguille les paquets grâce

à sa table de routage ; la table de routage indique quelle passerelle

utiliser pour joindre un réseau. Toute machine connectée à

un réseau possède une table de routage, même une

imprimante, un téléphone, quelques caractéristiques d'un

routeur.

· Le routeur va recevoir les messages venant des machines

du réseau et va les adresser vers la machine voulue.

· Les routeurs configurent automatiquement les adresses IP

de tous les éléments d'un réseau lors de leur connexion au

routeur. (DHCP)

· Le routeur intègre souvent un modem ADSL qui

permet la connexion à internet pour l'ensemble des machines du

réseau. (C'est la « Box » de votre FAI = fournisseur

internet)

· Un routeur est à la fois un routeur filaire

(ethernet) ou /et sans fil (wifi) ou les 2.

Switch (équipement de deuxième

niveau) Figure n°13

· Il permet de relier plusieurs machines entre elles,

commutateur réseau ou switch en anglais qui gère

intelligemment (et mémorise) les trames et adresses qui circulent.

· Un switch est un équipement qui relie plusieurs

câbles dans un réseau informatique. Il s'agit le plus souvent d'un

boîtier disposant de plusieurs (entre 4 et 100) ports Ethernet. Il a

donc

Page 30 sur 119

la même apparence qu'un concentrateur (hub,

sorte de multiprise réseau, plus utilisé actuellement).

· Il est possible de mettre des switch en cascade

(branchés l'un sur l'autre)... sans abus.

· Contrairement à un hub, un commutateur renvoie

sur tous les ports les données qu'il reçoit. Il sait surtout

déterminer sur quel port il doit envoyer une trame (données), en

fonction de l'adresse à laquelle cette trame est destinée.

I.4. THEORIES SUR LES VOIX SUR IP ( VOIP) I.4.1.

Définition

La Voix sur IP (Voice over IP ou VoIP) est une technologie

permettant de transmettre la voix sur un réseau numérique et sur

Internet. La VOIP peut utiliser du matériel d'accélération

pour réaliser ce but et peut aussi être utilisée en

environnement de PC.

La VoIP fonctionne par numérisation de la voix, puis

par reconversion des paquets numériques en voix à

l'arrivée. Le format numérique est plus facile à

contrôler, il peut être compressé, routé et converti

en un nouveau format meilleur. Le signal numérique est plus

tolérant au bruit que l'analogique.

Page 31 sur 119

I.4.2. Architecture

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Les trois principaux protocoles sont H.323, SIP et MGCP/MEGACO. Il

existe donc plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.

Certaines placent l'intelligence dans le réseau alors

que d'autres préfèrent une approche égale à

égale avec l'intelligence répartie à la

périphérie. Chacune ayant ses avantages et ses

inconvénients. Elle comprend 4 scénarios qui sont :

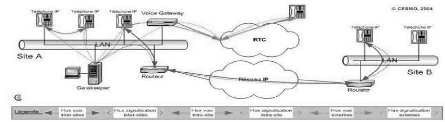

a. Architecture hybride

Ce scénario consiste à retenir une architecture

hybride (circuit/voix sur IP).

Cette solution présente l'avantage de ne pas remettre

en cause l'infrastructure existante (terminaux et réseau

téléphonique interne équipement PABX) tout en

bénéficiant des avantages du transport de la voix sur IP pour les

communications inter sites comme décrit sur la figure ci-dessous.

La mise en oeuvre d'une solution de voix sur IP peut se faire

:

Ø Soit par l'ajout d'une carte IP sur un PABX, si

celui-ci est évolutif en IP ;

Ø Soit par l'ajout d'un Gateway externe au PABX ;

Ø Soit par un recours aux fonctionnalités de la

passerelle intégrée aux routeurs de dernière

génération.

Figure 14

Page 32 sur 119

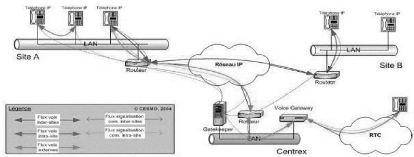

b. Architecture Full IP

Une architecture Full IP constitue une migration complète

de la téléphonie de l'entreprise sur

IP, incluant les terminaux téléphoniques. Plus

lourde qu'une solution hybride, une telle migration s'accompagne aussi de

nombreux bénéfices en posant les bases de la convergence entre le

système d'information et la téléphonie de l'entreprise. La

figure ci-dessous présente une architecture Full IP.

Figure 15 .

b. Architecture Centrex

Une architecture Centrex consiste à externaliser les

fonctions de téléphonie vers un IP Centrex, service fourni par un

opérateur ou autre fournisseur de solution de VoIP, qui gère le

service de bout en bout.

Concrètement, il s'agit pour l'entreprise de

déporter le gatekeeper et le Gateway sur le site du fournisseur de

service. Ce choix d'architecture revient à déporter

l'intelligence dans le coeur du réseau comme décrit sur la figure

ci-dessous.

Figure 16 .

Page 33 sur 119

d. Architecture PABX

Le PABX « Private Automatic Branch Exchange

» , est un Autocommutateur téléphonique

privé, un appareil assurant automatiquement les connexions

téléphoniques entre appelé et appelant, aussi bien au sein

de l'entreprise que vers l'extérieur. D'où son autre nom : «

autocom » pour « autocommutateur ». Il s'appuie sur le protocole

H.323.

Les principales fonctions du « standard

téléphonique » PABX sont :

- Gérer les appels en interne et vers l'extérieur

et distribuer les appels entrants.

- Gérer une boîte vocale (si correspondant

absent).

- Gérer les terminaux télé phoniques (postes

analogiques ou Numériques).

- Généralement une entreprise dispose d'un PABX, il

sera donc possible d'adapter ce

PABX par l'ajout de carte IP, bien évidemment suivant

son modèle (Certains PABX ne per mettent pas l'ajout de carte IP) et

ainsi mettre en place une passerelle VOIP, c'est-à-dire un appareil qui

convertirait le trafic de la téléphonie en IP pour créer

une transmission sur le réseau de données.

I.4.3. Etat de l'art sur la VOIP

I.4.3.1. Modes d'accès sur une infrastructure

VOIP

Une communication dans un système de

téléphonie VoIP est établie selon trois modes. a.

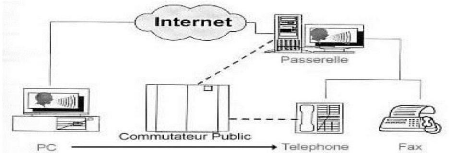

Téléphonie de PC à PC

Le PC à PC consiste à équiper sur chaque

PC, d'un microphone, d'un haut-parleur, d'une carte son (full duplex) et d'un

logiciel de téléphonie (stimulateur téléphonique)

sur IP qui tient lieu de téléphonie.

Ladite configuration est fréquemment couplée

à des fonctionnalités de visioconférence à partir

d'une Webcam connectée à l'ordinateur. Ce type de configuration

peut être développé en entreprise, et se limitera à

des usages restreints tels que la communication entre services techniques. Ce

mode est décrit sur la figure ci-dessous.

Page 34 sur 119

b. Téléphonie de PC à

Phone

Dans le mode Pc à phone, l'un des correspondants est sur

un PC et l'autre utilise un téléphone classique. Dans cette

configuration, il faut passer via son fournisseur d'accès à

Internet qui doit mettre en oeuvre une passerelle (Gateway) avec le

réseau téléphonique.

C'est cette passerelle qui se chargera de l'appel du

correspondant et de l'ensemble de la signalisation relative à la

communication téléphonique, du côté du correspondant

demandé comme présenté dans la figure .

Figure 18

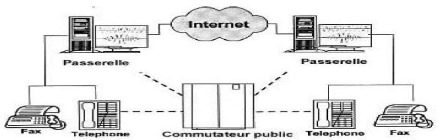

c. Téléphonie de phone à

phone

Dans le mode phone à phone, les correspondants

utilisent des téléphones analogiques. Pour faire dialoguer deux

postes téléphoniques ordinaires via un réseau IP, des

passerelles sont mises en place permettant ainsi d'accéder directement

au réseau IP.

Figure 19

I.4.4. Principe de fonctionnement

Depuis des nombreuses années, il est possible de

transmettre un signal à une destination éloignée sous

forme de données numériques. Avant la transmission, il faut

numériser le signal à l'aide d'un CAN (convertisseur

analogique-numérique). Le signal est ensuite

Page 35 sur 119

transmis, pour être utilisable, il doit être

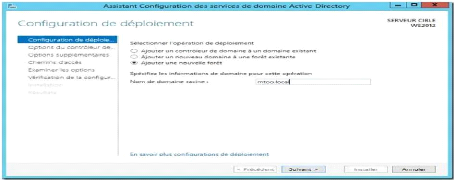

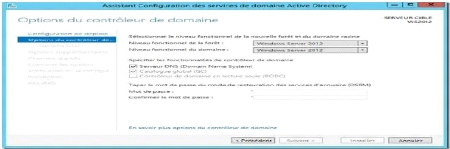

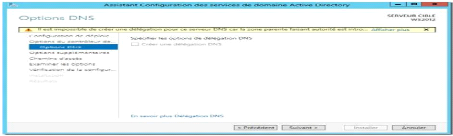

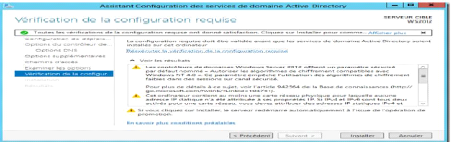

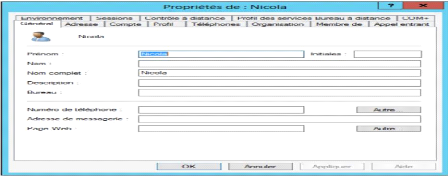

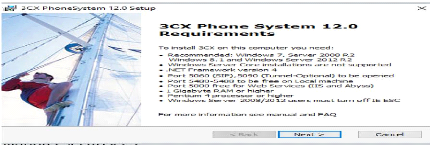

transformé de nouveau en un signal analogique, à l'aide d'un CNA