|

EPIGRAPHE

Les transferts de fonds constituent une source de plus en plus

importante de financement du développement, qui, dans certains pays,

dépasse l'aide publique au

développement (Banque mondiale)

DEDICACE

A mon père MUTOMBO KALANGA Vicky, ma mère

Anastasie MISENGA wa SHABUYI TSHIASUMA. Pour tous les sacrifices consentis

à notre personne afin qu'aujourd'hui nous entrions aussi dans le monde

de grands de ce monde

Que le Tout -Puissant qui sonde les coeurs et les reins vous

rende au centuple le prix de vos sacrifices et bénisse vos

séjours ici bas.

AVANT PROPOS

Ce travail est le résultat des efforts de plusieurs

personnes dont nous devons reconnaitre les mérites. C'est dans cette

perspective que nous exprimons notre profonde reconnaissance à l'Eternel

Dieu Tout- Puissant, Maitre de notre histoire, de tout ce qu'il a dû et

continue à faire en notre faveur, car « si le Seigneur ne

bâtit la maison, c'est en vain que les bâtisseurs

travaillent », s'il ne garde la ville, c'est en vain que veilleurs

veillent, dit le psalmiste.

Notre reconnaissance s'adresse aussi à tous les

enseignants de la Faculté des Sciences Informatiques, ainsi qu'aux

autres membres des corps scientifiques et académiques de

l'Université de Kananga(UNIKAN) pour leurs sacrifices en faveur de notre

formation.

Nos sincères remerciements sont à adresser, de

manière vive et particulière à Monsieur le Professeur

Léon NGOYI MUTUALE, directeur de ce travail, pour son savoir être

et surtout son savoir-faire et ses orientations pour la réalisation de

cette oeuvre. Nous remercions aussi le Codirecteur Augustin KALALA KALONJI pour

son sens d'humilité et d'intellectualisme qu'il a manifesté

à notre égard pour la réussite de ce travail.

Ne pas reconnaitre les efforts de mes frères, oncles

paternels, oncles maternels, notamment Bernard KANKONDE, Shingube MUKENDI,

Ambroise MBOMBO MUDIANDAMBU, Georges MUKOMA, Vainqueur DIPA, relèverait

non seulement de l'ingratitude, mais aussi de manque de respect : ils ont

consenti pour nous les sacrifices mémorables. Qu'il plaise à

l'Eternel Dieu Notre père de les protéger tous et qu'il les

comble de ses bénédictions sur cette terre des hommes dans toutes

leurs activités.

Nous remercions aussi notre marâtre LUSAMBA Lua MBOMBO

pour tous les sacrifices fournies afin que nous soyons aujourd'hui à ce

stade de vie, que notre Dieu vous bénisse et vous protège.

Nos remerciements s'adressent en outre à nos

frères et soeurs, cousins et cousines, neveux et nièces,

notamment Jacques MUTOMBO, Dany NGALAMULUME, Faustin NTUMBA, André

KABASELE, Erick MUKOMA, Martin MUKOMA, Anaclet MUKENGESHAYI, François

BINGILAYI, Bilanga TSHIELA, Justin NGINDU, Victor MUTOMBO, Espoir MPUTU,

José MUKENDI, Françine BIDIKEBELE, Doroth MPUTU,

Thèrèse TSHIANDA, Aimé MPANGULA, Théophiline

MUTEKEMENA, Ambroise MBOMBO petit papa, Miraille NZEBA, Jean Pierre TSHIMANGA

BUANA l'honorable, Jeany MUJANGI, Dénise LUKADI, Abiba KAPINGA,

Thèrèse BUKU, Justin MUTOMBO, Lucien MUDIANDAMBU, Siméon

KAYOMBO, Sylvain TSHIABA, Clovis MUYA, Aimé LUKADI, SHABANGI MUSA,

Tshiadre NGONDO.

Nous ne saurions oublier nos belles soeurs, beauf

frères, et nos mamans notamment, BUKU Thérèse, BAMONA

Angel, Solange, MBOMBO Véro, pour tout ce que vous avez fait et

continue à faire à notre égard. Que notre Dieu vous

protège et vous bénisse.

Que nos compagnons de lutte avec qui nous avons

partagé les meilleurs et les pires moments du parcours universitaire

trouvent ici l'expression de nos sentiments de profonde reconnaissance et nos

souhaits de bonne chance dans la vie. Il s'agit nommément de Maguy

WALELA, Parfaite AYONZA, Staél TSHIBAKA, Thadée MISHOMBA, Bejamin

MBALANDA, Pierrot MUKENDI, Marcel TSHIMANGA, Pascal TSHIMANGA, Clémence

BENGINDO, Christine BAKAKENGA, Jean Paul MUYAYA, Jina MUJINGA, Joseph

BIAKUSHILA, Maryse META, Emilie MATESU, Cynthia TSHIBOLA, Sharon MULANGA,

Monique TSHIYOYO, Placide KABUATILA, Roméo MAYANDA, Marth MUJINGA,

José KASONGA, Idriss BADIBANGA, Françis MULUMBA, Kaby KABEYA.

Que tous ceux qui ont contribué d'une manière ou

d'une autre à notre formation dont les noms ne se sont repris ici se

sentent bien concerner par nos remerciements.

SIGLES ET ABREVIATIONS

1. ANS: Argent Non Servi

2. AS: Argent Servi

3. BCC: Banque Centrale du Congo

4. BDR: Base des Données Repartie

5. BR: Bon de Retrait

6. BT: Bon de Transfert

7. DDB: Distributed Data Base

8. DEP: Dépenses

9. DHCP: Dynamic Host Control Protocol

10. DNS: Domain Name Service

11. FAI: Fournisseur d'Accès Internet

12. FTP: File Transfer Protocol

13. HTML: HypertextMarkupLanguage

14. HTTP:HyperText Transfer Protocol

15. IP: Internet Protocol

16. LAN: Local Area Network

17. MAN: Metroplitan Area Network

18. MAU: Multi Station Access Unit

19. OSI: Organization Standardization International

20. PAN: Personal Area Network

21. PC: Personal Computer

22. POP: Post Office Protocol

23. PPI: Photocopie de Pièce d'Identité

24. PPTP: Protocol Peer To Peer

25. RCR: Registre de Cotation de Retrait

26. RR: Registre de Retrait

27. SETRAM: Société de Transfert de Monnaie

28. SGBD: Système de Gestion de Base des

données

29. SGBDR: Système de Gestion de Base des

données

30. SMTP: Simple Mail Transfer Protocol

31. SNMP: Simple Name Mail Protocol

32. SQL: Structured Query Language

33. TCP: Transfert Control Protocol

34. TIC: Technologie de l'Information et de la

Communication

35. TG: Total General

36. UBC: Union de Banques Congolaises

37. UML: Unified Modeling Language

38. VPN: Virtual Private Network

39. VSAT: Valise Satellitaire

40. WAN: World Area Network

LISTE DES FIGURES

figure 1:base des donnees repartie:p.9

figure 2:base des donnees repartie:p.9

Figure n°3: de mises à jour de copies

asymétriques synchrones : p.13

Figure n°4: de mise à jour de copies

asymétriques asynchrones : p.13

Figure n°5 de l'asymétrie mobile: p.13

Figure n°6 exemple de symétrique asynchrone: p.14

Figure n°7 exemple de symétrie asynchrone :

p.14

Figure n°8:conception descendante: p.17

Figure n°9:conception ascendante: p.17

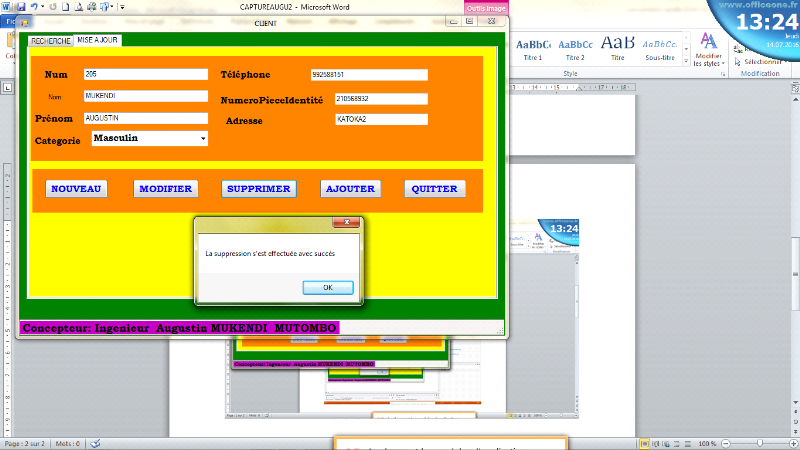

fg.n°10poste 1(p1) : client p.51

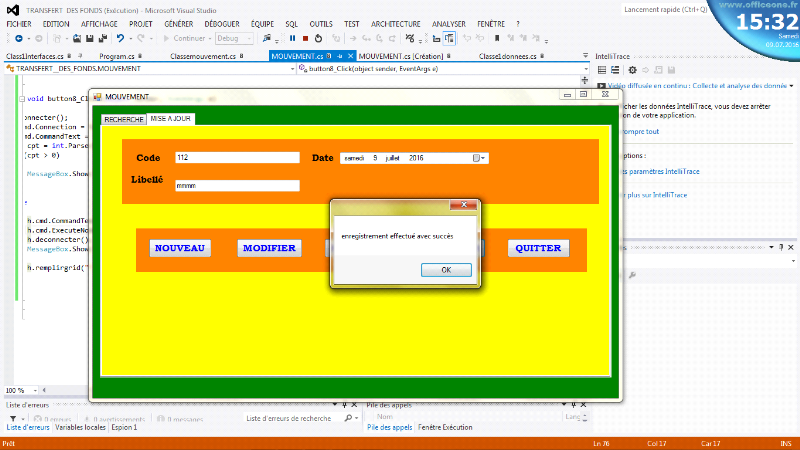

fig.n°11 poste 2(p2) : réception p.51

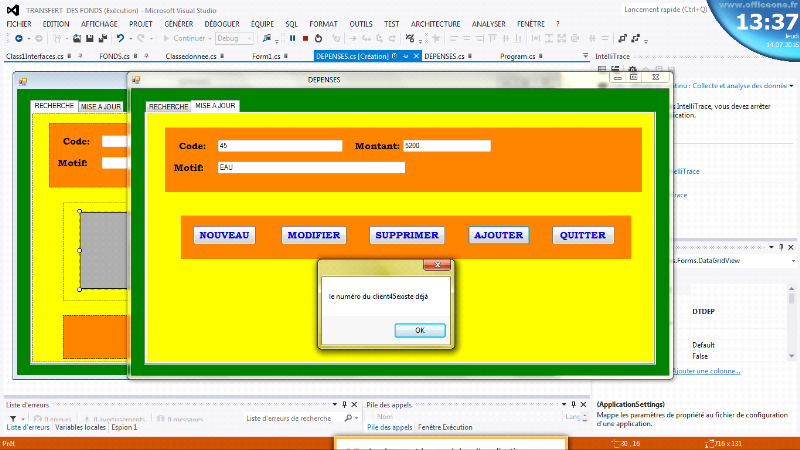

fig.12poste3 (p3) : operateur p.52

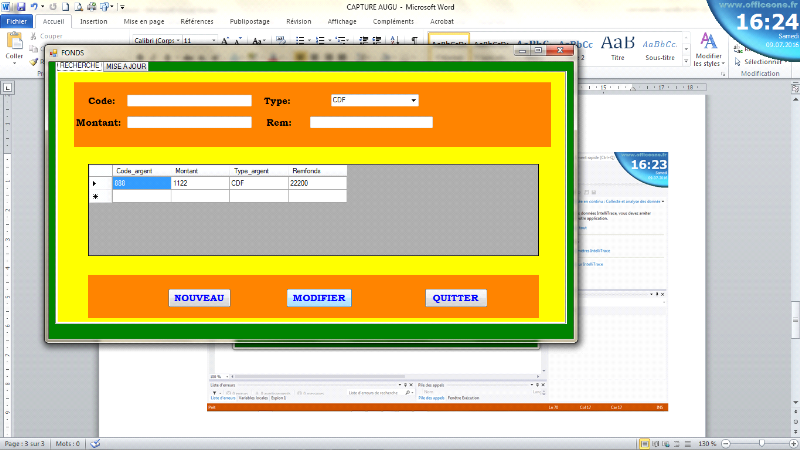

fig.13 poste4 (p4) : caisse p.52

fig.14 poste6 (p6) : direction générale

p.52

fig.15.poste5 (p5) : chef de station p.53

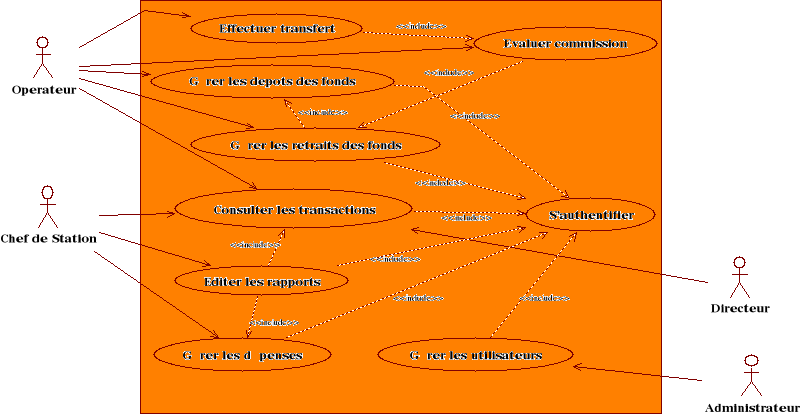

Diagramme de cas d'utilisation pour la gestion de transfert

des fonds: p.69

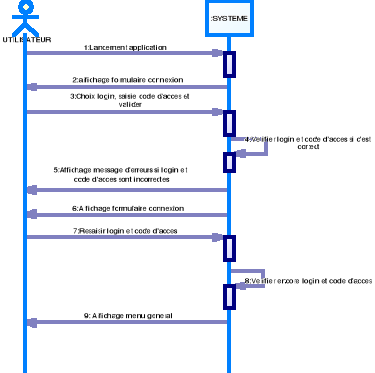

Diagramme de séquence n°1 de cas d'utilisation :

s'authentifier: p.73

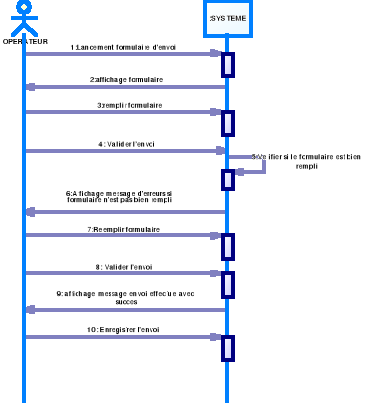

Diagramme de séquence n°2 de cas d'utilisation:

effectuer transfert: p.74

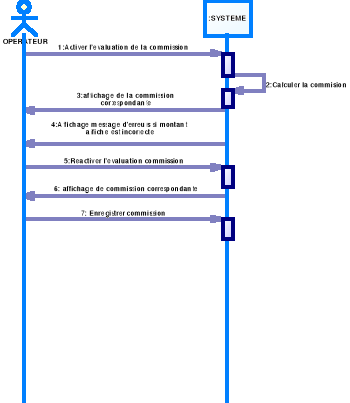

Diagramme de séquence n°3 de cas d'utilisation:

évaluer la commission: p.74

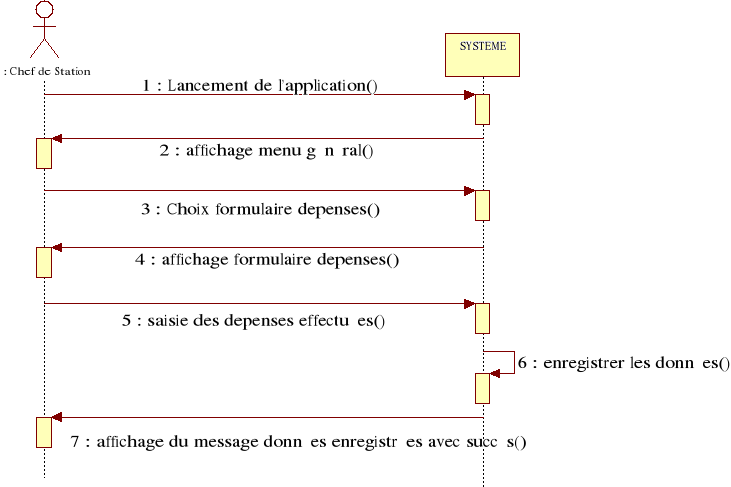

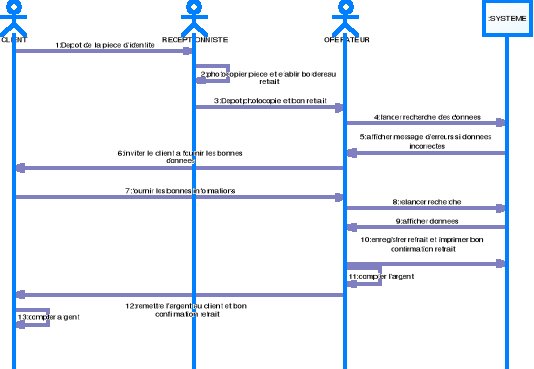

Diagramme de séquence n°4 de cas d'utilisation :

gérer les dépenses: p.75

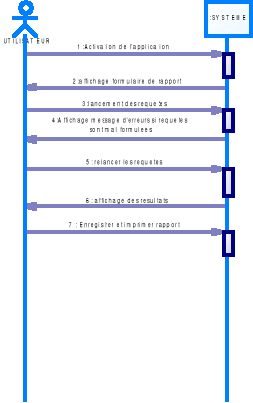

Diagramme de séquence n°5 de cas d'utilisation:

éditer les rapports: p.75

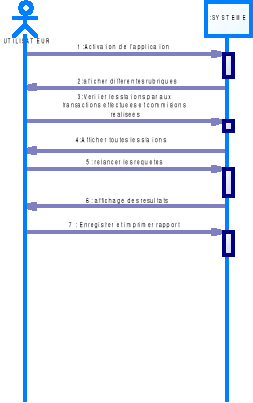

Diagramme de séquence n°6 de cas d'utilisation:

consulter les transactions: p.76

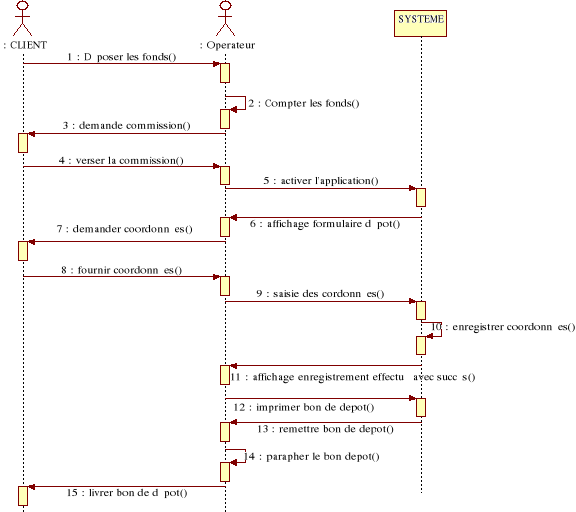

Diagramme de séquence n°7 de cas d'utilisation:

gérer les dépôts des fonds: p.76

Diagramme de séquence n°8 de cas d'utilisation:

gérer les retraits des fonds: p.77

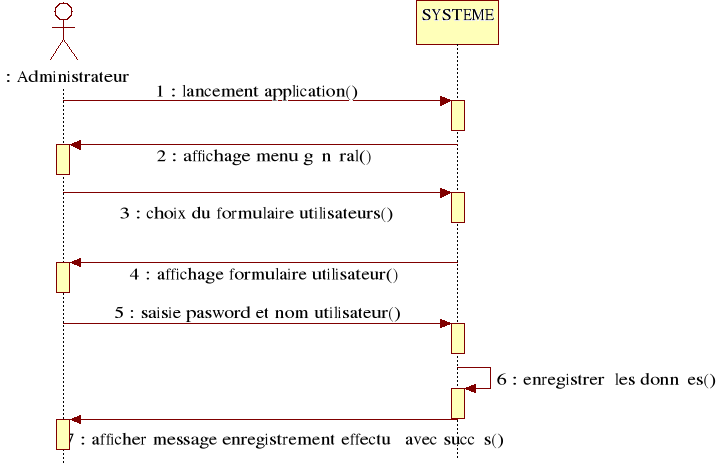

Diagramme de séquence n°9 de cas d'utilisation:

gérer les utilisateurs: p.77

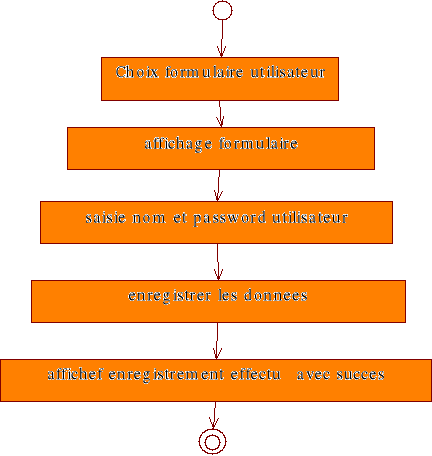

Diagramme d'activités n°1: s'authentifier: p.78

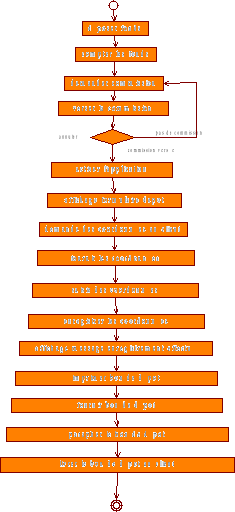

Diagramme d'activités n°2: effectuer transfert: p.79

Diagramme d'activités n°3: évaluer commission:

p.79

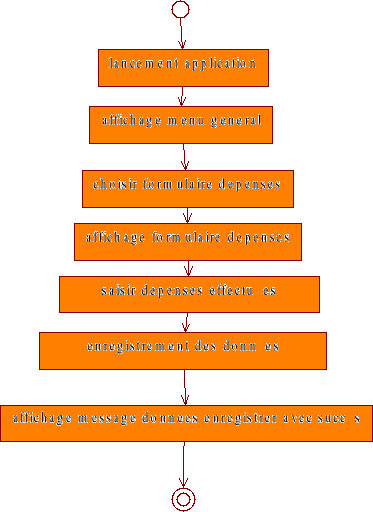

Diagramme d'activités n°4: gérer les

dépenses: p.80

Diagramme d'activités n°5 : éditer les

rapports: p.80

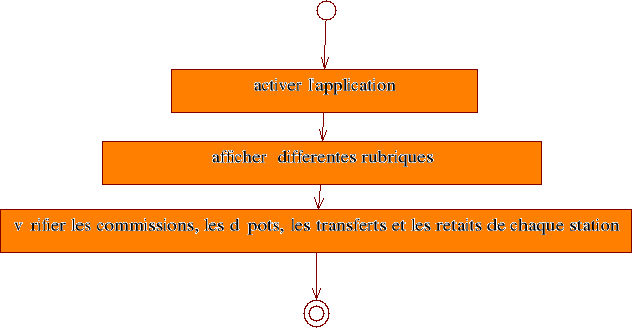

Diagramme d'activités n°6: consulter les transactions:

p.81

Diagramme d'activités n°7:gérer les

utilisateurs: p.81

Diagramme d'activités n°8: gérer les

dépôts des fonds: p.82

Diagramme d'activités n°9: gérer les retraits

des fonds: p.83

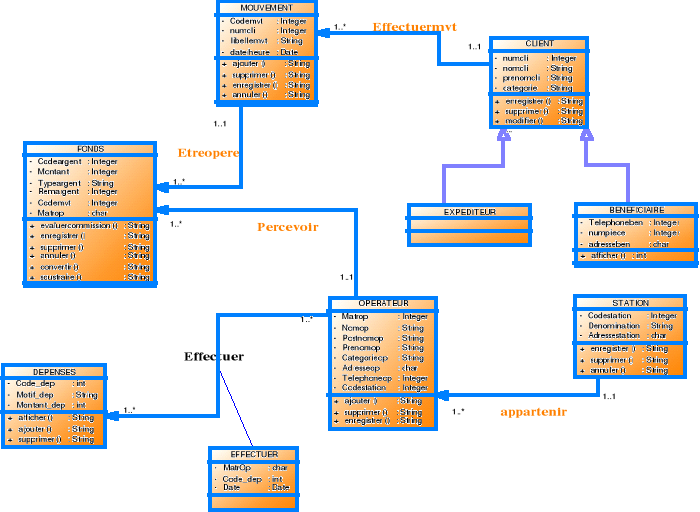

Diagramme des classes: p.85

LISTE DES TABLEAUX

TABLEAU N°1:Vue CLIENT: p.19

TABLEAU N°3:FRAGMENT 2 :p.19

TABLEAU °2:FRAGMENT 1 Client:p.19

TABLEAU N°4:Vue FONDS: p.19

TABLEAU N°6:FRAGMENT 2 fonds: p.19

TABLEAU N°5:FRAGMENT 1 fonds: p.19

TABLEAU N°7:Allocation: p.21

TABLEAU N°8 : POSTES DE TRAVAIL: p.44

TABLEAU N°9: ANALYSE DES POSTES DE TRAVAIL:

pp.45-47

TABLEAU N°10: LISTE DES DOCUMENTS: p.48

TABLEAU N°11:DESCRIPTION DES DOCUMENTS: p.48

TABLEAU N°12:GRILLE D'ANALYSE DES INFORMATIONS:

pp.55-56

TABLEAU N°13: LES ACTEURS: p.57

TABLEAU N°14: DE FLUX DES INFORMATIONS: p.58

TABLEAU N°15: ESTIMATION DU COÛT DE L'EXISTANT:

p.60

TABLEAU N°16 : LES ACTEURS PRINCIPAUX: p.67

TALEAU N°17:LES ACTEURS SECONDAIRES: p.67

TABLEAU N°18:FICHE DE DESCRIPTION DES CAS D'UTILISATION:

pp69-72

INTRODUCTION GENERALE

De nos jours et dans cette période dite de la

mondialisation et modernisation, notre planète connait des

avancés très significatifs et un développement exponentiel

grâce aux nouvelles technologies de l'information et de la communication

qui ont provoqué un grand changement dans le système de gestion

de différentes sociétés, entreprises ou organisations tant

publiques que privées.

Ce progrès enregistré grâce aux

technologies de l'information et de la communication(TIC) aide les

différentes entreprises, sociétés, etc. à maximiser

leurs profits, grâce aux informations qui sont saisies, traitées,

stockées et communiquées en temps réel ou en

différé aux décideurs afin de bien gérer leurs

entreprises, car le but de toute entreprise est de maximiser le profit.

De ce fait, le monde informatique évolue très

rapidement, alors que son but initial était d'offrir des services

satisfaisants du point de vue d'exécution des tâches et obtention

de statistiques plus précises.

Actuellement, de nouveaux besoins sont apparus, toute

entreprise souhaite stocker et échanger ses informations qui sont

géographiquement éloignées, ce qui rend la tâche de

la collecte et de traitement d'une grande quantité d'informations

dispersées très délicate. Sur ce, l'amélioration

des systèmes d'informations est devenue une priorité pour les

gestionnaires des entreprises.

Ainsi, la solution qui s'impose est de distribuer les

données sur différents sites et de les organiser dans des bases

des données sur différents sites de stockage via le réseau

informatique approprié afin d'aider toute Institution de messagerie

financière à bien fonctionner tout en lui dotant d'un nouveau

système de gestion, car l'informatique est venue améliorer la

gestion qui se faisait avec beaucoup d'erreurs autrefois.

1. CHOIX ET INTERET DU SUJET

Le choix porté su ce sujet n'est pas un fait du hasard.

Primo, partant de l'observation directe que nous avons faite au sein de cette

agence SETRAM ; nous avons constaté que la gestion de transfert des

fonds est manuelle.

Secundo, ce sujet comme notre deuxième projet

informatique nous aide dans notre formation en tant que futurs

ingénieurs informaticiens, de rallier la théorie apprise durant

notre séjour de cinq ans au sein de la Faculté des Sciences

Informatiques à la pratique afin de bien asseoir la matière.

Tertio, ce sujet aidera tout scientifique en

général d'en tirer des leçons pour ses recherches et en

particulier tout chercheur dans le domaine informatique de se rendre compte du

mode de gestion de transfert des fonds au sein d'une Institution de messagerie

financière ; de savoir utiliser les méthodes et techniques

de recherche ; savoir utiliser les méthodes de conduite de projets

informatiques ou encore savoir conduire les projets informatiques du

début à la fin ; savoir utiliser un langage de programmation

orientée objet pour cette fin ; connaitre quel modèle des

réseaux informatiques utilisé à ce genre de projets afin

d'aider toutes les sociétés qui ont jusqu'alors la gestion

manuelle et aussi celles qui ont des systèmes informatiques ne

répondant pas aux besoins des utilisateurs pour bien atteindre leurs

objectifs.

Quarto, ce sujet aidera l'agence SETRAM à

améliorer son mode de gestion de ses transferts des fonds afin

d'être plus efficace et plus efficiente.

2. ETAT DE LA QUESTION

N'étant pas les premiers à aborder ce sujet,

nous avons recourus à nos prédécesseurs qui ont

déjà abordé ce genre de sujet de l'une ou de l'autre

manière, notamment :

ü Monsieur Eddy Mugisho Imani de l'Institut

Supérieur d'Informatique de Goma(ISIG) 2009, dans son sujet

intitulé : « Conception et Implémentation

d'une base des données dynamique et partagée de gestion

clinique » dont il s'est intéressé au problème

de production des statistiques sur le taux de natalité, de

mortalité des malades, par âge et par sexe et par maladie en

différentes périodes afin d'aider les décideurs de

l'hôpital d'être au courant à tout instant de la situation

de populations malades qui fréquentent cette clinique.1(*) Quant à nous, nous allons

mettre en place un système qui permettra aux gestionnaires de cette

agence d'être au courant à chaque instant de toutes les

transactions qui se font dans chaque station.

ü Monsieur Djedje Nkongolo de l'Université de

Kinshasa 2011 ; dans son travail intitulé : « Etude

d'une réplication symétrique asynchrone dans une base des

données répartie application à l'enrôlement des

électeurs » dont il s'est intéressé au

problème de gestion des opérations d'identification et

d'enrôlement des électeurs à la CENI afin de configurer une

réplication à temps différé entre différents

sites rapprochés et celui du central.2(*) Quant à nous, nous allons mettre en place un

système de gestion de transfert des fonds qui sera fait surtout en

temps réel entre différentes stations et la station centrale.

ü Monsieur Mukamba Masumbuko de l'Institut

Supérieur de Commerce/Lubumbashi Licence 2013, dans son travail

intitulé : « Conception d'un système

informatisé de transfert de fonds dans une agence. Cas de MALU

TRANSFERT » dont il s'est intéressé au problème

de manque d'outil d'informations et au problème de conservation des

informations dans des archives.3(*) Quant à nous, nous allons gérer ces

informations dans un système Client- Serveur, c'est-à-dire

repartir ces données sur différentes stations de l'Agence

SETRAM.

3. PROBLEMATIQUE ET HYPOTHESE

A.PROBLEMATIQUE

D'après l'observation faite au sein de l'agence SETRAM

(Société de Transfert de Monnaie) nous avons rencontré les

problèmes ci-après liés à la gestion de transfert

des fonds :

Primo, l'encombrement des documents qui rend la

praticabilité complexe, du fait que, il y a plusieurs registres dont

chaque station a le sien. Pour retrouver le registre dont le code est

concerné, il faut fouiller parmi tant d'autres registres pour le

retrouver, ce qui rend le travail trop lent.

Secundo, les données ne sont pas bien conservées

et protégées, ce qui peut amener à la perte et à la

falsification de certaines informations d'autant plus qu'il n'y existe pas le

droit d'accès.

Tertio, la recherche des données prend du temps du fait

de parcourir les différents registres. Le retrait d'argent par les

clients dans les différentes stations se trouvant dans une même

ville cause de problème du fait que quand vous allez à une

station ou succursale donnée se trouvant dans cette même ville, il

vous faut aller retirer l'argent là où le code est envoyé,

même si c'est à une longue distance avec votre résidence

en laissant près de vous le succursale de ce même Agence dont le

code ne lui est pas envoyé.

Quarto, la difficulté liée à la

communication entre stations, c'est-à-dire on peut communiquer autant

d'argent la station réceptrice écrit un autre montant que celui

qui est communiqué, ce qui peut causer des préjudices à

l'entreprise, car l'entreprise peut perdre l'argent ou elle peut être

prise en mal par le client, même cas pour le code, ce qui peut

déclencher une dispute entre client et operateur au cas où

l'opérateur a écrit ce qu'il a entendu et dans ce cas, le travail

est ralenti, ce qui préjudicie d'autres clients.

Quinto, la difficulté liée à

l'accès aux données de chaque station par la direction

générale c'est-à-dire pour avoir les données d'une

station, il faut chaque fois appeler au téléphone le chef de

station afin de connaitre sa situation, ce qui donne un grand travail à

la direction de faire le tour de stations et cela prend du temps.

Enfin, il y a un autre problème lié à la

prise de code par l'opérateur c'est-à-dire pendant qu'on

transfère ou qu'on reçoit les codes, le service est

arrêté et les clients ne sont pas servis puisque l'operateur est

entrain de causer au téléphone pour prendre les codes ; ce

qui prend du temps pour servir les clients.

Alors, que faut-il faire pour contourner toutes ces

difficultés ?

A cette question principale, nous ajoutons d'autres questions

secondaires que voici :

ü Que faut-il faire pour permettre aux clients de retirer

l'argent à l' endroit où ils veulent c'est-à-dire

à la succursale voulue?

ü que faut-il faire pour permettre à cette

institution de messagerie financière d'avoir une vue globale de toutes

les transactions qui s'effectuent quotidiennement au niveau de chaque

station?

ü Comment cette institution de messagerie

financière peut-elle arriver à bien conserver ses informations et

aussi gérer les dépenses effectuées par les stations?

B.HYPOTHESE

Ainsi, pour répondre aux questions que nous nous sommes

posée dans notre problématique, nous proposons la mise en place

d'une base des données distribuée ou répartie qui

relierait toutes les stations de cette agence à travers tout le pays via

des réseaux informatiques appropriés, ce qui aura pour effet, la

réduction du temps de servir les clients partout où le client se

trouve sans nécessairement aller à la succursale ou à la

station qui détient le code qui lui est envoyée, il peut retirer

l'argent à n'importe quelle succursale ou station de cette agence.

Cette base des données permettrait à la

direction d'être au courant de toutes les transactions qui se passent

entre toutes les stations à chaque instant et encore plus d'avoir le

rapport complet de chaque station à la fin de la journée sans

toutefois appeler la station concernée pour donner le rapport.

Bien entendu, cette base des données distribuée

permettrait à l'entreprise de conserver les données le plus

longtemps possible et de les retrouver quand elle en a besoin dans un laps de

temps et où elle veut.

Bien plus, ce système éviterait des malentendus

entre clients et operateurs, parce qu'il servirait de rechercher les

données du client d'une manière automatique.

Enfin, La mise en place de cette base des données

distribuée métrerait de l'ordre, la transparence,

l'efficacité et l'efficience dans la gestion de transfert des fonds, la

disponibilité des données à temps et à contre temps

et aussi permettrait de gérer toutes les transactions effectuées

par les clients.

4. METHODES ET TECHNIQUES

A.METHODES

Nous avons utilisé une méthode pour nos

recherches qui nous ont amené à avoir les données,

notamment :

Méthode structuro-

fonctionnelle : cette méthode nous a permis de connaitre

le fonctionnement de cette Institution de Messagerie financière( Agence

SETRAM) ainsi que la fonction de chaque acteur qui a intervenu dans notre

sujet c'est-à-dire le rôle joué par chaque acteur;

et aussi elle nous a permis de connaitre la structure de cette agence en y

déterminant les éléments qui la composent. Et aussi

elle nous a permis de connaitre le fonctionnement de transfert des fonds au

sein de cette Institution.

B.TECHNIQUES

Toute recherche scientifique est réalisée avec

l'appui d'un certain nombre de techniques, qui permettent au chercheur de

vérifier, de classer, traiter et récolter les données.

C'est dans cette optique que nous avons utilisé quelques techniques qui

nous ont permis d'avoir réellement ce dont on a besoin.

En voici quelques unes :

ü Interview : cette technique nous

a permis de nous entretenir avec les personnes qui gèrent les transferts

des fonds au sein de cette agence ;

ü Questionnaire : cette technique

nous a permis d'élaborer un bon nombre de questions que nous avons mis

à la disposition de nos enquêtés et par lesquelles, ils

nous ont répondu par écrit et d'autres à l'oral ;

ü Observation : cette technique

nous a permis d'observer et voir ce qui se fait concernant la gestion de

transfert des fonds au sein de cette agence ;

ü Documentaire : cette technique

nous a permis d'entrer en contact avec les données de secondes mains

c'est-à-dire les informations contenues dans les documents et non

révélées. Nous avons eu à accéder à

quelques documents relatifs à la gestion de transfert des fonds et aussi

nous avons eu à accéder à quelques ouvrages concernant

notre domaine en général et notre sujet en particulier ;

ü Internet : il s'agit de

réseau des réseaux qui regroupe aujourd'hui tous les ordinateurs

ou les réseaux du monde entier afin de communiquer entre eux. Le recours

à l'Internet nous a permis d'accéder à d'autres

informations concernant notre sujet.

5. DELIMITATION DU SUJET

Notre sujet concerne L'Institution de Messagerie

financière (agence de transfert des fonds SETRAM) plus

précisément la gestion de transfert des fonds ; les

données qui ont permis l'élaboration de ce projet sont

tirées et comprises entre l'année 2013 et 2015.

6. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion notre sujet est

subdivisé en 4 chapitres dont le premier est axé sur l'approche

conceptuelle et théorique de base dont nous avons expliqué dans

sa première section sur les bases des données et bases des

données distribuées les concepts y relatifs. Et dans sa

deuxième section sur les réseaux informatiques nous avons eu

à expliquer les concepts lies aux réseaux informatiques. Et dans

sa troisième section sur la messagerie financière nous avons eu

à expliquer les concepts lies à la messagerie financière.

Dans son deuxième chapitre sur l'Analyse de l'existant

et spécifications des besoins dont nous avons eu dans sa première

section sur la connaissance du milieu d'étude à présenter

le champ de notre étude et dans sa deuxième section sur l'analyse

de l'existant présenter la narration de circulation des informations,

les documents utilisés, les matériels utilisés, les moyens

humains, se trouvant au sein de cette agence SETRAM et analyser le

fonctionnement de l'agence et nous y avons proposé quelques solutions.

Dans sa troisième section axé sur les spécifications des

besoins nous avons eu à présenter les besoins fonctionnels et non

fonctionnels à notre système que nous allons mettre en place.

Le troisième chapitre est axé sur la

modélisation, il est divisé en deux sections dont la

première est consacrée à la présentation de la

méthode de conception et la deuxième section est consacrée

à la modélisation avec UML dans laquelle nous concevons notre

système de gestion de transfert des fonds.

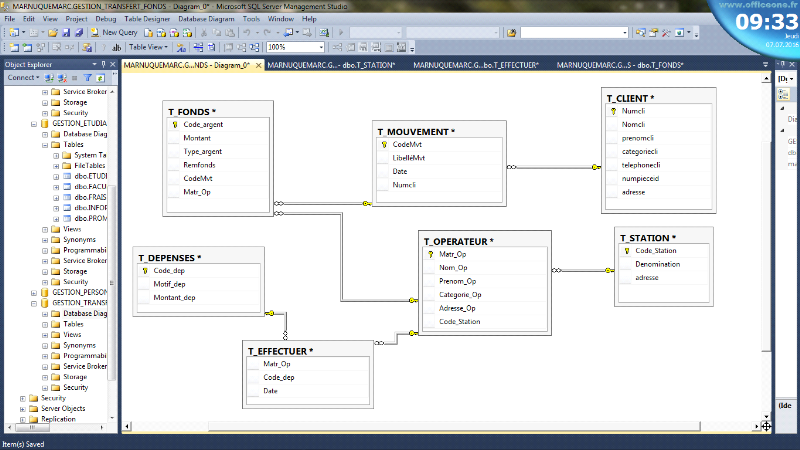

Enfin, le quatrième chapitre axé sur la

réalisation ou l'implémentation de la base des données

distribuée pour la gestion de transfert des fonds dans lequel nous

réalisons notre rêve qui est celui d'implémenter une base

des données distribuée et la déployer en réseaux

pour qu'elle arrive à accomplir sa mission.

CHAPITRE PREMIER : APPROCHE CONCEPTUELLE ET

THEORIQUES DE BASE

Dans ce chapitre, nous avons eu à parler dans la

première section axée sur la définition des concepts sur

les généralités sur les bases des données et base

des données repartie et dans la deuxième section axée sur

les réseaux informatiques où nous avons décrit

brièvement quelques concepts sur les réseaux informatiques et

dans la troisième section où nous avons eu à

décrire aussi quelques concepts sur la messagerie financière car

notre sujet est dans une institution de messagerie financière.

SECTION 1 : GENERALITES SUR LES BASES DES

DONNEES ET BASE DES DONNEES DISTRIBUEE

INTRODUCTION

Le développement des techniques informatiques depuis

ces dernières années a permis d'appliquer les outils

informatiques dans l'organisation des entreprises. Vu, l'immense volume de

données maniées par ces dernières, la puissance des

micro-ordinateurs, les performances des réseaux et la baisse

considérable des coûts du matériel informatique ont permis

l'apparition d'une nouvelle approche afin de remédier aux

difficultés causées par la centralisation des données, et

ce en répartissant les ressources informatiques tout en

préservant leur cohérence. Les bases de données

réparties sont un moyen performant pour diminuer les problèmes

provoqués par l'approche centralisée, mais ne restent pas sans

failles.

1.1.1. BASE DES DONNEES

1.1.1.1. DEFINITON

Selon Laurent Audibert, une base des données

informatisées est un ensemble structuré de données

enregistrées sur des supports accessibles par l'ordinateur

représentant des informations du monde réel et pouvant être

interrogées et mises à jour par une communauté

d'utilisateurs.4(*) Selon

Mokrane Bouzeghoub, Georges Gardarin et Patrick Valduriz, une base des

données est une organisation cohérente de données

permanentes et accessibles par des utilisateurs concurrents5(*)

Selon professeur Mvibudulu, une base des données est

définie comme étant un ensemble des données

structurées, non redondantes et exhaustives.6(*) Pour notre part, une base de

données est définie comme une entité dans laquelle les

données sont structurées et exhaustives en vue d'une

éventuelle utilisation.

1.1.1.2. UTILITE D'UNE BASE DES

DONNEES

Une base des données permet de mettre des

données à la disposition d'utilisateurs pour une consultation,

une saisie ou bien une mise à jour, tout en s'assurant des droits

accordés à ces derniers. Cela est d'autant plus utile que les

données informatiques sont de plus en plus nombreuses. Une base des

données peut être locale, c'est-à-dire utilisable sur une

machine par un utilisateur, ou bien répartie c'est-à-dire que les

informations sont stockées sur des machines distantes et accessibles par

réseau. L'avantage majeur de l'utilisation de base des données

est la possibilité de pouvoir être accédées par

plusieurs utilisateurs simultanément. Toutefois, la mise en place d'une

base des données distribuée permet à l'entreprise de

devenir plus entreprenante et d'avoir une meilleure connaissance sur ses

activités de loin ou de près. Ainsi, ces données doivent

être homogènes afin de permettre l'analyse des indicateurs

pertinents pour faciliter la prise de décision par les décideurs

de l'entreprise.

1.1.1.4. DIFFERENTS TYPES DES BASES DES

DONNEES

Les différents types de base des données

sont :

ü Les bases des données

hiérarchiques ;

ü Les bases des données réseaux ;

ü Les bases des données relationnelles qui sont

les plus utilisées. Elles se présentent sous forme d'un tableau

constitué des lignes et des colonnes. Les colonnes sont les champs de la

table tandis que les lignes en sont les enregistrements.

1.1.2. BASE DES DONNEES DISTRIBUEE

1.1.2.1. HISTORIQUE

Les systèmes de gestion de base des données

réparties ont été inventées à la fin des

années 1970 afin d'intégrer les bases de données et les

réseaux. Le premier grand projet fut SDD1 lancé en 1976 pour

gérer les données embarquées sur les bateaux Cyclades qui

construisit le premier réseau national, fut lancé le projet

Sirius dès 1977. Dans la même période a été

lancé le projet Ingres/Star à Berkeley, puis un peu plus tard le

projet R* au centre de recherche d'IBM à San José (*signifie N

systèmes R interconnectés). Ces projets sont en

général aboutis à des produits dont les

représentants sont aujourd'hui les versions distribuées d'Oracle,

Ingres ou Sybase.

Au milieu des années 1980, l'intérêt des

chercheurs s'est déplacé vers les systèmes

hétérogènes avec par exemple multi base, ou encore Sabrina

Star. Aujourd'hui, une nouvelle génération de systèmes

basés sur le modèle objet et une coopération plus

lâche est en train de naitre dans les laboratoires. La

fédération de base des données existantes est une

nécessité pour un grand nombre d'entreprises. En effet, il faut

souvent accéder de manière intégrée à des

données disséminées sur les différents calculateurs

du siège et des usines. Plus précisément, il faut offrir

un système de gestion intégrant des sources des données

hétérogènes en assurant la transparence à la

distribution et à l'hétérogénéité,

ceci afin de faciliter les développements pour l'utilisateur. Avec les

grands réseaux internationaux tels Internet, le besoin de

fédération de données hétérogènes

(tables, textes, documents audio-visuel, géométrie, cartes, etc.)

est immense. La recherche en base de données réparties(BDR) dont

un des aboutissements est déjà le Client-serveur a donc encore un

bel avenir.7(*)

1.1.2.2. DEFINITION

Une base des données répartie

(distribuée) est une collection de base des données logiquement

reliées, distribuées sur un réseau.8(*) Une base des données

réparties(en anglais Distributed Data Base ou DDB) permet de rassembler

des ensembles de données plus ou moins hétérogènes,

disséminées dans un réseau d'ordinateurs, sous forme d'une

base de données globale, homogène et

intégrée.9(*)

Une base des données réparties est un ensemble

structuré et cohérent de données, stocké sur des

processeurs distinctes et géré par un SGBD

répartie.10(*) Une

base de données distribuée est une base de données

gérée par plusieurs processeurs, sites ou SGBD, tout en cachant

la complexité des opérations aux utilisateurs qui à leur

tour pensent qu'ils accèdent à une base de données

centralisée.11(*)

Figure 1:Base des donnees repartie

Une base des données répartie est un ensemble

d'ordinateurs indépendants qui apparait à un utilisateur comme un

système unique et cohérent.12(*)

Figure 2:Base des donnees repartie

1.1.2.3. OBJECTIFS D'UNE BASE DES DONNEES

REPARTIE

Les objectifs d'une base des données répartie

sont les suivants :

ü Autonomie locale : qui implique que chaque site

doit fonctionner indépendamment des autres, même si ces derniers

venaient d'avoir des panes ;

ü Ne pas se reposer sur un site unique : cet

objectif vise à éviter des arrêts de production lorsqu'un

site tombe en panne ;

ü Opération en continu : ici, il est question

d'assurer le fonctionnement continu du système réparti par des

mises à jour et maintenance effectuées ;

ü Transparence à la localisation des

données : ici, l'objectif est de permettre d'écrire des

programmes d'applications sans connaitre la localisation physiques des

données ;

ü Transparence de la localisation : a pour but de

rendre l'accès aux données transparentes sur tout le

réseau. En effet, ni les applications, ni les utilisateurs ne doivent

savoir la localisation des informations qu'ils utilisent ;

ü Meilleure disponibilité : une des

justifications essentielles d'un SGBDR est sans doute l'apport en

matière de disponibilité des données. Tout d'abord la

répartition permet de ne plus dépendre d'un site central unique.

Surtout, elle permet de gérer des copies, de se replier sur une copie

lorsqu'une autre est indisponible (site en panne), et même de mettre

à jour de manière indépendante des copies. Les copies

deviennent alors des réplicats qui peuvent évoluer

indépendamment pour converger ultérieurement. Assurer une

meilleure disponibilité des données c'est aussi garantir

l'atomicité des transactions ;

ü Multi client multi serveurs : dans le contexte du

Client Serveur, un client peut demander l'exécution d'une requête

distante, peut par exemple être exprimée en SQL ;

ü Indépendance vis-à-vis de la

fragmentation : la fragmentation doit être réelle et

respectée sur chaque site indépendamment.13(*)

1.1.2.4. CARACTERISTIQUES DE BASE DES DONNEES

DISTRIBUEE

Les caractéristiques de base des données

distribuée (répartie) sont les suivantes :

ü Centraliser l'information pour éviter les

redondances, garantir l'unicité des saisies et la centralisation des

contrôles ;

ü Partage de l'information entre différents

utilisateurs ;

ü Préservation de la cohérence des

données dans le temps. La fonction de cohérence inclut aussi tous

les aspects relatifs à la sécurité en cas de panne

matérielle ou logicielle. Enfin, l'archivage est assuré par le

SGBD (Back up) de même que la technique de restauration

(recovery).14(*)

1.1.2.5. AVANTAGES DE

BDR(Distribuée)

Les principaux avantages d'une BDR sont :

ü Le gain en performance : les traitements se font

en parallèles ;

ü La fiabilité : si un site a une panne, un

autre peut le remplacer valablement ;

ü La transparence des données : les

développeurs et les utilisateurs n'ont pas à se préoccuper

de la localisation des données qu'ils utilisent ;

ü Disponibilité des données à chaque

instant et à tout lieu.

1.1.2.6. INCONVENIENTS DE BDR

Nous avons :

ü La complexité des mécanismes de

décomposition de requêtes ;

ü La synchronisation des traitements et le maintien de la

cohérence due à la répartition de la base de

données sur plusieurs sites ;

ü Le coût induit par les transmissions des

données sur les réseaux locaux ;

ü Les données de chaque serveur sont visibles dans

d'autres serveurs, donc pas de secret.

1.1.2.7. REPARTITION DES DONNEES

La localisation d'une donnée peut prendre diverses

formes dans le cadre des systèmes répartis. Une donnée X

peut être centralisée c'est-à-dire localisée sur un

seul site. Si ceci facilite le maintien de sa cohérence, il n'en va pas

de même pour les performances et la résistance aux

défaillances ; en effet, toute lecture ou écriture doit

être sous-traitée au site qui supporte la donnée et la

défaillance de ce site rend la donnée inaccessible.

Une autre approche à la distribution d'une

donnée consiste à la partitionner (on parle aussi de

fragmentation). Certains sites possèdent alors une partie de X et il

faut recomposer ces parties pour connaître la valeur de X. Ainsi, pour

certaines applications le partitionnement d'un fichier permet de ne placer sur

chaque site que la partie du fichier qui le concerne et qu'il va donc lire et

écrire. Une autre approche à la distribution des données

consiste à les dupliquer. Il existe alors une copie de la donnée

X par site concerné par la duplication. Une telle solution d'une part

les lectures qui sont alors toutes locales, et d'autre part la

résistance aux défaillances des sites : en effet, tant qu'il

reste un site possédant une copie de X cette donnée est

accessible depuis les autres sites. La difficulté de la duplication

réside dans la mise en oeuvre des opérations de lecture et

d'écriture ; les différentes copies de X ne doivent en effet

pas diverger les unes par rapport aux autres, on parle de

« cohérence mutuelle » des copies.15(*)

1.1.2.8. REPLICATION DANS LES BDR

1°)

DEFINITION : La réplication

consiste à copier les informations d'une base des données sur une

autre, c'est-à-dire la reproduction identique de données d'un

site à un autre.

2°) OBJECTIF :

L'objectif de la réplication est de faciliter l'accès aux

données en augmentant la disponibilité et aussi d'assurer la

fiabilité et diminuer les trafics réseaux.

3°) AVANTAGES ET PROBLEMES : On

doit se poser cette question : « pourquoi

répliquer ? ». A cette question, deux

intérêts majeurs se dégagent : améliorer les

performances et augmenter la disponibilité des données. Grace

à la réplication, les lectures sont exécutées sur

le site disposant de la copie la plus proche du client, ce qui peut

éviter des transferts inutiles, par exemple si le client dispose d'une

copie. Aussi bien pour les lectures que pour les écritures, la

réplication permet d'éviter le goulot d'étranglement que

constitue le serveur unique en partageant la charge. Du point de vue

disponibilité, lors d'une panne d'un serveur, on peut se replier sur un

autre disposant d'une copie des données.

Si la réplication présente de nombreux

avantages, les problèmes soulevés sont multiples. Tout d'abord,

il faut assurer la convergence des copies. Si les copies peuvent être

différentes à un instant donné, elles doivent converger

vers un même état cohérent où toutes les mises

à jour sont exécutées partout dans le même ordre. La

convergence peut être longue, mais elle doit survenir si l'on

arrête la production de transactions dans le système. En suite, il

faut offrir la transparence de gestion aux utilisateurs. Les clients doivent

croire à l'existence d'une seule copie ; en conséquence, le

SGBD doit assurer la diffusion des mises à jour aux copies et le choix

de la meilleure copie lors des accès.16(*)

4°) TYPES DE REPLICATION

Il existe deux types de réplication :

réplication asymétrique et réplication

symétrique.

ü Réplication asymétrique : cette

réplication rompt la symétrie entre les copies en distinguant un

site chargé de centraliser les mises à jour c'est-à-dire

dans cette technique de gestion de copies basée sur un site primaire

seul autorisé à effectuer des mises à jour et

chargé de diffuser les mises à jour aux autres copies dites

secondaires. Ce mode de réplication convient bien aux applications

à responsabilité centralisée. Il permet la distribution de

l'information centralisée, par exemple, la diffusion de catalogues, de

listes de prix, etc. Appliqué dans l'autre sens, à partir de

copies de fragments horizontaux d'une table, il permet la consolidation

d'informations disséminées, par exemple l'état des stocks

sera transmis au siège par copie du fragment local désigné

comme copie maître. Il permet aussi la diffusion de données vers

des entrepôts pour l'aide au décisionnel et l'historisation.

Figure N°3: de mises à jour de copies

asymétriques synchrones :

Cours -Devises

Cours -Devises

Cours -Devises

Update

COPIE PRIMAIRE

COPIES SECONDAIRES

Figure N°4: de mise à jour de copies

asymétriques asynchrones :

Prix-Produits

Prix-Produits

Prix-Produits

COPIE PRIMAIRE Update

COPIES SECONDAIRES

Ici, toute mise à jour est d'abord appliquée

à la copie primaire, puis diffusée en temps

différé. Un problème de la gestion de copie

asymétrique est donc la panne du site primaire. Dans ce cas, il faut

choisir un remplaçant si l'on veut continuer les mises à jour.

Celui-ci peut être fixé par l'administrateur ou élu par un

protocole spécifique de votre majoritaire. On aboutit alors à une

technique asymétrique mobile dans laquelle le site primaire change

dynamiquement selon des critères qui peuvent être liés

à l'application. Le droit de mise à jour se déplace de

site en site, par exemple, au fur et à mesure de l'évolution des

données. Ceci va vers des applications de type flots de travaux (work

flow) : le site responsable de la mise à jour des commandes change

au fur et à mesure du traitement de la commande.

Commandes

Commandes

Commandes

Figure N°5 de l'asymétrie mobile :

Site de saisie site

d'expédition site de

facturation

ü Réplication symétrique : a

l'opposé de la réplication asymétrique, la

réplication symétrique ne privilégie aucune copie. Elle

permet les mises à jour simultanées de toutes les copies par des

transactions différentes c'est-à-dire c'est une technique de

gestion de copies où chaque copie peut être mise à jour

à tout instant et assure la diffusion des mises à jour aux autres

copies. Cette approche convient bien aux applications à

responsabilité distribuée telles que la saisie de commandes

à de multiples sites, la gestion de clients mobiles, la gestion de

comptes par des agences multiples, la mise à jour de documents

stratégiques en groupe, etc.

Figure N°6 Exemple de symétrique asynchrone :

Commandes

Commandes

Commandes

Update

COPIE MAITRE

COPIE MAITRE Update COPIE

MAITRE Update

N.B : Ici les mises à jour sont appliquées

à partir de n'importe quelle copie maitre et diffusées en temps

réel.

Figure N°7 Exemple de symétrie asynchrone :

Update

Prix-Produits

COPIE MAITRE

Prix-Produits

Prix-Produits

COPIE MAITRE Update

COPIE MAITRE Update

N.B : Ici toute mise à jour est appliquée

à une copie maitre, puis diffusée en temps

différé.

5°) SECURITE DES DONNEES

Elle recouvre deux aspects à savoir la protection des

données et le contrôle des autorisations.

ü La protection des données est assurée par

des encryptions, on peut dire aussi qu'il est du ressort du système

d'exploitation ;

ü Le contrôle des autorisations doit outre garantir

que les utilisateurs, ne peuvent exécuter que les opérations

qu'ils ont le droit d'exécuter mais aussi doit restreindre

l'accès aux données et les opérations exécutables

pour une multitude de groupes d'utilisateurs.

Pour la base des données réparties : Le

contrôle des autorisations entraine des nouveaux problèmes

à savoir l'authentification d'utilisateurs distants. Pour cela deux

solutions sont possibles :

ü Les informations concernant l'authentification des

utilisateurs sont répliquées sur chaque site. Lors de

l'accès à un programme sur un site distant, l'utilisateur doit

indiquer son nom et son mot de passe.

ü Les différents sites s'identifient lors de

l'accès à un site distant comme le ferait un utilisateur. Chaque

site possède donc son nom d'utilisateur et son mot de passe.

Cette seconde solution a l'avantage de concentrer les

informations d'un utilisateur en un seul site. Comme un utilisateur

accède à la base des données généralement

par le même site, cette solution est adéquate.

1.1.2.9. LES MISES A JOUR DANS LA

BDR

Il existe deux types de mise à jour :

ü Mise à jour synchrone ;

ü Mise à jour asynchrone.

1°) MISE A JOUR SYNCHRONE (Synchronous

update)

C'est un mode de distribution dans lequel toutes les sous

opérations locales effectuées suite à une mise à

jour globale sont accomplies pour le compte de la même transaction. Dans

le contexte des copies, ce mode de distribution est très utile lorsque

les mises à jour effectuées sur un site doivent être prises

en compte immédiatement sur les autres sites. L'avantage essentiel de

la mise à jour synchrone est de garder toutes les données au

dernier niveau de mise à jour. Le système peut alors garantir la

fourniture de la dernière version des données quelque soit la

copie accédée. Les inconvénients sont cependant multiples,

ce qui conduit beaucoup d'applications à éviter la gestion de

copies synchrones. Ce sont d'une part la nécessité de

gérer des transactions multi sites coûteuses en ressources et

d'autres parts la complexité des algorithmes de gestion de concurrence

et de panne d'un site. C'est pour cela que l'on préfère souvent

le mode de mise à jour asynchrone (encore appelé mise à

jour différée).

2°) MISE A JOUR ASYNCHRONE (Asynchronous

update)

C'est un mode de distribution dans lequel certaines sous

opérations locales effectuées suite à une mise à

jour globale sont accomplies dans des transactions indépendantes, en

temps différé. Le temps de mise à jour des copies peut

être plus ou moins différé : les transactions de

report peuvent être lancées dès que possible ou à

des instants fixés par exemple le soir ou enfin de semaine.

Les applications qui supportent un tel mode de distribution,

avec gestion de copies mises en cohérence seulement

périodiquement, on parle de « cohérence

lâche », sont nombreuses. Citons par exemple, la modification

des prix de catalogues de produits, la diffusion d'informations, etc. les

avantages sont la disponibilité de mettre à jour en temps choisi

des données, tout en autorisant l'accès aux versions anciennes

avant la mise à niveau. Les inconvénients sont bien sûr

que l'accès à la dernière version n'est pas garanti, ce

qui limite les possibilités de mise à jour.

3°) TECHNIQUES DE DIFFUSION DES MISES A

JOUR

La diffusion automatique des mises à jour

appliquée à une copie aux autres copies doit être

assurée par le SGBD réparti. Plusieurs techniques de diffusion

sont possibles, parmi lesquelles on distingue celles basées sur la

diffusion de l'opération de mise à jour de celles basées

sur la diffusion du résultat de l'opération. Diffuser le

résultat présente l'avantage de ne pas devoir ré

exécuter l'opération sur le site de la copie, mais

l'inconvénient de nécessiter un ordonnancement identique des

mises à jour sur tous les sites afin d'éviter les pertes de mise

à jour.

Comment diffuser les mises à jour est un autre

problème auquel les constructeurs de SGBDR doivent faire face.

L'utilisation de déclencheurs du type WHEN<OPERATION> ON

<TABLE> THEN FORWARD <OPERATION> ON <COPIE> facilite

l'implémentation : un tel déclencheur permet de faire suivre

toute mise à jour sur une table vers ses copies. L'utilisation de files

persistantes rend praticable le report asynchrone des mises à jour. Une

file persistante permet de mémoriser une transaction de report et de la

conserver vers même en cas de panne jusqu'à un instant

déterminé par l'administrateur. La file doit être

scrutée périodiquement par une tache de fond chargé des

émissions des transactions de report au moment opportun. Enfin,

l'utilisation d'appels périodiques (polling) par les sites gérant

les copies vers un site (ou plusieurs sites) chargé de centraliser

enregistrées dans le journal depuis le dernier appel au site

gérant la copie celui-ci applique alors les mises à jour. Cette

technique permet un fonctionnement asynchrone avec mise à niveau

périodique.

1.1.2.10. CONCEPTION DES BASES DES DONNEES REPARTIES

Par rapport à la conception de base des données

distribuée, les deux démarches deviennent la conception du

schéma global et la conception des bases des données physiques

locales dans chaque site. La conception des répartitions des

données est caractérisée entièrement par l'ajout

des deux aspects suivant :

ü Concevoir la fragmentation, c'est-à-dire

spécifier comment les relations globales sont subdivisées en

fragments horizontaux, verticaux ou mixtes.

ü Concevoir l'allocation des fragments,

c'est-à-dire comment les fragments sont liés aux images

physiques, de cette manière la duplication des fragments est

également spécifié.

Il convient de ce fait de distinguer ces deux dernières

conceptions ou la première traite du critère logique qui motive

la fragmentation d'une relation globale et la seconde qui traite de

l'emplacement physique des données dans divers sites.

1.1.2.10.1. TYPE DE CONCEPTION

1°). La conception descendante

BDR

BD1

BD2

BD3

Ici on commence par définir un schéma conceptuel

global de la base de données repartie puis on le distribue ensuite sur

les différents sites en des schémas conceptuels locaux. La

répartition se fait donc en deux étapes, en première

étape la fragmentation, et en deuxième étape l'allocation

de ces fragments aux sites. Cette approche très intéressant quand

on part du néant. Il est à relever que partant des bases de

données hétérogènes, cette démarche est

inapplicable. On part de zéro (nouvelle base), On Recherche de

performance (pas forcément de répartition géographique),

Assez peu fréquent.

Figure N°8:Conception Descendante

2°) La conception ascendante

BDR

BD1

BD2

BD3

Aussi appelée conception de bas en haut, cette

conception permet l'intégration de bases des données locales

existantes dans une base distribuée. Elle consiste à

intégrer des schémas locaux existants enfin de constituer un ou

plusieurs schémas globaux. Cette démarche est la plus difficile

puisqu'en plus des problèmes techniques identiques à ceux

inhérent à une conception descendante, il faudra résoudre

des problèmes d'hétérogénéité de

système ou même de la sémantique de l'information.

Figure N°9:Conception Ascendante

1.1.2.10.2. LA FRAGMENTATION

Les applications ne travaillent que sur des sous-ensembles des

relations. Il est donc préférable de mieux distribuer ces

sous-ensembles. Distribuer les relations complètes

générerait soit beaucoup de trafic, soit une réplication

des données avec tous les problèmes que cela occasionne comme le

problème de mise à jour, problème de stockage.

L'utilisation de petits fragments permet de faire plus de

processus simultanément, ce qui entraine une meilleure utilisation des

possibilités du réseau d'ordinateurs.

1°)Règles à suivre pour

déterminer un fragment

ü La complétude : toutes les

données de la relation globale doivent être reprises dans les

fragments.

ü La reconstruction : pour toute

relation globale R décomposée en un ensemble des fragments Ri, il

existe une opération de reconstruction. Cette opération de

reconstruction est à définir en fonction de la fragmentation. A

savoir pour la fragmentation horizontale, l'opération de reconstruction

est l'union tandis que les fragmentations verticales, c'est la jointure.

ü La disjonction : une

donnée n'est présente que dans un seul fragment, sauf dans le cas

de la fragmentation horizontale pour la clé primaire qui doit être

présente dans l'ensemble des fragments issus d'une relation

2°) Schéma de

fragmentation

A partir d'une relation globale, la fragmentation consiste

à isolé les sous relations placée sur un même site.

Elle peut d'une part s'effectuer par sélection de lignes, fragmentation

horizontale, et par projection sur des colonnes ce qui représente la

fragmentation verticale. Les Operations de sélection sont à la

base des fragmentations horizontales, les Operations de projection sont

à la base des fragmentations verticales. Chaque fragment final ainsi

obtenu peut être concerné par aucune, une seule ou plusieurs de

ces requêtes prédéfinies. Afin d'éviter

d'émietter les bases des données, on peut restreindre le nombre

des requêtes. Dès ce fait, on s'intéresse alors qu'aux

requêtes les plus importantes ou courantes c'est-à-dire

régulièrement exécuté ou les plus sensibles, celles

pour lesquelles le temps de réponses maximum est borné.

1. Fragmentation horizontale

La fragmentation horizontale consiste à partitionner

les t-uples d'une globale en de sous-ensembles (sous schéma). C'est

important en base des données repartie ou chaque sous ensemble peut

contenir les données ayant les mêmes propriétés.

Chaque fragment est défini comme une opération de

sélection sur une relation globale. La relation initiale sera

retrouvée par union des fragments.

Exemple : TABLEAU N°1:Vue

CLIENT

|

Numeroclient

|

Nom

|

Postnom

|

Adresse

|

|

001

|

Muamba

|

Ntumba

|

Kinshasa

|

|

002

|

Mukendi

|

Mutombo

|

Kananga

|

|

003

|

Kasonga

|

Ngandu

|

Tshikapa

|

|

004

|

Badibanga

|

Katambayi

|

Luebo

|

|

005

|

Akulayi

|

Badibanga

|

Lubumbashi

|

TABLEAU N°3:FRAGMENT 2

TABLEAU °2:FRAGMENT 1

|

Numcli

|

Nom

|

Postnom

|

Adresse

|

|

001

|

Muamba

|

Ntumba

|

Kinshasa

|

|

002

|

Mukendi

|

Mutombo

|

Kananga

|

|

003

|

Kasonga

|

Ngandu

|

Tshikapa

|

|

Numcli.

|

Nom

|

Postnom

|

Adresse

|

|

004

|

Badibanga

|

Katambayi

|

Luebo

|

|

005

|

Akulayi

|

Badibanga

|

Lubumbashi

|

Source: De nous mêmes

2. Fragmentation verticale

Cette fragmentation est la subdivision de certains attributs

et groupes. Les fragments sont obtenus par projection de la relation globale

sur chaque groupe. C'est important en base de données repartie car

chaque groupe d'attributs peut contenir les données ayant les

propriétés communes. L'opération de recomposition est la

jointure.

Exemple : TABLEAU

N°4:Vue FONDS

|

Code Argent

|

Montant

|

Typeargent

|

codemvt

|

Matroperateur

|

|

01

|

20000

|

CDF

|

001

|

00203

|

|

02

|

50000

|

CDF

|

002

|

00203

|

|

03

|

5000

|

USD

|

001

|

00204

|

|

04

|

300

|

USD

|

002

|

00204

|

|

CodeArgent

|

codemvt

|

Matroperateur

|

|

01

|

001

|

00203

|

|

02

|

002

|

00203

|

|

03

|

001

|

00204

|

|

04

|

002

|

00204

|

TABLEAU N°6:FRAGMENT 2 fonds

TABLEAU N°5:FRAGMENT 1 fonds

|

CodeArgent

|

Montant

|

typeargent

|

|

01

|

20000

|

CDF

|

|

02

|

50000

|

CDF

|

|

03

|

5000

|

USD

|

|

04

|

300

|

USD

|

Source: De nous mêmes

3°) FRAGMENTATION MIXTE

Cette fragmentation résulte de l'application successive

de la fragmentation horizontale et de la fragmentation verticale sur une

relation globale. La recomposition de la relation se fait par une succession

inverse d'unions (fragments horizontaux) et des jointures (fragments

verticaux).

a. Remarque sur la fragmentation

On note ici que la fragmentation est le processus de

décomposition d'une base des données logique en un ensemble de

sous base des données. Cette décomposition doit évidemment

être sans perte d'information pour être acceptable.

On dit qu'une fragmentation est sans perte d'information si la

base des données peut être entièrement recomposée

à partir de ses fragments. Cette recomposition est exprimée en

utilisant le langage de manipulation de données associées au

modèle de données utilisées (en SQL pour le modèle

relationnel). Les différents fragments doivent de

préférence être exclusif c'est-à-dire leur

intersection vide.

1.1.2.10.3. ALLOCATION

Il existe des critères généraux qui

peuvent être utilisés pour allouer des fragments. Il est important

de distinguer si la conception finale est redondante ou non redondante. Il est

facile de déterminer une allocation finale non-redondante. La

méthode la plus facile est la suivante : une mesure est

associée à chaque allocation possible et le site avec la

meilleure mesure est choisi. Cette approche donne une solution qui ne tient pas

compte de l'effet naturel de placer un fragment dans un site donné si un

autre fragment apparenté est aussi dans le même site. En ce qui

concerne l'approche redondante des fragments, l'une de deux méthodes

suivantes peut être réalisée :

1. Déterminer l'ensemble de tous les sites ou les

profils d'allouer une copie du fragment est plus élevé que le

cout allouer une copie du fragment à chaque élément de cet

ensemble.

2. Déterminer d'abord la solution du problème

qui n'est pas répliqué et introduire progressivement les copies

en commençant par celle qui sont plus avantageuse. Ce processus prend

fin lorsqu'aucune réplication additionnelle n'est avantageuse.

1°) SCHEMA D'ALLOCATION

L'affectation des fragments sur les sites est

décidée en fonction de l'origine prévue des requêtes

qui ont servie à la fragmentation. Le but est de placer les fragments

sur les sites où ils sont les plus utilisés, afin de minimiser le

transfert entre les sites étant donné que nous nous trouvons dans

une ressource critique de façon optimale. Là encore si on

désire éviter une allocation trop complexe, on peut se

restreindre à ne prendre en considération pour chaque

requête que les origines les plus importantes c'est-à-dire les

sites qui émettent régulièrement cette requête ou

ceux dont le résultat doit leur être fourni très

rapidement. Pour chaque requête, on connaît l'ensemble de sites qui

sont susceptibles de l'émettre et on possède l'ensemble des

fragments qui sont concernés par la requête. On associe donc

à chaque fragment l'ensemble des sites qui peuvent

réclamées ce fragment. En définitive, l'allocation

consiste simplement à choisir pour chaque fragment le site de

réception le plus adéquat. Lorsque plusieurs fragments

complémentaires d'une même relation se trouvent sur le même

site, ces fragments peuvent être ramifiés pour simplifiés

le schéma de fragmentation et d'allocation. Le schéma

d'allocation conserve l'assignation des fragments sur les sites, tandis que le

schéma local chaque site définit la partie de la base des

données (l'image physique des fragments qui est stocké sur ce

site)

Exemple : Dans l'exemple suivant, on a deux Stations,

l'une à KINSHASA et l'autre à KANANGA optimiser le

découpage horizontal en définissant 4 fragments : F1, F2,

F3, F4 ainsi on a la représentation ci-après :

TABLEAU N°7:Allocation

|

Codestation

|

Denomination

|

Adresse

|

|

01

|

Kinshasa

|

Masina

|

|

02

|

Kananga

|

Magar

|

|

03

|

Kananga

|

ISP

|

|

04

|

Kinshasa

|

Zando

|

|

05

|

Kinshasa

|

Limete

|

|

06

|

Kananga

|

Kananga2

|

On regroupe les t-uples qui ont les mêmes

propriétés du point de vue de leur allocation. Cet aspect peut

être approfondi en utilisant la connaissance sémantique des

données.

Fragment 1

Fragment 2

|

02

|

Kananga

|

Magar

|

|

03

|

Kananga

|

ISP

|

Fragment3

|

04

|

Kinshasa

|

Zando

|

|

05

|

Kinshasa

|

Limete

|

Fragment4

Il existe une condition à respecter à propos de

cette répartition, elle se résume comme suit : Pour tout i

différent de j, Fi ð Fj=ø et UFi=F

Source: De nous mêmes

2°) TECHNIQUES DE REPARTITION

AVANCEE

Lorsque la méthode classique de

fragmentation-allocation ne plus satisfaisante. Des techniques plus puissante

mais également complexes à mettre en oeuvre existe.

a. Allocation avec duplication des

fragments

Certains fragments peuvent être dupliqués sur

plusieurs sites (éventuellement sur tous les sites) ce qui prouve

l'avantage d'améliorer les performances en termes de temps

d'exécution des requêtes (en évitant certains transferts

des données). Elle permet une meilleure disponibilité des

informations (connues de plusieurs sites).et une meilleure fiabilité

contre les pannes. Par contre l'inconvénient majeur est que les mises

à jour peuvent être effectuées sur toutes les copies d'une

même donnée.

b. Allocation dynamique des

fragments

Avec cette technique, l'allocation d'un fragment peut changer

au cours d'utilisation de la base des données repartie cela peut

être à cause d'une requête par exemple. Dans ce cas, le

schéma d'allocation et les schémas locaux doivent être

tenus à jour. Cette technique est alternative à la duplication

qui se relève plus efficace lorsque la base des données est

sujette à de nombreuse mise-a-jour.

c. La fragmentation dynamique

Dans ce cas les sites d'allocation peut changer dynamiquement,

il est possible que deux fragments complémentaires (verticalement ou

horizontalement) se retrouvent sur le même site. Il est alors normal de

les fusionner. A l'inverse, si une partie est appelée sur un autre site,

il peut être intéressant de décomposer ces fragments et de

ne faire migrer que la partie concernée. Ces modifications du

schéma de fragmentation se répercutent sur le schéma

d'allocation et sur les schémas locaux.17(*)

1.1.2.11. SYSTEME DE GESTION DE BASE DE DONNEES REPARTIES

(SGBDR)

A.

DEFINITION

Un SGBDR est un système qui gère des

collections de bases des données logiquement reliées,

distribuées sur un réseau, en fournissant un mécanisme

d'accès qui rend la répartition transparente aux utilisateurs.

Un système de gestion de base de données distribuée est

une application centrale qui administre une base de données

distribuée comme si toutes les données étaient

stockées sur le même ordinateur.18(*)

ü La composante de gestion de base de données

ü La composante de communication de données

ü Le dictionnaire de données qui peut

représenter l'information à propos de la répartition des

données dans le réseau informatique.

ü La composante de base de données répartie

qui contient le logiciel qui s'occupe du parallélisme, de

l'exécution mutuelle et de la synchronisation.

B.

FONCTIONS

Ø L'accès lointain par un programme

d'application rendu possible grâce à la composante de base de

données répartie.

Ø Garantir certains degrés de transparences

réparties.

Ø Le support d'administration et de contrôle de

base de données. Le contrôle, l'utilisation des bases de

données et la vue globale des fichiers existants dans les divers

sites.

Ø Le contrôle de concurrence et la

rentabilité des transactions réparties.

Un SGBDR est dit homogène s'il utilise le même

SGBD dans chaque site, il est dit hétérogène s'il utilise

au moins deux SGBD différents, c'est le cas du service web de

l'Internet.

1.1.2.11. SYSTEME D'INFORMATION

Le système d'information est défini comme

l'ensemble des circuits d'informations dans une entreprise. Il peut comprendre

une ou plusieurs base des données, des traitements informatisés

ou non, des règles de décision, etc. Ce système est

hiérarchisé.19(*)

Selon Arnold ROCHFELD et José MOREJON, le

système d'information est une boite par laquelle transitent les

principaux flux d'informations entre le système de pilotage et

système opérant d'une part(règles de fonctionnement,

ressources allouées priorités d'exécution), et entre le

système opérant et le système de pilotage d'autre part(

variables de mesure de l'activité, de l'efficacité technique et

commerciale, explicitant le nombre et la variété des

résultats obtenus ainsi que la quantité de ressources

consommées.20(*)

Pour notre part, nous disons que le système d'information est l'ensemble

des informations qui circulent au sein d'une entreprise et les moyens mis en

oeuvre pour les gérer (traiter).

SECTION 2 : RESEAUX INFORMATIQUES

INTRODUCTION

Beaucoup d'entreprises possèdent un nombre

considérable d'ordinateurs qui sont affectés, par exemple, au

contrôle de la production, au suivi des stocks ou à

l'élaboration des payes. Chacun d'entre eux peut fonctionner seul,

indépendamment des autres. Mais pour des raisons stratégiques, on

peut soudain décider de les interconnecter afin de pouvoir extraire ou

corréler l'ensemble des informations. Plus généralement,

le problème introduit ici est le partage de ressources et l'objectif

visé est de rendre les programmes, les équipements et plus

particulièrement les données accessibles à tout

utilisateur sur le réseau, indépendamment de son emplacement par

rapport à la ressource ciblée.21(*)

1.2.1. DEFINITION : Selon le

Robert, le réseau se définit comme ensemble d'ordinateurs

connectés susceptibles d'échanger des informations.22(*) D'après le dictionnaire

Informatique, le réseau informatique se compose de deux ou de plusieurs

ordinateurs reliés les uns aux autres, généralement par

l'intermédiaire d'une ligne directe.23(*) On définit aussi le réseau comme un

rassemblement ou un regroupement des machines qui ont pour objectif de se

communiquer. C'est un ensemble d'équipements reliés entre eux

pour échanger des informations.

1.2. 2.ARCHITECTURE RESEAU

Dans un environnement de base de données

répartie, il existe deux principaux types d'architectures :

ü Peer To Peer (Poste à Poste) ou Point à

Point ;

ü Client-serveur

1°) L'ARCHITECTURE CLIENT SERVEUR : ce

modèle est orienté vers la fourniture de services par un

processus serveur à un processus client. Un échange consiste donc

en la transmission d'une requête à un serveur, qui exécute

l'opération demandée et envoie en retour la réponse,

c'est-à-dire, l'application client se connecte au serveur de base des

données, ce dernier à son tour, leur renvoie des réponses

en fonction de leurs requêtes.

Qui est Client ? C'est un processus demandant

l'exécution d'une opération à un autre processus par envoi

d'un message contenant le descriptif de l'opération à

exécuter et attendant la réponse à cette opération

par un message en retour. Précisons qu'un client est un système

(programme, ordinateur) demandant l'exécution d'une opération

à un fournisseur des services par l'envoi d'un message contenant le

descriptif de l'opération par un message en retour.

Il y a trois(3) types de client :

ü Client léger : Est une application

accessible via une interface consultable à l'aide d'un navigateur

web.24(*)

ü Client lourd : Est une application cliente

graphique exécutée sur le système d'exploitation de

l'utilisateur possédant les capacités de traitement

évoluées ;

ü Client riche : Est l'assemblage du client

léger et du client lourd dans lequel l'interface graphique est

décrite avec une grammaire basée sur la syntaxe XML.

Alors qui est serveur ? Un serveur est un système

(programme, ordinateur de grande capacité) détenant des

ressources qu'il met à la disposition des autres ordinateurs (clients)

d'un réseau. Un serveur c'est aussi un processus accomplissant une

opération sur demande d'un client et transmettant la réponse

à ce client. Pour notre part, nous disons qu'un serveur est une machine

(ordinateur) ayant une grande capacité de stockage, de traitement des

informations capables de gérer d'autres ordinateurs moins puissants que

lui.

Nous distinguons plusieurs types de serveurs en fonction des

services rendus : Serveur d'applications ; Serveur de base des

données ; Serveur des fichiers ; Serveur d'impressions ;

Serveur des messageries électroniques ; Etc. Précisons que

l'architecture client serveur est une architecture de réseau dans

laquelle les traitements sont répartis entre les clients qui demandent

aux serveurs les informations dont ils ont besoin. C'est une architecture qui

désigne un mode de communication entre plusieurs ordinateurs d'un

réseau qui distingue un ou plusieurs postes clients du serveur.

a. FONCTIONNEMENT DE L'ARCHITECTURE CLIENT

SERVEUR

Voici comment l'architecture client serveur

fonctionne :

ü Le client émet une requête vers le serveur

grâce à son adresse IP et le port, qui désigne un service

particulier du serveur ;

ü Le serveur reçoit la demande et répond

à l'aide de l'adresse IP de la machine cliente et son port.

b.CARACTERISTIQUES D'UN PROCESSUS

SERVEUR :

ü Il attend une connexion entrante sur un ou plusieurs

ports réseaux locaux ;

ü A la connexion d'un client sur le port en

écoute, il ouvre un socket local au système

d'exploitation ;

ü Suite à la connexion, le processus serveur

communique avec le client suivant le protocole prévu par la couche

application du modèle OSI ;

c.CARACTERISTIQUES D'UN PROCESSUS

CLIENT :

ü Il établit la connexion au serveur à

destination ou plusieurs ports réseaux ;

ü Lorsque la connexion est acceptée par le

serveur, il communique comme le prévoit la couche applicative du

modèle OSI.

Le client et le serveur doivent bien sûr utiliser le

même protocole de communication au niveau de la couche transport du

modèle OSI.

2°) L'ARCHITECTURE SERVEUR-SERVEUR

Dans un système de base des données

réparties, il existe en général plusieurs serveurs qui

fonctionnent selon l'architecture suivante : chaque serveur gère sa

base des données et échange les informations avec les autres. Le

tout est vu comme une seule base des données.

1.2.3. AVANTAGES DES RESEUX INFORMATIQUES

Voici quelques avantages des réseaux

informatiques :

ü Partage des fichiers : Le principal avantage d'un

réseau informatique, c'est que ça permet le partage de fichiers

et accès aux fichiers distants. Une personne assise à un poste de

travail d'un réseau peut facilement voir les fichiers présents

sur le poste de travail d'autre part, pourvu qu'il soit autorisé

à le faire. Beaucoup de gens peuvent accéder ou mettre à

jour les informations stockées dans une base des données, ce qui

rend la mise à jour exacte ;

ü Partage des ressources : Plusieurs ordinateurs en

réseau peuvent utiliser un seul modem et une seule imprimante. On peut

aussi se partager un dossier contenant les fichiers audio-visuels ;

ü Capacité de stockage accrue : un ordinateur

autonome pourrait tomber à court de mémoire de stockage, mais

lorsque plusieurs ordinateurs sont en réseau la mémoire des

ordinateurs différents peuvent être utilisées dans ce cas.

On peut également concevoir un serveur de stockage sur le réseau

afin d'avoir une capacité de stockage énorme ;

ü Efficacité accrue (coût) : il existe

de nombreux logiciels disponibles sur le marché qui sont couteux et

prennent du temps pour l'installation. Les réseaux informatiques

résolvent ce problème que le logiciel peut être

installé ou rangé sur un système ou un serveur et peut

être utilisé par les différents postes de travail ;

ü Communication entre personnes : on peut chatter,

s'envoyer des e-mails, participer au forum, etc.

1.2.4. INCONVENIENTS DES RESEAUX

INFORMATIQUES

Voici quelques inconvénients majeurs des réseaux

informatiques :

ü Problèmes de sécurité : si un

ordinateur est une application, un accès physique est nécessaire

pour tout type de vol des données. Toutefois, si un ordinateur est un

réseau, un pirate informatique peut obtenir un accès non

autorisé à l'aide de différents outils ;

ü La propagation rapide de virus informatiques : les

virus se répandent sur un réseau facilement en raison de

l'interconnexion des postes de travail ;

ü Cout élevé : mise en place de

serveur, etc.

1.2.5. TYPES DES RESEAUX

On distingue les types de réseaux en suivant ces

caractéristiques : étendue, vitesse de transfert et la

taille :

a)RESEAU PAN (Personal Area

Network): C'est un petit réseau d'équipements

informatiques utilisés dans le cadre d'une utilisation personnelle. Il

peut s'étendre jusqu'à 10m. Les bus les plus utilisés sont

l'USB, les technologies sans fil telles que Bluetooth ou l'infra rouge.

EX : Téléphone-Téléphone en

échangeant des fichiers, Téléphone-Ordinateur.

La vitesse de transfert d'un Bluetooth est de 51Mb/s et la

fréquence de transmission est de 2,4GHZ.

b) RESEAU LAN (Local Area Network):

C'est un regroupement des PCs proches les uns des autres, c'est un

réseau à l'échelle d'un bâtiment. Pour construire un

LAN, il faut disposer au moins des éléments matériels

suivants :

ü Un serveur capable de mettre à disposition ses

ressources ;

ü Un client ou une station de travail capable d'exploiter

les ressources du serveur ;

ü Une carte réseau pour chaque ordinateur

connecté ;

ü Un support de transmission, tel qu'un câble

faisant la liaison entre les différents postes.

Sur le plan logiciel, un LAN fait appel aux

éléments suivants :

ü Un système d'exploitation réseau, ou un

système d'exploitation autorisant la mise en réseau, tel que

Windows serveur 2003, Windows serveur 2008, Windows serveur 2012 et

LINUX ;

ü Des pilotes appropriés pour la carte

réseau et les protocoles de communication ;

ü Des applications exploitables en réseau.

Sa gamme de fréquence est de 2,4GHZ et sa vitesse de

transfert est de 54Mb. La technologie utilisée est presque exclusivement

la connexion Ethernet.

c.RESEAU MAN (Metropolitan Area

Network): On utilise ce terme pour désigner des

réseaux de grande étendue reliant des ordinateurs ou de petits

LAN très éloignés les uns des autres. Un MAN c'est un

réseau restreint à une agglomération urbaine (une ville,

par exemple). Ici la technologie utilisée c'est WIMAX (Solution sans fil

et filaire). Il est symbolisé par la norme 802.16. Ici, on utilise plus

la fibre optique ou répétiteurs. Notons que la vitesse de fibre

optique est de 300.000Km/s qui se fait sur base de la lumière.

d.RESEAU WAN (Wide Area Network):

Est un réseau Informatique qui couvre une grande zone

géographique, comme un pays, un continent, voir de la planète

entière. Le plus grand WAN est le réseau Internet. La technologie