3.6.3.1. Sécurité logique :

Consiste à protéger le réseau contre les

attaques de piratage et l'écoute clandestine elle se fait à

l'aide de :

+ Pare-feu :

Le pare-feu utilisé dans cette partie est un Juniper

SSG 140 lié avec le routeur Huawei d'un coté et au Switch de

distribution Catalyst 4705R et la DMZ de l'autre coté, il est

doté des fonctionnalités de gestion unifiée des menaces

(UTM : Unified Threat Management) : antivirus, anti-spam, système de

prévention d'intrusion et filtrage de contenu web.

Les administrateurs du réseau adoptent une politique de

sécurité qui permet de contrôler le trafic qui passe par ce

pare-feu

1. L'accès de l'extérieur à

l'intérieur :

Les fonctionnaires du site de Bejaia ont le privilège

d'accéder à tout le réseau local de notre organisme

d'étude (CEVITAL), alors que les autres n'ont droit qu'à

l'accès à la DMZ

2. L'accès de l'intérieur à

l'extérieur :

Les applications et le matériel suivant peuvent

accéder à l'extérieur du réseau :

· Les serveurs ont l'accès vers Bejaia

· accès aux serveurs Kaspersky/Blackberry

· accès aux contrôleurs domaine des autres

sites

·

Etude de l'existant

accès au Serveur TMG

· Pour la téléphonie NTP, SMTP, SIP.

· Spécifications techniques du

Juniper SSG 140 :

Architecture

DRAM 512 MB

Interface 1 x Port RJ45

1 x 10/100/1000 Mbit/S

Version de l'IOS Junos 6.2.0r5.0

(Firwall.VPN)

Protocoles

Routage BGP , OSPF , RIP , RFP , ECMP

Contrôle On peut le contrôler par

HTTP, HTTPS, CLI

(console, Telnet, SSH), NSM (Network Security Manager)

+ Serveur Proxy (Forefront TMG)

:

C'est un serveur Microsoft, il se trouve entre le pare-feu et

le Switch Core, sa tâche consiste à offrir une administration

simplifiée, c'est une passerelle web sécurisée qui permet

de protéger les employés lorsqu'ils sont sur internet.

+ DMZ : (zone démilitarisée)

La DMZ a été mise en oeuvre pour permettre aux

clients de se connecter au réseau à partir d'un site

extérieur, elle est composé d'un serveur FTP lié au

pare-feu, son rôle consiste à identifier les personnes qui veulent

y accéder afin de restreindre l'accès en laissant un chemin

sécurisé vers la base de données de Cevital.

3.6.3.2. Sécurité physique :

L'entreprise consacre une partie du sous sol du bâtiment

pour héberger les équipements du réseau, cette salle

regroupe les armoires de protection utilisées pour les routeurs, le

Switch de distribution, le pare-feu, les serveurs et le PABX, pour plus de

protection l'entreprise maintient des mesures de sécurité :

i. Accès au local des équipements

réseau :

L'accès au local hébergeant les dispositifs

techniques du réseau est protégé par un système de

contrôle d'accès SIEMENS, seules les personnes suivantes peuvent y

accéder :

- Installateur, Agent de maintenance

- Administrateur

Etude de l'existant

- Les Personnes chargés de la sécurité du

site ou d'un audit technique

ii. Détecteur d'incendie

Un système d'incendie indépendant de tous les

autres systèmes est mis en oeuvre afin d'évité les

dégâts de ce genre.

iii. Régulateur de température et

faux planchers

Le matériel et les composants électriques sont

très sensibles à l'humidité pour cela les

techniciens

de Cevital ont placé un régulateur de température pour

maintenir une

Etude de l'existant

température ambiante et des faux planchers pour

éviter les dégâts d'eau (inondation, rupture de

canalisation, ...Etc.)

iv. Onduleur :

Afin d'éviter toute coupure d'électricité

imprévue, l'ensemble des matériels formant le système

d'information de Cevital sont raccordés à un circuit

ondulé avec une disponibilité d'un 1/4 d'heure ou plus, afin de

permettre une extinction propre des systèmes.

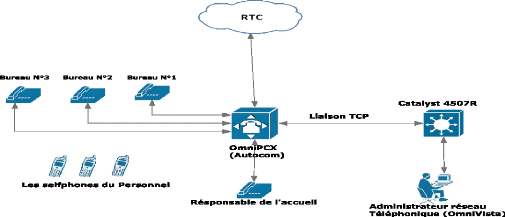

3.6.4. Téléphonie

:

L'entreprise dispose d'un PABX « ALCATEL OMNI PCX »

ce dernier se compose de deux parties, une partie analogique « les

interfaces analogiques SLI (Scalable Link Interface) » qui sert à

lier les lignes téléphoniques entre l'entreprise et le monde

extérieur, une autre partie numérique « Les interfaces

numériques AUI (Attachement Unit Interface) » liée a un

panneau de brassage qui regroupe les lignes téléphoniques

internes.

Ce PABX est lié au Switch de distribution afin de

pouvoir l'administrer à l'aide de son IOS « Omni Vista »,

l'image suivante explique le fonctionnement du réseau

téléphonique dans le réseau local de Cevital à

Garidi.

· Spécifications techniques du

PABX « ALCATEL OmniPCX »

Architecture

|

Capacité 200 Utilisateurs entre

téléphones fixes et

mobiles (self-phone)

|

Cartes d'interface 16 interfaces

numériques AUI

16 interfaces analogiques SLI

|

Sécurité Firewall : un Firewall

adaptatif

Antivirus : compatible avec les solutions antivirus de bureau et

sur passerelle

|

Accès à internet LAN : RJ45

10/100base T, Ethernet IEEE 802.3

WAN : Ethernet IEEE 802.3, RJ45, 10/100Base T pour modem DSL ou

lignes Louées

|

Partage d'informations Hébergement du

serveur Intranet

Serveur de fichiers

|

Figure 5 : le réseau téléphonique de CEVITAL

à Garidi (Alger)

II.4. Critiques

L'étude du réseau de CEVITAL, nous a permis de

définir un nombre d'insuffisances qui représentent une

pénurie qui touche le bon fonctionnement du réseau local et qui

risquent de produire un arrêt de système total :

4 Une panne sur une liaison unique du réseau, un

périphérique spécifique ou un port critique sur le

commutateur Core peut interrompre le fonctionnement du réseau. Afin de

maintenir un niveau élevé de fiabilité et

d'éliminer tous les points d'échec, la redondance est requise

dans un réseau d'entreprise. On remarque que le réseau dispose

d'un seul Switch de distribution et un seul pare-feu, ces matériels

représentent les zones critiques du réseau

4 Les menaces internes proviennent d'une personne disposant

d'un accès autorisé au réseau (au moyen d'un compte

utilisateur) ou d'un accès physique à l'équipement

réseau. Le pirate interne connaît les stratégies internes

et les membres de l'organisation. Il sait si des informations sont

précieuses et vulnérables et comment y accéder. On

remarque l'absence d'authentification au niveau du LAN « Garidi » et

que la seule mesure de sécurité en ce qui concerne

l'identification des utilisateurs est faite à l'aide du contrôleur

de domaine (des permissions du Windows servers 2008 « session Windows

» (loggin, password)).

Etude de l'existant

4 L'absence d'un système de gestion et de surveillance

du réseau, car la gestion des équipements réseau est

repartie sur plusieurs postes et elle se fait manuellement en se connectant a

un VLAN, en cas de panne les techniciens de Cevital ne seront alertés

qu'après l'arrêt du système, pour connaitre la cause de la

panne ils seront obligés de faire un diagnostique total du

réseau

II.5. Suggestions : Page |

18

Tenant compte des remarques précédentes, nous

suggérons de renforcer le système existant, notamment sur le plan

de la sécurité et de la disponibilité. Nous proposons donc

:

1. Système de gestion réseau

CiscoWorks LMS « LAN Management Solution »

Constitué d'une suite d'application spécifiquement

conçus pour administrer le réseau basé sur le protocole

SNMP et qui permet :

· Gestion de parc matériel

· Cartographie du réseau

· Surveiller les noeuds du réseau

· Alerte en cas de défaillance ou malveillance sur

un des équipements du réseau

2. Un système d'authentification ACS

« Access Control System »

Permet de contrôler l'accès des utilisateurs du

réseau, de limité son utilisation en cas de besoin, le

système est équipé d'un serveur qui héberge la base

de données des utilisateurs permanents.

3. Une redondance dans le

réseau

Afin d'éviter toute panne causée par un arrêt

de service d'un matériel (Switch, routeur, pare-feu) ou d'une liaison,

on suggère de mettre en place une réplication du matériel

suivant :

· Switch distribution Catalyst 4705R

· Pare-feu Juniper SSG 140

· deux (2) Routeurs Cisco 2800

· Liens qui raccordent ces différents composants en

F.O entre le nouveau switch Core et

les anciens switchs et en RJ45 entre le

nouveau switch, les routeurs et les pare-feux...

II.6. Conclusion :

Etude de l'existant

L'étude de l'existant nous a permis de constater que le

réseau existant utilise une technologie avancée, mais

présente des insuffisances au niveau de la disponibilité (manque

de redondance suffisante pour quelques équipements critiques) et de la

sécurité (absence de procédés d'authentification et

de surveillance).

|