|

|

Présenté

|

RÉPUBLIQUE DU BÉNIN

MINISTÈRE DE L'ENSEIGNEMENT SUPÉRIEUR ET

DE LA

RECHERCHE SCIENTIFIQUE

|

|

000000000000

|

|

UNIVERSITÉ D'ABOMEY-CALAVI

0000000000

ECOLE POLYTECHNIQUE D'ABOMEY-CALAVI

0000000000000

DEPARTEMENT DE GENIE INFORMATIQUE

ET

TELECOMMUNICATION

Option : Réseaux Informatiques et

Internet

|

|

|

&

|

|

DIPLOME

POUR L'OBTENTION DU

D'INGENIEUR DE CONCEPTION

|

|

CONCEPTION ET IMPLEMENTATION D'UN SYSTEME

DE GESTION

DES CENTRES D'ACCES A INTERNET :

RECHARGEMENT DE COMPTE PAR SMS

|

|

et Soutenu par : Sous la Direction de :

|

|

Oscar Marcos

|

Enagnon ADOUN Superviseur :

|

|

M. Léonard MONTEIRO

Enseignant-&KIrFKIur 1

l'E3$

Année Académique

2009-2010

3ème Promotion

|

RESUME

A l'heure de l'explosion de la téléphonie

mobile, tous les utilisateurs professionnels et grand public sont

désormais familiarisés avec le Service des Messages courts (SMS).

Aujourd'hui, l'intégration des services du téléphone

portable dans les systèmes de gestion ne cesse de prendre de l'ampleur.

L'évolution parallèle des Télécommunications et de

l'Internet amène les opérateurs de téléphonie

mobile à offrir à leurs clients, outre les services de base, des

Services à Valeur Ajoutée basés sur la technologie SMS.

Avec l'expansion de l'Internet, les projets de création des Centres

d'Accès à Internet ont vu le jour sur toute l'étendue du

territoire béninois. Une remarque faite au niveau des systèmes de

gestion utilisés dans ces centres a montré des limites notamment

au niveau de la gestion des codes de recharge. Le présent projet

consiste donc en l'intégration des services de la

téléphonie mobile, en particulier le service SMS, dans la gestion

des Centres d'Accès à Internet pour remédier à ses

limites. La mise en oeuvre effective du projet nécessite un partenariat

avec les centres existants et surtout avec les opérateurs de

téléphonie mobile.

MOTS CLES

Télécommunications, Internet, Centre d'Accès

à Internet, Cybercafé, GSM, SMS, Passerelle, Kannel, SMPP, CIMD,

Paysms, WebSMS.

ABSTRACT

Per hour of the explosion of the movable telephony, all

professionals' users and tall publics are henceforward familiarized with the

Short Messages Services (SMS). Today, the attendances integration of the

portable telephone in prudential systems does not cease to take of the width.

The parallel Telecommunications evolution and of the Internet brings operators

of movable telephony to give to their clients, beyond basic attendances,

attendances to added based value on the SMS technology.With the expansion of

the Internet, projects of creation of Access to Internet Centers have seen the

day on all ploughed him of the Benin territory. A done remark up to prudential

used systems in those centers has shown boundaries notably up to the codes

management of recharging.The present project consists then in the attendances

integration of the movable telephony, privately the SMS attendance, in the

Centers Access to Internet' management to remedy to his boundaries. Implemented

her effective of the project requires a partenariat with existed centers and

particularly with operators of movable telephony.

KEY WORDS

Telecommunications, Internet, Center of Acces to Internet, Coffee

Center, GSM, SMS, Gateway, Kannel, SMPP, CIMD, Paysms, Websms.

iv

TABLE DES MATIERES

DEDICACES............... ii

REMERCIEMENTS

....................................................................................iv

RESUME iiABSTRACT iiiTABLE DES MATIERES iv

LISTE DES FIGURES x

LISTE DES TABLEAUX xii

LISTE DES ABBREVIATIONS xiiiINTRODUCTION GENERALE

1

PREMIERE PARTIE : CADRE CONCEPTUEL DE L'ETUDE

............ 3

CHAPITRE I : ETUDE BIBLIOGRAPHIQUE 4

I.1. Généralités 4

I.1.1. Centre d'Accès à Internet (CAI) 4

I.1.2. Cybercafé 4

I.2. Aperçu de quelques systèmes de gestion des

cybercafés 4

I.2.1. Description du système CyberCafePro 5

I.2.2. Description de WeBChrono 6

I.2.3. Description du système Cyberlux 7

I.3. Synthèse 8

CONCLUSION PARTIELLE 8

CHAPITRE II : PROBLEMATIQUE ET DEMARCHE METHODOLOGIQUE

9

II.1. Problématique 9

II.2.

Hypothèse de travail 10

II.3. Objectifs 10

II.3.1. Objectif général 10

II.3.2. Objectifs spécifiques 11

II.4. Spécifications fonctionnelles du système

11

II.4.1. Module d'administration 11

II.4.2. Module client 11

II.4.3. Description de quelques besoins fonctionnels du

système 12

II.5. Démarche méthodologique 14

II.5.1. Chronogramme du développement du système

14

II.5.2. Méthodologie de travail 15

II.6. Revue bibliographique 18

II.7. Mise en oeuvre de l'enquete 19

II.7.1. Traitement et analyse des résultats 19

II.7.2. Répartition des internautes suivant leur

fréquence au cybercafé 20

II.7.3. Répartition des internautes suivant la

satisfaction du service d'achat de crédit de navigation 21

II.7.4. Répartition des internautes suivant l'accès

propre à la connexion internet

22

II.7.5. Répartition des cybercafés suivant les

systèmes de gestion utilisés 23

CONCLUSION PARTIELLE 23

DEUXIEME PARTIE : LE SERVICE SMS ET LES PASSERELLES

GSM

...............................................................................................................24

CHAPITRE III : LE SERVICE SMS DU RESEAU GSM 25

III.1 Présentation du réseau GSM 25

III.1.1. Le sous-système de Station de Base (BSS) 25

III.1.2. Le sous-système réseau NSS (Network

Sub-System) 25

III.1.3. Le centre d'exploitation et de maintenance (OSS) 26

III.2. Le Short Message Service (SMS) 27

III.2.1. Présentation 27

III.2.2. Le SMSC (SMSCenter) 27

III.2.3. Procédure de transfert SMS point à point

29

III.3. Architecture en couches 31

III.4. Généralités sur le WebSMS 31

III.4.1. Utilisation d'un dispositif sans fil 31

III.4.2. Connexion directe au SMSC 32

III.4.3. Utilisation des API (Application Programming Interface)

32

CONCLUSION PARTIELLE 32

CHAPITRE IV : LES PASSERELLES SMS : LE LOGICIEL KANNEL

33

IV.1. Notion de passerelle SMS 33

IV.2. Les protocoles de communication 34

IV.2.1. Le protocole SMPP 34

IV.2.2. Le protocole EMI 34

IV.3. Etude de la passerelle SMS kannel 35

IV.3.1. Présentation 35

IV.3.2. Architecture de Kannel 35

CONCLUSION PARTIELLE 37

TROISIEME PARTIE : CONCEPTION ET IMPLEMENTATION DU

SYSTEME

vi

.............................................................................

|

.................................38

|

|

CHAPITRE V : MODELISATION DU SYSTEME

|

39

|

V.1. Définition du concept : UML

|

39

|

V.2. Modélisation fonctionnelle

|

|

39

|

|

V.2.1. Identification des acteurs du système et des cas

d'utilisation 39

V.2.2. Elaboration du diagramme du contexte statique 41

V.2.3. Elaboration du diagramme de cas d'utilisation 41

V.2.4. Description technique de trois cas d'utilisation 43

V.3. Modélisation statique 47

V.3.1. Identification des classes et description des

associations 47

V.3.2. Elaboration du diagramme de classes 48

V.4. Modélisation dynamique : les diagrammes de

séquences 50

V.5. Spécifications techniques du point de vue logiciel

55

V.5.1. Choix du système d'exploitation : Linux 55

V.5.2. Choix des outils de développement 55

V.5.3. L'environnement de travail : Adobe Dreamweaver CS3 56

V.5.4. Choix du SGBD : MySQL 56

V.5.5. Serveur Web : Apache 56

CONCLUSION PARTIELLE 56

CHAPITRE VI : ARCHITECTURE DU SYSTEME 57

VI.1. Spécifications techniques du point de vue

matériel 57

VI.2. Schéma globale de la solution proposée 57

VII.3. Mise en place du noyau de traitement des SMS 60

VII.3.1. Mise en place de la passerelle kannel 61

VI.4. Aspect sécurité du système 68

VI.4.1. La sécurité physique 68

VI.4.2. Sécurité logique 68

VI.4.3. La sécurité au niveau du SMS 71

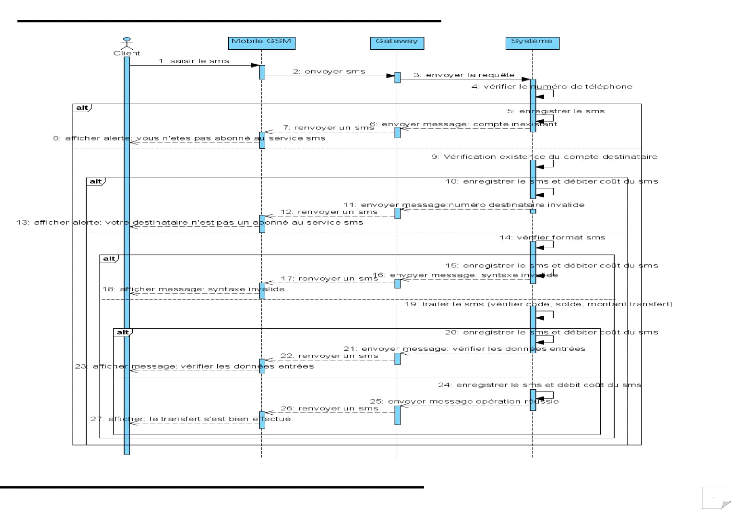

VI.5. Service rechargement de compte par SMS 72

VI.5.1. Avec un code prépayé 72

VI.5.2. Par transfert de crédit vers un autre compte

client 73

VI.6. Service consultation de compte par SMS 73

VI.7. Service demande des derniers mouvements du compte 74

VI.8. Autres services disponibles 74

VI.8.1. Demande changement de code pin par SMS 74

VI.8.2. Demande de désabonnement au service SMS 74

VI.8.3. Demande d'aide par SMS 74

CONCLUSION PARTIELLE 74

CHAPITRE VII : IMPLEMENTATION DU SYSTEME 75

VII.1. Mise en place du réseau 75

VII.2. Présentation de quelques interfaces du

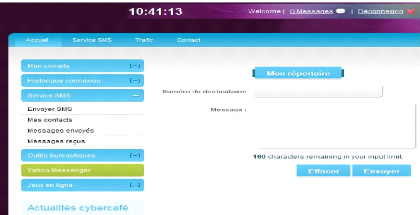

système 76

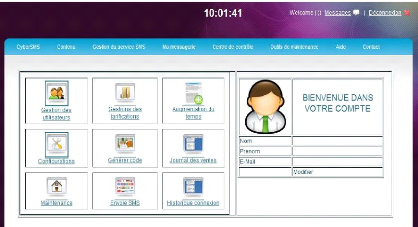

VII.2.1. Interface d'authentification 76

VII.2.2. Interface d'accueil du client 76

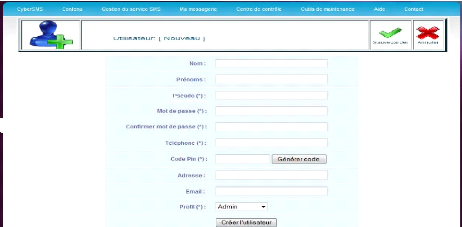

VII.2.3. Interface d'accueil de l'administrateur 77

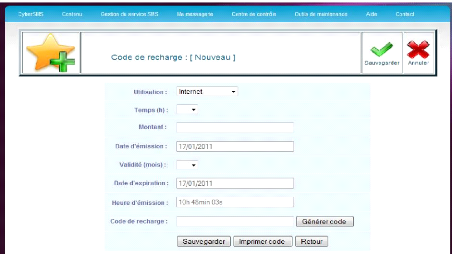

VII.2.4. Interface de souscription au service SMS 77

VII.2.5. Interface de création des codes de recharges

78

VII.2.6. Interface d'envoi de WebSMS 78

VII.3. Mise en oeuvre du système 79

VII.3.1. Qualification du système 79

VII.3.2. Avantages liés aux promoteurs 79

VII.3.3. Avantages liés à l'opérateur GSM

79

VII.3.4. Avantages intrinsèques au système 80

VII.3.5. Avantages offerts par le système aux internautes

80

VII.3.4. Formation des utilisateurs du système 81

ix

VII.4. Perspectives pour l'amélioration du système

81

VII.5. Commentaires 82

VII.5.1. Contraintes liées à la mise en oeuvre du

système 82

VII.5.2. Suggestions 83

CONCLUSION PARTIELLE 84

CONCLUSION GENERALE 85

REFERENCES BIBLIOGRAPHIQUES 87

ANNEXES...............................................................................................93

ENGLISH

PART......................................................................................107

LISTE DES FIGURES

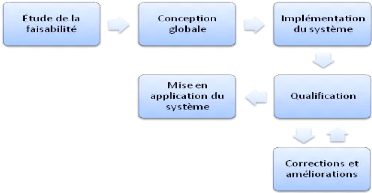

Figure II.1: Cycle de déroulement chronologique du projet

15

Graphique II.1: Répartition des internautes selon leur

fréquence au cyber 20

Graphique II.2 : Répartition des internautes selon leur

fréquence ainsi que leur niveau de satisfaction du service d'achat de

crédit de navigation 22

Graphique II.3 : Répartition des internautes suivant

l'accès propre à la connexion internet 22

Graphique II.4 : Répartition des cybercafés suivant

les logiciels de gestion utilisés

.........................23

Figure III.1: Architecture du réseau GSM 26

Figure III.2 : Les entités de base du service SMS 28

Figure III.3 : Acheminement d'un SMS-MO 29

Figure III.4 : Acheminement d'un SMS-MT 30

Figure IV.1: La passerelle SMS reliant 2 SMSC 33

Figure IV.2 : Le contexte SMPP dans le réseau GSM 34

Figure IV.3 : Architecture de kannel 37

Figure V.1: Diagramme de contexte statique 41

Figure V.2 : Diagramme des cas d'utilisation du client 42

Figure V.3 : Diagramme des cas d'utilisation de l'administrateur

43

Figure V.4 : Diagramme des classes du système 49

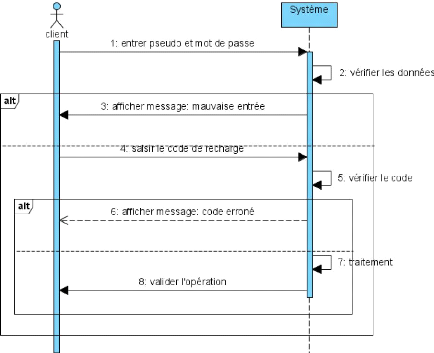

Figure V.5 : Diagramme de séquence de la souscription au

service SMS 50

Figure V.6 : Diagramme de séquence du rechargement du

compte client par SMS avec un code prépayé 51

Figure V.7 : Diagramme de séquence du rechargement de

compte par SMS par transfert de crédit 52

Figure V.8 : Diagramme de séquence de la recharge du

compte client depuis la plateforme avec un code prépayé 53

xi

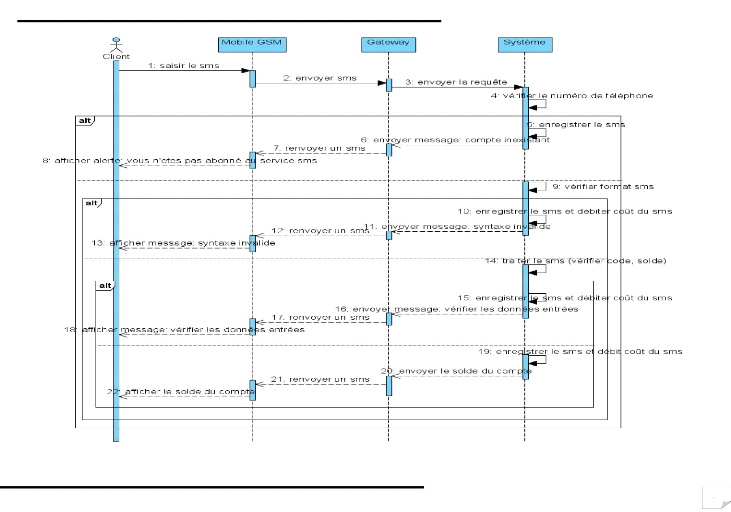

Figure V.9 : Diagramme de séquence de la consultation du

solde du compte client

par SMS 54

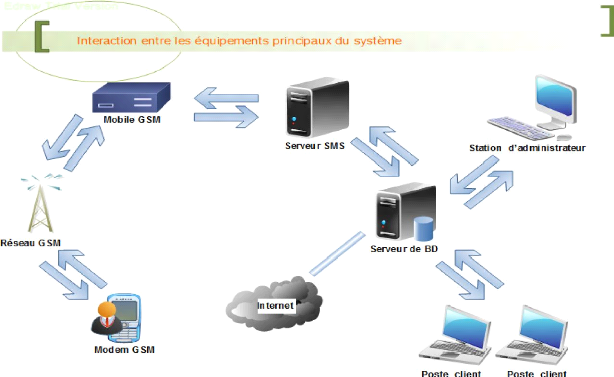

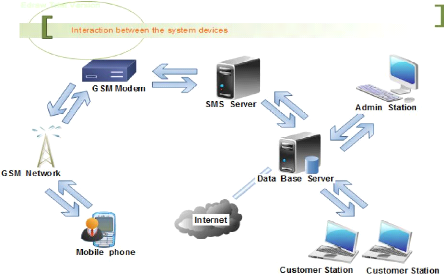

Figure VI.1 : Architecture globale du système 58

Figure VI.2 : Interaction entre les équipements du

système 59

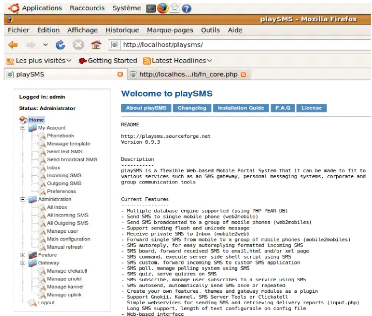

Figure VI.3 : Présentation de l'interface d'accueil du

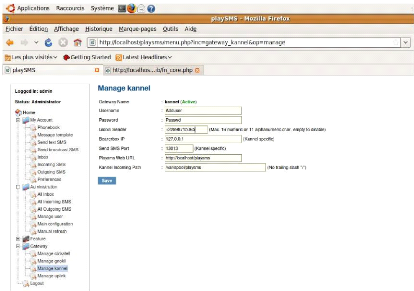

playSMS 65

Figure VI.4 : Présentation de l'interface de configuration

de kannel dans le playSMS

66

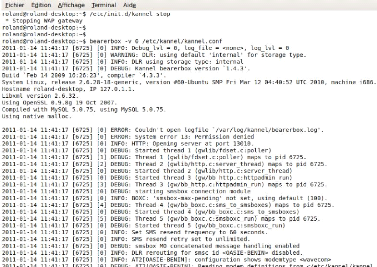

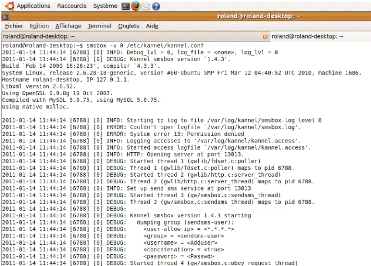

Figure VI.5 : Présentation du terminal montrant un bon

démarrage du bearerbox 67

Figure VI.6 : Présentation du terminal montrant un bon

démarrage du smsbox 67

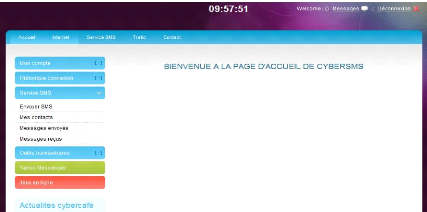

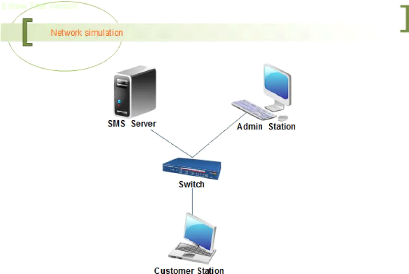

Figure VII.1 : Intranet de simulation des fonctionnalités

du système 75

Figure VII.2 : Interface d'authentification 76

Figure VII.3 : Interface d'accueil du client 76

Figure VII.4 : Interface d'accueil de l'administrateur 77

Figure VII.5 : Interface de souscription au service SMS 77

Figure VII.6 : Interface de gestion des codes de recharges 78

Figure VII.7 : Interface d'envoi de WebSMS 78

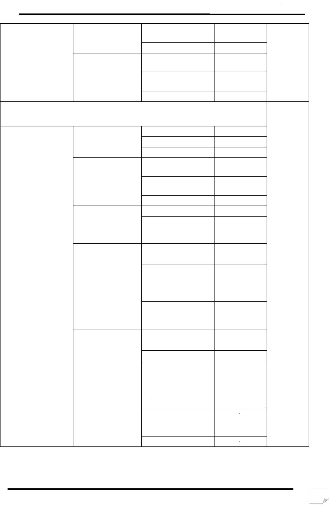

Figure D.1: Modem Wavecom, modèle Fastrack 103

Picture 1: The chronological procedure of the project 112

Picture 2: Overall architecture of the system 114

Picture 3: Interaction between the system devices 114

Figure IV.1: Intranet simulation of system functionality 116

LISTE DES TABLEAUX

Tableau II.1: Taille de l'échantillon et outils de

collecte des données ............ 16

Tableau V.1 : Identification des classes et description des

associations

..............................47

Tableau C.1 : Présentation des données de

l'enquête 100

Tableau E.1 : Evolution et répartition du parc de

téléphonie mobile par opérateur 104

Tableau E.2 :

Revenu moyen par abonné GSM en 2009 par opérateur 105

LISTE DES ABBREVIATIONS

ATRPT Autorité Transitoire de

Régulation des Postes et

Télécommunications

AUC AUthentification Center

BSC Base Station Controller

BTS Base Transceiver Station

BSS Base Sub-System

CAI Centre d'Accès à Internet

CCP CyberCafePro

CIMD Computer Interface to Message

Distribution

EIR Equipment Identity Register

ESME External Short Message Entity

EMI External Machine Interface

EPAC Ecole Polytechnique Abomey-Calavi

ENSI Ecole Nationale Superieure Informatique

GSMC Global System for Mobile Communication

HLR Home Location Register

HTTP Hyper Text Tranfert Protocol

IMEI International Mobile Equipment Identity

INSAE Institut National de la Statistique et de

l'Analyse Économique

xiv

LAMP Linux Apache MySql Php

MD5 Message Digest 5

MO Mobile Originated

MSC Mobile Switching Center

MT Mobile Terminated

MySQL My Structured Query Language

NSS Network Sub-System

OAM Operation Administration and Maintenance

OMC Operation and Maintenance Center

OSI Open Systems Interconnection

OSS Operation Sub-System

PEAR PHP Extension and Application Repository

PHP Hypertext PreProcesseur

PLMN Public Land Mobile Network

RGE Recensement Général des

Entreprises

SCDAS Supervisory Control & Data Acquisition

System

SGBD Système de Gestion des Bases de

Données

SHA Secure Hash Algorithme

SM-AL Short Message Application Layer

SMPP Short Message Peer to Peer

SMS Short Message Service

SMSC SMSCenter

SM-TL Short Message Transport Layer

SSL Secure Socket Layer

TCP/IP Tranfert Control Protocol / Internet

Protocol

TIC Technologies de l'Information et de la

Communication

UCP Universal Computer Protocol

USSD Unstructured Supplementary Service Data

UML Unified Modeling Langage

URL Unified Ressource Locator

VLR Visitor Location Register

VMSC VisitedMSC

WAP Wireless Application Protocol

WBC WeBChrono

WYSIWYG What You See Is What You Get

INTRODUCTION GENERALE

INTRODUCTION GENERALE

Secteur stratégique dans le processus de

création de la richesse nationale, les télécommunications

contribuent de manière significative à l'amélioration des

principaux indicateurs macroéconomiques du Bénin. Suite aux

réformes de restructuration de ce secteur en Afrique, chaque

opérateur peut offrir en plus des services de téléphonie

de base, des services mobiles à valeur ajoutée via des

numéros courts surtaxés ou via l'Internet mobile (portail WAP).

Le rapport mondial sur le développement humain souligne que dans 133

pays du monde, un opérateur GSM gagne en moyenne 4 à 6 nouveaux

clients par seconde. Ces derniers effectuent des milliers de transactions par

jour [3]. Dès lors, en s'appuyant sur la technologie SMS, il est

possible aujourd'hui de créer un réseau permanent entre un client

et une entreprise. Le SMS en effet, leur permet de recevoir et d'envoyer des

informations via leurs téléphones portables. Les

opérateurs GSM y trouvent aussi leur compte, grâce au revenu

considérable que leur offre le service SMS.

Aujourd'hui, on constate une rapide intégration du

service SMS du réseau GSM dans les systèmes de gestion. Le SMS

Banking, le Mobile Money, le service Jeu SMS etc. sont des exemples très

connus. Parallèlement, avec l'explosion de l'Internet, de nombreux

Centres d'Accès à Internet (CAI) sont créés aussi

bien par le gouvernement béninois que par certains promoteurs. Une vue

d'ensemble sur les systèmes de gestion utilisés dans ces centres

a montré certaines faiblesses notamment au niveau de la gestion des

crédits de navigation. Ce travail vise donc à remédier

à ses faiblesses observées. L'objectif est de concevoir et

d'implémenter une application web pour la gestion des Centres

d'Accès à Internet grace au rechargement de compte par SMS.

1

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

2

ORGANISATION DU DOCUMENT

Organisation du document

Le présent travail s'articulera autour de trois parties

:

· Première partie « Cadre conceptuel de

l'étude »

La première partie fait l'état des lieux des

systèmes de gestion des Centres d'Accès à Internet en son

premier chapitre. Le second chapitre, après avoir énoncé

la problématique et la méthodologie de travail adoptée,

fait l'état des lieux des travaux déjà

réalisés en rapport avec notre sujet. Ce chapitre se termine par

la mise en oeuvre de l'enquete.

· Deuxième partie «

Généralités sur le service SMS du réseau GSM

»

Constituée en deux chapitres, la deuxième

partie est une étude théorique sur la technologie SMS en son

premier chapitre. Le second chapitre est consacré à la prise en

main de la passerelle kannel.

· Troisième partie « Conception et

implémentation du système »

La troisième partie est subdivisée en trois

chapitres. Le premier chapitre concerne l'analyse des besoins fonctionnels du

système et sa modélisation proprement dite en UML. Le second

chapitre défini l'architecture du système et le troisième

chapitre décrit l'implémentation du système en vue d'un

déploiement.

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

PREMIERE PARTIE : CADRE CONCEPTUEL DE

L'ETUDE

3

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

4

CHAPITRE I : ETUDE BIBLIOGRAPHIQUE

I.1. Généralités I.1.1. Centre

d'Accès à Internet (CAI)

Les Centres d'Accès à Internet (CAI) sont des

lieux où l'on retrouve des ordinateurs offrant un accès à

Internet et plusieurs autres services, à prix modique. Le CAI peut

également remplir le rôle de café Internet ou «

cybercafé » dans lequel les clients viennent consulter leur

courriel, discuter en ligne, surfer sur le WEB etc. [14]

I.1.2. Cybercafé

Un cybercafé ou cyber (en abréviation) comme

SANSON (1998) le présente, est : « un bar ou un restaurant qui met

à la disposition de ses clients, des ordinateurs connectés

à l'Internet » [13]. Se basant sur cette définition, nous

voyons très bien qu'au Bénin en général et plus

précisément à Cotonou notre zone d'enquête, nous

sommes très loin de cette réalité. L'enquête a

permis de constater qu'un cybercafé correspond à un centre

mettant à la disposition du public l'Internet moyennant un prix de

connexion fonction du temps effectué. L'appellation «

cybercafé » sera donc confondu au CAI dans le reste du

document.

I.2. Aperçu de quelques systèmes de

gestion des cybercafés

L'univers des cybercafés comprend beaucoup

d'applications de gestion. Nous mettrons en revue ceux recensés dans le

cadre de notre enquête. Il s'agit des systèmes : CyberCafePro,

WebChrono et Cyberlux.

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

5

I.2.1. Description du système

CyberCafePro

CyberCafePro (CCP), système client-serveur de gestion

des cybercafés est le plus répandu depuis 1999 et fonctionne sous

Windows XP. Il est composé de trois programmes : CCPClient pour le

client, CCPServer pour l'administrateur et CCPSkinEdit pour personnaliser

l'interface. CCP est en version d'évaluation et en version payante.

I.2.1.1. Présentation de CCPServer

Le programme CCPServer assure une gestion efficace et

complète d'un cybercafé et constitue un véritable point de

vente. Les fonctionnalités du programme se résument à ce

qui suit :

· Création et gestion des comptes utilisateurs avec

possibilité de paramétrage des tarifs en fonction des services

disponibles ;

· Configuration du temps et des tarifs de navigation :

CCPServer permet de générer les reçus des clients ;

· Gestion des codes de recharges : Ici, le gérant

peut générer automatiquement les codes de navigation des clients

qu'il imprime sur un ticket. Le client devra donc payer le ticket correspondant

au temps souhaité et y entrer le code dans le système ;

· Gestion des ventes ;

· Possibilité d'impression des pages web depuis

les postes clients : les clients doivent au préalable disposer d'un

compte spécial prépayé sur le serveur. Autrement, le

gérant est celui habileté à gérer les impressions

des clients qui devront se déplacer vers ce dernier pour

l'enregistrement des documents à imprimer ;

· Grâce au module CCPSkinEdit, le gérant peut

modifier les interfaces utilisateurs ;

6

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

· CCPServer intègre un puissant système de

sécurité et un système

de configuration pour une

gestion efficace des postes du réseau.

I.2.1.2. Présentation de CCPClient

CCPClient offre à ses utilisateurs une certaine

convivialité à travers les services qu'il propose entre autre

:

· La création de compte ou un abonnement pour une

simple utilisation des services internet ou autres ;

· L'option « Internet » regroupant : un

navigateur web pour la navigation, MSN Messenger pour la messagerie

instantanée.

· L'option « Games » pour les amateurs de jeux

vidéos ;

· L'option « Office » offrant les outils

bureautiques : Microsoft Word, Microsoft Excel, Bloc Notes, Calculatrice ...

;

· Verrouillage de la session ;

· « Chat and Order » pour la messagerie

instantanée en interne avec l'administrateur pour demander l'ajout du

temps de navigation depuis un poste. Le cas échéant, le client

devra quand même se déplacer pour le payement. Autrement, il

revient au gérant de se déplacer vers le client pour

récupérer la somme afférente.

I.2.2. Description de WeBChrono

Le système WeBChrono (WBC) est une application

client-serveur pour la gestion des cybercafés, composée de trois

logiciels : FireBird pour la gestion client-serveur de la base de

données, WBCServeur servant de plateforme d'administration du centre et

le logiciel client WBCClient à installer sur tous les postes clients.

WBC dispose également de deux versions : une évaluation et une

payante. WebChrono ne fonctionne que dans l'environnement Windows.

7

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

I.2.2.1. Présentation de WBCServeur

Le logiciel WBCServeur comprend des fonctionnalités

dont : la gestion des utilisateurs, le paramétrage des tarifs, la

gestion des codes de navigation faisant office d'impression sur un ticket,

augmentation du temps de navigation du client depuis le serveur, journal des

ventes, système de sécurité des postes du réseau

etc.

I.2.2.2. Présentation de WBCClient

WBCClient comprend : l'option internet, composée d'un

navigateur web, des logiciels de messagerie, des outils bureautiques et un menu

permettant l'entrée d'un code de navigation. L'option crédit

permet au client de visualiser avec son code l'historique des connexions.

I.2.3. Description du système

Cyberlux

Cyberlux est un système de gestion de cybercafé

simple d'utilisation. Il permet de visualiser en temps réel et

simultanément tous les écrans des PC de la salle mais aussi

d'agir à distance sur ceux-ci. Cyberlux sécurise tous les PC sous

Windows XP, Vista et Windows 7 et dispose également de deux versions. Le

système se compose de deux programmes : CyberluxServeur et

CyberluxClient.

I.2.3.1. Présentation de

CyberluxServeur

Outre les options usuelles qu'offrent la plupart des

systèmes de gestion des cybercafés côté serveur,

Cyberlux comprend :

· Système de tarification

des impressions des clients : Cyberlux peut surveiller et tarifer les pages

imprimées depuis n'importe quel poste du réseau ;

8

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

· Mailing Internet : Grâce à ce module,

l'internaute peut envoyer un e-mail à tout une liste de clients du

centre sélectionnés ;

· L'utilisation d'une carte magnétique : Cyberlux

offre la possibilité de générer des lots de pins codes,

qui sont imprimés sur des étiquettes, puis collés sur des

cartes magnétiques.

I.2.3.2. Présentation de

CyberluxClient

Au-delà des options usuelles, CyberluxClient comprend :

un menu d'interruption de la session, un menu de mise à jour du pin

code, d'un menu pour quitter ou désactiver Cyberlux client. Aussi,

l'utilisateur peut utiliser sa carte magnétique pour autoriser ou

arrêter sa session.

I.3. Synthèse

Dans l'ensemble, les systèmes existants proposent des

fonctionnalités similaires, limitées à : la

création et la gestion de compte, le service Internet, la messagerie

instantanée, les outils bureautiques, les jeux, la gestion des ventes et

des tarifications. Quant au service de rechargement de compte en particulier,

il est géré manuellement ou par le système. Aussi, tous

ces systèmes ne fonctionnent que sous Windows et proposent des versions

d'évaluation et payante. Une fois ces limites connues, il faudra y

apporter des solutions en proposant d'autres services innovateurs et une

solution indépendante de la plateforme.

CONCLUSION PARTIELLE

L'étude bibliographique a permis de passer en revue

certains systèmes de gestion des cybercafés. Le chapitre suivant

énoncera la problématique et la démarche

méthodologique adoptée.

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

9

CHAPITRE II : PROBLEMATIQUE ET DEMARCHE

METHODOLOGIQUE

II.1. Problématique

La vitesse de propagation des TIC amène toutes les

nations à les intégrer dans leurs politiques de

développement, car elles constituent sans équivoque, un passage

obligé pour le développement durable. Avec l'expansion de

l'Internet et du réseau GSM notament, nous notons un

développement spectaculaire du commerce électronique et de

nombreuses transactions sur Internet avec des modes de payement aussi

diversifiés : les cartes de crédit, les cartes bancaires et le

payement par GSM sans cesse croissant. Cette rapide intégration des

téléphones portables dans les systèmes de gestion est

fulgurante. Les systèmes de domotique, de consultation des

prévisions météorologiques, de géo localisation

etc. se voient de plus en plus

gérés par le téléphone portable.

Face à cet état de chose, nous avons

estimé qu'il faille intégrer le GSM aux systèmes de

gestion des Centres d'Accès à Internet (CAI). Ceci, pour

permettre à l'internaute de bénéficier des énormes

avantages que pourrait offrir le service SMS dans ces centres. En effet, une

vue panoramique des systèmes de gestion utilisés dans les CAI

nous a permis d'émettre des hypothèses que nous avions par la

suite vérifiées.

Le choix du thème résulte donc de

l'intégration du service SMS du

réseau GSM dans la gestion des

CAI. Ce projet de fin d'étude montre à

travers l'étude

: la viabilité du projet grâce à des statistiques issues

d'une

10

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

enquête de satisfaction des utilisateurs ds CAI,

l'utilisabilité1 du système à concevoir et les

avantages pour sa mise en oeuvre. Le résultat issu de ce travail

constitue au prime abord une contribution à la révolution

informatique dans la gestion des CAI. Aussi, le système à

concevoir se veut être un Service à Valeur Ajoutée Mobile

(SAVM) que nous proposons aux promoteurs des CAI et surtout aux

opérateurs de téléphonie mobile désireux de

fidéliser leur clientèle.

II.2. Hypothèse de travail

L'hypothèse est une réponse provisoire et

probable faite par anticipation. Sans pour autant nous livrer dans une

confirmation, nous entrevoyons que : les Centres d'Accès à

Internet ont besoin d'un système de gestion intégrant le service

SMS du réseau GSM. Cette hypothèse nous permettra d'atteindre nos

objectifs.

II.3. Objectifs II.3.1. Objectif

général

Notre projet consiste à la conception et

l'implémentation d'un système de gestion des Centres

d'Accès à Internet (CAI) grace au rechargement de compte par

SMS.

Le travail est consacré à la mise en place des

services basés sur la technologie SMS, technologie que nous promouvons

à travers notre système. Il s'agit en fait de la conception d'une

application web clientserveur sécurisée pour la gestion des CAI,

basée sur la technologie

1 L'utilisabilité est définie par la

norme ISO 9241 comme « le degré selon lequel un produit peut

être utilisé, par des utilisateurs identifiés, pour

atteindre des buts définis avec efficacité, efficience et

satisfaction, dans un contexte d'utilisation spécifié ».

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

SMS. Elle est constituée de deux modules : un module

d'administration pour la gestion du système et un module client pour

l'internaute.

II.3.2. Objectifs spécifiques

Les objectifs spécifiques définis pour atteindre

l'objectif général se présentent comme suit :

· Mise en place d'un module applicatif client ;

· Tests de vérification des fonctionnalités

du module ;

· Mise en place d'un module d'administration de la

plateforme ;

· Tests de vérification des fonctionnalités

du module ;

· Déploiement du noyau de traitement des SMS ;

· Intégration des différents modules et mise

en service de la plateforme.

II.4. Spécifications fonctionnelles du

système II.4.1. Module d'administration

A travers ce module, l'administrateur pourra effectuer toutes

les opérations récurrentes à son office entre autre : la

gestion des comptes utilisateurs, la gestion des tarifs, des recharges

prépayées, des ventes, la gestion du service SMS et la

maintenance du système.

II.4.2. Module client

Les services SMS disponibles se présentent comme suit :

rechargement de compte depuis un mobile GSM avec un code prépayé,

rechargement de compte par transfert de crédit vers un compte client,

modification du code pin, consultation de compte, demande des dernières

transactions effectuées sur un compte, demande de désabonnement

au service,

11

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

demande d'aide, l'envoi de SMS par le web, création et

gestion d'un compte de messagerie.

Le module client comprend aussi les opérations usuelles

entre autre : souscription au service SMS, mise à jour des informations

du compte, rechargement ou consultation directe de compte depuis la plateforme,

sauvegarde des informations, gestion des impressions, etc.

II.4.3. Description de quelques besoins fonctionnels

du système

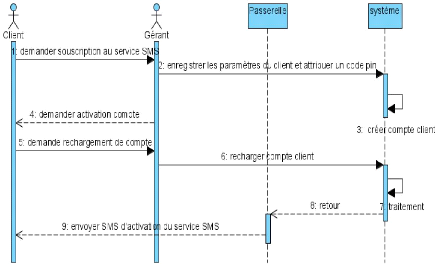

II.4.3.1. Processus de souscription au service

SMS

Pour bénéficier du service SMS, le client s'inscrit

en ouvrant un compte dans le centre. Le processus d'inscription s'effectue

comme suit :

> L'internaute vient dans le centre et sollicite une

ouverture de compte ;

> Le gérant entre les informations relatives

à l'internaute et les enregistre dans sa base de données . Ici,

un code pin est attribué automatiquement au client ;

> Le compte client vient d'être ainsi

créé ;

> Le gérant demande au client l'activation de son

compte ;

> Le client active son compte en le rechargeant ;

> Le client reçoit son premier message de bienvenue

contenant son

code pin qu'il devra par la suite modifier pour raison de

sécurité.

12

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

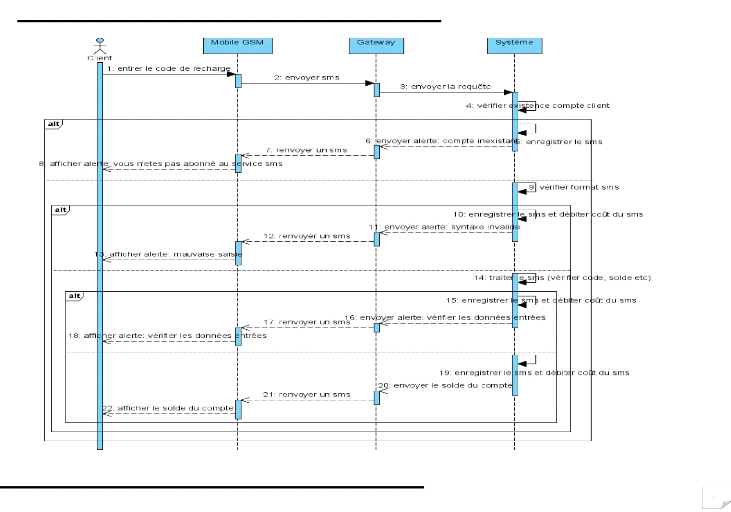

II.4.3.2. Processus de rechargement de compte par

SMS

v Avec un code prépayé

> Le client va au comptoir dans le centre pour l'achat d'un

code de recharge ;

> L'administrateur récupère l'argent chez le

client ;

> L'administrateur génère un code correspondant

au temps sollicité par le client ;

> L'administrateur lui délivre un ticket portant le

code de recharge ;

> Le client peut recharger ultérieurement son compte

indépendamment de sa position géographique ;

> Il envoie un SMS depuis son téléphone

portable à un numéro bien défini, en respectant la syntaxe

;

> Dans le meilleur des cas, son compte est ainsi

rechargé d'un crédit correspondant au code saisi dans le message

;

> Dans le cas contraire, le système lui renvoie un

message d'erreur ;

> Le client reçoit un accusé de

réception.

II.4.3.3. Processus d'envoie de SMS par le web

> Le client souscrit au service SMS dans le centre ;

> Ensuite, il se connecte à la plateforme et peut donc

effectuer toutes ses opérations d'envoi de SMS par internet ;

> Pour envoyer un SMS, il va dans l'option « Envoyer

SMS » et remplit les champs indiqués : numéro du

destinataire du SMS et le message ;

13

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

14

> Le client dispose aussi d'une boîte

à outils pour gérer son compte de messagerie.

II.5. Démarche méthodologique

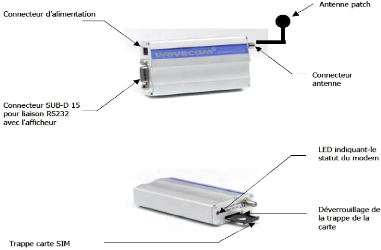

II.5.1. Chronogramme du développement du

système

Afin de mener à bien notre étude, nous avions

établi un chronogramme des différentes étapes entrant en

jeu dans la réalisation du système. Il se résume en cinq

(05) phases comme suit :

· Phase1 : Étude de la

faisabilité

Cette phase est consacrée à : l'identification

des besoins de tous les acteurs impliqués dans le système

à travers des enquêtes, la mise en revue des systèmes

existants et l'étude de tous les composants indispensables à la

réalisation du système.

· Phase 2 : Conception globale

Elle concerne l'élaboration des concepts, le choix des

outils et matériel nécessaires à la réalisation du

système. L'architecture du logiciel est définie ainsi que les

interfaces entre les différents modules.

· Phase 3 : Implémentation du

système

A l'issue de cette phase, chaque module est codé

conformément au cahier de charges et testé indépendamment

des autres. Ensuite vient l'intégration de chacun des modules

testés pour créer l'unité.

· Phase 4 : Qualification

Une fois le système terminé et les phases

d'intégration matériel/logiciel

achevées, il sera

testé en vraie grandeur dans des conditions normales

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

Informatique et

Télécommunication

d'utilisation. Cette phase termine le développement et

le système est donc prêt à la mise en exploitation.

· Phase 5 : Mise en application du

système

Elle concerne la mise en service effective de la version finale

du produit , en partenariat avec les promoteurs des CAI et les

opérateurs GSM.

La figure II.1 ci-dessous illustre la chronologie entre les

différentes phases précitées :

Figure II.1: Cycle de déroulement chronologique

du projet II.5.2. Méthodologie de travail

Pour mener à bien la première phase de notre

chronogramme, nous avions suivi la méthodologie de travail

présentée ci-dessous.

· Nature de l'étude

Afin de mieux cerner les besoins et attentes des utilisateurs

des

Centres d'Accès à Internet et de vérifier les

fondements de notre

15

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

hypothèse, nous avons effectué une enquête

de satisfaction de ces utilisateurs.

· Population d'enquete

Dans le cadre de cette étude, notre attention a

été portée sur les utilisateurs des cybercafés :

les clients et les gérants. Ce groupe cible représente les

utilisateurs potentiels de notre système.

· Taille de l'échantillon

Dans l'impossibilité de toucher toutes les personnes

ressources, il a été constitué un échantillon. Nous

avions fixé l'effectif total de notre échantillon à 200

qui se répartit comme l'indique le tableau II.1 :

Tableau II.1: Taille de l'échantillon et outils

de collecte des données

|

Groupe cibles

|

Outils de

collecte

des

données

|

Taille de l'échantillon

|

Pourcentage

représentatif (%)

|

Clients du

centre

|

Questionnaire

|

190 (19

internautes/cyber)

|

95

|

Gérant du

centre

|

Questionnaire

|

10 (1/cyber)

|

5

|

Total

|

|

200

|

100

|

|

· Identification des milieux

d'enquête

Nous avions effectués l'enquête dans 10

cybercafés de la ville de Cotonou à raison d'un cybercafé

par quartier.

Les cybercafés constituent les principaux lieux

d'accès à Internet au

Bénin et sont concentrés

pour la plupart à Cotonou. En 2003 en effet, on

16

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

17

18

dénombrait 636 cybercafés au Bénin pour

462 à Cotonou, soit un pourcentage de 72.6% [16]. Cela justifie le choix

porté sur la ville de Cotonou, grande métropole économique

du Bénin.

· Difficultés rencontrées

Dans le cadre de l'étude, nous avons été

confrontés à certaines difficultés notamment au niveau de

l'enquete dans les cybercafés.

> Les propriétaires de ces centres ne nous ont pas

vraiment rendu la tâche facile. Si d'aucuns sont compréhensifs et

accueillants, d'autres par contre sont réticents et méfiants.

> Aussi, les gérants ne sont pas souvent les

propriétaires des centres. L'avis de ces derniers avant tout

renseignement s'avère indispensable, disent-ils. Toute notre

volonté de rencontrer lesdits propriétaires est restée

vaine.

> La cybercriminalité prenant de l'ampleur dans

notre pays, certains centres se sont avérés être le lieu de

refuge de ces internautes qui se sont farouchement opposés au

remplissage des fiches.

> Par ailleurs, la mise en oeuvre de la recherche n'a pas

été chose facile. Nous aurions aimé étudier la

rentabilité du projet dans le contexte béninois, mais le temps

dont nous disposions ne nous a pas permis rencontrer les propriétaires

des centres et les réseaux.

· Techniques de collecte des

données

La revue documentaire s'est effectuée comme suit :

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

> Les banques de donnees de l'INSAE (Institut National de

la Statistique et de l'Analyse Économique), l'ARPT (Autorité de

Regulation des Postes et Telecommunications), la bibliothèque de l'EPAC

(Ecole Polytechnique d'Abomey-Calavi) ;

> La fouille de memoires anterieurs entrant dans le cadre

du sujet ;

> Ces donnees livresques ont ete suivies par des fouilles

effectuees sur internet à partir des moteurs de recherche :

www.apocalx.com,

www.google.fr,

memoireonline.com et les

bibliothèques virtuelles.

Les informations issues de la documentation ont ete completees

à juste titre par l'enquête effectuee dans les cybercafes de

Cotonou. Elle s'est etalee sur une periode de dix (10) jours : du 02 au 11

septembre 2010.

II.6. Revue bibliographique

La revue bibliographique a couvert toutes les etapes de notre

travail. Elle a pris en compte les etudes prealables realisees et ayant trait

à notre thème. Au nombre de ces etudes, nous pouvons citer les

memoires de :

· Boutekdjiret Imen et Mezrague Zina (2008-2009),

intitule «Conception et réalisation d'une solution SMS Banking pour

Trust Bank Algeria » [3] ;

· Eric M. FAFOLAHAN (2008-2009), « Conception et

implementation d'une solution web sécurisée pour le e-commerce

» [4] ;

· Sami MOUFATIH, « Envoi de SMS / EMAIL via Internet

et/ou Modem GSM » [5] ;

· Tchapo TANTE-GNANDI, « Implementation d'un portail

SMS à base du logiciel KANNEL » [6].

Dans leur etude, Boutekdjiret Imen et Mezrague Zina ont

utilise la

technique du Benchmarking. Ils ont aussi etudie la technologie

d'envoi et

19

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

de reception de SMS, les solutions SMS Banking existantes et

les protocoles de communication dans les serveurs de messagerie pour le

développement d'un progiciel SMS pour Trust Bank Algeria.

Eric M. FAFOLAHAN, a proposé dans son projet de fin

d'études, une solution securisee de payement par mobile GSM pour le

e-commerce. Comme equipement de reception des SMS, il a utilise un modem

GSM.

Dans son travail, Sami MOUFATIH a conçu et realise un

logiciel d'envoi de SMS/E-mail qui informe les clients des societes de vente

des promotions en cours. Elle a en outre utilise un modem GSM comme terminal de

reception des SMS.

Tchapo TANTE-GNANDI a quant à lui deployer la

passerelle SMS kannel pour la mise en place d'un noyau de traitement des SMS,

noyau qui lui aura servi au traitement des SMS par sa structure d'accueil et

à fournir aux utilisateurs interesses, un accès aux SMS

surevalues.

II.7. Mise en oeuvre de l'enquete

La mise en ouvre de l'enquOte concerne le depouillement et

à l'analyse des données relevant de l'enquOte. La methode

quantitative a ete utilisee pour decoder le langage des variables et la methode

qualitative pour faire une analyse du contenu par categorie. Ceci a permis de

classer les reponses par items. Le logiciel Excel de la suite bureautique de

Microsoft Office a ete utilise pour la saisie et le traitement des donnees

après epurement.

II.7.1. Traitement et analyse des

résultats

Le traitement a consiste d'abord à faire le

depouillement du

questionnaire. Cela a permis d'extraire les donnees et de

les regrouper

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

Informatique et

Télécommunication

en fonction des variables d'hypothèses. L'analyse des

données a permis d'examiner les données collectées afin

d'établir les liens qui existent entre elles et qui ont permis de

vérifier les hypothèses. Il convient de rappeler que sur un

échantillon de 200 internautes, le taux de recouvrement est de 58,5%

soit un total de 117 réponses.

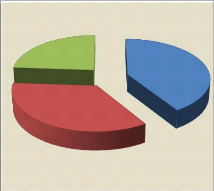

II.7.2. Répartition des internautes suivant leur

fréquence au cybercafé

Le diagramme en bande ci-dessous montre la répartition

des internautes selon leurs fréquences au cybercafé.

Graphique II.1: Répartition des internautes

selon leur fréquence au cyber

Pas

souvent

24%

Souvent

35%

Très

souvent

41%

76,07%

23,93%

Fréquemment Pas fréquemment

Source : Données enquête

L'observation du graphique II.1 montre bien que le nombre

d'internautes très fréquent au cybercafé est le triple de

ceux qui n'y sont pas fréquemment. En effet, environ 76% de la

population d'internautes sous étude sont plus réguliers au

cybercafé tandis que 24% les fréquentent rarement. Ce qui

témoigne d'une très bonne fréquentation de ces centres par

les internautes. De façon spécifique, le diagramme de

20

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

21

camembert montre que 41% des internautes vont très souvent

dans les cybercafés, 35% y vont souvent contre 24% qui n'y vont pas

souvent.

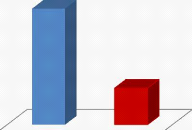

II.7.3. Répartition des internautes suivant la

satisfaction du service d'achat de crédit de navigation

Du point de vue de la répartition des internautes de

l'échantillon sous étude suivant les modalités de la

variable satisfaction, l'observation du camembert (graphique II.2-camenbert)

montre que :

Plus de 61% des internautes ne sont pas satisfaits de la

qualité du service de retrait du crédit de navigation contre 39%

satisfaits. La principale raison évoquée : un service nonchalant

constaté au niveau des gérants, ce qui leur fait souvent perdre

du temps. Aussi, souhaiteraient-ils : être autonome dans la gestion des

crédits de navigation, être en mesure de gérer leur temps

de connexion.

L'analyse approfondit (graphique II.2- diagramme en bande),

en tenant compte simultanément de la fréquence des internautes au

cybercafé et de leur degré de satisfaction, montre que quelque

soit le degré de fréquentation, le taux de non satisfaction des

internautes excède la barre des 50%. En effet, 57.5 % des internautes

qui sont très fréquents ou pas souvent au cybercafé ne

sont pas satisfaits du service. Pour les internautes qui y sont souvent, ce

taux très élevé est de l'ordre de 67%. Cela traduit la

nécessité de revoir ce système comme le confirmait

l'analyse précédente.

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

Informatique et

Télécommunication

Graphique II.2 : Répartition des internautes

selon leur fréquence ainsi que leur

niveau de satisfaction du service

d'achat de crédit de navigation

120%

100%

80%

40%

60%

20%

0%

Très souvent Souvent Pas souvent

atisfaire on satisfaire

Satisfait Non satisfait

43%

57%

67%

33%

42%

58%

Non

satisfait

61%

Satisfait

39%

Source : Données enquête

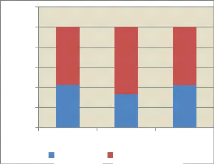

II.7.4. Répartition des internautes suivant

l'accès propre à la connexion internet

Le graphique II.3 montre que 67% des internautes ne disposent

d'aucune technologies d'accès à Internet contre 33% qui en

disposent. Ceci fait état du fait que ces innovations technologiques ne

représentent en aucun cas un frein à l'émergence des

cybercafés au Bénin.

Graphique II.3 : Répartition des internautes

suivant l'accès propre à la

connexion internet

67%

Non

33%

Oui

Source : Données enquête

22

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

II.7.5. Répartition des cybercafés

suivant les systèmes de gestion utilisés

En observant le graphique II.4 qui montre la

répartition des cybercafés suivant les systèmes

utilisés, on constate que 80% des cybercafés utilisent le

système de gestion CyberCafePro tandis que 20% utilisent Webchrono et

Cyberlux.

Graphique II.4 : Répartition des

cybercafés suivant les logiciels de

gestion

utilisés

Cybercafé pro WebChrono Cyberlux

10%

10%

80%

Source : Données enquête

CONCLUSION PARTIELLE

Le chapitre II intitulé « problématique et

démarche méthodologique » a permis d'exprimer de

façon précise les besoins des utilisateurs de notre

système. Ce qui a facilité la délimitation du champ de

l'étude. L'enquête a permis de vérifier notre

hypothèse. Un état des lieux des systèmes recensés

nous permet d'affirmer sans équivoque, que les services que notre

système offrira constituent une innovation dans le domaine.

23

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

DEUXIEME PARTIE : LE SERVICE SMS ET LES PASSERELLES

GSM

24

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

25

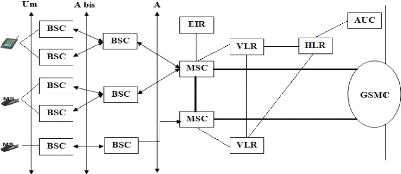

CHAPITRE III : LE SERVICE SMS DU RESEAU GSM

III.1 Présentation du réseau

GSM

Le GSM est un système de radiotéléphonie

numérique. Il est composé d'entités fonctionnelles

regroupées en sous-systèmes, définis dans la norme GSM.

L'architecture d'un réseau GSM se subdivise en trois soussystèmes

: le sous-système radio BSS, le sous système

réseau NSS et le sous-système d'exploitation et de maintenance

OSS. [20]

Les mobiles sont les seuls terminaux dont dispose

l'utilisateur au sein du réseau GSM.

III.1.1. Le sous-système de Station de Base

(BSS)

Le BSS (Base Sub Système) prend en charge l'Interface

Air et relie les mobiles à la partie commutation du Réseau

Téléphonique Commuté (RTC). Un BSS comprend

généralement :

· Au moins une station émetteur-récepteur

de base BTS (Base Transceiver Station) qui assure la transmission du signal

radio du mobile et vers le mobile ;

· Le contrôleur de station de base BSC (Base

Station Controller) : c'est le cerveau du sous-système radio qui

gère un groupe de BTS et exécute les fonctions de commutation

à l'intérieur du BSS.

III.1.2. Le sous-système réseau NSS

(Network Sub-System) Il permet la gestion de l'ensemble du

système et comprend :

· Le commutateur du service mobile MSC (Mobile Switching

Center) : Il assure l'établissement des communications et intervient

dans la mobilité en dialoguant avec la VLR ;

26

27

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

· L'enregistreur de localisation nominale HLR (Home

Location Register) : le HLR est une base de données qui assure la

gestion des abonnés mobiles ;

· L'enregistreur de localisation des visiteurs VLR

(Visitor Location Register) : c'est une base de données regroupant

toutes les informations nécessaires à la fourniture de service

aux abonnés qui se trouvent dans la zone gérée par ce VLR

;

· Le centre d'authentification AUC (AUthentification

Center) détient

toutes les informations pour sécuriser les

communications radio ;

· L'enregistreur d'identification d'équipement

EIR (Equipment Identity Register) : il permet d'interdire l'accès au

réseau GSM à des terminaux non autorisés et constitue une

BD des terminaux.

III.1.3. Le centre d'exploitation et de maintenance

(OSS)

Il est entièrement dédié à

l'administration commerciale, la gestion de la sécurité et la

maintenance du réseau par l'exploitant. L'OSS (Operation Sub-System)

comprend l'OMC (Operation and Maintenance Center) qui est l'équipement

principal d'administration du réseau par l'opérateur.

Figure III.1: Architecture du réseau

GSM

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

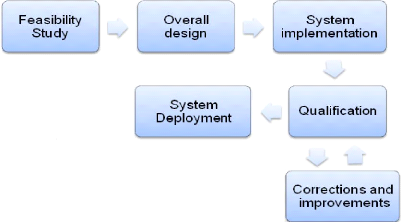

Informatique et

Télécommunication

Légende :

· Interface Um : Encore appelée

Air ou radio entre le BTS et le MS, l'Um est utilisé pour le transport

du trafic et des données de signalisation. Le téléphone

portable et le sous système radio communiquent par

l'intermédiaire de l'interface Um.

· Interface A bis : Entre le BTS et le

BSC, elle est utilisée pour le transport du trafic et des données

de signalisation et s'appuie sur le protocole LAPD.

· Interface A : Située entre BSC

et MSC, l'interface A est utilisée dans le transport du trafic. Elle

sert de canal de communication entre les sous système radio et

réseau.

III.2. Le Short Message Service (SMS) III.2.1.

Présentation

Le service de message court SMS est un service à

l'échelle mondiale qui permet la transmission de messages

alphanumériques entre des abonnés mobiles et des systèmes

externes comme le courrier électronique, les systèmes de

messagerie vocale etc. Presque tous les plans d'abonnement fournis par les

opérateurs GSM incluent ce service qui leur procure un revenu

considérable du fait de son explosion au sein de toutes les couches de

la société.

III.2.2. Le SMSC (SMSCenter)

Le service SMS nécessite la mise en place d'un ou

plusieurs serveurs spécifiques dans le réseau. Il assure le

stockage des SM (Short Message) dans les bases de données, la

distribution aux terminaux mobiles destinataires et le traitement des dates de

validité des SM. Dès que le terminal mobile se manifeste, le

réseau avertit le SMSC qui peut

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

Informatique et

Télécommunication

délivrer le message au destinataire avec

succès. Le SMSC est repéré par un numéro de

téléphone. Le dialogue entre le SMSC et le terminal mobile se

fait à travers le MSC. Pour l'acheminement d'un SM vers un terminal

mobile destinataire, une passerelle est nécessaire : la SMS-GMSC

(SMS-Gateway-MSC). Celle-ci route le SM vers le MSC visité (VMSC pour

Visited MSC) en interrogeant le HLR. Un SM issu d'un terminal mobile est

routé vers le SMSC du MSC associé à ce terminal mobile

puis vers le MSC associé au SMSC encore appelé SMS-IW-MSC

(SMS-InterWorking-MSC). [22]

Le SMSC peut se relier aux systèmes suivants :

· Passerelles d'accès, parmi lesquelles celles des

éditeurs de services ESME ;

· Système de facturation ;

· Systèmes d'Opération, d'Administration et

de Maintenance (OAM).

Le SMSC comporte deux interfaces : une interface,

côté réseau (SMSGMSC ou SMS-IW-MSC) qui gère les

dialogues entre les équipements du sous-système réseau ;

et la seconde interface côté logicielle. Les principaux

éléments traversés sont représentés sur la

figure III.2.

28

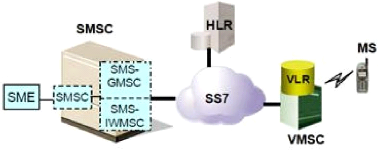

Figure III.2 : Les entités de base du service

SMS

Mémoire de fin de formation pour

l'obtention du diplôme d'Ingénieur de Conception en Génie

Informatique et

Télécommunication

III.2.3. Procédure de transfert SMS point

à point

Les procédures de transfert de SMS sont similaires

à celles relatives à l'établissement d'appels

téléphoniques mis à part qu'aucun circuit n'est

réservé pour le transfert de la parole. Il existe 2 types de SM

:

· Mobile Originated (MO) : Le SMS est envoyé depuis

un téléphone mobile et est reçu par un

téléphone mobile ou un ESME.

· Mobile Terminated (MT) : Le SMS est envoyé depuis

un téléphone mobile ou un ESME et est reçu par un

téléphone mobile. [6]

III.2.3.1. Service SM-MO (Short Message Mobile

Originated)

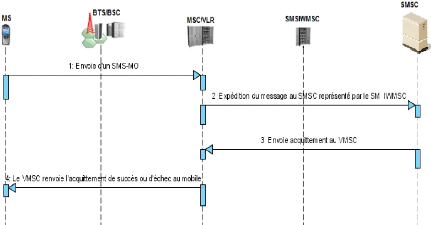

La figure III.3 illustre toute la littérature expliquant

la transmission d'un SMS depuis un terminal GSM :

Figure III.3 : Acheminement d'un SMS-MO

La première étape dans la transmission d'un SMS

consiste à ce que le

SMS atteigne le SMSC. En effet, lorsqu'il est

envoyé, le message passe

29

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

successivement par les équipements BTS, BSC, MSC / VLR

avant de rejoindre le IWMSC qui le route vers le SMSC approprié. Si

à ce niveau le message est bien reçu, un acquittement de bonne

réception est envoyé au MSC/VLR, qui à son tour l'envoi au

mobile. Autrement il est stocké dans le SMSC.

III.2.3.2. Service SM-MT (Short Message Mobile

Terminated)

La figure III.4 illustre l'acheminement d'un SMS vers un

terminal GSM :

Figure III.4 : Acheminement d'un SMS-MT

La deuxième étape se résume au trajet du

SMS du SMSC au mobile destinataire. Ici, le SMSC envoi d'abord une

requête de localisation au HLR, puis stocke le message reçu au

niveau du MSC/VLR. Si le destinataire est accessible, le SMSC le lui

délivre. Une fois le message reçu, le mobile renvoi au SMSC un

acquittement de réception par le biais du MSC/VLR.

30

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

III.3. Architecture en couches

Dans le modèle de référence OSI, les

couches transport et application sont spécifiques au message court :

· La couche transport SM-TL (Short Message Transport

Layer) assure une transmission fiable et de bout en bout des SM entre le

terminal mobile et le serveur SMSC.

· La couche application SM-AL (Short Message Application

Layer) génère et interprète les SM de bout en bout entre

le terminal mobile et le SME relié au serveur SMSC.

III.4. Généralités sur le

WebSMS

C'est une technologie permettant d'envoyer des SMS via une

interface web. On lui donne souvent le nom de SVA2 (Service à

Valeur Ajoutée) dont l'usage fait l'objet d'une tarification qui

s'ajoute à celle des services supports utilisés par

l'application. Selon une étude faite par Atique Ahmed Khan, l'initiateur

du projet SCADA3, l'on dispose en général de trois (3)

manières pour développer une application SMS (ESME). [3]

III.4.1. Utilisation d'un dispositif sans fil

Le moyen le plus rentable de mettre en place des ESME

légers est l'utilisation d'un modem GSM. Ce dernier est connecté

au serveur d'application via le port série et permet de

transférer les données sur le réseau GSM. L'avantage est

sa modularité : si l'ESME tombe en panne,

2 Ce service a pour objectif la création

d'offres complémentaires aux services des Opérateurs pour

satisfaire de façon efficace les besoins des utilisateurs en

développant une gamme variée d'applications accessibles via tous

les opérateurs de réseau.

3 SCADA (Supervisory Control & Data Acquisition

System) est un projet ayant abouti à la conception d'un système

de contrôle des appareils sur le Web et le Wap en utilisant les SMS.

31

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

le système n'est pas affecté. Par contre le

matériel ne supporte pas un grand flux de données. Il suffit de

connecter l'ordinateur à un modem GSM, puis de gérer l'envoi et

la réception des SMS avec les commandes AT (ATtention) en utilisant

l'Hyper Terminal de Windows.

III.4.2. Connexion directe au SMSC

Le moyen le plus rapide de transférer les SMS via le

réseau GSM est de se connecter directement au SMSC de

l'opérateur. Cela exige que l'application SMS soit

intégrée au réseau de l'opérateur. Le protocole

TCP/IP assure la communication entre le logiciel d'application et le SMSC.

L'avantage est la rapidité de la transmission des SMS.

L'inconvénient est que le SMSC de l'opérateur est exposé

à toute connexion externe. Pour utiliser cette méthode, il faudra

connecter l'ordinateur au SMSC, puis gérer l'envoi et la

réception des SMS avec les protocoles supportés par le SMSC ou la

passerelle SMS.

III.4.3. Utilisation des API (Application Programming

Interface)

Le moyen le plus répandu pour développer des

ESME est l'implémentation des API dans l'application. Une connexion

internet est établie à partir du serveur SMS visant à

transférer les données du client à la passerelle SMS du

provider, puis au réseau GSM. Les API permettent l'envoi d'un grand flux

de SMS à la fois. Cette méthode s'utilise en connectant

l'ordinateur au provider d'un service SMS, puis on gère les SMS avec les

protocoles supportés par le provider.

CONCLUSION PARTIELLE

A travers ce chapitre, la technologie SMS ainsi que le mode

d'envoi des SMS par Internet sont connues. Cela était indispensable pour

aborder le chapitre suivant relatif aux passerelles SMS.

32

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

33

CHAPITRE IV : LES PASSERELLES SMS : LE

LOGICIEL KANNEL

IV.1. Notion de passerelle SMS

Encore appelée « gateway » en anglais, la

passerelle est un système matériel et logiciel

sécurisé permettant de faire la liaison entre deux

réseaux, afin de faire l'interface entre des protocoles réseaux

différents.

Un problème majeur de la messagerie SMS réside

dans le fait que les SMSC développés par des

sociétés différentes utilisent leur propre protocole de

communication, qui est pour la plupart, propriétaire. Par exemple, un

SMSC de type NOKIA offrant une interface gérée par le protocole

CIMD ne saurait échanger directement avec un SMSC d'un autre vendeur

dont l'interface est gérée par le protocole EMI. [3]

Pour résoudre ce problème, une passerelle SMS

est placée entre deux SMSC comme l'illustre la figure IV.1 ci-dessous.

La passerelle SMS agit comme un relais entre les deux SMSC en traduisant un

protocole SMSC à un autre. Cette voie peut être utilisée

par deux opérateurs de téléphonie mobile différents

pour connecter leurs SMSC afin de permettre l'échange

inter-opérateur du service de messagerie SMS.

Figure IV.1: La passerelle SMS reliant 2

SMSC

Une passerelle SMS est donc indispensable dans un

système de

messagerie SMS. Ainsi, le logiciel de passerelle SMS est

un logiciel

complexe et bien évidemment cher. Il en existe une

multitude dont

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

certains sont propriétaires (Alligata, Ozeki SMS,

Wapme, Jataayu SMS gateway), tandis que d'autres sont libres (Kannel, Gammu

etc). Parmi ces logiciels, nous avons opté pour kannel qui est un

logiciel de passerelle SMS libre de haute qualité.

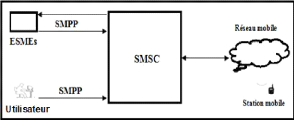

IV.2. Les protocoles de communication IV.2.1. Le

protocole SMPP

Le SMPP (Short Message Peer to Peer) est un protocole standard

d'échange qui permet le transfert des SMS entre le SMSC et l'ESME. Il

utilise en général deux connexions TCP/IP, l'une pour l'envoi de

données (Transmitter) et l'autre pour la réception (Receiver). Il

existe un autre mode (Transceiver) où l'envoi et la réception de

données sont faits sur la même connexion TCP/IP.

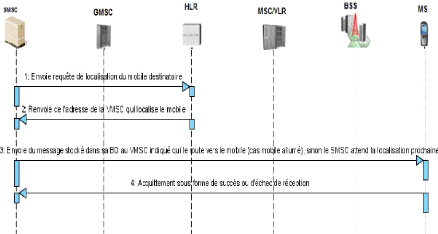

Figure IV.2 : Le contexte SMPP dans le réseau

GSM

Le SMPP permet entre autre de : transmettre le SMS d'un ESME

vers une destination unique ou multiple via le SMSC, recevoir le SMS sur l'ESME

via le SMSC, gérer un SMS sauvegardé dans le SMSC, envoyer un SMS

enregistré, planifier l'envoi du SMS etc.

IV.2.2. Le protocole EMI

Le protocole EMI (External Machine Interface) est une extension

du

protocole UCP (Universal Computer Protocol), utilisé

principalement

34

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

pour connecter le SMSC et la Station Mobile. Il a

été développé par CMG Wireless Data Solutions et

fait partie actuellement de LogicaCMG, le leader des marques des SMSC. Son

fonctionnement s'apparente au protocole SMPP.

IV.3. Etude de la passerelle SMS kannel IV.3.1.

Présentation

Kannel est un logiciel OS (Open Source)

développé en langage C qui utilise une passerelle WAP et SMS.

Elle permet également de gérer le push (l'envoi des messages aux

entités extérieures), le pull (la réception d'un SMS ou la

réception de requête) ou pull-push SMS (l'envoi de la

réponse après traitement à partir de la plateforme).

Concernant les fonctionnalités SMS, la passerelle kannel supporte les

principaux protocoles SMS. C'est un outil très intéressant

permettant de développer des applications utilisant le serveur Web

Apache. [25]

IV.3.2. Architecture de Kannel

L'architecture de kannel révèle qu'il est

composé de trois principaux blocs appelés encore « box

» ou daemons, leur intercommunication correcte confère à

kannel, sa stabilité et son utilité.

IV.3.2.1. Le bearerbox

Présenté comme le noyau de kannel, le bearerbox

est l'interface entre le réseau de téléphonie mobile et

les autres compartiments du serveur. Pour les autres blocs, il joue le

rôle de routeur. En effet, le bearerbox reçoit les SMS provenant

d'un réseau mobile et se charge de les transmettre au bloc

approprié. Au fur et à mesure que les autres blocs se connectent

au bearerbox et s'y déconnectent, ce dernier met à jour de

façon dynamique la liste des blocs en ligne. Mis à part la

réception de

35

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

messages entrants, le bearerbox reçoit aussi tous les

messages sortants et les adapte au format du réseau auquel il

s'interconnecte.

IV.3.2.2. Le SMSbox

Présenté comme le logiciel qui permet

d'effectuer toutes les transactions SMS, le SMSbox reçoit un SMS

à partir du bearerbox, l'analyse afin d'en extraire les mots-clés

et les paramètres s'il y a lieu. En fonction du mot clé, le

serveur renvoie la réponse au client ; réponse qui peut

être un texte statique, le résultat de l'exécution d'une

action associée. Dans le cas où le service SMS configuré

dans le fichier renvoie à un URL (Unified Ressource Locator), le SMSbox

peut récupérer les données contenues et les envoyer au

bearerbox qui à son tour les renvoie au client via le SMSC de

l'opérateur de téléphonie mobile. Le smsbox peut

également réceptionner les SMS provenant d`ordinateurs d'un

réseau informatique tel que l'intranet ou l'Internet. En effet, les

messages reçus au format HTTP sont convertis en messages de type SMS

pour être accessibles aux terminaux GSM.

IV.3.2.2. Le Wapbox

Le wapbox est le composant permettant de faire tout ce qui est

WAP4 du mobile. La passerelle est l'élément clé

de la communication dans le WAP : elle permet d'une part d'assurer la connexion

entre le monde GSM et le réseau informatique (Internet ou Intranet),

mais surtout elle code et décode les requêtes et les

réponses entre le terminal mobile et le serveur Web5.

4 La technologie WAP (Wireless Application Protocol) a

pour but de permettre à des terminaux mobiles d'accéder à

des documents circulant sur des réseaux sans fil

5 Le serveur web a pour rôle de fournir des

documents qui seront affichés sur le navigateur web via la passerelle

WAP

36

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

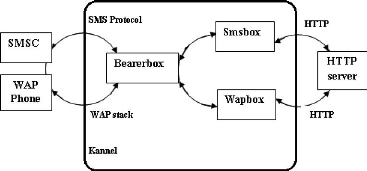

La figure IV.3 présente l'architecture de kannel et la

relation avec les

entités externes telles que le serveur http, le

SMSC et le WAP phone.

Figure IV.3 : Architecture de kannel

CONCLUSION PARTIELLE

A travers ce chapitre, nous avons étudié

l'architecture et le fonctionnement de la passerelle kannel, outil de base

indispensable à la mise en place du système. Ce chapitre met fin

à l'étude théorique et permet de passer à la phase

de conception proprement dite du système.

37

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

TROISIEME PARTIE : CONCEPTION ET IMPLEMENTATION DU

SYSTEME

38

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

39

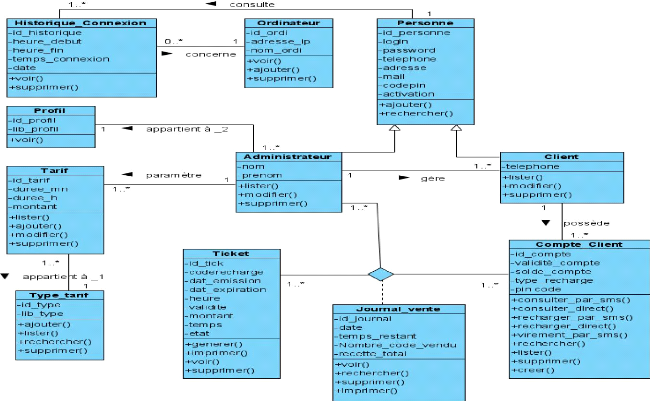

CHAPITRE V : MODELISATION DU SYSTEME

L'evolution des techniques de programmation a toujours ete

dictee par le besoin de concevoir et de maintenir des applications toujours

plus complexes. Modeliser un système avant sa realisation, permet de

mieux comprendre son fonctionnement. Le langage UML a ete utilise pour

modeliser le système et le logiciel « Visual Paradigm for UML 7.0

Entreprise Edition » pour realiser les diagrammes.

V.1. Définition du concept : UML

UML (Unified Modeling Langage) est un langage graphique de

modelisation des donnees et des traitements. C'est un moyen d'exprimer des

modèles objet en faisant abstraction de leur implementation. UML 2.0

comporte treize diagrammes representant autant de vues distinctes pour

représenter des concepts particuliers du système d'information

[2].

Dans le cadre de la modelisation de notre système, nous

nous contenterons des diagrammes suivants : contexte statique, classes, cas

d'utilisation et séquences.

V.2. Modélisation fonctionnelle

V.2.1. Identification des acteurs du système et

des cas d'utilisation

Un acteur est l'idéalisation d'un rôle joué

par une personne externe, un processus ou une chose qui interagit avec un

système.

Une etude succincte du système à mettre en place

nous a permis d'identifier les acteurs et les cas d'utilisations

correspondantes :

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

· Le client ou l'internaute : Acteur principal, le client

utilise le système pour :

o Mettre à jour les informations de son compte ;

o Consulter l'historique des sauvegardes ;

o Créditer son compte par SMS : avec un code

prépayé ;

o Transférer par SMS du crédit de son compte vers

un compte destinataire ;

o Consulter son compte par SMS ;

o Consulter par SMS les dernières transactions

effectuées sur son compte;

o Mettre à jour par SMS son pin personnel;

o Envoyer des SMS via le web ;

o Gérer son compte de messagerie.

· Le gérant : Contrôleur du centre, le

gérant est le second acteur principal qui utilise le système pour

:

o Gérer les comptes clients ;

o Gérer les recharges prépayées ;

o Gérer les ventes ;

o Gérer le service SMS ;

o Assurer la maintenance du système.

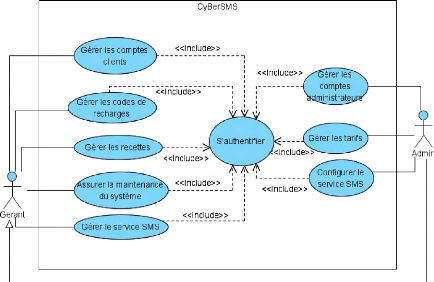

· L'administrateur : Superviseur des gérants, en

plus des tâches de

ce dernier, il est un acteur secondaire qui utilise

le système pour :

o Gérer les tarifs ;

o Envoyer des SMS d'informations aux clients ;

o Gérer les comptes des gérants ;

o Configurer le service SMS.

40

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

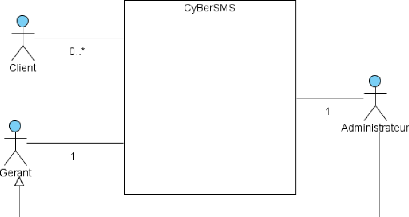

V.2.2. Elaboration du diagramme du contexte

statique

Le diagramme de contexte statique est un diagramme dans lequel

chaque acteur est relié par une association à une classe centrale

unique représentant le système.

41

Figure V.1: Diagramme de contexte statique V.2.3.

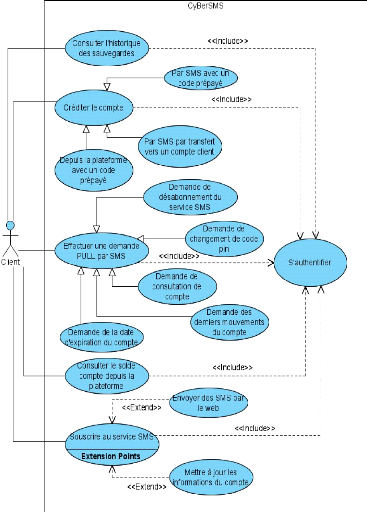

Elaboration du diagramme de cas d'utilisation

Concrétisons à présent l'identification

des cas d'utilisation par la réalisation de diagrammes UML,

appelés diagrammes de cas d'utilisation.

Le diagramme des cas d'utilisation présente la

structure des grandes fonctionnalités nécessaires aux

utilisateurs du système. Il assure la relation entre l'utilisateur et

les objets du système et se présente comme suit :

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Figure V.2 : Diagramme des cas d'utilisation du

client

42

Mémoire de fin de formation pour l'obtention

du diplôme d'Ingénieur de Conception en Génie Informatique

et

Télécommunication

Présenté et soutenu par Oscar Marcos

Enagnon ADOUN

Figure V.3 : Diagramme des cas d'utilisation de

l'administrateur

V.2.4. Description technique de trois cas

d'utilisation

· Cas d'utilisation : « Effectuer