II.7.4 L'encapsulation [16]

L'encapsulation est un processus essentiel dans les

réseaux informatiques qui enveloppe les informations d'un protocole

à un autre, garantissant une transmission organisée et

sécurisée à travers le réseau. Cela

nécessite de regrouper les données et les méthodes dans

une structure, offrant ainsi un accès direct aux données par une

autre façon que les services proposés. L'utilisation d'Internet

protocole (IP) et de protocoles de transport tels que le protocole de

datagramme d'utilisateur et le protocole de contrôle de la transmission

(TCP) est la méthode d'encapsulation la plus répandue. Les

informations supplémentaires à chaque protocole sont

ajoutées grâce à l'encapsulation, ce qui facilite

Chapitre II Généralités sur les

réseaux informatiques

25

la transmission de données au sein du réseau. On

utilise fréquemment l'encapsulation dans le modèle OSI et la

suite de protocoles Internet [16].

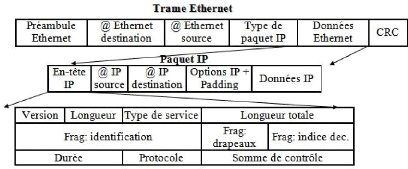

Figure II.6 Schéma explicatif d'encapsulation [17]

II.8 Adressage [18] [9]

L'adressage permet d'identifier de manière unique les

dispositifs connectés à un réseau.

II.8.1 Types d'adressage

Il existe différents types d'adressage utilisés

dans les réseaux, notamment :

§ Adressage de port : L'adressage de

port est utilisé pour identifier les applications ou les services

spécifiques s'exécutant sur un dispositif. Dans les protocoles de

communication tels que TCP ou UDP, les ports sont utilisés pour

acheminer les données vers les applications appropriées. Les

ports sont numérotés et sont associés à des

services bien connus, tels que le port 80 pour le protocole HTTP

(utilisé pour les sites Web) ou le port 21 pour le protocole FTP

(utilisé pour le transfert de fichiers).

§ Adressage MAC : L'adressage MAC est

utilisé au niveau de la couche liaison de données dans les

réseaux LAN. Chaque carte réseau ou interface réseau

possède une adresse MAC qui lui est propre et qui est gravée en

usine. L'adresse MAC est un identifiant physique unique et est

représentée sous la forme de six paires de chiffres

hexadécimaux séparés par des deux-points (:). Il est

utilisé pour acheminer les données au sein d'un réseau

local.

§ Adressage IP : c'est le

système d'adressage le plus couramment utilisé sur Internet. Il

utilise des adresses IP, qui sont des identifiants numériques uniques

assignés à chaque dispositif connecté à un

réseau. Les adresses IP sont généralement

représentées sous la forme de quatre nombres décimaux

séparés par des points. Il existe deux versions

Chapitre II Généralités sur les

réseaux informatiques

26

principales de l'adressage IPv4 qui utilise des adresses de 32

bits, et IPv6 qui utilise des adresses de 128 bits pour faire face à la

pénurie d'adresses IPv4.

Parmi les protocoles standards qui route le trafic Internet et

d'autres réseaux à commutation de paquets on a :

· IPv4 : IPv4 est un protocole de

routage qui utilise des adresses de 32 bits. Ces adresses sont

représentées sous la forme d'une notation décimale avec

quatre groupes de nombres séparés par des points. La

capacité d'adressage d'IPv4 est limitée, ce qui a conduit

à la pénurie d'adresses IPv4 dans de nombreux cas. IPv4 utilise

la fragmentation des paquets pour le routage, ce qui peut entraîner une

surcharge du réseau. IPv4 ne dispose pas de fonctionnalités de

sécurité intégrées. Pour améliorer la

sécurité, il est nécessaire d'ajouter des protocoles tels

que ICMP et ARP.

|