IV.3 Configuration des équipements

Notre topologie est une architecture hiérarchique

composée de quatre étages. Le premier niveau représente le

corps (routeurs). Le deuxième niveau représente la distribution

(par éclairage et commutateur multicouche) Le troisième niveau

est dédié à l'accès (commutateurs) et le

quatrième niveau est dédié aux équipements

terminaux tels que les PC, les ordinateurs portables, les serveurs, les points

d'accès, les imprimantes, les téléphones et les

tablettes.

Le logiciel Cisco Packet Tracer est capable de configurer les

routeurs, les pares-feux et les commutateurs de manière avancée

via une interface de commande ou CLI (IOS

Chapitre IV Simulation et interprétation

57

interface de ligne de commande)(voir Commande

Cisco ), mais la configuration des serveurs et PC doit être

effectuée via l'interface services et desktop.

La configuration des équipements de notre architecture

est standard c'st pour ce là nous avons choisisse de vous

présenter la configuration des équipements de la zone de Bab

Ezzouar notre champs d'étude

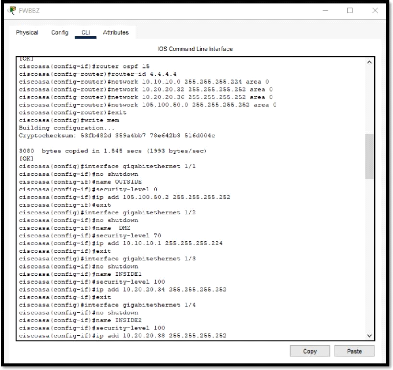

IV.3.1 Configuration des routeurs

La configuration des routeurs est une étape essentielle

pour assurer le bon fonctionnement d'un réseau. Elle permet de

définir les paramètres de base du routeur, dans notre

étude nous devons configure la sécurité SSH, l'adresse IP

et le routage OSPF.

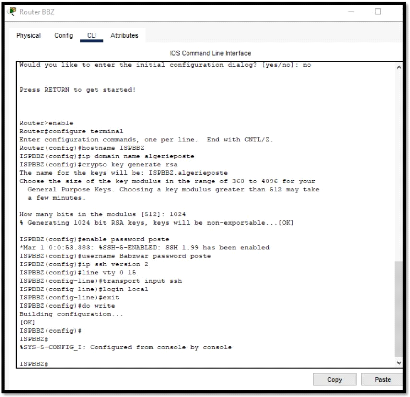

§ Configuration SSH sur le router de Bab

Ezzouar

Figure IV.10 Configuration SSH sur le router de Bab Ezzouar

58

Chapitre IV Simulation et interprétation

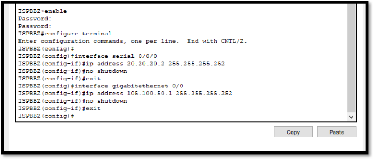

§ Découpage réseau sur router de Bab

Ezzouar

Figure IV .11 Découpage réseau sur router de Bab

Ezzouar

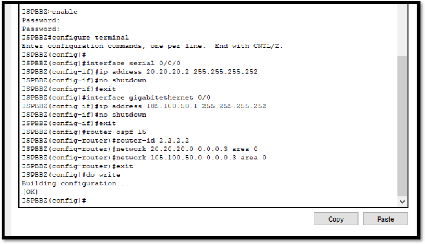

§ Configuration OSPF sur le router de Bab

Ezzouar

Figure IV.12 Configuration de l'OSPF sur le router de Bab

Ezzouar

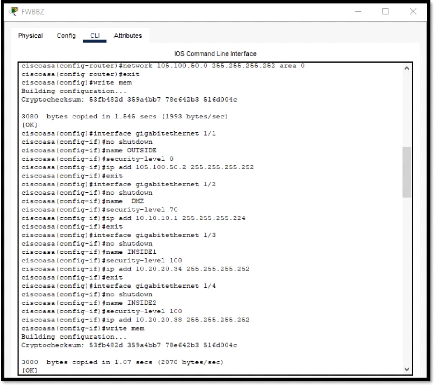

IV.3.2 Configuration pare-feu

Un pare-feu est un élément essentiel de la

sécurité réseau, car il protège notre réseau

contre les menaces et les accès non autorisés. La configuration

d'un pare-feu est un pas important vers une protection efficace. Nous devons

configurer le routage OSPF, la sécurité par les ACL, le NAT,

ainsi que les niveaux de sécurité, les Policies et les VPN pour

notre simulation.

§ Chapitre IV Simulation et interprétation

59

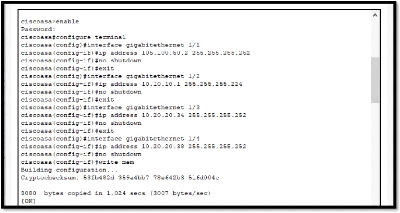

Découpage réseau sur le pare-feu de Bab

Ezzouar

Figure IV.13 Découpage réseau sur le pare-feu de

Bab Ezzouar

§ Configuration OSPF sur le pare-feu de Bab

Ezzouar

Figure IV.14 Configuration d'OSPF sur le pare-feu de Bab

Ezzouar

§ Chapitre IV Simulation et interprétation

Configuration des niveaux de sécurité sur

le pare-feu de Bab Ezzouar

Figure IV.15 Configuration des niveaux de sécurité

sur le pare-feu de Bab Ezzouar

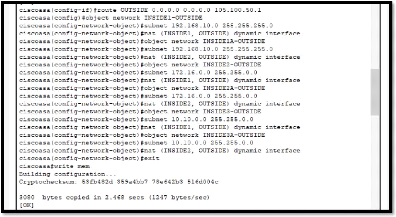

§ Configuration NAT sur le pare-feu de Bab

Ezzouar

Figure IV.16 Configuration du NAT sur le pare-feu de Bab

Ezzouar

60

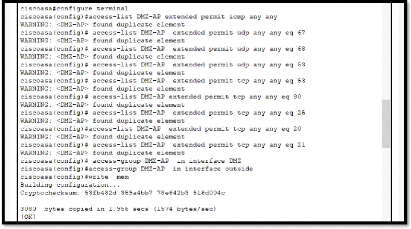

§ Chapitre IV Simulation et interprétation

61

Configuration ACL sur le pare-feu de Bab

Ezzouar

Figure IV.17 Configuration des ACL sur le pare-feu de Bab

Ezzouar

§ Configuration Policy sur le pare-feu de Bab

Ezzouar

Figure IV.18 Configuration des Policy sur le pare-feu de Bab

Ezzouar

§ Chapitre IV Simulation et interprétation

62

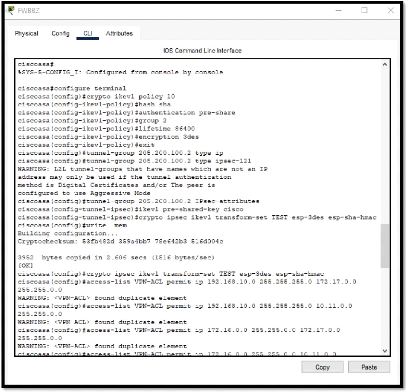

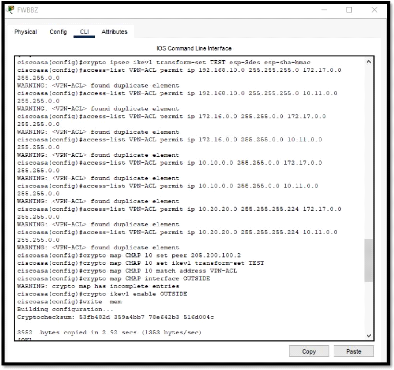

Configuration VPN sur le pare-feu de Bab

Ezzouar

Les commandes fournies sont des commandes de configuration VPN

sur un routeur

Cisco ASA. Ces commandes configurent une transformation IP

sec pour le protocole IKEv1, créent une liste d'accès pour le

trafic IP entre sous-réseaux et créent des règles

supplémentaires pour l'autorisation. La carte cryptographique CMAP 10

définit la paire distante pour la carte crypto, identifie la carte

crypto comme la liste d'accès VPN-ACL, applique la carte Crypto à

l'interface "OUTSIDE", active le support IKEv1 sur l' interface "Outsider" et

enregistre les modifications de configuration dans la mémoire du

pare-feu.

Figure IV.19 Configuration VPN sur le pare-feu de Bab Ezzouar

|