IV.2 Présentation de la topologie

IV.2.1 Présentation de l'architectures réseau

d'Algérie Poste

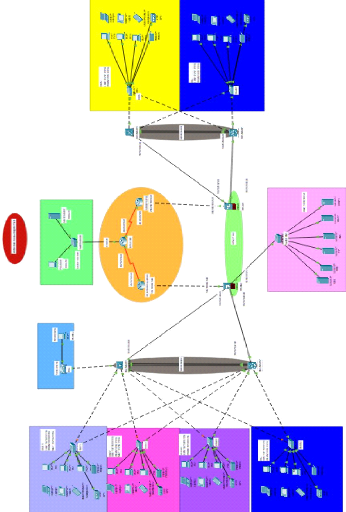

Algérie Poste est une entreprise de premier plan qui

possède deux campus stratégiquement positionnés à

Alger. La structure organisationnelle s'articule autour de deux directions

principales sur les campus de Bab Eazzouar et de Birtouta. L'entreprise dessert

actuellement une communauté considérable de plus de 2000

utilisateurs et prévoit une croissance importante à l'avenir.

Pour assurer une connectivité sans faille et une cohésion

technologique, le service informatique et de sécurité du

réseau situé sur le campus de Bab Eazzouar joue un rôle

essentiel dans la gestion du réseau complexe qui relie les campus.

L'entreprise reconnaît la nécessité d'une infrastructure

robuste et évolutive pour faire face à cette croissance.

Au coeur de l'infrastructure technologique se trouve le campus

principal de Bab Eazzouar, qui abrite une ferme de serveurs connue sous le nom

de zone démilitarisée (DMZ). Dans cette zone fortifiée,

des serveurs essentiels tels que DHCP, DNS, FTP, WEB et Email sont

stratégiquement hébergés. Les utilisateurs du campus de la

succursale ont un accès sécurisé à ces serveurs

centralisés, ce qui garantit que les ressources d'information et de

communication sont facilement accessibles à tous les utilisateurs, quel

que soit leur emplacement physique.

Pour des raisons de sécurité, tous les

utilisateurs du réseau local et du réseau local sans fil se

trouveront sur un segment de réseau séparé au sein du

même réseau local. Un pare-feu sera utilisé pour

définir les zones de sécurité et filtrer le trafic entrant

et sortant en fonction des politiques d'inspection configurées. Enfin,

les deux campus doivent disposer d'un tunnel de communication

sécurisé par le biais d'un VPN IPsec.

Notre topologie représenter un réseau

réel d'Algérie poste pour les campus de Bab Eazzouar et de

Birtouta. Chaque campus contiens 12 divisions , pour cette simulation le Cisco

ne peut pas supporter ce nombres des division donc nous avons

préférer de simuler 4 division pour le campus de Bab Eazzouar et

2 division pour le campus de Birtouta.

Chapitre IV Simulation et interprétation

42

Figure IVV.2 Architecture réseau d'Algérie Poste

Chapitre IV Simulation et interprétation

43

Chapitre IV Simulation et interprétation

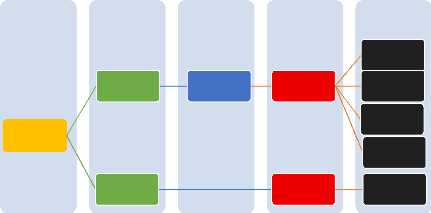

IV.2.2 Le réseau hiérarchique

Un réseau hiérarchique est une conception de

réseau qui divise le réseau en différentes couches ou

niveaux, chacun ayant des fonctions spécifiques. Cette approche permet

une gestion plus efficace du réseau et offre une meilleure performance

et évolutivité. Voici une présentation du réseau

hiérarchique :

Architecture

Pare-feu

Router

Coeur

Distribution

Multi layer switch

Access

Switch

Switch

Imprimante

Pions

terminaux

Serveur

Tablet

Access pointe

PC

Figure IVV.3 présentation du réseau

hiérarchique

|

Architecture Coeur Distribution Access

Pions terminaux

|

a. Couches du réseau hiérarchique :

· Couche d'accès : Cette couche

permet aux utilisateurs et aux groupes de travail d'accéder au

réseau. Elle est responsable de la connectivité locale et fournit

des services tels que l'accès aux ressources réseau et la gestion

des utilisateurs.

· Couche de distribution : La couche de

distribution assure la connectivité entre la couche d'accès et la

couche coeur du réseau. Elle gère le trafic en appliquant des

stratégies de routage et de commutation, et peut également

fournir des services de sécurité et de qualité de service

(QoS).

· Couche coeur de réseau : La

couche coeur de réseau est responsable du transport rapide des

données entre les commutateurs de distribution dans le réseau.

Elle assure une connectivité efficace et rapide pour les flux de

données à travers le réseau.

·

44

Couche des points terminaux : La couche des

points terminaux dans un réseau hiérarchique fait

référence à la couche d'accès dans la conception de

réseau hiérarchique. Cette couche est responsable de fournir

l'accès aux utilisateurs et aux appareils au réseau. Elle joue un

rôle clé dans la gestion du trafic, l'authentification des

utilisateurs, la mise en place de politiques de sécurité et

d'autres fonctions liées à l'accès au réseau.

|