III.5 Les ports dans un réseau informatique

III.5.1 Définition de port [26]

Les ports sont des points d'accès logiques qui

permettent aux ordinateurs et aux périphériques de communiquer

entre eux. Ils sont souvent associés à des numéros uniques

qui permettent d'identifier un service ou une application

particulière.

III.5.2 Identification des interlocuteurs [26]

Les ports logiciels permettent de distinguer

différents interlocuteurs (programmes informatiques) sur un ordinateur

donné. Chaque programme peut écouter ou émettre des

informations sur un port spécifique. Un port est identifié par

son numéro.

Chapitre III Conception et configuration d'un réseau

campus sécurisé

III.5.3 Classification des ports [27]

Les ports sont classés en trois catégories en

fonction de leur numéro :

§ Les ports "bien connus" (well-known ports)

: numéros de port de 0 à 1 023, utilisés pour les

services réseaux les plus courants.

§ Les ports enregistrés (registered

ports) : numéros de port de 1 024 à 49 151,

assignés par l'IANA (Internet Assigned Numbers Authority).

§ Les ports dynamiques : numéros

de port de 49 152 à 65 535, utilisables pour tout type de requêtes

TCP ou UDP autres que celles citées précédemment.

Lorsqu'un logiciel client souhaite communiquer avec un

logiciel serveur, il a besoin de connaître le port écouté

par ce dernier. Certains ports sont réservés pour des services

bien connus, tels que le port 80 pour la consultation d'un serveur HTTP ou le

port 443 pour les connexions HTTPS.[28]

III.5.4 Routage des paquets

Les ports sont utilisés pour acheminer les paquets de

données vers les bonnes applications ou services sur un ordinateur ou un

serveur. Le routage des paquets se fait en fonction des numéros de

port.[28]

31

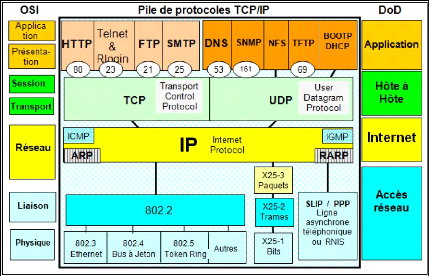

Figure III.1 les ports et les protocoles [29]

Chapitre III Conception et configuration d'un réseau

campus sécurisé

32

III.6 Analyse approfondie des algorithmes, protocoles,

techniques et fonctionnalités

L'analyse approfondie des algorithmes, protocoles, techniques

et fonctionnalités est un domaine vaste et complexe qui englobe une

large gamme de sujets. En général, il s'agit d'examiner en

détail le fonctionnement interne des systèmes informatiques afin

de comprendre comment ils fonctionnent et d'identifier les domaines

d'amélioration

potentiels.

III.6.1 Algorithmes

Les algorithmes sont des séquences d'instructions ou

de règles bien définies qui permettent de résoudre des

problèmes ou d'effectuer des tâches spécifiques.

Voici quelques algorithmes utilise dans notre projet :

§ ACL (Access Control List) : Une liste

de contrôle d'accès est un ensemble de règles qui

détermine quelles adresses IP ou quels services réseau sont

autorisés ou bloqués sur un réseau. Les ACL sont souvent

utilisées pour renforcer la sécurité en limitant

l'accès aux ressources réseau, les principaux types d'ACL:ACL

standard et ACL étendue. Il existe également deux

catégories d'ACL : ACL numérotée et ACL nommée

.[31]

§ Cost : Le coût de diffusion est

une mesure utilisée dans les protocoles de routage pour

déterminer le chemin le plus efficace pour envoyer un paquet à

tous les hôtes d'un réseau. Le coût de diffusion est

généralement basé sur la bande passante, la latence ou

d'autres facteurs de performance du réseau.[32]

|