|

Promotion : 2021/2024

REPUBLIQUE ALGERIENNE DEMOCRATIQUE ET

POPULAIRE

Ministère de la Formation et de l'Enseignement

Professionnels

Institut National Spécialisé de la

Formation Professionnelle

ABD EL HAQ BEN HAMOUDA

BOUMERDES

M E M O I R E D E F I N D E

F O R M A T I O

N

En vue de l'obtention du diplôme de Technicien

Supérieur

en Systèmes numériques

Option : Informatique et réseaux.

Thème

Conception et configuration d'un réseau campus

sécurisé

Organisme d'accueil : Algérie Poste - BAB

EZZOUAR -

Présenté par : Promotrice : Mme

S.AIT AHMED

Malak MAOUCHE Encadrant : Mme Sarah ANNOU

Ali BOURAYOU

Remerciements

Nous exprimons notre gratitude en premier lieu à Dieu,

qui nous a donné la foi, le courage, la force de survivre et l'audace

pour surmonter toutes les difficultés et les connaissances scientifiques

afin de mener à bien ce modeste projet. Ensuite, nous voulons exprimer

notre gratitude à Madame AIT AHMED, notre promotrice, ainsi qu'à

nos enseignantes qui ont participé à la formation. Nous tenons

à exprimer notre profonde gratitude pour tout ce que vous faites pour

nous. Vous êtes plus que de simples enseignantes, vous êtes

également des mentors, des guides et des modèles. Vous nous

donnez l'inspiration d'apprendre, de développer et de devenir les

meilleures versions de nous-mêmes. Il est admirable votre

dévouement à votre métier. Vous vous efforcez sans

relâche de nous offrir une éducation de premier ordre et de nous

préparer à réussir dans la vie. Vous êtes patient,

compréhensif et toujours prêt à nous aider. Votre amour de

l'enseignement se propage. Vous rendez l'apprentissage à la fois

divertissant et stimulant. Vous nous incitez à apprendre de nouvelles

choses et à explorer le monde qui nous entoure. Nous avons acquis des

connaissances et des compétences utiles qui nous accompagneront tout au

long de notre vie grâce à vous. Nous avons

bénéficié de votre aide dans le développement de

notre esprit critique, de notre créativité et de notre sens de la

responsabilité. Nous sommes reconnaissants d'avoir eu la chance d'avoir

des enseignantes comme vous. Nous vous serons toujours reconnaissant pour votre

contribution significative à notre développement personnel. Un

grand respect pour les membres du jury qui vont juger ce travail et qui nous

font honneur. De plus, nous voulons exprimer notre gratitude à Madame

ANNOU SARAH, qui a été notre promotrice pendant cinq mois, pour

sa disponibilité et son aide précieuse. Leurs compétences

et leur désir de donner le meilleur de leurs stagiaires nous ont permis

de progresser considérablement en matière de technique et de

professionnalisme. Nous tenons à exprimer notre gratitude à

Monsieur KROUN AHMED et Madame LATOUI SARAH pour nous avoir accordé leur

confiance et nous avoir autorisés à intégrer ALGERIE POSTE

pour effectuer notre stage dans notre domaine préféré.

Nous exprimons également notre gratitude à tous les

employés d'ALGERIE POSTE. Une grande reconnaissance envers nos familles,

en particulier nos parents, qui nous fournissent constamment des encouragements

tout au long de la vie. Enfin, nous voulons exprimer notre gratitude à

nos amis et à tous ceux qui ont aidé de près ou de loin

à la réalisation de ce projet de fin d'étude.

DEDICACES

Ce modeste travail est dédié :

A ma

chère mère,

Et mon cher père,

A mes chères

soeurs,

Qui sans eux rien n'aurait pu être fait,

A toutes celles et

ceux qui nous sont chers,

Et à tous ceux qui auront le plaisir de

lire

Ce mémoire.

Malak

DEDICACES

Ali

Ce modeste travail est dédié :

A ma

chère mère Samira,

Et mon cher père

Mohamed,

À ma chère tante Houdati,

À ma chère

soeur Wesrine,

Qui sans eux rien n'aurait pu être fait,

A toutes

celles et ceux qui nous sont chers,

Et à tous ceux qui auront le

plaisir de lire

Sommaire

Liste des

figures........................................................................................................v

Liste des

tableaux........................................................................................................viii

Liste des

annexes........................................................................................................ix

Liste des

abréviations........................................................................................................x

Glossaire........................................................................................................xiii

Introduction........................................................................................................1

Problématique........................................................................................................3

Objectif........................................................................................................4

Chapitre I Présentation d'Algérie

Poste........................................................................................................5

I.1 Présentation d'Algérie

Poste........................................................................................................6

I.1.1 Définition d'Algérie

Poste........................................................................................................6

I.1.2 Algérie Poste en quelques

chiffres........................................................................................................6

I.1.3 Historique d'Algérie

Poste........................................................................................................6

I.1.4 Missions d'Algérie

Poste........................................................................................................7

I.2 Présentation de la direction générale

d'Algérie

Poste........................................................................................................8

I.3 La direction centrale de l'informatique et de la

sécurité du

réseau........................................................................................................11

ChapitreII Généralités sur les

réseaux

informatiques........................................................................................................13

II.1 Définition d'un réseau

informatique........................................................................................................14

II.2 Les avantages d'un réseau

informatique........................................................................................................14

II.3 Classification des réseaux

informatiques........................................................................................................14

II.4 Equipements

réseaux........................................................................................................17

II.5 Les médias de

transmission........................................................................................................18

II.6 Le

routage........................................................................................................18

II.7 Les modèles de communication

réseau........................................................................................................19

II.7.1 Le modèle OSI (Open System

Interconnections)........................................................................................................20

II.7.2 Modèle

TCP/IP........................................................................................................22

II.7.3 Unités de

transmission........................................................................................................23

II.7.4

L'encapsulation........................................................................................................24

II.8

Adressage........................................................................................................25

II.8.1 Types

d'adressage........................................................................................................25

II.8.2 Types

d'adresses........................................................................................................26

II.8.3 L'adressage dynamique et

statique........................................................................................................26

Chapitre III Conception et configuration d'un réseau

campus

sécurisé........................................................................................................28

III.1 Définition d'un VLAN

........................................................................................................

29

III.2 Les avantages d'un VLAN

........................................................................................................

29

III.3 Application des VLANs 29

III.4 Le routage inter VLAN

........................................................................................................

29

III.5 Les ports dans un réseau informatique

........................................................................................................

30

III.5.1 Définition de port

........................................................................................................

30

III.5.2 Identification des interlocuteurs

........................................................................................................

30

III.5.3 Classification des ports 31

III.5.4 Routage des paquets

........................................................................................................

31

III.6 Analyse approfondie des algorithmes, protocoles, techniques

et fonctionnalités

........................................................................................................

32

III.6.1

Algorithmes.........................................................................................................................32

III.6.2 Protocole

........................................................................................................

32

III.6.3 Techniques

........................................................................................................

34

III.6.4 Fonctionnalités

........................................................................................................

35

III.7 Les Pare-Feu

........................................................................................................

36

III.8 Le réseau sans fil

........................................................................................................

37

III.9 Administration

........................................................................................................

37

Chapitre IV Simulation et interprétation

........................................................................................................

38

IV.1 Présentation du logiciel

........................................................................................................

39

IV.1.1 Présentation de « Cisco Packet Tracer »

........................................................................................................

39

IV.1.2 Fonctionnalités de Cisco Packet Tracer

........................................................................................................

39

IV.2 Présentation de la topologie

........................................................................................................

41

IV.2.1 Présentation de l'architectures réseau

d'Algérie Poste

........................................................................................................

41

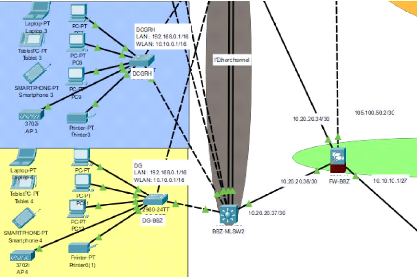

IV.2.2 Le réseau hiérarchique 43

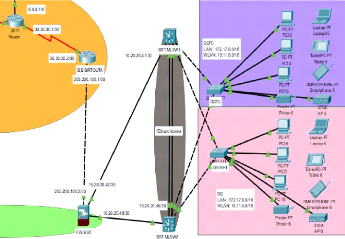

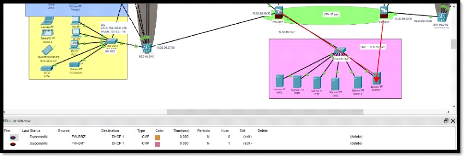

IV.2.3 Présentation des zones 44

IV.2.4 Présentation des équipements utilisés

........................................................................................................

49

IV.2.5 Présentation des adresses utilisées

........................................................................................................

50

IV.2.6 Table de routage

........................................................................................................

52

IV.2.7 Les commandes mises en oeuvre

........................................................................................................

54

IV.3 Configuration des équipements

........................................................................................................

56

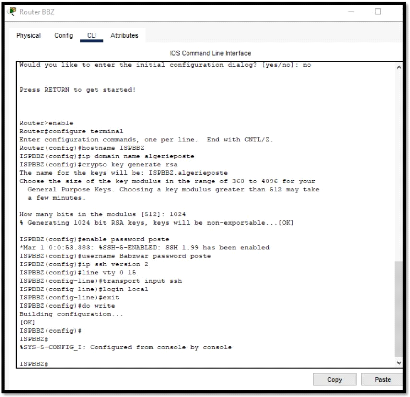

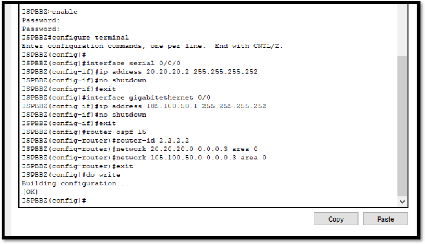

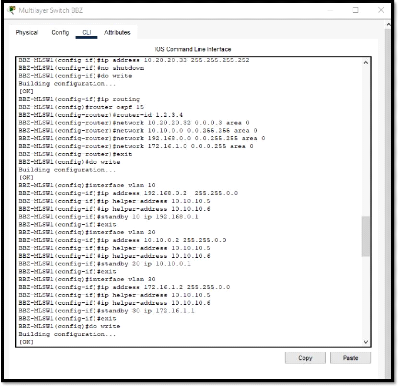

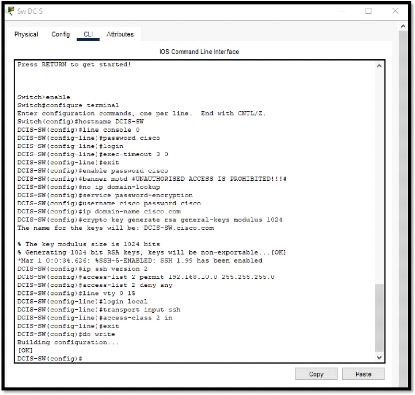

IV.3.1 Configuration des routeurs

........................................................................................................

57

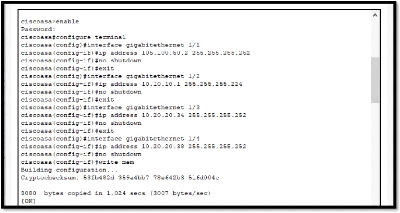

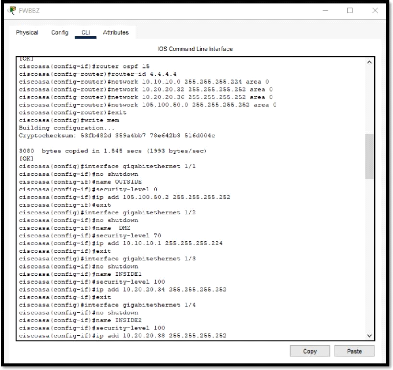

IV.3.2 Configuration pare-feu 58

IV.3.3 Configuration Multi-Layer Switch

........................................................................................................

62

IV.3.4 Configuration switches

........................................................................................................

66

IV.3.5 Configuration des serveurs de la zone DMZ

........................................................................................................

70

IV.3.6 Configuration du contrôleur de réseau local

........................................................................................................

70

IV.3.7 Configuration des équipements terminaux 72

IV.4 Tests et vérification des configurations

réalisées 76

IV.4.1 Les shows 76

IV.4.2 Les tests 90

Conclusion 94

Bibliographie

Annexe

Liste des figures

Figure I.1 Algérie poste 9

Figure I.2 L'organigramme de la direction

générale d'Algérie Poste 10

Figure I.3 L'organigramme de la direction centrale de

l'informatique et de la sécurité du

réseau 11

Figure II.1 Classification selon l'échelle

géographique 15

Figure II.2 Protocoles de routage 19

Figure II.3 Couches du modèle OSI 20

Figure II.4 Couches du modèle TCP/IP 22

Figure II.5 Unités de transmission 24

Figure II.6 Schéma explicatif d'encapsulation 25

Figure II.7 Les classes d'adresses 27

Figure III.1 les ports et les protocoles 31

Figure III.2 Schème explicatif du position d'un par feu

dans une entreprise 36

Figure IV.1 Packet Tracer 39

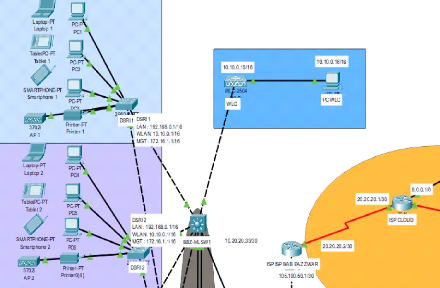

Figure IV.2 Architecture réseau d'Algérie Poste

42

Figure IV.3 présentation du réseau

hiérarchique 43

Figure IV.4 La zone Cloud 45

Figure IV.5 la zone ISP 45

Figure IV.6 La zone DMZ 47

Figure IV.7 La zone Bab Ezzouar 47

Figure IV.8 La zone Bab Ezzouar 48

Figure IV.9 La zone de Brouta 48

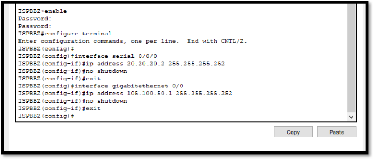

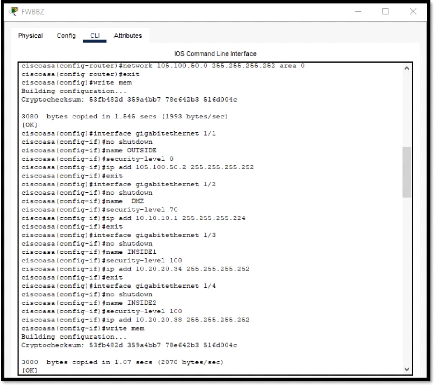

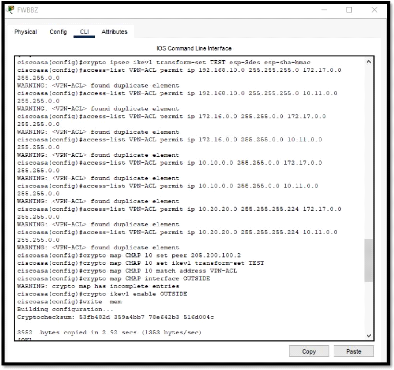

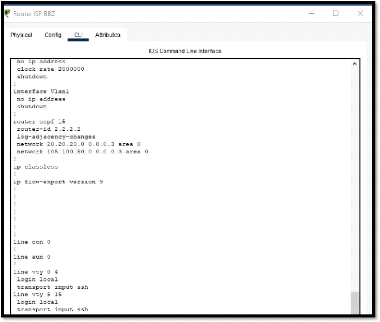

Figure IV.10 Configuration SSH sur le router de Bab Ezzouar

57

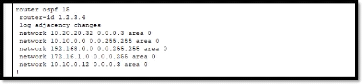

Figure IV .11 Découpage réseau sur router de Bab

Ezzouar 58

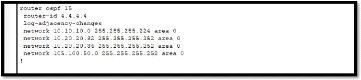

Figure IV.12 Configuration de l'OSPF sur le router de Bab

Ezzouar 58

Figure IV.13 Découpage réseau sur le pare-feu de

Bab Ezzouar 59

Figure IV.14 Configuration d'OSPF sur le pare-feu de Bab

Ezzouar 59

Figure IV.15 Configuration des niveaux de

sécurité sur le pare-feu de Bab Ezzouar 60

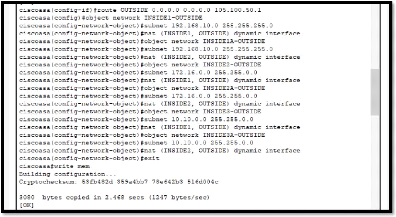

Figure IV.16 Configuration du NAT sur le pare-feu de Bab

Ezzouar 60

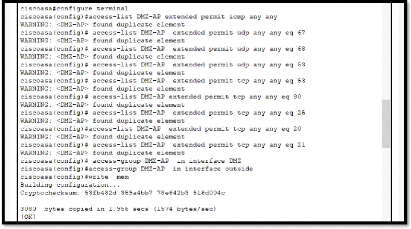

Figure IV.17 Configuration des ACL sur le pare-feu de Bab

Ezzouar 61

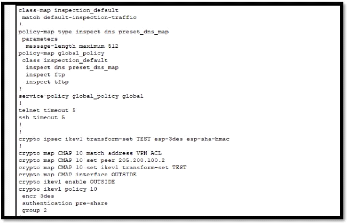

Figure IV.18 Configuration des Policy sur le pare-feu de Bab

Ezzouar 61

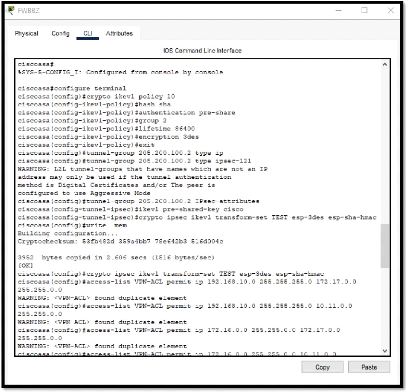

Figure IV.19 Configuration VPN sur le pare-feu de Bab Ezzouar

62

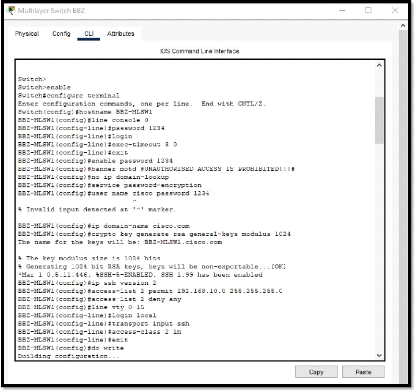

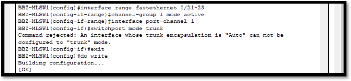

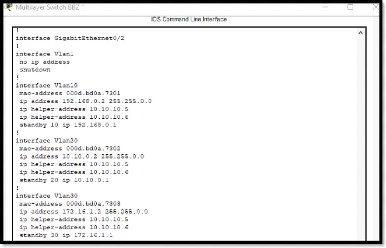

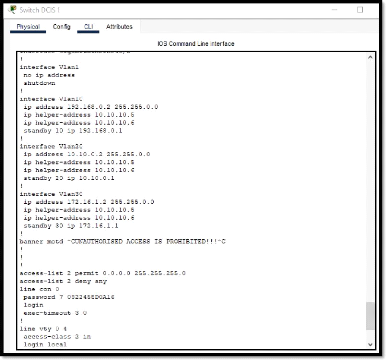

Figure IV.20 Configuration du SSH sur le multi-layer switch de

Bab Ezzouar 63

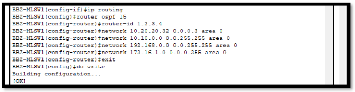

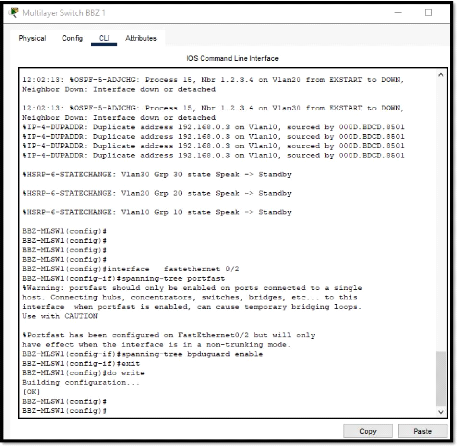

Figure IV.21 Découpage réseau sur le multi-layer

switch de Bab Ezzouar 63

Figure IV.22 Configuration de l' OSPF sur le multi-layer

switch de Bab Ezzouar 64

Figure IV.23 Configuration VLANs et routage inter VLANs sur

multi-layer switch de Bab

Ezzouar 64

Figure IV.24 Configuration de l' Etherchannel sur le

multi-layer switch de Bab Ezzouar 64

Figure IV.25 Configuration STP et BPDUG sur le multi-layer

switch de Bab Ezzouar 65

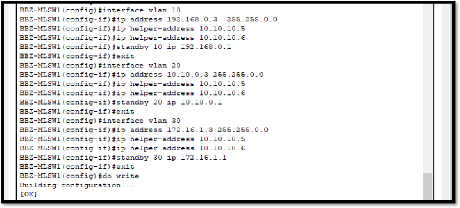

Figure IV.26 Configuration de HSRP et IP Helper sur le

multi-layer switch de Bab Ezzouar

66

Figure IV.27 Configuration du SSH sur le switch de Bab Ezzouar

67

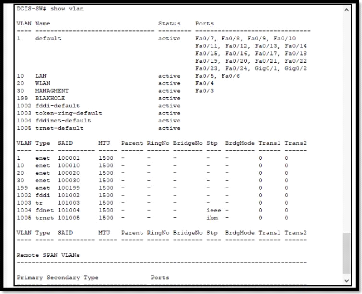

Figure IV.28 Configuration des VLANs sur le switch de Bab Ezzouar

67

Figure IV.29 Configurations des ports sur le switch de Bab

Ezzouar 68

Figure IV.30 Configuration des STP et BPDUG sur le switch de Bab

Ezzouar 69

Figure IV.31 Configuration des HSRP et IP Helper sur le switch de

Bab Ezzouar 69

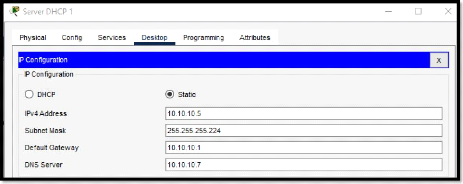

Figure IV.32 Attribution du zone DMZ sur le serveur DHCP 1 70

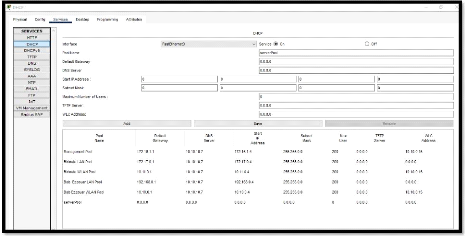

Figure IV.33 Configuration DHCP sur le serveur DHCP 1 70

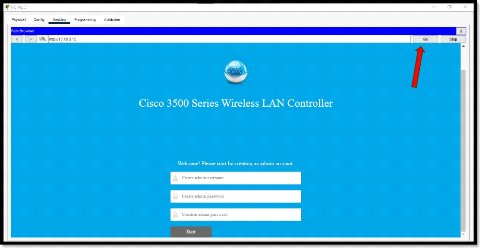

Figure IV.34 Configuration du WLC d'après le PC WLC 71

Figure IV.35 Interface pour configure le WLC 71

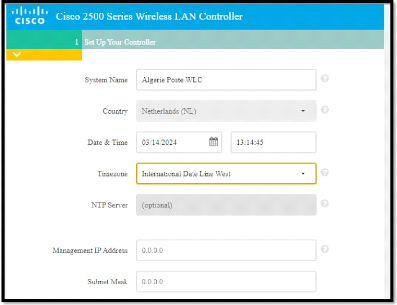

Figure IV.36 saisir les informations du WLC 72

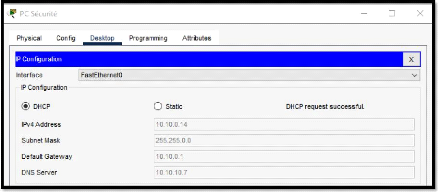

Figure IV.37 Configuration d'dresses dynamiques sur le PC

sécurité de Bab Ezzouar 73

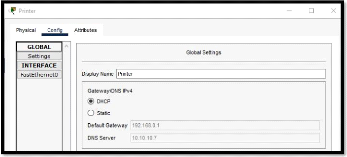

Figure IV.38 Configuration d'adresse dynamiques sur une

imprimante de Bab Ezzouar 73

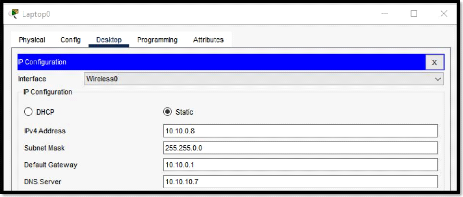

Figure IV.39 Configuration d'adresse statiques sur un Laptop de

Bab Ezzouar 74

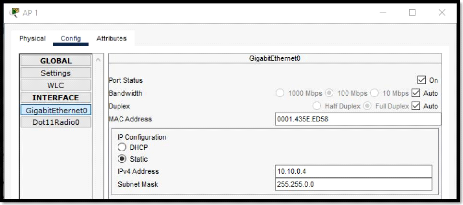

Figure IV.40 Configuration d'adresse statiques sur un

accès pointes de Bab Ezzouar 74

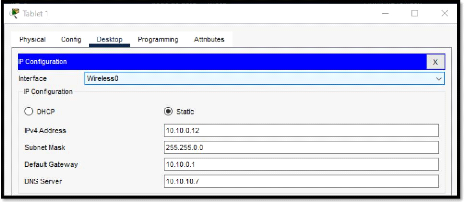

Figure IV.41 Configuration d'adresse statiques sur une tablette

de Bab Ezzouar 75

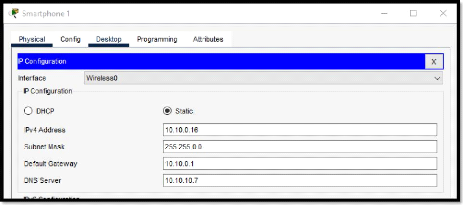

Figure IV.42 Configuration d'adresse statiques sur un smarte

phone de Bab Ezzouar 75

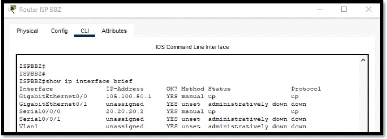

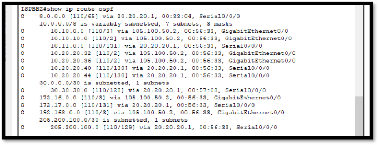

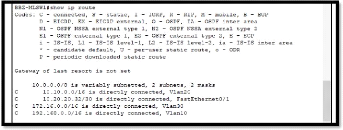

Figure IV.43 Show IP interface brief sur le router de Bab Ezzouar

76

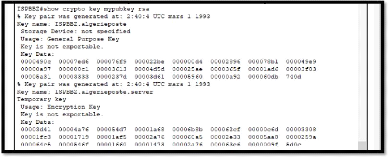

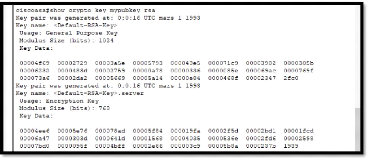

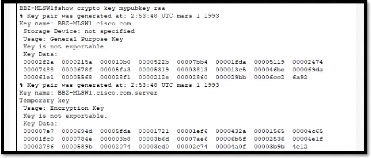

Figure IV.44 Show crypto key mypubkey rsa sur le router de Bab

Ezzouar 76

Figure IV.45 Show IP route OSPF sur le router de Bab Ezzouar

77

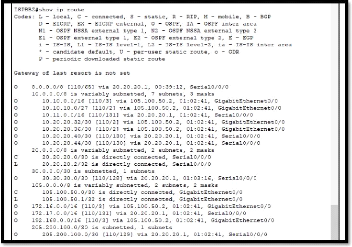

Figure IV.46 Show IP Protocol sur le router de Bab Ezzouar 77

Figure IV.47 Show IP route sur le router de Bab Ezzouar 78

Figure IV.48 Show running-config sur le router de Bab Ezzouar

78

Figure IV.49 Show crypto key mypubkey rsa sur le pare-feu de Bab

Ezzouar 79

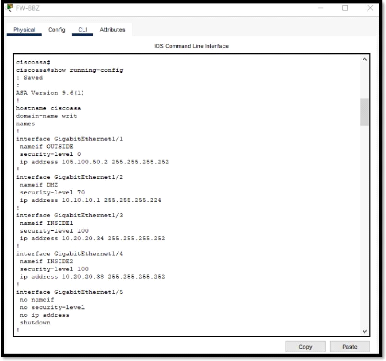

Figure IV.50 Show les interfaces d'après le running-config

sur le pare-feu de Bab Ezzouar

79

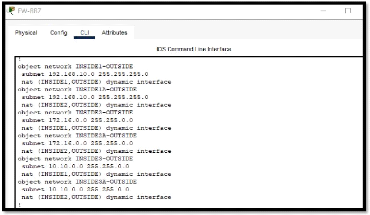

Figure IV.51 Show le Nat d'après le running-config sur le

pare-feu de Bab Ezzouar 80

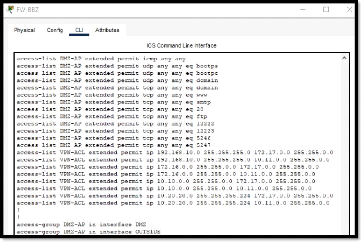

Figure IV.52 Show les ACL d'après le running-config sur le

pare-feu de Bab Ezzouar 80

Figure IV.53 Show le OSPF d'après le running-config sur le

pare-feu de Bab Ezzouar 80

Figure IV54 Show les POLICY d'après le running-config sur

le pare-feu de Bab Ezzouar 81

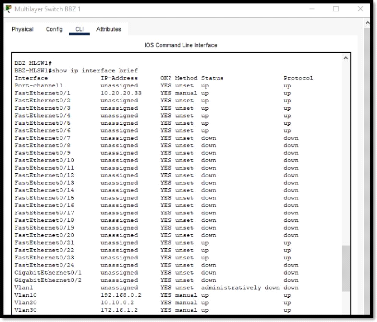

Figure IV.55 Show IP interface brief sur le multi-layer switch de

Bab Ezzouar 81

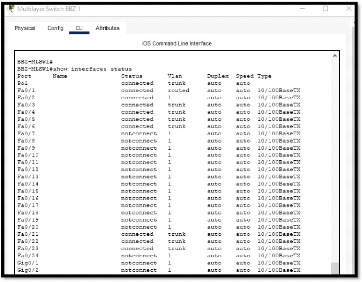

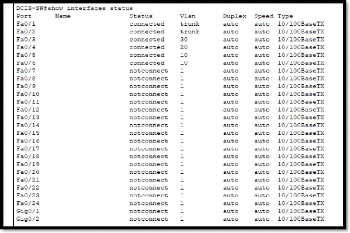

Figure IV.56 Show interfaces status sur le multi-layer switch de

Bab Ezzouar 82

Figure IV.57 Show crypto key mypubkey rsa sur le multi-layer

switch de Bab Ezzouar 82

Figure IV.58 Show Etherchannel sur le multi-layer switch de Bab

Ezzouar 82

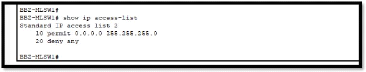

Figure IV.59 Show Access-Lists sur le multi-layer switch de Bab

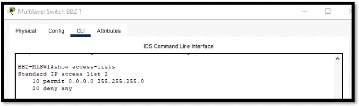

Ezzouar 83

Figure IV.60 Show interfaces Trunk sur le multi-layer switch de

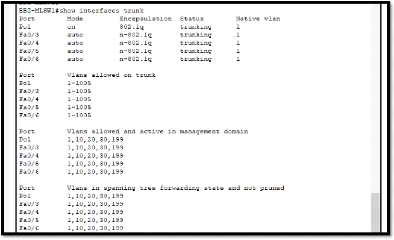

Bab Ezzouar 83

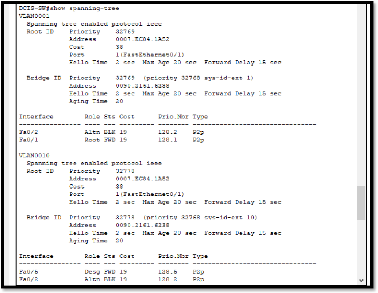

Figure IV.61 Show Spanning-Tree sur le multi-layer switch de Bab

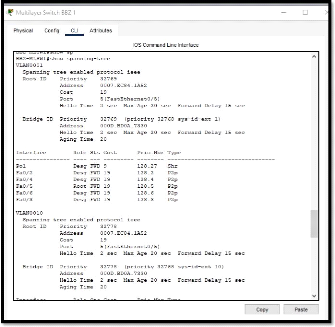

Ezzouar 84

Figure IV.62 Show IP route sur le multi-layer switch de Bab

Ezzouar 84

Figure IV.63 Show IP access-list sur le multi-layer switch de Bab

Ezzouar 84

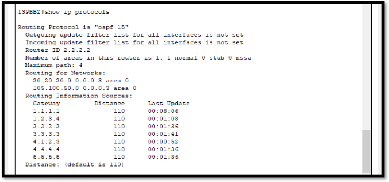

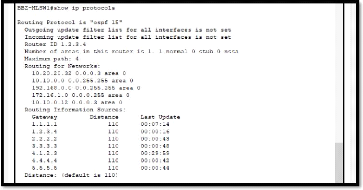

Figure IV.64 Show IP protocols sur le multi-layer switch de Bab

Ezzouar 85

Figure IV.65 Show les interfaces d'après le running-config

sur le multi-layer switch de Bab

Ezzouar 85

Figure IV.66 Show l'OSPF d'après le

running-config sur le multi-layer switch de Bab

Ezzouar 85

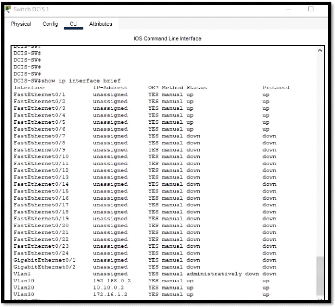

Figure IV.67 Show IP interface brief sur un switch de Bab Ezzouar

86

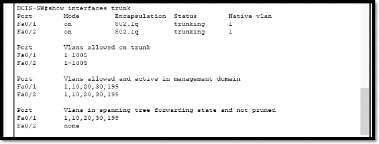

Figure IV.68 Show interfaces Trunk sur un switch de Bab Ezzouar

86

Figure IV.69 Show Access-Lists sur un switch de Bab Ezzouar 86

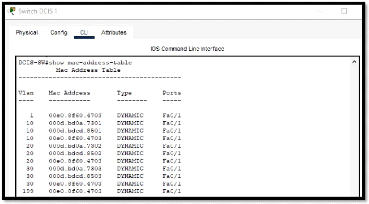

Figure IV.70 Show mac-address-table sur un switch de Bab Ezzouar

87

Figure IV.71 Show interfaces status sur un switch de Bab

Ezzouar 87

Figure IV.72 Show Spanning-Tree sur un switch de Bab Ezzouar

88

Figure IV.73 Show running-config sur un switch de Bab Ezzouar

89

Figure IV.74 Show VLAN sur un switch de Bab Ezzouar 90

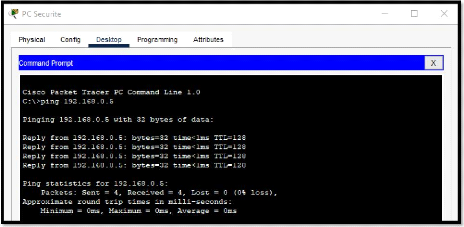

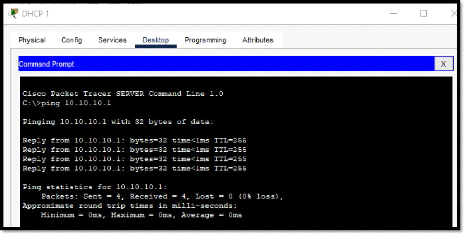

Figure IV.75 Test entre deux PC du réseau de Bab

Ezzouar 90

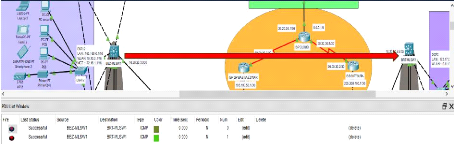

Figure IV.76 Test entre MLSW 1 de Bab Ezzouar et MLSW 1 de

Birtouta 91

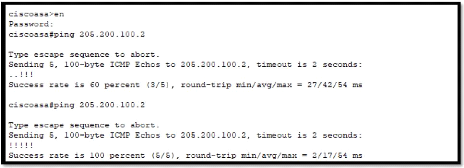

Figure IV.77 Test entre pare-feu de Bab Ezzouar et pare-feu de

Birtouta 91

Figure IV.78 Test d'accès du pare-feu Bab Ezzouar vers

la zone DMZ et de pare-feu de

Birtouta vers la zone DMZ 91

Figure IV.79 Test d'accès de la zone DMZ vers pare-feu

de Bab Ezzouar 92

Liste des tableaux

Tableau II-1 Classification de topologie

physique...................................................................17

Tableau II-2 Equipements

réseaux...................................................................17

Tableau II-3 Couchs du modèle

OSI...................................................................22

Tableau II-4 Couches du modèle

TCP/IP...................................................................23

Tableau II-5

Adressage...................................................................27

Tableau IV-1 Les équipements de

l'architecture...................................................................50

Tableau IV-2 Table d'adressage des

zones...................................................................51

Tableau IV-3 Table des adresses pour chaque

port...................................................................51

Tableau IV-4 Table de routage de

l'architecture...................................................................54

Liste des annexes

Commandes

Cisco..........................................................................................................vii

Show

Cisco..........................................................................................................xii

Liste des abréviations

Abréviation Signification

ACL Access Control List

ARP Address Resolution Protocol

AS Autonome Système

AP Access Point

BGP Border Gateway Protocol

BGR Border Gateway Router

BHP Bandwidth High Priority

CCP Compte Chèque Postal

CIDR Classless Inter-Domain Routing

CNEP Caisse Nationale d'Épargne Et De

Prévoyance

CSMA/CD Carrier Sense Multiple Access with

Collision Detection

DAB Distributeur Automatique de Billets

DHCP Dynamic Host Configuration Protocol

DMZ DeMilitarized Zone

DNS Domain Name System

EGP Exterior Gateway Protocol

EIGRP Enhanced Interior Gateway Routing

Protocol

EMS Express Mail Service

EPIC Ethernet Packet Inspection and

Classification

FNL First Network Layer

FTP File Transfer Protocol

FTTP Fiber To The Premises

FW Fire Wall

GAB Guichet Automatique Bancaire

HDLC High-Level Data Link Control

HSRP Hot Standby Router Protocol

HTTP Hyper Text Transfer Protocol

HTTPS Hypertext Transfer Protocol Secure

IANA Internet Assigned Numbers Authority

ICMP Internet Control Message Protocol

IGP Interior Gateway Protocol

IGRP Interior Gateway Routing Protocol

IP Internet Protocol

IP SEVPNIP SEC IP Security Over Virtual

Private Network

IPS International Postal Service

IPSEC Internet Protocol Security

IPV4 Internet Protocol Version 4

ISIS Intermediate System-To-Intermediate

System

ISP Internet Service Provider

LAN Local Area Network

MAC Media Access Control

NAT Network Address Translation

NFP Network Function Virtualization

NFV Network Function Virtualization

NGF Next Generation Fiwall

OSI Open Systems Interconnection

OSPF Open Shortest Path First

PC Personal Computer

PPP Point - To - Point Protcol

PT Packet Tracer

PTT Post, Telephone, And Telegraph

RARP Reverse Address Resolution Protocol

RIP Routing Information Protocol

RIPV1 Routing Information Protocol Version

1

RIPV2 Routing Information Protocol Version

2

ROAS Routeur On A Stick

RP Registre Ports

SCI Serial Communication Interface

SDN Software-Defined Networking

SHARP Secure Hash Algorithm Reference

Parser

SMTP Simple Mail Transfer Protocol

SSH Secure SHell

SSL Secure Sockets Layer

STP Spanning Tree Protocol

SVI Switched Virtual Interface

TCP Transmission Control Protocol

TPE Terminal De Paiement

Électronique

UDP User Datagram Protocol

VCAC Vermont De Compte A Compte

VLAN Virtual Local Area Network

VLSM Variable Length Subnet Masking

VOIP Voice Over Internet Protocol

VPN Virtual Private Network

WAN Wide Area Network

WKP Well Known Port

WLAN Wireless Local Area Network

Glossaire

A

ACL : Liste de contrôle d'accès,

définissant quelles entités ont accès à quelles

ressources.

Adressage dynamique : Utilisation d'un serveur

DHCP pour attribuer automatiquement des adresses IP aux hôtes.

Adressage privé : Adresse IP non

accessible depuis Internet. Adressage publique : Adresse IP

accessible depuis Internet. Adressage statique : Configuration

manuelle de l'adresse IP d'un hôte.

Algorithme : Ensemble d'instructions

ordonnées pour résoudre un problème.

Access Point : Un dispositif qui permet aux

appareils de se connecter à un réseau sans fil. Il agit comme un

point d'accès central pour la communication sans fil.

ARP : Protocole de résolution d'adresse.

Il est utilisé pour associer une adresse IP à une adresse MAC

dans un réseau local.

AS : Système autonome. Il s'agit d'un

ensemble de réseaux IP gérés par une seule entité

administrative.

B

BGP : Protocole de passerelle frontière.

Il est utilisé pour échanger des informations de routage entre

les systèmes autonomes sur Internet.

BGR : Routage en arrière-plan,

utilisé pour rediriger le trafic en cas de panne du chemin principal.

BHP : Puissance disponible à la sortie

d'un moteur.

Bits : Unités d'information

élémentaires en informatique.

Broadcasté : Envoi d'un message à

tous les appareils d'un réseau.

C

Câble à paires torsadées :

Câble constitué de plusieurs paires de fils torsadés

ensemble.

Câble coaxial : Câble

électrique constitué d'un conducteur central entouré d'une

gaine conductrice et d'une isolation.

CAPWAP : est un protocole de réseau

standard et interopérable qui permet à un contrôleur

d'accès LAN sans fil de gérer une collection de points

d'accès sans fil, également appelés Wireless Termination

Points (WTPs) .

CIDR: Adressage IP sans classe, permettant des

allocations plus flexibles.

Commutateur : Périphérique

réseau qui permet de connecter plusieurs ordinateurs et

périphériques.

Couche réseau : Niveau d'un modèle

de réseau (ex : OSI) qui s'occupe du routage et de l'adressage des

données.

CSMA/CD: Accès multiple par écoute

de porteuse avec détection de collision, méthode d'accès

au réseau Ethernet.

D

DHCP: Protocole de configuration dynamique

d'hôte, attribue automatiquement des adresses IP aux appareils du

réseau.

DMZ: Zone démilitarisée, segment

de réseau isolé pour la sécurité.

DNS: Système de noms de domaine, traduit

les noms de domaine en adresses IP. Données:

Informations représentées sous forme numérique.

E

EGP: Protocole de passerelle

extérieure. Il s'agit d'un ancien protocole de routage utilisé

pour échanger des informations de routage entre les systèmes

autonomes.

EIGRP: Protocole de routage intérieur

avancé, pour les réseaux complexes.

EMS: Système de gestion

d'éléments, contrôle et configure les équipements

réseau.

EPIC: Contrôleur de politique et

d'infrastructure d'entreprise. Ethernet: Technologie de

réseau local filaire la plus utilisée.

F

Fibre Optique : Fil très fin en verre ou

en plastique qui transmet des données par la lumière.

Flux : Ensemble de données circulant dans un

réseau entre une source et une destination. FNL :

Classe d'équivalence de transfert, utilisée dans le routage

MPLS.

FTP : Protocole de transfert de fichiers, permet

de transférer des fichiers entre ordinateurs. FTTP :

Fibre optique jusqu'au domicile, technologie internet très haut

débit.

FW: Pare-feu, filtre le trafic entrant et

sortant d'un réseau pour la sécurité.

H

HDLC : Protocole de liaison de données de

haut niveau, pour les réseaux WAN.

Hôte : Ordinateur ou

périphérique connecté à un réseau.

HSRP : Protocole utilisé pour garantir la

redondance et la continuité de service dans les

réseaux IP.

HTTP : Protocole de transfert hypertexte, pour

accéder aux pages web. HTTPS : HTTP

Sécurisé, version chiffrée de HTTP.

I

IANA: Autorité d'attribution des

numéros Internet, gère les adresses IP et les numéros

de

port.

ICMP : Protocole de messages de

contrôle Internet, pour les messages d'erreur et de diagnostic.

IGP : Protocole de passerelle

intérieure. Il s'agit d'un protocole de routage utilisé pour

échanger des informations de routage à l'intérieur d'un

système autonome.

IGRP: Protocole de routage de passerelle

intérieure. Il s'agit d'un ancien protocole de routage

développé par Cisco pour les réseaux locaux.

Informatique : Science du traitement automatique

de l'information.

Interface : Point de connexion entre deux

systèmes ou composants.

IP : Protocole Internet, base du routage et de

la communication sur internet.

IP sec : Protocole de sécurité IP,

pour chiffrer et authentifier les communications IP.

IPv4 : Version 4 du protocole IP, avec des

adresses 32 bits.

ISP: Fournisseur de services Internet. Il s'agit

d'une entreprise qui fournit des services d'accès à Internet aux

utilisateurs.

L

LAN : Réseau local, reliant des

ordinateurs et appareils dans un espace limité.

M

MAC : Contrôle d'accès au

média, adresse unique identifiant un appareil sur le réseau.

Masque de sous-réseau : Ensemble de bits

qui permet de diviser un réseau en plusieurs sous-réseaux.

Méthode : Les méthodes

décrivent les étapes à suivre pour réaliser une

tâche.

N

NAT : Traduction d'adresses réseau,

permet à plusieurs appareils de partager une adresse IP publique.

NFP : Plateforme de fonction réseau,

matériel dédié pour des fonctions réseau

virtualisées. NFV : Virtualisation des fonctions

réseau, logiciels exécutant des fonctions réseau.

NGF : Pare-feu de nouvelle

génération, avec des fonctionnalités avancées de

sécurité.

O

Ondes passantes : Ondes radio qui peuvent

traverser des obstacles solides. OSI : Modèle de

référence OSI, architecture conceptuelle pour les

réseaux.

OSPF : Protocole de routage à état

de lien ouvert, calculant le meilleur chemin en se basant sur la topologie du

réseau.

P

Paquet :Unité de données dans les

réseaux commutés.

PC : Ordinateur personnel.

Port : Les ports sont utilisés pour

identifier les services et les applications.

PPP : Protocole point à point, pour

établir des connexions directes entre deux appareils.

Protocole: Ensemble de règles et de

conventions qui définissent la communication entre deux ou plusieurs

entités d'un réseau.

PT : Topologie physique, disposition physique

des câbles et équipements du réseau.

R

RARP : Protocole de résolution d'adresse

inverse, obtient l'adresse IP en connaissant

l'adresse MAC.

Réseau : Ensemble d'ordinateurs et

d'autres périphériques interconnectés pour échanger

des informations.

RIP : Protocole d'information de routage,

simple et largement utilisé pour les petits réseaux.

RIP v1 : Protocole d'information de routage

version 1. Il s'agit d'un protocole de routage à vecteur de distance

utilisé pour échanger des informations de routage à

l'intérieur d'un système autonome.

RIP v2 : Protocole d'information de routage

version 2. Il s'agit d'une version améliorée du RIP v1 qui prend

en charge les adresses IP de classées et offre des

fonctionnalités de sécurité supplémentaires.

ROAS : Système d'autorisation

d'origine de route, pour la validation des sources de routes BGP.

Routage dynamique : Utilisation de protocoles

pour apprendre et mettre à jour automatiquement la table de routage.

Routage externe : Routage des données

entre différents réseaux.

Routage interne : Routage des données

entre les différents hôtes d'un même réseau.

Routage par défaut : Route

utilisée pour atteindre les destinations qui ne sont pas

spécifiquement définies dans la table de routage.

Routage statique: Configuration manuelle des

routes dans la table de routage.

Routage: Processus de sélection du

chemin emprunté par les données pour atteindre leur destination

dans un réseau.

RP: Processeur de routage, dédié

au calcul et à la gestion des routes dans un routeur.

S

SCI : Interface de communication de service,

utilisée dans les architectures SDN.

SDN : Approche de la gestion du réseau

qui permet une configuration du réseau dynamique et programme efficace

pour améliorer les performances et la surveillance du réseau

Segment: Une portion d'un réseau

informatique dans lequel chaque appareil communique en utilisant la même

couche physique.

SHARP : Protocole de routage HTTP

sécurisé, utilisé dans les réseaux avec plusieurs

serveurs web.

SMTP : Protocole de transfert de courrier

électronique simple, standard pour envoyer et recevoir des emails.

SSH: Shell sécurisé, permet de

se connecter à distance de manière sécurisée.

SSL : Couche de sockets

sécurisés, version obsolète de TLS pour le chiffrement des

communications.

STP : Protocole d'arborescence couvrante,

évite les boucles dans les réseaux Ethernet.

SVI : Interface virtuelle de commutateur,

permet de créer des sous-réseaux virtuels sur un commutateur.

T

Table de routage: Base de données

stockée dans les routeurs qui contient les informations

nécessaires au routage des données.

TCP : Protocole de contrôle de

transmission, assure la communication fiable entre applications.

Technique : Ensemble de moyens et de

procédures pour réaliser une tâche.

Topologie : L'architecture d'un réseau

informatique, que ce soit au niveau physique, logiciel ou logique.

TPE : Point d'extrémité de

point de terminaison, utilisé dans les architectures SDN.

Trames : Structures de données

utilisées dans les réseaux informatiques pour transporter des

informations.

Transmission : Envoi de données d'un

point à un autre d'un réseau.

U

UDP : Protocole de datagramme utilisateur,

communication plus simple et moins fiable que TCP.

V

VCAC : Canal d'adresse client virtuel,

utilisé dans les réseaux MPLS.

VLAN : Réseau local virtuel, partitionne

logiquement un réseau physique en plusieurs réseaux virtuels.

VLSM : Masquage de sous-réseau de

longueur variable, permet de créer des sous-réseaux de tailles

différentes.

VOIP : Voix sur IP, permet de passer des appels

téléphoniques sur un réseau IP. VPN :

Réseau privé virtuel, crée un tunnel

sécurisé sur un réseau public.

W

WAN : Réseau étendu, couvre une

zone géographique plus large qu'un LAN.

WKP : Clavier de poste de travail, permettant de

saisir des données sur un système informatique.

WLAN : Réseau local sans fil, permet de

connecter des appareils à un réseau sans fil.

Wi-Fi : est une technologie de communication

sans fil qui permet aux appareils de se connecter à un réseau

local (LAN) sans utiliser de câbles. Il utilise les ondes radio pour

transmettre des données entre les appareils .

Introduction

1

Introduction

Dans le monde actuel de l'informatique et des communications,

les réseaux locaux sont devenus essentiels pour les entreprises et les

organisations de toutes tailles. Ils permettent une connectivité fluide,

une collaboration efficace et une gestion simplifiée des ressources

informatiques.

La conception et la configuration d'un réseau campus

sécurisé pour le siège et la succursale d'Algérie

Poste sont des tâches complexes qui nécessitent une attention

particulière à la segmentation VLAN, aux pratiques de

sécurité réseau, au filtrage du trafic et à la

confidentialité des données. L'objectif principal est de

répondre aux besoins croissants de l'organisation en matière de

connectivité, de sécurité et de communication, tout en

assurant le bon fonctionnement des opérations quotidiennes, la

protection des données sensibles et la défense contre les menaces

potentielles.

La première étape consiste à diviser le

réseau en segments virtuels (VLAN) pour isoler les différents

division et groupes d'utilisateurs. Cela permet de limiter l'accès aux

ressources sensibles et de contrôler le trafic réseau. Il est

essentiel de mettre en place les pares-feux . Ce dernier est essentiel pour

filtrer le trafic entrant et sortant du réseau. Il permet de bloquer les

connexions non autorisées, de limiter l'accès aux services

internes et de protéger le réseau contre les attaques externes.

Une zone DMZ doit être configurée pour héberger les

services publics accessibles depuis Internet. Cette zone intermédiaire

entre le réseau interne et Internet permet de limiter les risques en

isolant les services publics des ressources sensibles. Il est important de

choisir le matériel réseau approprié, notamment des

commutateurs, des routeurs et des pare-feu, qui répondent aux besoins de

connectivité, de bande passante et de sécurité de

l'organisation. Les protocoles de sécurité tels que IPsec doivent

être configurés pour assurer la confidentialité,

l'intégrité et l'authenticité des données

transitant sur le réseau. Les adresses IP doivent être

attribuées de manière appropriée aux différents

sous-réseaux, et les règles de routage doivent être

configurées pour permettre une communication efficace et

sécurisée entre les différents segments du

réseau.

Ce travail a été réalisé au sein

d'Algérie poste dans le but d'avoir une conception et configuration d'un

réseau campus sécurisé .

Pour cela, nous subdivisons notre travail en quatre chapitres

:

Le premier «Présentation d'Algérie Poste

» présente l'entreprise, en abordant son historique, ses objectifs,

son organigramme, sa structure et les activités et services

proposés

2

Le deuxième chapitre, intitulé «

Généralités sur les réseaux informatiques »

introduit les réseaux informatiques en abordant la définition et

la construction d'un réseau informatique, les différents types de

réseaux et la technologie de communication réseau.

Le troisième chapitre

«Généralités sur les VLANs et le routage inter

VLANs» aborde les VLANs, leurs avantages et leur configuration.

Le quatrième chapitre «Simulation et

interprétation» parle de la conception et de la simulation d'un

réseau informatique pour Algérie Poste. Il contient une analyse

des besoins et du contexte actuel de l'entreprise, le choix des technologies et

des matériaux appropriés pour le réseau, la

création d'un réseau avec des VLANs, l'utilisation d'un outil de

simulation pour simuler un réseau, l'évaluation et l'optimisation

des performances du réseau.

La conception et la configuration d'un réseau de campus

sécurisé pour le siège et la succursale d'Algérie

Poste sont cruciales pour le bon fonctionnement de l'organisation. Ce projet

vise à mettre en place une infrastructure réseau fiable,

performante et sécurisée, garantissant l'efficacité

opérationnelle et la sauvegarde des données sensibles.

3

Problématique

La conception et la configuration d'un réseau campus

sécurisé pour Algérie Poste et sa succursale

présentent plusieurs défis majeurs, notamment :

- Le réseau doit pouvoir s'adapter à une

augmentation rapide du nombre d'utilisateurs et d'appareils sans

dégradation des performances.

- La gestion d'un réseau de grande envergure avec

plusieurs sous-réseaux, VLANs, et différents points

d'accès peut devenir très complexe.

- Les réseaux de campus sont susceptibles aux menaces

provenant de l'intérieur (utilisateurs non autorisés ou

malveillants) et de l'extérieur (attaques de hackers).

- Avec une diversité d'utilisateurs (étudiants,

enseignants, personnel administratif, visiteurs), il est difficile de garantir

que seuls les utilisateurs autorisés accèdent aux ressources

appropriées.

- Différents types d'applications (streaming vidéo,

services cloud, cours en ligne, etc.) nécessitent des niveaux de bande

passante différents.

- Des périodes de forte utilisation (par exemple,

début des cours ou examens) peuvent entraîner une congestion du

réseau.

- Assurer une couverture complète et une capacité

suffisante pour un grand nombre d'appareils mobiles.

- les interférences radio et garantir la

sécurité des communications sans fil.

- Les établissements éducatifs peuvent avoir des

budgets limités pour l'infrastructure réseau. - Assurer une

utilisation optimale des ressources disponibles tout en minimisant les

coûts opérationnels.

- Fournir un support technique continu pour résoudre les

problèmes des utilisateurs et maintenir le réseau en bon

état de fonctionnement.

- Assurer la mise à jour régulière des

logiciels et du matériel pour prévenir les

vulnérabilités. - Assurer la conformité avec les

réglementations locales et internationales sur la protection des

données et la vie privée.

- Garantir la sécurité des données

personnelles et sensibles des étudiants et du personnel.

En plus de ces défis généraux,

Algérie Poste devra également tenir compte des besoins et

exigences spécifiques de sa succursale, tels que le nombre

d'utilisateurs, les types d'applications utilisées et les besoins en

matière de stockage de données.

4

Objectif

Les objectifs de ce document sont de présenter une

analyse détaillée des principales problématiques

rencontrées dans la gestion et la sécurisation d'un réseau

de campus, ainsi que de proposer des solutions efficaces pour améliorer

la performance, la sécurité et la gestion de ce réseau. En

identifiant et en abordant ces défis de manière proactive, nous

visons à établir un environnement réseau robuste et

sécurisé, capable de soutenir l'innovation et l'excellence

académique. Pour cela nous avons proposer de :

- Adopter de technologies de virtualisation de réseau

pour simplifier la gestion et améliorer la scalabilité.

- Mise en oeuvre de politiques de sécurité

strictes avec authentification forte et contrôle d'accès

basé sur les rôles.

- Implémenter le mécanisme de QoS pour prioriser

le trafic critique et gérer la bande passante efficacement.

- Surveiller continue du réseau pour détecter et

résoudre rapidement les problèmes de performance.

- Déploie les points d'accès Wi-Fi à

haute densité avec des technologies de dernière

génération pour améliorer la capacité et les

performances.

- Utilisation de protocoles de sécurité robustes

et de mesures de gestion des interférences.

- Adopter des solutions open source et des technologies de

virtualisation pour réduire les coûts.

- Mise en place d'une gestion proactive des ressources pour

optimiser l'utilisation et éviter les dépenses inutiles.

- Établir un centre de support dédié avec

des équipes disponibles 24/7.

- Planifier et automatiser les mises à jour et les

patchs de sécurité pour réduire les risques.

- Implémenter la politiques de confidentialité

rigoureuses et de solutions de chiffrement des données.

Chapitre I

Présentation

d'Algérie Poste

6

Chapitre I Présentation d'Algérie Poste

La poste est un réseau de communication qui existe

depuis l'Antiquité. Le premier service de courrier public a

été créé en Italie, à Rome, au XIIIe

siècle. En Algérie, la poste est devenue un service important

depuis sa création, le 14 janvier 2002.

Dans ce chapitre, nous allons présenter l'organisme

d'accueil (Algérie Poste), ses missions principales et sa structure.

I.1 Présentation d'Algérie Poste[1]

I.1.1 Définition d'Algérie Poste

Algérie Poste est une entreprise publique

algérienne qui assure ses missions sur l'ensemble du territoire

national, notamment en assurant la gestion des présentations, le

renouvellement et le développement des infrastructures. En application

de la loi 2000-03 du 5 août 2000, le décret exécutif

n° 02-43 du 14 janvier 2002 a créé Algérie Poste, un

EPIC chargé de mettre en oeuvre la politique nationale de

développement des services postaux et des services financiers

postaux.

I.1.2 Algérie Poste en quelques chiffres

Il y a 3668 bureaux de poste en Algérie avec 27.000

employés, 10703 guichets et 1.500.000 transactions par jour avec 1160

guichets automatiques de billets. Elle possède 18.5 millions de comptes

courants postaux, 242 millions d'opérations, 49 000 milliards de fonds

manipulés, 8 millions de cartes millions d'objets et 450.000 colis

traités chaque année. Elle compte 63 centres

spécialisés, 4 centres de colis postaux, 5 électroniques,

1160 GAB, 4.1 millions de comptes CNEP, un centre national de chèque

postaux, 320 centres EMS et 4 667 tournées de distribution quotidiennes.

Plus que le centre national de courrier hybride, il y a 2166 boites aux lettres

sur le vol public, 17 millions d'opérations mandat par an, un centre

national de contrôle de mandats et 5 divisions "mandat", 4 millions

d'opérations d'épargne par an, 7 centres d'épargne et un

centre national de traitement des réclamations. Elle permet

également à ses clients de consulter leur compte en ligne

(CCP).

I.1.3 Historique d'Algérie Poste

Algérie Poste, une entreprise publique

algérienne dynamique, a vu le jour suite à la

réorganisation des postes, télégraphes et

téléphones (PTT). Elle s'est positionnée à

l'avant-garde en lançant le paiement électronique grâce

à des cartes à puce développées par l'entreprise HB

Technologies.

7

Chapitre I Présentation d'Algérie Poste

Parmi ses initiatives notables, Algérie Poste a

introduit la carte Edahabia, une carte bancaire permettant des transactions

financières et commerciales en ligne, des retraits d'argent aux

distributeurs automatiques de billets (DAB) et des règlements d'achats

chez les commerçants équipés de terminaux de paiement

électronique (TPE). La carte est délivrée aux

détenteurs de comptes courants postaux (CCP).En outre, Algérie

Poste a innové en lançant le premier bureau de poste ambulant

à l'occasion du mois de Ramadan. Ce bureau mobile est installé

dans un bus spécialement aménagé pour les services

postaux. De plus, elle a mis en place le virement de compte à compte

(V-CAC) via les DAB, permettant des transferts en temps réel entre tous

les comptes CCP, avec un plafond journalier de 50 000 DA. Enfin, la Poste

algérienne a introduit le service Cardless, qui permet de retirer de

l'argent depuis les DAB sans avoir la carte physique en main, simplement en

utilisant l'application Barid mob. La carte Edahabia peut désormais

être utilisée dans n'importe quel DAB appartenant à une

banque publique ou privée, car elle a été

intégrée au système interbancaire.

Ces événements montrent que Algérie Poste

est une entreprise dynamique qui s'adapte aux besoins de ses clients. Elle

investit dans les nouvelles technologies pour offrir des services de

qualité et accessibles au plus grand nombre.

I.1.4 Missions d'Algérie Poste

Algérie poste a pour objectif d'assurer le

développement des services postaux et des services financiers postaux

qui sont ses deux activités principales.

a. Services postaux

Algérie poste se charge de l'envoi de courriers, de

colis en Algérie, en Afrique, et dans le monde entier en collaboration

avec les autres groupes de postes internationaux.

b. Le courrier

Il s'agit de la distribution, l'envoi, et le transport des :

§ Lettres

- Cartes postales.

- Livres, journaux, imprimés...

- Courrier hybride (impression des chèques).

§ Le colis

Un colis est un objet emballé destiné à

être expédié dont le nom du destinataire et son adresse

sont mentionnés, pour le livrer.

8

Chapitre I Présentation d'Algérie Poste

Algérie poste est la première entreprise qui

assure le transport, le traitement, et l'envoi des colis postaux, Le traitement

est effectué par quatre centres réparties dans les villes

d'Alger, Constantine, Annaba et Oran avec un système de

traçabilité courrier et colis international.

c. Philatélie

Le service philatélie est offert beaucoup plus aux

collectionneurs de timbres, c'est la vente des timbres, des albums, des

enveloppes, et des cartes.

d. L'accusé de réception

Afin de s'assurer que l'objet envoyé a

été livré au destinataire, l'envoi du courrier peut

être suivi d'un accusé de réception envoyé à

l'expéditeur, en colis express ou bien au tarif normal.

e. Services financiers postaux

§ Mandats postaux pour le transfert d'une somme

illimitée d'argent liquide.

§ E-paiement qui est le paiement électronique aux

clients CCP.

§ Les comptes courants postaux ou bien les comptes CCP

qui sont ouverts pour un particulier ou une entreprise ou ont lieux des

opérations de dépôt ou de retrait d'argent.

§ La monétique pour le retrait d'espèces,

la consultation du compte CCP et le versement de compte à compte et

autres services.

§ Chargement mobile et ADSL.

I.2 Présentation de la direction

générale d'Algérie Poste

La direction générale est le noyau

d'Algérie Poste, elle est dirigée par un directeur

général qui est nommé par décret

présidentiel, elle est située à Bab Eazzouar 16024, au lot

N 01, parcelle N 04, Zone d'affaire Structure de la direction

générale d'Algérie Poste. La direction

générale est un immeuble de douze étages :

§ Rez-de-chaussée : La réception.

§ 1er /2eme étage : Direction

centrale de l'informatique et de la sécurité du réseau.

§ 3eme étage : Direction centrale du

patrimoine et des moyens généraux.

§ 4eme étage : Direction centrale des

finances et de la comptabilité.

§ 5eme étage : Direction de la division

courrier et colis.

§ 6eme étage : - Direction centrale des

ressources humaines.

- Direction centrale de la formation et de perfectionnement.

§ 7eme étagé : Direction de la

division monétique et services financiers postaux.

§ 8eme étage : Direction de la division

réseau.

§ 9eme étage : Direction centrale des

marchés.

§ 10eme étage : - Direction

d'infrastructure postales et bâtiments.

Chapitre I Présentation d'Algérie Poste

9

- Direction centrale de la normalisation et de la

qualité.

- Direction centrale des affaires juridiques et des relations

internationales.

- Direction centrale de la communication.

§ 11eme étage : - Direction centrale de

l'inspection.

- Direction centrale de la sûreté interne de

l'établissement et de la

sécurité des installations et de

l'environnement.

- Direction centrale de la stratégie, de l'organisation

et du contrôle de gestion.

- Direction centrale de l'audit et du contrôle interne.

§ 12eme étage : Le bureau du directeur

général.

Figure I.1 Algérie poste

Chapitre I Présentation d'Algérie Poste

10

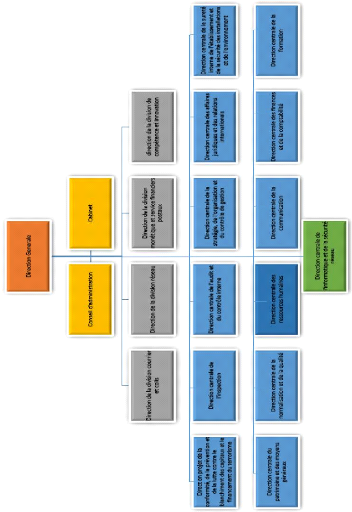

I.2.1 L'organigramme de la direction générale

d'Algérie Poste

Figure I.2 L'organigramme de la direction générale

d'Algérie Poste Direction générale

Direction de la division Direction centrale

Champ d'étude

Chapitre I Présentation d'Algérie Poste

I.3 La direction centrale de l'informatique et de la

sécurité du réseau

La direction centrale de l'informatique et de la

sécurité du réseau est un élément clé

de la direction générale d'Algérie Poste.

Direction centrale de l'informatique et securite reseau

|

|

Responsable

du personnel

Secretariat

S.D de l'exploitation et du soutien technique

|

|

S.D des etudes et devloppement

S.D du reseau et de la securite

D.D soutien

technique

D. d

l'exploitation

D.D etudes et conseption

D. central des infrastructures

D.D la

gouvernance

D. centrale des

infrastructure reseau

telecome et

securite

D.D

devloppment

11

Figure I.3 L'organigramme de la direction centrale de

l'informatique et de la sécurité du

réseau

Direction

Sous-Direction (S.D) Département (D.D) Champ

d'étude

I.3.1 Missions de la direction centrale de

l'informatique et de la sécurité du

réseau[1]

§ Le développement et la mise à jour des

systèmes informatiques d'Algérie Poste. Elle élabore et

met en oeuvre le plan de développement informatique de l'entreprise, en

veillant à ce que les systèmes soient adaptés aux besoins

des clients et des employés.

§ La gestion de l'infrastructure informatique et du

réseau de télécommunications. Elle assure le bon

fonctionnement de l'ensemble des équipements informatiques et de

télécommunications d'Algérie Poste, en veillant à

leur sécurité et à leur disponibilité.

§

Chapitre I Présentation d'Algérie Poste

12

La maintenance des équipements informatiques et

d'énergie. Elle assure la maintenance préventive et corrective

des équipements informatiques et d'énergie d'Algérie

Poste, afin de garantir leur bon fonctionnement.

Ces missions essentielles au bon fonctionnement

d'Algérie Poste, permettent de :

- D'offrir des services de qualité aux clients,

grâce à des systèmes informatiques performants et

sécurisés.

- D'améliorer l'efficacité de ses processus

internes, grâce à l'utilisation des nouvelles technologies.

- De réduire ses coûts, en optimisant

l'utilisation de ses ressources informatiques.

Le premier chapitre de notre étude a introduit

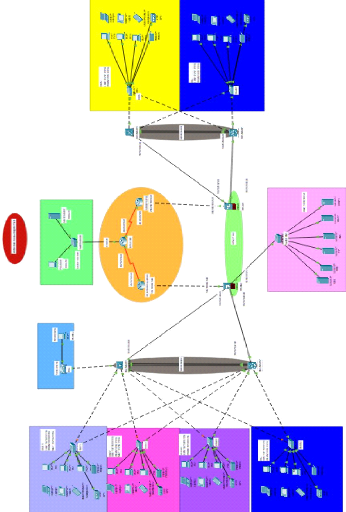

l'organisme d'accueil, ses services variés, et sa structure

globale. Ces détails nous aideront à

appréhender le contexte dans lequel notre étude s'inscrit. Dans

le chapitre suivant, nous aborderons la définition des réseaux

informatiques et leurs concepts fondamentaux. Cette étape posera les

bases théoriques de notre recherche.

Chapitre II

Généralités sur les

réseaux

informatiques

Chapitre II Généralités sur les

réseaux informatiques

14

Les réseaux informatiques sont omniprésents dans

notre vie quotidienne. Ils nous permettent de communiquer, de travailler, de

nous divertir et d'accéder à une multitude d'informations et de

services. Ce chapitre introductif vise à fournir une

compréhension fondamentale des concepts clés des réseaux

informatiques.

II.1 Définition d'un réseau informatique

[2]

Un réseau informatique est un ensemble

d'équipements reliés entre eux pour échanger des

informations. Il permet la communication et le partage de ressources entre les

différents appareils connectés. Les réseaux informatiques

peuvent être utilisés à différentes échelles,

allant d'un réseau local dans une maison ou un bureau, à un

réseau étendu qui relie plusieurs sites ou ordinateurs à

travers le monde.

II.2 Les avantages d'un réseau informatique [2]

Les réseaux informatiques offrent de nombreux avantages,

tant pour les utilisateurs

individuels que pour les organisations. Dont voici quelques-uns

:

- Accès aux ressources à distance

- Centralisation de la gestion

- Économies de coûts

- Partage de données et de fichiers

- Partage de ressources physiques et logiques

- Sauvegarde et récupération des données

Ces avantages font des réseaux informatiques essentiels

pour améliorer la productivité,

la collaboration et l'efficacité des utilisateurs

individuels et des organisations dans leur

ensemble.

II.3 Classification des réseaux informatiques

Les réseaux informatiques peuvent être

classés selon différentes caractéristiques.

- Classification selon l'échelle géographique.

- Classification des réseaux selon la topologie.

- Classification selon le mode de transmission.

- Classification selon l'utilisation.

Chapitre II Généralités sur les

réseaux informatiques

a. Classification des réseaux selon

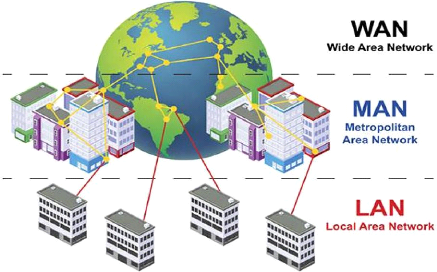

l'échelle géographique [3]

§ Réseaux LAN (Local Area Network) :

Un réseau LAN couvre une petite zone géographique telle

qu'un bureau, un bâtiment ou un campus universitaire.

§ Réseau MAN (Métropolitain Area

Network) :Un réseau MAN est un réseau qui s'étend

sur une zone métropolitaine, généralement une ville ou une

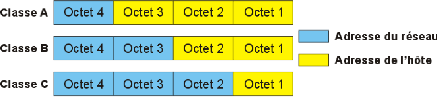

grande agglomération. Sa portée typique est d'environ 50

kilomètres.

§ Réseau WAN (Wide Area Network):

Un réseau WAN couvre une zone géographique beaucoup plus

étendue, pouvant s'étendre sur un pays, un continent, voire le

monde entier. L'exemple le plus courant d'un WAN est Internet.

15

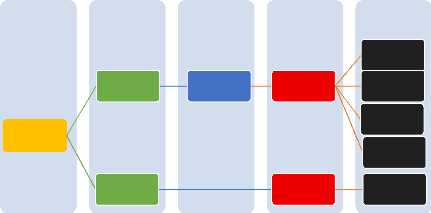

Figure II.1 Classification selon l'échelle

géographique [4]

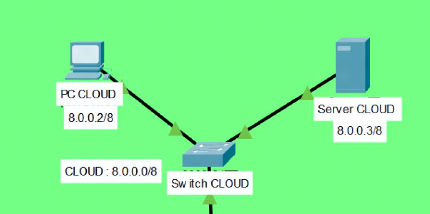

Chapitre II Généralités sur les

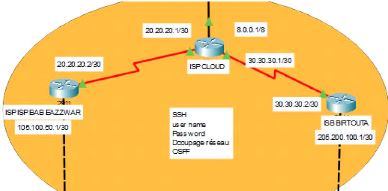

réseaux informatiques

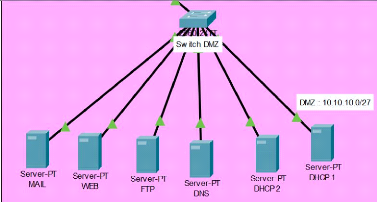

16

b. Classification des réseaux selon la topologie

[5]

Le Tableau II-1 représente les différentes

topologies physiques avec leurs avantages et inconvénients :

Topologie

|

Définition

|

|

Avantages

|

|

Inconvénients

|

|

Bus

|

La topologie en bus est

une configuration

|

-

|

Facilité de mise en oeuvre

|

-

|

Limitation de

bande passante

|

la

|

|

physique d'un réseau où

|

-

|

Coût réduit

|

-

|

Point

|

de

|

|

tous les dispositifs sont

|

-

|

Facilité d'extension

|

|

défaillance unique

|

|

connectés à un câble

unique

|

-

|

Flexibilité

|

-

|

Difficulté dépannage

|

de

|

|

|

|

|

-

|

Sécurité limitée

|

|

Étoile

|

La topologie en étoile est

|

-

|

Fiabilité

|

-

|

Dépendance

|

au

|

|

une configuration

|

-

|

Facilité de

|

|

point central

|

|

|

physique d'un réseau

|

|

dépannage

|

-

|

Coût accru

|

|

|

dans laquelle chaque

dispositif est connecté à

|

-

|

Performance individuelle

|

-

|

Limitation de

distance

|

la

|

|

un point central, souvent un commutateur ou un concentrateur.

|

-

|

Facilité d'extension

|

-

|

Complexité gestion

|

de

|

Anneau

|

La topologie en anneau

est une configuration

|

-

|

Équité des

performances

|

-

|

Point de défaillance unique

|

|

physique d'un réseau

dans laquelle les

|

-

|

Absence de

collisions

|

-

|

Difficulté dépannage

|

de

|

|

dispositifs sont

|

-

|

Simplicité de gestion

|

-

|

Coût du câblage

|

|

|

connectés pour former une boucle fermée.

|

-

|

Tolérance aux

pannes

|

-

|

Limitations de

distance

|

la

|

Maillé

|

La topologie maillée ou

|

-

|

Fiabilité élevée

|

-

|

Coût élevé

|

|

|

en maillage est une

configuration physique

|

-

|

Haute capacité de

bande passante

|

-

|

Complexité gestion

|

de

|

|

17

Chapitre II Généralités sur les

réseaux informatiques

|

d'un réseau dans laquelle

chaque dispositif est

|

-

|

Flexibilité évolutivité

|

et

|

-

|

Consommation d'énergie

|

|

connecté directement à tous les autres

dispositifs

|

-

|

Sécurité renforcée

|

|

-

|

Complexité de mise en oeuvre

|

|

du réseau.

|

|

|

|

|

|

|

Tableau II-1 Classification de topologie physique

II.4 Equipements réseaux [6]

Les équipements réseaux sont des dispositifs

matériels utilisés pour établir, gérer,

sécuriser et optimiser les communications au sein d'un réseau.

Le Tableau II-2 représente les différents

équipements réseaux et leurs rôles :

Equipement

|

Rôle

|

Le niveau de la couche

|

Switch

|

Connaitre l'adresse physique MAC des machines qui sont

connectées.

|

- Couche Liaison des

donner

- Couche Réseau

|

Routeur

(Router)

|

Connecter des réseaux différents, il dispose

d'une table de routage qui permet d'orienter des trames vers le meilleur

chemin.

|

- Couche Réseau

|

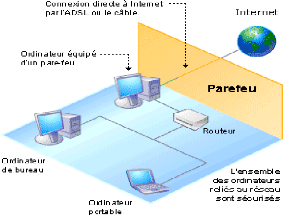

Pare-feu

(Firewall)

|

Filtre et contrôle le trafic réseau entrant et

sortant. Il protège le réseau contre les menaces externes.

|

- Couche Réseaux

|

Serveur

|

Stockage et partage des fichiers.

|

- Couche d'Application

|

PC

|

Ordinateur personnel, est un système

informatique électronique programmable conçu

pour être utilisé par une seule personne.

|

- Couche Physique

|

|

Tableau II-2 Equipements réseaux

Chapitre II Généralités sur les

réseaux informatiques

18

Chapitre II Généralités sur les

réseaux informatiques

II.5 Les médias de transmission [7]

Les médias de transmission sont les supports physiques

utilisés pour transporter les signaux de communication d'un point

à un autre dans un réseau. Voici quelques-uns des principaux

médias de transmission utilisés dans les réseaux

informatiques :

- Câbles à paires torsadées - Câbles

coaxiaux

- Fibre optique

- Ondes radio et sans fil

Il est important de noter que différents médias

de transmission ont des caractéristiques et des performances

différentes, ce qui peut influencer la vitesse de transmission, la

distance maximale de transmission, l'immunité aux interférences

et les coûts associés. Le choix du média de transmission

dépend des exigences spécifiques du réseau, tels que la

bande passante requise, la distance de transmission, l'environnement physique

et les contraintes budgétaires.

II.6 Le routage [8]

Le routage est un processus clé dans les

réseaux informatiques qui consiste à déterminer la

meilleure voie ou le meilleur chemin pour acheminer les données d'un

réseau à un autre. Lorsqu'un paquet de données est

envoyé d'une source vers une destination à travers un

réseau, le routage intervient pour choisir le chemin optimal à

suivre en fonction de différents critères tels que la

disponibilité, la capacité et la performance des liens de

communication.

Les points importants à connaître sur le routage

:

§ Tables de routage : Les routeurs

utilisent des tables de routage pour prendre des décisions sur

l'acheminement des paquets. Les tables de routage contiennent des informations

sur les réseaux voisins, les routes disponibles et les métriques

associées à chaque route.

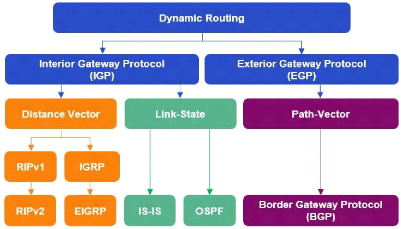

§ Protocoles de routage : Les

protocoles de routage sont des règles et des procédures qui

permettent aux routeurs de partager des informations de routage entre eux et de

mettre à jour les tables de routage. Les protocoles de routage les plus

couramment utilisés sont OSPF, RIP, BGP et EIGRP. Chaque protocole a ses

propres caractéristiques, avantages et cas d'utilisation

spécifiques.

§

19

Routage statique et routage dynamique : Il

existe deux approches principales pour configurer le routage. Le routage

statique consiste à configurer manuellement les routes sur chaque

routeur du réseau. Cela convient aux petits réseaux ou lorsque la

topologie du réseau est stable. En revanche, le routage dynamique

utilise des protocoles de routage pour permettre aux routeurs de

s'échanger automatiquement des informations de routage et d'adapter les

itinéraires en fonction des changements du réseau.

Figure II.2 Protocoles de routage [9]

§ Routage interne et routage externe :

Le routage interne se produit à l'intérieur d'un système

autonome (AS), qui est généralement géré par des

protocoles de routage internes tels que OSPF ou EIGRP. Le routage externe se

produit entre différents systèmes autonomes et il est

géré par des protocoles de routage externe tels que BGP.

§ Routage par défaut : Le

routage par défaut est utilisé lorsque la destination d'un paquet

n'est pas répertoriée dans la table de routage d'un routeur. Dans

ce cas, le routeur envoie le paquet vers une route par défaut

préconfigurée, généralement la passerelle par

défaut, qui est la voie de sortie par défaut pour les paquets

sans destination spécifique.

II.7 Les modèles de communication

réseau

Il existe différents modèles de communication

réseau qui décrivent les différentes couches et les

protocoles utilisés pour permettre la communication entre les

dispositifs connectés à un réseau. Les deux modèles

les plus couramment utilisés sont le modèle OSI et le

modèle TCP/IP.

Chapitre II Généralités sur les

réseaux informatiques

II.7.1 Le modèle OSI (Open System Interconnections)

[10] [11]

Le modèle OSI est un modèle de

référence qui fournit une architecture conceptuelle pour la

conception et l'interconnexion des systèmes de communication

informatique. Il a été développé par l'ISO dans les

années 1980 et il est largement utilisé pour décrire les

différentes couches et les protocoles de communication utilisés

dans les réseaux informatiques.

Chaque couche du modèle OSI est conçue pour

fonctionner de manière indépendante des autres, avec des

interfaces normalisées pour faciliter l'interopérabilité

entre les différents systèmes. L'approche en couches du

modèle OSI permet de séparer les problèmes de

communication en tâches plus gérables et facilite le

développement, la maintenance et le dépannage des réseaux

informatiques.

20

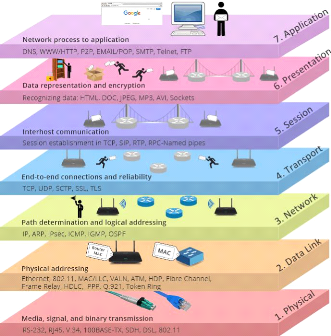

Figure II.3 Couches du modèle OSI

Chapitre II Généralités sur les

réseaux informatiques

21

Le Tableau II-3 représente les différentes couches

du modelé OSI et leurs rôles, ainsi que le matériel de

chaque couche et le type de protocole utilisé :

Nom de la

couche

|

Le rôle

|

Unité

d'échange

|

Matériel à ce

niveau

|

Type

protocole

|

Physique

|

Définir les caractéristiques physiques de la

transmission des données.

|

Bits

|

- Hub

- Support physique d'interconnexion

|

- Token

Ring

- Ethernet

|

Liaison de

données

|

Gérer la transmission des données brutes sur le

support physique et fournir des mécanismes de détection et de

correction d'erreurs.

|

Trame

|

- Switch

|

- HDLC - PPP

|

Réseau

|

Responsable du routage des paquets à travers le

réseau et de la gestion des adresses IP.

|

Paquet

|

- Routeur

|

- ARP

- RARP

|

Transport

|

Assurer la livraison fiable des données et fournit des

mécanismes de contrôle de flux et de correction d'erreurs.

|

Segment

|

/

|

- TCP

- UDP

|

Session

|

Établir, maintient et terminer les connexions entre les

applications.

|

Donnes

|

/

|

- DHCP - DNS

|

|

Chapitre II Généralités sur les

réseaux informatiques

Présentation

|

Gérer la représentation des données, leur

compression et leur chiffrement.

|

Donnes

|

/

|

- SMTP - SSH

|

Application

|

Permettre aux applications d'accéder au réseau et

fournit des services de haut niveau

|

Donnes

|

/

|

- HTTP

- FTTP

|

|

Tableau II-3 Couchs du modèle OSI

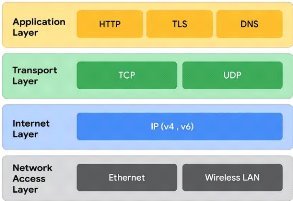

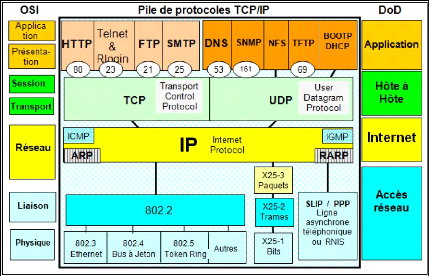

II.7.2 Modèle TCP/IP [12]

Le modèle TCP/IP est un modèle de communication

réseau utilisé sur Internet et dans la plupart des réseaux

informatiques. Ce modèle est largement utilisé car il est simple,

efficace et adapté à l'environnement d'Internet.

22

Figure II.4 Couches du modèle TCP/IP [13]

Chapitre II Généralités sur les

réseaux informatiques

23

Le Tableau II-4 représente les différentes couches

du modelé TCP/IP avec une brève description des services rendu

ainsi que les types des protocoles :

Nom de la

couche

|

Description de service rendu par la couche

|

Type

Protocole

|

Accès

Réseau

|

Cette couche correspond à la couche liaison de

données et physique du modèle OSI. Elle gère les

détails spécifiques à la technologie de réseau

utilisée.

|

- Ethernet

- CSMA/CD

|

Réseau

|

Elle correspond à la couche réseau du

modèle OSI et elle s'occupe du routage des paquets IP à travers

le réseau.

|

- IP

- ICMP

|

Transport

|

Elle correspond à la couche transport du modèle

OSI. Le protocole TCP assure une transmission fiable des données, tandis

que l'UDP permet une transmission non fiable mais plus rapide.

|

- TCP - UDP

|

Application

|

Elle intègre les couches session, présentation

et

application du modèle OSI. Elle fournit des protocoles

et des services pour les applications telles que HTTP, FTP, DNS, SMTP, etc.

|

- HTTP - FTP

|

|

Tableau II-4 Couches du modèle TCP/IP

Ces modèles de communication réseau fournissent

une structure et un cadre pour la conception, le développement et le

fonctionnement des réseaux informatiques. Ils permettent d'organiser les

différentes fonctionnalités et les protocoles de communication en

couches distinctes, facilitant ainsi la compréhension, l'interconnexion

et l'interopérabilité des systèmes sur un

réseau.

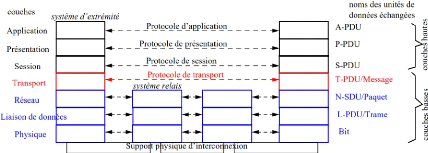

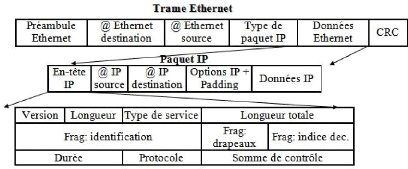

II.7.3 Unités de transmission [14]

Dans le modèle OSI, il existe différents types

d'unités de transmission utilisées pour la communication entre

les différentes couches du modèle. Voici les principaux types

d'unités de transmission :

§ Bit : L'unité de transmission

la plus fondamentale est le bit, qui représente un 0 ou un 1 au niveau

électrique.

§ Trame : La couche liaison de

données utilise des trames pour encapsuler les données provenant

de la couche réseau. Une trame est une unité de transmission

Chapitre II Généralités sur les

réseaux informatiques

24

qui comprend des données, ainsi que des informations de

contrôle et de synchronisation.

§ Paquet : La couche réseau

utilise des paquets pour transporter les données d'un noeud à un

autre à travers le réseau. Un paquet est une unité de

transmission qui comprend les données à transmettre, ainsi que

des informations d'adressage et de routage.

§ Message (Segment) : La couche

transport utilise des segments pour diviser les données en unités

plus petites avant de les transmettre à la couche réseau. Un

segment est une unité de transmission qui comprend une partie des

données à transmettre, ainsi que des informations de

contrôle et de séquencement.

Il est important de noter que les différents types

d'unités de transmission sont utilisés à des niveaux

différents du modèle OSI. Par exemple, la couche physique traite

les bits, la couche liaison de données utilise des trames, la couche

réseau utilise des paquets et la couche transport utilise des

segments.

Figure II.5 Unités de transmission [15]

II.7.4 L'encapsulation [16]

L'encapsulation est un processus essentiel dans les

réseaux informatiques qui enveloppe les informations d'un protocole

à un autre, garantissant une transmission organisée et

sécurisée à travers le réseau. Cela

nécessite de regrouper les données et les méthodes dans

une structure, offrant ainsi un accès direct aux données par une

autre façon que les services proposés. L'utilisation d'Internet

protocole (IP) et de protocoles de transport tels que le protocole de

datagramme d'utilisateur et le protocole de contrôle de la transmission

(TCP) est la méthode d'encapsulation la plus répandue. Les

informations supplémentaires à chaque protocole sont

ajoutées grâce à l'encapsulation, ce qui facilite

Chapitre II Généralités sur les

réseaux informatiques

25

la transmission de données au sein du réseau. On

utilise fréquemment l'encapsulation dans le modèle OSI et la

suite de protocoles Internet [16].

Figure II.6 Schéma explicatif d'encapsulation [17]

II.8 Adressage [18] [9]

L'adressage permet d'identifier de manière unique les

dispositifs connectés à un réseau.

II.8.1 Types d'adressage

Il existe différents types d'adressage utilisés

dans les réseaux, notamment :

§ Adressage de port : L'adressage de

port est utilisé pour identifier les applications ou les services

spécifiques s'exécutant sur un dispositif. Dans les protocoles de

communication tels que TCP ou UDP, les ports sont utilisés pour

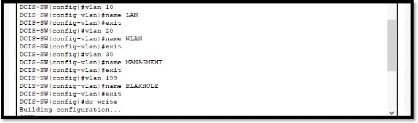

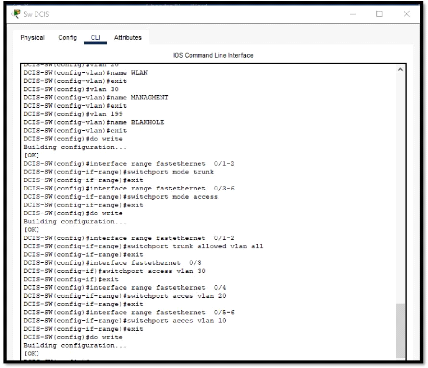

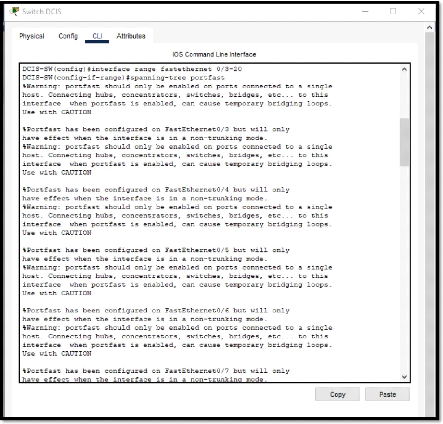

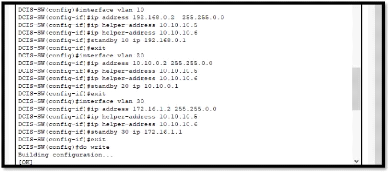

acheminer les données vers les applications appropriées. Les