République Algérienne Démocratique

et Populaire

Ministère de l'Enseignement Supérieur et de la

Recherche Scientifique

Faculté des Sciences Exactes et Sciences de la

Nature et de la Vie

Université de Tébessa

Département des mathématiques et

informatique

MEMOIRE DE MASTER

Domaine: Informatique

Filière : Mathématiques /

Informatique

Option : Réseaux et

sécurité informatique

THèME :

L'impact des attaques sur la fiabilité

du routage dans les réseaux Ad Hoc

Présenté par :

Melle Hanane BOUKHALFA. Mme

Nadjette MOUICI.

Devant le jury:

Président : Mr Tarek NOUIOUA.

M.A.A Université de Tébessa

Encadreur : Mr Rachid MAHMOUDI. M.A.A

Université de Tébessa

Examinateur : Mr Samir TAG. M.A.A

Université de Tébessa

Date de soutenance : 29/05/2016.

Note : Menton :

Remerciements

Nous tenons tout d'abord à remercier notre encadreur

monsieur Rachid MAHMOUDI pour la confiance qu'il nous a

accordée, ainsi que pour toute l'aide et tous les encouragements qu'il

nous a apporté dans les moments les plus difficiles.

Nous adressons nos sincères remerciements à tous

les professeurs et tout le personnel de département mathématiques

et d'informatiques, et surtout les membres de jury, pour son rôle

d'examinateur.

Nous remercions également nos familles ainsi que nos amis

pour leurs soutiens durant toute la période de rédaction de ce

mémoire.

Résumé

Réseau Mobile Ad Hoc (MANET) est l'un des domaines le

plus vaste pour la recherche et l'examen du réseau sans fil. Les

réseaux Ad Hoc sont des noeuds mobiles communiquent sans infrastructure,

à travers des ondes radio. Ces réseaux sont utilisés dans

plusieurs domaines comme les applications militaires, les opérations de

secours, les applications industrielles, les réseaux

véhiculaires...etc. Une exigence essentielle dans MANET est la

sécurité des réseaux, les réseaux Ad Hoc plus

vulnérable aux différentes attaques telles que l'attaque par

l'inondation (Flooding). L'inondation de réseau est un type de

déni de service (DoS) sur MANET. Son but peut conduire à des

surcharges dans le réseau, ce qui permet une dégradation des

performances, à cause de circulation des paquets non valides. Dans ce

mémoire nous allons essayer de réaliser ce type d'attaque «

RREQ Flooding » sous le protocole réactif AODV. Nous avons

analysé dans ce travail l'impact de cette attaque en utilisant le

simulateur OPNET. Les tests montrent que ce type d'attaque peut dégrade

la performance du réseau jusqu'à 600%.

Mots clés : réseau, protocole

de routage, AODV, OPNET, Sécurité, AD HOC, Flooding,

simulation.

Abstract

Mobile Ad Hoc Network (MANET) is one of the largest areas for

research and review of the wireless network. Ad Hoc networks of mobile nodes

communicate without infrastructure, through radio waves. These networks are

used in many fields such as military applications, emergency operations,

industrial application, vehicular networks.... An essential requirement in

MANET is the security of Ad Hoc networks, Ad Hoc networks more vulnerable to

various attacks such as the attack by inundation (Flooding). Flooding is a type

of denial of service (DoS) on MANET. Its purpose can lead to overloading of the

network, enabling performance degradation, due to movement of invalid packets.

In this paper we will try to achieve this type of attack RREQ Flooding as

reactive AODV protocol. We analyze in this work the impact of this attack by

using the OPNET simulator. Tests show that this type of attack can degrade

network performance up to 600%.

Key words: Network, Protocol of routing,

AODV, OPNET, Security, Ad Hoc, Flooding, simulation.

ÕÜÜÜÜÜÜÜÜÜÜÜÜÎÜÜÜÜÜÜÜÜÜÜÜÜáÜÜÜÜÜÜÜÜÜÜã

|

.ÉíßáÓáÇáÇ

ÊÇßÈÔáÇ

ÑÇÈÊÎÇæ

|

ËÍÈá

|

Ç ÊáÇÇÌã

|

ÚÓæ äã

ÉÏÍÇæ íå )MANET( Ad Hoc

|

ÉßÑÍÊã áÇ

ÉßÈÔáÇ

|

åÐå

.æíÏÇÑáÇ

ÊÇÌæã ÞíÑØ

äÚ ÉíÊÍÊ

ÉíäÈ äæÏÈ

ÇåäíÈ Çãí

ÉáÕÊã

ÉßÑÍÊãáÇ Ï Þ

ÚáÇ äã

ÉÚæãÌã äÚ

ÉÑÇÈÚ íå Ad

HocÊÇßÈÔ ...

ÊÇÈßÑãáÇ Ê

ÇßÈÔ æ É

íÚÇäÕáÇ

ÊÇÞíÈØÊáÇæ

ÆÑÇæØáÇ

ÊÇíáãÚæ

ÉíÑßÓÚáÇ

ÊÇÞíÈØÊáÇ

áËã

ÊáÇÇÌãáÇ äã

ÏíÏÚáÇ í

ÉáãÚÊÓã

ÊÇßÈÔáÇ

ãæÌåáÇ áËã

ÊÇãæÌå ÉÏÚ

äã íäÇÚÊ Ad Hoc

ÊÇßÈÔ .Ad Hoc

ÊÇßÈÔáÇ äãÇ

æå MANET ÊÇßÈÔ í

ãåã ÌÇíÊÍÇ

ÎáÇ ÉßÈÔáÇ í

ÊÇäÇÖíáÇ .)Flooiing(

ÊÇäÇÖíáÇ

ãæÌå áËã

ÉáÊÎã áÇ

ÊÇãÌåáá

ÉÖÑÚ ÑËß

ÊÇßÈÔáÇ

åÐåæ )Flooiing(

ÊÇäÇÖíáÇÈ

|

ÉßÑÍ

ÈÈÓÈ ÁÇÏáÇ

ÑæåÏÊ ìáÇ

ÍãÓí Çãã

ÉßÈÔáÇ

|

áÇÞËÅ ìáÅ

ÏæÞí ä äßãí

åäã

|

Ïå áÇ .

|

MANET í )DoS(

ÉãÏÎáÇ äã

äÇãÑÍ æå

|

|

.

|

ÉÍáÇÕáÇ

|

ÑíÛ

ãÒÍáÇ

|

áãÚáÇ ÇÐå

í ÇäááÍ .AODV

áæßæÊæÑÈáÇ

ÞÇØä ÊÍÊ "RREQ Flooiing"

ãæÌåáÇ äã

ÚæäáÇ ÇÐå

ÁÇÔäÇ

ÇäáæÇÍ

ÉÑßÐãáÇ åÐå

í

|

ÚÌÇÑÊ ìáÅ

íÏÄí ä äßãí

|

ÊÇãÌåáÇ

äã ÚæäáÇ ÇÐå

ä ÈÑÇÌÊáÇ

ÊÊÈË ÏÞæ

|

OPNET

|

ÉÇßÇÍãáÇ

|

ÌãÇäÑÈ

|

ãÇÏÎÊÓÇÈ

ãæÌåáÇ ÇÐå

|

ÑíËÊ

|

ÏíÌáÇ

ÁÇÏáÇ

ÉßÈÔáá

.

%

600

ìÊÍ áÕÊ

ÉÈÓäÈ

:ÉíÍÇÊãáÇ

ÊÇãáßáÇ

,ô1SLN.a1I

,c.,1:31-41 Ad Hoc

ÉíÇãÍáÇ OPNET

AODVåíÌæÊáÇ

áæßæÊæÑÈ

ÉßÈÔ

Liste des figures

Chapitre 1 Généralités sur les

Réseaux AD HOC et Les Protocoles de routage

Figure 1.1 Classification des réseaux

de communication . 4

Figure 1.2 Réseau sans fils.

5

Figure 1.3 Type des réseaux sans fil

5

Figure 1.4 Mode avec infrastructure

6

Figure 1.5 Mode sans infrastructure

6

Figure 1.6 Type des réseaux sans fils.

7

Figure 1.7 Exemple d'un réseau Ad Hoc

simple. 8

Figure 1.8 Changement de la topologie d'un

réseau Ad Hoc 9

Figure 1.9 Les applications militaires

11

Figure 1.10 Les opérations de secours

12

Figure 1.11 Quelques domaines d'application

pour les RCSF 12

Figure 1.12 Noeuds représentes les

réseaux VANET 13

Figure 1.13 Les protocoles de routage dans

les MANET 14

Figure 1.14 Fonctionnement de protocole AODV

15

Figure 1.15 Exemple d'établissement de

route entre 1 et 5 16

Figure 1.16 Les deux requêtes RREQ et

RREP utilisées dans le protocole AODV 17

Figure 1.17 Fonctionnement du DSR

18

Figure 1.18 Fonctionnement du DSR entre 1 et

5 19

Figure 1.19 Exemple d'un réseau Ad Hoc

21

Figure 1.20 Mise à jour

incrémentale. 21

Figure 1.21 Mise à jour

complète (full dump). 22

Figure 1.22 Diffusion par inondation

classique vs inondation par relais multipoints 23

Figure 1.23 Une zone de routage.

24

Chapitre 2 Sécurité et Attaques des

réseaux Ad Hoc

|

Figure 2.1 Classification des attaques dans

les réseaux Ad Hoc par rapport aux couches

OSI .

|

31

|

Figure 2.2 Attaque passive

32

Figure 2.3 Attaque passive

32

Figure 2.4 Attaque externe

33

Figure 2.5 Attaque interne

33

Figure 2.6 Exemple de l'attaque du trou noir

35

Figure 2.7 Attaque WormHole dans MANET

36

Chapitre 3 Simulation et simulateur

Figure 3.1 Interface de simulateur NS-2

43

Figure 3.2 Interface de simulateur OMNet++

45

Figure 3.3 L'interface graphique de

simulateur J-Sim 46

Figure 3.4 L'interface de simulateur OPNET

47

Figure 3.5 Domaine de modélisation de

OPNET 48

Chapitre 4 Attaque par inondation dans Réseau Ad

Hoc

Figure 4.1 Mécanisme d'inondation

52

Figure 4.2 Attaque par inondation (Flooding)

53

Figure 4.3 L'attaque Hello Flooding

54

Figure 4.4 L'attaque RREQ Flooding

54

Figure 4.5 L'attaque DATA Flooding

55

Figure 4.6 Cas 1, un attaquant inonde les

paquets RREQ avec adresse source redondant 57

|

Figure 4.7 Cas 2, Un attaquant inonde les

paquets RREQ avec des adresses sources

différentes. .

|

57

|

Figure 4.8 Cas 3, Un attaquant inonde beaucoup

de paquets de données. 57

Figure 4.9 Sous-cas 4-1, Une attaque

concertée est menée en combinant cas 1 et 3

58

Figure 4.10 Sous-cas 4-2, Une attaque

concertée est menée en combinant cas 2 et 3

58

Figure 4.11 L'attaque de Flooding.

60

Figure 4.12 Modèle de L'attaque Flooding

(H noeud attaquant). . 61

Chapitre 5 L'impact de l'attaque RREQ Flooding sur la

fiabilité de protocole de routage AODV dans les réseaux Ad

Hoc.

Figure 5.1 l'attaque Flooding

64

Figure 5.2 Nouveau projet sous OPNET

66

Figure 5.3 Création de topologie sous

OPNET 66

Figure 5.4 Historique de configuration de ce

réseau sous OPNET 67

Figure 5.5 L'interface de projet

67

Figure 5.6 Paramètre par Défaut

d'un noeud. 68

Figure 5.7 Paramètre d'un noeud source.

68

Figure 5.8 Métriques Globales.

69

Figure 5.9 Fenêtre

d'exécution. 70

Figure 5.10 Graphe des résultats.

70

Chapitre 6 Tests et résultats

Premier scénario

Figure 6.1 Trafic reçu routé

par AODV (Packets/sec). 75

Figure 6.2 Total des paquets perdus.

75

Figure 6.3 Total route demande paquets

envoyés. 76

Figure 6.4 Bout en bout (sec)

76

Figure 6.5 Charge de réseau (bits

/sec) 77

Figure 6.6 Débit (bits/sec)

77

Deuxième scénario

Figure 6.7 Trafic reçu router par AODV

(Packets/sec) 79

Figure 6.8 Total des paquets perdus.

79

Figure 6.9 Total route demande paquets

envoyés. 80

Figure 6.10 Bout en bout (sec)

80

Figure 6.11 Charge de réseau (bits

/sec) 81

Figure 6.12 Débit (bits/sec).

81

Troisième Scénario

Figure 6.13 Trafic reçu routé

par AODV (Packets/sec). 83

Figure 6.14 Total des paquets perdus.

83

Figure 6.15 Total route demande paquets

envoyés. 84

Figure 6.16 Bout en bout (sec)

84

Figure 6.17 Charge de réseau (bits

/sec) . 85

Figure 6.12 Débit (bits/sec)

85

Liste des tableaux

Chapitre 1 Généralités sur les

Réseaux AD HOC et Les Protocoles de routage

Tableau 1.1 Les avantages et les

inconvénients d'un réseau sans fil . 7

Tableau 1.2 Comparaison entre les deux types

des réseaux sans fil 13

Tableau 1.3 Table de routage du noeud M1 du

graphe de la figure 1.19 21

Tableau 1.4 Comparaison entre les protocoles

proactifs, réactifs et hybride . 25

Tableau 1.5 Tableau comparatif des

différents protocoles de routage Ad Hoc . 26

Chapitre 2 Sécurité et Attaques des

réseaux Ad Hoc

Tableau 2.1 Comparaison entre les

différentes attaques 36

Chapitre 3 Simulations et simulateurs

Tableau 3.1 Les simulateurs réseaux ..

41

Tableau 3.2 Les principaux composants .

44

Tableau 3.3 Comparaison entre

différents simulateurs réseaux 49

Chapitre 6 Tests et résultats

Tableau 6.1 Paramètre de premier

scénario de la simulation . 74

Tableau 6.2 Paramètres de

deuxième scénario de la simulation 78

Tableau 6.3 Paramètre de

troisième scénario de la simulation .. 82

Table des matières

Introduction générale 1

Problématique 2

Objectifs 2

Chapitre1 : Généralités sur les

Réseaux AD HOC et Les Protocoles de routage

1. Introduction 4

2. Réseaux Informatiques 4

3. Réseaux sans fil 5

3.1. Définition 5

3.2. Type des réseaux sans fil 5

3.2.1. Réseaux avec infrastructure ....

6

3.2.2. Réseaux sans infrastructure 6

3.3. Avantages et inconvénients des réseaux sans

fil 7

4. Différentes technologies sans fil

7

5. Réseaux Ad Hoc .... 8

5.1. Historique 8

5.2. Définition 8

5.3. Caractéristiques des réseaux Ad Hoc

8

5.4. Avantages et les inconvénients des réseaux Ad

Hoc 10

5.4.1. Avantage des réseaux Ad Hoc 10

5.4.2. Inconvénients des réseaux Ad Hoc

10

5.5. Domaines d'applications des réseaux mobiles Ad Hoc

11

6. Comparaison entre les deux types de réseaux sans fil

13

7. Routage dans les réseaux Ad Hoc 14

7.1. Classification des protocoles de routage dans les

réseaux Ad Hoc 14

7.1.1. Protocoles réactifs . 14

a. Le protocole AODV (Ad Hoc On-demand Distance Vector)

15

b. Le protocole DSR (Dynamic Source Routing)

18

7.1.2. Protocoles proactifs .... 20

a. Le protocole DSDV (Destination Sequenced Distance Vector)

20

b. Le protocole OLSR (Optimized Link State Routing Protocol)

23

7.1.3. Protocoles hybrides .. 24

a. Le protocole ZRP (Zone Routing Protocol)

24

8. Comparaison 25

8.1. Comparaison entre type de routage 25

8.2. Comparaison entre les protocoles de routage

26

9. Conclusion 27

5.1.2. Simulateurs Open Source 41

Chapitre2 : Sécurité et Attaques des

réseaux Ad Hoc

1. Introduction 29

2. Sécurité informatique 29

3. Sécurité dans les réseaux informatiques

29

3.1. Définition 29

3.2. Besoins de sécurité Ad Hoc

29

4. Vulnérabilités et l'attaques dans les

réseaux Ad Hoc .... 30

4.1.Classification des attaques dans les réseaux Ad Hoc .

31

4.1.1.Attaque passive ou active ..... 32

4.1.2.Attaque externe ou interne 33

4.1.3.Attaque individuelle ou attaque distribuée .

34

5. Principes d'attaques et d'attaquants 34

6. Présentation de quelques attaques

35

a. Usurpation d'identité (Spoofing)

35

b. Les dénis de services (DOS) 35

c. Attaque du trou noir (blackhole) 35

d. Les attaques trou de ver (Wormhole) 36

e. Brouillage (jamming) 36

7. Comparaison entre les différentes attaques

36

8. Exigences de sécurité des réseaux Ad Hoc

37

8.1. Caractéristiques des noeuds . 37

8.2. Gestion de l'énergie 37

8.3. Caractéristiques du réseau

37

8.4. Technologie sans fil 37

8.5. Mobilité 37

8.6. Configuration 37

9. Classification des Solutions de sécurité

38

9.1.Le niveau organisationnel 38

9.2.Le niveau physique 38

9.3.Le niveau protocolaire 38

10. Conclusion 38

Chapitre3 : Simulations et simulateurs

1. Introduction 40

2. Simulation 40

3. Simulateur 40

4. Simulation de réseau et un simulateur

40

5. Type des simulateurs 41

5.1. Simulateurs commerciaux et open source

41

5.1.1. Simulateurs commerciaux 41

5.2. Complexe Ou simple 42

6. Simulateurs réseaux les plus utilisés

42

6.1. NS2 (Network Simulator-2) . 42

6.1.1. Présentation du Simulateur NS-2

42

6.1.2. Avantages NS-2 . 43

6.1.3. Les composants disponibles dans NS-2

44

6.2. OMNet++ (Objective Modular Network Testbed in C++)

44

6.2.1. Présentation du Simulateur OMNet +

44

6.2.2. Composants OMNet++ 45

6.3. J-Sim (Java Simulator) 45

6.3.1. Présentation du Simulateur J-Sim .

45

6.3.2. Composants de J-Sim 46

6.4. OPNET(Optimized Network Engineering Tools)

47

6.4.1. Présentation du Simulateur OPNET

47

6.4.2. Domaines de modélisation de Simulateur OPNET

48

7. Comparaison entre quelques simulateurs

49

8. Critères de choix d'un simulateur

49

9. Conclusion 50

Chapitre4 : Attaque par inondation (Flooding) dans

Réseau Ad Hoc

1. Introduction . 52

2. L'inondation 52

3. Les attaques par inondation (Flooding)

53

4. Types d'attaques par inondation (Flooding)

53

4.1. But de l'attaque Flooding 53

4.2. Type de Flooding .. 54

4.2.1. Hello Flooding 54

4.2.2. RREQ Flooding .. 54

4.2.3. Data Flooding . 55

5. Des vulnérabilités dans AODV

55

6. Effets de Flooding 56

6.1.affecter les performances dans un tampon (buffer)

56

6.2.Dégrade la performance dans l'interface sans fil .

56

6.3.Dégrader les performances dans des paquets RREQ

56

6.4.Dégrade la performance dans la durée de vie de

MANET . 56

7. Travaux connexes 56

8. Contribution . 62

9. Conclusion 62

Chapitre5 : L'impact de l'attaque RREQ Flooding sur la

fiabilité de protocole de routage AODV dans les réseaux Ad

Hoc.

1. Introduction 64

2. Création de l'attaque Flooding sous OPNET MODELER .

64

2.1. Simulation de l'attaque 64

2.2. Simulation d'un attaquant . 65

2.3. Réalisation sous OPNET 14.5 65

3. Conclusion 71

Chapitre6 : Tests et résultats

1. Introduction 73

2. Métriques pour analyser l'impact

73

2.1.Métriques AODV 73

2.2. Métriques Wireless LAN . 74

3. Simulation et Résultats 74

3.1. Premier scénario 74

3.1.1. Les Graphes d'AODV dans le premier scénario .

75

3.1.2. Les graphes de Wireless dans le premier scénario

76

3.2. Deuxième scénario 78

3.2.1.Graphes d'AODV dans deuxième scénario .

79

3.2.2.Graphes de Wireless dans deuxième scénario .

80

3.3.Troisième Scénario . 82

3.3.1. Graphes d'AODV dans le troisième scenario

82

3.3.2.Graphes de Wireless dans deuxième scénario

84

4. Conclusion . 86

Conclusion générale 87

perspectives 88

Référence Bibliographique

Liste d'abréviation

ACA Autonome Component Architecture.

AHFA Ad Hoc Flooding Attack.

AODV Ad Hoc On-demand Distance Vector.

ATM Asynchronous Transfer Mode.

CBQ Class Based Queuing.

CBR Constant Bit Rate.

CSMA/CA Carrier Sense Multiple Access with

Collision Avoidance.

CSMA/CD Carrier Sense Multiple

Access/Collision Detection.

DDoS Distributed Denial of services.

DoS Denial of services.

DRR Disaster Risk Reduction.

DSDV Destination Sequenced Distance

Vector.

DSR Dynamic Source Routing.

DVMPR Destination Sequenced Multi Point

Relay.

FAP Flooding Attack Prevention.

FDDI Fiber Distributed Data Interface.

FTP File Transfert Protocol.

GPRS General Packet Radio Service.

GSM Global System for Mobile

Communications.

GSR Global State Routing.

GUI Graphical User Interface.

HLA high Level Architecture.

IEEE Institute of Electrical and Electronics

Engineers.

IERP IntEr zone Routing Protocol.

INET Inter networking.

IP Internet Protocol.

J-SIM Java Simulator.

MAC Media Access Control.

MAC-OS Macintosh Operating System.

MANET Mobile Ad Hoc Network.

MPR Multi Point Relay.

NED Network Editor Graphic.

NS Numéro de séquence.

NS-2 Network Simulator-2.

OLSR Optimized Link State Routing

Protocol.

OMNET++ Objective Modular Network Tested in

C++.

OPNET Optimized Network Engineering Tools.

OSI Open System Interconnexion.

OTcl Object Tool Command Language.

PDA Personal Digital Assistant.

Perl Practical Extraction and Report

Language.

PRNET Packet Radio Network.

QoS Quality Of Service.

RCSF Réseaux de Capteurs Sans Fils.

RCSF Réseau de Capteur Sans Fil.

RERR Route Error Message.

RREP Route Reply Message.

RREQ Route Request Message.

RRFA Route Request Flooding Attack.

RTP Real-time Transport Protocol.

RUV Run User Virtual.

SRM Scalable Reliable Multicast.

SURAN Survivable Adaptative Radio Network.

TC Topology Control.

Tcl Tool Command Language.

TCP Transmission Control Protocol.

TelNet Telecommunication Network.

UDP User Data Protocol.

UIT Union Internationale des

Telecommunications.

UMTS Universal Mobile Telecommunications

System.

VANET Vehicule Ad Hoc Network.

VoIP Voice Over Internet Protocol.

WIFI Wireless Fidelity.

WIMAX Worldwide Interoperability for

Microwave Access.

WLAN Wireless Local Area Network.

WMAN Wireless Metropolitan Area Network.

WPAN Wireless Personal Area Network.

WWAN Wireless Wide Area Network.

ZRP Zone Routing Protocol.

Introduction générale :

Le développement de la technologie sans fil ouvre de

nouvelles perspectives dans le domaine des télécommunications.

Les réseaux mobiles basés sur la technologie sans fil connaissent

aujourd'hui une forte expansion. Les réseaux mobiles (MANET) offrent une

grande flexibilité d'emploi, ils permettent aux utilisateurs de se

déplacer librement tout en continuant normalement leurs

communications.

Il existe deux types de réseaux mobiles, les

réseaux mobiles avec infrastructure et les réseaux mobiles Ad

Hoc. Les réseaux Ad Hoc en contrepartie n'ont besoin d'aucune

infrastructure fixe préexistante.

Les noeuds se déplacent librement dans une certaine

zone géographique et forment ensemble d'une manière dynamique un

réseau interconnecté. Pour pouvoir communiquer entre eux chaque

unité mobile doit jouer le rôle d'un routeur et d'un terminal, et

doit retransmettre les paquets des autres unités mobiles.

En effet à cause de la mobilité des noeuds il

est très difficile de localiser une destination à un instant

donné. Plusieurs protocoles de routage pour les réseaux Ad Hoc

ont été développés, chaque protocole essaye de

maximiser les performances du réseau. Les algorithmes de routage pour

les réseaux Ad Hoc peuvent se classer en trois catégories, les

protocoles proactifs, les protocoles réactifs et les protocoles

Hybrides.

Les protocoles de routage Ad Hoc offrent un grand

problème de sécurité entre les entités

communiquées. Les réseaux Ad Hoc sont vulnérables à

différents types d'attaques, comme les attaques d'inondation, Trou noir,

trou de ver, etc., qui sont lancés forcement avec des noeuds

malveillants ou attaquants. Il n'existe pas des études complètes

sur l'impact de ces attaques dans les réseaux Ad Hoc, On a

décidé dans notre mémoire d'entamer le sujet des effets de

l'attaque Flooding sur la fiabilité de routage dans les réseaux

Ad Hoc.

? Problématique

Le grand problème qui se trouve dans le réseau

Ad Hoc, est la sécurité. Notre étude offre principalement

une analyse sur l'impact des attaques sur la fiabilité du routage dans

les réseaux ad hoc. Parmi les attaques qui peut toucher la

sécurité des réseaux Ad Hoc, est l'attaque de Flooding,

parce qu'elle dégrade le bon fonctionnement des réseaux Ad

Hoc.

On peut résumer la problématique de notre travail

comme suit :

- Comment créer un réseau Ad Hoc et activer le

protocole AODV dans ce réseau, et générer une attaque

Flooding sur ce réseau?

- Quelles sont les métriques appropriées pour

analyser l'impact de dégradation de la performance de réseau

attaqué par Flooding?

- Quelle est la méthode utilisée pour

détecter l'impact de cette attaque sur le réseau ?

- Identification de différents paramètres influant

sur la puissance de l'attaque et l'attaquant ?

2

? Objectif de ce travail

Dans le cadre de ce mémoire, nous nous

intéresserons au problème de sécurité dans les

réseaux Ad Hoc et en particulier le problème de Flooding. Dans

cette vision nous allons essayons d'analyser ce problème par approche de

simulation sous OPNET, par les étapes suivantes :

- Création et simulation de l'attaque Flooding,

(inondation de réseau par des paquets à des destinations hors

réseau) sur un réseau Ad Hoc routé par le protocole de

routage réactif AODV.

- Analyser l'impact de cette attaque à travers des

métriques de performances.

- Comparaison des résultats de simulation par des

scénarios sans attaques et d'autres avec attaques, pour démontrer

ces effets sur Ad Hoc,

- Création de plusieurs scenarios en modifiant à

chaque fois un paramètre tel que nombre d'attaquants, nombre de fois de

tentative de découverte de route.

? Organisation du mémoire :

Nous avons organisé notre mémoire en six chapitres

:

Le premier chapitre nous détaillons

l'étude sur les réseaux Ad Hoc. Ainsi nous commençons par

une présentation des caractéristiques, avantages et

inconvénients de ce type de réseaux en plus nous décrivons

les principaux protocoles de routage proposés et leur Classification

dans ce type de réseau.

Le deuxième chapitre nous

introduisons, les concepts et les terminologies fondamentales de la

sécurité.sa

définition, ces principaux objectifs. Où cette partie sera

consacrée à l'étude des exigences de la

sécurité, les différentes vulnérabilités

liées aux protocoles de routage Ad Hoc, ainsi que les types d'attaques

qui peuvent les menacées.

Le troisième chapitre nous

commençons par détailler des différents types des

simulateurs « NS-2, OMNET++, JSIM, OPNET », et comparaison entre eux,

pour garantir notre choix « OPNET », et les critères

générale de utiliser un simulateur.

Le quatrième chapitre nous allons

présenter l'attaque Flooding, ses types et leur principe ainsi que ces

effets, la deuxième partie on a présenté quelques travaux

connexes. Enfin on a expliqué notre contribution.

Le cinquième chapitre nous allons

présenter la description de l'attaque Flooding, et les étapes de

création sous OPNET, et définir les paramètres de base

pour obtenir cette attaque.

Le sixième chapitre présente

tous les tests et les résultats sous forme de graphes, à travers

de trois scenarios on teste l'impact de l'attaque, dans le premier

scénario on teste l'effet de nombre d'attaquants, dans le

deuxième scenario on teste l'influence de nombre de tentative de

découverte de la route sur la puissance de l'attaque, et en fin on teste

la performance réseau par l'attaquant le plus puissant dans le

troisième scenario.

Généralités sur les

Réseaux

AD HOC

Et

Les Protocoles de routage

hapitre 1 :

2

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 4

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

1. Introduction

L'évolution récente de la technologie dans le

domaine de la communication sans fil et l'apparition des unités de

calcul portables poussent aujourd'hui plusieurs domaines de recherches.

Dans ce chapitre, nous allons présenter des

généralités sur les réseaux sans fil et les deux

classes qui le constituent (mode infrastructure et mode sans infrastructure) et

les principaux concepts liés à ce type. Nous donnons ensuite le

concept des réseaux Ad Hoc et les caractéristiques

différentes à ces réseaux et leurs domaines d'application.

Dans la deuxième partie de ce chapitre, nous présentons le

routage dans les réseaux Ad Hoc en définissant quelques

protocoles de routage les plus connus dans ce domaine.

2. Réseaux informatiques

Les réseaux informatiques sont des réseaux de

communication, nés du besoin d'interconnecter un ensemble des

équipements terminaux situés à distance les uns des

autres. Pratiquement, ils misent à la disposition de ces

équipements des ressources afin de transporter les données d'une

source à un ou plusieurs destinataires selon des règles bien

définies. [1]

Avec

Infrastructure

WAN, LAN

Filaire

Sans

Infrastructure

Ad Hoc Filaire

Réseau

Avec

Infrastructure

WLAN

Non Filaire

MANET

Sans

Infrastructure

RCSF

Figure 1.1: Classification des réseaux

de communication. [20]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 5

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

4. Réseaux sans fil

3.1. Définition

Un réseau sans fil (Wireless network) c'est un cas

particulier des réseaux informatiques, dans lequel au moins deux

équipements (ordinateur, PDA, imprimante, routeur...), peuvent

communiquer sans liaison filaire. Néanmoins, il recourt à des

ondes radios comme un support de transmission. Il est plutôt

considéré comme une extension de réseau filaire existant,

et non pour le remplacer, offrant l'avantage d'une connectivité sans

fil. [1]

Figure 1.2 : Réseau sans fils.

[24]

3.2. Type des réseaux sans fil

Les réseaux mobiles ou sans fil, peuvent être

classés en deux catégories : les réseaux avec

infrastructure (cellulaire) et les réseaux sans infrastructure (Ad

Hoc).

Réseau sans fil

Réseau avec infrastructure Réseau sans

infrastructure

Figure 1.3: Types des réseaux sans fil.

[2]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 6

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

3.2.1. Réseaux avec infrastructure

Les réseaux de communications cellulaires sont

Basée sur une topologie centralisée, cette technologie consiste

à découper un territoire en zone (cellules), chacune est

desservie par une station de base (le point central). Toutes les communications

doivent passer par ce point central qui a pour rôle de les acheminer

à leurs destinations. [2]

Figure 1.4 : Mode avec infrastructure. [2] 3.2.2.

Réseaux sans infrastructure

Les réseaux Ad Hoc mobiles MANET

(Mobile Ad Hoc NETworks) ne

nécessitent pas une infrastructure fixe (des antennes relais ou

satellite), pour acheminer les messages d'un noeud vers un autre. Le principe

des réseaux Ad Hoc est basé sur la coopération entre les

différents noeuds du réseau. En effet, chaque noeud communique

directement avec ses voisins, qui se chargent de retransmettre les messages

jusqu'à leur destination. [2]

Figure 1.5 : Mode sans infrastructure.

[22]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 7

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

3.3. Avantages et inconvénients des réseaux

sans fil

Les réseaux sans fil présentent plusieurs avantages

et aussi des inconvénients.

|

Avantages

|

|

Inconvénients

|

|

·

|

L'usage facile dans les endroits à câblage

difficile.

|

·

|

Obligation de respecter les réglementations

relatives

aux transmissions radioélectriques.

|

|

·

|

La réduction du temps de

|

·

|

Sensibilité aux interférences.

|

|

déploiement et d'installation.

|

·

|

Problèmes liés au franchissement des

|

|

·

|

La réduction des coûts d'entretien.

|

|

obstacles.

|

|

·

|

L'augmentation de la connectivité.

|

·

|

Difficultés de contrôler la propagation du

|

|

·

|

La réduction de l'encombrement.

|

|

signal, donc difficultés de contrôler la

sécurité du réseau.

|

Tableau 1.1 : Les avantages et les

inconvénients d'un réseau sans fil. [24]

4. Différentes technologies sans fil

Il existe plusieurs technologies sans fil qui permettent la

mise en place de réseaux sans fil .Ces technologies peuvent être

classifiées selon les normes des réseaux sans fil

utilisés:[4]

· L'IEEE 802.15 (Bluetooth) : utilise

les ondes radio dont la bande de fréquence est située entre 2,4

et 2,4835 GHz. Cette technologie est destinée à la communication

entre différents appareils à très courte distance (souris

sans fil).

· l'IEEE 802.11 (Wi-Fi) : est la norme

la plus utilisé à ce jour dans les réseaux maillés

sans fil. Elle a été conçue pour des réseaux de

courtes distances (une centaine de mètres en moyenne). Il existe

plusieurs versions de cette norme selon la bande de fréquence

utilisée. La version IEEE 802.11a a une bande de fréquence

située autour de 5 GHz, l'IEEE 802.11b et IEEE 802.11g opèrent

sur 2,4 GHz. L'IEEE 802.11n peut fonctionner aussi bien avec la bande 2,4 GHz

qu'avec 5 GHz. Les débits varient de 1 à 54 Mbps suivant la norme

et ses éventuelles extensions. C'est la technologie qu'on utilise dans

nos travaux.

· l'IEEE 802.16 (WIMAX) : est de plus

en plus prisée dans les RMSF. Elle permet des connexions de plusieurs

dizaines de kilomètres avec des débits pouvant atteindre 100

Mbps. Elle est destinée au WMAN. [4]

Figure 1.6 : Type des réseaux sans

fils. [5]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 8

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

5. Réseaux Ad Hoc

Les réseaux Ad Hoc représentent la deuxième

catégorie des réseaux sans fil sans infrastructure.

5.1. Historique

L'histoire des réseaux Ad Hoc a commencé en

1972 avec une initiative du département de la défense

américaine qui a subventionné le projet PRNET (Packet Radio

Network). Par la suite, ce projet a donné naissance au projet SURAN

(Survivable Adaptative Radio Network) au début des années 90. Le

but de ces deux projets était de créer un réseau sans fil

et sans infrastructure capable d'acheminer les données par voie radio

souvent utilisée dans le domaine militaire.

L'introduction du standard 802.11 par l'IEEE a ouvert les

portes pour une utilisation des réseaux Ad Hoc dans les applications

civiles. [5]

5.2. Définition

Les réseaux Ad Hoc, appelés aussi MANET (Mobile

Ad Hoc Network) sont formés dynamiquement par un grand nombre de

stations mobiles (noeuds) qui se connectent sans utiliser d'infrastructure

existante en utilisant comme moyen de communication des interfaces sans fil

(ondes radio).

Les noeuds interagissent et peuvent coopérer pour

s'échanger des services. Ces noeuds sont donc libres de se

déplacer, impliquant une grande variabilité de la topologie du

réseau. Chaque noeud est capable de communiquer directement avec ses

voisins (se trouvant dans la zone de portée de leur antenne), voisins

par lesquels passent les informations pour communiquer avec des noeuds plus

éloignés donc peuvent servir comme relais (voisins) aux autres

noeuds du réseau. [6]

Figure 1.7 : Exemple d'un réseau Ad Hoc simple. [7]

5.3. Caractéristiques des réseaux Ad Hoc

Les réseaux Ad Hoc héritent des mêmes

propriétés et problèmes liés aux réseaux

sans fil. Les réseaux Ad Hoc sont caractérisés par ce qui

suit : [8]

? Multi sauts (Multi Hopping) : la

propriété grâce à laquelle chaque noeud du

réseau peut atteindre les autres noeuds hors portée radio

grâce au protocole de routage. [8]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 9

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

· Auto-configuration : l'absence d'une

entité centrale d'administration exige que les noeuds doivent

s'auto-configurer et s'auto-organiser afin de garantir la flexibilité et

l'adaptabilité requises. [8]

· Energie : la plupart des noeuds Ad

Hoc (ordinateur portable, PDA et capteurs) sont limités en

matière d'énergie ce qui affecte la durée de vie de ces

noeuds surtout si on considère la nature collaborative des protocoles de

routage Ad Hoc. [8]

· Qualité de service (QoS :

Quality Of Service) :

les applications gourmandes en ressources et surtout celles qui

exigent une exécution en temps réel (VoIP, jeux en ligne...etc.)

représentent un vrai défi pour les réseaux Ad Hoc. Le

caractère versatile des noeuds et les ressources d'énergie

limitées pourraient nuire à la qualité de service (QoS)

offerte à travers un réseau AD HOC. [8]

· Sans infrastructure: Les MANET ne

dépendent donc pas d'une infrastructure préétablie. Chaque

noeud opère comme un routeur indépendant, il est responsable de

l'établissement et le maintien d'une connectivité continue.

[9]

· Bande passante limitée: La

communication dans les réseaux Ad Hoc se base sur le partage d'un

médium sans fil (onde radio). Ce qui induit une bande passante modeste

pour chaque hôte du réseau. [9]

· Interférences: Dans un

réseau Ad Hoc, les liens radio ne sont pas isolés, par exemple :

deux transmissions simultanées sur une même fréquence, ou

sur des fréquences proches pouvant interférer et provoquer des

erreurs de transmission. Un grand nombre de paquets peuvent être

endommagés et perdus lors du transfert. [9]

· Mobilité et topologie dynamique :

Les unités mobiles du réseau se déplacent d'une

façon libre et arbitraire. Par conséquent la topologie du

réseau peut changer, à des instants imprévisibles, d'une

manière rapide et aléatoire. Les liens de la topologie peuvent

être unis ou bidirectionnels. [25]

Figure 1.8 : Changement de la topologie d'un

réseau Ad Hoc. [25]

· Contraintes de ressources : Les

noeuds disposent de ressources d'alimentation et de capacités de calcul

et de stockage limitées. D'où une gestion efficace est

nécessaire pour avoir une longue durée de vie, le trafic de

routage devrait être maintenu à un minimum.

[25]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 10

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

· Sécurité physique limitée

: Les terminaux ne sont pas protégés, ils sont

menacés de vol ou de destruction. Donc les noeuds d'un réseau Ad

Hoc n'ont pas la même protection physique que les noeuds d'un

réseau filaire. En effet, ceux d'un réseau Ad Hoc sont

censés être mobiles et parfois complètement autonomes,

c'est notamment le cas des réseaux de capteurs où les noeuds sont

souvent lâchés, dans un environnement particulier et parfois

hostile, sans aucune surveillance particulière. [25]

· Sécurité et

Vulnérabilité : Les réseaux sans fil sont par

nature plus sensibles aux problèmes de sécurité que les

réseaux filaires. Pour les réseaux Ad Hoc, le principal

problème ne se situe pas tant au niveau du support physique mais

principalement dans le fait que tous les noeuds sont équivalents et

potentiellement nécessaires au fonctionnement du réseau.

[25]

5.4. Avantages et les inconvénients des

réseaux Ad Hoc

Les réseaux Ad Hoc se caractérisent par plusieurs

avantages et inconvénients :

5.4.1. Avantages des réseaux Ad Hoc

· Pas de câblages : L'une des

caractéristiques des réseaux Ad Hoc est l'absence d'un

câblage et ce en éliminant toute les connexions filaires qui

remplacées par des connexions radio. [24]

· Déploiement facile : L'absence

du câblage donne plus de souplesse et permet de déployer un

réseau Ad Hoc facilement et rapidement .cette facilité peut

être justifié par l'absence d'une infrastructure

préexistante permettant ainsi d'économiser tout le temps de

déploiement et d'installation du matériel nécessaire.

[24]

· Consommation énergétique

: Un mobile émet plus de message en modes Ad Hoc qu'en mode

infrastructure puisqu'il doit à la fois transmettre ses propres paquets

mais également les paquets des autres mobiles pour lesquels il fait

travail de routeur. [24]

· Permet la mobilité : Comme

l'indique leur nom et à l'image des réseaux sans fils avec

infrastructure, les réseaux mobiles Ad Hoc permettent une certaine

mobilité à leurs noeuds, de ce fait ces derniers peuvent se

déplacer librement à condition de ne pas s'éloigner trop

les uns des autres pour garder leur connectivité.

[3]

· Coût : Le déploiement

d'un réseau Ad Hoc ne nécessite pas d'installer des stations de

base. Les mobiles sont les seules entités physique nécessite,

pour déployer un tel réseau ce qui conduit à la

réduction de son coût d'une manière significative.

[3]

5.4.2. Inconvénients des réseaux Ad

Hoc

· Topologie non prédictible :

L'activité permanant et les déplacements

fréquents des noeuds d'un réseau Ad Hoc rendent son étude

très difficile. La raison est bien connue le changement rapide de sa

topologie du au déplacement des noeuds. [26]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 11

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Capacités limitées : Dans un

tel réseau Ad Hoc la configuration de la portée de communication

des noeuds est important. En effet il faut qu'elle soit suffisante pour assurer

la connectivité du réseau, mais plus on accroit la portée

des mobiles plus les communications demandent de l'énergie. Il faut donc

trouver un compromis entre la connectivité du réseau et la

consommation énergétique. [26]

? Taux d'erreur important : Les risques de

collision augmente avec le nombre de noeud qui partagent le même

médium par conséquent plus la portée augmente plus le

risque de collision n'est important. [26]

? Sécurité : Un autre choix des

réseaux Ad Hoc et qui attire la curiosité des chercheurs et des

spécialistes de ce domaine est la notion de sécurité un

réseau Ad Hoc tel que définit précédemment ne

permet pas d'assurer la confidentialité de l'information échanger

entre les noeuds contrairement en réseau filaire.

[15]

5.5. Domaines d'applications des réseaux mobiles

Ad Hoc

La particularité du réseau Ad Hoc qu'il n'a pas

besoin d'aucune installation fixe, ceci lui permet d'être rapide et

facile à déployer.

Les réseaux Ad Hoc sont utilisés dans toutes les

applications où le déploiement d'une architecture

décentralisée est contraignant, voire impossible. En effet, la

robustesse, le coût réduit et le déploiement rapide,

confèrent un accès à une large palette d'applications dont

: [9]

? Les applications militaires : Les

réseaux Ad Hoc ont été utilisés la première

fois par l'armée. En effet ce type de réseaux est la solution

idéale pour maintenir une communication sur un champ de bataille entre

les différents groupes et les unités d'armée.

[9]

Figure 1.9 : Les applications militaires.

[17]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 12

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Les opérations de secours : Dans les

zones touchées par les catastrophes naturelles (cyclone, séisme,

...etc.), le déploiement d'un réseau Ad Hoc est indispensable

pour permettre aux unités de secours de communiquer.

[9]

Figure 1.10 : Les opérations de secours.

[17]

? Applications industrielles : Des

scénarios plus complexes dans le domaine industriel, appelés

réseaux de capteurs (Sensor Networks) peuvent former un MANET pour

s'adapter à différents environnements. Un exemple d'une telle

application est la formation d'un MANET pour la surveillance médicale,

la détection des feux de forêt, la surveillance des volcans...etc.

[9]

Figure 1.11 : Quelques domaines d'application

pour les RCSF. [20]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 13

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Mise en oeuvre des réseaux

véhiculaires : sur un réseau routier les

véhicules peuvent avoir besoin de communiquer entre eux ou avec leur

environnement afin de partager des informations dans le but de gérer et

réguler le trafic routier. Les réseaux Ad Hoc sont alors la

solution idéale. [9]

Figure 1.12 : Noeud représentes les

réseaux VANET. [14]

? L'utilisation à des fins éducatives :

Le déploiement d'un réseau Ad Hoc lors d'une

conférence ou d'une séance de cours est très judicieux,

car cela permet aux chercheurs et étudiants de partager des ressources

(fichiers, accès à internet...etc.), et de communiquer sans avoir

besoin d'une quelconque infrastructure. [27]

6. Comparaison entre les deux types de réseaux

sans fil

Les deux types des réseaux sans fil présentent

pour chacun d'eux des spécifications l'un par rapport à

l'autre.

|

Réseau avec infrastructure

|

Réseau sans infrastructure

|

|

Avec point d'accès.

|

Pas de point d'accès.

|

|

Performances élevées d'un point d'accès

pour couvrir des zones étendues.

|

Les connexions sont limitées.

|

|

Pas d'interférences.

|

Dans un réseau Ad Hoc comptant un grand nombre

d'ordinateurs, les interférences de ces derniers augmentent dans la

mesure, où chacun d'entre eux tente d'utiliser le même canal de

fréquence.

|

|

Bande passante élevée.

|

Bande passante limitée.

|

|

Coûteux.

|

Besoin seulement d'ordinateurs.

|

|

Topologie de réseau statique.

|

Topologie de réseau très dynamique avec

multi-sauts.

|

Tableau 1.2 : Comparaison entre les deux types

des réseaux sans fil. [28]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 14

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

7. Routage dans les réseaux Ad Hoc

Le routage joue un rôle très important dans les

MANET puisque tous les services supportés, unicast ou multicast, se

basent sur des communications multi-sauts pour l'acheminement des

données. Pour réaliser les échanges, les protocoles de

routage utilisent des informations locales, sur le voisinage immédiat,

ou globales, concernant tout le réseau, pour déterminer les

noeuds qui participent à l'acheminement des données de

communications, les protocoles de routage peuvent être

séparés en Proactif, Réactif et Hybride.

[10]

7.1. Classification des protocoles de routage dans les

réseaux Ad Hoc

Ce sont principalement des régimes à base

topologique qui utilisent une approche réactive, proactive ou hybride

pour créer des itinéraires.

Proactif

DSDV

OLSR

Protocoles de routage

Réactifs

AODV

DSR

Hybride

ZRP

Figure 1.13 : Les protocoles de routage dans

les MANET. [28]

7.1.1. Protocoles réactifs

Les protocoles réactifs adoptent des algorithmes

classiques tels que le routage par vecteur de distance. Les routes sont

établies uniquement sur demande et seules les routes en cours

d'utilisation sont maintenues.

Lorsqu'un noeud veut envoyer des paquets, une étape de

découverte de route est initiée par la diffusion d'un message de

recherche de route. Tout noeud qui reçoit ce message et qui ne dispose

pas d'informations à propos de la destination, il diffuse à son

tour le message. Ce mécanisme est appelé mécanisme

d'inondation. [11]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 15

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

? Avantages et inconvénients des protocoles

réactifs

Dans le cas d'un protocole réactif, aucun message de

contrôle ne charge le réseau pour des routes inutilisées.

Ce qui permet de ne pas gaspiller les ressources du réseau (cela permet

d'économisé de la bande passante et de l'énergie). Mais la

mise en place d'une route par inondation, peut être coûteuse et

provoquer des délais importants avant l'ouverture de la route.

[3]

a) Le protocole AODV (Ad Hoc On-demand Distance

Vector)

Ce protocole crée les routes au besoin et utilise le

principe du numéro de séquence, afin d'utiliser les routes les

plus nouvelles. En plus, il utilise le nombre de sauts comme métrique

pour choisir entre plusieurs routes disponibles.

Trois types de paquets sont utilisés par AODV : les

paquets de requête de route RREQ (Route Request Message), les paquets de

réponse de route RREP (Route Reply Message) et les paquets d'erreur de

route RERR (Route Error Message). En plus de ces paquets, AODV invoque des

paquets de contrôle HELLO qui permettent de vérifier la

connectivité des routes. AODV repose sur deux mécanismes :

découverte de route et maintenance de route.

La découverte de route permet de

trouver une route pour atteindre une destination, et la maintenance de

route permet de détecter et signaler les coupures de routes,

provoquées éventuellement par la mobilité des noeuds.

[12]

Figure 1.14 : Fonctionnement de protocole

AODV. [12]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 16

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

a. Le noeud 1 initialise une demande de route pour

obtenir un chemin vers 5.

|

b. 2 et 4 retransmettent la demande de

route.

|

c. 5 initialise une réponse de route.

|

|

d. 4 retransmet la réponse de route.

|

|

e. Arrivée de la réponse de route

à la source 1.

|

Figure 1.15: Exemple d'établissement de

route entre 1 et 5. [15] Une entrée de la table de

routage contient essentiellement :

1) L'adresse de la destination.

2) Adresse du noeud suivant.

3) La distance en nombre de sauts (le nombre de noeuds

nécessaires pour atteindre la destination).

4) Le numéro de séquence de la destination.

5) Le temps d'expiration de chaque entrée dans la

table.

A chaque utilisation d'une entrée, son temps d'expiration

est remis à jour (temps courant + active route time).

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 17

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

Si une nouvelle route est nécessaire, ou qu'une route

disparaît, la mise à jour de ces tables

s'effectue par l'échange de trois types de messages entre

les noeuds :

? RREQ Route Request, un message de demande de route.

? RREP Route Reply, un message de réponse à un

RREQ.

? RERR Route Error, un message qui signale la perte d'une

route.

Format général d'une RREQ :

|

@source

|

Num. seq.

|

Broadcast id

|

@destination

|

Num. seq.

|

Nombre de

sauts

|

|

Source

|

|

|

Destination

|

|

Format général d'une RREP :

|

@source

|

@destination

|

Num. seq.

destination

|

Nombre de

sauts

|

life time

|

Figure 1.16 : Les deux requêtes RREQ et

RREP utilisées dans le protocole AODV. [28]

Le protocole AODV exécute lui aussi une

procédure de maintenance des routes, cette procédure se fait par

l'émission périodique d'un message "HELLO". Le lien entre deux

noeuds voisins sera considéré comme défaillant dans le cas

où les messages "HELLO" ne sont pas reçus.

Les défaillances des liens sont

généralement dues à la mobilité du réseau Ad

Hoc. Les mouvements des noeuds qui ne participent pas dans le chemin actif

n'affectent pas la consistance des données de routage.

Le protocole AODV maintient les adresses des voisins à

travers lesquels les paquets destinés à un certain noeud

arrivent. Un voisin est considéré actif, pour une destination

donnée, s'il délivre au moins un paquet de donnée sans

dépasser une certaine période (appelée : active time out

period). Une entrée de la table du routage est active, si elle est

utilisée par un voisin actif. Le chemin reliant la source et la

destination, en passant par les entrées actives des tables de routage,

est dit un chemin actif.

Lorsqu'un noeud reçoit un paquet en Broadcast, il met

à jour ses informations de connectivité locale pour s'assurer

qu'elles incluent ce voisin. [12]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 18

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

b) Le protocole DSR (Dynamic Source Routing)

Ce protocole crée les routes à la demande comme le

protocole AODV. Il utilise la technique « routage à la source

», dans laquelle celle-ci inclut dans l'entête du paquet la route

complète, par laquelle un paquet doit passer pour atteindre sa

destination.

Les noeuds intermédiaires entre la source et la

destination n'ont pas besoin de maintenir à jour les informations sur la

route traversée puisque la route complète est

insérée dans l'entête du paquet.

Le DSR est composé de deux mécanismes : la

découverte et la maintenance de la route. Le premier permet de chercher

les routes nécessaires à la demande, tandis que le second permet

de s'assurer de la maintenance des routes tout au long de leur utilisation.

[12]

Figure 1.17 : Fonctionnement du DSR.

[28]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 19

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

a. Propagation de la demande de route

b. Propagation de la réponse de route

Figure1.18 : Fonctionnement du DSR entre 1 et 5.

[15]

Afin d'assurer la validité des chemins utilisés,

le DSR exécute une procédure de maintenance de routes :

? Quand un noeud détecte un problème fatal de

transmission, à l'aide de sa couche de liaison, un message erreur de

route (route error) est envoyé à l'émetteur original du

paquet.

? Le message d'erreur contient l'adresse du noeud qui a

détecté l'erreur et celle du noeud qui le suit dans le chemin.

? Lors de la réception du paquet erreur de route par

l'hôte source, le noeud concerné par l'erreur est supprimé

du chemin sauvegardé, et tous les chemins qui contiennent ce noeud sont

tronqués à ce point-là. Par la suite, une nouvelle

opération de découverte de routes vers la destination, est

initiée par l'émetteur.

L'utilisation du technique « routage source », fait

que les noeuds de transit n'aient pas besoin de maintenir les informations de

mise à jour pour envoyer les paquets de données, puisque ces

derniers contiennent toutes les décisions de routage.

Dans ce protocole, il y a une absence totale de boucle de

routage, car le chemin source destination fait partie des paquets de

données envoyés. [12]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 20

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

7.1.2. Protocoles proactifs

Les protocoles de cette catégorie sont basés sur

les algorithmes classiques d'état de liens et de vecteur de distance.

Les protocoles de routage proactifs essaient de maintenir les meilleurs chemins

existants, vers toutes les destinations possibles au niveau de chaque noeud du

réseau. Les routes sont sauvegardées même si elles ne sont

pas utilisées. [16]

> Avantages et inconvénients des protocoles

proactifs

Avec un protocole proactif, les routes sont disponibles

immédiatement lors du besoin. Ainsi l'avantage d'un tel protocole est le

gain de temps lors d'une demande de route. Le problème est que, les

changements de routes peuvent être plus fréquents que la demande

de la route. Dans ce cas-là, le trafic induit par les messages de

contrôle et de mise à jour des tables de routage peut être

important et partiellement inutile. Car seules certaines routes seront

utilisées par les applications en général. Ce qui gaspille

la capacité du réseau sans fil en termes de bande passante.

[3]

a) Le protocole DSDV (Destination Sequenced Distance

Vector)

Le protocole DSDV est basé sur l'algorithme

distribué de Bellman-Ford .Chaque noeud du réseau maintient dans

sa table de routage un ensemble d'informations pour chaque destination

contenant : [8]

> L'adresse du destinataire : l'identifiant du prochain noeud

vers cette destination.

> Le nombre de sauts (noeuds) pour l'atteindre.

> Le plus grand numéro de séquence

reçu pour cette destination, il est utilisé pour permettre au

noeud mobile de faire la distinction entre les anciennes routes et les

nouvelles routes découvertes.

Afin de maintenir la consistance des tables de routage dans

une topologie qui change rapidement, chaque noeud du réseau transmet

périodiquement sa table de routage à ses voisins directs. Lors

d'une nouvelle diffusion, le noeud incrémente un numéro de

séquence et le transmet avec sa table de routage. Celui-ci est

utilisé par les autres noeuds pour valider la mise à jour de leur

table de routage et éviter les boucles. Afin de limiter le trafic

occasionné par toutes ces mises à jour, il existe deux types de

mise à jour :

> Des mises à jour complètes : qui n'est rien

autre que la mise à jour périodique, c'est- à-dire que le

noeud transmet la totalité de sa table de routage vers ses voisins.

> Des mises à jour incrémentales : cette mise

à jour n'est faite qu'en cas d'événements (Apparition d'un

nouveau voisin, disparition d'un noeud ...etc.), et dans ce cas il n'y a que

l'entrée concernant le noeud en question dans la table de routage qui

change. Cette mise à jour est aussi dite mise à jour

partielle.

La mise à jour se fait à travers la transmission

d'un paquet généralement contenant :

> Le nouveau numéro de séquence,

incrémenté, du noeud émetteur. > L'adresse de la

destination.

> Le nombre de sauts séparant le noeud de la

destination.

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

Le numéro de séquence (des données

reçues de la destination) tel qu'il a été

estampillé par la destination. [8]

Figure 1.19 : Exemple d'un réseau Ad

Hoc. [28]

Si l'on considère que le DSDV est le protocole de

routage utilisé dans la figure 1.19, la table de routage correspondante

au noeud M1 ressemblera à la suivante : [8]

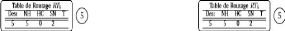

|

Destination

|

Nombre de sauts

|

Prochain noeud

|

Numéro de séquence

|

|

M1

|

0

|

M1

|

NS1

|

|

M2

|

1

|

M2

|

NS2

|

|

M3

|

2

|

M2

|

NS3

|

|

M4

|

1

|

M4

|

NS4

|

|

M5

|

2

|

M4

|

NS5

|

|

M6

|

3

|

M4

|

NS6

|

Tableau 1.3 : Table de routage du noeud M1 du

graphe de la figure 1.19. [8]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 21

a. Après échanges de messages de mises

à jour, les tables de routage se sont stabilisées

|

b. Modification suite au déplacement du noeud

3

|

Figure 1.20 : Mise à jour

incrémentale. [15]

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 22

a. Paquet de mise à jour b. Propagation du paquet

et répercussion sur les tables de routage

émis par le noeud 4

Figure 1.21 : Mise à jour

complète (full dump). [15]

Ainsi tout noeud, qui a subi une mise à jour, compare

les données de routage reçus avec les siennes, et la route la

plus récente (celle avec la plus grande valeur du numéro de

séquence) sera utilisée.

Si deux routes ont le même numéro de

séquence, alors la route qui possède la meilleure métrique

est celle qui sera utilisée. La métrique utilisée dans le

calcul des plus courts chemins est, tout simplement, le nombre de noeuds

intermédiaires existants sur ce chemin. Un lien rompu est

matérialisé par une valeur infinie de sa métrique (une

valeur plus grande que la valeur maximale permise par la métrique).

Parmi les inconvénients du protocole DSDV, est qu'il

est très lent, du fait qu'il doit attendre la mise à jour

transmise par le destinataire pour modifier l'entrée adéquate

dans la table de distance. [8]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 23

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

b) Le protocole OLSR (Optimized Link State Routing

Protocol)

OLSR est un protocole proactif qui repose sur l'échange

régulier d'informations sur la topologie du réseau et aussi un

protocole à état de liens qui construit des routes du plus court

chemin.

L'algorithme est optimisé par la réduction de la

taille et du nombre des messages échangés. Seuls des noeuds

particuliers, les MPR (Multi Point Relay) diffusent des messages de

contrôle sur la totalité du réseau. Le MPR est le noeud

sélectionné par un de ses voisins immédiats pour

retransmettre ses messages à travers le réseau. L'ensemble des

MPRs d'un noeud est choisi parmi les voisins immédiats, de

manière à permettre d'atteindre tous les noeuds situés

exactementà2sauts.

Tous les noeuds envoient périodiquement des messages

HELLO à leurs voisins immédiats sur chacune de leurs interfaces.

Ces messages permettent à chaque noeud de maintenir à jour toutes

les informations nécessaires au choix des relais multipoints et

effectuer le calcul des tables de routage.

Le routage vers les stations éloignées de plus

d'un saut se fait grâce aux MPR, qui diffusent périodiquement des

messages de contrôle de la topologie TC (Topology Control) contenant la

liste de leurs MPRs. Ces messages servent à maintenir dans chaque

station une table de la topologie du réseau. La table de routage est

construite et mise à jour à partir des informations contenues

dans la table des interfaces voisines et la table de la topologie, en utilisant

un algorithme du plus court chemin.

La métrique prise en compte est le nombre de sauts.

[6]

Figure 1.22 : Diffusion par inondation

classique vs inondation par relais multipoints. [21]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 24

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

7.1.3. Protocoles hybrides

Dans ce type de protocole, on peut garder la connaissance

locale de la topologie jusqu'une certaine distance (nombre

prédéfini de sauts) par un échange périodique de

trame de contrôle, autrement dit par une technique proactive. Les routes

vers des noeuds plus lointains sont obtenues par schéma réactif,

c'est-à-dire par l'utilisation de paquets de requête en diffusion.

Avec ce système, on dispose immédiatement des routes dans notre

voisinage proche, et lorsque la recherche doit être étendue plus

loin, elle en est optimisée. [13]

? Avantages et inconvénients des protocoles

hybrides

Le protocole hybride est un protocole qui se veut comme une

solution mettant en commun les avantages des deux approches

précédentes en utilisant une notion de découpage du

réseau. Cependant, il rassemble toujours quelques inconvénients

des deux approches proactives et réactives. [3]

a) Le protocole ZRP (Zone Routing Protocol)

ZRP est un protocole de routage dit hybride. Il met en place,

simultanément, un routage proactif et un routage réactif, afin de

combiner les avantages des deux approches. Pour ce faire, il passe par un

concept de découpage du réseau en différentes zones,

appelées (zones de routage).

Une zone de routage pour un noeud S, est définie par

son (rayon de zone). Ce rayon correspond au nombre de sauts maximum existants

entre le noeud D et S (figure 1.23).

Figure 1.23 : Une zone de routage.

[28]

Le routage au sein d'une zone se fait de manière

proactive, et le routage vers les noeuds extérieurs de la zone se fait

de façon réactive.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 25

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

8. Comparaison

8.1. Comparaison entre type de routage

Le tableau ci-dessous présente une comparaison entre les

différents types de routage Ad Hoc :

|

Routage proactif

|

Routage réactif

|

Routage Hybride

|

|

Avantages

|

Inconvénients

|

Avantages

|

Inconvénients

|

|

- Pas de temps de réaction.

-Adaptés aux

réseaux denses

de taille

moyenne.

-Adaptés aux

réseaux à forte mobilité.

|

-Trafic de

contrôle important.

-Capacité d'échange du réseau

limitée.

-Consommation énergétique plus importante.

|

-Trafic de

contrôle faible.

-Adaptés aux grands réseaux.

-Consommation énergétique réduite.

|

-Temps de réaction long.

-Problème en cas de forte mobilité des noeuds.

|

Combine les deux techniques proactives et réactive.

|

Tableau 1.4 : Comparaison entre les protocoles

proactifs, réactifs et hybride. [29]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 26

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

8.2. Comparaison entre les protocoles de routage

Le tableau ci-dessous présente une comparaison entre

les différents protocoles de routage Ad Hoc en mettant l'accent sur les

différences et les propriétés de chacun des protocoles.

|

Contrainte de

performance

|

DSDV

|

OLSR

|

AODV

|

DSR

|

ZRP

|

|

Catégorie

|

Proactif

|

Proactif

|

Réactif

|

Réactif

|

Hybride

|

|

Route sans cycle

|

Oui

|

Oui

|

Oui

|

Oui

|

Oui

|

|

Routes multiples

|

Oui

|

Non

|

Non

|

Non

|

Oui

|

|

Multicast

|

Oui

|

Oui

|

Oui

|

Non

|

Oui

|

|

Surcharge réseau

|

Minimale

|

Minimale

|

Modérée

|

Modérée

|

Modérée

|

|

Diffusion périodique

|

Possible

|

Possible

|

Possible

|

Possible

|

Possible

|

|

Principale caractéristique

|

Des informations sur les destinations avec un numéro de

séquence. Envoi périodique aux

voisins.

|

Messages de

contrôle pour

la détection de liaison, détection des

voisins (MPR), et un calcul des routes.

|

Découverte des

routes, avec une recherche, à la poursuite du

chemin.

|

Demande et découverte des routes, des routages à la

source, et la maintenance de route.

|

Chaque noeud identifié les voisins, pour découvrir

les routes,

IERP est utilisé à la

demande pour chercher les routes.

|

Tableau 1.5 : Tableau comparatif des

différents protocoles de routage Ad Hoc. [28]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 27

Chapitre 1: Généralités sur les

Réseaux AD HOC et Les Protocoles de routage.

9. Conclusion

Après avoir abordé le concept général

de la communication sans fil, nous avons cité une description pour les

réseaux sans fil avec une explication de leurs types, nous nous sommes

intéressés beaucoup plus à une catégorie de

réseaux sans fil qui sont les réseaux Ad Hoc.

Pour cela, nous avons traité les réseaux Ad Hoc qui

sont un type particulier de réseaux MANET avec des détails sur

leurs caractéristiques et l'intérêt qu'apporte ce type de

réseaux.

Une des contraintes des réseaux MANET est le

problème d'acheminement des données entres les noeuds mobiles du

réseau.

Dans ce chapitre, nous avons cité les différents

types de protocoles de routage dans les réseaux Ad Hoc dans la

deuxième partie.

hapitre 2 :

Sécurité et attaques

dans

les Réseaux

AD HOC.

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS

LES RESEAUX AD HOC 29

Chapitre 2: Sécurité et attaques dans les

réseaux AD HOC.

1. Introduction

Aujourd'hui, les réseaux filaires peuvent assurer un

niveau de sécurité très élevé. Mais dans les

réseaux sans fil, les défauts de sécurité

apparaissent souvent même si des précautions ont été

prises, ils vont intégrer dans un futur proche toutes les situations de

notre vie quotidienne. Le concept et la nature des réseaux Ad Hoc les

rendent facilement vulnérables à différents types

d'attaques. Ce qui rend la tâche encore plus difficile est que les noeuds

du réseau se chargent eux-mêmes de la fonction de routage des

données. Favorisé par la nature vulnérable des

communications sans fil, n'importe qui peut se connecter sur le réseau

et écouter les messages de contrôle échangés. Il

pourra ensuite les supprimer, les modifier, ou mener d'autres attaques plus

complexes, ce qui met en danger tout le réseau. Les protocoles de

routage proposés dans le cadre du travail du groupe MANET offre un

acheminement optimal des données mais n'offre aucun système de

sécurité.

Dans ce chapitre, nous allons mettre le point sur le

problème de sécurité des protocoles de routage. Au

début de ce chapitre nous introduisons les concepts et les besoins

fondamentales de la sécurité. Nous donnons sa définition,

ces principaux objectifs, et présentons des différentes types

d'attaques.

2. Sécurité informatique

La sécurité informatique est un ensemble de

techniques assurant que les ressources (matérielles ou logicielles),

d'un système d'information d'une organisation donnée, sont

utilisées uniquement dans le cadre où il est prévu

qu'elles le soient. [30]

3. Sécurité dans les réseaux

informatiques 3.1.

Définition

La sécurité des réseaux informatiques est

un sujet essentiel, pour favoriser le développement des échanges

dans tous les domaines. Un seul mot « Sécurité »

recouvre des aspects très différents à la fois techniques,

organisationnels et juridiques. L'attitude des utilisateurs vis à vis

des problèmes de sécurité est souvent irrationnelle, ce

qui ne contribue pas à simplifier le débat.

[17]

3.2. Besoins de sécurité Ad Hoc

Les besoins de base en sécurité pour les

réseaux mobiles Ad Hoc sont plus ou moins les mêmes que pour les

réseaux filaires ou sans fil avec infrastructure. Les services de

sécurité sont basés sur quatre concepts fondamentaux :

l'authentification des utilisateurs, la

confidentialité, l'intégrité

des données et du trafic du réseau, et enfin la

non répudiation des utilisateurs et

disponibilité de système. [18]

L'IMPACT DES ATTAQUES SUR LA FIABILITE DE ROUTAGE DANS LES

RESEAUX AD HOC 30

Chapitre 2: Sécurité et attaques dans les

réseaux AD HOC.

? Authentification

L'authentification permet de vérifier l'identité

d'une entité ou d'un noeud dans le réseau. Sans

l'authentification, un noeud malicieux peut facilement usurper

l'identité d'un autre noeud dans le but de bénéficier des

privilèges attribués à ce noeud ou d'effectuer des

attaques sous l'identité de ce noeud et de nuire à la

réputation du noeud victime. [18]

? Confidentialité

La confidentialité est un service essentiel pour

assurer une communication privée entre les noeuds. C'est une protection

contre les menaces qui peuvent causer la divulgation non autorisée

d'informations alors qu'il faut veiller au caractère privé de

l'information. Elle est principalement basée sur la cryptographie, en

particulier les algorithmes de chiffrement. [18]

? Intégrité

Ce service assure que le trafic de la source à la

destination n'a pas été altéré ou modifié

sans autorisation préalable pendant sa transmission. Les services

d'intégrité visent à assurer le bon fonctionnement des

ressources et la transmission. Donc le récepteur d'un message s'assure

que le message reçu est le même que le message envoyé.

[19]

? Non-répudiation

La non-répudiation est la possibilité de

vérifier que l'émetteur et le destinataire sont bien les parties

qui disent avoir respectivement envoyé ou reçu le message. En

d'autres termes, la non-répudiation permet de garantir qu'une

transaction (émission/réception/action) ne puisse pas être

niée. Cela est très pratique pour détecter et isoler les

noeuds compromis. [18]

? Disponibilité :

La disponibilité consiste à assurer la

continuité du service fourni par un noeud même en présence

d'une attaque. Pour cela, la protection contre les menaces qui peuvent causer

la perturbation des fonctions du réseau est nécessaire pour

assurer à tous les noeuds l'accès aux ressources réseau

comme le routage, l'accès aux données, etc. ...

[18]

4. Vulnérabilités et l'attaques dans les

réseaux Ad Hoc

Dans un réseau Ad Hoc toute les entités peuvent

participer au routage, donc il n'y a pas de barrières pour un noeud

malicieux de causer des perturbations dans le trafic circulant.

L'intérêt de l'attaquant vise essentiellement à

compromettre la confidentialité et l'intégrité des

informations en transit. Ou de manière plus générale,

à perturber le bon fonctionnement du processus de routage pour dominer

le réseau. [16]

La vulnérabilité des réseaux Ad Hoc est

liée à la technologie sans fil sous-jacente. Quiconque

possédant le récepteur adéquat peut potentiellement

écouter ou perturber les messages échangés. Et ceci,

même s'il se trouve dans un lieu public, à l'extérieur du

bâtiment où se déroulent les échanges.

Chapitre 2: Sécurité et attaques dans les

réseaux AD HOC.

? Les noeuds eux-mêmes sont des points

de vulnérabilités du réseau car un attaquant peut

compromettre un élément laissé sans surveillance.

? L'absence d'infrastructure fixe

pénalise l'ensemble du réseau dans la mesure où

il faut faire abstraction de toute entité centrale de gestion pour

l'accès aux ressources.

? Les mécanismes de routage sont

d'autant plus critiques dans les réseaux Ad Hoc que chaque entité

participe à l'acheminement des paquets à travers le

réseau. De plus, les messages de routage transitent sur les ondes