VI. ESTIMATION DU COÛT DE DÉPLOIEMENT

D'après ce qui précède on évalue la solution

envisagée à :

|

Nombre

|

Désignation

|

Marque/modèle

|

PU

|

Coût

|

|

01

|

Point d'accès

|

D-Link DWL-2100AP

|

50 000

|

50 000

|

|

01

|

Boîtier métallique

|

/

|

10 000

|

10 000

|

|

10

|

Clé USB sans fil 802.11g 54 MBps

|

D-Link DWA-110

|

12 000

|

120 000

|

|

Coût total

|

|

180 000

|

Tableau 5 : Coût de déploiement du

Wi-Fi à EFI

1.2.1 Identification des composants logiciels

:

Comme logiciels, on aura besoin :

- Un système d'exploitation serveur : Windows 2003 Server

Entreprise Edition

Nous l'avons choisi car il inclut la gestion des certificats,

il dispose d'un serveur RADIUS intégré sous le nom d'IAS

(Internet Authentification Service) pouvant gérer un nombre infini de

clients RADIUS; les couples login/mot de passe pourront être

gérés avec l'annuaire Active Directory.

L'autre solution aurait été d'utiliser une

distribution Linux, avec ce choix, on aurait utilisé Free-Radius pour

l'authentification. Mais puisque les établissements universitaires

ayants des conventions avec la société Microsoft et ayant des

licences d'utilisation des ses produits, nous avons retenu la solution

proposé par Windows 2003 Server et qui est installé dans le

serveur de l'établissement mais sans profiter de plusieurs fonctions de

ce système d'exploitation.

1.2.2 Présentation de la solution retenue

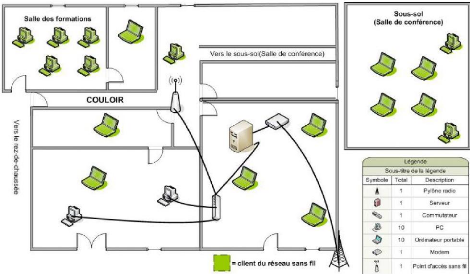

1.2.3 Conception physique

En définitive, la solution retenue aura pour topologie

physique le schéma suivant: Schéma du réseau

définitif :

Figure7 : Schéma du réseau

proposé

Description :

Comme on peut le remarquer, la mise en place du réseau

sans fil serveur RADIUS ne va

Tous les ordinateurs de bureau et connectés grâce au

Wi-Fi récents incluent déjà l'adaptateur

sans fil n`échappent pas à la règle

réseau client sans fil compatible 802.1x.

MBAYE DIEDHIOU ETUDIANT EN LICENCE 3 INFORMATIQUE

APPLIQUEE UNIVERSITE ASSANE SECK DE

ZIGUINCHOR 2013/2014

2.2.4 Conception logique

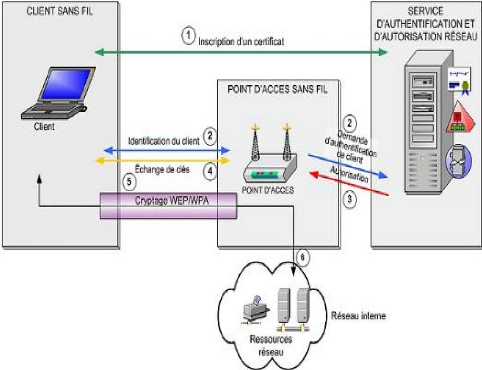

Le diagramme ci-dessous illustre la conception de la solution

choisie (Authentification EAP-TLS 802.1X).

Figure 8 : Concept de solution basé sur

l'authentification EAP-TLS 802.1X

MBAYE DIEDHIOU ETUDIANT EN LICENCE 3 INFORMATIQUE

APPLIQUEE UNIVERSITE ASSANE SECK DE

ZIGUINCHOR 2013/2014

Ce diagramme décrit quatre composants principaux :

|

Le client sans fil. Il s'agit d'un ordinateur

ou d'un périphérique exécutant une application qui doit

accéder à des ressources du réseau. Ce client est capable

non seulement de crypter son trafic réseau, mais aussi de stocker et

d'échanger des informations d'identité (clés ou mots de

passe).

|

|

Le point d'accès sans fil. Dans la

terminologie réseau, on parle également de service d'accès

au réseau. Ce point d'accès sans fil gère l'accès

au réseau et crypte le trafic sans fil. Il permet d'échanger en

toute sécurité des clés de cryptage avec le client, afin

de sécuriser le trafic du réseau. Enfin, il peut interroger un

service d'authentification et d'autorisation pour autoriser ou refuser

l'accès au réseau.

|

|

Le service NAAS (Network Authentication and

Authorization Service). Ce service stocke et vérifie

l'identité des utilisateurs habilités, et gère les

accès conformément à la stratégie de contrôle

d'accès définie. Il peut également collecter des

informations de comptabilité et d'audit sur l'accès du client au

réseau.

Remarque : NAAS n'est pas un acronyme officiel,

il n'est utilisé dans ce document que pour des

|

|

raisons de commodité.

|

|

Le réseau interne. Il s'agit d'une

zone sécurisée de services réseau, à laquelle

l'application cliente sans fil doit avoir accès.

|

Tableau6 : les quatre composants principaux du

Wi-Fi

Les numéros indiqués sur le diagramme illustrent le

processus d'accès au réseau que les étapes suivantes

décrivent plus en détail :

1.

|

Le client sans fil doit, à un moment donné,

être authentifié par une autorité centrale pour se

connecter au réseau sans fil.

|

2.

|

Lorsque le client demande à accéder au

réseau, il transmet ses informations d'identité (ou, plus

précisément, la preuve qu'il détient ces informations

d'identité) au point d'accès sans fil qui, à son tour, les

renvoie au NAAS pour demander l'autorisation.

|

3.

|

Le NAAS vérifie les informations d'identité,

consulte sa stratégie d'accès et autorise ou refuse

l'accès au client.

|

4.

|

|

S'il est reconnu, le client est autorisé à

accéder au réseau et échange les clés de cryptage

avec le point d'accès sans fil. En fait, les clés sont

générées par le service NAAS et transmises au point

d'accès

|

|

MBAYE DIEDHIOU ETUDIANT EN LICENCE 3 INFORMATIQUE

APPLIQUEE UNIVERSITE ASSANE SECK DE

ZIGUINCHOR 2013/2014

|

sans fil via un canal sécurisé. Si le client

n'est pas reconnu par le service NAAS, il n'est pas autorisé à

accéder au réseau et la communication s'interrompt.

|

5.

|

Grâce aux clés de cryptage, le client et le

point d'accès sans fil établissent une connexion sans fil

sécurisée, ce qui permet au client et au réseau interne de

communiquer.

|

6.

|

|

Le client commence à communiquer avec des

périphériques du réseau interne.

|

|

Tableau7 : Le service NAAS

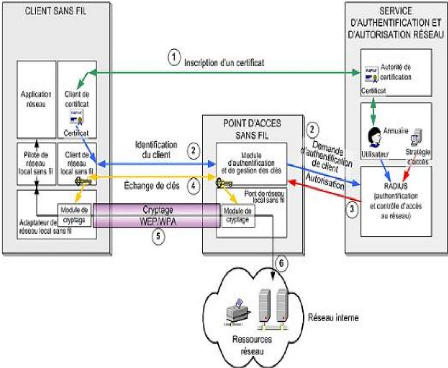

Le diagramme ci-dessous illustre ce processus en

détail.

Figure 9: Vue détaillée du processus

d'accès EAP-TLS 802.1X

MBAYE DIEDHIOU ETUDIANT EN LICENCE 3 INFORMATIQUE

APPLIQUEE UNIVERSITE ASSANE SECK DE

ZIGUINCHOR 2013/2014

MBAYE DIEDHIOU ETUDIANT EN LICENCE 3 INFORMATIQUE APPLIQUEE

UNIVERSITE ASSANE SECK DE

ZIGUINCHOR 2013/2014

|