I.3.4

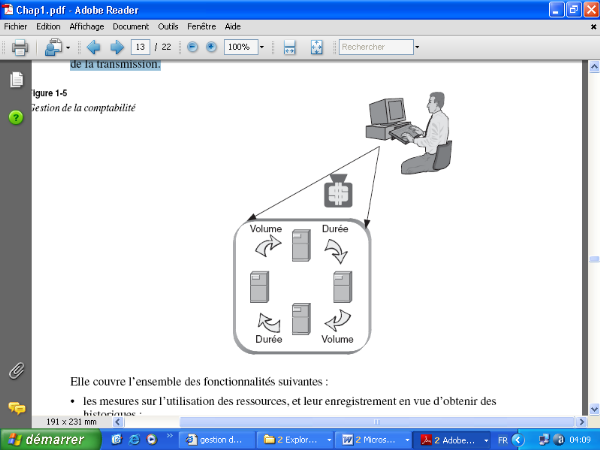

La gestion de la comptabilité

La gestion de la comptabilité permet de connaître

les charges des objets gérés, les coûts de communication,

etc. Cette évaluation est établie en fonction du volume et de la

durée de la transmission.

Figure 1-4 Gestion de la Comptabilité

Elle couvre l'ensemble des fonctionnalités suivantes

:

Ø Les mesures sur l'utilisation des ressources,

et leur enregistrement en vue d'obtenir des historiques ;

Ø Le contrôle des quotas par utilisateur

en faisant des mises à jour des consommations courantes et en

vérifiant les autorisations de consommation ;

Ø le suivi et le contrôle des

dépenses par stockage et mise à jour des tarifs des

opérateurs, par gestion des tickets de taxation, par évaluation

en temps réel de la consommation courante, par vérification des

factures, et enfin par suivi des coûts d'exploitation et de

matériels (investissement, amortissement et maintenance) ;

Ø La gestion financière : bien

évidemment, on retrouve dans la gestion comptable une

Ø Partie financière qui consiste

à ventiler les coûts (par service, par utilisateur ou encore par

application), à analyser et prévoir les dépenses et enfin

à étudier les possibilités de réduction des

coûts ;

Ø La facturation : finalement,

l'activité de gestion comptable aboutit à une facturation

interne, ce qui implique la gestion des clients et des trafics, la production

de tickets de taxation et de factures, le contrôle de la facturation et

enfin le stockage des historiques.

Exemples

Ø Coût d'utilisation d'un réseau

RNIS.

I.3.5

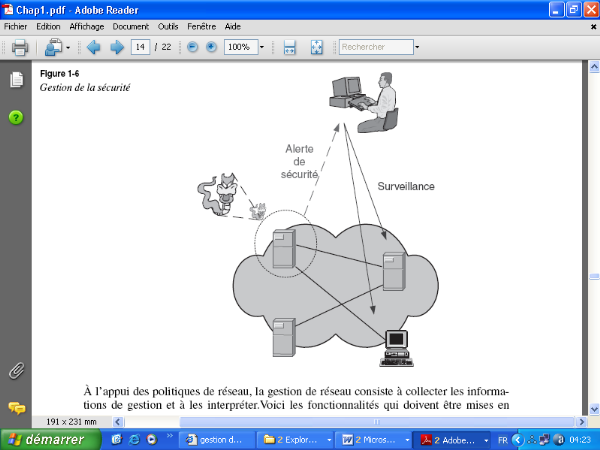

La gestion de la sécurité

La gestion de la sécurité est une fonction de

gestion qui concerne le contrôle et la distribution des informations

utilisées pour la sécurité. Elle englobe le cryptage et la

liste des droits d'accès.

Figure 1-4 Gestion de la Sécurité

À l'appui des politiques de réseau, la gestion

de réseau consiste à collecter les informations de gestion et

à les interpréter. Voici les fonctionnalités qui doivent

être mises en oeuvre :

Ø Dans ce contexte, il faut dans un premier

temps assurer la sécurité relative à l'administration de

réseau elle-même, c'est-à-dire gérer les droits

d'accès aux postes de travail, gérer les droits liés aux

attentes des opérateurs, et enfin les autorisations d'accès aux

informations de gestion.

Ø Ensuite, il faut garantir la

sécurité des accès au réseau géré ;

pour cela, il faut mettre en place des mécanismes qui impliquent des

fonctions telles que la définition des conditions d'utilisation,

l'activation ou la désactivation des mécanismes, la modification

de certains paramètres ou encore la gestion des listes d'autorisation

(aux machines, à différents services ou à divers

éléments de réseau) ; il faut évidemment en outre

effectuer un contrôle des accès (identités, horaires, temps

de connexion, destination) et une détection des tentatives

d'accès frauduleuses (enregistrement, compilation de statistiques et

déclenchement d'alarmes si nécessaire).

Ø Enfin, il faut garantir la

sécurité de l'information par la gestion de mécanismes de

protection, de cryptage et de décryptage, et par la détection

d'incidents et de tentatives de fraude. Voici les fonctions de gestion de

sécurité qui doivent être mises en oeuvre pour supporter

cette activité :

·

Soutien à l'authentification.

·

Contrôle et maintenance des autorisations.

·

Contrôle et maintenance des commandes d'accès.

·

Gestion des clés.

·

Maintenance et examen des fichiers de sécurité.

Exemples

Ø Détection d'intrusions.

Ø Détection d'une attaque par IP

Flooding.

Ø Détection de virus.

|