INTRODUCTION GENERALE

A l'heure actuelle, les problèmes du

développement de la République Démocratique du Congo, RDC

en sigle sont étroitement liés à la maîtrise

respectivement de la conception, l'implémentation et l'administration

Réseau à distance sur base des outils libres. Qui prennent une

importance croissante sans cesse pendant que le monde informatique est devenu

un petit village planétaire1(*). Ceux-ci constituent la préoccupation majeure

des organismes tant nationaux qu'internationaux, touchés directement ou

indirectement par des difficultés créées par ce

paramètre.

Actuellement, l'Administration de Réseau Informatique

et la gestion de base de données à l'instar d'autres ressources

informatiques occupent une place prépondérante parmi ces

ressources. Sans une bonne maîtrise de ces dernières, aucune

entreprise ne peut espérer un avenir, un développement dynamique,

surtout que les équilibres dans ces domaines sont fragiles.

Ainsi, l'Administration de Réseau Informatique

apparaît comme l'une des préoccupations de maîtrise pour

tout Informaticien qui se respecte dans ce 21e siècle car

elle permet à l'entrepreneur de suivre l'évolution des cinq axes

importants cernés par International Standard Organisation, ISO, en sigle

que nous aurons l'occasion de décrire par la suite dans ce travail.

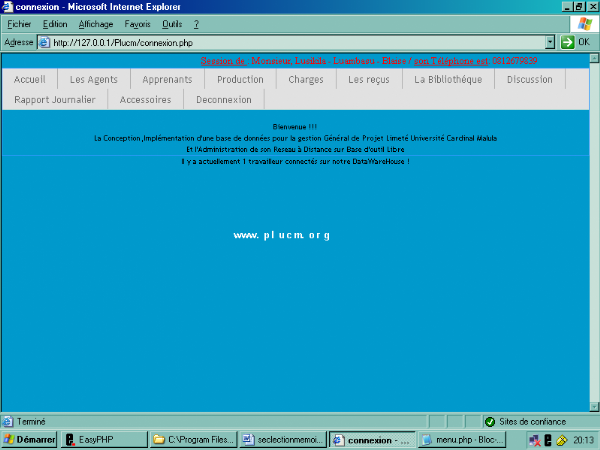

0. PRESENTATION DU PROJET

D'abord, un projet est un regroupement d'acteurs et de

ressources en vue de réaliser des objectifs identifiés dans un

délai et par les moyens prévus en faisant appel ou non à

des moyens extérieurs.

Un projet consiste à réaliser une idée

ayant un caractère nouveau. Dans le cadre de notre travail, pour

sanctionner la fin du second cycle en informatique, notre projet est

intitulé « CONCEPTION, IMPLEMENTATION D' UNE BASE DE DONNEES

POUR LA GESTION D' UN ORGANISME ET L'ADMINISTRATION RESEAU A DISTANCE SUR BASE

D' OUTILS LIBRES » .

I. PROBLEMATIQUE ET HYPOTHESE

I.1. Problématique

D'abord, la problématique est un ensemble de questions

précises que l'on se pose au sujet d'une étude ou recherche

spécifique2(*).

A l'heure actuelle, l'administration réseau dans sa

globalité á déjà réussi son pari et s'impose

dans tous les secteurs de la vie active d'un informaticien.

A cet effet, le Projet Limete Université Cardinal

Malula, PLUCM, en sigle cherche aussi à profiter les avantages offerts

par la Conception, l'Implémentation d'une base de données et

l'administration de Réseaux à distance sur base des outils

libres.

En ce qui concerne notre travail, nous nous sommes

posés les questions ci-après :

· Qu'est-ce que l'administration de réseau

à distance ?

· Comment cette administration à distance

sera-t-elle réalisée au site ciblé dans le cadre

de Projet Limeté/Université Cardinal Malula?

· Quel serait l'apport de notre travail au sein de cet

organisme ?

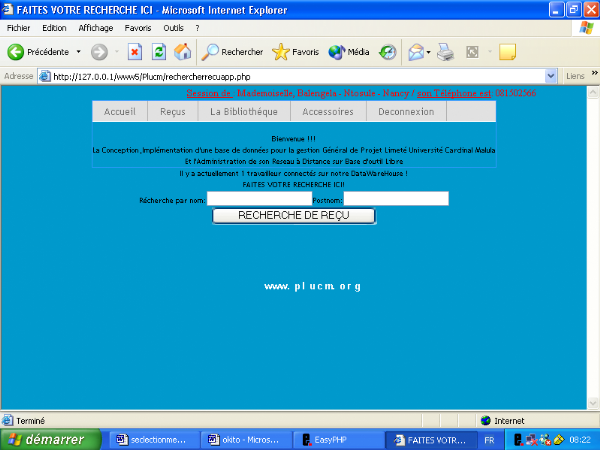

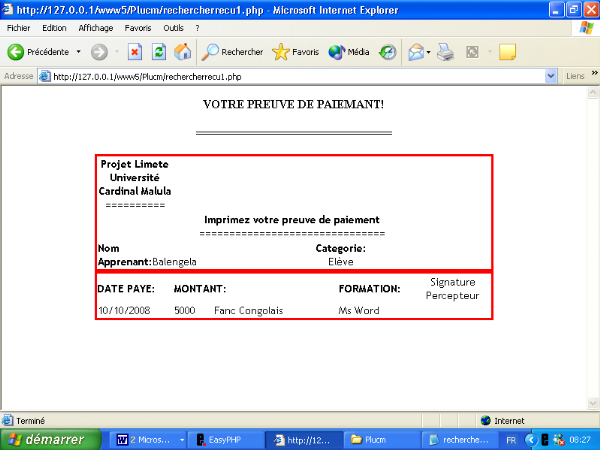

· Par quelle voie peut-t-on retrouver le reçu d'un

étudiant à distance en temps réel afin de rendre inutile

son déplacement physique?

· Les administratifs, les partenaires de la Commune de

Watermael Bois Fort et de l'Ecole Internationale de Bruxelles, sont-ils

capables de connaître la situation générale ,

financière et autre de Projet Limeté/Université Cardinal

Malula en entrant directement dans la base de données se trouvant

à distance ?

· Quels sont les mécanismes que cette application

doit utiliser pour permettre les apprenants, les formateurs, les

administratifs, les partenaires à accéder dans la base de

données d'une façon sécurisée ?

· Quel sera le coût global d'Implantation du

nouveau système ?

Toutes ces questions sous-tendent notre problématique

et ne manquent pas d'intérêt.

I.2. Hypothèse

L'hypothèse est une réponse qui permet de

prédire la vérité vraisemblable au regard des questions

soulevés par la problématique et dont la recherche vérifie

le bien fondé ou le mauvais côté de cette recherche3(*).

En vue de remédier aux inquiétudes

soulevées au travers des questions posées ci haut, nous pensons

que les systèmes actuels de gestion des apprenants, élèves

, de la bibliothèque , recettes du cyber café a besoin d'un

réaménagement.

Nous pensons que l'informatisation de Projet Limete

Université Cardinal Malula et la gestion de leur Réseau

Informatique à distance sur base de logiciel Libre serait

idéale.

II. CHOIX ET INTERET DU SUJET

Notre travail présente un intérêt à

la fois théorique et pratique.

Sur le plan théorique : ce

travail veut faire bénéficier au Projet Limete Université

Cardinal Malula les avantages de notre savoir faire accumulé durant

notre formation au second cycle à l' ECOLE SUPERIEURE DES METIERS D'

INFORMATIQUE ET DE COMMERCE, ESMICOM en sigle. En plus cette étude nous

permet d'élever le niveau de connaissance sur la gestion informatique,

les bases de données et l'administration de Réseau par les

diverses documentations mises à notre possession afin de suppléer

la carence de cours théoriques.

Sur le plan pratique : cette

étude est une contribution capitale et inoubliable car elle permet au

apprenant, gestionnaire et/ou partenaire de Projet Limete Université

Cardinal Malula d'obtenir de notre part, une proposition optimale pour mieux

administrer le réseau et gérer toutes leurs activités.

Car nous sommes convaincus que ce système qui sera mis

en application apportera des innovations pour la gestion des activités

et l'administration de leur réseau d'une façon distante. En plus,

il diminuera les erreurs dans l'administration de leur réseau

informatique, le suivi, la gestion des recettes, la gestion des apprenants

ainsi que le gestion de la bibliothèque.

Il sera ici question de se rendre de l'application

réelle des principes ou formules relatives à l'administration de

réseau informatique et la gestion de base de donnée

particulièrement au sein du Projet Limeté/Université

Cardinal Malula à Limete/Kingabwa à Kinshasa et se fera d'une

façon sécurisée.

Un autre intérêt important est que, les corps

administratifs qui sont à Kinshasa et ceux qui sont à

l'étranger (les partenaires de la commune de watermael bois fort et de

l'école Internationale de Bruxelles) tous vont commencer à suivre

l'évolution du projet au même moment. Au lieu d'attendre les

gérants de Kinshasa puissent leurs envoyer le rapport au format Excel ou

Word comme toujours. Ainsi pour bien analyser cette étude, il nous faut

un plan cohérant.

III. DELIMITATION DU SUJET

Il est affirmé qu'un travail scientifique pour

être bien précis, doit être délimité. Raison

pour laquelle, nous n'allons pas aborder toutes les questions liées

à l'administration de réseau à distance et la Conception

de base de données car elles paraient une matière très

complexe. Ainsi, nous avons pensé limiter notre étude dans le

temps et dans l'espace.

Dans le temps, nous avons considéré les

données allant de décembre 2007 jusqu'à juin

2008 ;

Dans l'espace, notre étude est limitée à

la Conception, Implémentation d'une base de donnée pour la

gestion d'un organisme et l'administration de réseau à distance

sur base des outils libres au sein du Projet Limeté/Université

Cardinal Malula.

IV. METHODES ET TECHNIQUES

UTILISEES

IV.1. Méthodes

Est un ensemble d'opération mise en oeuvre pour

atteindre un ou plusieurs objectifs4(*).

En d'autres termes, une méthode est un ensemble des

normes permettant de sélectionner et coordonner les recherches.

Quatre méthodes ont été utilisées

pour l'élaboration de notre projet :

IV.1.1. Méthode historique

Elle nous a permis de remonter dans le temps pour avoir un

aperçu général de notre terrain de recherche qui est le

Projet Limete Université Cardinal Malula.

IV.1.2. Méthode analytique

Au moyen de cette méthode, nous sommes parvenus

à décomposer les différents éléments du

système dans le but de définir et d'en dégager les

spécifiés.

IV.1.3. Méthode structuro

fonctionnelle

Basée sur la structure, elle nous a facilité la

tâche de comprendre les difficultés actuelles en analysant la

structure et les fonctions actuelles du système.

IV.1.4. Méthode MERISE

Est une méthode de conception, de développement

et de réalisation des projets informatiques ou système

d'informations5(*).

La méthode est basée sur la séparation

des données et des traitements à effectuer en plusieurs

modèles. La dénomination MERISE est une abréviation qui

signifie Méthode d'Etude de Réalisation Informatique par Sous

Ensemble.

IV.1.5. Méthode PERT (Program

Evaluation and Review Technic)

Est une représentation axée sur la logique

d'enchaînement des t?ches laquelle nous a beaucoup servi pour

l'évaluation de notre projet.

IV.2. Techniques

Est définie comme étant comme un processus

concret qui permet à un chercheur de récolter les informations

nécessaires, les analyser afin de tirer une conclusion6(*).

Trois techniques ont été utilisées pour

l'élaboration de notre mémoire :

IV.2.1. Techniques d'interview

L'interview consistant en un jeu de question - réponse,

cette technique nous a permis de poser des questions auprès de personnel

de Projet Limete Université Cardinal Malula. Afin d'avoir les

réponses concernant notre étude.

IV.2.2. Techniques documentaires

Elle nous a facilité la collecte et la consultation des

différents documents et ouvrages relatifs à notre

étude.

IV.2.3. Techniques d'observation

Elle nous a permis de s'approcher du terrain de recherche pour

appréhender ce qui se fait et comment cela se fait.

V. CAHIER DE CHARGE

Le cahier des charges comporte quatre volets encadrant et

orientant le travail : Administrer et centraliser toutes les informations

concernant le réseau informatique de Projet

Limeté/Université Cardinal Malula à distance, les

recommandations portant sur l'interface graphique, les fonctionnalités

attendues et les spécifications concernant l'architecture de

l'application.

V.1. Administration et Centralisation de

Réseau

L'objectif de ce travail est d'administrer et centraliser

toutes les informations concernant le réseau informatique à

distance :

o Services (vérifier que les services sont bien

fonctionnels) ;

o Sécurité (contrôle de firewall,

détection d'intrusions...) ;

o Machine (état du système de fichiers,

chargement mémoire et CPU, ...) ;

o Réseau (engorgement du réseau, bande passante,

table de routage, ...) ;

V.2. Architecture de l'application

Aucune installation côté client ne doit

être nécessaire pour accéder dans la base de

donnée.

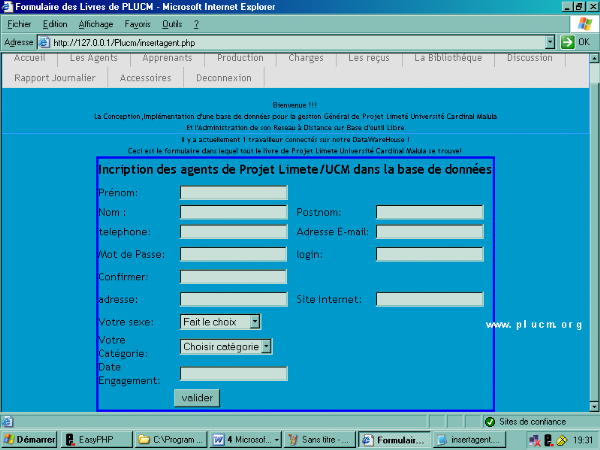

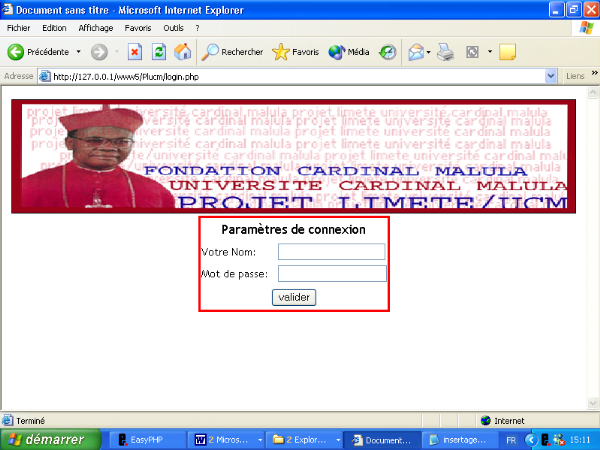

Deux entrées doivent être prévues :

l'une publique, l'autre protégée par login et mot de passe

donnant accès en plus des données accessibles à partir de

l'entrée publique, aux informations relatives à la finance du

projet Limeté/UCM, au nombre d'apprenant et élève des

écoles de Kingabwa en formation en cours ou historique, au module de

recherche et à l'interface de gestion de la base de données.

La gestion des données doit être

centralisée et facilitée par une application

dédiée.

La gestion de date historique de la bibliothèque est

obligatoire pour faciliter les administratifs et partenaires de voir quels sont

les livres préférés dans la bibliothèque.

Le serveur d'application doit être accessible via une

page d'accueil.

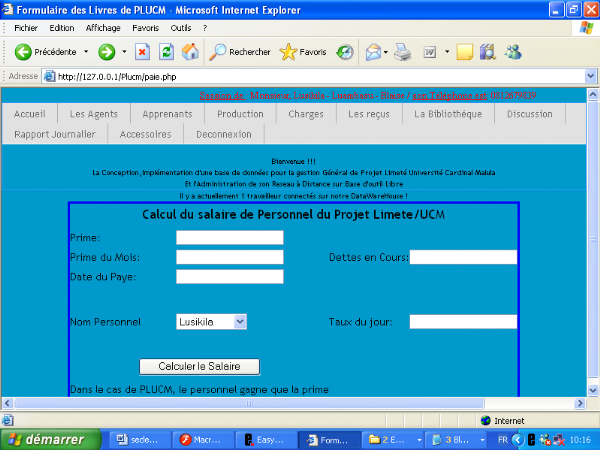

V.3 Fonctionnalités

L'ensemble des fonctionnalités standard d'un viewer

doit être disponible (zoom, déplacement, interrogation d'objet,

module de recherche, calcul de salaire de personnel, affichage à

échelle souhaitée, sortie image et impression).

La gestion des couches doit être simple et facilement

accessible.

Possibilité d'effectuer des requêtes par

attribut.

La navigation et l'utilisation des fonctionnalités

doivent être intuitives et améliorées par rapport à

celles d'un viewer.

V.4. Interface graphique

L'interface graphique doit être simple et ergonomique.

Optimisation pour Microsoft Internet explorer 6.0 (résolution 1024*768

pixels).

L'application doit enfin être livrée avec un

guide de maintenance et d'utilisation détaillant la distribution et

l'architecture du serveur, les étapes de son installation ainsi que les

manipulations fréquentes (comme l'ajout de nouveau apprenant ou

élève ou le paramétrage de l'affichage).

VI. SUBDIVISION DU TRAVAIL

Notre travail comprendra quatre parties dont la

première sera consacré à l'évaluation de notre

projet cette partie comporte 2 chapitres à savoir :

La deuxième portera sur l'administration de

réseau à distance au Projet Limete/ Université Cardinal

Malula. Cette seconde partie comprend 7 chapitres.

Tandis que la troisième parlera de la conception de la

base de donnée au Projet Limete Université Cardinal, cette

troisième partie comprend 3 chapitres.

En fin la quatrième partie clôturera sur la

programmation de l'application et son implémentation.

Toutes ces parties seront passés en revu.

VII. PLANNING PREVISIONNEL DU

PROJET

VII.1. PLANIFICATION

VII.1.1. Planification

VII.1.2. Découpage du projet

VII.2. PLANNING PREVISIONNEL DE REALISATION DU PROJET

VII.3.MODELE D' ORDONNANCEMENT

VII.4. TECHNIQUE PERT

VII.4.1. Recensement et Déroulement des

Tâches

VII.4.2. Estimation des durées et des

coûts

VII.4.3. Elaboration du Graphe

VII.4.4. Graphe du Projet

VII.4.5. Graphe Pert avec niveau

VII.4.6. Recherche de Chemin Critique

VII.4.6.1. Calcul du Chemin Critique

VII.4.7. Chemin Critique

VII.4.8. Calcul des dates au plus Tôt et au plus

Tard

VII.4.9. Calcul des Marges.

VII.4.9.1. Marges Total (MT)

VII.4.9.2. Marges. Libre (ML)

VII.4.10. Graphe d'ordonnancement

VII.5. TABLEAU DES SYNTHESES

VII.6. ELABORATION DU CALENDRIER

VII.7. CONCLUSION SUR LA TECHNIQUE PERT

VII.8. LES REGLE DE L'ART.

Formule du taux de capacité réseau*(*).

TC=N x 100 / N+

N : Nombre d'ordinateurs existant

N+ : Nombre d'ordinateurs à

ajouter

TC : Taux de Croissance exprimé en

%

VIII. PLAN DU TRAVAIL

PREMIERE PARTIE : EVOLUTION DU PROJET ET ETUDE

PREALABLE.

DEUXIEME PARTIE : ADMINISTRATION DE RESEAU A DISTANCE

AU PLUCM.

TROISIEME PARTIE : CONCEPTION DE BASE DE DONNEE AU

PLUCM.

QUATRIEME PARTIE : PROGRAMMATION ET IMPLEMENTATION.

Chapitre 1. ORGANISATION DU TRAVAIL

Pour la réalisation de ce projet, nous avons

disposé d'une totale liberté d'organisation et d'une large marge

de manoeuvre dans le choix de la solution, les éléments de

cadrage étant définis en amont, dans le cahier des charges.

Après la phase assez rapide de diagnostic portant sur

le matériel et les données, nous avons dû travailler en

tant que prestataire externe. En effet, aucun poste adapté

n'était disponible et aucune compétence à la gestion de

base de données et développement orienté web (notamment

php) susceptible de nous aider n'existaient en interne.

Comme il a été dit, cette mission était

encadrée par le responsable informatique du Projet Limeté

Université Cardinal Malula, lequel a aussi des responsabilités au

sein du service financier et technique. Il ne s'agissait donc pas de coordonner

cette mission avec le travail d'un service ou d'un agent en particulier, mais

de produire un outil conforme aux attentes en termes de fonctionnalités

et aux prescriptions techniques détaillées dans le cahier des

charges. De notre côté, notre démarche avait une forte

dimension technique.

Connaissant déjà le monde de l'entreprise, cette

organisation devait nous permettre de nous adapter à une autre

façon de travailler caractérisée par une plus grande

responsabilisation.

Entre la phase d'inventaire (matériels et

données) et celle du déploiement du serveur sur le site,

l'essentiel de la mission a donc consisté en un travail de

développement en local sur notre poste personnel.

La liste des activités de notre projet est reprise dans le

tableau ci-dessous :

|

Code Activité

|

LIBELLET ACTIVITE

|

Activité Antérieure

|

Durée/ Jour

|

Coût/Dollar

|

|

a

|

Enquête et entretien

|

_

|

6

|

55

|

|

b

|

conception du système d'information

|

a

|

18

|

35

|

|

c

|

Prép. des données/choix solution

|

b

|

22

|

60

|

|

d

|

Inventaire du matériel

|

c

|

23

|

20

|

|

e

|

commande du mat, et logiciel

|

d

|

12

|

3500

|

|

f

|

Développement

|

e

|

6

|

2600

|

|

g

|

Configuration serveur/nouveau système

|

e, f

|

15

|

50

|

|

h

|

Contrôle/Ajustement

|

g

|

30

|

75

|

|

i

|

Formation

|

h

|

12

|

220

|

a) Graphe Bruit

1

2

3

4

5

6

7

8

9

10

e(12) g (15)

d(23)

H(30)

F(6)

c(22)

i(12)

f ` 0

b(18)

a(6)

Sommet ou étape

b) Calculs des Rangs

Rn est le nombre d'étape maximal

Rn-1 = [10] = R9

Rn-2 = [9] = R8

Rn-3 = [8] = R7

Rn-4 = [7] = R6

Rn-5 = [6] = R5

Rn-6 = [5] = R4

Rn-7 = [4] = R3

Rn-8 = [3] = R2

Rn-9 = [2] = R1

Rn-10 = [1] = R0

c) Graphe ordonné

g

1

2

3

4

5

6

7

8

9

10

d

e

h

c

f f ` i

b

a

R0 R1 R2 R3 R4 R5 R6

R7 R8 R9

d. Matrices Booléenne

Cette matrice booléenne nous aidera à

contrôle notre graphe, la présence d'un arc est symbolisée

par le chiffre un (1), tandis que l'absence d'un arc est symbolisée par

le chiffre zéro (0).mais le chiffre un (1) peut être

remplacé par la valeur réelle de l'arc pour obtenir ainsi une

matrice valuée (qui a de valeur réelle)

|

MATRICE BOOLEEN

|

|

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

|

1

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

2

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

3

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

|

4

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

|

5

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

|

8

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

|

9

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

e) Matrice valuée

Le chiffre un (1) peut être remplacé par la

valeur réelle de l'arc pour obtenir ainsi une matrice valuée (qui

a de valeur réelle), comme ceci.

|

MATRICE VALUEE

|

|

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

|

1

|

0

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

2

|

0

|

0

|

18

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

3

|

0

|

0

|

0

|

22

|

0

|

0

|

0

|

0

|

0

|

0

|

|

4

|

0

|

0

|

0

|

0

|

23

|

0

|

0

|

0

|

0

|

0

|

|

5

|

0

|

0

|

0

|

0

|

0

|

6

|

0

|

0

|

0

|

0

|

|

6

|

0

|

0

|

0

|

0

|

0

|

0

|

12

|

0

|

0

|

0

|

|

7

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

15

|

0

|

0

|

|

8

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

30

|

0

|

|

9

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

12

|

|

10

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

F) Recherche De T?ches de la Date Au Plus Tôt Et

Date Au Plus Tard

F.1 Date Au Plus Tôt (dto)

La date au plus tôt (dto) est la date la plus

rapprochée à laquelle il est possible de réaliser une

étape2(*) sa formule

est dto(x) = Max {dto (y) + d (i)}. dto (x) est considéré comme

2e étape, dto (y) est considéré comme

1e étape et i comme une tâche.

f.i.1 calcul

Dto (1) = 0

Dto (2) = Dto (1) + d(a) = 0 + 6 = 6

Dto (3) = Dto (2) + d(b) = 6 + 18 = 24

Dto (4) = Dto (3) + d(c) = 24 + 22 = 46

Dto (5) = Dto (4) + d(d) = 46 + 23 = 69

Dto (6) = Dto (5) + d(e) = 69 + 6 = 75

Dto (7) = Max Dto (5) + d(e) = Max 69 +12 = 81 (qui est la

valeur maximum)

Dto(6) + d(f `) 75 + 0

Dto (8) = Dto (7) + d(g) = 81 + 15 = 96

Dto (9) = Dto (8) + d(h) = 96 + 30 = 126

Dto (10) = Dto (9) + d(i) = 126 +12 = 138

f.2 Date Au Plus Tard (Dta)

La date au plus tard (dta) est la date à laquelle il faut

absolument commencer une tâche afin de la réaliser3(*). Sa formule est dta(y) = Min

dta (x) - d (i)

Dta (10) = 138

Dta (9) = Dta (10) - d(i) = 138 - 12 = 126

Dta (8) = Dta (9) - d(h) = 126 - 30 = 96

Dta (7) = Dta (8) - d(g) = 96 - 15 = 81

Dta (6) = Dta (7) - d(f `) = 81 - 0 = 81

Dta (5) = Max Dta (6) + d(f) = Max 81 +6 =69

Dta(7) + d(e) 81+ 12

Dta (4) = Dta (5) - d(d) = 69 - 23 = 46

Dta (3) = Dta (4) - d(c) = 46 - 22 = 24

Dta (2) = Dta (3) - d(b) = 24 +18 = 6

Dta (1) = Dta (2) - d(a) = 6 + 6 = 0

G(15) h(30)

0 0

1

6 6 2

24 24 3

46 46 4

69 69 5

75 81 6

81 81 7

96 96 8

126 126 9

138 138 10

E(12)

D(23)

C(22) f ` 0

12

B(18) f(6)

a(6)

g. Marge Libre

La marge libre d'une tâche ML (i) est le délai de

la mise en route de la tâche (i) sans compromettre la dto de

l'étape(y). Sa formule est ML (i) = Dto (x) -d (i), sur base de cette

formule que nous allons chercher les marges libre des nos tâches.

g.1 Calcul

ML (a) =dto (2) - dto (1) -d(a) = 6- 0 -6 = 0 tâche

critique

ML (b) = dto (3) - dto (2) - d(b) = 24 - 6 - 18 = 0

tâche critique

ML ( c) = dto (4) - dto (3) - d( c) = 46 - 24 -22 = 0

tâche critique

ML ( d) = dto (5) - dto (4) - d( d) = 69 - 46 23 = 0

tâche critique

ML (e ) = dto (6) - dto (5) - d ( e ) = 75 - 69 -12 = - 6

tâche non critique

ML (f ) = dto (7) - dto (6) - d ( f ) = 81 - 75 -6= 0

tâche critique

ML (f `) = dto (7) - dto (6) - d (f ` ) = 81 - 75 - 0 = 6

tâche non critique

ML (g ) = dto (8) - dto (7) - d ( g ) = 96 - 81 -15 = 0

tâche critique

ML (h ) = dto (9) - dto (8) - d ( h ) = 126 - 96 -30 = 0

tâche critique

ML (i ) = dto (10) - dto (9) - d ( i ) = 138 - 126 -12 = 0

tâche critique

Pour que nous puisons déterminer les chemins critiques,

lesquelles sont les chemins que nous allons suivre, il nous faut utiliser cette

formule (dta - dto).

h. Marge Total

La marge total MT(i) qui est la tâche (i) le

délai que nous avons disposer pour la mise en route de la tâche

(i) sans modifier la dta de l'étape (y) ( x étant le sommet

initial de la tâche (i) et y son sommet terminal. Sa formule est MT(i) =

dta (y) - dto(x) - d(i). dta (y) est le sommet terminal, dto (x) est le sommet

initial

h.1 Calcul

Mt(a) = dta(2) - dto(1) - d(a) = 6 - 0 - 6 = 0

Mt(b) = dta(3) - dto(2) - d(b) = 24 - 6 - 18 = 0

Mt(c) = dta(4) - dto(2) - d(c) = 46 - 24 - 22 = 0

Mt(d) = dta(5) - dto(3) - d(d) = 69 - 46 - 23 = 0

Mt(e) = dta(7) - dto(4) - d(e) = 81 - 69 - 12 = 6

Mt(f) = dta(6) - dto(5) - d(f) = 81 - 69 - 6 = 6

Mt(g) = dta(7) - dto(6) - d(f') = 81 - 75 - 0 = 6

Mt(h) = dta(8) - dto(7) - d(g) = 96 - 81 - 15 = 0

Mt(i) = dta(9) - dto(8) - d(h) = 126 - 96 - 30 = 0

Mt(j) = dta(10) - dto(9) - d(i) = 138 - 126 - 12 = 0

NB: - si dto et dta c'est à dire si dto = dta alors

l'étape est critique

- lorsque la ml (i) marge libre est égale marge totale

mt(i) alors la tâche est critique

i. Interprétation de Résultat de Date Et

Marge

i.1 les étapes (dto et dta)

|

Code étape

|

Dto

|

Dta

|

Observation

|

|

1

2

3

4

5

6

7

8

9

10

|

0

6

24

46

69

75

81

96

126

138

|

0

6

24

46

69

81

81

96

126

138

|

Etape critique

Etape critique

Etape critique

Etape critique

Etape critique

Etape non critique

Etape critique

Etape critique

Etape critique

Etape critique

|

|

i.2.les tâches ml (i) et mt(i)

|

Code activité

|

Ml (i)

|

Mt (i)

|

Observation

|

|

A

B

C

D

E

F

F'

G

H

I

|

|

0

0

0

0

-6

0

6

0

0

0

|

0

0

0

0

0

6

6

0

0

0

|

Tâche critique

Tâche critique

Tâche critique

Tâche critique

Tâche non critique

Tâche critique

Tâche critique

Tâche critique

Tâche critique

Tâche critique

|

j. Chemin Critique

Le chemin critique est celui qui relie toute les tâches

dont la marge totale (mt) est nul c'est-à-dire a, b, c, d, e, g, h, i

k. Présentation de Résultat

k.a. durée global de notre

projet : est égale à 138 jours qui est dta(10) et dto(10)

k.b. coût total du projet :

Formule :

Application :

= 55 + 35 + 60 + 20 + 3.500 + 2.600 + 50 + 75 + 220 = 6615$

Chapitre 2. ETUDE

PREALABLE

2.0. DEFINTION ET BUT

2.0.1. Définition

L'étude d'opportunité, est aussi appelée

étude préalable, est l'étude qui permet à un

informaticien de préparer la décision relative à la

nécessité d'informatiser ou de n'est pas informatiser le

traitement de l'information, le changement d'ordinateurs ou encore l'achat des

nouveaux matériels7(*).

Cette étude fournira les informations

nécessaires aux responsables de Projet Limete/UCM pour la prise des

décisions concernant les modifications des objets, des nouvelles

méthodes du système afin d'améliorer les performances et

en déduire les coûts.

L'étude d'opportunité est une étude

menée afin de déterminer s'il y a nécessité

d'automatiser ou pas l'application ou l'entreprise sous l'étude.

Cette étude d'opportunité se divise en 4

parties :

- L'analyse de l'existant ;

- Le critique de l'existant ;

- La proposition des solutions nouvelles ;

- Le choix de la nouvelle solution.

2.0.2. But

Le but de cette étude est de recueillir les

données qui vont servir à l'élaboration du diagnostic en

vue de la recherche et de choix de solution pour améliorer les

performances, les qualités ainsi que la capacité8(*).

Elle permet de prendre une connaissance générale

et suffisante de l'entreprise afin d'en faire la synthèse et de

concevoir la solution.

Dans notre cas, nous allons analyser les activités du

système de gestion de recette, apprenant, bibliothèque et

administration de réseau informatique au Projet Limete Université

Cardinal Malula dans la commune de LIMETE, à Kinshasa,

République Démocratique du Congo.

2.1. PRESENTATION DE PL/UCM

2.1.1. Situation Géographique

PROJET LIMETE UNIVERSITE CARDINAL MALULA, PL/UCM en sigle, est

situé sur l'avenue Kingabwa dans la commune de LIMETE, à

Kinshasa capitale de la République Démocratique du Congo.

2.1.2 Historique

Après avoir constaté les difficultés des

étudiants dans le cours d'informatique, difficultés liées

au manque de matériel informatique (ordinateurs), l'Université

Cardinal Malula, par son Comité de gestion, a formulé le

présent Projet qui a été conçu dans sa phase

préliminaire par Monsieur Anastase Nzeza et Madame Anne Louise Flynn au

mois de février 2003. L'idée a été

présentée auprès des responsables de l'Ecole

Internationale de Bruxelles, de la Vénerie (centre culturel de la

communauté française de Belgique) et de la Commune de

Watermael-Boitsfort afin d'aboutir à un partenariat.

La démarche a permis d'obtenir 12 ordinateurs + une

imprimante, 5 onduleurs, un lot d'environ 1700 livres dont une centaine

d'ouvrages d'informatique ainsi que l'appui pour le transport vers Kinshasa.

Grâce à l'équipement technologique et aux

ouvrages acquis et à acquérir, le Secrétaire

Général de l'UCM, nommé Coordinateur du projet a

recruté une petite équipe pour démarrer les

activités de la première phase du projet (2004-2007).

2.1.3. Personnel

Le Projet Limete Université Cardinal Malula est

dirigé par :

1. le Recteur d' Université Cardinal Malula :

Professeur Charles MAZINGA pour la Représentation et promotion du

projet.

2. le Secrétaire Général de

l'Université Cardinal Malula : Monsieur Anastase NZEZA, qui assure

la Coordination du Projet.

3. Monsieur Thierry MUNGEMA pour l'animation et la Gestion

quotidienne du Projet.

4. une équipe de formateurs en Technologie

Informatique et Internet, la même équipe assure la maintenance des

ordinateurs et de réseaux informatique.

2.1.4 Domaines d'Intervention

Le Projet Limete/Université Cardinal Malula s'est

spécialisé dans le domaine de la formation des

élèves des écoles partenaires et les jeunes de la Commune

de Limeté en particulière et de Kinshasa en

général.

Le projet Limete/Université Cardinal Malula

maîtrise aussi les protocoles tels que :

HTTP : le protocole utilisé pour les communications web

;

SOAP : le protocole d'échanges utilisé pour la

communication avec un service Web ;

DAP : le protocole de communication avec des annuaires ;

SMTP/POP/IMAP : les protocoles utilisés pour le

transfert du courrier électronique ; ...

Le projet Limete/Université Cardinal oriente ses

activités en trois branches qui sont :

q le centre informatique pour la formation des jeunes et

élèves de plusieurs écoles de la Commune de Limete, lequel

est opérationnel depuis 2004.

q Le cybercafé pour la population de la Commune de

Limete et d'autres, ce cybercafé est opérationnel depuis mars

2005.

q Une bibliothèque pour la jeunesse de la Commune de

Limete, qui est opérationnelles depuis août 2005.

2.2. ANALYSE DE L'EXISTANT

2.2.1 Définition et But

L'analyse de l'existant est une étape qui consiste

à décortiquer l'organisme concerné ainsi que la

manière où il fonctionne à ce moment précis9(*).

L'analyse de l'existant revêt une importance

indéniable dans la mesure où elle permet de reproduire le

système existant sous ses différents aspects.

Elle consiste notamment ici à étudier :

- les activités de Projet Limete Université

Cardinal Malula ;

- les structures et les postes concernés ;

- les documents et les fichiers ;

- les moyens de traitements de l'information ;

- les moyens de circulations des informations ainsi que la

manière où les informations circulent.

2.2.2. Etude des activités du

Service Concerné

2.2.2.1. But

Le but de cette étude est d'analyser les

activités et le fonctionnement de l'organisme concerné.

Pour notre cas, nous voudrions analyser le système de

paie de personnel, la recette de cyber café et autre au Projet Limete

Université Cardinal Malula dans la commune de LIMETE, ville de Kinshasa,

République Démocratique du Congo.

2.2.2.2. Organigramme du service

concerné

COORDINATEUR

ANIMATEUR ET GESTIONNAIRE

Cyber Café

Bibliothécaire

Service de la formation

REPRESENTATEUR

2.2.2.3. Description et présentation

de la structure

Après une première approche, nous avons

constaté que les activités au sein du Projet Limete

Université Cardinal Malula se déroulent comme suit :

LE REPRESENTATEUR : il s'occupe de la

Représentation et promotion du projet Limete Université Cardinal

Malula.

LE COORDONATEUR : s'occupe de la gestion

générale du Projet Limete Université Cardinal Malula

à savoir :

- La gestion financière du PL/UCM ;

- Edicter les directives ;

- Convoquer et présider les réunions au

PLUCM ;

- Vérifier les documents.

L'ANIMATEUR ET GESTIONNAIRE : il est rattaché au

COORDONATEUR et s'occupe de :

- La réception et l'expédition de la

correspondance ;

- L'encaissement et décaissement des recettes ;

- la paie des Agents de PLUCM ;

- Exécute quelques taches administratives chaque

mois.

LE CHEF DE SERVICE IT : il présente le rapport

chaque moi d'abord auprès de L' ANIMATEUR, ensuite au TECHNICIEN

(Responsable de service IT) de l'école internationale de Bruxelles (Mr.

Dante Dianoli) il s'occupe de :

- contrôle de matériel informatique.

2.2.2.4. Etude de poste

Après avoir analysé la structure de structure

concernée, on peut alors passer à l'étude de poste de

travail. Cette étude doit être réalisée afin de

faciliter la collecte des informations par l'établissement d'une liste

de poste de travail ainsi qu'une fiche d'étude de poste.

2.2.2.4.1. Liste de poste de

travail

|

N°

|

Intitulé du poste

|

Titulaire

|

Fonction

|

|

0.

|

Représentant

|

Charles MAZINGA

|

REPRESENTANT

|

|

1.

|

Gestionnaire

|

Anastase NZEZA

|

COORDINATEUR

|

|

2

|

Animation

|

Thierry MONGEMA

|

ANIMATEUR

|

|

3.

|

Responsable de service

|

Médard BATANASWE

|

RESPONSABLE SERVICE IT

|

2.2.2.4.2. Description des fiches

d'études de poste

2.2.2.4.2.0 Fiche

d'étude de poste 0

|

|

Code :

0HJK5

|

|

Désignation du poste :

REPRESENTANT

Service auquel est attaché le

poste : la représentation

Responsable du poste : Prof. Charles

MAZINGA

|

|

Taches à accomplir :

Faire la promotion du Projet Limete Université Cardinal

Malula

|

|

Taches

|

Fréquence

|

Délais

|

Remarques

|

|

prévus

|

réel

|

|

Représentation

|

Quotidienne

|

----

|

----

|

|

|

|

----

|

----

|

|

|

Promotion

|

Mensuelle et annuelle

|

----

|

----

|

|

2.2.2.4.2.1 Fiche

d'étude de poste 1

|

Code :

0HJK5

|

|

Désignation du poste :

COORDINATEUR

Service auquel est attaché le

poste : Gestionnaire

Responsable du poste : Mr. Anastase

NZEZA

|

|

Taches à accomplir :

gère les activités du Projet Limete

Université Cardinal Malula

|

|

Taches

|

Fréquence

|

Délais

|

Remarques

|

|

prévus

|

réel

|

|

Gestion des activités

|

Quotidienne

|

----

|

----

|

|

|

|

----

|

----

|

|

|

Vérification de documents de gestion

|

Hebdomadaire

|

----

|

----

|

|

|

Préside les réunions

|

Mensuelle et annuelle

|

----

|

----

|

|

2.2.3.4.2.2 Fiche

d'étude de poste 2

|

Code : OlJHGH

|

|

Désignation du poste :

Animateur

Service auquel est attaché le

poste : Animation des activités quotidiennes

Responsable du poste : Mr. Thierry

MONGEMA

|

|

Taches à accomplir : Animation

des activités de Projet limeté Université Cardinal

Malula

|

|

Taches

|

Fréquence

|

Délais

|

Remarques

|

|

prévus

|

réel

|

|

Gestion de correspondance

|

Quotidienne

|

----

|

----

|

|

|

Encaissement et décaissement

|

Quotidienne

|

----

|

----

|

|

|

Paie des employés

|

Mensuel

|

----

|

----

|

|

2.2.3.4.2.3. Fiche

d'étude de poste 3

|

Code : OlJHG5

|

|

Désignation du poste :

Responsable service IT

Service auquel est attaché le

poste : Contrôle de Matériel Informatique

Responsable du poste : Mr. Médard

BATANASWE

|

|

Taches à accomplir :

Contrôler le matériel Informatique et faire son rapport

auprès de Responsable de service IT de l'école Internationale de

Bruxelles

|

|

Taches

|

Fréquence

|

Délais

|

Remarques

|

|

prévus

|

réel

|

|

Contrôle de Matériel

|

Quotidienne

|

----

|

----

|

|

|

|

|

|

|

|

Rapport de Matériel au coordinateur et au Responsable de

service IT (ISB)

|

Mensuel

|

----

|

----

|

|

2.2.2.4.3. Etude de circuit de

l'information

2.2.2.4.3.1.

Narration

Pour ce qui est de la manière où les

informations circulent au sein de service concerné, il est à

signaler que, lors de l'arriver d'un internaute, celui-ci se présentera

au Cyber Café pour acheter un code chez le moniteur Internet, lequel

lui donnera l'accès aux machines du cyber une fois ce code est fini, la

machine s'arrête automatiquement.

À la fin de service (jour ou soir), le moniteur doit

présenter son rapport auprès de l'animateur gestionnaire.

à la fin du moi l'animateur gestionnaire fera un

rapport global d'abord auprès de coordonnateur en suite le

téléchargé dans le fichier EXCEL pour l'envoyer à

l'école International de Bruxelles et la commune de watermael Boistfort.

La même chose avec le Responsable de service IT pour le

rapport de matériel.

Une fois le matériel informatique tombe en panne le

responsable de service IT est chargé de réparer si possible ou

demander aux autres techniciens de PLUCM de réparer en suite, il va

faire un rapport auprès de Responsable de service IT de l'école

Internationale de Bruxelles.

2.2.2.5. Etudes de Réseau

utilisés

2.2.2.5.1. Définition de

Concepts

Un réseau permet de partage des ressources entre

plusieurs ordinateurs10(*).

Par ces ressources, nous entendons des données ou des

périphériques (imprimante, scanner, ...)

Le réseau permet aux ordinateurs de l'entreprise de

partager des ressources matérielles et logicielles : des

périphériques, des programmes et des données ainsi qu'aux

hommes d'échanger : des messages et des fichiers

Un réseau est un ensemble

d'équipements informatiques interconnectés entre eux en vue de se

changer de données.

En effet, le PLUCM possède du Wan pour se servir de

communication entre la commune de Watermael Boistfort, Ecole Internationale de

Bruxelles, la commune de limeté en RDC. Il utilise la topologie en

étoiles.

2.2.3.5.2. Description de matériels

utilisés

Hub

Connecteur

RJ45

Client

2.2.3.5.3. Présentation de Réseau

utilisé

2.2.3.6. Etudes de documents

utilisés

2.2.3.6.1. Inventaires des documents

existants

|

N°

|

Désignation du document

|

|

D01

|

Fiche de Rapport Internet

|

|

D02

|

Fiche de Rapport Formation (élèves des

écoles partenaires, adulte de la commune, Etudiant de UCM, Professeur

UCM)

|

|

D03

|

Journal de caisse

|

|

D04

|

Reçu ou preuve de paiement

|

2.2.2.6.2. Description des documents

existants

Ici nous allons essayer de décrire quelques documents

utilisés au Projet Limeté Université Cardinal Malula.

2.2.2.6.2.1 Fiche de Rapport

Journalière

|

|

|

|

|

|

|

|

|

RAPPORT JOURNALIER INTERNET & IT

|

|

Date:

|

|

Moniteur:

|

|

|

Jour ou Soir

|

|

|

A: RAPPORT FINANCIER

|

|

|

|

CODES INTERNET VENDUS

|

Signature du Moniteur qui reçoit les

codes

|

CODES IT VENDUS

|

|

|

|

|

|

|

|

|

|

CODES INTERNET RESTANT

|

Signature de Justin ou de l'agent de

sécurité

|

CODES IT RESTANT

|

|

|

|

|

|

|

|

|

|

CODES COMPLEMENTAIRE INTERNET

|

Nom & Signature du Bénéficier et

explication

|

CODES COMPLEMENTAIRE IT

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

CODES INTERNET SERVIS

|

100 FC / 20 min

|

|

150 / heure

|

CODES IT SERVIS

|

|

|

|

|

|

|

|

|

|

|

|

|

Recettes Internet

|

PHOTO

|

IMPRESSION

|

PHOTOCOPIES

|

AUTRES

|

Recettes IT

|

TOTAL RECETTES

|

|

FC

|

FC

|

FC

|

FC

|

FC

|

FC

|

FC

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

USD

|

USD

|

USD

|

USD

|

USD

|

USD

|

|

USD

|

|

|

|

|

|

|

|

|

|

Moins Dépenses

|

Pièces Justifictives

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Bénéficiaire

|

Motifs

|

Montant FC

|

Montant USD

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

TOTAL DEPENSES

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SOLDE

|

|

|

|

|

|

|

|

|

|

|

|

B: RAPPORT TECHNIQUE

|

|

Groupe Electrogène

|

Coupure du Connexion

|

Coupure du Courant Electrique

|

Commentaires

|

|

De

|

A

|

De

|

A

|

De

|

A

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.2.2.6.3 Etude des fichiers

existants

2.2.2.6.3.1 Description des fichiers

existants

1.2.2.6.3.1.1. Fichier « Fiche Rapport

Internet »

|

Désignation

|

Code

|

Support

|

Localisation

|

Nbre d'exemplaire.

|

|

Fiche Rapport Internet

|

25ljg5

|

Fichier Excel dans l'ordinateur n°1

|

Bureau de l'animateur

|

1

|

2.2.2.6.1.2 Fichier « Journal de Caisse

en franc Congolais »

|

Désignation

|

Code

|

Support

|

Localisation

|

Nbre d'exemplaire.

|

|

Fiche Journal de Caisse en franc Congolais

|

JHGDF

|

Papier

|

Classeur

|

10

|

2.2.2.6.4. Etude des moyens

utilisés

On appelle moyens utilisés, ensemble de matériel

et ressources humaines utilisés pour le traitement des informations au

cours de l'analyse.

Il est nécessaire de recenser tous les moyens de

traitement utilisés au cours cette étude sur les moyens

utilisés, notre objectif primordial sera de faire ressortir tous les

moyens humains au sein de Projet Limete Université Cardinal Malula d'une

part et tous les moyens matériels existant d'autre part.

L'étude des moyens utilisés sera

subdivisée en 2 parties :

- Etude des moyens humains ;

- Etude des moyens matériels.

2.2.2.6.4.1. Etude des moyens

matériels

Cette étude consistera à recenser les

différents matériels au sein de Projet Limete Université

Cardinal Malula, pour traiter les informations de l'application sous

étude.

|

MATERIEL

|

DESCRIPTION

|

QTE

|

LOCATION

|

ETAT

|

|

Clavier

|

Qwerty

|

6

|

Salle IT

|

Bon

|

|

0

|

Cybercafé

|

-

|

|

8

|

Park salle IT

|

Bon

|

|

Azerty

|

1

|

Salle IT

|

Bon

|

|

11

|

Cybercafé

|

Bon

|

|

Souris

|

|

11

|

Salle IT

|

Bon

|

|

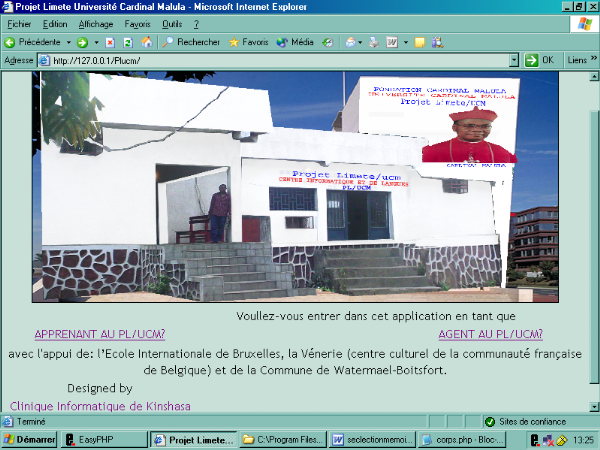

3

|

Salle IT

|

Mauvais

|

|

11

|

Cybercafé

|

Bon

|

|

|

|

|

|

|

|

PC

|

Compaq PIII 933

|

4

|

Salle IT

|

Bon

|

|

2

|

Salle IT

|

Mauvais

|

|

7

|

Cybercafé

|

Bon

|

|

4

|

Park salle IT

|

Mauvais

|

|

Compaq PIII 650

|

10

|

Salle IT

|

Bon

|

|

4

|

Cybercafé

|

Bon

|

|

|

2

|

Park salle IT

|

Mauvais

|

|

|

|

|

|

|

|

Ecran

|

Compaq 15 pouces

|

12

|

Salle IT

|

Bon

|

|

Mauvais

|

|

5

|

Cybercafé

|

Bon

|

|

Mauvais

|

|

Compaq 17 pouces

|

8

|

Salle IT

|

Bon

|

|

Mauvais

|

|

8

|

Cybercafé

|

Bon

|

|

Mauvais

|

|

|

|

|

|

|

|

Imprimante

|

HP Laser Jet 5N

|

1

|

Park salle IT

|

Mauvais

|

|

Imprimante

|

HP Deskjet 3840

|

1

|

Park salle IT

|

Bon

|

|

Onduleur

|

MGE 1100 VA

|

4

|

Cybercafé

|

Bon

|

|

Onduleur

|

MGE 1100 VA

|

1

|

Salle IT

|

Bon

|

|

Projecteur

|

Pro screen 4600

|

1

|

Salle IT

|

Mauvais

|

|

Stabilisateur

|

Semtoni 3000W

|

1

|

Salle IT

|

Bon

|

|

Stabilisateur

|

EMKAY 3000W

|

1

|

Salle IT

|

Bon

|

|

Stabilisateur

|

Jacob's

|

1

|

Cybercafé

|

Bon

|

|

Appareil photo Num

|

Sony

|

5

|

Coffre

|

Bon

|

2.2.2.6.4.2. Etude des moyens

humains

Cette étude des moyens humains est toujours

nécessaire pour mieux comprendre les qualifications du personnel

|

N°

|

Poste

|

Nbre de Personne

|

Fonction

|

Qualification

|

Ancienneté

|

Salaire net

|

|

0

|

Représentant

|

1

|

Représentant

|

Recteur à l' UCM

|

-----------

|

----------

|

|

1

|

Gestionnaire

|

1

|

Coordonnateur

|

Sec.Gén. à UCM.

|

----------

|

----------

|

|

2

|

Animateur

|

1

|

Animateur Gestionnaire

|

Etudiant L2 Droit

|

-----------

|

------------

|

|

3

|

Responsable IT

|

1

|

Chef IT

|

Gradué à ISC

|

------------

|

-----------

|

2.3. CRITIQUE DE L'EXISTANT

La critique de l'existant, appelée aussi bilan de

l'existant, va nous aider à l'évaluation du système

existant par rapport à l'analyse faite au Projet Limete

Université Cardinal Malula sous étude tout en établissant

un diagnostic.

Ce diagnostic est établit dans le but de rechercher des

solutions futures à des problèmes posés.

Le but de la critique de l'existant est d'établir un

diagnostic précis sur les procédures utilisées, relever

les anomalies, les qualités et les défauts du système

existant.

Par ailleurs, deux aspects sont toujours dégagés

lors de cette critique dont l'un est positif et l'autre positif.

Ces deux aspects méritent d'être soulevés

étant donné que le besoin de la perfection sera toujours

souhaité par les utilisateurs en vue de bon fonctionnement.

2.3.1. Aspects positifs

Au terme de l'analyse de l'existant, il convient d'avouer que

le Projet Limete Université Cardinal Malula a au moins un système

d'organisation bien défini du point fonctionnel et organisationnel.

Cependant, le Projet Limete Université Cardinal Malula

ne pourra renforcer l'efficience de ses services s'il arrive à surmonter

les insuffisances constatées.

Le Projet Limete Université Cardinal Malula ainsi que

son personnel offre :

- un bon contrôle de matériel ;

- des matériels informatique bien protégé

par les onduleurs et stabilisateurs ;

- une bonne circulation des informations et transparence des

documents entre les partenaires ;

- une bonne collaboration et transmissions des informations

entre eux.

2.3.2. Aspects négatifs

- Les documents étant conservés dans les

classeurs à papiers, l'accès est difficile étant

donné il faut toujours une recherche sérieuse pour retrouver un

document tel que : un reçu d'un étudiant et tant

d'autres ;

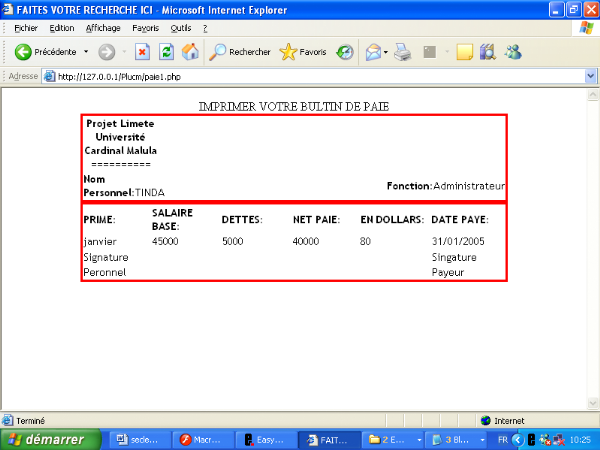

- pour que le coordonnateur puisse voir le recette produit

pendant la journée, il faut qu'il se déplace, venir

obligatoirement au Projet limeté/UCM.

- Le lenteur considérable dans le traitement de

l'information ;

- Le suivi de document est très fatiguant à

cause de volume élevé des informations ;

- Le Projet Limete Université Cardinal Malula ne

possède que deux stabilisateurs, cinq onduleurs pour toutes les salles

dont 4 pour les machines connectées à l'Internet plus ou moins 12

ordinateurs et un stabilisateur, un onduleur et un stabilisateur pour le

service IT plus ou moins 15 machines. Cependant, ces derniers sont vieillis.

Pour cette insuffisance des onduleurs et stabilisateurs, les matériels

informatiques tombent toujours en panne (soit bloc d'alimentation

brûlé soit système d'exploitation endommagé...);

- Le Projet Limete Université Cardinal Malula n'a pas

de logiciel approprié pour gérer toutes les données en

local ou à distance.

- Le Projet Limete Université Cardinal Malula n'a pas

un moyen d'administrer leur réseau à distance.

2.4. PROPOSITION DE SOLUTION

A la lumière des anomalies qui viennent d'être

reprises dans le système existant, nous pouvons proposer deux solutions,

l'une manuelle et l'autre automatique, dans le but d'améliorer la

performance et le bon fonctionnement du système existant.

2.4.1. Solution manuelle

La solution manuelle consiste en une simple

réorganisation du système en reconduisant les qualités

tout en conservant le traitement manuel.

Cette proposition qui ne garantit en rien la rapidité

dans l'exécution des tâches, occasionnera des erreurs de

manipulation et fatiguera le personnel dans le traitement des informations.

2.4.1.1. Les Avantages

- L'achat de nouvel équipement du bureau ;

- Modification de l'organigramme et une nouvelle conception

des fichiers et des documents ;

- Solution moins coûteuse et facile à implanter

car elle prendra moins de l'espace.

2.4.1.2. Les

Inconvénients

- Les procédures des traitements des informations

restent toujours manuelles et la fatigue humaine peut faire commettre les

erreurs de temps à autre ;

- Il n'y a pas une grande sécurité des

informations car les supports utilisés restent les papiers ;

- Encombrement du bureau par les documents ;

- Accès facile aux informations par des personnes non

autorisées.

2.4.1.3. Solution informatique

La solution informatique a l'avantage de traiter des

informations avec la rapidité et précision, de rendre fiable la

gestion de l'information.

Elle présente aussi l'inconvénient d'engager des

grosses dépenses pour son installation, le coût à la

formation des agents et autres.

2.4.1.3.1. les

Avantages

L'introduction d'une part de l'administration réseau

à distance va améliorer :

- la rapidité de détection des erreurs dans le

réseau et les ordinateurs ;

- la capacité de modifier le paramètre d'une

machine même à distance sans que l'administrateur réseau se

déplacer.

D'autre part la conception, l'implémentation d'une base

de donnée au Projet Limete Université Cardinal Malula va

encore améliorer :

- la sécurité des informations ;

- la bonne circulation des informations entre les

partenaires externes ou internes par exemple en temps réel;

La réduction des certaines t?ches et éviter

l'encombrement des fichiers ;

- la conservation des informations avec une longue

durée grâce à des supports informatiques ;

- la réduction de l'espace ainsi que le volume en ce

qui concerne le support de stockage des informations ;

- l'impression des informations en cas de besoin et à

temps réel même à distance.

2.4.1.3.2. Les

Inconvénients

- Le coût de maintenance des machines est quasiment

élevé ;

- L'achat des consommables informatiques tels que ajoute des

onduleurs et stabilisateurs.

- La formation des utilisateurs afin de maîtriser

l'outil et les logiciels nécessaires ;

- Interruption du travail lors d'une coupure brusque du

courant électrique et surtout que les onduleurs et les stabilisateurs

sont insuffisants ainsi que le groupe électrogène est

déjà vieilli.

2.5. CHOIX DE SOLUTION

Compte tenu des inconvénients cités ci haut et

dans le souci de produire des meilleures applications, nous pensons mettre un

système automatique où la machine serait vraiment importante pour

alléger certaines taches.

En comparant les avantages de deux solutions proposées

précédemment, nous opterons pour la solution automatiquement ou

informatique pour des raisons suivantes :

- la prise en charge par la machine (ordinateur) tous les

traitements afin d'éviter les erreurs et fournir les résultats

fiables dans un bref délai à l'intérieur du pays comme

à l'extérieur du pays ;

- administrer les machines du réseau à

l'intérieur du pays ou à l'extérieur du pays ;

- les énormes avantages et procédures beaucoup

plus satisfaisants.

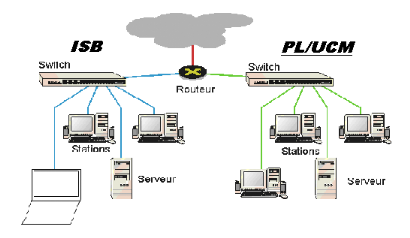

Chapitre 1. EXAMEN GENERAL DE LA THEORIE DES LOGICIELS

LIBRES

1.0. DEFINTION ET APERÇU

DE LOGICIEL LIBRE

1.0.1 Définition

Pour être qualifié de logiciel libre, un

logiciel doit être disponible sous des conditions répondant

à des critères stricts. La

Free

Software Foundation et le projet

Debian étudient avec

soin chaque licence de logiciel pour déterminer si le logiciel est libre

(selon leurs critères respectifs0(*)).

La FSF

maintient une définition du logiciel libre basée sur quatre

libertés1(*) :

· Liberté 0 : La liberté

d'exécuter le programme, pour tous les

usages.

· Liberté 1 : La liberté

d'étudier le fonctionnement du programme.

o Ceci suppose l'accès au

code source.

· Liberté 2 : La liberté de

redistribuer des copies.

o Ceci comprend la liberté de vendre des copies.

· Liberté 3 : La liberté

d'améliorer le programme et de publier ses améliorations.

o Ceci suppose l'accès au

code source.

La liberté 3 encourage la création d'une

communauté de développeurs améliorant le logiciel et

permet la création d'une branche de développement

dérivée concurrente, notamment en cas de désaccord entre

développeurs.

La FSF insiste sur le fait que «libre» ne doit pas

être compris comme «gratuit». Cette confusion est

particulièrement possible en

anglais, où

«libre» et «gratuit» se traduisent par

«free», et «logiciel libre» s'écrit

«free software». Pour lever cette confusion, la phrase

«Free as in "free speech", not as in "free beer"»

(«Libre comme dans liberté d'expression, pas comme dans

bière gratuite») est souvent répétée

par les promoteurs des logiciels libres. Concernant l'aspect financier, notons

que les logiciels libres se trouvent gratuitement sur

Internet et qu'il existe en

parallèle des entreprises spécialisées dans la vente et le

soutien de logiciels libres, une des plus connues dans ce domaine étant

Red Hat. Chacun a bien

sûr le droit de redistribuer gratuitement ou non un logiciel libre, quel

que soit le moyen par lequel il l'a acquis.

La FSF précise la définition: ces

libertés doivent être irrévocables; on doit pouvoir en

jouir sans devoir prévenir un tiers; on doit pouvoir redistribuer le

programme sous toute forme, notamment

compilée, et le

code source doit

être accessible pour jouir des libertés d'étude et

d'amélioration; on doit pouvoir fusionner des logiciels libres dont on

n'est pas soi-même l'auteur. La FSF accepte des restrictions mineures

quant à la façon dont un logiciel modifié doit être

présenté lorsqu'il est redistribué.

En tant que

distribution

Linux rassemblant des milliers de logiciels libres de toutes provenances,

le projet

Debian est confronté

à des problèmes un peu différents, la FSF se concentrant

plus sur le développement de logiciels.

Debian a

développé Les principes du logiciel libre selon

Debian2(*)

également connus sous l'acronyme DFSG (pour Debian Free Software

Guidelines). Ils comprennent la non-discrimination des utilisateurs et des

usages.

Ils précisent les restrictions acceptables en

matière de préservation du code source de l'auteur original.

Debian accepte explicitement l'exigence que la distribution d'une forme

modifiée d'un logiciel libre se fasse sous un autre nom que le logiciel

original. On peut noter à ce propos que les noms de plusieurs logiciels

libres sont des

marques

déposées: par exemple

Linux

,

Mozilla et

Apache.

1.0.2.

Bref aperçu sur les logiciels libres

Un logiciel libre est un

logiciel dont la

licence dite

libre donne à

chacun le droit d'utiliser, d'étudier, de modifier, de dupliquer, de

donner et de vendre le logiciel.

Richard Stallman a

formalisé la notion de logiciel libre dans la première

moitié des

années 1980

puis l'a popularisée avec le

projet GNU et la

Free

Software Foundation (FSF).

Depuis la fin des

années 1990,

le succès des logiciels libres, notamment de

Linux, suscite un vif

intérêt dans l'industrie informatique et les médias

1. Les

logiciels libres constituent une option face à ceux qui ne le sont pas,

qualifiés de «

propriétaires».

La notion de logiciel libre ne se confond ni avec celle de

logiciel

gratuit (

freewares), ni

avec celle de

sharewares, ni

avec celle de

domaine

public. De même, les libertés définies par un logiciel

libre sont beaucoup plus étendues que le simple accès au code

source, ce qu'on appelle souvent logiciel Open Source ou

«à sources ouvertes». Toutefois, la notion formelle de

logiciel

Open Source telle

qu'elle est définie par l'

Open Source

Initiative est reconnue comme techniquement comparable au logiciel

libre.

Voici le Logo

copyleft

(« gauche d'auteurs ») symbolise l'obligation de conserver

le droit de copier Voici le Logo

copyleft

(« gauche d'auteurs ») symbolise l'obligation de conserver

le droit de copier

1.0.3. Quelques logiciels libres

Parmi les logiciels libres les plus connus du grand public

figurent :

· le

noyau

de système d'exploitation

Linux

· le

navigateur web

Mozilla Firefox

(Quoique ce statut soit contesté dans les dernières versions)

· le

serveur HTTP

Apache

· le logiciel de

retouche d'image,

The Gimp

Les gestionnaires de base de données

MySQL et

PostgreSQL

Ce chapitre nous a aidé de procéder à

l'étude minutieuse des logiciels libres afin de mieux les

appréhender et déblayer le terrain pour le chapitre suivant.

Chapitre 2. LA METHODE APPLICABLE

POUR L'ADMINISTRATION DE RESEAU

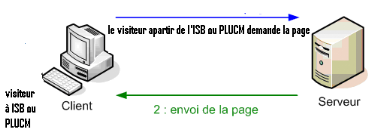

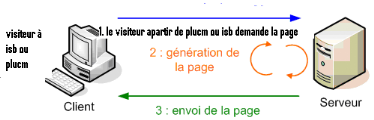

Dans ce chapitre, nous allons axer notre étude sur la

méthode d'administration de réseau à distance applicable

dans notre travail en vue d'administrer et centraliser d'une façon

distante le réseau de Projet Limete/Université Cardinal Malula.

Nous pouvons d'abord, présenter les concepts dans un premier temps. Le

protocole SNMP qui est le standard de fait dans ce domaine sera ensuite

passé en revue.

La mise en pratique de SNMP est présentée au

travers la mise en oeuvre du package NET-SNMP.

2.0. GENERALITES SUR

L'ADMINISTRATION DE RESEAU

On peut se poser à quoi correspond le concept

d'administration de réseau. L'ISO (International Standard

Organization) a cerné 5 axes :

· La gestion des anomalies (Fault Management).

L'objectif de l'administration réseau est d'avoir un réseau

opérationnel sans rupture de service (taux de disponibilité

à 99,999 % par exemple soit quelques secondes d'indisponibilité

par an), ce qui définit une certaine Qualité de Service (QoS)

offerte par l'opérateur à l'abonné. On doit être en

mesure de localiser le plus rapidement possible toute panne ou

défaillance. Pour cela, on surveille les alarmes émises par le

réseau, on localise un incident par un diagnostic des alarmes, on

journalise les problèmes...

· La gestion de la configuration réseau

(Configuration Management). Il convient de gérer la

configuration matérielle et logicielle du réseau pour en

optimiser l'utilisation. Il est important que chaque équipement, chaque

compteur... soit parfaitement identifié de façon unique à

l'aide d'un nom ou identificateur d'objet OID (Object Identifier).

· La gestion des performances (Performance

Management). Il convient de contrôler à tout moment le

réseau pour voir s'il est en mesure d'écouler le trafic pour

lequel il a été conçu.

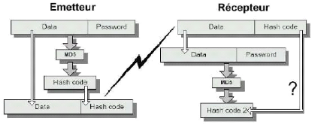

· La gestion de la sécurité (Security

Management). On gère ici les contrôles d'accès au

réseau, la confidentialité des données qui y transitent,

leur intégrité et leur authentification.

· La gestion de la comptabilité (Accounting

Management). L'objectif est de gérer la consommation réseau

par abonner en vue d'établir une facture.

En fait, on s'aperçoit qu'un administrateur

système d'un réseau local d'une entreprise, d'un campus, d'une

école administre aussi son réseau. Il le fait sans trop de

problèmes mais les difficultés s'amoncellent dès que la

taille du réseau devient importante. La solution est alors de

rationaliser, de normaliser les choses et l'on a proposé des normes

d'administration de réseau.

L'ISO a proposé dans les années 80 la norme

CMIS/CMIP (Common Management Information Service ISO 9595, Common

Management Information Protocol ISO 9596) comme protocole d'administration

de réseau et définit un cadre général au niveau

architecture (ISO 7498).

En parallèle, l'IAB (Internet Activities

Board) approuve le protocole SNMP (Simple Network Management

Protocol) comme solution à cours terme et CMOT (CMIP Over

TCP) à plus long terme. Au début des années 90, SNMP,

plus simple, devient alors standard de fait et est adopté par de

nombreux constructeurs. C'est le protocole d'administration de

réseau des réseaux IP mais aussi des réseaux des

opérateurs comme pour les réseaux ATM !

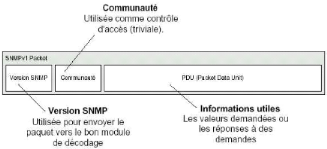

2.1. LES CONCEPTS DE SNMP

2.1.1. Introduction

Bien qu'issu du monde IP, le protocole SNMP (Simple

Network Management Protocol) développé dans les

années 80 reprend beaucoup des idées du protocole CMIS/CMIP de

l'ISO.

SNMP est défini dans la RFC 1157 (Request For

Comments). Il utilise le concept d'application Client/Serveur bien connu

dans le monde IP :

· Sur chaque équipement administrable

s'exécute un programme serveur : l'agent SNMP. Cet agent

gère les informations relatives à l'équipement et sont

stockées dans une base de données propre : la MIB

(Management Information Base).

· On retrouve une station d'administration

côté client qui interagit avec un ou plusieurs agents SNMP :

le manager SNMP. Le manager est généralement une application

possédant une interface graphique élaborée pour plus de

convivialité. On peut citer comme exemple de manager le produit

commercial Openview de HP.

On retrouve donc 3 éléments importants

dans SNMP :

· Une base de donnée (MIB) gérée par

chaque agent SNMP et modifiable éventuellement par un manager SNMP. Les

RFC 1156 et 1213 définissent la MIB-I (version 1) puis la MIB-II qui

remplace la précédente, c'est à dire les objets que doit

gérer tout agent SNMP.

· Une structure commune et un système de

représentation des objets de la MIB : le SMI (Structure of

Management Information, RFC 1155).

· Un protocole d'échange entre manager et

agent : le protocole SNMP (RFC 1157). Le protocole SNMP a

évolué pour intégrer les aspects de confidentialité

et d'authentification. Seule la version 1 de SNMP est décrite ici. C'est

d'ailleurs la seule version adoptée et utilisé par tous.

Chapitre 3. MISE EN OEUVRE DE

NET-SNMP SOUS LINUX

Ce chapitre nous montre comment mettre en oeuvre le NET-SNMP

SOUS LINUX étant donné que celui-ci est un système

d'exploitation que nous utilisons pour l'administration de réseau

à distance dans notre travail. Sachant que la mise en oeuvre de SNMP

sous Linux se fera en utilisant le standard de fait dans le logiciel

libre : le package NET-SNMP.

Le projet NET-SNMP appelé anciennement UCD-SNMP a

été historiquement développé par

l'université américaine Carnegie Mellon University (CMU)

puis amélioré et maintenu maintenant par l'université

américaine University of California Davis (UCD).

NET-SNMP est en fait Net-SNMP est un ensemble d'applications

utilisées pour implémenter le protocole SNMP (v1, v2c & v3)

utilisant ã la fois l'IPv4 & IPv6. Et un ensemble d'outils et de

fonctionnalités :

· Une API (Application Programming Interface)

d'accès à SNMP.

· Un agent SNMP extensible.

· Des commandes en ligne pour interroger des agents SNMP.

· Des commandes en ligne pour gérer et

générer des TRAPs SNMP.

· Une version de la commande UNIX netstat utilisant SNMP.

Un browser de MIB SNMP (tkmib) écrit en Tk

NET-SNMP est porté sur différents

systèmes et en particulier sur :

· Linux (noyaux 2.4 à 1.3).

· HP-UX (10.20 à 9.01 et 11.0).

· Ultrix (4.5 à 4.2).

· Solaris (2.8 à 2.3) et SunOS (4.1.4 à

4.1.2).

· NetBSD (1.5alpha à 1.0).

· FreeBSD (4.1 à 2.2).

· Win32.

· ...

NET-SNMP supporte SNMPv1, SNMPv2 et SNMPv3 que ce soit

côté agent SNMP comme du côté manager SNMP via les

commandes en ligne NET-SNMP.

3.1. INSTALLATION DE

NET-SNMP

L'installation de NET-SNMP est des plus traditionnels sous

Linux :

Décompression :

# cd

# tar xvzf net-snmp-5.0.2.tar.gz

# ln -s net-snmp-5.0.2 net-snmp

Configuration. On choisira d'utiliser par défaut

SNMPv1 :

# cd ~/net-snmp

# ./configure

Compilation :

# make

Installation :

# make install

Les commandes Linux NET-SNMP sont recopiées dans le

répertoire /usr/local/bin et /usr/local/sbin qu'il faudra rajouter

à sa variable d'environnement PATH.

Les fichiers correspondants aux MIBs exploités

côté manager SNMP par les commandes en ligne NET-SNMP sont sous

/usr/local/share/snmp/mibs.

3.1.1. Configuration et lancement

de l'agent SNMP NET-SNMP

L'agent SNMP NET-SNMP est l'exécutable snmpd sous

/usr/local/sbin. Il possède un fichier de configuration

général s'appelant snmpd.conf à copier sous

/usr/local/share/snmp. Un exemple de fichier qu'il faudra bien sûr

modifier en fonction de ce que l'on veut faire est fourni. C'est le fichier

EXAMPLE.conf sous ~/net-snmp.

On pourra consulter l'aide en ligne sur la structure de ce

fichier (# man snmpd.conf).

Les champs les plus importants sont :

Déclaration d'une machine et d'un réseau IP

ayant accès à l'agent SNMP, local et mynetwork de

communauté tst :

# sec.name source community

com2sec local localhost tst

com2sec mynetwork 192.9.201.0/24 tst

Déclaration de groupes d'accès aux objets de la

MIB de l'agent SNMP pour local et mynetwork :

####

# Second, map the security names into group names:

# sec.model sec.name

group MyRWGroup v1 local

group MyRWGroup v2c local

group MyROGroup v1 mynetwork

group MyROGroup v2c mynetwork

Accès en lecture/écriture aux objets de la MIB

de l'agent pour l'accès local et lecture seulement pour l'accès

mynetwork :

####

# Finally, grant the 2 groups access to the 1 view with

different

# write permissions:

# context sec.model sec.level match read write notif

access MyROGroup "" any noauth exact all none none

access MyRWGroup "" any noauth exact all all none

Autorisation de la génération de TRAPs