|

Année-Académique : 2019-2020.

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT

SUPERIEUR PEDAGOGIQUE

ISP/MBUJIMAYI

B.P. 682

SECTION SCIENCES ET TECHNOLOGIE

DEPARTEMENT DES MATHEMATIQUES

ETUDE COMPARATIVE DE LA GESTION DE LA MEMOIRE RAM

SOUS

« Microsoft DOS, Windows XP, Windows 7, Windows 8 et

Windows 10 ».

Par

TSHIANYI TSHIONYI Kévin

Travail de fin de cycle présenté et

défendu en vue de l'obtention du Titre de Gradué

en Pédagogie Appliquée

Option : Mathématique-Informatique

Année-Académique : 2019-2020.

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT

SUPERIEUR PEDAGOGIQUE

ISP/MBUJIMAYI

B.P. 682

SECTION SCIENCES ET TECHNOLOGIE

DEPARTEMENT DES MATHEMATIQUES

ETUDE COMPARATIVE DE LA GESTION DE LA MEMOIRE RAM

SOUS

« Microsoft DOS, Windows XP, Windows 7, Windows 8 et

Windows 10 ».

Par

TSHIANYI TSHIONYI Kévin

Travail de fin de cycle présenté et défendu

en vue de l'obtention du Titre de Gradué en

Pédagogie Appliquée

Option : Mathématique-Informatique

Directeur : François YAND

KISENGH

Chef de Travaux

EPIGRAPHE

Ta vie c'est toi qui la sculpte. N'attends rien de

personne !

Proverbe Turc

II

DEDICACE

A l'Éternel DIEU des armes, créateur de la terre et

du ciel source d'intelligence et de la sagesse, pour le souffle et sa

protection qu'il nous accorde tout au long de notre parcours académique

de nos études ;

À mon père MUAMBI TSHIONI Bams et ma mère

NGAMALA KALENDA Marie- claire, pour votre affection et pour avoir fait de nos

études votre préoccupation quotidienne ;

À mes frères et soeurs : Stone TSHIONYI, Laetitia

KALANGA, Yvette

MBUYI, Fanny BILONDA, Olga MULANGA et Niclette NTUMBA

A tous les chercheurs curieux.

Kévin TSHIANYI TSHIONYI

III

REMERCIEMENTS

Au moment où nous sommes appelés à

rédiger ce travail qui devra couronner la fin de notre cycle de graduat

à la Section Sciences et Technologie, au Département de

Mathématique, Option mathématique-informatique à

l'Institut Supérieur Pédagogique de Mbujimayi ;

Qu'il nous soit permis de remercier très

sincèrement le Chef de Travaux François YAND KISENGH, qui en plus

de ses multiples occupations, a bien voulu accepter la direction de ce

travail.

Nous espérons que l'esprit de travail qu'il nous a

imposé et qui a marqué nos investigations dès le premier

jour sera la seule récompense pour tous les sacrifices qu'il a consentis

pour nous.

Aucune personne ne peut évaluer la gratitude qui est

due aux membres de la famille d'un auteur. Je suis particulièrement

redevable à l'endroit de mon père MUAMBI TSHIONI et ma

mère NGAMALA KALENDA, pour leur amour qu'ils n'ont pas cessé de

me témoigner.

Notre gratitude va à tous les Professeurs, Chefs des

Travaux et Assistants du Département de Mathématique en

particulier et à ceux de l'ISP/MJM en général pour leur

enseignement de qualité.

Mes boeufs et belles soeurs : Roger KABANGA, Cédric

CIYEKALA, Marc MULONGO, Michel MWAMBA, Patience MUJING, Wivine LUSAMBA.

Nos collègues de lutte et ami(e)s, nous citons :

Sandrine MUJINGA, Danny KADIMA, Fils KABEYA, Karon KASONGA, Serges Marie

KABEYA, Élisée MPIANA, Richard KAYEMBA, Jeancy TSHIUNZA, Guylain

NGOYI, Jean-Luc R'KANG, Lionel KALONJI, Rose MWANZA, Clarisse MUJINGA, Ruth

KABANGA, Jeff MULAJA, pour votre attachement et votre franche collaboration.

Mon père spirituel Apôtre Élisée

CISUAKA, pour nous avoir soutenus jour et nuit dans la prière.

Que tous ceux dont les noms ne figurent pas ici, trouvent en

ces mots notre réel sentiment de reconnaissance.

Kévin TSHIANYI TSHIONYI

IV

SIGLES ET ABREVIATION

BIOS: Basic Input/output System.

DOS: Disk Operating System.

DVD: Digital Versatile Disc

FTP: File Transfer Protocol

GUI : Graphic User Interface (Interface

utilisateur graphique)

HMA: Hide My Ass

HTML: Hypertext Mark-up Language

HTTP: Hyper Text Transfer Protocol

IBM: International Business Machine

IP: Internet Protocol

ISP : Institut Supérieur de

Mbujimayi

MBR: Master Boot Record

MJM: Mbujimayi

MMIO: Memory Map I/O

MMU: Memory Management Unit (Unité de

la gestion mémoire)

MS: Microsoft

OS: Operating System

PC: Personal Computer

PHP: Personal Home Page

PWS: Personal Web Server

RAM: Random Access Memory

ROM: Read Only Memory

SP2: Service pack 2

SQL: Structured Query Language

TCP/IP: Transmission Control

Protocol/Internet Protocol

TLD: Top Level Domain

URL: Uniform Resource Locator

W.W.W: World Wide Web

WAMP: Windows Apache MySQL PHP

1

0. INTRODUCTION GENERALES

0.1. PROBLEMATIQUE

La mémoire vive ou la RAM (Random Access Memory

en français Mémoire à accès

aléatoire) est un type de mémoire qui équipe tout

ordinateur et qui permet de stocker des informations temporairement, pendant

son fonctionnement, elle est donc indispensable.

Souvent, les utilisateurs se trouvent confrontés au

problème de la saturation de la mémoire RAM qui se traduit

généralement par les messages du type : Vous n'avez pas assez de

mémoire ou en anglais« out of Memory », etc.

Ceci provient du fait que la plupart des utilisateurs ne

connaissent pas comment la mémoire RAM d'un ordinateur est

structurée et comment est-ce qu'elle fonctionne.

D'autres ne connaissent même pas la taille de la

mémoire RAM de leur ordinateur ; ni le système d'exploitation

utilisé ainsi que ses besoins. Ils chargent plusieurs applications

à la fois jusqu'à la saturation. Ce travail se propose donc de

donner une idée sur le fonctionnement de la mémoire RAM d'un

ordinateur suivant le type de système d'exploitation.

0.2. HYPOTHESES

Nous pensons que si l'utilisateur arrive à bien

comprendre l'utilisation de la gestion de la mémoire RAM, alors cela va

éviter des messages de la saturation de la mémoire et ainsi lui

permettre d'utiliser de façon optimale du système

informatique.

0.3. CHOIX ET INTERET DU SUJET

Dans tout travail scientifique le chercheur a des

intérêts dans ses investigations qui sont motivées soit par

les opinions personnelles, soit par sa formation scientifique ou

intellectuelle...

Ainsi notre étude a-t-elle porté sur une «

Étude comparative de la gestion de la mémoire RAM sous

Microsoft Dos, Windows XP, Windows 7, Windows 8 et Windows 10

».

Il nous importe de signaler qu'il serait utopique de parler du

choix et d'ignorer l'intérêt du sujet, car le deuxième

conditionne le premier.

Ce travail offre un double intérêt :

2

> Un intérêt personnel, car cette étude

va nous permettre de tester notre capacité d'étudier un

problème de société et de proposer une ébauche de

solution.

> Un intérêt scientifique, car cette

étude nécessite la connaissance du domaine étudié,

c'est-à-dire, la connaissance de l'utilisation de la mémoire RAM

et de son importance dans un système informatique,

0.4. TECHNIQUE ET METHODOLOGIE

Pour ce qui est de la méthodologie, nous avons

utilisé les méthodes documentaires et historiques

> Documentaire : Qui a consisté

à la consultation des documents divers et d'une manière un peu

large les documents ayant trait à notre objet d'étude.

> Historique : Par laquelle nous avons

obtenu des informations rétrospectives sur l'étude comparative de

différents systèmes.

0.5. DELIMITATION DU SUJET

Dans l'ensemble qu'est un système informatique, nous

allons limiter notre étude à la seule mémoire centrale,

spécialement la mémoire de travail ou la mémoire RAM. Il

ne s'agit donc pas d'aborder les autres aspects touchant les autres composants

d'un système informatique. Les mémoires de masses ne seront

citées que lorsqu'elles seront utilisées comme supplément

à la mémoire centrale, il s'agit de la mémoire

virtuelle.

En outre, pour comprendre l'importance de la mémoire

centrale, nous allons prendre en compte son utilisation sous quelques

systèmes d'exploitation, même les systèmes n'étant

plus en usage. Le seul but étant de faire comprendre au lecteur

fondamental de la gestion de la mémoire RAM selon le besoin de chaque

système d'exploitation.

0.6. SUBDIVISION DU TRAVAIL

À part l'introduction et la conclusion, notre travail

s'articule autour de trois chapitres parlant respectivement :

V' Chapitre I : Généralités sur les

systèmes d'exploitation

V' Chapitre II: Gestion de la mémoire sous

différents systèmes d'exploitation

V' Chapitre III : Étude comparative de la cartographie

de la mémoire RAM suivants les systèmes d'exploitation

3

0.7. DIFFICULTES RENCONTREES

La réalisation de ce travail n'était pas facile,

quelques difficultés ont été rencontrées dont :

? L'absence presque totale des ouvrages, papiers parlant

particulièrement de systèmes d'exploitation

étudiés.

? Le manque de moyen pour payer la connexion internet et la

consultation des documents électroniques en ligne.

4

CHAPITRE I: GENERALITES SUR LE

SYSTÈME

D'EXPLOITATION

1.1. SYSTÈME D'EXPLOITATION 1.1.1.

DEFINITION

Un système d'exploitation (ou Operating System

en anglais, que l'on rencontre souvent sous l'abréviation

OS) représente l'ensemble des programmes qui pilote les

différents composants (disque dur, écran, processeur,

mémoire etc.) de l'appareil informatique et lui permet donc de

fonctionner.1

Il permet donc de faire l'interface entre l'utilisateur et le

matériel. Il est d'ailleurs chargé en premier lors du

démarrage de l'appareil.

1.1.2. FONCTIONS DU SYSTÈME D'EXPLOITATION

Voici les différentes fonctions que les systèmes

d'exploitation effectuent:

a) Gestion de fichiers et de dossiers

Un système d'exploitation crée une structure de

fichiers sur le disque dur de l'ordinateur où peuvent être

stockées ou extraites les données de l'utilisateur. Lorsqu'un

fichier est enregistré, le système d'exploitation le sauvegarde,

lui donne un nom et garde en mémoire son emplacement pour une

utilisation future.

b) Gestion des applications

Quand un utilisateur demande un programme, le système

d'exploitation recherche l'application et la charge dans la mémoire

principale ou RAM de l'ordinateur. À mesure du chargement des autres

programmes, le système d'exploitation doit allouer les ressources de

l'ordinateur.

c) Prise en charge de programmes utilitaires

intégrés

Les systèmes d'exploitation utilisent des programmes

utilitaires pour la maintenance et la réparation. Ces programmes aident

à identifier les problèmes, à retrouver les fichiers

perdus, à réparer les fichiers endommagés et à

sauvegarder des données.

1:

https:// fr.m.

wikipédia.org

5

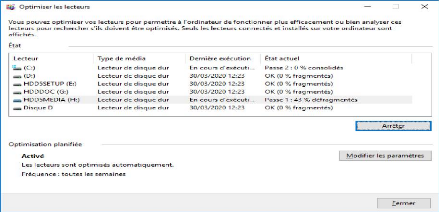

Figure 1.1 Optimiser les lecteurs

Source :

nous même

Cette première figure montre l'avancement du programme

de défragmentation du disque accessible via Programmes>

Accessoires > Outils Système (sous système

Windows 10).

d) Contrôle du matériel de

l'ordinateur

Le système d'exploitation se situe entre les programmes

d'applications et le BIOS. Ce dernier contrôle le matériel. Tous

les programmes nécessitant des ressources matérielles doivent

passer par le système d'exploitation. Celui-ci peut soit accéder

au matériel par le BIOS, soit par les pilotes2.

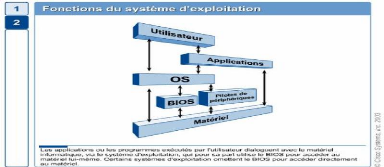

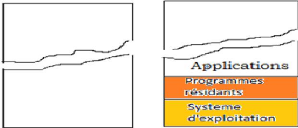

Figure : 1.2 Fonctions du système d'exploitation

Source : YAND KISENGH F., cours de système d'exploitation,

G2 informatique de gestion, 2017-2018

ISP/MJM

2 YAND KISENGH F, cours de système

d'exploitation G2 Informatique de gestion /ISP 2017-2018

6

Cette deuxième figure nous contourne le BIOS

système et contrôle directement le matériel.

Tous les programmes sont écrits pour un système

d'exploitation particulier. Ceux écrits pour UNIX ne fonctionnent pas

sous Windows. Le système d'exploitation permet aux programmeurs de

développer des applications sans se préoccuper de l'accès

au matériel.

Si le système d'exploitation ne transmettait pas les

informations entre le matériel et l'application, les programmes

devraient être réécrits à chaque installation sur un

nouvel ordinateur.

1.2 DOS (Disk Operating system ou système

d'exploitation à

disque)

1.2.1 DEFINITION ET UTILITE DU DOS

Microsoft a développé le DOS, également

appelé MS-DOS, en 1981. Ce système était conçu

à l'origine pour les PC IBM. Windows 98 et 2000 prennent tous deux en

charge les commandes DOS de façon à limiter les problèmes

de compatibilité avec les applications plus anciennes. Le DOS est une

série de programmes et de commandes utilisés pour contrôler

le fonctionnement général de l'ordinateur dans un système

basé disque.

Trois sections distinctes constituent le système DOS :

? Fichiers d'amorçage :

Utilisés pendant l'amorçage ou démarrage du

système.

? Fichiers de gestion des fichiers :

Permettent au système de gérer les données contenues dans

des fichiers et des dossiers.

? Fichiers utilitaires : Permettent à

l'utilisateur de maintenir le système, d'en gérer les ressources

et d'en configurer la machine.

7

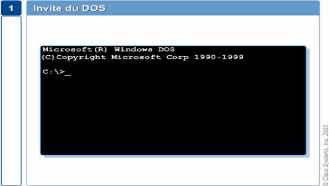

Figure : 1.3 Invite du DOS

Source : nous

même

Les programmes DOS fonctionnent habituellement en

arrière-plan, permettant à l'utilisateur de l'ordinateur d'entrer

des caractères à partir du clavier, de définir une

structure de fichiers pour stocker des enregistrements sur le disque, et

d'imprimer ou d'afficher à l'écran les données de

sortie.

DOS prend en charge la recherche et l'organisation des

données et des applications sur le disque.

Éléments de base du DOS

Le DOS est utile comme outil de dépannage quand Windows

ne démarre plus. Il permet d'accéder au disque dur sans

l'interface et de lancer des programmes de dépannage ou de

diagnostic.

La liste ci-après présente certaines

propriétés de base du DOS :

? Le DOS est un système d'exploitation par ligne de

commande Le meilleur moyen d'apprendre le DOS est de l'utiliser.

? Le DOS ne peut exécuter qu'un seul programme à

la fois. Il ne prend pas en charge le mode multitâche.

? Le DOS peut uniquement exécuter des petits programmes

et dispose d'une mémoire limitée.

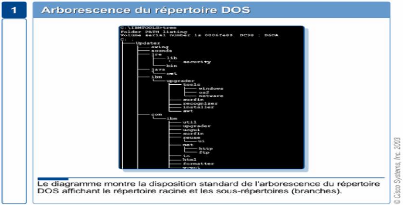

1.2.2 STRUCTURE DES FICHIERS DOS

Pour comprendre les commandes de base du DOS, nous allons

d'abord étudier la structure du disque. Les programmes et les

données sont stockés sur le disque sous formes des fichiers.

Les programmes et les fichiers de données sous DOS sont

regroupés dans des répertoires. Ceux-ci sont similaires aux

tiroirs d'un classeur Les fichiers et les répertoires sont

organisés de manière à faciliter leur extraction et leur

utilisation.

Les répertoires peuvent être contenus dans

d'autres répertoires, tout comme un dossier peut être placé

dans un autre : il s'agit alors de sous-répertoires. Les

répertoires sont appelés dossiers dans les systèmes

d'exploitation Windows.

8

Figure : 1.4 Arborescence du répertoire sous Dos

Source : YAND KISENGH F., cours de système

d'exploitation 1, G2 informatique de gestion

2017-2018 ISP/MJM

1.2.3 VUE D'ENSEMBLE SUR LES COMMANDES DE BASE DU DOS

Une commande DOS est une instruction que le DOS exécute

à partir d'une ligne de commande. Des commandes internes, telles que

Dir et Copy sont intégrées au

programme

COMMAND.COM

et sont toujours disponibles lorsque le DOS est

exécuté.

De nombreuses commandes externes, telles que Format

et Xcopy sont des programmes individuels qui

résident dans le répertoire DOS.

? Commandes DOS internes et commandes DOS

externes

Le DOS contient des commandes intégrées au

système d'exploitation (internes) et des commandes externes qui doivent

être exécutées à partir d'un fichier disque.

Les commandes de base sont généralement des

commandes internes, les commandes avancées sont habituellement externes.

Ces dernières sont stockées sur le disque pour une utilisation

future.

Les commandes internes sont situées dans le programme

COMMAND.COM et chargées dans la

mémoire au démarrage.

9

1.2.4 CREATION D'UN DISQUE D'AMORÇAGE DOS

Parfois, l'ordinateur ne démarre pas. Pour

résoudre ce problème, il est nécessaire d'utiliser une

méthode différente pour le démarrer.

Une disquette de démarrage DOS est un outil important

pour accomplir cette tâche. Les disquettes de démarrage permettent

également de démarrer un ordinateur qui vient d'être

assemblé afin d'installer le système d'exploitation.

Trois fichiers système indispensables :

?

COMMAND.COM ? IO.SYS

? MSDOS.SYS

Cette disquette devrait également contenir des

programmes de diagnostic.

Figure 1.5 Contenu d'une disquette d'initialisation sous DOS

Source : YAND KISENGH F., cours de système

d'exploitation, G2 informatique de gestion

2017-2018 ISP/MJM

REMARQUE

La disquette de démarrage DOS peut également

contenir un fichier appelé « drvspace.bin. »

Ce fichier sert uniquement à lire les lecteurs

compressés. Sans ce fichier, les données du lecteur

compressé sont inaccessibles.

10

NB : Pour créer celle-ci, la procédure est trop

simple : Avec un ordinateur où DOS est installé :

On met l'ordinateur sous tension. On insère une

disquette vierge dans le lecteur. On entre la commande format A : /s

et on appuie sur la touche Entrée.

Si la disquette est déjà formatée, la

commande à utiliser est Sys A : et on appuie sur le

touche Entrée.

1.2.5 DEMMARAGE DU SYSTÈME A L'AIDE D'UNE DISQUETTE

DOS

Un disque d'amorçage DOS permet de démarrer un

ordinateur jusqu'à l'apparition de l'invite du DOS. La première

section de ce disque contient le secteur d'amorçage comportant des

informations sur le mode d'organisation du disque. Il contient parfois un petit

enregistrement d'amorçage maitre (MBR) qui peut

accéder à un programme chargeur-amorçage (boots

rap loader) plus important et plus puissant, placé dans le

répertoire racine.

Dans la plupart des cas, le MBR est

situé en secteur-1, tête-0 et piste-0 du premier disque dur

logique ou dans le disque d'amorçage. Le MBR est

l'enregistrement d'amorçage requis sur tout disque d'amorçage ou

système. Le MBR amène le système matériel à

être démarré par le système d'exploitation. Les

disques d'amorçage facilitent grandement la préparation du disque

dur et l'installation d'un système d'exploitation.

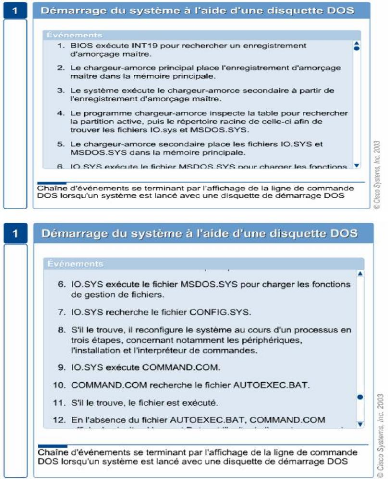

? Démarrage du système

On insère une disquette bootable

dans le lecteur et on démarre l'ordinateur. Le BIOS

exécute le programme chargeur-amorçage : petit programme BIOS qui

lance et contrôle une bonne partie de la routine de démarrage. Le

programme chargeur-amorçage place le MBR dans la RAM, puis le BIOS

débute le processus de chargement du système d'exploitation.

Généralement, si le système effectue un amorçage

standard DOS, il affiche à l'écran la date et l'heure suivies de

l'invite de ligne de commande DOS :

A:\. Celle-ci indique que le DOS est

opérationnel et que le lecteur de disquettes A: est actif.

11

Figure : 1.6 Cette figure présente les étapes du

démarrage du système à

partir d'un disque DOS.

Source : YAND KISENGH F, cours de système d'exploitation

1, G2 informatique de gestion

2017-2018 ISP/MJM

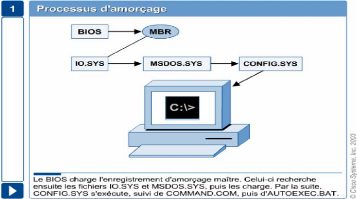

1.2.6 FICHIERS DE CONFIGURATION DOS

Dans le système d'exploitation MS-DOS se trouvent deux

fichiers de configuration importants appelés CONFIG.SYS et AUTOEXEC.BAT.

Ces fichiers sont généralement inclus dans le processus de

démarrage du DOS et permettent d'optimiser le système.

Au début de la procédure de démarrage, le

BIOS recherche en premier lieu, dans le répertoire racine du disque

d'amorçage, le fichier CONFIG.SYS. Il

12

recherche ensuite l'interpréteur

COMMAND.COM. Enfin, il recherche,

toujours dans le répertoire racine, le fichier AUTOEXEC.BAT. Les

fichiers AUTOEXEC.BAT et CONFIG.SYS peuvent jouer un rôle important dans

l'optimisation de la mémoire du système et de l'usage du lecteur

de disques. L'ordre d'exécution des fichiers dans le processus de

démarrage peut être résumé comme suit :

? IO.SYS

? MSDOS.SYS

? CONFIG.SYS

?

COMMAND.COM

? AUTOEXEC.BAT

Figure : 1.7 processus de d'amorçage

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

1.2.7 MODIFICATION DES FICHIERS DE CONFIGURATION

SYSTEME

SYSEDIT est un éditeur de texte standard permettant de

modifier des fichiers de configuration système, tels que CONFIG.SYS et

AUTOEXEC.BAT.

Cet utilitaire peut également être utilisé

pour modifier les fichiers d'initialisation Windows généralement

appelés fichiers INI.

Ces fichiers texte sont modifiables par les utilisateurs

à l'aide d'un utilitaire d'éditeur de texte standard comme

SYSEDIT. Les fichiers INI ont été créés lorsque

Windows 3x a été ajouté à la structure DOS. Ils ont

été ajoutés dans le répertoire Windows des versions

plus récentes de Windows (Windows 9x) à des fins de

rétrocompatibilité.

13

Des exemples courants de fichiers INI sont WIN.INI et

SYSTEM.INI. Les fichiers CONFIG.SYS et AUTOEXEC.BAT se trouvent dans le

répertoire racine

C:\. Pour accéder à ces fichiers de

configuration sous Windows 95, choisissez Démarrer >Exécuter

et tapez sysedit.

On peut également accéder à ces fichiers

pour les modifier sous MS-DOS en entrant EDIT CONFIG.SYS ou EDIT AUTOEXEC.BAT

à l'invite de commande DOS.

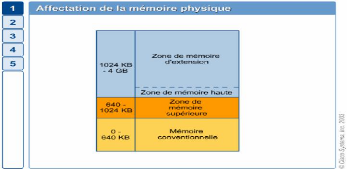

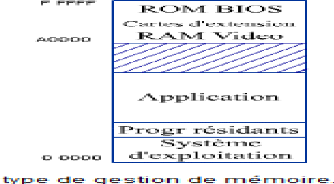

1.3 GESTION DE LA MEMOIRE

1.3.1. TYPES DE MEMOIRES

Le système d'exploitation qui gère l'ordinateur

utilise de la mémoire physique et de la mémoire virtuelle. La

mémoire physique, RAM, est également appelée

mémoire système. Les quatre catégories de mémoire

du système d'exploitation sont :

+ Conventionnelles,

+ Supérieure, + Haute et + Étendue.

Les divisions logiques de mémoire ont été

créées parce que MS-DOS et les microprocesseurs des premiers PC

IBM ne disposaient que d'un mégaoctet maximum d'espace

mémoire.

Ce mégaoctet de mémoire était

divisé en deux parties :

> Les 640 premiers kilooctets étaient

réservés à l'utilisateur et au système

d'exploitation,

> Les 384 kilooctets supérieurs étaient

utilisés par le BIOS et les utilitaires.

Comme Windows 9x est basé MS-DOS, il prend en charge

les différents types de spécifications de mémoire physique

des PC IBM d'origine et de ses nombreux descendants.

14

Figure : 1.8 affectation de la mémoire

physique

Source : YAND KISENGH F, cours de

système d'exploitation 1, G2 informatique de gestion

2017-2018

ISP/MJM

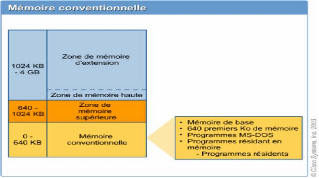

1) Mémoire conventionnelle

La mémoire conventionnelle comprend toutes les adresses

de mémoire entre 0 et 640Ko. Elle est également

appelée mémoire de base.

C'est dans cette zone que les programmes MS-DOS

sont normalement exécutés. Sur des machines DOS

plus anciennes, il s'agit de la seule mémoire disponible pour

exécuter les fichiers du système d'exploitation, les programmes

d'application, les routines résidentes et les pilotes. Les routines

résidentes comprennent les programmes TSR (terminale-and-stay),

tels que les pilotes de souris et de lecteurs de

CD-ROM.

Figure 1.9 partage de la mémoire

Source : YAND KISENGH F., cours de

système d'exploitation 1, G2 informatique de gestion 2017-2018

ISP/MJM

15

2) Mémoires supérieure et

paginée

Également appelée mémoire

réservée, la mémoire supérieure comporte les

adresses de mémoire comprises entre 640 et 1024 Ko (1 Mo). Elle suit la

mémoire conventionnelle et dispose de 384 Ko. La mémoire

supérieure est disponible sous la forme de blocs de mémoire

supérieure (UMB).

Les programmes exécutés en mémoire

supérieure sont le BIOS système, Plug-and-Play et vidéo,

et la RAM vidéo. Selon les systèmes, de 96 à 160 Ko de cet

espace mémoire ne sont pas utilisés par le matériel, mais

ces adresses sont disponibles uniquement si un gestionnaire de mémoire

approprié, tel que EMM386.EXE, est installé pendant le

démarrage.

La mémoire paginée est une autre zone de

mémoire identique à la mémoire supérieure. On

l'appelle également spécification de la mémoire

paginée (EMS). Cette mémoire est accessible par pages de 16 Ko

provenant d'un cadre de page de 64 Ko. Ces pages sont stockées dans des

blocs de mémoire UMB non utilisés. Le pilote principal qui permet

l'utilisation de l'EMS est appelé l'EMM386.EXE.

Ce programme libère de la mémoire

conventionnelle en affectant des portions non utilisées de la zone de

mémoire réservée aux pilotes DOS et aux routines

résidentes.

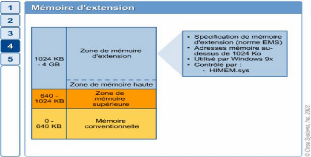

3) Mémoire étendue

Le microprocesseur 80286 et l'exécution en mode

protégé ont rendu possible l'accès aux emplacements de

mémoire physique au-delà de la limite d'un mégaoctet des

microprocesseurs 8088 et 8086. La mémoire placée au-delà

de cette adresse est généralement appelée mémoire

étendue.

Cette zone de la mémoire est aussi appelée

spécification de mémoire étendue (XMS). Il s'agit de la

zone de mémoire principale utilisée par Windows 9x. Un pilote

chargé par le système d'exploitation gère cette zone

mémoire. Windows 9x charge le pilote XMS, appelé HIMEM.SYS,

pendant le démarrage. Ce pilote met la mémoire étendue

à la disposition de Windows 9x et d'autres programmes compatibles

MS-DOS

16

Figure1.10 Spécification de mémoire

d'extension

Source : YAND KISENGH F, cours de

système d'exploitation 1, G2 informatique de gestion

2017-2018

ISP/MJM

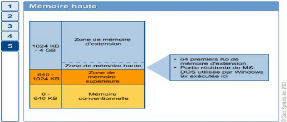

4) Mémoire haute

Une fois que le pilote XMS est chargé et que la

mémoire étendue devient disponible pour le système

d'exploitation, les 64 premiers Ko de la mémoire étendue sont

appelés zone de mémoire haute (HMA). Généralement,

HIMEM.SYS active l'option DOS=HIGH, qui permet de copier le noyau MS-DOS

utilisé par Windows 9x dans la zone HMA. DOS utilise cette

dernière, ce qui libère de la mémoire conventionnelle

utilisable par les applications.

Figure 1.11 : mémoire haute

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

1.3.2 OUTILS DE GESTION DE LA MEMOIRE

Il existe plusieurs outils de gestion et d'optimisation de la

mémoire du système. Certains de ces outils ainsi que leur

utilisation sont étudiés en détail dans cette section :

17

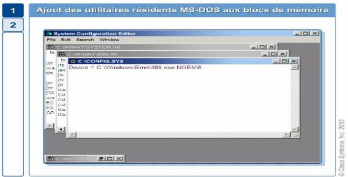

a) EMM386.EXE

Ce gestionnaire de mémoire émule la mémoire

paginée et met donc la mémoire supérieure à la

disposition du système d'exploitation. Ce gestionnaire peut être

utilisé comme suit :

Pour ajouter des utilitaires MS-DOS résidents (TSR) dans

les blocs de mémoire supérieure, il faut ajouter cette ligne dans

CONFIG.SYS :

? Device=C: \Windows\Emm386.exe NOEMS

L'option NOEMS (pas de mémoire paginée) indique au

système d'exploitation de ne pas convertir la mémoire

étendue en mémoire paginée.

Le fichier IO.SYS ajoute l'instruction suivante à la

configuration de la mémoire pour mettre les blocs UMB à la

disposition des programmes résidents MS-DOS :

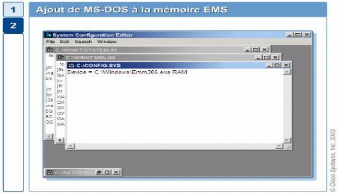

Figure. 1.12 : ajout des utilitaires résidents MS-DOS aux

blocs de mémoire

Pour inclure des applications MS-DOS nécessitant

l'accès à la mémoire EMS, ajoutez cette instruction dans

CONFIG.SYS:

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

? Device=C:\Windows\Emm386.exe RAM

Cette instruction convertit l'espace mémoire

XMS en une réserve commune de mémoire

XMS/EMS disponible pour les applications DOS

et Windows 9x. Notez encore une fois que

l'instruction DOS=UMB est ajoutée par IO.SYS

pour mettre les blocs UMB non utilisés à la disposition

des programmes résidents MS-DOS.

18

Figure. 1.13: ajout de MS-DOS à la mémoire EMS

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

b) HIMEM.SYS

Chargez ce pilote pour rendre la mémoire

au-delà de 1 Mo disponible en tant que mémoire XMS ou

mémoire étendue. Il est chargé à partir du fichier

CONFIG.SYS. La syntaxe de cette commande est :

DEVICE=C:\DOS\HIMEM.SYS

DOS=HIGH - Option ajoutée dans le fichier CONFIG.SYS

pour indiquer au système d'exploitation de déplacer une partie de

lui-même (tel que le noyau MS-DOS) dans la zone de mémoire haute.

Habituellement combinée avec DOS=UMB pour indiquer de créer un

bloc de mémoire supérieure à l'aide de cette syntaxe :

DOS=HIGH, UMB

c) DEVICEHIGH/LOADHIGH

DEVICEHIGH (utilisé dans CONFIG.SYS) et LOADHIGH

(utilisé dans Autoexec.Bat) utilisent les blocs de mémoire

supérieure, une fois que HIMEM.SYS et EMM386.EXE ont été

chargés. Pour charger, par exemple, un pilote de souris dans la

mémoire supérieure, vas ci la syntaxe :

d) DEVICEHIGH=C:\DOS\MOUSE.SYS

D'autres outils de gestion de la mémoire système

intègrent MemMaker, inclus dans DOS 6.0, pour faciliter

le chargement des programmes résidents dans la mémoire

supérieure. On emploi cet utilitaire pour effectuer les modifications

nécessaires dans les fichiers CONFIG.SYS et AUTOEXEC.BAT.

19

1.3.3 AUTRES TYPES DE MEMOIRES

La RAM-disque et la mémoire virtuelle sont deux autres

types importants de mémoires.

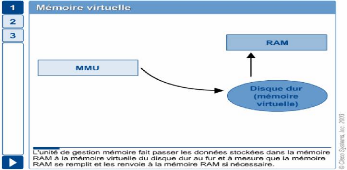

1) Mémoire virtuelle - fichier d'échange

ou fichier de pages sur

disque

La mémoire virtuelle est une mémoire qui n'est

pas ce qu'elle parait être. L'espace du lecteur de disque dur est

manipulé afin de ressembler à la RAM. La combinaison de

mémoire virtuelle et de mémoire physique donne l'impression que

la quantité de mémoire disponible est supérieure à

la quantité réelle. La mémoire virtuelle est à la

base du multitâche dans Windows 9x. Sans elle, il serait

quasiment impossible d'utiliser la plus grande partie des logiciels disponibles

aujourd'hui. Windows 3x et 9ximplémentent tous deux de

la mémoire virtuelle dans des fichiers appelés fichiers

d'échange (fichier swap).

Des logiciels appelés gestionnaires de mémoire

ou unités de gestion de mémoire (MMU)

créent de la mémoire virtuelle en échangeant des

fichiers entre la RAM et le lecteur de disque dur.

Cette technique de gestion de la mémoire crée

davantage de mémoire disponible pour les applications du

système.

Figure: 1.14 Mémoire virtuelle

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

REMARQUE :

Comme le disque dur est plus lent que la RAM normale, une

réduction globale de la vitesse se produit lors des opérations en

mémoire virtuelle. En fait, la mémoire virtuelle est le

modèle de mémoire le plus lent.

D'autres situations de conflits se produisent lorsque

plusieurs routines résidentes tentent d'accéder au même

espace ou à la même adresse de

20

1.3.4 CONFLITS DE MEMOIRE

Plusieurs évènements peuvent provoquer un conflit

de mémoire :

Par exemple, deux gestionnaires de mémoire fonctionnant en

même temps, tels que ceux d'un fabricant tiers et ceux fournis par

MS-DOS.

De nombreux outils de diagnostic, tels que l'utilitaire Microsoft

Diagnostics (MSD), peuvent aider à identifier les problèmes de ce

type.

Les conflits de mémoire peuvent entrainer des pannes de

protection générale (GPF).

Figure: 1.15 Panne de protection générale

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

La figure présente un exemple de GPF, également

appelé « écran bleu de la mort ». Il indique qu'une

erreur est intervenue et affiche les choix disponibles à l'utilisateur.

Généralement, la meilleure solution est de redémarrer le

système.

Les pannes GPF ont été introduites dans le

système d'exploitation 16 bits Windows 3.x utilisé par les

applications Windows 16. Une panne GPF intervient généralement

lorsqu'une application tente de violer l'intégrité du

système de l'une des façons suivantes :

V' En essayant d'utiliser une adresse ou un espace

mémoire utilisés par une autre application ;

V' En essayant d'interagir avec un pilote de

périphérique défectueux ; V' En essayant

d'accéder directement au matériel du système.

21

mémoire supérieure simultanément. Une

panne GPF se manifeste généralement par un système ou une

application qui ne répond pas

Figure: 1.16 Exemple de message d'erreur

Message d'erreur généré lorsque survient

une panne GPF. Il est recommandé de laisser les utilitaires de

diagnostic traiter les conflits de ce type.

Source : François YAND KISENGH, cours de système

d'exploitation 1, G2

informatique de gestion 2017-2018 ISP/MJM

Lorsque les applications en conflit sont identifiées,

il est possible de résoudre le problème en affectant de nouveau

les différentes zones de mémoire à l'aide des divers

outils de gestion et d'optimisation de mémoire décrits plus haut

dans cette partie du travail.

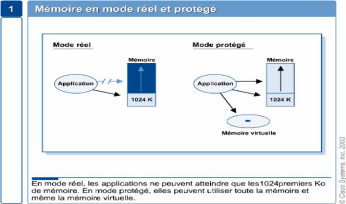

1.3.5 ADRESSE DE LA MÉMOIRE EN MODE PROTEGE ET EN

MODE

REEL

Ce concept est fréquemment inclus dans les discussions

relatives à l'espace mémoire placé au-delà de la

mémoire conventionnelle, c'est-à-dire, toute la mémoire

située au-dessus de 1024 Ko.

22

Figure 1.17 : Mémoire en mode réel et

protégé

Source : François YAND KISEN0.0.0GH, cours de

système d'exploitation 1,

G2 informatique de gestion 2017-2018

ISP/MJM

1) Mode réel

L'adressage de la mémoire en mode réel signifie

que le logiciel, tel que DOS ou ses applications, peuvent adresser uniquement

1024 Ko (1 Mo) de RAM. En d'autres termes, ceci signifie que la puce du

microprocesseur adresse les 1024 premiers kilooctets de mémoire

conventionnelle en affectant des adresses réelles à des

emplacements réels de la mémoire.

Exemple : un système 80286

fonctionnant en mode réel agit essentiellement de la même

façon qu'un système 8088/86 et peut exécuter des logiciels

plus anciens sans modification.

2) Mode protégé

L'opposé du mode réel est l'adressage de la

mémoire en mode protégé. Contrairement au mode

réel, le mode protégé permet à un programme de

tomber en panne sans affecter le système dans son entier. La

théorie derrière le mode protégé est qu'une zone de

la mémoire n'a aucun effet sur les autres programmes. En mode

protégé, un programme est limité à sa propre

allocation d'espace mémoire, mais peut accéder à la

mémoire située au-delà d'un Mo. Le 80286

pouvait adresser jusqu'à 16 Mo de mémoire, mais les

logiciels pouvaient utiliser la puce pour accéder à de la

mémoire supplémentaire. Pour que les programmes fonctionnant

simultanément soient vraiment protégés les uns

vis-à-vis des autres, le microprocesseur ainsi que d'autres puces du

système requièrent un système d'exploitation pouvant

assurer cette protection. Quasiment tous les systèmes d'exploitation

autres que le DOS fonctionnent en mode protégé.

23

Pour conclure avec ce chapitre, nous pouvons dire que cette

partie du travail détaille les notions de base concernant les

systèmes d'exploitation. Certains des concepts importants à

retenir sont les suivants :

Les trois éléments qui constituent le

système d'exploitation comprennent l'interface utilisateur (ou Shell),

le noyau et le système de gestion des fichiers. Le système

d'exploitation est chargé du bon fonctionnement de l'ordinateur. Il

s'agit d'un programme logiciel qui contrôle des milliers

d'opérations, fournit une interface entre l'utilisateur et l'ordinateur

et exécute les applications. L'expression multiutilisateur signifie que

l'OS est capable d'exécuter des programmes et de partager des

unités entre deux utilisateurs ou plus. Le multitâche signifie que

le système d'exploitation peut traiter plusieurs applications. Un

système d'exploitation fonctionne en mode multitraitement s'il peut

supporter un ordinateur avec deux unités centrales ou plus.

Le traitement multiprocessus (multithreading) indique la

capacité qu'à un programme d'être partagé en

plusieurs parties pouvant être chargées par le système

d'exploitation selon les besoins.

L'interface utilisateur graphique (GUI) fait de Windows l'un

des systèmes d'exploitation les plus populaires. Cette interface GUI

rend l'ordinateur plus facile à utiliser. Le DOS (Disk Operating System)

sert essentiellement à trouver et à organiser les données

et les applications sur le disque dur. Il est constitué par des fichiers

d'amorçage, de gestion de fichiers et d'utilitaires.

Le DOS est un outil de dépannage utile lorsque Windows

ne démarre pas. Comprendre la ligne de commande DOS, les commandes et

commutateurs courants permet au technicien d'accéder au disque dur et

d'exécuter des programmes de diagnostic.

Le disque d'amorçage permet de démarrer

l'ordinateur à l'invite DOS. Il doit comprendre les fichiers

système suivants :

COMMAND.COM, IOS.SYS et MSDOS.SYS. Les

outils de diagnostic peuvent également être ajoutés pour le

dépannage. Dans le DOS se trouvent deux fichiers de configuration :

CONFIG.SYS et AUTOEXEC.BAT qui permettent d'optimiser le système.

CONFIG.SYS réside dans le répertoire racine et permet de changer

des réglages au démarrage. AUTOEXEX.BAT contient des commandes du

DOS qui sont automatiquement exécutées lorsque le DOS est

chargé dans le système.

Les deux principaux types de mémoire sont la

mémoire système, également appelée mémoire

physique (RAM), et la mémoire virtuelle. La mémoire

système comprend quatre catégories : conventionnelle,

supérieure, haute et étendue. Il est important de comprendre

comment la mémoire système est divisée en types logiques.

La mémoire virtuelle est la mémoire qui

24

n'est pas ce qu'elle parait être. La combinaison de

mémoire virtuelle et de mémoire physique donne l'impression que

la quantité de mémoire disponible est supérieure à

la quantité réelle dans le système.

Les conflits de mémoire interviennent lorsque deux

gestionnaires de mémoire fonctionnant en même temps entrent en

conflit. Les conflits de ce type peuvent entrainer une panne de protection

générale (GPF). Une panne GPF se produit

généralement lorsqu'une application tente de violer

l'intégrité du système.

3 MUKUNA MUKENA MAFUKU, Notes de cours

d'informatique générale destinées aux étudiants de

G1 sciences exactes à l'ISP/MJM, 2018-2019, inédel.

25

CHAPITRE II: GESTION DE LA MEMOIRE EN

SYSTEME

D'EXPLOITATION

2.1. GENERALITES SUR LA MEMOIRE

La mémoire de l'ordinateur se présente sous

forme de circuit intégré et peut prendre la forme ROM ou RAM.

2.1.1 MEMOIRE MORTES (ROM: Read-Only Memory)

La ROM contient les instructions essentielles pour assurer le

démarrage de l'ordinateur. Elle fait généralement partie

intégrante de la carte mère d'où on l'appelle ROM BIOS.

Elle est essentielle pour démarrer l'ordinateur et son

système d'exploitation3.Contrairement à la

mémoire vive, le contenu de cette mémoire ne peut être

modifiée : il est disponible en mode lecture seulement, d'où

l'appellation mémoire de lecture seulement. Elle a l'avantage sur la

mémoire RAM du fait qu'elle peut conserver des informations de

façon permanente même lorsque l'alimentation électrique est

interrompue.

Figure 2.1 Mémoire Rom.

Source :

https:// fr.m.

wikipédia.org

2.1.2. MEMOIRE VIVE (RAM: Random Access Memory)

Une mémoire vive sert au stockage temporaire de

données. Elle doit avoir un temps de cycle très court pour ne pas

ralentir le microprocesseur. Les mémoires vives sont en

général volatiles ; elles perdent leurs informations en cas de

coupure d'alimentation électrique. Certaines d'entre elles, ont une

faible consommation, peuvent être rendues non volatiles par l'adjonction

d'une batterie.

26

Figure. 2.2 Mémoire Ram.

Source :

https:// Fr.

wikipédia.org

En effet, contrairement au stockage de données sur une

mémoire de masse telle que le disque dur, la mémoire vive est

volatile, c'est-à-dire qu'elle permet uniquement de stocker des

données tant qu'elle est alimentée électriquement. Ainsi,

à chaque fois que l'ordinateur est éteint, toutes les

données présentes en mémoire sont

irrémédiablement effacées.

2.2.3. MEMOIRE AUXILIAIRE

Mémoire auxiliaire appelée mémoire de

masse, est un terme générique qui décrit un appareil

utilisé pour stocker des données en dehors de la mémoire

interne ou mémoire vive de l'ordinateur.

Les disques durs sont le plus commun de

périphériques de stockage auxiliaire. Nous pouvons citer d'autres

mémoires auxiliaires : le flash, CD ROM, Clé USB

CD rom et DVD rom Disque dur Clé USB

Figure 2.3 Trois exemples de mémoire de masse(CD-ROM,

disque dur et flash disque)

Source :

https:// Fr.

wikipédia.org

27

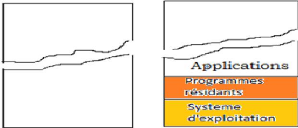

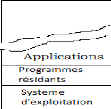

2.2. SYSTEME MONOTACHE

Dans le cas des systèmes mono-tâches, la gestion

de la mémoire est assez simple. Il suffit de réserver une partie

de la mémoire au système d'exploitation. L'application est

ensuite casée dans l'espace restant qui est libéré

sitôt que l'application est terminée.

Cela se complique un peu si l'application nécessite

plus d'espace que ce que peut fournir la mémoire vive. On segmente alors

l'application en segments de recouvrements ou "Overlays". Cette

technique n'a plus cours maintenant. Elle était utilisée à

l'époque du DOS pour des applications volumineuses. Le programmeur

devait prévoir le découpage de son application en imaginant

comment ces overlays serait chargés en mémoire les uns à

la suite des autres pour qu'au cours de son exécution l'application

puisse atteindre toutes les fonctions nécessaires.

C'est de cette façon qu'on concevait la mémoire

virtuelle à l'époque des systèmes d'exploitation

mono-tâche. Notez que la zone mémoire occupée par le

système d'exploitation n'était pas protégée.

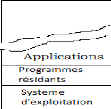

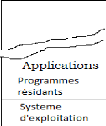

Figure. 2.4 : Montre à l'époque de système

d'exploitation mono-tache.

Source : Comment ça marche

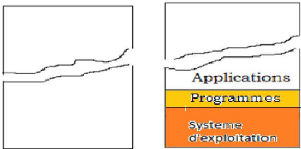

2.3. SYSTEME MULTITACHE

Plusieurs processus doivent se partager la mémoire sans

empiéter sur l'espace réservé au système

d'exploitation ni aux autres processus. Quand un processus se termine, le S.E.

doit libérer l'espace mémoire qui lui était alloué

pour pouvoir y placer de nouveaux processus.

28

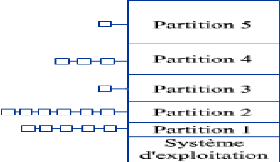

Partition de la mémoire

Partitions fixes

Le fait d'éviter d'allouer une partition trop grande

à un petit processus conduit parfois à des aberrations. Il arrive

que des partitions plus grandes restent inutilisées alors que se forment

ailleurs des files interminables de petits processus. La mémoire est

donc mal utilisée.

Une autre solution est de créer une file unique.

Lorsqu'une partition se libère, on consulte la file pour trouver la

tâche qui l'occuperait de manière optimale.

Le risque est que les petites tâches soient

pénalisées. Une parade est de conserver une petite partition au

moins qui ne sera accessible qu'aux petites tâches. Une autre solution,

serait de dire qu'un processus ne peut être ignore qu'au maximum un

certain nombre de fois. Après n refus, il prendra place dans une

partition même si la partition est bien plus grande qu'il ne faut.

Partitions variables

Une autre manière d'éviter les emplacements

mémoires inoccupés en fin de partitions est d'allouer aux

processus des espaces qui correspondent exactement à l'espace qui leur

est utile.

Au fur et à mesure que les processus se créent

et se terminent, des partitions s'allouent et se libèrent laissant des

zones mémoires morcelées et inutilisables. La mémoire se

fragmente et est de plus en plus mal employée. Il faudrait la compacter

en déplaçant régulièrement les processus mais cette

tâche supplémentaire ralentit le système.

Figure 2.5 montre la différente partition et l'espace

occupé par le système

Source : Comment ça marche

29

Conclusion : Le partitionnement de la mémoire que ce

soit avec des partitions de tailles fixes ou de tailles variables, ne permet

pas d'utiliser la mémoire au mieux.

2.4. TECHNIQUES DE LA GESTION DE LA

MEMOIRE

MULTIPROGRAMMATION

La multiprogrammation est un dispositif d'organisation

logicielle qui permet d'optimiser l'utilisation des ressources rapide de

traitement par rapport aux ressources d'entrées-sorties. La base de

fonctionnement de ce système d'interruption de la machine. Celle-ci est

activée lorsque survient un événement extérieur au

processeur. 4Il se produit un branchement au début d'une

routine particulière du noyau, dépendant ce dernier en attente,

et effectue les actions prévues dans le cas de la survenue du signal

considéré. Il existe une hiérarchie de priorités

dans le système d'interruption, certains événements

nécessitant des traitements plus urgents que d'autres.

P1 P2 P3 N A B

FIN E/S

E/S

FIN E/S

Figure n°2.6

Source : François YAND KISENGH, cours d'informatique

générale, G1Math-informatique 2017-2018 ISP/MJM

A travers ce schéma ; nous supposons que l'ordinateur a

un seul processeur, le noyau N est présent en mémoire, ainsi que

les trois programmes P1, P2 et P3. ; Enfin le P1 est en cours

d'exécution et A et B sont deux périphériques

distincts.

4 YAND KISENGH op cit

30

2.5. CARTOGRAPHIE DE LA MEMOIRE RAM AVANT DEMARRAGE

DU

SYSTEME D'EXPLOITATION

L'objectif pour ce point est de savoir comment la

mémoire est géré ou sera géré avant

démarrage du système. Mais nous constatons qu'au démarrage

du système tous les programmes sont fermés et la mémoire

n'est pas occupée.

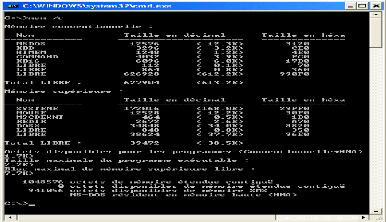

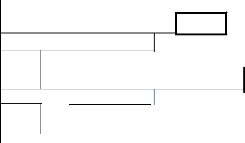

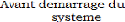

. Figure n° 2.7 Mémoire RAM avant et après

démarrage du système

d'exploitation DOS.

Source :

nous-mêmes

2.6. CARTOGRAPHIE DE LA MEMOIRE RAM APRES

DEMARRAGE

DU SYSTEME D'EXPLOITATION

L'objectif de la séquence de démarrage est de

démarrer le système (SE). Le système d'exploitation est

situé dans le disque dur. Il ne peut exécutés sur le

disque dur car c'est un périphérique trop lent.

Donc, il nous faut le transférer dans la mémoire

principale

Figure n°2.8 : Mémoire RAM occupée avant et

après le démarrage du

système d'exploitation DOS

Source : nous-mêmes

31

CHAPITRE III: ETUDE COMPARATIVE DE LA

CARTOGRAPHIE

DE LA MEMOIRE RAM SUIVANT LES SYSTEMES

D'EXPLOITATION

3.1. GENERALITES

Le chapitre précédent nous a permis de

comprendre le fonctionnement d'un système d'exploitation. En tant que

programme informatique, il évolue dans le temps et par

conséquent, la façon dont la mémoire va être

utilisée dépendra du type du système d'exploitation et de

sa version. Voilà pourquoi, dans ce chapitre, nous allons essayer de

comparer la façon dont la mémoire est gérée suivant

les différentes versions des systèmes d'exploitation. En partant

du système MSDOS, nous allons parcourir les différentes versions

de Windows, de Windows XP à Windows 10.

Pour cette étude, normalement nous devrions

considérer différentes versions des systèmes

d'exploitation tournant sur des systèmes informatiques ayant la

même taille de RAM. Cela n'étant pas facile à obtenir, nous

allons prendre en compte les besoins réels de chaque système

(valeur minimale) et la gestion des applications.

3.2. CARTOGRAPHIE DE LA MÉMOIRE SUIVANT LE

SYSTÈME

D'EXPLOITATION

3.2.1. MSDOS

a) La mémoire d'un ordinateur

La mémoire est un bloc-notes dans laquelle les

informations qui englobent les instructions du programme et les données

pendant leurs utilisation. Quel que soit le type de la donnée

stockée mémoire, elle est codée selon une combinaison de

bits particulière ; interprétée de la manière qui

convient au type de la donnée.

La même combinaison peut être

considérée comme un nombre. Une lettre de l'alphabet et ou une

instruction particulière en langage machine en fonction du sens que nous

lui donnons. La mémoire est organisée en groupe d'octets (1octet

= 8bits) et afin que l'ordinateur puisse travailler avec la mémoire.

Chaque octet possède une adresse ; les adresses mémoires sont

numérotées successivement à partir de zéro.

Les nombres utilisés comme donnée peuvent aussi

l'être comme pour de calcul, ne pour parcourir la mémoire disposer

d'une grande capacité de mémoire vienne suffit pas

32

b) organisation de la mémoire du PC

Le MS-DOS initialement conçu pour le processeur 8088.

Gère au maximum 1Mo de mémoire vive. En réalité, la

mémoire vive réellement disponible, pour les applications et

limitée 640Ko et 1Mo (384Ko) étant réservé à

son fonctionnement.

Actuellement, cette capacité sur une machine

représente le minimum de mémoire indispensable pour

exécuter une application standard. Les développeurs ont ensuite

imaginé de solution pour déposer cette fameuse limitation

d'où l'apparition des mémoires EMS et XMS

La mémoire contenue dans une machine compatible IBM PC

peut scinder en plusieurs parties.

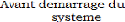

Figure 3.1 : nous présente les données ou le

programme qui sont lancé

ensemble avec le système

Tableau n° 1 ce tableau nous aide à bien

représenté les données qui nous sont

présenté par la gestion de taches de MS-DOS.

|

Nom

|

Taille en décimal

|

|

MS-DOS

|

12576

|

|

KBD

|

3296

|

|

HIMEM

|

1248

|

|

COMMAND

|

4032

|

|

KB16

|

6096

|

|

Système

|

172016

|

|

MOUSSE

|

12528

|

|

MS CDEXNT

|

464

|

|

REDIR

|

2672

|

|

DOSX

|

34848

|

33

? Mémoire occupée : 243,9Ko

Mémoire réelle de travail(MuT)= Mémoire

installée(MRS) - Mémoire occupée

(MRO)

MUT=MRS-MRO

Figure n° 3.2 Mémoire RAM occupée avant et

après démarrage du système

selon MS-DOS.

Source : nous-mêmes

Exemple :

|

Mémoire RAM Installé

|

Mémoire occupée

|

Mémoire utile

|

|

512Mo

|

243Ko

|

268,1Ko

|

|

1Go

|

-

|

-

|

|

2Go

|

-

|

-

|

|

3Go

|

-

|

-

|

|

4Go

|

-

|

-

|

|

8Go

|

-

|

-

|

3.2.3. WINDOWS XP SP2 (SERVICE PACK 2)

Gestion de taches

Tableau n°2 : Le tableau ci-dessus montre toutes les

taches en mémoire après démarrage du système

d'exploitation XP SP2. La mémoire de base étant de 512 Mo.

34

|

Nom

|

Mémoire

|

|

Explorer.exe

|

27284 ko

|

|

Alg.exe

|

3132 ko

|

|

Freecell.exe

|

1248 ko

|

|

service Manage

|

1056 ko

|

|

Spoolss.exe

|

4128 ko

|

|

Svchost.exe

|

4076 ko

|

|

Svchost.exe

|

2568 ko

|

|

Svchost.exe

|

18464 ko

|

|

Svchost.exe

|

3848 ko

|

|

Svchost.exe

|

43014 ko

|

|

Taskngr.exe

|

4114 ko

|

|

Isass.exe

|

996 ko

|

|

Service.exe

|

3792 ko

|

|

Winlagon.exe

|

388 ko

|

|

Crss.exe

|

3820 ko

|

|

Smss.exe

|

372 ko

|

|

Ctfrmon.exe

|

2704 ko

|

|

Modem internet

|

2616 ko

|

|

System

|

212 ko

|

|

Processus inactif

|

16ko

|

? Mémoire occupée par le système :

123522 Ko ou 120,6Mo

? On ajoute 25% de plus à l'espace occupée en

tenant compte des utilitaires résidants par exemple : les Antivirus,

pilotes carte son, carté réseau, etc.

? Enfin (120+30)=150Mo

Mémoire réel du travail(MRT)= Mémoire

installé(MRS) - Mémoire réel occupé(MRO)

MRT=MRS-MRO

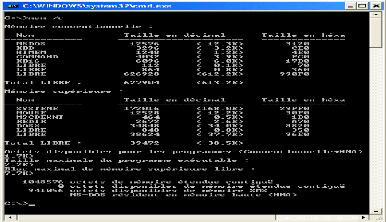

Figure n°3.3

Source : nous-mêmes

35

Mémoire RAM occupée avant et après

démarrage du système selon Windows

XP

Exemple :

|

Mémoire RAM Installé

|

Mémoire occupée

|

Mémoire utile

|

|

512Mo

|

150Mo

|

362Mo

|

|

1Go (1024Mo)

|

150Mo

|

874Mo

|

|

2Go (2048Mo)

|

150Mo

|

1898Mo

|

|

3Go (3072Mo)

|

150Mo

|

2922Mo

|

|

4Go (4096Mo)

|

150Mo

|

3946Mo

|

|

8Go (8192Mo)

|

150Mo

|

8092Mo

|

3.2.4. WINDOWS 7

Par défaut, tous les systèmes d'exploitation

utilisent la mémoire virtuelle en complément de la mémoire

physique d'un ordinateur (RAM).

Ce fichier d'échange mémoire à une taille

définie par défaut par le système qui peut être

modifiée manuellement, ou même désactivé. Ce fichier

a le même rôle que la mémoire ram, il permet d'utiliser

l'espace de disque dur pour augmenter la quantité de mémoire

vive. Mais cette mémoire allouée par ce fichier est beaucoup plus

lente que les barrettes traditionnelles.

Si l'ordinateur n'a pas beaucoup de mémoire ram, et

qu'il est équipé d'un système récent comme

vista ou seven et que, en plus de cela, on

désire faire tourner des applications gourmandes en ressources,

l'utilisation de la mémoire virtuelle sera certainement obligatoire pour

maintenir votre système stable et rapide. Il suffit de bien gérer

la mémoire virtuelle.

36

Tableau n°3 Gestion de tâches sous Windows

7

|

Nom

|

Mémoire

|

|

Bitsadmin.exe

|

1088ko

|

|

Ccleaner.exe

|

4392ko

|

|

Cmd.exe

|

648ko

|

|

Cmd.exe

|

656ko

|

|

Conhost.exe

|

852ko

|

|

Conhost.exe

|

836ko

|

|

Csrss.exe

|

1068ko

|

|

Dwm.exe

|

1104ko

|

|

Explorer.exe

|

2000ko

|

|

Need flor spe

|

1432ko

|

|

Syswin.exe

|

7460ko

|

|

Taskeng.exe

|

1152ko

|

|

Taskhost.exe

|

1204ko

|

|

Taskmgr.exe

|

2388ko

|

|

Winlogon.exe

|

1708ko

|

|

Xcopy.exe

|

680ko

|

? Capacité mémoire occupé : 28668Ko ou

28Mo

? On ajoute 25% de plus à l'espace occupée en

tenant compte des utilitaires résidants par exemple : l'antivirus,

etc.

? Enfin (28+7)=35Mo

Mémoire réel du travail(MRT)= Mémoire

installé(MRS) - Mémoire réel occupé(MRO)

MRT=MRS - MRO

Figure n°3.4

Source :

nous-mêmes

Mémoire RAM occupée avant et après

démarrage du système selon Windows

7

37

Exemple

|

Mémoire RAM Installé

|

Mémoire occupée

|

Mémoire utile

|

|

1Go (1024Mo)

|

35Mo

|

989Mo

|

|

2Go (2048Mo)

|

35Mo

|

2013Mo

|

|

3Go (3072Mo)

|

35Mo

|

3037Mo

|

|

4Go (4096Mo)

|

35Mo

|

4061Mo

|

|

8Go (8192Mo)

|

35Mo

|

8157Mo

|

3.2.5. WINDOWS 8

Le besoin de mémoire et la gestion des

périphériques requièrent un accès mappé en

mémoire, ceci s'effectuant de deux façons avec le PMIO ou MMIO,

pour donner un exemple prenons le cas de la carte graphique qui utilise la

MMIO (Memory Map I/O) qui est une partie de l'espace

d'adressage du processeur utilisée pour accéder à un

périphérique ou bien la mise en cache du BIOS, de l'APIC, la

gestion du DMI, l'espace de configuration du FSB, la configuration des cartes

PCI-Express et la carte graphique et la gestion du Northbridge, donc

en finalité la réduction en mémoire système

disponible dépend des périphériques qui sont

installés dans l'ordinateur, toujours est-il qu'avec une version 32 bits

nous sommes plus ou moins limité et la mémoire disponible totale

tourne aux alentours des 3,12 Go.

Tableau n°4 Gestion de tâches sous Windows

8

|

Nom

|

Mémoire

|

|

Application service et contrôle

|

1.6Mo

|

|

Application sous-système spoule

|

1.7Mo

|

|

Hôte service : appel de proce

|

2.1 Mo

|

|

Local SecurityAutority

|

2.3 Mo

|

|

Processus hôte pour tâche Win

|

2.5 Mo

|

|

Hôte service : lanceur

|

2.7Mo

|

|

Hôte service : service local

|

4.2 Mo

|

|

Hôte service : service réseau

|

4.4 Mo

|

|

Indexeur Microsoft Windows

|

5.8 Mo

|

|

Hôte service : service local

|

7.8 Mo

|

|

Hôte service : service local

|

10.6 Mo

|

|

Gestionnaire de tache

|

10.6 Mo

|

|

hôte service système

|

12.5 Mo

|

|

Gestionnaire de fenêtre

|

25.9 Mo

|

|

Explorateur Windows

|

31.4Mo

|

|

hôte service : système local

|

41.5 Mo

|

38

|

Interruption système

|

0Mo

|

|

System

|

0.1Mo

|

|

Gestionnaire de sessions de Windows

|

0.2Mo

|

|

Application de démarrage Win

|

0.5Mo

|

|

hôte de service ; service local

|

0.6Mo

|

|

Rutine broker

|

0.6MO

|

|

Application d'ouverture

|

0.7Mo

|

|

Windows drivé

|

0.7Mo

|

|

Processus d'exécution

|

0.9Mo

|

|

Print driver host for application

|

0.9 Mo

|

|

WMI Provider host

|

0.9Mo

|

|

hôte de service : service réseau

|

1.0Mo

|

|

WMI Provid host (32 bits)

|

1.1 Mo

|

|

hôte de service : acquisition

|

1.1 Mo

|

|

Processus d'exécution client

|

1.2 Mo

|

? Mémoire occupée : 127Mo

? On ajoute 25% de plus à l'espace occupée en

tenant compte des utilitaires résidants par exemple : le Smadav, le

pilote etc.

? Enfin (127+32)=159Mo

Mémoire réel du travail(MRT)= Mémoire

installé(MRS) - Mémoire réel occupé(MRO)

MRT=MRS - MRO

Figure n°3.5

Source : nous-mêmes

39

Mémoire RAM occupée avant et après

démarrage du système selon Windows

8

Exemple :

|

Mémoire RAM Installé

|

Mémoire occupée

|

Mémoire utile

|

|

1Go (1024Mo)

|

159Mo

|

865Mo

|

|

2Go (2048Mo)

|

159Mo

|

1889Mo

|

|

3Go (3072Mo)

|

159Mo

|

2913Mo

|

|

4Go (4096Mo)

|

159Mo

|

3937Mo

|

|

8Go (8192Mo)

|

159Mo

|

8033Mo

|

3.2.6 WINDOWS 10

Les systèmes d'exploitation ont donc très vite

adopté une autre solution, la mémoire virtuelle, qui, bien

configurée, offre un compromis très acceptable en cas de

montée en charge ponctuelle

Tableau n°5 Gestion de tâches sous Windows

10s

|

Nom

|

Mémoire

|

|

Interruption système

|

0 Mo

|

|

System

|

0.1 Mo

|

|

Programme d'installation

|

0.1 Mo

|

|

Google Crash Handler (32 bits)

|

0.1 Mo

|

|

Google Crash Handler

|

0.1 Mo

|

|

Gestionnaire de session Win

|

0.2Mo

|

|

Devise association Framework

|

0.6Mo

|

|

Service Manager (32 bits)

|

0.7 Mo

|

|

Qual comma thermos universel

|

0.8Mo

|

|

HP Smart-Install service

|

0.8 Mo

|

|

ModemListene (32 bits)

|

0.9 Mo

|

|

Application de démarrage Win

|

0.9 Mo

|

|

Reconnaissance auto

|

1.0Mo

|

|

Ric vidéo Module

|

1.0 Mo

|

|

Processus d'exécution client

|

1.0 Mo

|

|

IgfxCUIService Module

|

1.2 Mo

|

|

hôte de service : service local

|

1.2 Mo

|

|

Rankine brook

|

3.0 Mo

|

|

hôte de service : appel de proce

|

5.0 Mo

|

|

hôte de service : service réseau

|

5.3 Mo

|

|

hôte de service : service local

|

5.4 Mo

|

40

|

hôte de service : local

|

6.4 Mo

|

|

Appmodel

|

7.0 Mo

|

|

Inde Microsoft Win

|

8.4 Mo

|

|

hôte de service : service local

|

8.8 Mo

|

|

Task Manage

|

5.6 Mo

|

|

hôte de service : service local(a)

|

10.5 Mo

|

|

hôte de service : système local

|

18.8Mo

|

|

Hôte de l'expérience

|

19.7 Mo

|

|

Explorateur Win

|

23.4 Mo

|

|

Gestionnaire de fenêtre

|

23.7 Mo

|

|

Cartan

|

37.5 Mo

|

|

hôte de service : système locale

|

46.6 Mo

|

? Mémoire occupé : 246Mo

? On ajoute 25% de plus à l'espace occupée en

tenant compte des utilitaires résidants par exemple : l'antivirus

? Enfin (246+62)=308Mo

Mémoire réel du travail(MRT)= Mémoire

installé(MRS) - Mémoire réel occupé(MRO)

MRT=MRS - MRO

Figure n°3.6

Source : nous-mêmes

Mémoire RAM occupée avant et après

démarrage du système selon Windows

10

41

Exemple :

|

Mémoire RAM Installé

|

Mémoire occupée

|

Mémoire utile

|

|

1Go (1024Mo)

|

308Mo

|

716Mo

|

|

2Go (2048Mo)

|

308Mo

|

1740Mo

|

|

3Go (3072Mo)

|

308Mo

|

2764Mo

|

|

4Go (4096Mo)

|

308Mo

|

3788Mo

|

|

8Go (8192Mo)

|

308Mo

|

7884Mo

|

La connaissance de la taille mémoire disponible

dépend toujours de la taille de mémoire installée et aussi

du système d'exploitation utilisé

42

3.3 ETUDE COMPARATIVE

Pour bien arriver à comparai les différents

systèmes, nous allons tresser un tableau qui va nous permettre de faire

cette étude comparative bien spécifier.

Tableau n° comparatif

|

Différents

système

|

Configuration à

l'installation

|

Espace

réelle

occupé par

le

système

|

Type de microprocesseur

|

|

Minimale

|

Recomma ndée

|

|

|

|

MS DOS

|

-

|

-

|

243Ko

|

processeurs 8 bits INTEL 8080.

|

|

WINDOWS XP

|

Ram : 512 Mo

Hdd : 1Go

|

Ram : 1 Go

Hdd : 1,5

Go

|

150Mo

|

-Processeur pentium

233MHz ou supérieur

300MHz recommandé

|

|

WINDOWS 7

|

Ram : 1 Go Hdd : 16 Go

|

Ram : 2 Go Hdd : 20 Go

|

35Mo

|

Processeur un

1gigahertz(GHz) ou plus

rapide (32bits (×86) ou

6'bits (×64)

|

|

WINDOWS 8

|

Ram : 2 Go Hdd : 32 Go

|

Ram : 2 Go Hdd : 64 Go

|

159Mo

|

Processeur Intel celeron

®847, 1,10gigahertz (GHz) ou supérieur avec prise

en

charge de PAE, NX et

SSE2.

|

|

WINDOWS 10

|

Ram : 2 Go Hdd :

32Go

|

Ram : 2 Go Hdd : 64 Go

|

308Mo

|

Processeur Intel ® celeron ® N4000CPV 1.10GHz

|

3.3 COMMENTAIRES

La gestion de la mémoire RAM par un système

d'exploitation nécessite la connaissance des mécanismes

utilisés. Toutefois, on est arrivé à démontrer que

quel que soit la taille de la mémoire RAM dont on dispose au

départ, la connaissance de la taille nécessaire pour le noyau du

système ainsi des utilitaires intégrés permet

d'éviter les erreurs du type « out of Memory » ou «

mémoire insuffisante »

43

L'installation de la mémoire virtuelle dépend de

la taille disponible sur le disque dur et aussi de chaque système

d'exploitation.

Le tableau précédent est une synthèse

permettant à l'utilisateur de comprendre comment la mémoire RAM

est utilisée par un système d'exploitation.

44

CONCLUSION GENERALE

Nous voici arrivés à la fin de notre travail de

fin de cycle dont le thème est : « Etude comparative de la

gestion de la mémoire RAM sous MS DOS, Windows XP, Windows 7, Windows 8

et Windows 10 ».

Dans cette étude, l'objectif était

d'étudier la gestion de la mémoire RAM de chaque système

d'exploitation en prenant en compte l'espace réellement occupé

par chaque système d'exploitation juste après démarrage de

l'ordinateur et avant de charger toutes les autres applications. L'idéal

aurait été de faire tourner tous les systèmes

d'exploitation sur une même machine ayant les mêmes

caractéristiques.

Ceci aurait exigé de disposer d'un ordinateur avec

autant de partition et sur laquelle serait installée tous les

systèmes d'exploitation sans créer des conflits. Pour ce faire,

nous avons résolu le problème en étudiant l'occupation de

la mémoire par le système d'exploitation en ne prenant en compte

que l'espace réel occupé sans tenir compte des utilitaires et des

installations personnalisées.

Pour donner à cette étude une dimension

scientifique, nous avons parlé tour à tour ; au premier chapitre

des généralités sur les systèmes d'exploitation,

leurs fonctions principales, leur rôle. Au deuxième chapitre, nous

avions parlé de la gestion de la mémoire centrale selon chaque

système d'exploitation. Le troisième chapitre a été

consacré à l'étude comparative de l'occupation de la

mémoire au démarrage de la machine par chaque système

d'exploitation.

La connaissance de toutes ces informations appliquées

au cas par cas par chaque utilisateur pourra permettre à l'utilisateur

d'exploiter son ordinateur de manière plus optimale et éviter les

erreurs du genre « pas suffisamment de mémoire, ou « out of

Memory »

Conscient des difficultés dont certaines ont

été énoncées dans l'introduction, nous sollicitons

l'indulgence du lecteur pour certaines notions élémentaires que

nous avions été obligées de retenir dans ce travail, et

souhaitons que les futures chercheurs puissent se pencher sur les aspects que

nous n'avons pas abordé dans ce travail, comme par exemple, la gestion

de la mémoire virtuelle selon chaque système d'exploitation.

Les systèmes d'exploitation étant toujours en

perpétuel évolution, demain, il y aura certainement un

système plus sophistiqué que le Windows 10 et le

développement d'autres dispositifs comme des téléphones

cellulaires intelligents, cela va certainement nécessiter des

systèmes de gestion de mémoire encore plus

évolués.

45

NOTES BIBLIOGRAPHIQUES

I. OUVRAGES

1. LUEMBAC., MWENDANGAE., Initiation à l'informatique 3e,

éditas Paul, Kinshasa, 2009

2. LUEMBAC., MWENDANGAE .Initiation à l'informatique 4e,

Médias Paul, Kinshasa ,2011

3. VIENNETEMMANUEL, Architecture des ordinateurs

départements GTR, Univ-Paris, IUT de Villetaneuse 1999-2000

4. Thierry TILLIER, Introduction à informatique 2006

2. NOTES DE COURS

1. MUTEBUA S., cours architecture des ordinateurs,

1er graduat, Math-Informatique, ISP/MBM, 2017-2018, inédit

2. YAND KISENGH F., cours d'informatique générale,

1er graduat Math-Informatique, ISP/MBM, 2016-2017, inédit.

3. MAFUKU MUKUNA, cours d'informatique générale,

1er graduat sciences exactes, ISP/MBM, 2018-2019, inédit

3. WEBOGRAPHIES ET SITOGRAPHIES

1. :

https:// Fr.

wikipédia.org

2.

http:// Comment Ca

Marche.com

3. www. Mémoire virtuelle sous Windows

10.com

4. www. Mémoire virtuelle sous Windows

8.com

5. www. Mémoire virtuelle sous

Windows7.com

46

TABLE DE MATIERES

EPIGRAPHE I

DEDICACE II

REMERCIEMENTS III

SIGLES ET ABREVIATION IV

0. INTRODUCTION GENERALES 1

0.1. PROBLEMATIQUE 1

0.2. HYPOTHESES 1

0.3. CHOIX ET INTERET DU SUJET 1

0.4. TECHNIQUE ET METHODOLOGIE 2

0.5. DELIMITATION DU SUJET 2

0.7. DIFFICULTES RENCONTREES 3

CHAPITRE I: GENERALITES SUR LE SYSTÈME D'EXPLOITATION

4

1.1. SYSTÈME D'EXPLOITATION 4

1.1.1. DEFINITION 4

1.1.2. FONCTIONS DU SYSTÈME D'EXPLOITATION 4

1.2 DOS (Disk Operating system ou système

d'exploitation à disque) 6

1.2.1 DEFINITION ET UTILITE DU DOS 6

? Fichiers d'amorçage 6

1.2.2 STRUCTURE DES FICHIERS DOS 7

1.2.3 VUE D'ENSEMBLE SUR LES COMMANDES DE BASE DU DOS 8

1.2.4 CREATION D'UN DISQUE D'AMORÇAGE DOS 9

1.2.5 DEMMARAGE DU SYSTÈME A L'AIDE D'UNE DISQUETTE DOS

10

1.2.6 FICHIERS DE CONFIGURATION DOS 11

1.2.7 MODIFICATION DES FICHIERS DE CONFIGURATION SYSTEME 12

1.3 GESTION DE LA MEMOIRE 13

1.3.1. TYPES DE MEMOIRES 13

1.3.2 OUTILS DE GESTION DE LA MEMOIRE 16

1.3.3 AUTRES TYPES DE MEMOIRES 19

1.3.4 CONFLITS DE MEMOIRE 20

1.3.5 ADRESSE DE LA MÉMOIRE EN MODE PROTEGE ET EN MODE

REEL 21

CHAPITRE II: GESTION DE LA MEMOIRE EN SYSTEME D'EXPLOITATION

25

2.1. GENERALITES SUR LA MEMOIRE 25

2.1.1 MEMOIRE MORTES (ROM: Read-Only Memory) 25

2.1.2. MEMOIRE VIVE (RAM: Random Access Memory) 25

2.2.3. MEMOIRE AUXILIAIRE 26

2.2. SYSTEME MONOTACHE 27

2.3. SYSTEME MULTITACHE 27

2.4. TECHNIQUES DE LA GESTION DE LA MEMOIRE

MULTIPROGRAMMATION 29

2.6. CARTOGRAPHIE DE LA MEMOIRE RAM

APRES DEMARRAGE DU

SYSTEME D'EXPLOITATION 30

47

CHAPITRE III: ETUDE COMPARATIVE DE LA CARTOGRAPHIE DE

LA MEMOIRE

RAM SUIVANT LES SYSTEMES D'EXPLOITATION 31

3.1. GENERALITES 31

3.2. CARTOGRAPHIE DE LA MÉMOIRE SUIVANT LE

SYSTÈME

D'EXPLOITATION 31

3.2.1. MSDOS 31

3.2.3. WINDOWS XP SP2 (SERVICE PACK 2) 33

3.2.4. WINDOWS 7 35

3.2.5. WINDOWS 8 37

3.3 COMMENTAIRES 42

CONCLUSION GENERALE 44

NOTES BIBLIOGRAPHIQUES 45

I. OUVRAGES 45

2. NOTES DE COURS 45

3. WEBOGRAPHIES ET SITOGRAPHIES 45

|