Conclusion Partielle

L'arrivée du système de protection Microsoft NAP

permettra un meilleur contrôle de l'état des ordinateurs

reliés au réseau de l'entreprise, tout en facilitant le travail

de l'administrateur. NAP garantit non seulement un certain niveau de

sécurité face à d'éventuelles failles de

sécurité, mais assure en plus que le parc informatique est

constamment à jour, aussi bien en ce qui concerne les patchs

diffusés par Microsoft, que les mises à jour d'un antivirus par

exemple.

Le système NAP présente l'avantage de

s'intégrer parfaitement dans un réseau déjà

existant à l'aide des protocoles DHCP ou encore de l'accès

à distance par VPN. Cela permet d'utiliser la technologie NAP à

moindre coûts et d'une façon assez simple.

.

41

CHAPITRE IV : IMPLEMENTATION NETWORK

POLICY

SERVER(NPS) ET DE NETWORK ACCES PROTECTION(NAP) AVEC

LE DHCP

Dans ce chapitre, nous évoquerons la notion de

l'implémentation de nos applications de protection d'accès au

réseau qui vont permettre de pouvoir au moins améliorer la

qualité de notre sécurité. En général, ce

chapitre sera composé de quatre parties :

Dans la première partie nous vous montrerons comment se

fait l'installation de Network Policy Server.

Dans la deuxième partie, nous allons vous montrer la

configuration de network accès protection avec le DHCP et client.

En troisième lieu nous allons vous montrer le

fonctionnement sur les machines

clientes.

IV.1.Prérequis logiciels

L'installation du rôle NPS nécessite la

présence d'un serveur sous Windows Server 2012 ou 2012 R2, elle ne

dépend pas directement de la présence d'autres rôles sur le

serveur, néanmoins dans notre cas de figure, notre serveur

implémente obligatoirement les rôles d'Active Directory,

de serveur DHCP, de serveur DNS ainsi que le rôle Active Directory

Certification Authority.

IV.1.2.Installation des rôles nécessaires

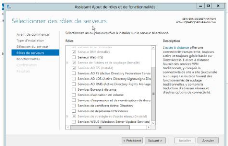

L'installation de NPS se fait via le panneau d'ajout de

rôle

Figure 1

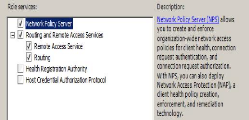

L'assistant d'installation permet de choisir quels sont les

fonctionnalités qui seront installé avec NPS, nous choisirons

Routing and Remote Access Services dans l'optique de protéger

l'accès distant à notre serveur via une connexion VPN.

Dans cet esprit on créera une police de santé

dans le cas où le client réussirait tous les tests de

santé imposés :

42

Figure 2

IV.1.3.NPS : Les polices de santé

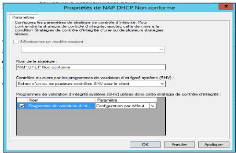

Création d'une police de santé : Afin d'utiliser les

SHVs configurés, nous avons besoin de polices de santé. Celles-ci

seront chargées de synthétiser les résultats des tests

effectués par le SHY

Un clic droit sur `'Heath Policies» (en dessous de «

Policies »), puis `'New» fait apparaitre la fenêtre de

création :

Figure 3

Donner un nom à votre police de santé (dans

notre exemple `'Non Conforme») puis choisir l'option correspondante

(généralement, et ici en particulier, `'Client fails one or more

SHV checks»).

Sélectionner le (ou les) SHY(s) à utiliser.

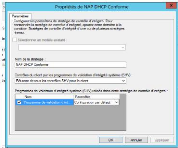

NPS fonctionne en parcourant chaque police définie

jusqu'à trouver la correspondance exacte. Par suite, on comprend

aisément qu'avoir créé une règle qui refusera

l'accès à un client non conforme n'implique pas qu'un client

conforme sera autorisé si aucune règle ne le dit

explicitement.

43

Figure 4

Police de réseau :

Note importante : Les polices de réseau

ainsi que les polices de requête de connexion ne sont pas

spécifiques à NAP, et peuvent être utilisées avec

RADIUS. Dans notre cas d'études, on restera malgré tout

centrés sur le cas de NAP avec DHCP.

Les polices de réseau nous permettent de désigner

les clients qui auront accès au réseau, dans quelles limites et

quelles seront les conditions qui permettront de les caractériser.

Nous créons, comme pour les polices de santé, des

polices de réseau pour chaque cas d'utilisation.

Figure 5

La partie « Access permission » peut prêter

à confusion si on ne prête pas attention.

En effet, il ne s'agit pas de donner accès au

réseau mais bien à la police. On prendra bien soin de cocher

« Grant access » dans le cas du client non conforme, comme dans celui

du client

conforme.

44

Figure 6

La partie contrainte permet de définir des timeout, le

type d'authentification, etc.

Nous allons nous intéresser plus particulièrement

à la dernière partie « Settings » et « NAP

enforcement ». C'est seulement ici que nous allons donner accès au

réseau à notre client.

Figure 7

Il est, une fois de plus, nécessaire de créer

une police de réseau pour les ordinateurs ne satisfaisant pas les

conditions.

La granularité dans le paramétrage que nous

avons évoquée précédemment prend tout son sens dans

les polices de réseau grâce notamment à la richesse des

options à disposition et le nombre important de paramètres

définissables. Voilà les règles ont bien été

définies du côté serveur, maintenant il faut aller

paramétrer les clients...

Police de requête de connexion:

Les polices de requête de connexion (Connection Request

Policies) sont utilisées pour traiter les demandes de connexion des

clients, sur des paramètres spécifiques à la demande (et

donc sans rapport direct avec la santé du client).

45

Dans notre cas, le caractère pris en compte sera l'heure

de connexion : les employés ne doivent pouvoir se connecter que durant

les horaires de bureau.

Figure 8

Ok, puis Next on arrive à une fenêtre

où l'on peut choisir d'authentifier les requêtes sur ce serveur,

de les transmettre à un serveur RADIUS distant ou encore de sauter cette

étape d'authentification. Pour ce que nous voulons faire le choix par

défaut suffit cliquer sur Next jusqu'à la fin.

Cas des clients non compatibles NAP-NPS

Nous avons abordé le cas classique des ordinateurs qui

supportent la technologie NAP.

Il est cependant bon de noter qu'il est possible de

gérer dans notre rôle les ordinateurs qui ne supportent pas cette

fonctionnalité (Systèmes Windows inférieurs à

Windows XP SP3, systèmes Linux, etc.).

Etant donné qu'il n'est pas possible d'effectuer de

test de santé du client, les options s'offrant à nous sont bien

moins fines. Le choix est bien simple : soit on autorise l'accès total

au réseau à toutes ces machines, soit on le leur refuse purement

et simplement.

Nous allons créer une police de réseau

spécifique (le paramètre d'application sera « NAP-Capable

Computers »):

46

Figure 9

Il est malgré tout fortement conseillé de refuser

ces machines pour ne pas compromettre la sécurité et

l'intégrité de notre infrastructure.

On peut en revanche imaginer une redirection de ces machines dans

un sous-réseau spécifique ne communiquant pas avec les ressources

sensibles ni avec les autres machines des sous-réseaux voisins.

.

|