II.4. Spécification des besoins

Le déploiement de Network Policy Server

nécessite une ingénierie qui lui permet d'être plus

efficace, plus rentable et plus rapide, nous pouvons décomposer cette

ingénierie en trois grandes parties.

1. Choix du système à déployer : ce choix

dépend fortement de plusieurs points :

? Les besoins et le profil des utilisateurs : choisir le

système qui s'adaptera aux besoins actuels et futurs des clients ;

? Etudier l'interconnexion du système : choisir un

système qui pourra être connecté aux autres réseaux

fixes de téléphonie et tous autres système que viendra

avec la machines des utilisateurs pour leurs contrôle ;

? Etudier le mode de propagation du réseau afin de

choisir un meilleur système de sécurité ;

? Choisir un système évolutif : il faut que le

système ait une architecture ouverte et modulaire lui permettant de

suivre l'évolutivité technologique et la normalisation dans ce

domaine.

2. Choix de la configuration

Ce choix permet de bien étudier le terrain afin de

choisir la meilleure configuration et la meilleure architecture du

réseau.

3. Choix du mode de déploiement

Une fois le système et la configuration fixés,

la méthode de déploiement permettra de maitriser les couts

d'installation et de maintenance. Un bon déploiement tiendra compte de

la distribution des clients et nécessitera une bonne gestion de projet

et une planification fine des taches

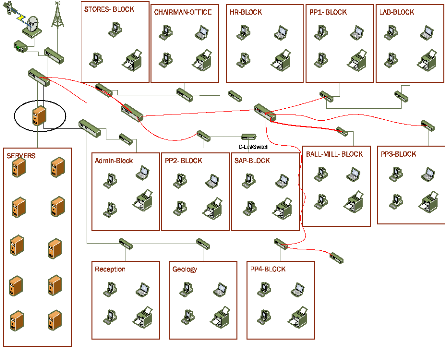

II.4.1.Architecture proposée

Ce justifiant par ce problème de connexion d'un client

éloigné de la station de base ainsi que la tombé en panne

du pare-feu notre thème « Mise en place d'une Protection

d'Accès au Réseau » a retenu notre attention ; cette

implémentation permettra donc d'avoir une station de base

(nécessitant une station une importantes sécurité)

à gérer un important nombre d'utilisateurs et permettant la mise

à jour automatique des machines.

Cependant nous proposons cette architecture ou solution :

29

LAN Switch POE SWITCH

Doors Access

Server

APPLICATION

Server

Caméra

Server1

ISP Router

Domain

Controller

DATA

Server

Serveur NPS(NAP)

WAN Switch

VPN Link-ETOILE

TAPSCOM

Server

AMPULSE

Server

Caméra

Server2

Mithi Mail

Server

Antivirus

Server

CISCO-Switch3

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001

USODES0002

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001

D-LinkSwitch 9pcs

D-Link Switch D-Link Switch

CISCO-Switch1 CISCO-Switch2

USOLAP0001

USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

D-LinkSwitch

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch D LinkSwitch

D-LinkSwitch

Back-Gate

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

Fig.10 : Architecture NPS proposée

30

|