|

EPIGRAPHE

« Tout progrès scientifique est cumulatif et n'est

donc pas l'oeuvre d'un seul homme, mais d'une quantité de gens qui

révisent, critiquent, ajoutent et élargissent ».

WRIGAT et Jean CASENEUVE

II

DEDICACE

Que la gloire et l'honneur soit rendu à

l'éternel notre Dieu en qui nous croyons est tout-puissant,

miséricordieux, sage et juste dont pour sa bonté nous arrivons au

terme de notre travail de fin de cycle de graduat.

A mes chers parents LWEMBE KASONGO Eugene et SURUBA ABIKANA

Pascaline, il n'y a rien de plus grand dans le monde que nous puissions vous

donnez qui pourra remplacer l'affection que vous avez fait montré

à mon égard.

A vous mes frères et soeurs, Giresse NYEMBO, Charufa

LWEMBE, Tina MUJINGA, John LWEMBE, Malcom SURUBA, Eugene LWEMBE, Jenovic PUTWA,

Tertia KITENGE pour votre soutien physique et spirituel.

A mes cousins, cousines, tantes, nièces, neuvés

et oncles, ABBE Louis PUTWA KALENGA, Aristote KITENGE, Agnès MUTOMBO,

Nicole KAPYA, Laudric LWEMBE, Gloria, Josué Didier MUTOMBO, Chadrack

LWEMBE, Gauthier KINGIPI, tantine Mamie LWEMBE, tantine Marie LWEMBE, tantine

Sylvie LWEMBE, papa Germain LWEMBE, papa DIDIER, papa Papy LWEMBE, Blessing

NYEMBO, Dimercia BUTUMI, Hapyness LWEMBE, Marthe TSHILANDA, Elie KABONGO,

Abigaël KAJING, Fili KIONI, Ali KIONI.

A vous mes camarades et collègues, Aïdid BUKASA,

Paul KABWE, Valdo NTAMBWE, Robert TSHIBUMB, Youri MWILAMBWE, Apollinaire KUNDA,

Carine MABIKA, Anitha SALUMU, DJENABA KAPEND, Kevine KALONJI, Franck BUSUMA,

Marleine MBUYA, Gustave MPANGU, Jimmy KAMBA, Landry MONGA, John MALALA, Ruffin

KASALA, Chadrack MBOMBO, Raïssa AISHE, Rebecca KYALWE.

A vous tous mes amis et connaissances, à tous ceux qui

nous ont prêté une main forte dans notre vie scientifique, Serge

BUZILU, Crispin BUZILU, Griffon KALUMBA, Tadorne KAPONGO, Koala DJESSE, Frelon

ILUNGA, Moineau SHAMBA, Tarin MBAYA, Autriche KWIJIKU. Nous vous serons

infiniment reconnaissants.

III

AVANT-PROPOS

Nous ne pouvons pas arriver à terme de notre travail

sans toutefois remercier tous ceux qui ont contribué à cette

formation.

Nous citons en premier lieu les autorités

académiques de l'Institut Universitaire Maria Malkia pour leur souci de

nous avoir donné le nécessaire par la formation que nous avons

reçu de leur volonté.

De plus nous rendons un vibrant hommage à l'assistant

Bertin LOBO pour son esprit scientifique, sa participation qui, nonobstant ses

diverses préoccupations, et la conjoncture actuelle a

conscientisé sa conscience professionnelle en acceptant de diriger ce

travail et de contribuer à sa concrétisation.

Par ailleurs, il nous serait d'une ingratitude de passer sous

silence sans rendre grandement hommage et remercier, qui nous sommes redevables

de leurs efforts et sacrifices tant charnels que spirituels conseils

affectivement à cette finalité. Il est question de: papa Placide

KAPWE et maman TABU, Ir Patrick Mbuyi, papa YUMBA ; maman Niquette KITAMBILE,

maman Micheline NGOSA, papa Freddy MUKEMBE, maman Thérèse MONGA,

maman MUJINGA, papa KAS, Soeur Natasha KITAMBILE, Sylvie KAPENGA, Samy KITENGE,

Mylène KITAMBILE, papa Louis KIONI.

A ma future charmante épouse et à toute ma

descendance.

Nous ne saurons pas citer tout le monde à la fois, que

tous ceux dont les noms ne sont pas cités et qui ont contribué

à notre formation ne se sente pas oublier ; nous les portons au coeur et

qu'ils trouvent ici l'expression de notre profonde gratitude.

IV

IN MEMORIUM

On reconnaît la taille d'une grenouille c'est

après sa mort. A vous papa Delphin LWEMBE ; à vous chers cousin

Florent ILUNGA KASONGO ; et chers oncle MONGA KIONI nous nous

révérons un jour car la mort est le chemin de tout le monde, Paix

à vos âmes.

5

INTRODUCTION GENERALE

0. PRESENTATION DU SUJET

Il est vrai que les réseaux des ordinateurs sans fil ou

câblé actuellement font partie de notre vie quotidienne. Ils sont

devenus indispensables pour la plupart des habitants dans leurs administrations

ou leur foyer, tout le monde veut toujours s'y connecter.

Cependant la gestion des utilisateurs cause des

problèmes à l'administrateur réseau. Ainsi il existe

aujourd'hui des stratégies qu'on peut mettre en place pour gérer

les accès des utilisateurs au réseau. Qu'il s'avère un peu

significatif pour notre architecture réseau. La sécurité

des systèmes informatiques se cantonne généralement

à garantir les droits d'accès aux données et ressources

d'un système en mettant en place des mécanismes

d'authentification et de contrôle permettant d'assurer que les

utilisateurs des dites ressources possèdent uniquement les droits qui

leurs ont été octroyés.

Les mécanismes de sécurité misent en

place peuvent néanmoins provoquer une gêne au niveau des

utilisateurs ; les consignes et règles deviennent de plus en plus

compliqués au fur et à mesure que le réseau

s'étend. Ainsi, la sécurité informatique doit être

étudiée de telle manière à ne pas empêcher

les utilisateurs de développer les usages qui leur sont

nécessaires, et de faire en sorte qu'ils puissent utiliser le

système d'information en toute confiance.

Du point de vue technique, la sécurité recouvre

à la fois l'accès aux informations sur les postes de travail, sur

les serveurs ainsi que le réseau de transport des données.

Internet, le réseau des réseaux, est un outil qui permet à

tous les ordinateurs quel que soit leur type de communiquer entre eux. La

technologie utilisée (TCP/IP) a permis de simplifier la mise en place

des réseaux, donc de réduire le coût des

télécommunications. En revanche, les fonctions de

sécurité ne sont pas traitées par ce protocole.

Contrairement aux autres les technologies de protection

d'accès réseau (NAP) dans les services de stratégie et

d'accès réseau permet aux administrateurs d'établir et

d'appliquer automatiquement des stratégies de contrôle

d'intégrité, qui peuvent inclure des impératifs logiciels,

des impératifs de mise à jour de sécurité, des

configurations d'ordinateur requise et d'autres paramètres.

NZEMBELE MUKALANGA Alain : il a parlé sur la mise en

place d'un accès réseau basé sur une stratégie de

sécurité utilisant NAP (network accès protection) à

l'aide d'un Switch Catalyst.

6

Dans le cadre de la rédaction de notre travail de fin

de cycle (TFC) en guise de l'obtention du grade d'ingénieur technicien

en technologie et Réseau, la protection d'accès au

réseau a retenu notre attention

0.1CHOIX DU SUJET ET INTERET DU TRAVAIL

Le choix du sujet trouve sa motivation dans le souci de

répondre aux diverses sollicitations d'ordre scientifique qu'impose la

poursuite des cours au cycle de graduat.

En effet pour couronner la fin des cours d'un cycle, il faut

présenter un travail qui doit attester que vous avez maitrisé les

cours vous dispensés par les éminents enseignants.

Pour ce, nous avons cherché à proposer une

solution par la mise en place d'un système de protection d'accès

au réseau. Ainsi ce travail pourrait à la fois avoir un

intérêt professionnel et

scientifique

- professionnel: la mise en place d'une

protection d'accès au réseau présente des avantages

considérables dans la mesure où l'implémentation de

celle-ci sur Windows 2012 serveur permettra à l'administrateur

réseau de l'entreprise Chemaf de mieux contrôler ses

utilisateurs.

- scientifique : les stratégies et

techniques décrites dans le travail permettrons d'accroitre positivement

les services de stratégie et d'accès réseau pour la

protection d'accès au réseau(NAP) et le NPS (network Policy

server) pour le déploiement des stratégies.

Cependant pour concrétiser sur les différents

services de rôle, les services de stratégie et d'accès

réseau entre autre le NPS, le routage et accès à distance,

Autorité HRA (Heath Registration Authority) et le HCAP (Host Credential

Autorisation Protocol), permettant la protection d'accès au

réseau. Voilà d'une manière brève ceux qui justifie

notre choix et intérêt du travail.

0.2. ETAT DE LA QUESTION

Vue l'expansion de la technologie du monde informatique, il

est plutôt rare de trouver un sujet qui n'ait jamais fait l'objet d'une

étude, d'une recherche, ou même d'une publication

antérieure. Le fait de mettre en place un système

sécurisé basé l'authentification est une question

d'actualité, qui est l'objet de plusieurs études, et

implémentation à travers le monde entier. Nous ne sommes pas le

premier a abordé ce sujet, il y a eu des personnes qui ont abordé

ce sujet avant nous suivant différentes orientations; il s'agit de :

7

C'est ainsi nous exaucerons aussi à tous ceux qui

viendrons après nous voulant emboiter les mêmes idées que

nous de faire de plus que nous.

0.3. PROBLEMATIQUE

La problématique est définie comme une approche

ou la perspective théorique que l'on décide d'adapter pour

traiter le problème posé par la question de départ. Elle

est une manière d'interroger les phénomènes

étudiés. Elle se définit entre autre comme étant

« un ensemble des questions d'une science ou une philosophie qu'on peut

poser en fonction de ces moyens, de son objet d'étude et ses points de

vue »1

Vu l'ensemble des problèmes que connaissent les

administrateurs réseau suite à des nombres importants de machines

clientes de l'entreprise dont certains ont tendances à aller

au-delà de leurs limites dans le réseau, les questions majeures

autour des quelles pivotera notre travail et auxquelles nous tenterons

d'apporter des solutions sont les suivantes :

? Comment arriver à sécuriser les accès

à notre réseau ?

? Quel rôle aura la politique de sécurité une

fois mise en oeuvre sur le réseau de l'entreprise ?

0.4. HYPOTHESE

Elle est en effet une réponse prévisionnelle au

regard des questions posées par rapport à la problématique

soulevée.

En d'autres termes, elle est une proposition relative à

l'explication des phénomènes, admise provisoirement avant

d'être soumise au contrôle de l'expérience.

Pour répondre aux questions de notre

problématique, nous avons suggérés les réponses

provisoires suivantes :

? Mettre en place des stratégies de contrôle de

l'intégralité des machines clientes qui sont d'une importance

capitale, vu que cela permettra d'accroitre les performances de

sécurité ; cela sera possible par le fait que nous mettrons des

stratégies d'étude des terrains pourvue qu'une fois les

stratégies de contrôle d'intégrité établie

ses performances reste stables grâce à la technologie NAP tout en

déployant le serveur NPS qui est une technologie de la protection

d'accès au réseau.

1 P.BESA DIEUDONNE, cours d'initiation à la

recherche scientifique, G1info.IUMM 2014-2015 .inédit

8

? Une fois la nouvelle politique de sécurité

mise en place, elle consistera à contrôler tous les accès

au réseau, cette opération sera effectuée dès

l'accès physique de tous les utilisateurs autorisés et non

autorisés à accéder au site de l'entreprise mais

l'accès aux ressources du système d'information est

conditionné par une authentification. La politique mise en place aura

pour rôle de sécuriser le réseau local de l'entreprise

contre toutes les intrusions et en interdisant aux utilisateurs

d'accéder à d'autres réseaux outre que seul de

l'entreprise par la mise en application de notre technologie.

0.5. DELIMITATION DU SUJET

Toute étude scientifique pour qu'elle soit plus

concrète, doit se proposer des limites dans son champs d'investigation ;

c'est-à-dire qu'elle doit être circonscrite dans le temps et dans

l'espace. Quant à notre travail, nous nous limiterons à mettre en

place un système sécurisé basé sur les

stratégies des accès au réseau dans un réseau IP

cas de Chemaf.

Ce travail ne pas une encyclopédie informatique, il

importe de circonscrire le cadre pour le lecteur en précisant à

tous égards ; Ce dont il est réellement question dans cette

oeuvre scientifique.

Ainsi, l'informatique étant une science ; et la science

quant à elle est évolutive, l'objet d'étude cadrant avec

notre sujet s'étend au cours de l'année académique

2017&2018

0.6. METHODES ET TECHNIQUES

6.1. METHODES

LA METHODE ANALYTIQUE : pour une telle

investigation nous avons pris la méthode analytique afin d'avoir une

connaissance sur la manière dont nous allons arriver à mettre en

place une protection d'accès au réseau, procédant par

décomposition du sujet, on décompose un ensemble en ses

éléments essentiels, afin d'en saisir les rapports et de donner

un schéma général de l'ensemble2.

6 .2. TECHNIQUE

La technique est un procédé opératoire

rigoureux et bien défini utilisé pour collecter les

données dans un domaine bien précis. Dans notre travail deux

techniques seront utilisées :

2P.OMPALA M.,

Méthodologie de la recherche Scientifique, G2

technologie/réseau, I.U.M.M., Lubumbashi, 2017.inedit

9

,-la technique d'interview qui nous a permis

de poser des questions aux acteurs du système ou de notre objet

d'étude pour orienter notre recherche ,

-la technique documentaire, c'est ainsi, la

documentation écrite demeure une source sure et exacte de l'information,

d'où cette technique nous permettra d'informer sur les solutions

efficaces de l'étude portant sur la mise en place d'une protection

d'accès au réseau.

7. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion générale,

notre travail est divisé en deux parties à savoir : la partie

théorique et pratique.

La partie théorique contient deux chapitres dont :

y' Le premier chapitre fait un aperçu théorique et

conceptuel de la protection réseau y' Le deuxième chapitre fait

l'objet de notre étude de l'existant et spécification des

besoins

y' Le troisième chapitre consistera à une

présentation théorique de la solution

y' La seconde partie, un seul chapitre :

y' L'implémentation 3de la nouvelle solution

3Implémentation : Réaliser la phase

finale d'élaboration d'un système qui permet au matériel,

aux logiciels et aux procédures d'entrer en fonction.

10

CHAPITRE I : UN APERÇU THEORIQUE ET CONCEPTUEL

DE LA

PROTECTION RESEAU

Dans ce premier chapitre, il va être pour nous question de

présenter d'une manière théorique les réseaux

informatique ainsi ses différents types de celle-ci et quelques concepts

utiliser.

I.1.Definition

Un réseau désigne un ensemble d'équipements

interconnectés pour permettre la communication

de données entre applications, quelles Que soient les

distances qui les séparent.

Un réseau s'appuie sur deux notions fondamentales :

L'interconnexion qui assure la transmission des

données d'un noeud à un autre.

La communication qui permet l'échange des

données entre Processus.

On appelle noeud (node) l'extrémité d'une

connexion. Un processus est un Programmé en cours

d'exécution et représente le bout d'une

communication dans un réseau informatique4.

I.2.Caractéristiques

Les caractéristiques de base d'un réseau sont :

La topologie qui définit l'architecture

d'un réseau on distinguera :

La Topologie physique qui définit la

manière dont les équipements sont Interconnectés entre

eux, de la topologie logique qui précise

la Manière dont les équipements communiquent entre

eux.

Le débit exprimé en bits/s (ou

bps) qui mesure une quantité de

Données numériques (bits) transmises par seconde

(s).

La distance maximale (ou portée) qui

dépend de la technologie mise en oeuvre.

Le nombre de noeuds maximum que l'on peut

interconnecter.

I.2.1 Élément d'un réseau

Il faut un ensemble d'équipements matériels

et logiciels.

On peut citer par exemple :

Une carte de communication, des supports «physiques«

(câbles paires Cuivre torsadées, fibre optique, prises RJ45, WIFI,

CPL, ligne Téléphonique, ADSL,...) et des équipements

d'interconnexion :

Répéteur (transceiver), concentrateur

(hub), commutateur (switch), Routeur (router).Un

navigateur, un client de messagerie, un serveur web, ... et une pile

De protocoles.

I.2.2Type de réseau : par portée

Les réseaux informatiques peuvent être

classés suivant leur portée :Les réseaux locaux ou

LAN (Local Area Network) correspondent aux

4 Saint Jean-Baptiste de la salle Avignon, cours de

réseau, paris, sine data, p1 inédit

11

Réseaux intra-entreprise (quelques centaines de

mètres et n'excèdent pas quelques kilomètres),

généralement réseaux dits "privés". Le

réseau de votre établissement est un réseau de type LAN.

Les réseaux grands distances ou WAN (Wide Area

Network) sont des réseaux étendus,

généralement réseaux dits "publics" (gérés

par Des opérateurs publics ou privés), et qui assurent la

transmission des données sur des longues distances à

l'échelle d'un pays ou de la planète. Internet est un

réseau de type WAN. Autres dénominations connues : MAN

(Metropolitan Area Network), PAN (Personal Area Network),

WPAN ET WLAN (Wireless ...)

Les réseaux WAN couvrent de vastes étendues

géographiques et constituent un ensemble de liaisons reliées aux

opérateurs télécoms (organismes publics et privés)

interconnectés. On classe généralement les liaisons WAN en

trois grandes catégories :

1. les liaisons dédiées

(spécialisées ou louées) ;

2. les connexions commutées ;

3. les liaisons hertziennes.

Les lignes spécialisées sont une technologie

WAN, qui permet une transmission de données de bas à hauts

débits (64 Kbps à 140 Mbps) en mode point à point

oumultipoints. L'intérêt de disposer d'une LS (ligne

spécialisée) est d'assurer un débit et une

disponibilité garantie. Le coût d'une liaison est

conséquent, mais du fait de son intérêt, elle est de plus

en plus utilisée5.

Voici ci-dessous des types de liaison avec leur débit

correspondant : En Europe :

- E0 (64Kbps)

- E1 = 32 lignes E0 (2Mbps)

- E2 = 128 lignes E0 (8Mbps)

- E3 = 16 lignes E1 (34Mbps)

- E4 = 64 lignes E1 (140Mbps) Aux Etats-Unis

:

- T1 (1.544 Mbps)

- T2 = 4 lignes T1 (6 Mbps),

5Http/ :www.comment ca marche.net/

12

- T3 = 28 lignes T1 (45 Mbps)

- T4 = 168 lignes T1 (275 Mbps)

Selon l'ouverture

Selon l'ouverture nous distinguons 3 types de réseau:

I.2.3.Type de réseau : par utilisation

Les réseaux informatiques peuvent être

classés en fonction de leurs Utilisations et des services qu'ils

offrent.

Ainsi, pour les réseaux utilisant la famille des

protocoles TCP/IP, On distingue :

Intranet : le réseau interne d'une

entité organisationnelle

Extranet : le réseau externe d'une

entité organisationnelle

Internet : le réseau des

réseaux interconnectés à l'échelle de la

Planète

L'internet : L'internet est le réseau

informatique mondial qui rend accessibles au public des services comme le

courrier électronique, etc. Ses utilisateurs sont désignés

par le néologisme " internaute ". Techniquement, Internet se

définit comme le réseau public mondial utilisant le protocole de

communication IP (Internet Protocol).Internet ayant été

popularisé par l'apparition du World Wide Web, les deux sont parfois

confondus par le public non averti. En réalité, le web est une

des applications d'Internet, comme le sont le courrier électronique, la

messagerie instantanée et les systèmes de partage de fichiers.

Par ailleurs, du point de vue de la confidentialité des communications,

il importe de distinguer Internet des intranets, les réseaux

privés au sein des entreprises, administrations, etc., et des extranets,

interconnexions d'intranets pouvant emprunter Internet.

L'intranet : Un intranet est un ensemble de

services internet (par exemple un serveur web) interne à un

réseau local, c'est-à-dire accessible uniquement à partir

des postes d'un réseau local, ou bien d'un ensemble de réseaux

bien définis, et invisible de l'extérieur. Il consiste à

utiliser les standards client-serveur de l'internet (en utilisant les

protocoles TCP/IP), comme par exemple l'utilisation de navigateurs internet

(client basé sur les protocoles HTTP) et des serveurs web (protocole

HTTP), pour réaliser un système d'information interne à

une organisation ou une entreprise.

13

L'extranet : Un extranet est une extension du

système d'information de l'entreprise à des partenaires

situés au-delà du réseau. L'accès à

l'extranet se fait via Internet, par une connexion sécurisée avec

mot de passe dans la mesure où cela offre un accès au

système d'information à des personnes situées en dehors de

l'entreprise. L'extranet est donc en général un site à

accès sécurisé qui permet à l'entreprise de

n'autoriser la consultation d'informations confidentielles qu'à certains

intervenants externes comme à ses fournisseurs, ses clients, aux cadres

situés à l'extérieur de l'entreprise, aux commerciaux,

etc. Un extranet n'est ni un intranet, ni un site Internet. Il s'agit d'un

système supplémentaire offrant par exemple aux clients d'une

entreprise, à ses partenaires ou à des filiales, un accès

privilégié à certaines ressources informatiques de

l'entreprise. L'extranet peut avoir plusieurs utilités et peut

être source d'un gain de temps pour les entreprises6.

I.2.4. Type de réseau : par topologie

Ils peuvent également être catégorisés

par topologie de réseau :

Réseau en étoile : les

équipements du réseau sont reliés à un

équipement central. En pratique, l'équipement central peut

être un concentrateur (hub), un commutateur (switch) ou

un routeur (router).

Réseau en bus : l'interconnexion est

assurée par un média partagé entre tous les

équipements raccordés.

Réseau en anneau : les équipements

sont reliés entre eux par une boucle fermée.

Réseau en arbre : souvent un

réseau en étoile réparti sur plusieurs niveaux

(étoile étendue).

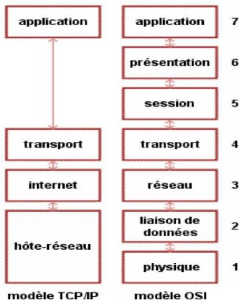

Modèle de référence

Un modèle de référence est

utilisé pour décrire la structure et le fonctionnement des

communications réseaux.

On connaît deux modèles :

Le modèle OS! (Open System

InterConnect) qui correspond à une approche plus théorique

en

décomposant le fonctionnement en une pile de 7

couches.

Le modèle DoD (Department Of

Défense) qui répond à un problème pratique

comprenant une

pile de 4 couches pour décrire le

réseau Internet (la famille des protocoles TCP/IP).

Modèle OS! et DoD

6 Saint Jean-Baptiste de la salle Avignon, cours de

réseau, paris, sine data, p10 inédit

14

I. les couches basses

Dans le modèle OSI, les trois couches basses assurent

des fonctions orientées »transmission« : La couche

physique décrit les caractéristiques physiques de la

communication, comme le média utilisé (câbles cuivre, fibre

optique ou radio), et tous les détails associés comme les

connecteurs, les types de codage, le niveau des signaux, ... et les distances

maximales. Elle assure la transmission des bits de la trame de la couche

supérieure sur le réseau physique. La couche de liaison

de données spécifie comment les paquets de la couche

supérieure seront transportés. Elle assure la mise en trames,

leurs acheminements sans erreurs et la méthode d'accès au

réseau physique.

La couche réseau résout le

problème de l'acheminement des paquets à travers un

réseau. Elle permet de transférer des données pour de

nombreux protocoles de plus haut niveau.

Les couches hautes

Dans le modèle OSI, les couches hautes réalisent

des fonctions orientées »traitement« (certaines couches

peuvent être vides) :

La couche transport est responsable du

transport des données de bout en bout (c'est-à-dire de processus

à processus) au travers du réseau.

15

La couche session établit une

communication entre émetteur et récepteur en assurant l'ouverture

et la fermeture des sessions.

La couche présentation met en forme

les informations échangées pour les rendre compatibles avec

l'application destinatrice, dans le cas de dialogue entre systèmes

hétérogènes. Elle peut comporter des fonctions de

traduction, de compression, d'encryptage, ...

La couche application va apporter les

services de base offerts par le réseau pour les logiciels

»applicatifs«.

Définition

Les équipements d'interconnexion de réseaux

permettent : de relier des réseaux

hétérogènes (couches et protocoles

différents) d'organiser au mieux le réseau pour

une exploitation optimale

(Adressage des réseaux et sous-réseaux,

VLAN, proxy, ...) de contourner les limites

techniques des architectures des réseaux (augmentation des

distances des segments physiques, changement de support physique, ...)

d'offrir une sécurité maximale (pare-feu ou

firewall, VLAN, proxy,...)

1 Couche physique

Le répéteur

(transceiver) est un équipement d'interconnexion de niveau 1

qui assure la répétition des bits d'un segment sur l'autre

(régénération du signal pour compenser l'affaiblissement)

et qui permet : d'augmenter la distance d'un segment physique le

changement du support physique

Le concentrateur (hub) est aussi un

équipement d'interconnexion de niveau 1 qui interconnecte les

équipements sur le même réseau physique.

Le hub se comporte comme un

répéteur multiport. En Ethernet avec

un hub 100Mbps, on obtient un débit partagé de 100Mbps

pour l'ensemble des équipements raccordés. Même si la

topologie physique est en étoile, un réseau Ethernet

constitué d'un hub suit une topologie logique en bus.

La trame n'est jamais modifiée lors de la traversée

d'un répéteur ou d'un concentrateur (hub)

2 couches liaison

Le pont (bridge) et le

commutateur (switch) sont des équipements

d'interconnexion de niveau 2 qui relient des équipements appartenant

à un même réseau physique (LAN). Unique différence,

le commutateur ne convertit pas les formats de transmissions de données.

Sinon, ces deux équipement sont capables : d'analyser les trames

qui circulent sur chaque segment pour stocker et mettre à jour

périodiquement la table de correspondance adresse physique/de port de

16

filtrer les trames en fonction de l'adresse physique

du destinataire (segmentation de réseaux physiques)

d'assurer les fonctions d'un répéteur

En Ethernet avec un switch 100Mbps, on

obtient un débit dédié de 100Mbps par port. Un

réseau Ethernet constitué d'un switch suit une

topologie physique et logique en étoile.

I.3. VLAN (Virtual LAN)

Un réseau virtuel, appelé

VLAN (Virtual LAN), est un réseau

logique indépendant de niveau

2. De nombreux VLAN peuvent coexister sur un même

commutateur (switch).

Les VLAN permettent : la segmentation en

réduisant la taille d'un domaine de diffusion (broadcast)

La flexibilité en filtrant les

adresses MAC du niveau 2 (couche liaison) voire jusqu'au niveau 3 (IP) la

sécurité en permettant de créer un

ensemble logique isolé. Le seul moyen pour communiquer entre des

VLAN différents sera alors de passer par un routeur.

L'administrateur crée un VLAN en affectant un

port à un VLAN (Port-based VLAN) ou en utilisant une

adresse MAC de niveau 2 ou éventuellement une adresse IP de niveau 3.

3. couches réseau

Le routeur (router) est un

équipement d'interconnexion de niveau 3 qui permet d'acheminer

des paquets d'un réseau logique vers un autre.

Un routeur moderne se présente comme un boîtier

regroupant carte mère, microprocesseur, mémoire ROM, RAM ainsi

que les ressources réseaux nécessaires (Wi-Fi, Ethernet, ...). On

peut donc le voir comme un ordinateur minimal dédié, dont le

système d'exploitation est très souvent un Linux

allégé.

I.4 Pare-feu réseaux

Un système pare-feu (firewall) est un dispositif

conçu pour examiner et

Éventuellement bloquer les échanges de

données entre réseaux. C'est donc un

élément de sécurité. Le pare-feu

joue le rôle de filtre et peut donc intervenir à plusieurs niveaux

du modèle OSI en analysant les en-têtes des protocoles. Il existe

trois types principaux de pare-feu : Le filtrage de paquets

basé sur les adresses source et destination, les protocoles et

surtout le numéro de ports

Le filtrage de paquets avec état

(firewall stateful) qui assure un suivi de session et de

connexion

Le proxy qui intervient jusqu'à

la couche application.

17

1.4.1 Serveur mandataire ou proxy

Entre un poste client et un serveur

d'application. Les serveurs proxy sont notamment

utilisés pour assurer les fonctions suivantes :

l'accélération des performances : mise en mémoire cache,

compression des données, ... la journalisation des requêtes

(« log ») le filtrage et l'anonymat l'authentification pour

autorisé Un serveur mandataire ou proxy est un serveur qui a

pour fonction de relayer des requêtes sert ou non

l'accès au service

Il est presque systématique en entreprise ou dans les

établissements scolaires que l'accès internet se fasse à

travers un serveur proxy7.

I.5. Catégories du réseau informatique

par rôle

Les réseaux informatiques peuvent aussi être

catégorisés par la relation fonctionnelle (le

»rôle») entre les équipements.

On distingue par exemple :

L'architecture client/serveur qui centralise

des ressources sur un serveur qui offre des services

pour des clients. Le réseau Internet,

basé sur cette architecture, peut être vu comme un

réseau de services composés exclusivement de

serveurs.

L'architecture poste à poste ou

pair-à-pair (Peer-to-Peer) qui permet de partager

simplement des fichiers le plus souvent, mais aussi des flux multimédia

continus (streaming) ou du calcul réparti. Les

systèmes Peer-to-Peer permettent une décentralisation

des systèmes, en permettant à tous les ordinateurs de jouer le

rôle de client et de serveur.

Architecture client/serveur et architecture

Peer-to-Peer

L'architecture client/serveur désigne

un mode de communication à travers un réseau entre plusieurs

programmes ou logiciels :

Le processus client envoie des requêtes pour

demander un service.

Le processus serveur attend les requêtes des

clients et y répond en offrant le service. La communication

s'initie TOUJOURS à la demande du client.

Par extension, le client désigne également

l'ordinateur sur lequel est exécuté le logiciel (processus)

client, et le serveur, l'ordinateur sur lequel est exécuté le

logiciel (processus) serveur.

7 Saint Jean-Baptiste de la salle Avignon, cours de

réseau, paris, sine data, p23, inédit

18

CONCLUSION PARTIELLE

Au cours de ce chapitre nous avons eu a présenter d'une

manière générale le réseau informatique : les

différentes types de réseaux, la communication des

différentes couches, les couts de transmission pour les

différentes liaisons ainsi les topologies, nous n'avons pas tout dit sur

les généralités du réseau informatique mais nous

nous sommes concentrés sur l'essentiel. Voyons ensuite le

deuxième chapitre qui nous donnera un peu le résumé sur la

protection d'accès au réseau.

19

CHAPITRE II : ETUDE DE L'EXISTANT ET SPECIFICATION

DES

BESOINS SUR LA SECURITE RESEAU

Au cours de ce chapitre nous aurons à présenter

l'entreprise Chemaf qui constitue donc la source de notre inspiration de notre

objet d'étude

II.1. Présentation de la structure d'accueil

de CHEMAF

II.1.1.Situation géographique

La société chemicals of africa, CHEMAF en sigle

est une entreprise minière, à caractère commercial et

industriel, qui a son siège au n°144 de l'avenue USOKE dans la

commune de

KAMPEMBA, à LUBUMBASHI. II.1.2.Aperçu

historique

CHEMAF est une compagnie du Groupe SHALINA qui a

commencé ses activités il y a 30 ans, avec la vision de produire

des médicaments de qualité, accessibles et disponibles pour tous.

Elle a par la suite étendu ses activités dans d'autres secteurs

dont les mines où l'entreprise est dotée depuis 2001 de plusieurs

unités de traitement.

CHEMAF est une entité intégrée,

composée de sa principale mine de l'Étoile et de l'usine d'Usoke

située à une dizaine de kilomètres, dans les environs de

Lubumbashi. Chemaf dispose également de deux autres concessions (Etoile

extension et Mufunta) avec un fort potentiel de croissance.

Depuis que Chemaf a commencé ses activités

d'extraction minière et de traitement des minerais à petite

échelle en 2002, la société fabrique des produits en

cuivre et en cobalt à valeur ajoutée.

En 2003, Chemaf a construit une usine pilote de carbonate de

cuivre sur son site de production d'Usoke dans la zone industrielle de

Lubumbashi. À l'époque, la capacité de production annuelle

était de 500 tonnes de carbonate de cuivre et de 240 tonnes de carbonate

de cobalt récupérées par précipitation.

En 2004, Chemaf a mis en service sa première usine

d'acide sulfurique d'une capacité de 100 tonnes par jour à Usoke

Avenue.

En 2007, Chemaf a acheté l'usine d'extraction de cuivre

par solvant et par voie électrolytique de Mount Gordon, en Australie, et

l'a réassemblée sur le site d'Usoke. Grâce à cette

nouvelle unité, la société a pu mettre en place la

première phase d'activité de son usine d'extraction de

20

cuivre par voie électrolytique et commencer à

produire des cathodes de cuivre pur enregistrées au LME.

En juillet 2008, Chemaf a mis en service sa première

usine de séparation par liquide dense (HMS I) à la mine de

l'Étoile. Au cours de la même année, la construction des

ateliers et des installations destinées aux pièces

détachées a également été terminée

sur le site de la mine de l'Étoile.

En 2009, DRA, une société sud-africaine, a

été chargée de commencer la construction de HMS II

à la mine de l'Étoile.

En août 2010, une nouvelle usine d'acide sulfurique

d'une capacité installée plus importante de 500 tonnes par jour a

été mise en service à la mine de l'Étoile afin de

fournir de l'acide sulfurique pour la lixiviation des matériaux de HMS

II, qui a été mis en service en même temps.

En 2011 et en 2012, Chemaf a continué à investir

dans son usine à Usoke afin d'augmenter la production et de diminuer les

pertes en introduisant de nouveaux modules de production.

II.1.3.Le statut juridique

CHEMICAL OF AFRICA S.P.R.L., en sigle « CHEMAF S.P.R.L.

», est une société privée à

Responsabilité limité de droit congolais, immatriculée au

nouveau registre de commerce de LUBUMBASHI, sous le numéro 8457, et

ayant son siège social au n° 144, Avenue USOKE, Commune Kampemba

à LUBUMBASHI, en République Démocratique du Congo,

représentée par Monsieur SHIRAZ VIRJI, Directeur

Général, et Dénommée d'une part «CHEMAF

S.P.R.L. » ou « Amodiataire », d'autre part.

II.1.4.Objectifs de Chemaf

L'objectif de CHEMAF SPRL est de devenir le plus grand

fournisseur de Cuivre et de cobalt par:

· Une mécanisation complète de l'exploitation

à la mine de l'Etoile;

· Une utilisation des procédés modernes de

traitement tel que l'extraction par solvant et l'électrolyse (SX-EW)

pour produire du cuivre et du cobalt très pur;

L'objectif à long terme de la société

est d'accroître sa présence en RDC, en s'imposant comme un des

principaux producteurs de cuivre et de cobalt. Le programme actuel permettra

à la société de renforcer sa structure

d'intégration verticale et d'accroître sa capacité de

production. D'ici

21

2016, l'Object est d'atteindre une production annuelle de

50000 tonnes de cathodes de cuivre et de 6 000 tonnes de cobalt.

II.1.5. Activités principaux

Chemaf SARL mène des activités à

Lubumbashi, dans l'est de la République démocratique du Congo

(RDC), et est une filiale de Shalina Ressources Ltd, une entreprise

privée appartenant au groupe Shalina.

Chemaf est une entité intégrée,

composée de la mine Étoile et de l'usine d'Usoke située

à une dizaine de kilomètres. Depuis 2002, nous fabriquons des

produits en cuivre et en cobalt à valeur ajoutée. En 2011, la

production de notre usine d'extraction par voie électrolytique

était de 20 191 tonnes de cathodes de cuivre, conforme avec les

spécificités de la catégorie A du LME (London Metal

Exchange, Bourse des métaux de Londres), à l'aide des

technologies d'extraction par solvant et par voie électrolytique. En

2011, la production de cobalt sous forme de cobalt hydroxyde était de 2

155 tonnes.

Le cobalt est actuellement produit sous forme d'hydroxyde par

le biais des procédés de lixiviation et de précipitation.

Nous avons également réalisé d'importantes avancées

technologiques permettant de produire des cathodes de cobalt pur à

l'aide des technologies d'extraction par solvant et par voie

électrolytique grâce au développement d'une usine pilote

depuis 2007.

Chemaf s'engage à investir en RDC en dirigeant une

entreprise dynamique, qui fournit d'importantes opportunités d'emplois

pour les congolais et investit dans des projets communautaires locaux. Nous

investissons déjà considérablement dans la région

de Katanga et avons participé à de nombreux projets

communautaires.

Chemaf veille au respect de l'environnement et cherche

à minimiser son impact sur l'environnement grâce à une

planification efficace. En outre, nous reconnaissons à quel point il est

important de fournir à nos employés un environnement de travail

sûr et sain dans le cadre de toutes nos activités.

La priorité de Chemicals Of Africa est de soutenir des

projets autonomes qui donnent aux communautés locales les moyens d'agir

pour améliorer leurs conditions de vie. Jusqu'à présent,

nous avons investi dans des projets d'infrastructure, de santé et

d'éducation. Notre investissement le plus important a concerné le

centre ophtalmologique de Shalina. Il s'agit d'une organisation à but

non lucratif au service du grand public qui offre des soins

22

ophtalmologiques gratuits pour tous. L'une des meilleures

manières pour nous de contribuer au développement de la RDC est

de développer une entreprise dynamique et durable. Depuis notre

création, Chemaf a fortement contribue au développement de la

province du Katanga et de la RDC à travers le paiement des divers

impôts directs et indirects et nous avons également

contribué encore plus grâce aux effets multiplicateurs.

23

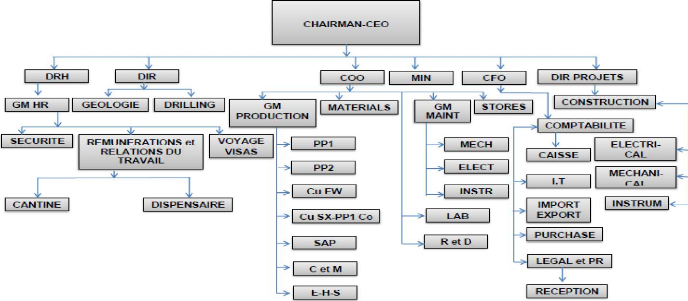

II.1.6. organigramme de l'entreprise

24

II.2. Présentation du département

informatique (I.T)

Les services informatiques de CHEMAF sont fournis par le

département I.T (Information technology).

Le département I.T permet de mettre en place une

infrastructure permettant aux utilisateurs quel que soit leur emplacement

d'avoir accès aux ressources informatiques, il permet également

de mettre en place des applications (programmes) pour le bon déroulement

des services au sein de l'entreprise. Il constitue la base pour tous les

départements et pour toutes les succursales de CHEMAF.

Le département I.T de CHEMAF est en charge de :

· La gestion des serveurs;

· De ramener la connexion à n'importe quel point de

la société ainsi qu'à ses filiales ;

· Assister les utilisateurs en cas d'un incident (I.T

Support) matériel ou logiciel;

· De la surveillance matérielle et logicielle, de

tout équipement nécessaire au bon fonctionnement du réseau

;

· Planifier une politique de sauvegarde et restauration

des données ;

· Gérer les logiciels applicatifs ;

· Préparation et gestion des postes utilisateurs

;

· Gestion de la connexion internet ;

· La gestion des applications en les disponibilisant aux

services sensés les utilisées ;

· Définir les procédures de maintenance,

assurer la maintenance préventive et curative des équipements

informatique.

II.2.1. Présentation des serveurs

Le département de CHEMAF possède en son sein 09

serveurs pour les data et 01 pour la Voix qui sont aussi des ordinateurs

détenant des ressources particulières et qui les mettent à

la disposition des autres ordinateurs par l'intermédiaire d'un

réseau. On parle d'architecture client-serveur. Les serveurs dont cette

division dispose sont les suivants :

· Serveur contrôleur de domaine et Tally server :

ces serveurs contiennent 2 taches; ils permettent de stocker les informations

relatives au domaine c.à.d. que c'est un serveur qui permet de

gérer tous les objets gérés par le réseau CHEMAF et

le Tally server qui est le E.R.P (Enterprise Resource Planning) signifiant

littéralement « planification des ressources de l'entreprise

», et traduit en français par « progiciel de gestion

intégré »

Pour permettre un accès aux ressources informatiques

le département I.T possède une infrastructure matérielle

constituée :

25

(PGI) utilisé par l'entreprise afin d'avoir un oeil

logiciel sur les entrées ainsi que les sorties des différents

budgets de la société, permet également d'élaborer

les rapports (Reporting service) afin d'avoir des statistiques sur

différents budgets.

· Mail server : ce serveur stock les informations

relatives à la messagerie instantanée Outlook.

· Door Access server : ce serveur contient les

informations liées aux agents Chemaf devant avoir accès à

un Bureau quelconque

· Tapscom server : ce serveur contient toutes les

informations utilisateurs liés aux Access des Agents il vérifie

et contrôle le pointage de tous les agents des CHEMAF.

· Mpulse server : serveur qui stock les données

pour la maintenance électrique et mécanique de l'usine.

· Caméra server : ce serveur stock toutes les

données MultiMedia enregistrées par chaque caméra de

surveillance placée sur le site.

· Application server : ce serveur héberge toutes

les applications nécessaires au bon fonctionnement des services

informatiques des utilisateurs.

· Antivirus server : ce serveur héberge

l'Antivirus ainsi que les mises à jour qui protège toutes les

données des utilisateurs.

· CDP server : ce serveur stock tous les backups des

données utilisateurs.

· Ipbx server : ce serveur gère le trafic des

communications sur I.P (Voice) pour la configuration et la gestion des

téléphones I.P, Le Ipbx est le serveur gérant le

traitement (trafic) d'appel sur I.P. Il permet d'étendre les services de

téléphonie aux équipements réseaux comme les

téléphones IP et les passerelles VoIP.

II.2.2. Présentation des matériels

utilise

CHEMAF est une société au sein de laquelle la

plupart des services sont informatisés et on retrouve dans presque tous

les bureaux :

? Un ordinateur ? Une imprimante ? Un onduleur (UPS) ? Un

scanner

26

> Des Switch Catalyst 2960 pour l'extension du réseau

jusqu'aux postes utilisateurs.

> Routeur SonicWall

> Téléphones IP

> Antennes Vsat : Pour la connexion avec l'extérieur et

la connexion internet

> Fibre optique pour la liaison longue distance entre

différents sites de la société

> Prises murales pour la connexion des ordinateurs, Imprimante

et Téléphone IP.

> Des Racks pour la protection des équipements

installés.

> Des Goulottes pour la protection et le design du

câblage

> Le Pare-feu SonicWall : pour la gestion des accès au

réseau en interne comme en

externe, pour la protection des accès à Internet

et pour la gestion de la bande passante.

> Les modems

> Les Switch POE

> Les AP routeurs

> Les imprimantes réseaux et locales

> Hand punch

> Door Access

Il est à signaler que la plupart de ces ordinateurs sont

connectés au réseau de CHEMAF et utilisent chacun une application

selon le service (département) auquel est affecté l'utilisateur,

ces applications sont :

> Le logiciel de gestion de compte (TALLY) > Le logiciel

Mpulse

> Sydonia++

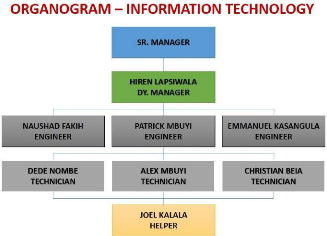

II.2.3ORGANIGRAMME DU DEPARTEMENT I.T.

27

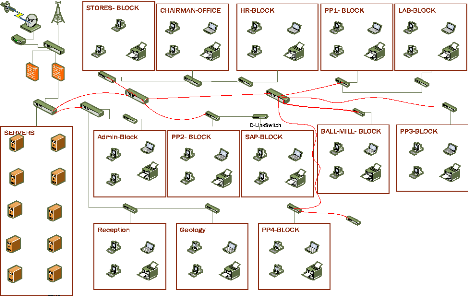

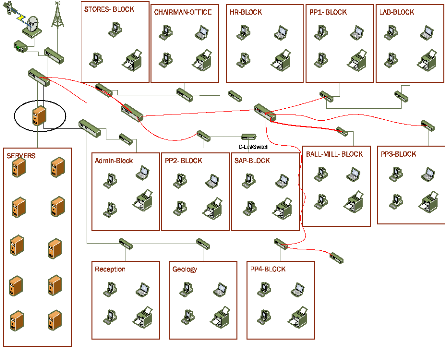

II.3. Architecture existante des CHEMAF (Chemicals of

Africa)

D-LinkSwitch

Back-Gate

TAPSCOM

Server

Doors Access

Server

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

VPN Link-ETOILE

USODES0001

USODES0001 USOLAP0001

WAN Switch

USODES0002 USOPRI0001

USODES0002 USOPRI0001

ISP Router

D-LinkSwitch D LinkSwitch

Primaire

Sonicwall

Secondary

SonicWall

D-LinkSwitch

D-LinkSwitch

D-LinkSwitch

CISCO-Switch1 CISCO-Switch2

LAN Switch POE SWITCHCISCO-Switch3

D-LinkSwitch 9pcs

D-LinkSwitch

D-LinkSwitch

D-LinkSwitch

Domain

Controller

Mithi Mail

Server

USODES0001

USOLAP0001

USODES0001 USOLAP0001

USODES0001 USOLAP0001

USODES0001 USOLAP0001

USODES0001 USOLAP0001

USOPRI0001

USODES0002 USOPRI0001

USODES0002 USOPRI0001

DATA

Server

Antivirus

Server

USODES0002

USODES0002 USOPRI0001

USODES0002 USOPRI0001

D-Link Switch D-Link Switch

D-LinkSwitch

Caméra

Server1

Caméra

Server2

USODES0001 USOLAP0001

USODES0001 USOLAP0001

USODES0001 USOLAP0001

APPLICATION

Server

AMPULSE

Server

USODES0002 USOPRI0001

USODES0002 USOPRI0001

USODES0002 USOPRI0001

Fig.9. Architecture existante

II.3.1. Etude de l'Existant

Chemaf est une entreprise étendue au niveau national.

Il est constitué des différentes siège vue que il ne fait

que croitre du jour au jour dont il un réseau un informatiques

s'étendant au niveau national et interconnecté

généralement à d'autres sites qui ne sont pas à

Lubumbashi à celle-ci.

Il nous est donc difficile de constituer un existant en termes

d'inventaire car lors de notre interview avec différent acteur oeuvrant

dans l'entreprise, certaines informations n'ont pas pu nous être fournies

d'où notre bref exposé sur ce point.

II.3.2. Critique de l'existant

Si à chaque fois on a un pare-feu qui tombe en panne il

faut configurer un autre dont certains

il faut faire appel au fabricant pour l'aide comme se

présente l'architecture précédente serais trop couteux ou

coute énormément chers aux yeux de l'opérateur pour

l'achat d'un pare-feu et qui n'arrive pas à supporter toutes les

utilisateurs de l'entreprises ainsi qu'à une bonne gestion des

utilisateurs ; et dans ces configurations l'on a bien peur que l'accès

au réseau ne soit réservé

28

à des personnes proche de la station de base,

voilà ce présente comme problème majeur à cette

architecture ou topologie et où nous dévons porter une

solution.

II.4. Spécification des besoins

Le déploiement de Network Policy Server

nécessite une ingénierie qui lui permet d'être plus

efficace, plus rentable et plus rapide, nous pouvons décomposer cette

ingénierie en trois grandes parties.

1. Choix du système à déployer : ce choix

dépend fortement de plusieurs points :

? Les besoins et le profil des utilisateurs : choisir le

système qui s'adaptera aux besoins actuels et futurs des clients ;

? Etudier l'interconnexion du système : choisir un

système qui pourra être connecté aux autres réseaux

fixes de téléphonie et tous autres système que viendra

avec la machines des utilisateurs pour leurs contrôle ;

? Etudier le mode de propagation du réseau afin de

choisir un meilleur système de sécurité ;

? Choisir un système évolutif : il faut que le

système ait une architecture ouverte et modulaire lui permettant de

suivre l'évolutivité technologique et la normalisation dans ce

domaine.

2. Choix de la configuration

Ce choix permet de bien étudier le terrain afin de

choisir la meilleure configuration et la meilleure architecture du

réseau.

3. Choix du mode de déploiement

Une fois le système et la configuration fixés,

la méthode de déploiement permettra de maitriser les couts

d'installation et de maintenance. Un bon déploiement tiendra compte de

la distribution des clients et nécessitera une bonne gestion de projet

et une planification fine des taches

II.4.1.Architecture proposée

Ce justifiant par ce problème de connexion d'un client

éloigné de la station de base ainsi que la tombé en panne

du pare-feu notre thème « Mise en place d'une Protection

d'Accès au Réseau » a retenu notre attention ; cette

implémentation permettra donc d'avoir une station de base

(nécessitant une station une importantes sécurité)

à gérer un important nombre d'utilisateurs et permettant la mise

à jour automatique des machines.

Cependant nous proposons cette architecture ou solution :

29

LAN Switch POE SWITCH

Doors Access

Server

APPLICATION

Server

Caméra

Server1

ISP Router

Domain

Controller

DATA

Server

Serveur NPS(NAP)

WAN Switch

VPN Link-ETOILE

TAPSCOM

Server

AMPULSE

Server

Caméra

Server2

Mithi Mail

Server

Antivirus

Server

CISCO-Switch3

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001

USODES0002

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001

D-LinkSwitch 9pcs

D-Link Switch D-Link Switch

CISCO-Switch1 CISCO-Switch2

USOLAP0001

USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

D-LinkSwitch

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

USODES0001

|

USOLAP0001

|

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

USODES0002

|

USOPRI0001

|

USODES0001 USOLAP0001

USODES0002 USOPRI0001

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch D LinkSwitch

D-LinkSwitch

Back-Gate

D-LinkSwitch

USODES0001 USOLAP0001

USODES0002 USOPRI0001

D-LinkSwitch

Fig.10 : Architecture NPS proposée

30

Conclusion partielle

Il faut assurer la sécurité des infrastructures

critiques lors de la connexion. Les systèmes de commande et

l'acquisition de données embarqués dans les infrastructures

critiques sont menacés par des attaques externes. Une architecture

sécurisée est nécessaire lors de l'établissement de

la connectivité. Il faut mettre en application des architectures plus

bloquées et des technologies de sécurité, par exemple, en

segmentant le réseau par des pare-feu robustes, utilisant

l'authentification forte, mettant en application les programmes efficaces de

gestion de la sécurité qui incluent la sécurité de

tous les systèmes de commande.

31

CHAPITRE III : ETUDE DU FUTURE SYSTEME

III.1. Mise en oeuvre de la technologie NPS(NAP)

Ces dernières années, la mondialisation,

notamment sous ses aspects économiques et financiers, a engendré

des projets informatiques de dimension mondiale. En Europe, le chantier du

passage à l'euro a représenté un coût sensiblement

identique à celui du passage à l'an 2000 sur le

périmètre européen. Or, si ces modifications ont eu au

premier plan pour but de maintenir le fonctionnement des logiciels ou des

systèmes d'exploitation, on ne peut écarter de ces objectifs le

premier, celui de la protection des données. Dans le cadre d'une

concurrence exacerbée, l'intelligence économique est devenue une

arme redoutable avec pour support tout désigné l'informatique.

Comment protéger efficacement ces données volatiles qui sont

devenues si précieuses ?

La réponse paraît simple au regard des nombreuses

solutions de protection proposées aux entreprises. Toutefois,

l'inépuisable inventivité des hackers (pirates informatiques), la

protection des libertés individuelles ou encore l'évolution

fulgurante des technologies sont autant de murs qui se dressent face aux chefs

d'entreprise.

III.1.1 Etude du système

NPS, ou Network Policy server, est un des rôles

disponible sur Windows server. Au même titre qu'un serveur RADIUS, NPS

gère l'authentification et les autorisations selon les différents

modes de connexion (locale, VPN...)

Il permet entre autre :

· L'accès aux ressources locales via une connexion

à distance (VPN...)

· Authentification via Active Directory

· Gestion des droits via GPO

· ...

III.1.3 Relation entre NPS et NAP

· NPS agit comme serveur d'évaluation de

santé pour NAP,

· NAP n'est pas un rôle mais une

fonctionnalité du rôle NPS.

32

III.2.Présentation de NAP

III.2.1 Qu'est-ce que Network Access Protection

Network Access Protection est une technologie permettant de

vérifier si les ordinateurs qui se connectent au réseau

satisfaits aux conditions requises définies par l'administrateur. Si un

ordinateur ne remplit pas les conditions, il peut être isolé

temporairement dans un réseau, dit de quarantaine.

Ce réseau de quarantaine peut contenir les ressources

nécessaires pour mettre à jour les ordinateurs, comme, par

exemple, des correctifs de sécurité pour Windows XP ou encore des

signatures de virus pour l'antivirus, pour que le client remplisse les

conditions requises pour avoir un accès total au réseau de

l'entreprise.

La technologie NAP comporte trois aspects :

Tout d'abord la validation de la stratégie de

réseau. Lorsqu'un ordinateur tente de se connecter au réseau

l'état de l'ordinateur est vérifié pour savoir s'il est

conforme aux stratégies d'accès au réseau défini

par l'administrateur. Si un ordinateur n'est pas conforme, il y a deux

solutions. Dans un environnement de surveillance, tous les ordinateurs ont

accès au réseau même ceux non conformes aux

stratégies d'accès, cependant l'état de conformité

de chaque ordinateur est inscrite dans un journal. Dans un environnement

d'isolement, les ordinateurs conformes ont un accès total au

réseau et les autres sont isolés dans un réseau de

quarantaine jusqu'à ce qu'ils deviennent conformes aux stratégies

d'accès au réseau. L'administrateur peut dans les deux

environnements configurer des exceptions au processus de validation.

Ensuite le deuxième aspect est la conformité

aux stratégies de réseau. L'administrateur peut mettre à

jour automatiquement les ordinateurs qui ne sont pas conformes aux

stratégies d'accès au réseau en mettant en place un

logiciel d'administration comme par exemple Microsoft System Management Server

(SMS). Il existe ici aussi deux solutions.

Dans un environnement de surveillance les ordinateurs qui ne

sont pas conformes aux stratégies d'accès ont tout de même

un accès au réseau sans avoir fait les mises à jour et les

configurations nécessaires. Dans un environnement d'isolement les

ordinateurs qui ne sont pas conformes aux stratégies d'accès au

réseau sont isolés dans un réseau de quarantaine qui leur

permettra de faire les mises à jour nécessaires pour être

conformes. Dans ce deuxième aspect, l'administrateur peut aussi faire

des exceptions.

33

Enfin, le dernier aspect est l'isolement vis à vis du

réseau. Lors d'une connexion, un ordinateur qui n'est pas conformes aux

stratégies d'accès réseau peut être isolé

dans un réseau de quarantaine. Cet accès permet, selon la

configuration de l'administrateur, à l'ordinateur d'être dans un

réseau limité pour pouvoir accéder à des

ressources. Si l'administrateur ne permet pas à un ordinateur non

conforme d'accéder à des ressources, celui-ci restera dans ce

réseau isolé pendant toute la durée de la connexion.

Cependant s'il permet à l'ordinateur connecté au réseau de

quarantaine d'accéder à des ressources de mise à jour,

l'ordinateur pourra se connecter au réseau total de l'entreprise.

III.2.2 Exemples de solutions

Voici quelques exemples de solutions :

Vérifier l'état et la conformité

des ordinateurs portables itinérants : les ordinateurs

portables du fait de leur portabilité et de leur flexibilité sont

une menace pour un réseau car ils risquent d'être infectés

lorsqu'ils sont exposés sur des réseaux non

sécurisé comme internet. Cependant grâce à la

technologie NAP les administrateurs peuvent vérifier l'état du

portable lorsqu'il se connecte au réseau de l'entreprise par VPN ou

directement depuis le bureau et ils peuvent décider de le mettre en

quarantaine pour installer les dernières mises à jour s'il n'est

pas conforme aux stratégies d'accès au réseau.

Garantir l'état des ordinateurs de bureau

: les ordinateurs de bureau, bien qu'il ne sorte pas de l'entreprise,

présente un risque si les mises à jour ne sont pas

installées. Il peut être infecté lors de connexion à

Internet, de la lecture de messageries électronique ou encore d'un

fichier partagés. Grâce à Network Access Protection

l'administrateur réseau peut vérifier l'état de tous les

ordinateurs de bureau automatiquement et un fichier journal signale les points

non-respects.

Vérifier la conformité des ordinateurs

situés dans des bureaux distants : les ordinateurs

situés sur des sites distants ont aussi besoin d'accéder aux

mêmes ressources que les ordinateurs de bureau locaux. Il faut donc aussi

vérifier l'état de ses ordinateurs. Grâce à la

technologie NAP, les ordinateurs distants sont automatiquement

contrôlés lors de la connexion VPN. Ils peuvent être mis en

quarantaine s'ils ne sont pas conformes aux stratégies d'accès

réseau et avoir accès aux mises à jour pour avoir un

accès total au réseau. Lors d'un changement de stratégie

d'accès, les ordinateurs distants peuvent recevoir les mises à

jour exactement comme s'ils étaient physiquement connectés au

réseau local.

? un serveur DHCP : il lui reviendra la charge d'attribuer des

adresses IP aux clients du réseau

34

Déterminer l'état des ordinateurs

portables des visiteurs : les consultants et les invités d'une

entreprise ont souvent besoin d'accéder au réseau. Il faut donc

aussi les vérifier. La technologie NAP permet de contrôler les

ordinateurs des visiteurs et de vérifier s'ils sont conformes aux

stratégies d'accès au réseau. Généralement

si les ordinateurs des visiteurs ne sont pas conformes, les administrateurs

n'obligent pas l'installation de mises à jour ou une modification de la

configuration. En revanche, ils peuvent configurer un accès Internet

spécifique pour les ordinateurs des visiteurs dans le réseau de

quarantaine, accès distinct des autres ordinateurs isolés.

III.2.3 Partenaires et collaborations

Un support est annoncé par plus de 35 partenaires

comme Cisco ou encore Symantec.

Voici la liste complète des partenaires :

Microsoft s'est aussi engagé dans une alliance avec

Cisco à la demande des entreprises. Il fallait que les

technologies NAP de Microsoft et NAC (Network Access

Control) puissent communiquer.

Microsoft et Cisco collaborent de la

façon suivante : en partageant des informations sur leurs technologies

afin d'élaborer une approche visant à la compatibilité

entre Network Access Protection (NAP) et Network Access Control

(NAC), en réunissant leurs efforts pour assurer

l'interopérabilité des deux architectures au fur et à

mesure que ces solutions évolueront et seront commercialisées et

enfin en développant des normes dans les domaines des admissions

réseau et du contrôle d'accès pour promouvoir une large

adoption par le marché.

III.3 Architecture d'un réseau utilisant

NAP

Nous allons étudier ici les différents

composants nécessaires à l'établissement d'un

réseau NAP. Nous procéderons en trois parties, l'architecture

d'un réseau NAP, puis nous détaillerons les composants internes

du serveur NAP et du client NAP.

III.3.1 Architecture du réseau

Un réseau utilisant Microsoft Network Access

Protection fait appel à divers éléments pour

fonctionner. Ces éléments sont semblables à beaucoup de

réseau actuel, à savoir :

Deux possibilités sont prévues en ce qui

concerne le serveur NAP, qui est destiné à fonctionner sous

Microsoft Windows Server 2003, 2008, 2012 :

35

· un serveur Active Directory : il permettra aux clients de

confirmer leurs identifications

· un serveur VPN (Virtual Private Network) : il permet

la connexion au réseau local de clients distants par

l'intermédiaire d'Internet

· un serveur IAS (Internet Authentification Service) :

il est en charge de gérer la stratégie d'accès

réseau des clients DHCP ou VPN

· un serveur de certificat d'état : il est

chargé d'émettre des certificats pour les clients NAP sains

· un réseau restreint

Ces services sont généralement présents

dans les entreprises. Cependant, on remarque que NAP nécessite en plus

un réseau restreint. Ce réseau restreint devrait

donc contenir des serveurs permettant aux clients de se mettre en

conformité avec la politique de sécurité de

l'intranet.

Par exemple si l'administrateur refuse les clients n'ayant

pas installés les dernières mises à jour de Microsoft pour

Windows, un serveur contenu dans cette zone restreinte lui permet de les mettre

à jour. On pourra procéder de la même façon avec les

définitions de virus par exemple.

Réseau utilisant la technologie NAP

Sur un réseau utilisant la technologie NAP, nous pouvons

trouver différents types de machines

:

· serveur NAP : utilisant Windows Server, il gère

l'application de l'accès réseau restreint

· serveur IAS : utilisant Windows Server, il est

chargé d'appliquer la stratégie système (sur de petit

réseau, il peut être inclut sur le serveur NAP)

· serveur de stratégie (serveur de remède)

: contient les mises à jour pour la mise en conformité des

clients NAP présent dans le réseau restreint

En résumé, un réseau NAP est un

réseau proche d'un réseau standard disposant en plus d'une zone

restreinte équipée de serveur de mise en conformité des

clients.

III.3.2 Composition du serveur NAP

Le serveur de quarantaine :

36

? le serveur NAP est couplé à un serveur IAS

? le serveur NAP dispose de son propre service IAS

La méthode la plus simple dans le cas d'un seul serveur

NAP et IAS est d'intégrer ce dernier sur le serveur NAP. Cela permet de

n'utiliser qu'une machine au lieu de deux. Cependant, cette méthode

présente un inconvénient puisque dans le cas de l'utilisation de

plusieurs serveurs NAP, il faudra les configurer séparément avec

les règles d'accès réseau de votre entreprise.

D'une manière générale, il est plus

intéressant de choisir d'intégrer le service IAS sur le serveur

NAP lorsqu'un seul serveur NAP est installé dans l'entreprise. Utilisant

Windows Server le cas contraire, pour simplifier l'administration, il est

judicieux de configurer un serveur IAS auquel les différents serveurs

NAP feront appel.

- Le serveur se compose de plusieurs couches -

Le serveur d'application de quarantaine (QES pour

Quarantine Enforcement Server): QES est chargé de

récupérer l'état d'un client NAP puis de le transmettre

à IAS pour évaluation. En cas de refus, QES peut gérer

l'accès au réseau restreint au client NAP. Initialement il existe

deux types de QES, étant tous deux une nouvelle fonctionnalité

à leur service respectif :

? le QES DHCP : il utilise les messages DHCP pour communiquer

entre les clients NAP et le service QEP DHCP. De nouvelles options DHCP sont

disponibles pour paramétrer l'accès réseau restreint

? le QES VPN : il utilise l'encapsulation EAP (Extensible

Authentification Protocol) RADIUS pour transmettre l'état du client NAP

au service QEP VPN. L'implémentation est réalisée par le

biais du filtrage des paquets IP.

Le serveur IAS RADIUS : Le serveur IAS RADIUS de Windows

Server a été mis à jour pour intégrer directement

le serveur de quarantaine, l'API SHV ainsi que les SHV pouvant être

installés. Ce serveur est chargé de l'authentification du client

NAP.

37

Il est chargé de collecter la liste de SoH transmise

par IIS, puis de les distribuer au SHV concerné. Inversement il

récupère les SoHResponse envoyé par les SHV puis les

transmet à IAS pour évaluation.

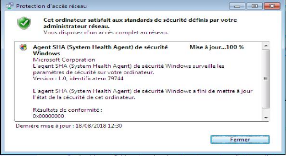

Le validateur de l'état du système (SHV

pour System Health Validator) : SHV est chargé de

vérifier que les informations SoH sont conformes aux valeurs requises.

Il renvoi alors une SoHResponse.

III.3.3 Composition du client

Un client NAP dispose de Microsoft Windows XP

équipé du Service Pack 2 mais aussi de composants

supplémentaires.

Le client d'application de quarantaine (QEC pour

Quarantine Enforcement Client) : Comme pour les QES il existe

différents types de QEC, qui dépendent du type d'accès

réseau utilisé. Initialement sont présent deux types de

QEC :

? QEC DHCP

L'agent de quarantaine :

Conserve une liste à jour de l'état actuel du

client NAP. Il facilite aussi la communication entre les QEC et les SHA.

L'agent de l'état du système (SHA pour

System Health Agent) :

Un SHA est un composant additionnel qui définit des

exigences et qui peut être fourni aussi bien par Microsoft que

par un tiers éditeur.

III.4. Fonctionnement de NAP

La technologie NAP permet de filtrer les machines

provenant :

? se connectant au réseau local (DHCP)

? se connectant à distance (VPN : Virtual Private

Network)

? se connectant au réseau local avec ou sans DHCP, par

l'intermédiaire de certificat d'état (IP Sec)

38

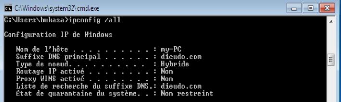

III.4.1 NAP en DHCP

Fonctionnement du DHCP avec la technologie NAP

:

Lorsqu'un client NAP essaye de se connecter au réseau

local de l'entreprise, il crée une liste de SoH à l'aide de

l'agent de quarantaine puis de chaque SHA. Il émet ensuite une

requête DHCP pour obtenir une proposition de configuration IP. Le QEC

DHCP du serveur NAP reçoit cette demande accompagnée de la liste

de SoH puis la transmet au serveur IAS (RADIUS) qui la retransmet au serveur de

quarantaine. Le serveur de quarantaine distribue chaque SoH de la liste aux SHV

appropriés. En retour, les SHV renvoient leurs réponses au

Serveur de quarantaine qui crée une liste de SoHResponse. Cette liste

est transmise au serveur IAS qui l'analyse et compare les données du

client à la stratégie d'accès réseau. Selon cette

analyse, le serveur IAS transmet au QES DHCP sa réponse concernant ou

non la mise en quarantaine du client. Selon cette réponse, le serveur

DHCP (QES DHCP) crée une configuration d'adresse IP puis la transmet au

client (QEC DHCP). Le client reçoit alors la proposition et

prévient le serveur DHCP de son acceptation. Le serveur DHCP lui renvoi

un accusé.

En fait, l'accès au réseau restreint ou au

réseau global de l'entreprise par le client va dépendre de la

configuration renvoyée par le serveur DHCP. Prenons tout d'abord le cas

d'un client NAP qui répond aux exigences du réseau : Le client

demande une adresse, il y'a vérification de son état de

santé puis le serveur DHCP reçoit la décision positive du

serveur IAS. Il va donc simplement crée une configuration d'adresse IP

standard et qui fonctionne donc par conséquent sur tout le

réseau. Supposons maintenant que le client NAP ne soit pas au niveau

requis par l'administrateur : Il demande une adresse mais cette fois, le

serveur IAS n'autorise par le serveur DHCP a l'admettre sur la totalité

du réseau de l'entreprise. Le serveur DHCP lui crée donc une

règle particulière : une adresse vers le routeur de 0.0.0.0 et un

masque de sous-réseau de 255.255.255.255. Le client NAP ne peut donc pas

communiquer avec la passerelle ni avec le sous-réseau. Le client NAP ne

peut donc pas communiquer avec le réseau de l'entreprise. Pour tout de

même l'autoriser à accéder aux serveurs de remède

(serveurs de stratégie) le serveur DHCP crée des

itinéraires statiques vers les serveurs nécessaires à sa

mise à jour. Dans ce cas, notre client NAP n'a donc accès

à aucune autre ressource que celle définie par le serveur DHCP

dans les itinéraires statiques.

39

Cependant, cette méthode présente un

inconvénient. En effet, si un client paramètre lui-même sa

configuration IP (notamment le masque de sous-réseau et la passerelle),

il aura accès à la totalité du réseau même si

son état ne réponds pas aux exigences requises.

40

Conclusion Partielle

L'arrivée du système de protection Microsoft NAP

permettra un meilleur contrôle de l'état des ordinateurs

reliés au réseau de l'entreprise, tout en facilitant le travail

de l'administrateur. NAP garantit non seulement un certain niveau de

sécurité face à d'éventuelles failles de

sécurité, mais assure en plus que le parc informatique est

constamment à jour, aussi bien en ce qui concerne les patchs

diffusés par Microsoft, que les mises à jour d'un antivirus par

exemple.

Le système NAP présente l'avantage de

s'intégrer parfaitement dans un réseau déjà

existant à l'aide des protocoles DHCP ou encore de l'accès

à distance par VPN. Cela permet d'utiliser la technologie NAP à

moindre coûts et d'une façon assez simple.

.

41

CHAPITRE IV : IMPLEMENTATION NETWORK

POLICY

SERVER(NPS) ET DE NETWORK ACCES PROTECTION(NAP) AVEC

LE DHCP

Dans ce chapitre, nous évoquerons la notion de

l'implémentation de nos applications de protection d'accès au

réseau qui vont permettre de pouvoir au moins améliorer la

qualité de notre sécurité. En général, ce

chapitre sera composé de quatre parties :

Dans la première partie nous vous montrerons comment se

fait l'installation de Network Policy Server.

Dans la deuxième partie, nous allons vous montrer la

configuration de network accès protection avec le DHCP et client.

En troisième lieu nous allons vous montrer le

fonctionnement sur les machines

clientes.

IV.1.Prérequis logiciels

L'installation du rôle NPS nécessite la

présence d'un serveur sous Windows Server 2012 ou 2012 R2, elle ne

dépend pas directement de la présence d'autres rôles sur le

serveur, néanmoins dans notre cas de figure, notre serveur

implémente obligatoirement les rôles d'Active Directory,

de serveur DHCP, de serveur DNS ainsi que le rôle Active Directory

Certification Authority.

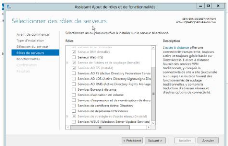

IV.1.2.Installation des rôles nécessaires

L'installation de NPS se fait via le panneau d'ajout de

rôle

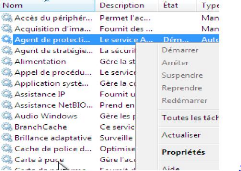

Figure 1

L'assistant d'installation permet de choisir quels sont les

fonctionnalités qui seront installé avec NPS, nous choisirons

Routing and Remote Access Services dans l'optique de protéger

l'accès distant à notre serveur via une connexion VPN.

Dans cet esprit on créera une police de santé

dans le cas où le client réussirait tous les tests de

santé imposés :

42

Figure 2

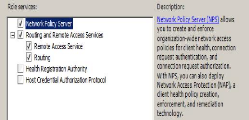

IV.1.3.NPS : Les polices de santé

Création d'une police de santé : Afin d'utiliser les

SHVs configurés, nous avons besoin de polices de santé. Celles-ci

seront chargées de synthétiser les résultats des tests

effectués par le SHY

Un clic droit sur `'Heath Policies» (en dessous de «

Policies »), puis `'New» fait apparaitre la fenêtre de

création :

Figure 3

Donner un nom à votre police de santé (dans

notre exemple `'Non Conforme») puis choisir l'option correspondante

(généralement, et ici en particulier, `'Client fails one or more

SHV checks»).

Sélectionner le (ou les) SHY(s) à utiliser.

NPS fonctionne en parcourant chaque police définie

jusqu'à trouver la correspondance exacte. Par suite, on comprend

aisément qu'avoir créé une règle qui refusera

l'accès à un client non conforme n'implique pas qu'un client

conforme sera autorisé si aucune règle ne le dit

explicitement.

43

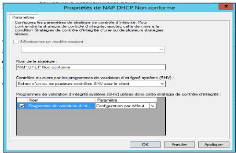

Figure 4

Police de réseau :

Note importante : Les polices de réseau

ainsi que les polices de requête de connexion ne sont pas

spécifiques à NAP, et peuvent être utilisées avec

RADIUS. Dans notre cas d'études, on restera malgré tout

centrés sur le cas de NAP avec DHCP.

Les polices de réseau nous permettent de désigner

les clients qui auront accès au réseau, dans quelles limites et

quelles seront les conditions qui permettront de les caractériser.

Nous créons, comme pour les polices de santé, des

polices de réseau pour chaque cas d'utilisation.

Figure 5

La partie « Access permission » peut prêter

à confusion si on ne prête pas attention.

En effet, il ne s'agit pas de donner accès au

réseau mais bien à la police. On prendra bien soin de cocher

« Grant access » dans le cas du client non conforme, comme dans celui

du client

conforme.

44

Figure 6

La partie contrainte permet de définir des timeout, le

type d'authentification, etc.

Nous allons nous intéresser plus particulièrement

à la dernière partie « Settings » et « NAP

enforcement ». C'est seulement ici que nous allons donner accès au

réseau à notre client.

Figure 7

Il est, une fois de plus, nécessaire de créer

une police de réseau pour les ordinateurs ne satisfaisant pas les

conditions.

La granularité dans le paramétrage que nous

avons évoquée précédemment prend tout son sens dans

les polices de réseau grâce notamment à la richesse des

options à disposition et le nombre important de paramètres

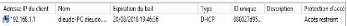

définissables. Voilà les règles ont bien été