|

ETUDE ET DEPLOIEMENT DES

STRATEGIES SECURITAIRES COUVERTES D'UNE INFRASTRUCTURE RESEAU DANS UN

ENVIRONNEMENT PUBLIC

« Cas de la Maison Communale de

Bandalungwa»

?

LeloNzitaVerlain

Tél. : +243816908299

E-mail : verlain8@gmail.com

Skype : verlain8

Mémoire présenté et défendu en vue

de l'obtention du grade de licencié en Informatique de Gestion.

Option : IngénièrieRéseaux

Directeur : Prof. KASORO MULENDANathanaël

Rapporteur : CT. NYAMBU KATANGA Eric

Année Académique : 2011 - 2012

EPIGRAPHE

«

Celui qui rencontre le

plus de succès dans la vie est celui qui est le mieux

informé».

Benjamin

Disraeli

IN MEMORIAM

A Mon Père Alphonse NZITA

KALUFUKISAKO.

Fonctionnaire inlassable ayant oeuvré en amont pour que

cette oeuvre grandiose se réalise aujourd'hui.

Dans votre repos éternel dans la maison du Père

céleste, recevez l'hommage déférent et l'expression

profonde de gratitude de votre digne fils.

VerlainL. NZITA

Tél. : +243816908299

E-mail :

verlain8@gmail.com

Skype : verlain8

DECIDACE

A ma famille ainsi qu'à tous les miens.

VerlainL. NZITA

Tél. : +243816908299

E-mail :

verlain8@gmail.com

Skype : verlain8

REMERCIEMENTS

Le travail présenté dans ce Mémoire

couronne cinq années de formation académique; il a

été concrétisé avec le soutien de plusieurs

personnes. Leurs disponibilités, leurs critiques, conseils et

suggestions ont été d'un apport indéniable. Nous voulons

leur adressé nos sincères remerciements.

Nous rendons grâce à Dieu Tout Puissant qui nous

accorde vie et intelligence pour la réalisation de ce travail

scientifique.

Nous tenons à remercier également tout le Corps

Professoral de l'Institut Supérieur de Statistique de Kinshasa, en sigle

(ISS/KIN), en particulier les Enseignants de la Faculté Informatique de

Gestion, pour avoir fourni beaucoup d'efforts du jour au soir en guidant nos

pas sur la voie du savoir, savoir-faire et du savoir être.

Nous remercions également lepersonnel de la Maison

Communale de Bandalungwa, pour nous avoir procuré diverses informations

au cours de nos recherches.

Nous sommes reconnaissants envers nos camarades de la

promotion Deuxième Licence en Ingénierie Réseaux,

spécialement à NGANDU WA NGANDU Franck, DOMINGO YAMPUTU Bronly,

PANDA ALIMA Aveline, TUYAMBULA KIMBETE Gery, MAGATA MANOKA Trésor, DEDE

MWANGA David, MAWUMBA MUKENDI Elie.

Enfin, nous remercions vivement tous ceux qui, de près

ou de loin, ont contribué à la réalisation de ce travail

scientifique.

Verlain L. NZITA

Tél. : +243816908299

E-mail :

verlain8@gmail.com

Skype : verlain8

AVANT - PROPOS

Le Mémoire de fin d'étude est un prolongement

naturel de l'immersion de l'étudiant dans le monde professionnel, qui

comme de coutume, permet à celui-ci de couronner sa dernière

année universitaire. Il met en exergue les qualités de

réflexion de l'étudiant et souligne ses aptitudes d'analyse

globale à partir d'une expérience professionnelle.

La réalisation de ce Mémoire répond

à l'obligation pour tout étudiant en dernière année

du Cycle de Licence en Informatique de Gestion, Option Ingénierie

Réseaux de l'Institut Supérieur de Statistique de Kinshasa en

abrégé ISS/KIN de présenter un projet de fin

d'étude en vue la validation de l'année

académique.Cependant, il ne nous sera jamais pardonné de livrer

ce travail scientifique au public sans avoir eu au préalable à

exprimer notre reconnaissance à tous ceux qui de près ou loin,

nous ont aidés avec leurs enseignements, leurs documentations, leurs

conseils et leurs suggestions.

Notre profonde gratitude va spécialement au Professeur

KASORO MULENDA Nathanaël, qui, malgré ses multiples

responsabilités, a accepté de diriger ce travail. Ses conseils,

ses idées, son dévouement et sa patience ont concouru à

son accomplissement. Qu'il trouve ici l'expression de notre profonde

reconnaissance.

Notre reconnaissance au Rapporteur dudit Mémoire, le

Chef des Travaux NYAMBU KATANGA Eric.

Ce travail rend compte simultanément de la

découverte du milieu professionnel et de la conduite d'une mission

attribuée à l'étudiant.

Le thème sur lequel s'appuie ce document est

« Etude et Déploiement des stratégies

Sécuritaires couvertesd'une infrastructure réseau dans un

environnement public : Cas de la Maison Communale de

Bandalungwa ».

INTRODUCTION

L'évolution technologique du moment a

révolutionné le monde de telle sorte que les informations,

circulent d'un point à l'autre en un temps record comme si les individus

restaient à un même endroit, cela veut dire que le monde dans le

quel nous nous retrouvons était considérer comme un petit village

planétaire1(*).

Cela étant, l'informatique est devenue un outil

incontournable de gestion, d'organisation, de production et de communication.

Le réseau informatique de l'entreprise met en oeuvre des données

sensibles, les stockages, les partages en interne, les communique parfois

à d'autres entreprises ou personnes ou les importes à partir

d'autres sites. Cette ouverture vers l'extérieur conditionne des gains

de productivité et de compétitivité.

Il est donc impossible de renoncer aux bénéfices

de l'informatisation, d'isoler le réseau de l'extérieur, de

retirer aux données leur caractère électronique et

confidentiel. Les données sensibles du système d'information de

l'entreprise sont donc exposées aux actes de malveillance dont la nature

et la méthode d'intrusion sont sans cesse changeantes. Les

prédateurs et voleurs s'attaquent aux ordinateurs surtout par le biais

d'accès aux réseaux qui relient l'entreprise à

l'extérieur.

La sécurité ou stratégie

sécuritaire du réseau d'une entreprise est un requis important

pour la poursuite de ses activités. Qu'il s'agisse de la

dégradation de son image de marque, du vol de ses secrets de fabrication

ou de la perte de ses données clients ; une catastrophe informatique a

toujours des conséquences fâcheuses pouvant aller jusqu'au

dépôt de bilan. On doit réfléchir à la mise

en place d'une politique des techniques ou stratégies

sécuritaires avant même la création ou la conception du

réseau.

Ainsi, la communication entre individu tout comme entre les

matériels (Ordinateurs) est de nos jours bien le point clé pour

la réussite d'une entreprise ou organisation. Le sans du concept

réseau change selon les contextes, ordinateurs et les serveurs ainsi que

leurs système d'exploitation réseau.

Bon nombre de grand réseau se sert d'une technique de

transport qui à mettre l'information en paquet, cela veut dire à

faire le regroupement des réseaux que nous connaissons actuellement est

ils ont des origines différents à savoir :

1. Les premières d'entre eux ont été

inventé par les opérateurs téléphoniques, les

opérateurs de télécommunication ont avec leurs

réseau appelé, Réseau Téléphonique

Commuté (RTC) ont été amélioré au cours du

temps pour afin acheminer les applications multimédias en

intégrant des données informatique et vidéo, en plus de la

parole;

2. Deuxième catégorie des réseaux fournit

par le réseau informatique qui a

étédéveloppé beaucoup plus récemment pour

faire l'interconnexion des ordinateurs. Dans cette catégorie se trouvent

les réseaux utilisant les protocoles IP pour le transport de paquet dans

un réseau Internet ;

3. La troisième catégorie des réseaux est

celle mise en oeuvre par les opérateurs pour réaliser une

télédistribution.

1. CHOIX ET INTERET DU

SUJET

Le travail que nous présentons porte surEtude et

Déploiement des stratégies Sécuritaires couvert d'une

infrastructure réseau dans un environnement public, Cas de la Maison

Communale à Kinshasa. Les motivations qui nous ont poussés

à choisir de traiter ce sujet se résument à des

problèmes réels de la gestion rencontrée au sein de

d'administration la Maison Communale de Bandalungwa.

Notre étude aura pour intérêt une triple

dimension :

· Pour la Maison Communale de Bandalungwa, leur

Administration des différents services serons dotés d'une

infrastructure réseaux à l'aide d'une forte sécurisation

de données, plus également le données ou ressources seront

centralisés ;

· Pour l'intérêt personnel, ce travail est

une fierté pour la concrétisation des nos théories

apprises durant les cinq années successives ;

· Pour les chercheurs et autre étudiants ce

travail scientifique leur servira de référence de recherches pour

la conduite d'un projet informatique.

2. PROBLEMATIQUE

Selon Michel BEAUD, la problématique est l'ensemble

construit autour d'une question principale, des hypothèses de recherche

et des lignes d'analyses qui permettent de traiter le sujet choisi2(*).

Actuellement, l'informatique s'impose presque dans tous les

domaines de la vie active, la nouvelle vague de la modernisation fait en sorte

que toute organisation ou entreprise qui veut rester compétitive dans le

marché concurrentiel se voit obliger de disposer des moyens de

communication moderne pour être toujours ouverte à son

environnement. Pour les entreprisesindustrielles ou des services ayant encore

des modèles d'organisation de type traditionnel assistant impuissamment

au processus d'évolution de l'information, de l'organisation et de la

communication sont vouées à l'échec.

1. C'est pourquoi, pour être considérer, une

société doit entreprendre une démarche ;celle

d'amener cette dernière à une transformation profonde. Elle doit

mettre en place les processus,les ressource et les mécanismes

organisationnels capable de rendre satisfaction à ses embussions.

2. Un réseau LAN utilise des technologies de l'Internet

dans une entreprise,elle offre plusieurs occasions pour croître la

productivité, améliorer l'efficacité du management en

considérant les méthodes adoptées pour le travail. Cette

technologie permettra à l'entreprise de faire l'échange des

informations par biais d'une messagerie, aux différents acteurs de se

partager les dites informations, qu'elles soient financière, technique,

commerciale etc.

3. Etant un média de communication de masse,

l'infrastructure réseau semble s'imposer sans délai si

l'organisation contient lui-ci en sons sein ; mais le système de

que dispose la Maison Communale de Bandalungwa jusqu'à ce jour ne permet

pas de façon rapide et claire de traiter une masse d'informations

sécurisées car l'organisation ne dispose que cinq ordinateurs

caractérisés par :

§ La non centralisation des données ;

§ L'accès facile aux données par n'importe

quel utilisateur, causé par la non sécurisation de cette

donnée en place ;

§ La perte d'information par la volatilisation du support

de stockage d'informations ;

§ Le retard causé par la lourdeur dans la gestion

et dans la circulation des informations concernant le traitement de

l'information ainsi que le gaspillage du temps ;

§ Les décideurs sont confrontés souvent

à des rapports qui ne reflètent pas la

réalité ;

§ L'utilisation des ordinateurs de façon

abusive.

Vu ce que nous avons cités précédemment,

nous nous sommes posés la question de savoir quel serait les

perspectives d'avenir dans l'administration de la Maison Communale de

Bandalungwa, de quel manière la Commune pourrait-il s'y prendre pour

atteindre ses objectifs. A cet effet, nous nous sommes posés la question

de savoir si l'on ne peut pas apporter un changement en remplacent un tel

système archaïque (ancien) par un autre qui est performent.

§ En quoi consistera le nouveau système qui sera

misen place ?

§ Est-ce que ce nouveau système mis en place

permettra t-il à l'administration de la Maison Communale de Bandalungwa

d'atteindre ses objectifs ?

§ Quel serait l'avantage apporté par ce nouveau

système ?

§ Une fois ce nouveau système, mise en oeuvre,

quel serait son impact ?

§ A quoi vraiment profitera ce nouveau système,

après sa mise en place ?

3. HYPOTHESE

Dans cette partie de notre étude, nous voulons

répondre à ces questions ci-haut posées. Cependant,

l'hypothèse désigne une proposition relative à

l'explication de phénomènes naturels et qui doit être

vérifiée par les faits3(*). Le travail de l'Etude et Déploiement des

stratégies Sécuritaires couvertes d'une infrastructure

réseau dans un environnement public doit être

présenté comme instrument de prévision, de projection, de

simulation et de contrôle pour le bon avancement dans l'administration de

la Maison Communale de Bandalungwa.

Pour répondre aux diverses préoccupations

précitées, il serait souhaitable de mettre en place un

système susceptible de résoudre le problème de :

§ La conservation et la sauvegarde des informations de la

Maison Communale de Bandalungwa mise ensemble ;

§ Le gain du temps qui constitue un élément

très capitale et qui entraîne la réduction matériels

et logiciels ;

§ La centralisation de toutes les

données ;

§ Ainsi qu'une forte sécurité des

données ou des informations afin d'éviter la déformation

ou le piratage ce celui-ci en interne.

4. DELIMITATION DU

TRAVAIL

Il sera impossible de parler de l'Etude et Déploiement

des stratégies Sécuritaires couvertes d'une infrastructure

réseau dans un environnement public sans pour autant limiter notre sujet

dans le temps et dans l'espace soit encore thématiquement.

Délimitation dans l'espace

Spatialement, nous nous sommes essentiellement limitées

dans la Maison Communale de Bandalungwa, plus précisément dans

tous les services au sein de celui-ci

Délimitation temporelle

Dans le temps, nos recherches couvrent la période

allant de 2009 à 2012.

Délimitation

thématique

Nous soulignons que notre thème est

développé sur l'étude etdéploiement de la

sécuritéau niveau interne de la Maison communale de

Bandalungwa.

5. METHODES ET TECHNIQUES

UTILISEES

Les techniques sont l'ensemble des procédées qui

permettent à un chercheur de rassembler des informations. A savoir nous

citerons les techniques utilisées pour la réalisation de notre

travail (Mémoire) :

A. METHODE

1. La méthode

d'ordonnancement

Cette méthode est un ensemble des méthodes qui

permettent au chef de projet de rendre les décisions dans les meilleures

conditions4(*). En

conséquence une technique d'ordonnancement doit répondre à

des obligations suivantes :

§ Offrir un moyen simple de mesurer et de manière

claire d'analyser le projet ;

§ Permettre de préparer les points ou l'analyse

est incomplet ou fausse ;

§ Permettre au chef de projet d'établir un plan

d'action permettant d'atteindre l'objectif fixé dans un délai et

en fonction des moyens mis à sa disposition. Si non facilement

expliquer pourquoi le projet ne peut pas être réalisé ou

s'il faudrait augmenter les ressources d'espacer le délai ;

§ Permettre de détecter les tâches

clés qui conditionnent la réalisation de projet ;

§ Servir de cadre de réflexion à tous ceux

qui prendront part au projet.

1.1. Modélisation

du problème d'ordonnancement

Posons : soit I = 1,2,3,...n ensemble des indices des

tâches et

E = (i,j) /1=i,j=n) ensemble des tâches qui conditionne

d'autres tâches, c'est-à-dire que (i,j)E ti conditionne

tâche tjla tâche tj ne peut pas commencer avant la fin de la

tâche ti et qu'il se passe un délai Iij=0.

1.2. La méthode

PERT

a. Présentation

La méthode PERT est une méthode d'ordonnancement

très puissante faisant partie des méthodes dites

« chemin critique », il analyse le projet en

découpant en tâches particulières. Si nous suivons la

démarche de cette méthode, nous allons parvenir aux étapes

d'élaboration du planning ci-après :

§ Dresser la liste exhaustive des tâches ainsi que

la numérotation des tâches ;

§ Construire le réseau ;

§ Calculer la durée minimum du projet aux

tâches et chemin critique ;

§ Tracer un calendrier de réalisation de dit

projet ;

§ Contrôler le déroulement du projet.

b. Principe de

représentation

Chaque tâche est représentée par un sommet

du graphe de l'arc. Ainsi chaque sommet du graphe constitue un

événement ou une étape qui symbolise :

§ Toutes les tâches qui arrivent sont

terminées ;

§ Toutes les tâches qui partent commencent.

c. Contrainte de méthode

La méthode PERT obéit à une contrainte de

postérité stricte qui l'annonce comme suit :

§ Une tâche (i) ne peut commencer avant que la

tâche (j) ne soit terminée complètement.

d. TECHNIQUES

Les techniques sont l'ensemble des procédées qui

permettent à un chercheur de rassembler des informations. Nous citerons

les techniques utilisées :

Technique d'interview :cette

technique nous a permis d'interroger oralement, organiser un dialogue et une

communication directe avec le personnel de la Maison Communale de Bandalungwa

afin d'obtenir l'information voulue par rapport à nos besoins.

Technique documentaire : pour

cette technique nous avons fait recours à la documentation des tous les

supports utilisés pour la circulation des informations au sein de la

Maison Communale ayant trait à notre étude afin d'aboutir

à l'objectif de notre projet.

Technique d'observation : celle

- ci, nous a permis d'obtenir les informations grâce à

l'observation directe du fonctionnement général

del'administration de la Maison Communale de Bandalungwa.

DIFFICULTEES RENCONTREES

Aucune oeuvre humaine ne s'est jamais réalisée

sans trouvée des difficultés quelle que soit sa grandeur en

volume. Cela étant, Les difficultés rencontrées ont

été nombreuses et nous ne pouvons pas les énumérer

toutes. Cela étant, signalons certains qui paressent

importantes :

§ L'indisponibilité des personnes affectées

aux postes où nous ménions nos recherches. Il nous a fallu donc

nous armer de patience et de persévérance ;

§ La mauvaise compréhension de certains agents

face à quelques unes de nos préoccupations pendant

l'interview ;

§ La difficulté de mettre à notre

disposition les données digne pour la réalisation de notre

projet.

CANEVAS DU TRAVAIL

Il ne s'agit donc pas dans la présente étude de

présenter une longue dissertation sur les réseaux ni moins

encore de dégager les grandes orientations sur la sécurité

des réseaux. Il s'agit d'étudier et de faire un

déploiement des stratégies sécuritaires couvertes d'une

infrastructure réseau au sein de la Maison communale de Bandalungwa.

En dehors de l'introduction générale et la

conclusion ; le canevas du travail dans le cadre de cette étude

s'articule autour de quatre parties à savoir :

v La première Partie : « Cadrage

du projet et approche théorique». Elle traite en son sein

deux chapitres :

ü Chapitre I : Planning prévisionnel de

réalisation du projet

ü Chapitre II : Généralité sur

les réseaux

v La deuxième Partie : « Etude

préalable». Il exploite trois points essentiels, à

savoir :

ü Chapitre I : Présentation de l'entreprise

ou organisation ciblée

ü Chapitre II : Critique de l'existant

ü Chapitre III : proposition des solutions et choix

de la meilleure solution.

v La Troisième Partie :

« Conception de l'architecture du

réseau ». Il exploite trois chapitres entre

autre :

ü Chapitre I : Conception du Réseau

ü Chapitre II : La sécurité du

réseau

ü Chapitre III : Conception proprement dite du

projet

v La quatrième

Partie :« Implementation et configuration des

stratégies Sécuritaires couvertes d'une infrastructure

réseau au sein de la Maison Communale de

Bandalungwa ».

ü Chapitre I : Configuration logiciels et

matériels

ü Chapitre II : Test

ü Chapitre III : Formation des utilisateurs

1ère PARTIE

CADRAGE DU PROJET ET APPROCHE THEORIQUE

CHAPITRE I : PLANNING

PREVISIONNEL DE REALISATIONDU PROJET

I.1. DEFINITION DU

PROJET

Un projet est un ensemble d'opération qui doivent

permettre d'atteindre un objectif clairement exprimable et présentant un

certain caractère d'unicité5(*). En d'autre terme, un projet est un ensemble

destiné à répondre à des objectifs précis,

dans un temps limité en rassemblant les ressources financières,

matérielles, humaines nécessaires suivant un processus

cohérent.

Pour que l'objectif fixé soit atteint, il faut que

toutes les tâches constituant ce projet soient exécutées

dans le temps et avec les moyens nécessaires. Par conséquent, il

est important d'identifier et d'étudier toutes les tâches avant la

mise en oeuvre du projet.

La connaissance des différentes tâches à

accomplir ne suffit pas pour réaliser un projet. Il faut encore une

parfaite connaissance des l'articulation de ces tâches, établir un

plan complet d'action permettant de le réaliser dans les conditions de

coût et de délai imposé, et pendant son déroulement,

vérifier constamment si le plan établi est respecté, et en

cas d'écart observé, rechercher à le

réduire6(*).

La réalisation d'un projet nécessite souvent une

succession des tâches auxquelles s'attachent certaines

contraintes :

v De temps : délais à

respecter pour l'exécution des tâches ;

v D'antériorité :

certaines tâches doivent être exécutées avant

d'autres ;

v De simultanéité :

certaines tâches peuvent être réalisées en même

temps ;

v De production : temps d'occupation du

matériel ou des hommes qui l'utilisent.

I.2. THEORIE DE GRAPHE

I.2.1. Définition d'un

graphe

C'est un couple (X,U) avec X représente un ensemble des

points appelés sommets et U est un ensemble de segments appelés

arcs.

La théorie de graphe permet de résoudre les

problèmes du transport, d'ordonnancement de circulation, de choix

multicritère et de programmation dynamique. La théorie de graphe

peut servir à représenter un certain nombre de

phénomènes qu'on rencontre dans la vie, parce que l'arc peut

varier et peut représenter une valeur. L'arc peut représenter la

distance, le coût de transport, le temps etc.

Pour l'élaboration du planning de notre projet

d'étude et déploiement des stratégies sécuritaires

couvert d'une infrastructure réseau dans un environnement public au sein

de la Maison Communale de Bandalungwa, nous utiliserons la méthode PERT

(Program Evaluation ReviewTask) qui consistera à mettre en ordre sous

forme d'un graphe, plusieurs tâches qui, grâce à leur

dépendance et à leur chronologie, concourent toutes à la

réalisation du projet.

I.3. IDENTIFICATION ET

CLASSEMENT DES TACHES

Le tableau ci-dessous reprend toutes les tâches

identifiées pour la réalisation de ce projet ainsi que les

contraintes pour l'accomplissement de chaque tâche. Dans le cadre d'un

projet pour atteindre l'objectif que l'un c'est fixé, il faudra qu'un

certain nombre des tâches ou activités soient

effectuées.

|

N°

|

CODE

|

DESCRIPTION DES TACHES

|

ESTIMATION DUREE EN JOURS

|

|

1

|

Td

|

Début du projet

|

-

|

|

2

|

A

|

Prise de contact

|

2

|

|

3

|

B

|

Recueil de l'existant

|

3

|

|

4

|

C

|

Analyse de l'existant

|

2

|

|

5

|

D

|

Critique de l'existant

|

2

|

|

6

|

E

|

Proposition des solutions

|

1

|

|

7

|

F

|

Choix d'une solution

|

1

|

|

8

|

G

|

Conception technique du réseau

|

7

|

|

9

|

H

|

Elaboration de cahier de charge

|

2

|

|

10

|

I

|

Appel d'offre

|

21

|

|

11

|

J

|

Passation de la commande

|

4

|

|

12

|

K

|

Aménagement des locaux

|

3

|

|

13

|

L

|

Acquisition des matériels et logiciels

|

8

|

|

14

|

M

|

Installation des matériels et configuration

|

7

|

|

15

|

N

|

Sécurisation du réseau

|

2

|

|

16

|

O

|

Tests du réseau

|

2

|

|

17

|

P

|

Elaboration du manuel d'utilisation

|

5

|

|

18

|

Q

|

Formation du personnel utilisateur

|

7

|

|

19

|

R

|

Observation du réseau

|

7

|

|

20

|

Tf

|

Fin projet

|

-

|

Tableau 1. Enchaînement des taches et estimation des

durées

I.4. TABLEAU DESCRIPTIF DES

TACHES

Pour planifier le projet, il est demandé de planifier

un plan de chemin de temps nécessaires pour la réalisation de ce

projet en indiquant sur le graphe de DTO : date de début au plus

tôt, les DTA : date de début au plus tard, les DFA :

date de fin au plus tard, DFO : date de fin au plus tôt, de dressez

un tableau de marge flottement (marge totale) et des marges libre, que nous

aurons avons présenter par la suite dans ce travail.

|

TACHES

|

DUREE EN JOURS

|

PREDECESSEURS

|

SUCCESSEURS

|

|

A

|

2

|

-

|

B

|

|

B

|

3

|

A

|

C

|

|

C

|

2

|

B

|

D

|

|

D

|

2

|

C

|

E,F

|

|

E

|

2

|

D

|

G

|

|

F

|

1

|

D

|

G

|

|

G

|

7

|

E,F

|

H

|

|

H

|

2

|

G

|

I

|

|

I

|

21

|

H

|

J,K

|

|

J

|

4

|

I

|

K

|

|

K

|

3

|

J

|

L

|

|

L

|

8

|

J,K

|

M,N

|

|

M

|

7

|

L

|

O

|

|

N

|

2

|

L

|

O

|

|

O

|

2

|

M

|

Q

|

|

P

|

5

|

N

|

Q

|

|

Q

|

7

|

O,P

|

R

|

|

R

|

7

|

Q

|

-

|

Tableau 2. Tableau descriptif des tâches.

I.5. DETERMINATION DES

DATES DU PROJET

Les calculs des dates débuts au plus tôt et au

plus tard est des dates fin au plus tôt et au plus tard ainsi que, des

marges totales et des marges libres sont indispensables pour le

démarrage des travaux.Il permet de réaliser le projet dans le

respect du délai et du coût.

Dates au plus tôt, début et

fin

Cette date nous permet de fixer le commencement de la

tâche de telle sorte que le projet soit le plus vite que possible.

Dates au plus tard, début et

fin

Celle-ci fixe la fin de la tâche pour que l'ensemble du

projet ne prenne de retard par rapport à la durée

calculée.

I.6. CALCUL DES MARGES

TOTALES ET LIBRES

Marge libre : c'est le retard maximum

que l'on peut autoriser par rapport aux dates au plus tôt pour ne pas

augmenter le minimum du projet.

Marge libre : c'est le retard maximum

pris dans l'exécution d'une tâche sans remettre en cause les dates

au plus tard des tâches.

Dates début au plus

tard de la tâche

Dates début au plus

tôt de la tâche

Marge totale de la tâche

0

I.7. CALCUL DES DATES ET

DES MARGES

Pour calculer les marges totales et libres ainsi que les dates

au plus tôt et les dates au plus tard, nous utiliserons la formule

suivante :

Marge Totale = Date début au plus tard de la

tâche - Date début au plus tôt de la

tâche

Marge Libre = Date début au plus tôt

du successeur - Date début au plus tôt de la tâche -

Durée de la tâche

Date au plus tôt

On appelle date au plus tôt de la tâche X, la

première date à laquelle il est possible de démarrer la

tache X étant donnée les contraintes et la durée des

tâches

Date au plus tôt = Date début au plus

tôt de la tâche précédente + Durée de la

tâche de la tâche précédente.

Date au plus tard

On appelle date au plus tard de la tâche X, la date

à laquelle il faut impérativement démarrer la tâche

X si on veut terminer absolument le projet dans sa durée minimale.

Date au plus tard = Date au plus tard de la

tâche suivante - Durée de la tâche suivante

I.8. TABLEAU DE

SYNTHESE

Le tableau suivant renseigne sur les différentes

déterminations des dates (les dates au plus tôt, début et

fin ainsi que les dates au plus tard, début et fin) ainsi que les marges

totales et les marges libre pour toutes les tâches du projet.Il est

noté que le DTO est toujours inférieure ou égale au

DTA.

a. DTO : ordonnancement des dates de début au

plus tôt ;

b. DTA : ordonnancement des dates de début au

plus tard ;

c. M.TOT : donne la marge totale de la

tâche ;

d. M.LIB : donne la marge libre de la tâche.

|

TACHE

|

DESCRIPTION DES TACHES

|

DTO

|

DTA

|

M.TOT

|

M.LIB

|

|

A

|

Prise de contacte

|

2

|

2

|

0

|

0

|

|

B

|

Recueil de l'existant

|

5

|

5

|

0

|

0

|

|

C

|

Analyse de l'existant

|

7

|

7

|

0

|

0

|

|

D

|

Critique de l'existant

|

9

|

9

|

0

|

0

|

|

E

|

Proposition des solutions

|

11

|

11

|

0

|

0

|

|

F

|

Choix d'une solution

|

10

|

11

|

1

|

0

|

|

G

|

Conception technique du réseau

|

18

|

18

|

0

|

0

|

|

H

|

Elaboration de cahier de charge

|

20

|

20

|

0

|

0

|

|

I

|

Appel d'offre

|

41

|

41

|

0

|

0

|

|

J

|

Passation de la commande

|

45

|

45

|

0

|

0

|

|

K

|

Aménagement des locaux

|

42

|

45

|

3

|

0

|

|

L

|

Acquisition des matériels et logiciels

|

53

|

53

|

0

|

0

|

|

M

|

Installation des matériels et configuration

|

60

|

60

|

0

|

0

|

|

N

|

Sécurisation du réseau

|

55

|

57

|

2

|

0

|

|

O

|

Tests du réseau

|

62

|

62

|

0

|

0

|

|

P

|

Elaboration du manuel d'utilisation

|

62

|

62

|

0

|

0

|

|

Q

|

Formation du personnel utilisateur

|

69

|

69

|

0

|

0

|

|

R

|

Observation de l'intranet

|

76

|

76

|

0

|

0

|

Tableau 3. Tableau de synthèse.

I.9. CHEMIN CRITIQUE ET

TACHE CRITIQUE

On appelle chemin critique tout chemin allant du début

jusqu'à la fin de la longueur maximale. Par contre, la tâche

critique illustre tout sommet d'un chemin critique. Les tâches critiques

sont des tâches qui n'admettent pas de retard, c'est-à-dire les

tâches dont la marge totale est nulle.

I.10. CALENDRIER

D'ELABORATION DE PLANNING DE NOTRE PROJET

Si nous admettons que notre projet démarre le

01/12/2012, ainsi que l'unité de temps est fixée en jours, le

calendrier ci-dessous nous permettra de concevoir le projet d'étude et

déploiement des techniques sécuritaires couvertes d'une

infrastructure réseau dans un environnement public. Cas de la Maison

Communale de Bandalungwa.

Nous signalons que dans ce calendrier de réalisation de

notre projet, nous ne tenons pas compte des jours fériés et les

dimanches.

|

DATE DEBUT

|

DESCRIPTION DES TACHES

|

DATE FIN

|

|

Samedi le 01/12/2012

|

Prise de contacte

|

Lundi le 03/12/2012

|

|

Mardi le 04/12/2012

|

Recueil de l'existant

|

Jeudi le 06/12/2012

|

|

Vendredi le 07/12/2012

|

Analyse de l'existant

|

Samedi le 08/12/2012

|

|

Lundi le 10/12/2012

|

Critique de l'existant

|

Mardi le 11/12/2012

|

|

Mercredi le 12/12/2012

|

Proposition des solutions

|

Jeudi le

13/12/2012

|

|

Vendredi le 14/12/2012

|

Choix d'une solution

|

Vendredi le 14/12/2012

|

|

Samedi le 15/12/2012

|

Conception technique du réseau

|

Samedi le 22/12/2012

|

|

Lundi le 24/12/2012

|

Elaboration de cahier de charge

|

Mercredi le 26/12/2012

|

|

Jeudi le 27/12/2012

|

Appel d'offre

|

Mercredi le 23/01/2013

|

|

Jeudi le 24/01/2013

|

Passation de la commande

|

Lundi le 28/01/2013

|

|

Mardi le 29/01/2013

|

Aménagement des locaux

|

Jeudi le 31/01/2013

|

|

Vendredi le 01/02/2013

|

Acquisition des matériels et logiciels

|

Samedi le 09/02/2013

|

|

Lundi le 11/02/2013

|

Installation des matériels et configuration

|

Lundi le 18/02/2013

|

|

Mardi le 19/02/2013

|

Sécurisation du réseau

|

Mercredi le 20/02/2013

|

|

Jeudi le 21/02/2013

|

Tests du réseau

|

Vendredi le 22/02/2013

|

|

Samedi le 23/02/2013

|

Elaboration du manuel d'utilisation

|

Jeudi le 28/02/2013

|

|

Vendredi le 01/03/2013

|

Formation du personnel utilisateur

|

Vendredi le 08/03/2013

|

|

Samedi le 09/03/2013

|

Observation de l'intranet

|

Samedi le 16/03/2013

|

Tableau 4. Tableau pour calendrier d'élaboration de

planning.

I.11. GRAPHE PERT

Le chemin critique de notre projet est :

A,B,C,D,E,G,H,I,J,L,M,O,Q,R. Il est présenté sur

le graphe PERT.

0

0

2

2

5

5

7

7

9

9

11

11

10

11

18

18

20

20

41

41

45

45

42

45

76

76

53

53

60

60

55

57

62

62

69

69

(A)2

(B)3

(C)2

(D)2

(E)2

(F)'0

(F)1

(G)7

(H)2

(I)21

(J)4

(K)3

(L)8

(M)7

(N)2

(O)2

(P)5

(Q)7

(R)7

(K)'0

Fig.0 Graphe Pert

0

CHAPITRE II :

GENERALITES SUR LES RESEAUX

II.0. INTRODUCTION

Dans ce 21ème siècle, le

réseau informatique prend de plus en plus de la place dans le milieu

professionnel et dans de nombreuses entreprises. Vu les besoins de partage de

données et d'informations, les organismes internationaux ont mis en

place des règles, des architectures et protocoles réseaux

normalisés.

Il est vrai que le réseau informatique remédie

aux nombreux problèmes tels que : le stockage de données,

l'échange et le traitement à distance de celles-ci, etc.

Cela nous a poussés à étudier le

fonctionnement du réseau informatique, de connaître les

éléments qui le composent.

II.1. DEFINITION ET

CLASSIFICATION DES RESEAUX

A. DEFINITION

Le mot réseau peut être défini de

plusieurs façons :

En général, il est définit comme

étant un ensemble d'objets ou de personnes interconnectés les uns

avec les autres permettant de faire circuler des éléments entre

eux selon des règles (protocoles) bien définies.

En informatique, un réseau est un ensemble

d'équipements informatiques reliés entre eux, grâce

à des lignes physiques (câble, fibre optique, etc.) ou des ondes

hertziennes dans le but d'échanger des données (Partager des

données et des applications, partager des périphériques,

communiquer entre personnes : messagerie, discussion en direct,

travailler sur une même base de données). Ces lignes peuvent

être physiques (câble, fibre optique, etc.) on parle de

réseau fixe ou sous forme d'ondes hertziennes, on parle de réseau

sans fil.

B. CLASSIFICATION DE RESEAUX

Il existe en général 3 types ou

catégories de réseaux :

1. LE RESEAU LOCAL-LAN (Local Area

Network) :10m-1 000m.

Un réseau local est le partage d'un même support

de transmission par plusieurs équipements terminaux (station de

travail, micro-ordinateurs, etc.). Il est caractérisé

par :

o Son câblage (paire torsadée, fibre optique,

câble coaxial) ;

o Sa vitesse de transmission ;

o Sa méthode d'accès : contention Ethernet

ou jeton (Token ring) ;

o Ses technologies utilisées (Ethernet, Token Ring,

FDDI7(*), etc.) ;

o Son logiciel de gestion (Windows NT, Netware,

Lan-Manager).

o 1.1. PRINCIPES DE RESEAUX

LOCAUX

1.1.1. PEER TO PEER

Les postes de travail sont simplement reliés entre eux

sans aucun équipement d'interconnexion. Aucune poste de travail ne joue

un rôle particulier c'est-à-dire qu'aucun hôte ne joue le

rôle de serveur. L'utilisateur de chaque poste définit

l'accès à ses ressources.

Avantage :

o Chaque utilisateur peut décider de partager l'une de

ses ressources avec les autres postes ;

o Dans un groupe de travail, l'imprimante peut être

utilisée par tous ;

o Cette méthode est pratique et peu coûteuse pour

créer un réseau domestique.

Désavantage :

o Chaque utilisateur a la responsabilité du

fonctionnement du réseau. ;

o Les outils de sécurité sont très

limités ;

o Si un poste est éteint ou s'il se plante, ses

ressources ne sont plus accessibles ;

o Le système devient ingérable lorsque le nombre

de postes augmente ;

o Lorsqu'une ressource est utilisée sur une machine,

l'utilisateur de cette machine peut voir ses performances diminuer.

1.1.2. LE CLIENT/SERVEUR

Dans ce type d'architecture, les ressources réseau sont

centralisées :

Un ou plusieurs serveurs sont dédiés au partage

de ces ressources et en assurent la sécurité.

Les postes ne sont en principe que des clients qui ne

partagent pas de ressources, ils utilisent les ressources qui sont offertes

par les serveurs.

Avantage :

o Les serveurs sont conçus pour le partage de

ressources et ne servent pas de station de travail. Il suffit de les

dimensionner en fonction de la taille du réseau et du nombre de clients

susceptibles de s'y connecter ;

o Les systèmes d'exploitation de serveurs proposent des

fonctions avancées de sécurité que l'on ne trouve pas sur

les réseaux "peer to peer" ;

o Ils proposent également des fonctions avancées

à l'usage des utilisateurs comme par exemple les profils

itinérants qui permettent à un utilisateur (sous certaines

conditions) de retrouver son environnement de travail habituel, même s'il

change de poste de travail ;

o Les serveurs étant toujours en service (sauf en cas

de panne...), les ressources sont toujours disponibles pour les

utilisateurs ;

o Les sauvegardes de données sont centralisées,

donc beaucoup plus faciles à mettre en oeuvre ;

o Un administrateur gère le fonctionnement du

réseau et les utilisateurs n'ont pas à s'en préoccuper.

Désavantage :

o La mise en place d'un tel réseau est beaucoup plus

lourde qu'un cas simple de "poste à poste" ;

o Elle nécessite absolumentla présence d'un

administrateur possédant les compétences nécessaires pour

faire fonctionner le réseau ;

o Le coût est évidemment plus élevé

puisqu'il faut la présence d'un ou de plusieurs serveurs ;

o Si un serveur tombe en panne, ses ressources ne sont plus

disponibles. Il faut donc prévoir des solutions plus ou moins complexes,

pour assurer un fonctionnement au moins minimum en cas de panne.

1.1.3. METHODES D'ACCES

La méthode d'accès consiste à mettre de

l'ordre dans un réseau local, où toutes les hôtes peuvent

envoyer des messages sur le même support de transmission, au même

moment.

On distingue deux sortes d'organisation du protocole

d'accès :

L'une démocratique, issue d'une université

américaine à Hawaï, la contention et

l'autre autoritaire, imaginée par IBM, le jeton. Elles

distinguent les deux principales familles de réseaux locaux: Ethernet,

qui utilise la contention, et Token Ring l'Anneau à Jeton.

A. LA CONTENTION

Dans la contention, tout le monde peut prendre la parole quand

il le souhaite. Mais alors il faut une règle pour le cas où deux

stations se mettent « à parler » au même moment. Dans le

cas du jeton, on devra attendre son tour, matérialisé par le

passage d'une configuration particulière de bits appelée

jeton.

La principale méthode de contentionen réseaux

locaux est le CSMA/CD(Carrier Sense Multiple Access / Collision Detection).

C'est celle d'Ethernet.Elle consiste pour une station, au moment où elle

émet, à écouter si une autre station n'est pas aussi en

train d'émettre. Si c'est le cas, la station cesse d'émettre et

réémet son message au bout d'un certain délai. Cette

méthode est dite « aléatoire »en ce sens qu'on ne peut

prévoir le temps nécessaire à un message pour être

émis, transmis et reçu.

B. L'ANNEAU A JETON

La méthode de l'anneau jeton,dite déterministe

parce qu'on tient compte des caractéristiques du réseau (nombre

de stations et longueur du câble), alors on peut déterminer le

temps maximal que prendra un message pour atteindre son destinataire.

Il fonctionne simplement: un jeton de 3 octets circule en

permanence de station en station. Une station qui veut émettre bascule

l'un de ces octets en position occupée et émet

son ou ses messages.

L'ensemble est transmis tel quel de station en station

jusqu'à son destinataire qui, reconnaissant son adresse dans

l'en-tête, lit son message et remet le jeton à l'état

libre ; au bout d'un tour, la station émettrice voit

ainsi passer son message avec le jeton libre et sait que le message a

été reçu.

2. LE RESEAU METROPOLITAIN-MAN :

1000m-100km.

Est un réseau interconnectant plusieurs LAN

géographiquement rapprochés. Il s'étend à une zone

métropolitaine telle qu'une ville ou une zone de banlieue. Un

réseau MAN comprend habituellement au moins deux réseaux LAN

situés dans une zone géographique commune. Par exemple, une

banque possédant plusieurs agences peut utiliser ce type de

réseau.

Ils utilisent les technologies telles que : FDDI, ATM,

SDH, etc.

3.LE RESEAU ETENDU-WAN (Wide Area Network) :100km

à 10 000km

Le réseau WAN a existé bien avant le

réseau informatique ; Il est utilisé par les réseaux

de télécommunication avec les fréquences vocales. Les

réseaux étendus sont capables de transmettre les informations sur

des milliers de kilomètres à travers le monde entier. Le WAN le

plus célèbre est le réseau public Internet, dont le nom

provient de cette qualité : Inter Networking ou Interconnexion de

réseaux8(*).

Le réseau informatique y a ajouté des

technologies telles que HDLC, SLIP, PPP,etc. Ces technologies sont liées

à la commutation.

Le réseau WAN interconnecte des réseaux locaux

donnant accès aux ordinateurs ou aux serveurs de fichiers situés

en d'autres lieux. Le réseau WAN relie des réseaux utilisateurs

géographiquement dispersés ; Il permet aux entreprises de

communiquer entre elles sur de grandes distances. Il permet le partage

d'ordinateurs, imprimantes et autres équipements raccordés

à un LAN situé sur un lieu distant. Les réseaux

étendus fournissent des communications instantanées à

l'intérieur de grandes zones géographiques.

II.2. SUPPORTS DE TRANSMISSION ET MODE DE DIFFUSION

A. SUPPORTS DE TRANSMISSION

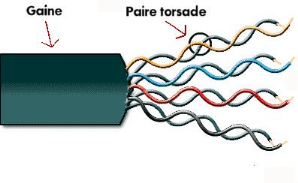

Câble en paire

torsadée (utilisée par le LAN et la

Téléphonie) : composé de 2 conducteurs en cuivre,

isolés l'un de l'autre, et enroulé de façon

hélicoïdale autour de l'axe de symétrie longitudinale. Cette

technique permet de réduire les phénomènes d'inductions

électromagnétiques parasites provenant de l'environnement proche

(moteur électrique, néon, etc.).

Il en existe plusieurs types : FTP, UTP, STP.

Il a un débit limité à quelque

centaine de Mb/s.

Connecteur : RJ45

Fig 1a. Câble paire torsade

Fig 1b. Câble paire torsade

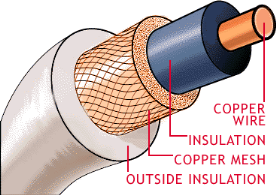

Câble coaxial (utilisé par le LAN, MAN et

TV) :Un câble coaxial est constitué de deux

conducteurs cylindriques de même axe, séparés par un

isolant. Il a une meilleure protection contre les interférences. Il a un

débit de 1 à 2 Gb/s sur 1Km

Connecteur : BNC en T et U.

Fig 2b. Câble coaxial

Fig 2a. Câble coaxial

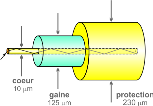

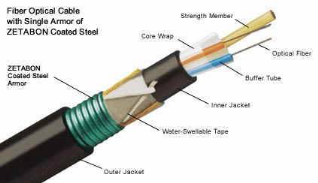

Fibre optique (utilisée par le LAN, MAN et

WAN) : Cette technique est basée sur la transmission de

signaux lumineux (un 1 étant codé par une impulsion lumineuse et

un 0 par une absence). Cette lumière est transmise avec une onde de

108 Hz. Il en existe 2 types : la fibre optique mono mode et

multi mode. Il a un débit de 50 000 Gb/s.9(*)

Connecteurs : ST et SC

Fig 3b. Fibre optique

Fig 3a. Fibre optique

Faisceaux hertziens (utilisés par le LAN et le

MAN) : infrastructure peu coûteuse mais dépendante

des conditions climatiques. Les émetteurs et les récepteurs

doivent être en visibilité directe et ne peuvent donc pas

être mobiles.

B. MODE DE DIFFUSION

Pour communiquer des informations entre deux points il existe

différentes possibilités pour le sens de transmission :

o Liaisons unidirectionnelles,

o Liaisons bidirectionnelles,

o Liaisons bidirectionnelles simultanées.

La liaison unidirectionnelle ou

simplex a toujours lieu dans le même sens

Emetteur/Récepteur

Emetteur

Récepteur

Liaison simplex

Fig 4. Liaison simplexe

0

La liaison bidirectionnelles ou

à l'alternat ou semi-duplex

ou half-duplex permet de faire dialoguer

l'émetteur et le récepteur à tour de rôle.

Emetteur

Récepteur

Liaison Half-dupelx

Récepteur

Emetteur

Fig 5. Liaison semi-duplex

0

La liaison bidirectionnelle simultanée

ou duplex ou full-duplex permet une

transmission simultanée dans les deux sens.

Emetteur/Récepteur

Récepteur / Emetteur

Liaison Full duplex

Fig 6. Liaison full-duplex

0

II.3. EQUIPEMENTS

D'INTERCONNEXION ET TOPOLOGIES RESEAU

A. EQUIPEMENTS D'INTERCONNEXION

Les équipements d'interconnexion sont utilisés

pour étendre les connexions de câbles, concentrer les connexions,

convertir les formats de données et gérer les transferts de

données. Ces équipements sont : les répéteurs,

concentrateurs, ponts, commutateurs et routeurs.

o Un répéteur (couche physique)

est un équipement réseau qui sert à

régénérer un signal. Les répéteurs

régénèrent les signaux analogiques ou numériques

qui sont déformés par la perte de transmission due à

l'atténuation.

o Les concentrateurs (couche physique)

concentrent des connexions. En d'autres termes, ils rassemblent un groupe

d'hôtes et permettent au réseau de les voir comme une seule

unité. Cela est effectué de façon passive, sans aucun

autre effet sur la transmission des données. Les concentrateurs actifs

concentrent les hôtes et régénèrent également

les signaux.

o Les ponts (couche liaison de

données) convertissent les formats des données réseau et

effectuent une gestion élémentaire de la transmission des

données. Les ponts assurent les connexions entre les différents

réseaux locaux. Ils contrôlent les données afin de

déterminer si elles peuvent les traverser.

o Les commutateurs (couche liaison de

données) apportent de l'intelligence à la gestion du transfert

des données. Ils sont capables de déterminer si les

données doivent rester sur un réseau local et de ne les

transférer que vers la connexion qui en a besoin. Une autre

différence entre un pont et un commutateur réside dans le fait

qu'un commutateur ne convertit pas les formats de transmission de

données.

o Les routeurs

régénèrent les signaux, concentrent plusieurs connexions,

convertissent les formats de transmission de données et gèrent

les transferts de données. Ils peuvent également se connecter

à un réseau étendu, ce qui leur permet d'interconnecter

des réseaux locaux séparés par de grandes distances. Ils

sont capables d'interconnecter plusieurs réseaux utilisant le même

protocole entre eux. Ils travaillent au niveau de la couche 3 du modèle

OSI (couche réseau) et tous les protocoles n'utilisent pas cette

couche. C'est pourquoi l'on parle de protocoles "routables" ou "non routables".

NetBEUI n'est pas routable, TCP/IP12 et IPX/SPX13 le sont.

B. TOPOLOGIES RESEAU

La topologie réseau définit la structure du

réseau. La topologie réseau est constituée en partie par

la topologie physique : qui est la configuration du câblage ou du

média. Et de la topologie logique : qui définit façon

dont les hôtes accèdent aux médias pour envoyer des

données.

o La topologie en bus :

constituée d'un câble de backbone unique qui est

terminé aux deux extrémités. Tous les hôtes se

connectent directement à ce backbone. L'avantage du bus est qu'une

station en panne ne perturbe pas le reste du réseau. Par contre, en cas

de rupture du bus, le réseau devient inutilisable10(*).

Fig 7. Topologie en bus

0

o Hub/Swtch

Fig 8. Topologie en étoile

0La topologie en étoile : Tous

les câbles sont raccordés à un point central.

o La topologie en étoile

étendue : relie des étoiles individuelles en

connectant les concentrateurs ou les commutateurs. C'est la topologie la plus

courante, notamment avec les réseaux Ethernet RJ45.

Hub/Swtch

Routeur

Fig 9. Topologie en étoile étendue

0

o La topologie en anneau ou en boucle :

chaque hôte est connecté à son voisin. Le dernier

hôte se connecte au premier. Ici nous signalons que la panne d'une

station rend l'ensemble du réseau inutilisable.

Jeton

Fig 10. Topologie en boucle

0

o La topologie hiérarchisée :

similaire à une topologie en étoile étendue.

Cette topologie ne se limite pas seulement de lier les concentrateurs ou

commutateurs ensemble, mais le système est lié à un

ordinateur qui contrôle le trafic sur la topologie.

Fig 11. Topologie hiérarchisée

0

o La topologie maillée : chaque

hôte possède ses propres connexions à tous les autres

hôtes.

Fig 12. Topologie maillé

0

II.4. LA COMMUTATION

La commutationconsiste à mettre en relation de

façon temporaire deux points de connexion, créant ainsi une

liaison temporaire entre les deux terminaux connectés. L'organe de

commutation s'appelle un commutateur.

II.4.1. LE RESEAU DE

COMMUTATION

A. PRINCIPE

Les terminaux sont reliés au réseau de

commutation par une ligne d'abonné locale(courte). Plusieurs liaisons

peuvent être établies simultanément. Plusieurs terminaux

peuvent accéder au réseau de commutation par le même point

d'accès.

Les commutateurs réalisent une fonction d'aiguillageet

participent au routage des données, pour constituer des connexionsentre

les terminaux.

B. SORTES DE COMMUTATION

1. LA COMMUTATION DE CIRCUITS

Elle est issue des techniques utilisées dans les

réseaux téléphoniques (RTC). Elle se déroule en 3

phases :

o La connexion: un chemin est établi entre l'appelant

et l'appelé, par commutations successives. Les commutateurs ne

remplissent qu'une fonction d'aiguillage. Tout se passe comme s'il n'y avait

qu'une seule liaison entre les extrémités.

o Le transfert : Les données (ou la

voix) sont transmises de bout en bout sur le "circuit de données".

o Les ressources (lignes) sont attribuées en

permanence, et en volume constant, pendant toute la durée de la

communication (les "silences" sont pénalisés).

o La libération: après le transfert, les

ressources sont restituées au réseau de commutation, et sont

disponibles pour d'autres communications.

2. LA COMMUTATION DES DONNEES

Les données sont structurées en messages.Un

message est une suite logiquede données qui forment un tout (fichier,

enregistrement ...).

Un message est acheminé vers sa destination au fur et

à mesuredes commutations:

Le message délivré par A est envoyé vers

N1, où il est stocké et vérifié,

La liaison A-N1 est libérée

Il est transmis à N2, où il est stocké et

vérifié,

La liaison N1-N2 est libérée,

Le processus est itératif jusqu'à la livraison

du message à B

Ainsi, les commutateurs (ou noeuds de commutation) sont

dotés de mémoire et de capacité de traitementde

données (leur fonction va au-delà d'un simple aiguillage).

Quand un message est enregistré dans un noeud de

commutation, la liaison par laquelle il est arrivé est

libérée, et ses ressources sont disponibles pour le réseau

de commutation.

3. LA COMMUTATION DE PAQUETS

Pour palier aux inconvénients engendrés par les

messages de taille trop importante, on fragmenteles messages en paquetsde

taille moyenne.

Les paquets sont acheminés de noeud en noeud :

après avoir été vérifiés, ils sont

réexpédiés, sans attendre la totalité du

message.

4. LA COMMUTATION DE PAQUETS EN MODE NON

CONNECTE

En mode non connecté, les paquets (appelés

datagrammes) sont transmis de noeud en noeud, au fur et à mesure que la

connexion est établie, sans s'assurer que les ressources soient

disponibles de bout en bout.

Le transfert peut aboutir à un stockage temporaire des

paquets, en attendant que des ressources se libèrent.

Les paquets d'un même message, sont indépendants.

Ils peuvent suivre des chemins différents, car les algorithmes de

routage sont adaptatifs(chaque paquet subit un routage, et son parcours

dépend du trafic). Ils sont livrés dans le désordre.

Par contre, seuls les paquets erronés sont

retransmis.

5. LA COMMUTATION DE PAQUETS EN MODE CONNECTE :

CIRCUIT VIRTUEL

En mode connecté, un circuitest établi de bout

en bout, avant de transférer le message, comme pour la commutation de

circuits. Mais il s'agit bien de la commutation de paquets(le circuit est

virtuel).

Avant de transférer les paquets de données, un

paquet (appelé paquet d'appel) subit un routage adaptatif, pour

parcourir un chemin optimal.

Au fur et à mesure de son parcours, les ressources sont

réservées, et les tables de routage des noeuds traversés

sont fixées. Ainsi, tous les paquets suivants d'un

même message suivront le même chemin (appelé circuit virtuel

commutéou CVC), et sont livrés dans l'ordre d'émission.

Après le transfert des données, un paquet (de

libération) parcourt le CVC, et le ferme en restituant ses ressources.

Cette combinaison d'un routage adaptatif (pour le paquet

d'appel) et d'un routage fixe (pour les autres paquets) s'appelle un routage

semi adaptatif.

Le transfert des paquets de données est plus rapide,

car ils ne sont pas retardés par l'exécution d'un algorithme de

routage.

II.5. MODELES DE

REFERENCE

A. LE MODELE OSI

Le modèle explique la manière dont les

données transitent à travers les différentes couches vers

un autre équipement du réseau.

Le modèle OSI comporte sept couches :

Physique, Liaison de données, Réseau,Transport, Session,

Présentation et Application.

Fig 13. Modèle OSI

Chaque couche est constituée d'éléments

matériels et logiciels et offre un service à la couche

située immédiatement au-dessus d'elle. Chaque couche n d'une

machine gère la communication avec la couche n d'une autre machine en

suivant un protocole de niveau n qui est un ensemble de règles de

communication pour le service de niveau n.

B. LE MODELE TCP/IP

Le modèle TCP/IP a été conçu par

le ministère de la défense Américaine.Il a

été développé en tant que norme ouverte. Cela

voulait dire que n'importe qui pouvait l'utiliser.

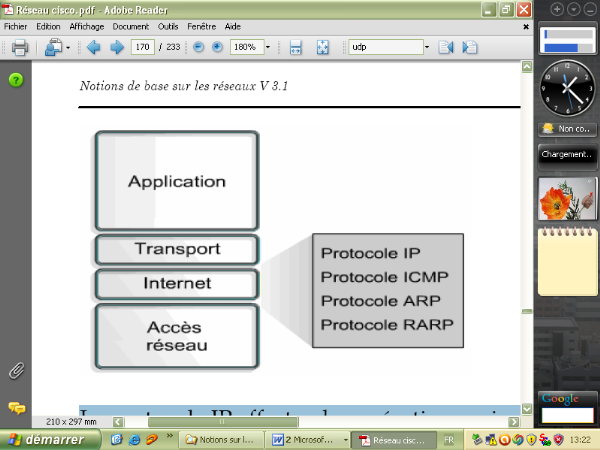

Le modèle TCP/IP comporte quatre couches : La

couche d'accès au Réseau, la couche Internet, la couche

Transport, la couche Application.

Fig 14. Modèle TCP/IP

C. CORRESPONDANCE MODELE

OSI/TCP

Les deux modèles sont les plus utilisés ;

les protocoles du modèle TCP/IP ont constitué pour

développement de l'Internet. Le modèle OSI ne permet pas de

créer des réseaux. Il est utilisé pour nous aider à

comprendre la communication dans le réseau.

o TCP/IP intègre les couches application,

présentation et session du modèle OSI dans sa couche

application.

o TCP/IP regroupe les couches physique et liaison de

données du modèle OSI dans sa couche d'accès au

réseau.

o La couche transport du protocole TCP/IP utilise le protocole

UDP, la transmission des paquets n'est pas fiable tandis qu'elle est toujours

fiable avec la couche transport du modèle OSI.

Fig 15. Correspondance Modèle OSI/TCP

LA COUCHE D'ACCES AU RESEAU

La couche d'accès au réseau permet à un

paquet IP d'établir une liaison physique avec un média

réseau. Il comprend les détails sur les technologies LAN et WAN,

ainsi que toutes les informations qui sont contenues dans la couche physique et

liaison de données du modèle OSI.

Les pilotes d'application, les cartes modem et les autres

équipements s'exécutent au niveau de la couche d'accès au

réseau. Cette dernière définit les procédures

utilisées pour communiquer avec le matériel réseau et

accéder au média de transmission. Les protocoles de modem,

à savoir les protocoles SLIP (Serial Line Internet Protocol) et PPP

(Point-to-Point Protocol) sont utilisés pour accéder au

réseau par modem.

Elle définit la connexion au média physique en

fonction de l'interface réseau et du type de matériel

utilisés.

Fig 16. Couche d'accès au réseau

LA COUCHE INTERNET

La couche Internet sélectionne le meilleur chemin pour

transférer les paquets sur le réseau. Le protocole principal de

cette couche est le protocole IP. Elle est composée de quelques

protocoles telles que : IP, ICMP, ARP et RARP.

Le protocole IP assure l'acheminement des paquets non

orienté connexion. Il ne se préoccupe pas du contenu des paquets,

mais il recherche un chemin pour les acheminer à destination.

Le protocole ICMP (Internet Control Message Protocol) offre

des fonctions de messagerie et de contrôle.

Le protocole ARP (AddressResolution Protocol) détermine

les adresses MAC pour les adresses IP connues.

Le protocole RARP (Reverse AddressResolution Protocol)

détermine l'adresse IP pour une adresse MAC connue.

Fig 17. Couche Internet

Le protocole IP :

o définit un paquet et un système

d'adressage.

o transfère des données entre la couche Internet

et la couche d'accès au réseau.

o achemine des paquets à des hôtes distants.

Le protocole IP est un protocole non fiable parce qu'il

n'envoie pas correctement les données sur le réseau, il

n'effectue aucune vérification d'erreurs et ne fournit aucun service de

correction.

LA COUCHE TRANSPORT

La couche transport fournit une connexion logique entre les

hôtes source et de destination.

Les protocoles de transport segmentent et rassemblent les

données envoyées par des applications de couche supérieure

en un même flux de données, ou connexion logique, entre les deux

points d'extrémité.

La couche transport assure une fiabilité et un

contrôle de bout en bout. TCP et UDP sont les protocoles de la couche

transport.

Les protocoles TCP et UDP segmentent les données

d'application de couche supérieure, envoient des segments d'un

équipement à un autre.

Fig 18. Couche Transport

LA COUCHE APPLICATION

La couche application est constituée d'un ensemble de

protocoles, chacun avec une spécification particulière.

FTP (File Transfer Protocol): ce protocole

est un service fiable orienté connexion qui utilise le protocole TCP

pour transférer des fichiers entre des systèmes qui le prennent

en charge. Il gère les transferts bidirectionnels des fichiers binaires

et ASCII.

TFTP (Trivial File Transfer Protocol): ce

protocole est un service non orienté connexion qui utilise le protocole

de datagramme utilisateur UDP (User Datagram Protocol). Il est utilisé

sur le routeur pour transférer des fichiers de configuration.

NFS (Network File System): est un ensemble de

protocoles pour systèmes de fichiers distribués, permettant un

accès aux fichiers d'un équipement de stockage distant, tel qu'un

disque dur, dans un réseau.

SMTP (Simple Mail Transfer Protocol): ce

protocole régit la transmission du courrier électronique sur les

réseaux informatiques et ne permet que la transmission des

données autres que du texte en clair.

Telnet: permet d'accéder à

distance à un autre ordinateur. Il permet à un utilisateur

d'ouvrir une session sur un hôte Internet et d'exécuter diverses

commandes.

SNMP (Simple Network Management Protocol):

permet de surveiller et de contrôler les équipements du

réseau. Il gère les configurations, les statistiques, les

performances et la sécurité.

DNS (Domain Name System): est utilisé

par Internet pour convertir en adresses IP les noms de domaine et leurs noeuds

de réseau annoncés publiquement.

Fig 19. Couche Application

2ème PARTIE

ETUDE PREALABLE

CHAPITRE I :

PRESENTATION DE L'ENTREPRISE

I.1. APERÇU

HISTORIQUE

A la pénétration de l'autorité coloniale

sur cette étendue qui deviendra ville Léopoldville, l'entendue

géographique de la Maison Communale de Bandalungwa était

occupée par la population Teke dont Lingwala était le prestigieux

chef. Son autorité s'étendait sur les communes de Bandalungwa,

Kasa-Vubu, Ngiri-Ngiri, selembao, une partie des communes de Kinshasa et

Ngaliema.

Un lac intérieur, actuellement encore perceptible

baignait les alentours des villages sous l'autorité du chef Lingwala. Un

sujet Belge, voulant connaître le nom de ce lac, interrogea un autochtone

qui lui répondit : « Banabalingwala ». Si

la signification exacte de cette expression est : « Les enfants

de Lingwala » aux yeux et oreilles du fameux Belge a

régné une incompréhension en estimant que le nègre

voulait dire : « le lac de Lingwala » vu la

réponse du noir, sûrement il croyait que le Belge voulait savoir

qui étaient des gens qu'il voyait se baigner dans ce lac.

Toutefois, suite aux difficultés de communication entre

l'occupant Belge et le sujet Teke, le sujet Belge estima avoir entendue :

« Bandalungwa ». C'est donc de ce dialogue

d'incompréhension comparable au dialogue des sourds que va naître

le nom que la commune BANDALUNGWA.

En 1957, la Maison communale de Bandalungwa ne comptait que

trois quartiers, à savoir :

ü Mawa : Actuel Adoula ;

ü Max horn : Actuel Bisengo ;

ü Synkin : Actuel quartier Makelele

Deux années plus tard, soit en 1959, deux autres

nouveaux quartiers se créaient notamment les quartiers : Lumumba et

Lingwala.

Pendant la même période, le quartier Adoula

contracte une nouvelle configuration dont l'expansion l'a amené aux

limites actuelles. Après l'accession de notre pays à la

souveraineté nationale et internationale dans les années 1960

(Après 1960), les quartiers Kani (Actuel Kasa-Vubu) et Lubudi s'ajoute

pour en faire 7 (sept) recouvrant complètement la partie civile de la

commune de Bandalungwa. Le camp Lieutenant ColonelKokolo dont la

création remonte à l'époque de la force publique occupe la

partie de cette prestigieuse commune comme huitième (8) quartier.

I.2. SITUATION

GEOGRAPHIQUE

Le siège des institutions de la commune de Bandalungwa

se trouve au sein de la Maison communale situé au numéro 389/A de

l'avenue Ango-Ango, dans le quartier Adoula. L'adresse postale est le

numéro 18400, Kinshasa XIII, ville Kinshasa, République

Démocratique du Congo.

I.3. INFRASTRUCTURES

La Maison Communale de Bandalungwa est constitué d'un

bâtiment qui comprend deux niveaux d'étage :

Dans ce bâtiment regorgeant deux niveaux d'étage

sont logés :

- 25 bureaux actifs pour les agents et cadres de la

Maison Communale de Bandalungwa ;

- Une salle de réunion.

Ses missions

Les missions fondamentaux de la Maison Communale de

Bandalungwa est reposé sur la réalisation du bien n'être du

citoyen ainsi que l'ensemble de travail qui concours à la

réalisation de ses objectifs.

I.4. PRESENTATION DES

MOYENS

a. Moyens humains

La Maison Communale de

Bandalungwa utilise dans son sein un personnel dont les qualifications sont

vraiment moins compétitives etleurs âges varient dans une

fourchette de 27 et 68 ans.

Tableau statistique des

niveaux d'études des techniciens

|

Nombre

|

Qualification

|

|

6

|

D4

|

|

21

|

D6

|

|

33

|

Diplômé

|

|

15

|

Gradué

|

|

7

|

Licencié

|

Tableau 5. Tableau pour niveau d'étude.

b. Moyens matériels

1. Les ordinateurs

|

2

|

3

|

|

MARQUE

|

COMPAC

|

DELL

|

|

Processeur

|

Intel II

|

Intel IV

|

|

Vitesse processeur

|

333MHZ

|

825MHZ

|

|

Moniteur

|

SVGA 14'

|

SVGA14'

|

|

Lecteur CD

|

52X

|

52X

|

|

Disque dur

|

660

|

10Go

|

|

Connecteur

|

RJ-45

|

RJ-45

|

|

Système d'exploitation

|

Windows XP

|

Windows XP

|

Tableau 6. Tableau pour caractéristique

ordinateur.

2. Imprimante HP Laser 1018 Noir et blanc : 2

3. Photocopieuse RICONFT 4515 : 1

4. Stabilisateur 1000 Watts : 2

Nous avons pris notre temps aussi pour voir dans chaque

service ou bureau les matériels utilisés, il s'agit

notamment :

2. Mobilier

|

N°

|

DESIGNATION

|

QUANTITE

|

|

1

|

Table métallique

|

12

|

|

3

|

Chaise métallique

|

21

|

|

4

|

Armoires métallique

|

7

|

|

5

|

Table en bois

|

63

|

|

6

|

Chaise en bois

|

54

|

|

7

|

Armoire en bois

|

7

|

|

8

|

Etagère en bois

|

25

|

|

9

|

Chaises plastiques

|

120

|

|

10

|

Chaises fauteuils

|

4

|

|

11

|

Ventilateurs

|

6

|

|

12

|

Plafonnier

|

4

|

|

13

|

Climatiseurs

|

2

|

|

14

|

Tabourets en bois

|

12

|

|

15

|

Agrafeuse

|

25

|

|

16

|

Photocopieuse

|

1

|

|

17

|

Pendule

|

2

|

|

18

|

Perforateur

|

25

|

|

19

|

Ordinateur

|

5

|

|

20

|

Machine à écrire

|

3

|

|

21

|

Stabilisateur

|

2

|

|

22

|

Poste TV en couleur 17'

|

1

|

Tableau 7. Tableau pour mobilier.

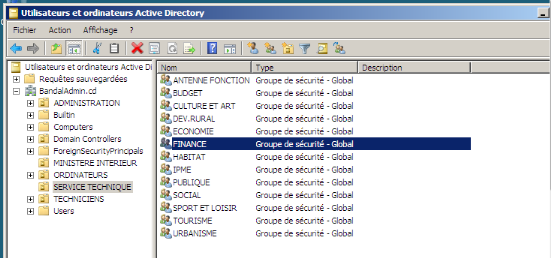

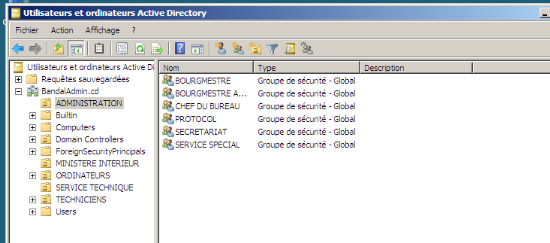

BOURGMESTRE

PROTOCOLE

BOURGMESTRE ADJOINT

SERVICE SPECIAL

CHEF DU BUREAU

SECRETARIAT COMMUNAL

SERVICES TECHNIQUES

ECONOMIE

TOURISME

URBANISME

HABITAT

IPME

FINANCES

BUDGET

DEVELOPPEMENT RURAL

SOCIAL

CULTURE ET ART

SPORT ET LOISIR

ANTENNE FONCTION

PUBLIQUE

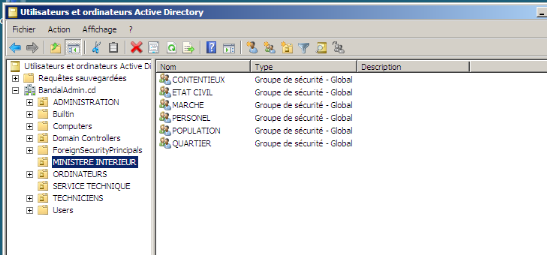

SERVICES DU MINISTERE DE L'INTERIEUR

PERSONNEL

CONTENTIEUX

ETAT-CIVIL

POPULATION

QUARTIER

MARCHE

0I.5. ORGANIGRAMME DE LA

MAISON COMMUNALE DE BANDALUNGWA11(*)

Fig 20. Organigramme de la Commune

I.5.1. DESCRIPTION DES

POSTES

Tél que décrit dans l'organigramme ci-dessus, la

Maison Communale de Bandalungwa entité politico-administrative

dépend hiérarchiquement de l'Hôtel de Ville de Kinshasa.

Elle est animée et organisée de la manière

suivante :

a. Bourgmestre

- Il est le représentant du Gouvernement dans sa

juridiction, il a la lourde charge d'assurer le bon fonctionnement et la bonne

gestion de sa commune ;

- Il est également chargé de veiller à la

bonne exécution des lois et règlements sans oublier les

décisions de la hiérarchie, de même qu'il le fera pour le

maintien de l'ordre public tout en assurant la sécurité des

personnes et de leurs biens ;

- Le Bourgmestre est officier de l'Etat civil et de la police

judiciaire à compétence générale ;

- Il est aussi le coordonnateur principal de toutes les

activités dans la commune.

b. Bourgmestre adjoint

- Il remplace le titulaire en cas d'empêchement

(maladie, décès, réunion, etc) ;

- Le Bourgmestre Adjoint en tant que gestionnaire des

crédits, autorise les dépenses et défend

collégialement le budget de la commune avec les autres membres de la

commission budgétaire.

c. Le chef de Bureau

- Il est la troisième personnalité après

le Bourgmestre et son Adjoint ;

- Techniquement, il est le numéro un de

l'administration pour la simple raison qu'il coordonne tous les services

administratifs ;

- Il lui revient une responsabilité d'ouvrir une action

disciplinaire et de proposer une peine appropriée à

l'autorité municipale en cas de manquement grave ou d'une faute

administrative dans le chef d'un agent.

d. Le Secrétaire Administratif

- Il constitue la plate-forme tournante, un carrefour de

l'administration dans ce sens qu'il réceptionne, enregistre, soumet

à l'autorité, toutes les correspondances reçues et garde

les archives ;

- Il rédige les rapports journalièrement sur

tous les plans (sécuritaire, politique, économique,

administratif,...) de la commune sur base des éléments qui lui

fournissent les quartiers et les services de sécurité.

Les services techniques ainsi que le service du

Ministère de l'intérieur reposent sur des bases légales,

à ce titre nous signalons que chaque service ou bureau de la Maison

Communale de Bandalungwa est constitué d'un chef de service, d'un chef

de service-adjoint ainsi qu'un secrétaire. C'est-à-dire que dans

chaque service ou bureau nous retrouvons trois agents.

PROT

SER. SP

CH. BUR

SEC. COM

TOUR

URB

HAB

IPME

DEV. R

SOC

CUL. A.

SP. L.

AN. FONC.

PUBL

BOURG

BOURG/A

ECO

FIN

BDG

SOC

CUL. A.

SP. L.

AN. FONC.

PUBL

PUBL

1

5

6

7

23

22

21

20

19

18

17

16

15

14

13

12

11

10

9

8

2

3

4

0I.6. DIAGRAMME DE

CONTEXTE

Fig 21.Diagramme de contexte

LEGENDE

BOURGM : Bourgmestre

BOURGM/A : Bourgmestre Adjoint

PROT : Protocole

SER.SP : Service Spécial

CH.BUR : Chef du Bureau

SEC.COM : Secrétariat Communal

SER.TECH : Service Technique

ECO : Economie

TOUR : Tourisme

URB : Urbanisme

HAB : Habitat

IPME : Petite et Moyennes Entreprises

FIN : Finances

BDG : Budget

DEV.R : Développement Rural

SOC : Social

CUL.A : Culture et Art

SP.L : Sport et Loisir

AN.FONC : Antenne Fonction

PUBL : Publique

SER.MIN.INT : Service du Ministère de

l'Intérieur

PERS : Personne

CONT : Contentieux

ET.CIV : Etat Civil

POP : Population

QUAR : Quartier

MAR : Marche

1. Le bourgmestre adjoint fait rapport au bourgmestre

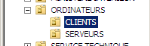

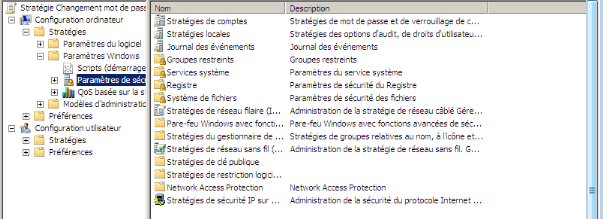

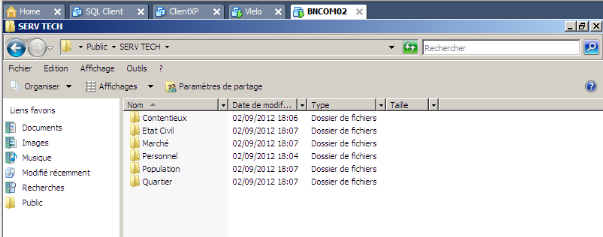

titulaire