I.5. LE GPO (STRATEGIES DE

GROUPE) ; L'HISTORIQUE ET IMPORTANCE

Avant d'aborder l'historique, placer quelques lignes sur

l'importance des stratégies des groupes, ceux-ci nous aidera bien

à relater les étapes qu'a parcourues cette technologie à

travers les divers systèmes d'exploitation de la société

mise en cause dans ce projet.

Comme il s'agit bien d'une machine à gérer,

précisons le bien que toute machine sur laquelle le système

d'exploitation installé est de la famille Microsoft ;

possède comme point stratégique en termes de gestion : Le

poste de travail, le Registre, le Gestionnaire d'ordinateur ainsi que le

Panneau de configuration.

Voyant ces points clés, la notion du réseau

informatique prônant la mise en place des machines partageant un

ensemble des ressources, nous conduit plus loin à la diversité

architecturale en précisant qu'un ensemble d'ordinateur est

définit selon le sens dont la prise de décision est mise en

place.

De cela, est venue la différence entre un réseau

Poste à Poste et Client Serveur.

Recevez donc nos excuses parce que les détails

profondes sur la différence entre ces deux architectures sont

déjà mentionné ci-haut et à ce point nous aimerons

préciser que certes, est la thèse concluant que la gestion est

centralisée dans un environnement Client-Serveur et, veuillez donc

savoir que cette gestion ne se limite seulement pas à ordonner les

trafiques d'accès aux objets partagés mais aussi à savoir

comment voter une décision sur le Poste du Travail, le Panneau de

configuration, le Registre et le Gestionnaire d'ordinateur de chaque poste

appartenant dans le Domaine.

Dans le même ordre d'idée, la différence

entre une permission et un droit clarifie et met au point l'écart entre

l'accès aux partages et les lois votées dans le Contrôleur

du Domaine à l'aide des stratégies de groupes.

Pour conclure cet alinéa, nous tiendrons à

informer que les stratégies des groupes est la technologie mis en place

par Microsoft afin de permettre aux administrateurs de régler les

décisions sur le comportement fonctionnel de chaque poste membre du

Domaine à partit du point central dit Contrôleur du Domaine. Cela

se fait en deux étapes : la conception (implémentation)

ainsi la mise en oeuvre (déploiement).

Revenons sur l'historique de cette technologie de

stratégie de groupe.Cette phase ne peut pas être passée

sans avoir connu la visite de l'historique des systèmes d'exploitation

qu'a lancé la société Microsoft. En citant nous

avons : le Windows 9.0 , le Windows 1998, Le Windows NT, le Windows

2000, le Windows 2003, le Windows 2007 dit Vista ainsi que le Windows 2010 dit

Seven.

Au lieu de parcourir toute l'historique des alleux des

stratégies de groupe, il serait bénéfique de nous

concentrer sur la technologie et les définitions qu'avaient les

ancêtres des objets stratégies des groupes, dit en anglais (Group

Policy Object - GPO en sigle).

En termes d'historique, commençons par le

système Windows NT avec les Stratégies systèmes. L'usage

des stratégies systèmes était donc une méthode

puissante pendant ces années, mais certainement, il y avait

d'énormes limitations et difficultés concernant certaines

réalisations.

Seulement par rapport à elle-même, nous venons

signaler que les stratégies système n'avaient la même

étendue opérationnelle de configuration que l'actuel objet

stratégie des groupes. Celles-ci se concentraient seulement sur les

lignes du Registre.

Bien que cela, les administrateurs ont bien accepté

cette bénéfice mais après ils se sont rendu compte que les

difficultés sur l'impossibilité de contrôler plusieurs

entrées du Registre, à propos de l'extension, les

stratégies systèmes utilisaient le ADMmais les administrateurs

éprouvaient des difficultés énormes pour personnaliser un

modèle d'extension bien que cela se faisait cas même,

l'actualisation manuelle des paramètres du Registre sur place à

l'aide de l'outil RegEdit.exe ou RegEdit32.exe

Microsoft actualisant et innovant plusieurs avantages dans

chaque version du système d'exploitation lancé sur le

marché, le besoin de Contrôler plusieurs points à partir du

point central (du Contrôleur) a enfin prouvé la limitation de la

technologie des stratégies systèmes. Cela est la raison

d'utilisation des objets stratégies des groupes - GPO - à partir

de la version Windows 2000 professionnelle.

Par soucis d'étaler l'historique de stratégies

de gestion Microsoft, les quelques lignes tracées ci-haut sauront jusque

là assumer la charge nécessaire que peut vouloir les lecteurs et

praticiens de cette stratégie Microsoft.

Comme rafraichissant, bon est de signaler que depuis la

version 2000 professionnelle de Windows, les versions suivantes n'utilisent

plus la méthode de stratégies systèmes grâce

à ces imperfections pour la gestion au profit de la technologie des

stratégies de groupe.

Ainsi, appartenant à la famille, Windows serveur, dans

l'objectif d'assurer le rôle d'un bon Contrôleur du Domaine, cette

technologie est utilisée dans la même longueur d'onde qu'exige son

idéal depuis son invention.

Et ici, dans notre projet, du fait que les objets

stratégies des groupes facilite la prise des décisions sur les

comportements d'un poste à distance, nous avons souhaité comparer

en premier et la composition d'un objet stratégie des groupes, et les

paramètres à être influencés et même

configurable dans les stations locaux, et les même stratégies

concernant le contrôleur comme machine à part entière.

Avant tout, un pas de remind dans notre problématique

nous aidera à bien agencer notre objectif sur la sécurisation de

cet environnement cher à la Maison Communale de Bandalungwa.

De l'exposition du problème à la

compréhension technique de notre coté, nous allons donc conclure

que les points soulevés cadrent avec :

§ La mise en place d'un système aidant à la

centralisation des données ;

§ La mise en place d'un système pouvant

catégoriser et distinguer les différents accès en tenant

compte des personnes existant dans l'environnement et

§ La mise en place d'un système devant fournir une

solution au problème de perte de temps observé pour

accéder aux informations et cela, conduit les décideurs des

mesures directives de l'institution.

En toute franchise, le point a sûrement était

soulevé en cette manière du coté utilisateurs en place, et

sous l'oeil de l'homme de métier, nous avons conclu que l'environnement

a grandement besoin d'être informatisé et automatisé.Les

machines y seront placées mais l'automatisation est une affaire des

professionnels.

Professionnellement, bien que, est une bonne solution, la

technologie de placer les machines dans chaque bureau pour afin forcer le

système de conserver les informations dans des supports en dur de

céder au système de conservation électronique, les

précisions sur comment seront ouvertes les machines, leur délai

de connexion en cas d'appartenance et ouverture d'une session au Domaine, le

verrouillage, l'expiration d'un compte et de son mot de passe ainsi que la mise

en place des restrictions sur les entrées et sortis des trafiques

réseaux d'une machine à une autres, constitueront donc notre

premier pas pour saluer cette mise en oeuvre du présent projet.

A. Délai de connexion, verrouillages des

comptes et expiration des mots de passes

Selon le sens général de notre projet, l'esprit

client-serveur visant à permettre chaque utilisateur d'ouvrir leurs

sessions dans le Domaine en utilisant les machines déjà jointes

dans celui-ci ; ces utilisateurs peuvent comme localement avoir

bénéficier des heures de connexion, d'un bon nombre des minutages

paramétrés afin d'amener la machine en veille après un

bon bout de temps et l'expiration pas seulement des mot de passe de chaque

utilisateurs mais aussi de leurs comptes leur permettant de travailler dans le

Domaine et en bénéficier les atouts.

Par rapport à l'aspect avantages - solutions, ces

avantages cités au paragraphe précédent fournissent les

solutions à nos préoccupations (difficultés)

avouées et exposées par les agents de l'institution cible de

notre projet en ces termes :

§ Le verrouillage des comptes

ouverts dans le domaine sera exécuté 60 secondes après que

l'utilisateur ait laissé la machine inactive. Ceci, seulement pour

réduire le pourcentage de risque d'accès inattendu pendant le

déplacement brisque de l'utilisateur ;

§ Le délai de connexion,

est une solution aidant à limiter les heures de connexion d'un agent et,

en rapport avec notre projet, cette stratégie sera

exécutée afin d'assurer le shift. Dire donc, les agents

étant programmés de travailler les avant midi de n'être pas

capable d'ouvrir leurs sessions après les heures du travail et cela vice

versa.Les jours de connexion est aussi considéré dans cet

alinéa ;

§ L'expiration du mot passe et de la

session d'un agent cadre avec et de la diminution des risques sur

les espions cherchant à copier un mot de passe d'un interne à

force de le garder pendant beaucoup de temps puis, pour une session, il suffit

de mettre en place un moyen permettant le contrôle des stagiaires et

autres travailleurs passagers dans l'entreprise de telle manière que

dépassé le délai, leurs sessions s'expire et ils ne

sauront pas travailler.

Nous proposons donc deux semaine comme durée d'un mot

de passe datant du jour où l'utilisateur le change lors de sa

première connexion. Le délai d'expiration des sessions

dépendra du temps que passera la personne ou l'équipe

visiteuse.

Nota :Dans cet ordre d'idée,

nous avons aussi proposé une mesure stricte contrôlant les agents

sur leur nombre de tentative de connexion en cas d'un mot de passe ou nom de la

session erronée. Mais l'entreprise selon les principes administratifs,

par le biais des décideurs, saura communiquer à l'administrateur

toutes les mesures à prendre concernant le temps à configurer

dans le GPO pour les passagers et visiteurs.

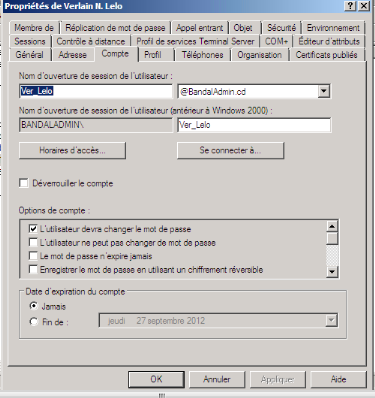

Concernant les normes à suivre sur la

création des sessions (comptes d'utilisateurs), celui-ci est la loi

imposée ; pour chaque utilisateur, les trois premières

lettres de son prénom, suivi d'un caractère spécial (sous

tiret) et le nom complet de la famille. En exemple, pour l'utilisateur

VerlainLeloNzita, le nom d'ouverture de session sera

« Ver_Lelo ».

En plus de cela, il est certes de signaler que les mots de

passe seront complexes, les caractères spéciaux, les

caractères majuscules, les minuscules ainsi que les chiffres.

B. La Configuration du

Pare feu

En restant sur les merveilles des stratégies des

groupes Windows, le pare feu Windows est aussi configurable, sous tout angle de

permission comme peut bien le permettre la configuration locale.

Nous avons voulu opter pour la branche par le fait d'avoir

compris que le pare feu Microsoft de soit Windows serveur 2008 que Vista ou

Seven permet une protection locale du réseau face aux attaques venant du

périmètre du réseau et aussi des attaques venant de

l'intérieur. Entre les machines du même réseau.

Allant plus loin, le pare feu Windows propose une

sécurité sur la connexion sur base de la sécurité

IP dite « IPSec » aidant à configurer la protection

des données réseau grâce au vote des loi sur

l'authentification, la vérification intégrée ou le

cryptage pendant toute la vie de cette échange inter machine.

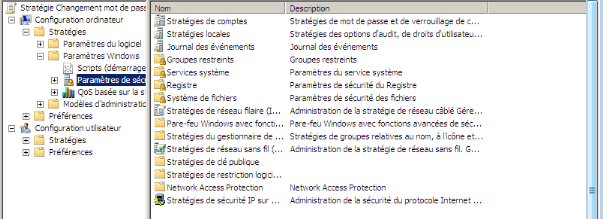

COMPARAISON DES PARAMETRES

Ces deux figures nous amènent seulement sur une base de

réflexion ; c'est-à-dire, les lignes que nous nous sommes

décidés de placer comme structures afin de gérer les

choses dans cet environnement automatisé, mais localement, nous le

configurons à travers le panneau de configuration\ Outils

d'administration \Stratégies de sécurité locale.

Pour autant, dans le grand monde, c'est-à-dire pour

l'implémentation, la configuration n'est pas locale mais du Domaine.

Dans le Domaine, voici la manière de le réaliser

et indiquer à ces stratégies l'endroit où elles seront

mises en exécution.

Démarrer \ Outils d'administration \ Gestion des

stratégies de groupes est le chemin amenant à la création

des stratégies dans un point central et le lier aux emplacements

divers.

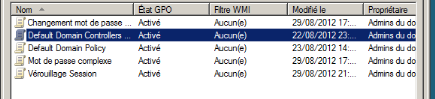

Nous avons développé la racine de la foret

jusqu'à retrouver la maison où les stratégies de groupes

sont crées. Ici dans notre produit, il s'agit de « Objets de

stratégies des groupe ».

Objets de stratégies de groupes est le point centrale

stockant les objets hébergeant les décisions.

Deux stratégies par défaut y sont

présentes ; puis, créons lenotre.

Nous venons donc de créer trois stratégies pour

la mise en place des mesures décidées pour la sécurisation

des mouvements internes.Du moins, en termes d'information, nous aimerons

porter à la connaissance de tous que tout au long de ce processus, la

précision utilisateur ou ordinateur sauront nous aider à bien

cibler nos objets dans la base Active Directory.

1. Heure et machines de

connexion.

Cette stratégie fait exception par rapport aux autres

du fait celle-ci se fait configurer dès par les propriétés

d'un objet de la base. Et, se basant sur l'aspect Ordinateur ou

Utilisateur ; cette stratégie tient en compte les deux au

même moment.

La création des comptes d'ordinateur et utilisateur

bien que pas classé dans les phases précédentes, ici nous

nous servirons d'un compte utilisateur ver_Lelo afin de

pouvoir démontrer combien les propriétés d'un objet

utilisateur propose la configuration des stratégies des heures et

machine de connexion.

Sur la boite, à gauche comme à droite, les deux

boutons ; Horaire d'accès et Se connecter nous permettent de

placer notre mesure sur le contrôle en termes d'heures de connexion et

sur quelles machines est ce que ces utilisateurs auront ou pas droit de se

connecter.

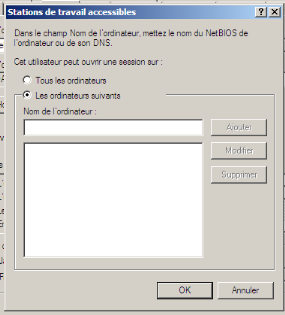

Selon la réalité du terrain, tous les comptes

d'utilisateurs n'auront droit qu'à se connecter à leur machines

respectueuses sur leurs services. Mais à retenir est que les machines

sont sélectionnées par rapport à leurs noms, -

critère retenue pour reconnaître les services -.

Sur la première boite, ce n'est qu'un

échantillon faisant preuve d'une stratégie collée à

un utilisateur lui permettant de n'avoir qu'accès tous les jours

ouvrables de 6 heure à 17 heures 59 minutes, et pas de connexion le

Weekend.

Et sur la deuxième, les chances sont donc ouvertes pour

que nous puissions lister les machines accessibles par nos utilisateurs.

2. Durée de vie

Maximale du Mot de passe

Celle-ci fait parti d'objets créés à

l'aide de GPMC, Group Policy Management Console, en français la Console

de la Gestion des Stratégies des Groupes ; dans celui-ci, nous

allons mettre en place les normes que chaque compte d'utilisateur suivra afin

d'avoir l'accès - nous voulons dire ce que nous allons opter de

notre coté comme administrateur pour créer des comptes

d'utilisateurs -.

Microsoft nous propose donc deux possibilités, mais le

nécessaire c'est qu'il s'agit d'utilisateur dans ce contexte.Bien qu'il

s'agisse d'utilisateurs, nous vous informerons que ces utilisateurs ouvriront

leurs sessions dans des ordinateurs bien précis et le cas

échéant leurs machines respectives ; raison qui fera

à ce que nous puissions développer le node Configuration

Ordinateur pour les paramètres Utilisateurs.

Dans la Configuration Ordinateur, ouvrons Stratégies

puis Paramètres Windows et afin Paramètres de

sécurité. De là notre sujet s'est fait déjà

affiché à droite comme « Stratégies de

compte » ; dit on l'ensemble des lois à suivre par les

comptes qui seront ouverts.

Jusque là, à signaler est que ce dossier

stratégie de mot de passe nous propose dans les 6 lignes, toute la

solution pour les préoccupations énumérées

là haut. Dans ce sens, dès lors, aucune stratégie n'est

personnalisée, dire aussi non définie.

Pour la configuration, il suffit de double cliquer sur une

ligne et en modifier les valeurs.

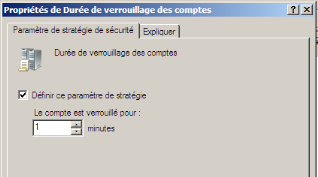

Près à configurer selon nos jugements, la boite

propriétés de Durée de vie maximale de mot de passe permet

cela si et seulement si la case Définir ce paramètre de

stratégie.

Et notre définition sécuritaire est la

suivante :

C'est à dire tous les 14 jours, les utilisateurs seront

obligés de changer leurs mots de passe parce que ces derniers expireront

et seront inutilisables.

N.B : Dans un seul objet voté,

comme celui configuré ici, nous pouvons paramétrer plusieurs

stratégies mais dû aux travaux de maintenance future, cela n'est

pas conseillé. Seulement parce que tout élément

soupçonné d'origine d'un problème doit être pris en

charge en termes d'un seul effet.

Raison pour laquelle les trois éléments sont

créés séparément.

3. Mot de passe

Complexe

En dépendance de la précédente, tous

les 14 jours après, lorsque les utilisateurs seront obligés de

changer leurs mots de passe ; la question est seule de savoir sous quelle

format seront ces mots de passe ?

Le format sera sans doute très complexe ;

c'est-à-dire dans le mot de passe, ils seront obligés

d'introduire les lettres majuscules, les caractères minuscules, les

chiffres ainsi que les caractères spéciaux (&, »,@

et autres).

Avec le deuxième objet de la liste

générale, la complexité de mots de passe vient

d'être configurée.

4. Verrouillage des

comptes

Pour des raisons très sécuritaires, il a

été décidé que toute session ouverte dans

l'ensemble du domaine, c'est-à-dire sur n'importe quelle machine, doit

être verrouillée 60 secondes après que l'utilisateur la

laisse inactive.

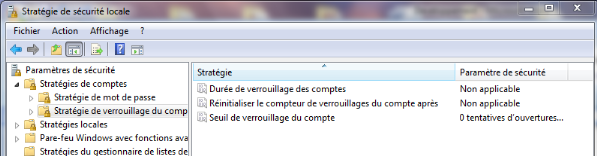

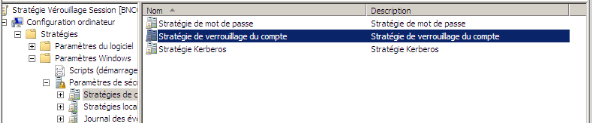

En développant l'objet verrouillage des comptes, dans

le noeud Configuration Ordinateur\ Stratégies\ Paramètre Windows

puis stratégie de compte, la ligne Stratégie de Verrouillage de

compte nous facilite la tache pour la configuration.

En double cliquant la ligne, nous avons :

Avec les trois éléments trouvés, nous

définirons sous le verrouillage des sessions les aspects comme les

minutages d'inactivité ainsi que le seuil de verrouillage de compte qui

traduit le nombre de fois qu'un utilisateur doit rater la connexion sous

prétexte des fausses informations d'ouverture de la dite session.

De gauche à droite, le minutage d'inactivité

est réglé à 1 minute et le nombre de fois que tout

utilisateur est permit de rater la connexion est de 3 fois ; la

quatrième fois entrainera au verrouillage de la session.

Les trois objets votés étant donc activés

et configurés, la phase suivante dans la logique Microsoft est la

liaison aux endroits appropriés. Or, jusque là les

stratégies votées ici concernent tout utilisateur du

domaine ; c'est-à-dire le niveau de liaison est du Domaine.

Dans la même boite, sur la partie supérieure

Microsoft nous permet de choisir l'endroit où lier notre objet. Ainsi

dit, nous ciblerons le Domaine BandalAdmin.cd et en y cliquant droit, le menu

nous propose 13 commandes mais nous allons porter notre intérêt

sur la deuxième : « Lier un objet de stratégie de

groupe existant ».

Cette ligne nous produira la boite suivante :

C'est sur ce point que nous pouvons alors nous frotter les

mains et confirmer après avoir sélectionné les trois

objets sur la liste en appuyant sur la touche Ctrl et cliquant sur le boutons

Ok que toutes nos configurations sont déployées dans l'ensemble

du domaine.

Remarque :

Les stratégies de groupe ne marchent pas comme des

paramètres directs aux applications lesquels une fois

personnalisés, les effets entrent en action.

Pour celles-ci, les aspects ordinateur et utilisateur ont

à chacun un caprice avant d'être prise en charge par

l'élément concerné et du coté serveur, celles ci

peuvent être brutalisées ou forcées.

Voilà alors l'importance pour nous d'utiliser la

commande « Gpupdate.exe » ; qui signifie mettre

à jour la stratégie de groupe au lieu d'attendre 90 minutes pour

les utilisateurs et 120 minutes pour les ordinateurs. Cette commande sera

accompagnée de \ force pour forcer l'application des toutes les lignes

paramétrées dans l'objet.

Nota :

Selon le vrai sens de la sécurité, nous

pouvons dire que le vrai moyen d'assurer une bonne sécurité c'est

de placer les stratégies et les surveiller afin de pouvoir s'assurer que

les configurations marchent comme prévues.De cela, il est important pour

nous de signaler que dans ce projet, qu'il s'agisse des stratégies de

verrouillage des comptes, de changement de mot de passe ou tout autre, la mise

en place des cameras pour confirmer l'application des paramètres mis en

place est à considérer avec toute

sérénité.

Selon la considération Microsoft, l'application des

mesures de surveillance sur les décisions prises est appelée

« Audit ».

De ce fait, pour marcher derrière nos

configurations, les lignes suivantes sont prises en charges :

§ La surveillance des accès sur le serveur de

fichier s ;

§ La surveillance des accès sur l'ensemble du

Domaine ;

§ La surveillance des trafics dans l'ensemble

d'échanges effectués dans le réseau.

a. LA SURVEILLANCE DES

ACCES SUR LE SERVEUR DES FICHIERS

Dans la logique des choses, il existe une

réalité obligeant les partages disponibles dans le serveur des

fichiers d'être publiés dans Active Directory afin de permettre au

Contrôleur de Domaine d'appliquer les contrôles d'accès sur

base des niveaux nécessaires à chaque utilisateur.

Bien que cela, il est aussi important de préciser que

la machine contenant les partages peut bien être membre du Domaine mais

ne publiant aucun des ses partages.A ce moment, nous parlerons d'un

environnement Stand Alone.

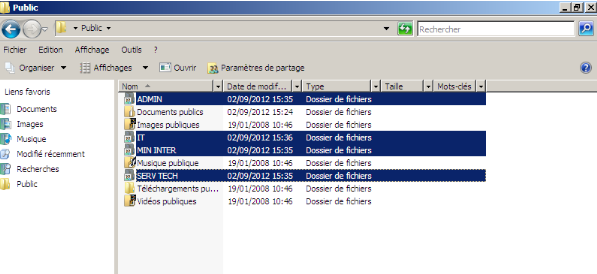

Le Serveur ayant pour nom BNCOM02 est promu serveur des

fichiers avec comme structure :

Pour des raisons encore plus professionnelles, nous tiendrons

à signaler que la structure ici présentée n'est qu'une

maquette et est prise ainsi par carence des matériels didactiques.

Nous avons donc une structure présentant l'ossature

organisationnelle de notre société ; relative aux

départements présents dans l'administration.

Plus loin, sur le point de précision pour les

permissions granulaires sur les dossiers à accéder au niveau de

chaque service, le contenu de chaque dossier administratif présentera

exactement la même forme décidée dans l'organigramme de

notre société.

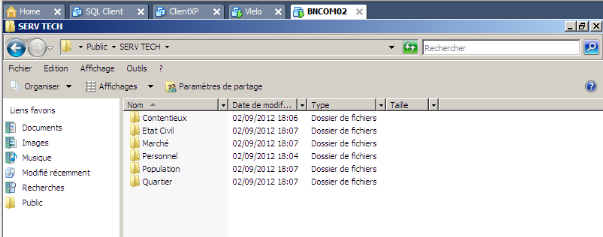

Du coté du Service Technique, nous aurons les dossiers

comme : Economie, Tourisme, Urbanisme, Habitat, IPME, Budget et autres.

Bref, les images suivantes présentent le contenu de

chaque Dossier.

Comme le dit bien la stratégie, les partages du serveur

ne sont pas publiés mais l'authentification dans toutes les machines est

assurée par Active Directory par le fait que toutes sont jointes au

Domaine.

En termes de sécurité, les permissions et de

partage que NTFS sont donc configurées au niveau local et

déjà, nous signalons que les sélections seront

portées au deuxième rang par rapport aux objets

créés dans l'annuaire ; c'est-à-dire, les objets de

sécurité comme le groupe d'utilisateurs.

Pour permettre aux agents du service Contentieux de

département Service technique d'avoir accès aux dossiers

Contentieux du Serveur BNCOM02, nous sélectionnerons donc le groupe en

question lors de l'application de la sécurité appliqué au

dossier localement en ce sens ;

La zone sélectionner le type de cet objet prouve bien

que les objets viennent du Contrôleur de Domaine. Et comme le groupe

existe, les permissions seront appliquées de cette

façon :

A partir de ce cobaille, nous ne présentons que les

généralités ; c'est dire chaque service ne

bénéficiera pas des droits de supprimer ni les dossiers non plus

les sous dossiers et aucun utilisateurs n'aura le droit du contrôle total

sur les partages.

Et pour surveiller chaque action dans l'ensemble des partages,

une stratégie d'audit sera votée et activée dans les

propriétés de chaque dossier.

Le chemin Démarrer\Outils d'administration\

Stratégie de sécurité locale\Stratégies locales\

Stratégie d'audit propose neuf possibilités pour surveiller. Mais

sur base de notre sujet, le concerné est le troisième de la liste

et une fois double cliquer, les paramètres seront définis comme

suite :

C'est-à-dire, permettre à ce que Windows

surveille les mouvements d'accès aux objets partagés et cela

prendre en charge tous ; et les échecs que les réussites -

tous celui qui n'a pas droit au dossier peut tenter l'ouvrir et comme Windows

refusera, cette action sera prise en charge ou, les objets permis gagnerons

bien sur les accès aisément bien en permettant Windows de marquer

cette action de même -.

Une fois faite, Microsoft oblige trois opérations sur

cette action à savoir :

§ L'activation de la stratégie d'audit ;

§ L'attribution des droits utilisateurs et

§ L'ouverture du compteur d'audit pour le journal

d'événement.

Il ne reste que l'ouverture du compteur d'audit pour le

journal afin de mettre un point sur cet aspect de sécurité aux

dossiers partagés.

Les deux précédentes boites nous donnent la

possibilité de créer les caméras et surveiller les

mouvements que tout utilisateur effectuera sur les partages.

b. LA SURVEILLANCE DE

L'ACCES SUR L'ENSEMBLE DU DOMAINE

Ici, il est seulement question de surveiller toutes les lois

votées dans l'ensemble du Domaine sur les heures et machines de

connexion.

Selon le fait, Microsoft permet la surveillance sur les

accès dans le Domaine à travers le contrôleur du

domaine ; c'est-à-dire, voter les stratégies d'audit dans le

contrôleur du Domaine afin de contrôler tout mouvement d'ouverture

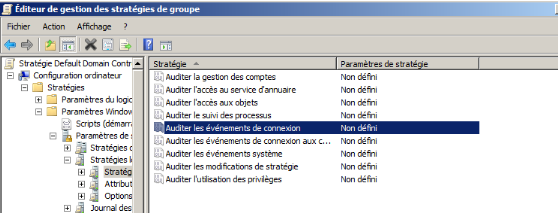

des sessions sur n'importe quelle machine du Domaine.Cette stratégie est

à activer dans les paramètres par défaut du

Contrôleur du Domaine

Le chemin Clique droit sur la stratégie et modifier, la

stratégie d'ordinateur\Stratégie paramètres

Windows\Paramètres de sécurité \Stratégie de

sécurité locale Stratégie d'audit nous donne aussi neuf

lignes.

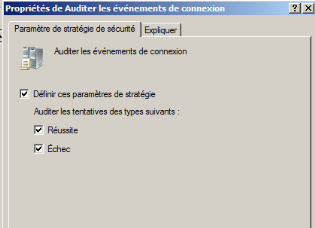

C'est au niveau de cette ligne marquée que la

stratégie de surveillance sur toutes les connexions dans l'ensemble du

Domaine. Cela, et les réussites que les échecs.

|