REPUBLIQUE DEMOCRATIQUE DU CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

INSTITUT SUPERIEUR DE COMMERCE LE LA GOMBE

I.S.C

B.P. 16596

SECTION : INFORMATIQUE DE GESTION

CYCLE DE LICENCE

« ETUDE POUR LA MISE EN PLACE D'UN

SYSTEME DE PAIEMENT ELECTRONIQUE DANS UNE INSTITUTION

FINANCIERE »

Cas de la BCDC

Par

KIMWESA PASIMAN'U PATIENCE,

Analyste Programmeur

Mémoire présenté et défendu en vue

de l'obtention du titre de Licencié en Informatique de Gestion

Option : Réseaux

Directeur : Professeur MIS Alphonse-Christian

IVINZA LEPAPA

Année Académique 2011 - 2012

DEDICACE

A toi Jéhovah, Dieu le Père, Créateur

de toutes choses visibles et invisibles, pour Ton amour infini, pour la sagesse

et l'intelligence dont tu m'as dotée depuis l'enfance à ce

jour.

A toi Jésus-Christ, mon Seigneur et Sauveur, tu

m'as donné l'intelligence de connaître Le Père et c'est

grâce à ton obéissance que je suis aujourd'hui comme toi,

fils de Dieu et citoyen céleste.

A toi mon amour à vie Christina, ma chère

épouse, tu n'as cessé de m'apporter tout ton soutien en tout

temps, surtout durant la réalisation de ce mémoire. Je me

souviens que même jusque très tard la nuit, t'étais

toujours à mes côtés, m'encourageant à tenir

jusqu'au bout de cette compétition.

A toi Winny Kimwesa, la première à avoir

fait de moi un papa, je sais que t'es encore si petite, à peine sept

mois pour comprendre combien t'es précieuse pour moi

A ma mère Marie Colette, mes frères

Fulgence, Firmin, Blanchard, Emmanuel, ma soeur Agnès et l'ensemble de

la famille Kimwesa pour vos conseils et encouragement.

A mes collègues de lutte Sylvain KASONGA, Eric

Shabani, Jean-Jacques MATA, Mme Jeanne UMADJELA, Georges BUSHIRI, Papy NSHASHA,

Alpha BALUME, Nancy LUEMBA et les autres qui peut être ne trouveront pas

leurs noms sur cette page ; pour la cohésion et le désir de

toujours apprendre plus,

A Monsieur Taso, Mr Basile Mpadi, Becky Kilutu et tous

les collègues de service, pour vos conseils et encouragements

Je dédie ce travail.

Patience KIMWESA PASIMANU

« Celui qui acquiert du sens aime son âme;

Celui qui garde l'intelligence trouve le bonheur. »

Proverbe 19 : 8

AVANT PROPOS

Cet oeuvre a été réalisé dans but

d'adhérer à la règle selon laquelle tout étudiant

finaliste en cycle de licence doit rédiger un mémoire de fin

d'étude dans son domaine de formation et ce conformément aux

normes académiques en vigueur en République Démocratique

du Congo en général et à l'Institut Supérieur de

Commerce de la Gombe en particulier.

Nous sommes très reconnaissants et exprimons notre

pleine gratitude à Jéhovah, Seul Vrai Dieu, Créateur de

toutes choses, notre Père et à notre Seigneur Jésus -

Christ c'est vrai qu'Ils méritent plus que notre reconnaissance pour

tout ce que nous sommes devenu.

Notre gratitude va aussi droit à la personne du

Professeur MIS Alphonse Christian IVINZA LEPAPA, qui non seulement en

dépit de ses multiples occupations, a accepté d'assurer la

direction de ce travail scientifique mais aussi, a été pour nous

un vrai guide tout au long de notre formation en licence. Son encadrement, ses

conseils, sa volonté et son amour nous ont poussés à

l'excellence. Ainsi, il restera à jamais gravé dans nos

souvenirs.

Nous exprimons aussi notre pleine gratitude au P.O M'VIBUDULU

KALUYIT, au P.O Emmanuel KANGA, aux Professeurs J.P MBIKAYI, J.P BOOTO, KOLA,

MAKINDU, MAPHANA, aux Chefs de Travaux J.R DISONAMA, Emmanuel MAYAMONA et Alex

NKUSU, à l'assistant Dodi MBUTA, à Mr Willy BARUTI. Nous

attestons qu'ils ont constitué le socle même de notre formation

académique en Licence.

Nous remercions aussi l'ensemble du corps professoral et

administratif de l'I.S.C. pour leur coeur disposé à continuer de

travailler pour la formation de la jeunesse Congolaise malgré les

moments difficiles.

Nous remercions aussi les autorités de la BCDC qui nous

ont acceptées pour effectuer nos recherches pour réaliser ce

travail. Qu'elles trouvent ici, l'expression de notre gratitude.

Que toute personne qui nous a apporté de près ou

de loin son soutien de quelque forme que ce soit, trouve ici l'expression de

notre reconnaissance.

INTRODUCTION GENERALE

0.1. Problématiques

Malgré la vitesse de l'évolution des Nouvelles

Technologies de l'Information et de la Communication (NTIC), il est

indispensable de noter que le paiement électronique a des

particularités qui lui sont propres.

Du fait de ses caractéristiques, la question du mode de

paiement, de coût du matériel et de la sécurité des

parties est capitale. Pour assurer la sécurité par exemple, des

mesures d'élimination de tous les risques d'interceptions des

informations lors des transactions, encore accrues par le caractère

ouvert et international du réseau et, en cas d'interception, pouvoir

rendre les informations inutilisables par le fraudeur. C'est dans cet ordre

d'idée que nous voulons étudier pour mettre en place un

système de paiement électronique à la BCDC dans le but

d'augmenter les services que la banque offre et accroître ses

résultats .

0.2. Enjeux, objectifs et Hypothèse du

travail

Les enjeux et objectifs du nouveau système sont

premièrement d'ordre sécuritaire, les instruments de paiement

également sont une autre préoccupation pour le paiement

électronique. Néanmoins, le haut degré de

technicité qui y est lié constitue une formidable

opportunité pour l'apparition de systèmes de paiement totalement

innovants.

Ainsi un système de paiement électronique, pour

être sûre et performant, doit répondre aux premières

nécessités suivantes :

ü Authentification et intégrité des

messages;

ü Confidentialité;

ü Divisibilité;

ü Disponibilité;

ü Non répudiation.

0.2.1. L'enjeu de la sécurisation du

paiement

La banque doit :

ü Favoriser le développement des affaires dans un

climat de confiance et de sécurité;

ü Mettre à disposition les outils de paiement

adaptés aux modèles de distribution des commerçants;

ü Equilibrer les responsabilités entre les

différents acteurs commerçants, banquiers et consommateurs,

ü Adapter l'importance des dispositifs de

sécurité au risque;

ü Intégrer le cadre juridique: légal et

contractuel;

ü Assurer un niveau de protection conforme aux standards

actuels en matière .de sécurité des données et des

échanges ;

ü Consolider la confiance du consommateur.

0.2.2. Les objectifs à atteindre par le

nouveau système :

ü Rapprocher les acteurs du commerce (banque, client,

commerçant) par l'utilisation d'un réseau ouvert et

sécurisé;

ü Permettre aux commerçants l'enregistrement et

l'administration d'un compte à distance;

ü Mettre à la disposition du client la carte

bancaire comme outil de paiement sécurisé ;

ü Enregistrer des informations sur les transactions

effectuées;

ü Rendre l'information accessible à tous et

à tout moment;

ü Offrir le plus grand nombre de services;

ü de convivialiser la gestion des transactions.

Avantage :

ü Fidélisation de la clientèle ;

ü Réduction des coûts;

ü Augmentation des revenus;

ü Conquête de nouveaux marchés et de

clients.

0.3. Choix et intérêt du

sujet

A la fin de notre formation en deuxième Licence,

l'obligation nous incombe de rédiger un mémoire conciliant toutes

les notions acquises pour mettre en place un système d'information en

réseau à un cas concret qui sera par la suite défendu en

vue d'obtention du titre de licencié en Informatique de Gestion, option

Réseaux, remplissant ainsi notre devoir académique. «

ETUDE POUR LA MISE EN PLACE D'UN SYSTEME DE PAIEMENT ELECTRONIQUE DANS

UNE INSTITUTION FINANCIERE cas de la, BCDC » est pour nous

un sujet à propos car il nous a permis non seulement d'avoir une vue

globalisante de Réseaux informatiques mais aussi nous a

familiarisé avec cette technologie émergeante et en

perpétuelle évolution à travers la planète.

0.4. Délimitation du sujet

Il est évident que tout travail de recherche

scientifique soit limité dans le temps et dans l'espace pour faciliter

sa compréhension et son exploitation. Ainsi, c'est au sein de la

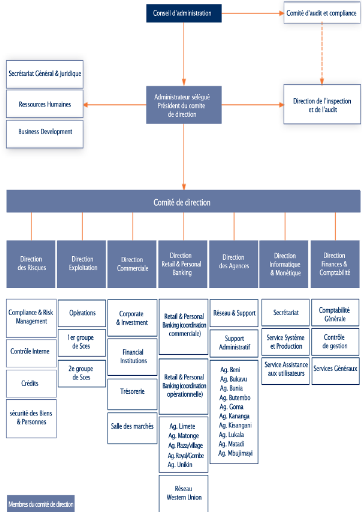

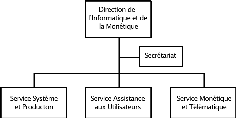

direction informatique et monétique de la banque Commerciale Du Congo

(BCDC) que nous avons effectué nos recherches pour la période

allant de l'année 2010 à 2011

0.5. Méthodes et techniques

utilisées

Dans le cadre de ce travail, nous avons utilisé la

méthode UML qui n'impose pas une démarche particulière

pour l'analyse d'un système d'informations. Et dans le souci de

maîtriser les risques, nous avons souhaité faire usage d'une

démarche itérative et incrémentale fondée sur les

besoins des utilisateurs et centrée sur l'architecture logicielle. Nous

avons fait usage à la méthode Rapid Application Development (RAD)

avec sa démarche d'analyse en sept phases.

Quant aux techniques, nous nous sommes servi de :

ü L'interview : qui nous a permis d'avoir des

réponses aux différentes questions posées aux principaux

acteurs du système ;

ü L'observation : chaque fois que nous allions dans

le service concerné, notre attention était fixée sur tout

ce qui se faisait.

ü La documentation : nous avons consulté

beaucoup de documents existant au sein du service concerné et même

depuis le site internet de la Banque.

0.6. Subdivision du travail

Hormis l'introduction et la conclusion, notre travail comporte

deux grandes parties. La première, Approches

théoriques avec deux chapitres à

savoir : Généralités

sur les réseaux informatiques et Systèmes de paiement

électronique et Institutions Financières. Et La

deuxième, Conception du nouveau système

d'information avec ses cinq chapitres dont : présentation

de la BCDC, étude de l'existant, étude des scenarii, étude

détaillée du système futur et étude

technique de la solution retenue.

1ère Partie :

APPROCHES THEORIQUESChapitre 1er : GENERALITES SUR LES

RESEAUX INFORMATIQUES

1.1 Définition

Dans le domaine de l'informatique, un réseau de

communication est un ensemble de moyens matériels et logiciels

permettant de faire communiquer entre eux différents systèmes

informatiques1(*).

Par extension, la notion de réseau englobe souvent non

seulement le réseau, en tant que moyen de communication, mais aussi les

systèmes qu'il interconnecte.

La notion de réseau recouvre trois aspects:

ü Un aspect matériel, qui concerne les

infrastructures d'interconnexion.

ü Un aspect logique, qui concerne les fonctions

de contrôle et de commande des échanges d'informations.

ü Un aspect utilisateur, qui concerne les

services que ces utilisateurs peuvent attendre du réseau.

1.2 Historique2(*)

La communication entre ordinateurs ne peut pas être

distinguée de celle des hommes. Si au départ, l'ordinateur n'est

qu'un gros jouet aux mains de scientifiques, celui-ci a créé une

véritable révolution technologique qui devient le support de base

de la communication entre les humains. L'informatique est entrée

partout, dans le téléphone, dans les disques compacts, la

voiture, l'avion. Partout l'ordinateur a remplacé la machine à

écrire.

Evolution des capacités de communication

des ordinateurs

L'ordinateur au début n'a que des capacités de

calcul. Communiquer avec lui est l'affaire de spécialistes très

pointus. Puis, petit à petit, la technique s'améliore. On utilise

des bandes perforées puis des cartes perforées. Les sorties sont

faites sur des imprimantes. Les Télétypes sont utilisés

pour communiquer avec l'ordinateur. Ce sont des terminaux qui font de la saisie

sur un clavier et de l'affichage sur du papier.

Les terminaux vidéo se généralisent

ensuite. L'affichage se fait sur écran. Ces écrans deviennent de

plus en plus sophistiqués, avec de la couleur, du graphisme. Un terminal

est assez « bête », il ne fait que de la saisie et de

l'affichage, il envoie les caractères tapés au clavier et

reçoit des ordres d'affichage.

Le prix des processeurs diminuant, la technologie devenant

à la portée de plus petites équipes, le microordinateur

arrive à la fin des années 70 (INTEL). Depuis, la

façon de concevoir les réseaux et les applications a

considérablement changé.

Chaque constructeur durant les années 60-90 a

développé son propre réseau informatique avec son langage

propriétaire. Ceci permet de garder une clientèle captive,

l'utilisateur n'ayant que peu de possibilités d'aller voir un autre

constructeur. Certes à cette époque IBM® se fait copier ses

machines par deux ou trois constructeurs mais c'est très limité.

La société IBM à la fin des années

70 détenait 80 à 90% des ventes d'ordinateurs.

Cependant les clients évoluent, ils rachètent

d'autres entreprises qui n'ont pas forcément les mêmes

ordinateurs.

Comment faire pour communiquer entre deux

systèmes complètement différents?

On voit alors apparaître des machines de réseau

qui sont des traducteurs, d'un côté, ils vont parler le SNA d'IBM,

de l'autre le DSA de BULL. On voit ainsi que pour connecter n constructeurs, il

faut créer, à condition que les traducteurs soient

réversibles, n (n+1)/2 traducteurs. Travail gigantesque et difficile

à mettre à jour car les langages réseaux évoluent

très vite.

Il a donc fallu se réunir entre constructeurs pour

définir un langage commun qui permette d'interconnecter les

systèmes. Il en est résulté le protocole

OSI (Open System Interconnection) de

l'ISO (International

Standards Organization). Ce langage devait résoudre le

problème des communications hétérogènes. En fait

ces développements n'ont jamais été publics (pas de

sources), le marché restreint. Peu de constructeurs se sont dits :

« J'abandonne mon langage pour l'OSI ». Du coup un petit langage

né du Département de la Défense Américain

(DOD) et promu par des Universités (Berkeley) est

devenu ce langage d'interconnexion. Il s'appelle Internet

Protocole (IP) Pour donner un ordre d'idée : pour une

petite machine IBM des années 1988. OSI valait 100 KF et TCP/IP 5 KF. De

plus avec TCP/IP on pouvait se relier à un vaste réseau existant.

Le choix est vite fait!

1.3 La normalisation

La normalisation est l'action qui consiste à faire

qu'un système respecte une ou plusieurs normes. En effet, le monde

informatique semble être le milieu ayant produit dans sa courte histoire

le plus des normes dans le monde. L'évolution rapide et continuelle dans

le domaine, ainsi que la volonté d'interconnecter des systèmes en

est l'une des causes. Dans des nombreux cas, des normes sont émises pour

pallier uniquement aux insuffisances techniques qui, dans leurs

évolutions, rendent cette norme caduque.

Selon l'approche anglo-américaine et européenne,

aux états unis, la standardisation commerciale et financière

consiste à définir des communautés d'intérêt

pour déduire le standard industriel puis les services d'entreprise

correspondant. Cette démarche appuyée par un ensemble

d'organismes souvent privés (W3C,...) permet aux états unis

d'Amérique d'acquérir une certaine domination industrielle et

commerciale. Les états unis opposent le standard de facto au standard de

jure (documents établit à la suite de procédures

d'enquête pour avis). Les européens font la distinction entre le

standard et la norme, émanation d'un organisme de normalisation.

1.4 Le standard

Un standard s'impose sur le marché en termes de la

qualité technique, de la position dominante,... et tous les

équipementiers doivent les proposer commercialement. Ainsi, un standard

peut être revendiqué en termes de la propriété

intellectuelle. Retenons tout de même qu'un standard n'est pas une norme

mais peut le devenir.

1.5 La norme

Une norme est le résultat d'une longue

négociation collective entre les acteurs concernés au sein d'une

organisation de normalisation. La convergence d'un projet de norme vers une

norme s'effectue par consensus successifs et peut durer plusieurs années

jusqu'au vote final de la norme, alors valide pour une durée

limitée (quelques années).

Une entité est conforme à une norme

internationale si ses spécifications techniques respectent les

fonctionnalités décrites dans les normes des organismes

correspondantes.

C'est le respect de la norme qui permet le remplacement d'un

produit par un autre équivalent pour ainsi garantir

l'interopérabilité des systèmes et produits industriels

construits par différents constructeurs entre eux. Une norme n'est pas

obligatoire étant donné que son utilisation résulte d'un

choix du fabricant ou des exigences d'un client.3(*)

1.6 Le modèle OSI

Dans les années 1980, des commissions de normalisation,

ont défini comment écrire un nouveau réseau, propre

à interconnecter les machines de différents constructeurs. Il en

est resté un succès qui s'appelle X25 pour la troisième

couche, mais le réseau mondial OSI n'existe toujours pas. Cependant ce

modèle a clarifié les choses en matière de

réseau.

Ce modèle a abouti à une représentation

en couches qui reste une référence pour tout le monde, même

si les réalisations différent quelque peu.

Le modèle OSI (Open System Interconnect) est une norme

dans les réseaux. Modèle en couches fournissant un cadre

conceptuel et normatif aux échanges entre systèmes

hétérogènes4(*).

1.6.1 Objectifs

ü La constitution des réseaux formés des

systèmes informatique hétérogènes

ü La conception des applications indépendantes du

réseau de transmission et des postes de travail.

ü La définition des règles de communication

universelle indépendante des moyens de transfert.

ü L'adaptation du réseau à tous les types

d'architectures existantes.

ü La gestion de l'asynchronisme des demandes d'où

la création et la gestion des files d'attente avec définition de

la stratégie de réponses aux requêtes.

ü La prévention, la gestion des blocages mutuels

et des congestions.

Ainsi, pour faire circuler l'information sur un réseau

on peut utiliser principalement deux stratégies :

· La première stratégie consiste en ce que

l'information soit envoyée de façon complète.

· La seconde stratégie consiste à ce que

l'information soit fragmentée en petits morceaux (paquets), chaque

paquet est envoyé séparément sur le réseau, les

paquets sont par la suite réassemblés au niveau de la machine

destinataire. On parle de réseau à commutations de paquets.

Avec le modèle OSI, chaque couche effectue une

tâche définie et dépend des services de la couche

inférieure. Chaque couche donc fournit ses propres services à la

couche supérieure.

|

Couche

|

Fonctionnalité

|

|

|

7

|

Application

|

|

6

|

Présentation

|

|

5

|

Session

|

|

4

|

Transport

|

|

3

|

Réseau

|

|

2

|

Liaison

|

|

1

|

Matériel

|

1.7 Le modèle

TCP/IP

TCP/IP est né de la réflexion de chercheurs

américains suite à un problème posé par

l'armée américaine. L'armée américaine disposait

(et dispose encore) de plusieurs bases sur le territoire mondial. Chacune de

ces bases dispose de sa propre logistique informatique. Les machines des

différents centres pouvaient être de types différents et

reliées entre elles à l'intérieur de ces centres par des

réseaux locaux différents. Cependant ces centres informatiques

doivent échanger des informations. Les bases sont reliées les

unes aux autres par des câbles. La question était de trouver un

moyen pour que l'information puisse circuler entre ces bases même si

certains des chemins empruntables étaient détruits. Il a fallu

donc trouver un système permettant de retrouver des chemins (routes) qui

se reconfigureraient automatiquement en cas de coupures des liaisons. De cette

recherche est née IP (Internet Protocol ou Interconnected Network

Protocol). IP comme nous le verrons, est un protocole qui permet d'envoyer des

informations élémentaires de machine à machine. Cependant

l'information ne part pas d'une machine mais d'une application fonctionnant sur

une machine pour aboutir à une application fonctionnant sur une autre

machine. Pour résoudre ce problème les chercheurs ont

développé un autre protocole du nom de TCP (Transport Control

Protocol). Le nom de TCP/IP a donc été choisi en

référence à ces deux principaux protocoles qui le

caractérisent.

Aujourd'hui TCP/IP intègre beaucoup d'autres protocoles

(ICMP, IGP, FTP, SMTP, HTTP, ...). TCP/IP est un protocole qui nécessite

une coopération des OS des machines dans pratiquement toutes les

couches. Dans un réseau qui suit le modèle OSI, le OS (Operating

System : système d'exploitation) de la machine n'intervient que dans les

couches 4 et supérieures. TCP/IP est très répandu, car sa

robustesse a été prouvée (quelques millions de machines

interconnectées dans le monde).

Il est également très répandu, car

dès son origine il a été implémenté sur des

systèmes Unix. Beaucoup de chercheurs ayant contribué à

l'évolution de TCP/IP à son origine sont issus de

l'université de Berkeley qui a très largement diffusé son

système Unix avec l'interface des sockets pour manipuler des connexions

TCP/IP.

|

couches

|

|

Application

|

|

Transport

|

|

Interconnexion

|

|

Interface avec le réseau

|

|

Matériel

|

1.7.1 Vue en couches du modèle TCP/IP

Les couches 5 à 7 du modèle OSI sont des couches

dites d'application. Elles sont orientées application, et fournissent

une interface entre une application et le réseau.

Les couches 1 à 4 sont des couches dites de liaison. Ce

sont elles qui se chargent et qui se chargeront du routage, afin d'acheminer

correctement les paquets d'un point à un autre.

Le modèle TCP/IP ne suit pas tout à fait

l'architecture en couche du modèle OSI. Après

expérimentation, on s'est aperçu qu'une carte réseau

devait regrouper les couches 1 et 2 pour obtenir des performances correctes.

Toutefois, il existe quelques cas où les couches 1 et 2

sont différenciées dans le modèle TCP/IP. C'est le cas par

exemple d'une connexion par modem, qui comporte une couche de liaison de

données (PPP : Point to Point Protocol). On peut aussi trouver parfois

une couche de niveau présentation (6), c'est par exemple le cas du SSL

(Secure Socket Layer).

Remarque : dans le modèle

TCP/IP, la couche de transport utilise soit TCP (Transmission Control

Protocol), soit U.D.P (User Datagram Protocol). Par contre, il n'existe qu'un

seul protocole de niveau Réseau : I.P (Internet Protocol).

La couche Matérielle correspond aux couches 1 et 2 du

modèle OSI. Les couches matérielles et Interface avec le

réseau correspondent à la couche 3 du modèle OSI. La

couche Transport correspond aux couches 4 et 5 du modèle OSI. Cette

comparaison au modèle OSI n'est que relative, car chaque couche du

modèle OSI doit vérifier que la couche équivalente sur la

machine destinataire va recevoir toutes les données émises sans

erreur. Le protocole des couches Interface avec le réseau et

Interconnexion ne garantit pas ceci. Ces protocoles sont de type Best Effort.

Le problème de traitement des erreurs est remonté dans les

couches supérieures (Couche transport en utilisant TCP ou couche

application en utilisant UDP)5(*).

1.7.2 Identification des machines

Sur un réseau utilisant TCP/IP chaque machine est

identifiée par une adresse IP. Chaque identifiant IP appelé

numéro ou adresse IP doit être unique sur l'ensemble du

réseau. Chaque machine ne dispose que d'une adresse IP par réseau

sur lequel elle est connectée. Les machines (routeurs, passerelles) qui

sont multi-domiciliées c'est-à-dire qui possèdent

plusieurs adresses IP sont des cas spéciaux.

1.7.3 Format d'une adresse IP

Signalons d'abord qu'à nos jours, il existe deux types

d'adresse IP, V4 et V6. Une adresse IP V4 est un nombre codé sur 4

octets. Par habitude, cette adresse est représentée sous la forme

décimale pointée A.B.C.D où A, B, C et D sont quatre

chiffres décimaux allant de 0 à 255.

1.7.4 Attribution des adresses IP.

Les adresses Internet (32 bits en Ipv4) identifient de

manière unique une machine sur la toile du réseau. Elles sont

délivrées par des organismes chargés de gérer le

bon déploiement de ces adresses.

Une adresse IP est composée de deux champs : l'adresse

réseau et l'adresse machine. L'adresse réseau est placée

sur les bits de poids forts, alors que l'adresse de machine est calculée

sur les bits de poids faible. Toutefois, dans les communications entre

machines, un autre type d'adresse est parfois utilisé, il s'agit de

l'adresse M.A.C (Media Access Control), en accord avec le protocole A.R.P

(Address Resolution Protocol).

Il existe plusieurs classes d'adresses. On parle des classes

A, B, C, D et E. Elles sont différenciées par les bits de poids

forts qui les compose.

|

Classe

|

Présentation des bits

|

Rôle dans le réseau

|

Rôle pour les machines

|

|

A

|

0000

|

Identifiant du réseau

|

Identifiant machine

|

|

B

|

1000

|

Identifiant du réseau

|

Identifiant machine

|

|

C

|

1100

|

Identifiant du réseau

|

Identifiant machine

|

|

D

|

1110

|

Identifiant du réseau

|

Identifiant machine

|

|

E

|

1111

|

Non utilisée

|

Non utilisée

|

Une adresse IP V4 est toujours de la forme a.b.c.d ; dans

le cas d'une classe A, on peut librement fixez les valeurs b, c et d. On pourra

donc adresser théoriquement 16 777 214 machines. Une classe B fixe

librement les valeurs de c et d. On pourra alors adresser 65 534 machines. Une

classe C fixe uniquement la valeur de d. On pourra donc adresser 254 machines.

La classe D est une classe quelque peu différente, puisqu'elle est

réservée à une utilisation particulière : le

multicast. La classe E est quant à elle une classe non utilisée

jusqu'à ce jour. On dispose donc en théorie des plages d'adresses

suivantes6(*) :

|

Classe

|

Plage

|

|

A

|

0.0.0.0

|

127.255.255.255

|

|

B

|

1.0.0.0

|

191.255.255.255

|

|

C

|

1.1.0.0

|

223.255.255.255

|

|

D

|

1.1.1.0

|

239.255.255.255

|

|

E

|

1.1.1.1

|

247.255.255.255

|

Il existe quelques adresses dites non routables. Ces adresses

sont réservées à un usage interne, ou dans le cas de

réseaux privés. Elles ne sont en théorie jamais

routées sur l'Internet. Il existe 3 classes d'adresses IP :

Classe A : 10.0.0.0

Classe B : 172.16.0.0 à 172.31.0.0

Classe C : 192.168.0.0 à 192.168.255.0

127.0.0.0 est aussi une classe A particulière,

puisqu'elle ne sera jamais non plus routée sur un réseau. Elle

est réservée pour un usage interne d'adresses IP. On l'appelle

aussi interface loopback (interface de bouclage).

1.7.5 Passage des adresses IP aux adresses physiques.

Dans un réseau TCP/IP, chaque machine est

identifiée par une adresse IP. Cette adresse est logique, elle ne

dépend pas du matériel utilisé pour relier les machines

ensemble. Ces adresses IP peuvent être modifiées relativement

rapidement par les administrateurs pour diverses raisons.

Au niveau de la couche 2 du modèle OSI, chaque machine

dispose d'une adresse physique distincte. Cette adresse physique dépend

du matériel réseau utilisé (Carte réseau). Il faut

trouver un système qui permette de convertir l'adresse logique IP en une

adresse physique de la machine. Pour ce faire plusieurs méthodes sont

utilisables.

1.7.6 La table de routage

On peut imaginer que sur chaque machine travaillant avec

TCP/IP on dispose d'une table qui fait la conversion entre une adresse logique

IP et une adresse matérielle (adresse physique mac). Cette

méthode, quoi que très efficace, devient lourde à

gérer. A chaque ajout, suppression ou modification d'une adresse IP pour

une machine, il faut remettre à jour la table de correspondance sur

toutes les machines.

1.7.7 Le routage et les protocoles de routage

1.7.7.1 Le Routage

Le routage est une méthode

d'acheminement des informations à la bonne destination à travers

un réseau7(*). Le but

d'un protocole de routage est très simple : fournir l'information

nécessaire pour effectuer un routage, c'est-à-dire la

détermination d'un chemin à travers le réseau entre une

machine émettrice et une machines réceptrices, toutes deux

identifiées par leur adresse. Les protocoles de routages

établissent des règles d'échange des messages

d'état entre routeurs pour mettre à jours leurs tables selon des

critères de coût comme, par exemple, la distance, l'état de

la liaison, le débit, et ainsi améliorer l'efficacité du

routage.

Le réseau Internet est organisé comme une

collection de « systèmes autonomes», chacun d'entre eux

étant en général administré par une seule

entité. Un système autonome, ou SA, est constitué d'un

ensemble de réseaux interconnectés partageant la même

stratégie de routage, plus précisément tous routeurs

internes à ce système obéissent à un même

protocole de routage, régi par une autorité administrative (un

département responsable spécifique comme un fournisseur

d'accès ou toute autre organisation). Le protocole de routage

utilisé à l'intérieur d'un système autonome est

référencé en tant que protocole interne à des

passerelles, ou IGP. Un protocole séparé, appelé EGP

(protocole externe à des passerelles, est utilisé pour

transférer des informations de routage entre les différents

systèmes autonomes.

1.7.7.2 Les protocoles de routage

o RIP (Routing Information Protocol) a

été conçu pour fonctionner en tant qu'IGP dans des

systèmes autonomes de taille modérée. RIP utilise un

algorithme d'une classe connue sous le nom « d'algorithmes à

vecteurs de distance», il recherche le plus court chemin au sens d'un

critère de coût où seul le nombre de routeurs

traversés intervient, un coût unitaire étant associé

à la traversée de chaque réseau. Le protocole est

limité aux réseaux dont le plus long chemin (le diamètre

du réseau) implique 15 routeurs maximum. Il est mal adapté au

traitement de boucles dans les chemins et utilise des « métriques

» fixes pour comparer les routes alternatives. Cela n'est pas toujours

approprié pour les situations où les routes doivent être

choisies en fonction de paramètres temps réel comme un

délai, une fiabilité ou une charge mesurés.

o OSPF : Basé sur un

algorithme conçu par le chercheur en informatique néerlandais

Dijkstra, l'algorithme SPF (Shortest Path First) calcule le plus court chemin

vers toutes les destinations de la zone ou du SA en partant du routeur

où s'effectue le calcul (à partir de sa base de données

topologiques) au sens d'un critère de coût où entrent de

multiples paramètres. Ce calcul est effectué de manière

indépendante par tous les routeurs « OSPF » internes au SA.

C'est par l'intermédiaire de cet algorithme que s'effectue la mise

à jour de la table de routage: Ayant trouvé les plus courts

chemins d'un point à un autre, en terme de coût, le routeur est

apte à connaître le prochain routeur à qui il doit

transmettre le message, pour que ce dernier arrive de manière optimum

à son destinataire (ce routeur étant évidement un routeur

adjacent au routeur qui effectue le calcul sur le chemin le plus court et se

trouvant sur ce réseau). Chaque mise à jour de la base de

données entraîne la mise à jour de la table de routage.

C'est ici qu'intervient la communication entre les routeurs, communication

régie par le protocole OSPF. Elle définit des règles et

des formats de messages que doivent respectés les routeurs « OSPF

» internes à un système autonome. OSPF a la

particularité de s'appuyer directement sur IP et non sur UDP comme le

protocole RIP.

On distingue 5 types de messages : « Hello », «

Description de base de données », « Requête

d'état de liaison », « Mise à jour d'état de

liaison », « Acquittement d'état de liaison ». Qui

permettent aux différents routeurs de s'échanger des informations

sur l'état des liaisons et déterminer ainsi une fonction de

coût plus réaliste que dans RIP.

1.7.8 Protocoles TCP/IP et UDP

Pour les échanges qui ont besoin d'une grande

fiabilité, le protocole de Transport TCP/IP Signet non défini.

(Transport Control Protocol) est utilisé dans les stations

d'extrémité. Pour les échanges qui ne nécessitent

pas une telle fiabilité, un protocole de Transport plus simple UDP

(User Datagram Protocol) fournit les services de bout en bout en mode

sans connexion. Le protocole UDP ne possède pas de fonction de

contrôle de flux, il essaye toujours de transmettre les données

quel que soit l'état de congestion du réseau.

Le protocole TCP est implanté au-dessus du protocole IP

pour assurer un transfert fiable en mode connecté : il fournit le

même service que le protocole de transport, dit de classe 4,

défini dans le modèle.

1.7.9 La fragmentation.

Le but d'IP est de trouver un chemin pour envoyer un

datagramme. Ce datagramme va circuler de passerelles en passerelles. Ces

passerelles sont connectées sur un support physique qui peut avoir des

MTU (Maximum Transfert Unit) différent (c'est-à-dire qui

échange des trames de longueurs différentes).

Le réseau1 dispose d'un MTU M1, il est connecté

au réseau 2, via G1, qui dispose d'un MTU M2, qui ... via Gn-1, qui

dispose d'un MTU Mn. Supposons qu'une machine du réseau 1 envoie un

datagramme IP de longueur L à destination d'une machine sur le

réseau N, alors 5 cas de figures peuvent se présenter:

1°) La longueur L est inférieur au min (M1,

M2,...Mn), Alors, le datagramme est émis de passerelles en passerelles

jusqu'à ce qu'il atteigne sa destination sur le réseau N.

2°) La longueur L est supérieure au min (M1,

M2,...Mn), alors si le datagramme ne doit pas être fragmenté, un

message ICMP d'erreur est émis vers la machine source et le datagramme

est détruit par la passerelle qui ne peut pas le faire transiter sur

l'autre réseau.

3°) La longueur L est supérieure au min (M1, M2,

Mn), alors si le datagramme peut être fragmenté, la passerelle qui

ne peut émettre directement ce datagramme va le couper en autant de

petits datagrammes que nécessaire et émettre tous les fragments

sur l'autre réseau. Lorsque les fragments arrivent sur la passerelle

suivante, cette dernière ignore que ce sont des fragments, et les

traites comme des datagrammes normaux.

4°) Le datagramme arrive sur une passerelle qui ne peut

le traiter faute de ressources suffisantes, alors ce dernier est détruit

sans autre forme de procès.

5°) Le datagramme arrive sur la passerelle qui ne dispose

pas d'information pour router ce datagramme, alors elle le détruit et

émet un message ICMP qui signale une erreur de routage. IP envoie des

datagrammes de machines à machines. IP garantie qu'il fera tout son

possible pour envoyer le datagramme (Best effort). IP peut détruire un

datagramme.

IP ne garantit pas qu'un datagramme émis arrive

à l'identique sur l'autre machine. Il peut fragmenter le datagramme et

émettre ces fragments sur différents chemins en fonction des

tables de routages. IP n'est pas un protocole fixe, mais est en

perpétuel évolution. IP ne fixe pas seul les routes, il utilise

d'autres protocoles (GGP, RIP, ...).

1.8 L'architecture

Client / Serveur

De nombreuses applications fonctionnent selon l'environnement

client/serveur, cela signifie que des machines clientes (des machines faisant

partie du réseau) contactent un serveur, une machine

généralement très puissante en termes de capacités

d'entrée-sortie, qui leur fournit des services. Ces services sont des

programmes fournissant des données telles que l'heure, des fichiers, une

connexion, ...

Les services sont exploités par des programmes,

appelés programmes clients, s'exécutant sur les machines

clientes. On parle ainsi de client FTP, client de messagerie, ..., lorsque l'on

désigne un programme, tournant sur une machine cliente, capable de

traiter des informations qu'il récupère auprès du serveur

(dans le cas du client FTP il s'agit de fichiers, tandis que pour le client

messagerie il s'agit de courrier électronique).

Pour que deux ou plusieurs noeuds arrivent à se

communiquer il est impératif de mettre en place un ou plusieurs

modèles de communications. Ainsi, nous allons effectuer un passage en

revue de ces dits modèles.

1.9 La sécurité du système

d'Information (SI)

La mise en place de la sécurité su SI

nécessite la connaissance complète de l'ennemi, et de ses

méthodes. Puisque sécurité complète est illusoire,

il est nécessaire de connaitre les risques pesants sur le SI afin

d'imaginer les différents scénarios qui peuvent mener à la

mise en danger du SI8(*). Il

conviendra donc à partir des risques d'appliquer les bonnes

méthodes afin d'obtenir un niveau de sécurité en accord

avec les besoins.

1.9.1 Définitions

La sécurité informatique se rapporte aux

données du SI et aux transactions qui y sont effectuées.

La sécurité des systèmes informatiques

couvre généralement les critères de base et fonctions

associées9(*)

suivantes :

ü L'intégrité des ressources physiques et

logiques (équipements, données, traitements, transactions,

service) est relatif au fait qu'elles n'ont pas été

détruites (altération totale) ou modifiées

(altération partielle) à l'insu de leurs propriétaires

tant de manière intentionnelle qu'accidentelle.

ü La confidentialité c'est la protection des

données contre une divulgation non autorisée. Autrement dit, la

confidentialité consiste à assurer l'accès aux ressources

uniquement aux personnes autorisées.

ü La disponibilité d'une ressource est relative

à la période de temps pendant laquelle le service offert est

opérationnelle. Le système et les données sont accessibles

et utilisables à la demande par une entité

autorisée ;

ü L'identification et authentification peuvent être

mises en oeuvre pour contribuer à réaliser des procédures

de contrôle d'accès et des mesures de sécurité

assurant la confidentialité et l'intégrité des

données, la non-répudiation et l'imputabilité.

L'identification et authentification des ressources et des utilisateurs

permettent d'imputer la responsabilité de la réalisation d'une

action à une entité.

ü La non-répudiation est le fait de ne pouvoir

nier ou rejeter qu'un événement (action, transaction) a eu lieu.

A ce critère de sécurité peuvent être

associées les notions d'imputabilité ou encore

d'auditabilité.

1.9.2 Approche globale de la

sécurité informatique10(*)

Il faut traiter la sécurité d'un système

informatique en sa totalité, car il est inutile d'avoir une porte

blindée dans sa maison et en même temps avoir les fenêtres

ouvertes sur le monde extérieur11(*).

Partant de cette idée, on doit donc aborder la

sécurité dans son contexte global c'est-à-dire, on doit

assurer les différents aspects de sécurité suivants :

1.9.2.1 La Sécurité

Organisationnelle

ü Définir les rôles des différents

acteurs : Qui fait quoi ?

ü Sensibiliser les utilisateurs aux problèmes de

la sécurité

ü Intégrer le facteur sécurité dans

tout projet informatique dès sa conception jusqu'à sa

réalisation

ü Arrêter les procédures d'organisation et

de mise en oeuvre de la sécurité

1.9.2.2 La sécurité physique et

environnementale

ü Règles de sécurité des locaux qui

abritent les serveurs sensibles et les équipements d'interconnexion :

équiper ces locaux par des détecteurs d'incendie et par un

système d'extinction automatique.

ü Verrouillage des locaux contre le vol du

matériel.

ü Issue de secours dans les locaux

ü Accès permis seulement aux personnes

autorisées (utiliser des clés spéciales ou une carte

à puce pour contrôler les accès à la salle

informatique)

1.9.2.3 La sécurité des

accès

ü Sécurité des accès aux postes de

travail et aux serveurs pour les utilisateurs et les administrateurs.

L'accès doit être assuré par :

§ Nom utilisateur et mot de passe

§ Carte à puce : l'authentification par carte

à puce est destinée à garantir l'identité d'une

personne à assurer son identification via un code PIN et à

protéger l'accès aux postes de travail par le biais d'un mot de

passe dynamique (c'est-à-dire qu'il faut changer de temps en temps)

ü Classification des données selon leur

confidentialité et leur appartenance,

ü Gestion des droits d'accès aux données et

aux fonctionnalités des logiciels en fonction des profils des

utilisateurs

1.9.2.4 La sécurité des

réseaux

ü Assurer la sécurité des topologies LAN et

WAN pour garantir la continuité de transmission des données

à l'intérieur et à l'extérieur de l'entreprise,

ü Contrôler le flux des données entre le

système d'information et le monde extérieur (c'est-à-dire

l'Internet ou le WAN) pour éviter tout risque d'attaque (alors il faut

installer serveur proxy avec un firewall)

ü Détecter les intrusions qui viennent de

l'extérieur et les éviter au préalable,

ü Assurer la sécurité de transmission de

données sur l'Internet en implantant des protocoles

sécurisés (SSL (Secure Sockets Layer), IPsec, etc...) et en

faisant le cryptage des messages.

1.9.2.5 La sécurité des

serveurs

ü Classification des serveurs de l'entreprise (le serveur

proxy doit être assez performant pour bien protéger le serveur de

base de données),

ü Audit sécurité des configurations des

serveurs sensibles,

ü Sécuriser les procédures d'exploitation

et d'administration (avec des mots de passe et arrêter qui fait quoi)

1.9.2.6 La sécurité des

données

ü Assurer une sauvegarde quotidienne et hebdomadaire des

données,

ü Faire la sauvegarde sur des supports multiples,

ü Protéger les supports de sauvegarde, contre les

incendies, dans une armoire ignifuge.

1.9.2.7 La sécurité

énergétique

La sécurité énergétique est

très importante quant au fonctionnement des équipements formant

la plateforme technique. Il est recommandé d'équiper les armoires

abritant les différents éléments par des onduleurs

performants pour remédier aux petites coupures du courant ou aux chutes

de la tension électrique. En revanche, pour les coupures de longue

durée, il faut prévoir l'installation d'un groupe

électrogène qui va assurer la continuité du courant

nécessaire pour le bon fonctionnement.

1.9.2.8 La sécurité antivirale

(c'est la sécurité contre les virus

informatiques)

Un virus est un programme informatique qui peut infecter

d'autres programmes dans le but de les modifier pour y ajouter une copie de

lui-même, de gêner leur fonctionnement et voire même les

supprimer ou nuire à certaines composantes de l'ordinateur. Les virus

vont de la simple balle de ping-pong qui traverse l'écran au virus

destructeur de données et au plus méchant qui formate le disque

dur.

Les virus ne sont pas classés selon leurs

dégâts mais selon leur mode de propagation et d'infection,

d'où, outre les virus classiques, on distingue principalement quatre

types de virus :

ü Les Vers ce sont des virus

capables de se propager à travers un réseau d'entreprise.

ü Les Chevaux de Troie (les

troyens) sont des virus qui permettent de créer une faille dans un

système, généralement, c'est pour permettre à leur

programmeur de s'introduire dans le système infecté et de

l'administrer à distance et faire tout ce qu'il veut.

ü Les bombes logiques sont des

virus capables de se déclencher suite à un

évènement particulier (suite à une date système

programmée, exemple : le virus de CHERNOBYLE)

ü Les Canulars sont des

annonces publicitaires (les spams) qui arrivent à travers le courrier

électronique et qui peuvent contenir des virus ou des fausses alertes ou

des fausses informations.

L'Antivirus

C'est un utilitaire qui détecte les virus sur

l'ordinateur par l'analyse (opération de scan) des fichiers sur tout

support de données : Disque Dur, disquette,

CD et même ceux qui sont encore en Mémoire

centrale ou sur le secteur d'amorçage

Quelques antivirus :

ü Symantec Norton Antivirus

ü Mcafee Virusscan

ü F-secure, etc.

Vu le nombre de virus existants et augmentant et vu leur

nuisance, leur menace et leur rapidité de propagation accrue grâce

au réseau Internet, la nécessité de se disposer d'un

antivirus n'est plus à démontrer.

Mais vu la création et l'injection journalière,

de nouveaux virus sur l'Internet, la possession d'un antivirus n'est plus

suffisante pour s'assurer et dire qu'aucun virus ne passerait inaperçu

car l'antivirus, lors de son analyse, fait référence à une

liste de signatures numériques des différents virus

établie lors de son développement; alors il ne peut donc

reconnaître la signature de ceux qui sont créés

après sa commercialisation.

Reconnaître de façon automatique les nouveaux

virus ; Non !

Mais, Oui, avec l'acquisition d'une nouvelle version

d'antivirus ou par le téléchargement à partir de

l'Internet de la liste de nouvelles définitions des virus de

façon périodique et fréquente pour que l'antivirus puisse

détecter les virus récemment créés et

éventuellement désinfecter les fichiers touchés et ainsi

éviter les risques de nouvelles infections.

1.9.3 Architecture de

sécurité

Cette architecture reflète l'ensemble des dimensions

organisationnelles, juridiques, humaines et technologiques de la

sécurité informatique à prendre en considération

pour une appréhension complète de la sécurité d'une

organisation.

1.9.3.1 Dimension humaine

ü Gestion des ressources humaines

ü Dissuasion

ü Surveillance

ü Ethique

ü Formation

ü Compétence

ü Etc.

1.9.3.2 Dimension technique et

opérationnelle

ü Sécurité matérielle

ü Sécurité environnementale

ü Sécurité des télécoms

ü Sécurités des personnes

ü Sécurité logique

ü Sécurité applicative

ü Sécurité de l'exploitation

ü Sécurité physique

1.9.3.3 Dimension juridique et

réglementaire

ü Norme

ü Procédures

ü Conformité

ü Législation

ü Contrats

ü Etc.

1.9.3.4 Dimension politique organisationnelle et

économique

ü Stratégie

ü Gouvernance

ü Responsabilité

ü Organisation

ü Evaluation

ü Contrôle

ü Optimisation

ü Maîtrise des coûts

ü Assurance

ü Etc.

1.9.4 Stratégie de

sécurité

Une bonne stratégie de sécurité ne permet

pas de gagner de l'argent. Par contre, si elle est bien préparée

et exploitée comme il le faut, elle nous évite d'en perdre.

Une bonne stratégie opérationnelle, doit passer

par les trois étapes suivantes :

a) Une bonne Préparation

ü Une charte de sécurité

ü Un cahier des charges

ü Les moyens nécessaires à la mise en place

de la sécurité

b) Une bonne application

ü Planification de la mise en place

ü Mise en place des procédures de

différents aspects de la sécurité

ü Veiller à la disponibilité et au bon

état du tout le système de sécurité

c) Un bon suivi

ü Contrôle et vérification périodique

de l'efficacité du système sécurité (Audit de la

sécurité),

ü Formation et recyclage du personnel de la

sécurité,

ü Renouvellement des moyens de sécurité

obsolètes (dépassés),

ü Mise à jour périodique de l'antivirus,

ü Mise à jour périodique des

systèmes d'exploitation pour remédier à leur bug et

à leur faille de vulnérabilités aux intrusions qui

viennent de l'extérieur et en particulier de l'Internet.

En résumé, obtenir un niveau de

sécurité informatique suffisant pour prévenir les risques

technologique et informationnel est primordial tant pour les individus que pour

les organisations ou les Etats qui utilisent ou fournissent des services via

les technologies numériques. Il est important de pouvoir identifier les

valeurs à protéger et les risques correctement afin de

déterminer les exigences de sécurité et les moyens de les

satisfaire. Ceci implique une approche globale, pluridisciplinaire et

systémique de la sécurité. La sécurité

informatique doit permettre de répondre aux besoins de

disponibilité, d'intégrité et de confidentialité de

certaines ressources. Aux aspects purement techniques de la

sécurité, il faut associer la mise en oeuvre efficace de

procédures d'exploitation et de gestion. Par ailleurs, le personnel de

l'organisation doit être formé aux mesures de

sécurité et doit s'engager à les respecter. Ainsi, la

sécurité informatique fait également appel à

l'intégrité des personnes qui conçoivent, gèrent,

utilisent les infrastructures informatiques et à une gestion

appropriée des ressources humaines12(*).

Chapitre 2ème : INSTITUTIONS FINANCIERES ET

SYSTEME DE PAIEMENT

ELECTRONIQUE

2.1 Institutions

Financières

2.1.1 Définitions

Les institutions financières regroupent les

institutions qui ont le pouvoir de créer de la monnaie13(*).

Autrement, ce sont des entreprises qui produisent et vendent

des services financiers.

Il s'agit notamment des banques, des établissements de

crédit non bancaires, des entreprises d'investissement et des

entreprises d'assurance.

On peut distinguer :

ü Les institutions financières monétaires

(ayant pouvoir de créer la monnaie entre autres les banques centrales,

les banques commerciales),

ü Les institutions financières

spécialisées (établissements de crédit auxquels

l'Etat confie une mission d'intérêt) ;

ü Les institutions financières nationales

ü Le Institutions financières internationales

(FMI, Banque Mondiale, Réserve Fédérale).

2.1.2 Rôles

Le rôle principal des institutions financières

est de servir d'intermédiaire financier entre les entreprises et les

ménages.

Les institutions financières interviennent sur deux

grandes variables économiques à savoir l'investissement et

l'épargne.

Les entreprises peuvent :

ü Autofinancer leurs investissements

(amortissement plus bénéfice non distribué),

ü Recourir au crédit (dans ce cas

l'entreprise devra verser des intérêts aux banques) ou au

marché financier (émissions de titres : actions,

obligations).

Les ménages quant à eux, ont la

possibilité de financer leurs investissements immobiliers par le moyen

d'emprunt. Du moins, grâce à l'épargne, les ménages

peuvent se procurer des :

· actifs monétaires (billets,

pièces, dépôts à terme),

· actifs financiers (titres émis sur le

marché financier par les entreprises)

· actifs réels (or, argent,

immeubles,...)

L'épargne des ménages est

généralement rémunérée sous forme

d'intérêts par les banques.

2.1.3 Les Banques

Par définition, une banque est une entreprise qui

effectue pour le compte d'autrui paiements et recettes, fait l'escompte,

achète et revend des valeurs boursières, accorde des prêts,

etc.14(*).

Les banques sont les intermédiaires financiers qui ont

pour fonction de recevoir des dépôts et d'accorder des

prêts15(*)

2.1.3.1 La banque

électronique

2.1.3.1.1. La banque par

ordinateur

a. Equipement nécessaire pour le

client :

ü Un ordinateur.

ü Connexion entre son ordinateur et la banque,

ü Un modem et une ligne de téléphone.

ü Le programme adéquat fournit par la banque

ü Un système permettant de protéger les

opérations effectuées par ordinateur.

b. Procédure

Actuellement, presque toutes les banques offrent

désormais ce service. Il y a possibilité de signer une demande

pour ce service dans pratiquement toutes les agences. Les opérations

effectuées par ordinateur sont initiées par le client.

Après avoir rempli toutes les formalités, le client pourrait

rentrer avec un programme ainsi qu'un système de protection des

opérations. Beaucoup de banques utilisent Digipass, qui est un petit

appareil permettant à l'utilisateur de calculer, à l'aide d'un

code secret et moyennant quelques manipulations simples, un code qui tient lieu

de protection électronique.

Avec ce matériel, l'utilisateur pourra installer le

programme dans son ordinateur, établir sa connexion, puis commencer

à effectuer ses opérations depuis sa maison.

Les opérations possibles sont :

ü Consultation et impression des extraits,

ü Effectuer ses virements,

ü Vérification des portefeuilles d'actions,

ü Consultation des cours des actions,

ü Contrôle des dépenses effectuées

à l'aide de ses cartes de crédit, etc.

2.1.3.1.2. La banque par téléphone

a. Equipement nécessaire

ü Une ligne de téléphone et

ü Un téléphone.

b. Procédure

La banque n'aura besoin que de la signature du client pour

prendre la responsabilité des opérations qui seront

effectuées par téléphone. La banque octroiera au client un

code secret qu'il pourrait à tout moment modifier et

s'en servira pour effectuer ses opérations. Un ordinateur vocal le

guidera à travers les différentes étapes. La plupart du

temps, il est possible, par téléphone, de contrôler le

solde du compte du moment, d'avoir un aperçu des dernières

opérations et d'effectuer des virements. Certaines banques offrent

également la possibilité à leurs clients de s'adresser

à un call center où des employés bien réels peuvent

leur prêter assistance en cas de problèmes.

2.1.3.2 La banque par internet

a. Equipement nécessaire

Pareil à la banque par ordinateur, le client devrait

disposer d'un ordinateur, d'un modem (et d'un abonnement internet) et d'une

ligne de téléphone. Certaines banques offrent à leurs

clients la possibilité d'accéder à leur site internet sans

que ceux-ci doivent prendre un abonnement internet. Dans ce système, le

client n'installe aucun programme spécifique sur l'ordinateur mais surfe

directement sur le site internet de la banque, où il pourrait introduire

sa signature électronique et effectuer ses opérations en

ligne.

b. Procédure

Ici, une signature suffit à nouveau pour accepter la

responsabilité des opérations effectuées via internet. Le

client reçoit ensuite un système destiné à

l'identifier et à sécuriser ses opérations (comme pour la

banque par ordinateur) et la banque lui donne accès au site

"transactionnel". En pratique, il peut dès lors entrer sur le site de la

banque à partir de n'importe quel endroit au monde et y effectuer ses

opérations. Outre les possibilités traditionnelles comme le

visionnage et l'impression des extraits, l'exécution des virements,

etc., ce système permet également d'acheter et de vendre des

actions, de demander des informations sur des emprunts ou des assurances, de

prendre rendez-vous avec l'agence. Les banques n'offrent pas toutes les

mêmes services et le système peut connaître des limites

d'ordre technique. Il est cependant très pratique car les banques

peuvent adapter et enrichir en permanence leur site internet sans que cela pose

le moindre problème pour l'utilisateur. Celui-ci n'a en effet plus

besoin d'installer un logiciel sur le disque dur de son ordinateur.

2.1.3.3 La banque en self-service

Ici, aucun équipement particulier n'est

nécessaire. Seuls la carte bancaire et le code secret allant de pair

suffisent pour accéder aux guichets automatisés. Les

opérations les plus courantes sont même effectuées en

banque en dehors des heures ouvrables des agences.

Cette solution est idéale pour des personnes ne

disposant pas d'un ordinateur, d'un téléphone ou d'un modem, si

elles préfèrent effectuer leurs opérations seules ou

qu'elles ne peuvent se rendre à l'agence durant les heures ouvrables.

Aussi, les opérations électroniques coûtent moins cher :

depuis peu, des frais sont en effet souvent imputés aux clients qui

réalisent de petites opérations au guichet alors qu'il est

possible de les effectuer en self-banking.

2.1.4 La Monnaie

La monnaie est un moyen de paiement accepté par tous,

au sein d'un espace géographique donné, directement utilisable

pour effectuer les règlements sur les marchés des biens et

services ou pour régler définitivement toutes les dettes au sein

d'un espace monétaire donné16(*).

Dans les économies monétaires contemporaines, la

monnaie peut être définie comme une créance sur un institut

d'émission inscrite soit sur du papier (monnaie fiduciaire) soit sur des

livres (monnaie scripturale)17(*)

2.1.4.1 Historique

Dès lors que les êtres humains ont

éprouvé le besoin de négocier des marchandises et des

services, il leur a fallu un instrument d'échange. Le troc

n'était pas pratique et n'offrait en outre que des possibilités

limitées. Le recours à un instrument d'échange tel que

l'argent a permis de scinder la transaction en deux : la personne A donne

à la personne B une certaine somme d'argent en échange d'un

certain bien; avec cette somme, la personne B achète un autre bien.

L'argent fait donc office d'"intermédiaire" et devient aussi, par la

force des choses, un instrument de mesure (la quantité de monnaie

nécessaire pour exécuter une transaction est

représentative de la valeur de cet échange ou de cette

transaction).

Dans ses premières formes, l'argent consistait en

marchandises qui avaient une valeur intrinsèque

généralement acceptée, comme les briques de sel

ou le thé. Mais il devait aussi avoir d'autres propriétés

: il devait être difficilement falsifiable, être résistant,

relativement rare et facilement divisible et utilisable.

Toutes ces qualités, l'or et l'argent les

réunissaient. Mais, par la suite, la valeur intrinsèque de la

monnaie va devenir progressivement une donnée de moins en moins

importante, le public étant de plus en plus confiant dans le fait que

des instruments d'échange lui permettent d'acheter d'autres

marchandises. La monnaie fiduciaire, c'est-à-dire les billets

de banque et les pièces de monnaie frappées dans des

métaux non précieux comme le nickel, va alors tout doucement se

substituer aux pièces en or et en argent.

On évoluera ensuite vers la monnaie scripturale. En

fait de l'information consignée, c'est-à-dire de la monnaie qui

circule par des jeux d'écritures entre débiteurs et

créditeurs. Aujourd'hui, les opérations scripturales, prenant la

forme d'ordres papier (tels que des virements et des

chèques), sont de plus en plus souvent remplacées par

des opérations électroniques (cartes magnétiques, cartes

à puce, banque par téléphone, en self-service, à

domicile, par ordinateur, etc.). Cette évolution tient principalement au

fait que ce mode de paiement coûte moins cher et offre une meilleure

sécurité.

2.1.4.2 Fonctions de la monnaie

On distingue habituellement trois fonctions de la monnaie :

· Intermédiaire des échanges18(*)

· Réserve des valeurs

· Unité de mesure des valeurs (unité de

compte)

2.1.4.3 Formes de la monnaie

Dans la littérature économique le terme «

formes de la monnaie » désigne la variété

d'instruments de circulation de la monnaie.

On distingue ainsi :

2.1.4.3.1 La monnaie

métallique

Elle fait partie de la catégorie plus vaste de la

monnaie marchandise. L'instrument de paiement est ainsi un objet tangible. Ces

objets ont été divers selon les sociétés

(bétail, sel, coquillages, morue....) mais la monnaie marchandise la

plus connue est la monnaie métallique. Si les métaux tels que le

cuivre, le fer, le bronze ont constituées les premières monnaies,

ce sont les métaux précieux (or et argent), en raison de leurs

qualités particulières, qui se sont progressivement

imposés comme instruments monétaires.

2.1.4.3.2 La monnaie de papier ou les

billets

La monnaie papier est acceptée en vertu de la confiance

de son émetteur (d'où sa dénomination de monnaie

fiduciaire). On dit également que c'est un instrument

monétaire qui a une faible valeur intrinsèque

en comparaison de sa valeur faciale.

La mise au point de cet instrument monétaire s'est

révélée relativement longue. Trois grandes étapes

ont marqué l'évolution du billet de banque :

· Dans l'Antiquité, puis au Moyen Age, les

particuliers déposent de l'or et de l'argent auprès de banquiers

et reçoivent en contrepartie des billets représentatifs de ces

dépôts.

· Au XVIIème siècle : création

du billet de banque par le banquier suédois Palmstruck.

2.1.4.3.3 La monnaie scripturale ou la monnaie de

banque

On appelle ainsi la forme de la monnaie consistant en une

écriture dans les livres d'une banque sous la forme de l'ouverture d'un

compte à un client donnant naissance à un dépôt qui

est une reconnaissance de dette de la banque envers son titulaire, et qui

circule, sert à payer ses créanciers, est

transférée sur le compte d'un autre agent par

l'intermédiaire d'instruments tels que les chèques, les ordres de

virement et les cartes bancaires.

Il s'agit de pratiques très anciennes. Ainsi les Grecs

et les Romains connaissaient les virements de même que les arabes qui les

utilisaient au IXe et Xe siècles. Cependant leur véritable

développement date du XIIe siècle grâce aux marchands

italiens et flamands.

2.1.4.3.4 La monnaie électronique ou la

monétique

Par définition, la monnaie électronique est

l'ensemble des techniques informatiques, magnétiques et

télématiques assurant le transfert de sommes d'un compte vers un

autre sans recourir à un support papier19(*).

C'est une valeur monétaire représentant une

créance sur l'émetteur, qui est stockée sur un support

électronique, émise contre la remise de fonds d'un montant dont

la valeur n'est pas inférieure à la valeur monétaire

émise, acceptée comme moyen de paiement par des entreprises

autres que l'émetteur20(*).

La monnaie électronique est considérée

« comme un substitut électronique des pièces et des

billets de banque qui est stocké sur un support électronique tel

qu'une carte à puce ou une mémoire d'ordinateur et qui est

généralement destiné à effectuer des paiements

électroniques de montants limités ».

Elle est non seulement une nouvelle évolution dans le

cadre des paiements mais aussi une forme récente et particulière

de la monnaie scripturale.

La monnaie électronique est véhiculée

à travers deux nouveaux instruments de paiement :

· Le porte-monnaie électronique et

· Le porte-monnaie virtuel.

Le porte-monnaie électronique a pour objet

l'automatisation des paiements de petits montants dans le commerce de

proximité par le biais d'une carte à microprocesseur

chargée de valeurs électroniques réelles qui peuvent

être transférées directement entre les agents

économiques21(*).

Les applications directes de ce nouvel instrument de paiement

concernent les distributeurs automatiques, les horodateurs, les péages,

les publiphones, etc.

Le principe du porte-monnaie virtuel est sensiblement le

même que le porte-monnaie électronique à la

différence près que des unités électroniques sont

chargées sur un logiciel porte-monnaie virtuel stocké sur le

disque dur de l'ordinateur.

Le porte-monnaie virtuel a alors pour objet le paiement de

petits montants à distance sur internet. Ces valeurs

électroniques sont alors transmises sur le réseau pour le

règlement des obligations financières entre les internautes et

les e-marchands.

2.1.5 Les moyens de paiement

La monnaie scripturale représente de nos jours, une

part très importante des moyens de règlement. La lettre de change

et le billet à ordre sont cependant de moins en moins utilisés au

profit d'autres instruments :

2.1.5.1 Le chèque

Le chèque est un ordre de paiement écrit

adressé à sa banque (le tiré) que le payeur (le tireur)

remet au bénéficiaire. Celui-ci peut se faire payer auprès

de la banque du tiré directement ou le remettre à sa propre

banque pour créditer son compte. Ainsi un dépôt bancaire

(une dette du tiré) sera transféré du compte du payeur

vers le compte du bénéficiaire.

2.1.5.2 Le virement

Le virement est un ordre du payeur adressé directement

à sa banque afin que celle-ci effectue un transfert de fonds sur le

compte d'un bénéficiaire par débit ou crédit.

Celui-ci peut être un ordre automatique (permanent) donné à

la banque afin que cette dernière vire à date fixe un montant

déterminé à un tiers désigné à

l'avance par le payeur. Le virement et le chèque sont

rédigés sur du papier mais sont traités par

l'informatique.

2.1.5.3 La domiciliation

Une domiciliation est une convention entre

une personne qui effectue un paiement (débiteur), un

bénéficiaire (le créancier) et une banque, en vertu de

laquelle le débiteur autorise la banque à débiter

automatiquement son compte du montant de chaque facture qu'il est tenu de

régler au bénéficiaire. L'opération est

entièrement automatique.

L'ordre permanent est basé sur un principe analogue

à celui de la domiciliation : le compte du donneur d'ordre est

automatiquement débité à une date donnée d'un

montant fixe. Les données du bénéficiaire et du donneur

d'ordre restent les mêmes. L'ordre permanent présente pour

principaux avantages de permettre un gain de temps et d'être facile

à utiliser.

2.1.5.4 L'avis de prélèvement

automatique

C'est à l'initiative du créancier qui

opère un prélèvement dans le cadre d'une autorisation

donnée par le titulaire du compte. Cet instrument est

généralement utilisé pour le paiement des impôts et

des factures (téléphone, électricité...).

La somme est automatiquement et régulièrement

prélevée sur le compte du débiteur.

2.1.5.5 Le titre interbancaire de paiement

Le débiteur donne son accord pour le paiement de chaque

opération, mais le titre fait ultérieurement l'objet d'un

traitement informatique.

2.1.5.6 La carte bancaire

C'est l'instrument le plus

dématérialisé. Lors du paiement, les coordonnées

bancaires du payeur sont saisies par lecture d'une piste magnétique de

sa carte.

Elles permettront de pouvoir automatiquement débiter

son compte et créditer le bénéficiaire de façon

immédiate ou différée selon le type de contrat qui lie la

banque et le détenteur de la carte. Il existe des formes

élaborées qui permettent des opérations encore plus

rapides, plus sûres et plus anonymes. Ainsi un code secret peut

être joint à la carte qui est composé par le payeur rendant

le débit immédiat. Les cartes à puces sont des cartes

bancaires possédant un ordinateur miniaturisé permettant de

stocker des informations sur un compte bancaire et de le débiter

très rapidement. On parle également de monnaie

électronique.

2.2. Système de paiement

électronique (SPE)

2.2.1. Définition

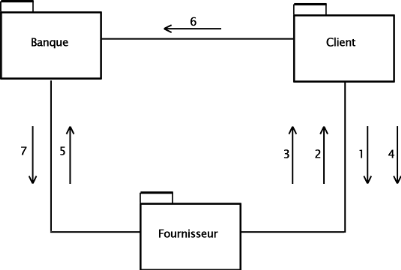

Un système de paiement électronique est

un ensemble des moyens et des modes de transmission sécurisés des

dettes financières sur les réseaux ouverts22(*)

2.2.2. Typologie

Des centaines de SPE ont été recensé sur

internet23(*), du moins

malgré cette variété, on distingue trois classes

génériques :

· Les SPE articulés autour d'un compte

bancaire,

· Les SPE articulés autour d'un compte non

bancaire,

· La monnaie électronique.

2.2.2.1. Les SPE articulés autour d'un

compte bancaire

Caractérisée essentiellement par la proposition

des outils de sécurisation des données d'origine bancaire. Cette

catégorie des SPE concerne la sécurisation en ligne des ordres de

paiement réalisés à partir de la carte bancaire.

La sécurisation des ordres de paiement est

assurée par des institutions bancaires ou non.

Ainsi, on différencie dans cette classe deux types

de systèmes à savoir :

· Les protocoles sécurisés de

communication : gèrent la transmission

sécurisée des types différents de données sur le

réseau (mail, paiement). On peut citer ici le protocole

SSL24(*)

· Les protocoles de paiement

permettent de gérer uniquement la transmission sécurisée

des paiements sur les réseaux ouverts. Le protocole SET25(*) a recours à la

cryptographie asymétrique pour répondre aux impératifs de

confidentialité et d'intégrité du paiement.

Bien que ces technologies permettant l'authentification des

parties, la garantie de la confidentialité et de

l'intégrité des données transmises se confirment vraiment

être sécuritaires, ils présentent néanmoins des

coûts importants de transaction.

2.2.2.2. Les SPE articulés autour d'un

compte non bancaire

Dans ces systèmes, les ordres de paiement sont transmis

avec sécurité depuis des comptes non bancaires. Pour

accéder à son compte, l'utilisateur doit utiliser un support

logiciel ou physique garantissant son authentification. Ici, la carte bancaire

est utilisée pour avoir accès et être authentifié

au compte bancaire.

Les deux modèles dans cette classe sont :

· Le système

notarié : permettant à un

intermédiaire ou notaire la compensation et règlement

d'écriture entre comptes marchands et utilisateurs du SPE.

Ainsi, ce notaire peut :

ü Certifier les termes des transactions,

ü Authentifier les parties contractantes

ü Réaliser les compensations et

ü Procéder aux règlements définitifs

des paiements

Dans ce système, le client est censé ouvrir et

créditer un compte pour lequel l'accès est conditionné

par un secret transféré pour authentifier l'utilisateur

distant.

· Le système de

fidélisation : l'intermédiaire propose

à ses clients de maximiser des points (remboursables en monnaie

fiduciaire) constituant un réel pouvoir d'achat.

2.2.2.3. La monnaie

électronique

Voir le point 2.1.4.3.3.

2.2.2.4. Autres types de systèmes de

paiement électronique26(*)

2.2.2.3.1 Le portefeuille

numérique :

§ Garde en mémoire, de façon

sécurisée, les données sur une carte de crédit et

son propriétaire :

ü le nom du client

ü son numéro de carte de crédit

ü l'adresse d'expédition

§ Fournit automatiquement ces informations lors d'un

achat

2.2.2.3.2 Le système numérique de

paiement à solde cumulé :

§ Est utilisé pour des micro-paiements (10 $ ou

moins)

§ Permet d'accumuler le solde de micro-paiements et

d'achats sur le Web sur son compte de carte de crédit ou de

téléphone

2.2.2.3.3 Le système de paiement en ligne

à valeur enregistrée.

§ Permet de faire des paiements instantanés en

ligne selon une valeur enregistrée dans un compte électronique

§ Peut s'agir d'une plateforme commerciale (Valista) ou

d'un système de paiement de poste à poste (PayPal)

2.2.2.3.4 Le chèque

électronique.

Étend les fonctionnalités des comptes

chèques existants en permettant leur utilisation pour le paiement

d'achats en ligne.

2.2.2.3.5 Le système électronique de

présentation de facture et de paiement.

Affiche le compte en ligne et permet de le régler par

virement électronique depuis un compte bancaire ou de carte de

crédit

2.2.2.3.6 Les systèmes de paiement

électronique pour le commerce mobile

Au Japon par exemple, il existe trois types de systèmes

de paiement électronique mobiles par téléphone cellulaire

:

- les systèmes de paiement à valeur

enregistrée permettant le paiement depuis un compte bancaire ou un

compte de carte de crédit

- les cartes de débit mobile (associée à

un compte bancaire)

- les cartes de crédit mobile

Autres concepts :

ü Bénéficiaire : une personne

désignée dans un ordre de paiement pour recevoir des fonds ;

ü Carte de paiement : une carte émise par

les organismes permettant à son titulaire de retirer ou de virer des

fonds ;

ü Carte de retrait : une carte émise par

les organismes permettant exclusivement à son titulaire de retirer des

fonds ;

ü Certificat électronique : un document

sous forme électronique attestant du lien entre les données de

vérification de signature électronique et un signataire ;

ü Destinataire : une personne censée

recevoir le message de données ainsi que le paiement qui doit y faire

suite ;

ü Dispositif de création de signature

électronique : un matériel ou un logiciel destiné

à mettre en application les données de création de

signature électronique ;

ü Dispositif de vérification de signature

électronique : un matériel ou logiciel destiné

à mettre en application les données de vérification de

signature électronique ;

ü Données de création de signature

électronique : les éléments propres au signataire,

tels que des clés cryptographiques publiques, utilisés pour

créer la signature électronique ;

ü Données de vérification de signature

électronique : les éléments, tels que des clés

cryptographiques publiques, utilisés pour vérifier la signature

électronique ;

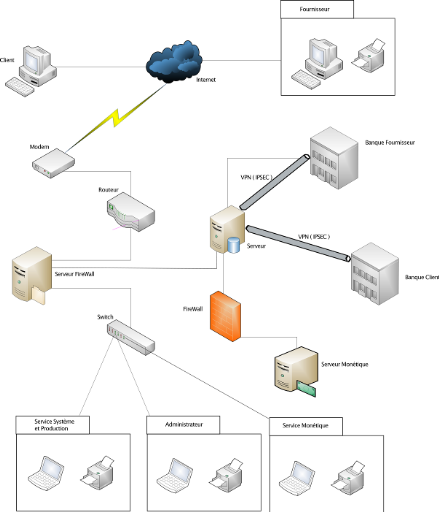

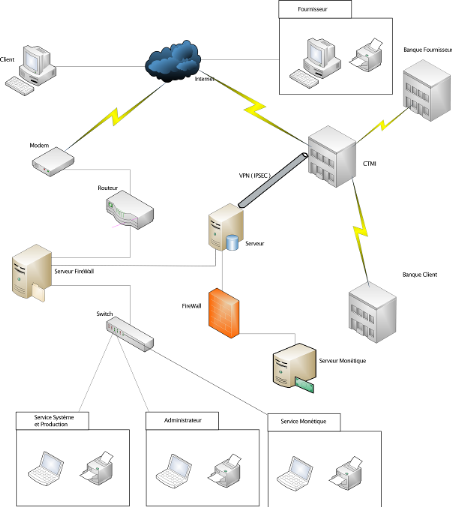

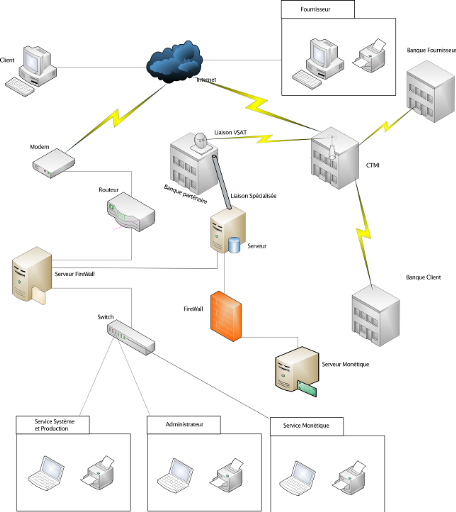

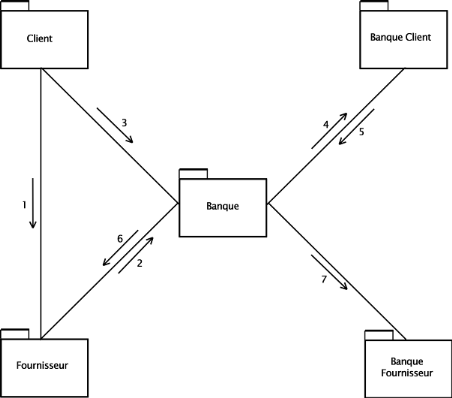

ü Ecrit : toutes les formes d'expression