|

i

EPIGRAPHES

« Le processus de la pensée dans son ensemble

nous est encore

relativement mystérieux, mais je crois que toutes les

tentatives de

création de machines pensantes, à l'instar

des ordinateurs, nous seront

d'une grande aide pour découvrir comment

nous pensons nous-mêmes ».

Alan Turing, cité par Andrew Hodges dans

Alan

Turing ou l'énigme de l'intelligence.

« (...) Et les gagnants seront ceux qui arriveront

à restructurer la manière

dont l'information circule au sein

de leurs organisations ».

W. H. Bill Gates, Les citations les plus

célèbres de William Henry, (en ligne) disponible sur

http://www.citations.com/citations-william-henry-dit-bill-gates/william-henry-dit-bill-gates-selection-citations-

1823-1.htm

DEDICACE

A la douce mémoire de mon père Martin KATSUVA

PILIPILI

pour m'avoir insufflé la combativité dans la sagesse,

la simplicité et la dignité ;

A ma tendre mère Suzanne

KAHAMBA KYAVU

pour tant d'amour, d'abnégation et de sacrifice;

A

mon cher frère Dr. Toussaint KATSUVA et mes chères soeurs

Dévote

PILIPILI, Amani KAVUGHO, Annuarite PILIPILI et Lestonnac

KATUNGU

pour votre affection et votre soutien sans faille;

Je dédie ce travail.

REMERCIEMENTS

Au terme de ce travail, témoignant notre formation

universitaire en licence, nous tenons à remercier tous ceux qui ont

contribué d'une manière ou d'une autre à sa

réalisation.

De prime abord, nous rendons un vibrant hommage au Dieu

Tout-Puissant, Lui qui nous a donné force, santé et

détermination afin de mener à bon port ce travail de fin

d'études.

Nous exprimons notre gratitude envers nos parents et autres

membres de famille, pour nous avoir apporté soutien tant moral,

financier que matériel durant nos études à

l'Université Adventiste de Lukanga.

Nous exprimons nos vifs remerciements au corps enseignant,

académique et administratif de l'Université Adventiste de

Lukanga, pour l'incommensurable encadrement dont nous avons

bénéficié tout au long de notre formation.

Qu'il nous soit permis de remercier particulièrement le

Directeur de ce travail, le CT Osée MUHINDO MASIVI, pour nous avoir

orientés dans nos recherches ainsi que pour ses sages conseils. Nous le

remercions vivement de nous avoir fait confiance.

Nos remerciements s'adressent également à

Monsieur MBASSOME MULUHIRWA dont l'expertise dans le domaine

étudié a été essentielle dans la réalisation

de cette étude. Notre admiration pour sa grande disponibilité,

malgré ses occupations multiples, reste vive.

Nous nous sentons redevable envers tous nos bienfaiteurs,

entre autres l'Ordre de la Sainte-Croix en général et, en

particulier, les Pères Hubert WAGEMANS, Guy RIGOLE, Peter SNIJKERS,

Ernest MARTELLO, Olivier MACHOZI, Henri MUHUMIRA, Sylvestre KAGHENI, Aristide

SIRIKIVUYA,... sans oublier la famille du Général

KATSUVA-WA-KASIVWIRA Daniel, pour leur soutien sous toutes ses formes.

Nous ne pouvons passer sous silence les coups de mains

reçus du Dr. Toussaint KATSUVA ; nous lui disons sincèrement

merci pour ses interventions ponctuelles durant notre séjour à

Lukanga.

Nous tenons à remercier, pour leurs encouragements,

leur amitié ou leur collaboration, les camarades Samuel MASIVI,

Juvénal MUTHIMA, Forrest MUYISA, Francine ZUULA, Clarisse TAMWANZIRE,

Charline MAOMBI, Rachel KYALWAHI, Ruth MUKE, Bienvenue MITIMBO, James

KABANSELE, Oscar KAKOME, Mwangaza SARAMANGO, Heri HINDO ainsi que monsieur

Musavuli KAMATHE.

Enfin, que tous ceux qui de près ou de loin ont

marqué de leur empreinte notre vie académique et/ou social

à Lukanga, trouvent à travers ce modeste travail l'expression de

notre profonde gratitude, de notre estime et de toute notre reconnaissance.

iv

RESUME DU TRAVAIL

L'activité des entreprises est actuellement

centrée sur l'information. Celle-ci n'est pas uniquement contenue dans

des données structurées, elle est aussi présente dans les

documents échangés entre les différents acteurs de

l'entreprise, tant internes qu'externes. En outre, quelle que soit sa taille,

la diffusion de l'information reste vitale pour la survie de l'entreprise.

Cependant, plus cette taille de l'entreprise est importante

plus elle possède des entités, succursales et

représentations dans les milieux différents, et plus

l'utilisation d'outils modernes de transmission de l'information devient

indispensable. Dans cette optique, les systèmes d'information

d'aujourd'hui ont de plus en plus la nécessité d'tre ouverts et,

par ricochet, doivent répondre aux besoins de réseaux ouverts,

interopérables, et, surtout, à des besoins évolutifs et

changeants.

C'est le cas des institutions d'ESU en RDC qui, de par leur

croissance quotidienne, se butent à ce défi. La présente

recherche apporte tant soit peu une solution à cette frousse. Au cours

de nos investigations, notre préoccupation est celle de chercher comment

modéliser cet échange de l'information en vue de profiter des

opportunités offertes par l'informatique à travers les

réseaux informatiques. La haute disponibilité et la

sécurisation des données ainsi que la souplesse d'accès

aux informations par les utilisateurs constituent donc les objectifs majeurs

à atteindre.

La modélisation des échanges et des

communications au sein des institutions d'enseignement supérieur et

universitaire en RDC ainsi que la possibilité de leur transport par des

canaux informatiques, sont restés du début à la fin de ce

travail notre ultime souci. Comme aboutissement, nos recherches ont

accouché d'un prototype de réseau informatique simple et

flexible, à la portée des institutions d'ESU en RDC voulant

s'inscrire dans la modernisation des moyens d'échange et de

communication en vue de l'efficacité et de l'efficience au sein de leur

organisation. Pour toutes les institutions d'ESU en RDC qui y trouveront leur

compte, que ce modeste travail devienne leur terme de référence

et leur compagnon de travail.

SIGLES ET ACRONYMES

BD : Base de Données

CPE : Commission Permanente des Etudes

DG : Directeur Général

ESU : Enseignement Supérieur et Universitaire

FTP : File Transfer Protocol

LAN : Local Area Network

MCC : Modèle Conceptuel de Communication

MERISE : Méthode de réalisation informatique pour

système d'entreprise

MLC : Modèle Logique de Communication

MOC : Modèle Organisationnel de Communication

MPC : Modèle Physique de Communication

NA : Non attribué

NTIC : Nouvelles Technologies de l'information et de la

communication

OP : Opération

PADEM : Pacte de modernisation de l'enseignement supérieur

et universitaire

PC : Personnal Computer

RDC : République Démocratique du Congo

SAI : Système automatisé d'information

SI : Système d'information

SNMP : Simple Network Management Protocol

UNAZA : Université Nationale du Zaïre

UNIKIN : Université de Kinshasa

UNILUK : Université de Lukanga

USB : Universal Serial Bus

VLAN : Virtual Local Area Network

VPN : Virtual Private Network

vi

TABLE DE MATIERES

EPIGRAPHES i

DEDICACE ii

REMERCIEMENTS iii

RESUME DU TRAVAIL iv

SIGLES ET ACRONYMES v

TABLE DE MATIERES vi

INTRODUCTION GENERALE 1

1. Problématique 1

2. Hypothèses de travail 5

3. Objectifs de l'étude 5

4. Choix et intérêt de l'étude

6

5. Méthodes et techniques de travail

6

6. Délimitation du sujet 6

7. Difficulté rencontrée 7

8. Subdivision du travail 7

Première partie : ETUDES PREALABLES

Chapitre premier:

EXISTANT THEORIQUE ET CONCEPTUEL 8

I.1. MODELISATION 8

I.1.1. Définition 8

I.1.2. Système d'information 10

I.1.3. La sécurité du système d'information

12

I.2. RESEAU INFORMATIQUE 14

I.2.1. Définition 14

I.2.2. Bref historique du réseau informatique 16

I.2.3. Les réseaux locaux 17

I.2.4. Les réseaux locaux virtuels (VLans) 18

I.2.5. Les VPNs (Virtual Private Network) 19

I.2.5. Administration et sécurité d'un

réseau informatique 20

I.3. LE VADE MECUM DU GESTIONNAIRE D'UNE

INSTITUTION

D'ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE EN RDC

20

I.3.1. Définition 20

I.3.2. Les organes de gestion des institutions d'ESU 21

I.3.3. Bref historique de l'ESU en RDC 21

I.3.4. L'avènement du Vade Mecum du gestionnaire d'une

institution d'ESU 23

Chapitre deuxième:

ETUDE DE L'EXISTANT 25

II.1. PRESENTATION DES ACTEURS DU SYSTEME D'INFORMATION

ET

ATTRIBUTIONS DES TACHES 25

II.1.1. Les acteurs internes du système d'information

25

II.1.2. Les acteurs externes 30

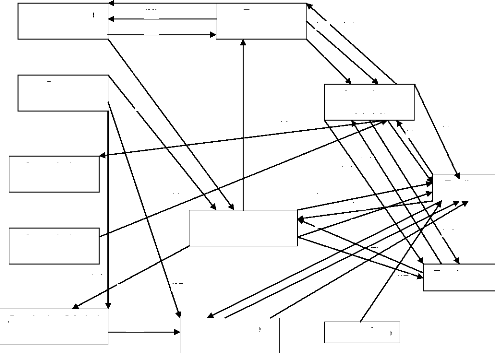

II.2. LE DIAGRAMME DES FLUX 31

II.3. PRESENTATION DES PROCEDURES 32

II.3.1. Liste des procédures 32

II.3.2. Description des procédures 32

II.3.3. Schéma de circulation et de traitement de

l'information 33

II.4. CRITIQUE DE L'EXISTANT (VADE MECUM) 38

II.5. PROPOSITION DES SOLUTIONS 38

II.5.1. Solutions organisationnelles. 38

II.5.2. Solution technique (informatique) 40

vii

Deuxième partie : ETUDE DETAILLEE DU SYSTEME FUTUR

Chapitre troisième :

MODELISATION DES COMMUNICATIONS 42

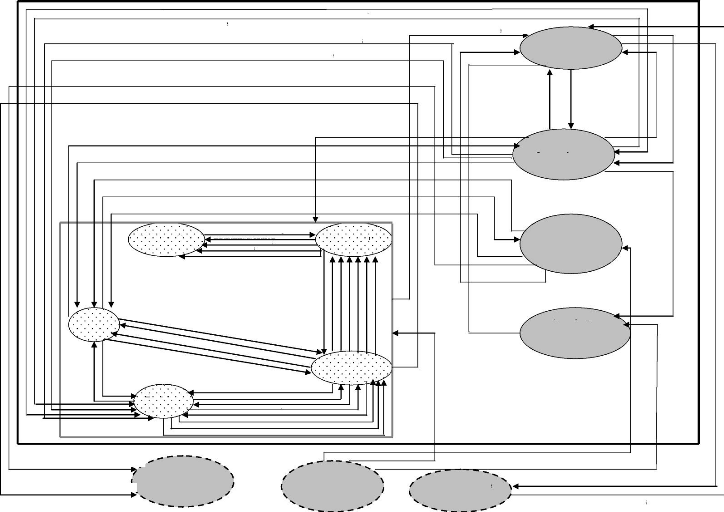

III.1. LE MODELE CONCEPTUEL DE COMMUNICATION (MCC)

42

III.1.1. Les acteurs internes (sous-domaines) 43

III.1.2. Les acteurs externes 43

III.1.3. Les flux (messages) 44

III.2. LE MODELE ORGANISATIONNEL DE COMMUNICATION (MOC)

49

III.3. LE MODELE LOGIQUE DE COMMUNICATION (MLC)

53

III.4. LE MODELE PHYSIQUE DE COMMUNICATION (MPC)

56

Chapitre quatrième :

IMPLEMENTATION DU RESEAU INFORMATIQUE 58

IV.1. TOPOLOGIES RESEAU 58

IV.1.1. Introduction 58

IV.1.2. Choix de la topologie . 58

IV.1.3. Topologie physique 60

IV.1.3.1. Pour la connectivité longue distance

60

IV.1.3.2. Pour la connectivité en réseau local

61

IV.1.3.3. Topologie physique du réseau de

l'établissement 64

IV.1.3.3.1. Réseau fédérateur 64

IV.1.3.3.2. Réseau de domaines généraux

65

IV.1.4. Topologie logique 67

IV.2. CONFIGURATION DU MATERIEL ET PROTOCOLES RESEAU

67

IV.2.1. Choix du modèle de communication

réseau 67

IV.2.2. Proposition du matériel 68

IV.2.2.1. Couche 1 : Accès au réseau 68

IV.2.2.1.1. Câbles et prises 68

IV.2.2.1.2. Les concentrateurs (hubs) 70

IV.2.2.1.3. Les commutateurs (switchs) 70

IV.2.2.1.4. Les cartes réseau 71

IV.2.2.2. Couche 2 : Internet : 72

IV.2.2.2.1. Le routeur 72

IV.2.2.3. Couches 3 & 4 : Transport et application

73

IV.2.3. Configuration des protocoles 81

IV.2.3.1. Couche 1 : Accès au réseau 81

IV.2.3.1.1. Les câbles 81

IV.2.3.1.2. Adressage 81

IV.2.3.1.3. Configuration des commutateurs 86

IV.2.3.2. Couche 2 : Internet 89

IV.2.3.2.1. Configuration des routeurs 89

IV.2.3.3. Couche 3 et 4 : Transport et application 92

IV.2.3.3.1. Configuration des serveurs et des clients 92

IV.2.3.3.2. Configuration des protocoles 93

IV.2.3.3.3. Configuration du VPN 95

IV.2.3.3.4. Logiciels et protocoles d'administration de

réseau 96

IV.2.3.3.5. De la sécurité du réseau 98

IV.2.3.3.6. Du rôle de l'administrateur de réseau

102

CONCLUSION GENERALE 105

BIBLIOGRAPHIE 108

Annexe 1: GLOSSAIRE 110

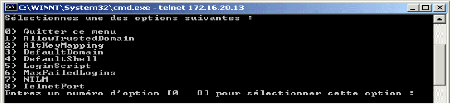

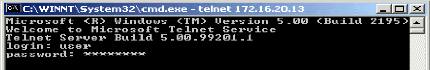

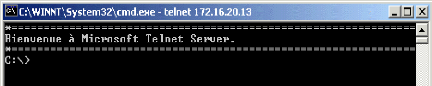

Annexe 2: Mise en place du serveur Telnet 111

Annexe 3: Création et configuration d'un réseau

local sous Windows XP 113

Annexe 4: Mise en place d'un VPN sous Windows XP 115

Annexe 5: Quelques questions à se poser avant d'investir

dans l'installation d'un réseau informatique 116

INTRODUCTION GENERALE

Un des changements les plus importants survenus dans

l'économie au cours des quinze dernières années est

l'émergence de l'économie de l'information et de la

communication. On parle aujourd'hui des nouvelles technologies

de l'information et de la communication. (« Les Nouvelles Technologies de

l'information et de la communication » in Microsoft® Etudes 2007

[DVD]. Microsoft Corporation, 2006).

On a prétendu que ces technologies extraordinairement

novatrices nécessitent un système économique et un mode de

gestion fondamentalement différent. Les bits sont en effet

fondamentalement différents des atomes. On peut les reproduire sans

coût et les distribuer à travers le monde à la vitesse de

la lumière et ils ne se détériorent jamais. Par contre les

biens matériels, constitués d'atomes, n'ont aucune de ces

propriétés : il est coûteux de les reproduire et de les

transporter et ils se détériorent inévitablement (Boukef,

2005).

A la même époque, nombreuses sont les entreprises

qui remodèlent leur système d'information, principalement en

introduisant des technologies accentuant l'automatisation des processus et le

pilotage en temps réel de l'activité (outils décisionnels,

intranets,...). (Isaac, 2002).

Dans un tel environnement, la compétitivité des

entreprises dépend de plus en plus de leur flexibilité et de leur

capacité d'innover, tant dans leur structure organisationnelle, leur

mode de production que dans leur mode d'échange avec les

différents partenaires. Cependant, dans leur recherche de

compétitivité, le principal obstacle auquel se heurtent les

entreprises est la difficulté d'obtenir et d'échanger des

données et informations précises et à temps, ainsi que des

interfaces convenables entre les différentes fonctions de

l'entreprise.

1. Problématique

Le siècle présent est qualifié de «

siècle de l'information ». C'est l'univers immatériel du

savoir, de la direction par objectif, du contrôle, de la

coopération, de la qualité, de la résolution des

problèmes. .(M. MUANDA, 2001).

Par ailleurs, Norbert Wiener (1894-1964) souligne que : «

prendre conscience de notre entrée dans l'ère de l'information ne

signifie aucunement vouloir enrichir la situation et s'en faire le spectateur

emporté, c'est bien plutôt vouloir prendre en main notre destin,

assumer notre responsabilité collective, surmonter nos

difficultés et nos échecs, et cela dans tous les domaines de la

vie de nos sociétés, de nos différentes

organisations,...». L'amélioration de l'efficacité et de

l'efficience des organisations devient ainsi la préoccupation permanente

des dirigeants d'entreprises.

Dans une économie qui se mondialise, où la

concurrence s'accroît, où les organisations cherchent à

offrir davantage de services aux clients, l'information est de plus en plus une

variable stratégique essentielle. Elle est nécessaire au

processus de décision. Mais, si l'information accroît la

connaissance et réduit ainsi l'incertitude, c'est le système

d'information, grâce à toutes ses composantes et en liaison avec

les autres moyens opérationnels, qui permet à l'entreprise de

répondre aux besoins des différents marchés, de fournir en

tous lieux les biens et services personnalisés à une

clientèle avertie et exigeante dans des délais et à des

coûts satisfaisants. (Matthieu SUNGU MUANDA NTELA, Les nouvelles

organisations et transformations du travail : Les métiers face aux

nouvelles technologies de l'information et de la communication, (en

ligne), disponible sur

www.memoireonline.com).

C'est ainsi qu'à l'ère de l'information et des technologies de

communication, consciemment ou inconsciemment, les organisations sont en

contact quasi-permanent avec un ou plusieurs systèmes d'information.

Durant ces dix dernières années, afin de suivre

l'évolution extrémement rapide des technologies, les

architectures informatiques des grands groupes ont profondément

évolué. Ainsi, la nécessité d'organiser des

systèmes d'information efficaces et efficients, qui puissent s'adapter

à cette nouvelle vague, est ainsi devenue un défi dont la

portée est plus que criante. En effet, malgré les nombreux

efforts faits en ce sens et la mobilisation des ressources humaines, cela ne

suffit plus. L'entreprise doit non seulement s'informatiser, mais elle doit

faire le bon choix quant à la mise en place d'une infrastructure

informatique qui saura répondre à ses besoins présents et

futurs.

L'introduction des nouvelles technologies de l'information et

de la communication (NTIC) dans les organisations (entreprises) conduit

à s'interroger sur leurs possibles effets sur le travail et les

conditions de sa réalisation. En fait, il convient plutôt de

parler d'interaction entre les technologies et le travail. Car les nouvelles

technologies changent

bien sûr le travail, mais de nouvelles organisations du

travail appellent en retour l'émergence d'outils adaptés à

un contexte en évolution [idem (en ligne), disponible sur

www.memoireonline.com ].

Toutefois, il convient de noter que les NTIC ne créent

pas par elles-mêmes de nouvelles formes organisationnelles, mais

provoquent une réaction de l'organisation préexistante, qui se

voit le plus souvent obligée d'évoluer. Les NTIC ne sont pas

déterminantes, elles constituent plutôt un catalyseur des

changements organisationnels (M. MUANDA, op.cit.).

Dans les entreprises émergentes, où la masse des

informations à échanger est trop importante, les réseaux

informatiques deviennent un enjeu incontournable. Une des principales

applications du réseau, outre Internet, est celle du travail en

réseau. En effet, les entreprises, quelles qu'elles soient, sont des

utilisatrices de plus en plus importantes des différentes solutions

proposées par les réseaux informatiques.

Ces réseaux, appelés réseaux locaux (LAN,

Local Area Network), supportent la communication entre des machines

situées à courte distance (souvent moins d'un kilomètre)

et dont la gestion et la maintenance sont assurées par l'entreprise

elle-même.

Par ailleurs, l'environnement lié aux technologies de

l'information et de la communication est la cible de nombreuses menaces.

L'ouverture des réseaux et leur complexité croissante associant

des acteurs aux multiples profils, ont renforcé la

vulnérabilité des systèmes d'information.

En effet, bien que l'informatique soit devenue pour

l'entreprise un outil incontournable de gestion, d'organisation, de production

et de communication, les données mises en oeuvre par son système

d'information ainsi que les échanges internes et externes sont

exposés aux actes de malveillance de différentes natures et sans

cesse changeants. Il convient en conséquence de ne pas renoncer aux

bénéfices de l'informatisation, et pour cela de faire appel

à des spécialistes qui apportent une garantie contre les risques,

d'une manière permanente, en préservant la stricte

confidentialité des données, et pour un budget raisonnable.

Si la prise de conscience des risques et le besoin de leur

évaluation s'imposent d'eux-mêmes, après un acte grave de

piratage de données dans une entreprise, il est admis désormais

que l'on ne doit plus attendre pour agir.

La sécurité des systèmes d'information se

cantonne généralement à garantir les droits d'accès

aux données et ressources d'un système, en mettant en place des

mécanismes d'authentification et de contrôle. Ces

mécanismes permettent d'assurer que les utilisateurs des dites

ressources possèdent uniquement les droits qui leurs ont

été octroyés.

Les institutions d'enseignement supérieur et

universitaire en RDCongo devraient donc souscrire à cet ensemble de

démarches. En effet, quand une institution d'ESU naît, le plus

souvent, le besoin d'échange de l'information par des outils ou

méthodes spécialisées est quasi inexistant car le

système d'information restant encore rudimentaire. Par contre, en

croissant, elle devient un lieu où la masse d'informations à

récolter, stocker, traiter et surtout à échanger devient

un défi à relever. Vu cette complexité, la

nécessité d'une mise en place d'un système d'information

qui puisse permettre la circulation de l'information au sein de l'organisation,

s'avère indispensable.

L'accroissement des données à traiter,

l'augmentation du volume des échanges à effectuer entre divers

services (postes), entraîne plusieurs problèmes dans la gestion

effective des différentes données et informations, sur

l'accessibilité aux différents supports d'information, à

la cohérence et fiabilité des données, au traitement

rapide et à la manipulation de certaines données en temps

réel (fichiers textes, messagerie, images, etc. ), au partage de

ressources pour minimiser les frais, difficulté voir

impossibilité d'échanger, de communiquer entre différents

services, etc. D'où la nécessité d'un réseau

informatique.

Il s'agit maintenant de réfléchir aux conditions

de rendre l'immensité des informations (données) disponibles, non

seulement accessibles par réseau, mais aussi sécurisées ;

ce qui renvoie à une appréhension des enjeux et défis de

la conception d'un système d'information en réseau local

informatique sécurisé. La sécurité informatique,

ensemble des mesures prises pour protéger un ordinateur et les

données qu'il contient, recouvre les points suivants : l'identification

de l'utilisateur, son authentification, sa confidentialité et

l'intégrité des informations.

Peut-on modéliser l'échange de l'information

pour la gestion efficace et efficiente du SI d'une institution d'enseignement

supérieur et universitaire en République Démocratique du

Congo?

Existe-t-il des technologies informatiques qui peuvent

répondre à la modélisation ainsi préconisée

? Comment mettre en oeuvre ces technologies ?

Quels protocoles et quelle configuration assurent-ils

l'accès sécurisé à l'information à travers

ces technologies ?

2. Hypothèses de travail

En vue de remédier aux inquiétudes soulevées

au travers des questions posées ci-haut, nous pensons qu' :

Il existerait un modèle d'échange de

l'information qui serait adapté à la gestion efficace et

efficiente d'une institution d'enseignement supérieur et universitaire

en République Démocratique du Congo.

Il existerait des technologies informatiques pouvant permettre

une modélisation de l'échange des informations et il existerait

des procédures pour les mettre en oeuvre.

Une configuration appropriée existerait et des

systèmes d'exploitation tels que Win Server, Unix, Linux... seraient

mieux adaptés pour assurer l'accès sécurisé

à l'information.

3.Objectifs de l'étude

3.1. Objectifs principaux

Au regard des problèmes sus évoqués, notre

étude devra aboutir à :

la proposition d'un modèle de réseau

informatique selon l'approche du Vade Mecum du gestionnaire d'une institution

d'enseignement supérieur et

universitaire. la mise en place

d'une architecture informatique matérielle et logicielle pour soutenir

et consolider le réseau informatique envisagé.

3.2. Objectifs spécifiques

Il est donc question de répondre par un apport

particulier au développement d'une solution durable pour la gestion du

système de suivi du cursus académiques des étudiants. Ceci

nous amènera donc à citer ses avantages :

- Faciliter le déploiement d'un réseau informatique

au sein d'une institution d'ESU pour la circulation facile de l'information

entre les ordinateurs.

- Accroissement de la sécurité des données :

détermination des droits ou privilèges ainsi que des

autorisations ou permission d'accès aux données.

4.Choix et intérêt de l'étude

Toute organisation est tenue de suivre le développement

rapide du monde de la technologie, et en profiter le plus possible afin

d'assurer sa continuité et accroître sa

compétitivité dans une époque où la concurrence ne

cesse de s'accroître. Malheureusement, les institutions d'ESU en RDC

restent encore en marge de cette vague ; malgré les diverses

réformes préconisées par le Ministère de l'ESU. Par

exemple, en matière d'échange et de circulation de l'information

entre les acteurs d'une ESU, le Vade Mecum reste muet. Ainsi, ce travail

revêt comme intérêt de permettre aux institutions d'ESU

d'avoir un prototype, en vue de faciliter le déploiement d'un

réseau informatique à partir des matériels informatiques

et des protocoles appropriés ; pour faciliter la circulation de

l'information entre les différents acteurs de l'institution.

5.Méthodes et techniques de travail

Une méthode est la mise en oeuvre d'un certain nombre

d'étapes (méthodologiques), une démarche, des

principes, des outils (traces, papiers standardisés, matériels

informatiques, un vocabulaire, ...). (O. Masivi, 2009).

Pour mener à bien notre étude, nous avons choisi

d'utiliser la méthode Merise pour la mise en place d'un système

d'information au sein d'une institution d'ESU. La technique documentaire nous a

permis de faire un diagnostic sur le fonctionnement du système actuel du

SI (Système d'Information) par la notification des points positifs et

négatifs ; en vue de nous faciliter l'implémentation de la

solution par la conception d'un modèle de réseau informatique

sécurisé. Enfin, la méthode inductive nous a permis de

généraliser notre modèle de réseau informatique aux

institutions d'enseignement supérieur et universitaire en

République Démocratique du Congo.

Comme outil de travail, nous nous sommes servi d'un ordinateur

muni des systèmes d'exploitation Windows XP Professionnel 2003 et

Windows Server 2003.

6.Délimitation du sujet

Il est affirmé qu'un travail scientifique, pour

être bien précis, doit être délimité. Raison

pour laquelle, nous n'allons pas aborder toutes les questions liées

à la conception d'un réseau informatique car elles paraissent une

matière très complexe. Ainsi, nous avons pensé limiter

notre étude par rapport au contenu, à l'espace et au temps.

Par rapport au contenu et à l'espace, ce travail

s'inscrit dans la limite des normes préconisées par le Vade Mecum

du gestionnaire d'une institution d'enseignement supérieur et

universitaire en RDC en nous intéressant à la gestion quotidienne

d'une institution ou d'une université. Il est donc question des points

suivants :

L'inscription de l'étudiant ;

Le suivi des cours (les matières, notes, étudiants)

;

L'état de paiement des frais académiques ;

Les informations relatives au corps enseignant,

académique, administratif et financier.

Par rapport au temps, nos investigations couvrent une

période allant du mois de novembre 2008 au mois d'octobre 2009.

7.Difficulté rencontrée

La configuration d'une topologie aussi complexe que celle

contenue dans ce travail n'a pas été à la hauteur de

Tracer Packet 4.1 ou Boson. Il faudrait un simulateur plus robuste que les deux

précités. Toutefois, nous nous sommes contenté du

simulateur à notre disposition : Tracer Packet, à interface

simple conviviale. Ce dernier nous a donc aidé à configurer un

segment de notre topologie, dont le résultat se trouve dans ce

travail.

8.Subdivision du travail

Cette étude comprend essentiellement deux grandes parties

: Première partie : ETUDES PREALABLES

Chapitre premier : Considérations théoriques et

conceptuelles. Chapitre deuxième : Etude de l'existant.

Deuxième partie : ETUDE DETAILLEE DU SYSTEME

FUTUR

Chapitre troisième : Modélisation des

communications.

Chapitre quatrième : Implémentation du

modèle de réseau informatique.

Chapitre premier :

EXISTANT THEORIQUE ET CONCEPTUEL

Il s'avère nécessaire, pour le besoin de

clarification, de commencer par la compréhension de l'existant

théorique et conceptuel en rapport avec notre thème de recherche.

Au cours de ce chapitre, il s'agit généralement de comprendre ce

que c'est que la modélisation, ses implications ainsi que les

généralités sur les réseaux informatiques et sur

les institutions d'enseignement supérieur et universitaire en RDC.

I.1. MODELISATION

I.1.1. Définition

Il est bien difficile de donner une définition

précise de ce qu'on entend par modélisation, compte tenu de

l'extrême diversité de ses applications :

en mathématiques appliquées, en chimie, en

physique, en informatique, en météorologie ou en sciences de la

vie et de la terre, la modélisation permet d'analyser des

phénomènes réels et de prévoir des résultats

à partir de l'application d'une ou plusieurs théories à un

niveau d'approximation donné,

en ingénierie, la modélisation 3D

est un cas particulier du précédent qui consiste

à produire des images d'objet réel,

en pédagogie, la modélisation de la

discipline consiste à une représentation

simplifiée des objets d'enseignement sous une forme plus ou moins

abstraite que les apprenants auront à s'approprier.

Pratiquement, un modèle est une

représentation, une image de la réalité. Toute

réalité complexe a besoin d'être représentée

pour être comprise et maîtrisée. Un modèle est

supposé fournir une représentation des faits que l'on

désire observer, excluant les faits annexes qui n'apparaîtraient

pas nécessaires.

Exemple : Une carte routière représente,

à l'aide de symboles, tout ou partie d'un territoire et son

infrastructure routière. Le plan établi par un architecte permet

à chaque corps de métier d'intervenir efficacement dans la

construction d'un immeuble. Ainsi, l'informaticien peut être vu comme

l'architecte du système informatisé, qui en dresse le plan

détaillé.

En informatique, le modèle permet d'évaluer un

système d'information en permettant de tester sa réaction aux

divers événements de la vie de l'organisation. De ce fait, on

peut l'utiliser pour réaliser des expériences qui seraient trop

coüteuses, soit impossibles à réaliser pratiquement. La

conception d'un ensemble de modèles au sein d'une organisation revient

à concevoir l'état futur du système d'information.

En bref, un modèle a pour objectif de structurer les

données, les traitements, et les flux d'informations entre

entités. Ce modèle comporte en général trois

composantes principales :

les données : modèle de données

les traitements : modèles de traitements

les flux : les modèles de communications.

(Michel Diviné, 1994).

Le Système d'information (cfr. point I.1.2) de

l'entreprise est dans un premier temps non automatisé,

c'est-à-dire que les traitements se font en grande partie manuellement.

L'objet d'une méthode de modélisation à l'instar de MERISE

est donc de savoir dans quelles mesures certaines parties du SI sont

automatisables, et connaître ce que peut apporter l'informatique comme

gain de productivité, de fiabilité ou de qualité au SI.

L'ensemble des parties automatisées du SI est

appelé Système Automatisé d'Information.

A partir de l'existant de l'organisation (entreprise,

société, association, ...) on va procéder à

l'étude de son système d'information qui va être

successivement modélisé (utilisation des modèles) puis

formalisé (mise en forme en fonction de normes ou de standards) de telle

façon à obtenir un système informatique

représentatif de la réalité du système

d'information de l'organisation étudiée.

Avant de boucler cette section relative à la

modélisation, on peut, dans tous les cas, se demander pourquoi

modéliser le système d'information d'une institution d'ESU. Par

rapport à notre thème, la modélisation du système

d'information pourrait déterminer un espace possible pour l'articulation

de deux discours. L'un est le discours du gestionnaire d'une institution d'ESU

dont la vision se traduit en termes de responsabilité, de ressources

humaines et matérielles, de documents et d'informations

échangés entre différents acteurs, de valeur

ajoutée, de service rendu, etc.. Tandis que l'autre discours, celui

de l'informaticien, aborde la question en termes de

technologies, de base de données, de système d'exploitation, de

réseaux à mettre en oeuvre en vue de répondre aux

inquiétudes du gestionnaire, etc.. La modélisation, telle que

nous l'abordons dans ce travail, nous permet de nous abstraire de ces deux

types de discours et de nous consacrer plus pragmatiquement aux objectifs et

aux besoins d'une institution d'ESU et de ses acteurs. Nous devrions produire

in fine un modèle des communications bâtit sur un réseau

informatique ; utile aux institutions d'ESU, en poursuivant les objectifs

ci-après :

Minimiser la complexité (nous atteler à ce qui

se rapporte à la délimitation de notre étude sans

prétendre à l'exhaustivité).

Maximiser l'évolutivité (permettre au

modèle d'évoluer et de s'adapter selon l'architecture et les

nouveaux défis ressentis au sein d'une institution d'ESU

(flexibilité). Autoriser l'implémentabilité (le

modèle devra facilement être manipulé afin qu'il soit

opérationnel).

Ces objectifs seront dans le reste de notre travail, une ligne

de conduite lors des choix obligés de la conception.

Par ailleurs, pour modéliser, il nous est important de

fixer la notation dans laquelle nous allons exprimer les modèles de

communication. Nous avons fait le choix de MERISE qui est destiné

à la modélisation du système d'information et couvrira

ainsi les phases de notre projet. Il nous permettra ainsi de spécifier

les domaines (acteurs) principaux du système d'information d'une

institution d'ESU, en mettant un accent particulier sur les flux d'informations

et de communications entre les différents domaines dudit système

d'information.

I.1.2. Système d'information

Un système est un ensemble d'éléments

organisés autour d'un but, et dont la modification d'un constituant

entraîne la modification d'une section, ou de l'ensemble des

constituants. Au niveau d'une organisation au sens large, le système

d'informations est l'ensemble des moyens (humains, techniques, et

organisationnels) qui permettent de gérer cette organisation en

mettant à la disposition de chacun les informations nécessaires

à la bonne exécution du travail (O. Masivi, 2008).

Un système d'information a deux fonctions principales

qui sont : le stockage de l'information et son traitement. De

ce fait, le système d'information aide le système physique de

l'entreprise (c'est à dire les ressources humaines et techniques)

à mieux gérer les opérations au sein de celle-ci et aussi

avec ses clients ainsi qu'avec tous les acteurs externes.

(KM, Les niveaux de contrôle des données du

système d'information, (en ligne) disponible sur

http://phortail.org/webntic/Evolution-du-systeme-d-information.html.)

Dans le cadre de ce travail, nous y ajoutons une troisième

fonction : la communication des informations.

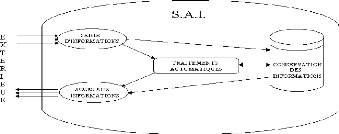

Le Système automatisé d'information (SAI) est un

sous-ensemble du système d'information dont les événements

ou informations en entrée permettent de déterminer par programmes

les événements ou informations conséquents.

L'intérêt de ce schéma est de

présenter les grands ensembles de traitements et d'informations qui

seront manipulées par le S.A.I.

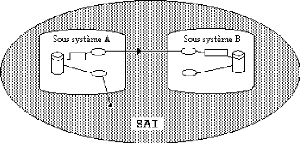

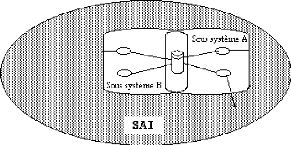

Le S.A.I. peut être décomposé en

sous-systèmes. Ces derniers pouvant être peu

dépendants :

ou fortement dépendants car ils peuvent

partager le même système de conservation des informations.

I.1.3. La sécurité du système

d'information

L'objectif de la sécurité des systèmes

d'information est de garantir qu'aucun préjudice ne puisse mettre en

péril la pérennité de l'entreprise. Cela consiste à

diminuer la probabilité de voir des menaces se concrétiser,

à en limiter les atteintes ou dysfonctionnements induits, et autoriser

le retour à un fonctionnement normal à des coûts et des

délais acceptables en cas de sinistre.

La sécurité ne permet pas directement de gagner

de l'argent mais évite d'en perdre. Ce n'est rien d'autre qu'une

stratégie préventive qui s'inscrit dans une approche

d'intelligence économique. Pour ce qui concerne les données et

les logiciels, la sécurité informatique implique qu'il faille

assurer les propriétés suivantes:

la confidentialité (aucun accès

illicite): maintien du secret de l'information et accès aux seules

entités autorisées;

l'intégrité (aucune

falsification): maintien intégral et sans altération des

données et programmes;

l'exactitude (aucune erreur);

la disponibilité (aucun retard): maintien

de l'accessibilité en continu sans interruption ni

dégradation;

la pérennité (aucune destruction):

les données et logiciels existent et sont conservés le temps

nécessaire;

la non-répudiation (aucune

contestation).

(S. Ghernaouti-Hélie, Stratégie et protection

des systèmes d'information, (en ligne) disponible sur

http://ditwww.epfl.ch/SIC/SA/publications/FI00/fi-sp-00/sp-00-page20.html)

Ces propriétés, en fonction de la valeur des

ressources et de leur cycle de vie, doivent être garanties par des

mesures de sécurité. Celles-ci, sont mises en oeuvre au travers

d'outils particuliers, de procédures adaptées et de personnes.

Elles sont gérées et validées par des procédures de

gestion. La sécurité repose donc sur un ensemble cohérent

de mesures, procédures, personnes et outils.

La mission de la sécurité se résume en cinq

types d'actions génériques, à savoir: définir le

périmètre de la vulnérabilité lié à

l'usage des technologies de l'information et de la communication;

offrir un niveau de protection adapté aux risques encourus

par l'entreprise;

mettre en oeuvre et valider l'organisation, les mesures, les

outils et les procédures de sécurité;

optimiser la performance du système d'information en

fonction du niveau de sécurité requis;

assurer les conditions d'évolution du système

d'information et de sa sécurité. (xxxx, Définition des

besoins en terme de sécurité informatique, (en ligne)

disponible sur

http://www.commentcamarche.net/contents/secu/securite-besoins.php3)

L'efficacité de la sécurité d'un

système d'information ne repose pas uniquement sur les outils de

sécurité mais également sur une stratégie, une

organisation et des procédures cohérentes. Cela nécessite

une structure de gestion adéquate dont la mission est de gérer,

mettre en place, valider, contrôler et faire comprendre à

l'ensemble des acteurs de l'entreprise l'importance de la

sécurité. Elle détermine également le comportement,

les privilèges, les responsabilités de chacun. Elle

spécifie, en fonction de facteurs critiques de succès qui

permettent d'atteindre les objectifs de l'entreprise, les mesures et directives

sécuritaires appropriées.

Le choix des mesures de sécurité à mettre

en place au sein des organisations, résulte généralement

d'un compromis entre le coût du risque et celui de sa réduction.

Il dérive de l'analyse à long, moyen et court termes des besoins

et des moyens sécuritaires.

Les interrogations suivantes sont à prendre en

considération pour réaliser une démarche

sécurité. Quelles sont les valeurs de l'entreprise? Quel est leur

niveau de sensibilité ou de criticité? De qui, de quoi doit-on se

protéger? Quels sont les risques réellement encourus? Ces risques

sont-ils supportables? Quel est le niveau actuel de sécurité de

l'entreprise? Quel est le niveau de sécurité que l'on

désire atteindre? Comment passer du niveau actuel au niveau

désiré? Quelles sont les contraintes effectives? Quels sont les

moyens disponibles?

S. Ghernaouti-Hélie, Stratégie et protection

des systèmes d'information, (en ligne) disponible sur

http://ditwww.epfl.ch/SIC/SA/publications/FI00/fi-sp-00/sp-00-page20.html

C'est ainsi que, pour réaliser toute politique de

sécurité, il faut identifier:

les contraintes techniques et organisationnelles afin de

déterminer la faisabilité technique et organisationnelle de la

politique de sécurité pour chaque cible;

les ressources, les connexions, les mécanismes de

sécurité inhérents et applicables (configuration,

paramètres, gestion des utilisateurs, etc.), les risques et leurs

scénarios

possibles (erreur d'utilisation, de paramétrage,

accidents, malveillance, sabotage,

attaque logique, etc.).

La bonne réalisation d'une politique de

sécurité permet au mieux de maîtriser les risques

informatiques, tout en réduisant leur probabilité d'apparition.

Toutefois, il ne faut pas perdre de vue que même un bon gestionnaire de

la sécurité, tout en anticipant et prévenant certains

accidents volontaires ou non, n'est pas devin. L'on évoque couramment

l'intégrité des données, moins souvent celle des hommes.

Nul service de sécurité, aussi

perfectionné soit-il, ne tient si

l'intégrité des administrateurs, responsables réseau,

hommes systèmes ou utilisateurs se trouvent mises en cause. Ne perdons

pas de vue que le maillon faible de la sécurité est l'homme.

I.2. RESEAU INFORMATIQUE

I.2.1. Définition

Le terme générique « réseau »

définit un ensemble d'entités (objets, personnes, etc.)

interconnectées les unes avec les autres. Un réseau permet ainsi

de faire circuler des éléments matériels ou

immatériels entre chacune de ces entités selon des règles

bien définies.

Réseau (en anglais network) : ensemble

des ordinateurs et périphériques connectés les uns avec

les autres. Notons que deux ordinateurs connectés ensemble constituent

à eux seuls un réseau minimal.

Mise en réseau (en anglais

networking) : mise en oeuvre des outils et des tâches permettant

de relier des ordinateurs afin qu'ils puissent partager des ressources en

réseau.

Le réseau informatique est un

système de mise en commun de l'information entre plusieurs machines. Un

réseau peut ainsi relier, au moyen d'équipements de communication

appropriés, des ordinateurs, des terminaux et des

périphériques divers tels que des imprimantes et des serveurs de

fichiers.

(xxxx, Les réseaux informatiques, (en ligne)

disponible sur

http://fr.encarta.msn.com/encyclopedia_741525357/r%C3%A9seaux_informatiques.html)

La connexion entre ces différents

éléments peut s'effectuer à l'aide de liens permanents

comme des câbles, mais aussi faire appel à des réseaux de

télécommunications publics, comme le réseau

téléphonique. De ce fait, les dimensions de ces réseaux

informatiques sont très variées, depuis les réseaux

locaux, reliant quelques éléments dans un méme

bâtiment, jusqu'aux ensembles d'ordinateurs disséminés sur

une zone géographique importante. Quelle que soit leur étendue,

les réseaux informatiques permettent aux utilisateurs de communiquer

entre eux et de transférer des informations. Ces transmissions de

données peuvent concerner l'échange de messages entre

utilisateurs, l'accès à distance à des bases de

données ou encore le partage de fichiers, etc.

En bref, les avantages du réseau informatique sont les

suivants:

le partage de fichiers : les données circulent par un

câble et non par des supports amovibles (disquettes, clefs USB,...).

Tous les ordinateurs du réseau peuvent accéder aux

mêmes données et les modifier. Le partage de ressources

matérielles : imprimante, disque dur...

Le partage des applications : travail dans un environnement

multi-utilisateurs. La garantie de l'unicité de l'information (base de

données).

La communication entre personnes (courrier électronique,

discussion en direct, ...) La diminution des coûts grâce aux

partages des données et des périphériques. L'accès

aux données en temps utile.

La communication et l'organisation plus efficaces.

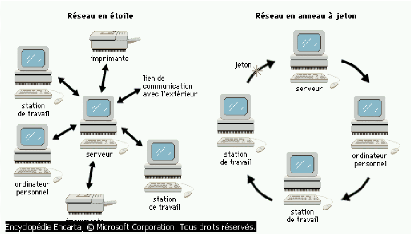

D'après leur architecture, on distingue

généralement deux types de réseaux bien différents,

ayant tout de même des similitudes.

Les réseaux poste à poste (peer to peer /

égal à égal)

Réseaux organisés autour de serveurs

(Client/Serveur)

Ces deux types de réseau ont des capacités

différentes. Le type de réseau à installer dépend

des critères suivants :

Taille de l'entreprise

Niveau de sécurité nécessaire

Type d'activité

Niveau de compétence d'administration disponible

Volume du trafic sur le réseau

Besoins des utilisateurs du réseau

Budget alloué au fonctionnement du réseau (pas

seulement l'achat mais aussi l'entretien et la maintenance).

Dans ce travail, nous nous attelons plus à l'architecture

client/serveur. Un système client/serveur fonctionne selon le

schéma suivant:

Réponse Requête

Le principe est simple : une station puissante (le serveur)

dotée d'un système d'exploitation réseau met à la

disposition des stations clientes (les postes placés dans les classes)

des applications et des fichiers. N'importe quel client peut à tout

moment consulter ou alimenter une base de données, lancer une

application ou transférer un fichier situé sur le serveur.

D'après l'étendue, on distingue les réseaux

MAN des réseaux WAN.

Un MAN est une série de réseaux locaux

interconnectés à l'échelle d'une ville ou d'une

agglomération. Ces réseaux utilisent des lignes

spécialisées à haut débit (en général

en fibre optique).

Un WAN est un réseau constitué par

l'interconnexion de réseaux locaux LAN à l'échelle d'un

pays, d'un continent et méme du monde.

Le plus connu des WAN est Internet

(Interconnexion de plusieurs réseaux).

I.2.2. Bref historique du réseau informatique

Au début des années 1970, les premiers grands

systèmes informatiques se composent d'ordinateurs centraux, volumineux

et fragiles, auxquels accèdent en temps partagé des terminaux

passifs, c'est-à-dire des postes de travail avec clavier et écran

mais sans puissance de calcul. Ces systèmes constituent en quelque sorte

les premiers réseaux informatiques, mais les communications

réalisées demeurent élémentaires.

Au cours des années 1980, l'adoption en masse des

micro-ordinateurs et, d'une manière plus générale, la

`démocratisation' de la puissance de calcul bouleverse

complètement le monde informatique. Les grands systèmes sont

alors massivement

décentralisés, si bien que l'importance des

réseaux informatiques s'en trouve multipliée, de par le nombre de

machines connectées, les quantités de données

échangées et la diversité de nature des communications.

Aujourd'hui, ces réseaux sont d'un usage courant dans notre

société, notamment grâce à la popularité du

réseau télématique Internet.

(xxx, « Historique des réseaux », in

Microsoft® Études 2007 [DVD]. Microsoft Corporation,

2006).

I.2.3. Les réseaux locaux

Pour assurer la communication entre leurs équipements

informatiques, les entreprises installent des réseaux locaux, souvent

désignés par les abréviations RLE (Réseau local

d'entreprise) ou LAN (Local Area Network). Il s'agit d'un ensemble

d'ordinateurs appartenant à une même organisation et reliés

entre eux dans une petite aire géographique par un réseau,

souvent à l'aide d'une même technologie (la plus répandue

étant Ethernet).

Ces réseaux permettent d'interconnecter de

manière relativement simple les différents équipements

(micro-ordinateurs, imprimantes, stations de travail d'un système client

/ serveur, etc.). Ces réseaux locaux peuvent à leur tour

être subdivisés en sousréseaux.

En Bureautique, les réseaux locaux permettent aux

utilisateurs de s'envoyer des messages, de travailler à plusieurs sur

des documents, de gérer leurs agendas, d'accéder à des

bases de données communes ou encore d'effectuer des tirages sur des

imprimantes partagées.

Il existe une grande variété de réseaux

locaux qui se distinguent par leurs structures, leurs protocoles

d'accès, leurs supports de transmission et leurs performances en termes

de capacité et de fiabilité. On peut en citer les VLans, les VPN,

l'intranet,...

(xxx, « Historique des réseaux », in

Microsoft® Etudes 2007 [DVD]. Microsoft Corporation, 2006).

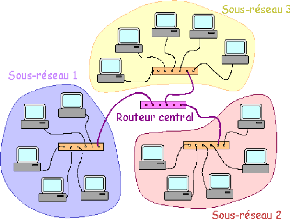

I.2.4. Les réseaux locaux virtuels (VLans)

Le VLan est une particularité des réseaux locaux ;

il est un groupe logique d'unités réseau ou d'utilisateurs qui ne

sont pas limités à un segment commuté physique.

Les unités ou les utilisateurs d'un réseau local

virtuel peuvent être regroupés par fonction, service, application,

etc., peu importe le segment physique où ils se trouvent. Un

réseau local virtuel crée un domaine de diffusion unique qui

n'est pas limité à un segment physique et qui est traité

comme un sous-réseau (O. Masivi, 2009).

En bref, parmi les avantages liés à la mise en

oeuvre d'un VLAN, nous pouvons citer :

la flexibilité de segmentation du

réseau. Les utilisateurs et les ressources entre

lesquels les communications sont fréquentes peuvent être

regroupés sans devoir prendre en considération leur localisation

physique. Il est aussi envisageable qu'une station appartienne à

plusieurs VLAN en même temps;

la simplification de la gestion.

L'ajout de nouveaux éléments ou le déplacement

d'éléments existants peut être réalisé

rapidement et simplement sans devoir manipuler les connexions physiques dans le

local technique;

l'augmentation considérable des performances du

réseau. Comme le trafic réseau d'un groupe

d'utilisateurs est confiné au sein du VLAN qui lui est associé,

de la bande passante est libérée, ce qui augmente les

performances du réseau;

une meilleure utilisation des serveurs

réseaux. Lorsqu'un serveur possède une interface

réseau compatible avec le VLAN, l'administrateur a l'opportunité

de faire appartenir ce serveur à plusieurs VLAN en même temps.

Cette appartenance à de multiples VLAN permet de réduire le

trafic qui doit être routé (traité au niveau du protocole

de niveau supérieur, par exemple IP) `de' et `vers' ce serveur; et donc

d'optimiser ce trafic. Tout comme le découpage d'un disque dur en

plusieurs partitions permet d'augmenter les performances (la fragmentation peut

être diminuée) de son ordinateur, le VLAN améliore

considérablement l'utilisation du réseau.

le renforcement de la sécurité du

réseau. Les frontières virtuelles

créées par les VLAN ne pouvant être franchies que par le

biais de fonctionnalités de routage, la sécurité des

communications est renforcée.

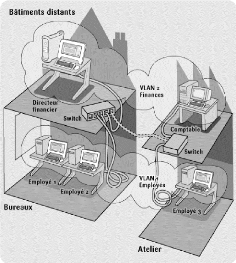

I.2.5. Les VPNs (Virtual Private Network)

On parle de VPN lorsqu'un organisme interconnecte ses sites

via une infrastructure partagée avec d'autres organismes. Il existe deux

types de telles infrastructures partagées : les « publiques »

comme l'Internet et les infrastructures dédiées que mettent en

place les opérateurs pour offrir des services de VPN aux entreprises.

C'est sur Internet et les infrastructures IP que se sont

développées les techniques de « tunnel ». Un bon

compromis consiste à utiliser Internet comme support de transmission en

utilisant un protocole de « tunnelisation » (en anglais

tunneling), c'est-à-dire encapsulant les données

à transmettre de façon chiffrée. On parle alors de VPN

pour désigner le réseau ainsi artificiellement

créé. Ce réseau est dit virtuel car il relie deux

réseaux « physiques » (réseaux locaux) par une liaison

non fiable (Internet), et privé car seuls les ordinateurs des

réseaux locaux de part et d'autre du VPN peuvent accéder aux

données en clair.

Le VPN permet donc d'obtenir une liaison

sécurisée à moindre coût, si ce n'est la mise en

oeuvre des équipements terminaux. En contrepartie, il ne permet pas

d'assurer une qualité de service comparable à une ligne

louée dans la mesure où le réseau physique est public,

donc non garanti.

données (le chiffrement vise à les rendre

inutilisables par quelqu'un d'autre que le destinataire)

I.2.5. Administration et sécurité d'un

réseau informatique

Un réseau informatique est une entité complexe

qui propose des services très diversifiés et renferme un grand

nombre d'équipements de différents types. Dans ces conditions, la

gestion de son fonctionnement s'avère une lourde tâche pour

l'administrateur réseau, d'autant plus qu'un réseau est souvent

étendu et rassemble des technologies disparates.

C'est pourquoi les ordinateurs en réseau sont

dotés de systèmes d'exploitation adaptés, munis des

fonctions de communication nécessaires et d'outils assurant la

supervision du réseau. Ces logiciels d'administration sont souvent

installés sur un ordinateur appelé serveur, réservé

à cet usage : en général, ce dernier possède

également la fonction de serveur de fichiers, gérant les

unités de stockage partagées par les utilisateurs du

réseau.

(xxx, « Historique des réseaux », in

Microsoft® Etudes 2007 [DVD]. Microsoft Corporation, 2006).

L'administration d'un réseau soulève des

problèmes de sécurité informatique. Dans un système

fortement distribué, des personnes malveillantes pourraient en effet

accéder à des informations confidentielles, modifier des

données en toute impunité ou encore introduire des virus

informatiques. C'est pourquoi, il existe des logiciels (systèmes

d'exploitation) orientés réseau. Ils sont conçus dans le

seul souci d'aider les administrateurs réseau d'assurer leur tâche

avec plus de facilité. Ces systèmes d'exploitation sont donc

munis de fonctionnalités très appropriées à

l'administration du réseau.

Pour le cas qui nous concerne, le système

d'exploitation orienté réseau que nous avons choisi pour notre

travail est Windows Server 2003.

I.3. LE VADE MECUM DU GESTIONNAIRE D'UNE INSTITUTION

D'ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE EN RDC

I.3.1. Definition

Par enseignement supérieur et universitaire, il faut

entendre l'ensemble d'activités académiques, scientifiques et

autres exercées par les universités, les instituts

supérieurs techniques, les instituts supérieurs

pédagogiques ainsi que par tous les autres organismes en rapport avec

l'objet social de ceux-ci.

L'Enseignement Supérieur et Universitaire a pour but :

a) d'assurer la formation des cadres de conception dans tous les

secteurs de la vie nationale;

b) d'organiser la recherche scientifique fondamentale et la

recherche appliquée orientée vers la solution des

problèmes spécifiques de la RDC, compte tenu de

l'évolution de la science, des techniques et technologies dans le monde

contemporain.

c) de former des cadres spécialisés dans le

domaine des sciences, des techniques appliquées, des arts et

métiers;

d) d'organiser la recherche scientifique en vue de

l'adaptation des techniques et technologies nouvelles aux conditions

spécifiques de la République Démocratique du Congo;

e) d'encourager la promotion des arts et métiers.

I.3.2. Les organes de gestion des institutions d'ESU

Les articles 25 et 26 de l'ordonnance-loi n° 025-81 du 3

octobre 1981 portant organisation générale de l'enseignement

supérieur et universitaire, stipulent ce qui suit : Art. 25.

à Les universités, les instituts supérieurs

techniques et les instituts supérieurs pédagogiques sont des

personnes morales de droit public, à caractère scientifique. Ils

jouissent de l'autonomie de gestion et disposent chacun d'un patrimoine propre,

spécialement affecté à son objet.

Art. 26. à Aux termes de la

présente ordonnance-loi, les universités et les instituts

supérieurs sont des organes de gestion et d'exécution de

l'enseignement supérieur et universitaire. Ils comprennent en leur sein

les organes suivants:

1) le conseil de l'université ou de l'institut;

2) le comité de gestion;

3) le recteur, le directeur général ou le

directeur;

4) le conseil de faculté ou de section;

5) le conseil de département.

I.3.3. Bref historique de l'enseignement supérieur

et universitaire en RDC

L'histoire de l'ESU en R.D.C., vieille d'une cinquantaine

d'années, peut être fractionnée en quatre périodes

successives : la période coloniale, celles de 1960 à 1971, de

1971 à 1981 et de 1981 à ce jour.

Pendant la période coloniale, la politique de

l'administration scolaire était caractérisée par une forte

orientation paternaliste et utilitaire. L'enseignement y était

volontairement très réduit, car cette politique scolaire

coloniale n'envisageait pas la formation d'une élite capable

d'accéder, plus tard, à de grands postes de

responsabilité.

(Le Than Khôi, 1971).

Jusqu'en 1960, l'enseignement supérieur et

universitaire était marginalisé ainsi que la pénurie de

cadres indispensables pour la gestion du pays après

l'indépendance. Cette pénurie a motivé la réforme

de l'enseignement primaire et secondaire dès 1961, la création

des institutions d'enseignement supérieur pédagogique, devant

soutenir le développement de l'enseignement du premier et du second

degrés, et des institutions d'enseignement supérieur

technique.

De l'indépendance de la R.D.C. jusqu'à 1971,

l'enseignement supérieur fonctionnait selon un schéma qui n'avait

pas été repensé par et pour le pays. Des critiques

fusaient alors de partout pour déplorer l'inadaptation des

méthodes d'enseignement, des programmes, des structures d'enseignement

et des contenus des cours par rapport aux étudiants et

l'inadéquation de la formation donnée par rapport aux besoins de

la société (Verheust, 1974, pp. 13-14).

C'est alors qu'une réforme est intervenue en 1971,

laquelle a consisté essentiellement en l'unification de l'enseignement

supérieur et universitaire consacrée par la création de

l'Université Nationale du Zaïre (UNAZA). Ainsi, toutes les trois

universités de l'époque (Lovanium, l'Université Officielle

du Congo et l'Université Libre du Congo) de même que tous les

instituts supérieurs pédagogiques et techniques ont

été placés sous l'administration d'un seul rectorat, les

universités devenant, du coup, des campus universitaires.

L'E.S.U., issu de la réforme de 1971, n'a pas

été exempté des critiques adressées à cet

enseignement au cours de la période de 1960 à 1971. De plus en

plus, on a remarqué une inadéquation entre la formation

dispensée au niveau de l'ESU et les besoins de la société.

L'ESU est devenu presque comme un produit de consommation pour les cadres

académiques et administratifs ; il n'est pas un outil assez efficace

pour accélérer le progrès de la société.

Par ailleurs, la centralisation outrée de

l'administration de l'UNAZA ne pouvait pas impulser l'efficacité de la

gestion des établissements. C'est pourquoi une nouvelle réforme a

été opérée en 1981 essentiellement au niveau de

l'administration, plaçant l'accent sur l'autonomie dans la gestion des

établissements de l'ESU. Chaque campus universitaire a

subséquemment retrouvé son statut

antérieur d'université autonome, dotée de son propre

rectorat.

En 1990 (début du processus de démocratisation),

il s'est observé un essaimage des institutions d'enseignement

supérieur et universitaire dans les différentes contrées

du pays et un véritable engouement des étudiants pour ces

institutions. Toutefois, l'essaimage des institutions d'ESU ne s'est pas

accompagné de la réforme des programmes. La nouvelle donne

politique en RDC ainsi que l'évolution de la science et de la

technologie (à l'instar de l'informatique), voire l'émergence de

la mondialisation nécessitaient donc la révision des programmes

devenus alors surannés. Il a fallu attendre la période de

transition politique, consécutive à une longue période de

conflits armés, pour voir se matérialiser l'idée de la

réforme des programmes en 2003 ; année à laquelle le

Programme du Gouvernement, à travers le pacte de modernisation de

l'enseignement supérieur et universitaire « Padem », a retenu

entre autres comme priorité le renforcement des capacités

managériales des gestionnaires du système éducatif. Cette

nouvelle réforme a ainsi été matérialisée

à travers un document appelé « Vade-Mecum du gestionnaire

d'une institution d'enseignement supérieur et universitaire » et a

essentiellement concerné les programmes de formation et l'organisation

des études au sein des institutions de l'ESU en RDC.

I.3.4. L'avènement du Vade Mecum du gestionnaire

d'une institution d'ESU

Le Vade Mecum du gestionnaire d'une institution d'enseignement

supérieur et universitaire est l'aboutissement d'un travail

d'harmonisation et d'actualisation des textes juridiques commandé par la

réforme de l'enseignement supérieur et universitaire

décidée et mise en oeuvre par le Gouvernement de la RDC depuis

2003.

Initié par le Ministre à l'enseignement

supérieur et universitaire de l'époque (Dr. Lola Kisanga) en

collaboration avec le Secrétaire Général à

l'Enseignement supérieur et universitaire, et un groupe de travail

constitué des experts de la Commission permanente des études, des

Conseils d'administration des universités, des instituts

supérieurs pédagogiques et des instituts supérieurs

techniques ainsi que de quelques établissements de la ville de Kinshasa

ont, du 22 mars au 16 juin 2005, procédé à l'inventaire et

à l'analyse des textes réglementaires disponibles pour juger de

leur pertinence face à la pratique quotidienne sur le terrain et

à la lumière des textes des lois en vigueur et en tenant compte

des exigences et des besoins nouveaux suscités par la modernisation de

l'enseignement supérieur et universitaire.

(CPE, 2005).

Le Vade Mecum reprend les règles de gestion

édictées par la tutelle pour accompagner les institutions

d'enseignement supérieur et universitaire et de recherche dans leur

gestion académique, administrative et financière.

C'est donc dans le souci d'accompagner la réforme du

Gouvernement initiée en 2003; réforme axée sur la

volonté de moderniser de l'enseignement supérieur et

universitaire en RDC, répondant aux nouvelles exigences de

l'évolution de la science et de la technologie ; que s'inscrit le

bien-fondé de cette recherche À dans le domaine de l'informatique

À . A l'issue de cette recherche nous voudrions mettre à la

disposition des institutions d'ESU une infrastructure informatique ; qui leur

permettrait un déploiement facile d'un réseau informatique en vue

de faciliter la circulation des informations entre les différents

acteurs.

Par ailleurs, avant, d'entrer dans le vif de la

matière, explorons d'abord l'existant selon le Vade Mecum en vue d'y

relever les différents acteurs, les attributions des tâches ; les

échanges de documents. Ceci nous permettra d'y relever les points

positifs et points négatifs en vue d'une éventuelle proposition

de solution.

Chapitre deuxième :

ETUDE DE L'EXISTANT

Qu'elle soit située dans un contexte professionnel ou

pédagogique, l'organisation définit son action autour de travaux

impliquant des règles plus ou moins formalisées (les

règles de gestion du système d'informations), mais aussi autour

de la production et l'utilisation de documents ainsi que l'alimentation des

circuits d'information entre les différents postes et acteurs

concernés. Cette phase a donc pour objectif d'améliorer les

connaissances de l'observateur du domaine à analyser sur : les circuits

d'information, les documents, les règles (procédures)

observées par les acteurs de la gestion.

II.1. PRESENTATION DES ACTEURS DU SYSTEME D'INFORMATION

ET ATTRIBUTIONS DES TACHES

II.1.1. Les acteurs internes du système

d'information

Les acteurs internes sont ici ceux qui échangent

régulièrement des informations dans le cadre de la gestion d'une

institution d'enseignement supérieur et universitaire. Pour notre cas,

il s'agit du corps académique, administratif et financier, enseignant

ainsi que les étudiants qui sont donc directement impliqués dans

la gestion quotidienne d'une institution d'enseignement supérieur et

universitaire.

1. Le Recteur ou le Directeur

Général

Il a pour tâches de (d') :

- Diriger, promouvoir et coordonner toutes les activités

de la communauté universitaire. - Veiller au respect du statut et

règlement de l'université.

- Assurer l'exécution des décisions du conseil

d'administration et du comité de gestion de l'université.

- Représenter l'université auprès des

tiers.

- Encourager les bons rapports et l'unité parmi les

membres du personnel et les étudiants.

2. Le Secrétaire général

académique

Le Secrétaire général académique

est membre du comité de gestion. Il supervise et coordonne les

activités des services relevant de son ressort. Dans la

réalisation de ces tâches, il est directement assisté par

les chefs de services. Il fait rapport des activités de ses services au

chef d'établissement dans les conditions prévues par le

règlement organique.

A ce titre, il est chargé de :

- Suivre au jour le jour les activités de tout le secteur

académique de l'établissement ; - - Assister d'une façon

régulière aux réunions des facultés ou sections et

à toutes les réunions d'une certaine importance pour la vie

académique.

- Rédiger chaque semestre un rapport

détaillé sur la vie académique de l'établissement

;

- Suivre de près tout ce qui concerne l'auto-inspection

;

- Tenir à jour une documentation complète de tous

les règlements, instructions, circulaires, etc.... d'ordre

académique ;

- - Superviser de manière directe le service des

inspections ;

- Etablir les états des besoins en personnel

académique et scientifique ;

- Tenir à jour les dossiers académiques de tous

les membres du personnel académique et scientifique ;

- - Suivre la discipline, l'enseignement, le travail

scientifique, etc... de tous les professeurs et assistants ;

- Organiser le recrutement du personnel ;

- - Vérifier attentivement l'exécution des

programmes de cours dans toutes les facultés ou sections ;

- Veiller au respect du calendrier académique ;

- Suivre de près tout ce qui concerne l'organisation des

examens :

o interrogations régulières ;

o appréciations des pratiques professionnelles ;

o stages ;

o examens semestriels ;

- - Stimuler et superviser les recherches scientifiques ;

- - Informer le comité de gestion à chaque

réunion des problèmes académiques les plus importants qui

se posent à l'université ou à l'Institut Supérieur

et lui soumettre pour décision les questions de sa compétence.

3. Le Conseil de faculté

La faculté est une unité d'enseignement, de

recherche et de production jouissant d'une certaine autonomie de gestion. Il

est présidé par le doyen ou l'un des vice-doyens de la

faculté (vice-doyen chargé des enseignements et vice-doyen

chargé de la recherche.

Il a pour tâches de :

- - Délibérer sur toutes questions

intéressant la faculté et la formation des étudiants.

- Veiller au bon déroulement des enseignements et de la

recherche.

- Organise le contrôle des connaissances.

- Propose au comité de gestion l'horaire des cours, le

calendrier d'examens et de délibération.

4. Le Conseil de département

Le département est la cellule de base de recherche et

d'enseignement jouissant d'une autonomie de gestion au sein d'une

faculté. Le conseil de département exerce les attributions

suivantes :

- Approuve les programmes de recherche et d'enseignement et

organise les réunions scientifiques.

- Donne les avis en matière de nomination et de promotion

du personnel académique et scientifique.

- Propose au conseil de faculté les charges horaires du

personnel académique et scientifique.

- Fait le suivi de l'exécution du programme

académique au sein de son entité et assure

une liaison directe

entre les enseignants, les étudiants et le doyen de

faculté/section.

5. L'appariteur central

Il a pour tâches de (d') :

- Etablir les formulaires d'inscription

- Enregistrer le dossier d'inscription

- Contrôler et tenir régulièrement

à jour les archives des dossiers des étudiants dès leur

admission (contrôle de la scolarité,...) afin de réunir les

données nécessaires à l'homologation des diplômes

académiques (contrôle des relevés de notes, procès

verbaux des délibérations, palmarès...).

- Conserver les archives concernant les statistiques des

étudiants,

- etc.

6. Le service de bibliothèque

La bibliothèque complète la formation

assurée aux étudiants en mettant à la disposition de ces

derniers les ouvrages pour leur ressourcement scientifique. Le personnel

académique et le personnel enseignant y trouvent également leur

compte pour les recherches scientifiques supplémentaire en vue

d'enrichir leurs cours.

7. Le corps enseignants

Selon les dispositions de l'Ordonnance-loi n° 81-025 du 3

octobre 1981 portant organisation générale de l'enseignement

supérieur et universitaire ; il est admis que les enseignants doivent

:

- Epuiser la charge horaire leur accordée au cours de

l'année.

- Consacrer un horaire plein à l'enseignement et à

l'encadrement des étudiants au sein de leur établissement.

- Rédiger des syllabus pour leurs cours et de le mettre

à la disposition des étudiants comme premier outil de travail.

- Contrôler la présence des étudiants aux

cours.

- Dispenser les cours aux étudiants dans les conditions

favorables.

- S'adonner journellement à l'étude et à la

recherche. Un bon professeur vit pour ses étudiants, il les

connaît, les apprécie, les suit et soutient leurs efforts.

- Apporter beaucoup de soins à la préparation des

cours et être soucieux d'améliorer la méthode

d'enseignement.

- Participer activement aux réunions et autres

activités de la faculté ou section.

- Assister davantage aux cours des professeurs pour lesquels ils

assurent les travaux

pratiques et que les professeurs assistent aux exercices pour en

apprécier et en garantir

la qualité.

8. Le Secrétaire général

administratif

Le Secrétaire Général administratif est

membre du Comité de gestion de l'établissement. Il supervise et

coordonne les activités des services suivants relevant de son ressort :

Gestion du personnel, OEuvres estudiantines, Entretien et maintenance des

infrastructures, Entretien de l'environnement.

A. Secteur de la gestion du personnel et questions

connexes.

- Il centralise, avant leur transmission au Recteur/Directeur

général, les prévisions budgétaires des

rémunérations du personnel ;

- Il conseille le Comité de gestion en matière

d'organisation générale de l'administration de

l'établissement ;

- Il veille à la tenue à jour, à la

diffusion et l'application des normes administratives de l'enseignement

supérieur et universitaire.

- Il veille à ce que l'établissement s'acquitte

de toutes les obligations et formalités prévues par la

législation sociale et la réglementation du travail à

charge des employeurs.

- Il coordonne les prévisions, les évaluations

et la planification des besoins en personnels qualifiés à

recruter conformément aux organigrammes et prévisions

budgétaires des divers services.

- Il propose au Comité de gestion les engagements, les

affectations et les promotions du personnel. Il informe à chaque

réunion le Comité de gestion des principaux problèmes qui

se posent dans son secteur.

- Il suit la tenue et l'analyse des statistiques

nécessaires à la gestion du personnel (analyse quantitative et

qualitative, effectifs généraux et diversifiés ; fixation

des effectifs global, maximal et minimal par rapport au budget et aux

organigrammes ; effectif par grade, par sexe, état-civil ;

répartition du personnel par qualification ou niveau d'études,

etc...).

- Il veille à la tenue à jour de la documentation

nécessaire à la gestion et l'administration du personnel :

Statut, Code du travail et ses mesures d'application, etc.

B. Secteur des oeuvres estudiantines.

- Il veille au bon fonctionnement des rouages administratifs

chargés de l'internat et de l'externat, des homes et logements pour

étudiants, de l'animation culturelle, du transport des étudiants,

de la restauration, des sports universitaires, de l'hygiène dans les

homes pour étudiants, de l'organisation des examens médicaux

collectifs des étudiants, etc....

- Etc.

9. L'administrateur du budget

La gestion financière et budgétaire des

établissements de l'enseignement supérieur et universitaire est

réservée au seul personnel administratif. L'Administrateur du

budget est membre du Comité de gestion d'un établissement. Il est

placé sous l'autorité du chef d'établissement. Il dispose

des collaborateurs et des services et ses collaborateurs les plus directs sont

le directeur des finances, le directeur du budget et le directeur du

patrimoine.

10. Les étudiants

D'après la même Ordonnance-loi citée

ci-dessus ; il est convenu ce qui suit :

- Au début de l'année académique, les

étudiants doivent connaître les cours inscrits à leur

programme ainsi que les frais académiques à payer.

- Les étudiants doivent se présenter et participer

activement et pleinement aux cours programmés au cours de

l'année.

- Les étudiants doivent passer des évaluations

(interrogations, examens, travaux pratiques, stage,...) pour

l'appréciation de l'assimilation de la matière.

- Les étudiants doivent régulièrement

être mis au courant de l'état d'avancement de leur cursus

académique et compte financier (relevé de notes, état de

paiement de frais académiques).

II.1.2. Les acteurs externes

Ils ne font pas formellement partie de la gestion quotidienne

d'une institution d'ESU mais communiquent avec les acteurs internes dans le

cadre de cette gestion.

1. Le Ministère de l'Enseignement

supérieur et universitaire : fournit au Secrétaire

général académique les programmes des cours des

universités de la RDC, le manuel de gestion académique, le

recueil des instructions académiques. Il reçoit du

Secrétaire général académique les rapports

académiques de l'institution (rapport de la rentrée

académique, rapport de l'état de lieu, rapport des statistiques

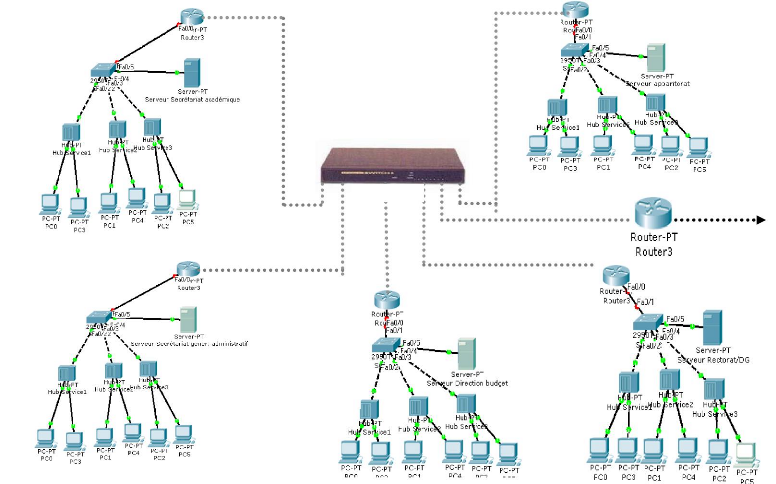

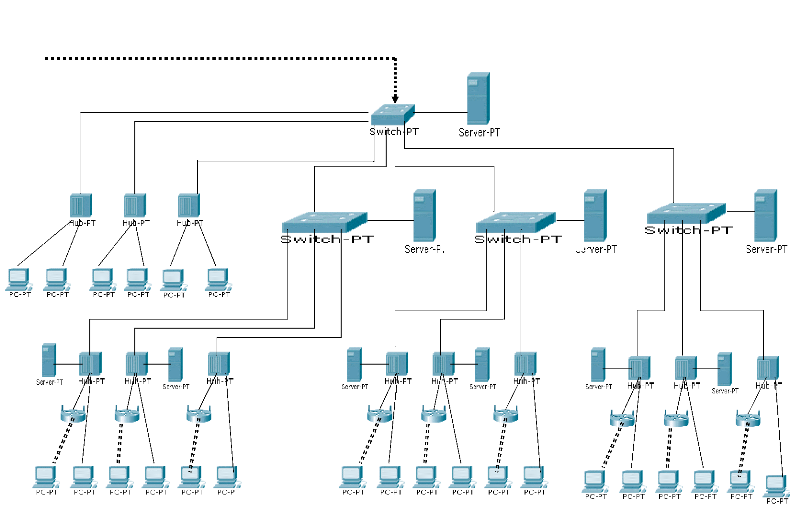

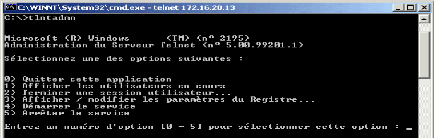

des étudiants, rapport de fin d'année académique,...).