|

FILIERE MPOM

L'organisation de la lutte contre la piraterie par les

entreprises distributrices de logiciels informatiques :

Le cas de Hiperdist Cameroun

S.A

Mémoire présenté et soutenu en

vue de l'obtention Master Professionnel en Organisation et Management

par :

NOUPOUWO Eric Géraud

Superviseur :

Encadrement académique :

Encadrement professionnel :

Année Académique 2008-2009

A mon grand-père,

TEDONGOU KENGUE

Abel

REMERCIEMENTS

La réalisation de ce travail ne saurait être

considérée comme le fruit d'un effort individuel. Tout au

contraire, elle est la résultante d'un ensemble conjugué

d'apports humains, financiers et intellectuels. Certes, nous ne pouvons pas

citer ici toutes les personnes qui nous ont apporté leur soutien, mais

nous tenons tout de même à remercier

particulièrement :

Le Docteur FOUDA Emmanuel NDEBI, pour avoir accepté de

diriger ce travail ;

Le Docteur NDEBI pour son encadrement tout au long de mes

recherches ;

Tous les enseignants de la filière MPOM, qui ont su

pendant deux années, nous transmettre leur savoir faire avec amour et

sans réserve ;

Monsieur Tony BOUTROS, Directeur général

d'Hiperdist Cameroun, qui a accepté de me libérer tous les soirs

pendant deux années pour que je suive cette formation, et qui a bien

voulu que ce travail de recherche se fasse au sein de son entreprise

Monsieur Anthony SAME, Monsieur Laurent TETANG, et toute

l'équipe de Microsoft Afrique Centrale, qui ont bien voulu mettre

à ma disposition les informations nécessaires à la

réalisation de ce travail.

Toute la famille NDOUNGUE NOUPOUWO pour ses

encouragements et tout le soutien matériel, financier et

spirituel ;

Tous les camarades de la promotion MPOM 2007, pour leur esprit

de solidarité et d'entraide mutuelle

AVANT PROPOS

L'objectif principal de l'Ecole Supérieure des Sciences

Economiques et Commerciales (ESSEC) a toujours été de former des

jeunes cadres performants dans tous les domaines du management afin de

répondre efficacement aux attentes des entreprises et aux exigences du

contexte économique et social.

Chaque étudiant inscrit en cycle de Master 1

Professionnel en Organisation et Management (MPOM) est tenu de rédiger

à la fin de sa formation qui dure deux ans, un mémoire de fin

d'études portant sur un thème précis, en rapport direct

avec son option de spécialisation.

Ce mémoire dont le thème est

« L'impact de la piraterie sur les entreprises revendeurs de

logiciels : Le cas de HIPERDIST Cameroun S.A. », s'inscrit dans

cet ordre d'idées et contribue partiellement à

l'achèvement de la formation au MPOM.

Le choix de ce thème se justifie par le fait que, la

piraterie des logiciels informatique, d'après les informations issues

des différents acteurs de la vente des logiciels (Editeurs,

distributeurs, revendeurs) constitue un véritable fléau qui

gangrène le secteur d'activité. Pendant ce temps, les entreprises

qui se sont investi dans le secteur subissent des préjudices

énormes, de sorte que si rien n'est fait, nous risquons d'assister d'ici

peu à la mort d'une activité qui peut pourtant apporter

d'énormes opportunités à l'économie nationale.

Il n'a pas été aisé de conduire ce

travail sans soubresauts, car nous avons rencontré de nombreuses

difficultés ; notamment dans la sélection du

thème ; la recherche des informations secondaires qui ne

correspondaient pas toujours à nos attentes ; et la

complexité même du concept de piraterie des logiciels, encore

nouveau dans nos environnements.

De ce fait, des défaillances et des limites pourraient

être décelées, mais ce travail n'est qu'une oeuvre

scientifique, et donc susceptible d'être soumise à la critique.

Pour ce faire, nous restons ouverts à toute éventuelle

contribution pouvant aider à son amélioration.

LISTE DES TABLEAUX,

GRAPHIQUES ET FIGURES

Figure N° 1 : Les facteurs du macro environnement

......................................... 2

Figure N° 2 : Le réseau de distribution des

logiciels ........................................ 13

Figure N° 3 : Classification du taux de piraterie

logicielle par pays en 2008 ............. 21

Figure N° 4 : Classification du taux de piraterie

logicielle par pays depuis 2004 ....... 22

Figure N° 5 : Taux de risques liés aux

téléchargements illicites sur Internet ............. 24

Figure N° 6 : Proportions de Coûts par

incidents de sécurité ............................... 25

Figure N° 7 : Proportions de la piraterie entre

pays émergeants et pays développés 30

Figure N° 8 : Ordinogramme du programme des

licences Microsoft ...................... 33

Figure N° 9 : Schéma de proportion entre

coût d'achat et coût de possession ......... 45

Figure N° 10 : Tableau des pertes par pays en 2008

........................................... 46

Figure N° 11 : Chiffre d'affaire par pays au

1er trimestre 2009 sur

WCA....................49

SOMMAIRE

DEDICACE

.......................................................................................................

i

REMERCIEMENTS

.............................................................................................

ii

AVANT

PROPOS

................................................................................................

iii

LISTE

DES TABLEAUX, GRAPHIQUES ET FIGURES

................................................... iv

SOMMAIRE.............................................................................................................

v

INTRODUCTION

......................................................................................................

1

PREMIERE PARTIE : La piraterie dans le

marché camerounais du logiciel informatique .... 4

Chapitre 1 : Hiperdist dans La marché

camerounais du logiciel informatique ........... 5

Section 1 : Présentation du marché camerounais

du logiciel ............................. 5

Section

2 : La place de Hiperdist dans le marché camerounais du logiciel

........... 11

Chapitre 2 : Approche conceptuelle de la piraterie

dans le marché du logiciel informatique et son implication sur

l'entreprise ................................................

25

Section 1 : Le concept de la piraterie et ses implications

sur l'entreprise .............. 25

Section 2 : Mise en évidence des pratiques de

piraterie dans le marché du logiciel.35

DEUXIEME PARTIE : Essai d'évaluation de l'impact

de la piraterie sur Hiperdist Cameroun 45

Chapitre 3 : Eléments méthodologiques

de l'analyse ...........................................

45

Section 1 : Identification et opérationnalisation du

problème .............................. 46

Section

2 : La collecte, l'analyse et le traitement des données

...............................

Chapitre 4 : Présentation des

résultats et implication managériale

........................56

Section 1 : Les différents niveaux d'implication de

la piraterie ............................ 56

Section 2 : Vers une nouvelle stratégie de gestion

des actifs logiciels ................. 63

CONCLUSION

.........................................................................................................

73

BIBLIOGRAPHIE......................................................................................................74

ANNEXES

.............................................................................................76

I. INTRODUCTION

Avec la vulgarisation des Nouvelles Technologies de

l'Information et de la Communication, les individus et les organisations

utilisent de plus en plus l'outil informatique dans la gestion quotidienne de

leurs activités. L'ampleur de la progression du taux d'utilisation des

ordinateurs comme outil de gestion et de management à travers le monde,

à transformé en très peu de temps l'industrie de

l'informatique en un véritable atout de développement et de

génération de revenus pour les Etats et les organisations.

L'ordinateur est un ensemble constitué de deux parties principales et

indissociables : Le matériel ou hardware, et le logiciel ou

software. Si l'industrie du hardware connait une progression saine, celle du

software est fortement affectée par la piraterie,

phénomène qui entraine de nombreuses pertes financières

pour les entreprises qui s'y sont investies. En lisant le rapport 2008 de la

Business Software Alliance, syndicat mondial des éditeurs de logiciels,

la piraterie représenterait 83% de l'activité économique

des logiciels dans notre pays, un taux révélateur du malaise qui

règne dans ce secteur d'activité. Pourtant, les

opportunités restent nombreuses pour les pays en voie de

développement comme le nôtre. En effet, Business Software Alliance

déclare dans son rapport de 2008, que « les pays en voie

de développement représentent 45 % du marché mondial des

micro-ordinateurs, alors que leur part dans le marché des logiciels

informatiques n'atteint pas les 20 %. Si elle était identique

à leur part dans le matériel informatique, le marché du

logiciel augmenterait de 40 milliards de dollars américains par

an ». Ces chiffres sont révélateurs du niveau

d'opportunités que peut générer une baisse du taux de

piratage des logiciels au niveau de l'économie nationale en

général, et chez les acteurs du secteur de l'informatique en

particulier. Fort de ces statistiques, et conscient du fait que la

réduction du taux de piratage des logiciels doit commencer par une

action sérieuse au niveau des utilisateurs, nous avons voulu nous

intéresser à la façon dont les entreprises gèrent

leurs actifs logiciels. Les nombreux entretiens menés auprès de

plusieurs décideurs et utilisateurs des logiciels au sein des

entreprises nous ont amené à constater que la gestion du parc

logiciel n'est pas toujours une priorité pour la plupart des directeurs

généraux et directeurs des systèmes d'information. En

effet, très peu d'entreprises ont une politique et des procédures

de gestion des logiciels, en plus de l'absence de vision et de planification

sur le moyen et long terme. Ce vide laisse place aux pratiques de tout genre de

la part des utilisateurs : téléchargements anarchiques et

visites des sites dangereux sur internet, passe temps sur les sites de

rencontres, installation des logiciels sans licences, etc. Pourtant, la

piraterie des logiciels n'est pas une fatalité, et beaucoup de managers

se disent disposés à être suivis et encadrés dans la

façon dont ils gèrent leurs logiciels. C'est pourquoi nous avons

jugé nécessaire de réaliser cette étude dont le

thème central est ; « L'organisation de la lutte contre la piraterie par les

entreprises distributrices des logiciels informatiques : Le cas de

Hiperdist Cameroun S.A», en vue de proposer aux entreprises un model

de suivi des investissements logiciels, notamment au niveau de l'achat, de la

gestion et de l'utilisation, afin d'apporter une contribution dans la

réduction des pratiques de pirateries au sein des entreprises. Ainsi, la

question principale qui soutendra notre travail de recherche sera la

suivant : « Dans un environnement fortement enclin à la

piraterie des logiciels, quelles solutions d'organisation peuvent être

mises en place pour aider les entreprises à réduire leur taux de

piratage et permettre ainsi à l'activité de distribution de

logiciels d'être plus rentable et apporter un souffle nouveau à

l'économie nationale ? » Cette question principale

soulève de nombreuses questions secondaires, notamment :

- Comment se manifeste le phénomène de la

piraterie des logiciels, et quelles sont ses implications sur

l'entreprise ?

- Quels sont les mécanismes de fonctionnements du

marché des logiciels informatiques et quelle place occupe HIPERDIST

Cameroun S.A ?

- Quelles sont les conséquences de la piraterie des

logiciels sur l'entreprise et comment doit-elle s'organiser pour y faire face

?

En répondant à ce questionnement, notre

principal objectif sera de mettre en lumière les différents

contours liés à la pratique de la piraterie des logiciels au sein

des entreprises, afin de proposer un model d'organisation et de gestion des

actifs logiciels permettant de réduire le taux de piratage de logiciels,

et les conséquences qui y sont liées.

I. PREMIERE PARTIE :

II. La compréhension du

phénomène de la piraterie des logiciels

L'organisation de la lutte contre la piraterie des

logiciels passe tout d'abord par une bonne compréhension des

différents concepts liés à la notion de piraterie, ainsi

que la maitrise des conditions environnementales qui entourent le processus

d'importation et de distribution des logiciels au Cameroun. C'est dans cette

optique que s'inscrit cette première partie. Pour ce faire, nous l'avons

répartie en deux chapitres :

Le premier chapitre intitulé « Le concept

de la piraterie des logiciels et la mise en évidence de sa pratique au

sein de l'entreprise» se penche tout d'abord sur les

différentes notions liées à la compréhension du

concept de la piraterie des logiciels, puis s'attarde sur les implications de

cette pratique au sein de l'entreprise, ceci à travers la mise en

évidence des différentes formes de piraterie des logiciels

informatiques.

Le second chapitre, intitulé « Hiperdist

dans le marché camerounais du logiciel informatique »,

présente dans sa première section, les facteurs

macro-environnementaux qui influencent l'importation et la distribution des

logiciels au Cameroun, et qui nous permettront plus tard de comprendre

certaines causes du phénomène de la piraterie, alors que la

seconde section s'attarde sur la présentation de Hiperdist Cameroun S.A

et celle de son microenvironnement, avec insistance sur les grands acteurs du

marché et les cinq forces concurrentielles telles que

présentées par Michael Porter.

Chapitre 1 :

Le concept de la piraterie des

logiciels et la mise en évidence de sa pratique au sein de

l'entreprise

Ce premier chapitre nous permet de bien cerner les contours du

problème de la piraterie, en analysant en profondeur l'approche

conceptuelle du phénomène au sein des entreprises. Il aborde

ainsi dans sa première section, le concept de la piraterie et ses

implications sur l'entreprise, avant de mettre en évidence dans la

seconde section, les différentes formes des pratiques de piraterie des

logiciels informatiques.

1. Section 1 :

Le concept de la piraterie et ses

implications sur l'entreprise

Dans cette section, nous allons nous attarder sur le

développement de certains concepts de base jugés pertinents pour

la compréhension du phénomène de la piraterie, avant de

mesurer l'ampleur de sa pratique dans notre pays, puis de dégager ses

implications sur l'entreprise.

1. Quelques notions fondamentales

a) La notion de logiciel

Avec la vulgarisation des Technologies de l'Information et de

la Communication (TIC), les individus et les organisations utilisent de plus en

plus l'outil informatique dans la gestion quotidienne de leurs

activités. Le fonctionnement de ces technologies requiert l'acquisition

d'ordinateurs, ensemble constitué de deux parties principales et

indissociables : Le matériel ou hardware, et le logiciel ou

software.

Un logiciel se définit comme étant un programme

ou un groupe de programmes destinés à exécuter une

tâche précise. On entend par programme, un ensemble d'instructions

séquentielles, logiques et chronologiques, qui prend des données

en entrée, les traite et affiche des résultats en sortie. Le

logiciel représente la partie logique et non tangible d'un

système informatique ; il s'appuie sur le matériel pour

s'exécuter ; cependant le logiciel est aussi indispensable au

fonctionnement d'un ordinateur que le matériel lui-même. On dit

souvent que sans le logiciel, le matériel n'est qu'un amas de ferrailles

inutile. Les logiciels sont développés soient par des maisons

d'éditions spécialisées qui mettent sur pied des produits

destinés à la grande commercialisation (on parle donc de

progiciel ou produit logiciel), soient par des développeurs

spécifiques qui conçoivent des solutions destinées

à des organisations particulières (on parle de logiciel ou

solution sur mesure).

b) La notion de licence

L'utilisation d'un logiciel requiert une autorisation de son

concepteur ; cette autorisation est encore appelée licence.

Lorsqu'un éditeur vend un logiciel, il ne vend pas un produit, mais le

droit de l'utiliser.

Ainsi, une licence peut être définie comme un

document contractuel à travers lequel un éditeur de logiciel

concède un droit d'installation et d'utilisation d'un ou plusieurs de

ses produits à un particulier ou à une organisation. Ce contrat

précise la nature du logiciel, le nombre de postes sur lesquels il peut

être installé et détaille l'étendue des droits

concédés ainsi que la durée de cette cession.

Chez

Microsoft par exemple, ces informations sont contenues dans le Contrat de

Licence Utilisateur Final (CLUF). En effet, Le CLUF autorise une personne

à utiliser le logiciel et définit quels sont ses droits. En

installant, en copiant ou en utilisant un logiciel Microsoft, l'acheteur

reconnaît être d'accord avec les termes du CLUF. Le Contrat de

Licence Utilisateur Final fournit deux types de renseignements importants :

- Le nombre de licences qu'il octroie : Cette

information figure généralement sur la première page du

CLUF. Il s'agit du nombre d'ordinateurs sur lesquels il est possible de faire

fonctionner ce produit. En aucun cas, il ne doit être fait plus

d'installations que le nombre qui y est mentionné.

- Les termes du contrat pour l'utilisation du

produit : Il s'agit des règles à respecter, notamment

en ce qui concerne l'installation, la copie ou l'utilisation du logiciel. Un

droit qui n'est pas expressément indiqué dans les termes du CLUF

est interdit. Si un utilisateur n'est pas d'accord avec les termes de ce

contrat, il doit retourner le produit logiciel à l'endroit où il

a été acheté afin d'en obtenir le remboursement

intégral.

En cas de cession d'un logiciel, le contrat de licence est

transféré au nouvel acquéreur. L'ancien

propriétaire perd ainsi tout droit d'utilisation, et ne peut pas

conserver légitimement de copie du logiciel cédé.

c) La notion de piraterie

logicielle

Le piratage des logiciels se défini comme

l'installation et l'utilisation d'un logiciel sans licence. Aux termes de la

loi Camerounaise, une oeuvre est dite piratée lorsqu'elle n'est pas

originale. En effet, la loi Numéro 2000/011 du 19 décembre 2000

relative aux droits d'auteurs et aux droits voisins, présente en son

article 2, une oeuvre originale comme « une oeuvre qui, dans ses

éléments caractéristiques, se distingue des oeuvres

antérieures »

La loi française est plus explicite dans sa

définition du concept de piraterie logicielle, lorsqu'elle

déclare dans son Article L.122, Alinéa 4, que « le

délit de piraterie de logiciel est contacté lorsqu'une personne

ou une organisation effectue sans autorisation la copie, la reproduction,

l'utilisation ou la fabrication de produits logiciels protégés

par les lois régissant les droits de la Propriété

Intellectuelle. » Au vu de la loi, le piratage de logiciels

peut donc être perçu comme étant toute infraction aux lois

régissant les droits de la propriété intellectuelle

(droits d'auteur).

Plus loin dans nos recherches, nous reviendrons en profondeur

sur les différents niveaux de piraterie au sein de l'entreprise.

2. Rappel historique du phénomène de la

piraterie

La piraterie est un fléau qui n'est pas nouveau ;

elle existe depuis que les moyens de reproduction ont été rendus

publics (reproduction des vidéocassettes dans les années 1980

avec l'apparition des magnétoscopes). Ces produits piratés

étaient commercialisées assez artisanalement auprès du

grand public mais celui-ci pouvait aisément les identifier comme

telles.

Avec l'explosion de la technologie numérique dans

les années 90, on est passé à des reproductions plus

nettes et de très bonnes qualités, mais aussi plus rapide

grâce à la vulgarisation des graveurs de CD et DVD, et surtout

moins chères. La disquette qui était le support de sauvegarde par

excellence a été progressivement remplacée par des outils

plus fiables et pouvant prendre de grands volumes d'information comme les

CD-ROM, les DVD et les clés USB. Nous sommes alors passés

à une reproduction qui ressemblait plus à un clone qu'à

une copie.

L'avènement d'Internet, réseau mondialement

ouvert, a permis une plus grande inter-connectivité des personnes

à travers le monde, ce qui a fait favorisé la diffusion

très rapide des produits contrefait. On est alors passé d'une

contrefaçon jugulable à une contrefaçon massive. Ceci est

allé tellement vite qu'en moins de dix ans, l'industrie des oeuvres de

l'esprit est sur le point de vaciller à cause de la piraterie.

3. Le cas des produits Microsoft

D'après les différents classements de la

Business Software alliance, syndicat mondial des éditeurs de logiciels,

Microsoft est de loin le leader mondial des éditeurs de logiciels sur

les cinq dernières années, avec environ 33% de part de

marché en 2008 (suivi d'IBM qui ne détiendrait que 13%). Au

Cameroun, le bureau Microsoft local déclare détenir les 80% de

part de marché. De ces chiffres, nous pouvons déduire que les

produits Microsoft sont également les plus piratés. Par ailleurs,

Microsoft à une forte présence locale, avec des bureaux à

Douala, quartier Bonapriso, Rue Njo Njo et une équipe constituée

de dix personnes. De plus, le site partenaires Microsoft

(https://partner.microsoft.com/france) est une véritable

bibliothèque virtuelle, avec des informations sur l'entreprise, sur ses

produits, ses stratégies, ses différents marchés, etc.

C'est au vu de toutes ces raisons que nous ferons insistance sur le cas

Microsoft tout au long de notre étude.

4. L'ampleur de la piraterie des logiciels au

Cameroun

La réduction des frais de douane sur le matériel

informatique en 2001 au Cameroun a accéléré

l'équipement des ménages et des organisations en

micro-ordinateurs. Cependant, les logiciels, indispensables au fonctionnement

de ces machines n'ont pas suivi la même progression. D'après le

classement de la Business Software Alliance publié en 2009, le taux de

piratage au Cameroun serait de 83% environ, chiffre qui place notre pays au

dix-neuvième rang mondial, et en quatrième position en Afrique

après le Zimbabwe, la Lybie et l'Algérie en termes de piraterie

logiciel. Le tableau ci-dessous présente d'une part les vingt-cinq pays

ayant les taux de piraterie les plus élevés dans le monde, et

ceux ayant les taux les plus bas.

Source: SIxTH annUaL bSa-IDC gLobaL SoFTWaRE

PIRaCy STUDy, May 2009

Figure N° 3 : Classification du taux de

piraterie logicielle par pays en 2008

Il faut cependant noter une très légère

progression du Cameroun par rapport aux années antérieures. En

effet, à travers le tableau ci-dessous, nous pouvons constater que

depuis l'année 2004, le taux de piraterie logicielle au Cameron

était resté constant à 84%, mais est passé

à 83% cette année, soit une baisse de 1%. D'ailleurs, Business

Software Alliance remarque qu'au niveau mondial, plus de la moitié des

110 pays étudiés ont vu leur taux de piratage chuter et seulement

15 % d'entre eux ont constaté une augmentation.

« Les résultats de cette année

démontrent que notre action commence à porter ses fruits, mais

que nous avons encore fort à faire au Cameroun pour réduire

davantage le piratage de logiciels », déclare Laurent TETANG,

Responsable OEM Microsoft Afrique Centrale.

Source: SIxTH annUaL bSa-IDC gLobaL SoFTWaRE

PIRaCy STUDy, May 2009

Figure N° 4 : Classification du taux de

piraterie logicielle par pays depuis 2004

Ce fort taux de piratage de logiciels dans notre pays a des

implications majeures dans l'emploi, les recettes fiscales et le produit

intérieur brut d'un Etat. Ceci signifie que la passivité de

l'Etat face à la lutte contre le piratage de logiciels, entraine des

conséquences tangibles pour les pouvoirs publics et l'économie

nationale, avec des pertes au niveau des recettes fiscales, des pertes

d'opportunités d'emplois, la détérioration du climat des

affaires, et la perte de l'apport économique et financier provenant du

secteur de l'informatique.

5. Les implications de la piraterie sur les entreprises

Toutes les études réalisées

auprès des clients d'éditeurs de logiciels démontrent que

les risques liés à l'utilisation de logiciels copiés ou

sans licences valides sont souvent méconnus. Pourtant, ils sont

réels et peuvent mettre en difficulté la bonne marche de

l'entreprise. Ces risques sont de plusieurs ordres, notamment technologiques,

légaux, d'image et financiers.

a) Les implications d'ordre

technologique

Utiliser un logiciel contrefait peut mettre en danger tout un

système d'information. Il peut en effet présenter des failles de

sécurité et/ou contenir du code « malveillant »

nuisibles pour les ordinateurs. Cela favorise également l'introduction

de virus conduisant le plus souvent à compromettre les données

personnelles ou à l'arrêt des machines du système.

Par ailleurs, copier un logiciel prive l'entreprise du

support technique des éditeurs et des nombreux avantages qui sont

offerts à l'acquisition d'une copie originale (mises à jour

régulières, formations sur site, documentation diverse, etc.) En

2007, Microsoft a publié une étude relative aux différents

risques associés aux produits contrefaits. Cette analyse, conduite sur

la base de produits contrefaits acquis dans 17 pays, fait apparaître que

43 % des produits téléchargés sur internet contenaient un

virus connu.

D'après une étude IDC, 25% des sites Internet

qui offrent des logiciels contrefaits ou piratés ont également

tenté d'installer des logiciels espions ou des chevaux de Troie qui

peuvent compromettre sérieusement les systèmes d'information. IDC

le confirme bien à travers le graphique ci-dessous :

Figure N° 5 : Taux de risques liés

aux téléchargements illicites sur Internet

b) Les implications d'ordre légal

Le piratage informatique est une infraction à la loi

camerounaise régissant les droits d'auteurs et droits voisins. Il s'agit

donc d'une faute grave qui peut être jugée au civil par un

tribunal de commerce, où des dommages et intérêts peuvent

être réclamés. Il peut également être

jugé au pénal, où des amendes et des peines de prison

peuvent être prononcées.

c) Les implications liées à l'image de

l'entreprise

L'utilisation de logiciels piratés peut nuire à

la renommée d'une entreprise. En effet, autant les collaborateurs en

interne que les clients et fournisseurs peuvent y voir un manque de

sérieux, de professionnalisme, ou une faille de gestion.

d) Les implications d'ordre

financier

Les implications financières peuvent être de

plusieurs ordres au sein d'une organisation victime de piraterie.

Premièrement, le risque financier lié aux dommages et

intérêts pouvant être réclamés par les

éditeurs peut mettre l'entreprise en difficulté. En effet, la loi

Camerounaise régissant les droits d'auteurs, prévoit en son

article 82, une « peine d'emprisonnement de cinq (5) ans à

dix (10) ans et une amende de 500 000 à 10 000 000 de Francs

CFA ».

Par ailleurs, une étude du Yankee Group a

révélé que : «Lorsque des problèmes se

posent avec des logiciels piratés, les administrateurs informatiques ont

besoin habituellement de 20% à 30% de temps et de main d'oeuvre

supplémentaires pour les identifier et les

résoudre ». De plus, il faut prendre en

considération le risque financier dû à l'arrêt du

système d'information ou à la perte et au vol de données

qui peut représenter un coût non négligeable.

D'après Business Software Alliance, (BSA Repport, 2007), ce coût

est parfois supérieur aux dommages et intérêts

réclamés par un tribunal. L'étude de l'IDC déclare

que le coût estimé de restauration d'une machine infectée

du fait de l'installation des logiciels espions provenant des

téléchargements illicites peut être évalué

à plus de 700€ par machine. A travers le schéma ci-dessous,

IDC démontre ce coût par incident de sécurité. La

valeur de ces coûts confirme l'ampleur du danger que représente

l'utilisation de logiciels piratés.

Figure N° 6 : Proportions de Coûts

par incidents de sécurité

En définitive, l'éclairage sur un certain nombre

de concepts de base, notamment sur les notions de logiciel, de licence et de

piraterie, constitue un apport clé qui nous permet de mieux

appréhender la terminologie régulièrement utilisée,

mais aussi de bien cerner les contours de la pratique de la piraterie des

logiciels au sein des entreprises. De plus, la mesure de l'ampleur du

phénomène de la piraterie dans notre environnement, attire notre

attention sur la gravité de cette pratique, et constitue un avantage

substantiel en ce sens qu'elle nous permet de dégager ses implications

sur les entreprises qui pratiquent la piraterie des logiciels.

2. Section 2 :

Mise en évidence des pratiques

de piraterie des logiciels au sein des entreprises

Les logiciels sont l'une des technologies les plus

stratégiques de l'ère de l'information. Ils permettent de faire

fonctionner l'ensemble du système d'information, des postes de travail

individuels aux systèmes interconnectés les plus complexes.

Malheureusement, en raison de leur caractère intangible et parce que les

ordinateurs permettent de réaliser facilement une copie exacte d'un

programme en quelques secondes, la contrefaçon des logiciels est

largement répandue. De la duplication "artisanale" à la

contrefaçon à échelle "industrielle", le piratage

informatique peut revêtir les aspects les plus divers. Cette section

vise, dans un premier temps, à mettre en évidence les

différentes formes de pratiques de piraterie des logiciels, puis de nous

pencher, dans un second temps, sur les différentes causes pouvant

justifier les pratiques de piraterie au sein des entreprises.

1. Les causes de la pratique de la piraterie des

logiciels

a) Causes au niveau de l'Etat

i. Manque de politique de vulgarisation de

l'informatique

Sur le plan de la politique nationale, il n'existe pas de

véritable stratégie de promotion, de développement et de

vulgarisation de l'informatique au Cameroun. En effet, le matériel

informatique (y compris les logiciels) ne bénéficie d'aucune

protection particulière visant à encourager les investisseurs

à s'y intéresser davantage, que ce soit en matière

d'importation ou de protection fiscale. C'est la raison pour laquelle Antony

SAME, Responsable Partenaires Microsoft Afrique Centrale pense qu' «

après avoir raté le développement industriel du 20e

siècle, le Cameroun est entrain de passer à côté du

développement technologique ». Pourtant le Magistrat MOUNOM

MBONG, Président de la Cour d'Appel d'Ebolowa, qui a par ailleurs

participé à l'élaboration de la loi n° 2000/011 du 19

décembre 2000 relative à la gestion des droits d'auteurs au

Cameroun, pense que l'Etat devrait y accorder un point d'honneur, puisqu'«

Il s'agit d'un domaine éminemment important, qui influe sur le

développement social, intellectuel, industriel et économique de

la nation». Le rôle de l'Etat est d'autant plus ambigu que non

seulement il est le garant de la bonne application du droit en matière

d'utilisation de logiciels, mais il est aussi le plus grand pourvoyeur de la

piraterie. Pour Anthony SAME, « l'Etat camerounais est le premier

fraudeur ». En effet, en consultant le fichier

des appels d'offre d'entreprises informatique en 2008 chez Hiperdist Cameroun

SA, près de 82% d'ordinateurs achetés pour le compte des

entreprises étatiques (ministères, mairies, entreprises

publiques, etc.) ont été livrés sans système

d'exploitation.

ii. Absence de culture du respect de la Loi

Nombre d'utilisateurs Camerounais restent enclins à la

perte des valeurs morales et éthiques, ce qui justifie la propension des

fléaux comme la corruption, les détournements, la piraterie, etc.

Pour Mme Elise MBALLA, Présidente du conseil d'administration de la

SOCILADRA, «dans notre pays, il y'a un fort développement de la

banalisation de la fraude, et c'est pourquoi la fraude gangrène

l'économie nationale. Le vrai problème du développement de

la piraterie, c'est le refus de payer. Il faut que les gens apprennent à

payer les droits d'utilisation des logiciels, comme ils le font pour

l'électricité ou l'eau». Cette situation est d'ailleurs

généralisée dans la plus part des pays émergeants

ou en voie de développement. D'après le rapport 2008 de la

Business Software Alliance, il existe plus de logiciels piratés dans ces

pays que dans les pays développés, comme nous pouvons

l'apercevoir à travers le graphe ci-dessous :

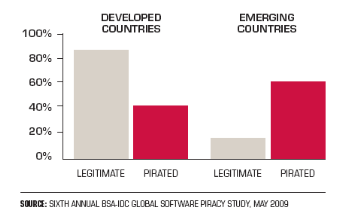

Figure N° 7 : Proportions de la piraterie

entre pays émergeants et pays développés

iii. Une Opposition entre les secteurs formels et

informels

Une autre cause de la piraterie est celle de l'opposition

entre les secteurs formel et informel. En effet, la propension de la piraterie

au sein des entreprises au Cameroun est développée par des jeunes

ingénieurs sans emploi, qui sont prêts à tout pour gagner

un peu d'argent. L'un d'entre eux que nous avons rencontré, et qui a

souhaité garder l'anonymat déclare : «J'ai

fini mes études à l'école polytechnique depuis trois ans

et je n'ai pas trouvé d'emploi. C'est grâce aux copies de

logiciels que j'installe dans les entreprises que je parviens à

vivre». Parallèlement, les entreprises formelles se disent

incapables de recruter ces ingénieurs par manque d'opportunité de

marchés ; Pour Auberlin TAKUGANG, Expert Microsoft et Directeur

Général de la société SIGA,

« à cause de la piraterie nous ne sommes pas en mesure de

recruter de nouveaux ingénieurs ». Nous nous retrouvons

donc dans un cercle vicieux dans lequel le secteur informel prime sur le

secteur formel, au détriment de l'économie nationale.

b) Causes au niveau des éditeurs de

logiciels

i. Faibles présence locale des gros acteurs de

l'informatique mondiale

La plupart de grands éditeurs de logiciels n'accordent

pas une grande importance au marché de l'Afrique, et

préfèrent se concentrer sur les grands marchés

européens et américains. Au Cameroun, seul Microsoft, CISCO et

ORACLE sont effectivement représentés ; aucune

présence de leaders tels que IBM, ADOBE, SAGE, SAP, Macro Média,

etc. Cette absence ouvre la voix à un laissé aller flagrant ou

chacun pirate en toute quiétude.

ii. La complexité du concept de

licence

Chez les éditeurs de logiciels, les produits se

déclinent en un ensemble de contrats de licences complexes et parfois

très difficilement compréhensibles, qui tiennent compte du nombre

d'ordinateurs, du nombre de licences, de la nature des produits, etc. Chez

Microsoft par exemple, ces contrats sont regroupés dans un programme

dénommé «Microsoft licensing Program»

dont voici les principaux détours :

- La licence OEM : (Original Equipment Manufacturer)

Elle est commercialisée uniquement avec un ordinateur

neuf, et est liée pour la vie à la machine avec laquelle elle est

vendue. Ceci signifie que lors d'un changement de machine, la licence OEM est

perdue. Ce mode de licence présente deux avantages : une

économie sur le coût d'acquisition, et une simplicité de

mise en oeuvre. En effet, en termes de cout d'acquisition, OEM

représente la solution la moins couteuse de tous les programmes de

licences Microsoft. Seulement, elle est soumise à un certains

nombre de limites et de conditions ; par exemple, l'installation d'une

copie sur un autre ordinateur n'est pas autorisée, et le changement de

langue est interdit.

- La licence FPP (Full Packaged Product)

Commercialisée en boite dans les magasins et autres

grandes surfaces, la licence FPP est la formule la plus couteuse à

l'achat des logiciels Microsoft. Le produit est conditionné dans un

emballage esthétique, comportant des CDs d'installation et une

documentation complète. En général, FPP est

destinée aux particuliers qui font des achats ponctuels, et aux

entreprises pour des quantités très faibles (inferieures à

cinq licences).

- La software assurance (SA)

La SA est une offre d'assurance et de maintenance logicielle

souscrite par une entreprise (ou un particulier) pendant une période,

afin de bénéficier d'un certain nombre de services

supplémentaires. Il s'agit des services tels que la formation, les

supports en ligne sur Internet ou sur sites chez le client, les mises à

jour gratuites des logiciels assurés, le droit d'utilisation gratuite

des logiciels sur les ordinateurs à domicile ou sur les ordinateurs

portables, etc. Pour Microsoft, « la SA permet de rentabiliser

l'investissement réalisé sur les logiciels à travers de

nombreux avantages permettant de gagner du temps et de l'argent tout en

améliorant l'efficacité». En termes de prix, la

software assurance représente environ 25% de la valeur du produit par

an.

- Les contrats en volume

Microsoft a mis en place des programmes de licences en volume

conçus spécialement pour répondre aux besoins des

entreprises. Avec ces programmes, l'entreprise peu mieux planifier et

gérer son budget informatique de façon plus fiable. Ces

programmes se déclinent en quatre options, soit l'achat au contant

(Open), l'achat à crédit avec une couverture totale ou partielle

du parc informatique (Open Value), l'achat à crédit avec une

couverture totale du parc (Open value Entreprise), ou la location (Open Value

Subscription). La compréhesion de ces programmes de licence peut etre

facilitée par l'ordinogramme ci-dessous :

Source : Le guide des licences Microsoft 2008

Figure N° 8 : Ordinogramme du programme des

licences Microsoft

c) Causes au niveau des décideurs

d'entreprise

i. L'aspect non physique des logiciels

L'aspect non physique des logiciels n'encourage pas les

décideurs d'entreprises à y engager de grands moyens financiers.

Le logiciel est ainsi géré comme une charge et non un

investissement.

ii. La problématique du prix

Avec les 38,27% de taux de douane, le cout d'acquisition des

licences revient très élevé au Cameroun par rapport aux

autres pays de la sous-région. Par exemple, une licence Windows XP

Professionnel achetée chez Microsoft à 88 Euros, revient au

Cameroun chez Hiperdist (Grossiste), en tenant compte de 5% environs pour le

transport, à

(88 x 656) x 1,3827 x 1,05 = 83 811 Francs.

Or en ajoutant une marge de 5%, les 19,25% de TVA et 1% de

précompte, le prix de vente chez les revendeurs est de : 83 811 x

1,05 x 1,1925 X 1,01 = 106 000 Francs CFA TTC. Et si le revendeur doit y

ajouter sa marge à 10%, on aura donc comme prix de vente officiel

106 000 x 1,1 = 116 590 Francs CFA. Actuellement sur le marché

camerounais, le prix public de Windows XP est de 120 000 Francs TTC, alors

qu'au Gabon voisin, la même licence est facturée à

85 000 Francs TTC.

iii. L'absence de politique de gestion du système

d'information au sein des entreprises

Beaucoup d'entreprises fonctionnent de nos jours sans

véritable politique de gestion du système d'information. Chacun

achète, chacun installe, chacun télécharge, etc. Cet

état de chose s'est empiré avec l'explosion de la technologie

Internet au sein des entreprises. En effet, Internet est un réseau

informatique mondialement ouvert. Perçu comme un espace nouveau de

liberté d'expression et d'échange, il est devenu pour les

entreprises un média stratégique de communication, et

activé sur la quasi-totalité de portes de travail au sein des

entreprises. Cependant cette aubaine c'est très vite transformée

en source de problèmes du fait de l'absence de politique réel de

son utilisation. Cette absence de politique entraine : Des pertes

énormes de temps de travail sur des sites de messagerie et de dialogue

en direct (MSN, yahoo messenger, etc.), l'utilisation à titre

personnel et non professionnelle de la connexion Internet, La saturation des

bandes passantes par des téléchargements des logiciels

piratés ou en provenance de sites Internet malsains etc. D'après

une analyse publiée en 2006 par l'Agence PANEL, en France, 40% environ

de mails envoyés par des travailleurs aux heures d'ouvertures, sont

à caractère personnel, alors que 52% de personnes qui se

connectent volontairement sur un site Web n'y vont pas pour des raisons

professionnelles.

Tout au long de ce premier chapitre, nous nous sommes

attelés à bien cerner les contours du problème de la

piraterie, en analysant en profondeur l'approche conceptuelle du

phénomène dans les entreprises camerounais. Ceci nous a permis,

dans la première section, de comprendre les concepts de base comme ceux

du logiciel, de la licence, et de la piraterie, puis de dégager les

différents niveaux d'implications de la pratique de la piraterie des

logiciels sur l'entreprise. Nous avons ainsi compris que ces implications

pouvaient être de plusieurs ordres, et notamment financier, technique,

d'image, et légal. Dans la seconde section, nous avons mis en

évidence les différentes formes des pratiques de piraterie dans

le marché du logiciel informatique, et par la suite, en cherchant

à déterminer les causes de la pratique de la piraterie des

logiciels au sein des entreprises, nous avons trouvé qu'elles pouvaient

se situer soit au niveau de l'Etat, soit au niveau des décideurs

d'entreprises, ou alors au niveau des éditeurs de logiciels

eux-mêmes. Cependant, la question qui continue à parcourir nos

esprits est celle de savoir qui est Hiperdist Cameroun S.A, quelle est sa place

dans le canal de distribution des logiciels, et quelles solutions

d'organisation propose-t-elle pour la lutte contre la piraterie des logiciels

au sein des entreprises ?

2. Chapitre 2 :

3. Hiperdist dans le marché camerounais du logiciel

informatique

Le marché se définit comme l'ensemble des

publics susceptibles d'exercer une influence sur les ventes d'un produit. Il est très souvent considéré comme

la rencontre de l'offre et de la demande ; ainsi, le marché met en

relation plusieurs intervenants : les producteurs, les distributeurs, les

prescripteurs, les acheteurs et les consommateurs. Ces différents

acteurs s'inter-influencent mutuellement, ou sont influencés par des

facteurs extérieurs qui s'imposent à eux de façon

incontournable. Ce chapitre vise tout d'abord à présenter dans

une première section, les facteurs macro-environnementaux qui

influencent l'importation et la distribution des logiciels au Cameroun, avant

de s'intéresser dans la seconde section à Hiperdist et à

son marché.

1. Section 1 :

Les facteurs macro-environnementaux

influençant l'importation et la distribution des logiciels au Cameroun

1. Le concept du

macro-environnement

Le macro-environnement peut se définir comme l'ensemble

des grandes tendances de la société dans sa globalité.

Plus précisément, il s'agit de toutes les variables qui

s'imposent à l'entreprise de façon incontournable ; celle-ci

ne peut rien y changer, et doit tout simplement tenir compte de leur existence

afin de les intégrer dans l'élaboration de ses diverses

stratégies. Le macro-environnement est géographiquement plus ou

moins étendu, et renvoie aux aspects économique, politique,

démographique, technologique, culturel, etc. L'ensemble des facteurs du

macro-environnement est amplement détaillé dans la figure

N°1 ci-dessous :

Figure N° 1 : Les facteurs du macro

environnement

Si nous partons de l'évidence qu'une entreprise est un

système ouvert qui ne peut pas évoluer isolée tel un vase

clos, il devient important de nous pencher sur chacun des facteurs du

macro-environnement pouvant avoir une influence sur l'importation et la

distribution des logiciels au Cameroun. En effet, la modification d'une

variable du macro-environnement peut avoir des conséquences

significatives sur le devenir d'un secteur d'activité en

général, et celui de l'entreprise en particulier. C'est pour

cette raison que nous avons trouvé opportun d'analyser tout d'abord les

différents facteurs macro-environnementaux qui peuvent avoir une

influence sur l'importation et la distribution des logiciels au Cameroun.

2. Les facteurs macro-environnementaux régissant

l'importation et la distribution des logiciels au Cameroun

a) L'environnement sociopolitique

camerounais

Sur le plan sociopolitique, le Cameroun se présente

aujourd'hui comme un îlot de paix dans une sous région

plutôt perturbée par les conflits divers. Même si le

régime politique en place ne fait pas toujours l'unanimité, la

culture de la paix et de l'unité nationale longuement défendue

par les pères fondateurs de la nation camerounaise, l'a toujours

emporté sur les intérêts égoïstes souvent

développés par certains individus. La volonté du peuple

camerounais à prendre en main son propre destin par le travail et

à préserver le patrimoine public, a positionné le pays

dans une certaine stabilité sociale, gage d'un développement

économique assuré. Le Cameroun est donc un pays ou l'on peut

investir sans crainte. Cette attitude de peuple de paix peut aussi se justifier

par l'attachement des camerounais à certaines valeurs socioculturelles

prônées par les traditions ancestrales aux quelles ils sont

fortement attachés : Solidarité, hospitalité, respect

de l'étranger, respect des ainés, respect du travail des autres,

partage des revenus, etc.

b) La loi camerounaise relative aux droits

d'auteurs

Au Cameroun, l'usage des droits d'auteurs en matière de

logiciel est régi par la Loi n° 2000/011 du 19 décembre

2000, relative aux droits d'auteurs et aux droits voisins. En son article

3, alinéa 1, cette loi stipule : « Sont

protégées par la présente loi, toutes les oeuvres du

domaine littéraire ou artistique, quel qu'en soit le mode, la valeur, le

genre ou la destination de l'expression, notamment les oeuvres

littéraires, y compris les programmes d'ordinateur ».

L'alinéa 11 de l'article 2 défini

« Programme d'ordinateur ou logiciel, l'ensemble d'instructions

qui commandent à l'ordinateur l'exécution de certaines

taches ».

L'article 80 quant à lui précise

les différents contours de la contrefaçon. Ainsi,

« Est assimilé à la contrefaçon :

l'importation, l'exportation, la vente ou la mise en vente des objets

contrefaits; le fait de fabriquer sciemment ou d'importer en vue de la vente ou

de la location des oeuvres contrefaits, d'installer un équipement,

matériel, logiciel, dispositif ou instrument conçu en tout ou

partie. Le fait de laisser reproduire ou de représenter dans son

établissement de façon irrégulière les productions

protégées en vertu de la présente loi. Le fait de louer ou

mettre en circulation des exemplaires contrefaits d'une oeuvre ou

prestation.

Cependant, l'article 36 de la loi lève quelques

équivoques en matière de piratage. Ainsi,

« pour les droits de reproduction et de transformation des

logiciels, il est permis de reproduire un logiciel en vue de le remplacer

au cas où il serait perdu, détruits ou rendu

inutilisable. » Il s'agit ici des copies de sauvegarde et de

sécurité. Le même article ajoute que la loi sur les droits

d'auteurs ne concerne pas la documentation papier des logiciels, ni les

logiciels distribués en freeware (distribution gratuite sciemment

instruite par l'éditeur)

c) Le système douanier relatif à

l'importation des logiciels au Cameroun

La base première pour la détermination de la

valeur en douane est la valeur transactionnelle, telle qu'elle est

définie par les Articles 26 et 27 du Code de Douane. Sont

ajoutés à cette base le fret de la marchandise et l'assurance. La

valeur en douane est donc la valeur CAF (Coût Assurance Fret). A

l'importation, la valeur de la douane (VD) est fonction de la catégorie

de la marchandise ; en effet, les marchandises importées sont

classées en quatre catégories et de la manière

suivante :

- 1ère catégorie : matières premières

: 5%

- 2ème catégorie : les biens

d'équipement : 10 %

- 3ème catégorie : produits semi-finis : 20 %

- 4ème catégorie : produits finis : 30 %.

Dans cette catégorisation, la loi classe le

matériel informatique à la deuxième catégorie,

alors que les logiciels informatiques sont classés à la

quatrième catégorie. Ceci signifie que les importateurs doivent

payer 10% de frais de douane sur la matériel informatique et

jusqu'à 30% sur les logiciels. En plus des frais de douane, les autres

taxes supportées par les marchandises à l'importation sont :

- La taxe sur la valeur ajoutée (TVA) sur achat :

18,25%

- Centimes additionnels communaux (CAC): 10 % de la TVA ;

- Redevance informatique (RI) : 0,45 %

- Précompte (PC) : 1%

- Taxe communautaire d'intégration (TCI) : 1 % pour

les importations hors CEMAC.

Par ailleurs, conformément à l'Article 5 de la

Loi de Finances 1999, « les marchandises ne peuvent être

déclarées que par les personnes ou entreprises

bénéficiaires du titre de Commissionnaire en Douane

Agrée. » Ces commissaires agrées

communément appelés « Transitaires »

collectent des frais en guise d'honoraires (HT) constitués de :

Honoraire Agréé en douane, Commission sur Débours,

Déclaration d'Importation, manutention, Acconage, Livraison, etc.

donc le taux varie entre 2% et 4% de la valeur totale

transactionnelle.

En définitive, le taux total de la valeur payée

en douane (VTD) pour l'importation de logiciels peut être

évalué selon la formule suivante :

VTD = VD + TVA + CAC + RI + PC + TCI + HT

VTD = 30 + 19,25 + 1,925 + 0,45 + 1 + 1 + 4

VTD = 57,62%.

Ceci signifie qu'à l'importation d'un logiciel, 57,62%

de la valeur transactionnelle est payée par l'importateur au titre de

frais de douane.

Cependant, la TVA sur achat étant déductive sur

la TVA sur vente, nous ne pouvons plus la considérer comme une

charge ; c'est pourquoi nous pouvons soustraire la TVA des charges

d'importation. La valeur réelle des charges d'importation (VRI) devient

donc :

VRI = VTD - TVA

VRI = 57,62 - 19,25

VRI = 38,37%

d) Le système fiscal relatif à la vente

des logiciels

La TVA et le précompte sont des impôts indirects

supportés par le consommateur final. Ce sont des taxes collectées

à travers la vente des marchandises et reversées à l'Etat.

Les taux appliqués sont de 19,25% pour la TVA et varie entre 1% et 5%

selon la présentation ou non de la carte de contribuable pour le

précompte. Même si ces taxes ne sont pas considérées

comme charges chez les importateurs puisqu'elles sont

récupérables, il n'en demeure pas moins qu'elles sont

supportées par le consommateur final, et viennent par conséquence

augmenter de façon significative la valeur finale du logiciel à

la vente.

En définitive, même si l'environnement

sociopolitique camerounais est favorable au développement des affaires,

et que la loi camerounaise sur les droits d'auteurs et droits voisins condamne

clairement l'acte de piraterie des logiciels, les taux élevés des

frais de douane et les différentes taxes imposées sur la vente

des logiciels ne constituent-elles pas à des freins à

l'acquisition des logiciels par les particuliers et les entreprises ?

2. Section 2 :

La place de Hiperdist dans le

marché camerounais du logiciel

Cette section vise à présenter dans un premier

temps les différents acteurs qui interviennent dans le réseau de

distribution des logiciels informatiques, puis dans un deuxième temps

l'entreprise Hiperdist Cameroun qui est notre champ d'étude, avant de

clarifier à la fin la place occupée par Hiperdist dans ce

réseau de distribution.

1. Présentation du réseau de distribution

des logiciels

Selon KOTLER et DUBOIS, « la

distribution est l'ensemble des activités qui s'exercent

depuis le moment où le produit sous sa forme d'utilisation entre dans le

magasin commercial du producteur ou du dernier transformateur, jusqu'au moment

où le consommateur en prend possession. » En

d'autres termes la distribution est un processus qui s'achève avec

l'acte d'achat.

LINDON et LENDREVIE pour leur part,

pensent que « la distribution consiste à amener les

produits au bon endroit, en quantité suffisante avec le choix requis, au

bon moment et avec les services nécessaires à leur vente,

à leur consommation et le cas échéant à leur

entretien.» De cette dernière définition, on retiendra

que la distribution ne se limite pas à la mise à disposition du

produit auprès du consommateur, elle prend également en compte le

suivi de la consommation, de la quantité offerte et la

ponctualité de l'offre.

De tout ce qui précède, il ressort que la

distribution est moins une tache ponctuelle qu'un processus complexe

intégrant plus d'une étape. En conséquence, elle

nécessite la mobilisation d'énormes moyens logistiques et surtout

la mise sur pied d'une organisation et d'un réseau sans lesquelles les

objectifs escomptés ne sauraient être atteints. L'organisation de

la distribution consiste alors à la structuration des relations entre

les différents intervenants du réseau.

Par réseau de distribution on entend l'ensemble des

personnes physiques ou morales qui concourent à la distribution d'un

bien ou d'un service depuis le producteur jusqu'au consommateur final.

Le réseau de distribution des logiciels informatiques

tourne autour de quatre acteurs principaux : Les éditeurs, les

distributeurs, les revendeurs (auxquels on assimile les assembleurs et les

constructeurs), puis les consommateurs finaux.

Dans le fonctionnement, les éditeurs de logiciels

n'adressent pas directement le marché de la consommation finale, mais

s'appuient sur un réseau de distribution composé de plusieurs

acteurs dont les missions sont clairement définies.

Chez

Microsoft par exemple, les logiciels sont multipliés au centre de

réplication installé en Turquie. Les produits ainsi

répliqués sont vendus à des distributeurs agrées.

Il s'agit des grossistes qui importent de très gros volumes ; ils

couvent des zones constituées de plusieurs pays. Dans la zone Afrique

Centrale et de l'Ouest dont appartient le Cameroun, il existe trois

distributeurs agrées, qui sont : MC3 Trade, Southcom Polaris, et

bien entendu Hiperdist Cameroun. Par ailleurs, Microsoft peut traiter

directement avec des constructeurs de marques comme HP, DELL, ACER, etc.

capables de prendre également de gros volumes de logiciels pour les

installer directement dans les machines destinées à la vente.

La clientèle des distributeurs est constituée

d'un ensemble de revendeurs chargés de s'attaquer aux clients finaux. Il

s'agit des magasins et grandes surfaces, d'entreprises

spécialisés dans la vente du matériel et des solutions

informatiques. (Nous reviendrons plus loin sur la présentation du

marché de la distribution des logiciels)

Les derniers intervenants de la chaine sont les consommateurs

finaux. Il s'agit de l'ensemble des acteurs susceptibles de consommer le

logiciel pour effectuer des tâches précises au quotidien. Ils vont

des particuliers aux entreprises, aux administrations, etc.

Ce réseau de distribution peut être

résumé à travers le schéma ci-dessous :

Figure N° 2 : Le réseau de

distribution des logiciels

2. Présentation de Hiperdist Cameroun

S.A

a) Historique

La

Société Anonyme High Performance Distribution (HIPERDIST Cameroun

S.A) est une entreprise de droit camerounais au capital de

100 000 000 (cent millions) de francs CFA, créée en

2004. Elle est l'une des 42 (quarante deux) filiales du Groupe CIS (Computer

Information Systems), entreprise multinationale de droit libanais

spécialisée dans le développement des nouvelles

technologies de l'information et de la communication, et présente dans

30 (trente) pays.

HIPERDIST Cameroun est un distributeur de matériels et

de logiciels informatique, et concessionnaire de quatre grandes marques

reconnues à l'échelle mondial ; il s'agit de HP, CISCO,

UNITEK, et MICROSOFT. Elle emploie à ce jour environ 60 (soixante)

personnes réparties dans trois départements (Commercial, finance

et technique). Basée à Douala (Quartier Bali, 299 Rue des

Manguiers), Hiperdist Cameroun est une représentation

sous-régionale qui couvre tous les pays de la CEMAC plus la RDC

(République Démocratique du Congo).

b) Les compétences métiers d'HIPERDIST

Cameroun S.A

- L'organisation décentralisée :

La structure décentralisée du Groupe CIS permet une connaissance

approfondie des attentes des différents marchés dans les

territoires couverts. Elle donne ainsi la possibilité aux managers

locaux d'adapter la vision du groupe aux réalités locales afin

d'avoir des stratégies qui cadrent avec chaque environnement, et

être ainsi plus efficace.

- Le support : HIPERDIST Cameroun s'appuie sur

une organisation opérationnelle et une logistique de pointe qui

garantissent aux clients la disponibilité des produits, la

compétitivité des prix et un service après-vente

efficace.

- Les produits : Avec son important stock dont

la valeur avoisine les 300 000 (trois cent mille) Euros, soit environ 197

000 000 (cent quatre vingt dix sept) million de Francs CFA, HIPERDIST

Cameroun assure à son marché une mise à disposition d'une

gamme de produits complètes et leaders à l'échelle

mondiale.

- Les ressources humaines : HIPERDIST Cameroun

effectue un recrutement très sélectif, mettant l'accent sur les

compétences professionnelles et les valeurs humaines, en particulier

l'esprit d'initiative, le sens des responsabilités et l'esprit

d'équipe.

c) Le positionnement de HIPERDIST Cameroun par

rapport à la concurrence.

Hiperdist Cameroun se démarque de ses concurrents en

apportant à ses clients plusieurs valeurs ajoutées qui

contribuent à faire de lui un distributeur de référence.

Parmi ces valeurs ajoutées, nous pouvons citer :

- Une installation locale qui facilite la

disponibilité des stocks, un accompagnement de proximité et la

maitrise des marchés locaux

- Une offre de produits en adéquation avec le

marché : En effet Hiperdist Cameroun S.A a une excellente

connaissance du réseau de distribution qui lui permet d'anticiper sur

les attentes des ses clients et de leur fournir les produits adaptés au

marché local et les plus demandés par les consommateurs.

- Un soutien aux revendeurs par des formations

commerciales et techniques : Hiperdist Cameroun offre

régulièrement à ses revendeurs des cycles de formation

sur les différents produits proposés et les technologies

nouvelles.

- Un appui Marketing permanant : Hiperdist Cameroun

propose à ses revendeurs des programmes marketing ciblés et

couvrants le lancement des produits, des séminaires de familiarisation,

des aides à la vente ainsi que des campagnes de publicité.

- Un accompagnement total : De l'avant vente à

l'après vente, Hiperdist Cameroun assure à ses clients un

accompagnement total, qui va de la compréhension et du positionnement

des produits à l'aide aux cotations, à l'assistance au

déploiement, et à l'utilisation des produits. .

d) Les gammes de produits distribués par

Hiperdist Cameroun S.A

Hiperdist Cameroun S.A est concessionnaire des grandes marques

informatiques mondialement reconnues, qui sont :

Chacune de ces marques regorge un ensemble de produits

destinés à adresser des problématiques précises sur

le marché des solutions informatiques.

- La marque

HP (Hewlett-Packard) : HP est une

société de technologie informatique implantée dans plus de

270 pays à travers le monde. Elle développe une technologie et

des services visant à apporter une réponse aux problèmes

et défis que rencontrent les individus et les entreprises dans leurs

travaux quotidiens. A travers une gamme de produits technologiques

complète, HP fournit l'infrastructure et les solutions professionnelles

qui vont des périphériques portables jusqu'aux serveurs

d'entreprise parmi les plus puissants du monde. Ainsi, HP est leader dans les

trois divisions d'activités dont elle produit des équipements. Il

s'agit de :

ï Division Systèmes personnels : Dans

cette division, HP produit les Ordinateurs de bureau, les stations de travail,

et ordinateurs portables destinés aux particuliers et aux

professionnels.

ï Division Imagerie et Impression : Cette

division englobe les imprimantes à jet d'encre, les imprimantes laser,

les scanners, les fournitures et consommables pour impression (encres, toners,

papiers, etc.), la photographie et les loisirs numériques.

ï Division des Solutions technologiques : elle

est constituée des produits professionnels incluant les serveurs, les

gros ordinateurs centraux, les systèmes de stockage, et les

logiciels.

- La marque CISCO System :

Cisco Systems est le premier fournisseur mondial de solutions

informatiques d'interconnections. Ces solutions se greffent au coeur de la

plupart des réseaux privés ou publics à travers le monde

et permettent le transport et les échanges des données, de la

voix et de la vidéo.

Les solutions Cisco Systems assurent un fonctionnement optimal

en termes de performance, de sécurité et de fiabilité des

réseaux. Elles s'appuient sur un ensemble de produits haut de gamme,

intégrés dans la plupart des grands réseaux complexes

d'entreprises locales, nationales et internationales. Les produis CISCO sont

constitués de routeurs, de Switch, de Cartes réseaux, de MODEM,

des Ponts, équipements de téléphonie, bref tout type

d'équipements d'interconnexion

- La marque UNITEK : UNITEK est

un fournisseur de protection électrique, qui fabrique et distribue aux

grossistes et aux grandes chaînes de commercialisation, des onduleurs et

des multiprises parafoudres. A travers un très large choix de puissances

(de 500VA à 800 Kva), UNITEK offre le meilleur de la technologie

d'aujourd'hui (in-line et on-line exclusivement) à des prix parmi les

plus compétitifs du marché.

Particulièrement étudiées pour un usage

professionnel et domestique, toutes les gammes parafoudres et onduleurs in-line

UNITEK bénéficient d'un package avec tous les accessoires

nécessaires à une utilisation complète et immédiate

des produits, et d'un service haut de gamme incluant la garantie sur site par

échange standard, le bénéfice d'une assurance

jusqu'à 120 000 € sur le matériel connecté, et des

e-services pratiques, ouverts à tous.

- La marque Microsoft Corporation :

Microsoft Corporation, entreprise d'informatique

américaine, est la première société mondiale

d'édition de logiciels.

Implantée à Redmond (à proximité de

Seattle, État de Washington), elle possède des filiales dans plus

de 60 pays. Microsoft développe et commercialise une large

gamme de logiciels, destinés aux entreprises et aux particuliers. Ces

produits sont classifiés en trois catégories :

ï Les systèmes d'exploitation : les

systèmes d'exploitation Windows, qui équipent la plupart des

ordinateurs individuels (PC). Les plus connus sont Windows 98, Windows XP, et

la toute dernière parution Windows Vista

ï Les solutions applicatives :

Les autres produits Microsoft comprennent le traitement de texte

Word, le tableur Excel, le gestionnaire de base de données Access et le

logiciel de présentation PowerPoint ; ces programmes sont vendus

séparément ou réunis dans un ensemble appelé

Office. Parmi les autres produits de la société

figurent des applications de référence telles que

l'encyclopédie Encarta, des jeux (Age of Empires,

Flight Simulator, etc.), des logiciels de gestion financière

(Money), de publication assistée par ordinateur (Publisher) et de

création de pages et de sites Internet (Frontpage), d'autres

fonctionnant sur des assistants personnels et des téléphones

mobiles, des langages de programmation pour les développeurs (Visual

Basic), des périphériques et accessoires (dispositifs de pointage

et claviers) et des publications informatiques (éditées par

Microsoft Press).

ï Les solutions serveurs : La

société édite également des applications permettant

de gérer et/ou d'administrer des serveurs physiques ou des solutions

d'interconnexion comme la messagerie (Microsoft Exchange), l'intranet

d'entreprise (Microsoft Sharepoint), la sécurité (Microsoft

Internet security accelerator : ISA), etc.

e) Organigramme de Hiperdist

Cameroun

2. Le micro environnement de Hiperdist Cameroun

S.A

a) Définition du micro

environnement

Le micro environnement se défini comme étant

l'environnement de proximité directe par rapport à l'entreprise.

Il est constitué de ses clients, fournisseurs, concurrents,

salariés, banques, etc. Ainsi, le micro environnement peut être

perçu comme l'ensemble des interactions directes entre les acteurs

internes et externes à l'entreprise. D'après le postulat de

Michael Porter, « les organisations recherchent un avantage

concurrentiel qui se mesure par leur capacité à

générer du profit ou à capter des ressources ».

Cette recherche va donc pousser les managers à rester en permanence en

veille sur les moindres changements que peut subir l'environnement direct de

leurs activités. PORTER pense que « la concurrence n'est

pas simplement les concurrents », et élargit le concept

concurrentiel à cinq principales forces qui sont :

- La force des

Concurrents en présence : (On parle aussi de L'intensité de la

concurrence intra sectorielle). Il s'agit de l'ensemble des entreprises

proposant un produit ou un service similaire à celui de l'entreprise

concernée. En effet, les concurrents luttent au sein d'un secteur

d'activité afin d'accroître ou simplement maintenir leur position.

Il existe donc entre les firmes des rapports de forces plus ou moins intenses,

en fonction du caractère stratégique du secteur, de l'attrait du

marché, de ses perspectives de développement, de l'existence de

barrières à l'entrée et à la sortie, du nombre, de

la taille et de la diversité des concurrents, de l'importance des frais

fixes, de la possibilité de réaliser des économies

d'échelle, du caractère banal ou périssable des produits,

etc.

- La menace des entrants potentiels : La venue de

nouveaux concurrents dans un secteur d'activité est influencée

par les barrières à l'entrée, les investissements initiaux

nécessaires, les tickets d'entrée, les brevets déjà

en places, les normes, les mesures

protectionnistes, l'

image de l'industrie

et des entreprises déjà établies, les barrières

culturelles, les standards techniques, etc. Tous ces moyens peuvent rendre

l'entrée facile ou plus difficile dans un secteur pour une nouvelle

firme. Ce qui est sûr, c'est que plus le nombre d'entrants potentiels est

élevé, plus l'intensité concurrentielle du secteur est

forte.

- Le pouvoir de négociation des clients : La

principale influence des

clients sur un marché

se manifeste à travers leur capacité à négocier.

Leur

influence

sur le prix et les conditions de vente (termes de paiement, services

associés) détermine la

rentabilité

du marché. Le niveau de concentration des clients leur accorde plus ou

moins de pouvoir ; en effet, des clients peu nombreux faisant face

à des

producteurs multiples ont

de plus grandes possibilités de

négociation

(exemple de la

grande

distribution). Le pouvoir des clients est d'autant plus grand que les

produits sont standardisés ou qu'il existe des produits de substitution

facilement disponibles (coût de changement de fournisseur bas). Enfin, le

pouvoir des clients est fort lorsqu' il existe une menace d'intégration

vers l'amont de la part des clients.

- Le pouvoir de négociation des fournisseurs :

La capacité des

fournisseurs à

imposer leurs conditions à un marché (en termes de coût ou

de qualité) a un impact direct et inversement proportionnelle à

celles des clients. En effet, un faible nombre de fournisseurs, une marque

forte, des produits très différenciés sont autant de

facteurs qui accroissent le coût de changement de fournisseur et donc le

pouvoir de celui-ci.

- La menace des produits de substitution : Les

produits de substitution ne font pas partie du marché, mais

représentent une alternative à l'offre. Il s'agit de produits

différents répondant à un même besoin

(exemple : CDROM / Clé USB). Dans les faits, l'augmentation du

prix du produit principal

provoque en conséquence l'augmentation de la quantité vendue du

produit substitut.

b) L'environnement concurrentiel des distributeurs de

logiciels au Cameroun

Le secteur de la distribution du matériel

informatique au Cameroun, et plus précisément celui des

logiciels, comporte trois principaux types d'acteurs à

savoir :

i. Les distributeurs

agréés :

Il s'agit des distributeurs ayant un agrément avec les

éditeurs de logiciels ; Chez Microsoft, ils sont au nombre de trois

à savoir : Hiperdist, MC3, et Southcom Polaris. Parmi ces trois

distributeurs, seul Hiperdist à une véritable

représentation physique au Cameroun, avec une équipe de travail

complète et un véritable stock. Les deux autres sont

installés en France et couvrent la sous-région à

distance, à travers des visites ponctuelles et des communications par

téléphone et mails.

ii. Les distributeurs

locaux :

Depuis l'année 2007, une émergence d'un autre

type de distributeurs a vu le jour au Cameroun ; il s'agit des

distributeurs dit locaux. Ces grossistes calquent leur structure et leur

politique sur celle d'Hiperdist : Stock local, prix compétitifs,

création d'un SAV, vente exclusive aux revendeurs, etc. Ils sont

actuellement au nombre de deux. L'un d'entre eux, à savoir Solid

Logistic, s'approvisionne chez Southcom Polaris d'où il

négocie de prix préférentiels à l'achat. Le second,

Interface S.A, obtiendrait des prix préférentiels chez

certains distributeurs français, notamment Ingram Micro et COMPUBOX.

iii. Les gros

détaillants :

Les gros détaillants sont des revendeurs qui, de part

leur taille se comportent comme de véritables grossistes. Ils vendent

aux clients finaux, et font des prix préférentiels (ou prix de

gros) pour les autres revendeurs. Ils importent de la Chine, de Dubaï, de

l'Europe, bref de partout. Le petit volume des logiciels favorisant une

dissimulation facile dans les bagages ou un passage à travers le

personnel navigant des compagnies aériennes, ces produits

échappent à la vigilance des contrôles douaniers et sont

introduits dans le marché à de très bas prix. Par exemple,

alors que le prix d'achat d'une licence Windows XP PRO par un distributeur

agrée chez Microsoft est de 85 Euros (soit FCFA 55 760), et en y

ajoutant 38,37% de frais de douane et 5% de transport, le prix de revient du

produit chez le grossiste remonte à FCFA 81 012, ces magasins

vendent le même produit à FCFA 75 000. A la question de

savoir quels est leur circuit d'approvisionnement, tous donnent la même

réponse : « On se débrouille...».

Les plus connus sont : Intek, Aladji International, et Miracle

Informatique.

c) La configuration du marché de la distribution des

logiciels au Cameroun

Le marché de la distribution des logiciels au Cameroun

peut être découpé en quatre grands groupes d'acteurs

à savoir :

i. Les grandes surfaces :

Il s'agit des magasins ayant pignon sur rue ; au

départ, leur clientèle était essentiellement

constituée du grand public, mais de plus en plus ils s'orientent vers

les entreprises. Pour la plus part, ces revendeurs se comportent comme de

simples commerçants, sans compétences particulières en

terme de certifications constructeurs ou de niveaux d'expertises. C'est la

raison pour laquelle ces entreprises ne sont pas très

intéressées par la vente des produits complexes comme les

produits logiciels. Les plus influents sont : Wise Computer,

Créative SARL, Office SA, Zarathoustra, Mast Informatique, Hardis, Emico

Informatique, Abega Computer, etc.

ii. Les cabinets d'ingénierie et

intégrateurs de solutions:

Il s'agit des entreprises métiers,

spécialisées dans la formation, la vente, le conseil, et le

déploiement des solutions informatiques. Leur principale

clientèle est constituée d'entreprises privées et

gouvernementales. Ce sont de gros acquéreurs de matériels et de

logiciels ; pourtant, ils ne s'approvisionnent qu'en fonction des

chantiers en cours, évitant de faire de gros stocks. Les principaux

sont : CFAO Technologies, CIS Cameroun, Prologiq, Connect, SECEL, AFRITEC,

SIGA, Multiplex, etc.

iii. Les assembleurs locaux : TEG Computer se

positionne

Un assemblage de composants informatique ramenés de la

Chine et des contrats de construction négociés avec des

assembleurs chinois, a permis à Eustache TEGANG de crée la marque

TEG, reconnue aujourd'hui comme la marque locale camerounaise par excellence. A

travers un réseau de distribution constitué d' abord de ses

propres magasins (TEG Computer, Anny Computer, Sun Computer) puis des

dépôts ventes dans plusieurs grandes surfaces du pays, la marque

TEG a rapidement gagné du terrain auprès des ménages et