Conclusion partielle

Dans ce chapitre, avons parlé sur la

sécurité, un système d'information est

sécurisé s'il assure la confidentialité,

l'intégrité des données, la disponibilité du

système, la non-répudiation et l'authentification, cela implique

de définir une politique globale de la sécurité et

d'assurer la sécurité à tous les échelons : en

particulier aux niveaux organisationnel, humain, données, logiciels,

réseau et physique. Les droits des utilisateurs doivent être

restreints pour éviter qu'une personne connectée au

réseau, comme un visiteur ou même un employé, puisse tout

faire.

31

Chapitre III : ANALYSE DE L'EXISTANT ET LE

PLANNING

PREVISIONNEL

Dans ce chapitre nous allons faire une analyse sur

l'entreprise choisie en présentant de manière brève

l'historique de l'entreprise, son rayon d'action, son organigramme, ensuite

critiquer l'existant et proposer des solutions.

3.1. Présentation de l'entreprise

Notre champ d'investigation est l'Organisation

Non-Gouvernementale de Développement Action pour la Promotion du

Bien-être Social (ONGD-APROBES). Nous allons présenter

dans cette partie l'historique, le rayon d'action, l'aspect

géographique, la structure organisationnelle et fonctionnelle et

l'organigramme de cette ONGD.

3.2. Historique

En septembre 2003, lors de l'Assemblée Constitutive,

les Co-Fondateurs de l'ONG « Actions pour la Promotion du Bien-être

Social » se sont convenus de partager l'idée de création

d'une ASBL avec toute personne intéressée, qui consentirait

d'adhérer à la vision de « la recherche du bien-être

social » qui les a animés. L'idée s'est

concrétisée par l'élaboration des statuts qui

sanctionnaient la mise sur pied de cette ASBL dénommée «

Actions pour la Promotion du Bien-être Social », en sigle «

APROBES ».

Au cours des 17 années d'existence d'APROBES, le

contexte humanitaire du Kasaï, la conjoncture économique et

l'environnement politique de la RD Congo, ont beaucoup évolué.

L'Assemblée extraordinaire du 03 février 2019 avait relevé

que le contexte a tellement évolué que le contenu des Statuts

élaborés en 2003 paraissait être en déphasage avec

les réalités du moment. Aussi a-t-elle recommandé que lors

de l'Assemblée Générale 2019, les statuts soient

révisés et actualisés.

3.3. Cadre géographique

L'Action pour la Promotion du Bien-Etre Social-ONG (APROBES) est

bornée :

· Au Nord par le siège provincial du parti politique

A.G.I.R ;

· Au Sud par le chemin de fer de la SNCC (rail) ;

· A l'Est par le complexe scolaire CEREA ;

· A l'Ouest par l'antenne de

télécommunication cellulaire Vodacom.

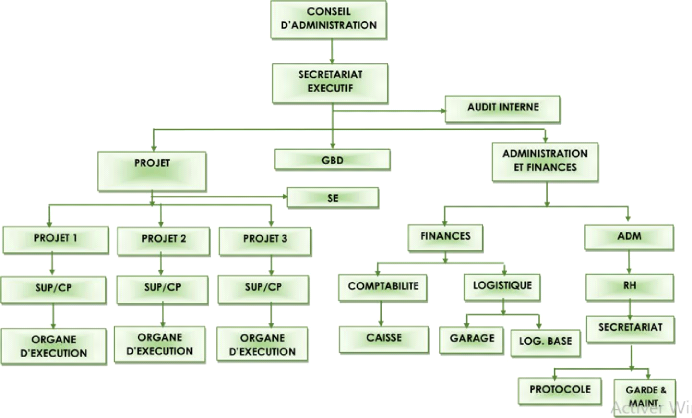

3.4. Organigramme

32

Figure 13 : Organigramme de l'APROBES

33

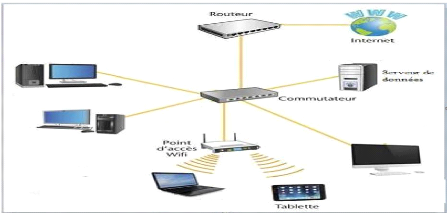

3.5. Description du réseau existant

Décrire un réseau existant, permet de comprendre

la nature du système actuel, Le but de l'analyse de l'existant est la

recherche des points forts et points faibles du système existant.

3.5.1. Etude des moyens de traitement des

informations

L'APROBES manipule dans son ensemble les informations dont

elle se sert entre ces différents départements et centres

d'exploitations.

1. Moyens matériels

Les équipements réseau, ou

périphériques réseau, sont les équipements

physiques nécessaires à la communication et à

l'interaction entre les appareils d'un réseau

informatique.de services et

tarifications associées pour l'accès Internet.

Au sein de l'APROBES nous avons trouvé un réseau

mis en place avec les matériels énumérés dans le

tableau ci-après :

|

N°

|

Matériels

|

Observation

|

|

1

|

Antenne

|

Microcom

|

|

2

|

Antenne

|

Connect Africa

|

|

3

|

Modem

|

HUDHES HT 2000

|

|

4

|

Routeur

|

LinkSYS E1200 (filaire et sans fil)

|

|

5

|

Routeur

|

TP-Link

|

|

6

|

Routeur

|

4G Smartbox

|

|

7

|

Switch

|

Link

|

|

8

|

Cable

|

UTP cat5

|

|

9

|

Imprimante avec Wifi et port RJ45

|

Canon et à jet d'encre

|

|

10

|

Ordinateur

|

Fixe et portable (HP, Acer, Dell)

|

|

11

|

Serveur

|

Base de données

|

Tableau 2 : Tableau des matériels

2. Moyens logiciels

Pour la réalisation des différentes tâches

au sein de l'entreprise, nous avons trouvé différents logiciels

entre autres :

|

N°

|

Logiciels

|

Observation

|

|

1

|

Power BI desktop + Office Access

|

Pour la gestion de la base de données

|

|

2

|

Microsoft office 2016

|

Pour la saisie

|

|

3

|

Anti-virus Kaspersky Security

|

Antivirus

|

|

4

|

Windows 10 et 8

|

Systèmes d'exploitation

|

Tableau 3 : Tableau des logiciels

34

3.6. Diagnostic du système existant

Le diagnostic est établi dans le but de rechercher des

solutions futures à des problèmes posés, à relever

les anomalies, les qualités et les défauts du système

existant.

1. Appréciation du réseau

existant

Au terme de l'analyse de l'existant, il convient d'avouer que

l'APROBES a au moins un système d'organisation bien défini du

point de vue fonctionnelle et organisationnelle.

Ø Un bon contrôle de matériel ;

Ø Une bonne circulation des informations et transparence

des documents entre les partenaires ;

Ø Une bonne collaboration et transmission des

informations entre eux.

2. Description de problèmes à

résoudre

Les problèmes rencontrés dans le réseau

existant sont les suivants :

Ø Aucun contrôle des activités sur le

réseau,

Ø L'accès aux ressources n'est pas restreint ;

Ø Pas de gestion centralisée des comptes des

utilisateurs et les droits d'accès associés ;

Ø Pas d'enregistrement des traces de chaque

utilisateur.

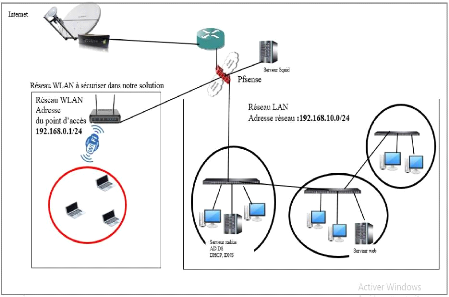

3.7. Architecture du réseau existant

Figure 15 : Architecture du réseau existant 3.8.

Propositions de solutions

Cette proposition de solution consiste à mettre en

place un système de sécurité, pour contrôler et

restreindre tous les accès aux ressources du réseau local de

l'entreprise (fichiers, site internet des bailleurs, etc.) en assurant la

sécurité des

35

ressources de l'entreprise tout en ajoutant un serveur radius

et un pare-feu dans l'ancienne architecture du réseau existant.

3.8.1. Matériels et logiciels à ajouter

pour le nouveau système

Pour la mise en place de la solution retenue, nous aurons

besoin d'un matériel supplémentaire hormis ceux trouvés

dans l'entreprise dans le but de déployer la solution en question, comme

nous l'avons souligné dans l'introduction que la solution sera

déployée dans un environnement libre Pfsense le portail captif et

le serveur radius seront configurés dans Pfsense, nous avons besoin d'un

serveur Pfsense dont ses caractéristiques sont dans le tableau

ci-après :

|

N°

|

Matériels

|

Caractéristiques

|

Prix

unitaire

|

Prix

total

|

|

1

|

Un pare-feu Pfsense

|

Marque HUNSN, 4Go Ram, 4 ports Lan, Wifi, port USB, HDMI,

128Go HDD, système d'exploitation prise en charge Windows, Linux etc.

|

320$

|

320$

|

|

2

|

Imprévu

|

-

|

32$

|

32$

|

|

3

|

Total général

|

|

352$

|

352$

|

Tableau 4 : matériels et logiciels à ajouter

3.9. La maquette de la nouvelle solution

Figure 16 : Architecture du réseau

36

3.10. Architecture logique du nouveau

réseau

Figure 17 : Architecture logique du réseau

3.11. Planning prévisionnel

La théorie des graphes est un outil de

modélisation et donc de résolution de problèmes,

utilisée dans un grand nombre de disciplines (mathématiques,

physiques, économie, etc.).30

Concrètement, elle s'applique dans des nombreux domaines

:

· Modélisation de réseaux électriques,

informatiques et télécommunication ;

· Résolution de problèmes de routage de

transport ;

· Résolution de problèmes de minimisation de

coûts ;

· Résolution de problèmes d'affectation

(emplois du temps, mutation, rotations d'équipes...).

Un projet doit avoir un début et une fin, cela

nécessite la mise en oeuvre de ressources humaines, financières

et matérielles pour sa réalisation. Ainsi, un projet qui

mène à terme est constitué de :

· Etude de faisabilité du projet ;

· Élaboration du projet ;

· Exécution du projet ;

· Implantation du projet ;

· Son exploitation.

3.11.1. Planification du projet

Le début d'un projet nécessite au

préalable la planification des tâches à réaliser

à l'aide des outils de planification reconnue en Recherche

Opérationnelle. La planification qui associe l'ordonnancement de

tâches a pour but :

30 A. TSHIKUTU BIKENGELA, J. KAMBA KAFUNDI, H.

KANKOLONGO MALULA, N. TSHILUMBA MONANSESE « Etude de la structure de

graphes dans le problème de cheminement optimal : Application des

algorithmes de Richards BELLMAN », in Revue de l'UKA, vol7-3, n.6,

(novembre 2015), P.103.

31 V. KASEKA KATADI, « Etude de

faisabilité de la mise en place d'un Data center à

l'Université Notre-Dame du Kasayi », in Revue de l'UKA, vol9,

n.17-18, (2021), P.177.

37

· La détermination de date de début et de fin

de chaque tâche ;

· La définition des tâches prioritaires

à réaliser pour ne pas compromettre la durée de

réalisation du projet.

3.11.2. Méthode d'ordonnancement

L'ordonnancement permet d'organiser un planning optimal des

tâches, mais également d'indiquer celles des tâches qui

peuvent souffrir de retard sans compromettre la durée totale du projet.

D'où, il s'agit d'ordonner dans le temps un ensemble d'opérations

nécessaires contribuant à la réalisation d'un projet.

Cependant, pour procéder à l'ordonnancement des tâches, il

faut que chaque tâche élémentaire, lister les

antérieures, au vu des informations collectées sur le terrain et

sélectionner les seules tâches immédiatement

antérieures. Ainsi, le planning doit permettre l'identification de

l'ordonnancement des tâches du projet31.

La réalisation d'un projet nécessite souvent une

succession des tâches auxquelles s'attachent certaines contraintes :

- De temps : délai à respecter

pour l'exécution des tâches ;

- D'antériorité : certaines

tâches doivent s'exécuter avant d'autres ; - Production :

temps d'occupation du matériel ou des hommes qui

l'utilisent.

Il existe plusieurs méthodes d'ordonnancement, mais les

plus utilisées sont :

§ Le diagramme de GANT T ;

§ La méthode PERT ;

§ La méthode Potentielle Métra (MPM).

Dans le cadre de l'élaboration du planning

prévisionnel de notre projet, nous utiliserons la méthode MPM.

La méthode MPM a pour but de planifier la durée

d'un projet, aussi nous devons mener des calculs sur le graphe afin d'en

déduire des renseignements sur son exécution.

3.11.3. Calcul des dates au plus tôt et date aux

plus tard

· La date de début au plus tôt d'une

tâche

Elle est obtenue en cumulant la durée des tâches

qui précèdent sur la séquence la plus longue. On

initialise le sommet DEBUT avec une date au plus Tôt = 0. Date au plus

tôt de la tache j = Max (date au plus tôt de i + Durée Ti,

j) pour tous les prédécesseurs i de j.

· Les dates au plus tard

C'est la date à laquelle doivent être

exécutées les tâches sans remettre en cause la durée

optimale de fin du projet. On initialise à l'étape terminale, le

dernier sommet par la date au plus tard = date au plus tôt.

38

3.11.4. Analyse des tâches

Le tableau ci-dessous donne les différentes

tâches, leurs durées et les relations d'antériorités

de chaque tâche indispensable à la réalisation de notre

projet.

Tâches

|

Description

|

Durée

(en

jours)

|

Relations

d'antériorités

|

A

|

Prise de contact sur terrain

|

2

|

-

|

B

|

Analyse du réseau existant

|

3

|

A

|

C

|

Critique du réseau existant

|

2

|

A, B

|

D

|

Choix des matériels

|

2

|

C

|

E

|

Achat des matériels

|

5

|

D

|

F

|

Installation des matériels

|

2

|

E

|

G

|

Configuration de Freeradius3 et portail captif, test de la

connexion internet avec Pfsense

|

8

|

E, F

|

H

|

Jeu d'essai (Authentification, Autorisation et

comptabilisation)

|

2

|

G

|

I

|

Conception du catalogue

|

2

|

H

|

J

|

Formation des utilisateurs

|

5

|

H

|

|

Tableau 5 : tableau des tâches

39

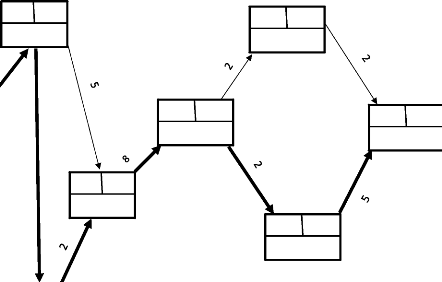

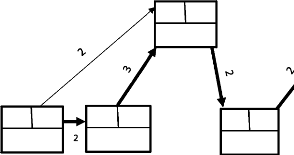

3.11.4.1. Le graphe MPM (Méthode des Potentiels

de Métra)

24

H

31

Z

G

16

J

26

31

16

26

9

E

9

5

29

I

24

26

5

5

0

0

C

A

2

B

7

D

7

2

F

Figure 18 : Le graphe MPM

Le chemin critique est représenté par la ligne

noire enfoncée, les tâches critiques sont : {A, B, C, D, E, F, G,

H, J}, sont des tâches à exécuter tout en respectant leurs

durées d'exécutions pour ne pas dépasser la durée

exacte du projet. La durée de ce projet est de 31 jours.

40

|