Conclusion partielle

Dans ce chapitre nous avons défini le réseau

sans fil, donné ses catégories, différentes technologies,

normes, parlé sur le mode de fonctionnement de wifi, ses applications,

équipements utilisés nous avons chuté par les avantages et

inconvénients de wifi.

Le deuxième chapitre parlera sur la

sécurité informatique, le portail captif et le serveur radius.

17

Chapitre II : LA SECURITE INFORMATIQUE, LE PORTAIL

CAPTIF ET LE SERVEUR RADIUS

Les attaques visant à pirater un système en

réseau dans le but de récupérer des informations sensibles

ou d'altérer les services existent à tous les niveaux, c'est

pourquoi dans ce chapitre nous allons introduire les notions de base de la

sécurité informatique, le risque d'un réseau local sans

fil, les attaques d'un réseau, les programmes malveillants, les

objectifs de la sécurité, importance de la

sécurité, le portail captif et le serveur radius.

SECTION 1 : LA SECURITE INFORMATIQUE 2.1.

Définition

La sécurité : est un ensemble

de stratégies, conçues et mise en place pour détecter,

prévenir et lutter contre une attaque.

Sécurité informatique : c'est

l'ensemble des moyens mis en oeuvre pour minimiser la

vulnérabilité d'un système contre des menaces

intentionnelles ou accidentelles.17

La sécurité permet de :

· S'assurer que rien de mauvais arrive ;

· Déduire les chances que quelque chose de mauvais

se produise ;

· Minimiser l'impact des mauvaises choses ;

· Fournir les éléments nécessaires

pour se remettre des mauvaises choses.18

2.2. Sortes de sécurité de

WLAN

Deux principaux types de mesures de sécurité

sont disponibles pour les réseaux locaux sans fil :

· L'authentification : L'identité de

l'utilisateur/appareil est vérifiée avant que l'accès au

réseau ne soit accordé.

· Le cryptage : les données échangées

entre les noeuds WLAN doivent être cryptées pour rendre illisibles

les données interceptées.

Diverses combinaisons de méthodes d'authentification

et de cryptage sont couramment utilisées pour fournir différents

niveaux de sécurité WLAN.

Tout au long de notre travail, nous allons parler sur

l'authentification comme mesure de sécurité pour permettre aux

utilisateurs d'avoir accès aux ressources mises à leurs

dispositions par l'entreprise.

17 C. CHEY, Sécurité réseaux pour les

nuls, New-York, first interactive, 2003, p. 102.

18 L. BLOCH et C. WOLFHUGEL, Sécurité

Informatique, Principes et méthodes, Paris, 2ème

édition Eyrolles, Paris, 2007, p. 59.

18

2.3. Les attaques d'un réseau

Avec la généralisation de l'internet et des

moyens de communication modernes, une nouvelle forme d'insécurité

s'est répandue, qui s'appuie sur l'utilisation des codes informatiques

pour perturber ou pénétrer les réseaux et les ordinateurs.

Ces attaques réseaux touchent généralement les trois

composantes suivantes d'un système19 :

- La couche réseau : qui se charge de connecter le

système au réseau ;

- Le système d'exploitation : qui se charge d'offrir

un noyau de fonction au système ;

- La couche applicative : qui se charge d'offrir des services

spécifiques.

Nous avons les attaques :

Passives : consistent à

écouter sans modifier des données ou le fonctionnement du

réseau. Elles sont généralement indétectables mais

une prévention est possible ;

Actives : consistent à modifier des

données ou des messages, à s'introduire dans des

équipements réseau ou à perturber le bon fonctionnement de

ce réseau. Noter qu'une attaque active peut être

exécutée sans la capacité d'écoute. De plus, il n'y

a généralement pas de prévention possible pour ces

attaques, bien qu'elles soient détectables.

2.4. Types de programmes malveillants

Il existe un nombre important de programmes malveillants ou

indésirables, sans le langage populaire, le terme virus est

utilisé couramment pour désigner l'ensemble des infections. Un

virus est un type d'infections. Le terme générique

définissant tous les types d'infections est « Malware ».

· Le virus

Le virus est un logiciel capable de s'installer sur un

ordinateur pour perturber son bon fonctionnement.

· Le vers

Ce type de malware utilise les ressources du réseau

pour se propager. Cette classe a été appelée « vers

» en raison de sa particularité de « glissement » d'une

machine à l'autre via le réseau, les courriels et autres canaux

d'informations. Grâce à cela sa vitesse de propagation est

très élevée. Les vers travaillent seuls, ils n'ont pas

besoin de parasiter un autre fichier comme un virus. Les vers

pénètrent dans l'ordinateur, en calculant les adresses

réseaux des autres ordinateurs et envoient des copies à ces

adresses. Outre, les adresses réseaux, les données de carnet

d'adresses

19 P. KAZADI MULUMBA, « La cybercriminalité et

la gestion des transactions bancaires », in Revue de l'UKA, vol5,

n.9-10, (mai-novembre 2017), P.82.

19

des messageries sont également utilisées.

Contrairement au virus, le ver n'endommage pas ou ne modifie pas les fichiers,

il vit dans la mémoire RAM de l'ordinateur, son but est de se propager

le plus possible à travers le réseau, une fois qu'il atteint son

but, dans des cas il provoque des dégâts en éteignant /

désactivant des composants réseaux, des services, ce qui peut

endommager un réseau d'entreprise et causer d'énormes pertes de

revenus.

· Cheval de Troie

Ce type de malware est un logiciel à part

entière qui s'apparente à un logiciel légitime,

l'infection n'est jamais automatique, elle requiert l'intervention d'un

utilisateur, soit une personne malveillante l'installe directement sur

l'ordinateur, soit l'utilisateur l'installe à son insu en pensant

installer autre chose. Le logiciel ouvre des portes d'accès dans

l'ordinateur infecté et communique certaines informations à un

destinataire qui voudrait en tirer parti. Une fois que les portes sont

ouvertes, ils donnent un accès complet au système, ce qui permet

un piratage complet de la machine. Le cheval de Troie en soit n'est pas

destructeur, c'est la personne malveillante qui le contrôle qui peut

être problématique, en en ayant un accès total au

système.

· Porte

dérobée20

Une porte dérobée (backdoor) est un

logiciel de communication caché, installé par exemple par un

virus ou par un cheval de Troie, qui donne à un agresseur

extérieur accès à l'ordinateur victime, par le

réseau.

· Bombe logique

Une bombe logique est une fonction cachée dans un

programme en apparence honnête, utile ou agréable, qui se

déclenchera à retardement lorsque sera atteinte une certaine date

ou lorsque surviendra un certain évènement, cette fonction

produira alors des actions indésirées, voir nuisibles.

· Logiciel espion

Un logiciel espion comme son nom l'indique collecte à

l'insu de l'utilisateur légitime des informations au sein du

système où il est installé et les communique à un

agent extérieur, par exemple au moyen d'une porte

dérobée.

· Courrier électronique non sollicité

(spam)

Le courrier électronique non sollicité (spam)

consiste en communications électroniques massives notamment de courrier

électronique sans sollicitation des destinataires à des fins

publicitaires ou malhonnêtes.

20 L. BLOCH et C. WOLFHUGEL, Op. Cit, p. 57.

20

2.5. Risques liés à la

sécurité d'un Wlan

L'étude de risques est une analyse qui tient compte de

l'identification des problèmes potentiels avec leurs solutions et

coûts associés.

2.5.1. Définition

Un risque est une probabilité qu'une menace exploite

une vulnérabilité. Autrement dit c'est une possibilité

qu'un fait dommageable se produise.

Menace x Vulnérabilté

R _

Contre mesure

Ø Menace : une menace représente une action

susceptible de nuire21 ;

Ø Vulnérabilité : c'est une faiblesse

inhérente à un système (software ou hardware).

Appelée parfois faille, elle représente le niveau d'exposition

face à la menace dans un contexte particulier ;

Ø Contre mesure : elle représente l'ensemble

des actions mises en oeuvre en prévention de la menace.

NB :

- Le risque est d'autant plus réduit que les

contre-mesures sont nombreuses ;

- Le risque est plus important si les

vulnérabilités sont nombreuses.

La Sécurité des Systèmes d'Information

est aujourd'hui un sujet important parce que le système d'information

est pour beaucoup d'entreprises un élément absolument vital. Les

menaces contre le SI entrent dans une des catégories suivantes :

atteinte à la disponibilité des systèmes et des

données, destruction de données, corruption ou falsification de

données, vol ou espionnage de données, usage illicite d'un

système ou d'un réseau, usage d'un système compromis pour

attaquer d'autres cibles. Les menaces engendrent des risques et coûts

humains et financiers : perte de confidentialité de données

sensibles, indisponibilité des infrastructures et des données,

dommages pour le patrimoine intellectuel et la notoriété. Les

risques peuvent se réaliser si les systèmes menacés

présentent des vulnérabilités.22

2.6. Quelques solutions contre le risque sur un

réseau local

ü Identifier et authentifier

Les personnes qui accèdent à une ressource non

publique doivent être identifiées ; leur identité doit

être authentifiée ; leurs droits d'accès doivent être

vérifiés au regard des habilitations qui leur ont

été attribuées : à ces trois actions correspond un

premier domaine des techniques de sécurité, les méthodes

d'authentification, de signature, de vérification de

l'intégrité des données et

21J-F. PILLOU et J-P. BAY, Tout sur la

sécurité informatique, Paris, Ed. Dunod, 2009, p.3. 22 L.

BLOCH et C. WOLFHUGEL, Op. Cit., p. 7-8.

21

d'attribution de droits. La sécurité des

accès par le réseau à une ressource protégée

n'est pas suffisamment garantie par la seule identification de leurs

auteurs.

V' Empêcher les intrusions

Mais ces deux méthodes de sécurité ne

suffisent pas, il faut en outre se prémunir contre les intrusions

destinées à détruire ou corrompre les données, ou

à en rendre l'accès impossible. Les techniques classiques contre

ce risque sont l'usage de pare-feu (firewalls) et le filtrage des

communications réseaux, qui permettent de protéger la partie

privée d'un réseau dont les stations pourront communiquer avec

l'Internet sans en être « visibles ».

V' Sauvegarder données et

documents23

La sauvegarde régulière des données et de

la documentation qui permet de les utiliser est bien sûr un

élément indispensable de la sécurité du

système d'information :

Ø Pour chaque ensemble de données il convient

de déterminer la périodicité des opérations de

sauvegarde en fonction des nécessités liées au

fonctionnement de l'entreprise ;

Ø Les supports de sauvegarde doivent être

stockés de façon à être disponibles après un

sinistre tel qu'incendie ou inondation : armoires ignifugées

étanches ou site externe ;

Ø Les techniques modernes de stockage des

données, telles que Storage Area Network (SAN) ou Network Attached

Storage (NAS), conjuguées à la disponibilité de

réseaux à haut débit, permettent la duplication de

données à distance de plusieurs kilomètres (voire plus si

l'obstacle financier n'est pas à considérer), et c'est

éventuellement en temps réel ou à intervalles très

rapprochés ; ce type de solution est idéal pour un site de

secours ;

Ø Les dispositifs et les procédures de

sauvegarde et, surtout, de restauration doivent être

vérifiés régulièrement (cf. la section suivante),

Etc.

V' Vérifier les dispositifs de

sécurité

Le dispositif de sécurité le mieux conçu

ne remplit son rôle que s'il est opérationnel, et surtout si ceux

qui doivent, en cas de sinistre par exemple, le mettre en oeuvre, sont eux

aussi opérationnels. Il convient donc de vérifier

régulièrement les capacités des dispositifs

matériels et organisationnels.

Les incidents graves de sécurité ne surviennent

heureusement pas tous les jours : de ce fait, si l'on attend qu'un tel

événement survienne pour tester les

23 L. BLOCH et C. WOLFHUGEL, Op. Cit., p. 16.

22

procédures palliatives, elles risquent fort de se

révéler défaillantes. Elles devront donc être

exécutées « à blanc » périodiquement, par

exemple en effectuant la restauration d'un ensemble de données à

partir des sauvegardes tous les six mois, ou le redémarrage d'une

application à partir du site de sauvegarde.

V' L'indispensable sécurité

physique24

Toute mesure de protection logique est vaine si la

sécurité physique des données et des traitements n'est pas

convenablement assurée. Il convient donc d'accorder un soin jaloux aux

points suivants :

Ø Qualité du bâtiment qui abrite

données et traitements, à l'épreuve des intempéries

et des inondations, protégé contre les incendies et les

intrusions ;

Ø Contrôles d'accès adéquats ;

Ø Qualité de l'alimentation électrique

;

Ø Certification adéquate du câblage du

réseau local et des accès aux réseaux extérieurs ;

la capacité des infrastructures de communication est très

sensible à la qualité physique du câblage et des connexions

;

Ø Pour l'utilisation de réseaux sans fil,

placement méticuleux des bornes d'accès, réglage de leur

puissance d'émission et contrôle des signaux en provenance et

à destination de l'extérieur.

V' Protéger le principal : système

d'exploitation

Afin d'être fiable, un système d'exploitation

digne de ce nom doit comporter des dispositifs et des procédures de

protection des objets qu'il permet de créer et de manipuler.

V' Vérification des droits, imposition des

protections

Il faut protéger les données et les processus

d'un utilisateur contre les processus des autres utilisateurs, protéger

le fonctionnement du système contre les processus des utilisateurs et

vice-versa, enfin protéger les uns des autres les processus d'un

même utilisateur, etc.

2.7. Mécanismes de sécurité d'un

WLAN

Pour la sécurité d'un réseau local sans

fil, nous avons les protocoles tels que :

·

· WEP

(Wired Equivalent Privacy)

C'est un protocole optionnel pour sécuriser un

système au niveau de la couche liaison de données du

modèle OSI. En effet, le WEP est chargé du cryptage des trames

802.11, utilisant l'algorithme symétrique RC4 avec des clés

d'une

24L. BLOCH et C. WOLFHUGEL, Op. Cit, p.35.

25 T. LOHIER et D PRESENT, Réseaux et

transmissions, protocoles, infrastructures et services, Paris,

6ème Ed., Dunod, 2016, p. 267-268.

23

longueur de 64 ou 128 bits. Ce dernier permet de crypter la

connexion par l'intermédiaire d'un mot de passe, qu'on appelle «

clé WEP ». Cependant le WEP a rapidement montré ses limites

laissant un niveau encore trop élevé de

vulnérabilité sur les réseaux WIFI. Il fut progressivement

remplacé par le WPA ;

v WPA (Wifi Protected Access)

Au départ, le WPA était une simple

amélioration du protocole WEP, mais le protocole s'est

étoffé au fil des versions. Le WPA2 a tout de même

été développé en parallèle pour continuer

à augmenter le niveau de protection des réseaux WIFI ;

v WPA2

Ce protocole s'est imposé comme le standard en termes

de sécurité des réseaux WIFI. Toutefois, des failles

existent encore à l'image de krack, une faille globale du WIFI

crypté en WPA2 fut détectée. C'est pour cette raison que

le WIFI a récemment annoncé la validation d'une nouvelle version

du protocole de sécurité, le WPA3 ;

v WPA3

Ce protocole est conçu pour réduire largement

des risques d'exposition d'un réseau aux attaques et augmentera par

conséquent la sécurité des utilisateurs, devenue un enjeu

majeur à l'heure où les cyber-attaques deviennent une monnaie

courante.

2.8. Les objectifs de la

sécurité25

Pour limiter les vulnérabilités (quelles que

soient les solutions, un système reste toujours vulnérable), la

sécurité informatique vise trois objectifs principaux :

1. L'intégrité : consiste

à garantir que les données n'ont pas été

altérées sur la machine ou durant la communication

(sécurité du support et sécurité du transport) ;

2. La confidentialité : consiste

à assurer que seules les personnes autorisées ont accès

aux ressources ;

3. La disponibilité : consiste

à garantir à tout moment l'accès à un service ou

à des ressources.

Un quatrième objectif peut être rajouté,

il s'agit de la non-répudiation qui permet de garantir qu'aucun des

correspondants ne pourra nier la transaction. Précisions que

l'authentification est un des moyens qui permet de garantir la

confidentialité.

24

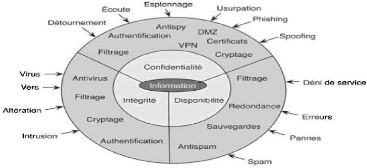

Figure 9 : les 3 objectifs de la sécurité

2.9. Importance de la sécurité

La sécurité informatique protège

l'intégrité des technologies de l'information comme les

systèmes, les réseaux et les données contre les attaques,

les dommages, les accès non autorisés.

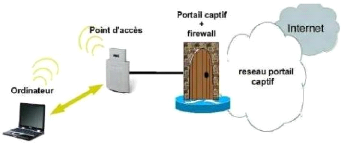

SECTION 2 : LE PORTAIL CAPTIF

Cette section décrit la fonctionnalité de

portail captif, qui permet de bloquer l'accès au réseau pour les

clients sans fil tant que la vérification de l'utilisateur n'a pas

été établie par le serveur radius.

La question de la sécurité est sans doute la

première que se pose une société lorsqu'elle se penche sur

le WiFi. Si l'on communique à travers les ondes, tout le monde peut

capter les communications, face à cette crainte, il existe à

présent des solutions très robustes pour rendre un réseau

sans fil tout aussi sécurisé qu'un réseau filaire.

1. Définition

Le portail captif est une technique consistant à

forcer les clients HTTP d'un réseau de consultation à afficher

une page web spéciale (le plus souvent dans un but d'authentification)

avant d'accéder à Internet normalement.

2. Fonctionnement

Le client se connecte au réseau par

l'intermédiaire d'une connexion filaire ou au point d'accès sans

fil pour du wifi. Ensuite un serveur DHCP lui fournit une adresse IP ainsi que

les paramètres de la configuration du réseau. Le client a juste

accès au réseau entre lui et la passerelle, cette dernière

lui interdisant, pour l'instant, l'accès au reste du réseau.

Lorsque le client va effectuer sa première requête de type web en

HTTP ou HTTPS la passerelle le redirige vers une page web d'authentification

qui lui permet de s'authentifier grâce à un login et un mot de

passe. Cette page est cryptée à l'aide du protocole SSL pour

sécuriser le transfert du login et du mot de passe. Le système

d'authentification va alors contacter une base

25

de données contenant la liste des utilisateurs

autorisés à accéder au réseau. Enfin le

système d'authentification indique si le client est authentifié

sur le réseau, finalement le client est redirigé vers la page Web

qu'il a demandé initialement, le réseau derrière la

passerelle/pare-feu lui est dorénavant accessible.

Figure 10. La place d'un portail captif

Sécuriser un réseau consiste donc à

prendre en compte tous les risques possibles, tels que les attaques

volontaires, les accidents, les défauts logiciels ou matériels,

ou encore les erreurs humaines et à les réduire autant que

possible.

Ø Le serveur de portail captif est déclaré

comme client dans la configuration du serveur Radius ;

Ø Le serveur Radius accepte les requêtes si elles

viennent du portail captif ;

Ø Le portail captif envoi comme identifiant le

login/password.

Il oblige les utilisateurs du réseau local à

s'authentifier avant d'accéder au réseau externe. Lorsqu'un

utilisateur cherche à accéder à l'internet pour la

première fois, le portail capte sa demande de connexion grâce

à un routage interne et lui propose de s'identifier afin de pouvoir

recevoir son accès. Cette demande d'authentification se fait via une

page web stockée localement sur le portail captif grâce au serveur

HTTP.

Comme nous l'avons vu, le pare-feu vise à filtrer les

flots de paquets sans empêcher le passage des flots utiles à

l'entreprise, flots que peut essayer d'utiliser un pirate. La structure de

l'entreprise peut être conçue de différentes

façons.

3. Présentation des solutions de contrôle

d'accès au réseau

Nous avons des solutions de contrôle d'accès au

réseau (NAC) libre et commerciales qui existent sur le marché ;

Netfilter, Pfsense, Ipcop, Endian Firewall, etc. qui sont libres et Palo Alto,

Cisco ASA, Sonic wall, Stone soft, etc. qui sont commerciales.

Dans notre cas d'étude nous allons utiliser une

solution libre Pfsense pour configurer le portail captif.

26

|