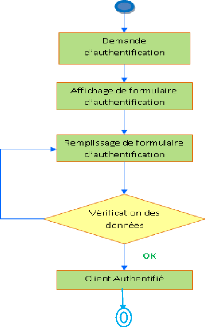

III.4.2.Diagramme d'authentification

L'authentification est la procédure qui consiste, pour un

système informatique, à vérifier l'identité d'une

entité (personne, ordinateur...), afin d'autoriser son accès aux

systèmes, réseaux, applications... Elle permet donc de valider

l'authenticité de l'entité en question.

Sinon

Figure 8: Diagramme d'activité

Authentification

|

|

|

|

|

|

|

19

|

|

|

Licence professionnelle en Informatique de Gestion (IG)

Année universitaire 2018-2019 « IUT de Tahoua

»

|

|

|

|

|

|

|

|

-Le client demande l'authentification en cliquant sur le bouton

login.

- Le formulaire d'authentification s'affiche sur

l'écran.

- Le client entre son nom d'utilisateur et son mot de passe.

- Le système vérifie les coordonnés du

client sur la base.

- La conformation du succès ou échec est

envoyée au client.

|