|

R.D.Congo

Enseignement Supérieur et

Universitaire

E.S.U

INSTITUT SUPERIEUR PEDAGOGIQUE DE BUKAVU

ISP/BUKAVU

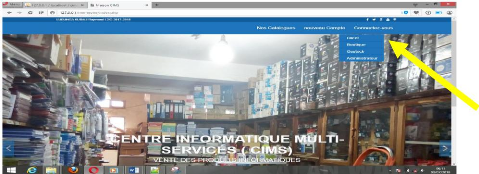

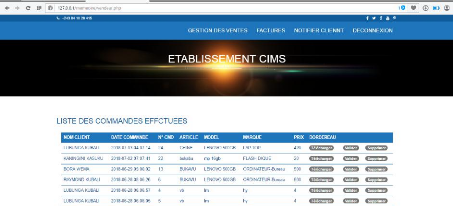

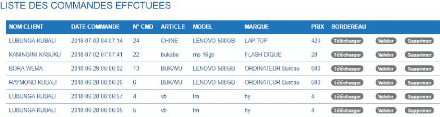

CONCEPTION ET REALISATION D'UN SITE

WEB

E-COMMERCE D'EXPOSITION DES PRODUITS

INFORMATIQUES

DE L'ETABLISSEMENT

CIIMS/BUKAVU

1

Résumé

Notre mémoire se concentre sur l'étude, la

conception et la réalisation d'un site de commerce électronique

pour l'établissement CIMS, qui permet à notre entreprise

d'enrichir de plus en plus sa façon d'acquérir la

clientèle, ayant pour cible dans notre cas, ce qu'on appelle le

cyberconsommateur, c'est à dire le client distant sur le net.

Abstract

Our memory concentrates on the survey, the conception and the

realization of an electronic trade site for the CIMS establishment, that allows

our enterprise to enrich his/her/its way more and more to acquire the

clientele, having for target in our case, what one calls the cyberconsommateur,

that is to say the distant customer on the clean.

.

Propriété intellectuelle

Les opinions émises dans ce mémoire sont propres

à leur auteur Raymond LUBUNGA KUBALI. L'Institut Supérieur

Pédagogique de Bukavu ne donne ni approbation ni improbation aux

opinions exprimées par l'auteur.

La politique de l'Institut Supérieur Pédagogique

de Bukavu est de dénoncer vigoureusement et de sanctionner

sévèrement toute utilisation non conforme à

l'éthique des données, idées des autres ou reproduction

qui ne respecte strictement pas le droit de la propriété

intellectuell

1

1. INTRODUCTION GENERALE

1.0.ONTEXTES

De nos jours, de moins en moins de consommateurs veulent

voyager pour faire leur emplette, grâce à l'Internet ces

consommateurs peuvent faire tous leurs achats sans quitter leurs domiciles. Ce

type d'emplette s'intitule le commerce électronique.

Celui-ci est un moyen peu couteux qui relie des ordinateurs pour effectuer des

opérations commerciales en épargnant temps et argent. Le commerce

électronique s'avère utile pour les consommateurs mais il est

aussi une composante importante dans les activités quotidiennes des

commerçants. Il leur permet de contacter leurs clients et fournisseurs,

de faire leur publicité et même d'organiser la facturation et la

distribution de leurs produits et service de façon efficace. De plus, il

diminue les coûts d'exploitation de l'entreprise. A première vue,

le concept de faire des ventes et des achats en ligne avec une simple touche de

la souris semble facile. Toutefois, le processus et les fonctions techniques

qui permettent ces transactions peuvent être complexes selon le type et

la taille de l'entreprise. Les réseaux, les logiciels et les composants

humaines sont la base de la complexité de commerce

éléctronique.il

s'agit d'un domaine en continuelle expansion. Il est à constater de nos

jours, une grande dynamique s'opérant dans divers Entreprises ou

établissements par le monde, et cela grâce à la nouvelle

technologie de l'informatique qui continue à faire son cheval de batail

dans tous les domaines de la vie humaine. D'autre part, des ventes de mains en

mains, vers des ventes virtuelles, passent les priorités des

opérations de ventes des biens et des services, ce qui nous rend

obligés de donner plus d'importance à la vente

électronique. (Mémoire de Mastère : Adel RAISSI,

2012-2013, U.V. Tunis)

En outre les boutiques en ligne sont depuis des années,

largement conseillés pour les entreprises qui se basent sur la vente des

produits et même des services Ces types de sites web représentent

un dispositif global fournissant aux clients un pont de passage à

l'ensemble des informations, des produits, et des services à partir d'un

portail unique en rapport avec son activité. (Mémoire de

Mastère : Adel RAISSI, 202-203, U.V. Tunis)

Vers l'année 1994 que le commerce électronique

est apparu dans le monde avec la vente en ligne de TenSummoner's Tale, le

quatrième album de Sting. Vingt ans plus tard, le commerce

électronique se répand partout dans le monde avec un volume

estimé à 1 500 milliards USD en 2014, selon eMarketer, et une

position encore marginale du Moyen-Orient et de l'Afrique. D'après la

Conférence des Nations Unies sur le commerce et le développement

(CNUCED), l'Afrique demeure la région qui présente la plus faible

pénétration du commerce électronique (en anglais,

e-commerce), avec environ 2,2 % du commerce électronique mondial vers

les particuliers en 2013 [(Alain DUCASS ; 2015, p.7).]

Les sites de vente en ligne permettent aux clients de profiter

d'une foire virtuelle disponible est quotidiennement mise à jours sans

la moindre contrainte, ce qui leur permettrai de ne jamais rater les coups de

coeur, ainsi Une foire sans problèmes de distance géographique,

ni d'horaire de travail ni de disponibilité de transport.

[(Mémoire de Mastère : Adel RAISSI, 202-203, U.V. Tunis),

www.emarketer.com/Article/Worldwide-Ecommerce-Sales-Increase-Nearly-20-2014/1011039]

janvier 2018

2

0.1.PROBLEMATIQUE

La problématique est définie comme étant,

un ensemble de réponses qu'une science ou philosophie se pose dans un

domaine particulier.

Après nos recherches, nous avons constaté qu'en

Afrique, R.D.Congo, précisément dans la province du Sud-Kivu, la

majorité des entreprises restent connu seulement au niveau National ce

qui les prive des clients qui ne sont pas du territoire Congolais.

L'établissement CIMS/Bukavu ne fait pas exception de cette situation et

se heurte à des problèmes du fait qu'il ne met pas son commerce

au niveau international. Nous présentons la synthèse des

problèmes ou difficultés rencontrés sous forme d'un arbre

à problème où, les problèmes à gauche, la

cause majeure à droite:

Difficulté de Faire connaitre ses produits au niveau

international

Invisibilité 24h sur 24

Le problème de transport qui s'augmente du jour au

jour.

Frais publicitaires qui s'augmentent du jour au jour :

médias, journaux, etc. ; ...

Une clientèle limitée sur la population locale,

une situation qui ne permet pas d'augmenter son chiffre d'affaire

L'Etablissement reste Physique c'est-à-dire tant

d'interruptions

Suite à la :

GESTION MANNUELLE

(Figure N°1 les problèmes de rechercher)

Eu égard, Ce sont les grands problèmes en

général que connait l'Etablissement CIMS et qui amène

à nous poser les questions de recherche ci-après :

? Qu'est-ce qu'il faut faire pour aider l'Etablissement CIMS

à faire connaitre ces produits au niveau local et international ?

? La conception et réalisation d'un site web e-commerce

d'exposition des produits informatiques ne serait-elle pas un outil de solution

de visualisation, d'achat et vente ? des produits informatiques au sein de cet

Etablissement ?

? Un site web e-commerce permettra-t-il à

l'Etablissement CIMS d'être visible à tout temps sans interruption

?

? Que faut-il faire Pour diminuer les frais publicitaires dans

l'Etablissement CIMS ?

3

0.2.HYPOTHESES

Pour Paul RONGERE, Hypothèse de recherche est une

proposition des réponses provisoires aux questions que l'on pose

à propos de l'objet de recherche formulé en terme que sous

l'observation et l'analyse puisse fournir une réponse. D'autre

coté, désigne une proposition à une explication des

phénomènes naturels et qui doit être vérifié

par les faits. C'est également le fait de prendre position en n'ayant

aucune certitude.

Partant des questions posées ci-haut à la

problématique, nous essaierons de mettre en place un site web e-commerce

offrant des possibilités suivantes :

? Pour aider l'établissement CIMS à faire

connaitre ces produits au niveau international, la conception et la

réalisation d'un site web e-commerce sera l'outil d'aide à ces

problèmes.

? Soyez visible 24h sur 24, 7 jours sur 7 contrairement

à la gestion Manuelle ou physique : un site web fonctionne sans

interruption et qui permettra l'achat et vente : vos clients et futurs clients

peuvent visualiser vos produits ou service en tout temps.

? Des milliers de clients potentiels internet étant

devenu l'outil privilégié pour s'informer sur un produit ou

service. Si vous n'avez pas de site web, c'est comme si vous fermez la porte

à vos client et prospects.

? Diminuez vos frais publicitaires comparé à la

publicité traditionnelle

0.3.ETAT DE LA QUESTION

L'Etat de la question nous permet d'améliorer un sujet

de recherche déjà traités par un chercheur ou auteur. Les

problèmes traités en informatique de gestion sont multiples, En

d'autre terme il est difficile pour un chercheur de se lancer dans les

recherches sans avoir fait un tour d'horizon sur les différents travaux

menés par ses prédécesseurs ayant trait à son

domaine pour s'assurer des points déjà traités et non

traités. C'est ainsi qu'après avoir fait un clin d'oeil sur les

différents travaux menés jusque-là, les sujets suivants

ont été recensés :

Comme celui de SAIDI ABEDI Radebe, «

Développement d'un site web e-commerce de vente produits automobile au

sein de la société KINSHOP/BUKAVU » L'objectif qu'il a

assigné à ce travail est celui de doter à kinshop un outil

pouvant l'aider à faire des transactions de ses produits au-delà

de ses frontières. Plus précisément, Il a doté

à la société KINSHOP-BUKAVU un outil E-commerce qui

facilitera ses transactions au-delà de la ville de Bukavu.

Comme celui de RiadhKort, « Conception

et Réalisation Open Read : Application mobile pour la gestion des cartes

de fidélité » qui a parlé d'implémenter une

solution mobile basée sur la plate-forme J2ME pour la gestion des cartes

de fidélité.

Celui de FURAHA KAJUCI « Elaboration

d'un modèle automatisé de gestion d'un magasin : Cas de

Kinshop/Bukavu » qui a abordé le rôle de l'informatique dans

la gestion efficace d'une entreprise ou d'un magasin.

Pour R. PINTO et M. GRAWITS, une méthode est «

l'ensemble des opérations intellectuelles par lesquelles une science

cherche à atteindre les vérités qu'elle poursuit, les

4

Ou encore, celui de Bouchra JEGHAOUI, «

E-commerce au Maroc : réalités et perspectives

», selon l'auteur, l'internet est actuellement devenu un

vecteur de vente majeur qui permet d'estomper les frontières et

d'accéder en quelques clics, à un marché planétaire

d'acheteurs directs.

Quant à nous, étant donné que

l'informatique évolue du jour au jour, nous proposons d'informatiser la

commercialisation des produits informatiques au sein de l'établissement

CIMS par la création d'une boutique virtuelle sur Internet.

0.5 OBJECTIF DU TRAVAIL

Notre travail a comme objectif général principal

de présenter, visualiser les produits dans un CIMS virtuelle à la

disposition de tout le monde, partout au monde, de faire des transactions

commerciales, de faciliter la tâche du payement en ligne et de suivre la

livraison des produits.

0.6. CHOIX ET INTERET DU SUJET

0.6.1. Choix

Le choix de cette étude n'est pas le fait de hasard en

tant que finaliste en deuxième année de licence en Informatique

de Gestion. Il s'agit d'une opportunité de mettre en oeuvre une

application des théories de formalisation du système

d'information à un cas spécifique de l'automatisation de l'outil

d'exposition des produits informatiques au sein d'un établissement

a. Pour l'établissement CIMS

La mise en oeuvre de notre site permettra de prévenir

les ennuis rencontrés dans l'accomplissement des tâches

liées à l'exposition des produits informatiques telles

recensées dans la problématique.

1.6.2. Intérêt du Sujet

Notre travail a un double intérêt :

a. Intérêt personnel

Le choix de ce sujet nous permet d'approfondir notre

connaissance sur tous les équipements matériels et de processus

logiciels utilisable pour mettre en place notre site et de mieux maitriser la

démarche UP (Unified Process) qui est utilisé en UML pour

développer des logiciels qui répondent aux attentes des

utilisateurs. Et en fin ce sujet va stimuler en nous un sentiment de chercheur.

C'est de découvrir ce que nous avons pu acquérir tout au long de

notre parcours d'étude universitaire en informatique de gestion.

b. Scientifiquement

Nous estimons que notre travail sera une clé de

référence pour d'autres chercheurs qui vont aller dans ce

domaine, tout en mettant en pratique toutes les connaissances acquises au cours

de notre formation afin d'ajouter une pierre sur la construction du monde

informatique. 0.7.METHODES ET TECHNIQUES

1. METHODES

5

démontre et les vérifié » (R. PINTO

et M. GRAWITZ ; 976, p.29). (A. Jones, méthode de recherche en sciences

humaines, 2è Ed. De Boeck, Paris, 2000, p03)

La réalisation de ce travail a obligé une certaine

démarche qui a fait recours à certaines méthodes parmi

lesquelles :

s Méthode Descriptives

Cette Méthode consiste à décrire les

différentes opérations ou tâches accomplies par le service

de commerce en ligne. Elle permet de détailler les parties d'un tout

afin de mieux les comprendre.

s Méthode historique

Cette méthode nous a permis d'avoir des idées

précises sur l'organisation de l'Etablissement CIMS et l'ensemble des

concepts qui constitue ce sujet de travail ;

s Méthode Analytique

Celle-ci nous a permis de connaître et d'analyser la

structure organisationnelle de l'établissement CIMS tout en mettant

l'accent sur son système existant.

s La méthode Agile 2TUP :

Elle nous permettra à partir de l'existant et de la

circulation d'information de capturer les besoins fonctionnels, les besoins

techniques, les dispositifs de conception et la réalisation de

l'application informatisée.

Faisant recours au langage UML, cette méthode va nous

aider à présenter différentes faces architecturales la

charpente informatique de l'application.

2. LES THECHNIQUES

? La technique documentaire

Qui nous a permis de consulter différents documents en

rapport avec notre sujet et domaine de recherche afin de les comprendre et les

situer dans le contexte théorique.

? La technique basée sur l'entretien et

l'interview

Qui nous a permis d'entrer en contact direct avec certains agents

de l'Etablissement CIMS utilisant le système existant afin de s'informer

sur le fonctionnement de ce dernier.

? La technique de navigation sur internet

Qui nous a permis de consulter certaines bibliothèques

numériques, de télécharger les différents outils

tels que des librairies pour la programmation web et autres fichiers, etc. mais

aussi de lire différents ouvrages et/ou d'en acquérir par voie de

téléchargement.

6

? La technique d'observation

Qui nous a permis de décider sur le choix du sujet

présent partant de la réalité qui se passe au sein de

l'Etablissement CIMS qui est notre milieu d'investigation.

0.8.DELIMITATION DU SUJET

Comme tout travail scientifique doit se situer dans l'espace,

dans le temps et dans la matière. Et étant donné que les

sites web sont utilisés dans plusieurs organisations au monde, notre

travail concerne l'Etablissement CIMS.

o Du point de vue spatial,

Notre recherche aura pour cadre l'Etablissement CIMS qui

situe en République Démocratique du Congo, Province du Sud-Kivu,

ville de Bukavu, commune d'Ibanda n Avenue Kasongo N°06 en face de

l'Institut Supérieur Pastorale Familiale, du côté droit

nous trouvons : Hôtel de poste, PNUD COMEREC et les Etablissement Muyeye,

à Gauche nous trouvons le bureau OMS qui est en face des bureaux d'ISC

chef-lieu de la province du Sud-Kivu., dans le domaine d'informatique de

gestion

o Du point de vue temporel

La période qui a couvert notre année

académique peut être considérée comme la

période de l'élaboration de notre travail. Cependant il porte sur

une période de temps qui va de 2017 à 2018. Nous avons choisi

l'année 2017 comme terminus aquo car elle correspond au début de

nos recherches et l'année 2018 comme terminus ad quem correspondant donc

à la fin de celles-ci.

o Du point de vue analytique,

Quand a notre sujet de recherche s'arrête à

l'implémentation d'une application e-commerce d'exposition des produits

informatiques à l'Etablissement CIMS ; autres aspects de gestion de

cette institution n'ont pas pu solliciter notre attention.

0.9. SUBDIVISION DU TRAVAIL

A part l'introduction et la conclusion, le présent

travail est subdivisé en deux grandes parties et dont chaque partie est

constitué de deux chapitres :

1. PREMIÈRE PARTIE : CADRE THEORIQUE

? Chapitre Premier : Généralité

sur le commerce électronique (e-commerce) : Dans le

présent Chapitre, ça sera question de donner quelques concepts

important cadrant avec notre thématique (e-commerce).

? Chapitre deuxième : Présentation du

Métier et cadre de référence : Dans chapitre nous

allons mis le sujet dans son cadre général, préciser nos

besoins après une étude analytique et comparative.

2. DEXIEME PARTIE : CADRE

PRATIQUE

? Chapitre Troisième : conception du

système informatique : nous allons présenter les

différentes vues architecturales de notre application.

7

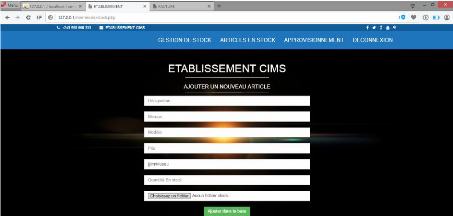

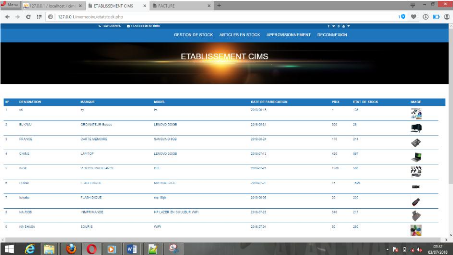

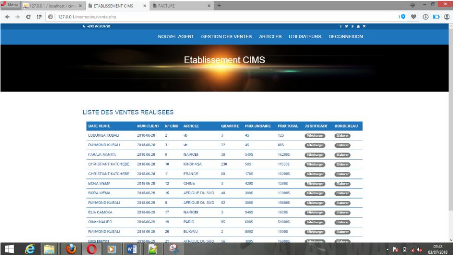

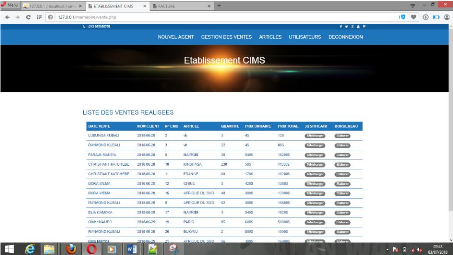

? Chapitre quatrième : présentation de

l'application : ici nous aurons à présenter les

différents outils utilisés et la présentation des

interfaces utilisateurs (guide utilisateur).

8

PREMIÈRE PARTIE CADRE THEORIQUE

9

CHAPITRE PREMIER

GENERALITE SUR LE COMMERCE ELECTRONIQUE

I.1. Introduction

2004 est une année exceptionnelle pour le commerce

électronique. Depuis un an, le chiffre d'affaires des sites de vente en

ligne (B2C uniquement) a augmenté de 70 % en France. La notion de

e-commerce recouvre les différentes applications possibles de

l'informatique faisant appel aux technologies de l'information et de la

communication (TIC) pour traiter de façon permanente les relations d'une

entreprise avec des organisations externes ou des particuliers. Le e-commerce

concerne les échanges des ordres électroniques d'achat, de vente

ou de paiement. Les technologies utilisées sont principalement celles de

l'Internet mais peuvent se faire par des réseaux privés ou par

téléphone.

I.2. L'entreprise et son approche du e-commerce

Depuis l'apparition du commerce en ligne, l'entreprise est

confrontée à un choix délicat à savoir rester dans

un circuit traditionnel (c'est-à-dire de vente en « face à

face »), ou intégrer le e-commerce. La décision que prendra

l'entrepreneur aura donc inéluctablement des répercutions sur le

plan stratégique. Nous allons donc dans cette première partie

recenser d'une part les différentes stratégies du e-commerce, et

d'autre part les principes à respecter pour la création d'un site

et ses facteurs clés de succès.

I.3. Les stratégies possibles

Le e-commerce peut proposer différents services :

Ainsi, 5 stratégies permettent à l'entreprise

d'intégrer le e-commerce :

1. Le « Clic & Mortar » signifie «

clic et mortier », c'est-à-dire Internet combiné au

magasin traditionnel. Cette stratégie offre donc plusieurs

possibilités aux clients : repérer le produit sur le net et

l'acheter en magasin, repérer le produit en magasin et l'acheter sur le

net, etc.

2. La vitrine commerciale : Il s'agit d'un

site « corporate » (ou intitutionnel) présentant de

manière statique les différents produits de l'entreprise. Sorte

de catalogue on line, ce type de site tend pourtant à disparaître,

même si son principal avantage réside dans le fait que

l'entreprise peut le concevoir elle-même.

3. Boutique (ou site marchand) : C'est un

site commercial privé ayant pour objectif la vente de produits en

e-commerce. C'est le plus compliqué à réaliser et suppose

une solution de paiement en ligne.

4. Galerie en ligne : C'est un centre

commercial virtuel dans lequel plusieurs entreprises non concurrentes se

regroupent permettant ainsi au cyber-consommateur de trouver à la

même adresse une offre élargie et complémentaire (livres,

Hifi, vin...). Cette solution permet aux entreprises de réduire les

frais d'accès au réseau et de bénéficier d'une

importante zone de chalandise pour une somme raisonnable. En contrepartie, les

promoteurs tels que « Global online », « Rues

commerçantes FT », « KSAN », « CITTUSNET »,

« Global market Network », « Internet shopping Network » et

« comp u card »...permettent la réalisation d'un CA pouvant

atteindre 30 490 € la première année et une forte croissance

ensuite.

10

5. Plateforme télécommerce (ou

e-comptoire) : C'est la mise en place d'un système clé

en main (package complet) en faveur des TPE par les soins d'un grand

opérateur (France Télecom, IBM, Yahoo store, Beweb boutique

center...) moyennant un droit d'entrée et une commission sur les

ventes de 3 à 5 %. Le client bénéficie en plus d'une

animation réalisée par l'hébergeur qui se charge

également du paiement sécurisé, de la gestion des bons de

commande, des réclamations...

I.4. Avantages et inconvénients du

e-commerce

Dans un premier temps, nous allons donc analyser les avantages

que le e-commerce procure à l'entreprise ainsi qu'à ses

clients.

I.4.1. Les avantage

I.3.1.1 Pour l'entreprise :

Un récent sondage apparu dans le magazine «

Challenge » indique que 44 % des PME recherchent d'abord à

améliorer leur image avec une présentation moderne de leur

société. Viennent ensuite, l'arrivée de nouveaux prospects

(26 %), l'amélioration du service clients (20 %) et le gain de temps (10

%). Il semble que la véritable révolution actuelle du commerce

électronique ne soit pas dans l'expansion du CA mais davantage dans son

influence sur l'organisation des autres circuits de distribution. En fait, le

commerce électronique offre aux nouveaux vendeurs sur Internet de

nombreux avantages :

o Il ouvre un nouveau canal de distribution, un circuit

complémentaire pour certains produits et services de l'entreprise.

o Il offre une zone de chalandise transfrontalière ou

pour le moins très élargie pour un coût de présence

relativement faible. Le marché potentiel de l'entreprise peut facilement

se démultiplier par 10, 100 ou 1000 tout en réduisant au maximum

les coûts.

o Il repousse à la fois les limites de la concurrence

et active une nouvelle réflexion stratégique.

o - Il permet de couvrir des niches de marché dont

l'atteinte serait jugée trop onéreuse par les moyens classiques

de commercialisation.

o Il apporte une plus forte convivialité par rapport

à la VPC et à la commande à distance traditionnelle

grâce aux multimédias qui regroupent le son, l'image, la couleur,

le texte et l'animation.

o Il favorise l'interactivité en développant

une relation personnelle avec le consommateur ou le client, facilitant la vente

« one to one » (personnalisée) et le sur-mesure.

o Il permet d'envisager des politiques de fidélisation

du client à travers une offre de services et à forte valeur

ajoutée.

o Il facilite les transactions en évitant à

l'acheteur de se déplacer (donc de lui faire gagner du temps) tout en

lui offrant un service identique et confortable.

o Il donne la possibilité de réduire les prix

publics des produits en éliminant la marge laissée habituellement

aux intermédiaires, comme certains coûts de structure.

11

o L'enregistrement des données via Internet sont

quasiment automatiques et demande peu d'effort.

o Il recueil une masse précieuse d'informations sur

les habitudes, les besoins de l'internaute. Ainsi, plus l'utilisateur visite le

site, plus on apprend à le connaître par des séries de

clics, c'est-à-dire les informations qu'il demande avec la souris de son

ordinateur. En décortiquant les séances de clic (ou clicstream),

il devient alors possible d'établir des profils de consommateurs

permettant d'adapter progressivement le emarketing du site afin d'en retirer le

maximum de profits.

I3.1.2. Pour les clients :

? Le e-commerce est un extraordinaire outil de

pré-sélection ;

? La recherche du meilleur prix ;

? Pas de pression de la part des vendeurs ;

? Un marché aux puces à l'échelle mondiale

;

? Un gain de temps ;

? Une offre actualisée (on trouve les derniers

modèles).

I.4.2.Les inconvénients : I.3.2.1. Pour

l'entreprise

Il est clair que les freins au développement de

l'e-commerce sont encore nombreux en France, notamment à cause d'un taux

de pénétration encore relativement faible et d'une

résistance psychologique.

? L'incertitude et le manque de confiance autour de la

sécurisation des moyens de paiement, malgré le fait que

dorénavant les méthodes de cryptage de données

assurent une confidentialité quasi parfaite lors de la

transaction.

? La résistance des intermédiaires (grossistes,

distributeurs) qui craignent une destruction d'emplois assortie d'une perte de

chiffre d'affaires.

I.3.2.2. Pour les clients

? Le pistage informatique à partir des cookies,

c'est-à-dire ces petits fichiers qui

identifient l'ordinateur appelant de façon unique afin

pouvoir retracer toutes les

habitudes d'appel et de consommation.

? L'insécurité des paiements et la peur de tomber

sur un cybermarchand mal

honnête qui ne livre pas.

? Le manque de relations humaines et le sentiment d'isolement

devant sa machine

(cas des internautes peu expérimentés).

? Le manque de contact avec le produit.

? Les coûts de téléphone.

? Les détails et tarifs de livraison.

? Les difficultés de recours en cas d'ennuis.

? Services et préparatifs de voyage (réservations

d'hôtel, billets d'avion, réservations de voiture)

12

I.5. Qu'est-ce que le commerce électronique

?

Le commerce électronique s'entend du processus d'achat

ou de vente de produits ou de services sur Internet. Le magasinage en ligne

gagne de plus en plus en popularité en raison de la rapidité et

de la facilité d'utilisation qu'il offre aux clients.

Selon l'Organisation Mondiale du commerce (OMC), le commerce

électronique est la vente ou l'achat de marchandises ou de services

effectués sur des réseaux informatiques au moyen de

méthodes spécifiquement conçues pour la réception

ou la passation de commandes. Même si les marchandises ou les services

sont commandés par voie électronique, le paiement et la livraison

n'ont pas besoin d'avoir lieu en ligne. (Centre William

Rappard : étude sur l'OMC, Suisse p4)

Selon l'AFTEL « Le commerce électronique

désigne l'ensemble des échanges commerciaux dans lesquels l'achat

s'effectue sur un réseau de télécommunication ; il

recouvre aussi bien la simple prise de commande que l'achat avec paiement, et

concerne l'achat de biens et services qu'ils soient directement

consommés en ligne ou non. Le commerce électronique

désigne aussi l'ensemble des usages commerciaux des réseaux, y

compris ceux dans lesquels une entreprise ne fait que présenter ses

produits, la commande s'effectue hors ligne »

Le commerce électronique peut être défini

comme l'ensemble des échanges électroniques liés aux

activités commerciales. Il recouvre toute opération de vente de

biens et de services via un canal électronique. Internet n'est donc

qu'un support parmi d'autres du e-commerce avec, entre autres, l'EDI

(échanges des données informatisées), le Minitel (en

France) voire même le téléphone (Audiotel) ou la

télévision Pay-Per-View (BOUBAKER Nobel ; 2005, p.5).

Les activités de commerce électronique, telles

que la vente en ligne, peuvent viser les consommateurs ou d'autres entreprises.

Le commerce électronique de détail (ou commerce

électronique B2C - sigle de Business to Consumer) désigne la

vente en ligne de biens et de services, de même que la

présentation directe de renseignements aux consommateurs. Le commerce

électronique interentreprises (ou commerce électronique B2B -

sigle de business to business) se rapporte à la vente en ligne de

produits, de services ou de renseignements d'une entreprise à une

autre

Une transaction commerciale électronique peut se faire

entre entreprises, ménages, particuliers, gouvernements et autres

organisations publiques ou privées.

Ces transactions électroniques incluent les commandes

passées sur le Web, l'extranet ou l'échange électronique

de données. Le type de transaction effectuée est défini

par la méthode de passation de la commande. Les commandes passées

par téléphone, fax ou courrier électronique tapé

à la main sont normalement exclues.

I.6. Types de produits les plus commandés en

ligne : e-commerce

13

? Billets de divertissement (p. ex., spectacles,

cinéma, manifestations sportives) ? Livres, magazines, journaux en

ligne

? Vêtements, bijoux ou accessoires

? Droits d'adhésion ou d'inscription (p. ex., centres

de culture physique, droits de scolarité, abonnements à la

télé en ligne)

? Musique (p. ex., CD, MP3) ? Logiciels

? Appareils électroniques de grande consommation (p.

ex., appareils photo, chaînes stéréo,

téléviseurs, lecteurs, ordinateur, imprimante, scanner,

photocopieuse, etc ,..)

? Vidéos ou DVD

? Jouets et jeux [(Trousse d'outils sur les affaires

électroniques 203 Canada p.3-5)] I.7. Planifier en vue

du commerce électronique

Le passage aux activités de vente en ligne

nécessite un examen de vos besoins commerciaux et de vos besoins en

matière de technologie de l'information, ainsi que des options qui

s'offrent à vous, de manière à formuler une

stratégie de mise en oeuvre et de gestion optimale du commerce

électronique. Voici quelques questions à vous poser :

1. Le commerce électronique est-il vraiment l'option

qui convient à mon entreprise ? Le cas échéant, pourquoi

?

2. Qui sont mes concurrents en ligne et dans quelle mesure

sont-ils bien établis ?

3. Les systèmes internes en place dans mes

installations physiques peuvent-ils être transposés en ligne ?

Comment puis-je les intégrer ?

4. Qu'est-ce que le site Web doit me permettre d'accomplir

(c.-à-d. comportera-t-il des catégories simples et des

sous-catégories ou ai-je besoin de fonctions supplémentaires)

?

5. Le panier d'achat doit-il offrir d'autres fonctions que

celle d'accepter les paiements ?

6. De quelles ressources ou de quelle base de connaissance

aurai-je besoin pour mettre sur pied un magasin en ligne ?

7. Comment vais-je m'y prendre pour attirer des visiteurs

dans mon magasin en ligne ? [(Trousse d'outils sur les affaires

électroniques 203 Canada p.3-5) ]

I.7.1 Etablir des buts et des objectifs

|

Exemples de buts

|

Exemples d'objectifs

|

|

Faire prospérer mon entreprise grâce à

Internet

|

D'ici 60 jours, pouvoir communiquer le nom de mon entreprise,

les avantages qu'elle offre, les prix, la liste de clients, les produits et les

services à des clients potentiels.

|

(2) Un serveur sécurisé

(1) Le panier d'achat

(3) Le traitement des paiements

14

|

|

|

Étendre les ventes à l'extérieur du

marché local

|

Établir une présence internationale en

créant des inscriptions dans les

annuaires

internationaux d'ici six mois.

Former, d'ici 45 jours, des équipes de ventes au sein

d'entreprises nationales affiliées qui contribueront à promouvoir

le site de commerce électronique.

|

|

Vendre xxxx $ par mois à des clients existants

|

Concevoir, à l'intention des clients

existants, un programme de vente incitative et

un programme de récompenses pour la

recommandation

de nouveaux clients, évaluer les résultats dans neuf mois.

|

|

Réduire les dépenses associées au

marketing direct et attribuables à la distribution de circulaires et de

catalogues promotionnels

|

Instaurer un programme d'alertes de dernière minute au

moyen de campagnes par messagerie texte ou par courriel.

|

|

Améliorer le service à la clientèle

|

Mettre en place sur le site de commerce électronique un

service de clavardage en direct accessible jour et nuit.

|

(Tableau N°1 Etablir des buts et des

objectifs)

I.7.2 Comment vendre sur son site web e-commerce

La présente section explique en quoi consiste la vente

en ligne sur votre site Web. Trois éléments sont indispensables

au traitement d'une opération de vente en ligne : [(Trousse

d'outils sur les affaires électroniques 203 Canada

p.3-5)]

15

(Figure N°2 comment vendre sur son site

web e-commerce) I.7.1. Le panier d'achat

Les logiciels « panier d'achat » retiennent les

articles que l'utilisateur choisit d'acheter sur le site Web avant de passer

à la « caisse ». Le panier d'achat virtuel comporte trois

parties

:

Le catalogue de produits ou l'exposition des produits La liste

des achats

Le système de caisse de sortie

Le catalogue de produits contient tous les

renseignements nécessaires pour présenter au client chaque

produit offert et compléter une opération de vente en ligne. Les

renseignements inclus dans la base de données de produits comprennent,

en règle générale, le prix, le numéro du produit

(UGS), une image ou autre représentation multimédia, les options

ou choix concernant le produit.

La liste des achats (

c.-à-d. la liste des produits

sélectionnés) permet aux utilisateurs de retracer les articles

qu'ils souhaitent acheter. On utilise habituellement une image de panier

d'achat pour indiquer les articles sélectionnés par le visiteur.

Pour que le panier d'achat fonctionne correctement, l'ordinateur de

l'utilisateur doit être réglé pour accepter les

témoins (cookies).

Le système de caisse de sortie permet

aux clients de sélectionner des produits en cliquant sur un bouton

« ajouter des articles dans le panier », puis de payer les produits

sélectionnés.

I.7.3. Serveur sécurisé

Le serveur sécurisé contribue à assurer

une protection contre la perte ou la modification des renseignements

personnels. Le protocole SSL est la technologie la plus couramment

utilisée aux fins des transactions sécurisées en ligne. Le

protocole SSL procède au cryptage (codage) de toutes les données

échangées entre le serveur de la boutique et l'ordinateur du

client. Ces renseignements, par exemple les numéros de carte de

crédit, deviennent ainsi très difficiles à décoder

pour des tiers.

Le schéma qui suit illustre la façon dont un

serveur sécurisé est en mesure de protéger les

renseignements qui circulent entre le consommateur et le client.

(Trousse d'outils sur les affaires électroniques

203 Canada p.3-5)

16

(Figure N°3 sur le serveur

sécurisé)

I.7.4. Options relatives au traitement des paiements

En matière de traitement des paiements, cinq options

s'offrent à vous :

A. Le traitement des paiements par un

tiers

B. Le compte commercial Internet

C. Le traitement des paiements manuel (hors ligne)

paiements

D. Les passerelles de PPEF et de paiement sur demande

E. Le commerce électronique mobile avec identification

par

(Figure N°4 sur les options relatives

au traitement des paiements) a. Le traitement des paiements par un

tiers

Ces services constituent une solution de rechange à

l'obtention d'un compte commercial Internet. Cette solution présente

l'avantage de vous permettre de commencer à vendre en ligne plus

rapidement et plus facilement. Elle s'assortit de frais d'inscription, de frais

de transaction et de frais mensuels. La période de retenue avant le

versement au marchand du solde des ventes peut également être plus

long.

17

b. Le compte commercial Internet

Un compte commercial Internet est accordé par une

institution financière et permet à l'entreprise qui en est

titulaire d'accepter les paiements en ligne effectués par carte de

crédit. Les entreprises doivent obtenir un compte commercial Internet

distinct pour chaque type de carte de crédit qu'elles souhaitent

accepter (p. ex. Visa, Mastercard, American Express).

c. Le traitement manuel (hors ligne) des

paiements

Vous pouvez mettre sur pied un site Web de commerce

électronique dans lequel les utilisateurs peuvent passer des commandes

en ligne, mais vous traitez les cartes de crédit manuellement

plutôt que de recourir aux options de traitement des paiements en ligne.

Avec cette option, les renseignements relatifs aux cartes de crédit

peuvent être obtenus par l'intermédiaire d'un serveur

sécurisé et la transaction peut être traitée

manuellement. Cette option est envisageable lorsque le nombre de commandes en

ligne est limité.

d. La PPEF et les passerelles de paiement sur

demande

La présentation et le paiement électroniques de

factures (PPEF) est un processus permettant la livraison et le paiement des

factures par Internet. La PPEF est pratique pour les clients et leur permet de

gagner du temps, tandis que pour le propriétaire de l'entreprise, il se

traduit par des capacités de paiement accélérées.

Les petites entreprises peuvent utiliser la PPEF de trois façons

:

Le service de consolidation est la

possibilité offerte par de grandes organisations, telles que les banques

ou le bureau de poste, de payer divers types de factures par le biais de leur

site Web. Pour la petite entreprise moyenne, il s'agit davantage d'une

commodité en tant qu'utilisateur du service que d'une façon

d'implanter un service de PPEF pour les clients.

Biller Direct est un service permettant aux

petites entreprises d'offrir à leurs clients la possibilité de

visiter son site pour payer leurs factures par voies électroniques.

Le paiement direct par courriel permet aux

petites entreprises d'offrir à leurs clients la possibilité de

régler de façon pratique et rapide leurs factures par

courriel.

e. Le commerce électronique mobile avec

identification par radiofréquence et communication NFC

La communication en champ proche (NFC) est une technologie

sans fil recourant à l'identification par radiofréquence et

permettant à des appareils de transmettre des données entre eux

à des fins de commerce et de paiement mobiles. À titre d'exemple,

vous pouvez maintenant payer votre repas en agitant simplement votre

téléphone intelligent devant un lecteur de carte sans fil au

restaurant. On prévoit que les paiements mobiles recourant à la

communication NFC s'élèveront, d'ici 204, à 50 milliards

$. Les leaders de marché tels que Google et Apple s'emploient à

améliorer les capacités du commerce mobile au moyen de

téléphones intelligents équipés de la technologie

NFC. Pour la plupart des détaillants, l'obstacle le plus important

réside dans le passage des terminaux de point de vente à cette

nouvelle technologie. Il y a aussi la courbe d'apprentissage du personnel dont

il faut tenir compte. Mais

18

de plus en plus de consommateurs recherchent des options

d'achat et de paiement pratiques qui correspondent à leur mode de vie de

plus en plus mobile.

I.8. Attirer et fidéliser les clients

Des techniques de marketing efficaces et un bon service

à la clientèle vous aideront à attirer les clients sur

votre site et à les conserver.

+ Acceptez les retours.

+ Offrez des incitations et des rabais à vos clients en

ligne.

+ Utilisez des stratégies de marketing en ligne et hors

ligne pour augmenter vos ventes en ligne.

+ Assurez-vous de livrer ce qui a été

commandé.

+ Assurez-vous que les produits sont expédiés

promptement.

+ Répondez rapidement aux demandes d'information des

clients.

+ Rendez l'expérience d'achat facile et agréable

pour le client

+

+ Dans la mesure du possible, utilisez le même nom

d'entreprise sur votre site et sur les reçus de transactions. Autrement,

informez vos clients du nom qui apparaîtra sur le relevé de compte

de leur carte de crédit.

+

· Envoyez des reçus en ligne pour toutes les

transactions.

+

· Affichez clairement les coûts totaux incluant

les frais d'expédition.

+

· Indiquez la disponibilité des stocks et le

délai de livraison estimé.

+

· Indiquez sur votre site le pays où

s'effectuent les activités de l'entreprise, la devise de transaction et

toutes les conditions d'exportation.

+

· Informez les clients de toutes les mesures mises

en place par l'entreprise pour assurer la sécurité et la

protection des renseignements personnels.

+

· Dans la mesure du possible, offrez aux clients

une méthode d'achat de rechange pour se procurer les produits en

ligne.

+

· Rappelez aux utilisateurs les produits qu'ils ont

commandés lorsqu'ils passent à la caisse.

+

· Assurez-vous que votre site a une allure

professionnelle et que les renseignements sur les produits sont faciles

à trouver.

+

· Assurez-vous d'offrir un bon service à la

clientèle. Un logiciel de gestion du service à la

clientèle permet d'offrir de l'aide et des services

améliorés aux clients réguliers. Ce type de logiciel offre

également de l'assistance aux premiers acheteurs et peut favoriser la

fidélisation des clients occasionnels.

+

· Veillez continuellement à ce que la

convivialité de votre site convienne aux attentes des clients et

à leurs capacités.

19

Conclusion partielle du premier chapitre

Dans ce chapitre nous avons pu constater que le e-commerce

s'est très fortement développé depuis 1998, notamment

grâce à l'apparition de l'Internet haut débit qui facilite

la recherche d'informations de la part des consommateurs et la

réactivité des entreprises.

Nous avons vu également que le choix

d'intégrer ou non le e-commerce soulevait un certain nombre de

questions, principalement d'ordre financier, c'est-à-dire de savoir si

le retour sur investissement sera fera rapidement ou non.

Aussi, le choix stratégique s'avère

délicat puisque la firme peut être présente sur le web sous

différentes formes en fonction de son activité et de ses produits

ou services qu'elle souhaite lancer sur le marché. Ainsi, le choix de

création d'un site marchand ou corporatif ne peut s'effectuer sans en

analyser au préalable les avantages et les inconvénients pour

l'entreprise elle-même et pour ses clients.

Globalement, il ressort des études

réalisées que les entreprises souhaitent être

présentes sur Internet pour améliorer leur

notoriété et leur image de marque grâce une

présentation plus moderne. De nos jours, toutes les grandes firmes

présentes sur le web cumulent un site institutionnel et un site marchand

(exemple: Darty, Fnac, Auchan, etc.)

Egalement, il est important de souligner l'avantage

qu'offre le e-commerce en termes de marketing direct. En effet, l'entreprise

présente sur Internet a dorénavant la possibilité de se

créer une base de données qui lui permettra de mieux

appréhender les besoins de ses clients, donc de cibler ses actions sur

chacun d'entre eux de manière individuelle (e-mailing, suivi de

commandes, etc.)

Pour terminer, grâce au e-commerce le consommateur

peut aujourd'hui rechercher n'importe quel produit ou service parmi une

multitude d'offres, sans se déplacer, et surtout comparer les tarifs sur

le plan national ou international. Ce dernier est donc devenu beaucoup plus

actif qu'auparavant dans son acte d'achat. Néanmoins, une

réticence persiste quant à la sécurité du paiement

en ligne et dans l'intangibilité du produit ; cependant, la

stratégie « clic & mortar » semble être une bonne

alternative à ce problème.

Nous avons jusqu'ici analysé les enjeux du

e-commerce dans la relation « B2C » de l'entreprise, mais il serait

également pertinent de s'interroger sur les enjeux du « B2B »

qui se situe en amont de l'entreprise.

20

CHAPITRE DEUXIEME

PRESENTATION DU METIER OU MILIEU D'ETUDE

II.1. historique du métier

L'Etablissement Centre Informatique et Multiservice(CIMS) en

sigle avait ouvert ses portes quelques mois après le

déclenchement de la guerre dite de libération conduite par

l'alliance des forces Démocratiques pour la libération du Congo

« AFDL ».La date exacte de l'ouverture était le 17

février 1997, le jour où l'ancien président de la

R.D.Congo (ZAIRE), Monsieur Mobutu avait déplacé ses avions de

guerre pour venir bombarder la ville de Bukavu.

Dans un premier temps, ce Centre avait fonctionné sous

le nom de BESTHI et n'occupait qu'une petite cellule sur avenue Kasongo dans

l'ancien bâtiment de la plantation du Kivu car les membres fondateurs

n'avaient pas la certitude que leur initiative allait engendrer un

Etablissement qui à la renommée aujourd'hui dans toute la ville

de Bukavu et pourquoi pas prochainement dans toute la Province du Sud-Kivu ou

dans toute la R.D.Congo. Les promoteurs pansaient que c'était une

affaire de quelques mois car au démarrage le centre e disposent que de

:

? 1 ordinateur d'ailleurs destiné

à la SOCODEFI/Uvira ; ? 1 Imprimante EPSON STYLUS 820

(en couleur) ; ? 1 Petit Photocopieuse CANON FC 520 (sans

réduction) ; ? 1 Relieuse avec spirales

métalliques.

A cette période l'établissement CIMS ne disposait

que les deux agents qui sont :

? Monsieur MASUMBUKO MANENO CHAMBA (Informaticien)

? Monsieur Emmanuel MUSAKA RIZIKI (responsable du Centre,

caissier-comptable et manipulateur de la photocopieuse, la relieuse et

l'ordinateur à l'absence de l'informaticien).

Ces deux gentes ci-haut cités avaient joué un

rôle très important lors du choix de changement de l'appellation

de l'Etablissement CIMS.

Quelques mois après le démarrage du centre

à peu près 9 mois, après un travail de longue haleine

pendant une période de crise d'après-guerre, le Centre a

réussi à réaliser une somme considérable et les

membres fondateurs avaient décidé d'agrandir

l'établissement en créant la section papeterie et ventes des

consommables pour l'informatique.

C'est ainsi que Monsieur Emmanuel MUKSA RIZIKI (responsable

à l'époque) avait été envoyé à

Kampala (Uganda) pour effectuer les achats d'approvisionnement de la nouvelle

section en date du 29 octobre 1997. Et c'est à son retour en date du 29

octobre 1997 que le centre qui, jadis fonctionnait sous le nom de BESTHI, avait

maintenant pris son vrai et actuel nom CIMS et avait quitté la petite

cellule à l'ancien bâtiment de la plantation du Kivu sur avenue

Kasongo N°05 dans la commune d'Ibanda.

Pendant cette période, le centre avait acheté un

deuxième ordinateur et comme conséquence un autre Informaticien

Monsieur Jean-Paul BUFOLE SHANGALUKE s'était ajouté aux agents

ainsi que la Coordinatrice actuelle, Madame LAKELI NABINTU. Par la suite, il y

a eu une

21

succession des agents, tels que NAMUNESHA SHAMU, MULUMEODERHWA

JMV, KIBISINGO Tuckson, MUSHAGE BUGUGU, BAHATI KWILYAME, Albert,...

Vers juillet 2002, les membres fondateurs avaient

décidé d'ouvrir un cyber-café moderne pour servir la

population locale qui était obligé de traverser la

frontière pour aller naviguer à CYANGUGU au Rwanda. Signalons ici

qu'en janvier 2005 CIMS avait déménagé juste en face au

N°06 toujours dans l'avenue Kasongo dans un Etablissement plus grand par

rapport à l'ancien pour mieux servir ses clients. [(Source :

archives-Etablissement CIMS

II.2. Situation géographique

Le Centre Informatique et Multiservice(CIMS) asbl est une

association sans but lucratif apolitique et non confessionnelle. Son

siège social est en République Démocratique du Congo,

Province du Sud-Kivu, ville de Bukavu, commune d'Ibanda n Avenue Kasongo

N°06 en face de l'Institut Supérieur Pédagogique Pastorale

Familiale, du côté droit nous trouvons : Hôtel de poste,

PNUD COMEREC et les Etablissement Muyeye, à Gauche nous trouvons le

bureau OMS qui est en face des bureaux d'ISC. [(Source :

archive-Etablissement CIMS)]

II.3. Les objectifs de l'établissement

CIMS L'établissement CIMS est constitué en vue de

:

Assurer une formation de qualité en technique

informatique aux personnes désireuses de se familiariser à cette

technique.

Apporter un appui technique en informatique aux ONG, aux

entreprises, au centre de formation,...

Organiser et offrir au public un service bureautique de

qualité en vue de produire des documents de meilleure qualité.

Disponobiliser les équipements et consommables

informatiques au public de la région en vue d'améliorer leur

travail.

Mettre à la disposition du public un centre de

documentation dans leurs domaines varie par le CD.

Assurer les moyens de communication au public par le

système moderne de l'informatique

Dispenser des modules de formations en informatique pour

rendre plus compétitif les informaticiens de la gestion ;

Vente des produits informatiques : les petits effets

bureautiques et de secrétariat pour l'équipement des bureaux ;

Contribuer à la mise sur pied et à la vie d'un

cercle des informaticiens du Kivu

Maintenir des échanges avec d'autres

établissements : centres informatiques à travers le

modèle.

Etablissement CIMS exerce ses activités sur toute

l'étendue de la ville de Bukavu et compte étendre ses

activités dans d'autres coins de la province du Sud-Kivu,

Nord-Kivu,...

Après avoir énuméré les objectifs,

il convient alors de se poser la question de savoir comment l'Etablissement

s'est-il organiser pour essayer de répondre convenablement à ses

questions. Tel est le cadre dans lequel nous abordons le point suivant.

[(Source : archive-Etablissement CIMS)]

22

II.4. Organigramme de l'établissement CIMS

Pour remplir sa mission, CIMS se subdivise en 4 services qui sont

:

? Le service Informatique ? Le service papeterie ? Le service

cyber-café ? Le service Brasimba.

II.4.1. Organigramme

SERVICE PAPETERIE

SERVICE

INFORMATIQUE

ASSEMBLEE GENERALE

CONSEIL

D'ADMINISTRATI

COORDINATION

SERVICE CYBER-CAFE

SERVICE BRASIMBA

[Source : Archive-Etablissement CIMS du 05/12/2017 à

14h45]

(Figure N°5. Sur l'organigramme de

l'établissement CIMS)

II.5.Fonctionnement de l'Etablissement CIMS

II.5.1. L'assemblée Générale

Elle est compétente pour :

? Adopter, amender, révise le budget ainsi que le

programme d'activités

23

· Evaluer l'exécution du budget et le programme

d'activités

· Approuver ou modifier les stocks et le ROI sur

proposition du CA

· Agréer sur la population du CA, les membres

d'honneur et les membres de soutien.

· Examiner toutes les questions non résolues par

les autres organes.

· Décider de sa convention en cas de crise

· L'AG ne peut siège et délibérer

valablement sur les trois quart des membres effectifs en règle de

consultation sont présent ou représentés. Si le quorum

n'est pas atteint une nouvelle assemblée générale est

convoquée endéans 15 jours. Celle-ci siège et

délibère valablement à la majorité simple quel que

soit le nombre des membres présents ou représentés.

· Les décisions de l'AG sont prises à la

majorité simple des voix des membres effectifs présents ou

représentés. En cas d'ex-æquo à l'issue d'un vote,

il sera organisé un second tour où la voix du président

sera prépondérante ou délibérative si

l'égalité persiste.

· Tout membre effectif en règle de cotisation a

droit à une seule voix à l'AG. Le vote par procuration

écrite est admis. Mais aucun électeur ne peut être porteur

de plus d'une procuration.

II.5.2. Le Conseil d'Administration

Le CA est l'organe de conception et d'administration de

l'association il comprend cinq(5) membres dont : le président, le

vice-président, un Secrétaire, un Conseiller et un Coordinateur.

Les membres du CA sont élus par l'AG parmi les membres effectifs.

Le mandant est de deux ans renouvelable. Ce mandat peut aussi

prendre fin soit par démission du membre soit par révocation

décidée à la majorité des membres effectifs suivant

les dispositions du ROI.

Le CA se réunit une fois par trimestre. Il peut aussi

tenir une réunion extraordinaire en cas de nécessité. Les

réunions du CA se tiennent au siège de l'association. Mais les

membres peuvent se convenir de le tenir à un autre endroit.

Les décisions du CA sont prises à la

majorité simple. Les votes par procuration sont admis, mais un

administrateur ne peut représenter qu'un seul de ces

collègues.

II.5.3. La Coordination

La coordination est l'organe d'exécution des

décisions du CA. Elle constitue le personnel Administratif de

l'Etablissement CIMS. Elle est dirigée par la coordinatrice

nommée par CA.

Les autres membres de l'établissement sont recrutes par

elle et soumis à l'approbation du CA.

La coordination est assistée par l'exercice de ses

activités journalières par d'autres collaborateurs offrant

notamment le service de : formation en informatique, les ventes saisie des

textes, documentation, appui technique et de la Brasimba.

Il exerce les fonctions indiquées ci-après :

o Organisation et diriger les activés de l'Etablissement

;

o Assurer la formation ;

24

o Concevoir et dispenser les différents modules de

formation

o Etablir le budget annuel, le rapport d'activité, le

rapport financier et élaborer les projets de l'Etablissement

II.5.3. Service Informatique C'est un service

qui :

Assurer une formation de qualité en technique

informatique aux personnes désireuses de se familiariser à cette

technique.

Apporte un appui technique en information aux ONGD, aux

entreprises, aux centres de formations,...

Organiser et offrir au public un service bureautique de

qualité en vue de produire des documents de meilleures

qualités.

Contribuer à la mise sur pied et à la vie d'un

cercle des informaticiens du Sud-Kivu.

N.B : ce service est composé de 8 agents bien

formé en bureautique. II.5.4. Service Informatique

C'est un service qui disponibilité des

équipements de bureau, les appareils électroniques et les

consommables informatiques ou les produits informatiques au public de la

province du Sud-Kivu, en vue d'améliorer leur travail quotidien leurs

organisations. Dans ce service nous retrouvons 7 agents compétant pour

les opérations d'achat et vente.

II.5.5. Service Cyber Café

Quant à ce service :

Pour le moment ne fonctionne pas.

II.5.6. Service Brasimba

Met à la disposition de la population de Bukavu en

particulier les besoins provenant de Lubumbashi en transitant d'abord à

Kalemie puis à Uvira avant d'arriver à Bukavu

précisément à l'établissement CIMS. Ce service est

composé de 2 (deux) agents et 1 chauffeur avec ses 2 aides. (Source

: Archive établissement CIMS consulté le 12/01/2018 à

9h00)

II.6. ETUDE DU SYSTEME D'INFORMATION EXISTANT

II.6.1. Description de l'Existant

Il est indispensable avant de se lancer dans la

réalisation de tout projet, de bien étudier et analyser des

projets similaires pour profiter des avantages et éviter les

malveillances dans le présent projet.

Comme toutes les entreprises commerciales, l'Etablissement

CIMS possède sa manière de présenter et de commercialiser

ses produits. Cette manière est divisée en deux étapes

principales, la premières étape c'est l'exposition des produits

par des affiches publicitaires, des dépliants, les spots publicitaire

dans les radios et les télévisions et aussi par des vitrines qui

se trouvent au sein de la société, la deuxième

étape consiste à vendre les produits à guichet ou par

l'intermédiaire des agents commerciaux.

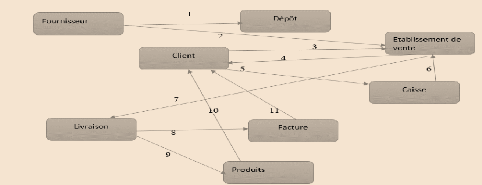

II.6.2 Diagramme de flux

25

(Figure N°6 : Diagramme de flux)

(Source : Archive établissement CIMS consulté

le 12/01/2018 à 9h00)

II.6.2.1 Description des taches

|

Service

|

Taches

|

|

Fournisseur

|

1 : arrivé avec les produits au dépôt

2 : informe l'établissement si les nouveaux produits

sont déjà disponibles

|

|

Client

|

3 : le client se présente dans l'Etablissement, passe

la commande écrite ou verbale auprès de vendeur

4 : renvoie du client à la caisse

|

|

Caisse

|

5 : Reçoit client avec le commande

6 : information sur paiement au service de vente

|

|

Livraison

|

7 : reçoit client avec le bon de commande

8 : établissement de facture et classement de BC

9 : livraison de produits au client

10 : client reçoit sa facture

|

(Tableau N°2 : sur la description des taches)

II.7. Etude des documents

II.7.1.Les documents d'entrées de l'information

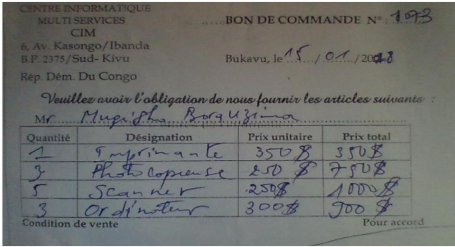

II.7.1.1. Le bon de commande

26

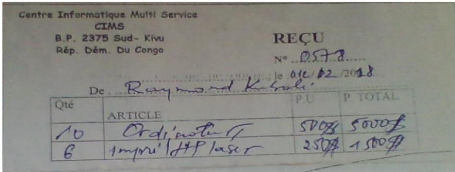

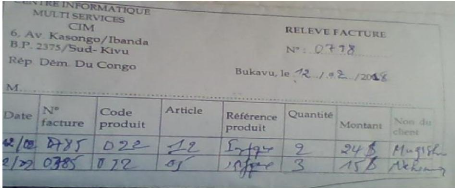

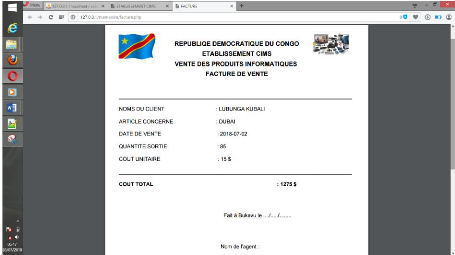

(Figure N°7 . sur le bon de commande)

II.7.2.les documents de sortie de l'information

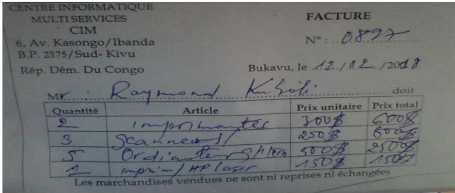

II.7.2.1 la facture

(Figure N°8 . sur la facture) II.7.2.2. le

reçu

27

(Figure N°9 : le reçu)

II.7.2.3. le relevé des factures

(Figure N°10 : le relevé des factures)

II.7.3.Critique des documents

Les documents sont de plusieurs natures différentes et

ont des destinations très variées. Par contre, ils ont tous un

but commun à savoir « mettre à jour tous les renseignements

nécessaires à la bonne marche de l'entreprise et ceux qu'il

s'agisse des documents comptables, des techniques, des documents statiques et

des documents de toutes natures. La maison CIMS, comme toute entreprise,

utilise deux types des documents dont les documents internes et les documents

externes à savoir : le Bon de commande, le Facture, le Reçu, le

Relevé de factures,...

En ce qui concerne la tenue des documents, elle est tellement

manuelle que le chef de l'entreprise à difficile à avoir toute la

situation journalière, hebdomadaire, mensuelle voire annuelle des ventes

dans un document de synthèse.

Nous avons en outre constaté que, le contrôle des

documents ne se fait qu'au moment de l'opération de vente, après

l'archivage est considéré comme information ou document

détruit. Néanmoins, le secret professionnel est l'un des

qualités de cet Etablissement.

(Source : Archive établissement CIMS consulté

le 12/01/2018 à 9h00)

28

II.7.4.Critique de la circulation de l'information

La circulation des informations dépend de la

quantité des documents utilisés dans le circuit, car les

informations doivent circuler dans un flux homogène et constant suivant

un cheminement bien connu dans l'ensemble, en tenant compte de tous les

renseignements à but interne de l'entreprise.

La circulation de l'information dans l'établissement

CIMS n'est pas tout à fait organisée, de tel sorte qu'il est

difficile de contrôler la circulation des informations,...

II.7.5. Critique de l'existant

Depuis sa mise en place La procédure existante atteint

ces objectifs avec une fréquence limité et non extensible voir

qu'elle ne concerne qu'un nombre limité des clients qui sont très

proches de la société pour pouvoir visiter les vitrines, voir les

produits exposés et savoir la disponibilité de ces derniers ainsi

que leurs prix et leurs caractéristiques techniques, tout ça

représente une entrave devant la commercialisation des produits

II.7.5. Solution proposée

Afin de pallier aux défaillances, nous proposons

d'informatiser la commercialisation de nos produits par la création

d'une boutique virtuelle sur Internet. Il nous est indispensable de

préciser à cette étape que notre projet de fin

d'étude prendra en considération toutes ces contraintes en

essayant de présenter les solutions nécessaires tout en

respectant les règles des jeux d'un site web e-commerce tels que la

simplicité de navigation entre les pages, la bonne ergonomie et la

sécurité des données confidentielles des clients.

II.7.6.Etude des besoins

Dans cette section du chapitre, nous nous intéressons

aux besoins des utilisateurs traités dans notre projet c'est à

dire l'inscription du client, le choix des produits, le lancement des commandes

enfin la confirmation et donc le payement en ligne à travers les

spécifications fonctionnelles et non fonctionnelles pour aboutir

à un site de qualité qui répond aux besoins des

clients.

29

Conclusion partielle du deuxième chapitre

Dans ce chapitre nous avons présenté une

étude du système existant circuit d'information, les documents de

gestion , les lacunes qu'il comprend ainsi que les solutions que nous proposons

pour pallier ces problèmes, nous avons aussi cité les besoins

fonctionnels et non fonctionnels qui sont indispensables pour mieux faciliter

le travail à réaliser.

Dans le chapitre suivant nous allons aborder

l'étude conceptuelle de notre site, tout en mentionnant tous les

scénarios possibles, les acteurs, les diagrammes ...

30

DEUXIEME PARTIE CADRE PRATIQUE

31

CHAPITRE TOISIEME

MODELISATION DU SYSTEME INFORMATIQUE

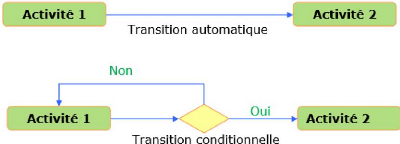

Le présent chapitre qui est l'étude et

modélisation su système informatique, nous allons procéder

à faire une analyse des besoins fonctionnels et non fonctionnels (les

besoins opérationnels) dont le développement de l'application

attendue à travers la description des besoins du système qui

doivent répondre à l'attente de l'utilisateur.

Cependant, l'identification des besoins fonctionnels

représente une étape importante du processus du

développement du système. Aucune activité

d'informatisation n'est possible sans la spécification de besoins des

utilisateurs. L'informatisation étant un projet complexe, il sera

important dans ce chapitre de commencer la capture des besoins des utilisateurs

et de terminer avec l'élaboration.

III.1.Capture des besoins

C'est dans cette section que les besoins des utilisateurs

seront capturés. La capture de besoins des utilisateurs se subdivise en

deux parties, on parle de besoins fonctionnels et besoins techniques.

III.1.1.Capture des besoins fonctionnels

Les besoins fonctionnels sont liés aux

fonctionnalités de l'application à mettre en place. Mais sont

obtenus à l'issu de l'interview sous forme d'une narration. Partant de

cette narration, avons fait intervenir les diagrammes ci-après pour la

capture de besoins fonctionnels :

y' Le diagramme de cas d'utilisation (DCU) ; y' Le diagramme de

séquences (DES).

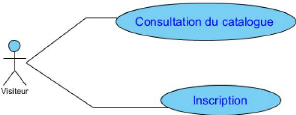

1. Diagramme de cas d'utilisation 1.1.

Identification des acteurs

Un acteur représente l'abstraction d'un rôle

joué par des entités externes qui interagissent directement avec

le système étudié. Un acteur peut consulter et/ou modifier

directement l'état du système, en émettant et/ou en

recevant des messages éventuellement porteurs de données. Voici

les acteurs du système :

y' Le visiteur : c'est un individu qui est

entrain de fouiller sur le net, cherchant un produit pour l'acheter ou pour

avoir une idée sur les modèles et les prix. Jusqu'à ce

stage, c'est un utilisateur inconnu donc il n'est pas encore un client ;

y' Le Client : cet acteur est un visiteur

ayant déjà créé un compte sur notre site, il peut

donc suivre le processus d'achat des produits en toute sécurité

sachant que notre système doit être l'unique responsable de la

confidentialité des données personnelles de ses clients ;

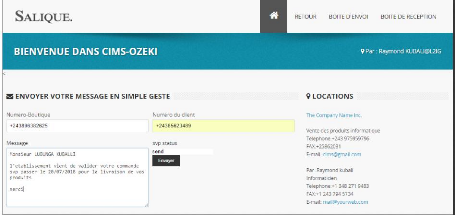

y' Boutique : la boutique sera

considérée comme un point où le client pourra passer pour

récupérer le produit acheté sur la plateforme et avant le

passage du client il doit etre notifier sur la validation de ses commandes ;

32

V' Gestionnaire de stock : c'est l'agent

chargé d'alimenter le stock des produits. Il fait le suivi du stock et

assure les approvisionnements ;

V' L'administrateur : Pour les sites web, on

l'appelle généralement « le webmaster ». C'est

celui qui assure le dynamisme du site et veille sur les mises à jour des

produits, de leurs prix, de leurs disponibilités, de la gestion des

payements et la gestion des livraisons.

1.1. Identification des cas d'utilisation

1.1.1.

Définition

Les rôles des diagrammes de cas d'utilisation sont de

recueillir, d'analyser et d'organiser les besoins, ainsi que de recenser les

grandes fonctionnalités d'un système. Il s'agit donc de la

première étape UML pour la conception d'un système.

Un diagramme de cas d'utilisation capture le comportement d'un

système, d'un sous-système, d'une classe ou d'un composant tel

qu'un utilisateur extérieur le voit. Il scinde la fonctionnalité

du système en unités cohérentes, les cas d'utilisation,

ayant un sens pour les acteurs. Ainsi ces cas d'utilisation permettent

d'exprimer le besoin des utilisateurs d'un système, ils sont donc une

vision orientée utilisateur de ce besoin au contraire d'une vision

informatique.

Un cas d'utilisation (Use case) « représente un

ensemble de séquences d'actions réalisées par le

système et produisant un résultat observable intéressant

pour un acteur particulier » (Phitos Mbaa ; 2014, p.44).

Le tableau suivant représente quelques cas d'utilisations

avec les acteurs spécifiques

|

Acteur

|

Cas d'utilisation

|

Scénarii

|

|

Visiteur

|

Consultation du catalogue

|

S0 : Consulter les produits

|

|

Inscription

|

S1 : Inscription

|

|

Client

|

Consultation du catalogue

|

S2 : Consulter les produits

|

|

Remplissage du panier

|

S3 : Remplissage du panier par des produits

|

|

Payement en ligne

|

S5 : Remplissage panier

S6 : Joindre une pièce de

justification

|

|

Boutique

|

Consulter les commandes

|

S7 : consulter commande

|

|

Valider commande

|

S8 : valider livraison

|

|

Télécharger pièce justificative

|

S9 : Téléchargement de la pièce jointe

|

|

Gestock

|

Ajouter catalogue

|

S10 : Ajouter produit

|

|

Modifier catalogue

|

S11 : sélection produit

S12 : modifier produit

|

|

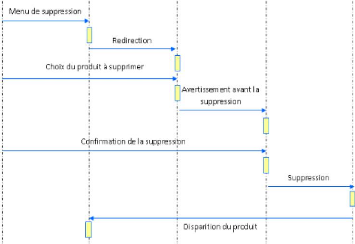

Supprimer catalogue

|

S13 : sélection produit

S14 : supprimer produit

|

|

Ajouter Approvisionnement

|

S15 : Ajouter approvisionnement

|

(Figure N°8. Sur le Diagramme de cas

d'utilisation d'un visiteur)

33

|

Administrateur

|

Ajouter agent

|

S16 : Ajouter agent

|

|

Visualiser historique des ventes

|

S17 : Visualiser les ventes

|

|

Visualiser les clients

|

S18 : Visualiser les clients

|

Tableau 1 : Les cas d'utilisations et leur

scénario

1.1.2. Composition du diagramme de cas

d'utilisation

Le diagramme de cas se compose de trois éléments

principaux :

Un Acteur : c'est l'idéalisation d'un

rôle joué par une personne externe, un processus ou une chose qui

interagit avec un système. Il se représente par un petit bonhomme

avec son nom inscrit dessous.

Un cas d'utilisation : c'est une unité

cohérente représentant une fonctionnalité visible de

l'extérieur. Il réalise un service de bout en bout, avec un

déclenchement, un déroulement et une fin, pour l'acteur qui

l'initie. Un cas d'utilisation modélise donc un service rendu par le

système, sans imposer le mode de réalisation de ce service. Il

représente par une ellipse contenant le nom du cas (un verbe à

l'infinitif), et optionnellement, au-dessus du nom, un

stéréotype.

Les relations : Trois types de relations sont

pris en charge par la norme UML et sont graphiquement

représentées par des types particuliers de ces relations. Les

relations indiquent que le cas d'utilisation source présente les

mêmes conditions d'exécution que le cas issu. Une relation simple

entre un acteur et une utilisation est un trait simple

1.2.3. Diagrammes de cas d'utilisation de notre site web

a) Diagramme de cas d'utilisation d'un visiteur

34

Avant de devenir client, un internaute ne possède que

la possibilité de consulter le catalogue des produits disponibles dans

le stock du fournisseur et la possibilité de s'inscrire pour devenir

client sur notre site web.

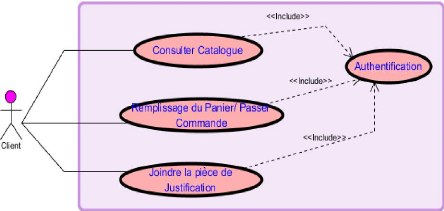

b) Diagramme de cas d'utilisation d'un

client

(Figure N°9. Sur le Diagramme de cas

d'utilisation d'un client)

Après l'inscription, le visiteur devient client. Il

est donc apte de continuer toute une procédure d'achat en ligne sur

notre site.

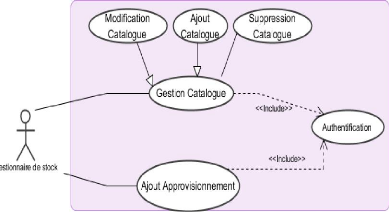

c) Diagramme de cas d'utilisation d'un Gestionnaire de

stock

(Figure N°10. Sur le Diagramme de cas

d'utilisation d'un Gestionnaire de stock)

35

Celui-ci s'intéresse beaucoup plus sur la gestion des

catalogues et l'ajout des

approvisionnements

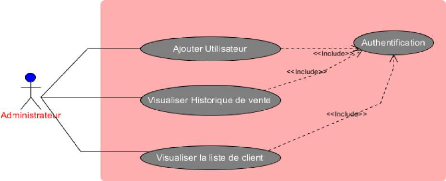

d) Diagramme de cas d'utilisation d'un

Administrateur

Figure N°11. Sur le Diagramme de cas d'utilisation d'un

Administrateur)

Il gère toute la mise en place technique et Parfois la

mission éditoriale, il doit gérer au jour le jour la technique et

mettre à jour le contenu du site web.

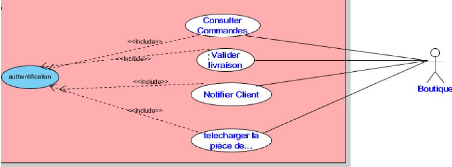

e) Diagramme de cas d'utilisation de

boutique

Figure N°12. Sur le Diagramme de cas d'utilisation de

boutique)

36

Gestiomaire de stocl

S'Inscrire

e-commerce

nregistre

al ague

Visiteur

Passer ncx,da»

Commander/Remplissage FF

du parier

dire piece de justifi

lBordereau

«IndOtÎÉe.->

Boutique

--

C b1cJpdg - ' - - -

4 '

' c'IoçJud>

ud6m`r-

<<In- 1udti>>

<<1;',t7utl6»

sualiser historiqu

de gente

Client

Isualiser la li e

des clients

Consulter

Commandes

<< Indud6»

Administrateur

elecharger la

iece de...

<<Indud6»

«Include»

Par la suite, nous illustrons graphiquement dans ce tableau le

diagramme de cas d'utilisation global :

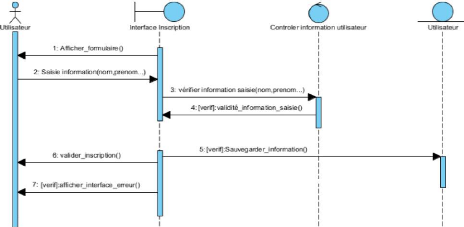

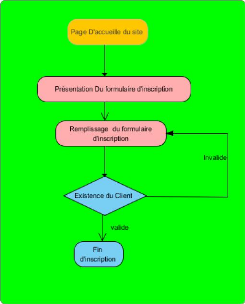

CU : Inscription au site

Résumé : Ce CU permet

à l'acteur s'inscrire.

37

Figure N°13 diagramme de cas d'utilisation (global)

1. Description textuelle des cas d'utilisations

Afin de décrire les interactions entre les cas

d'utilisation, nous présentons ces derniers de façon textuelle.

Il s'agit donc d'associer à chaque cas d'utilisation un nom, un

objectif, les acteurs qui y participent, les préconditions et des

scénarii. Cependant ; il existe trois types de scénarii : les

scénarii nominaux ; les scénarii d'exceptions et les

scénarii alternatifs. Dans notre description textuelle, nous

présentons seulement les scénarii nominaux et alternatifs. Nous

nous restreindrons à la description des cas d'utilisation suivants :

authentification et inscription (application Web). Les autres cas seront

détaillés dans les annexes.

|

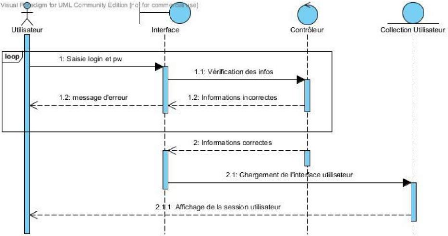

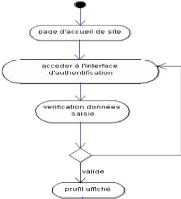

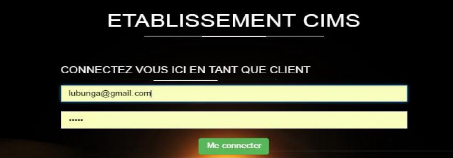

CU : S'authentifier

|

|

Résumé : Ce CU permet

à un utilisateur de se connecter au système et lui

présente une interface.

|

|

Acteurs : Administrateur, client,

boutique

|

|

Pré conditions : Introduire

login et mot de passe

|

|

Post-Condition : Le cas

démarre après le point 02 de l'enchaînement nominal,

l'utilisateur s'authentifie

|

|

Scénario nominal

|

|

DESCRIPTION DU SCENARIO NOMINAL « DEBUT »

01 : Le système invite l'utilisateur à entrer son

login et son mot de passe

02 : L'utilisateur saisie son login et son mot de passe

03 : Le système vérifie les paramètres

04 : Le système ouvre l'Espace de travail de l'acteur

« FIN »

|

|

Scénario alternatif

|

|

DESCRIPTION DU SCENARIO ALTERNATIF

Le login ou le mot de passe est incorrect : ce scénario

commence au point 03 du scénario nominal

01 : Le système informe l'utilisateur que les

données saisies sont erronées et le scénario reprend au

point 01 du scénario nominal

|

Tableau 2 : Description textuelle du cas

d'utilisation s'authentifier

38

|

Acteurs : Visiteur

|

|

Post-Condition : Le cas

démarre après le point 02 de l'enchaînement nominal,

l'utilisateur s'inscrit au site

|

|

Scénario nominal

|

|

DESCRIPTION DU SCENARIO NOMINAL « DEBUT »

01 : Le système affiche un formulaire d'inscription

à l'acteur

02 : L'acteur saisie ses informations

03 : Le système vérifie la validité des

informations saisies

04 : Le système enregistre ces informations dans la base

de données

05 : Le système notifie l'acteur du bon déroulement

de l'opération « FIN »

|

|

Scénario alternatif

|

|

les informations sont manquantes ou incorrectes: ce

scénario commence au point 03 du scénario nominal.

01 : Le système informe l'acteur que les données

saisies sont erronées, garde les informations saisies avant et le

scénario reprend au point 02 du scénario nominal.

|

Tableau 3 : Description textuelle du cas d'utilisation «

Inscription au site » III.1.2. Capture de besoins

techniques

On va s'intéresser à la branche droite du cycle

en Y qui est « la capture des besoins techniques » en couvrant avec

celle des besoins fonctionnels les contraintes qui ne traitent pas la

description applicative.

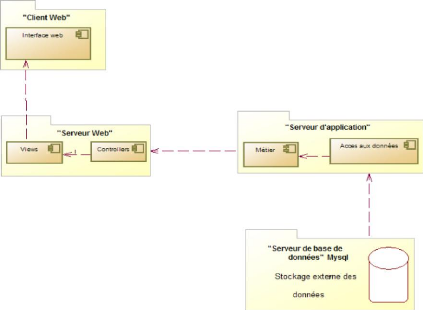

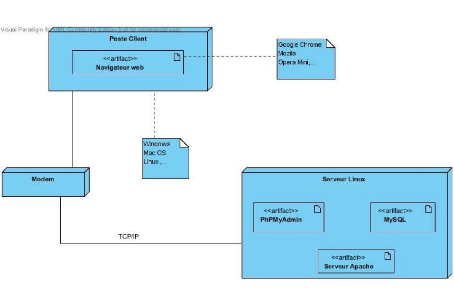

1. Architectures monoposte

L'expression des besoins techniques implique également

le choix d'architecture. Ce choix est crucial puisqu'il intervient dans

l'évolutivité du système, le temps de

développement, le coût et les performances.

A ce niveau, la conception de l'application est

élaborée de manière à fonctionner sur un ordinateur

unique. En fait, tous les services fournis par l'application résident

sur la même machine et sont inclus dans l'application. Toutes les