CHAPITRE III LA SECURITE SUR LA VoIP

III.1. INTRODUCTION

Dans ce chapitre, nous dériverons des attaques qui

menacent la VoIP, et nous détaillerons quelques-uns. Nous finirons par

une description des bonnes pratiques et mesures pour sécuriser la voix

sur IP.

Les attaques sur les réseaux VoIP peuvent être

classées en deux types à savoir : les attaques

externes sont lancées par des autres personnes que celle

qui participe à l'appel, et ils se produisent généralement

quand les paquets VoIP traversent un réseau peu fiable et/ou l'appel

passe par un réseau tiers durant le transfert des paquets, ainsi

Les attaques internes s'effectuent directement du

réseau local dans lequel se trouve l'attaquant, Le système VoIP

utilise l'Internet, et particulièrement le protocole IP.

III.2. LES ATTAQUES SUR VOIP

III.2.1. Les Attaques sur le protocole

VOIP

Les protocoles de la VoIP utilisent UDP et TCP comme moyen de

transport et par conséquent sont aussi vulnérables à

toutes les attaques contre ces protocoles, telles le détournement de

session (TCP) (session Hijacking) et la mystification (UDP) (Spoofing), etc.

Les types d'attaques les plus fréquentes contre un

system VoIP sont :

? L'attaque par suivie des appels

Appelé aussi Call tracking, cette attaque se fait au

niveau du réseau LAN/VPN et cible les terminaux (soft/hard phone). Elle

a pour but de connaître qui est en train de communiquer et quelle est la

période de la communication. L'attaquant doit récupérer

les messages INVITE et BYE en écoutant le réseau et peut ainsi

savoir qui communique, à quelle heure, et pendant combien de temps. Pour

réaliser cette attaque, L'attaquant doit être capable

d'écouter le réseau et récupérer les messages

INVITE et BYE.

? Le Sniffing

Un reniflage (Sniffing) peut résulter un vol

d'identité et la récupération des informations

confidentielles, aussi bien des informations sur les systèmes VoIP. Ces

informations peuvent être employées pour mettre en place une

attaque contre d'autres systèmes ou données.

L'IP sniffing est une attaque passive, il est décrit comme

le suivant,

1. L'intrus est placé sur un réseau.

2. l'intrus met sa station en mode écoute.

3. la station récupère l'ensemble du trafic

échangé sur le réseau.

4. L'intrus utilise un analyseur de protocoles réseau

à l'insu des administrateurs du réseau.

38

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

? Le déni de service (DOS : Denial of

service)

L'attaque en déni de service consiste à

surcharger le serveur Web de requêtes jusqu'à ce qu'il ne puisse

plus suivre et s'arrête. Bloquant ainsi les communications internes,

externes et aussi le système d'information.

Par exemple un nombre trop important de messages SIP INVITE ou

de simples messages ICMP peuvent créer une situation de déni de

service. Cette pratique vise à rendre un tel service sur un

réseau indisponible, cette attaque peut être effectuée sur

plusieurs couches du modèle OSI :

V' Attaque à travers la couche

réseau

IP Flooding : consiste à envoyer des

paquets IP vers une même destination de telle sorte que le traitement de

ces paquets empêche une entité du réseau de traiter les

paquets IP légitimes.

V' Attaque à travers la couche

transport

* L'UDP Flooding Attacks : Le

principe c'est l'envoie d'un grand nombre de requêtes UDP vers une

machine pour saturer le trafic transitant sur le réseau.

* TCP SYN floods : Cette attaque se

base sur le protocole TCP exactement lors de l'établissement de la

connexion entre les interlocuteurs, le scénario se fait comme suit :

Le client envoie un paquet SYN au serveur, Le serveur

répond avec un paquet SYN-ACK, Le client envoie un paquet ACK au

serveur.

L'attaque consiste en l'envoie d'un grand nombre de

paquets SYN. La victime va alors répondre par un message

SYN-ACK d'acquittement. Pour terminer la connexion TCP, la victime ensuite va

attendre pendant une période de temps la réponse par le biais

d'un paquet ACK final qui n'est jamais envoyés, et par la suite, la

mémoire système se remplit rapidement et consomme toutes les

ressources disponibles à ces demandes non valides. Le résultat

final est que le serveur, le téléphone, ou le routeur ne sera pas

en mesure de faire la distinction entre les faux SYN et les SYN

légitimes d'une réelle connexion VoIP.

V' Attaque à travers la couche

applications

* SIP Flooding : c'est une attaque

qui touche les terminaux tels que les téléphones IP via les

mécanismes du protocole SIP et les attaques DOS citant :

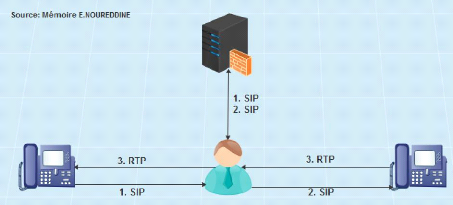

Attaque dos via la requête CANCEL

C'est un exemple de déni de service lancé contre

l'utilisateur, l'attaquant surveille l'activité du proxy SIP et attend

qu'un appel arrive à un utilisateur spécifique. Une fois que

l'utilisateur reçoit la requête INVITE par son dispositif, alors

l'attaquant envoie immédiatement une requête CANCEL, cette

requête provoque une erreur sur le dispositif de l'appelé et

bloque l'appel.

39

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Figure III.1. Attaque Dos avec la méthode cancel

? Attaque par écoute clandestine

Cette attaque consiste à écouter et à

décoder la conversation entre deux utilisateurs.

Le principe de l'écoute clandestine est montré dans

la figure comme suit :

1. La détermination des adresses MAC des victimes

(client-serveur) par l'attaquant.

2. L'attaquant envoie une requête ARP au client, pour

l'informer du changement de l'adresse MAC du serveur VoIP.

3. L'attaquant envoi une requête ARP au serveur, pour

informer le changement de l'adresse MAC du client.

4. Désactiver la vérification des adresses MAC sur

la machine d'attaque afin que le trafic puisse circuler entre les 2

victimes.

Figure III.2. Scénario de l'écoute Clandestine

22 A. FRIJA, Mémoire de fin d'étude :

«Etude et mise en place d'une solution VoIP sécurisée

», Université virtuelle de Tunis, 2017-2018, p22 et suiv.

40

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

? Attaque par la compromission de serveurs

Cette attaque vise à contrôler le serveur SIP afin

d'avoir le pouvoir de changer n'importe quel paramètre relatif à

l'appel et d'implanter n'importe quel code malveillant (vers, virus...) dans le

serveur SIP.

III.3. LES BONNES PRATIQUES DE LA SECURITE ET LES MESURES

DE LA SECURITE22

Pour éviter les attaques énumérées

ci-haut, nous allons vous présenter dans ce point les bonnes pratiques

de sécurités et les mesures de sécurités de la

VoIP.

III.3.1. Les bonnes pratiques de

sécurités

w' La protection physique

Il est conseillé que les équipements critiques de

la VoIP (serveurs) soient dans une salle informatique équipée et

bien sécurisé par un système d'alarme, un anti-incendie,

de la vidéo surveillance, d'un accès par badge et d'un

onduleur.

w' La protection des postes de travail pour les soft

phones

La sécurisation d'un soft phone contre les codes

malveillants et l'usurpation d'identité par exemple par l'utilisation

des mots de passe contenant plus de 10 chiffres.

w' L'utilisation des pare-feu

Un pare-feu aide et assure le contrôle du trafic entrant et

sortant du réseau, ce dernier permet de réduire les attaques de

déni de service en filtrant les ports et les appels à travers le

réseau IP.

III.3.2. Les Mesures de

sécurités

Les vulnérabilités existent au niveau applicatif,

protocole et systèmes

d'exploitation. Pour cela, on a découpé la

sécurisation aussi en trois niveaux :

- Sécurité au niveau protocolaire

- Sécurité au niveau applicatif

- Sécurité au niveau système de

l'exploitation.

w' Les Mesures de sécurité au niveau

protocolaire

Consiste à implémenter les mesures de

sécurité nécessaire pour combler les lacunes au niveau

protocolaire, prenant un exemple, les services de sécurités

offertes par SRTP (version sécurisé du protocole RTP)

? La confidentialité des données RTP.

? L'authentification et la vérification de

l'intégrité des paquets RTP.

41

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

? La protection contre le rejet des paquets, chaque client SIP

tient à jour une liste de tous les indices des paquets reçus et

bien authentifiés.

? Les mesures de sécurité au niveau

système de l'exploitation.

Le système dans lequel on héberge notre application

serveur est ciblé, ce

qui présente un risque d'affectation des fichiers de

configuration contenant des informations sur les clients enregistrés.

Il faut prendre plusieurs mesures de sécurités pour

le protéger à savoir :

- L'utilisation d'un système d'exploitation stable tout

en installant les derniers mis à jours recommandés.

- L'utilisation d'un mot de passe formé de plusieurs

combinaisons de lettre, de chiffres et de ponctuations.

? Sécurité au niveau applicatif

Pour sécuriser le serveur, on recommande :

- L'utilisation d'une version stable contenant les derniers

mis à jours recommandés par le fournisseur aussi bien la partie

client et serveur.

- La création d'un environnement de test dans lequel on

va tester les mises à jour des applications utilisé et ce avant

de leurs installation dans un environnement de production.

- A ne pas utiliser la configuration par défaut qui

sert juste à établir des appels. Elle ne contient aucune mesure

de sécurité.

- A ne pas installer les Softphones dans le serveur.

Pour notre application, la sécurité c'est une

étape primordiale, après des recherches, la société

a choisi Snort système de détection d'intrusion réseau ou

NIDS, Snort permet de surveiller les données de package envoyées

et reçues via une interface réseau spécifique. Il permet

aussi de détecter les menaces ciblant les vulnérabilités

de votre système à l'aide de technologies de détection et

d'analyse de protocole basées sur des signatures.

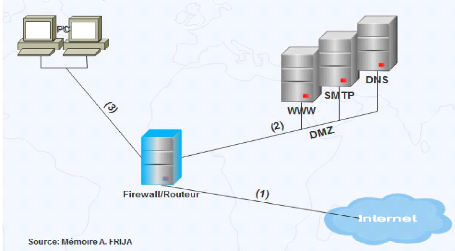

Il existe plusieurs endroits où nous pouvons mettre en

place notre NIDS. Le schéma ci-dessous illustre un réseau local

ainsi que les trois positions que peut y prendre un NIDS.

42

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Figure III.3. Les différents emplacements de Snort

En se basant sur la figure ci-dessous, nous pouvons mettre en

place Snort ? Juste avant le routeur internet

Ici, notre NIDS va détecter l'ensemble des attaques

frontales provenant de l'extérieur, en amont du firewall.

? Dans le DMZ

Ici, notre NIDS est placé sur la DMZ (Zone

dématérialisé), il détectera les attaques qui n'ont

pas été filtrées par le firewall et qui relèvent

d'un certain niveau de compétence.

? Avec les postes clients

Ici, notre NIDS va détecter les attaques internes,

provenant du réseau local de l'entreprise. Il peut être judicieux

d'en placer un à cet endroit étant donné le fait que 80%

des attaques proviennent de l'intérieur.

43

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

CHAPITRE IV INSTALLATION ET CONFIGURATION

D'ASTERISK

POUR LA VOIP AU SEIN DE L'UNITSHU

IV.1. INTRODUCTION

Apres avoir pris connaissance de la voix sur IP et ça

sécurité, nous allons vous présenter durant ce chapitre un

outil très populaire de la VoIP qui est Asterisk.

Nous allons vous présenter les matériels et les

logiciels utilisés et ensuite On montrera les étapes de

l'installation et de sa configuration de l'Asterisk sous le système

d'exploitation Linux, ainsi que l'installation et la configuration de Blink,

puis nous terminerons avec un appel test entre deux clients.

IV.2. MATERIELS ET LOGICIELS UTILISES

Pour la réalisation de ce projet nous avons utilisé

les matériels et logiciels

ci-après :

IV.2.1. Les Logiciels

? Un serveur : Astérisk

? Système d'exploitation serveur : Linux Ubutu Server

? Client : Blink

? Système d'exploitation clients : -Windows 10

IV.2.2. Les Matériels

1. Un Ordinateur serveur : sur cet ordinateur que fonctionne

notre serveur

Asterisk

- LENOVO

- Disque Dur 500 GB

- RAM 2GB

- Processeur Intel

2. Deux ordinateurs clients : sur ces ordinateurs que

fonctionnent le logiciel Blink pour la configuration des clients.

- HP

- LENOVO

3. Un Switch Cisco de 8 ports pour relier les machines

clientes et la machine serveur.

44

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

|