|

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

IN MEMORIAM

Atoi mon regretté père Joseph OMBA LOSHIMA,

malgré

ton affection incomparable, le monde a été

jaloux de toi, Mon très

cher père tu as semé ce que tu ne vas pas

récolter alors que tu

m'encourageais pour que j'aille plus loin que possible dans

mes

études, mais la mort m'a séparé de toi

prématurément avant même

mon couronnement universitaire et tu es disparut de ce

monde

ingrat d'amour. Repose en paix cher père.

Oh Jésus de Nazareth, toi qui avais promis la

résurrection des

morts, nous croyons nous retrouver un jour avec tous ces

êtres qui

nous sont chers dans ton royaume Seigneur.

II

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

DEDICACE

A ma chère Mère, pour l'éducation et le

grand

amour dont elle m'a entouré depuis ma naissance

et

pour la patience et les sacrifices.

A tous mes chers frères et Soeurs ;

A tous mes proches et camarades;

A tous ceux qui m'aiment;

A tous ceux que j'aime.

Je dédie ce mémoire.

Nicolas DJOMO!

III

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

REMERCIEMENTS

Je rends à Dieu la Gloire pour la

bénédiction et toutes les aides qu'il ne cesse de me donner

chaque jour de ma vie.

Je tiens à remercier le Directeur et encadreur de ce

travail, Professeur Docteur Selain KASEREKA KABUNGA, de m'avoir orienté

dans mes recherches ainsi que pour ses sages conseils. Je le remercie vivement

de m'avoir fait confiance.

Je souhaiterai manifester ma reconnaissance

particulièrement à Mgr Nicolas DJOMO pour son soutien.

En outre, j'exprime ma reconnaissance à toutes les

personnes qui m'ont aidé de prêt et de loin à la

réalisation de ce mémoire. Que ces personnes trouvent dans ce

travail, la récompense de leur précieuse aide. Je cite :

? Les enseignants ainsi que tout le personnel

académique pour leur implication durant le cursus universitaire ;

? Tous mes amis et mes proches faisant preuve

de considération et de collaboration pendant l'élaboration de ce

mémoire.

Je tiens aussi à remercier l'Ingénieur Arnauld

de l'AUF (Agence Universitaire de La Francophonie) pour le cadre de travail

offert ainsi que des séances de travail passées ensemble.

Et enfin, j'exprime un chaleureux remerciement envers toute ma

famille particulièrement mes parents pour tous leurs sacrifices et leurs

soutiens tant bien moral que matériel et qui m'a permis de poursuivre

mes études et mes projets.

« Que Dieu vous remplisse sa joie et sa paix dans tous

vos projets ».

iv

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

SIGLES ET ABREVIATIONS

ACL : Access

Control List

ADSL : Asymetric

Digital Subscriber Line

ARP : Address

Resolution Protocol

CDR : Call

Detail Recording

CLI : Command

Line Interface

DES : Data

Encryption Standard

DHCP : Dynamic

Host Configuration

Protocol

DMTF : Dual

Tone Multi Frequency

signaling

DNS : Domain

Name System

DOS : Denial

Of Service

DSP : Digital

Signal Processing

GSM : Global

System for Mobile communication

HTTP : Hyper

Text Transfer Protocol

IAX : Inter

Asterisk exchange

IETF : Internet

Engineering Task Force

IM : Instant

Massaging

IMS : IP

Multimedia Subsystem

INAP : Intelligent

Network Application Part

IPBX : International

Private Branch Exchange

IP : Internet

Protocol

ITU-T : International

Telecommunication Union-T

LAN : Local

Area Network

LVM : Logical

Volume Manager

MCU : Multipoint

Control Unit

MGCP : Media

Gateway Control Protocol

MITM : Man In

The Middle

MP : Multipoint

Processor

PSTN : Public

Switched Telephone

Network

PABX : Private

Automatic Branch eXchange

QoS : Quality of

Service

RAS : Registration,

Admission, Status

RNIS : Réseau

Numérique à Intégration

de Service

RTP : Real-Time

Transport Protocol

RTCP : Real-Time

Transport Control

Protocol

RTC : Réseau

Téléphonique Commuté

SDP : Session

Description Protocol

V

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

SIP : Session

Initiation Protocol

SMTP : Simple

Mail Transport Protocol

SNMP : Simple

Network Management

Protocol

SPIT : Spam over

Internet Telephony

SRTP : Sécure

Real-Time Transport

Protocol

TFTP : Trivial

File Transfer Protocol

TLS : Transport

Layer Security

ToIP : Telephony

over Internet Protocol

UA : User

Agent

UAC : User

Agent Client

UAS : User

Agent Server

UDP : User

Datagram Protocol

UNITSHU : Université

Notre-Dame de Tshumbe

VoIP : Voice over

Internet Protocol

WI-FI : Wireless

Fidelity

vi

|

Intégration d'un serveur VoIP dans un

Réseau d'entreprise

|

Nicolas DJOMO

|

|

LISTE DES TABLEAUX

|

|

|

Tableau 1. Analyse de moyens matériels

|

11

|

|

Tableau 2. Analyse de moyens humains

|

.12

|

|

Tableau 3. En-tête RTP

|

27

|

|

Tableau 4. En-tête RTCP

|

29

|

|

Tableau 5. Comparaison entre SIP et H.323

|

30

|

VII

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

LISTE DES FIGURES

Figure I.1. L'organigramme de l'UNITSHU .10

Figure II.1. Architecture générale de la Voix sur

IP ..16

Figure II.2. Principe de transformation de la voix en IP 16

Figure II.3. Communication PC à PC 17

Figure II.4. Communication PC à Phone ...18

Figure II.5. Communication Phone à Phone ..18

Figure II.6. Architecture du Protocole H323 19

Figure II.7. Architecture SIP 23

Figure II.8. UAC et UAS 24

Figure II.9. Relation entre RTP et RTCP 28

Figure II.10. Architecture générale

d'Astérisk 33

Figure III.1. Attaque Dos avec la méthode cancel 39

Figure III.2. Scénario de l'écoute clandestine

.39

Figure III.3. Les différents emplacements de Snort

.42

Figure IV.1. Architecture globale du système .44

Figure IV.2. Architecture d'implémentation du

système 45

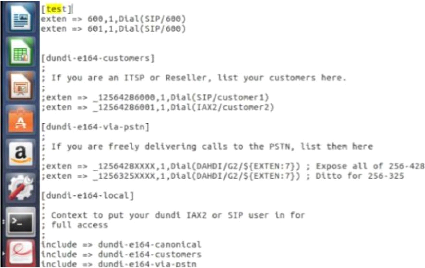

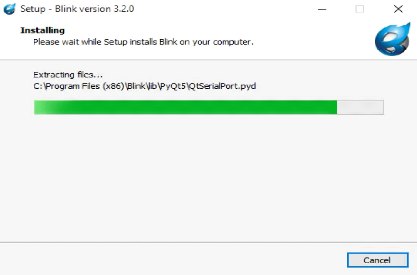

Figure IV.3. Installation de Blink 48

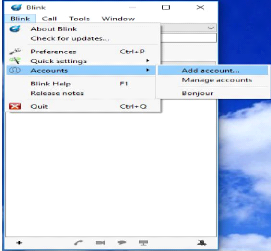

Figure IV.4. Processus de configuration de l'utilisateur 49

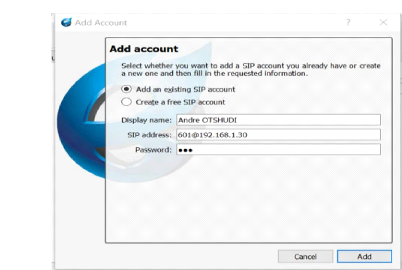

Figure IV.5. configuration du client 49

Figure IV.6. Lancement de l'appel de 601 à 600 50

Figure IV.7. Appel entrant .51

Figure IV.8. Communication établie ..52

1

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

INTRODUCTION GENERALE

Ces dernières années, le monde est devenu un

village planétaire. Il devient de plus en plus aisé d'atteindre

en temps réel des personnes se trouvant à l'autre bout du monde.

Pour être compétitif sur le marché, les entreprises

fournissent des efforts pour garder le cap et ne pas s'éloigner des

avancées technologiques.

Hormis la prise en charge de son personnel, les entreprises

publiques et privées font face à une autre charge que beaucoup

d'entre nous ignorent, La Communication. Cette communication peut se faire

entre services d'une même entreprise ou entre deux services de

différentes entreprises. Le coût de ces échanges est

estimé à des millions de dollars pour des grandes entreprises qui

utilisent le GSM comme support de communication.

Depuis quelques années, la technologie VoIP (Voice Over

Internet Protocol) commence à intéresser les entreprises, surtout

celles de service comme les centres d'appels. La migration des entreprises vers

ce genre de technologie n'est pas pour rien. Le but est principalement de :

minimiser le coût des communications ; utiliser le même

réseau pour offrir des services de données, de voix, et d'images

; et simplifier les coûts de configuration et d'assistance.

Plusieurs fournisseurs offrent certaines solutions qui

permettent aux entreprises de migrer vers le monde IP (Internet Protocol). Des

constructeurs de PABX (Private Automatic Branch eXchange) tels que Nortel,

Siemens, et Alcatel préfèrent la solution de l'intégration

progressive de la VoIP en ajoutant des cartes extensions IP.

Cette approche facilite l'adoption du téléphone

IP surtout dans les grandes sociétés possédant une

plateforme classique et voulant bénéficier de la voix sur IP.

Mais elle ne permet pas de bénéficier de tous les services et la

bonne intégration vers le monde des données.

Le développement des PABXs software, est la solution

proposée par des fournisseurs tels que Cisco et Asterisk. Cette approche

permet de bénéficier d'une grande flexibilité, d'une

très bonne intégration au monde des données et de voix, et

surtout d'un prix beaucoup plus intéressant1.

Vu la responsabilité qu'elle porte, l'UNITSHU

(l'Université Notre-Dame de Tshumbe) en tant que la personne morale,

devrait amener les autorités à organiser continuellement la mise

à niveau du contenu des enseignements, mais aussi de l'outil de travail.

Le réseau informatique de l'UNITSHU devrait servir à la fois au

service de l'administration et de l'expérimentation des

étudiants, pour une meilleure assimilation.

D'après nos investigations au sein de l'institution, il

ressort que l'UNITSHU est dépourvu d'un réseau local

adéquat permettant aux services en exercice de partager des ressources.

Dans ces conditions, les échanges de flux

1 R. Bouzaida, Mémoire

de fin d'étude, « Etude et mise en place d'une solution VoIP

sécurisée », UVT, 2010-2011, p7.

2

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

d'information entre service souffrent de la latence qui nait

de cette absence des outils et système adéquats.

Face à cette nécessité et par souci

d'apporter notre contribution en matière de développement de la

communication à l'UNISTHU, nous avons orienté notre

problématique comme suit :

> Est-il possible d'améliorer les moyens de

communication au sein

de l'UNITSHU ?

> L'implantation d'un réseau local au sein de

l'UNITSHU peut-elle

améliorer cette communication ?

> L'intégration de la solution VoIP dans ce

réseau informatique de l'UNITSHU peut-elle résoudre ce

problème ?

> Comment sécuriser la solution VoIP qui sera

implémentée ?

Telles sont des questions auxquelles nous allons tenter de

répondre dans la suite de ce travail.

Les difficultés sont multiples au sein de

l'Université Notre-Dame de Tshumbe en ce qui concerne le système

de communications pour son personnel. Ainsi, nous pensons que la mise en place

d'un réseau informatique et l'intégration d'un serveur VoIP au

sein de l'institution pourra faire bénéficier au personnel

oeuvrant au sein de son administration d'améliorer leur manière

de travail et de d'échanger des flux de données entre services de

manière efficace et sécurisée. Ils pourront notamment

effectuer des appels téléphoniques internes gratuitement sans

dépenser un seul centime.

Le choix et intérêt de ce sujet reposent sur

trois raisons à savoir :

> Premièrement nous nous acquittons de notre devoir

légitime de finaliste du second cycle, qui oblige à ce que chaque

étudiant rédige un travail de fin d'étude, ainsi que le

souci permanent d'approfondir nos connaissances dans le domaine de Voix sur IP

;

> Deuxièmement, cette oeuvre intellectuelle nous

permet de rapprocher les notions théoriques accumulées pendant

toute notre formation à la pratique, et constitue une source

d'approvisionnement incontestable pour les futurs chercheurs qui aborderont le

même thème.

> Troisièmement pour l'UNITSHU, nous voulons par le

présent travail, apporter notre modeste contribution au problème

de communication en son sein, dont les questions sont épinglées

dans la problématique.

L'objectif principal poursuivi dans travail est de montrer

l'importance de la VoIP dans l'entreprise ou organisation (quelles soit

multi-sites ou non), et à l'UNITSHU en particulier de proposer

l'intégration de cette technologie au sein de son réseau

informatique.

3

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Plusieurs méthodes et techniques ont été

utilisées pour réaliser ce travail. Selon M. GRAWITZ et R. PINTO,

la méthode est un ensemble des opérations intellectuelles par

lesquelles une discipline cherche à atteindre les vérités

qu'elle poursuit, les démontrés et les

vérifiés2.

Méthode structuro-fonctionnelle :

Cette méthode est basée sur la notion de structure et

fonctionnement. Son utilisation est de nous permettre de connaitre la structure

et le bon fonctionnement de l'Institution.

Méthode Analytique : celle-ci nous a

permis de faire les analyses sur le fonctionnement du réseau et de

dégager les points forts et points faibles de ce dernier, en vue

d'envisager des solutions de l'UNITSHU.

Selon J. MASONNEUVE, « les techniques désignent

des procédures précises et transmissibles que l'on utilise en vue

des résultats déterminés »3.

Technique documentaire : elle nous a permis

de parcourir un certain nombre d'ouvrages scientifique et techniques se

rapportant à la solution VoIP, Mais également, qui à

l'heure actuelle constitue la référence incontournable de la

recherche.

La technique d'interview : Cette technique

nous a permis d'obtenir des informations nécessaires pour notre travail,

en posant des questions aux gens qui ont la connaissance par rapport à

notre sujet.

Pour répondre aux normes scientifiques, nous sommes

dans l'obligation de limiter notre travail dans le temps et dans l'espace.

? Dans le temps : Notre étude est

menée pendant la période allant de 2019 à 2020; cette

période nous a permis de récolter les données

nécessaires à l'élaboration de ce travail scientifique.

? Dans l'espace : Ici nous sommes

limités que sur l'intégration d'un serveur VoIP dans un

réseau informatique au sein de l'Université Notre-Dame de

Tshumbe.

Le présent travail comprend une partie introductive et

une conclusion ; à cela s'ajoute quatre chapitres qui se

répartissent de la manière suivante :

? Premier chapitre parle des concepts théoriques de base

et étude préalable

? Deuxième chapitre traite de la voix sur IP (VoIP)

? Troisième chapitre met l'accent sur la

sécurité de la VoIP

2 M. GRAWITZ et P. PINTO, Méthodes des sciences sociales,

Paris Delloz, 1971, p289.

3 J. MAISONNEUVE, Introduction à la psychologie, Paris

PVF, 1973, p.46.

4

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

? Quatrième et le dernier chapitre s'articule sur

l'installation et configuration du serveur Asterisk pour la VoIP au sein de

l'UNITSHU.

5

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

CHAPITRE I CONCEPTS THEORIQUES DE BASE ET

ETUDE

PREALABLE

I.1. CONCEPTS THEORIQUES DE BASE

I.1.1. Réseaux informatique

On parle de réseaux informatique Lorsque nous avons

deux ou plusieurs dispositifs informatiques interconnectés Via un milieu

de transmission en vue du partage des ressources, qui peuvent être des

informations ou matériels et en suivant les règles bien

déterminées (protocoles)4.

I.1.2. Internet5

Internet appelé parfois simplement « le Net

», est un système mondial de réseaux informatiques, un

réseau de réseaux au sein duquel tout utilisateur doté

d'un ordinateur peut, dès lors qu'il en a l'autorisation, obtenir des

informations présentes sur d'autres ordinateurs (et

éventuellement parler directement à leurs utilisateurs).

I.1.3. Serveur6

Un serveur est un programme informatique qui rend service

à plusieurs ordinateurs en réseau par le stockage, le partage,

l'échange de dossiers, de données.

I.1.4. VoIP : La VoIP (Voice Over IP)7

La voix sur IP (VoIP) regroupe l'ensemble des techniques

permettant de faire transiter de la voix sur un réseau informatique.

I.1.5. Intégration

En informatique l'intégration d'un système

consiste à réunir au sein d'un même système

d'information, des parties développées de façon

séparées, solutions de communication entre divers systèmes

informatiques hétérogènes ; vente de logiciels ;

assistance technique.

I.1.6. Entreprise

Une entreprise est une organisation ou une unité

institutionnelle, mue par un projet décline en stratégie, en

politiques et en plans d'action, dont le but est de produire et de fournir des

biens ou des services à destination d'un ensemble de clients ou

d'usagers, en réalisant un équilibre de ses comptes de charges et

de produits.

4 S. KASEREKA, note de cours de réseaux

informatiques, L2 UNITSHU, 2019-2020, p5.

5

Whatis.techtarget.com>

définition> internet, vendredi 18 septembre 2020.

6

Www.fr.paessler.com>

server, vendredi 18 septembre 2020.

7 M. Karima, mémoire de fin d'étude,

« Etude de la sécurité sur la VoIP », Université

Abou Bekr Belkaid, 2014-2015, p8.

6

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.1.7. Communication

Action de communiquer avec quelqu'un, d'être en rapport

avec autrui, en général par le langage ; échange verbal

entre un locuteur et un interlocuteur dont il sollicite une

réponse8

I.1.8. Protocole

Un protocole est ensemble de règles qui

régissent les échanges de données ou le comportement

collectif de processus ou d'ordinateurs en réseaux ou d'objets

connectés.

I.2. ETUDE PREALABLE

I.2.1. Présentation de

l'Unitshu9

I.2.1.1. Historique

L'université Notre-Dame de TSHUMBE (UNITSHU), est une

Université catholique publique, née de l'autonomisation du campus

de TSHUMBE de l'université Notre-Dame du Kasaï (U.KA), en octobre

2010.

L'U.KA est une fondation des évêques de la

province ecclésiastique de KANANGA qui comprend le Kasaï orientale

et le Kasaï occidental. Lors de la célébration de centenaire

l'évangélisation du Kasaï en 1996, les évêques

réunis ont décidé de créer une institution

d'enseignement supérieur, pour perpétuer l'oeuvre missionnaire de

formation de l'élite Kasaïne et congolaise et apporter aux taches

d'enseignement, de recherche et de service à la société

l'inspiration et la lumière de l'Evangile. L'U.KA fut conçue avec

trois campus : le campus du sud à Kananga avec le siège de

l'Université, le campus de Kabinda au centre, et le campus de Tshumbe au

Nord. Les campus de Kananga et Kabinda furent ouverts en 1997 avec les

facultés de médecine et agronomie. Celui de Tshumbe fut ouvert en

2006 avec la faculté d'économie et gestion.

Conçue comme université de proximité,

devant desservir les régions enclavées du Kasaï et notamment

le Sankuru et Kabinda constituées des populations les plus pauvres, les

fondateurs ont voulu une université catholique publique où les

salaires du personnel sont pris en charge par le trésor public et dont

la gestion et le fonctionnement sont confiés à l'Eglise du

Kasaï.

A cause de l'enclavement dû à

l'impraticabilité des voies d'accès routiers, et la distance trop

grande (1000 à 2000Km), entre le siège de Kananga et les deux

autres campus de l'U.KA, une difficulté de fonctionnement s'installa de

plus en plus et a conduit à l'autonomisation par l'Etat des trois

campus, qui conservent le même statut d'université publique

catholique, gérée par l'Eglise, le même patronyme : Notre

Dame, le même logo et devise.

8

Www.larouse.fr, dictionnaires

français, lundi 14 septembre 2020.

9 Carte de visite de l'UNITSHU, 2015.

7

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.2.1.2. Situation géographique

L'université Notre-Dame de TSHUMBE est située

dans le district du SANKURU une région d'une superficie de

104323km2 contenant 6 territoires et près de 2 millions

d'habitant. Le SANKURU est l'une de provinces prévues par la

constituions de 2005 de la R.D. Congo. Terre riche en potentialités

agricoles, forestières, touristiques et minières et

pétrolières, le Sankuru est resté dans l'oubli et

l'enclavement, pendant plusieurs décennies.

> Cité de Tshumbe

Tshumbe Sainte Marie est une cité rurale de près

de 30.000 habits. Elle est prévue comme ville voisine de la ville

Lumumba à construire. Crée comme mission catholique, Tshumbe a vu

sa population accroitre d'une manière exponentielle depuis

l'avènement de l'UNITSHU et des Instituts supérieurs ISAM et

ISTM, qui respectivement forment les techniciens en construction et couture et,

des agents médicaux (infirmiers A1, laborantins, et spécialistes

en gestion hospitalière).

> Unitshu

L'université Notre-Dame de TSHUMBE (UNITSHU) est de par

ses origines une fondation des évêques de la province

ecclésiastique de KANANGA Prise en charge par le trésor public,

elle est en particulier, le fruit d'un fécond partenariat

public/privé entre l'Etat congolais et l'église catholique au

SANKURU.

L'UNITSHU est érigée dans le quartier de trois

Rivières de Tshumbe. Le quartier universitaire tire son nom des trois

frontières naturelles du terrain de l'université qui sont les

rivières: KOKOLO, KIVE et LOTEMBO formant un rectangle ouvert vers

l'aérodrome, quatrième frontière du quartier qui a une

superficie de 25km2.

I.2.1.3. Vision et mission de l'Unitshu

+ Vision de L'UNITSHU

L'UNITSHU s'efforce d'être:

V' Université pilote au coeur de la R.D.C. et

de l'Afrique, reconnue par son excellence académique, non seulement en

D.R.C mais aussi au niveau international ;

V' Université compétitive sur le plan

national et international. Le meilleur choix des étudiants. Des

enseignants et des travailleurs en quête de l'excellence ;

V' Unie communauté académique qui, de

manière rigoureuse et critique contribue à la promotion de la

dignité humaine et de l'héritage culturel par la qualité

de la recherche, de l'enseignement et des services rendus aux

communautés locale, national et international ;

8

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

w' Une université symbole de l'espoir du peuple du

Sankuru et, le fer de lance de développement du Sankuru, par la

pertinence de ses actions et innovations.

+ Mission de L'UNITSHU

En tant que Université catholique L'UNITSHU tire son

inspiration du christ-jésus Luis même, qui est la source de la

sagesse, avec la ferme conviction qu'en luis toute chose peut être

amenée à sa perfection. Aussi, la mission de L'UNITSHU est de

:

w' Former une élite qui par son savoir et son

savoir-faire est capable de prendre en charge les problèmes de la

gestion, pour améliore le niveau culturel de la population, transforme

les mentalités pour l'amener progressivement vers le

développement de la région et du pays tout entier.

w' Préparer un environnement socio-économique

propice à l'investissement, à la création d'emploi et

l'introduction de la nouvelle technologie, afin de mettre en valeur les

immenses potentialités de la gestion.

w' Apporter aux taches d'enseignement, de recherche et de

service à la société l'inspiration et la lumière de

l'évangile.

w' Promouvoir la connaissance dans une ardente recherche de la

vérité et sa transmission désintéressée aux

jeunes et à tous ceux et toutes celles qui apprennent à raisonner

avec rigueur pour agir avec rectitude et mieux servir la société

humaine.

I.2.1.4. Composition

L'UNITSHU dispose actuellement la formation à travers six

(6) facultés et (4)

centres :

Facultés Organisée

w' Faculté d'Economie et gestion, crée à

2005

w' Faculté de médecine, crée à

2008

w' Faculté des Sciences de l'Education, crée

à 2008

w' Faculté de Droit et Science Politique, crée

à 2011

w' Faculté D'agronomie, crée à

2011

w' Faculté des Sciences informatiques, crée

à 2015

CENTRE :

w' Centre de Foi et engagement social de l'Eglise, w'

Centre de Langues

w' Centre de Recherche sur les cultures africaines w'

Centre Informatique.

9

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.2.1.5. Comité de gestion

? Le Recteur

Est l'autorité numéro un de l'institution qui

engage l'institution et agit en son nom vis-à-vis de l'extérieure

(ministère tutelle et autorité partenaire).

? Le secrétaire

Générale Académique

Il s'occupe du secteur académique de l'université

et de coordonne toute

les activités d'enseignement effectuée au niveau

des facultés. Il gère

aussi les personnels enseignent :

- Les personnes académiques (professeure)

- Les personnes scientifiques (C.T., ASS, CPP.)

Il est la deuxième personnalité de

l'institution.

? Le secrétaire général

administratif

Il s'occupe de la gestion administrative de l'université,

la gestion du personnel (Académique, scientifique et administratif) et

du patrimoine de l'université.

? L'administrateur du Budget

Est gestionnaire chargé des questions budgétaires

et financière de L'université.

10

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.2.1.6. L'organigramme du champ

d'étude

Figure I.1 : Organigramme du champ

d'étude

11

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.2.2. ANALYSE DE L'EXISTANT

Elle a pour but de recueillir les données qui vont

servir à élaborer le diagnostic en vue de la recherche et de

choix des solutions ou de la solution.

Cette analyse est nécessaire car elle permet de

répondre à la question oui ou non faut-il informatiser? Sachant

que tout problème n'est pas informatisable.

Dans le cas où la réponse est oui ; alors quelle

solution faut-il choisir? Pour cela, il faut un diagnostic du système

existant.

I.2.2.1. Analyse de moyens de traitement

C'est l'ensemble des moyens matériels, humains et des

communications utilisés pour le traitement de l'information. Elle est

subdivisée en 2 grandes catégories :

? Les moyens matériels

? Les moyens humains

? Les moyens matériels

Cette analyse consiste à recenser les différents

matériels au sien de l'entreprise ou de l'organisation pour le

traitement des informations :

|

FICHE D'ANALYSE DE MOYENS MATERIELS

POSTE : UNISTHU ANALYSTE : Nicolas DJOMO

|

|

N°

|

TYPE DE MATERIELS

|

MARQUE/MODEL

|

CAPACITE DE

STOCKAGE

|

NOMBRES

|

OBSERVATION

|

|

01

|

Ordinateur du Bureau

|

Dell

|

500GB

|

10

|

|

|

02

|

Ordinateur portable

|

HP

|

HDD500GB

|

20

|

|

|

03

|

Imprimante

|

HP

|

|

05

|

|

|

04

|

Eletroprojecteur

|

Samsung

|

|

02

|

|

|

05

|

Calculatrice

|

Cacio

|

|

10

|

|

|

06

|

Papier duplicateur

|

A4

|

|

|

|

|

07

|

Classeur

|

Plastique

|

|

20

|

|

|

08

|

Tables

|

Bois

|

|

50

|

|

|

09

|

Chaises

|

Plastique

|

|

100

|

|

|

10

|

Panneaux solaire

|

Germany

|

|

40

|

|

|

11

|

Accumulateur

|

Germany

|

|

25

|

|

|

12

|

Groupe électrogène

|

Tiger

|

|

01

|

|

12

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

|

|

13

|

Connexion internet

|

Wifi

|

|

01

|

|

|

14

|

Armoire

|

Bois

|

|

25

|

|

Tableau 1. Fiche d'analyse de moyens

matériels

? Les moyens humains

Cette analyse est nécessaire pour mieux comprendre les

qualifications du personnel sensé travailler au sein du service

concerné par l'application ou les différentes personnes

qui manipulent et transmettent les informations utiles dans

l'entreprise ou l'organisation.

|

FICHE D'ANALYSE DE MOYENS HUMAINS

POSTE : UNITSHU ANALYSTE : Nicolas DJOMO

|

|

N°

|

FONCTION

|

NOMBRES DE

PERSONNES

|

ANCIENNETE

|

NIVEAU

D'ETUDE

|

ROLE

|

|

01

|

Recteur

|

01

|

10

|

P.O

|

L'autorité numéro 1 de

l'institution qui engage

l'institution et agit en son nom

vis-à-vis de l'extérieur

(Ministère

tutelle et autorité partenaire).

|

|

02

|

Secrétaire générale académique

|

01

|

05

|

P.O

|

Il s'occupe du secteur

académique de l'université et de coordonner les

activités de

l'enseignement effectué au

niveau des facultés. Il gère

aussi les personnels

enseignants.

|

|

03

|

Secrétaire générale administratif

|

01

|

10

|

P.O

|

Il s'occupe de la gestion

administrative de l'université,

la gestion du personnel

(académique, scientifique et

administratif) et du

patrimoine de l'université

|

|

04

|

Administrateur du budget

|

04

|

10 ans 03 ans 03 ans

2 ans

|

C.T L2 L2 D6

|

Gestionnaire chargé de

question budgétaire et

financière de l'université.

|

|

05

|

Agents de

propretés

|

50

|

|

|

Ils sont chargés de mettre la propreté.

|

|

06

|

Sentinelle

|

01

|

03 ans

|

D4

|

Chargé de la sécurité de

l'université et ces biens.

|

Tableau 2. Fiche D'analyse De Moyens

Humains

13

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

I.3. CRITIQUE DE L'EXISTANT

- L'Unitshu ne dispose pas une bonne connexion Internet ;

- L'université dispose d'un réseau wifi, mais

ce dernier ne couvre pas tous les services ;

- La communication entre les agents est encore par

téléphone classique, ce qui entraine une perte de crédit

à chaque appel.

I.4. SOLUTION PROPOSEE

Vis en vis de ces critiques, nous souhaitons que l'UNITSHU

dispose une bonne connexion Internet pouvant faciliter les échanges

entre agents des services différents.

Nous suggérons en outre qu'un réseau local

filaire soit mis sur pied et être associé au Wifi existant enfin

de garantir la sécurité des échanges, mais aussi de

prendre en charge un serveur VoIP pour la communication par la voix sans

frais.

I.5. AVANTAGES DE LA SOLUTION

Cette solution offre plusieurs avantages par rapport à

la téléphonie classique :

V' Installation et maintenance simplifiées (un seul

réseau) : un seul câblage, un abonnement, et une maintenance

allégée.

V' Organisation simple : l'utilisateur se déplace avec

son terminal et le branche où il veut dans le réseau.

V' Réduction des coûts de

télécommunications : les communications sont gratuites au sein du

réseau de l'entreprise, même sur sites distants.

V' Gain de temps et d'argent : les communications

téléphoniques intégrant le multimédia (audio et

vidéoconférence).

V' Convergence fixe-mobile : plus de collaboration et de

mobilité. Grâce à l'interconnexion des

téléphones mobiles avec les téléphones fixes de

l'entreprise, même les smartphones devrait être reliés en

permanence avec PABX ;

V' Elargissement des fonctionnalités avec le

matériel périphérique IP : audioconférence IP et

vidéo-parlophone.

14

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

CHAPITRE II LA VOIX SUR IP (VoIP)

II.1. INTRODUCTION

La " VoIP " ou littéralement "

voix sur IP " en Français désigne l'ensemble des

technologies permettant de communiquer oralement via un réseau utilisant

le protocole IP. Le terme "VoIP" est en général

utilisé pour décrire des communications "Point à Point".

Pour la diffusion de son sur IP en multipoints, on parlera plutôt de

streaming (comme les radios sur Internet, par exemple).

I.2. HISTORIQUE10

La téléphonie sur IP (Voice Over IP) a fait

partie des «fantasmes» des premiers internautes. En effet, ce

protocole n'était pas fait pour traiter la voix. Dès le

début cependant, des logiciels ont été

développés permettant de véhiculer la voix. Les

expériences des années 90 n'étaient pas vraiment

convaincantes mais les progrès furent rapides : les communications entre

internautes pourront être réalisées. Puis, les grands

opérateurs de téléphonie se mirent à utiliser l'IP

pour les communications sur leurs réseaux "voix" sans même que les

clients ne s'en aperçoivent.

Aujourd'hui, la technologie est parfaitement

maîtrisée et les progrès sont tels que l'on peut

réellement parler de ToIP (Telephony over IP). En effet, non seulement

la voix est transportée, mais tous les services classiques de

téléphonie peuvent être proposés aux Clients, qu'ils

soient particuliers, PME, grandes entreprises, opérateurs, ...

Le meilleur exemple de téléphonie IP est Skype.

Skype est un logiciel gratuit téléchargeable qui ouvre les portes

d'un service gratuit de télécommunications. Avec un simple casque

et un micro reliés à l'ordinateur et une connexion sur

l'Internet, Skype permet d'établir une communication

téléphonique vers le monde entier.

II.3. DEFINITION11

La voix sur IP (VoIP) regroupe l'ensemble des techniques

permettant de faire transiter de la voix sur un réseau informatique. La

voix sur IP comprend ainsi les communications de PC à PC. Pour ce type

de communication, chaque utilisateur doit disposer d'un logiciel

approprié. Si la connexion passe par le réseau Internet, on parle

alors de VoIP, la téléphonie par Internet.

10 R. Nandrianina Gwenael, Mémoire de fin d'étude

«déploiement d'un système VoIP sécurisé par

isolation du serveur »,

Université d'ANTANANARIVO, 2013-2014, p2.

11 M. Karime, Op cit P8

15

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

II.4. ARCHITECTURE12

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Les trois principaux protocoles sont H.323, SIP et MGCP/MEGACO. Il

existe donc plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.

Certaines placent l'intelligence dans le réseau alors

que d'autres préfèrent une approche égale à

égale avec l'intelligence répartie à la

périphérie. Chacune ayant ses avantages et ses

inconvénients.

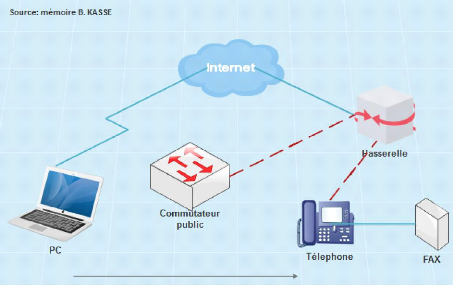

La figure II.1 décrit l'Architecture

générale de la Voix sur IP, elle comprend toujours des terminaux,

un serveur de communication et une passerelle vers les autres réseaux.

Chaque norme a ensuite ses propres caractéristiques pour garantir une

plus ou moins grande qualité de service. L'intelligence du réseau

est aussi déportée soit sur les terminaux, soit sur les

passerelles/ contrôleur de commutation, appelées

Gatekeeper. On retrouve les éléments communs

suivants

:

? Le routeur : permet d'aiguiller les

données et le routage des paquets entre deux réseaux. Certains

routeurs permettent de simuler un Gatekeeper grâce à l'ajout de

cartes spécialisées supportant les protocoles VoIP.

? La passerelle : permet d'interfacer le

réseau commuté et le réseau IP.

? Le PABX : est le commutateur du

réseau téléphonique classique. Il permet de faire le lien

entre la passerelle ou le routeur, et le réseau

téléphonique commuté (RTC). Toutefois, si tout le

réseau devient IP, ce matériel devient obsolète.

? Les Terminaux : sont

généralement de type logiciel (software phone) ou matériel

(hardphone), le softphone est installé dans le PC de l'utilisateur.

L'interface audio peut être un microphone et des haut-parleurs

branchés sur la carte son, même si un casque est

recommandé. Pour une meilleure clarté, un téléphone

USB ou Bluetooth peut être utilisé.

Le hardphone est un téléphone IP qui utilise la

technologie de la Voix sur IP pour permettre des appels

téléphoniques sur un réseau IP tel que l'Internet. Les

appels peuvent parcourir par le réseau internet comme par un

réseau privé.

Un terminal utilise des protocoles comme le SIP (Session

Initiation Protocol) ou l'un des protocoles propriétaire tel que celui

utilisée par Skype.

12 R. Bouzaida, op cit. P10 et suiv.

16

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Figure II.1 Architecture générale de la Voix sur IP

II.5. PRINCIPE DE TRANSFORMATION DE VOIX EN IP13

La bande voix (qui est un signal électrique analogique)

est d'abord échantillonnée numériquement par un

convertisseur puis compressée selon une certaine norme de compression

variable selon les codecs utilisés, puis ensuite on peut

éventuellement supprimer les pauses de silences observées lors

d'une conversation, pour être ensuite habillée

RTP, UDP et enfin en IP. Une

fois que la voix est transformée en paquets IP, ces

paquets IP identifiés et numérotés

peuvent transiter sur n'importe quel réseau IP (ADSL,

Ethernet, Satellite, routeurs, switchs, PC, Wifi...etc.,)

Figure II.2. Principe de transformation de la Voix en IP

13 M. Karima Op cit p10.

17

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

II.6. ETAT DE L'ART SUR LA VoIP14

II.6.1. Modes d'accès

Une communication dans un système VoIP est établie

selon trois modes. ? Communication PC à PC

Il consiste à équiper sur chaque PC, d'un

microphone, d'un hautparleur, d'une carte son (full duplex) et d'un logiciel de

téléphonie (stimulateur téléphonique) sur IP qui

tient lieu de téléphonie.

Cette configuration est fréquemment couplée

à des fonctionnalités de visioconférence à partir

d'une Webcam connectée à l'ordinateur. Ce type de configuration

peut être développé en entreprise ou organisation, et se

limitera à des usages restreints tels que la communication entre

services techniques.

Figure II.3. Communication PC à PC

? Communication PC à Phone

Ici l'un des correspondants est sur un PC et l'autre utilise

un téléphone classique. Dans cette configuration, il faut passer

via son fournisseur d'accès à Internet qui doit mettre en oeuvre

une "passerelle" (Gateway) avec le réseau téléphonique.

C'est cette passerelle qui se chargera de l'appel du

correspondant et de l'ensemble de la "signalisation" relative à la

communication téléphonique, du côté du correspondant

demandé.

14 B. KASSE : «étude et mise en place d'un

système de communication VoIP : appliqué à un PABX open

source », Mémoire de fin d'étude Master II Professionnel,

Université CHEIK ANTA DIOP DE DAKAR, 2005-2006, p20.

18

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Figure II.4. Communication PC à phone

? Communication phone à phone

Ici les correspondants utilisent des téléphones

analogiques. Pour faire dialoguer deux postes téléphoniques

ordinaires via un réseau IP, des passerelles sont mises en place

permettant ainsi d'accéder directement au réseau IP.

Figure II.5. Communication phone à phone.

19

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

II.7. ETUDE DES PROTOCOLES

II.7.1. Le protocole H.32315

Le standard H.323 a été conçu par

l'ITU-T. Il spécifie les composants, protocoles et procédures

permettant la mise en place d'un service multimédia sur un réseau

à transmission par paquets (LAN, WAN...). H.323 fait partie d'une

série de recommandations qui, toutes décrivent des transmissions

multimédia mais sur des réseaux différents H.323 transmet

des informations multimédia sur des réseaux à paquets

commutés sans garantie de la bande passante. Ce standard est valable

pour la VoIP car il permet de transmettre uniquement la voix et des

données.

Il est constitué par un ensemble de protocoles

permettant des communications entre plusieurs équipements basés

sur le modèle H.323. C'est une famille de protocoles qui sont

utilisés pour l'établissement ou la clôture d'un appel,

l'enregistrement des postes, l'authentification des utilisateurs, ainsi que

bien d'autres services. Ceux-ci sont transportés sur un réseau IP

à travers des protocoles TCP ou UDP.

Figure II.6. Architecture du Protocole H323 II.7.1.1. Les

équipements du protocole H.323

1. Le terminal

Le terminal H.323 est soit un téléphone, soit un

ordinateur muni d'une carte son et d'un micro, soit d'un appareil tournant sur

le modèle H.323 et exécutant des applications audio.

Eventuellement le terminal peut être doté d'un système de

transmission d'images et de données mais ce n'est pas obligatoire. Cet

appareil

15 B. KASSE, Op Cit. p.55 et suiv.

20

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

joue un rôle clef dans la VoIP car, c'est à

partir de lui que sont émises et reçues les conversations

d'utilisateurs. Ainsi donc, le rôle premier du standard H.323 est de

permettre les échanges entre les terminaux.

Le fonctionnement du terminal multimédia réside

en ce qu'il peut envoyer et recevoir des messages multimédias. Il est

ainsi doté d'une couche protocolaire d'application audio et

vidéo. Cette couche représente l'interface de l'application vue

par l'utilisateur sur le terminal. Elle repose sur un ensemble de codecs audio

et vidéo qui sont des standards de compression/décompression et

d'encodage/décodage audio/vidéo.

Un terminal doit obligatoirement avoir un codec

audio/vidéo codant à 64Kbps. Le transport des informations

multimédia issues du terminal est assuré par

l'intermédiaire du protocole RTP (Real time Transport Protocol) et

ensuite par la couche transport et l'interface réseau.

2. Le Gateway

Le Gateway ou passerelle est l'appareil qui permet

d'interconnecter deux réseaux dissemblables. Il s'agit d'un noeud sur le

LAN. Il traduit et transmet au réseau H.323 vers un réseau non

H.323. Par exemple, il peut être connecté à un

réseau du type PSTN (public Switched Telephony Network). Cette

traduction s'accomplit par les conversations de protocoles et de medias entre

les deux réseaux nécessaires. Un Gateway n'est pas

nécessaire s'il s'agit de connecter uniquement des terminaux H.323. La

structure du Gateway se compose de deux parties. La première est

attachée au réseau de paquets et la seconde au réseau

public de commutation (téléphonique).

3. Gatekeeper

Le Gatekeeper est considérée comme le cerveau du

réseau H.323. Il s'agit d'un point de focalisation pour tous les appels

du réseau H.323. Bien qu'il ne soit pas nécessaire, le Gatekeeper

est un objet commode du réseau H.323. C'est celui qui se charge

d'autoriser les appels, d'authentifier les utilisateurs, d'établir une

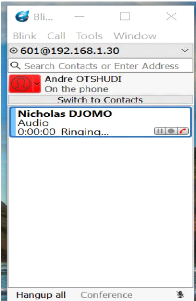

comptabilité, de contrôler la bande passante, il peut

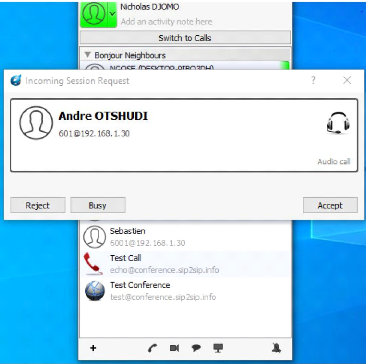

également fournir des services de routage. Un Gatekeeper administre un

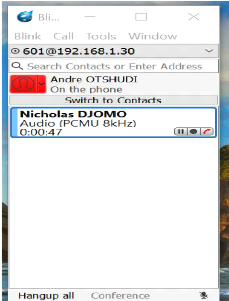

ensemble de réseaux de terminaux.

Le Gatekeeper doit obligatoirement s'occuper d'effectuer des

conversions d'adresse : les appels originaires d'un réseau H.323 peuvent

utiliser un allias pour adresser un autre terminal et de même des appels

originaires d'un réseau différent du H.323 et reçus par le

Gateway peuvent utiliser une adresse de type téléphone pour

adresser un terminal. En plus des conversions, une caractéristique

importante du Gatekeeper réside dans ce qu'il gère la

fonctionnalité RAS envoyant des messages de confirmation de

requête aux clients qui le contactent.

21

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

4. Le MCU (multipoint control unit)

Le MCU fournit un support pour une conférence entre

trois ou plusieurs terminaux. Chacun des terminaux désirant participer

à la conversation doit s'enregistrer auprès du MCU. C'est le MCU

qui négocie, entre les terminaux, les codecs à utiliser durant la

conférence. Il se charge également de signaler à chacun

des terminaux s'il s'agit d'une audio conférence ou d'une vidéo

conférence.

II.7.1.2. Les avantages et les inconvénients du

protocole H.323

1. Les avantages

Les réseaux IP sont à commutation de paquets,

les flux de données transitent en commun sur une même liaison. Les

débits des réseaux IP doivent donc être adaptés en

fonction du trafic afin d'éviter tout risque de coupure du son (et de la

vidéo).

Tous les sites n'ont pas le même débit. Plus le

débit sera élevé et plus le risque de coupure sera faible.

Par ailleurs, tant que la qualité de service n'existera pas dans les

réseaux IP, la fiabilité des visioconférences sur les

lignes à faible débit sera basse.

Voici les principaux bénéfices qu'apporte la

norme H.323 sont les suivants: - Codecs standards :

H.323 établit des standards pour la compression et la

décompression des flux audio et vidéo. Ceci assure que des

équipements provenant de fabricants différents ont une base

commune de dialogue ;

- Interopérabilité :

Les utilisateurs veulent pouvoir dialoguer sans avoir à se soucier de la

compatibilité du terminal destinataire. En plus d'assurer que le

destinataire est en mesure de décompresser l'information, H.323

établit des méthodes communes d'établissement et de

contrôle d'appel ;

- Indépendance vis à vis du

réseau : H.323 est conçu pour fonctionner sur tout

type d'architecture réseau. Comme les technologies évoluent et

les techniques de gestion de la bande passante s'améliorent, les

solutions basées sur H.323 seront capables de bénéficier

de ces améliorations futures ;

- Indépendance vis à vis des

plates-formes et des applications : H.323 n'est lié

à aucun équipement ou système d'exploitation ;

- Support multipoint : H.323

supporte des conférences entre trois terminaux ou plus sans

nécessiter la présence d'une unité de contrôle

spécialisée ;

- Gestion de la bande passante : Le

trafic audio et vidéo est un grand consommateur de ressources

réseau. Afin d'éviter que ces flux ne congestionnent le

réseau, H.323 permet une gestion de la bande passante à

disposition. En particulier, le gestionnaire du réseau peut limiter le

nombre simultané de connexions H.323 sur son réseau ou limiter la

largeur de bande à disposition de

22

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

chaque connexion. De telles limites permettent de garantir que

le trafic important ne soit pas interrompu.

Indispensable pour permettre un minimum

d'interopérabilité entre équipements de fournisseurs

différents, ce standard présente toutefois les

inconvénients suivants.

2. Les inconvénients

Protocole complexe, créé initialement pour les

conférences multimédia et qui incorpore des mécanismes

superflus dans un contexte purement téléphonique. Ceci a

notamment des incidences au niveau des terminaux H.323

(téléphones IP, par exemple) qui nécessitent de ce fait

une capacité mémoire et de traitement non sans incidence au

niveau de leur coût.

Il comprend de nombreuses options susceptibles d'être

implémentées de façon différentes par les

constructeurs et donc de poser des problèmes

d'interopérabilité ou de plus petit dénominateur commun

(dans le choix du codec, par exemple) ; D'autre part, comme le seul codec

obligatoire est le codec G.711 (64 Kbps) et que le support des autres codecs

plus efficaces est optionnel, l'interopérabilité entre produits

provenant de constructeurs différents ne signifie pas qu'ils feront un

usage optimal de la bande passante. En effet, dans le cas où les codecs

à bas débits sont différents, le transport de la voix se

fera à 64 Kbps, ce qui, en termes de bande passante, ne présente

guère d'avantages par rapport à un système

téléphonique classique. Le protocole H.323 est une des normes

envisageables pour la voix sur IP à cause de son développement

inspiré de la téléphonie. Cependant, elle est pour

l'instant employée par des programmes propriétaires (Microsoft,

etc.). La documentation est difficile d'accès car l'ITU fait payer les

droits d'accès aux derniers développements de cette technologie,

en dehors des efforts faits par le projet Open H.323 pour rendre cette

technologie accessible à tous. Ainsi son adaptation au réseau IP

est assez lourde. C'est pourquoi au fil des recherches sont nées le

SIP.

II.7.2. Protocole SIP16

Le protocole SIP (Session Initiation Protocol) a

été initié par le groupe MMUSIC (Multiparty Multimedia

Session Control) et est désormais repris et maintenu par le groupe SIP

de l'IETF. SIP est un protocole de signalisation appartenant à la couche

application du modèle OSI. Son rôle est d'ouvrir, modifier et

libérer les sessions.

L'ouverture de ces sessions permet de réaliser de

l'audio ou vidéoconférence, de l'enseignement à distance,

de la voix (téléphonie) et de la diffusion multimédia sur

IP essentiellement. De même SIP participe à toutes les

étapes de la communication entre deux utilisateurs.

16 F. Zoartsiharana, Mémoire de fin d'étude

: « sécurisation et optimisation de la VoIP via Astérisk et

X-lite », université d'ANTANANARIVO, 2012-2013 p4 et

suiv.

23

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Source : Mémoire F. Zoartsiharana

Figure II.7. Architecture SIP

A chacune des couches de l'architecture SIP sont

associés des protocoles tels que :

? RSVP (Resource Réservation

Protocol) : protocole utilisé pour réserver les ressources

réseaux sur IP.

? RTP (Real Time Transport Protocol)

: protocole de transport des données en temps réel

? RTCP (Real Time Control Protocol)

: protocole qui assure le contrôle de flux des données

multimédia

? SAP (Session Annoucement Protocol)

: protocole pour annoncer si les sessions multimédia ouvertes sont en

multicast

? SDP (Session Description Protocol)

: protocole de description des sessions multimédia.

II.7.2.1. Les équipements du protocole

SIP

Ainsi quatre entités contribuent au fonctionnement de SIP

:

1. Le serveur d'agent d'utilisateur :

L'utilisateur d'agent est composé de deux parties : Le client

(UAC : User Agent Client) et le Server (UAS : User Agent Server). Le client

envoie les requêtes SIP lorsqu'il initialise un appel, l'UAS est une

application qui contacte l'utilisateur si un appel lui est destiné.

24

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

Figure II.8. UAC et UAS

2. Le serveur de redirection

Un utilisateur peut envoyer une requête d'invitation

à une autre personne par l'intermédiaire d'un serveur de

redirection. Ce serveur se chargera de retrouver cette personne et de renvoyer

les informations nécessaires au client appelant, pour qu'il puisse

établir une connexion directe avec l'interlocuteur

désiré.

3. Le serveur proxy

Un utilisateur peut envoyer une requête d'invitation

à une autre personne par l'intermédiaire d'un serveur proxy. Le

Proxy tentera également de localiser le destinataire de la

communication. Mais à la différence du serveur de redirection, il

tentera d'établir une connexion entre les intéressés. Le

serveur Proxy agit comme serveur et client à la fois,

c'est-à-dire qu'il peut envoyer et recevoir des requêtes.

4. Le serveur d'enregistrement

Le Serveur d'enregistrement est un Serveur qui accepte les

requêtes d'enregistrement (RegisterRequest). Il peut également

implémenter d'autres fonctionnalités SIP comme servir de serveur

de proxy. Un Serveur d'enregistrement permet de garder des traces de

localisations des utilisateurs. Cette fonctionnalité provient du fait

que si un utilisateur se connecte à l'Internet par le biais d'un

Internet service provider (ISP), on lui associe une adresse IP dynamique.

Cette même remarque est valable pour les personnes

connectées au réseau LAN par un serveur DHCP, il est donc

nécessaire que ces utilisateurs puissent être joignables

indépendamment de leur adresse IP.

Une table d'association des adresses IP et SIP est maintenue

et mise à jour sur ce Serveur.

Avec SIP, les utilisateurs qui ouvrent une session peuvent

communiquer en mode point à point, en mode diffusif ou dans un mode qui

combine les deux.

- Point à point : Communication entre 2 machines, on

parle d'unicast.

25

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

- Diffusif : Plusieurs utilisateurs en multicast, via une

unité de contrôle M.C.U (Multipoint Control Unit).

II.7.2.2. Les avantages et inconvénients du

protocole SIP

1. Les avantages

L'implémentation de la VoIP avec le protocole de

signalisation SIP

(Session Initiation Protocol) fournit un service efficace,

rapide et simple d'utilisation.

SIP est un protocole rapide et léger. La

séparation entre ses champs d'en-tête et son corps du message

facilite le traitement des messages et diminue leur temps de transition dans le

réseau.

Les utilisateurs s'adressent à ces serveurs Proxy pour

s'enregistrer ou demander l'établissement de communications. Toute la

puissance et la simplicité du système viennent de là. On

peut s'enregistrer sur le Proxy de son choix indépendamment de sa

situation géographique. L'utilisateur n'est plus "attaché"

à son autocommutateur. Une entreprise avec plusieurs centaines

d'implantations physiques différentes n'a besoin que d'un serveur Proxy

quelque part sur l'Internet pour établir son réseau de

téléphonique "gratuit" sur l'Internet un peu à la

manière de l'émail.

SIP est un protocole indépendant de la couche

transport. Il peut aussi bien s'utiliser avec TCP que l'UDP.

2. Les inconvénients

L'une des conséquences de cette convergence est que le

trafic de voix et ses systèmes associés sont devenus aussi

vulnérables aux menaces de sécurité que n'importe quelle

autre donnée véhiculée par le réseau.

En effet SIP est un protocole d'échange de messages

basé sur http, C'est pourquoi SIP est très vulnérable face

à des attaques de types Dos (dénis de service),

détournement d'appel, trafic de taxation, etc. De plus, le protocole de

transport audio associé RTP (Real Time Protocol) est lui aussi

très peu sécurisé face à de l'écoute

indiscrète ou des Dos.

Le SIP est une norme pour la communication de

multimédia, il devient de plus en plus utilisé pour la mise en

place de la téléphonie sur IP ; la compréhension de ce

protocole aidera le professionnel à l'épreuve de la

sécurité sur le réseau. Ce protocole est un concurrent

direct à H.323.

II.7.3. Les protocoles de

transports17

Entre les deux grandes familles de protocoles de transport qui

sont TCP et UDP, le protocole UDP s'impose pour le transfert des flux

multimédia pour des raisons d'efficacité en temps réel.

Pour apporter un peu plus de fiabilité dans le transport des flux voix,

deux protocoles complémentaires ont été adjoints à

UDP,

17 R. sandy Mialisioa, Mémoire de fin d'étude :

« Etude d'une implantation et gestion de la VoIP par (SISCO UNIFIED

CALLMANAGER) », Université d'ANTANANARIVO, 2012-2013, p41 et

suiv.

26

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

le premier, RTP a essentiellement pour objet de fournir les

informations nécessaires à la correction de gigue. Le second,

intégré dans RTP, RTCP fournit périodiquement des

informations sur la qualité du réseau. RTP et RTCP sont

définis, depuis juillet 2003, par la RFC 3550 rendant obsolète la

version précédente RFC 1889.

II.7.3.1. Le protocole RTP

RTP est un protocole qui a été

développé par l'IETF (Internet Engineering Task Force)

afin de faciliter le transport temps réel de bout en bout des flots de

données audio et vidéo sur les réseaux IP. L'utilisation

de RTP se fait généralement au-dessus d'UDP ce qui permet

d'atteindre plus facilement le temps réel. Qui dit application temps

réel, dit présence d'une certaine qualité de service (QoS)

que RTP ne garantit pas. De plus RTP est un protocole qui se trouve dans un

environnement multipoint, donc on peut dire que RTP possède à sa

charge, la gestion du temps réel, mais aussi l'administration de la

session multipoint.

II.7.3.1.1. Les fonctions de RTP

Le protocole RTP, standardisé en 1996, a pour but

d'organiser les paquets à l'entrée du réseau et de les

contrôler à la sortie. Ceci de façon à reformer les

flux avec ses caractéristiques de départ.

RTP est un protocole adapté aux applications

présentant des propriétés temps réel. Il permet

ainsi de :

- Reconstituer la base de temps des flux (horodatage des

paquets : possibilité de resynchronisation des flux par le

récepteur).

- Mettre en place un séquencèrent des paquets

par une numérotation et ce afin de permettre ainsi la détection

des paquets perdus. Ceci est un point primordial dans la reconstitution des

données.

- Identifier le contenu des données pour leurs associer

un transport sécurisé. - Transporter les applications voix dans

des trames (avec des dimensions qui sont dépendantes des codecs qui

effectuent la numérisation). Ces trames sont incluses dans des paquets

afin d'être transportées et doivent de ce fait être

récupérées facilement au moment de la phase de

dépaquetage afin que l'application soit décodée

correctement.

En revanche, ce n'est pas la solution qui permettrait

d'obtenir des transmissions temps réel sur IP. En effet, il ne procure

pas de :

* Réservation de ressources sur le réseau (pas

d'action sur le réseau);

* Fiabilité des échanges (pas de retransmission

automatique, pas de régulation automatique du débit);

* Garantie dans le délai de livraison et dans la

continuité du flux temps réel. De plus l'encapsulation RTP n'est

perçue que par les machines périphériques. Donc, les

routeurs intermédiaires ne peuvent pas différencier les paquets

RTP des autres.

27

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

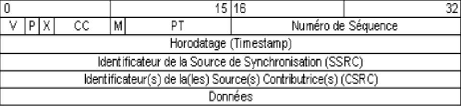

II.7.3.1.2 En-tête RTP

L'en-tête d'un paquet RTP est obligatoirement

constitué de 16 octets. Cet en-tête précède le

« payload » qui représente les données utiles.

Tableau 3. En-tête RTP

· V (Version) :

Ce champ, codé sur 2 bits, permet d'indiquer la version de RTP.

Actuellement, V=2.

· P (Padding) :

Ce bit indique, s'il est à 1, que les données

possèdent des octets de bourrage. Le nombre d'octets de bourrage est

précisé dans la charge utile.

· X (Extension) :

Ce bit spécifie, s'il est à 1, que l'en-tête est

suivi d'un entête supplémentaire.

· CC (CSRC Count) :

Ce champ, codé sur 4 bits, représente le nombre de CSRC

qui suit l'en tête.

· M (Marker) :

Le bit M (Marker) définit un profil RTP, par exemple, si la

récupération des silences est activée, dans chaque premier

paquet d'un échange ce bit est à 1.

· PT (Payload Type) :

Basé sur 7 bits, ce champ identifie le type du payload (audio,

vidéo, image, texte, html, etc.) et le format de codage.

· Numéro de séquence : Ce

champ, d'une taille de 2 octets, représente le numéro d'ordre

l'horloge système ou l'horloge d'émission des paquets. Sa valeur

initiale est aléatoire et il s'incrémente de 1 à chaque

paquet envoyé, il peut servir à détecter des paquets

perdus.

· Timestamp : Ce champ horodatage, de 4

octets, représente l'horloge retour d'informations

d'échantillonnage de l'émetteur. Elle doit être monotone et

linéaire pour assurer la synchronisation des flux. Cette information

permet la récupération de la gigue, sa valeur initiale est

aléatoire.

· SSRC (Synchronisation Source

Report Count) : Basé sur 4 octets, ce champ identifie de

manière unique la source de synchronisation, sa valeur est choisie de

manière aléatoire par l'application.

· CSRC (Contributing Source Report

Count) : Ce champ, sur 4 octets, identifie les sources de contribution. Ce

champ est utilisé quand plusieurs sources fournissent des informations

et que le paquet contient des informations reconstituées à partir

de ces différentes sources.

28

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

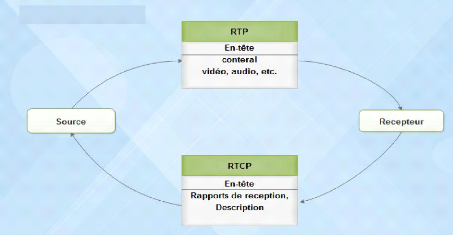

? Bien qu'autonome, RTP peut être complété

par RTCP. Ce dernier apporte un retour sur la transmission et sur les

éléments destinataires.

Source : Mémoire R. Sandy

Figure II.9. Relation entre RTP et RTCP II.7.3.2. Le

protocole RTCP

II.7.3.2.1 Fonction de RTCP

Le protocole RTCP est fondé sur la transmission

périodique de paquets de contrôle à tous les participants

d'une session. Le protocole RTP utilise le protocole RTCP qui transporte les

informations supplémentaires suivantes pour la gestion de la session:

- Les récepteurs utilisent RTCP pour renvoyer vers les

émetteurs un rapport sur la QoS. Ces rapports comprennent le nombre de

paquets perdus, la gigue et le délai aller-retour. Ces informations

permettent à la source de s'adapter et de modifier le niveau de

compression pour maintenir une QoS.

- Une synchronisation supplémentaire entre les

médias : Les applications multimédias sont souvent

transportées par des flots distincts.

- L'identification : En effet, les paquets RTCP contiennent

des informations d'adresses, comme l'adresse d'un message électronique,

un numéro de

téléphone ou le nom d'un participant à une

conférence téléphonique.

- Le contrôle de la session : Parce que RTCP permet aux

participants d'indiquer leur départ d'une conférence

téléphonique (paquet Bye de RTCP) ou simplement de fournir une

indication sur leur comportement. Le protocole RTCP demande aux participants de

la session d'envoyer

29

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

périodiquement les informations citées ci-dessus.

On peut dire que les paquets RTP ne transportent que les données des

utilisateurs. Tandis que les paquets RTCP ne transportent en temps réel,

que de la supervision. On peut détailler les paquets de supervision en 5

types :

? 200 : SENDER REPORT: Ce rapport regroupe des statistiques

concernant la transmission (pourcentage de perte, nombre cumulé de

paquets perdus, variation de délai (gigue), ...Ces rapports sont issus

d'émetteurs actifs d'une session.

? 201 : RECEIVER REPORT: Ensemble de statistiques portant sur

la communication entre les participants. Ces rapports sont issus des

récepteurs d'une session.

? 202 : DESCRIPTION SOURCE: Carte de visite de la source

(nom, e-mail, localisation).

? 203 : BYE: Message de fin de participation à une

session.

? 204 : APPLICATION SPECIFIC: Fonctions spécifiques

à une application. Ces différents paquets de supervision

fournissent aux noeuds du réseau les instructions nécessaires

à meilleur contrôle des applications temps réel.

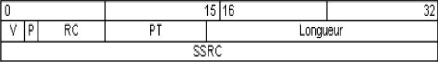

II.7.3.2.2. En-tête RTCP

Voici l'en-tête commun à tous les paquets RTCP.

Tableau 4. En-tête RTCP

· V : Ce champ, codé sur 2 bits,

permet d'indiquer la version de RTP, qui est la même que dans les paquets

RTCP. Actuellement, V=2

· P : Ce bit indique, s'il est à

1, que les données possèdent une partie de bourrage.

· RC : Ce champ, basé sur 5

bits, indique le nombre de blocs de rapport de réception contenus en ce

paquet. Une valeur de zéro est valide.

· PT : Ce champ, codé sur 1

octet, est fixé à 200 pour identifier ce datagramme RTCP comme

SR.

· Longueur : Ce champ de 2 octets,

représente la longueur de ce paquet RTCP incluant l'en et le

bourrage.

· SSRC : Basé sur 4 octets, ce

champ, représente l'identification de la source pour le paquet SR.

30

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

II.8. ETUDE COMPARATIVE ENTRE H.323 ET SIP

Les deux protocoles H.323 et SIP représentent les

standards définis jusqu'à présent pour la signalisation

à propos de la téléphonie sur Internet. Ils

présentent tous les deux des approches différentes pour

résoudre un même problème.

H.323 est basé sur une approche traditionnelle du

réseau à commutation de circuits. Quant à SIP, il est plus

léger car basé sur une approche similaire au protocole http. Tous

les deux utilisent le protocole RTP comme protocole de transfert des

données multimédia. Au départ H.323 fut conçu pour

la téléphonie sur les réseaux sans QoS, mais on l'adopta

pour qu'il prenne en considération l'évolution complexe de la

téléphonie sur internet. La complexité de H.323 provient

encore du fait de la nécessité de faire appel à plusieurs

protocoles simultanément pour établir un service, par contre SIP

n'a pas ce problème. SIP ne requiert pas de comptabilité

descendante, SIP est un protocole horizontal au contraire de H.323

Les nouvelles versions de H.323 doivent tenir compte des

anciennes versions pour continuer à fonctionner. Ceci entraîne

pour H.323 de traîner un peu plus de codes pour chaque version. H.323 ne

reconnaît que les Codecs standardisés pour la transmission des

données multimédias proprement dit alors que SIP, au contraire,

peut très bien en reconnaître d'autres. Ainsi, on peut dire que

SIP est plus évolutif que H.323.

|

SIP

|

H.323

|

Nombre d'échanges pour établir la connexion

|

1,5 aller-retour

|

6 à 7 allers-retours

|

Maintenance du code Protocolaire

|

Simple par sa nature textuelle à l'exemple de http

|

Complexe et nécessitant un compilateur

|

Fonction de télé services

|

Oui, par défaut

|

H.323 v2 + H.450

|

Fonction de conférence

|

Distribuée

|

Centralisée par l'unité MC

|

Signalisation multicast

|

Oui, par défaut

|

Non

|

Détection d'un appel en Boucle

|

Oui

|

Inexistant sur la version1. Un appel routé sur l'appelant

provoque une infinité de requêtes

|

Evolution du protocole

|

Protocole ouvert à de nouvelles fonctions

|

Ajout d'extensions

propriétaires sans concertation entre vendeurs.

|

|

Tableau 5. Comparaison entre SIP et H.323

II.9. LES CODECS

Codec est une abréviation

pour Codeur/Décodeur. Un codec est basé sur un algorithme qui

permet la compression des données qu'on lui donne. Il s'agit d'un

procédé permettant de compresser et de décompresser un

signal, de l'audio ou de la vidéo, le plus souvent en temps réel,

permet une réduction de la taille du fichier

18 E. Noureddine, mémoire de fin

d'étude « Etude et mise en place d'une solution VoIP

sécurisée », Université Mouloud mammeri de

Tizi-ouzou, 2013-2014, p20.

31

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

original. Le codec numérise et compresse la voix de

l'émetteur, ainsi les données numériques sont

encapsulées dans des paquets IP et acheminées vers le

destinataire. A l'arrivés au destinataire, ce dernier grâce au

même codec décompresse et restitue le son. On distingue des codecs

à pertes et codecs sans pertes. Un codec à pertes distingue les

parties moins importantes des informations et les supprime pour gagner en

taille.

II.10. QUALITE DE LA VOIX18

Dans la téléphonie sur IP, les différents

codecs retransmettent plus ou moins bien le signal original Pour mesurer la

qualité de la voix restituée, on parle de score MOS

(Mean Opinion Score). C'est une note comprise entre 1

et 5 et attribuée par des auditeurs jugeant de la qualité de ce

qu'ils entendent. Pour la VoIP, plusieurs codecs peuvent servir. Voici leurs

détails :

G.711 : Ce codec est le premier à

avoir été utilisé dans la VoIP. Même si il existe

maintenant des codecs nettement plus intéressants, celui-ci continue

d'être implémenté dans les équipements à des

fins de compatibilité entre marques d'équipements

différentes.

G.722 : A la différence du G.711, ce

codec transforme le spectre jusqu'à 7kHz ce qui restitue encore mieux la

voix. Les débits que ce codec fournit sont 48,56 ou 64kbit/s. Une des

particularités est de pouvoir immédiatement changer de

débit. Ceci est fortement appréciable lorsque la qualité

du support de transmission se dégrade.

G.722.1 : Dérivé du codec

précédent, celui-ci propose des débits encore plus faibles

(32 ou 24kbit/s).

Il existe même des versions propriétaires de ce

codec fournissant un débit de 16kbit/s.

G.723.1 : C'est le codec par défaut

lors des communications à faible débit. Deux modes sont

disponibles. Le premier propose un débit de 6,4kbit/s et le

deuxième un débit de 5,3kbit/s.

? Compression du silence

Une des méthodes utilisées par les

codecs pour réduire la quantité de

données à transmettre et de détecter les silences. Dans

une conversation téléphonique, chaque locuteur ne parle que 1/3

du temps en moyenne. Ce qui fait que 1/3 du temps d'une conversation est

constitué de silence facilement reproductible et donc non codé

par le codec. Ce mécanisme s'appelle VAD (Voice Activity

Détection - DAV : Détection d'activité de la

voix).

? Génération de bruits de

confort

Pendant une conversation où les silences sont

effacés, l'absence de bruit chez le récepteur peut vite se

révéler inconfortable. Dans cette optique, les codecs

32

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

disposent d'un générateur de bruits de confort

visant à simuler des bruits de fond pour améliorer le confort des

utilisateurs.

? Robustesse sur la perte de paquets

Si les conditions de circulations sur le réseau se

dégradent, certains paquets contenant de l'information peuvent se perdre

ou arriver trop tard. Ce problème est en partie compensé par

l'utilisation des buffers, mais la gigue peut être telle que le codec

soit obligé de retransmettre au récepteur un paquet, alors qu'il

n'est pas arrivé. Il existe plusieurs méthodes pour palier

à problème: Il est possible par exemple de simplement

répéter le contenu du dernier paquet pour combler le vide. On

peut aussi répartir l'information sur plusieurs paquets de façon

à introduire une redondance des données. En cas de pertes de

paquets, le codec dispose ainsi d'une copie du paquet à

retransmettre.

II.11. ASTERISK

II.11.1. Présentation

Le nom Asterisk fait référence

au symbole "*" qui signifie "wildcard" en

ligne de commande Lunix et DOS. Ce choix a

été fait car Asterisk est conçu dans le

but d'offrir une très grande souplesse dans des réseaux de voix.

Astérisk est un autocommutateur

téléphonique privée (PABX) open source

pour les systèmes d'exploitation LUNIX, il est publié sous

licence GPL.

II.11.2. Historique19

Asterisk est né en 1999, créé par un

étudiant de l'université d'Auburn (États-Unis -Alabama).

À la recherche d'un commutateur téléphonique privé

pour créer un centre de support technique sur Linux, il est

dissuadé par les tarifs trop élevés des solutions

existantes, et décide de se créer son propre routeur d'appels

sous Linux.

Le PBX open source Asterisk a vu le jour quand Mark Spencer, a

voulu acquérir un PBX traditionnel pour sa société. Le

créateur d'Asterisk, trouvant que le prix d'acquisition d'un PBX

traditionnel était démesuré, initia un projet open source.

Il a donc commencé à développer Asterisk.

Les programmeurs Open Source du monde entier ont

contribué à l'écriture du source, aux

expérimentations, et aux patches correctifs des bugs en provenance de la

communauté ont apporté une aide précieuse au

développement de ce logiciel.

II.11.3. Rôle20

Asterisk est un IP-PBX qui

transforme un ordinateur en "central téléphonique" ou

"PABX"(Private Automatic Branch

eXchange), qui est un autocommutateur

téléphonique privé » Ce PBX est un

commutateur qui relie

19

http://asterisk.open-source.fr,

10 septembre 2020

20 M. Karime op cit. P23.

33

Intégration d'un serveur VoIP dans un

Réseau d'entreprise Nicolas DJOMO

dans une entreprise les appels d'un poste quelconque vers un

autre (appels internes) ou avec un réseau téléphonique

public (appels externes).

Asterisk a le rôle d'un middleware entre les

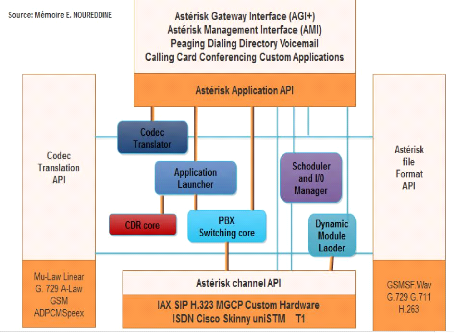

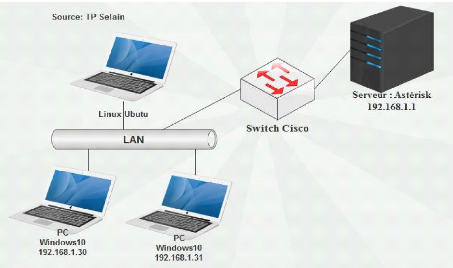

technologies de téléphonie VoIP (TDM, SIP ...) et les

applications (conférence, messagerie vocale, ...). Ces PBX est base sur

le protocole IP. Donc les communications et les paquets échangés