EPIGRAPHE

« Ce qui a été, c'est ce qui sera, et

ce qui s'est fait, c'est ce qui se fera, il n'y a rien de nouveau sous le

soleil »

ECCLESIASTE 1:9

DEDICACE

A mes parents, Jean Paul BOLUME

et Agnès NKANKA, pour leurs efforts et

soutiens qui ont donnés un fruit mûr.

A toute ma famille ;

Je dédie ce Travail.

REMERCIEMENTS

La réalisation du présent travail ne pas

seulement le fruit de nos propres efforts, mais aussi le concours de plusieurs

personnes. C'est pourquoi nous leur exprimons notre gratitude.

Nous remercions de tout coeur le bon Dieu Tout-puissant pour

son amour, sa miséricorde et sa protection grâce auxquelles, en

toute quiétude, nous avons pu réaliser ce travail ; qu'il

soit adoré, loué et exalté.

Nous tenons à remercier tous nos enseignants depuis

notre formation de base, qui nous ont ouvert les horizons, nous permettant de

parfaire nos études. Nos remerciements s'adressent

particulièrement à monsieur le professeur KANGA MATONDO Emmanuel

qui, en dépit de ses multiples occupations, a accepté d'assurer

la direction de ce travail ; ses conseils et critiques ont

été d'un apport remarquable dans la réalisation de cette

étude. Qu'il trouve ici l'expression de notre profonde gratitude.

Notre reconnaissance s'adresse aussi à monsieur

MUSANGA BELEJI et BOSASI Eric pour l'aide qu'ils nous ont accordé pour

la réalisation de ce travail ; qu'ils trouvent ici l'expression de

nos sincères remerciements.

Que nos frères et soeurs de la famille BOLEME, pour

notre union et solidarité, trouvent ici l'expression de nos

sincères remerciements.

Nous saisissons cette opportunité pour témoigner

notre profonde gratitude à tous ceux qui ont apporté d'une

manière ou d'une autre leur contribution dans l'édification de ce

travail ; il s'agit entre autre de Causette NKIAMAWETE LUKEBAWO, NZAMBE

BONSHE, APO IPAN, META SOMBA, MONKABIE Huberthe, PAMA Daniel, WETU Salomon, et

Trésor BOKOTA.

Nous pensons également à nos amis et compagnons

de lutte, dont : SHANGO Junior, MPUTU MAYIMONA, BIATANGO, BIEKA Patrick

pour la fraternité et leurs encouragements, ainsi que pour les moments

de joie et de souffrance partagés ensemble.

Que tous ceux qui ont contribué à notre

formation et dont les noms ne figurent pas ici, y trouvent l'expression de

notre gratitude.

LISTE DES SIGLES ET ABREVIATIONS

· APSAD: Assemblée Plénière des

Sociétés d'Assurances Dommages

· ARPA : Advanced Research Project Agency

· ASP:

Association

of

Shareware

Professionals

· CD-ROM: Compact Disc -

Read

Only Memory

· CLUSIF: Club des Utilisateurs de La

Sécurité Informatique Français

· CPA : Code Auto Propageable

· DSN : Domain Name System

· DVD: Digital Versatil Disk

· FDDI : Fiber Distributed Data Interface

· FQDN : Fully Qualified Domain Name

· ftp: File Transfer Protocol

· GHz: Giga

Hertz

· GPRS: General Packet Radio Service

· HDD:

Hard

Disk Drive

· HDLC : High Level Data Link Control

· HIDS : Hôte Intrusion Detection System

· HP : Hewlett Packard

· http : Hyper Text Transport Protocol

· IDS : Intrusion Detection Systems

· IP: Internet Protocol

· IPS: Intrusion Prevention System

· IRC: :

Internet

Relay Chat

· ISO : International Standard Organisation

· ITI GOMBE: Institut Technique Industriel de la Gombe

· KIDS : Kernel Intrusion Detection System

· KIPS : Kernel Intrusion Prevention System

· LAN: Local Area Network

· LLC : Logical Link Control

· M.A.R.I.O.N : Méthode d'Analyse des Risques

Informatiques et Optimisation par Niveau

· MAC: Medium Access Control

· MAN: Metropolitan Area Network

· MAU : Multi station Access Unit

· Mbps: Megabits par second

· MBR : Master Boot Record

· MHz: Mega

Hertz

· Mo: Mega octet

· NIDS: Network Intrusion Detection System

· NIPS : Network Intrusion Prevention System

· NSF : National Science Foundation

· OSI : Open System Interconnexion

· PC: Personal Computer

· PHP: Hypertext Preprocessor

· RAID : Redundant Array of Inexpensive Disk

· RAM : Random Access Memory

· R.A.S: Rien à signaler

· RLE: Réseaux Locaux d'Entreprise

· RLI: Réseaux Locaux Industriels

· SAN: Structure Area Network

· STP: Shielded Twisted Paire

· TCP/IP : Transfer Control Protocol/Internet

Protocol

· UMTS: Universal Mobile Telecomunications System

· UPS : Uninterruptible Power System

· URC: Uniforme Resource Locator

· UTP: Unshielded Twisted Paire

· WAN: Wide Area Network

· Wifi: WIreless FIdelity

· Wimax : Worldwide Interoperability for Microwave

Access

LISTE DES TABLEAUX ET FIGURES

A.

TABLEAUX

Tableau n°1 : Tableau de comparaison P21

Tableau n°2 : Tableau de l'espace d'adresses

possibles pour chaque classe P39

Tableau n°3 : Les processus Windows P74

Tableau n°4 : Tableau d'observation du mois d'Avril

2008 P117

Tableau n°5 : Tableau d'observation du mois de MAI

2008 P119

Tableau n°6 : Tableau d'observation du mois de JUIN

2008 P121

Tableau n°7 : Tableau d'observation du mois de

SEPTEMBRE 2008 P127

Tableau n°8 : Tableau d'observation du mois de

DECEMBRE 2008 P132

B.

FIGURES

Fig.1. Classification des réseaux informatiques selon

leur taille P9

Fig.2. Représentation de la topologie en étoile

P12

Fig.3. Représentation de la topologie en anneau

P12

Fig.4. Représentation de la topologie en bus

P13

Fig.5. Représentation de la topologie en maille

P14

Fig.6. Représentation de la topologie mixte

P14

Fig.7. Représentation de l'architecture poste à

poste P16

Fig.8. Représentation de l'architecture client /

serveur P16

Fig.9. Conducteur Coaxial RG58 P18

Fig.10. le câble à paire torsadée

P19

Fig.11. la composition de la fibre optique P20

Fig.12. le Hub P25

Fig.13. l`emplacement du pont reliant deux réseau

P25

Fig.14.le commutateur P26

Fig.15. l'emplacement des routeurs reliant différents

réseaux P27

Fig16 : la communication entre couches P32

Fig. 17 : les grandes dates d'Internet P33

Fig. 18 : Chronologie Internet P34

Fig. 19 : Croissance exponentielle d'Internet

P36

Fig.20 : le gestionnaire des tâches Windows

P73

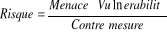

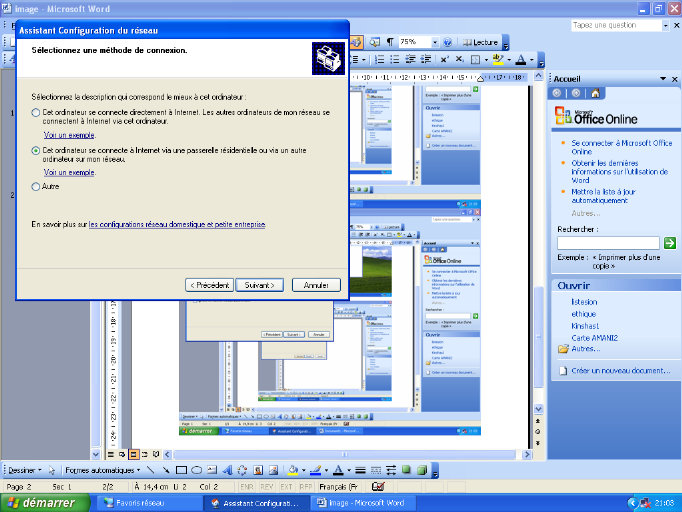

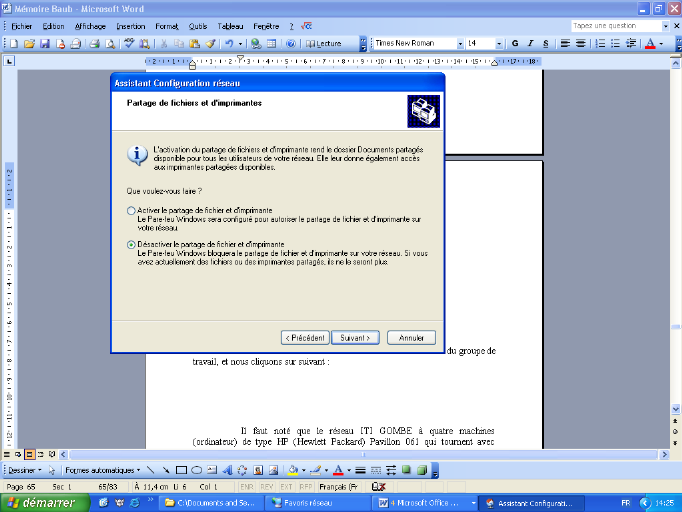

Fig.1.1 : l'étape 1 dans la création du

réseau local ITI GOMBE P87

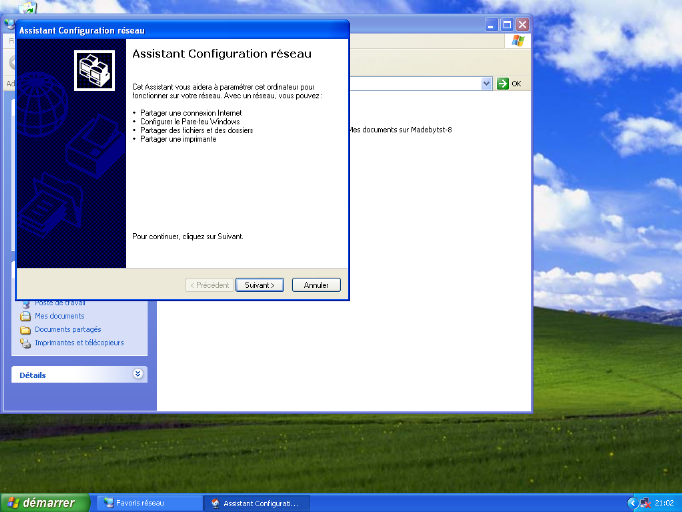

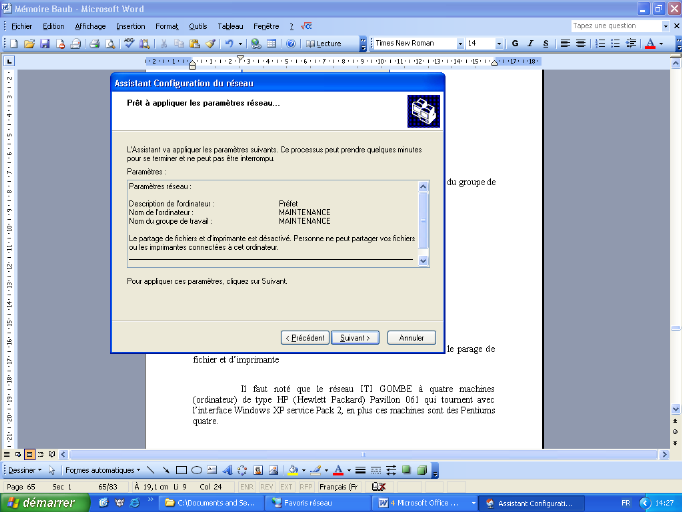

Fig.1.2 : l'étape 2 dans la création du

réseau local ITI GOMBE P87

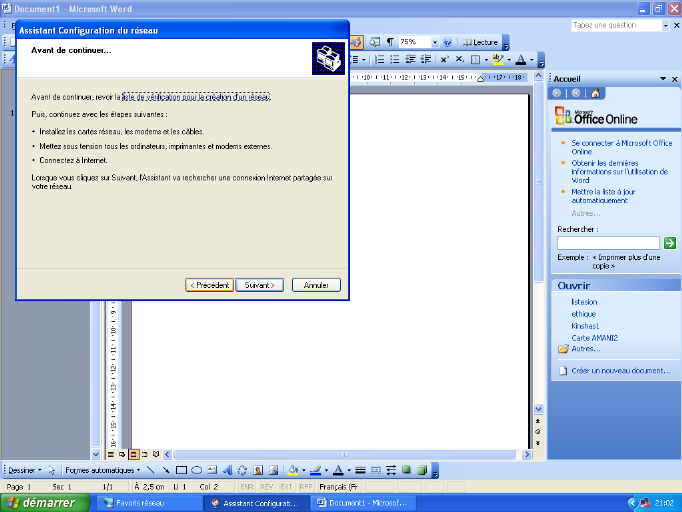

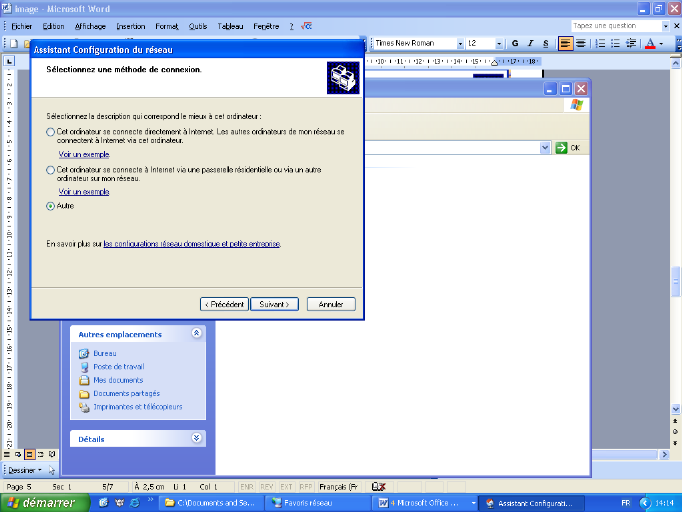

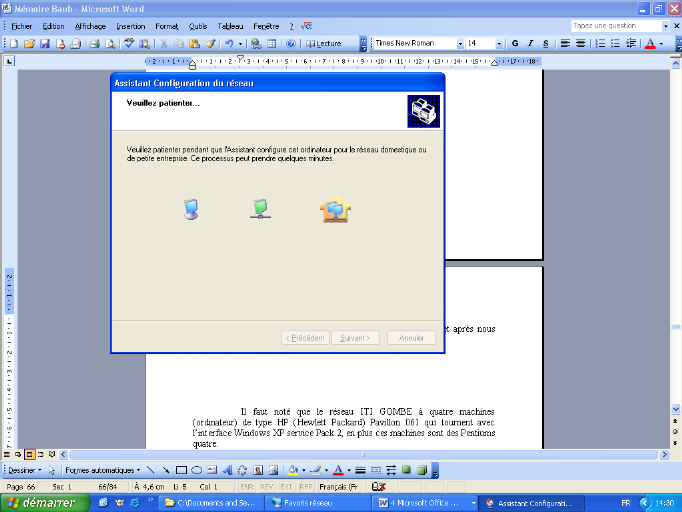

Fig.1.3 : l'étape 3 dans la création du

réseau local ITI GOMBE P88

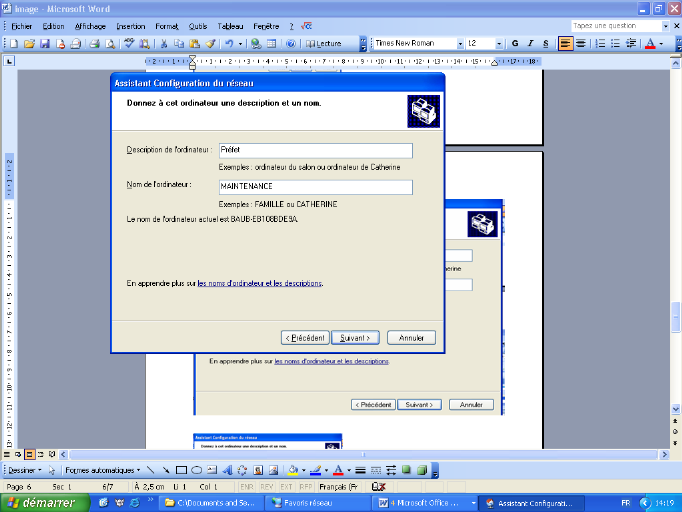

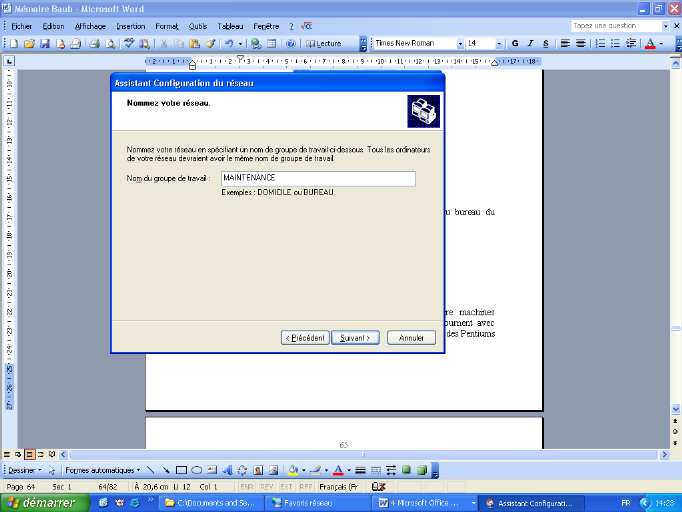

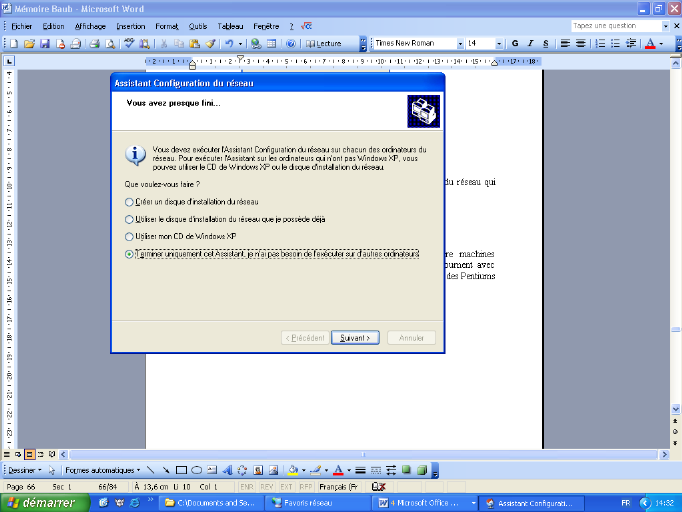

Fig.1.4 : l'étape 4 dans la création du

réseau local ITI GOMBE P88

Fig.1.5 : l'étape5 dans la création du

réseau local ITI GOMBE P89

Fig.1.6 : l'étape 6 dans la création du

réseau local ITI GOMBE P89

Fig.1.7 : l'étape 7 dans la création du

réseau local ITI GOMBE P90

Fig.1.8 : l'étape 8 dans la création du

réseau local ITI GOMBE P90

Fig.1.9 : l'étape 9 dans la création du

réseau local ITI GOMBE P91

Fig.1.10 : l'étape 10 dans la création du

réseau local ITI GOMBE P91

Fig.1.11 : l'étape 11 dans la création du

réseau local ITI GOMBE P92

Fig.1.12 : l'étape 12 dans la création du

réseau local ITI GOMBE P92

Fig.1.13: l'étape 13 dans la création du

réseau local ITI GOMBE P93

Fig.1.14 : Représentation de la topologie du

réseau ITI GOMBE P94

Fig.1.15 : Représentation du câble RJ45

P95

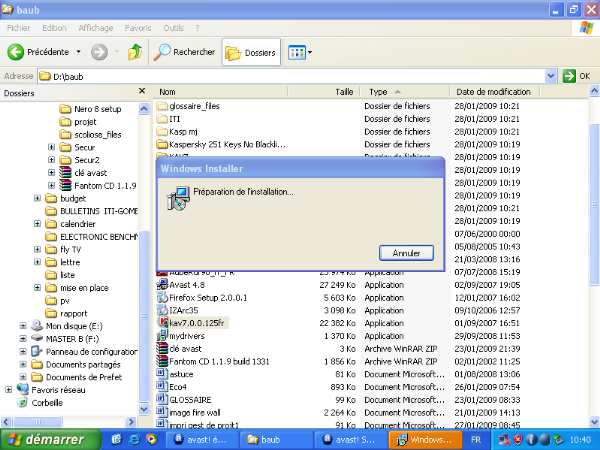

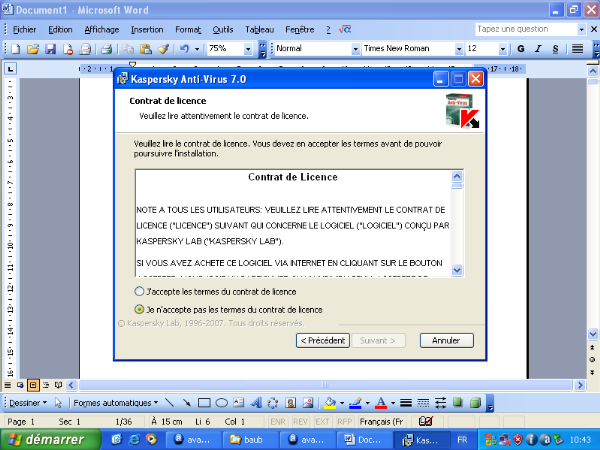

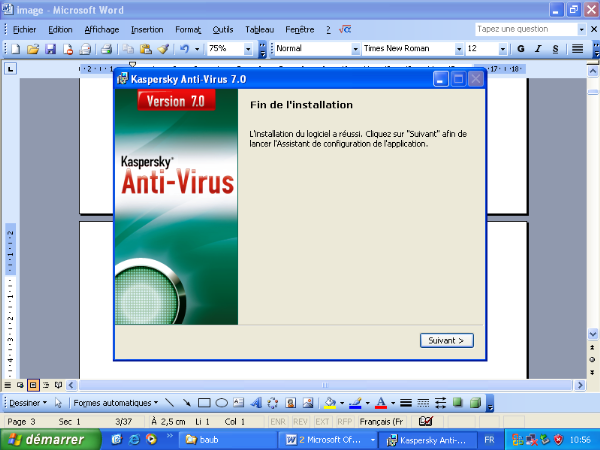

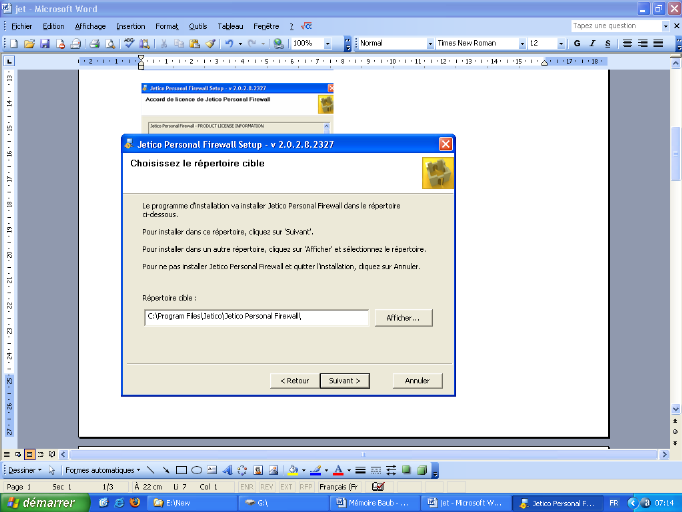

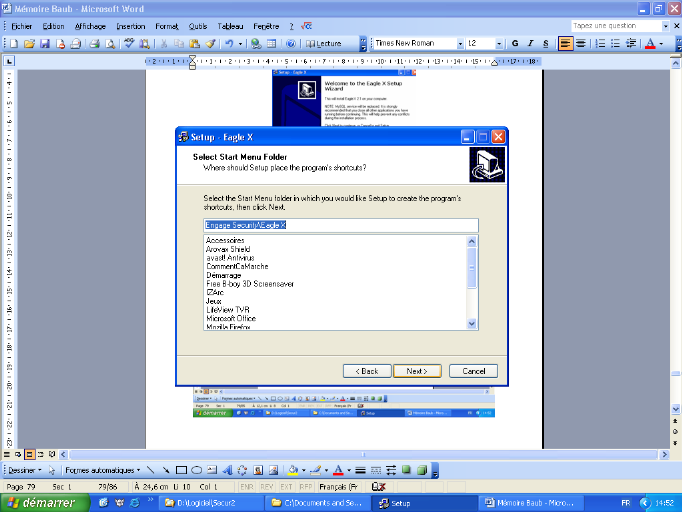

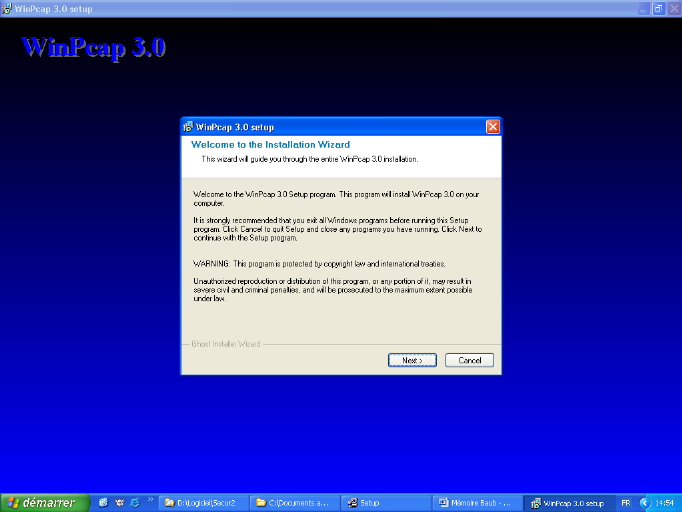

Fig.2.1 : l'étape 1 dans l'installation du

système de sécurité informatique ITI GOMBE P96

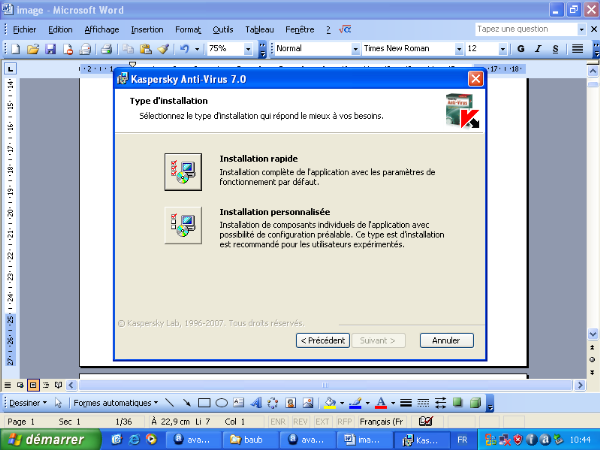

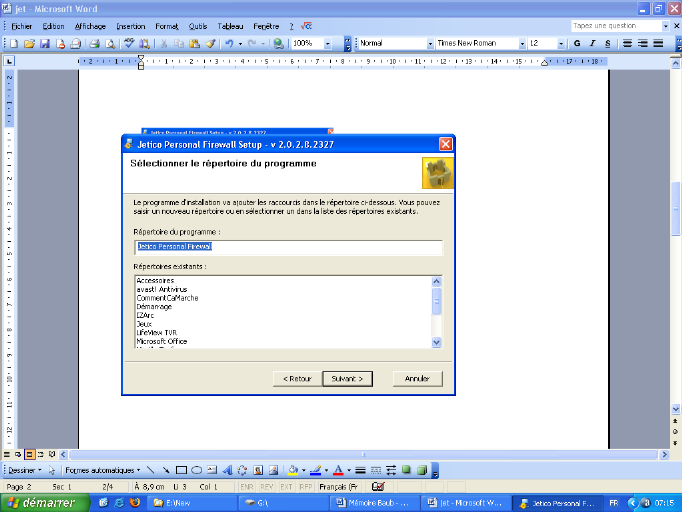

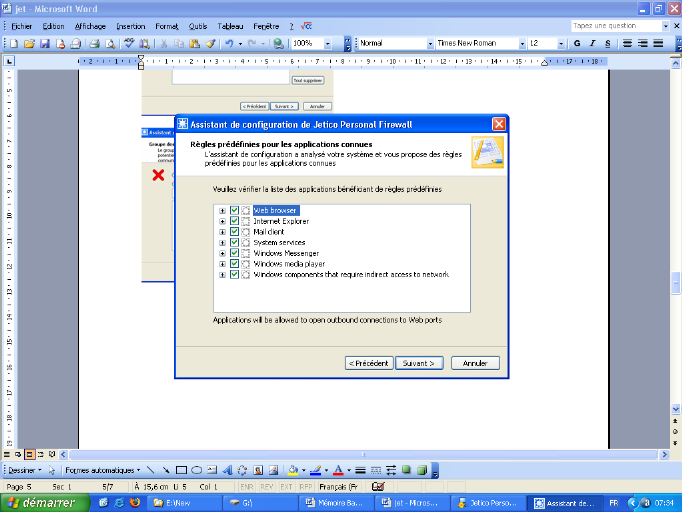

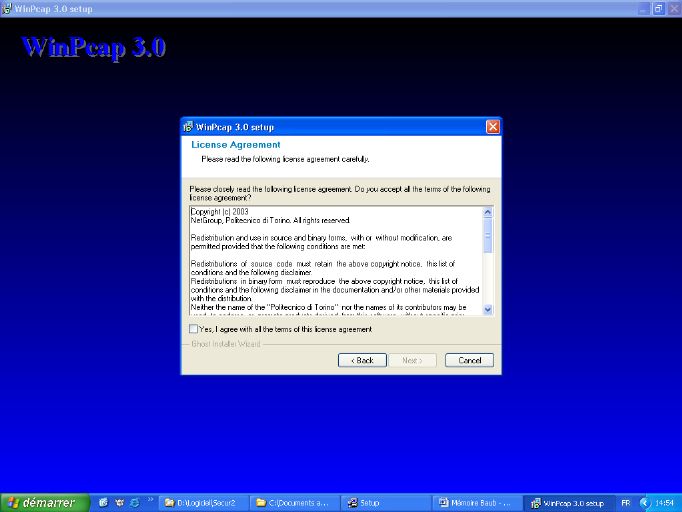

Fig.2.2 : l'étape 2 dans l'installation du

système de sécurité informatique ITI GOMBE P96

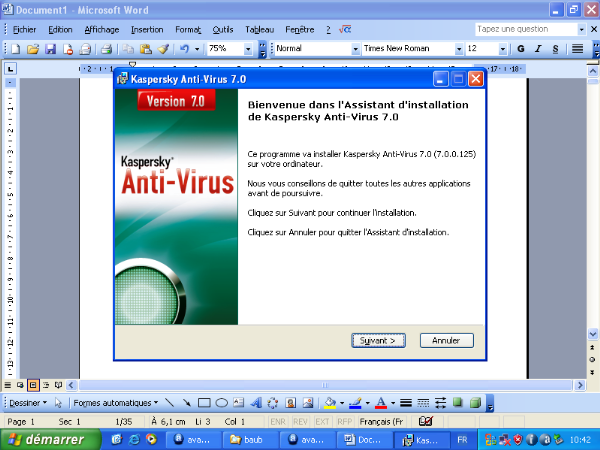

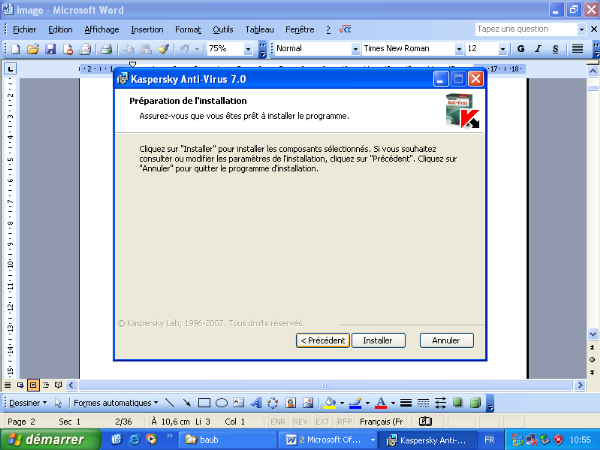

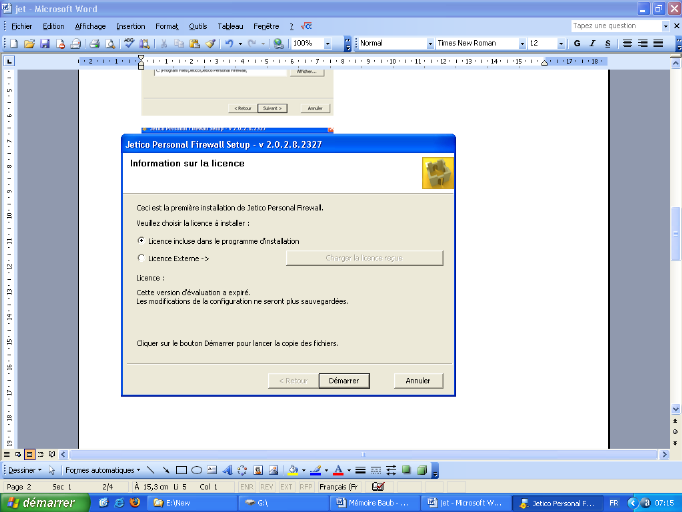

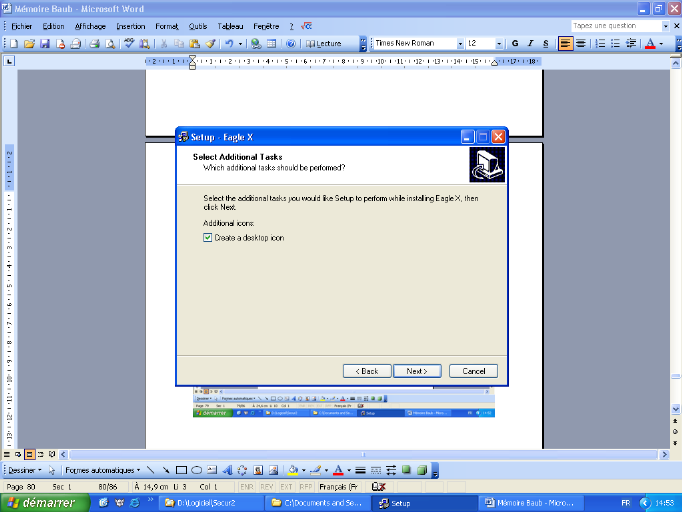

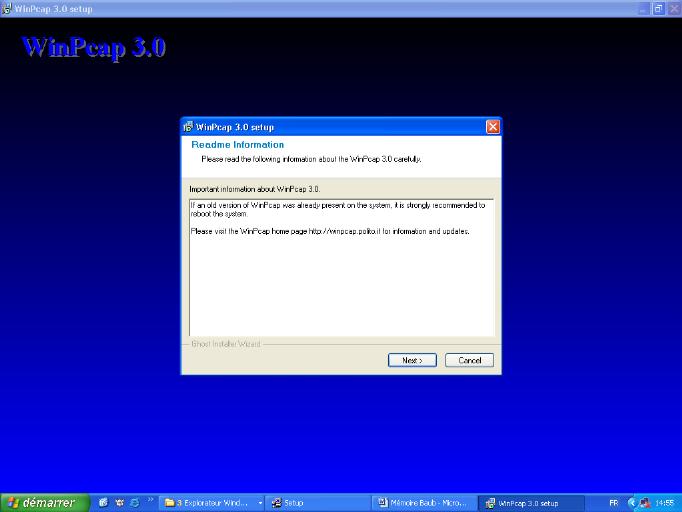

Fig.2.3 : l'étape 3 dans l'installation du

système de sécurité informatique ITI GOMBE P97

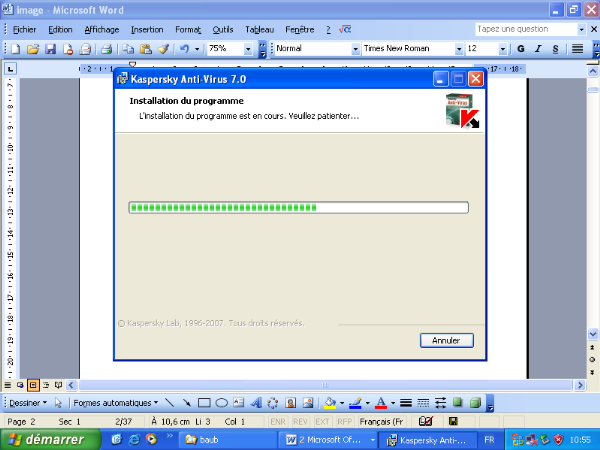

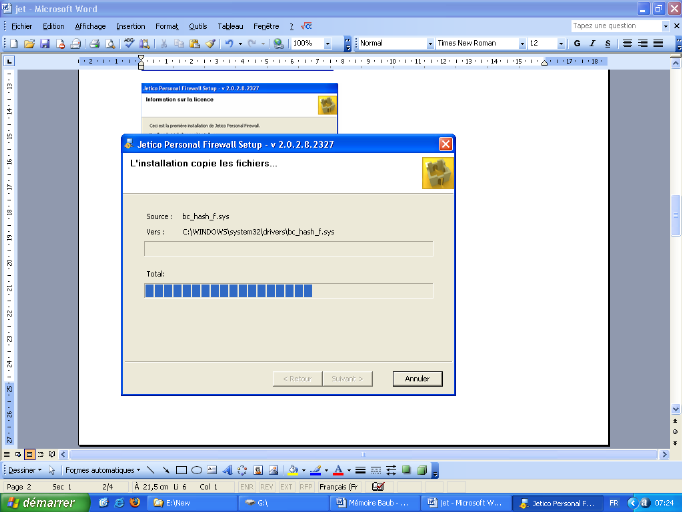

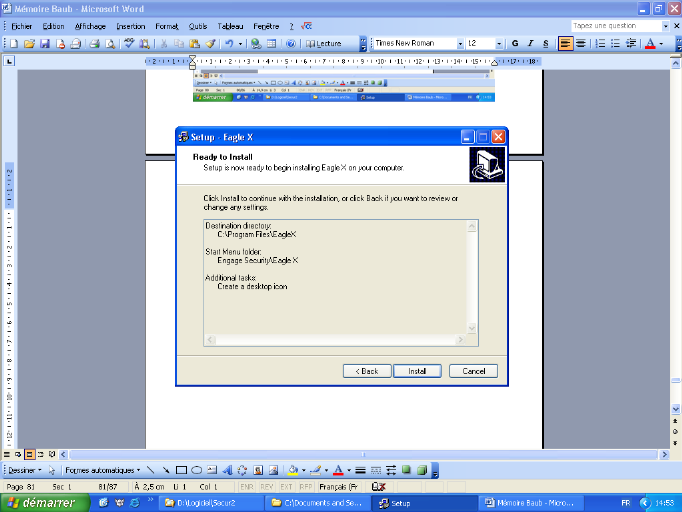

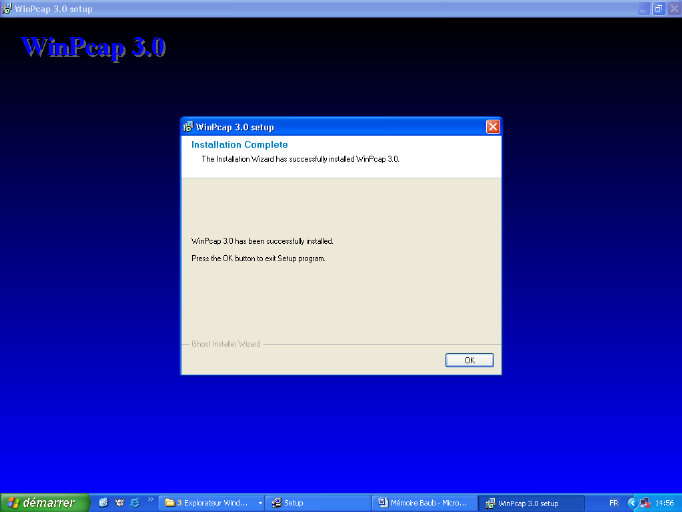

Fig.2.4 : l'étape 4 dans l'installation du

système de sécurité informatique ITI GOMBE P97

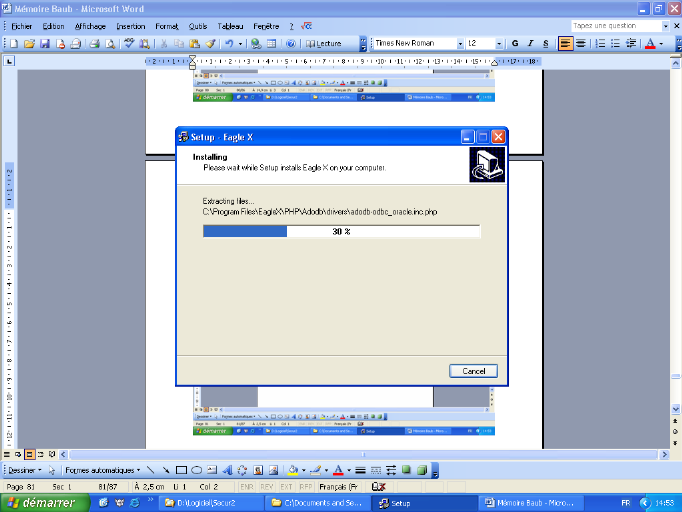

Fig.2.5 : l'étape 5 dans l'installation du

système de sécurité informatique ITI GOMBE P98

Fig.2.6 : l'étape 6 dans l'installation du

système de sécurité informatique ITI GOMBE P98

Fig.2.7 : l'étape 7 dans l'installation du

système de sécurité informatique ITI GOMBE P99

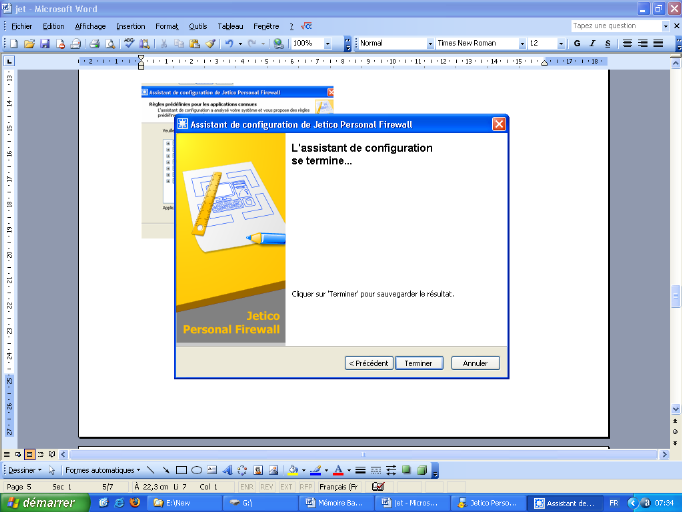

Fig.2.8 : l'étape 8 dans l'installation du

système de sécurité informatique ITI GOMBE P99

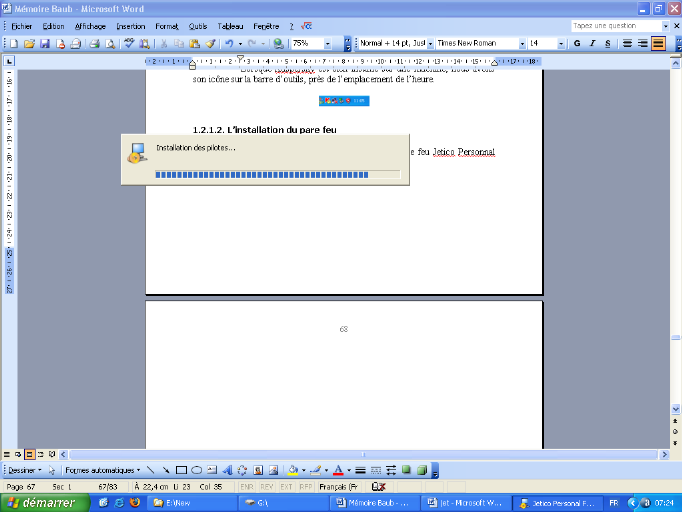

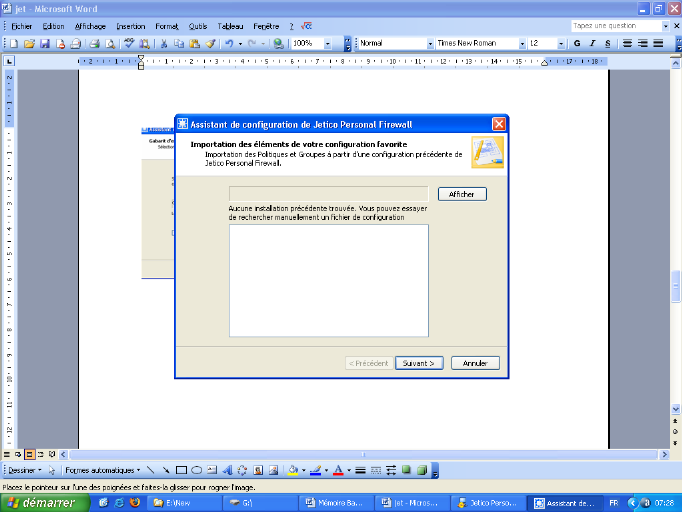

Fig.2.1.1 : l'étape 1.1 dans l'installation du

système de sécurité informatique ITI GOMBE P100

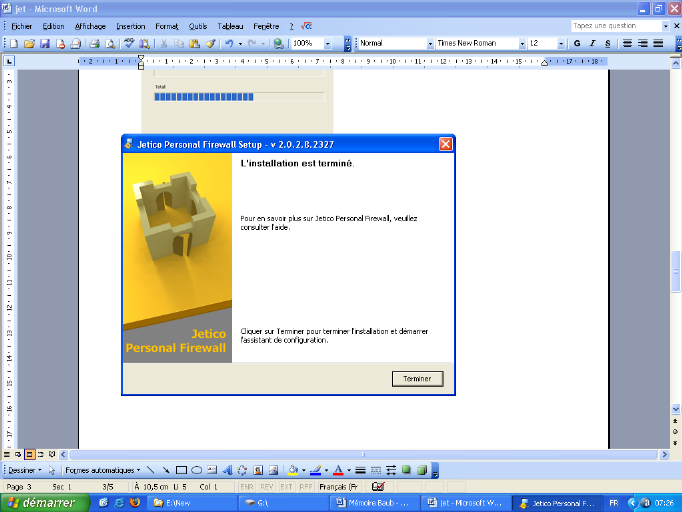

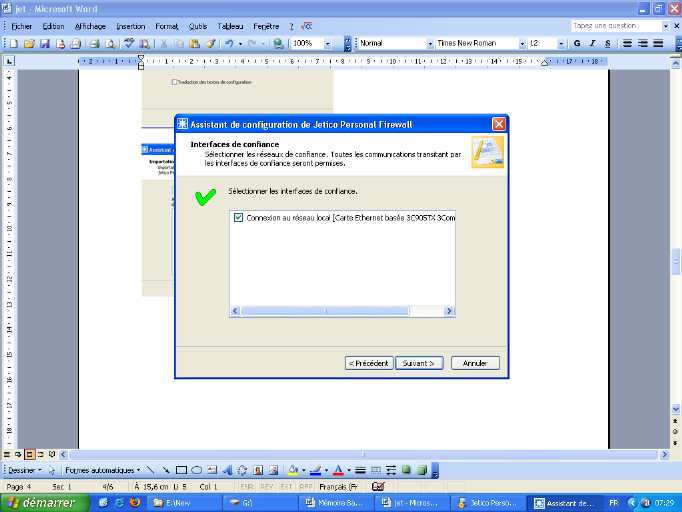

Fig.2.1.2 : l'étape 1.2 dans l'installation du

système de sécurité informatique ITI GOMBE P100

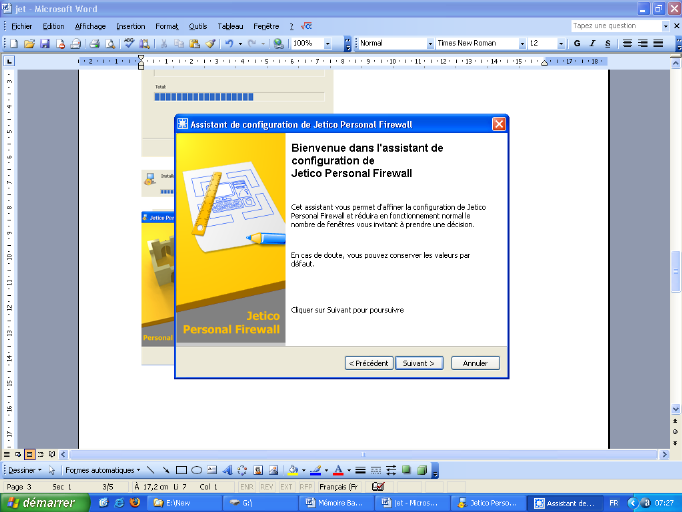

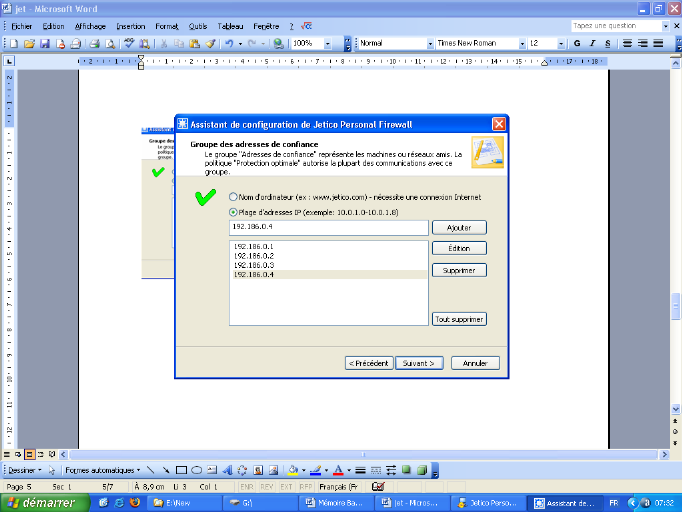

Fig.2.1.3 : l'étape 1.3 dans l'installation du

système de sécurité informatique ITI GOMBE P101

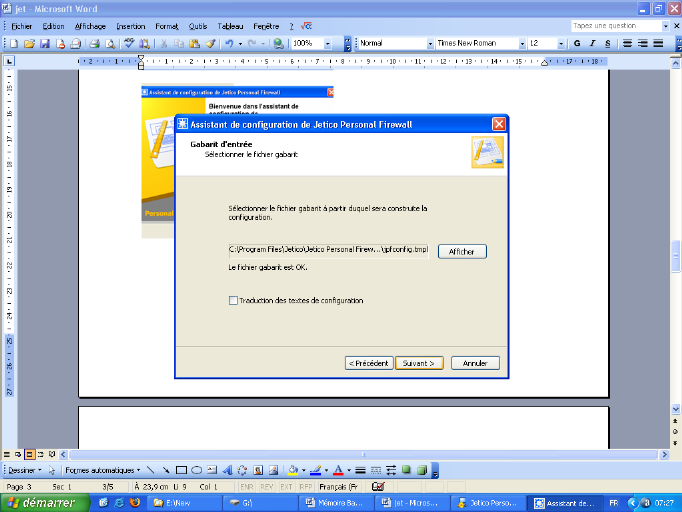

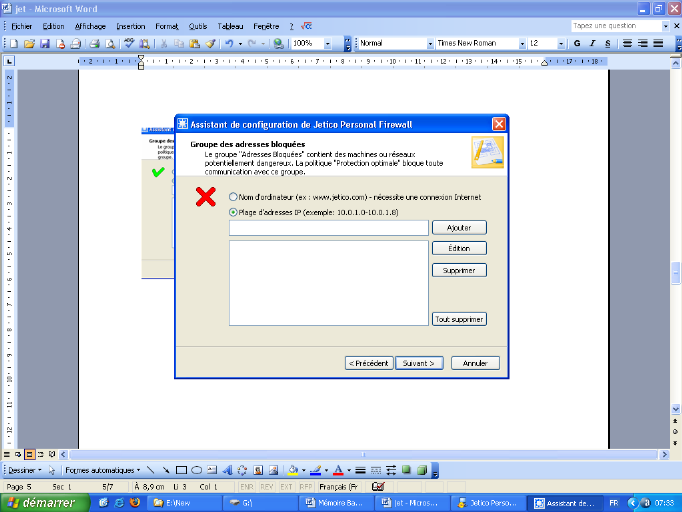

Fig.2.1.4 : l'étape 1.4 dans l'installation du

système de sécurité informatique ITI GOMBE P101

Fig.2.1.5 : l'étape 1.5 dans l'installation du

système de sécurité informatique ITI GOMBE P102

Fig.2.1.6 : l'étape 1.6 dans l'installation du

système de sécurité informatique ITI GOMBE P102

Fig.2.1.7 : l'étape 1.7 dans l'installation du

système de sécurité informatique ITI GOMBE P102

Fig.2.1.8 : l'étape 1.8 dans l'installation du

système de sécurité informatique ITI GOMBE P103

Fig.2.1.9 : l'étape 1.9 dans l'installation du

système de sécurité informatique ITI GOMBE P103

Fig.2.1.10 : l'étape 1.10 dans l'installation du

système de sécurité informatique ITI GOMBE P103

Fig.2.1.11 : l'étape 1.11 dans l'installation du

système de sécurité informatique ITI GOMBE P104

Fig.2.1.12 : l'étape 1.12 dans l'installation du

système de sécurité informatique ITI GOMBE P104

Fig.2.1.13 : l'étape 1.13 dans l'installation du

système de sécurité informatique ITI GOMBE P104

Fig.2.1.14 : l'étape 1.14 dans l'installation du

système de sécurité informatique ITI GOMBE P105

Fig.2.1.15 : l'étape 1.15 dans l'installation du

système de sécurité informatique ITI GOMBE P105

Fig.2.1.16 : l'étape 1.16 dans l'installation du

système de sécurité informatique ITI GOMBE P105

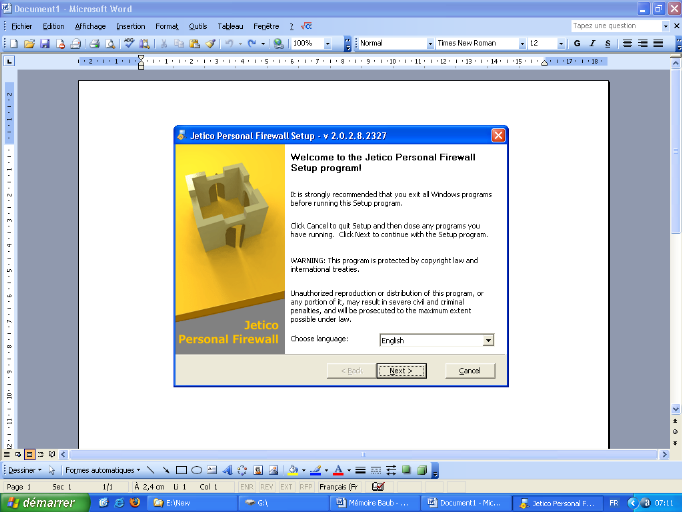

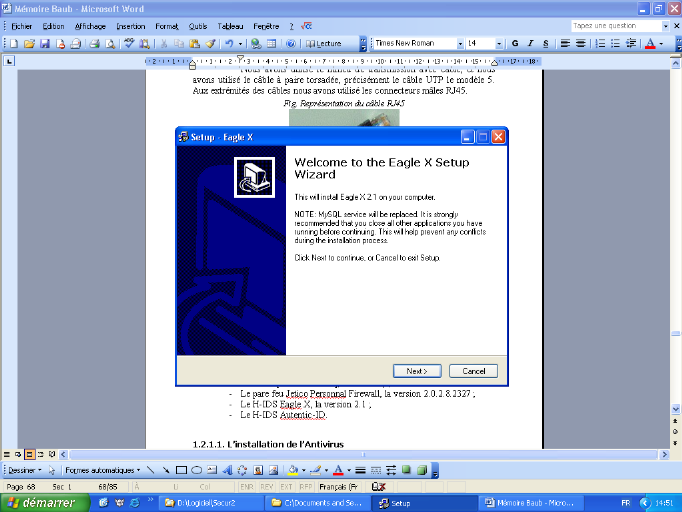

Fig.2.2.1 : l'étape 2.2.1 dans l'installation du

système de sécurité informatique ITI GOMBE P106

Fig.2.2.2 : l'étape 2.2.2 dans l'installation du

système de sécurité informatique ITI GOMBE P106

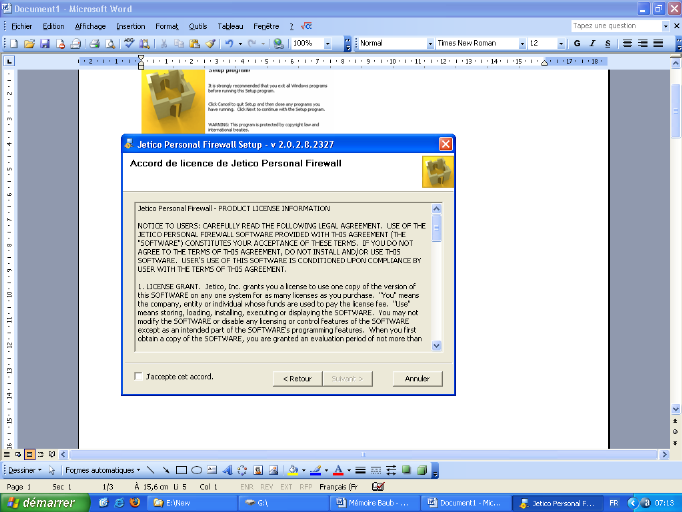

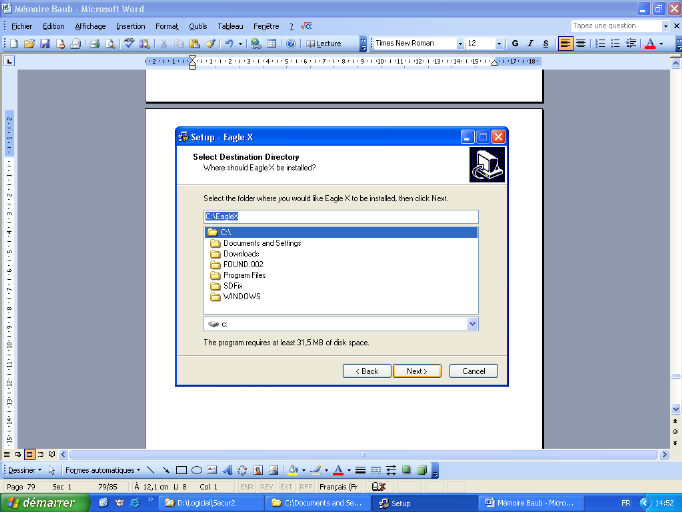

Fig.2.2.3 : l'étape 2.2.3 dans l'installation du

système de sécurité informatique ITI GOMBE P107

Fig.2.2.4 : l'étape 2.2.4 dans l'installation du

système de sécurité informatique ITI GOMBE P107

Fig.2.2.5 : l'étape 2.2.5 dans l'installation du

système de sécurité informatique ITI GOMBE P107

Fig.2.2.6 : l'étape 2.2.6 dans l'installation du

système de sécurité informatique ITI GOMBE P108

Fig.2.2.7 : l'étape 2.2.7 dans l'installation du

système de sécurité informatique ITI GOMBE P108

Fig.2.2.8 : l'étape 2.2.8 dans l'installation du

système de sécurité informatique ITI GOMBE P109

Fig.2.2.9 : l'étape 2.2.9 dans l'installation du

système de sécurité informatique ITI GOMBE P109

Fig.2.2.10 : l'étape 2.2.10 dans l'installation

du système de sécurité informatique ITI GOMBE P110

INTRODUCTION

0.1.

PROBLEMATIQUE

Les difficultés de sécuriser un réseau

local dans une entreprise moderne ne sont plus à démontrer.

Souvent l'origine de l'insécurité vient de l'utilisateur direct

du système. Car dans la majeure partie des cas, le maillon faible est

l'utilisateur lui-même. C'est souvent lui qui, par méconnaissance

ou duperie, va ouvrir une brèche dans le système en donnant des

informations aux personnes qui ne jurent que par le mauvais fonctionnement de

l'entreprise.

En effet, avec le développement de l'Internet, les

entreprises, de plus en plus, ouvrent leur système informatique à

leurs partenaires ou fournisseurs.

Par ailleurs, avec le nomadisme consistant à permettre

au personnel de se connecter au système d'information à partir de

n'importe quel endroit, celui-ci est amené à transporter une

partie du système d'information hors de l'infrastructure

sécurisée de l'entreprise. Et, de là, il n'est pas

toujours facile de sécuriser ce système vu la diversité

des attaques et arnaques. Ce qui est vrai pour l'entreprise, est aussi valable

pour les établissements scolaires. Ceux-ci manipulent beaucoup de

données et qui à l'heure actuelle devraient être

géré par des réseaux informatiques. C'est notamment le cas

de l'ITI GOMBE.

Pour une gestion efficace des données dans cet

établissement, le recours à la mise en place d'un réseau

local est recommandé. Cependant un certain nombre des questions se

posent :

- Un ordinateur (isolé ou en réseau) non

sécurisé est-il performant (rapidité dans

l'exécution des tâches) et tombe t-il souvent en panne ?

- Comment se présente le profil de la personne qui

amène l'insécurité et c'est quoi le plus grand

problème d'insécurité informatique dans un réseau

local ?

- L'utilisation de logiciel de sécurité

informatique qui n'est pas à jour garantit-t-elle toujours la

sécurité du système ?

- Comment connaître que le réseau local est

attaqué et comment faire pour le sécuriser et mener une action

préventive ?

- L'utilisation des logiciels de sécurité

informatique limite-t-elle les pannes et mauvais fonctionnements d'un

réseau local ?

0.2.

HYPOTHESE DU TRAVAIL

Une hypothèse est une proposition ou une explication

que l'on se contente d'énoncer sans prendre position sur sa

véracité, c'est-à-dire sans l'affirmer ou la nier. Une

fois énoncée, une hypothèse peut être

étudiée, confrontée, utilisée, discutée ou

traitée de toute autre façon jugée nécessaire, par

exemple dans le cadre d'une

démarche

expérimentale. Une hypothèse destinée à

être travaillée ou vérifiée est

désignée par l'expression « hypothèse de ou du

travail » ; au contraire, une hypothèse utilisée

sans intention de la vérifier (pour des raisons sentimentales,

religieuses ou politiques par exemple) constitue un

postulat.(1(*))

La sécurité d'un réseau local repose sur

une démarche de défense. Ce concept propose une approche globale

et dynamique de sécurité du réseau local en

s'intéressant à la maîtrise de l'information de

l'environnement du poste de travail jusqu'aux environnements des

réseaux. Il s'agit non seulement de coordonner plusieurs lignes de

défense dans toute la profondeur des organisations, mais

également de former et informer les utilisateurs du danger que regorge

un système non sécurisé.

Nos hypothèses de recherches sur lesquelles se fondent

nos investigations peuvent être exprimées en ces termes :

« une entreprise qui protège ses informations à

beaucoup de chances d'avoir des données fiables et dès lors,

prendre des décisions judicieuses pour assurer sa

performance ». Notre hypothèse principale est

« Un ordinateur (isolé ou connecté en

réseau) qui n'est pas protégé avec des logiciels de

sécurité tombe souvent en panne et a des problèmes sur sa

performance (rapidité dans l'exécution des

tâches ». Et nos hypothèses

subordonnées (secondaires) qui viennent appuyer la principale

sont : Les ordinateurs d'un réseau sécurisé ne

tombent pas souvent en panne ; Ainsi, la sécurité

informatique est une sorte de tranquillité où le système

informatique n'a aucun danger et ne craint rien ni personne. Du coté de

la sécurité du réseau local, la présence de

logiciels comme l'antivirus, le firewall et l'IDS permettent une connaissance

sur l'état du système et portent une action préventive.

La personne qui amène l'insécurité dans le système

informatique du système d'information s'appel « Pirate

Informatique ». Le plus grand problème

d'insécurité informatique dans le système informatique est

celui causé par des codes et programmes malicieux et infectieux, et la

mauvaise utilisation des ressources des machines par des utilisateurs

inconscients. L'utilisation des logiciels de sécurité

informatique limite les pannes et mauvais fonctionnements du réseau

local, mais lorsqu' ils ne sont pas à jour, cette garantie de

sécurité est limité, car les logiciels comme l'antivirus,

quand ils ne sont pas à jour laissent passer des virus.

0.3.

INTERET DU SUJET

Notre étude porte sur la sécurité

informatique d'un réseau local. C'est la raison pour laquelle la

politique de sécurité informatique doit être globale et

intégrer les facteurs humains, car le niveau de sécurité

du système est caractérisé par le niveau de son maillon le

plus faible. Dans ce sens, le but poursuivit dans notre travail est de

répondre à la question pourquoi cette

étude ?

Cette étude est faite pour éveiller l'attention

des décideurs sur la nécessité de protéger les

informations qui constituent du reste le socle de la prise de décision.

Et, aussi longtemps que le réseau local informatique fera partie du

système d'information d'une entreprise, il est d'une importance capitale

d'assurer sa sécurité. Ainsi son utilité se justifie par

l'accroissement des attaques que rencontrent aujourd'hui beaucoup des

réseaux informatiques d'entreprise en matière informatique.

0.4.

METHODES ET TECHNIQUES UTILISEES

On appelle méthode scientifique l'ensemble des canons

guidant ou devant guider le processus de production des

connaissances

scientifiques, que ce soit des

observations, des

expériences,

des

raisonnements, ou des

calculs théoriques. (2(*))

Pour réaliser notre travail, nous avons eu recours

à la méthode d'observation et à la méthode de

conduite de projet Informatique pour concevoir le réseau local ITI

GOMBE. De plus nous avons utilisé la technique documentaire et

l'observation directe.

0.5.

DELIMITATION DU SUJET

Pour réaliser notre travail, nous avons choisi

l'Institut Technique Industriel de la GOMBE car cette école nous a

ouvert ses portes et son système informatique pour la conception du

réseau local ITI GOMBE et la mise en place du système de

sécurité informatique. L'ITI GOMBE se trouve sur l'avenue de la

science, au numéro 5, dans la commune de la GOMBE. Et pour bien

délimiter notre travail dans le temps, nous avons débuté

au mois d'avril de l'année 2008 et nous avons fini au mois de Janvier

2009.

0.6.

SUBDIVISION DU TRAVAIL

Outre l'introduction et la conclusion, notre travail comporte

quatre chapitres, à savoir :

v Le premier chapitre consacré à la

Théorie du réseau local ;

v Le deuxième chapitre consacré à la

Théorie de la sécurité informatique ;

v Le troisième chapitre portant sur l'Approche

Méthodologique ;

v Le quatrième chapitre qui parle de l'Analyse Critique

des Résultats.

CHAPITRE I : APPROCHE

THEORIQUE DU RESEAU LOCAL

SECTION 1. DEFINITION ET

GENERALITES

1.1. Définition

Avant de définir le terme réseau local, nous

allons d'abord définir l'informatique. L'informatique a un contenu

riche. On y trouve les notions telles que :

A. L'information : c'est tout ce qui réduit

l'incertitude. C'est un élément de connaissance susceptible

d'être conservé (3(*)). Il ne faut pas la confondre avec la donnée

car celle-ci est une représentation codée de l'information et

elle sert à effectuer des traitements, tandis que l'information est la

signification que l'homme attribue à la donnée. D'où

l'ordinateur traite les données et l'homme les informations.

B. Le traitement : en informatique, traiter signifie

effectuer les opérations suivantes : collecte, saisie,

modification, stockage, diffusion des résultats et transmission des

données. L'ensemble de ces six opérations constitue

« le système informatique » ( 4(*) ).

C. Automatique : elle qualifie un dispositif qui

exécute de lui-même certaines opérations définies

à l'avance ( 5(*)).

Dans le langage courant, la définition de

l'informatique tend à recouvrir toutes les techniques d'utilisation de

l'ordinateur et des machines comportant des

« pièces » ou

« composantes électroniques ». D'où

l'informatique se définit comme la technique de traitement automatique

de l'information au moyen des calculateurs et ordinateurs.

Pour ce qui est du réseau local, il y a deux mots qui

sont : réseau et

local.

A. Le réseau en informatique est un ensemble

d'ordinateurs connectés entre eux et reliés à des

terminaux (6(*)). C'est un

système d'ordinateurs géographiquement éloignés les

uns des autres, interconnectés par un média de transmission. Donc

un réseau informatique est un raccordement de plusieurs systèmes

informatique via un milieu de transmission des données en vue de

partager des ressources informatiques et de communication. Un réseau est

un ensemble d'équipements reliés entre eux pour échanger

des informations. Donc ce terme définit un ensemble d'entités

interconnectées les unes avec les autres. Un réseau permet ainsi

de faire circuler des éléments matériels ou

immatériels entre chacune de ces entités selon des règles

bien définies ( 7(*)).

B. Le mot local est un adjectif qui

signifie propre à un lieu, à une région,... (8(*)).

Donc en partant de la définition de ces deux mots, nous

pouvons dire que l'expression « réseau local »

exprime simplement « un ensemble de matériels informatiques et

de télécommunication (dans la mesure du possible)

connectés entre eux et reliés à des terminaux par un

milieu de transmission des données en vue d'assurer le partage des

ressources informatiques et de communication ». Un réseau

local, souvent désigné par l'acronyme anglais

LAN -de Local Area Network- est un réseau informatique

à une échelle géographique relativement restreinte. Par

exemple une salle informatique, une habitation particulière, un

bâtiment ou un site d'entreprise. Dans le cas d'un réseau

d'entreprise, on utilise souvent le terme RLE - Réseau

Local d'Entreprise. Il permet de brancher, dans un rayon limité, sur un

seul câble, tous types de terminaux (micro-ordinateur,

téléphone, caisse enregistreuse, etc.)( 9(*) ).

1.2.

Généralités

L'homme, cherchant à partager les informations avec son

semblable, a utilisé plusieurs outils. Il est actuellement certain que

l'évolution technologique a apporté les multiples conforts

à notre mode de vie. Le téléphone permet de contacter un

ami, un parent ou un associé dans n'importe quelle partie du monde

grâce au satellite qui transmet chaque jour des milliers de conversation,

d'image et de son.

L'informatique entant que science de traitement de

l'information automatique et rationnel par ordinateur, apporte aussi une

pierre à cette amélioration. La technique numérique quant

à elle, veut renforcer cette ère de la révolution

informatique.

Le mariage réussi entre la

télécommunication et l'informatique appelé

téléinformatique vient redynamiser le processus de communication

et d'échange de plusieurs sources et ressources d'informations.

Les ordinateurs monopostes ou autonomes ont progressivement

fait place à des systèmes réseaux. Ce sont des besoins

d'échanges de transmission des messages, de partage des ressources,

d'opérations sur les bases des données multiples,

d'opérations sur les transactions, de transfert des fichiers qui ont

permis le développement des réseaux informatiques et de la

télématique.

Le réseau informatique (Network) est constitué

par un groupe d'ordinateurs connectés entre eux ou à un serveur

central de façon à pouvoir partager des ressources (documents,

logiciels, fichiers, modem, disques durs, lecteurs de CD-ROM, DVD,

périphériques, ...).

Un réseau est un ensemble d'objets

interconnectés les uns avec les autres. Il permet de faire circuler des

éléments entre chacun de ces objets selon des règles bien

définies. Et selon le type d'objets, on parlera parfois de :

- Réseau de transport : ensemble d'infrastructures

et de dispositions permettant de transporter des personnes et des biens entre

plusieurs zones géographiques ;

- Réseau téléphonique ;

- Réseau des neurones ;

- Réseau des malfaiteurs ;

- Réseau informatique...

SECTION 2. INTERET D'UN RESEAU

INFORMATIQUE

Un réseau informatique permet :

- Le partage des fichiers et d'applications ;

- La communication entre personnes (grâce au courrier

électronique, discussion en direct, ...) ;

- La communication entre processus (entre des machines

industrielles) ;

- La garantie de l'unicité de l'information (bases de

données) ;

- Le jeu à plusieurs ;

- Le partage de connexion Internet ;

- Le partage des périphériques ;

- La standardisation des applications ;

- La simplicité avec laquelle un utilisateur peut

changer de poste de travail sans pour autant devoir transporter des fichiers

sur disquette ou autre support de stockage.

SECTION 3. TYPE DE RESEAU

Il n'existe pas seulement un seul type de

réseau ; historiquement, il existe des types d'ordinateurs

différents, communiquant selon des langages divers et variés,

car les supports physiques de transmission les reliant pouvant être

très hétérogènes, tant au niveau de transfert des

données (circulation de données sous forme d'impulsions

électriques, sous forme de lumière ou bien sous forme d'ondes

électromagnétiques) que du type de support (lignes en cuivre, en

câble coaxial, en fibre optique, ...).

Entre le plus petit système de connexion et le

réseau planétaire Internet, on distingue différents types

de réseaux (publics ou privés) selon leur taille (en termes de

nombre de machines), leur vitesse de transfert des données, ainsi que

leur étendue. Les réseaux privés sont des réseaux

appartenant à une même entreprise. Les différents types de

connexions peuvent être schématisés de façon

suivante :

Fig.1. Classification des réseaux informatiques

selon leur taille.

Bus

SAN

Structure d'interconnexion

LAN

Réseaux locaux

MAN

Réseaux métropolitains

WAN

Réseaux étendus

1 m

100 km

10 km

1 km

10 m

100 m

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000 <

www.info.univ-angers.fr/pub/pn>

(24 juillet 2008, à 12h15).

On distingue généralement trois principaux types

de réseaux :

- Réseau local (LAN) ;

- Réseau métropolitain (MAN) ;

- Réseau étendu (WAN).

3.1. Réseau local

(LAN)

Pour assurer la communication entre leurs équipements

informatiques, les entreprises installent des réseaux locaux

appelés LAN et souvent désignés par les

abréviations RLE (Réseaux Locaux d'Entreprise) ou RLI

(Réseaux Locaux Industriels). Il s'agit d'un groupe d'ordinateurs et de

périphériques appartenant à une même entreprise,

installés dans un rayon relativement limité (un bâtiment ou

un groupe de bâtiments pas trop éloignés les uns des

autres, tels que : un site universitaire, une usine, un campus, ...) et

connectés entre eux à l'aide d'une même technologie

(la plus répandue étant Ethernet) par un lien de communication

qui permet à chacun d'interagir avec n'importe quel autre

élément du réseau. Les LAN sont donc

caractérisés par une faible distance, un faible débit

(quelques dizaines de Mbps) et leurs tailles peuvent atteindre jusqu'à

100, voire 1000 utilisateurs.

3.2. Réseau

métropolitain (MAN)

Ce type de réseau peut regrouper un petit nombre de

réseaux locaux géographiquement proches au niveau d'une ville

(une métropole) ou d'une région (distance maximale :

quelques dizaines de kilomètres) à débit important.

3.3. Réseau étendu

(WAN)

Ce type de réseaux permet l'interconnexion de

réseaux locaux et métropolitains à l'échelle d'une

région, d'un pays, voire même d'un continent. Et, le plus connu

des WAN est Internet. Ce type de réseau peut aussi être un

réseau satellitaire ou un réseau à câble sous-marins

et peut atteindre jusqu'à 10.000 Km.

Mais il existe aussi des réseaux à grande

distance qui peuvent attendre 10 voire même 100.000 Km.

SECTION 4. LES CONCEPTS DES

RESEAUX LOCAUX

Le réseau permet de connecter des ordinateurs entre

eux. Le concept de réseaux n'est pas nouveau au monde informatique.

C'est en effet à la fin des années 50 que furent

développés les premiers systèmes de réservation

pour les lignes aériennes. L'opérateur devait coder à

partir de son terminal une requête pour le transmettre à un

système central à travers le réseau

téléphonique.

Au début, on travaillait avec un ordinateur central

auquel était connecté un ensemble de terminaux et, on pouvait

avoir l'accès local à un ordinateur et aussi l'accès

lointain à un autre ordinateur.

Un réseau local est un ensemble de matériels

informatiques et de télécommunication connectés entre eux

et reliés à des terminaux par un milieu de transmission des

données en vue d'assurer le partage des ressources informatiques et de

communication. Et, ce réseau informatique doit occuper l'espace allant

d'une salle à un site d'entreprise. Un réseau informatique exige

une topologie, une architecture, un média de transport, ...

Dans un réseau local, nous pouvons trouvé un

travail dit : administration réseau, qui est un travail consistant

à :

· paramétrer des nouveaux comptes et services

utilisateur ;

· contrôler les performances du

réseau ;

· identifier et repartitionner les pannes du

réseau.

4.1. Topologies des

réseaux

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à un matériel.

On distingue la topologie physique et la topologie logique :

- La topologie physique est la configuration spatiale, visible

du réseau. C'est-à-dire, l'emplacement exact des appareils de

réseau et la façon dont ils sont connectés ;

- La topologie logique, qui représente la façon

selon laquelle les données transitent à travers les câbles.

C'est-à-dire, elle décrit le mode de fonctionnement du

réseau, la répartition des noeuds et le type de relation qu'ont

les équipements entre eux.

Les topologies d'un réseau peuvent tout -à- fait

être les mêmes. Mais cela peut aussi être

différent.

4.1.1. Topologies en

étoile : Star

C'est la topologie la plus courante, notamment avec les

réseaux Ethernet RJ45. Dans une topologie en étoile, tous les

noeuds sont directement reliés à un équipement central

appelé concentrateur ou hub (répartiteur) ou encore un Switch

(interrupteur ou changement), par lequel passent tous les messages. Les noeuds

sont déchargés dans la gestion de communication qui est

assurée par le concentrateur. La panne d'un noeud

périphérique n'entrave donc pas le fonctionnement du reste du

réseau, mais en revanche la coupure s'avère totale en cas de

défaillance du noyau central (concentrateur).

HUB

Fig.2. Représentation de la topologie en

étoile

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.1.2. Topologie en anneau :

Ring

Dans une topologie en anneau, tous les noeuds sont

disposés sur un support unique renfermé sur lui-même. La

circulation des informations s'effectue en sens unique sur la boucle ainsi

constituée, ce qui élimine l'éventualité de

collision entre différents messages. Il existe aussi une topologie dite

d'anneau double, celle-ci permet d'envoyer les données dans les deux

directions, bien qu'un seul anneau soit utilisé à un moment. Ceci

crée de la redondance (tolérance de panne), signifiant que dans

le cas d'une panne d'un anneau, on sera encore capable de transmettre les

données sur l'autre anneau. Un exemple d'anneau double est le FDDI

(Fiber Distributed Data Interface).

Fig.3. Représentation de la topologie en

anneau

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

En réalité, les ordinateurs d'un réseau

en topologie en anneau ne sont pas reliés en boucle, mais sont

reliés à un répartiteur appelé MAU (Multi station

Access Unit) qui va gérer la communication entre les ordinateurs qui lui

sont reliés en impartissant à chacun d'entre eux un temps de

message. Et il existe deux principales topologies logiques qui utilisent cette

topologie physique qui est :

- Token Ring (anneau à jeton) ou topologie en anneau

simple ;

- FDDI (Fiber Distributed Data Interface) ou topologie en

double boucle.

4.1.3. Topologie en bus

Dans une topologie en bus, les noeuds sont disposés en

ligne sur un brin de conducteur bidirectionnel. Aux extrémités de

ce bus sont disposés des terminaux qui évitent que les signaux

soient réfléchis. Ce système est appelé

multipoint.

Fig.4. Représentation de la topologie en bus

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.1.4. Topologie en maille

Les réseaux maillés sont reliés par des

routeurs qui choisissent la meilleure voie suivant plusieurs possibles. Cette

topologie permet une liaison très performante entre les ordinateurs et

les terminaux. Internet est une topologie maillée. Elle garantit le

mieux la stabilité en cas de panne d'un noeud mais est difficile

à mettre en oeuvre, principalement au niveau du choix des routes

à suivre pour transférer l'information. Ceci nécessite

l'utilisation des routeurs intelligents. Cette topologie ne peut pas être

utilisée dans les réseaux internes du type Ethernet. Nous pouvons

aussi rencontrer une topologie en maillage régulier et

irrégulier.

Fig.5. Représentation de la topologie en

maille

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.1.5. Topologie mixte

C'est une topologie bus-étoile car elle

utilise les méthodes d'une topologie en bus et aussi en étoile,

donc c'est une topologie hybride. La topologie hybride combine plus d'un type

de topologie. Lorsqu'un bus joint deux concentrateurs de topologies

différentes, cette configuration est appelée bus

étoilé. Les entreprises et les écoles qui

ont différents bâtiments, comme des campus, utilisent parfois

cette topologie. Un bus est employé pour transférer les

données entre les topologies en étoile.

Fig.6. Représentation de la topologie mixte

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.2. Architecture des

réseaux

Un réseau permet de relier des matériels

informatiques entre eux, quel que soit le type. L'architecture d'un

réseau est la façon de construire ce réseau avec ses

caractéristiques, donc c'est la structure du réseau. Il existe

deux types d'architectures :

- Le poste à poste ;

- Le client serveur.

4.2.1. Architecture d'égal

à égal ou poste à poste

C'est un réseau sans serveur dédicacé,

ici tous les ordinateurs sont connectés directement les uns aux autres

et partagent également les ressources. Ainsi, chaque ordinateur du

réseau est libre de partager ses ressources.

Dans ce réseau, c'est à l'utilisateur de chaque

poste de définir l'accès à ses ressources. Il n'y a pas

obligatoirement d'administrateur attitré. Ce type d'architecture est

également appelé groupe de travail (Workgroup).

4.2.1.1. Avantages

L'architecture d'égal à égal a tout de

même quelques avantages parmi lesquels :

- Un coût réduit ;

- Une simplicité à toute épreuve ;

- Une facilité à la mise en oeuvre ;

- Les utilisateurs peuvent décider de partager l'une de

leur ressource avec les autres postes.

4.2.1.2. Inconvénients

Les réseaux d'égal à égal ont

énormément d'inconvénients :

- Ce système n'est pas du tout centralisé, ce qui

le rend très difficile à administrer ;

- La sécurité est très peu

présente ;

- Aucun maillon du système n'est fiable ;

- Chaque utilisateur a la responsabilité du fonctionnement

du réseau ;

- Si un poste est éteint ou s'il se plante, ses ressources

ne sont plus accessibles ;

- Le système devient ingérable lorsque le nombre de

postes augmente ;

- Lorsqu'une ressource est utilisée sur une machine,

l'utilisateur de cette machine peut voir ses performances diminuer.

Fig.7. Représentation de l'architecture poste

à poste

HUB

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.2.2. Architecture client /

serveur

Une architecture client / serveur est une architecture dans

laquelle les ordinateurs individus, appelés clients, sont

connectés à un ordinateur central, appelé

serveur, qui les administre. Les ordinateurs qui font partie de ce

type d'architecture sont qualifiés des membres d'un domaine. Il

existe un ou plusieurs serveurs et des stations de travail.

Dans cette architecture, les ressources réseau sont

centralisées, un ou plusieurs serveurs sont dédiés au

partage de leur ressources et en assurent la sécurité.

Fig.8. Représentation de l'architecture client /

serveur

HUB

Serveur

Source : Comment ça marche ;

encyclopédie interactive. Version 2.0.4

4.2.2.1. Avantages

Le modèle client/serveur est particulièrement

recommandé pour des réseaux nécessitant un grand niveau de

fiabilité, ses principaux atouts sont:

- Des ressources centralisées ;

- Une meilleure sécurité ;

- Une administration au niveau serveur ;

- Un réseau évolutif ;

- Les serveurs étant toujours en service, les

ressources sont toujours disponibles pour les utilisateurs ;

- Les sauvegardes des données sont centralisées,

donc beaucoup plus faciles à mettre en oeuvre.

4.2.2.2. Inconvénients

L'architecture client/serveur a tout de même quelques

lacunes parmi lesquelles :

- Un coût élevé dû à la

technicité du serveur ;

- Un maillon faible: le serveur est le seul maillon faible du

réseau client/serveur, étant donné que tout le

réseau est architecturé autour de lui. Heureusement, le serveur a

une grande tolérance aux pannes (notamment grâce au système

RAID).

4.3. Le média de

transport

Pour parler de réseau, il faut avoir de lien, donc

relié par certains éléments. Nous avons deux

médias de transport ou milieux de transmission :

le média avec câble et le média sans câble (sans

fil).

4.3.1. Le milieu avec

câble

Pour relier les diverses entités d'un réseau,

plusieurs supports physiques de transmission de données peuvent

être utilisés. L'une de ces possibilités est l'utilisation

des câbles. Il existe de nombreux types de câbles, mais on

distingue généralement : le câble coaxial, à

paire torsadée et la fibre optique.

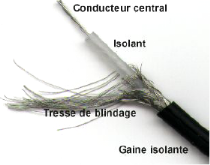

4.3.1.1. Le câble

coaxial

Le câble coaxial est un câble en cuivre

constitué d'un premier conducteur au coeur du câble qui conduit le

signal, d'un isolant, d'un deuxième conducteur sous forme de

métal tressé assurant le blindage et enfin d'une gaine en

plastique assurant la protection d'ensemble.

Fig.9. Conducteur Coaxial RG58

Source : BAYSSE Christian, " Les réseaux " mise

à jour le 6 mars 2005, <

http://christian.caleca.free.fr/reseaux/

>, (24 juillet 2008, à 12h15).

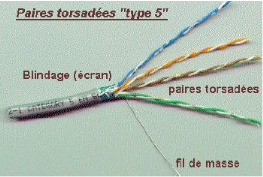

4.3.1.2. Le câble à

paire torsadée

La paire torsadée est le support de transmission le

plus simple constitué d'une paire de fil métallique

agencée en spirale. Chaque fil étant protégé par un

isolant électrique en polyéthylène. Et dans le

marché, on trouve généralement deux types de câble

à paire torsadée qui sont :

- UTP (Unshielded Twisted paire) qui n'est pas

blindé ;

- STP (Shielded Twisted paire) qui est blindé.

Fig.10. le câble à paire

torsadée

Source : BAYSSE Christian, "

Les réseaux " mise à jour le 6 mars 2005<

http://christian.caleca.free.fr/reseaux/

>, (24 juillet 2008, à 12h15).

4.3.1.3. Fibre optique

Les fibres optiques ont l'avantage d'être

insensibles aux perturbations électromagnétiques dans lesquelles

nous baignons. De plus, la vitesse de propagation de la lumière dans ces

fibres autorise de longues distances et de nombreuses solutions permettant une

très grande bande passante, donc un gros débit de

données.

La fibre optique est un câble possédant de

nombreux avantages :

- Légèreté ;

- Résistance à la traction,

étanchéité, résistance aux rongeurs, au feu, au

plomb (balle de chasse) ;

- Pose et maintenance aisées ;

- Compatibilité avec tous les types de

support ;

- Immunité au bruit ;

- Faible atténuation ;

- Tolère des débits de l'ordre de 100

Mbps ;

- Largeur de bande de quelques dizaines des MHz à

plusieurs GHz (fibre monomode).

Mais malheureusement, la fibre optique souffre de quelques

défauts :

- Sa relative fragilité ;

- La difficulté d'y ajouter de la connectique :

- Coût élevé.

Enveloppe

Gaine

Coeur

Enveloppe 250u

Gaine125u

Coeur 8u

Fig.11. la composition de la fibre optique

Source : KANDOLO MUNGALA M. Bernard ; Réseau

Informatique, cours inédit, Institut National de Préparation

Professionnelle. Kinshasa 2008. p31

.

4.3.1.4. Comparaison des

différentes caractéristiques des médias et les normes

associées

Tableau n°1 : Tableau de

comparaison

|

Norme

|

Débit

|

Transmission

|

Support

|

Généralités

|

|

10 Base 5

|

10 Mbps

|

Bande de base

(Manchester)

|

Câble coaxial 50 (Tchik Ethernet)

Extérieur 10 mm

Rayon de courbure

Maximum 254 mm

Atténuation : 2,5 dB/500 m

à 10MHz

Coefficient vélocité : 0,77

|

Topologie Bus

Longueur maximum d'un segment : 500 m

Nombre max de répéteurs par

réseau : 4

Nombre max de tranceivers par segment : 150

Long max d'un câble tranceiver : 50 m

Distance min entre deux tranceivers : 2,5 m

|

|

10 Base 2

|

10 Mbps

|

Bande de base

(Manchester)

|

Câble coaxial 50 (Thin Ethernet RG58)

Extérieur 4,8 mm

Rayon de courbure

Maximum 5 cm

Atténuation : 8,5 dB/185 m

à 10MHz

Coefficient vélocité : 0,65

|

Topologie Bus

Longueur maximum d'un segment : 185 m

Nombre max de répéteurs par

réseau : 4

Nombre max de tranceivers par segment : 100

Long max d'un câble tranceiver : 80 m

Distance min entre deux tranceivers : 0,5 m

|

|

10 Base T

(UTP)

|

10 Mbps

|

Bande de base

(Manchester)

|

Paire torsadée 100 (UTP 2 ou 4 paires)

Conducteur : 0,5 mm

Atténuation max : 11,5 dB/150 à 10MHz

Paradiaphonie min : 23 dB à 10 MHz

Coefficient vélocité : 0,585

|

180 m/branche

Topologie en étoile (liaisons points à point

Nombre max de hubs logiques : 2

Note de la classification : EIA/TIA

Catégorie 1 et 2 : faibles vitesses

|

|

10 Base F

|

10 Mbps

|

Bande de base

(Manchester)

|

Fibre multi mode (62,5-125 km)

Atténuation max : 3,75 dB/km à 850 mm

Temps de propagation : 500s/km

Coefficient de vélocité : 0,67

|

2 km/branche

Topologie en étoile (liaison point à point)

Nombre max de hubs logiques : 4

|

Source : KANDOLO MUNGALA M. Bernard ; Réseau

Informatique, cours inédit, Institut National de Préparation

Professionnelle. Kinshasa 2008, p32.

4.3.2. Le milieu sans fil

Un réseau informatique utilisant la transmission sans

fil supposerait un réseau sans câble. C'est un réseau

où les matériels informatiques sont interconnectés par un

procédé autre que les fils.

La transmission sans fil peut être utile pour :

- Fournir des connexions temporaires à un réseau

câble existant ;

- Travailler comme un back up au réseau

existant ;

- Offrir un certain degré de

probabilité ;

- Etendre un réseau au-delà de la limite du

câble en cuivre, même de la fibre optique.

La transmission sans fil contribuera aussi à

l'implantation des réseaux pour :

- Les personnes qui sont constamment en mouvement, comme des

médecins et des infirmiers ;

- Les bâtiments isolés ;

- Un département où l'emplacement physique

change constamment ;

- Les vieux bâtiments qu'on ne peut pas câbler

avec facilité.

Dans le réseau sans fil, nous pouvons avoir une

connectivité avec des radios Bluetooth, le wifi, le Wimax, le GSM, le

GPRS, l'UMTS (3G) et les liaisons hertziennes. Mais plus loin, nous pouvons

aussi avoir une liaison par satellite.

4.4. Les interfaces avec les

ordinateurs

Le rôle de l'interface est fondamental. Il faut

considérer l'aspect physique qu'on doit assurer la continuité du

passage des données entre le média du réseau et le bus de

données de l'ordinateur. Mais ce média peut être :

- Une fibre optique ;

- Une paire torsadée ;

- Du câble coaxial ;

- Une onde hertzienne ;

- Un faisceau lumineux infrarouge.

Il existe aussi l'aspect où l'interface est

étroitement liée au niveau 1 du modèle OSI. Son

firmware doit donc tenir compte des spécifications de la norme,

afin de pouvoir supporter les couches supérieures. En d'autres termes,

cette interface doit apporter une complète indépendance entre les

logiciels réseau et le support matériel utilisé. Un

firmware est un programme intégré à une puce

électronique plutôt que stocké sur une disquette. Tout

changement de matériel ou de logiciel peut avoir pour conséquence

le fait que le firmware devienne dépassé. Ceci peut mener

à une panne matérielle, à une erreur de système ou

à la perte de données. Lorsque ceci se produit avec un firmware

ancien, la seule solution consiste à remplacer ce dernier. Les firmwares

actuels sont flashables, ce qui signifie que le contenu peut être mis

à jour ou flashé.

4.5. Equipements

réseaux

4.5.1. Constituants

matériels d'un réseau local

Un réseau local est constitué d'ordinateurs

reliés par un ensemble d'éléments matériels et

logiciels. Les éléments matériels permettant

d'interconnecter les ordinateurs sont les suivants :

- La carte réseau (parfois aussi appelé

capteur) ;

- La transceiver (appelé aussi adaptateur) ;

- La prise ;

- Le support physique d'interconnexion.

4.5.2. Interconnexion des

réseaux locaux

4.5.2.1. Introduction

Un réseau local sert à interconnecter les

ordinateurs d'une organisation qui compte généralement plusieurs

réseaux locaux. Il est donc parfois indispensable de les relier entre

eux. Dans ce cas, des équipements spécifiques sont

nécessaires.

4.5.2.2. Equipements

d'interconnexion

Il existe plusieurs équipements d'interconnexion de

réseau. Nous allons les énumérer et les expliquer.

4.5.2.2.1. Les

répéteurs (repeaters)

Un répéteur est un équipement simple

permettant de générer un signal entre deux noeuds du

réseau, afin d'étendre la distance de son câblage. Pour ce

faire, il amplifie et régénère le signal

électrique. Il est également capable d'isoler un tronçon

défaillant et d'adapter deux médias Ethernet

différents.

Donc il génère le signal pour augmenter la

longueur du câble, connecte deux segments de média similaire et il

travaille uniquement au niveau physique (couche 1 du modèle OSI),

c'est-à-dire qu'il ne travaille d'une part qu'au niveau des informations

binaires circulant sur la ligne de transmission et qu'il n'est pas capable

d'interpréter les paquets d'informations et d'autre part, un

répéteur peut permettre de constituer une interface entre deux

supports physiques de types différents, c'est-à-dire qu'il peut

par exemple permettre de relier un segment de paire torsadée à un

brin de fibre optique. Le répéteur est un passerelle de niveau

physique entre deux réseaux possédant un niveau trame commun.

(10(*))

4.5.2.2.2. Concentrateurs ou

répartiteurs (Hubs)

a. Définition

Un concentrateur est un élément matériel

permettant de concentrer le trafic réseau provenant de plusieurs

hôtes et de régénérer le signal. Le concentrateur

est ainsi une entité possédant un certain nombre de ports. Son

unique but est de récupérer les données binaires provenant

sur un port et de les diffuser sur l'ensemble des ports. Le concentrateur

opère au niveau 1 du modèle OSI, c'est la raison pour laquelle il

est parfois appelé répéteur multi ports.

Le concentrateur permet aussi de connecter plusieurs machines

entre elles, parfois des postes en étoile, ce qui lui vaut le nom de hub

(signifiant moyeu de roue en anglais ; la traduction française

exacte est répartiteur).

b. Type de concentrateurs

On distingue plusieurs catégories de

concentrateurs :

- Les concentrateurs dits actifs qui sont alimentés

électriquement et permettent de régénérer le signal

sur les différents ports ;

- Les concentrateurs dits passifs qui ne permettent que de

diffuser le signal à tous les hôtes connectés sans

amplification.

c. Connexion de plusieurs hubs

Il est possible de connecter plusieurs hubs entre eux afin de

concentrer un plus grand nombre de machines, on parle alors de connexions

en cascade.

Fig.12. le Hub

Source : BAYSSE Christian, " Les réseaux " mise

à jour le 6 mars 2005, <

http://christian.caleca.free.fr/reseaux/

>, (24 juillet 2008, à 12h15).

4.5.2.2.3. Ponts

(bridges)

Les ponts sont des dispositions matérielles

permettant de relier des réseaux travaillant avec le même

protocole. Le bridge est similaire à un répéteur

mais au lieu d'agir sans intelligence comme un répéteur, il agit

avec intelligence en stockant toute les trames d'un segment dans un

tampon ; il analyse et il contrôle l'erreur avant de

répéter vers un autre segment.

Il travaille au niveau physique et logique,

c'est-à-dire qu'il est capable de filtrer les trames en ne laissant

passer que celles dont l'adresse correspond à une machine située

à l'opposé du pont.

PONT

Fig.13. l`emplacement du pont reliant deux

réseau

Source : KANDOLO MUNGALA M. Bernard ; Réseau

Informatique, cours inédit, Institut National de Préparation

Professionnelle. Kinshasa 2008, p50.

4.5.2.2.4. Commutateurs

(Switches)

Selon la norme, le nombre maximum de Hub en cascade est

limité à 4 entre 2 stations pour 10 bases T et à 2 pour la

100 base T. Ceci est lié au temps de propagation maximum d'un signal

Ethernet avant sa disposition et au temps de détection des collisions

sur le câble.

Le commutateur est un pont multi ports, c'est-à-dire

qu'il s'agit d'un élément actif agissant au niveau 2 du

modèle OSI.

Le commutateur analyse les trames arrivant sur ses ports

d'entrée et filtre les données afin de les aiguiller sur les

ports adéquats. Le commutateur permet donc d'allier les

propriétés du pont en matière de filtrage et du

concentrateur en matière de connectivité.

Fig.14.le commutateur

Source : KANDOLO MUNGALA M. Bernard ; Réseau

Informatique, cours inédit, Institut National de Préparation

Professionnelle. Kinshasa 2008, p50.

4.5.2.2.5. Passerelles

applicatives (Gateway)

Les passerelles applicatives sont des systèmes

matériels et logiciels permettant de faire la liaison entre deux

réseaux, servant notamment à faire l'interface entre des

protocoles différents. Donc les passerelles permettent la liaison entre

les différentes architectures et environnements. Les passerelles

fabriquent des paquets et convertissent les données d'un environnement

vers un autre pour que chaque environnement différent puisse comprendre

les données d'un environnement différent du sien. Ceci veut dire

que la passerelle lie deux systèmes différents de par leur :

§ Protocole de communication

§ Structure de formation de données ;

§ Langage :

§ Architecture.

Le Gateway fonctionne selon les quatre premières

couches le 7ème du modèle OSI.

4.5.2.2.6. Routeurs

Les hubs et switchs permettent de connecter

des appareils faisant partie d'une même classe d'adresse en IP ou d'un

même sous réseau, les routeurs sont les machines clés

d'Internet car ce sont ces dispositifs qui permettent de choisir le chemin

qu'un message va emprunter pour arriver à destination. Il s'agit des

machines ayant plusieurs cartes réseau dont chacune est reliée

à un réseau différent. Ainsi, dans la configuration la

plus simple le routeur n'a qu'à regarder sur quel réseau se

trouve un ordinateur pour lui faire parvenir les datagrammes en provenance de

l'émetteur.

Fig.15. l'emplacement des routeurs reliant

différents réseaux

Proxy

Proxy

Routeur

Routeur

Routeur

Routeur

Routeur

Proxy

LAN

LAN

Internet

Source : KANDOLO MUNGALA M. Bernard ; Réseau

Informatique, cours inédit, Institut National de Préparation

Professionnelle. Kinshasa 2008, p51.

Les routeurs sont capables d'interconnecter plusieurs

réseaux utilisant le même protocole entre eux. Ils travaillent au

niveau de la couche 3 du modèle OSI (couche réseau) et tous les

protocoles n'utilisent pas cette couche.

Le routeur dispose d'une table de routage qui lui permet

d'aiguiller les trames vers le bon réseau, ils permettent une structure

maillée, indispensable pour la construction de l'Internet.

4.6. La normalisation

4.6.1.

Généralités

Contrairement aux techniques de la téléphonie

qui ont été développées par une seule entreprise et

qui n'étaient pas spécialement prévues pour être

compatible avec le système d'autres entreprises, il était

indispensable d'établir le standard solide pour parvenir à la

normalisation. Les principes adoptés à la conception de

réseau sont plus indépendants des supports physiques.

Au début des années 70, chaque constructeur

avait développé sa propre solution autour d'architectures et de

protocoles privés. Il s'est vite avéré qu'il serait

impossible d'interconnecter ces différents réseaux

propriétaires si une norme internationale n'était pas

établie. C'est alors qu'une norme a été établie par

l'International Standard Organisation (ISO) ; c'était la norme Open

System Interconnexion (OSI, interconnexion des systèmes ouverts). Un

système ouvert est un ordinateur, un terminal, un réseau,

n'importe quel équipement respectant cette norme, et donc apte à

échanger des informations avec d'autres équipements

hétérogènes et issus de constructeurs

différents.

4.6.2. Le modèle OSI

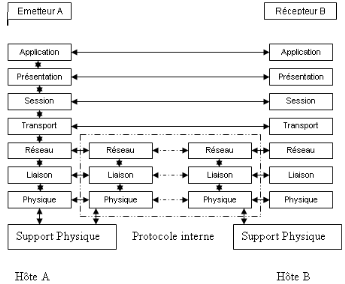

Le modèle OSI, défini en 1977, régit la

communication entre deux systèmes informatiques selon 7 couches. A

chaque couche, les 2 systèmes doivent communiquer

« compatibles ». Son rôle consiste à

standardiser la communication entre les machines afin que différents

constructeurs puissent mettre au point des produits compatibles. Le

modèle de référence de l'Interconnexion des

Systèmes Ouverts (OSI) est un cadre standard industriel, qui est

utilisé pour diviser les fonctions de réseau en sept couches

distinctes. Il est l'un des outils de référence et

d'apprentissage les plus utilisés aujourd'hui, en réseaux.

L'Organisation Internationale pour la Normalisation (ISO) a

développé le modèle OSI dans les années 80.

Le modèle OSI définit 7 niveaux

différents pour le transport de données. Ces niveaux sont

égaux et sont appelés couches.

Nous devons retenir que :

- Chaque couche est conçue de manière à

dialoguer avec son homologue comme si une liaison virtuelle était

établie directement entre elles ;

- Chaque couche fournit des services clairement définis

à la couche immédiatement supérieure, en s'appuyant sur

celles plus rudimentaires, de la couche inférieure, lorsque celle-ci

existe.

4.6.3. Description succincte des

couches

1. La Couche Physique : 1

La couche physique est la couche de bas niveau. C'est la

couche la plus basique du modèle, elle contient toutes les

spécifications électriques, et mécaniques pour

l'activation, la maintenance entre le lien physique et le système. Elle

permet de transformer un signal binaire en un signal compatible avec le support

choisi et réciproquement.

Cette couche gère les connections matérielles,

définit la façon dont les données sont converties en

signaux numériques, c'est-à-dire elle définit la

façon dont les données sont physiquement converties en signaux

numériques sur le média de communication (impulsions

électriques, modulations de la lumière, etc.). C'est à ce

niveau que se situe l'adresse MAC (Medium Access Control). Cette couche fournit

des outils de transmission des bits à la couche

supérieure, qui les utilisera sans se préoccuper de la nature du

média utilisé.

Elle s'occupe de :

- La transmission de bit sur un canal de

communication ;

- L'initialisation et relâchement de la connexion afin

de faire une communication entre le récepteur et

l'émetteur ;

- L'interface mécanique, électrique et

fonctionnelle ;

- Supports physiques de transmission des

données ;

- La résolution de possibilité de transmission

physique dans les deux sens.

2. La couche liaison des données : 2

Cette couche définit l'interface avec la carte

réseau et le partage du media de transmission. C'est cette couche qui

définit comment les données sont formatées et comment on

accède au réseau. Elle est responsable de dire comment un

appareil correspond avec un autre alors qu'ils sont sur différents

réseaux et médias. Elle se réfère à

l'adressage physique, donc aux adresses MAC.

La couche liaison des données assure le contrôle

de transmission des données. Elle s'occupe de la correction d'erreur et

de contrôle de flux, et elle est divisée en deux sous couches.

a) La sous-couche MAC. (Médium Access Control)

C'est à ce niveau que l'on trouve le protocole de

diffusion de l'information. Elle a pour rôle de gérer

l'accès au support physique, de structurer le bit d'information en

trames et de gérer les adresses physiques des cartes réseaux

appelés adresse MAC.

b) La sous-couche LLC (Logical Link Control)

Aussi appelée sous couche HDLC (High Level Data Link

Control), et a pour rôle d'assurer le transport de trames entre deux

stations. Cette sous-couche assure également l'interface entre

l'accès au réseau et la couche supérieure. Elle est

indépendante de la méthode d'accès.

3. La couche réseau : 3

Elle assure toutes les fonctionnalités de relais et

d'amélioration de service entre des réseaux, à

savoir ; l'adressage, le routage, le contrôle de flux et la

détection et correction d'erreurs non réglées par la

couche 2. Cette couche gère la connectivité entre deux

systèmes qui peuvent être localisés dans différents

endroits géographiques et dans différents réseaux.

Elle résout le problème d'interconnexion entre

les réseaux hétérogènes. Cette couche est la plus

haute dans la partie purement réseau. Elle fournit des outils de

transmission, de paquets de bits (trames) à la couche supérieure.

Les transmissions sont routées et la congestion est

contrôlée.

4. la couche transport : 4

Elle assure un transfert de données transparent entre

entités de session en les déchargeant de détails

d'exécution. Elle a pour rôle d'optimiser l'utilisation des

services de réseau disponibles afin d'assurer au moindre coût les

performances requises par la couche session. C'est la première couche

à résider sur les systèmes d'extrémité. Elle

permet aux deux applications de chaque extrémité de dialoguer

directement indépendamment de la nature des sous réseaux

traversés, ceci comme si le réseau n'existait pas. Elle s'occupe

aussi du découpage en paquets de la gestion des éventuelles

erreurs de transmission. Cette couche assure la fiabilité et la

régulation du transfert de données.

Elle est aussi appelée couche tampon, car elle se

trouve entre les couches purement réseaux et celles

référant aux applications. Elle apparaît comme un

superviseur de la couche réseau, et à pour rôle principal

de fournir à la couche supérieure des outils de transport de

données efficaces et fiables.

5. la couche session : 5

Cette couche s'occupe de l'établissement de la gestion

et coordination des communications entre deux systèmes ; en

d'autres mots, elle définit l'ouverture et la destruction des sessions

de communication entre les machines du réseau. Elle est assez proche de

celle de connexion. Cette couche fournit donc à la couche

supérieure des outils plus souples que ceux de la couche transport pour

la communication d'informations en introduisant la notion de session.

6. la couche présentation : 6

Cette couche s'occupe de la syntaxe et de la sémantique

des informations transportées en se chargeant notamment de la

représentation des données. Cette couche est un

« fourre tout » de la conversion entre

représentation interne et externe des données. Donc, cette couche

s'occupe de la mise en forme des données, éventuellement de

l'encryptage et de la compression des données. Par exemple : la

mise en forme des textes, des images vidéo. Elle définit donc le

format des données manipulées par le niveau applicatif

indépendamment du système.

7. la couche application : 7

Cette couche donne au processus d'application le moyen

d'accéder à l'environnement OSI et fournit tous les services

directement utilisables par l'application, à savoir :

· Le transfert d'information ;

· L'allocation de ressources ;

· L'intégrité et la cohérence des

données accédées ;

· La synchronisation des applications

coopérantes.

En fait, la couche application gère les programmes de

l'utilisateur et définit des standards pour que les différents

logiciels commercialisés adoptent les mêmes principes. Elle

gère le transfert des informations entre programmes, c'est-à-dire

qu'elle assure l'interface avec les applications. Donc elle fait partie des

hautes avec la couche session et présentation.

Fig16 : la communication entre couches

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000, <

www.info.univ-angers.fr/pub/pn>,

(24 juillet 2008, à 12h15).

SECTION 5. L'INTERNET

5.1. Historique

Les travaux de l'ARPA (Advanced Research Project Agency)

débutèrent au milieu des années 70 et avaient pour but de

développer un réseau à commutation de paquets pour relier

ses centres de recherches dans le but de partager des équipements

informatiques et échanger des données et du courrier. Le but

était de concevoir un réseau résistant à des

attaques militaires. C'est ainsi que dès le départ le

réseau ARPANET fut conçu sans noeud particulier le dirigeant, et

de telle sorte que si une voie de communication venait à être

détruite, le réseau serait toujours capable d'acheminer les

informations par un autre chemin.

C'est vers 1980 qu'est apparu le réseau Internet, tel

qu'on le connaît maintenant. Lorsque l'ARPA commença à

faire évoluer les ordinateurs de ses réseaux de recherche vers

les nouveaux protocoles TCP/IP et qu'elle se mit à subventionner

l'université de BERKLEY pour qu'elle intègre TCP/IP à son

système d'exploitation Unix. Ainsi la quasi-totalité des

départements d'informatique des universités américaines

ont commencé à se doter de réseaux locaux qui en quelques

années seront interconnectés entre eux sous l'impulsion de la NSF

(National Science Foundation).

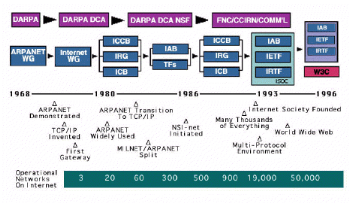

Fig. 17 : les grandes dates d'Internet

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000 <

www.info.univ-angers.fr/pub/pn>

(24 juillet 2008, à 12h15).

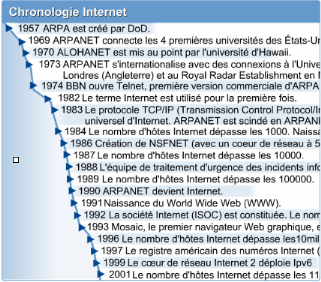

Fig. 18 : Chronologie Internet

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000 <

www.info.univ-angers.fr/pub/pn>

(24 juillet 2008, à 12h15).

L'Internet est un ensemble de réseaux à

l'échelle mondial. (11(*)) En terme plus simple, Internet est un immense

réseau d'ordinateur qui peuvent communiquer entre eux en utilisant un

protocole commun. (12(*))

1. Début de la croissance dans les

années 70

Début de la croissance dans les années 70 Au

début du projet Advanced Research Projects Agency Network (ARPANET),

personne n'imagine que le réseau s'agrandira pour devenir ce qu'il est

aujourd'hui. Au cours des années 70, des noeuds et des points

d'accès supplémentaires sont ajoutés à la fois sur

le territoire américain et dans d'autres pays.

2. Le « toujours plus » dans les

années 80

En 1983, le projet ARPANET est abandonné. Le

réseau militaire MILNET, intégré au réseau de

données de défense (DDN), prend 68 des 113 noeuds existants. Le

DDN avait été créé en 1982.

Le système de noms de domaine (ou DNS) est introduit en

1984. Ce système permet de faire correspondre les noms d'hôtes aux

adresses IP. Cette méthode est bien plus efficace et plus adaptée

que les précédentes. Ces méthodes sont

présentées dans le module 9, « Matériel

avancé et serveurs ». En 1984, le réseau comptait plus

de 1000 ordinateurs.

Pendant la deuxième moitié des

années 80, la mise en réseau s'est considérablement

développée. Par exemple, la fondation nationale pour la science

(NSF) crée des centres de super calculateurs à travers les

États-Unis, à Princeton, à l'Université de

Californie, à l'Université de l'Illinois et à

l'Université de Cornell. L'Internet Engineering Task Force (IETF) est

également créé à cette époque. Vers 1987, le

réseau comptait 10 000 ordinateurs et en 1989, plus de

100 000.

3. Internet devient une grosse affaire dans les

années 90

Le taux de croissance phénoménal des

années 80 n'est rien comparé à celui des années 90.

ARPANET est devenu Internet et le gouvernement américain s'applique

à promouvoir le développement de ce que l'on appelle les

autoroutes de l'information. Le Backbone du Réseau National Science

Fundation Network (INSFNET) a été amélioré pour

atteindre la vitesse T3 (c'est-à-dire, 44,736 Mbps). En 1991, plus d'un

trillion d'octets par mois ont été envoyés. L'association

Internet Society (ISOC) est créée, puis en 1992, plus d'un

million d'hôtes résident sur Internet.

L'explosion du commerce sur Internet commence dans les

années 90. Comme de plus en plus d'étudiants,

d'universitaires, d'utilisateurs privés et de sociétés de

toutes tailles se connectent, le monde des affaires saisit l'opportunité

de toucher un marché important et en expansion. En 1995, la

publicité en ligne s'est accrue, la banque en ligne a

démarré et on peut même commander des pizzas sur

Internet.

Les cinq dernières années du siècle

connaissent des développements majeurs quasiment tous les jours.

L'échantillonnage audio et vidéo, les technologies

« push », la programmation de scripts Java et ActiveX

bénéficient de la connectivité plus performante disponible

à des prix de plus en plus bas. Les noms de domaine deviennent des

sources importantes de revenus. Certains noms très recherchés ont

été vendus à plus d'un million de dollars. Aujourd'hui

coexistent des millions de sites sur le World Wide Web et des millions de

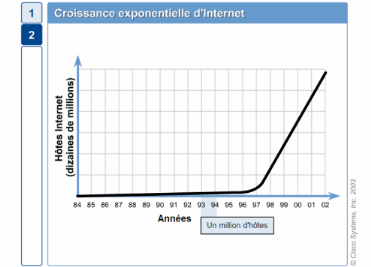

serveurs participent à ce grand réseau. La figure

présente une chronologie des événements marquants de

l'histoire de la mise en réseau des PC. Le graphique de la figure

nous montre la croissance d'Internet.

Fig. 19 : Croissance exponentielle d'Internet

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000 <

www.info.univ-angers.fr/pub/pn>

(24 juillet 2008, à 12h15).

La croissance fulgurante de l'industrie informatique signifie

des possibilités d'emploi énormes. D'après les

prévisions du bureau américain du travail et des statistiques,

parmi les 10 emplois qui connaîtront la croissance la plus forte, 8

auront un rapport avec le secteur informatique. Ceci signifie que les emplois

de techniciens et de supports informatiques doubleront d'ici 2010.

L'Internet est le plus vaste réseau, puisqu'il renferme

tous les réseaux. Sur Internet il existe différents protocoles

dont :

· IRC : discussion en direct ;

· http : exploitation des pages ;

· ftp : transfert des fichiers ;

· et bien d'autres choses.

5.2. La connexion

Une connexion nécessite un ordinateur, un modem et un

fournisseur d'accès. Celui-ci nous permettra de nous relier sur les

lignes à haute vitesse multinationales. La carte réseau est

l'élément matériel de l'ordinateur qui permet de se

connecter à un réseau par des lignes spécialement

prévues pour faire transiter des informations numériques. Le

modem permet, lui de se connecter à un réseau par

l'intermédiaire des lignes téléphoniques qui ne sont pas

prévues à cet effet à l'origine. Une carte réseau

possède une adresse IP qui la caractérise.

5.3. Les protocoles

Sur Internet, de nombreux protocoles sont

utilisés ; ils font partie d'une suite de protocoles qui s'appelle

TCP/IP (Transfer Control Protocol/Internet Protocol) basés sur le

repérage de chaque ordinateur par une adresse appelée adresse IP

permettant d'acheminer les données à la bonne adresse. Puis on

associe à ces adresses des noms de domaine pour permettre de s'en

souvenir plus facilement.

Un protocole est une méthode standard qui permet la

communication entre processus.

Un protocole est une séquence contrôlée de

messages, qui sont échangés entre deux ou plusieurs

systèmes, pour accomplir une tâche donnée. Les

spécifications du protocole définissent cette séquence

ainsi que le format ou l'agencement des messages, qui sont

échangés. Les protocoles utilisent des structures de

contrôle dans chaque système, pour coordonner l'échange des

informations entre les systèmes. Ils agissent comme un ensemble d'outils

imbriqués. Les ordinateurs peuvent suivre, de façon

précise, les points de connexion du protocole, au fur et à mesure

qu'ils traversent les séquences des échanges. Le temps est

crucial dans le fonctionnement des réseaux. Les protocoles

nécessitent que les messages arrivent avant un certain intervalle de

temps, donc les systèmes gèrent un ou plusieurs

chronomètres, pendant le fonctionnement du protocole. Ils prennent

également des mesures alternatives, si le réseau ne respecte pas

les règles temporelles. Pour faire leur travail, de nombreux protocoles

dépendent du fonctionnement d'autres protocoles du groupe, ou de la

suite de protocoles. Les fonctions des protocoles sont les suivantes:

· Identifier les erreurs ;

· Appliquer les techniques de compression ;

· Décider comment les données doivent

être envoyées ;

· Adresser les données ;

· Décider comment annoncer les données

envoyées et reçues.

5.4. Adressage

5.4.1.

Généralité

Chaque ordinateur du réseau Internet dispose d'une

adresse IP unique codée sur 32bits. Une adresse IP est toujours

représentée dans une numérotation décimale

pointée constituée de 4 nombres (1 par octet) compris entre 0 et

255 et séparés par un point. Plus précisément, une

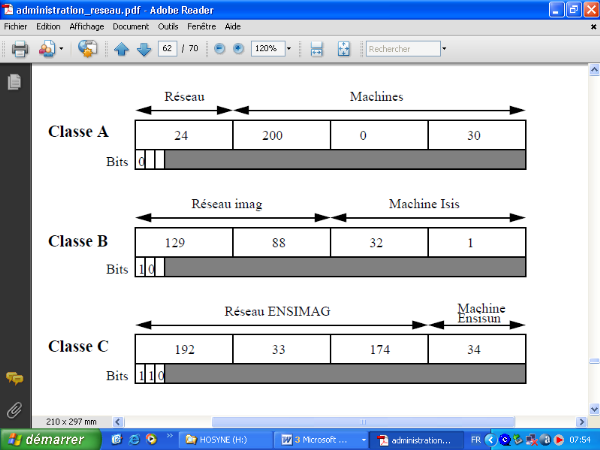

adresse IP est constituée d'une paire et appartient à une

certaine classe (A, B, C, D ou E) selon la valeur de son premier octet, comme

détaille dans le tableau n°2.

Tableau n°2 : Tableau de l'espace d'adresses possibles

pour chaque classe

|

Classe

|

Adresses

|

|

A

|

0.0.0.0 à 127.255.255.255

|

|

B

|

128.0.0.0 à 191.255.255.255

|

|

C

|

192.0.0.0 à 223.255.255.255

|

|

D

|

224.0.0.0 à 239.255.255.255

|

|

E

|

240.0.0.0 à 247.255.255.255

|

Source : NICOLAS Pascal, " Maîtrise d'information

", Mise à jour en Juin 2000, <

www.info.univ-angers.fr/pub/pn>,

(24 juillet 2008, à 12h15).

La classe A est faite pour les très grands

réseaux qui comprend environs 65.536 ordinateurs et au niveau mondial,

il ne peut exister plus de 127 tels réseaux. Les adresses de classe B

sont utilisées pour les réseaux ayant 256 et 65.536 ordinateurs,

et cette classe est faite pour les moyens et grands réseaux. Seules 256

machines sont possibles sur un réseau de classe C dont le nombre

possible dépasse les 2 millions et cette classe est faite pour les

petits réseaux. La classe D est utilisée pour le multi casting et

la classe E à été défini comme étant une

classe pour les ordinateurs de recherches pour un usage futur. L'obtention

d'une adresse IP pour créer un nouveau réseau est

gérée par l'INTERNIC de manière

décentralisée, c'est-à-dire qu'un organisme national

gère les demandes pour chaque pays.

5.4.2. Règles

· Deux équipements dans le même

réseau peuvent communiquer directement ;

· Deux équipements dans des classes d'adresses

différentes doivent utiliser un routeur ;

· Deux équipements dans la même classe

d'adresse mais un réseau différent doivent utiliser un

routeur.

5.5. Noms de domaine (Domain Name

System) : DSN

Chaque ordinateur directement connecté à

Internet possède au moins une adresse IP propre.

Cependant, les utilisateurs ne peuvent pas travailler avec ces

adresses, mais avec des noms de machine ou des adresses plus explicites ou

adresses FQDN (Fully Qualified Domain Name) du type

http://www.microsoft.com.

Ainsi, il est possible d'associer des noms en langage courant

aux adresses IP grâce à un système appelé DNS. Les

machines appelées serveurs des noms des domaines permettent

d'établir la correspondance entre le nom de domaine et l'adresse IP des

machines d'un réseau.

Chaque domaine possède un serveur de noms de domaines

appelé « serveur de noms primaire », ainsi qu'un

serveur des noms secondaire, permettant de prendre le relais d'un serveur des

noms primaire en cas d'indisponibilité. Les domaines dits

génériques, appelés 9 TLD sont des noms de domaines

génériques des niveaux supérieurs supposant une

classification selon le secteur d'activité.

CHAPITRE II : APPROCHE

THEORIQUE DE LA SECURITE INFORMATIQUE

SECTION 1. GENERALITE