|

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR, UNIVERSITAIRE

ET

RECHERCHE SCIENTIFIQUE

REPUBLIQUE DEMOCRATIQUE DU CONGO

UNIVERSITE BIOSADEC

U.B. /L.M.D.

B.P.: 2153-BUKAVU

FACULTE DE SCIENCES ET TECHNOLOGIES

DEPARTEMENT DE RESEAUX INFORAMATIQUES

Implémentation et interconnexion des

Réseaux Privés

Virtuels :

Cas des Hôpitaux

Généraux de Référence et Cliniques

médicales

de la ville de Bukavu

«

Au cours de la période allant du 1er Février

au 30 juin 2015 »

Par

MIGANDA Benjamin

Mémoire présenté et soutenu pour l'obtention

du grade d'Ingénieur en Réseaux Informatiques.

Encadreur : Msc. Ir. KAGUFA A. CRISPIN

Année universitaire : 2014 - 2015

I

RESUME

L'implémentation et l'interconnexion des réseaux

privés virtuels est un mécanisme de mise place d'un

système de sécurité entre des sites distants afin de leur

permettre de communiquer de manière confidentielle.

Le problème de la présente étude consiste

à faire un état de lieu sur l'implémentation et

l'interconnexion des réseaux privés virtuels dans les

hôpitaux généraux de référence ainsi que des

cliniques médicales de la ville de Bukavu.

A cet effet, permettre aux patients de poursuivre les soins

médicaux dans un autre hôpital sans difficultés, la

facilitation de personnel soignant l'accès aux dossiers des patients

pour des fins curatives, aider les hôpitaux à communiquer entre

eux au sujet des patients transférés était notre

préoccupation majeure.

En effet, à l'échelle mondiale, l'utilisation de

l'internet occupe une place prépondérante dans tous les secteurs

de la vie quotidienne. Il permet d'interconnecter les réseaux mondiaux

et contribue ainsi au développement des pays.

En dépit de son apport dans l'innovation du monde

contemporain, il reste certain que les informations fournies sur internet ne

sont pas toutes fiables car il est ouvert à tout public et donc devrait

être pris avec du recul.

Ainsi, grâce à l'internet, le VPN a

été mis sur pied en vue d'interconnecter les ordinateurs distants

à travers le mécanisme de tunnélisation. Ces

systèmes ont pu se développer grâce aux performances

toujours plus importantes des réseaux locaux et de la

sécurité informatique.

Dans les pays développés, les recherches

récentes témoignent avec certitudes que le VPN est

d'actualité. Cependant, de nombreux sites web bloquent l'accès

aux visiteurs situés en dehors du pays. Bien plus, certains sites web ne

sont pas accessibles en se connectant avec une adresse IP de ce pays. En

dépit du progrès de ce système, le piratage informatique

continue à se faire sentir.

II

Les recherches ont prouvé que l'Afrique est un

continent en plein essor technologique et ainsi on y compte peu d'utilisateurs

de VPN. Cela s'explique par la faiblesse du besoin exprimé mais aussi

à la difficulté d'accéder à la forme marchande de

ce service.

En République Démocratique du Congo, le VPN est

présent uniquement dans les BANQUES, les ONG internationales et les

grandes entreprises comme la BRALIMA ainsi que les entreprises de

télécommunication comme VODACOM, AIRTEL, ORANGE, TIGO.

Dans la province du Sud-Kivu, précisément

à Bukavu, l'église catholique dans sa branche de

l'université catholique de Bukavu a réussi à mettre sur

pied le TUNNEL VPN avec une segmentation en VLANS pour interconnecter le site

de KALAMBO, le site de la faculté de Médecine à l'HPGRB,

le campus de BUGABO et celui de KARHALE.

Pour vérifier l'hypothèse selon laquelle

l'absence d'implémentation de VPN serait due à l'ignorance du

personnel administratif et médical sur son efficacité et au

manque d'équipement TIC nécessaire pour la réalisation de

VPN, les objectifs poursuivis étaient les suivants :

1. Permettre aux patients de poursuivre les soins

médicaux dans un autre hôpital sans difficultés ;

2. Faciliter le personnel soignant l'accès aux

dossiers des patients facilement pour des fins curatives ;

3. Permettre aux hôpitaux de communiquer entre eux au

sujet des patients transférés et leurs dossiers.

La cible de notre étude était

évaluée à treize institutions médicales dont cinq

hôpitaux généraux de référence et huit

cliniques médicales privées.

En fin, la présente étude a abouti aux

résultats globaux suivants :

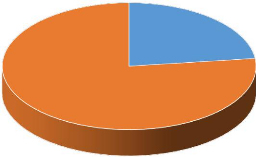

? 23,07 % des institutions médicales

enquêtées disposent d'un réseau local, par contre :

77 % n'en disposent pas.

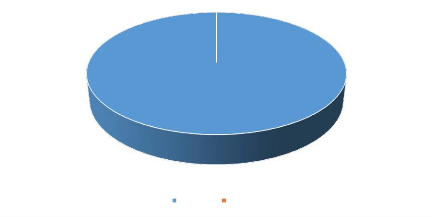

? 7,6 % de ces institutions médicales

ayant un réseau local disposent aussi d'un serveur central.

III

Parmi les institutions médicales enquêtées

100 % utilisent le téléphone, l'internet ainsi que la

lettre de transfert en cas de besoin et souhaitent tous

implémenter le VPN pour améliorer la qualité et la

sécurité de leurs services. Toutes les cibles ont souhaité

s'interconnecter entre elles pour une prise en charge efficace des patients.

Grosso modo, ces résultats approuvent sincèrement

les réalités du milieu d'étude.

IV

Frère BERNARD HEYLEN

PRELUDE

« Avant de t'élever au rang de

capitaine,

accepte d'abord la responsabilité de second.

Apprends

à demander conseil à plus sage que toi,

à plus

compétant que toi.

Reste toute ta vie durant,

un homme qui ne sait

pas tout,

et qui sait qu'il ne sait pas tout.

La voie la plus sûre pour devenir quelqu'un, c'est

d'accepter que plus expérimenté que toi te guide. La voie la plus

sûre pour faire le moins de mal possible, c'est de profiter le plus

possible des erreurs des autres.

Si tu prends conseil de quelqu'un d'autre,

tu montres

peut-être que tu ne sais pas,

mais tu fais preuve de sagesse,

et

ton ignorance ne durera pas. »

V

DEDICACE

V' A vous mes chers parents MIGANDA MWAMBA Félix et

NTACHOMWENE KITUMAINI Yolande pour avoir consenti des sacrifices énormes

afin d'assurer mon éducation de base.

V' A vous mes grand (es), petits(e), frères et soeurs :

ESPERANCE Furaha, P.S. HABIMANA MIGANDA André, KUJULINKANA MIGANDA

Michael, Ir. MWAMIARHAHIMWA BAHATI Félicien, SHUKURU MIGANDA

Chançarde, CHUMBIKA MIGANDA Romain, Noëlla MIGANDA, Wivine MIGANDA

pour avoir longtemps accepté cette lourde responsabilité dans la

réalisation de ce fruit scientifique.

V' A toi NGOMBEYAMWAMI SUMAILI Gloria pour le soutien moral

que matériel.

V' A tous mes camarades, amis proches, pour leur soutient et

dévouement sympathique. V' A tous mes camarades de promotion du

département des réseaux informatiques à

l'université BIOSADEC.

Nous dédions ce travail.

MIGANDA Benjamin

VI

REMERCIEMENTS

Le présent travail de recherche est le fruit mûr

de plusieurs personnages auxquels nous sommes reconnaissants, notamment :

V' Le Ministère de l'enseignement universitaire et

recherches scientifiques pour avoir permis que cette filière dont nous

sommes bénéficiaires puisse ouvrir ses portes en

République Démocratique du Congo ;

V' Nos autorités académiques pour leur

dévouement intégral afin de maintenir les enseignements

académiques dans les conditions requises au sein de l'Université

;

V' Nos professeurs qui ont assuré notre éducation

académique ;

V' Notre encadreur KAGUFA A. CRISPIN pour son

dévouement particulier au cours de nos recherches ;

V' Nos parents pour l'éducation de base et le soutien

intégral jusqu' à ce jour ;

V' Tous ceux-là qui, de près ou de loin nous ont

aidé et d'une manière ou d'une autre à l'aboutissement de

cette oeuvre scientifique.

MIGANDA Benjamin

VII

LISTE DES FIGURES

Figure N° 1: Chiffrement Symétrique 12

Figure N° 2: Chiffrement Asymétrique 12

Figure N° 3: Mode de fonctionnement d'un tunnel IP 13

Figure N° 4: Mode de fonctionnement du protocol L2F 17

Figure N° 5: Mode de fonctionnement du protocole L2TP

18

Figure N° 6: Mode de fonctionnement du protocole du

serveur réseau L2TP 19

Figure N° 7: Mode de fonctionnement du protocole IPSec

20

Figure N° 8: Principe de fonctionnement du protocole AIT

22

Figure N° 9: Principe de fonctionnement du protocole ESP

23

Figure N° 10: Topologie IPsec VPN entre 2 sites 31

VIII

Tableau N° 17 : Répartition des institutions

médicales enquêtées selon les démarches

envisagées pour trouver les moyens financiers 51

LISTE DES TABLEAUX

Tableau N° 1 : Comparaison entre MPLS & IPSec 24

Tableau N° 2 : Répartition des institutions

médicales suivant la localisation 28

Tableau N° 3 : Table d'adressage de l'architecture 31

Tableau N° 4 : Paramètres de stratégie

ISAKMP de phase 1 32

Tableau N° 5 : Paramètres de stratégie

IPsec de phase 2 32

Tableau N° 6 : Répartition des institutions

médicales enquêtées selon l'existence d'un réseau

local 40

Tableau N° 7 : Répartition des institutions

médicales enquêtées selon l'utilité du réseau

local

41

Tableau N° 8 : Répartition des institutions

médicales enquêtées selon l'existence d'un serveur

central 42

Tableau N° 9 : Répartition des institutions

médicales enquêtées selon les services

déployés

depuis le serveur 43

Tableau N° 10 : Répartition des institutions

médicales enquêtées selon l'informatisation des

fiches des patients 44

Tableau N° 11 : Répartition des institutions

médicales enquêtées suivant le moyen de

communication pour le transfert des malades en cas de besoin

45

Tableau N° 12 : Répartition des institutions

médicales enquêtées selon le moyen d'accès

à

l'internet 46

Tableau N° 13 : Répartition des institutions

médicales enquêtées selon l'évaluation de la

qualité de la bande passante 47

Tableau N° 14 : Répartition des institutions

médicales enquêtées selon l'avis sur

l'implémentation, l'amélioration de la

qualité des réseaux et services connexes 48

Tableau N° 15 : Répartitions des institutions

médicales enquêtées selon l'avis sur

l'interconnexion d'une structure médicale à une

autre 49

Tableau N° 16 : Répartition des institutions

médicales enquêtées selon la disponibilité des

moyens financiers pour la réalisation de

l'interconnexion 50

IX

LISTE DES GRAPHIQUES

Graphique N° 1: Effectif des hôpitaux et Cliniques

enquêtées par commune 29

Graphique N° 2: Existence du LAN 40

Graphique N° 3: Utilité du LAN 41

Graphique N° 4: Existence du serveur 42

Graphique N° 5: Services déployés par le

serveur 43

Graphique N° 6: Informatisation des fiches des patients

44

Graphique N° 7: Moyen de transfert des malades 45

Graphique N° 8: Moyen d'accès à internet

46

Graphique N° 9: Qualité de la Bande passante 47

Graphique N° 10: Implémentation et

amélioration de la qualité du réseau 48

Graphique N° 11: Avis sur l'interconnexion 49

Graphique N° 12: Fonds pour l'interconnexion 50

Graphique N° 13: Démarches envisagées des

moyens financiers 51

X

TABLE DES MATIERES

RESUME I

PRELUDE IV

DEDICACE V

REMERCIEMENTS VI

LISTE DES FIGURES VII

LISTE DES TABLEAUX VIII

TABLE DES MATIERES X

SIGLES ET ABREVIATIONS XIII

CHAP. I : LIMINAIRES 1

1.1. PROBLEMATIQUE 1

1.2. HYPOTHESES DE RECHERCHE 3

1.3. OBJECTIFS 4

1.3.1. Objectif général 4

1.3.2. Objectifs spécifiques 4

1.4. DELIMITATION DU SUJET 4

1.5. CHOIX ET INTERET DU SUJET 4

1.6. SUBDIVISION DU TRAVAIL 5

CHAP. II : GENERALITES 6

2.1. DEFINITION DES MOTS CLES 6

2.2. REVUE DE LA LITTERATURE 8

2.2.1. Concepts sur la sécurité des réseaux

8

2.2.2. Principe de fonctionnement du VPN 13

2.2.2.1. Les différentes protocoles utilisés pour

l'établissement du VPN 14

XI

2.2.2.2. Rappels sur le protocole PPP 14

2.2.2.3. Le protocole PPTP 15

2.2.2.4. Le protocole L2F 17

2.2.2.5. Le protocole L2TP (RFC 2661) 18

2.2.2.6. Le protocole IPSec 19

2.3. DELIMITATION DU MILIEU D'ETUDE 26

CHAP. III : MATERIELS ET METHODES 27

3.1. MATERIELS 27

3.2. METHODES 27

3.2.2. Cible d'étude 27

3.2.3. Collecte des données 28

3.2.4. CRITERES D'INCLUSION ET D'EXCLUSION 29

3.2.5. TECHNIQUES DE TRAITEMENT DES DONNEES 30

3.2.6. DIFFICULTES RENCONTREES 30

3.2.7. UTILISATION DES RESULTATS ATTENDUS 30

3.3. REALISATION DE L'ARCHITECTURE VPN RETENUE 31

3.3.1. Topologie 31

3.3.2. Table d'adressage 31

? Paramètres de stratégie ISAKMP de phase 1 32

? Paramètres de stratégie IPsec de phase 2 32

CHAP. IV: PRESENTATION DES RESULTATS 40

CHAP. V : DISCUSSION DES RESULTATS 52

CONCLUSION GENERALE ET SUGGESTIONS 55

REFERENCES BIBLIOGRAPHIQUES 57

XII

ANNEXE 59

XIII

SIGLES ET ABREVIATIONS

ADSL : Asymmetric Digital Subscriber Line

AH : Authentification Header

ATM : Asynchronous Transfer Mode

BDD : Base de données

BDOM : Bureau Diocésain des oeuvres

médicales.

B.P. : Boite Postale

BRALIMA : Brasserie, Limonaderie et

Malterie

CHAP : Challenge-Handshake Authentification

Protocol

CHAP. : Chapitre

Dr. : Docteur

ESP : Encapsulating Security Payload

HDLC : High Level Data Link Control

HGPR : Hôpital Général

Provincial de Reference

HGR : Hôpital Général de

Reference

HP : Hewlett Packard

IETF : Internet Engineering Task Force

IGE : Integrity Check Value

IKE : Internet Key Exchange

IP : Internet Protocol

XIV

IPx : Inter-network Packet Exchange

IPSec : Internet Protocol Security

IPv4, 6 : Internet Protocol Version 4 et 6

Ir. : Ingénieur

ISAKMP : Internet Security Association an key

Management Protocol

L2F : Layer Two Forwading

L2TP : Layer Two Tunneling Protocol

LAC : Layer Two Tunneling Protocol Access

Concentrator

LAN : Local Area Network

L.M.D. : Licence-Master-Doctorat

LNS : Layer two Tunneling Protocol Network

Server

L. : Licence

MAC : Medium Access Control

MPLS : Multi Protocol Label Switching

MPPE : Microsoft Point to Point Encryption

Mr. , Mme. ,

Mlle. : Monsieur, Madame, Mademoiselle

MS-CHAP : Microsoft-Challenge Handshake

Authentification Protocol

NCP : Network Control Protocol

ONG : Organisation non gouvernementale

OSI : Open Systems Interconnexion

XV

PAP : Password Authentification Protocol

PC : Personal Computer

PGP : Pretty Good Privacy

PKI : Public Key Infrastructure

PPP : Point to Point Protocol

PPTP : Point to Point Tunneling Protocol

P.S. : Professionnel de la santé

RFC : Request for comment

R.P.V. : Réseau Privé

virtuel

RSA : Rivest Shamir and Adleman

RTC : Réseau

Téléphonique Commuté

SA : System Administration

SAD : Security Association Database

SSA : Serial Storage Architecture

SPD : Security Policy Database

SSH : Site Security HandBook

SSL : Secure Socket Layer

TCP : Transmission Control Protocol

TIC : Technologie de l'information et de la

communication

TTL : Time to Live

XVI

U.B. : Université Biosadec

UDP : User Datagramme Protocol

VLAN : Virtuel Local Area Network

VODACOM : Voice Data Communication

VPN : Virtual Private Network

Vsat : Very Small Aperture Terminal

WAN : Wide Area Network

WiMax : Worldwide interoperability for

macrowave Access

& : Et

% : Pourcentage

1

CHAP. I : LIMINAIRES

1.1. PROBLEMATIQUE

A l'échelle mondiale, l'utilisation de l'internet

occupe une place prépondérante dans tous les secteurs de la vie

quotidienne.2 Elle permet d'interconnecter les réseaux

mondiaux et contribue ainsi au développement des pays. En dépit

de son apport dans l'innovation du monde contemporain, il reste certain que les

informations fournies sur internet ne sont pas toutes fiables car c'est un

espace public, ouvert à tous et donc à prendre avec du recul.

Ainsi, grâce à l'internet, le VPN peut être mis sur pied en

vue d'interconnecter les ordinateurs distants à travers le

mécanisme de tunnélisation. Ces systèmes ont pu se

développer grâce aux performances toujours plus importantes des

réseaux locaux et la sécurité informatique.

Comment assurer leurs accès sécurisé au

sein des structures parfois reparties sur des grandes distances

géographiques ? Quel serait alors l'impact de ce nouveau système

d'information ? C'est ainsi que les VPN ont été mis sur pied pour

répondre à ce type de problématiques.

Dans les pays industrialisés notamment la France, les

recherches récentes témoignent que le VPN est d'actualité.

Cependant, de nombreux sites web bloquent l'accès aux visiteurs

situés en dehors du pays.

Au Canada, certains sites web ne sont pas accessibles en se

connectant avec une adresse IP de ce pays. Le progrès de cette

technologie n'a pas, jusqu'à ce jour, réussi à limiter le

piratage informatique.

En Irak, le nombre d'utilisateurs d'internet ne

représente qu'une partie de la population totale (cinq pourcent de la

population, soit 1,7 million d'habitats) 2.

En dépit de cela, l'utilisation de ce grand

réseau public est encore très limitée car, dans le

territoire irakien le gouvernement bloque certains sites qu'il trouve dangereux

pour la population, notamment; Facebook.

1 Alain CRISPIN KAGUFA, technique d'internet,

L3, Université Biosadec, 2014-2015

2 Jean-Luc MONTAGNER, construire son réseau

d'entreprise, édition Eyrolles, paris 2002

2

Aux États-Unis, le plus grand cabinet de radiologie se

trouve hors de l'hôpital et se trouve en partie dans les cabinets

privés au domicile, a-t-on lit.3 Selon les recherches,

récentes, « VPN » présente des défis et les plus

importants entre le service médical des hôpitaux.

Ainsi, l'ampleur de ce défi s'est récemment

accrue lorsque « Vrad », a acquis la plus grande

société de télé-radiologies aux

Etats-Unis.4

Dans les pays développés,

précisément en chine, les recherches récentes affirment

que tous les réseaux sociaux sont censurés par le gouvernement.

Pour cela, dans le but de faire face à ce souci, l'utilisation du VPN a

été mis en application afin de sécuriser les diverses

opérations effectués sur le Net.

Selon la même source, il s'est

révélé que les VPN gratuits ne sont pas fiable car ils

provoquent encore des risques des piratages de données pour les

internautes, ainsi que pour les entreprises.

En Australie, l'internet occupe encore une place

prépondérante dans le quotidien des ménages malgré

le fait que le VPN ne soit pas en place dans certaines régions.

Les recherches témoignent avec certitude qu'en

Suède, une société nommée « TUNNEL VPN »

est l'un des meilleurs fournisseurs mondiaux de VPN depuis les années

2008 dont la population bénéficie au maximum.5

Grace à sa performance les données sont

facilement recueillies sur la durée de connexion et la bande passante

utilisée afin de détecter les activités illicites.

Dans les pays en voie de développement, en

l'occurrence, l'Amérique latine, le VPN n'est pas encore

d'actualité, bien que l'internet soit d'usage populaire.6

Les recherchent affirment que l'Afrique est un continent en

plein essor technologique et culturel. Ainsi, on y compte très peu

d'utilisateurs de VPN cela s'explique par la faiblesse du besoin exprimé

mais aussi à la difficulté d'accéder à la forme

marchande de ce service.

3

http://tlime.com/vpn-bonnes-raisons-dutiliser-vpn

4

http:// www.mycompagny.fr

5

http://

www.vpnblog.net/recherche-vpn-swedois

6 Ghernaouti-Hélie Solange, Guide du cyber

sécurité pour les pays en développement,

édition, DUNOD, 2008

3

En République Démocratique du Congo, les VPN

sont présents uniquement dans les ONG internationales et les grandes

entreprises comme la BRALIMA, ainsi que les entreprises de

télécommunication comme VODACOM, AIRTEL, ORANGE, TIGO.

Dans la province du Sud-Kivu, particulièrement à

Bukavu, l'église catholique dans sa branche de l'université

catholique de Bukavu a réussi à mettre sur pied le tunnel VPN

avec une segmentation en VLANS pour interconnecter le site de KALAMBO, le site

de la faculté de Médecine, le campus de BUGABO et celui de

KARHALE.

Néanmoins, les hôpitaux généraux de

l'église catholique chapeautée par le BDOM n'ont pas

réussi à bénéficier des services de tunnel VPN.

Bien plus, les hôpitaux de l'église protestante, eux aussi, ne

sont pas épargnés de ce défi technologique. Selon les

enquêtes menées, quelques institutions médicales de la

place sont dotées des réseaux locaux facilitant le partage

interne de ressources, mais ils ne parviennent pas à communiquer

ensemble.

Par conséquent, les malades transférés

d'une structure sanitaire à une autre sont par moment victimes lors de

pertes des fiches, des documents des examens de laboratoires, des traitements

antérieurs reçus ; pourtant connaitre les

antécédents médicaux de patients augmenterait les chances

de les guérir.

Ainsi, ce défi technologique demeure une

préoccupation prépondérante de tous les chercheurs en

Réseaux Informatiques.

1.2. HYPOTHESES DE RECHERCHE

Pour atteindre nos objectifs spécifiques, nous nous sommes

fixés les hypothèses suivantes :

1) L'inaccessibilité à l'interconnexion des

Réseaux privés serait dûe à l'ignorance du personnel

administratif et médical sur son efficacité.

2) L'inefficacité des traitements des patients

transférés serait dûe au manque d'équipement TIC

nécessaire pour la réalisation d'interconnexion des

réseaux privés.

4

1.3. OBJECTIFS

1.3.1. Objectif général

Interconnecter les réseaux locaux des hôpitaux

généraux de référence, ainsi que ceux des cliniques

médicales de la place pour partager les données des patients en

toute sécurité.

1.3.2. Objectifs spécifiques

V' Permettre aux patients de poursuivre les soins

médicaux dans un autre hôpital sans difficultés ;

V' Faciliter le personnel soignant l'accès aux

dossiers des patients facilement pour des fins curatives ;

V' Permettre aux hôpitaux de communiquer entre

eux au sujet des patients transférés et leurs dossiers.

1.4. DELIMITATION DU SUJET

Notre étude porte sur l'implémentation et

l'interconnexion des réseaux privés virtuels dans les

hôpitaux généraux de référence et cliniques

médicales de la ville de Bukavu. Elle est aussi délimitée

dans l'espace et dans le temps. Dans l'espace, elle se déroule dans la

ville de Bukavu et dans le temps, elle va du 1er Février au

30 juin 2015.

1.5. CHOIX ET INTERET DU SUJET

En considérant l'intérêt qu'ont les

hôpitaux de la ville de Bukavu de voir dans la mesure du possible baisser

le taux de mortalité et offrir aux patients des soins de santé

rapides et de qualité acceptable, nous avons jugé bon de porter

notre choix sur ce sujet qui s'intitule : « Implémentation

et interconnexion de Réseaux Privés Virtuels: Cas des

hôpitaux généraux de Référence et cliniques

médicales de la ville de Bukavu ».

5

1.6. SUBDIVISION DU TRAVAIL

Hormis la conclusion, le présent comporte cinq chapitres

:

- Le premier chapitre parle de

l'introduction générale du sujet ;

- Le deuxième chapitre traite

sur les connaissances théoriques qui permettent en effet de comprendre

les différentes technologies se reportant aux réseaux et à

la sécurité informatique ;

- Le troisième chapitre parle

des matériels utilisés ainsi que des méthodes

utilisées ;

- Le quatrième chapitre

traite sur les résultats pratiques récoltés au sein des

hôpitaux et cliniques ayant fait l'objet de notre recherche ;

- Le cinquième chapitre

traite sur l'analyse et discussion des résultats obtenus en comparaison

avec ceux des autres chercheurs.

6

CHAP. II : GENERALITES

2.1. DEFINITION DES MOTS CLES

- Interconnexion : On parle de

l'interconnexion en informatique lorsque deux ou plusieurs machines

communiquent par le biais d'un quelconque support de transmission (par exemple

le câble, la fibre optique, l'onde radio...).

C'est aussi un lieu où deux ou plusieurs réseaux

peuvent s'échanger des messages.

- Internet : Est un acronyme de

l'anglo-Américain « international network » signifiant

l'interconnexion des réseaux.

- Réseau : En informatique

est une interconnexion de deux ou plusieurs machines en guise de partage de

ressources (logicielle : base de données, dossiers,... ;

matérielles : fax, imprimante,...).

- Privé : C'est une

propriété strictement personnelle, qui n'est pas ouvert au

public.

En informatique, un réseau est dit privé lorsque

seuls les ordinateurs du réseau local peuvent communiquer.

- Virtuel : désigne un objet,

une situation ou un phénomène qui ne prouve pas réellement

son existence pourtant qui existe.

C'est ainsi que, en informatique, un réseau est dit

virtuel lorsqu'il relie deux hôtes distants sans que rien ne se sache

chez les tiers.

- Réseau privé virtuel :

abrégé RPV au Quebec et VPN ailleurs, de l'anglais

« Virtual Private Network », est un système permettant de

créer un lien sécurisé direct entre ordinateurs

distants.

Autrement dit, c'est l'interconnexion de réseaux locaux

via une technique de tunnélisation*.

*Tunnélisation(Tunneling) : mot importé de

l'anglais «Tunnel : canal » signifiant un procédé

informatique qui crée une voie permettant une connexion chiffrée

entre des sites.

7

- L'implémentation et l'interconnexion

des réseaux privés virtuels : c'est un mécanisme

de mise place d'un système de sécurité entre des sites

distants afin de leur permettre de communiquer de manière

confidentielle.

8

2.2. REVUE DE LA LITTERATURE

2.2.1. Concepts sur la sécurité des

réseaux

La sécurité informatique est de nos jours

devenue un problème majeur dans la gestion des réseaux

d'entreprise ainsi que pour les particuliers toujours plus nombreux à se

connecter à Internet. La transmission d'informations sensibles et le

désir d'assurer la confidentialité de celles-ci est devenue un

point primordial dans la mise en place de réseaux

informatiques.7

La sécurité informatique est l'ensemble des

moyens mis en oeuvre pour réduire la vulnérabilité d'un

système contre les menaces accidentelles ou intentionnelles. Il convient

d'identifier les exigences fondamentales en sécurité informatique

en assurant que les ressources matérielles ou logicielles d'une

organisation sont uniquement utilisées dans le cadre prévu.

Nous distinguons trois types de sécurité :

- Sécurité physique et

environnementale - Sécurité logique et

applicative

- Sécurité du

système d'information

1. Sécurité physique et

environnementale

Il concerne tous les aspects liés à la maitrise

des systèmes et de l'environnement dans lesquels ils se situent. Cette

sécurité repose sur la protection des sources

énergétiques et de la climatisation (alimentation

électrique, refroidissement, etc.), la protection de l'environnement

(pour faire face aux risques d'incendie, d'inondation, etc.), des mesures de

gestion et de contrôle des accès physiques aux locaux

équipements et infrastructures (avec entre autres la

traçabilité des entrées et une gestion rigoureuse des

clés d'accès aux locaux).8

7 Alfred MAMPUYA, Mémoire : « Projet de

conception d'un intranet au sein d'une entreprise publique », L2,

ULK, 2007-2008

8 Éric BAHATI SHABANI, mémoire :

« Mise en place d'un réseau VPN au sein d'une entreprise : cas

de la BRALIMA Sarl, L2, Réseaux informatiques, USC-Kinshasa,

2011-2012

9

2. La sécurité logique et

applicative

La sécurité logique fait

référence à la réalisation de mécanismes de

sécurité par logiciel contribuant au bon fonctionnement des

programmes et des services offerts.

Elle s'appuie généralement sur une mise en

oeuvre adéquate de la cryptographie, de procédures de

contrôle d'accès logique, d'authentification, de détection

de logiciels malveillants, de détection d'intrusions et d'incidents,

mais aussi sur des procédures de sauvegarde et de restitution des

informations sensibles sur des supports fiables spécialement

protégés et conservés dans des lieux

sécurisés.

3. La sécurité du système

d'information

L'objectif de la sécurité des systèmes

d'information est de garantir qu'aucun préjudice ne puisse mettre en

péril la pérennité de l'entreprise.

Cela consiste à diminuer la probabilité de voir

des menaces se concrétiser, à limiter les dysfonctionnements

induits, et autoriser le retour à un fonctionnement normal à des

coûts et des délais acceptables en cas de sinistre. La

sécurité ne permet pas directement de gagner de l'argent mais

évite d'en perdre

La sécurité de données garantit les

mécanismes de défenses tels que :

- La confidentialité (aucun

accès illicite): maintien du secret de l'information et accès aux

seules entités autorisées;

- L'intégrité (aucune

falsification): maintien intégral et sans altération des

données et programmes;

- L'exactitude (aucune erreur);

- La disponibilité (aucun

retard): maintien de l'accessibilité en continu sans interruption ni

dégradation;

- la non-répudiation (aucune

contestation).

10

2.2.1.1. Politique de sécurité

Ainsi, la sécurité informatique devrait

être étudiée de telle manière à ne pas

empêcher les utilisateurs de développer les usages qui leur sont

nécessaires, et de faire en sorte qu'ils puissent utiliser le

système d'information en toute confiance.9

C'est la raison pour laquelle il est nécessaire de

définir dans un premier temps une politique de sécurité,

dont la mise en oeuvre se fait selon les quatre étapes suivantes :

- Identifier les besoins en terme de

sécurité, les risques informatiques pesant sur l'entreprise et

leurs éventuelles conséquences ;

- Elaborer des règles et des

procédures à mettre en oeuvre dans les différents services

de l'organisation pour les risques identifiés ;

- Surveiller et détecter les

vulnérabilités du système d'information et se tenir

informé des failles sur les applications et matériels

utilisés ;

- Définir les actions

à entreprendre et les personnes à contacter en cas de

détection d'une menace.

? La confidentialité consiste à

rendre l'information intelligible à d'autres personnes que les seuls

acteurs de la transaction.10 La confidentialité est la

protection des données contre divulgation non autorisée maintien

de secret des informations.

? L'Intégrité des

données consiste à déterminer si les données n'ont

pas été altérées durant la communication (de

manière fortuite ou intentionnelle).

? L'Authentification consiste à

assurer l'identité d'un utilisateur, c'est-à-dire de garantir

à chacun des correspondants que son partenaire est bien celui qu'il

croit être.

Un contrôle d'accès peut permettre (par exemple

par le moyen d'un mot de passe qui devra être crypté)

l'accès à des ressources uniquement aux personnes

autorisées.

L'authentification doit permettre de vérifier

l'identité d'une entité afin de s'assurer entre autres de

l'authenticité de celle-ci et qu'elle n'a pas fait l'objet d'une

usurpation d'identité.

9

http://

www.cisco.com/web/.../case_study_c36-677449.pdf

10 Ghernaouti-Hélie Solange,

Sécurité informatique et réseaux,

3ème édition, DUNOD, Page 4

11

Avant de chiffrer des données il est nécessaire

de s'assurer que la personne avec laquelle on communique est bien celle qu'elle

prétend être. Il a été démontré qu'il

existait des algorithmes symétriques et asymétriques pour

chiffrer un message. De la même manière, il existe des algorithmes

symétriques et asymétriques pour assurer l'authentification.

2.2.1.1.1. Chiffrement ou Cryptographie

Le chiffrement des données (la cryptographie) est

l'outil fondamental de la sécurité informatique. En effet, la

mise en oeuvre de la cryptographie permet de réaliser des services de

confidentialité des données transmisses ou stockées, des

services de contrôle d'intégrité des données et

d'authentification d'une entité, d'une transaction ou

opération.11 Le chiffrement est l'opération par

laquelle on chiffre un message, c'est une opération de codage.

Chiffrer ou crypter une information permet de la rendre

incompréhensible en l'absence d'un décodeur particulier.

En effet, la cryptographie est une science qui consiste

à écrire l'information (quelle que soit sa nature : voix, son,

textes, données, image fixe ou animée) pour la rendre

inintelligible à ceux ne possédant pas les capacités de la

déchiffrer.

La sécurité d'un système informatique

fait souvent l'objet de métaphores. En effet, on la compare

régulièrement à une chaîne en expliquant que le

niveau de sécurité d'un système est

caractérisé par le niveau de sécurité du maillon le

plus faible. Ainsi, une porte blindée est inutile dans un bâtiment

si les fenêtres sont ouvertes sur la rue.

Cela signifie que la sécurité doit être

abordée dans un contexte global et notamment prendre en compte les

aspects suivants :

- La sensibilisation des utilisateurs

aux problèmes de sécurité ;

- La sécurité logique,

c'est-à-dire la sécurité au niveau des données ;

notamment les

données de l'entreprise, les applications ou encore les

systèmes d'exploitation ;

- La sécurité des

télécommunications : technologies réseau, serveurs de

l'entreprise, réseaux d'accès, etc.

11 Msc. SOCRATE Theik, Sécurité

informatique, L3, réseaux informatiques, 2014-2015

12

- La sécurité

physique, soit la sécurité au niveau des infrastructures

matérielles : salles sécurisées, lieux ouverts au public,

espaces communs de l'entreprise, postes de travail des personnels, etc.

2.2.1.1.2. Algorithmes symétriques

Les algorithmes à clé symétrique ou

secrète sont des algorithmes où la clé de chiffrement peut

être calculée à partir de la clé de

déchiffrement ou vice versa. Dans la plupart des cas la clé de

chiffrement et la clé de déchiffrement sont

identiques.12 Pour de tels algorithmes, l'émetteur et le

destinataire doivent se mettre d'accord sur une clé à utiliser

avant d'échanger des messages chiffrés.

Figure N° 1: Chiffrement

Symétrique

2.2.1.1.3. Algorithmes asymétriques

Les algorithmes asymétriques ou clé publique,

sont différents. Ils sont conçus de telle manière que la

clé de chiffrement soit différente de la clé de

déchiffrement. La clé de déchiffrement ne peut pas

être calculée à partir de la clé de

déchiffrement.

Figure N° 2: Chiffrement

Asymétrique

12 Ghernaouti-Hélie Solange., Sécurité

informatique et réseau, Edition DUNOD, Paris, 2011, Page 132

13

Ce sont des algorithmes à clé publique car la

clé de chiffrement peut être rendue publique. N'importe qui peut

utiliser la clé de chiffrement pour chiffrer un message mais seul celui

qui possède la clé de déchiffrement peut déchiffrer

le message chiffré.

La clé de chiffrement est appelée clé

publique et la clé de déchiffrement est appelée clé

privée. Dans les algorithmes à clé secrète, tout

reposait sur le secret d'une clé commune qui devait être

échangée dans la confidentialité la plus total, alors que

la cryptographie à clé publique résout ce problème.

L'algorithme asymétrique permet de réaliser plusieurs fonctions

de sécurité relatives à la confidentialité,

l'intégrité, l'authentification et à la

non-répudiation.

D'un point de vue technique, la sécurité

recouvre à la fois l'accès aux informations sur les postes de

travail, sur les serveurs ainsi que le réseau de transport des

données. La technologie utilisée TCP/IP a permis de simplifier la

mise en place des réseaux, donc de réduire le coût des

télécommunications. En revanche, les fonctions de

sécurité ne sont pas traitées par ce protocole**

2.2.2. Principe de fonctionnement du VPN

Le principe du VPN est basé sur la technique du

tunneling. Cela consiste à construire un chemin virtuel après

avoir identifié l'émetteur et le destinataire. La source peut

ensuite éventuellement chiffrer les données (on parle alors de

VPN chiffrés) et les achemine en empruntant ce chemin

virtuel.13

Les données à transmettre peuvent appartenir

à un protocole différent d'IP. Dans ce cas le protocole de

tunneling encapsule les données en rajoutant une en-tête***. Le

tunneling est l'ensemble des processus d'encapsulation****, de transmission et

de désencapsulation.

Figure N° 3: Mode de fonctionnement d'un tunnel

IP

13

http://

www.frameip.com/protocol/VPN

**Protocole : c'est une série de règles qui

définit les normes de fonctionnement dans un système.

***En-tête : c'est une variable qui accompagne une information et fourni

des détails sur cette dernière. ****Encapsulation : contraire de

la désencapsulation : lorsqu'une en-tête est ajoutée

à une information on parle de l'encapsulation et lorsque celle-ci se

voit ôter son en-tête on dit que c'est la

désencapsulation.

14

2.2.2.1. Les différentes protocoles

utilisés pour l'établissement du VPN

Il existe quatre protocoles principaux permettant

l'établissement d'un VPN :

- le protocole PPTP mis au point par la

société Microsoft ; - le protocole L2F

mis au point par la société CISCO ; -

le protocole L2TP proposé par l'IETF;

- le protocole IPSec.

2.2.2.2. Rappels sur le protocole PPP

Le protocole PPP n'est pas un protocole permettant

l'établissement d'un VPN mais il est très souvent utilisé

pour transférer les informations au travers d'un VPN. PPP fut

développé pour transférer des données sur des liens

synchrones ou asynchrones entre deux points en utilisant HDLC comme base

d'encapsulation et un Frame Check Sequence (FCS). HDLC pour la détection

des erreurs.

Cette liaison permet le full-duplex***** et garantit l'ordre

d'arrivée des paquets******. Une fonctionnalité

intéressante de ce protocole est le multiplexage simultané de

plusieurs protocoles de niveau 3 du modèle OSI. Ce protocole encapsule

des paquets IP, IPx et NetBEUI et bien d'autres dans des trames PPP, puis

transmet ces paquets PPP encapsulés à travers la liaison point

à point. PPP est donc utilisé entre un client distant et un

serveur d'accès distant.

A. Les protocoles de contrôle réseau (NCP)

Les protocoles de contrôle réseau sont des

protocoles séparés qui fournissent les informations de

configuration et de contrôle destinées aux protocoles de la couche

réseau. PPP est conçu pour transmettre des données pour

une multitude de protocoles réseau. NCP autorise la personnalisation de

PPP de manière à exécuter uniquement cette tâche.

Chaque protocole de réseau (Decnet, IP, OSI, etc. ...)

possède son propre protocole NCP.

*****Full-duplex : C'est une technologie permettant une

communication effectuée dans deux sens. ******Paquet : c'est l'ensemble

d'informations manipulées dans un réseau.

*******Serveur : c'est un ordinateur sur lequel tourne un

logiciel de gestion d'accès distants. Il fournit également

à d'autres ordinateurs qui s'y connectent des informations et des

ressources

15

B. Les différentes méthodes

d'authentification PPP

y' Le protocole PAP

Le protocole d'authentification par mot de passe (PAP) est une

méthode simple pour établir l'identité du site distant.

Elle est semblable à la procédure login d'une session sur un

serveur*******. Cette procédure est effectuée seulement

après que la liaison ait été établie. Dans le cadre

d'une authentification utilisant le protocole PAP, le client s'authentifie

auprès du serveur en lui envoyant un paquet «

Authentification-Request » contenant l'identité du client et le mot

de passe associé. Le serveur compare ces données à celle

contenu dans son fichier d'authentification.

L'inconvénient de cette technique est que le mot de

passe transite « en clair » sur la liaison.

y' Le protocole CHAP

Dans le cadre de l'utilisation du protocole CHAP, le serveur

envoie au client un paquet contenant un challenge (mot de 16 bits)

défini aléatoirement et son nom. Le client récupère

dans sa table définie localement, à l'aide du nom du serveur, le

secret correspondant. Le client combine le secret approprié avec le

challenge, chiffre ce résultat et le résultat du chiffrement est

retourné au serveur avec le nom du client. Le serveur effectue alors les

mêmes opérations et si les deux résultats sont identiques

la connexion du client est acceptée.

2.2.2.3. Le protocole PPTP

Le protocole PPTP est un protocole de niveau 2 qui encapsule

des trames PPP dans des datagrammes IP afin de les transférer sur un

réseau IP. PPTP permet le chiffrement des données PPP

encapsulées mais aussi leur compression.

Le protocole d'authentification dans Microsoft PPTP est le

protocole d'épreuve/réponse de Microsoft (MS-CHAP) et le

protocole de chiffrement est le chiffrement Point to Point de Microsoft

(MPPE).

********Cryptanalyse : C'est l'ensemble des techniques mises

en oeuvre pour tenter de déchiffrer un message codé dont on ne

connaît pas la clé

16

A l'issue de la cryptanalyse******** de Microsoft PPTP et la

révélation publique de ses faiblesses importantes, Microsoft a

mis à jour ses protocoles. La nouvelle version s'appelle MS-CHAP

version2, l'ancienne version a été renommée MS-CHAP

version1.

Les changements les plus importants de MS-CHAPv1 vers MS-CHAPv2

sont:

? Le hachage faible LAN Manager n'est plus transmis en

même temps que le hachage Windows NT plus fort. Cet envoi en deux temps

permet d'éviter que des casseurs automatiques de mots de passe, comme

Lophtcrack ne cassent le premier hachage et d'utiliser l'information obtenue

pour casser le hachage plus fort Windows NT. En effet, dans MS-CHAPv1, deux

valeurs parallèles de hachage étaient transmises par le client au

serveur : le hachage LAN Manager et le hachage Windows NT : il s'agissait de

deux hachages différents d'un même mot de passe ;

? un système d'authentification pour le serveur a

été introduit, afin d'empêcher des serveurs malicieux de se

faire passer pour des utilisateurs légitimes ;

? les paquets d'échange de mots de passe de MS-CHAPv1

ont été remplacés par un unique paquet d'échange

dans MS-CHAPv2. Ceci afin d'empêcher l'attaque active de

détournement des paquets d'échec de MS-CHAP ;

? le protocole MPPE utilise des clefs uniques dans chaque

direction, afin d'empêcher l'attaque cryptanalytique triviale du XOR de

chaque flux dans chaque direction qui supprime les effets du chiffrement.

Ces changements corrigent les faiblesses majeures de

sécurité du protocole originel : l'inclusion d'une fonction de

hachage LAN Manager et l'utilisation de la même clé de chiffrement

à plusieurs reprises. Toutefois, beaucoup de problèmes de

sécurité restent sans correction, comme par exemple la protection

du client lui-même ou le fait que la clé de chiffrement dispose de

la même entropie que le mot de passe de l'utilisateur ou encore le fait

qu'assez de données soient transmises sur la ligne et permettent

à des attaquants de réaliser des attaques de chiffrement et

comparaison.

17

L'entreprise « Microsoft » n'a visiblement pas

seulement profité de cette opportunité que pour corriger quelques

faiblesses cryptographiques dans leur implémentation de PPTP, mais aussi

pour améliorer la qualité de son code. La nouvelle version est

beaucoup plus robuste contre les attaques de service et ne laisse plus filtrer

d'informations au sujet du nombre de sessions VPN actives.

2.2.2.4. Le protocole L2F

Le protocole L2F est un protocole développé par

Cisco, Northern Telecom et Shiva. Il est décrit dans la RFC 2341. Le

protocole L2F est un protocole de niveau 2 qui permet à un serveur

d'accès distant de véhiculer le trafic sur PPP et

transférer ces données jusqu'à un serveur L2F (routeur).

Ce serveur L2F désencapsule les paquets et les envoie sur le

réseau. Il faut noter que contrairement à PPTP et L2TP, L2F n'a

pas besoin de client. Le fonctionnement d'une communication basée sur le

protocole L2F s'appuie sur :

- la création d'un tunnel L2F

entre les deux routeurs distants ;

- une connexion PPP entre le client

distant et le routeur distant que celui-ci fait suivre au serveur

d'accès distant via le tunnel L2F.

Ce mode de fonctionnement peut être résumé

par le schéma ci-dessous :

Figure N° 4: Mode de fonctionnement du protocol

L2F

Ce protocole est progressivement remplacé par le protocole

L2TP.

18

2.2.2.5. Le protocole L2TP (RFC 2661)

Le protocole L2TP est un protocole réseau qui encapsule

des trames PPP pour les envoyer sur des réseaux IP, X25, relais de

trames ou ATM. Lorsqu'il est configuré pour transporter les

données sur IP, le protocole L2TP peut être utilisé pour

faire du tunneling sur Internet. Dans ce cas, le protocole L2TP transporte des

trames PPP dans des paquets IP.14

La maintenance du tunnel est assurée à l'aide de

messages de commandes au format L2TP tandis que le protocole UDP est

utilisé pour envoyer les trames PPP au sein de trames L2TP. Le mode de

fonctionnement est le suivant :

Figure N° 5: Mode de fonctionnement du protocole

L2TP

A. Les concepts clés du protocole L2TP

Les concentrateurs d'accès L2TP

Les concentrateurs d'accès L2TP ou LAC peuvent

être intégrés à la structure d'un réseau

commuté comme le réseau téléphonique commuté

(RTC) ou encore associés à un système

d'extrémité PPP prenant en charge le protocole L2TP. Le

rôle du concentrateur d'accès LAC se limite à fournir un

support physique qui sera utilisé par L2TP pour transférer le

trafic vers un ou plusieurs serveurs réseau L2TP ou LNS. Il assure le

fractionnement en canaux pour tout protocole basé sur PPP. Le

concentrateur d'accès LAC joue le rôle de serveur d'accès :

il est à l'origine du tunnel et est responsable de l'identification du

VPN.

14

http://

www.commentcamarche.com

19

Les serveurs réseaux L2TP

Les serveurs réseau L2TP ou LNS, peuvent fonctionner sur

toute plate-forme prenant en charge la terminaison PPP. Les serveurs

réseaux L2TP gèrent le protocole L2TP côté serveur.

Les serveurs LNS sont les émetteurs des appels sortants et les

destinataires des appels entrants. Ils sont responsables de l'authentification

du tunnel.

Le mode de fonctionnement peut être résumé

par le schéma ci-dessous :

Figure N° 6: Mode de fonctionnement du protocole

du serveur réseau L2TP

2.2.2.6. Le protocole IPSec

Pour sécuriser les échanges ayant lieu sur un

réseau TCP/IP, il existe plusieurs approches :

? Niveau applicatif (PGP) ;

? Niveau transport (protocoles TLS/SSL, SSH) ; ? Niveau physique

(boîtiers chiffrant).

IPsec vise à sécuriser les échanges au

niveau de la couche réseau. Le réseau IPv4 étant largement

déployé et la migration complète vers IPv6

nécessitant encore beaucoup de temps, il est vite apparu

intéressant de définir des mécanismes de

sécurité qui soient communs à la fois à IPv4 et

IPv6. Ces mécanismes sont couramment désignés par le terme

IPSec pour IP Security Protocols.15

15

http://www.biblio.ch/biblio/cmu/informatique

20

Le protocole IPSec fournit ainsi :

· des mécanismes de confidentialité et de

protection contre l'analyse du trafic ;

· des mécanismes d'authentification des

données (et de leur origine) ;

· des mécanismes garantissant

l'intégrité des données (en mode non connecté) ;

· des mécanismes de protection contre le rejet

;

· des mécanismes de contrôle

d'accès.

1. Le mode de fonctionnement du protocole

IPSec

Le fonctionnement des implémentations IPSec peut

être résumé par le schéma suivant :

Figure N° 7: Mode de fonctionnement du protocole

IPSec

Les implémentations IPSec s'appuient ainsi sur les

composants suivants :

· SA : l'association de

sécurité IPsec est une connexion qui fournit des services de

sécurité au trafic qu'elle transporte.

Il s'agit d'une structure de données servant à

stocker l'ensemble des paramètres associés à une

communication donnée. Une SA est unidirectionnelle, en

conséquence, protéger les deux sens d'une communication classique

requiert deux associations, une dans chaque sens. Le rôle d'une SA est de

consigner, pour chaque adresse IP avec laquelle l'implémentation IPsec

peut communiquer certaines informations suivantes.

· SPD : les protections offertes par

IPSec sont basées sur des choix définis dans une base de

données de politique de sécurité. Cette base de

données est établie et maintenue par un administrateur. Elle

permet de décider, pour chaque paquet, s'il se verra apporter des

services de sécurité, s'il sera autorisé à passer

outre ou sera rejeté ;

21

? SAD : de manière à pouvoir

gérer les associations de sécurité actives, on utilise une

base de données des associations de sécurité. Elle

contient tous les paramètres relatifs à chacune de SA et sera

consultée pour savoir comment traiter chaque paquet reçu ou

à émettre.

Les services IPSec sont basés sur des mécanismes

cryptographiques. Pour cela, IPsec fait appel à deux protocoles de

sécurité qui viennent s'ajouter au protocole IP classique : il

s'agit des protocoles AH et ESP. IPsec offre ainsi deux possibilités

d'encapsulation distinctes.

Toutefois, l'évolution de ce protocole fait qu'ESP

assure désormais l'ensemble des fonctionnalités des deux

mécanismes. Au-delà de AH et ESP, l'IETF a jugé judicieux

d'offrir un service supplémentaire appelé chiffrement en mode

Fast Forward qui conserve la même taille de datagrammes et ainsi des

performances optimales.

Cependant, il protège en confidentialité

uniquement. L'en-tête IP et la longueur du datagramme restent

inchangés (sauf éventuellement le champ d'options IP qui peut

être chiffré). Les SA contiennent tous les paramètres

nécessaires à IPsec, notamment les clés

utilisées.

La gestion des clés pour IPsec n'est liée aux

autres mécanismes de sécurité de IPsec que par le biais

des SA. Une SA peut être configurée manuellement dans le cas d'une

situation simple, mais la règle générale consiste à

utiliser un protocole spécifique qui permet la négociation

dynamique de SA et notamment l'échange des clés de session.

2. Les deux modes de fonctionnement IPSec

? Le mode transport

Le mode transport prend un flux de niveau transport (couche de

niveau 4 du modèle OSI) et réalise les mécanismes de

signature et de chiffrement puis transmet les données à la couche

IP. Dans ce mode, l'insertion de la couche IPsec est transparente entre TCP et

IP. TCP envoie ses données vers IPsec comme il les enverrait vers

IPv4.

L'inconvénient de ce mode réside dans le fait

que l'en-tête extérieure est produite par la couche IP

c'est-à-dire sans masquage d'adresse. De plus, le fait de terminer les

traitements par la couche IP ne permet pas de garantir la non-utilisation des

options IP potentiellement dangereuses. L'intérêt de ce mode

réside dans une relative facilité de mise en oeuvre.

22

? Le mode tunnel

Dans le mode tunnel, les données envoyées par

l'application traversent la pile de protocole jusqu'à la couche IP

incluse, puis sont envoyées vers le module IPsec. L'encapsulation IPsec

en mode tunnel permet le masquage d'adresses. Le mode tunnel est

généralement utilisé entre deux passerelles de

sécurité (routeur, firewall, ...) alors que le mode transport se

situe entre deux hôtes.

3. Les protocoles d'authentification IPSec ? Le protocole

AH

Le protocole AH est conçu pour assurer

l'intégrité en mode non connecté et l'authentification de

l'origine des datagrammes IP sans chiffrement des données (pas de

confidentialité). Son principe est d'adjoindre au datagramme IP

classique un champ supplémentaire permettant à la

réception de vérifier l'authenticité des données

incluses dans le datagramme.

Ce bloc de données est appelé « valeur de

vérification d'intégrité » (ICV). La protection

contre le rejet se fait grâce à un numéro de

séquence.

Le protocole AH peut être représenté par le

schéma suivant :

Il est à noter que l'utilisation du protocole AH

interdit l'utilisation des mécanismes de translation d'adresses.

Figure N° 8: Principe de fonctionnement du

protocole AH

23

En effet, le contenu de la trame n'étant pas

chiffré, le protocole AH ajoute une signature numérique au paquet

IP sortant : un mécanisme de translation d'adresses

réécrivant l'adresse source fausse systématiquement le

calcul de vérification de la signature numérique effectuée

à l'autre bout du tunnel VPN.

? Le protocole ESP

Le protocole ESP peut assurer, au choix, un ou plusieurs des

services suivants :

? Confidentialité des données et protection

partielle contre l'analyse du trafic si l'on utilise le mode tunnel ;

? Intégrité des données en mode non

connecté et authentification de l'origine des données, protection

partielle contre le rejet.

Contrairement au protocole AIT, où l'on se contentait

d'ajouter une en-tête supplémentaire au paquet IP, le protocole

ESP fonctionne suivant le principe d'encapsulation : les données

originales sont chiffrées puis encapsulées.

Le protocole ESP peut être représenté par le

schéma suivant :

Figure N° 9: Principe de fonctionnement du

protocole ESP

Le mode tunnel est utilisé entre deux passerelles de

sécurité (routeur, firewall).

24

La comparaison du protocole MPLS et IPSEC

Tableau N° 1 : Comparaison entre MPLS &

IPSec

|

MPLS

|

IPSec

|

|

Qualité de service

|

Permet d'attribuer des priorités au trafic par le biais

de classes de service.

|

Le transfert se faisant sur l'Internet public, permet

seulement un service "best effort"

|

|

Coût

|

Inférieur à celui des réseaux Frame Relay

et ATM mais supérieur à celui des autres VPN IP.

|

Faible grâce au transfert via le domaine Internet

public.

|

|

Sécurité

|

Comparable à la sécurité offerte par les

réseaux ATM et Frame Relay existants.

|

Sécurité totale grâce à la

combinaison de certificats numériques et de PKI pour l'authentification

ainsi qu'à une série d'options de cryptage.

|

|

Applications compatibles

|

Toutes les applications, y compris les logiciels d'entreprise

vitaux exigeant une qualité de service élevée et une

faible latence et les applications en temps réel (vidéo et voix

sur IP)

|

Accès à distance et nomade

sécurisé. Applications sous IP, notamment courrier

électronique et Internet. Inadapté au trafic en temps réel

ou à priorité élevée.

|

|

Etendue

|

Dépend du réseau MPLS du fournisseur de

services.

|

Très vaste puisque repose sur l'accès à

Internet

|

|

Evolutivité

|

Evolutivité élevée puisque n'exige pas

une interconnexion d'égal à égal entre les sites et que

les déploiements standards peuvent prendre en charge plusieurs dizaines

de milliers de connexions par VPN.

|

Les déploiements les plus vastes exigent une

planification soigneuse pour répondre notamment aux problèmes

d'interconnexion site à site et de Peering.

|

25

|

Frais de gestion du réseau

|

Aucun traitement exigé par le routage.

|

Traitements supplémentaires pour le cryptage et le

décryptage.

|

|

Vitesse de déploiement

|

Le fournisseur de services doit déployer un routeur

MPLS en bordure de réseau pour permettre l &148; accès

client.

|

Possibilité d'utiliser l'infrastructure du réseau

IP existant

|

|

Prise en charge par le client

|

Non requise. Le MPLS est une technologie réseau.

|

Logiciels ou matériels client requis.

|

26

2.3. DELIMITATION DU MILIEU D'ETUDE

La ville de Bukavu qui nous a servi de site tout au long de nos

recherches, se trouve dans la province du Sud-Kivu. Elle s'étend sur une

superficie de 65,103 Km2 soit 2,78 % du territoire national et est

limitée :

- Au Nord par le lac Kivu ;

- Au Sud-Ouest par le territoire de

Kabare ; - A l'Est par la Rivière Ruzizi ;

16 Prof. BUHENDWA ELUGA Essy, notes de cours

Initiation à la recherche scientifique, L3, Réseaux

informatiques, Université Biosadec, 2014-2015

27

CHAP. III : MATERIELS ET METHODES

3.1. MATERIELS

Pour la récolte de données de notre recherche, nous

avons utilisé le matériel ci-après :

- Un questionnaire d'enquête

pour la récolte de données au près du personnel

administratif et médical des institutions médicales

concernées par cette étude.

- Une calculatrice scientifique de

marque « CASIO » nous a permis de convertir les données

chiffrées en pourcentage.

- Un ordinateur de marque « HP

15 Notebook PC » et une imprimante de marque « HP » nous ont

servi pour la saisie et l'impression du présent travail.

- Une photocopieuse de marque «

CANON » nous a servi lors de la multiplication du questionnaire

d'enquête et du présent travail.

- Un modem standard nous a permis

à accéder sur internet à travers une ligne

téléphonique

3.2. METHODES 3.2.1. Types

d'étude

Pour recueillir les informations ayant servi à

l'élaboration de ce mémoire, nous avons fait recours à

la méthode descriptive et analytique.16

3.2.2. Cible d'étude

La présente étude s'intéresse aux

Hôpitaux Généraux de Référence et cliniques

médicales de la ville de Bukavu.

Les nombres des Hôpitaux Généraux de

Référence visités s'élève à six,

tandis que le nombre des cliniques médicales considérées

s'élève à sept. Au total, le nombre d'institutions

médicales considérées s'élève à

treize.

28

3.2.3. Collecte des données

Pour la récolte de nos données, nous avons

utilisé un questionnaire d'enquête administré de

manière directe et indirecte au personnel administratif et

médical des institutions médicales concernées moyennant

l'interview.

Sur ce, pour y parvenir, nous nous sommes basé sur

différents paramètres qui sont :

a. La connaissance sur le réseau local et l'internet.

b. L'impact et mise en place de VPN dans les hôpitaux.

3.2.3.1. Caractéristiques socio -

géographiques

Tableau N° 2 : Répartition des institutions

médicales suivant la localisation

|

N°

|

Institution médicale

|

Localisation

|

|

1

|

H.G.P.R. BUKAVU

|

Commune de Kadutu

|

|

2

|

H.G.R. BAGIRA

|

Commune de Bagira

|

|

3

|

H.G.R. Dr. Rau de CIRIRI

|

Commune Kadutu

|

|

4

|

H.G.R. KADUTU

|

Commune de Kadutu

|

|

5

|

H.G.R. PANZI

|

Commune d'Ibanda

|

|

6

|

CLINIQUE MEDICALE « BIOGLODI »

|

Commune d'Ibanda

|

|

7

|

CLINIQUE MEDICALE « BIOPHARM »

|

Commune d'Ibanda

|

|

8

|

CLINIQUE MEDICALE « IMPACT MEDICAL »

|

Commune d'Ibanda

|

|

9

|

CLINIQUE MEDICALE « RUHIGITA »

|

Commune d'Ibanda

|

|

10

|

CLINIQUE MEDICALE « SAINT LUC »

|

Commune d'Ibanda

|

|

11

|

CLINIQUE MEDICALE « SKY BORN »

|

Commune d'Ibanda

|

|

12

|

CLINIQUE UNIVERSITAIRE « BIOSADEC »

|

Commune d'Ibanda

|

|

13

|

CLINIQUE UNIVERSITAIRE MUHANZI

|

Commune de Kadutu

|

|

Effectif Hôpital

|

Effectif Clinique

|

29

|

Commune d'Ibanda Commune de Kadutu Commune de Bagira

0 1

7

Commune d'Ibanda Commune de Kadutu Commune de Bagira

1

3

1

Graphique N° 1: Effectif des hôpitaux et

Cliniques enquêtées par commune

Commentaire :

- Ce tableau et ce graphique

montrent clairement que la commune de Kadutu regorge trois hôpitaux

généraux de référence et une clinique

universitaire, tandis que la commune de Bagira et celle d'Ibanda possède

respectivement chacune un seul hôpital mais la commune d'Ibanda

possède en plus sept cliniques médicales.

3.2.4. CRITERES D'INCLUSION ET D'EXCLUSION

3.2.4.1. Critères d'inclusion

Sont concernés par la présente recherche, les

Hôpitaux Généraux de Référence de la place,

ainsi que les grandes cliniques médicales.

3.2.4.2. Critères d'exclusion

Ne font pas partie de notre recherche, tous les services

médicaux comme : les Centres hospitaliers, les centres médicaux,

les centres de santé et les postes de santé.

30

3.2.5. TECHNIQUES DE TRAITEMENT DES DONNEES

Pour traiter les données, nous avons recouru aux

tableaux dans lesquels nous avons incorporé nos données sous

formes numérique et le calcul des pourcentages nous a facilité

l'interprétation de ces données.

3.2.6. DIFFICULTES RENCONTREES

- La connexion internet insuffisante

ainsi que les coupures du courant électrique faisaient parfois

défaut lors de nos recherches.

- Certains sites visités sur

internet n'ont pas fourni les informations nécessaires et fiables pour

notre recherche.

- L'absence des livres à

caractère informatique dans les bibliothèques de la place faisait

aussi défaut.

3.2.7. UTILISATION DES RESULTATS ATTENDUS Les

résultats de notre étude seront utiles à plusieurs niveaux

:

Au départ, ils aideront l'Inspection provinciale de la

Santé publique et d'autres intervenants dans le domaine médical

à comprendre l'importance de la mise en place de VPN dans le secteur

médical. Les Zones de Santé de la place pourront s'en servir pour

renforcer le suivi des activités réalisées par les

institutions médicales et plaider leur cause auprès des

intervenants humanitaires.

En plus, les autorités politico-administratives

pourront s'en servir pour renforcer les stratégies d'éradiquer

les aléas causés par l'absence d'interconnexion des

réseaux locaux distants dans les institutions médicales de la

place.

Enfin, bien d'autres chercheurs s'en serviront pour leurs

études ultérieures.

31

3.3. REALISATION DE L'ARCHITECTURE VPN RETENUE

3.3.1. Topologie

Figure N° 10: Topologie IPsec VPN entre 2

sites

3.3.2. Table d'adressage

Tableau N° 3 : Table d'adressage de

l'architecture

|

Périphérique

|

Interface

|

Adresse IP

|

Masque de sous réseau

|

Passerelle par défaut

|

|

R1

|

Fa0/0

|

192.168.1.1

|

255.255.255.0

|

N/A

|

|

S0/0

|

10.1.1.1

|

255.255.255.252

|

N/A

|

|

|

R2

|

Fa0/0

|

192.168.2.1

|

255.255.255.0

|

N/A

|

|

S0/0

|

10.1.1.2

|

255.255.255.252

|

N/A

|

|

S0/1

|

10.2.2.2

|

255.255.255.252

|

N/A

|

|

|

R3

|

Fa0/0

|

192.168.3.1

|

255.255.255.0

|

N/A

|

|

S0/0

|

10.2.2.1

|

255.255.255.252

|

N/A

|

|

|

PC-A

|

NIC

|

192.168.1.2

|

255.255.255.0

|

192.168.1.1

|

|

PC-B

|

NIC

|

192.168.1.3

|

255.255.255.0

|

192.168.1.1

|

32

? Paramètres de stratégie ISAKMP de phase

1

Tableau N° 4 : Paramètres de

stratégie ISAKMP de phase 1

|

Paramètres

|

R1

|

R3

|

|

Méthode de distribution de clé

|

Mode manuel ou ISAKMP

|

ISAKMP

|

ISAKMP

|

|

Algorithme de chiffrement

|

DES, 3DES ou AES

|

AES

|

AES

|

|

Algorithme de hachage

|

MDS ou SHA-1

|

SHA-1

|

SHA-1

|

|

Méthode d'authentification

|

Clés pré-partagées ou RSA

|

Pré-partagé

|

Pré-partagé

|

|

Echange de clés

|

Groupe DH 1,2 ou 5

|

DH 2

|

DH 2

|

|

Durée de vie des associations de sécurité

IKE

|

86400 secondes ou moins

|

86400

|

86400

|

|

Clé ISAKMP

|

|

Cisco

|

Cisco

|

? Paramètres de stratégie IPsec de phase

2

Tableau N° 5 : Paramètres de

stratégie IPsec de phase 2

|

Paramètres

|

R1

|

R3

|

|

Transform Set

|

VPN-SET

|

VPN-SET

|

|

Nom d'hôte d'homologue

|

R3

|

R1

|

|

Adresse IP d'homologue

|

10.2.2.1

|

10.1.1.1

|

|

Réseau à chiffrer

|

192.168.1.0/24

|

192.168.3.0/24

|

|

Nom de carte de chiffrement

|

VPN-MAP

|

VPN-MAP

|

|

Etablissement d'association de sécurité

|

ipsec-isakmp

|

ipsec-isakmp

|

Objectifs

Nous poursuivons un quadruple objectif réparti en quatre

parties à savoir :

V' Partie 1 : activation des fonctions de

sécurité V' Partie 2 : configuration des

paramètres IPsec sur R1 V' Partie 3 : configuration des

paramètres IPsec sur R3 V' Partie 4 :

vérification du VPN IPsec

33

Scénario

Avec cette architecture, nous allons configurer deux routeurs

de telle sorte qu'ils prennent en charge un VPN IPsec de site à site

pour le trafic issu de leurs LAN respectifs. Le trafic VPN IPsec passera par un

autre routeur qui n'a pas connaissance du VPN. Rappelons de passage qu'IPsec

permet la transmission sécurisée d'informations sensibles sur les

réseaux non protégés tels qu'Internet. IPsec agit en tant

que couche réseau (ici modèle OSI*********), qui protège

et authentifie les paquets IP entre les périphériques IPsec

participants (homologues), comme les routeurs CISCO.17

Partie 1 : Activation des fonctions de

sécurité

Etape 1 : Activation du module securityK9

La licence du pack technologique de sécurité

doit être activée pour pouvoir effectuer ces

configurations.

Remarques : le mot de passe du mode

d'exécution utilisateur et celui du mode d'exécution

privilégié sont tous les deux Cisco.

17 Guy PUJOLLE, les Réseaux,

4èmeEd, éd.Eyrolles, Paris, juillet 2002.page 777

*********Norme définie par l'ISO pour permettre

l'interconnexion des systèmes hétérogènes.

L'architecture du modèle de référence d'interconnexion des

systèmes ouverts (ou modèle de référence OSI) est

hiérarchisée en sept couches.

34

o Nous allons exécuter la commande show

version en mode d'exécution utilisateur ou en mode

d'exécution privilégié pour vérifier que la licence

du pack technologique de sécurité est activée.

Technology Technology-package Technology-package

Current Type Next reboot

ipbase ipbasek9 Permanent ipbasek9

security None None None

uc None None None

data None None None

Configuration register is 0x2102

o Si ce n'est pas le cas, nous devons activer le module

securityk9 pour le prochain démarrage

du routeur, et accepter la licence, sans oublier d'enregistrer

la configuration et redémarrez.

R1 (config) # license boot module c2900

technology-package securityk9

R1 (config) # end

R1# copy running-config startup-config

R1# reload

o Après le redémarrage, nous allons

exécuter à nouveau la commande show version afin

de vérifier l'activation de la licence du pack technologique de

sécurité.

Technology Package License Information for Module:'c2900'

Technology Technology-package Technology-package

Current Type Next reboot

ipbase ipbasek9 Permanent ipbasek9

security securityk9 Evaluation securityk9

uc None None None

data None None None

35

o Nous allons répéter les étapes 1a à

1c avec R3. Partie 2 : Configuration des

paramètres IPsec sur R1

Étape 1 : Test de connectivité

Nous allons envoyer une requête Ping à partir de

PC-A vers PC-C.

Étape 2 : Identification de trafic

intéressant sur R1.

Maintenant nous allons configurons la liste de contrôle

d'accès 110 afin d'identifier le trafic issu du LAN sur R1

vers le LAN sur R3 comme étant le trafic

intéressant. Ce trafic intéressant déclenchera le

réseau privé virtuel IPsec à implémenter, pour

autant qu'il y ait du trafic entre les LAN de R1 et de

R3. Tout autre trafic provenant des LAN ne sera pas

chiffré. Rappelons-nous qu'en raison de l'instruction deny

any implicite, il n'est pas nécessaire d'ajouter

l'instruction à la liste.

R1 (config) # access-list 110 permit ip 192.168.1.0

0.0.0.255 192.168.3.0 0.0.0.255

Étape 3 : Configuration des

propriétés ISAKMP de phase 1 sur R1.

Nous configurons les propriétés 10

de la stratégie de chiffrement ISAKMP sur R1

avec la clé de chiffrement partagée

Cisco en nous referens au tableau ISAKMP de phase 1 pour

connaître les paramètres spécifiques à configurer.

Les valeurs par défaut ne doivent pas être configurées et

par conséquent seules les méthodes de chiffrement,

d'échange de clés et DH doivent être configurées.

R1(config)# crypto isakmp policy 10

R1(config-isakmp)# encryption aes

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# group 2

R1(config-isakmp)# exit

R1(config)# crypto isakmp key cisco address

10.2.2.1

36

Étape 4 : Configuration des

propriétés ISAKMP de phase 2 sur R1.

Nous créons d'abord le transform-set

VPN-SET de manière à utiliser esp-3des

et esp-sha-hmac, ensuite la carte de chiffrement

VPN-MAP qui lie ensemble tous les paramètres de

phase2.

R1(config)# crypto ipsec transform-set VPN-SET esp-3des

esp-sha-hmac R1(config)# crypto map VPN-MAP 10 ipsec-isakmp

R1(config-crypto-map)# description VPN connection to R3

R1(config-crypto-map)# set peer 10.2.2.1

R1(config-crypto-map)# set transform-set VPN-SET

R1(config-crypto-map)# match address 110

R1(config-crypto-map)# exit

Étape 5 : Configuration de la carte de chiffrement

sur l'interface de sortie. Enfin, nous lions la carte de chiffrement

VPN-MAP à l'interface Serial 0/0 de sortie.

R1(config)# interface S0/0

R1(config-if)# crypto map VPN-MAP

Partie 3 : Configuration des paramètres IPsec

sur R3

Étape 1 : Configuration du routeur R3 de

manière à prendre en charge un VPN de site à site avec

R1.

Maintenant nous configurons les paramètres

réciproques sur R3. Configurez la liste de

contrôle d'accès 110 en identifiant le trafic

issu du LAN sur R3 vers le LAN sur R1 comme

étant le trafic intéressant.

R3(config)# access-list 110 permit ip 192.168.3.0

0.0.0.255 192.168.1.0 0.0.0.255

37

Étape 2 : Configuration des

propriétés ISAKMP de phase 1 sur R3.

Nous configurons les propriétés 10

de la stratégie de chiffrement ISAKMP sur R3

avec la clé de chiffrement partagée

Cisco.

R3(config)# crypto isakmp policy 10

R3(config-isakmp)# encryption aes

R3(config-isakmp)# authentication pre-share

R3(config-isakmp)# group 2

R3(config-isakmp)# exit

R3(config)# crypto isakmp key cisco address

10.1.1.1

Étape 3 : Configuration des

propriétés ISAKMP de phase 2 sur R1.

Comme nous l'avons fait sur R1, en

créant le transform-set VPN-SET de

manière à utiliser esp-3des et

esp-sha-hmac. Nous allons ensuite créer la carte de

chiffrement VPN-MAP qui lie ensemble tous les

paramètres de phase 2. Nous allons utiliser le numéro d'ordre

10 comme l'identifiant de la carte

ipsec-isakmp.

R3(config)# crypto ipsec transform-set VPN-SET esp-3des

esp-sha-hmac R3(config)# crypto map VPN-MAP 10 ipsec-isakmp

R3(config-crypto-map)# description VPN connection to R1

R3(config-crypto-map)# set peer 10.1.1.1

R3(config-crypto-map)# set transform-set VPN-SET

R3(config-crypto-map)# match address 110

R3(config-crypto-map)# exit

Étape 4 : Configuration de la carte de chiffrement

sur l'interface de sortie.

Enfin, nous lions la carte de chiffrement VPN-MAP

à l'interface Serial 0/1 de sortie. Remarque :

cet exercice n'est pas noté.

R3(config)# interface S0/0

R3(config-if)# crypto map VPN-MAP

38

Partie 4 : Vérification du VPN IPsec

Étape 1 : Vérification du tunnel avant le

trafic intéressant.

Exécutons la commande show crypto ipsec sa

sur R1 en notant que le nombre de paquets

encapsulés, chiffrés, décapsulés et

déchiffrés est défini à 0.

R1# show crypto ipsec sa

interface: Serial0/0

Crypto map tag: VPN-MAP, local addr 10.1.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0)