|

Epigraphe

Change en toi ce que tu veux changer dans le

monde

Gandhi

Dédicace

Je dédie ce travail à mes amis Christian

KAYEMBE, Serge LUYINDULADIO et Primo KIMBULU

DILU NLEMVO Steve

Remerciement

Je remercie mes parents pour leur soutien tant moral, physique

que spirituel qu'ils ont pu m'apporter tout au long de ma vie, et qu'il ne

cesse de réitérer à chaque instant.

Je remercie le professeur Simon NTUMBA BADIBANGA pour avoir

accepté volontiers de consacrer son temps à la direction de ce

travail.

Je remercie toute tierce personne qui, directement ou

indirectement, a contribué à la réalisation de ce

travail.

DILU NLEMVO Steve

LISTE DES ABREVIATIONS

|

OSI

|

Open SystemsInterconnection

|

|

ISO

|

International Standardization Organisation

|

|

HDLC

|

High-level Data Link Control

|

|

UIT-T

|

Union internationale des

télécommunications-standardisation du secteur

télécommunications

|

|

UDP

|

User Datagram Protocol

|

|

TCP/IP

|

Transmission Control Protocol/Internet Protocol

|

|

IPv4

|

Internet Protocol version 4

|

|

IPv6

|

Internet Protocol version 6

|

|

DNS

|

Domain Name System

|

|

LDAP

|

Lightweight Directory Access Protocol

|

|

RBAC

|

RoleBased Access Control

|

|

DAC

|

Discretionary Access Control

|

|

MAC

|

Mandatory Access Control

|

|

SSO

|

Single Sign One

|

|

UML

|

UnifiedModeling Langage

|

|

UP

|

UnifiedPreocess

|

|

XP

|

eXtremProgramming

|

LISTE DES FIGURES

Figure I-1 Les grandes catégories de

réseau informatique

3

Figure I-2 structure générale d'un

réseaux à commutation : commutateurs et circuits

6

Figure I-3 Topologie en étoile

6

Figure I-4 Topologie en arbre

7

Figure I-5 Topologie maillé

7

Figure I-6 Topologie en Anneau

7

Figure I-7 Architecture OSI

8

Figure I-8 Classe d'adressage IPv4

16

Figure I-9 Fonctionnement du DNS

18

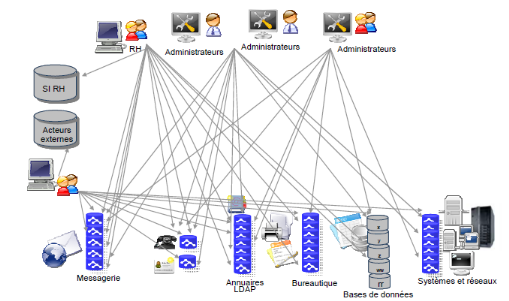

Figure II-1 Extrait (standard) de la gestion des

utilisateurs et des droits d'accès

33

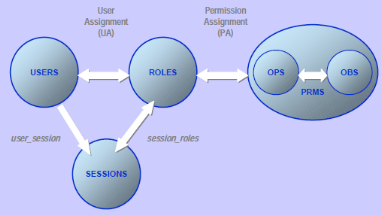

Figure II-2 Modèle de base RBAC

35

Figure II-3 Exemple de l'habilitation

38

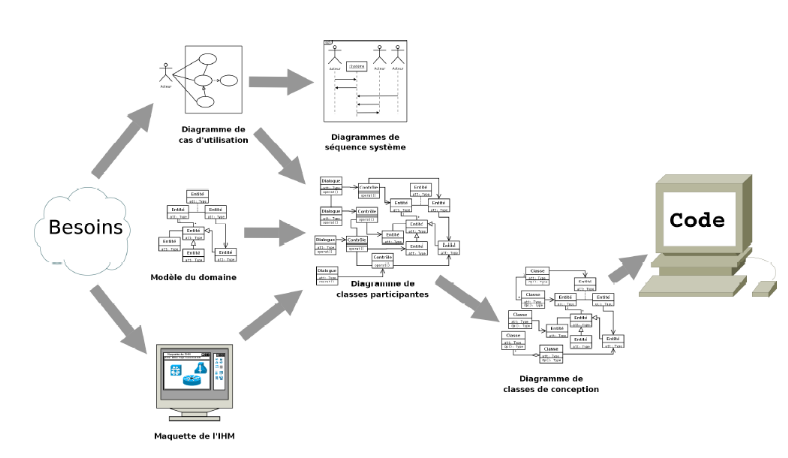

Figure IV-1Méthodologie de travail

51

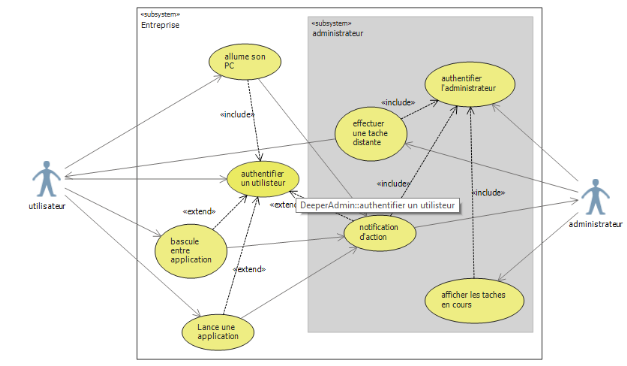

Figure IV-2 Diagramme de cas d'utilisation

52

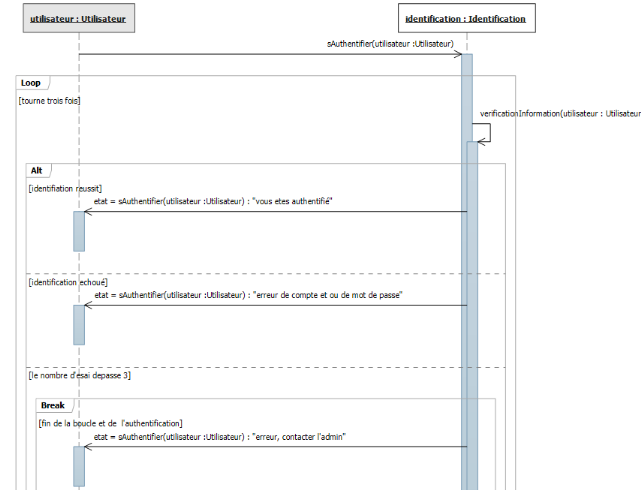

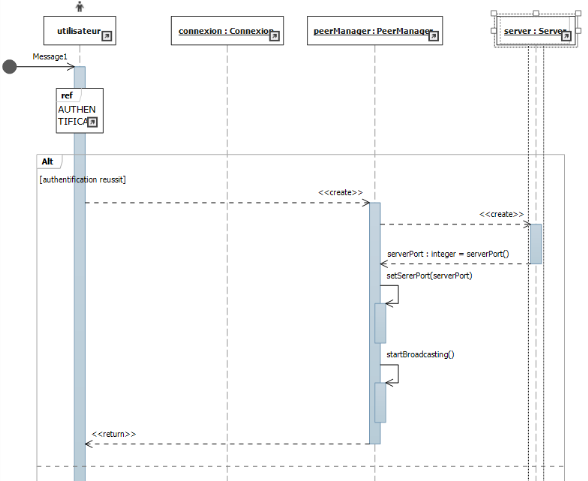

Figure IV-3 diagramme de séquence:

authentification

53

Figure IV-4 diagramme de séquence :

Création de serveur

54

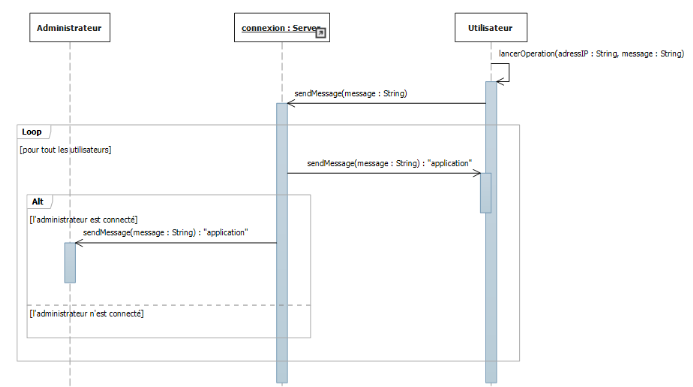

Figure IV-5 diagramme de séquence : Afficher

les taches en cours

55

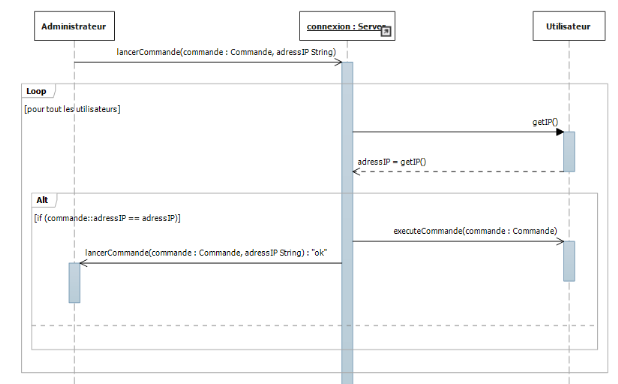

Figure IV-6 diagramme de séquence :

Effectuer une tache distante

56

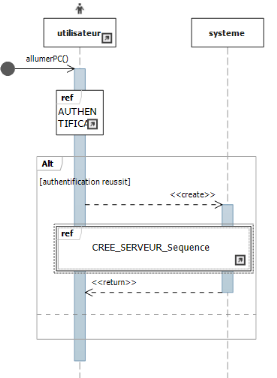

Figure IV-7 diagramme de séquence : Allumer

le PC de l'utilisateur

57

Figure IV-8 diagramme de séquence : basculer

entre application

58

Figure IV-9 diagramme de classe : Modèle du

domaine

59

Figure IV-10 diagramme de navigation : la

navigation de l'utilisateur

60

Figure IV-11 diagramme de classe : partie

réseau

61

LISTE DES TABLEAUX

Tableau I-1 Le modèle OSI

3

Tableau I-2 Le modèle OSI

détaillé

14

Tableau I - 3 Allocation des adresse IPv6

17

Tableau I-4 Pourcentages des catégories des

intranet

21

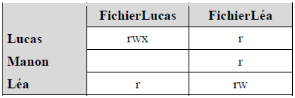

Tableau II-1Matrice de contrôle

d'accès

37

INTRODUCTION GENERALE

L'informatisation est l'un des phénomènes le

plus important de notre époque. Depuis ces dernières

années, l'informatique est devenue l'un des moteurs important dans les

entreprises. Il s'intègre dans presque tous les domaines et deviens

quasi indispensable pour une meilleur performance et productivité

grâce à son essence, à savoir l'automatisation de

l'information.

Et son outil de prédilection : l'ordinateur est

aussi devenu si indispensable qu'il bat son plein ; tant dans le secteur

économique et jusqu'à l'aéronautique. Ceci met en

flèche le secteur du génie logiciel, qui collabore avec presque

tous les domaines en vue d'un meilleur rendement et d'une meilleure

productivité.

L'internet est le réseau informatique mondial

accessible à tous, c'est un réseau composé de millions de

réseau aussi bien public que privé. Il permet ainsi de rendre

accessible au public une grande quantité d'information et de service, on

y trouve tout. Et chacun dans son domaine se retrouve grâceà des

applications web tel des « moteur de recherches » des sites

web de tout genre « e-commerce »,

« e-Banking » et bien d'autres encore.

Cela crée un vrai système cohérent ou

chimiste, biologiste, médecin, économiste... se sent

poussé à utiliser l'internet dans leur entreprise en vue de mieux

répondre à leur exigence. Chaque acteur dans son entreprise doit

donc pouvoir tirer parti de l'internet avec toute sa diversité s'il veut

arriver à ses fins etêtre compétitif dans le monde

professionnel.

Ceci nous amène à s'intéresser à

la tâche qui revient à chaque individu dans la réalisation

des objectifs de l'entreprise et d'évaluer sa productivité dans

la réalisation de ladite tache.

Pour essayer de délimiter le coût réel sur

la productivité, une étude de SignNow (Une entreprise

Informatique aux USA) s'est penchée sur l'impact d'internet en

entreprise. Il en ressort les statistiques suivantes :

- près de deux tiers des employés (64%) se

rendent sur des sites web qui n'ont aucun rapport avec leur travail. Parmi eux,

39% y passe au plus une heure, 29% deux heures, 21% cinq heures et 3% plus de

10 heures.

- En moyenne, les employés perdent 2,32 heures chaque

semaine sur des navigations web personnelles ou qui n'ont rien à voir

avec leur travail, ce qui coûte près de 3 000 dollars par

employé par an.

A ce titre,egedian.com en France publie une petite liste non

exhaustive des sites les plus consulté et qui n'ont aucun rapport avec

des sites professionnels :

Etude interne menée en mai 2012 sur plus de 150 000

visites de sites Internet effectuées entre le 1er janvier et le 31 mars

2010 dans les entreprises équipées de la solution Profil Network

Filter et ayant accepté de transmettre de façon anonyme leurs

informations au centre de R&D de Profil Technology.

Sans surprise, Google domine le classement des sites les plus

visités en entreprise grâce à ses nombreux services (moteur

de recherche, Gmail, Google maps, etc.), les réseaux sociaux (avec

forums et chats), plateformes d'hébergement et de partage de

vidéos et de musique en ligne occupent les places suivantes.

L'encadrement des accès et des utilisations par groupes

d'utilisateurs, par tranches horaires devient indispensable afin de limiter les

abus, réguler la productivité des salariés et

protéger l'entreprise.

Mais les sites web visités ne constituent pas la seule

distraction. Les résultats des recherches de l'entreprise SignNow aux

USA suggèrent que :

- Seuls 14% des courriels sont indispensables au travail.

- 62% du panel estime que perdre du temps sur des courriels

non essentiels est l'aspect le plus difficile de l'utilisation d'une

boîte email.

Il faut dire que SignNow estime à 192 milliards le

nombre de courriels envoyés par jour d'ici 2016. Le panel avance que 8%

des courriels reçus sont des spams. 10% de leurs conversations par

courriels sont personnelles ou non rien à voir avec leur travail. Le

nombre d'heures par jour passé pour utiliser sa boîte mail est de

4 heures, ce qui revient à dire que l'impact sur cette activité

est d'environ 50% sur une journée de travail.

Il ressort clairementqu'une importante perte en

productivité est constatée en entreprise ; et cela est

dû entre autre auxactivités connexes effectué par les

utilisateurs pendant les heures de travail au travers de l'internet. Il est

donc nécessaire de mieux superviser et coordonner les taches des

utilisateurs, évaluer et réévaluer leurs performances pour

améliorer la productivité de l'entreprise.

Le présent travail vise donc à réduire ce

déficit en proposant une application qui permet de monitorer les taches

en cours dans un réseau d'entreprise.

INTRODUCTION

Les réseaux composent la structure de base du

septième continent qui se forme sous nos yeux. Par l'immense

séisme qu'il engendre en ce début de siècle, la

planète entre dans une ère nouvelle. Ce nouveau continent est

celui de la communication. Constitué de réseaux se parcourant

à la vitesse de la lumière, il représente une rupture

analogue à l'apparition de l'écriture ou à la grande

révolution industrielle.

Ces réseaux, qui innervent aujourd'hui

complètement la planète, s'appuient sur la fibre optique, les

ondes hertziennes et divers équipements qui permettent d'atteindre de

hauts débits. Internet incarne pour le moment la principale architecture

de ces communications.

Les réseaux modernes sont apparus au cours des

années 1960 à la faveur d'une technologie totalement nouvelle

permettant de transporter de l'information d'une machine à une autre.

Ces machines étaient des ordinateurs de première

génération, guère plus puissants qu'un petit assistant

personnel actuel. Les réseaux de téléphonie existaient

quant à eux depuis longtemps. Ils utilisaient la technologie dite de

commutation de circuits et le support de lignes physiques reliant

l'ensemble des téléphones par le biais de commutateurs.

Lors d'une communication, ces lignes physiques ne pouvaient

être utilisées que par les deux utilisateurs en contact. Le signal

qui y transitait était de type analogique.

La première révolution des réseaux a

été apportée par la technologie numérique des

codecs (codeur-décodeur), qui permettaient de transformer les signaux

analogiques en signaux numériques, c'est-à-dire une suite de 0 et

de 1. Le fait de traduire tout type d'information sous forme de 0 et de 1

permettait d'unifier les réseaux. Dans cette génération,

la commutation de circuits était toujours fortement utilisée.

1.1 1.1 QUELQUES

CONCEPTS

Les réseaux informatiques sont nés du besoin de

relier des terminaux distants à un site central puis des ordinateurs

entre eux et enfin des machines terminales, telles que stations de travail ou

serveurs. Dans un premier temps, ces communications étaient

destinées au transport des données informatiques. Aujourd'hui,

l'intégration de la parole téléphonique et de la

vidéo est généralisée dans les réseaux

informatiques, même si cela ne va pas sans difficulté.

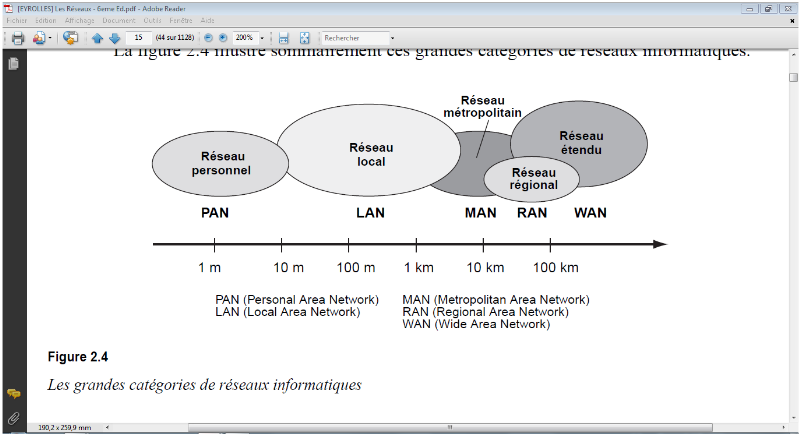

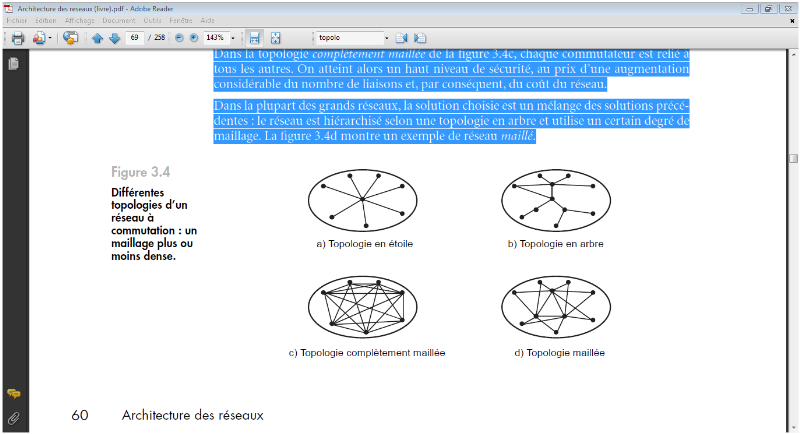

On distingue généralement cinq catégories

de réseaux informatiques, différenciées par la distance

maximale séparant les points les plus éloignés du

réseau :

· Les réseaux personnels, ou PAN (Personal

Area Network), interconnectent sur quelques mètres des

équipements personnels tels que terminaux GSM, portables, organiseurs,

etc., d'un même utilisateur

· Les réseaux locaux, ou LAN (Local Area

Network), correspondent par leur taille aux réseaux intra-entreprises.

Ils servent au transport de toutes les informations numériques de

l'entreprise. En règle générale, les bâtiments

à câbler s'étendent sur plusieurs centaines de

mètres. Les débits de ces réseaux vont aujourd'hui de

quelques mégabits à plusieurs centaines de mégabits par

seconde.

· Les réseaux métropolitains, ou MAN

(Metropolitan Area Network), permettent l'interconnexion des entreprises ou

éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole. Ils doivent être

capables d'interconnecter les réseaux locaux des différentes

entreprises pour leur donner la possibilité de dialoguer avec

l'extérieur.

· Les réseaux régionaux, ou RAN

(Regional Area Network), ont pour objectif de couvrir une large surface

géographique. Dans le cas des réseaux sans fil, les RAN peuvent

avoir une cinquantaine de kilomètres de rayon, ce qui permet, à

partir d'une seule antenne, de connecter un très grand nombre

d'utilisateurs. Cette solution devrait profiter du dividende numérique,

c'est-à-dire des bandes de fréquences de la

télévisionanalogique, qui seront libérées

après le passage au tout-numérique, fin 2011 en France.

· Les réseaux étendus, ou WAN (Wide

Area Network), sont destinés à transporter des données

numériques sur des distances à l'échelle d'un pays, voire

d'un continent ou de plusieurs continents. Le réseau est soit terrestre,

et il utilise en ce cas des infrastructures au niveau du sol, essentiellement

de grands réseaux de fibre optique, soit hertzien, comme les

réseaux satellite.

FIGURE IV-1 LES GRANDES

CATÉGORIES DE RÉSEAU INFORMATIQUE

Les techniques utilisées par les réseaux

informatiques proviennent toutes du transfert de paquets, comme le relais de

trames, Ethernet, IP (Internet Protocol), etc.

Une caractéristique essentielle des réseaux

informatiques, qui les différencie des autres catégories de

réseaux, est la gestion et le contrôle du réseau, qui sont

effectués par les équipements terminaux. Par exemple, pour qu'il

n'y ait pas d'embouteillage de paquets dans le réseau,

l'équipement terminal doit se réguler lui-même de

façon à ne pas inonder le réseau de paquets. Pour se

réguler, l'équipement terminal mesure le temps de réponse

aller-retour. Si ce temps de réponse grandit trop, le terminal ralentit

son débit. Cette fonctionnalité est rendue possible par

l'intelligencequi se trouve dans les machines terminales commercialisées

par l'industrie informatique.

Généralement beaucoup plus simple,

l'intérieur du réseau est constitué de noeuds de transfert

élémentaires et de lignes de communication. Le coût du

réseau est surtout supporté par les équipements terminaux,

qui possèdent toute la puissance nécessaire pour réaliser,

contrôler et maintenir les communications.

Les réseaux informatiques forment un environnement

asynchrone. Les données arrivent au récepteur à des

instants qui ne sont pas définis à l'avance, et les paquets

peuvent mettre un temps plus ou moins long à parvenir à leur

destinataire en fonction de la saturation du réseau. Cette

caractéristique explique la difficulté de faire passer de la

parole téléphonique dans ce type de réseau, puisque cette

application fortement synchrone nécessite de remettre au combiné

téléphonique des octets à des instants précis.

Aujourd'hui, le principal réseau informatique est

Internet. Le réseau Internet transporte des paquets dits IP (Internet

Protocol). Plutôt que de parler de réseau Internet, nous

préférons parler de réseau IP, qui marque une plus grande

généralité. Les réseaux IP sont des réseaux

qui transportent des paquets IP d'une machine terminale à une autre. En

un certain sens, Internet est un réseau IP particulier. D'autres

réseaux, comme les réseaux intranet, transportent

également des paquets IP, mais avec des caractéristiques

différentes l'Internet.

1.2 1.2 TOPOLOGIES DE

RESEAUX

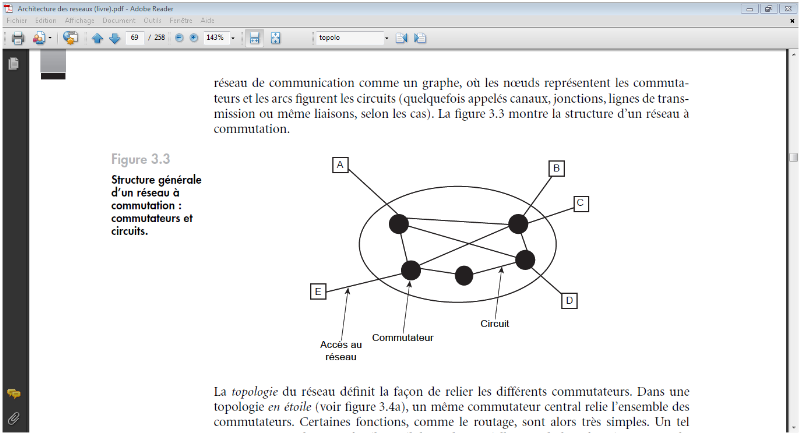

Les réseaux grande distance, appelés aussi WAN

(Wide Area Network), relient plusieurscentaines de milliers, voire des

millions d'équipements terminaux sur un territoire nationalou à

l'international. Il n'est donc pas possible de partager le même support

de transmission,ni de raccorder directement deux abonnés désirant

communiquer. On crée unestructure de communication qui, en mettant bout

à bout des tronçons de lignes raccordéspar un ensemble de

commutateurs, réalise une connexion entre deux abonnés

d'unréseau ; on parle alors de réseau à

commutation. De ce fait, un réseau à commutation

fournitl'équivalent d'une liaison de données point à point

entre deux équipements terminauxquelconques abonnés au

réseau.

Des commutateurs, qui ont pour fonction de concentrer,

d'éclater et de rediriger les informations, relient les

équipements terminaux. Ils communiquent entre eux par des

circuitspoint à point, qui constituent les artères de

communication du réseau. On considère un réseau de

communication comme un graphe, où les noeuds représentent les

commutateurset les arcs figurent les circuits (quelquefois appelés

canaux, jonctions, lignes de transmissionou même liaisons, selon les

cas). La figure 1.2 montre la structure d'un réseau

àcommutation.

FIGURE IV-2 STRUCTURE GÉNÉRALE D'UN

RÉSEAUX À COMMUTATION : COMMUTATEURS ET CIRCUITS

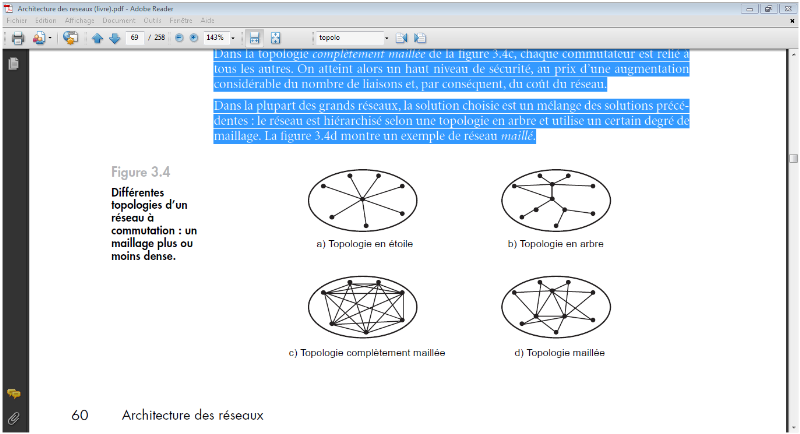

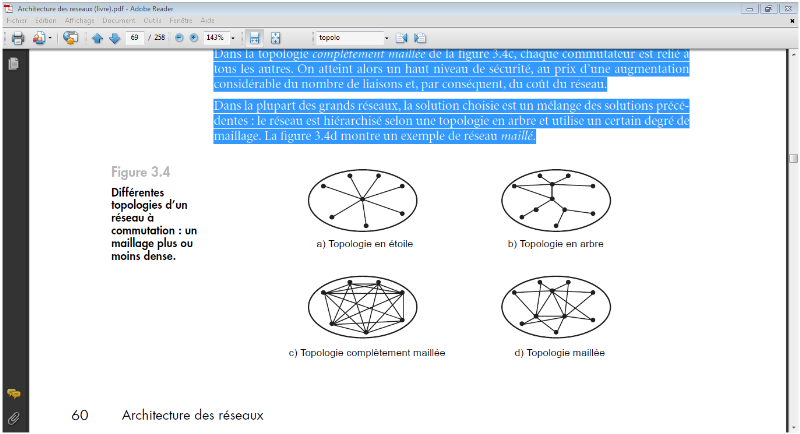

La topologie du réseau définit la

façon de relier les différents commutateurs.

1.1.1. Topologie en

étoile

Dans unetopologie en étoile, un même

commutateur central relie l'ensemble descommutateurs. Chaque noeud est

relié directement sur un noeud central: l'information passe d'un noeud

périphérique au noeud central, celui-ci devant gérer

chaque liaison.Certaines fonctions, comme le routage, sont alors très

simples. Un telréseau est cependant très fragile car il

dépend essentiellement du bon fonctionnement ducommutateur central.

FIGURE IV-3 TOPOLOGIE EN ÉTOILE

1.1.2 Topologie en Arbre

La généralisation du cas

précédent, avec introduction d'une hiérarchie, donne la

topologieen arbre. Chaque commutateur est relié à un

ensemble de commutateursdu niveau inférieur. Dans les topologies en

arbre ou en étoile, il n'y a toujours qu'un cheminpossible entre deux

commutateurs : toute rupture de liaison entre eux empêche ledialogue

entre certains équipements terminaux.

FIGURE IV-4 TOPOLOGIE EN ARBRE

1.1.3 Topologie

maillé

Dans la topologie complètement maillée,

chaque commutateur est relié àtous les autres. On atteint alors

un haut niveau de sécurité, au prix d'une

augmentationconsidérable du nombre de liaisons et, par

conséquent, du coût du réseau.Dans la plupart des grands

réseaux, la solution choisie est un mélange des solutions

précédentes: le réseau est hiérarchisé selon

une topologie en arbre et utilise un certain degré de maillage. La

figure 1.5 montre un exemple de réseau maillé.

FIGURE IV-5 TOPOLOGIE MAILLÉ

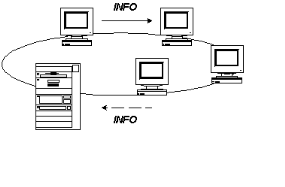

1.1.4 Topologie en Anneau

Chaque noeud est relié au noeud suivant et au noeud

précédent et forme ainsi une boucle: l'information transite par

chacun d'eux et retourne à l'expéditeur.

FIGURE IV-6 TOPOLOGIE EN ANNEAU

La fonction de routage prend une importance

particulière dans un réseau à commutationpuisqu'en

règle générale il n'y a pas de lien direct entre

équipements terminaux, mais unemultitude de chemins possibles qui

traversent plusieurs commutateurs et empruntent plusieursliaisons.

1.3 1.2

L'ARCHITECHTURE EN COUCHE

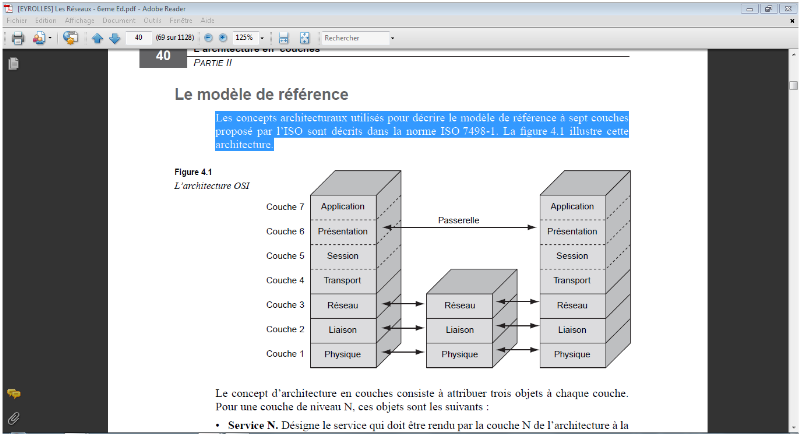

Du fait du grand nombre de fonctionnalités

implémentées dans les réseaux, l'architecture de ces

derniers est particulièrement complexe. Pour tenter de réduire

cette complexité, les architectes réseau ont

décomposé les processus à l'oeuvre dans les réseaux

en sept couches protocolaires plus un support physique. Un tel découpage

permet au réseau de traiter en parallèle les fonctions

attribuées aux différentescouches.

1.2.1. Le modèle de

référence

Les concepts architecturaux utilisés pour

décrire le modèle de référence à sept

couches proposé par l'ISO sont décrits dans la norme ISO 7498-1.

La figure 1.7 illustre cette architecture.

FIGURE IV-7 ARCHITECTURE OSI

1.2.2. Les couches du modèle de

référence

Le modèle de référence OSI comporte sept

niveaux, ou couches, plus un médium physique. Le médium physique,

que l'on appelle parfois couche 0, correspond au support physique de

communication chargé d'acheminer les éléments binaires

d'un point à un autre jusqu'au récepteur final. Ce médium

physique peut prendre diverses formes, allant du câble métallique

aux signaux hertziens, en passant par la fibre optique et l'infrarouge.

La Couche 1 (Niveau physique)

Le niveau physique correspond aux règles et

procédures à mettre en oeuvre pour acheminer les

éléments binaires sur le médium physique. On trouve dans

le niveau physique les équipements réseau qui traitent

l'élément binaire, comme les modems, concentrateurs, ponts, hubs,

etc.

Les différentes topologies de support physique

affectent le comportement du niveau physique. Dans les entreprises, les plans

de câblage ont une importance parfois déterminante pour le reste

de l'architecture). Le support physique nécessite de

surcroît un matériel fiable, et il faut parfois dupliquer ou

mailler le réseau pour obtenir des taux de défaillance

acceptables.

La Couche 2 (Niveau Trame)

La trame est l'entité transportée sur les lignes

physiques. Elle contient un certain nombre d'octets transportés

simultanément. Le rôle du niveau trame consiste à envoyer

un ensemble d'éléments binaires sur une ligne physique de telle

façon qu'ils puissent être récupérés

correctement par le récepteur. Sa première fonction est de

reconnaître, lors de l'arrivée des éléments

binaires, les débuts et fins de trame. C'est là, aujourd'hui, le

rôle principal de cette couche, qui a été fortement

modifiée depuis son introduction dans lemodèle de

référence.

Au départ, elle avait pour fonction de corriger les

erreurs susceptibles de se produire sur le support physique, de sorte que le

taux d'erreur résiduelle reste négligeable. En effet, s'il est

impossible de corriger toutes les erreurs, le taux d'erreur non

détectée doit rester négligeable. Le seuil à partir

duquel on peut considérer le taux d'erreur comme négligeable est

dépendant de l'application et ne constitue pas une valeur

intrinsèque.

Pour une communication téléphonique, un taux

d'erreur d'un bit en erreur pour mille bits émis ne pose pas de

problème, l'oreille étant incapable de déceler ces

erreurs. En revanche, lors du passage d'une valeur sur un compte bancaire, une

erreur en moyenne sur 1 000 bits peut devenir catastrophique. Dans ce cas, il

faut descendre à un taux d'erreur de 1018 bits, c'est-à-dire

d'une erreur en moyenne tous les 10-18 bits émis, ce qui

représente, sur une liaison à 1 Gbit/s, une erreur en moyenne

tous les deux cents jours ou, à la vitesse de 1 Mbit/s, une erreur tous

les cinq cents ans. On peut en conclure qu'un même support physique peut

être acceptable pour certaines applications et pas pour d'autres.

La solution préconisée aujourd'hui pour traiter

les erreurs est d'effectuer la correction d'erreur non plus au niveau trame

mais au niveau application. Pour chaque application, on peut déterminer

un taux d'erreur limite entre l'acceptable et l'inacceptable. Comme les

médias physiques sont de plus en plus performants, il est

généralement inutile de mettre en oeuvre des algorithmes

complexes de correction d'erreur. En fait, seules les applications pour

lesquelles un taux d'erreur donné peut devenir inacceptable doivent

mettre en place des mécanismes de reprise sur erreur.

La couche 2 comporte également les règles

nécessaires au partage d'un même support physique entre plusieurs

stations, par exemple lorsque la distance entre les utilisateurs est faible. La

vitesse du signal électrique étant de 200 m/ms, si un utilisateur

demande 20 ms pour envoyer son bloc d'information et que le réseau ait

une longueur de quelques centaines de mètres, il doit être seul

à transmettre, faut de quoi une collision des signaux se produit. Une

telle discipline d'accès est nécessaire dans les réseaux

partagés, mais aussi dans les réseaux locaux et certains

réseaux métropolitains.

Beaucoup de normes et de recommandations concernent la couche

2, dite aussi niveau liaison. Provenant de l'ISO, la norme HDLC a

été la première vraie norme à codifier les

procédures de communication entre ordinateurs et est encore largement

utilisée aujourd'hui. L'UIT-T a repris le mode équilibré,

dans lequel l'émetteur et le récepteur sont équivalents,

de la procédure HDLC pour son propre protocole LAP-B,

implémenté dans la norme X.25.2, de niveau 2. Les extensions

LAP-X, LAP-D, LAP-M et LAP-F, destinées à des canaux

spécifiques, comme le canal paquet du RNIS, ont également

été normalisées

Le niveau trame inclut toutes les techniques

nécessaires au label-switching, allant de l'ATM à l'Ethernet

commuté en passant par le relais de trames.

L'ISO a mis au point un ensemble de normes additionnelles de

niveau trame concernant les réseaux locaux, les méthodes

d'accès et les protocoles de liaison. Les principales de ces normes sont

les suivantes :

· ISO 8802.1 pour l'introduction des réseaux

locaux.

· ISO 8802.2 pour le protocole de niveau trame

(appelé procédure de ligne dans lanorme). Trois sous-cas sont

définis : LLC 1, LLC 2 et LLC 3, LLC (Logical LinkControl) étant

le nom de la procédure de niveau 2 pour les réseaux locaux.

· ISO 8802.3 pour l'accès CSMA/CD

(Ethernet).

· ISO 8802.4 pour l'accès par jeton sur un

bus.

· ISO 8802.5 pour l'accès par jeton sur une

boucle.

· ISO 10039 pour la définition du service

rendu par la méthode d'accès à un réseau local.

· ISO 10038 pour la définition d'une

passerelle de niveau 2 sur un réseau local.

La couche 3 (Niveau Paquet)

La couche 3, ou niveau paquet, peut aussi être

appelée couche réseau, puisque l'échange de paquets de

bout en bout donne naissance à un réseau. Le niveau paquet doit

permettre d'acheminer correctement les paquets d'information jusqu'à

l'utilisateur final. Pour aller de l'émetteur au récepteur, il

faut passer par des noeuds de transfert intermédiaires ou par des

passerelles, qui interconnectent deux ou plusieurs réseaux.

Un paquet n'est pas une entité transportable sur une

ligne physique, car si l'on émet les bits directement sur le support, il

n'est pas possible de détecter la limite entre deux paquets arrivant au

récepteur. Il y a donc obligation d'encapsuler les paquets dans des

trames pour permettre leur transport d'un noeud vers un autre noeud. Le niveau

paquet nécessite trois fonctionnalités principales : le

contrôle de flux, leroutage et l'adressage :

Dans la normalisation OSI, le standard de base du niveau

paquet est X.25. Ce protocole implique un mode commuté avec connexion.

Les paquets X.25 sont encapsulés dans des trames LAP-B pour être

émis sur les supports physiques. Le grand standard qui l'emporte

largement aujourd'hui est toutefois le protocole IP, normalisé par un

ensemble de RFC, qui définissent le protocole IP lui-même et

toutes ses extensions, allant de l'adressage au routage, en passant par les

méthodes de contrôle de flux.

La Couche 4 (Niveau Message)

Le niveau message prend en charge le transport du message de

l'utilisateur d'une extrémité à une autre du

réseau. Ce niveau est aussi appelé couche transport pour bien

indiquer qu'il s'agit de transporter les données de l'utilisateur. Il

représente le quatrième niveau de l'architecture, d'où son

autre nom de couche 4.

Le service de transport doit optimiser l'utilisation des

infrastructures sous-jacentes en vue d'un bon rapport qualité/prix. La

couche 4 optimise les ressources du réseau de communication en

gérant un contrôle de flux ou un multiplexage des messages de

niveau message sur une connexion réseau. Cette couche de transport est

l'ultime niveau qui s'occupe de l'acheminement de l'information. Elle permet de

compléter le travail accompli par les couches précédentes.

C'est grâce à elle que l'utilisateur obtient la qualité de

service susceptible de le satisfaire. Le protocole de niveau message à

mettre en oeuvre à ce niveau dépend du service rendu par les

trois premières couches et de la demande de l'utilisateur.

La couche 4 aujourd'hui la plus utilisée provient de

l'architecture du monde Internet et plus exactement de la norme TCP

(Transmission Control Protocol). Comme nous le verrons, une autre norme, UDP

(User Datagram Protocol), peut aussi être utilisée. La couche 4

inclut également les protocoles AAL (ATM Adaptation Layer),

normalisés pour l'architecture du monde ATM.

La Couche 5 (Niveau Session)

Le rôle du niveau session est de fournir aux

entités de présentation les moyens nécessaires à

l'organisation et à la synchronisation de leur dialogue. À cet

effet, la couche 5 fournit les services permettant l'établissement d'une

connexion, son maintien et sa libération, ainsi que ceux permettant de

contrôler les interactions entre les entités de

présentation.

Ce niveau est aussi le premier de l'architecture réseau

à se situer hors de la communication proprement dite. Comme son nom

l'indique, le niveau session a pour fonction d'ouvrir et de fermer des sessions

entre utilisateurs. Il est inutile d'émettre de l'information s'il n'y a

personne à l'autre extrémité pour récupérer

ce qui a été envoyé. Il faut donc s'assurer que

l'utilisateur que l'on veut atteindre, ou du moins son représentant, qui

peut être une boîte aux lettres électronique, par exemple,

est présent.

La couche 5 comporte des fonctionnalités rendant

possibles l'ouverture, la fermeture et le maintien de la connexion. Les mises

en correspondance des connexions de session et des connexions de transport sont

effectuées une à une.

De nombreuses autres possibilités peuvent être

ajoutées aux commandes de base, appelées primitives,

indispensables à la mise en place de la session. La pose de points de

resynchronisation, par exemple, est recommandée. Ils permettent, en cas

de problème, de disposer d'un point précis, sur lequel il y a

accord entre les deux parties communicantes, à partir duquel

l'échange peut redémarrer. La gestion des interruptions et des

reprises de session est également une fonctionnalité souvent

implémentée.

Pour ouvrir une connexion avec une machine distante, la couche

session doit posséder un langage qui soit intelligible par l'autre

extrémité. C'est pourquoi, avant d'ouvrir une session, il est

obligatoire de passer par le niveau présentation, qui garantit

l'unicité du langage, et le niveau application, qui permet de travailler

sur des paramètres définis d'une façon homogène.

La Couche 6 (Niveau Présentation)

Le niveau présentation se charge de la syntaxe des

informations que les entités d'application se communiquent. Deux aspects

complémentaires sont définis dans la norme :

· La représentation des données

transférées entre entités d'application.

· La représentation de la structure de

données à laquelle les entités se réfèrent

au cours de leur communication et la représentation de l'ensemble des

actions effectuées sur cette structure de données. En d'autres

termes, la couche présentation s'intéresse à la syntaxe

tandis que la couche application se charge de la sémantique. La couche

présentation joue un rôle important dans un environnement

hétérogène. C'est un intermédiaire indispensable

pour une compréhension commune de la syntaxe des documents

transportés sur le réseau. Les différentes machines

connectées n'ayant pas la même syntaxe pour exprimer les

applications qui s'y effectuent, si on les interconnecte directement, les

données de l'une ne peuvent généralement pas être

comprises de l'autre. La couche 6 procure un langage syntaxique commun à

l'ensemble des utilisateurs connectés.

Si Z est le langage commun, et si une machine X veut parler

à une machine Y, elles utilisent des traducteurs X-Z et Y-Z pour

discuter entre elles. C'est notamment le cas lorsque les machines X et Y ne

suivent pas la norme. Si toutes les machines terminales possèdent en

natif un langage syntaxique commun, les traductions deviennent inutiles.

La syntaxe abstraite ASN.1 (Abstract Syntax Notation 1)

normalisée par l'ISO est le langage de base de la couche

présentation. Fondée sur la syntaxe X.409 du CCITT, ASN.1 est une

syntaxe suffisamment complexe pour prendre facilement en compte les grandes

classes d'applications, comme la messagerie électronique, le transfert

de fichiers, le transactionnel, etc.

La Couche 7 (Niveau Application)

Le niveau application est le dernier du modèle de

référence. Il fournit aux processus applicatifs le moyen

d'accéder à l'environnement réseau. Ces processus

échangent leurs informations par l'intermédiaire des

entités d'application.

De très nombreuses normes ont été

définies pour cette couche, qui est décrites plus loin. En ce qui

concerne la définition de la couche même, c'est la norme ISO 9545,

ou CCITT X.207, qui décrit sa structure.

Le niveau application contient toutes les fonctions impliquant

des communications entre systèmes, en particulier si elles ne sont pas

réalisées par les niveaux inférieurs. Il s'occupe

essentiellement de la sémantique, contrairement à la couche

présentation, qui prend en charge la syntaxe.

Le niveau application a fortement évolué au

cours du temps. Auparavant, on considérait que la couche 7 devait

être découpée en sous-couches et qu'une communication

devait traverser l'ensemble des sous-couches, comme cela se passe dans les

couches 1 à 6. CASE (Common Application Service Elements) était

un des sous-niveaux contenant les différents services de communication

nécessaires aux applications les plus utilisées. En

réalité, certaines applications ne faisaient pas appel aux

fonctionnalités de CASE oudevaient faire des allers-retours entre les

couches du niveau application. De plus, les normalisations des

différentes applications ayant démarré en

parallèle, la cohérence entre les divers développements

était approximative.

Le concept de base de la couche application est le processus

applicatif, ou AP (Application Process), qui regroupe tous les

éléments nécessaires au déroulement d'une

application dans les meilleures conditions possibles. L'entité

d'application, ou AE (Application Entity), est la partie du processus

d'application qui prend en charge la gestion de la communication pour

l'application.

L'entité d'application fait appel à des

éléments de service d'application, ou ASE (Application Service

Element). L'entité contient un ou plusieurs ASE. En règle

générale, plusieurs ASE sont nécessaires pour

réaliser un travail, et certains sont indispensables à la mise en

place de l'association entre les entités d'application.

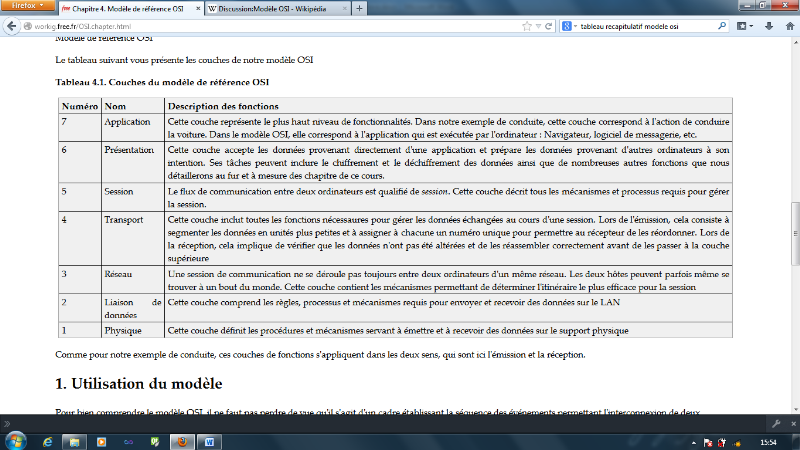

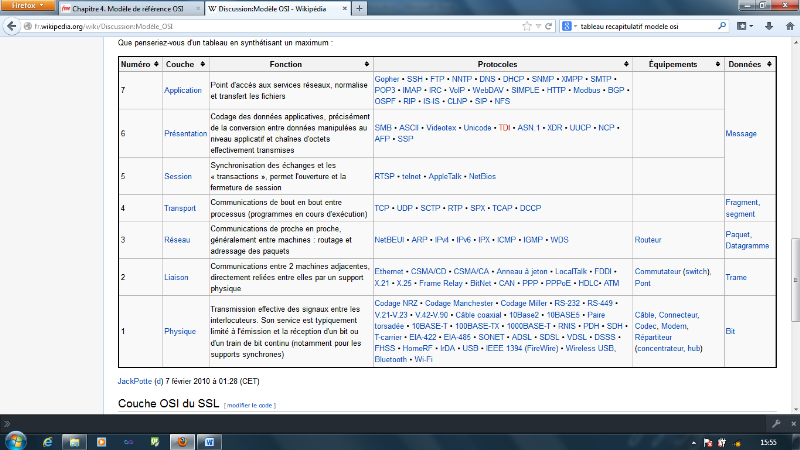

Tableau récapitulatif

Voici un tableau récapitulatif du modèle de

référence OSI.

TABLEAU IV-1 LE MODÈLE OSI

Ce tableau donne une description avec certains protocoles

connus et leurs couches ou ils s'exécutent

TABLEAU IV-2 LE MODÈLE OSI

DÉTAILLÉ

1.4 1.3 LES RESEAUX

IP

1.3.1 Architecture IP

L'architecture IP repose sur l'utilisation obligatoire du

protocole IP, qui a pour fonctions de base l'adressage et le routage des

paquets IP. Le niveau IP correspond exactement au niveau paquet de

l'architecture du modèle de référence.

Au-dessus d'IP, deux protocoles ont été choisis,

TCP et UDP. Ces protocoles correspondent au niveau message du modèle de

référence. En fait, ils intègrent une session

élémentaire, grâce à laquelle TCP et UDP prennent en

charge les fonctionnalités des couches 4 et 5. La principale

différence entre eux réside dans leur mode, avec connexion pour

TCP et sans connexion pour

UDP. Le protocole TCP est très complet et garantit une

bonne qualité de service, en particulier sur le taux d'erreur des

paquets transportés. En revanche, UDP est un protocole sans connexion,

qui supporte des applications moins contraignantes en matière de la

qualité de service.

La couche qui se trouve au-dessus de TCP-UDP regroupe les

fonctionnalités des couches 6 et 7 du modèle de

référence et représente essentiellement le niveau

application.

1.3.2 Fonctionnement des

réseaux IP

La plupart des réseaux sont des entités

indépendantes, mises en place pour rendre service à une

population restreinte. Les utilisateurs choisissent des réseaux

adaptés à leurs besoins spécifiques, car il est impossible

de trouver une technologie satisfaisant tous les types de besoins. Dans cet

environnement de base, les utilisateurs qui ne sont pas connectés au

même réseau ne peuvent pas communiquer. Internet est le

résultat de l'interconnexion de ces différents réseaux

physiques par des routeurs. Les interfaces d'accès doivent respecter

pour cela certaines conventions. C'est un exemple d'interconnexion de

systèmes ouverts.

Pour obtenir l'interfonctionnement de différents

réseaux, la présence du protocole IP est obligatoire dans les

noeuds qui assurent le routage entre les réseaux. Globalement, Internet

est un réseau à transfert de paquets. Ces paquets traversent un

ou plusieurs sous réseaux pour atteindre leur destination, sauf bien

sûr si l'émetteur se trouve dans le même sous-réseau

que le récepteur. Les paquets sont routés dans des passerelles

situées dans les noeuds d'interconnexion. Ces passerelles sont des

routeurs. De façon plus précise, les routeurs transfèrent

des paquets d'une entrée vers une sortie, en déterminant pour

chaque paquet la meilleure route à suivre.

Internet est un réseau routé, par opposition aux

réseaux X.25 ou ATM, qui sont des réseaux commutés. Dans

un réseau routé, chaque paquet suit sa propre route, qui est

à chaque instant optimisée, tandis que, dans un réseau

commuté, la route est toujours la même.

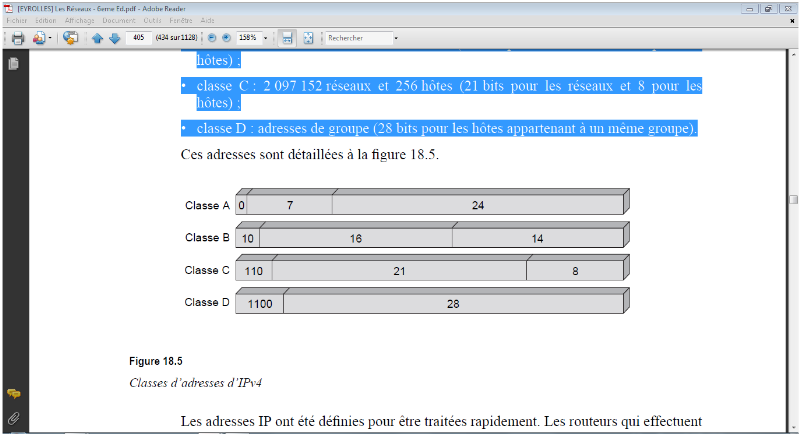

L'adressage IPv4 et IPv6

Comme Internet est un réseau de réseaux,

l'adressage y est particulièrement important.

Cette section donne un premier aperçu des

problèmes d'adressage au travers du protocole IP de première

génération IPv4 et de la nouvelle génération

IPv6.

Les machines d'Internet ont une adresse IPv4

représentée sur un entier de 32 bits.

L'adresse est constituée de deux parties : un

identificateur de réseau et un identificateur de la machine pour ce

réseau. Il existe quatre classes d'adresses, chacune permettant de coder

un nombre différent de réseaux et de machines :

· classe A : 128 réseaux et 16 777 216

hôtes (7 bits pour les réseaux et 24 pour les hôtes) ;

· classe B : 16 384 réseaux et 65 535

hôtes (14 bits pour les réseaux et 16 pour les hôtes) ;

· classe C : 2 097 152 réseaux et 256

hôtes (21 bits pour les réseaux et 8 pour les hôtes) ;

· classe D : adresses de groupe (28 bits pour les

hôtes appartenant à un même groupe).

FIGURE IV-8 CLASSE D'ADRESSAGE IPV4

Les adresses IP ont été définies pour

être traitées rapidement. Les routeurs qui effectuent le routage

en se fondant sur le numéro de réseau sont dépendants de

cette structure. Un hôte relié à plusieurs réseaux a

plusieurs adresses IP. En réalité, une adresse n'identifie pas

simplement une machine mais une connexion à un réseau.

Pour assurer l'unicité des numéros de

réseau, les adresses Internet sont attribuées par un organisme

central, le NIC (Network Information Center). On peut également

définir ses propres adresses si l'on n'est pas connecté à

Internet. Il est toutefois vivement conseillé d'obtenir une adresse

officielle pour garantir l'interopérabilité dans le futur.

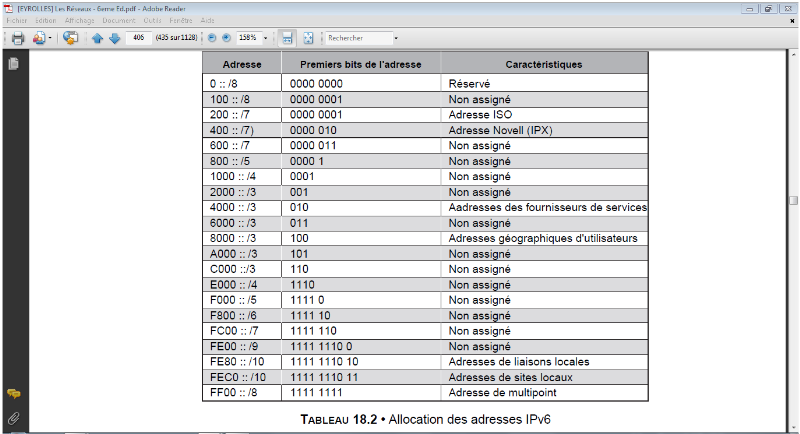

Comme l'adressage d'IPv4 est quelque peu limité, il a

fallu proposer une extension pour couvrir les besoins des années 2 000.

Cette extension d'adresse est souvent présentée comme la raison

d'être de la nouvelle version d'IP, alors qu'il ne s'agit que d'une

raison parmi d'autres.

L'adresse IPv6 tient sur 16 octets. Le nombre d'adresses

potentielles autorisées par IPv6 dépasse 1023 pour chaque

mètre carré de la surface terrestre. La difficulté

d'utilisation de cette immense réserve d'adresses réside dans la

représentation et l'utilisation rationnelle de ces 128 bits. La

représentation s'effectue par groupe de 16 bits et se présente

sous la forme suivante :

123 : FCBA : 1024 : AB23 : 0 : 0 : 24 : FEDC

Des séries d'adresses égales à 0 peuvent

être abrégées par le signe :: , qui ne peut

apparaître qu'une seule fois dans l'adresse. En effet, ce signe

n'indiquant pas le nombre de 0 successifs, pour déduire ce nombre en

examinant l'adresse, les autres séries ne peuvent pas être

abrégées.

L'adressage IPv6 est hiérarchique. Une allocation des

adresses (c'est-à-dire une répartition entre les potentiels

utilisateurs) a été proposée, dont le tableau 1.3 fournit

le détail.

TABLEAU IV-3 ALLOCATION DES ADRESSE IPV6

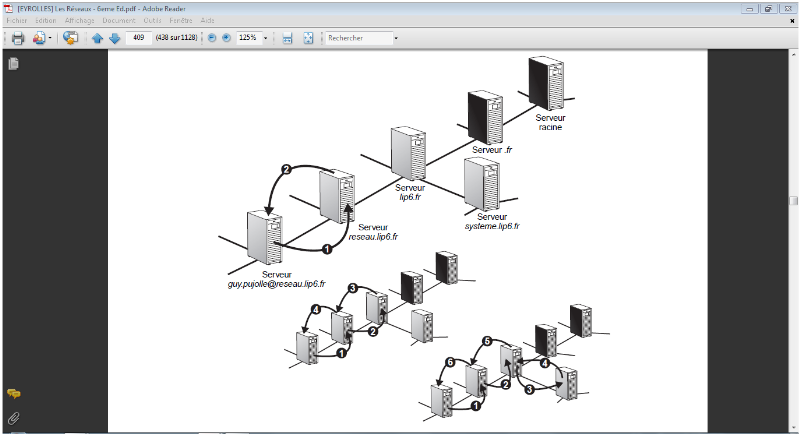

DNS (Domain Name System)

Nous avons vu que les structures d'adresses étaient

complexes à manipuler, car elles se présentent sous forme de

groupes de chiffres décimaux de type abc : def : ghi : jkl,

avec une valeur maximale de 255 pour chacun des quatre groupes. Les

adresses IPv6 tiennent sur 8 groupes de 4 chiffres décimaux. La saisie

de telles adresses dans le corps d'un message deviendrait vite insupportable.

C'est la raison pour laquelle l'adressage utilise une structure

hiérarchique complètement différente, beaucoup plus simple

à manipuler et à mémoriser.

Le rôle du DNS est de permettre la mise en

correspondance des adresses physiques dans le réseau et des adresses

logiques. La structure logique est hiérarchique et utilise au plus haut

niveau des domaines caractérisant principalement les pays, qui sont

indiqués par deux lettres, comme frpour la France, et des

domaines fonctionnels comme :

· com: organisations commerciales ;

· edu: institutions académiques ;

· org: organisations, institutionnelles ou

non ;

· gov: gouvernement américain ;

· mil : organisations militaires

américaines ;

· net : opérateurs de réseau

;

· int: entités internationales.

À l'intérieur de ces grands domaines, on trouve

des sous-domaines, qui correspondent à de grandes entreprises ou

à d'importantes institutions. Par exemple, rpreprésente

le nom de l'équipe travaillant dans le domaine des réseaux et des

performances du laboratoire LIP6 de l'Université Paris VI, ce qui donne

l'adresse rp.lip6.fr pour le personnel de cette équipe au sein

du laboratoire.

Pour réaliser cette opération de traduction, le

monde IP utilise des serveurs de noms, c'est-à-dire des serveurs pouvant

répondre à des requêtes de résolution de nom ou

encore être capables d'effectuer la traduction d'un nom en une adresse.

Les serveurs de noms d'Internet sont les serveurs DNS. Ces serveurs sont

hiérarchiques. Lorsqu'il faut retrouver l'adresse physique IP d'un

utilisateur, les serveurs qui gèrent le DNS s'envoient des

requêtes de façon à remonter suffisamment dans la

hiérarchie pour trouver l'adressephysique du correspondant. Ces

requêtes sont effectuées par l'intermédiaire de

petitsmessages, qui portent la question et la réponse en retour.

La figure I.9 illustre le fonctionnement du DNS. Le client

guy.pujolle@reseau.lip6.fr

veut envoyer un message à xyz.xyz@systeme.lip6.fr.

Pour déterminer l'adresse IP de xyz.xyz@systeme.lip6.fr,

une requête est émise par le PC de Guy Pujolle, qui interroge

le serveur de noms du domaine réseau.lip6.fr. Si celui-ci a en

mémoire la correspondance, il répond au PC. Dans le cas

contraire, la requête remonte dans la hiérarchie et atteint le

serveur de noms de lip6.fr, qui, de nouveau, peut répondre

positivement s'il connaît la correspondance. Dans le cas contraire, la

requête est acheminée vers le serveur de

nomsdesysteme.lip6.fr, qui connaît la correspondance. C'est donc

lui qui répond au PC de départ.

FIGURE IV-9 FONCTIONNEMENT DU DNS

Les deux premiers octets contiennent une

référence. Le client choisit une valeur à placer dans ce

champ, et le serveur répond en utilisant la même valeur, de sorte

que le client reconnaisse sa demande. Les deux octets suivants contiennent les

bits de contrôle. Ces derniers indiquent si le message est une

requête du client ou une réponse du serveur, si une demande

à un autre site doit être effectuée, si le message a

été tronqué par manque de place, si le message de

réponse provient du serveur de noms responsable ou non de l'adresse

demandée, etc. Pour le récepteur qui répond, un code de

réponse est également inclus dans ce champ.

Les six possibilités suivantes ont été

définies :

· 0 : pas d'erreur.

· 1 : la question est formatée de façon

illégale.

· 2 : le serveur ne sait pas répondre.

· 3 : le nom demandé n'existe pas.

· 4 : le serveur n'accepte pas la demande.

· 5 : le serveur refuse de répondre.

La plupart des requêtes n'effectuent qu'une demande

à la fois. Dans la zone Question, le contenu doit être

interprété de la façon suivante : 6 indique que 6

caractères suivent ; après les 6 caractères de

réseau, 4 désigne les 4 caractères de lip6, 2 les

deux caractères de fret enfin 0 la fin du champ.

Le champ Autorité permet aux serveurs qui ont

autorité sur le nom demandé de se faire connaître. La zone

Champs supplémentaires permet de transporter des informations sur le

temps pendant lequel la réponse à la question est valide.

1.5 1.4 L'INTRANET

Un intranet est un réseau informatique utilisé

à l'intérieur d'une entreprise ou de toute autre entité

organisationnelle qui utilise les mêmes protocoles qu'Internet (TCP, IP,

HTTP, SMTP, IMAP, etc...). Parfois, leterme se réfère uniquement

au site web interne de l'organisation, mais c'est souvent une partie bien

plusimportante de l'infrastructure informatique d'une organisation. Dans les

grandes entreprises, l'intranet fait l'objetd'une gouvernance

particulière en raison de sa pénétration dans l'ensemble

des rouages des organisations, et de lasécurité nécessaire

à sa circonscription à l'entreprise. Les grands chantiers de

l'intranetisationdes entreprises sont :

- La rapidité des échanges de données qui

engendre une diminution des coûts de gestion

- L'accessibilité des contenus et services

- L'intégration des ressources

- La rationalisation des infrastructures.

Le concept d'intranet rejoint de plus en plus les projets de

Poste de travail. Pour répondre aux besoins des utilisateurs dans leurs

situationsde travail professionnelles, l'intranet doit être conçu

selon trois principes fondamentaux:

- Toutes les ressources informatiques doivent être

référencées et rendues accessibles aux ayants droit

à partir d'un serveur Web. chaque ressource doit être

associée à un groupe d'utilisateurs habilités d'une part

et à un profil d'intérêt d'autre part.

- Tout utilisateur doit être identifié et

authentifié dans un seul référentiel (ou annuaire

d'entreprise LDAP) pour l'accès à l'ensemble des ressources

;dès l'authentification assurée, l'intranet doit être en

mesure de propager la session de l'utilisateur pendant toute son

activité sans qu'il ait besoin des'identifier à nouveau.

- Des mécanismes de mises en avant (profiling)

et d'alertes doivent être mises en place pour pousser l'information

pertinente vers l'utilisateur etrendre ainsi plus efficace l'utilisation des

ressources.

Les projets intranet sont devenus au fil du temps de

véritables projets de systèmes d'information et plus seulement

des outils de communication interne.

Selon Indus Khaitan un "Writable Intranet" est similaire au

concept de l'entreprise 2.0, ainsi des moteurs wiki comme MediaWiki en rendant

éditablel'intranet peuvent devenir une composante du Web 2.0 dans

l'entreprise

1.4.1 Architecture

Généralement, un réseau intranet

possède une architecture clients/serveur(s) n tiers qui repose

sur tout ou partie des composants suivants :

- Serveur(s) de fichiers, NAS, SAN (pour le partage des

données)

- Serveur(s) http de l'intranet (semblable(s) à un

serveur web)

- Serveur(s) de bases de données (pour le stockage des

informations)

- Serveur(s) de messagerie (pour l'échange de courriers

électroniques ou la messagerie instantanée)

- Serveur(s) d'authentification (pour l'identification des

utilisateurs et le stockage des annuaires)

- Serveur(s) et logiciel client de supervision

réseau/systèmes (le protocole SNMP est généralement

utilisé pour obtenir des informations sur le statut desdifférents

composants du réseau

- Serveur(s) de vidéoconférence

- Switches, routeurs, parefeu(éléments

de l'infrastructure)

L'intranet d'une entreprise héberge souvent son

système d'information.

Il est généralement indépendant et hors

« zone démilitarisée » (DMZ), et au cas

où il est connecté au réseau mondial Internet cela doit

être fait via une oudes passerelle(s) et surtout un ou des

parefeu(firewall) qui l'isolent sur le plan de la

sécurité.

Les fonctionnalités offertes aux utilisateurs d'un

intranet ont tendance à être rassemblées via un portail web

(qui s'affiche dans un navigateur web,comme Firefox, Internet Explorer, Opera

ou encore Google Chrome).

Le partage et stockage des fichiers sur un intranet s'effectue

de façon privilégiée sur un CMS, un NAS (Network

Attached Storage) ou SAN (StorageArea network) ou encore via

WebDAV qui formera une partie dédiée du réseau interne.

1.4.2. Intranet et

entreprise

1.4.2.1 Objectifs

Nous remarquons que les informations et les services proposes

majoritairement par un intranet se regroupent en quatre types

d'activités : s'informer, travailler, échanger et se former, il

s'avère que ces activités prennent forme au travers d'intranets

proposant des fonctionnalités différentes. Selon les

résultats de l'enquête menée par l'Observatoire de

l'Intranet, deux grands types de sites intranet se détachent

foncièrement : les intranets d'information et de communication

etles intranets de collaboration

- L'intranet d'information et de

communication (ou standards, ou communiquant) : il donne

accès à l'ensemble des documents et informations à tous

les collaborateurs de l'entreprise. C'est « l'outil de communication

» de l'entreprise, c'est-à-dire qui permet de faire circuler

l'information entre individus, au sein d'un groupe, entre différents

services, ou parfois vers l'extérieur. il est supposé

améliorer la circulation de l'informant et la recherche d'informations

stratégiques via des applications de messagerie, de forum, de

publication d'informations générales sur le réseau.

- L'intranet de collaboration (ou

collaboratif, ou managérial) : il propose des

propose des applications favorisant le travail et les échanges de

groupe. Il est davantage destine à partager des données davantage

orientées métier, il se caractérise ainsi par

l'appartenance à une communauté professionnelle et trouve ses

applications principalement dans le « groupeware », le

« workflow ». la mutualisation des connaissances,

intelligence économique ou le e-learning.

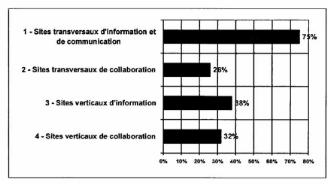

L'enquête del'Observatoire de l'intranetconclut

que les fonctions d'information et de communication transversales, c'est-a-dire

ouvertes à tous, sont largement majoritaires. Etes se stabilisent alors

que dans le même temps, les applications de collaboration progressent ce

qui vient confirmer l'orientation actuelle vers l'intégration des outils

en réseau et des fonctionnalités collaboratives.

TABLEAU IV-4 POURCENTAGES DES CATÉGORIES DES

INTRANET

Mais Il nous semble que cette distinction n'est pas aussi

nette dans la réalité. En effet un intranet communiquant peut

proposer des applications de « groupeware » par exemple,

dites pourtant collaboratives. Les frontières ne sont pas si franches.

En effet, il apparaît clairement que les objectif des intranets varient

d'une entreprise àl'autre et offre des fonctionnalités

différentes a ses utilisateurs.

De plus, les technologies intranet donnent la

possibilité de construire un système d'information

évolutif. a la cartenous expose comment différents composants

peuvent être implantes en fonction de besoins spécifiques. Cette

approche modulaire permet ainsi de développer son intranet

progressivement et véritablement en fonction de ses besoins.

Les spécificités des intranets naissent ainsi

des origines organisationnelles du projet et sa mise en oeuvre nécessite

de prendre en compte un certain nombre des facteurs

propresal'organisation. Certains intranets seront plus axes

sur respect informationnel, d'autres cibleront des applications

particulières pour améliorer la profitabilité de

l'entreprise.

1.4.2.2. Impacts organisationnels

Les intranets sont à présent en phase de

croissance etil est possible de commencer à mesurer l'impact d leur

implantation sur les organisations, en terme structurelle et humain. Ils

revêtent des formes et apparences variées s'adaptant au secteur

d'activité, à la culture de l'entreprise et à ses choix

stratégiques.

En effet, il est essentiel de souligner qu'un intranet se

démarque par son implantation dans les organisations et son impact dans

leurs structures. « l'intranet correspond moins a une technologie

qu'a l'émergence eta l'articulations de processus liant variables

technologiques et organisationnelles ». L'intranetinteragit avec

les utilisateurs qui doivent s'approprier de nouveau mode de fonctionnement,

provoquant des changements dans les habitudes de travail.

Nous savons qu'une entreprise est de nos jours de plus en plus

souvent confronté a des changements technologiques ou

organisationnelles. Or, la mise en place d'un nouvel outil comme l'intranet va

générer un certain nombre de modifications dans la gestion

globale de l'information et bouleverser les habitudes de travail des

salariés, entrainant parfois une modification des processus de

l'entreprise. Certains auteurs vont jusqu'à dire que les systèmes

intranet influence la performance de l'organisation de l'entreprise et sa

culture interne. Quoi qu'il en soit,il touche certainement toutes les fonctions

de l'entreprise et l'ensemble de ses métiers

Chapitre 2 GESTION DES

UTILISATEURS

1.6 2.1

INTRODUCTION

La gestion des utilisateurs et des droits d'accès

(souvent connu sous l'acronyme IAM. pour Identity and Access Management) est un

maillon clé dans la chaîne de sécurité des

organisations. Elle permet de renforcer le niveau de sécurité

général en garantissant la cohérence dans l'attribution

des droits d'accès aux ressources hétérogènes du

système d'information.

La gestion des utilisateurs et des droits d'accès est

également devenue l'un des moyens majeurs permettant de répondre

aux exigences réglementations de plus en plus fréquentes

concernant la traçabilité. C'est aussi un moyen d'optimiser

l'administration des droits.

Mais qu'entend-on exactement par gestion des utilisateurs et

des droits d'accès ?

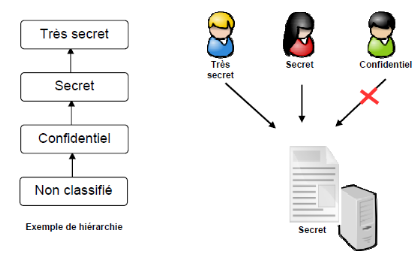

La gestion des utilisateurs consiste à gérer le

cycle de vie des personnes (embauche, promotion mutation, départ. etc.)

au sein de la société et les impacts induits sur le

système d'information (création de Comptes utilisateurs,

attribution de Profils utilisateurs, mise en oeuvre du contrôle

d'accès, etc.) Cette gestion des utilisateurs doit pouvoir être

faite d'un point de vue fonctionnel par des non-informaticiens (exemple :

Ressources Humâmes. Maîtrise d'ouvrage, l'utilisateur

lui-même) et d'un point de vue technique par des informaticiens (exemple

: administrateur. Maitrise d'oeuvre). La solution de gestion des utilisateurs

doit être une solution globale sur la base d'une infrastructure

centralisée avec une gestion fonctionnelle distribuée et qui

intègre les fonctionnalités suivantes :

· la gestion du référentiel central des

utilisateurs (alimentation a partir de référentiels utilisateurs

sources).

· la gestion du référentiel central des

ressources concernées par la gestion des droits d'accès.

· la gestion des habilitations; (gestion des Profils.

Rôles, gestion des utilisateur;,workflow).

· le provisioning (synchronisation des

référentiels cibles de se ointe).

· administration décentralisé

· auto-administration gestion par les utilisateurs des

mots de passe et des données privées.

· l'audit et le reporting.

· le contrôle d'accès (authentification

autorisation).

1.7 2.2. QUELQUES

CONCEPTS

Cette partie du chapitre introduit quelques concepts

couramment utilisé dans les entreprises, en l'absence de

standardisation, ces concepts sont définis du retour

d'expériences.

2.2.1. Personne

(Utilisateur)

Désigne une personne physique : les employés

d'entreprise, les prestataires, les partenaires et les clients de l'entreprise

qui, de par leur fonction, exercent une activée ayant vocation à

leur permettre de bénéficier des applications et des ressources

mises à disposition par l'entreprise.

Toute personne déclarée dans un

référentiel central de sécurité et de gestion des

habilitations est identifiée par un identifiant unique.

Des attributs supplémentaires fournissent les

informations concernant la personne. Ces attributs sont :

· un nom.

· un prénom

· une durée de validité.

· un état (actif, suspendu).

· les périmètres d'accès

autorisés.

· un niveau de confidentialité (par domaine

d'activité).

Etc.

Tout acteur du système est déclaré d'une

maniéré unique dans un référentiel central de

sécurité et de gestion des habilitations en tant que personne

physique et peut disposer de comptes dans différents environnement; et

applications en fonction des habilitations accordées.

La cohérence de ces information est maintenue

automatiquement par le système de gestion de: habilitations.

D'une manière générale les autorisations

ne sont pas attribuées directement aux personnes mais à travers

des profils rôles. Certaines autorisations particulières peuvent

être associées à la personne physique Elles sont

limitées aux autorisations d'accès global au SI d'entreprise

comme limitation temporelle ou géographique d'ouverture de session ou

suspension générale d'accès.

2.2.2. Compte

A chaque personne peuvent être associés des

comptes d'accès aux différents systèmes et applications

Le compte est défini par l'identifiant d'accès,

un mot de passe (ou un authentifiant d'une aune nature), et plusieurs attributs

supplémentaires en fonction de l'environnement dans lequel il est

créé comme : la politique de mot de passe associée,

l'accès externe autorise ou non, l'état du compte, les modes

d'authentification autorisé etc.

Il existe quatre types de comptes :

· le compte global Ce compte, unique

(à un utilisateur correspond un seul compte) identifie une personne dam

le référentiel central de gestion des habilitations et est

utilisé par tous les processus d'attribution des droits.

· le compte utilisateur Ce compte donne

l'accès à un utilisateur dans un environnement particulier auquel

cet utilisateur est habilite. Chaque compte utilisateur est obligatoirement

associe à une personne (et son identifiant unique). Sa création

suppression et la cohérence des informations associées est

maintenue automatiquement par le système de gestion des habilitations en

fonction des profils métiers attribues à la personne. Exemples :

compte d'OS. de NOS. de messagerie, de groupware. de LDAP. etc. Les

administrateurs locaux peuvent créer des comptes utilisateur uniquement

dans les cas exceptionnels (exemples : audit de plateforme, intervention

technique d'urgence. ...). Une procédure de «

réconciliation » doit être appliquée ensuite pour

définir les liens entre ce compte et la personne.

· le compte d'administration Ce compte

donne l'accès a un administrateur dam un environnement particulier. Ce

compte n'est pas associé à une personne E ne correspond donc

à aucune entrée dans le référentiel central.

Leur usage doit être limité aux actes d'administration techniques

des environnements et des applications dans les environnements où ces

tâches ne peuvent pas être effectuées via les rôles

d'administration Exemple : Compte « Root » d'Unix Les

procédures mises en oeuvre doivent garants- la traçabilité

et l'auditabilité des personnes physiques auxquelles ces comptes

administrateurs ont été autorisés d'emploi Un changement

d'affectation doit être associe a une procédure de changement des

mots de passe

· le compte « de service fonctionnel

on technique » Ces comptes sont utilisés par les

composants d'un système pour accéder aux services applicatifs et

ou données d'un autre système. La connexion au système

cible, utilisant ce compte, doit être authentifiée ou seulement

identifiée si la liaison se fart intégralement dans une zone

sécurisée Le compte est donc associé au système ou

application cliente et non à une personne. Aucune personne n'est

autorisée à l'utiliser. Les permissions sont définies et

gérées dans le cadre d'administration d'application et ne sont

pas prises en charge par le système de gestion des habilitations. Les

droits attribues à ce compte doivent être restreints au strict

minimum et n'autoriser que les fonctions invoquées Le système de

nommage adopte devrait différencier clairement ce type de comptes

Un compte unique (dans un environnement) est associé

à une et une seule personne à l'instant T (a l'exception de:

compte: d'administration et technique;).

À un compte peuvent être associés (en

fonction de la capacité de gestion de l'environnement) :

· une durée de validité.

· un état (actif, suspendu).

Etc.

2.2.3. Rôles

Un rôle définit les permissions

nécessaires à l'utilisation des objets (applications et ou des

ressources)

Le rôle applicatif est un ensemble de droits propres

à une seule fonction dans une application Par exemple : le droit d'usage

d'un jeu d'écrans et de menus correspondant a une fonction dans

l'application.

Une habilitation donne à un utilisateur un ensemble de

permissions dans une application. Elle est attribuée en fonction du

poste opérationnel au sein de l'organisation et non a titre individuel.

C'est le poste opérationnel qui détermine les rôles et les

périmètres nécessaires.

L'habilitation est affectée à la personne via

l'attribution des rôles applicatifs :

· un rôle applicatif appartient à une seule

application

· l'application admet plusieurs rôles.

· un rôle ne peut pas être affecté

directement à l'utilisateur mais uniquement par l'intermédiaire

d'un profil mener.

· sont associés au concept de rôle :

o les modes d'authentification autorisés,

o les périmètres d'accès

autorisés,

o la cardinalité (nombre d'occupants maximum

autorisés),

o la séparation statique des pouvoirs (rôles

interdits de cohabitation).

2.2.4. Profils

Pour faciliter la gestion des habilitations, il est courant de

lier l'attribution d'un ensemble d'habilitations à l'obtention d'un

profil « fonctionnel ».

Un profil fonctionnel regroupe un ensemble de rôles

nécessaires à l'exécution d'une fonction métier. Ce

profil peut également être vu comme un package de rôles

applicatifs ou un niveau supérieur dans la hiérarchie des

rôles. Un utilisateur peut avoir un ou plusieurs profils fonctionnels.

Le profil d'habilitation, auquel sont rattaches, via les

rôles, les droits d'accès aux applications, est

déterminé par le poste opérationnel. A chaque poste est

associé un ou plusieurs profils d'habilitation.

Le profil correspond généralement a la fonction

exercée par l'acteur affecté au poste opérationnel ainsi

qu'à son niveau d'expertise. Il peut aussi correspondre à un

ensemble d'habilitations spécifiques.

Dans le but d'optimisation de gestion des profils, on pourra

ajouter des profils utilisateur; dit de « factorisation » :

· profil « général » :

décrit l'accès standard messagerie, pages jaunes, pages blanches,

etc.

· profil « métier » : décrit

l'ensemble des services accédés en standard par une personne

appartenant à un métier de l'entreprise

Ainsi une personne pourra être associée à

plusieurs profils utilisateur : profil général. profil(s)

métier(s).

2.2.5.

Le poste opérationnel

Le poste opérationnel (position de travail) correspond

à une fonction métier exercée au sein d'un

élément de structure (service, département..). Un poste

opérationnel est toujours défini au sein d'un et un seul

élément de structure. Le responsable de structure indique les

postes qui lui sont attribués

Un poste peut éventuellement être partagé

par plusieurs acteurs Le poste opérationnel n'est pas

modélisé dans le référentiel central.

2.2.6. Groupe

Les utilisateurs peuvent être regroupés, dans le

référentiel central en groupes statiques ou dynamiques Ces

groupes sont utilisés pour faciliter la gestion en masse des

habilitations

2.2.7.

Périmètre

Le périmètre est utilisé par les

applications et ou systèmes pour affiner le contrôle

d'autorisation qu'ils réalisent

Le périmètre peut avoir trois types

différents (temporel, géographique et fonctionnel) et être

associe à :

· une personne

· un compte (uniquement dans le cas de limitation des

autorisations d'accès à des ressources d'un environnement)

· un rôle

Il ne peut pas être associé à un profil

2.2.8. Périmètre

temporel

Le périmètre temporel permet de restreindre les

possibilités d'accès d'un utilisateur dans le temps.

Plusieurs types de restrictions sont possibles :

· Période :

o définis par : -Date début - Date fin''.

o l'accès n'est autorisé que si la date du jour

se situe entre les deux dates spécifiées.

· Plage horaire :

o définie par : -Heure début - Heure fin'-.

o l'accès n'est autorisé, chaque jour, que si

l'heure (locale du système d'autorisation) se situe entre les heures

spécifiées.

· Calendrier :

o défini par <la liste des jours de la

semaine:».

o l'accès n'est autorisé que si le jour de la

semaine (local du système d'autorisation) correspond a une des

entrées de la liste :

§ <la liste des jours calendaires (es : 26/01. 30 06.

etc.).

§ <la liste des semaines (S2. S3. etc.).

§ <la liste des mois (Janvier. Fevr.er...)

calendaires.

Ces limitations sont appliquées par les

différents systèmes d'autorisation en fonction de la

capacité du système à gérer ce type de

restriction

Le périmètre temporel peut être associe

à :

· une personne.

· un rôle.

· une ressource.

Un périmètre temporel associé à

une personne limite son accès à l'ensemble des ressources et

applications en empêchant l'utilisateur d'établir une session en

dehors de périodes autorisées.

Un périmètre temporel associe à un

rôle limite l'accès à l'application ou à un ensemble

de ressources :

· dans le cas d'une application, il empêche

l'utilisateur d'exécuter l'application (contrôlé par

l'application elle-même) en dehors des périodes autorisées

Le profil de l'utilisateur présentera donc un ensemble des applications

disponibles variable dans le temps.

· dans le cas d'une ressource, il empêche

l'utilisateur d'établir une session, dans l'environnement qui

héberge les ressources concernées. en dehors des périodes

autorisées

De fait, la limitation temporelle s'applique donc à un

compte d'utilisateur dans ces environnements Cette association doit être

gérée par le système de gestion des habilitations (en

fonction des limitations des personnes ou des rôles) et transmise aux

différents systèmes de contrôle d'accès pour

application.

2.2.9. Périmètre

Géographique

Le périmètre géographique permet de

restreindre les possibilités d'accès d'un utilisateur en fonction

du lieu a partir duquel il accédé au SI

Plusieurs types de restrictions sont possibles :

· un lieu l'accès n'est

autorisé que si la session est ouverte à partir du ou des postes

situés dans un lieu ou dans un groupe des lieus autorisées.

· une typologie d'accès :

l'accès n'est autorisé que si la session est ouverte à

partir d'une ou des zones réseau autorisées. La typologie

d'accès est par exemple :

o soit un accès à partir du réseau

particulier,

o soit un accès à partir du service

d'accès distant,

o soit un accès distant à partir du

réseau partenaire.

· le poste de travail : l'accès n'est

autorisé que si la session est ouverte à parer du ou des postes

autorisés

o le poste de travail est un poste "physique" sur lequel on

souhaite autoriser ou interdire certaines opérations afin

d'éviter, par exemple, qu'un utilisateur ne puisse intervenir sur

certains postes dédiésà des cellules

spécialisées,

o le poste peut être identifié par :

§ n° du terminal (liste des numéros, un

sous-ensemble du numéro).

§ n° d'inventaire (gestion du parc) ... (liste des

numéros, un sous- ensemble du numéro).

§ l'adresse IP (ou le groupe des adresses I? de

sous-réseau).

§ etc.

Les limitations géographiques sont appliquées

par les différents systèmes d'autorisation en fonction de la

capacité du système à gérer ce type de

restriction.

Le périmètre géographique peut être

associé à :

§ une personne.

§ un rôle

Un périmètre géographique associé

à une personne limite son accès à l'ensemble de ressources

et applications en empêchant l'utilisateur d'établir une session

à partir des lieux non autorisée.

Un périmètre géographique associé

à un rôle limite l'accès à une application en

empêchant l'utilisateur d'exécuter l'application

(contrôlé par l'application elle-même) à partir des

lieux non autorisés. Le profil de l'utilisateur présentera donc

un ensemble des applications disponibles variable en fonction du lieu de

présence.

Cette relation permet de dédier certains postes de

travail à des opérations spécifiques

2.2.10. Périmètre

fonctionnel

On désigné sous ce terme les limitations

imposées par le programme de contrôle d'une application. Transmis

à l'application lors de l'appel des transactions associées au

rôle, il permet de gérer la sécurité applicative :

le programme autorisera ou non certain; traitement; en fonction des

donnée; qui lui seront communiquées par le système

d'habilitation (identifiant acteur, poste de travail éventuellement lieu

de présence ou d'affectation d'utilisateur, etc.).

Le périmètre fonctionnel peut être

associé à :

§ un rôle

Plusieurs types de données servant de base aux

restrictions sont possibles :

§ mode d'authentification.

§ périmètre géographique :

o poste de travail

o lieu de présence lors de la session courante,

o groupe de lieux de présence lors de la session

courante,

o entité d'attachement administratif.

§ Degré d'expertise associé au rôle.

Un acteur peut n'exercer aucune activité d'expertise. Il peu:

éventuellement être expert en plusieurs domaines.

Cette liste n'est pas exhaustive et peut être enrichie

par toute application si nécessaire

La nature d'information et surtout son interprétation

sont gérées exclusivement par l'application.

1.8 2.3. DIFFERENTS

NIVEAUX D'UTILISATEURS

Il existe plusieurs niveaux d'utilisateur, nous pouvons

citer :

- L'utilisateur humain qui n'a aucune

compétence en informatique, qui utilise le système dans le cadre

de son temps de loisir, celui-ci peut alors avoir un comportement proche d'une

entrée aléatoire. C'est aussi ce type d'utilisateur qu'il faut

convaincre dans le cadre de diffusion commerciale d'un système vers le

grand public. Il peut adopter des comportements d'utilisateur au sens

commercial.

- L'utilisateur professionnel qui aborde le

système dans le cadre de contraintes liées à son

activité, les contraintes sur l'utilisation du système peuvent

donc être très élaborées et arbitrairement

inhumaines. Dans un but d'améliorer l'efficacité de cet

utilisateur, l'utilisation massive de résultats issue des

expériences d'IHM est largement recommandée.

- L'utilisateur avancé, qui

connaît plusieurs détails de fonctionnement de son système,

attend des réactions spécifiques et en connaît plusieurs

limites. Cette catégorie regroupe essentiellement les humains qui sont

plongés à longueur de journée dans les nouvelles

technologies. Ce type d'utilisateur est pratique dans la mesure où il

peut fournir une analyse du fonctionnement d'un système (rapport de

bugs, évaluation d'interface, etc.).

- « L'utilisateur système »

humain : cette catégorie relève et du développeur

de système et de l'administrateur système. À ce niveau

d'utilisation d'un système, on voit l'émergence d'une ou

plusieurs formes de spécialisation sur des systèmes

donnés. L'utilisateur peut avoir des connaissances très

spécifiques d'un système et en maîtriser tous les aspects.

En contrepartie, il est très rare qu'il puisse avoir ce niveau de

connaissance pour une vaste catégorie de systèmes. (Par exemple,

le concepteur de système de TAL ne doit probablement pas avoir le

même niveau pour la conception d'une chaîne de construction

automobile.).

- « L'utilisateur système »

machine : celui-ci est presque toujours très

spécialisé, avec une mission définie formellement, il est

souvent construit pour remplacer les utilisateurs de niveau 2, ou les

décharger de contraintes arbitraires. Cet utilisateur est souvent une

abstraction des autres formes d'utilisateurs utilisés pour simuler,

modéliser le comportement d'un utilisateur inconscient ou

malveillant.

- L'objet, fonction, foncteur ou prédicat

d'ordre supérieur : ils peuvent tous être définis

comme étant des utilisateurs de ressources ou de résultats

fournis par d'autres utilisateurs du même niveau. Souvent, afin de

pouvoir les faire fonctionner séparément, ces utilisateurs

disposent d'une interface formelle récapitulant la manière dont

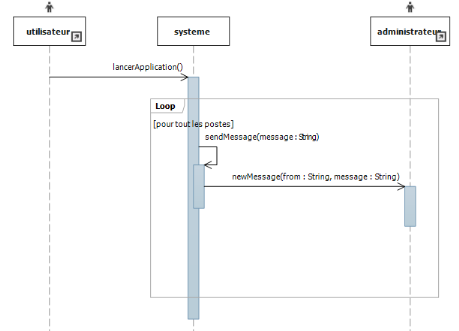

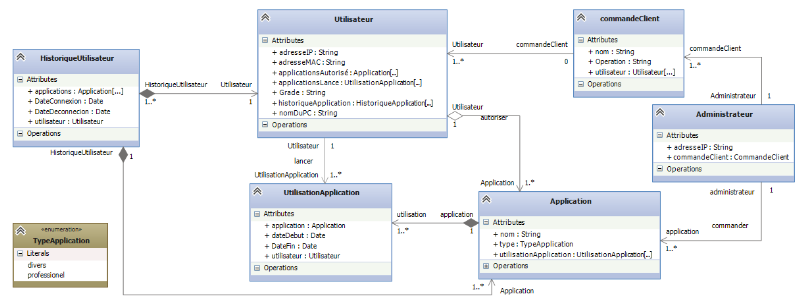

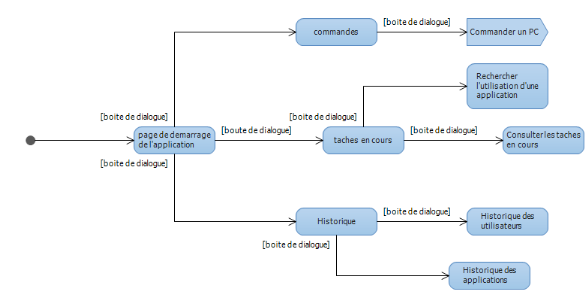

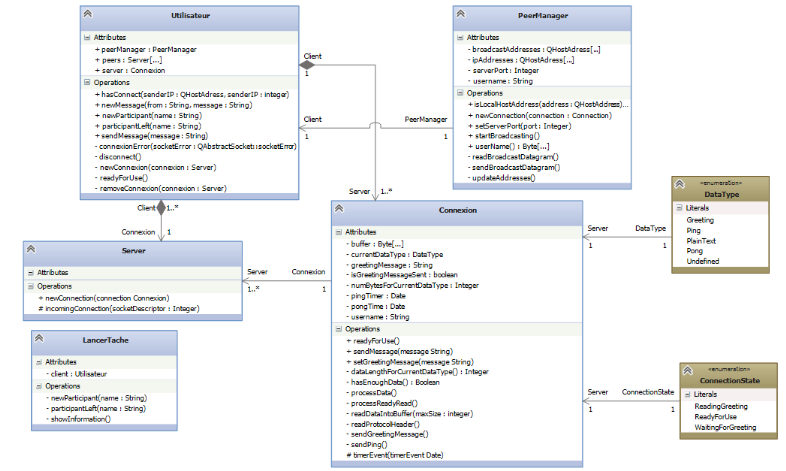

ils peuvent (utiliser/ou être utilisé) (une/par une)