Dédicaces

Je dédie ce rapport à ma

très chère grande soeur NDJIE NDOUGA Damaris et

mon beau frère NGONO ESSAMA Armand Junior.

Remerciements

Ce travail n'aurait pu être réalisé

sans l'aide, les conseils très précieux et les encouragements de

nombreuses personnes. Mes remerciements vont à l'endroit :

Ø De DIEU tout puissant qui m'a donné le

souffle de vie, la force de me lever tous les matins, la santé et la

volonté de mener à bien ce travail ;

Ø Du Représentant Résident chef

d'établissement M. Armand Claude

ABANDA sans qui je n'aurai poursuivi ma formation dans sa

prestigieuse école durant cette année académique

2012-2013 ;

Ø Du Ministre Délégué à la

Présidence de la République M. Henri EYEBE

AYISSI qui a bien voulu que j'effectue mon stage dans son

institution ;

Ø De notre encadreur académique M.

Eric ONANA ESSANG qui m'a appris ce que c'est que

l'ardeur au travail, pour son soutien sa disponibilité et ses

conseils ;

Ø Du corps enseignant de L'IAI Cameroun

pour toutes les connaissances que j'ai acquis durant ces deux

dernières années ;

Ø Du chef de la Cellule Informatique du CONSUPE en la

Personne de M. WAFO Athanase ;

Ø Du chef de l'équipe réseau en la

personne de M. DOUALLA Yanick ;

Ø De notre encadreur professionnel M. EBONDJE

Alexis Claude Dany et son assistant NOMO

Georges Pantaléon qui ont su me montrer les

réalités du monde professionnel ainsi que pour sa

disponibilité ;

Ø Du personnel du CONSUPE pour leur

disponibilité, l'entente et l'esprit d'équipe ;

Ø De ma mère Mme NDJIE née BIYITA

Doline, qui a toujours été là pour me soutenir

dans les moments difficiles, pour tout son amour, son soutien, pour sa

contribution à mon évolution, et à ma formation, sa

patience : maman je t'aime ;

Ø De mon père M. NDJIE MENOUNG

Louis qui m'a soutenu dans mes études et qui m'a

encouragé à poursuivre celles-ci dans le domaine

scientifique : merci papa ;

Ø A ma très chère tante bien aimée

Mme PAYEN Léa pour ses encouragements et son

soutien ;

Ø De tous mes camarades qui ont su m'aider durant ces

deux années passées ensembles ;

Ø De tous mes amis qui m'ont toujours soutenus et

encouragés dans les moments difficiles, et particulièrement

à : MAWO Léonie, SANY Linda,

NGATONGO Marcelle, WAKO Edwige, PAMEN Christelle, KOUOTOU SOUALIOU ;

Ø A tous ceux qui de près ou de loin m'ont

soutenus durant cette période de stage et ont participé à

la réalisation de ce rapport particulièrement à

Mme NDJATHE Germaine, ma grand-mère, Mme ONDOUA Minette, feue

Mme ELLA née MBENGONO Léonie : paix à ton

âme et à toute ta famille mes oncles et mes petits

frères.

Glossaire

|

ADDS

|

:

|

Active Directory Domain Service

|

|

AI

|

:

|

Audit Interne

|

|

CC

|

:

|

Cellule de la Communication

|

|

CDA

|

:

|

Centre de Documentation et des Archives

|

|

CELTIQUE

|

:

|

Cellule Informatique

|

|

CELSUI

|

:

|

Cellule du Suivi

|

|

CELTRAD

|

:

|

Cellule de Traduction

|

|

CISCO

|

:

|

Computer Information System Company

|

|

CONSUPE

|

:

|

Contrôle Supérieur de l'Etat

|

|

CPET

|

:

|

Cellule de la Prospective des Etudes Techniques, des

Programmes et des Projets

|

|

CRIP

|

:

|

Cellule des Relations avec des Partenaires Institutionnels et

la Société Civile

|

|

C/SP

|

:

|

Conseiller auprès Secrétariat Particulier

|

|

CT

|

:

|

Conseiller Technique

|

|

DAG

|

:

|

Direction des Affaires Générales

|

|

DICAP

|

:

|

Division des Inspections et de Contrôle des

Administrations Publiques

|

|

DICAPCTD

|

:

|

Division des Inspections et de Contrôle des

Administrations Publiques et des Collectivités Territoriales

Décentralisées

|

|

DAJEI

|

:

|

Division des Affaires Juridiques et de l'Exploitation des

Informations

|

|

DICEPOS

|

:

|

Division des Inspections et de Contrôle des

Etablissements Publics et des Organismes Spécifiques

|

|

DICESPP

|

:

|

Division des Inspections et de Contrôle des Entreprises

du Secteur Public et Parapublic

|

|

DHCP

|

:

|

Dynamic Host Configuration Protocol

|

|

DVD

|

:

|

Digital Versatil Disk

|

|

DVDROM

|

:

|

Digital Versatil Disk Read Only Memory

|

|

DNS

|

:

|

Domain Name Server

|

|

DNR

|

:

|

Domain Name Resolver

|

|

FQDN

|

:

|

Fully Qualified Domain Name

|

|

FR

|

:

|

Full Rate

|

|

Go

|

:

|

Giga Octet

|

|

GHZ

|

:

|

Giga Hertz

|

|

HP

|

:

|

Hewlett-Packard

|

|

ID

|

:

|

Identificateur

|

|

IP

|

:

|

Internet Protocol

|

|

IPV4

|

:

|

Internet Protocol Version 4

|

|

IPV6

|

:

|

Internet Protocol Version 6

|

|

ISC

|

:

|

Service de l'Inspection et du Contrôle

|

|

IT

|

:

|

Technologie de l'Information

|

|

MMC

|

:

|

Microsoft Management Console

|

|

Mo

|

:

|

Méga Octet

|

|

NETBIOS

|

:

|

Network Basic Input-Output System

|

|

NT

|

:

|

New Technology

|

|

RAM

|

:

|

Random Access Memory

|

|

RR

|

:

|

Resource Record

|

|

SIGIPES

|

:

|

Système Informatique de Gestion Intégré

du Personnel de l'Etat et de la Solde

|

|

SOA

|

:

|

Start of Authority

|

|

SP2

|

:

|

Service Pack 2

|

|

SP3

|

:

|

Service Pack 3

|

|

SP/CDBF

|

:

|

Secrétariat Permanent du Conseil de Discipline

Budgétaire et Financière

|

|

SYSVOL

|

:

|

Système de Volume Partagé

|

|

TCP/IP

|

:

|

Transmission Control Protocol /Internet Protocol

|

|

USB

|

:

|

Universal Serial Bus

|

|

VGA

|

:

|

Video Graphics Array

|

|

WINS

|

:

|

Windows Internet Naming Service

|

|

WWW

|

:

|

World Wide Web

|

|

XP

|

:

|

Experience point

|

Listes des figures et tableaux

1- Figures

Figure 1: Planning de travail (source :

Gantt

Project)...................................................................14

Figure 2 : Principe de

fonctionnement du DNS

3

Figure 3 : Principe de

fonctionnement du DHCP

26

Figure 4 : Ecran de

bienvenu pour l'installation de Windows server 2008

29

Figure 5 :

Sélection de la version de Windows server 2008

29

Figure 6 : Contrat de

Licence

30

Figure 7 :

Sélection du processus de mise à niveau

30

Figure 8 :

Installation de Windows server 2008

31

Figure 1 : Tache de configurations

initiales...............................................................31

Figure 10 :

Configuration du protocole TC/IP

3

Figure 11 :

Vérification des paramètres TC /IP

35

Figure 12 : Test de

connectivité

35

Figure 13 :

Installation des services de domaine Active Directory

36

Figure 14 :

Information sur les services de domaine Active Directory

37

Figure 15 :

Confirmation des sélections pour l'installation

37

Figure 16 : Fin de

l'installation

38

Figure 17 : Assistant

de l'installation de service de domaine

39

Figure 18 : Assistant

de l'installation des services de domaine

39

Figure 19 : Insertion

d'un nom de domaine complet

40

Figure 20 : Niveau

fonctionnel de la forêt

40

Figure 21 :

Affectation IP statique

41

Figure 22 : Tentative

de contact du système

41

Figure 23 :

Emplacement de la base de données, des fichiers journaux et de

SYSVOL

42

Figure 24 :

Attribution du mot de passe administrateur de restauration

42

Figure 25 :

Résumé des différents choix effectués

43

Figure 26 :

Configuration des services de domaine Active Directory

43

Figure 27 :

Sélection du serveur DNS

44

Figure 28 :

Informations sur le serveur DNS

44

Figure 29 :

Confirmation des sélections pour l'installation

45

Figure 30 :

Progression de l'installation

45

Figure 31 : Fin de

l'installation

45

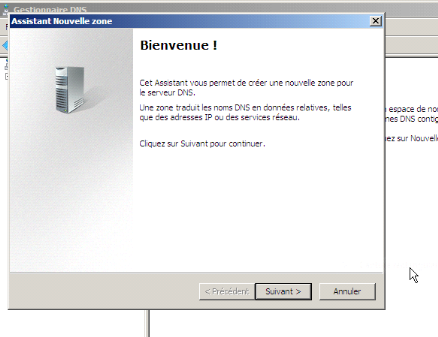

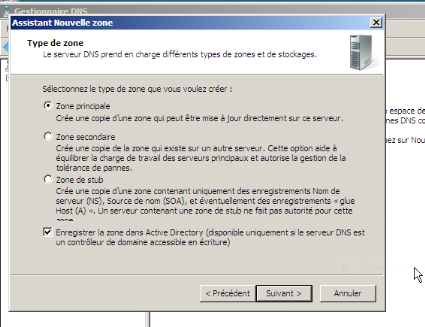

Figure 32 :

Configuration de la zone primaire

47

Figure 33 : Nom de la

zone

47

Figure 34 : Mise

à niveau dynamique

48

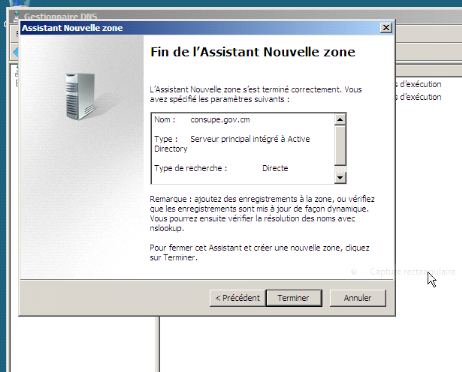

Figure 35 : Nouvelle

étendue de zone de réplication

48

Figure 36 : Fin de

l'Assistant Nouvelle Zone

49

Figure 38 :

Configuration de la zone primaire

50

Figure 39 :

Sélection de la zone de recherche inversée IPV4

50

Figure 40 : Saisie de

l'ID réseau

50

Figure 41 : Fin de la

configuration de la zone inversée

51

Figure 42 :

Création d'un enregistrement A

52

Figure 43 :

Enregistrement de type alias CNAME

53

Figure 44 :

Enregistrement de type PTR

54

Figure 45 : Test de

bon fonctionnement

54

Figure 46 :

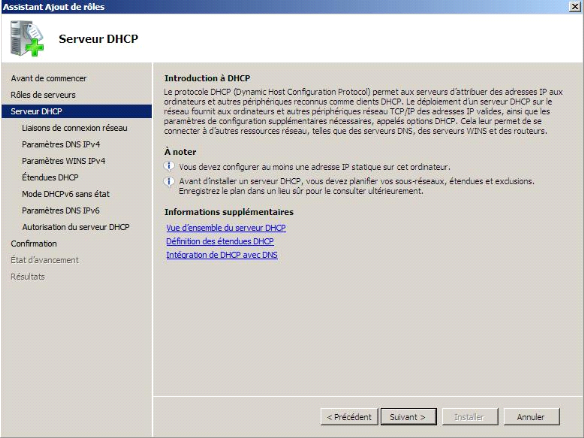

Sélection du serveur DHCP

55

Figure 47 :

Résumé sur le serveur DHCP

55

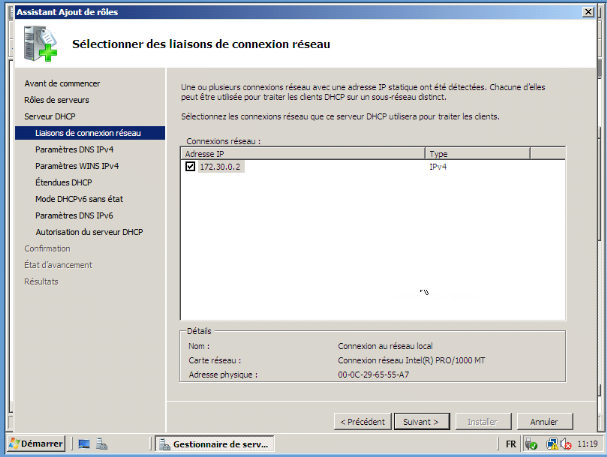

Figure 48 :

Sélection des liaisons de connexion réseau

55

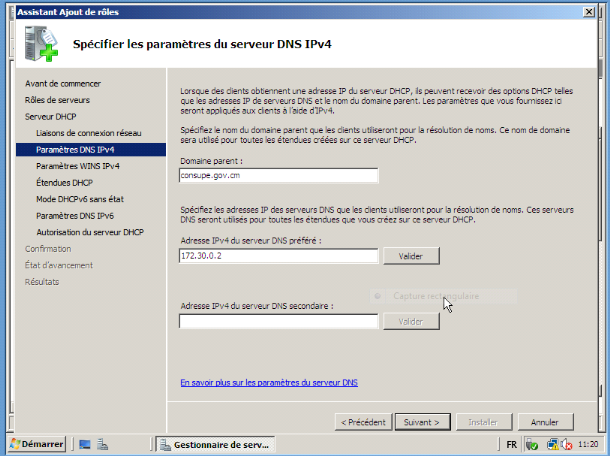

Figure 49 :

Spécification des paramètres DNS IPV4

56

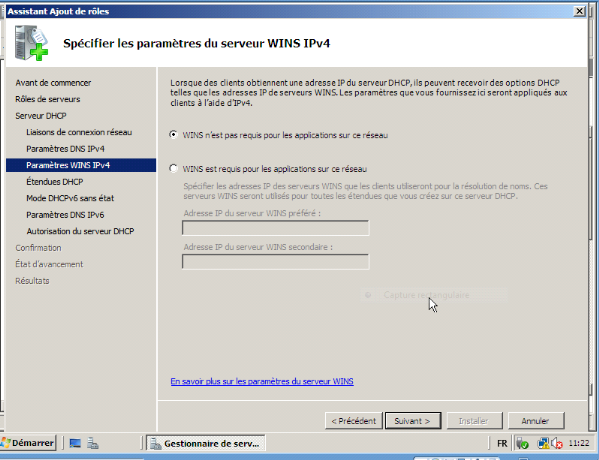

Figure 50 :

Spécification des paramètres WINS IPV4

56

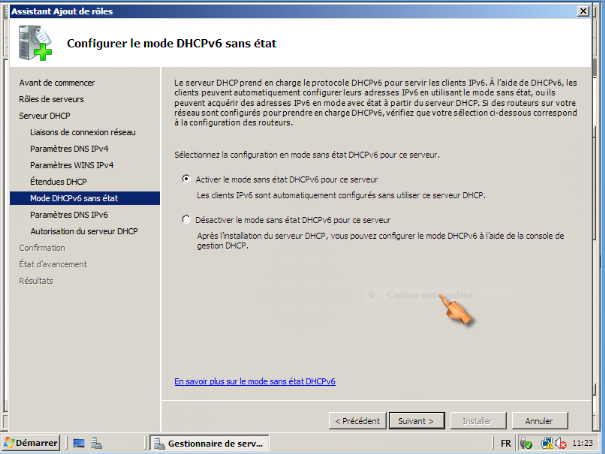

Figure 51 :

Configuration du mode DHCPv6

56

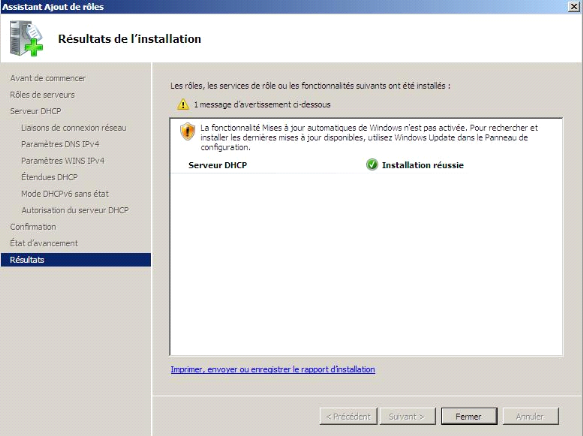

Figure 52 : Fin de

l'installation du DHCP

57

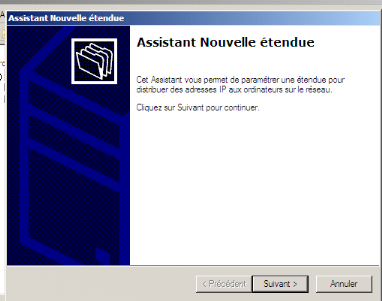

Figure 53 :

Création d'une nouvelle étendue

58

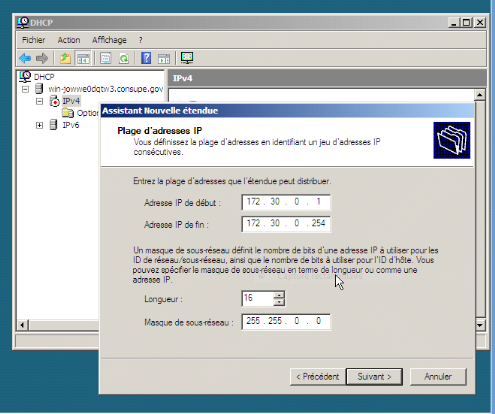

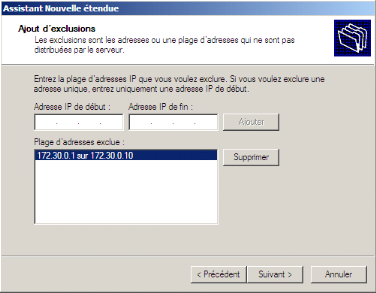

Figure 54 : Plage

d'adresse allouée aux machines clientes

58

Figure 55 : Ajout

d'exclusions

59

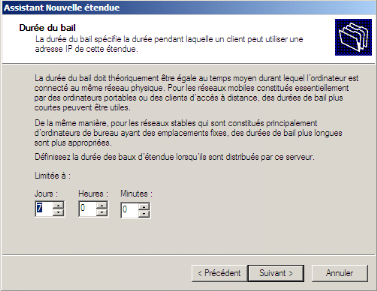

Figure 56 :

Durée de bail

59

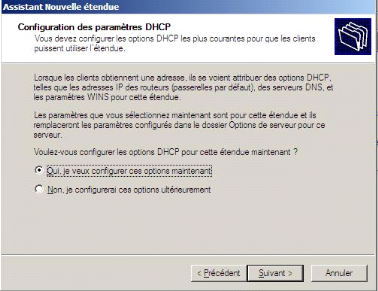

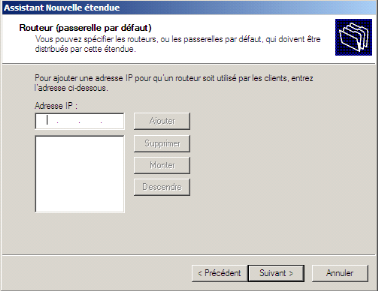

Figure 58 : Ajout

d'une adresse IP à un routeur

60

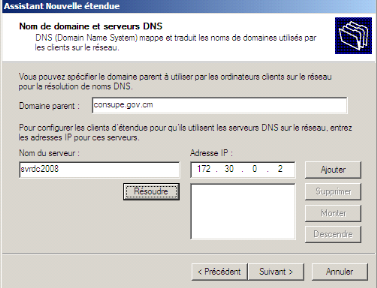

Figure 59 : Ajout du

nom de domaine serveur DNS

60

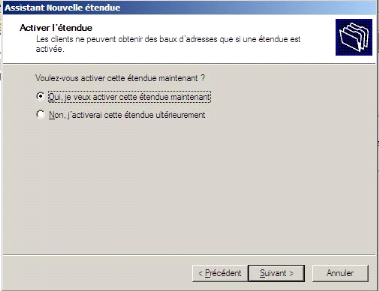

Figure 60 : Activation

de l'étendue

61

Figure 61 : Fin de

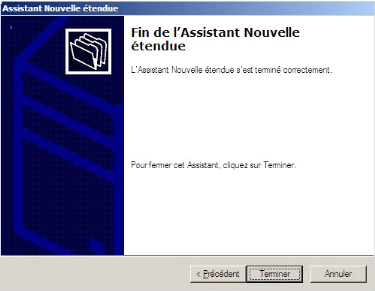

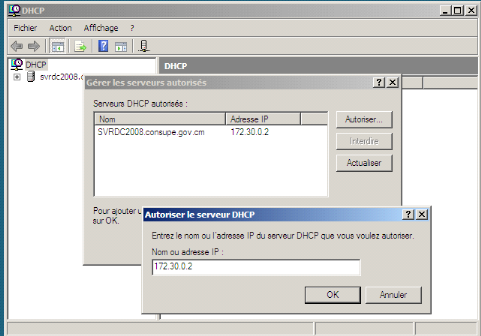

l'assistant

61

Figure 62 :

Autorisation du serveur

62

Figure 63 :

Autorisation du serveur DHCP

62

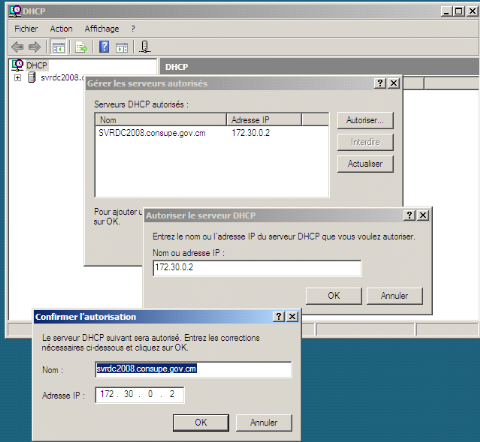

Figure 64 : Test de

bon fonctionnement coté client

63

Figure 65 :

Sélection du rôle de service de fichier

63

Figure 66 : Choix du

service Serveur de fichier

64

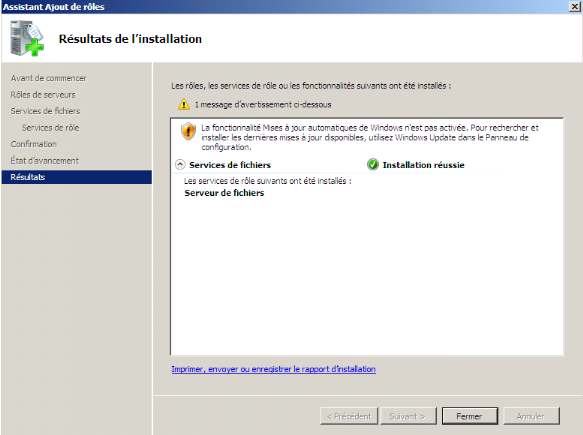

Figure 67 : Fin de

l'installation

64

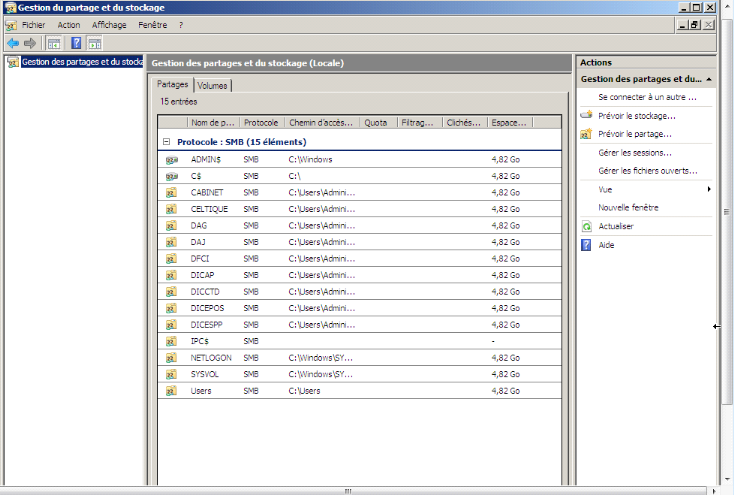

Figure 68 : Vue de

l'outil Gestion du Partage et du Stockage

65

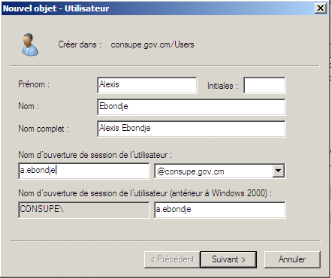

Figure 69 : Ajout d'un

utilisateur

67

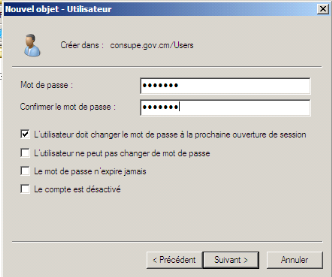

Figure 70 : Insertion

et confirmation du mot de passe

68

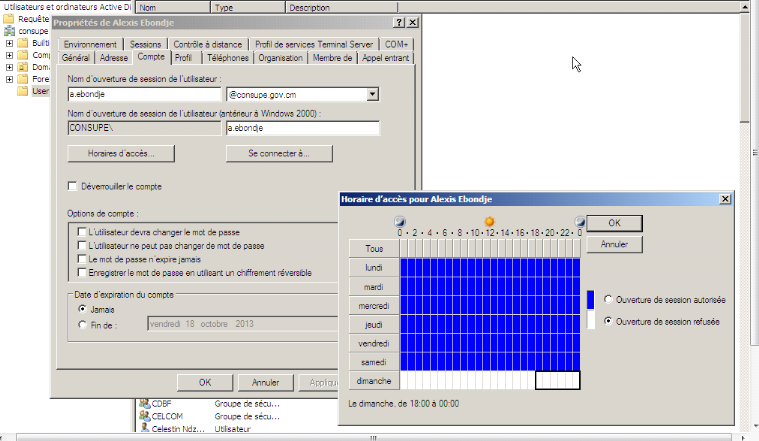

Figure 71 :

Définition des horaires d'accès

68

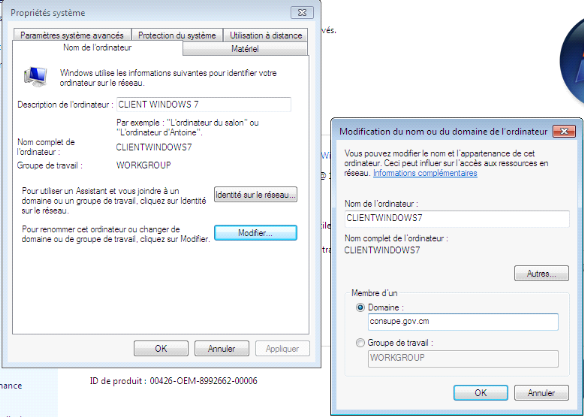

Figure 72 : Connexion

de l'ordinateur à un domaine

71

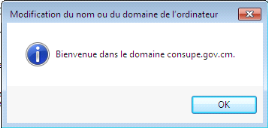

Figure 73 : Message de

bienvenue dans le domaine

71

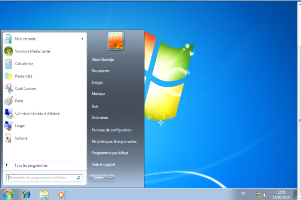

Figure 75 : Ouverture

de la session d'un utilisateur

72

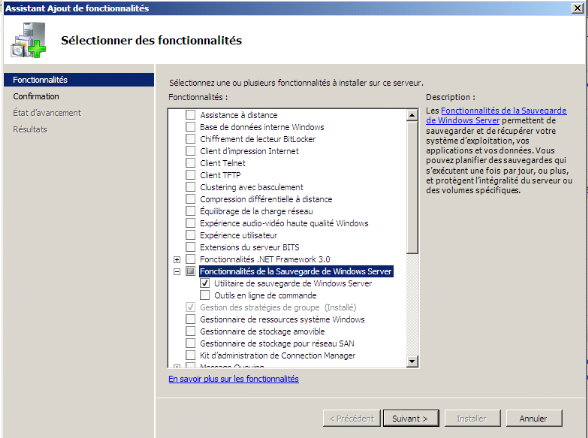

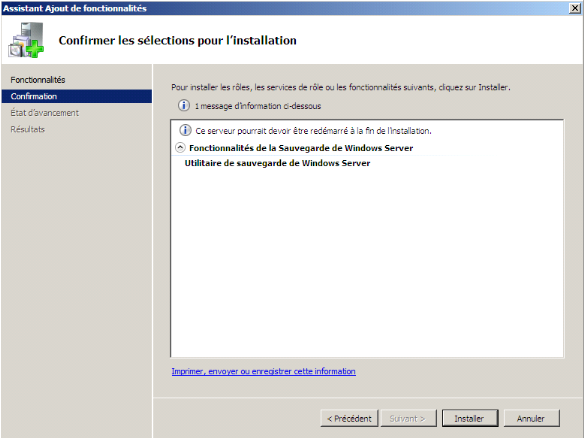

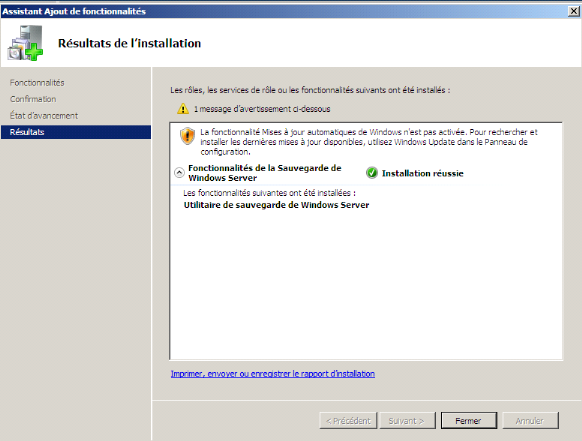

Figure 76 :

Sélection des fonctionnalités

73

Figure 77 :

Confirmation des sélections pour l'installation

74

Figure 78 : Fin de

l'installation

74

Figure 79 : Sauvegarde

de Windows Serveur

74

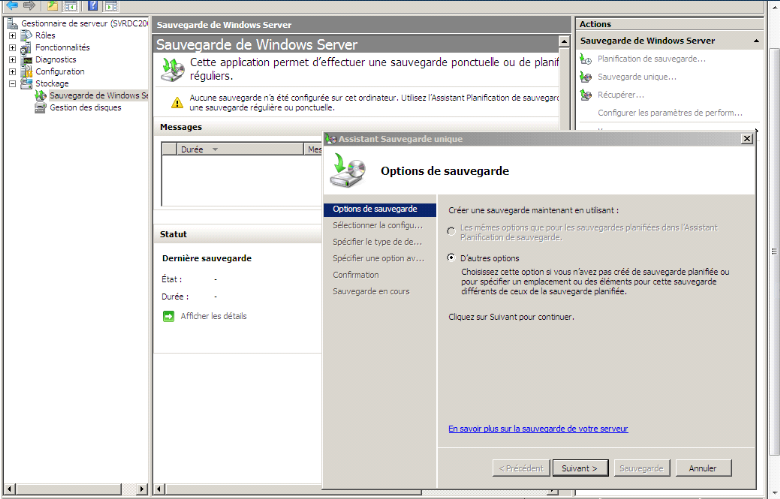

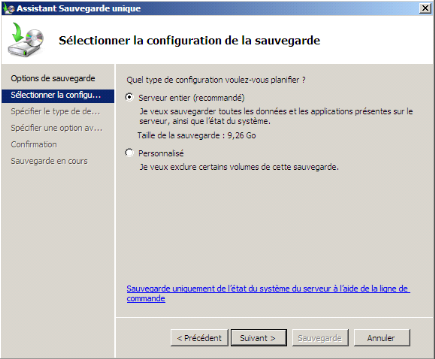

Figure 80 :

Sélection de la configuration

75

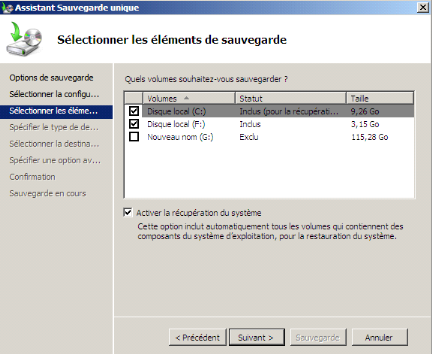

Figure 81 :

Sélection de volumes spécifiques à sauvegarder

75

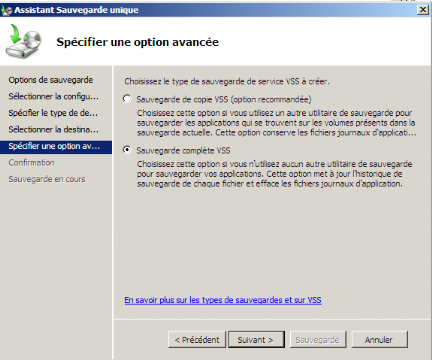

Figure 82 :

Spécification d'option

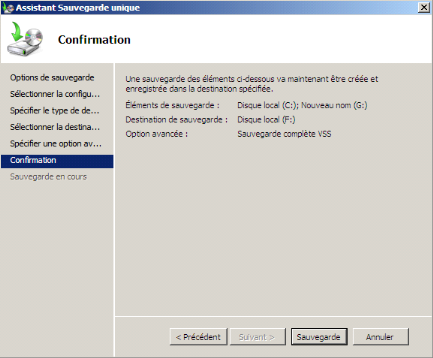

76

Figure 83 :

Confirmation de la sauvegarde

76

Figure 84 : Sauvegarde

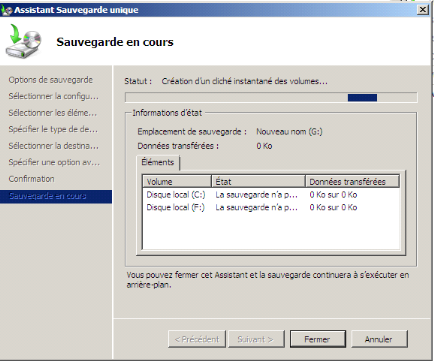

en cours

77

Figure 85 : Fin de

sauvegarde

77

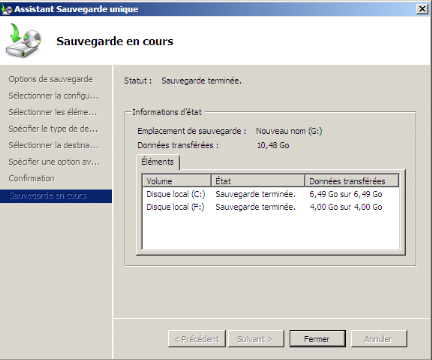

Figure 86 : Sauvegarde

réussie

77

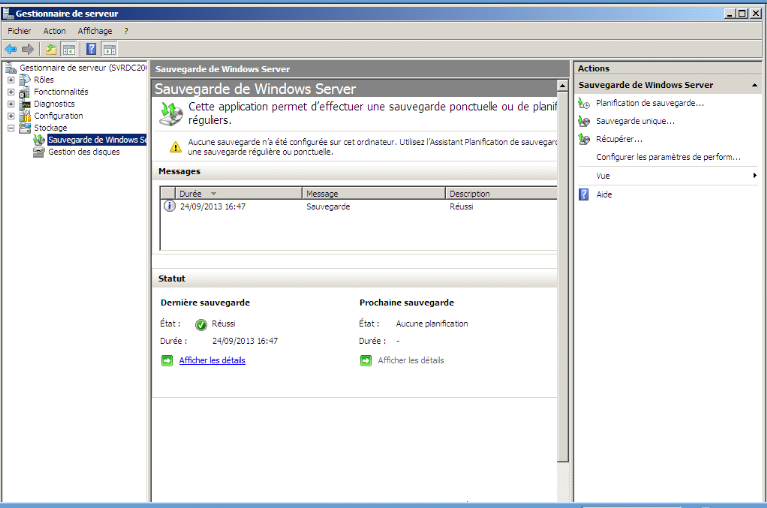

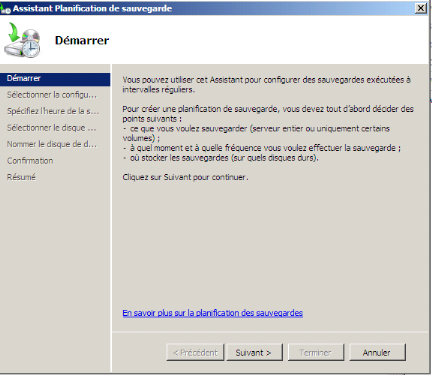

Figure 87 :

Planificateur de sauvegarde

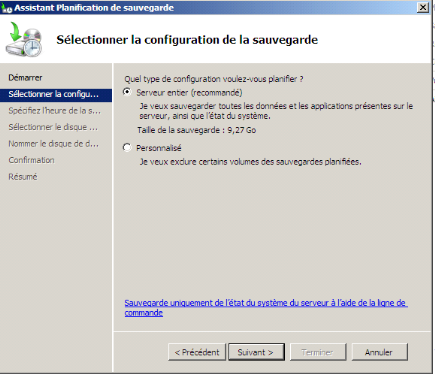

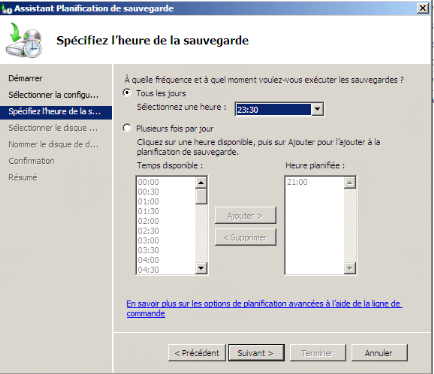

78

Figure 88 :

Sélection de configuration

78

Figure 89 :

Spécification des moments

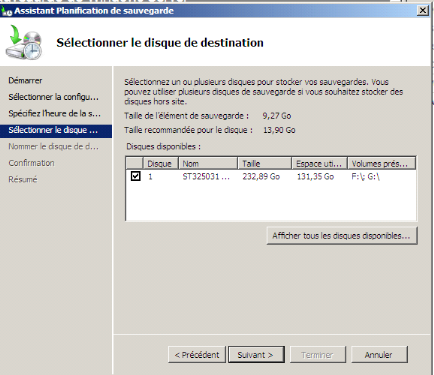

79

Figure 90 :

Spécification du disque de destination d'une sauvegarde

79

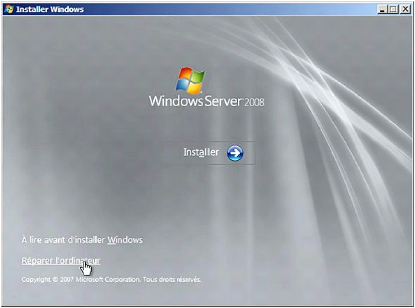

Figure 91 : Option

Réparer l'ordinateur

80

2- Tableaux

Tableau 1 :

évaluation financière

3

Tableau 2 :

Récapitulatif pour l'installation de Windows serveur 2008

28

Tableau 3 : Tableau

des autorisations NTFS standard sur les fichiers

66

Tableau 4 :

Autorisation NTFS standard sur les dossiers

66

Résumé

Avec l'arrivée de l'internet, le

savoir-faire de l'administration des réseaux informatiques évolue

sans cesse et il s'affirme aujourd'hui comme une activité clé de

toute entreprise. En plus d'être constamment en fonction, ces outils

d'échange de données et de partage d'information en temps

réel doivent être en mesure d'offrir une confidentialité

maximale et une sécurité à toute épreuve. Vu

l'importance des informations qui sont souvent véhiculées dans

les réseaux, ceux-ci requièrent un certain degré de

sécurité. Toutefois le constat est que ceux qui font usage de ces

réseaux ignorent parfois les risques auxquels ils sont exposés

lorsqu'une mesure de sécurité n'est pas mise en place. C'est

à la recherche de solutions pouvant pallier aux problèmes de

sécurité que le Thème «Mise en place d'un

contrôleur de domaine sous Windows

server 2008» au CONSUPE nous a

été proposé afin de centraliser la gestion des

utilisateurs et des machines et des fichiers du réseau.

Mots clés : internet,

confidentialité, sécurité, réseaux,

contrôleur de domaine, centralisé, domaine.

Abstract

With the advent of the internet, the knowledge of the

administration of computer networks is constantly evolving and today it has

established itself as a key activity of any business. Besides being constantly

function, the data exchange and sharing of information in real-time tools to be

able to offer maximum privacy and security foolproof. Given the importance of

information that is often conveyed in the networks, they require a certain

degree of security. However the fact is that those who make use of these

networks often unaware of the risks they face when safety measure is not

implemented. It is looking for solutions that address security issues that the

theme "Setting up a domain controller in Windows Server 2008"

in CONSUPE was offered to us to centralize the list of users; computer and data

network. However, the management of user accounts is one of the absolutely

essential tasks devolved to administrators that the connection

problems.

Keywords: Internet, privacy, security,

networking, domain controller, centralized, domain.

Sommaire

Dédicaces

i

Remerciements

ii

Glossaire

iv

Listes des figures et tableaux

vi

Résumé

ix

Abstract

x

Sommaire

xi

Introduction

générale

1

Chapitre I : Dossier

d'insertion

2

I-Accueil au sein de la structure

3

II-Présentation du centre d'accueil

3

II.1-Historique

3

II.2-Objectifs

4

II.3-Organisation

5

II.3.1-Le Cabinet du Ministre

5

II.3.2-L'Administration Centrale

7

II.4-Organigramme (voir annexe 6)

12

II.5-Situation géographique

12

III-Présentation de la cellule

informatique

12

III.1-Missions de la cellule informatique

12

III.2-Les ressources informatiques

13

III.3- Les logiciels et les outils de

bureautiques

14

IV-Présentation du thème et planning

de travail

14

IV.1-Présentation du thème

14

IV.2-Planning de travail

14

Chapitre II : Contexte et

problématique

15

I. Contexte

16

I.1-Etude de l'existant

16

I.2-Description du réseau informatique en

place

16

II-Problématique

16

II.1-Objectifs

17

II.2-Etude financière

17

Chapitre III : Etude

théorique

19

I-Présentation globale de Windows serveur

2008

20

I.1-Présentation de Windows serveur 2008

20

I.2-Les grands axes de Windows Server 2008

20

II- Avantages et inconvénients du

contrôleur de domaine

20

II.1-Avantages

20

II.2-Inconvénients

21

II-Présentation des différents

services à installer

22

II.1-Le contrôleur de domaine : Active

Directory Domain Services

22

II.2-Le serveur DNS

23

II.2.1-Présentation

23

II.2.2-Composition

23

II.2.3-Les parties d'un DNS

23

II.2.4-Principe de fonctionnement

24

II.3-Le serveur DHCP

25

II.3.1-Présentation

25

II.3.2-Principe de fonctionnement

26

II.4- Serveur de fichiers

26

Chapitre IV :

Implémentation

27

I- Installation de Windows server 2008

28

I.1-Etapes d'installation de Windows Server

2008

29

I.2-Configuration des paramètres

généraux du serveur Windows Server 2008

31

I.3-Choix d'adresse réseau et configuration

des paramètres TCP/IP

32

I.4-Configuration des paramètres TCP/IP

33

I.4.1-Déclaration des paramètres

33

I.4.2-Test de connectivité

35

II- Installation et configuration d'un annuaire

active directory

35

II.1-Installation

35

II.2-Configuration

38

III-Installation et configuration du serveur

DNS

43

III.1- Installation

44

III.2- Configuration

46

III.2.1-Création des enregistrements

51

IV-Installation et configuration du serveur

DHCP

54

IV.1-Installation

54

IV.2-Configuration du DHCP

57

IV.2.1-Étendue normale

57

IV.2.2-Autorisation d'un serveur DHCP

61

V-Installation et configuration du serveur de

fichier

63

V.1-Installation

63

V.2-Configuration

64

V.1.1-Les autorisations de fichiers NTFS

65

VI- Gestion des utilisateurs, groupes utilisateurs,

et ordinateurs dans active directory

67

VI.1-Gestion des utilisateurs

67

VI.2-Gestion des groupes utilisateurs

69

VI.2.1-Créer un groupe d'utilisateur

69

VI.2.2-Ajouter un membre a un groupe

70

VI.2.3-Suppression d'un groupe

70

VI.3-Connexion d'un ordinateur au domaine Client

Windows

70

VII -Sauvegarde et restauration

active directory dans Windows serveur 2008

72

VII.1-Sauvegarde

73

VII.2-Récupération sans

système d'exploitation d'un contrôleur de domaine

80

Chapitre V : Suggestions,

problèmes rencontrés et retour sur

expériences

81

I. Suggestions

82

II. Problèmes rencontrés

82

III-Retour sur expérience

82

Conclusion

générale

84

Bibliographie et webographie

85

Annexes

i

Introduction

générale

L'IAI (Institut Africain d'Informatique)

établissement d'enseignement supérieur en informatique

intègre dans le cursus de formation un stage de formation pratique d'une

durée de quatre mois à la fin de la 2ème

année d'étude dans le but de préparer le Diplôme de

Technicien Supérieur en Systèmes et Réseaux. Cette

période de stage doit permettre à l'étudiant de

s'imprégner des réalités du monde professionnel et

faciliter son intégration dans le monde de l'emploi. Le centre

informatique qui accueille l'étudiant participe activement à

cette formation et met tout en oeuvre pour respecter les spécifications

du stage énoncées dans le cahier des charges de

l'étudiant c'est dans ce cadre que nous avons

été retenus pour un stage académique de trois mois allant

du 24 Juin au 27 Septembre 2013 au CONSUPE.

Avec l'avènement des Technologies de

l'Information et de la Communication, toutes les entreprises se doivent

d'automatiser leur traitement des données pour s'attendre à de

meilleurs résultats. A cet effet, l'installation d'un domaine devient

indispensable dans la mesure où on veut gérer en même temps

les données, les utilisateurs et les accès utilisateurs à

ces données. C'est à la recherche de solutions pouvant pallier

aux problèmes de sécurité que le thème

« Mise en place d'un contrôleur de domaine sous

Windows serveur 2008 » nous a été

proposé. L'enjeu principal d'un contrôleur de

domaine, est de pouvoir réglementer les accès aux ressources du

réseau tant à partir du réseau local qu'à

l'extérieur, tout en essayant au maximum de limiter les failles

d'éventuelles attaques ou vols d'informations à fin

d'accroître la sécurité du réseau local.

Il sera donc question pour nous de présenter un

compte-rendu détaillé des différentes phases de notre

activité au sein de l'entreprise. Il sera constitué autour de

cinq grands axes, en conformité avec le cahier des charges fourni par

l'établissement.

v Le dossier d'insertion ;

v Le contexte et la problématique ;

v Etude théorique ;

v Implémentation, résultats et tests ;

v Suggestions, problèmes rencontrés et retour

sur expérience.

v Chapitre I : Dossier

d'insertion

Résumé

La première partie de notre stage constitue la phase

d'insertion et le présent chapitre est un compte rendu

détaillé des présentations de l'entreprise qui nous ont

été faites au cours de cette phase.

I-Accueil au sein de la

structure

L'intégration au sein du CONSUPE s'est

déroulée de manière progressive, il nous a d'abord fallu

avoir une lettre nous autorisant à effectuer notre stage au

Contrôle Supérieur de l'Etat (CONSUPE) sis au centre administratif

à côté de la Cour Suprême et une note du chef de

Division de la formation et de la Coopération internationale nous

affectant à la Cellule Informatique.

Dès notre premier jour de stage

c'est-à-dire le lundi 24 Juin 2013, le chef de la Cellule

Informatique : Monsieur WAFO Athanase nous a présenté les

membres de son équipe et nous a dit comment était

structuré la cellule informatique. Ensuite, il nous a

présenté au chef de l'équipe réseau en la personne

de Monsieur DOUALLA Yanick qui nous a attribué un maître de stage

à savoir Monsieur EBONDJE Alexis Claude Dany et son assistant Monsieur

NOMO Georges.

Durant cette période, nos encadreurs nous ont

présenté les différents locaux qui abritent le CONSUPE.

Ils nous ont aussi donné les différentes règles qui

régissent leur structure telles que l'esprit d'équipe, la

discipline, le respect, la serviabilité la discrétion et la

ponctualité.

II-Présentation du centre

d'accueil

II.1-Historique

Créée en 1962, l'ISC (Service de

l'Inspection et du Contrôle) du Cameroun a connu plusieurs

dénominations différentes consécutives à de

multiples réformes administratives. Le contrôle a

été institué au lendemain de l'accession du pays à

la souveraineté internationale. Son organisation a été

influencée par le double héritage colonial : d'une part, un audit

de tradition anglo-saxonne, calqué sur le modèle de la

Grande-Bretagne, ayant compétence sur la partie anglophone du

territoire, et rendant compte au parlement local ; d'autre part, une Cour des

comptes, montée sur le modèle français, et opérant

dans la partie francophone.

A la suite de la réunification des deux

parties du Cameroun, il a été créé par

décret n° 64/DF/248 du 30 juin 1964, une Direction

Générale du Contrôle, qui remplaçait le Service de

l'Inspection et du Contrôle, né du décret n° 62/DF/287

du 26 juillet 1962. Cette Direction était chargée de veiller au

fonctionnement des services fédéraux et à la conservation

du patrimoine national.

II.2-Objectifs

D'après le décret N° 2013/287 du

04 Septembre 2013, les Services du Contrôle Supérieur de l'Etat

constituent l'Institution Supérieure de Contrôle des Finances

Publiques (ISC) du Cameroun, Ils sont chargés de l'audit externe. A ce

titre, ils ont notamment pour missions :

Ø La vérification, au niveau le plus

élevé, des services publics, des établissements publics,

des collectivités territoriales décentralisées et leurs

établissements, des entreprises publiques et parapubliques, des

liquidations administratives et judiciaires ainsi que des organismes,

établissements et associations confessionnels ou laïcs,

bénéficiant des concours financiers, avals ou garanties de l'Etat

ou des autres personnes morales ou publiques, sur les plans administratif,

financier et stratégique ;

Ø Le contrôle de l'exécution du budget de

l'Etat ;

Ø Le contrôle de l'exécution des projets

à financement extérieur ;

Ø L'évaluation des projets et

programmes ;

Ø Les contrôles informatiques ;

Ø L'appui technique, et méthodologique en

matière de contrôle et de vérification de la gestion de la

fortune publique, aux structures de contrôle administratif et d'audit

interne d'autres départements ministériels et d'organismes

publics et parapublics ;

Ø L'assistance du gouvernement dans la conception, la

mise en oeuvre et l'évaluation des programmes de modernisation de

l'Etat ;

Ø Les Services du Contrôle Supérieur de

l'Etat peuvent, sur décision du Président de la

République, effectuer des contrôles spécifiques

auprès des entreprises et organismes, même privés,

présentant un caractère stratégique pour l'Economie ou la

Défense Nationale ;

Ø Dans l'exercice de leurs attributions, les Services

du Contrôle Supérieur de l'Etat effectuent:

· un contrôle de conformité et de

régularité;

· un contrôle financier;

· un contrôle de performance;

· un contrôle de l'environnement.

Ø Il peut être fait appel aux experts des

Services du Contrôle Supérieur de l'Etat dans les

différentes Commissions et Comités créés pour la

circonstance ;

Ø Dans le cadre de leurs attributions, les Services du

Contrôle Supérieur de l'Etat ont accès au fichier

économique et financier national.

II.3-Organisation

Les Services du Contrôle Supérieur de l'Etat

relèvent de l'autorité directe du Président de la

République dont ils reçoivent les instructions et à qui

ils rendent compte. Ils sont dirigés par un Ministre

Délégué à la Présidence de la

République en la personne de M. Henri EYEBE AYISSI.

Dans l'exercice de ses attributions de

Président du Conseil de Discipline Budgétaire et

Financière, le Ministre Délégué Chargé du

Contrôle Supérieur de l'Etat dispose d'un Secrétariat

Permanent organisé par un texte particulier.

Au début de chaque exercice, le Ministre

Délégué soumet à l'approbation du Président

de la République le programme annuel de vérification ainsi que

son plan d'action. Pour l'exécution de leurs missions, les Services du

Contrôle Supérieur de l'Etat disposent de:

II.3.1-Le Cabinet du

Ministre

Sont rattachés au cabinet :

II.3.1.1-Un Secrétariat

Particulier (SP)

Placé sous l'autorité d'un Chef de

Secrétariat Particulier nommé par arrêté du

Président de la République, le Secrétariat Particulier est

chargé des affaires réservées du Ministre

Délégué.

II.3.1.2-Un Service du Courrier

et de Liaison (SCL)

Placé sous l'autorité d'un Chef de Service, le

Service du Courrier et de Liaison est chargé:

Ø du traitement du courrier;

Ø du classement, de la notification et de la

conservation des actes signés;

Ø de la reproduction des actes individuels et de tout

autre document de service;

Ø de la création des dossiers virtuels;

Ø de la transmission des dossiers vers l'unité

de traitement;

Ø de la modernisation des pratiques en matière

de circulation et de suivi des dossiers, en liaison avec la cellule

informatique.

Il comprend:

· le Bureau du Courrier Arrivée;

· le Bureau du Courrier Départ;

· le Bureau de la Reprographie;

· le Bureau de Liaison et de Relance.

II.3.1.3-Une Cellule de Communication (CC)

Placée sous l'autorité d'un Chef de Cellule, la

Cellule de Communication est chargée:

Ø de la mise en oeuvre de la stratégie de

communication gouvernementale au sein de l'Institution ;

Ø de la conception et de la mise en forme des messages

spécifiques du Ministre Délégué;

Ø des synthèses de l'actualité;

Ø de l'organisation des conférences de presse et

autres actions de communication du Ministre Délégué;

Ø de la promotion permanente de l'image de

l'Institution;

Ø de l'accueil et de la réception des

hôtes de marque et autres invités du Ministre

Délégué.

Elle comprend, outre le Chef de Cellule, deux (02)

Chargés d'Etudes Assistants.

II.3.1.4-Un Audit Interne (AI)

Placé sous l'autorité d'un Auditeur Interne,

l'Audit Interne assure:

Ø le contrôle et l'évaluation des

performances et du fonctionnement des services internes ;

Ø toute autre mission particulière prescrite par

le Ministre Délégué.

L'Audit Interne comprend, outre l'Auditeur Interne, deux (02)

Auditeurs.

Dans l'accomplissement de sa mission, l'Auditeur Interne:

· à accès à tous les documents des

services concernés;

· peut demander par écrit des informations ou

explications aux responsables des services concernés; ceux-ci sont tenus

de lui répondre dans la forme et les délais prescrits ;

· Chaque mission de contrôle ou d'évaluation

donne lieu à la rédaction d'un rapport adressé au Ministre

Délégué.

II.3.1.5- Des Conseillers Techniques (CT)

Les Conseillers Techniques effectuent toutes missions qui

leur sont confiées par le Ministre Délégué.

II.3.2-L'Administration Centrale

L'Administration Centrale comprend:

II.3.2.1-Le Secrétariat Général

(SG)

Le Secrétariat Général est

placé sous l'autorité d'un Secrétaire

Général principal collaborateur du Ministre

Délégué, qui suit l'instruction des affaires des Services

du Contrôle Supérieur de l'Etat et reçoit du Ministre

Délégué les délégations de signatures

nécessaires.

A ce titre, il :

Ø coordonne l'action des Services du Contrôle

Supérieur de l'Etat et tient à cet effet des réunions de

coordination dont il adresse procès-verbal au Ministre

Délégué;

Ø définit et codifie les procédures

internes;

Ø veille à la formation permanente du

personnel;

Ø suit l'organisation matérielle des

services;

Ø veille à la célérité dans

le traitement des dossiers.

En cas d'absence ou d'empêchement du Secrétaire

Général, le Ministre Délégué désigne

un Chef de Division pour assurer l'intérim.

Sont rattachés au Secrétariat

Général:

· La Cellule de Suivi ;

· La Cellule de la Prospective des Etudes Techniques, des

Programmes et des Projets ;

· La Cellule de Traduction ;

· La Cellule Informatique ;

· La Cellule des Relations avec les Partenaires

Institutionnels et la Société Civile ;

· Le Centre de la Documentation et des Archives.

II.3.2.2- La Division des Inspections et de

contrôle des Administrations Publiques (DICAP)

Placée sous l'autorité d'un Chef de la Division

des inspections et de contrôle des établissements publics et des

organismes spécifiques est chargée, dans son domaine de

compétence:

Ø de la mise en oeuvre, de l'exécution et de la

supervision générale des missions mobiles de

vérification;

Ø du respect des normes d'audit dans la conduite des

missions de vérification et la rédaction des rapports y

afférents;

Ø du contrôle de la vérification des

liquidations et privatisations;

Ø du suivi des concours financiers des avals et

garanties de l'Etat.

Elle comprend:

· la Section des établissements publics;

· la Section des organismes spécifiques.

II.3.2.3-La Division des Inspections et de

Contrôle des Administrations Publiques et des Collectivités

Territoriales Décentralisées (DICAPCTD)

Placée sous l'autorité d'un Chef de la

Division des Inspections et de Contrôle des Administrations Publiques et

des Collectivités Territoriales Décentralisées est

chargée, dans son domaine de compétence :

Ø de la mise en oeuvre, de l'exécution et de la

supervision générale des missions mobiles d'audit et de

vérification;

Ø du respect de la légalité et des normes

de vérification;

Ø de la mise en application des nouvelles techniques de

vérification ;

Ø du suivi des concours financiers, des avals et

garanties de l'Etat.

Elle comprend :

· la section des administrations de souveraineté

et des représentations diplomatiques et consulaires ;

· la section des administrations techniques et des

activités à caractères environnemental ;

· la section des administrations financières,

économiques, sociales et des systèmes d'informations;

· la Section de vérification de performance et de

l'évaluation des programmes et projets publics.

Chaque section comprend deux Brigades dirigées chacune

par un Chef de Brigade.

II.3.2.4-La Division des Inspections et de

Contrôle des Etablissements Publics et des Organismes

Spécifiques (DICEPOS)

Placée sous l'autorité d'un Chef de la Division

des inspections et de contrôle des établissements publics et des

organismes spécifiques est chargée, dans son domaine de

compétence:

Ø de la mise en oeuvre, de l'exécution et de la

supervision générale des missions mobiles de

vérification;

Ø du respect des normes d'audit dans la conduite des

missions de vérification et la rédaction des rapports y

afférents;

Ø du contrôle de la vérification des

liquidations et privatisations;

Ø du suivi des concours financiers des avals et

garanties de l'Etat.

Elle comprend:

· la Section des établissements publics;

· la Section des organismes spécifiques.

II.3.2.5- La Division des Inspections et de

Contrôle des Entreprises du Secteur Public et Parapublic

(DICESPP)

Placée sous l'autorité d'un chef de division, la

division des inspections et de contrôle des entreprises du secteur

public et parapublic est chargé, dans son domaine de

compétence :

Ø du suivi des prescriptions découlant de

l'exploitation des rapports transmis à la hiérarchie ;

Ø du contrôle de la vérification des

liquidations et des privatisations ;

Ø du respect de la légalité des normes

d'audit dans la conduite des missions de vérification et la

rédaction des rapports y afférents.

Elle comprend :

· la section des sociétés à capital

public et des sociétés à capital public et des

sociétés d'économie mixte ;

· la section des groupements d'intérêt

économique et des avals et garanties et autres ;

· la section des liquidations et des privatisations.

II.3.2.6- La Division des Affaires Juridiques et de

l'Exploitation des Informations (DAJEI)

Placée sous l'autorité d'un Chef de Division,

la Division des Etudes et des Affaires Juridiques est chargée de :

Ø l'élaboration des projets de textes à

caractère législatif et réglementaire initiés par

les Services du Contrôle Supérieur de l'Etat ou soumis à la

signature du Ministre Délégué;

Ø la centralisation et l'exploitation des

informations qui parviennent au Ministre Délégué ;

Ø la constitution de la documentation technique des

Services du Contrôle Supérieur de l'Etat, en rapport avec les

services compétents du Secrétaire Général ;

Ø l'appui juridique aux missions mobiles d'audit et

de vérification, en liaison avec les divisions chargées des

inspections; toutes études à elle confiées par le Ministre

Délégué.

Elle comprend :

· la section des études et de l'exploitation

des informations;

· la section des rapports ;

· la section des affaires juridiques;

· la section de la documentation juridique.

Chaque section comprend deux Brigades dirigées chacune

par un Chef de Brigade.

II.3.2.7- La Division de la Formation et de la

Coopération Internationale (DFCI)

Placée sous l'autorité d'un Chef de Division,

la Division de la Formation et de la Coopération Internationale est

chargée:

Ø de la formation et du perfectionnement des

personnels techniques et, le cas échéant, des personnels des

organes de contrôle internes des départements ministériels

ou des institutions supérieures de contrôle des finances publiques

étrangères;

Ø de l'étude et de la promotion des techniques

de contrôle, en liaison avec les Divisions chargées des

Inspections et la Division des Etudes et des Affaires Juridiques;

Ø de la préparation, en rapport avec les autres

Divisions, des contributions techniques des Services du Contrôle

Supérieur de l'Etat aux rencontres internationales.

La Division de la Formation et de la Coopération

Internationale comprend :

· la Section de la Formation;

· la Section de la Coopération

Internationale.

II.3.2.8- Le Secrétariat Permanent du Conseil

de Discipline Budgétaire et Financière (SP/CDBF)

Placé sous l'autorité d'un Chef de Division, le

Secrétariat Permanent du Conseil de Discipline Budgétaire et

Financière est chargé de l'instruction et du suivi des affaires

soumises au Conseil.

A ce titre, il assiste le Ministre

Délégué dans l'exercice de ses attributions de

Président du Conseil de Discipline Budgétaire et

Financière.

L'organisation et le fonctionnement du

Secrétariat Permanent du Conseil de Discipline Budgétaire et

Financière sont fixés par un texte particulier.

Il comprend :

Ø La Section des Etudes et Statistiques ;

Ø La Section de la Coordination et des

Synthèses ;

Ø La Section de Gestion et du Suivi de l'Application

des Sanctions.

II.3.2.9- La Direction des Affaires

Générales (DAG)

Placée sous l'autorité d'un Directeur, la

Direction des Affaires Générales est chargée de :

Ø la gestion des carrières des personnels;

Ø la préparation et l'exécution du

budget;

Ø la gestion des biens meubles et immeubles ainsi que

du matériel;

Ø l'élaboration de la note trimestrielle

d'exécution du budget.

Elle comprend:

· la Cellule de Gestion du Projet SIGIPES (CGP);

· la Sous Direction de la Gestion des Personnels et de la

Solde (SD/GPS);

· la Sous Direction du Budget, du Matériel et de

la Maintenance (SD/BMM).

II.4-Organigramme (voir annexe

6)

II.5-Situation

géographique

Le Contrôle Supérieur de l'Etat est situé

sur deux (02) sites tous étant directement rattachés à la

Présidence : l'un près du carrefour WARDA en face du DJEUGA

Palace et l'autre au Centre Administratif près du Parquet.

· Plan de localisation (voir annexe

7)

III-Présentation de la

cellule informatique

III.1-Missions de la cellule

informatique

D'après le DECRET N°2013/287 du 04 Septembre

2013 portant organisation des Services du Contrôle Supérieur de

l'Etat, en son article 22, la Cellule Informatique dans laquelle nous

effectuons notre stage est placée sous l'autorité d'un chef de

Cellule. Elle comprend, outre le Chef de Cellule, deux (02) Chargés

d'Etudes Assistants.

Elle est chargée :

Ø de la conception et de la mise en oeuvre du

schéma directeur informatique de l'Institution ;

Ø du choix des équipements en matière

d'informatique et d'exploitation des systèmes;

Ø de la mise en place des banques et bases de

données relatives aux différents sous-systèmes

informatiques de l'Institution;

Ø de la sécurisation, de la disponibilité

et de l'intégrité du système informatique;

Ø de la veille technologique en matière

d'informatique;

Ø de la conservation et de la publication des

données nécessaires à la prise des décisions

stratégiques en matière d'audit ;

Ø de la promotion des technologies de l'information et

de la communication;

Ø des études de développement, de

l'exploitation et de la maintenance des applications et du réseau

informatique de l'institution.

III.2-Les ressources

informatiques

Ø Le réseau

Le Contrôle Supérieur de l'Etat a un

réseau étoilé avec un accès internet.

Ø Les

équipements informatiques

L'Institution compte environ :

v 05 Serveurs IBM, HP Proliant, DELL ;

· Processeur Dual core 5.0 GHZ ;

· Ram 16 Go ;

· Disque dur 3 tera.

v 200 Ordinateurs de bureau marque HP ;

· Processeur core duo (4GHz) ;

· Ram 2 Go ;

· Disque dur 500 Go.

v 10 ordinateurs portables ;

· Processeur dual core (4GHz) ;

· Ram 2 Go ;

· Disque dur 160 Go.

v 15 Scanners ;

v 35 Imprimantes ;

v 03 Routeurs CISCO (2500 series) ;

v Plusieurs Switch CISCO ;

v 01 Serveur DHCP ;

v 01 Auto commutateur ;

v 03 Onduleurs Offline ;

v 01 Serveur antivirus.

III.3- Les logiciels et les outils

de bureautiques

v Logiciels d'exploitation :

· Windows 7 Professionnel ;

· Windows XP Professionnel (SP2 , SP3) ;

· Windows vista.

v Logiciels d'applications :

· Microsoft office 2007 ;

· Progiciel Telectaire (Pour l'exploitation des tes

textes réglementaires) ;

· Progiciel Gargantua (Pour la gestion du

courrier) ;

· SIGIPES (Pour la carrière des

fonctionnaires) ;

· GESMI (Pour la gestion des missions).

IV-Présentation du

thème et planning de travail

IV.1-Présentation du

thème

Le thème qui nous a été

proposé est : Mise en place d'un

contrôleur de domaine sous Windows 2008

serveur. Il sera question pour nous d'installer et configurer les

services offerts par 2008 server ainsi que Active Directory qui jouera le

rôle du contrôleur de domaine.

IV.2-Planning de travail

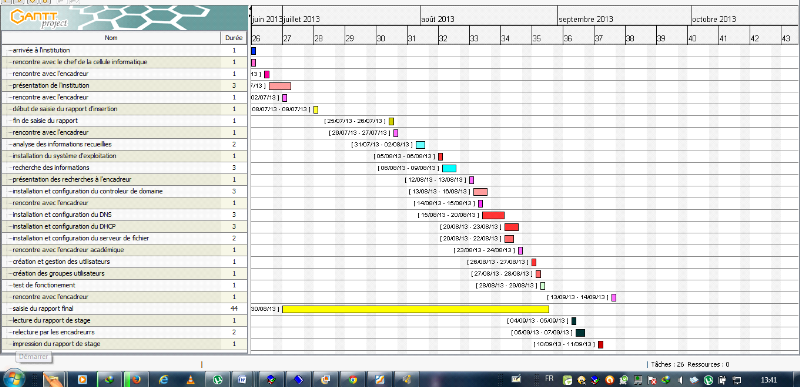

Figure 2 :

Planning de travail (source : Gantt Project)

Chapitre II : Contexte et

problématique

Résumé

Dans cette partie, nous allons décrire d'une part le

réseau du CONSUPE d'autre part, l'implémentation du

contrôleur de domaine sous Microsoft Windows serveur 2008. Enfin, Nous

présenterons les spécifications et les besoins du CONSUPE.

I. Contexte

I.1-Etude de l'existant

Une meilleure compréhension de l'environnement

informatique aide à déterminer la portée du projet et de

la solution à implémenter. Il est indispensable de disposer des

informations précises sur l'infrastructure réseau du CONSUPE et

les problèmes qui peuvent causer un incident sur le fonctionnement de ce

réseau.

Ainsi, nous allons dans cette partie du rapport

présenter l'architecture réseau existante du CONSUPE. Cette

architecture permettra également de mieux cerner les contours de notre

thème. Il est à noter que pour plus de sécurité et

de confidentialité, il ne nous a pas été permis de

présenter l'architecture physique du réseau.

I.2-Description du réseau

informatique en place

Sur le point logique La topologie utilisée au CONSUPE

est la topologie Ethernet. En raison de ses qualités : facilité

d'exploitation, capacité à supporter diverses topologies,

aptitude à intégrer les nouvelles technologies (fibre optique).

Pour augmenter le débit possible, ce protocole s'est imposé au

fil des années comme le standard en matière de réseau

local.

Sur le point physique, la topologie utilisée par le

CONSUPE est une topologie en étoile. Ce dernier est la plus courante

actuellement. Elle est très souple en matière de gestion et

dépannage réseau, et permet de bénéficier des

avantages d'une reconfiguration et d'une maintenance aisée.

II-Problématique

Une analyse du réseau du CONSUPE nous a permis de

définir un nombre de failles pouvant réduire les performances de

ce réseau, voir même sa dégradation ; et de plus certaines

de ces failles peuvent être un obstacle à la réalisation de

la mission du CONSUPE. A titre d'exemple, nous pouvons citer:

· Les utilisateurs sont dans un même groupe de

travail;

· L'accès non sécurisé aux

ordinateurs;

· L'authentification des utilisateurs non

centralisée ;

· Les données ne sont pas centralisées sur

un même serveur ;

· Absence de réplication sur les différents

serveurs.

Toutes ces limites présentées plus haut nous

ont amené à réfléchir sur la mise en place d'un

serveur pouvant centraliser la liste des utilisateurs et des machines au sein

du CONSUPE.

II.1-Objectifs

Notre objectif sera de mettre en place un contrôleur de

domaine qui permettra de résoudre les problèmes constatés

au CONSUPE, tels que :

· La gestion centralisée des utilisateurs;

· L'authentification des utilisateurs ;

· La gestion des données et des

périphériques du réseau;

· La gestion des droits d'accès.

C'est dans cette optique que la gestion des données,

des périphériques des utilisateurs et leur authentification

s'effectueront sous Windows serveur 2008. Pour aboutir à nos objectifs

ci-dessus, nous allons installer et configurer les différents services

à savoir : Le service Active Directory Domain Service, le service

DNS, le DHCP et le Serveur de fichier.

II.2-Etude financière

Quelque que soit le type et la nature d'un projet, l'analyse

de sa faisabilité économique s'avère primordiale. Cette

partie repose essentiellement sur l'étude de faisabilité au

niveau économique. Elle permet d'estimer les coûts

d'investissement et de fonctionnement du projet.

|

Désignation

|

Quantité

|

Caractéristique

|

Prix unitaire (FCFA)

|

Prix total (FCFA)

|

|

Serveur (IBM)

|

02

|

4tera de DD

|

1 500 000

|

3000 000

|

|

Pince à sertir

|

01

|

-

|

15 000

|

15 000

|

|

Testeur de câble (utp)

|

01

|

-

|

10 000

|

10 000

|

|

Rouleau de câble (blindé)

|

07

|

-

|

50 000

|

350 000

|

|

Connecteur RJ45

|

300

|

-

|

100

|

30 000

|

|

Licence Windows serveur 2008

|

01

|

-

|

2.250.000

|

2.250.000

|

|

Cout de mise en oeuvre

|

-

|

-

|

-

|

3.085.000

|

|

Coordination et vérification de la bonne

exécution du projet

|

-

|

-

|

-

|

2.910.000

|

|

Total

|

11.650.000

|

Tableau 1 : évaluation

financière

Chapitre III : Etude

théorique

Résumé

Ce chapitre présente la méthode de travail que

nous avons employée, ainsi que les outils déployés pour

résoudre le problème posé plus haut.

I-Présentation globale de

Windows serveur 2008

I.1-Présentation de Windows

serveur 2008

Windows Server 2008 est l'un des

systèmes d'exploitation Windows Server le plus avancé à ce

jour et sont conçus pour exécuter la future

génération de réseaux, applications et services Web. Ce

système d'exploitation nous permet de développer, délivrer

et gérer des expériences utilisateurs et des applications de

grande qualité, de disposer d'une infrastructure réseau hautement

sécurisée et d'augmenter l'efficacité technologique et la

valeur au sein d'une organisation.

I.2-Les grands axes de Windows

Server 2008

Lors de l'étude des axes majeurs

à suivre pour cette version de Windows Server, Microsoft a pris en

considération la charge de travail et la pression sur le service IT des

entreprises qui est sans cesse grandissante. Il fallait donc que ce

système d'exploitation réponde à trois

exigences essentielles.

ü Un meilleur contrôle de l'information ;

ü Une meilleure protection du système

d'information ;

ü Une plate-forme évolutive.

II- Avantages et

inconvénients du contrôleur de domaine

II.1-Avantages

Les contrôleurs de domaine ont des avantages

remarquables pour assurer la sécurité des informations et une

bonne gestion des ressources réseaux.

ü La sécurité des

informations :

La sécurité est parfaitement

intégrée au niveau de chaque contrôleur de domaine. Une

stratégie de sécurité peut assurer des informations de

compte, telles que des restrictions de mot de passe applicables sur l'ensemble

du domaine.

ü Administration basée sur les

stratégies :

Le service de l'annuaire pour les contrôleurs de

domaines comprend à la fois un magasin de données et une

structure logique hiérarchique.

ü Supporte la

Flexibilité :

On peut inclure un ou plusieurs domaines, chacun avec un ou

plusieurs contrôleurs de domaine, qui permettent de faire évoluer

l'annuaire en fonction des besoins du réseau.

ü Réplication des

informations :

La réplication garantit la disponibilité des

informations, la tolérance de panne, l'équilibre de la charge et

de meilleures performances pour l'annuaire.

ü Souplesse des recherches :

Les Utilisateurs et les Administrateurs peuvent rechercher

rapidement un objet sur l'ensemble du réseau à l'aide des

propriétés des objets. Par exemple, on peut rechercher un

utilisateur par le prénom, le nom, l'adresse de messagerie,

l'emplacement du bureau ou toute autre propriété du compte

d'utilisateur de cette personne. La recherche d'informations est

optimisée par l'utilisation du catalogue global.

ü la centralisation de la gestion des

utilisateurs et des machines.

II.2-Inconvénients

Dans tous les cas, les contrôleurs de domaines n'ont

pas assez d'inconvénients, mais leurs sécurités ne sont

pas parfaitement assurées, surtout qu'un hacker bien

équipé avec outils sophistiqués peut pirater les

données ; et cela pourra poser des failles du contrôleur de

domaine.

Il est aussi très risqué si un utilisateur a les

mêmes privilèges que l'administrateur, car il peut facilement

avoir accès aux fichiers de configuration de l'administrateur ; ce

qui ne respecte plus le principe de confidentialité.

II-Présentation des

différents services à installer

II.1-Le contrôleur de

domaine : Active Directory Domain Services

Active Directory est un service d'annuaire

permettant de référencer et d'organiser des objets

comme des comptes utilisateurs, des noms de partages, des autorisations

à l'aide de groupes de domaine et autres utilisateurs. Les

informations peuvent ainsi être centralisées dans un annuaire de

référence afin de faciliter l'administration du

système d'information.

D'un point de vue logique, trois notions sont

à retenir :

ü le domaine est l'unité de base

chargée de regrouper les objets qui partagent un même espace de

nom (un domaine doit en effet nécessairement se reposer sur un

système DNS, supportant les mises à jour dynamiques et les

enregistrements de type SRV);

ü une arborescence de domaines est le regroupement

hiérarchique de plusieurs domaines partageant un même espace de

nom (par exemple les domaines www.masociete.local);

ü une forêt consiste à regrouper plusieurs

arborescences de domaine qui ont en commun un catalogue global et qui ne

partagent pas forcément un espace de nom commun.

D'un point de vue physique, trois

principaux éléments sont à retenir :

Les contrôleurs de domaine sont chargés de

stocker

ü Un ensemble des données et de gérer les

interactions entre les utilisateurs et le domaine (ouverture de session,

recherche dans l'annuaire, etc.) Contrairement aux anciens

systèmes NT, une réplication multi maître a lieu sur un

domaine, ce qui permet ainsi à n'importe quel

Contrôleur de domaine de pouvoir initier une modification (ajout

d'un compte utilisateur, changement d'un mot de passe

utilisateur, etc.).

ü Chaque contrôleur de domaine contient

également des partitions. Microsoft a décidé de partager

l'information en plusieurs partitions afin de pouvoir limiter

l'étendue des données à répliquer.

Chaque partition n'a donc pas la même étendue de

réplication.

ü Les sites d'Active Directory mettent en évidence

le regroupement physique d'objets sur un domaine.

II.2-Le serveur DNS

II.2.1-Présentation

Le rôle du serveur DNS permet de fournir un

processus de résolution des noms principaux aux utilisateurs du

réseau en d'autres termes, c'est un service essentiel assurant la

conversion des noms de domaine en adresse IP. Ce processus permet aux

utilisateurs de rechercher des ordinateurs sur le réseau à partir

d'un nom d'ordinateur convivial au lieu d'une adresse IP. Un ordinateur qui

exécute le rôle de serveur DNS peut héberger les

enregistrements d'une base de données DNS distribuée et utiliser

ces enregistrements pour résoudre les requêtes de nom DNS

envoyées par les ordinateurs clients DNS. Ces requêtes peuvent

inclure des requêtes sur le nom de sites Web ou d'ordinateurs de votre

réseau ou sur Internet.

En effet Les ordinateurs en réseau ne

peuvent communiquer entre eux que par des adresses IP. Une adresse IP est

seulement composée de chiffre. Hors il est bien plus

facile de retenir un nom plutôt qu'une suite de

chiffre.

II.2.2-Composition

On distingue deux types de noms avec le système DNS

:

ü le nom d'hôte qui

représente le nom d'une machine, généralement un

serveur.

ü le FQDN (Fully Qualified Domain Name)

ou nom de domaine pleinement qualifié. Le FQDN est

composé de deux parties : le nom d'hôte et le suffixe DNS. Le

suffixe DNS définit la relation entre le domaine auquel appartiennent la

machine et le domaine racine. Pour un FQDN du type

www.microsoft.laboit.net, le nom d'hôte serait

www et le suffixe serait

microsoft.laboit.net.

II.2.3-Les parties d'un DNS

Le DNS est, par définition, constitué de trois

composants principaux:

ü L'espace de noms de domaines (Domain

Name space), lequel comprend les enregistrements de ressources

associés à cet espace. Les enregistrements de ressources sont

appelés RR pour Resources Records et clarifient le type de

chaque enregistrement.

ü Les serveurs de noms DNS (DNS Name Servers).

Il s'agit de machines sur lesquelles

s'exécute le processus offrant le service "Serveur

DNS". Ces serveurs hébergent tout ou partie de

l'espace de nom géré ainsi que les enregistrements de

ressources. Ils assurent aussi et surtout le bon fonctionnement des

résolutions de noms initiées par les clients DNS.

ü Les clients DNS (DNS Resolvers ou DNR). Il

s'agit des machines devant invoquer un ou plusieurs serveurs DNS.

Ces machines doivent disposer d'un client leur permettant de

solliciter un ou plusieurs serveurs DNS.

II.2.4-Principe de

fonctionnement

Pour obtenir une réponse à ses demandes, un

client doit au moins avoir un serveur DNS primaire renseigné. Pour les

particuliers, il s'agit généralement de celui du fournisseur

d'accès.

Voici le processus lorsqu'un client demande une

résolution de nom :

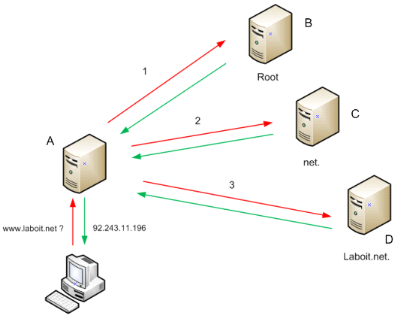

Figure 3 : Principe de

fonctionnement du DNS

- Dans un premier temps, le client envoie une requête

à son serveur DNS primaire pour savoir l'adresse IP du

FQDN

www.laboit.net

- Si le serveur DNS a déjà le site dans son

cache, il lui renvoie directement l'adresse IP. Sinon il va

aller interroger d'autres serveurs.

- Le serveur A demande au serveur racine (B)

qui s'occupe de la partie .net. Ce dernier lui répond

qu'il faut demander au serveur C.

- Le serveur A réitère sa demande au serveur

C mais cette fois, il demande l'adresse du serveur qui a

autorité pour laboit.net. Le serveur C

le redirige vers le serveur D.

- Le serveur A demande au serveur D de

lui donner l'adresse IP de la machine qui a le nom d'hôte

www.

- Une fois l'adresse IP obtenue, le serveur A la renvoie au

client.

II.3-Le serveur DHCP

II.3.1-Présentation

Le DHCP est un protocole qui permet d'attribuer

automatiquement les adresses IP aux ordinateurs du réseau

Le protocole DHCP offre un moyen de centraliser la

configuration des machines du réseau, en mettant à disposition

un serveur au sein d'un réseau local.

Le serveur fournit automatiquement aux machines clientes

leurs paramètres TCP/IP:

Ø l'adresse IP ;

Ø le masque de sous réseau ;

Ø la passerelle par défaut ;

Ø l'adresse des serveurs de noms (NetBIOS/WINS ou

DNS) ;

Ø le type de noeud NetBIOS ;

Ø le nom de domaine Internet.

Ainsi le protocole DHCP permet à un ordinateur qui se

connecte au sein d'un réseau d'obtenir dynamiquement sa configuration

tout évitant les conflits d'adresses.

L'administrateur peut facilement avoir un oeil sur

son réseau, et connaître les adresses allouées aux clients

DHCP. Ces adresses sont allouées par un mécanisme de bail. Le

temps d'expiration du bail peut être très fixe ou illimité.

Une machine conserve son bail jusqu'à son expiration et essaiera de le

renouveler avec la même adresse si possible.

II.3.2-Principe de

fonctionnement

Figure 4 : Principe de

fonctionnement du DHCP

II.4- Serveur de fichiers

L'un des rôles les plus utilisés sous Windows

Server 2008 est le rôle de serveur de fichier. Un serveur de fichier

fournit un emplacement central sur le réseau où l'on peut stocker

des ressources (fichiers) et les partager avec des utilisateurs du

réseau. Lorsque les utilisateurs ont besoins d'un fichier important qui

doit être accessible pour un grand nombre de personnes, ils peuvent

accéder à distance au fichier situé sur le serveur de

fichier au lieu de transférer le fichier entre les ordinateurs

individuels. Lorsque le partage de ces fichiers est fait, il est possible de

définir les autorisations adéquates à l'aide des groupes

utilisateurs et d'ordinateurs préalablement crées.

Chapitre IV :

Implémentation

Résumé

Ce chapitre présente les différentes

étapes de l'installation et la configuration de Windows serveur 2008 et

les différents services nécessaires pour la mise en place de

notre contrôleur principal de domaine.

I- Installation de Windows server

2008

Pré requis

Pour utiliser la version finale de Windows Server 2008, vous

devez disposer des éléments suivants:

|

Composants

|

Exigences

|

|

Processeur

|

Minimum : 1 GHz (processeur x86) ou 1,4 GHz

(processeur x64)

Recommandé:2 GHz ou plus rapide

|

|

Mémoire

|

Minimum : 512 Mo de RAM

Recommandé: 2 Go de RAM ou plus

Maximum (systèmes32bits):4Go(Standard) ou 64

Go (versions Enterprise et Datacenter)

Maximum (systèmes 64 bits) : 32 Go (Standard) ou 2

To (versions Enterprise, Datacenter et systèmes

Itanium)

|

|

Espace disque disponible

|

Minimum : 10 Go

Recommandé : 40 Go ou plus

Remarque : les ordinateurs de plus de 16 Go de RAM

nécessitent plus d'espace disque pour les

fichiers

de pagination, de veille prolongée et

d'image mémoire.

|

|

Lecteur

|

Lecteur DVDROM

|

|

Ecran et périphériques

|

Moniteur Super VGA (800 x 600) ou de résolution

supérieure

Clavier

Souris Microsoft ou périphérique de pointage

compatible

|

Tableau 2 :

Récapitulatif pour l'installation de Windows serveur 2008

I.1-Etapes d'installation de

Windows Server 2008

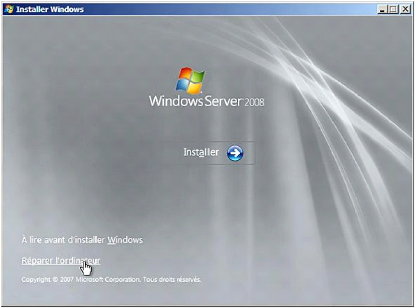

L'installation de Windows server 2008 utilise la même

technologie de programme d'installation que Windows 7. Configurer l'ordinateur

pour qu'il démarre sur le lecteur dvd ; ensuite insérer le

dvd Windows server 2008 dans le lecteur dvd.

Figure 5 : Ecran de bienvenu

pour l'installation de Windows server 2008

Cliquons sur installer

A ce stade de l'installation, le noyau de Windows est

déjà chargé.

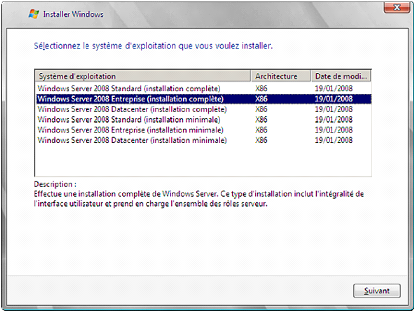

Figure 6 : Sélection

de la version de Windows server 2008

Sélectionnons Windows server 2008

Entreprise et cliquons sur suivant.

Nous Remarquons que les principales versions de Windows

Server 2008 sont disponibles sur un seul DVD.

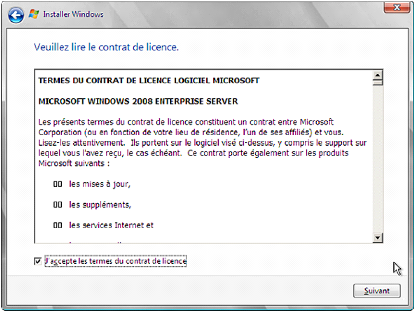

Figure 7 : Contrat de

Licence

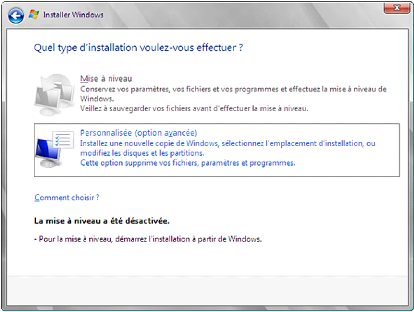

Figure 8 : Sélection

du processus de mise à niveau

Cette option n'est disponible que

lorsqu'une version susceptible d'être mise à

niveau est détectée.

Notez qu'il n'est pas possible de

mettre à niveau une version inférieure, ni de changer de langage,

ni de changer le type d'architecture (32 bits/64 bits).

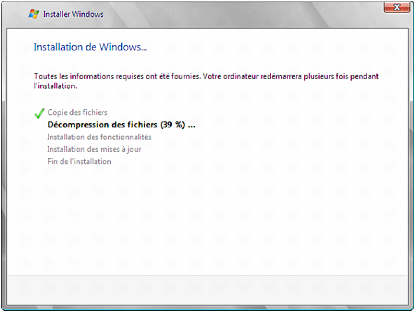

Figure 9 : Installation de

Windows server 2008

Les différentes étapes se poursuivent

sans aucune interaction jusqu'à la fin du processus complet

de l'installation.

I.2-Configuration des

paramètres généraux du serveur Windows Server 2008

Lors de l'ouverture de session initiale

nous devons obligatoirement changer le mot de passe de

l'administrateur. Une fois cette opération

réalisée, nous pouvons configurer l'ensemble des

paramètres généraux de Windows Server 2008 à

l'aide de la page d'accueil du Gestionnaire de

serveur.

Figure 10 : Tache

de configurations initiales

La fenêtre principale Gestionnaire de

serveur permet d'afficher un instantané

détaillé des informations d'identité du

serveur, des options de configuration de sécurité

sélectionnées, ainsi que des rôles et

fonctionnalités installés. Vous pouvez découvrir au sein

de cette interface que la zone Ressources et support de la

fenêtre principale Gestionnaire de serveur contient des

liens qui nous aident à rester connecté aux dernières

documentations et téléchargements.

Zone Résumé serveur : la zone

Résumé serveur affiche des détails sur le serveur qui se

révèlent particulièrement utiles lors du dépannage,

tels que le nom d'ordinateur et les adresses réseau, ainsi que l'ID de

produit du système d'exploitation exécuté sur

L'ordinateur. À partir de la zone Résumé serveur, l'on

peut afficher et modifier des connexions réseau, modifier des

propriétés du système et activer et configurer le bureau

à distance.

Zone Résumé des rôles: La zone

Résumé des rôles de la fenêtre principale

Gestionnaire de serveur affiche une liste de tous les rôles

installés sur l'ordinateur. Les noms des rôles installés

sur l'ordinateur s'affichent au format hypertexte. Lorsque nous cliquons sur un

nom de rôle, la page d'accueil Gestionnaire de serveur pour gérer

ce rôle s'ouvre.

Zone Résumé des fonctionnalités: La zone

Résumé des fonctionnalités de la fenêtre principale

Gestionnaire de serveur affiche une liste de toutes les fonctionnalités

installées sur l'ordinateur.

Notons que le Gestionnaire de serveur de Windows Serveur 2008

est automatiquement chargé lors de l'ouverture de session.

I.3-Choix d'adresse réseau

et configuration des paramètres TCP/IP

Deux points précis sont à étudier

à ce niveau :

ü Le choix de la zone DNS

Deux aspects sont importants lors du choix de la zone DNS.

Le nom de la zone DNS choisi doit correspondre à

l'intégralité de l'entité (Entreprise, Groupe, etc.) que

l'on souhaite gérer.

Si la zone DNS doit être utilisée sur Internet,

le domaine DNS sera forcément public et enregistré, c'est

à dire utilisant une extension reconnue de type" .FR, .COM .INFO .CM.

ü Le choix de la classe

réseau.

Pour tous les réseaux internes, le choix se

portera évidemment toujours sur les classes réseaux

privées.

Notons que les différentes classes d'adresses

privées sont les suivantes :

· Classe A : 1 réseau privé :

10.0.0.0 - 10.255.255.255

· Classe B : 16 réseaux privés :

172.16.0.0 - 172.31.255.255

· Classe C : 256 réseaux privés :

192.168.0.0 - 192.168.255.255

La classe du réseau se choisit en fonction du nombre

de machines présentes sur le réseau, du nombre de sites, etc.

Dans notre cas nous avons choisis une adresse

réseau de classe B 172.30.0.0 car c'est en fonction du nombre de

machines et du nombre d'utilisateurs du CONSUPE que cette adresse a

été choisie.

I.4-Configuration des

paramètres TCP/IP

I.4.1-Déclaration des

paramètres

Généralement, les serveurs sont

configurés de manière statique. Cependant, ceci n'est

pas toujours vrai. En effet, il peut être intéressant de

configurer plusieurs centaines ou milliers de serveurs situés dans un

Datacenter àl'aide du protocole DHCP, en effectuant des

réservations statiques des configurations IP de chaque serveur. De cette

manière, toutes les configurations IP des serveurs de la salle machine

sont globalement centralisées.

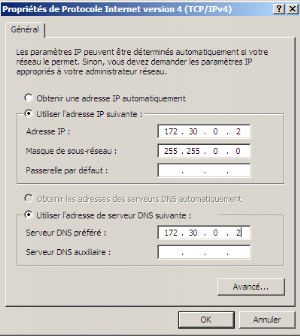

ü Configuration du protocole TCP/IP du

serveur:

Accédons au Centre de réseau et

partage, ensuite accédons aux propriétés de notre

connexion réseau. Par défaut, celle-ci est nommée

Connexion au réseau local cliquons sur Voir le statut

-Propriétés. Accédons aux propriétés du

protocole TCP/IP et procédons aux déclarations

ci-dessous :

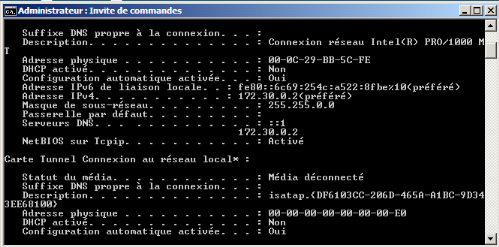

- Adresse IP:172.30.0.2

- Masque de sous -réseau : 255.255.0.0

- Serveur DNS: 172.30.0.2

Figure 11 : Configuration du

protocole TC/IP

Validons et fermons les différentes fenêtres

ouvertes sur le bureau.

ü Vérification de la configuration TCP/IP

depuis l'invite de commande

Démarrons une invite de commandes en cliquant sur

Démarrer-Exécuter et tapons cmd

pour vérifier que les paramètres TCP/IP

sont correctement configurés tapons ensuite la commande

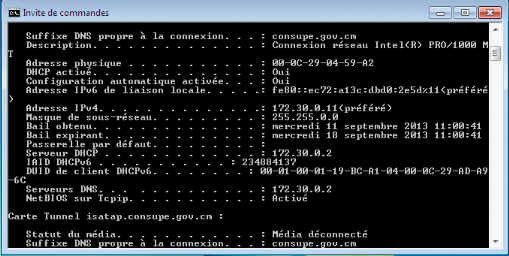

Ipconfig/all.

Figure 12 :

Vérification des paramètres TC /IP

I.4.2-Test de

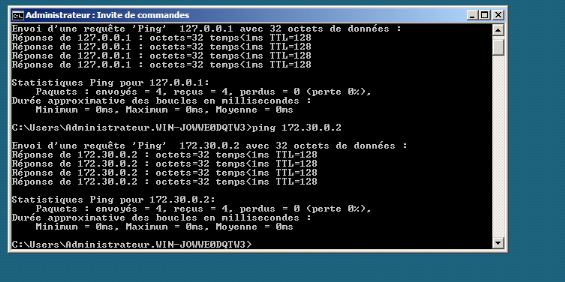

connectivité

Testons l'adresse de bouclage interne (loopback address) en

tapant la commande: Ping 127.0.0.1 Ensuite, testons notre

adresse TCP/IP en tapant la commande: Ping 172.30.0.2.

Figure 13 : Test de

connectivité

II- Installation et configuration

d'un annuaire active directory

II.1-Installation

Windows 2008 Server arrive avec deux nouvelles

notions. Celles de Rôles et de Fonctionnalités. Elles sont

configurables à partir de la console Gestionnaire de serveur.

Celle-ci permet d'ajouter le rôle Service de

domaine Active Directory (connu aussi sous le nom ADDS pour Active

Directory Domain Services).

L'ensemble de ces manipulations doit

être effectué avec un compte utilisateur possédant les

droits Administrateur sur le serveur. On s'assure dans un premier temps que

nous avons correctement défini le nom NETBIOS de notre futur

contrôleur de domaine, ainsi qu'une adresse IP fixe valide. Il

est toujours conseillé de définir ces paramètres avant la

promotion d'un serveur en tant que contrôleur de domaine.

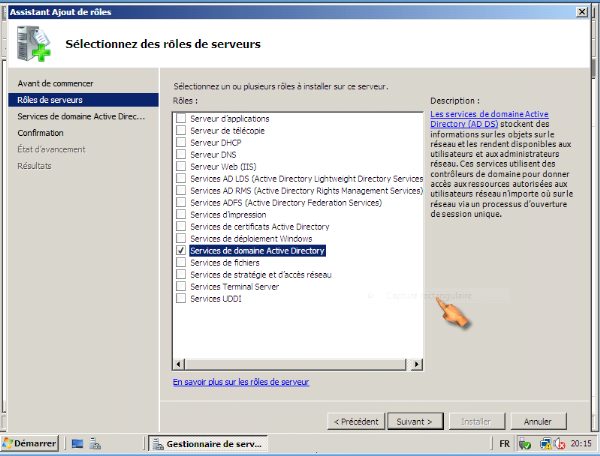

Ouvrons la console Gestionnaire de serveur

en cliquant sur le bouton Démarrer- Outils

d'administration puis Gestionnaire de

serveur.

Au niveau de Résumé

des rôles, cliquons sur Ajouter des

rôles. L'Assistant Ajout de rôles

s'ouvre alors. La première page est une page

présente par défaut à chaque lancement de

l'assistant. Celle-ci a pour but de faire vérifier un

ensemble de bonnes pratiques avant de continuer à installer un

rôle sur le serveur (mot de passe fort, IP statique, correctifs de

sécurité à jour). Cliquons sur Suivant,

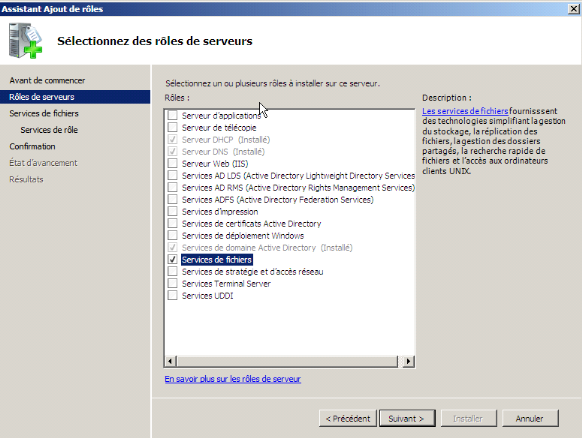

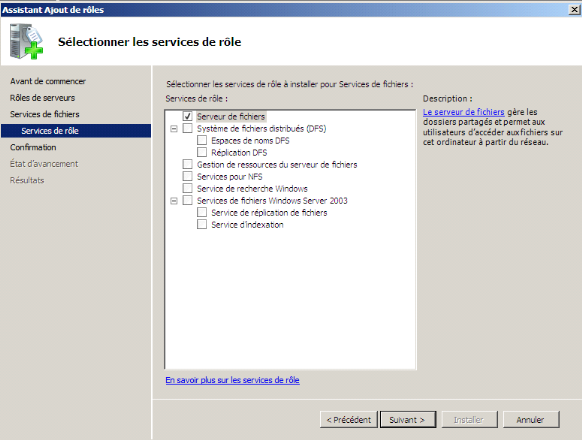

Choisissons alors de cocher le rôle que nous souhaitons

installer. Comme nous souhaitons installer un contrôleur de domaine

Active Directory, il nous faut choisir Services de domaine Active

Directory.

Figure 14 : Installation des

services de domaine Active Directory

L'assistant explique rapidement le rôle des

services de domaine Active Directory et les principales informations à

retenir.

Cliquons sur Suivant.

Figure 15 : Information sur

les services de domaine Active Directory

Cliquons sur Suivant.

La dernière étape consiste à

confirmer l'installation du rôle en question. Les messages d'information

nous mettent en garde car le serveur devra être redémarré

à la fin de l'installation. Une étape supplémentaire

consistera à exécuter la commande dcpromo pour compléter

l'installation du contrôleur de domaine.

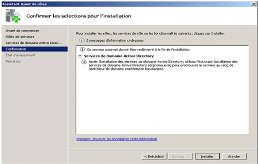

Figure 16 : Confirmation des

sélections pour l'installation

Cliquons sur Installer :

L'installation du rôle débute alors.

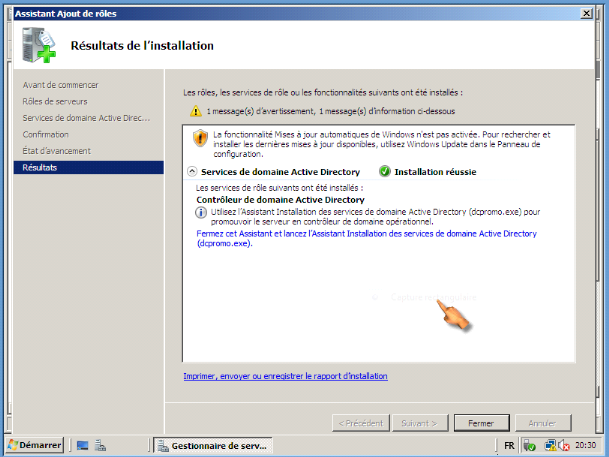

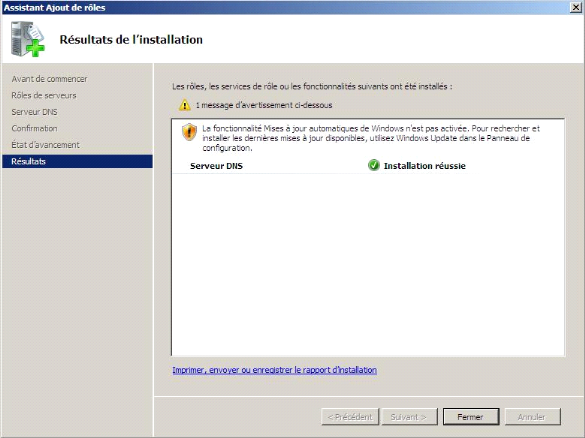

Figure 17 : Fin de

l'installation

Une fois l'installation terminée,

nous nous rendrons rapidement compte de la puissance et de

l'utilité des assistants de Windows Server 2008. Ces derniers

vérifient sans cesse si notre serveur répond aux critères

de bases en termes de sécurité et de configuration. Dans ce cas,

l'assistant alerte sur le fait que la fonctionnalité

Mises à jour automatiques de Windows n'est

pas activée (si nous ne l'avions pas déjà

activée bien entendu). Il nous indique également la suite

à effectuer afin de mener à bien cette installation. Cliquons sur

le lien Fermez cet Assistant et lançons l'Assistant Installation

des services de domaine Active Directory (dcpromo.exe).

II.2-Configuration

Pour la configuration du service de domaine active directory,

nous pourrons choisir de lancer cette commande un peu plus tard en

l'exécutant directement depuis le menu

Démarrer - Exécuter - Dcpromo.exe

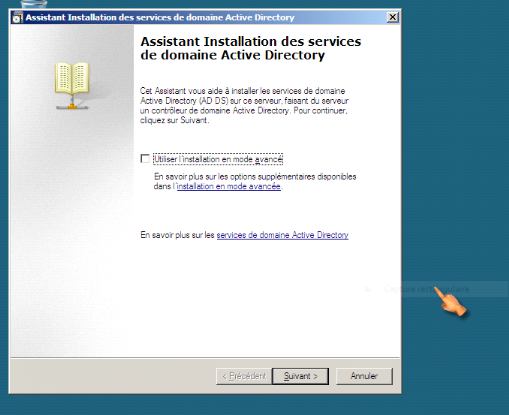

L'Assistant Installation des services de

domaine Active Directory se lance alors.

Figure 18 : Assistant de

l'installation de service de domaine

Cliquons sur suivant. (Si aucun serveur DNS

n'est défini dans les propriétés de notre

serveur, un message nous demandera de configurer un serveur DNS ou

d'installer automatiquement le service DNS sur le serveur).

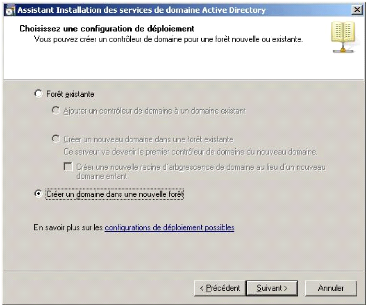

Choisissons une configuration de déploiement ;

ensuite choisissons de Créer un domaine dans une nouvelle

forêt.

Figure 19 : Assistant de

l'installation des services de domaine

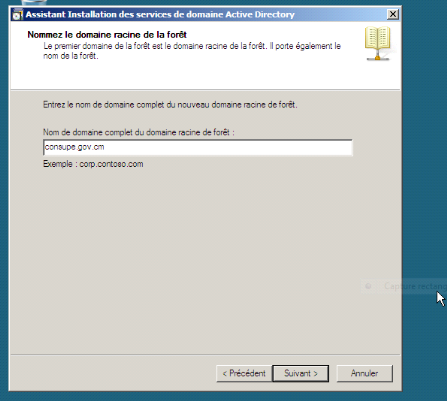

Nommons le domaine racine de la forêt. Dans notre cas,

le nom de domaine sera consupe.gov.cm.

Figure 20 : Insertion d'un

nom de domaine complet

Laissons le nom de domaine NETBIOS par défaut et

cliquons sur Suivant.

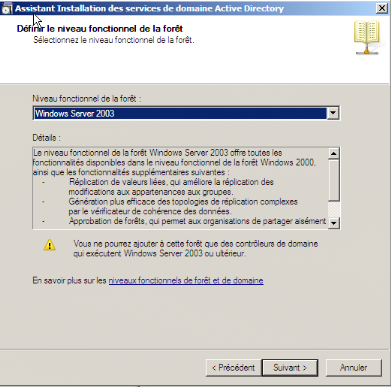

Le niveau fonctionnel de la forêt devra alors

être défini. Choisissons Windows Server 2003.

Cela nous permettra en effet d'éviter

d'avoir à augmenter le niveau fonctionnel de domaine des

éventuels futurs domaines de cette même forêt.

Figure 21 : Niveau

fonctionnel de la forêt

Cliquons sur Suivant.

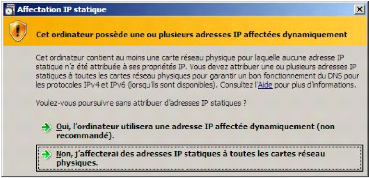

Laissons la case serveur DNS cochée

afin d'installer ce rôle sur le futur contrôleur de domaine et

cliquons sur suivant. Si nous n'avions pas défini

d'adresse IP fixe à nos deux protocoles IPv4 et IPv6, le message suivant

apparaitra :

Figure 22 : Affectation IP

statique

Si nous ne prévoyons pas d'utiliser

le protocole IPv6, il est conseillé de désinstaller celui-ci. Le

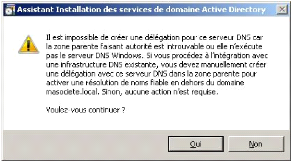

système tente alors de contacter le serveur DNS défini au niveau

des paramètres TCP/IP de la carte réseau du serveur. Si celui-ci

ne répond pas au nom de domaine Active Directory défini, et si

aucun serveur DNS n'est installé, l'assistant

affichera le message suivant :

Figure 23 : Tentative de

contact du système

Cliquons sur Oui

Laissons le chemin par défaut pour la base de

données, les fichiers journaux et SYSVOL. Dans un environnement de

production, il est fortement conseillé de séparer la base de

données et les fichiers journaux afin d'éviter la

saturation des E/S (Entrées/Sorties).

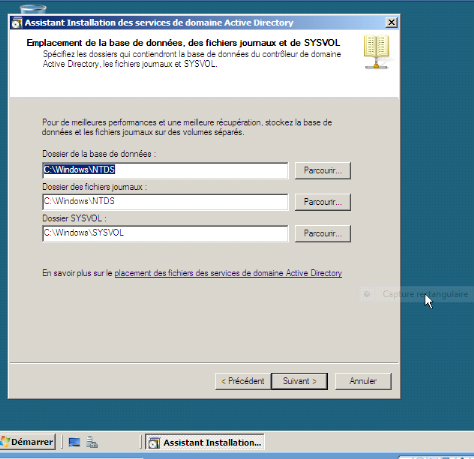

Figure 24 : Emplacement de la

base de données, des fichiers journaux et de SYSVOL

Cliquons sur Suivant.

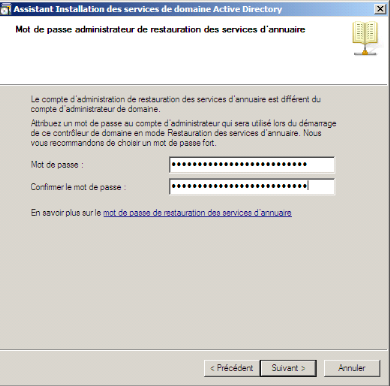

Définissons le mot de passe administrateur de

restauration des services d'annuaire. Il nous sera utile en cas de

restauration du serveur lors d'un démarrage en mode

Restauration des services d'annuaires accessible

via la touche [F8] au démarrage de votre système

d'exploitation. Ce mot de passe devra répondre à la

complexité requise par la stratégie de mot de passe.

Figure 25 : Attribution du

mot de passe administrateur de restauration

Bien que cela soit tentant, ne définissez pas le

même mot de passe que celui du compte Administrateur actuel pour des

raisons de sécurité.

Cliquons sur Suivant.

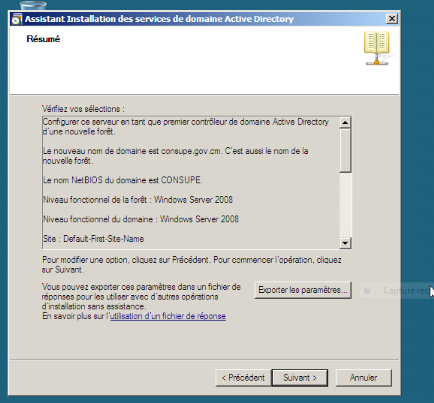

Un résumé affiche les différents choix

que nous avons faits durant les étapes de l'assistant. Il est

possible d'exporter ces paramètres afin de pouvoir les

réutiliser dans un fichier de réponse.

Figure 26 :

Résumé des différents choix effectués

Cliquons sur Suivant.

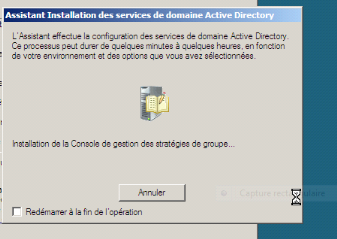

L'assistant lance l'installation du rôle

Contrôleur de domaine sur Windows Server 2008. Une fois son installation

terminée, choisissons de redémarrer le serveur.

Figure 27 : Configuration des

services de domaine Active Directory

III-Installation et configuration

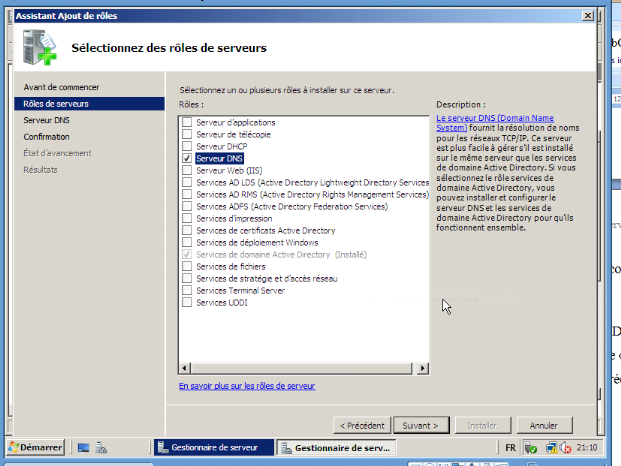

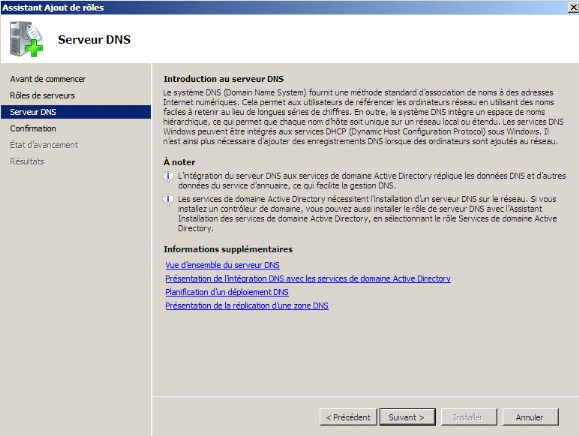

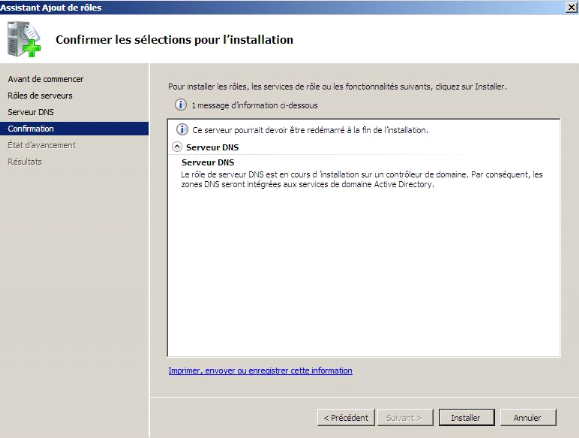

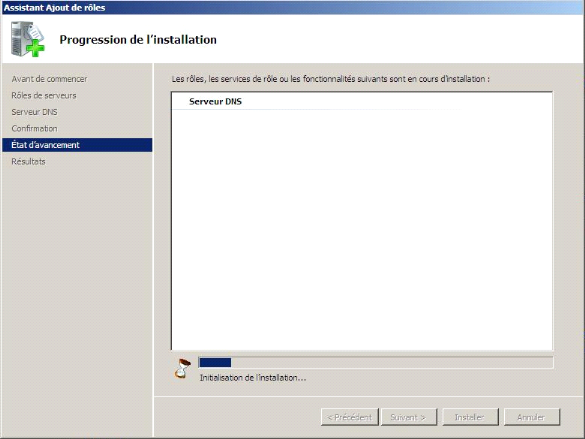

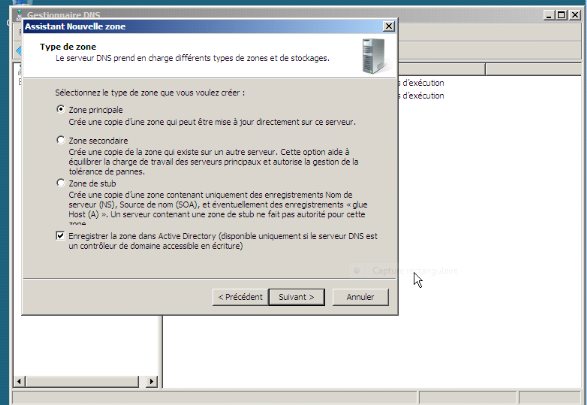

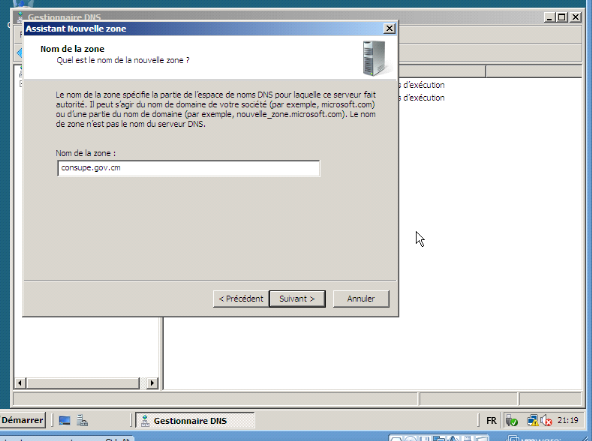

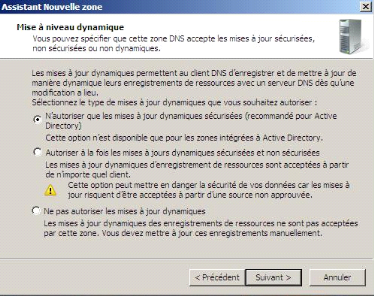

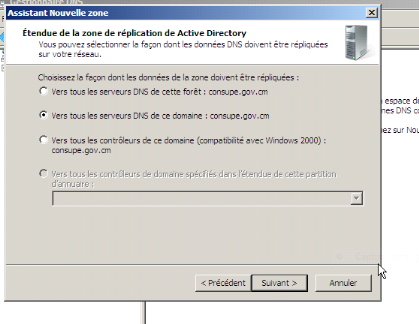

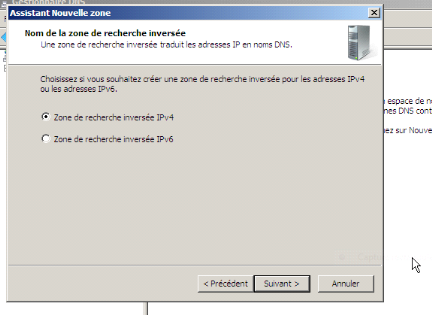

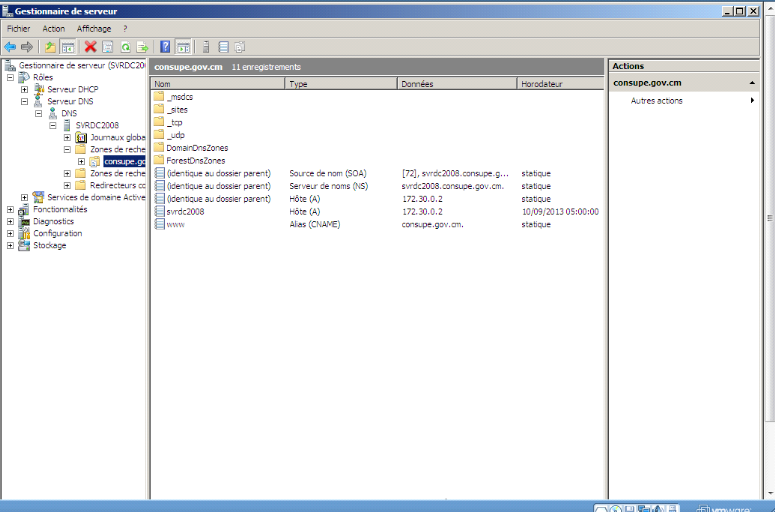

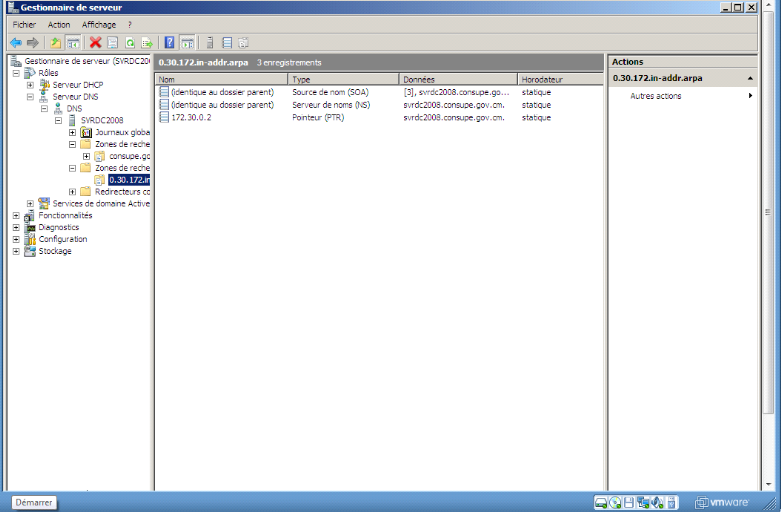

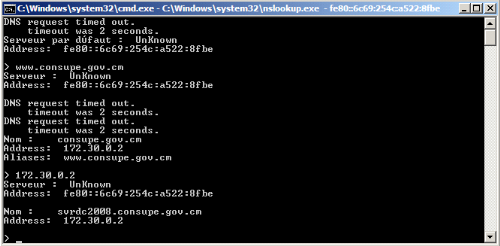

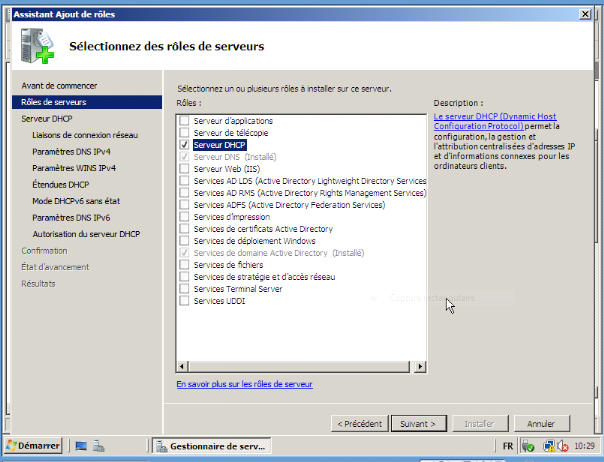

du serveur DNS