I.6. Architecture d'un

système biométrique

Il existe toujours au moins deux modules dans un

système biométrique : le module d'apprentissage et celui de

reconnaissance [4] [5]. Le troisième module est le module d'adaptation.

Pendant l'apprentissage, le système ca acquérir une ou plusieurs

mesures biométriques qui serviront à construire un modèle

de l'individu. Ce modèle de référence servira de point de

comparaison lors de la reconnaissance. Le modèle pourra être

réévalué après chaque utilisation grâce au

module d'adaptation.

I.6.1. Module

d'apprentissage

Au cours de l'apprentissage, la caractéristique

biométrique est tout d'abord mesurée grâce à un

capteur ; on parle d'acquisition ou de capture. En général,

cette capture n'est pas directement stockée et des transformations lui

sont appliquées. En effet, le signal contient de l'information inutile

à la reconnaissance et seuls les paramètres pertinents sont

extraits. Le modèle est une représentation compacte du signal qui

permet de faciliter la phase de reconnaissance, mais aussi de diminuer la

quantité de données à stocker.

Il est à noter que la qualité du capteur peut

grandement influencer les performances du système. Meilleure est la

qualité du système d'acquisition, moins il y aura de

prétraitements à effectuer pour extraire les paramètres du

signal. Cependant, les capteurs de qualité sont en général

coûteux et leur utilisation est donc limitée à des

applications de haute sécurité pour un public limité. Le

modèle peut être stocké dans une base de données.

I.6.2. Module de

reconnaissance

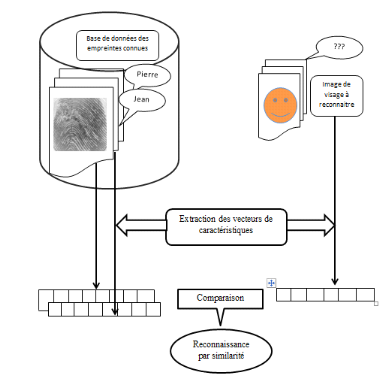

Au cours de la reconnaissance, la caractéristique

biométrique est mesurée et un ensemble de paramètres est

extrait comme lors de l'apprentissage (figure 3). Le capteur utilisé

doit avoir des propriétés aussi proches que possibles du capteur

utilisé durant la phase d'apprentissage. Si les deux capteurs ont des

propriétés trop différentes, il faudra en

général appliquer une série de prétraitements

supplémentaires pour limiter la dégradation des performances. La

suite de la reconnaissance sera différente suivant le mode

opératoire du système : identification ou

vérification.

En mode identification, le système doit deviner

l'identité de la personne. Il répond donc à la question de

type : « Qui suis - je ? ». Dans ce mode, le

système compare le signal mesuré avec les différents

modèles contenus dans la base de données (problème de type

1 : N). En général, lorsque l'on parle d'identification, on

suppose que le problème est fermé, c'est - à - dire que

toute personne qui utilise le système possède un modèle

dans la base de données.

En mode vérification, le système doit

répondre à une question de type : « Suis - je bien

la personne que je prétends être ? ».

L'utilisateur propose une identité au système et

le système doit vérifier que l'identité de l'individu est

bien celle proposée. Il suffit donc de comparé le signal avec un

seul des modèles présents dans la base de données

(problème de type 1 : 1). En mode vérification, on parle de

problème ouvert puisque l'on suppose qu'un individu qui n'a pas de

modèle dans la base de données (imposteur) peut chercher à

être reconnu.

Identification et vérification sont donc deux

problèmes différents. L'identification peut - être une

tâche redoutable lorsque la base de données contient des milliers,

voire des millions d'identités, tout particulièrement lorsqu'il

existe des contraintes de type « temps réel » sur le

système. Ces difficultés sont analogues à celles que

connaissent par exemple les systèmes d'indexation de documents

multimédia.

Hbhhhhhhhhj

Figure I.3 : Phase de

reconnaissance d'un système des empreintes digitales.

|