|

ESIG- SIANTOU

Master 1 Master en Informatique Approfondie

http://www.dep.u-picardie.fr/ines/codes/ressources/modules.php?numform=80

Thème :

Les services d'annuaires LDAP : Application au

référencement dans les transports terrestres Camerounais

Présenté par

ZIE FOMEKONG Dany Stéphane

Encadré par

M.

Guy

MBATCOU

Année académique 2005/2006

DEDICACES

A la femme qui m'a porté pendant plus de 9 mois en son

sein et qui continue encore aujourd'hui de soutenir mes ambitions

exprimées.

A l'homme qui de part sa rigueur dans le travail a su

m'inculquer la vertu et la ténacité dans ma vie au quotidien.

A tous ces êtres qui me sont si chers et qui ont

partagé le sein de ma mère.

REMERCIEMENTS

A l'être suprême qui a rendu possible la

réalisation de ce travail

A la famille FOMEKONG à Bertoua pour

le soutien inconditionnel.

A la famille TOTOUOM à Yaoundé

pour tout.

A M. Guy Mbatchou pour sa

disponibilité.

A mes enseignants de Master pour l'encadrement

pédagogique et le suivi perpétuel pendant ces deux années

d'étude.

A tous mes camarades de Master promotion 2006 : enfin le bout

du tunnel

A tous mes amis et connaissances en particuliers ceux qui

m'ont toujours soutenu et qui ont cultivé mon potentiel humain et

professionnel.

SOMMAIRE

DEDICACES

1

REMERCIEMENTS

3

SOMMAIRE

4

LISTE DES FIGURES

7

LISTE DES TABLEAUX

8

LISTE DES SIGLES ET ABREVIATIONS

9

RESUME

10

INTRODUCTION

12

1. CONTEXTE

12

2. POSITION DU PROBLÈME

13

3. EBAUCHE DE SOLUTION AU PROBLÈME

13

4. PLAN

14

PREMIERE PARTIE : LES SERVICES

D'ANNUAIRES LDAP

15

I. PRÉSENTATION DES ANNUAIRES

16

A. DÉFINITION

16

1. Gestion dynamique de l'annuaire

16

2. Flexibilité

16

3. La recherche

16

4. Gestion de la sécurité

17

B. COMPARAISON AVEC D'AUTRES SYSTÈMES

17

1. Les caractéristiques propres d'un

annuaire électronique

17

2. Comparaison avec les bases de

données

18

3. Comparaison avec d'autres systèmes de

stockage

19

C. DOMAINES D'UTILISATION

19

1. Recherche

19

2. Gestion

19

3. Autres domaines d'utilisation

20

D. HISTORIQUE ET NORME X500

20

1. Historique, avant la norme

20

2. La norme

21

II. PRÉSENTATION DE LA NORME

LDAP

22

A. HISTORIQUE

22

1. Simplification du protocole

d'accès

22

2. Simplification du serveur

23

3. Première évolution: vers la

version 3

23

B. DESCRIPTION DE LA NORME

24

1. Description générale

24

2. Modèle de données

25

3. Modèle de nommage

25

4. Modèle fonctionnel

26

5. Modèle de sécurité

28

6. Étendre LDAP

28

7. Meta recherche

30

III. PRÉSENTATION DE QUELQUES

STANDARDS LDAP

32

A. LES FICHIERS LDIF

32

1. Introduction aux fichiers LDIF

32

2. Syntaxe

32

3. Liste des opérations

33

B. FILTRE DE RECHERCHE

34

1. Présentation

générale

34

2. Les opérations

élémentaires

35

3. Exemples de filtres simples

36

4. Les filtres étendus

36

C. URLS LDAP

37

1. Présentation

37

2. Syntaxe

37

3. Exemples

38

IV. CONCEPTION DES SCHÉMAS LDAP

39

A. MODÈLE DES DONNÉES

39

B. LES ATTRIBUTS

39

1. Description des attributs

39

2. Exemples

40

3. Exemples et descriptions de règles de

comparaison définies dans les [rfc2252]

40

4. Exemples d'attributs définis dans la

[rfc2256]

41

C. LES CLASSES

41

1. Description

41

2. Exemples

42

D. PRÉSENTATION DES OID

42

1. Présentation des OID

42

2. Exemples

43

E. SYNTAXE

43

1. Syntaxe de la définition d'un

attribut

43

2. Syntaxe de la définition d'un

objet

44

F. L'INTÉRÊT DE CRÉER SES

PROPRES SCHÉMAS

45

V. DÉPLOIEMENT D'UNE ARCHITECTURE

LDAP

46

A. PHASE DE CADRAGE

46

B. PHASE DE CONCEPTION

46

1. Choix des données et Identification

des acteurs

47

2. Élaboration du schéma

48

C. SÉCURISATION

49

D. DÉVELOPPEMENT DE L'ARBRE

INFORMATIONNEL

49

1. La structure de l'arbre informationnel

49

2. Le nommage des données

51

E. TOPOLOGIE DU SERVICE

51

1. Conception

51

2. Utilisation de referral

53

3. La réplication

54

F. VUE D'ENSEMBLE

55

DEUXIEME PARTIE : CONCEPTION ET

REALISATION DU SYSTEME

56

CHAPITRE I : PROBLEMATIQUE

57

I ETAT DE L'ART

57

A. LE CONTEXTE DES TRANSPORTS TERRESTRES AU

CAMEROUN

57

A.1 Au premier rang des facteurs de croissance

économique

57

A.2 Les transports urbains

57

A.3 Les transports interurbains de

personnes

57

A.4 Le transport routier de marchandises au

Cameroun

58

I ETUDE CRITIQUE DE L'EXISTANT

59

CHAPITRE II : LA METHOLOGIE

60

I PRÉSENTATION DES OUTILS DE

MODÉLISATION CHOISIS

60

A. UML (UNIFIED MODELING LANGUAGE)

60

1. Historique d'UML

60

2. Pourquoi une méthodologie Objet

61

3. Concepts d'UML

63

II MODÉLISATION DU

SYSTÈME

66

A. PHASE DE CADRAGE

66

B. PHASE DE CONCEPTION

67

1. Cas d'utilisation

67

2. Les séquences

68

3. Les collaborations

79

C. Sécurisation

86

D. Développement de l'arbre

informationnel

87

E. Topologie du service

89

CHAPITRE III : REALISATION DU

SYSTEME

90

A. PRÉSENTATION DES OUTILS

90

A.1 LA PLATE FORME LINUX MANDRAKE 9.2

90

A.2 PRÉSENTATION DE LA SUITE OPENLDAP

90

1. Historique

90

2. Contenu de la suite

91

3. RFC supportées

91

4. Les RFCs non supportées

92

5. La licence

93

6. Points forts/Points faibles

93

D. LE LANGAGE PHP

94

1. Qu'est ce que PHP ?

94

2. Que peut faire PHP?

95

A.3 LE SERVEUR APACHE

97

A.4 LE DNS

97

B. IMPLÉMENTATION

98

B.1 INSTALLATION ET CONFIGURATION DES SERVEURS

98

1. Apache et BIND

98

2. Package OpenLDAP

99

B.2 RÉALISATION DE L'APPLICATION CLIENTE

POUR LA GESTION ET L'ADMINISTRATION DE L'ANNUAIRE

109

1. L'IHM

109

a) La charte graphique

109

b) L'ergononie

109

2. LA PROGRAMMATION

109

III RÉSULTATS ATTENDUS ET

PROBLÈMES RENCONTRÉS

111

A. TEST DES DIFFÉRENTS SERVEURS

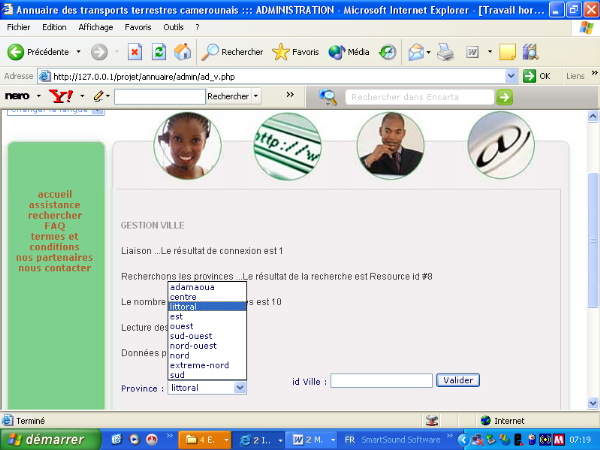

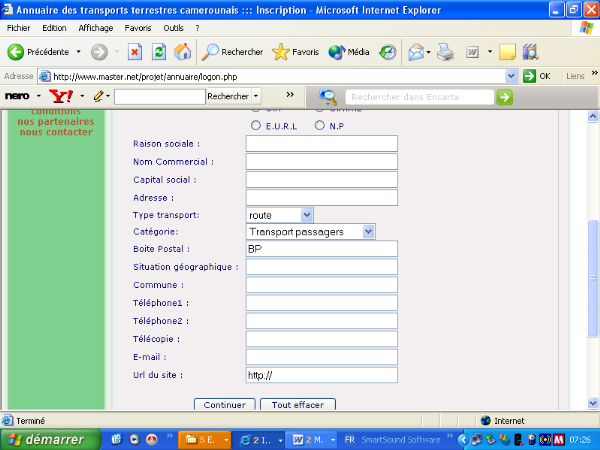

111

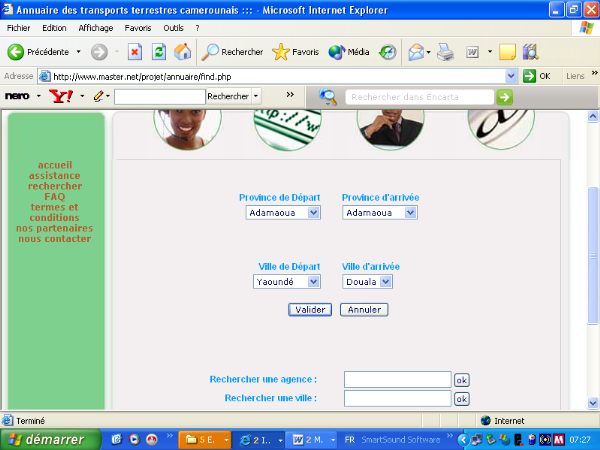

B. QUELQUES ÉCRANS DE L'APPLICATION

112

B. PROBLÈMES RENCONTRÉS

114

CHAPITRE IV : CONCLUSION ET

PERSPECTIVES

115

BIBLIOGRAPHIE

116

A. LES LIVRES UTILISES

116

B. WEBOGRAPHIE

116

LISTE DES FIGURES

FIGURE 1 : ARBRE PLAT

50

FIGURE 2 : ARBRE À BRANCHAGE FORT

50

FIGURE 3 : UTILISATION DU REFERRAL

53

FIGURE 4 : LA RÉPLICATION

54

FIGURE 5: CAS D'UTILISATION DU

SYSTÈME

67

FIGURE 6: CAS D'UTILISATION ADMINISTRATION DE

L'ANNUAIRE

68

FIGURE 7: IDENTIFICATION

69

FIGURE 8: CRÉATION D'UNE VILLE

69

FIGURE 9: CRÉATION D'UNE AGENCE

70

FIGURE 10: SUPPRESSION D'UNE VILLE

71

FIGURE 11: SUPPRIMER UNE AGENCE

72

FIGURE 12: CAS D'UTILISATION GESTION D'UNE

AGENCE

72

FIGURE 13: IDENTIFICATION ADMINISTRATEUR

D'AGENCE

73

FIGURE 14: CRÉATION D'UN

VÉHICULE

73

FIGURE 15: MODIFIER L'ENREGISTREMENT D'UNE

AGENCE

74

FIGURE 16: MODIFIER L'ENREGISTREMENT D'UN

VÉHICULE

75

FIGURE 17: SUPPRIMER L'ENREGISTREMENT D'UN

VÉHICULE

76

FIGURE 18: CONSULTATION DE L'ANNUAIRE

77

FIGURE 19: CONNEXION ANONYME

77

FIGURE 20: RECHERCHE D'UNE LIGNE PAR

PROVINCE

78

FIGURE 21: RECHERCHE DIRECTE D'UNE LIGNE

78

FIGURE 22: COLLABORATION IDENTIFICATION

79

FIGURE 23: ÉBAUCHE DU DIAGRAMME DE

CLASSE

79

FIGURE 24: ÉTAT TRANSITION

IDENTIFICATION

80

FIGURE 25: COLLABORATION CRÉATION

VILLE

80

FIGURE 26: ÉBAUCHE DIAGRAMME DE

CLASSE

81

FIGURE 27: COLLABORATION CRÉATION AGENCE

81

FIGURE 28: ÉBAUCHE DIAGRAMME DE

CLASSE

82

FIGURE 29: COLLABORATION CRÉATION

VÉHICULE

82

FIGURE 30: COLLABORATION MODIFIER AGENCE

83

FIGURE 31: COLLABORATION MODIFIER

VÉHICULE

83

FIGURE 32 : DIAGRAMME DE CLASSE

84

FIGURE 33: DIRECTORY INFORMATION TREE

88

FIGURE 34: ARCHITECTURE DE NOTRE

SYSTÈME

89

FIGURE 35: INTERFACE DE GESTION DES VILLES

112

FIGURE 36: INTERFACE DE GESTION D'AJOUT D'UNE

AGENCE

113

FIGURE 37: INTERFACE DE RECHERCHE D'UNE LIGNE

DE TRANSPORT

114

LISTE DES TABLEAUX

TABLEAU 1: TABLEAU COMPARATIF LDAP/BASE DE

DONNÉES

18

TABLEAU 2: STANDARDS DE LA NORME X500

21

TABLEAU 3: TERMES TECHNIQUES NORME X500

22

TABLEAU 4: RFCS DÉFINISSANT LA NORME

LDAP VERSION 3

24

TABLEAU 5: DÉFINITION DE LA NORME

LDAP

24

TABLEAU 6: MODÈLE FONCTIONNEL LDAP

26

TABLEAU 7: PARAMÈTRE DE LA FONCTION DE

RECHERCHE LDAP

28

TABLEAU 8: LES CONTRÔLES

29

TABLEAU 9: ATTRIBUTS DU ROOT DSE

30

TABLEAU 10: LES ENTREÉS SUBSCHEMA

31

TABLEAU 11: LES OPÉRATIONS

ÉLÉMENTAIRES

35

TABLEAU 12: LES OPÉRATIONS

35

TABLEAU 13: LES OPÉRATEURS

BOOLÉENS

35

TABLEAU 14: PARAMÈTRES URL LDAP

37

TABLEAU 15: QUELQUES SYNTAXES DE TYPE

40

TABLEAU 16: DESCRIPTION DES RÈGLES DE

COMPARAISON

41

TABLEAU 17: EXEMPLE D'ATTRIBUTS

41

TABLEAU 18: LES OBJETS STANDARD

42

TABLEAU 19: EXEMPLES D'OID

43

TABLEAU 20: EXEMPLES DE HIÉRARCHIE

43

TABLEAU 21: VUE D'ENSEMBLE DU

DÉPLOIEMENT D'UNE ARCHITECTURE LDAP

55

TABLEAU 26: LES PRINCIPAUX

SCÉNARIOS

68

TABLEAU 27: LE LISTING DES CLASSES

85

TABLEAU 28: LE LISTING DES ATTRIBUTS

85

TABLEAU 29: NOMMAGE DES ENTRÉES

87

TABLEAU 22: COMPOSANTES SUITE OPENLDAP

91

TABLEAU 23: LES RFCS NON OBLIGATOIRES

92

TABLEAU 24: LES RFCS NON SUPPORTÉES

93

TABLEAU 25: LES BASES DE DONNÉES

SUPPORTÉES PAR PHP

96

LISTE DES SIGLES ET ABREVIATIONS

LDAP : LightWeight Directory Acces Protocol

DNS : Domain Name Service

HTTP : HyperText Transfert Protocol

OID : Object Identifier

PHP : Hypertext Preprocessor

SQL : Structured Query Language

MTS : Michigan Terminal System

ISO : International Organization for Standardization

SASL : Simple Authentification and Security Layer

SSL : Simple Security Layer

TLS : Transport Layer Security

LDIF : Lightweight Data Information File

API : Application Programming Interface

GNU :

UML : Unified Modeling Language

WWW : World Wide Web

RESUME

S'arrimer à la locomotive technologique dirigée

par les puissances impérialistes est un des principaux défis de

la nouvelle génération africaine.

L'essor fulgurant des nouvelles techniques de l'information et

de la communication via l'Internet en particulier a rendu possible

l'abstraction des limites géographiques pour l'accès à

l'information.

La télématique offre aujourd'hui divers types

de support de communication et d'information facilitant la mise en place de

nouvelles techniques comme l'--business et le télétravail. On

assiste donc à la mondialisation de l'information via des banques de

données, les annuaires électroniques, le commerce

électronique et les réseaux privés virtuels entre autres

avec en parallèle la numérisation des domaines nécessitant

jadis de multiples interventions physiques comme le commerce, les transactions

financières, les opérations pharmaceutiques, les transports

...

C'est justement dans ce dernier que nous concentreront nos

efforts pour essayer de construire un système informationnel et

accessible de manière simple et efficace basée sur une

technologie peu connue et rarement utilisée au Cameroun mais pourtant en

plein essor dans l'environnement informatique occidental.

Ainsi, offrir aux transports terrestres camerounais un

annuaire de référencement pour les agences et ainsi donner la

possibilité à ceux qui se déplacent constamment d'obtenir

l'information nette et précise sur une agence de transport ou sur une

ligne de transport déterminée en fonction du lieu de

départ et de la destination marquera certainement un tournant dans la

gestion de nos transports privés et en commun et permettrai ainsi au

Cameroun d'ajouter un échelon à la construction de son empire

informatique industriel et communicationnel via les nouvelles techniques

qu'offre Internet et ses services associé aux différentes

techniques réseaux comme la technologie de annuaire LDAP.

ABSTRACT

To stow itself/themselves at the technological loco directed

by the imperialistic powers is one of the main challenges of the new African

generation.

The lightning flight of the new techniques of information and

the communication via the Internet made in particular possible the geographical

limit abstraction for the access to information.

The telematics offers today various types of support of

communication and information facilitating the new technique setting up as the

e - business and the administration from afar. One attends the

internationalization of information therefore among others via banks of data,

the electronic directories, the electronic trade and the virtual private

networks with in parallel the digitalization of the domains requiring multiple

physical interventions previously as the trade, the financial transactions, the

pharmaceutical operations, the transportation...

It is exactly in this last that will concentrate us our

efforts to try to construct an informational and accessible system in a based

simple and efficient manner little on a technology known and used rarely in

Cameroon but yet in full flight in the western computer environment.

Thus, to offer to the Cameroonian terrestrial transportation a

directory of reference for the agencies and so to give the possibility to those

that constantly move to get the clean and precise information on an agency of

transportation or on a determined transportation line according to the place of

departure and the destination will mark a turn certainly in the management of

our private transportation and in common and will permit thus to Cameroon to

add an echelon to the construction of his empire computer industrial and

informational via the new techniques that Internet offer and its services

partner to the different techniques networks as the technology of LDAP

directory.

INTRODUCTION

1. Contexte

L'informatique a depuis quelques années

révolutionné presque tous les domaines de la vie des

télécommunications à la médecine en passant par la

gestion des différentes ressources d'une entreprise ou le système

éducatif, tout y passe.

Dans tout ce bouillon technologique, plusieurs techniques sont

employées pour résoudre les divers problèmes

rencontrés au quotidien.

De plus en plus de services numériques sont

disponibles. Ils recouvrent une large panoplie de fonctionnalités :

messagerie, forums, outils de travail collaboratif, accès aux ressources

en lignes, e-business etc. Ils concourent tous à faciliter, moderniser

et rendre plus efficient le niveau de vie ainsi qu'à accroître les

prestations vers tous types de populations.

Ils doivent être accessibles en intranet ou depuis

l'Internet sans que les frontières géographiques n'entravent la

facilité d'utilisation, notamment pour les personnes nomades, pour le

télétravail et l'administration à distance.

Mais ce devoir de facilitation des accès doit

être accompagné d'un contrôle sérieux desdits

accès aux services et ressources afin de respecter une politique de

sécurité digne de ce nom.

Aujourd'hui les pays africains et le Cameroun en particulier

doivent relever un nouveau défi : le partage des ressources et services

numériques pour annuler les barrières géographiques et

optimiser le disponibilité et l'accès à l'information.

A l'heure où les continents voisins ne fonctionnent

plus qu'en termes de banques de données, d'annuaires de type

« pages blanches » ou « pages jaunes »

en ligne, a l'heure où on ne parle que de centralisation de

l'information à travers des Campus numériques, des services

d'authentifications centralisées pour l'entreprise, des supports

d'inventaire ou des bases de configuration d'équipements réseau,

la nécessité de cohérence et de vision globale du

système d'information africain se fait amplement ressentir.

Une des premières étapes passe par la

création d'annuaires internes qui assureront des

référentiels centralisés auxquels les différents

services pourront accéder, assurant ainsi une base opérationnelle

solide au système d'information.

Les diverses collaborations entre entreprises et institutions,

tant au niveau national qu'international, nous dictent de mener un travail de

mise en cohérence de ces annuaires afin de faciliter les

échanges.

La mise en place d'un annuaire pour le

référencement des agences dans les transports terrestres

camerounais représente notre objectif pour rendre disponible, facilement

et rapidement accessible l'accès à l'information dans ledit

domaine et permettre ainsi de réduire les délais et coûts

d'information dans le secteur des transports terrestres camerounais.

2. Position du problème

Au Cameroun le système des transports terrestres ne

possèdent pas de contrôle poussé et une rigueur

organisationnelle comme dans le domaine des transports aériens. Il

n'existe pas de système normalisé pour aider les clients des

transports terrestres à trouver rapidement l'information

recherchée et puis, le renseignement ou l'accès à

l'information sur les transports et services rattachés est relativement

propre à chaque agence ou compagnie. Il devient donc difficile, avec des

contraintes de temps par exemple, d'interroger un maximum d'agences pour

connaître la disponibilité des places ou les horaires de

départ. La difficulté est encore accrue lorsque les contraintes

géographiques s'en mêlent. Il faut également noter que les

moyens d'informations sont assez restreints et limités voire très

coûteux (déplacement sur les lieux, téléphone,

recherches approximatives sur Internet...).

Il serait donc intéressant de proposer un

système complet du point de vue de sa conception et très

évolutif pour gérer les informations sur les acteurs dans les

transports terrestres de manière dynamique et avec une administration

décentralisée par agence.

3. Ebauche de solution au problème

La solution choisie est la mise en place d'un annuaire

électronique pour référencer et centraliser les

informations sur les agences de transport terrestres camerounais.

Un annuaire électronique LDAP est un conteneur

d'informations dynamiques et organisées accessibles via un protocole

normalisé, de façon contrôlée, suivant divers

critères :

a - Conteneur d'informations

Un annuaire LDAP peut stocker tout type d'informations :

numéros de téléphones et adresses bien sûr, mais

aussi adresses de messagerie, identifiants d'accès à des

applications, mots de passe, descriptions de matériels, de

bâtiments, de salles, d'organisations, certificats de clés

publiques, composition de groupes, photos, documents, informations

administratives, etc.

En fait un annuaire LDAP est comparable à une base de

données aux différences près qu'il est optimisé

pour les accès en lecture, les accès en écriture

étant peu performants. Il ne doit toutefois pas se substituer aux bases

de données spécifiques des applications et ne doit contenir que

des données communes, pour des besoins parfaitement identifiés.

Il s'agit ici de la grande difficulté lors de la définition d'un

annuaire LDAP : séparer les données communes des données

spécifiques aux applicatifs.

b - Informations dynamiques

Les informations contenues dans un annuaire LDAP sont mises

à jour aisément et fréquemment contrairement à leur

équivalent traditionnel.

c - Informations organisées

Les informations gérées par un annuaire LDAP

sont typées, nommées et organisées suivant un

schéma arborescent.

d - Informations accessibles

Un annuaire ne serait d'aucune utilité s'il

n'était pas facilement accessible. Une qualité primordiale d'un

annuaire électronique est sa méthode (ou protocole)

d'accès : est-elle normalisée ? Combien d'applications sont

capables d'y accéder ? Il s'agit ici d'une des grandes forces des

annuaires LDAP qui sont normalisés et reconnus par la plupart des

applications professionnelles.

e - Accès contrôlé

De par la nature très diverse des informations qu'il

peut contenir, un annuaire électronique ne peut pas être

accessible de façon indifférenciée à n'importe qui

(ou quoi). Il doit permettre de contrôler précisément qui

accède à quoi et comment il y accède.

4. Plan

L'introduction restitue le contexte du travail, dégage

le problème à résoudre en spécifiant les objectifs

à atteindre et la méthode utilisée pour les atteindre.

La première partie présente et décrit le

fonctionnement des services d'annuaires LDAP

La deuxième partie concerne la conception et la

réalisation du système.

Le chapitre I développe la problématique et

l'état de l'art. D'une part nous présenterons les contours du

problème, et le contexte des transports terrestres camerounais.

Au chapitre II, nous ferons un état de la

méthodologie en étudiant les outils de modélisation et de

réalisation et en présentant les différentes étapes

de la modélisation du système proprement dit.

Le chapitre III concerne la réalisation de notre

système. C'est ici que nous détaillerons les

spécifications de configuration et d'implémentations ainsi que

les résultats de la précédente modélisation.

Enfin, la section conclusion et perspectives

d'évolution de notre système fera l'objet du chapitre IV. Ceci

nous permettra de réaliser une première évaluation du

système réalisé et ainsi de relever les insuffisances et

les améliorations probables.

PREMIERE PARTIE : LES SERVICES D'ANNUAIRES LDAP

I. Présentation des annuaires

Cette section donnera une définition des annuaires

électronique et leurs domaines d'utilisation avec un historique. La

norme X500 sera également présentée.

A. Définition

Selon la définition du Petit Robert, un annuaire est un

[Recueil publié annuellement et qui contient des renseignements

variables d'une année à l'autre]. Nous pouvons définir un

annuaire électronique comme une base de données optimisée

pour les opérations de lecture, et supportant des opérations de

recherche et de navigation avancées.

Néanmoins l'essentiel de la documentation technique

sur les annuaires électroniques s'appuie implicitement d'avantage sur la

définition d'un annuaire donnée par la norme X500, ou par la

norme LDAP, que sur la définition que nous venons de donner.

L'utilisation des annuaires présente un certains

nombres d'avantages que nous allons citer dans les sections suivantes. Ces

avantages proviendront pour la plupart de la définition X500 des

annuaires.

1. Gestion dynamique de l'annuaire

Mise à jour en temps réel.

L'annuaire électronique est sans cesse mis à jour en fonction des

entrées et des sorties des personnels d'une entreprise. Il est par

exemple possible de lier l'annuaire électronique au logiciel de gestion

des ressources humaines.

Coûts de mise à

jour. Les coûts de mise à jour sont très faibles

car cela se fait soit de façon automatique soit par l'utilisateur

lui-même ! Ceci est à comparer avec la réimpression d'un

annuaire papier.

2. Flexibilité

Un annuaire électronique peut contenir des informations

sur différentes familles d'objets, pas seulement sur des personnes. Par

exemple on peut trouver dans un annuaire : des entités constituant

l'entreprise (département, filiale, etc.) ; n'importe quelle ressource

de l'entreprise (bâtiment, matériel informatique, etc.) ; tout

type d'information qui doit être partagée, et peu

modifiée.

Un annuaire électronique n'est jamais figé.

La structure de l'information contenue dans l'annuaire peut ainsi être

modifiée facilement, à la volée, sans nécessiter de

reconstruire l'annuaire : il est possible d'ajouter des nouveaux champs (de

nouveaux attributs en terminologie annuaire) en fonction des besoins ; il est

également possible d'ajouter des nouvelles familles d'objets.

3. La recherche

Plusieurs types de recherches sont possibles. Il y a la

recherche exacte sur le nom d'une personne par exemple. Il est également

possible de faire une recherche phonétique sur une syllabe, ou bien

encore, une recherche sur une chaîne de caractère : par exemple la

recherche sur la chaîne du renverra Dupont, Durand,

mais aussi Perdu...

4. Gestion de la sécurité

La diffusion de l'information contenue dans un annuaire est

facilement contrôlable. Tout d'abord les utilisateurs doivent

s'authentifier avant d'accéder à l'information. Ceci est un

avantage certain qui différencie les annuaires électroniques sur

leurs équivalents papier.

Mais un annuaire électronique permet un contrôle

bien plus fin que la seule authentification. Ils permettent une centralisation

et un contrôle total de l'accès à l'information.

L'annuaire électronique pourra, par exemple,

contrôler finement l'information délivrée en fonction du

profil de l'utilisateur authentifié. Il sera ainsi possible de

n'afficher que certains attributs, ou biens de rendre accessible uniquement

certaines branches/certains objets de l'annuaire. Cela permet une

granularité forte dans la gestion de l'accès à

l'information, à comparer avec le principe traditionnel de liste rouge,

qui ne peut gérer que deux groupes, les autorisés et les

interdits.

En plus du profil utilisateur, et de l'information cible, il

sera aussi possible de considérer les types de connexion (crypté

ou pas) et d'authentification utilisés, ou bien d'où a lieu la

consultation (réseau interne ou externe).

B. Comparaison avec d'autres systèmes

1.

Les caractéristiques propres d'un annuaire électronique

Nous avons défini un annuaire comme étant «

«une base de données optimisée pour les opérations de

lecture, et supportant des opérations de recherche et de navigation

avancées» ». Un annuaire électronique possède

cependant d'autres caractéristiques essentielles que nous allons citer.

Un annuaire électronique peut ainsi être

caractérisé par le fait que l'information y est stockée de

manière structurée et hiérarchisée. Il existe une

hiérarchie aussi bien dans l'information stockée, que dans la

modélisation des données. On trouve dans cette

modélisation beaucoup des concepts de la programmation orientée

objet, comme des notions de classes, d'objets, d'attributs, et

d'héritage.

L'autre caractéristique des annuaires

électroniques est l'existence d'un protocole de communication

réseau. Les annuaires électroniques sont conçus pour

pouvoir communiquer entre eux, et communiquer avec des clients.

Les annuaires électroniques sont aussi prévus

pour être distribués et répliqués à grande

échelle. Ceci explique la nécessité de ces protocoles de

communication.

En revanche la spécification d'une manière de

stockage n'intervient pas dans la définition d'un annuaire. Seul compte

la modélisation des données et leur transport sur le

réseau.

2.

Comparaison avec les bases de données

Il est important de souligner les différences entre

base de données relationnelles et annuaires. Un annuaire

électronique n'a pas pour vocation de stocker uniquement des

informations sur des personnes. Il peut être utilisé comme base

dans de nombreux types d'applications. C'est donc en connaissant ces

différences, qu'il sera possible de choisir le bon type de stockage pour

chaque type d'application.

La première différence est qu'un annuaire

électronique est conçu pour être consulté, bien plus

que mis à jour. Le rapport lecture sur écriture est donc plus

élevé dans les annuaires électroniques que dans les bases

de données relationnelles.

L'autre différence est la grande

facilité d'extension des annuaires. L'ajout d'attributs,

l'équivalent des champs dans les bases de données relationnelles,

est très aisé à réaliser. Il ne nécessite

pas, par exemple, de reconstruction de la base. Un autre élément

de flexibilité des annuaires par rapport aux bases de données,

est l'héritage multiple. Une entrée d'un annuaire peut être

deux objets différents, alors qu'un objet dans une base de

données n'appartient qu'à une seule table.

La contrepartie de cette facilité est l'absence de

transactions et de procédures stockées. Il faudra donc faire

attention lors de l'exécution d'opérations complexes, et

gérer du côté applicatif les erreurs. Comme autre type de

restriction, il n'existe pas dans les annuaires de notions de cohérence.

Ainsi la notion de clé étrangère n'existe pas. S'il est

possible de modéliser un attribut en lui imposant d'être un lien

vers une entrée de l'annuaire, il est impossible de contrôler si

le noeud pointé appartient à une branche précise ou s'il

appartient à une certaine classe d'objet

(1).

Une différence plus mineure concerne le type de

recherches que l'on peut effectuer sur des bases de données et des

annuaires. Si les annuaires permettent dans un certain sens d'effectuer des

recherches assez évoluées (recherches approximatives ou

phonétiques), ils ne possèdent pas l'équivalent de

l'instruction SQL joint pour fusionner des informations de plusieurs

sources.

Mais les bases de données n'offrent pas les

facilités de déploiement et de réplication que l'on a avec

les annuaires. Il n'existe pas non plus de protocole universel permettant

à un client quelconque de contacter un serveur quelconque, comme c'est

le cas pour la norme LDAP ou la norme X500 avant elle. Chaque base de

données relationnelle a son propre protocole réseau, qu'elle ne

partage pas avec les autres bases.

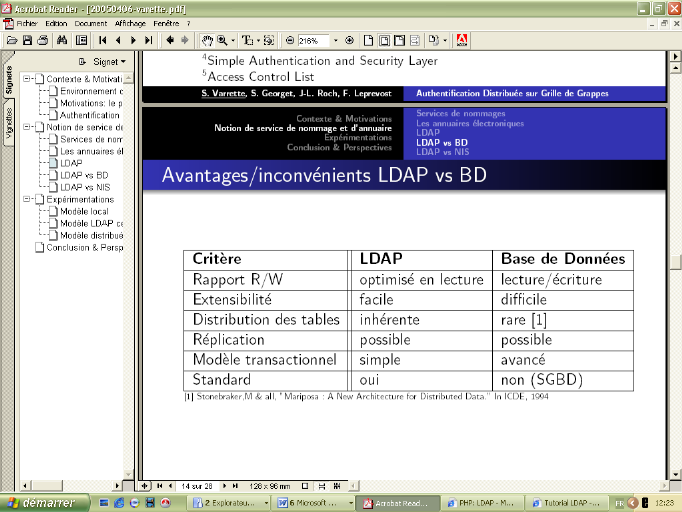

On peut résumer cette comparaison par le tableau

suivant :

Tableau

1: tableau comparatif ldap/base de données

3. Comparaison avec d'autres

systèmes de stockage

a. Système de

fichiers

Un système de fichiers est aussi un système

d'informations hiérarchisées, les répertoires formant une

hiérarchie, espace de nommage homogène. Néanmoins les

systèmes de fichiers ne permettent pas une gestion fine des droits. De

plus ils peuvent contenir des informations très volumineuses, alors

qu'un annuaire ne contient majoritairement que des informations peu importantes

en taille, de l'ordre du mot, cette information n'est pas du tout

structurée. Ainsi l'analogie entre un système de fichiers et un

annuaire bute sur l'absence de modélisation de l'information en classe

et en attribut.

b. Serveur Web

Les serveurs web sont optimisés eux aussi pour un rapport

lecture sur écriture élevé, à l'instar des

annuaires électroniques. De plus un serveur web est accédé

depuis le réseau, via un protocole universel, partagé entre

client et serveur. Néanmoins l'information d'un serveur web n'est elle

non plus pas assez structurée pour pouvoir comparer ces serveurs

à des serveurs annuaires.

c. Serveur

DNS

Les serveurs DNS sont très similaires aux annuaires

électroniques. Il s'agit en effet d'un système d'information

hiérarchisé et répliquée, possédant des

fonctionnalités de recherche avancée. La différence

fondamentale avec les annuaires concerne l'information stockée qui est

très figée, puisque normalisée dans des RFCs.

Contrairement aux annuaires il n'est pas possible de faire évoluer

l'information contenue dans un serveur DNS.

C. Domaines d'utilisation

1.

Recherche

Les annuaires peuvent être utilisés dans toute

application informatique nécessitant une information

hiérarchisée et répliquée, et des

fonctionnalités de recherche. Néanmoins le type d'information

stockée doit être limité. Pour l'essentiel il doit s'agir

de chaînes de caractères. Et si l'on doit stocker des attributs

binaires, il est préférable que leur taille soit du même

ordre de grandeur, pour éviter des problèmes de performance.

2.

Gestion

Un annuaire peut contenir tout type d'objets qu'une

organisation est amener à gérer: les personnes internes (ses

salariés ou ses membres, etc.), les personnes externes (les contacts,

les fournisseurs, etc.), son parc informatique (les postes clients, les

serveurs, les imprimantes, etc.), ses entités géographiques ou

administratives, etc. Un annuaire électronique permet de centraliser

toutes ces informations dans une même base, et d'unifier leur gestion. Il

permet aussi de créer des liens entre ces informations (tel membre

appartient à telle structure administrative et travaille dans tel

bâtiment).

3.

Autres domaines d'utilisation

a. Applications

légères de base de données

En fait, un annuaire peut aussi servir comme une base de

données allégée pour de petites applications. En effet les

annuaires électroniques offrent beaucoup plus de souplesse que les

traditionnelles bases de données relationnelles. Certaines applications

ne nécessitent pas toutes la rigidité de ces bases de

données.

b. Application de

clé publique

Les applications PKI nécessitent de distribuer des

clés, de les garder à jour, de les révoquer. Avec un

annuaire, à la structure hiérarchisée, ces tâches

sont grandement facilitées.

D. Historique et Norme X500

1.

Historique, avant la norme

Les premiers annuaires électroniques sont apparus avec

les premiers ordinateurs. Ils avaient des tâches ciblées :

authentification, contrôle des accès, information de type

contacts.

Néanmoins il n'existait aucune unification, ni

standard. Chaque système possédait sa propre méthode pour

gérer ses utilisateurs. Unix possédait déjà son

fameux /etc/passwd. Les mainframes avaient Michigan Terminal System (MTS)

(2).

À partir du milieu des années 70, l'utilisation

des réseaux commence à se généraliser. Les

systèmes deviennent distribués et les besoins sont ceux d'une

authentification sur une base distante et commune. De plus, la multiplication

des LAN fait apparaître de nouveaux types de services, que l'on apparente

à des annuaires: Les serveurs DNS et le protocole Whois.

On assiste à partir de la fin des années 80 et

dans les années 90 à une multiplication des annuaires

spécifiques. Il y a tout d'abord les annuaires inclus dans des logiciels

ou des suites logiciels (mail et groupware): Lotus Notes, Novell Groupwise

Directory, Microsoft Exchange Directory, Sendmail UNIX et son /etc/aliases. Il

y a aussi les Annuaires Internet comme Yahoo, ou Bigfoot.

C'est aussi

à la fin des années 90 qu'apparaissent des Network operating

system. Il s'agit d'applications fournissant des services à des clients

et des serveurs à travers un réseau. Ces services permettent le

partage de ressources comme des fichiers ou des imprimantes. Ils incluent

évidemment des annuaires électroniques (Novell NDS, MS Active

Directory).

2.

La norme

a. Apparition de la

norme

Suite à l'apparition dans les années 80

d'annuaires généraux et multi-usage, non limités à

une application, ni à un système spécifique, la

nécessité de standardiser les annuaires électroniques

s'est faite sentir. Deux organismes se sont mis à travailler en

parallèle sur ce projet de standardisation : Le CCITT (International

Telegraph and Telephone Consultative Committee) devenu ITU (International

Telecommunications Unions) depuis; et l'ISO (International Organization for

Standardization). Les deux projets ont finalement fusionné pour donner

naissance à la norme annuaire X500. La première version de la

norme en 1988. La deuxième version de 1993.

b. Description

L'objectif de la norme était de pouvoir être

utilisée par tout type d'applications. Elle devait être un

standard ouvert indépendant de tout système et de tout

fabriquant.

Techniquement, elle devait fournir de nombreuses

possibilités de recherches. Les annuaires devaient pouvoir être

distribués à très grande échelle. L'un des buts du

CCITT consistait en la création d'un service de pages blanches à

l'échelle mondiale. La norme X500 devait donc être capable de

faire dialoguer et cohabiter tous les annuaires pour constituer des services

pages blanches et pages jaunes mondiaux.

La norme X500 est constituée de plusieurs standards:

|

X500

|

Vue d'ensemble des concepts, des modèles et des

services

|

|

X501

|

Modèles associés aux annuaires X500

|

|

X509

|

Procédures d'identification et d'authentification

|

|

X511

|

Définition des services (recherche, création,

suppression)

|

|

X518

|

Description du fonctionnement distribué

|

|

X519

|

Protocoles de communication entre serveurs, et entre serveurs et

clients clients/serveurs

|

|

X520

|

Attributs des annuaires X500 prédéfinis

|

|

X521

|

Classes d'objets des annuaires X500 prédéfinies

|

|

X525

|

Description de la réplication sur les serveurs

|

Tableau 2: standards de la

norme X500

Les standards X520 et X519 définissent un langage

commun minimum pour l'échange d'informations. Ils seront repris pour

partie dans la norme LDAP.

La norme X500 a introduit un certain nombre de termes

techniques:

|

Directory User Agent (DUA)

|

Poste ou logiciel client accédant à un annuaire

|

|

Directory Access Protocol (DAP)

|

Protocole de communication entre un client et un serveur

annuaire

|

|

Directory System Agent (DSA)

|

Un serveur annuaire. Ce terme est encore utilisé dans la

norme LDAP

|

|

Directory System Protocol (DSP)

|

Protocole de communication entre deux serveurs. Proche du DAP.

|

|

Directory Information Shadowing Protocol

|

Protocole pour la réplication entre DSA maître et

DSA miroir

|

Tableau 3: termes techniques

norme X500

c. La réalité

de la norme X500

La mise en place de la norme X500 apparaît comme un

modèle de réussite dans la création d'un standard

réalisé par des acteurs divers. En effet le critère

d'indépendance vis à vis des éditeurs et le critère

d'interopérabilité ont été respectés.

Mais rapidement, cette norme a été jugée trop riche et

trop complexe à mettre en oeuvre. Des problèmes de performance

sont constatés à cause de la modélisation OSI des

protocoles réseau. Il apparaît que la norme a été

décidée et imposée sans tenir compte de la

réalité et des besoins du terrain : le déploiement des

annuaires X500 a été réalisé selon une

démarche inverse au déploiement réussi d'Internet. Aussi,

seuls les grands organismes publics ont déployé de tels

annuaires.

La norme LDAP s'est nourrie de tous ces constats afin de ne

pas connaître le sort de la norme X500.

II. Présentation de la

norme LDAP

Cette section présentera la norme LDAP, en abordant

tout d'abord son historique, puis en décrivant la norme elle même

et les usage qui en sont faits.

A. Historique

1.

Simplification du protocole d'accès

La difficulté rencontrée lors de

l'implémentation du protocole DAP provient de sa modélisation

basée sur la pile OSI. Pour éviter d'avoir à écrire

toutes les couches OSI, d'autres protocoles ont été

définis pour accéder aux annuaires X500 en s'appuyant sur TCP/IP.

Il y a eu ainsi deux nouveaux protocoles de définis au début des

années 90 : Directory Assistance Service (DAS) et Directory Interface to

X.500 Implemented Efficiently (DIXIE). Ces deux protocoles ont malheureusement

été conçus pour s'interfacer à une

implémentation donnée d'un serveur X500.

C'est pour cela qu'un groupe de lIETF, le groupe Open Systems

Interconnection-Directory Services (OSI-DS) s'est réuni pour concevoir

une simplification du protocole DAP. Après deux premières RFC de

1993, le résultat final de ces travaux a été les RFC

[rfc1777], [rfc1778] et [rfc1779] publiées en mars 1995 et

définissant la version 2 du protocole DAP Allégé

(Lightweight), LDAP.

À cette étape, le protocole LDAP est une

simplification avancée de DAP, fournissant quasiment les mêmes

fonctionnalités, mais représentant d'avantages d'informations

sous la forme de chaînes de caractères et utilisant un sous

ensemble de l'encodage de DAP. Et bien sûr LDAP utilise TCP comme couche

réseau.

2.

Simplification du serveur

Le protocole LDAP n'étant qu'une simplification du

protocole DAP, c'est à dire de la couche réseau, les

requêtes LDAP devaient être converties en DAP par des serveurs

intermédiaires avant d'être transmises à des serveur X500.

Début 1995, 99% des serveurs X500 sont accédés par LDAP.

Mais les implémentations des serveurs continuent à être

complexes.

Après avoir écrit la première

implémentation du protocole LDAP l'Université du Michigan

écrit un serveur natif LDAP, pour pouvoir se débarrasser des

serveurs intermédiaires passerelles entre les requêtes DAP LDAP.

Dès le départ ce serveur est fourni avec ses sources et un kit de

développement, ce qui a favorisé la propagation de la norme.

Début 1996 Netscape prend la tête d'une coalition

pour promouvoir l'usage de LDAP.

3.

Première évolution: vers la version 3

Après la version 2 de la norme, il était

nécessaire d'y apporter quelques modifications pour répondre

à quelques difficultés rencontrées. L'évolution de

la norme vers la version 3 a intégré :

L'utilisation de l'encodage UTF-8 pour pouvoir manipuler des

chaînes de n'importe quelle langue.

Les referrals ont été normalisés. Ils

n'étaient pas présents dans la version 2 de LDAP.

L'opération de connexion à un annuaire a

été modifiée pour accepter le protocole Simple

Authentication and Security Layer (SASL), et Transport Layer Security (TLS).

La norme inclut maintenant des mécanismes d'extension.

Il est possible de réaliser des opérations supplémentaires

à celles décrites dans la norme, tout en s'appuyant sur le

protocole existant. Il est aussi possible, par le biais de contrôle, de

modifier le comportement des opérations de base.

Un annuaire peut être interrogé pour

accéder à son schéma, et pour connaître les

extensions et les contrôles qu'il implémente.

Intégration dans la norme LDAP du schéma X500.

Certaines classes d'objets et attributs définis dans la norme X500

doivent être reconnus par les serveurs LDAP.

La norme LDAP version 3 est définie dans la [rfc3377]

qui est en réalité une méta RFC. En effet cette RFC

définit la norme LDAP version 3 comme une liste de RFC.

Cette liste de RFCs est la suivante :

|

[rfc2251]

|

Définition du protocole réseau LDAP, du

modèle LDAP et des différentes opérations.

|

|

[rfc2252]

|

Définition de la syntaxe des attributs.

|

|

[rfc2253]

|

Syntaxe des DN et leur représentation en UTF-8.

|

|

[rfc2254]

|

Définition des filtres de recherche.

|

|

[rfc2255]

|

Définition des urls.

|

|

[rfc2256]

|

Éléments des schémas de base LDAP.

|

|

[rfc2829]

|

Méthodes d'authentification.

|

|

[rfc2830]

|

Description d'une opération Start TLS, qui permet à

un client et à un serveur d'établir une connexion

sécurisée.

|

Tableau 4: RFCs

définissant la norme LDAP version 3

La version 3 de la norme est entièrement compatible avec

la version 2. Les clients se basant encore sur la version 2 peuvent se

connecter sur des serveurs implémentant la version 3. Dans le cas du

serveur d'Openldap à partir de la version 2.1 cela nécessite un

paramétrage particulier.

B. Description de la norme

1.

Description générale

a. Contenu de la norme

Comme on vient de le voir, la norme LDAP est définie

par un ensemble de RFCs. Nous allons maintenant aborder ce que

définissent ces RFCs :

|

Le protocole réseau LDAP

|

Il s'agit du protocole réseau, s'appuyant sur TCP/IP

permettant d'accéder à l'information contenue dans l'annuaire.

C'est de lui qu'est né la norme LDAP.

|

|

Le modèle d'information

|

Il définit la forme et le type d'informations

stockées dans l'annuaire.

|

|

Le modèle de nommage

|

Il définit l'organisation, le référencement

et l'accessibilité de l'information dans l'annuaire.

|

|

Le modèle fonctionnel

|

Il définit l'ensemble des opérations permettant

d'accéder à l'information dans l'annuaire, que ce soit en lecture

ou en écriture.

|

|

Le modèle de sécurité

|

Il définit les mécanismes d'authentification

auprès de l'annuaire.

|

|

Un modèle de répartition

|

Il définit comment un annuaire peut être

réparti entre plusieurs serveurs.

|

|

Des méthodes d'extensions

|

La norme définit des méthodes pour pouvoir d'une

part ajouter de nouvelles opérations à celles définies

dans le modèle fonctionnel, et d'autre part pour modifier le

comportement des fonctions du modèle.

|

Tableau 5: définition

de la norme LDAP

Bien que cela ne soit pas inclus stricto sensu dans la norme

définie par la [rfc3377], il est d'usage de considérer que le

format de fichier LDIF défini dans la [rfc2849] fait partie de la norme,

ainsi que des API de programmation en C.

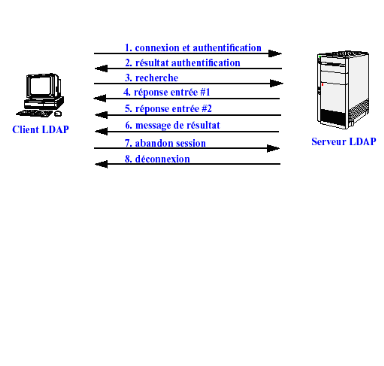

b. Le protocole LDAP

Le protocole LDAP est défini dans la [rfc3377], qui est

une mise à jour de la [rfc1777]. Ce protocole réseau basé

sur TCP/IP décrit de façon classique les interactions entre un

client et un serveur. Le protocole permet d'effectuer indifféremment des

opérations synchrones ou asynchrones. Les serveurs peuvent

répondent à un client par un referral, c'est à

dire par un pointeur vers un autre serveur que le client devra contacter de lui

même.

Le protocole définit un ensemble de commandes de base

standards, correspondant en fait aux opérations définies par le

modèle fonctionnel. Il existe néanmoins la possibilité

d'effectuer des opérations étendues, pourvu que client et serveur

savent tous deux les gérer.

Bien que la plupart des données transmises soient

encodées sous la forme de chaînes, la syntaxe BER est

utilisée, si bien que les données envoyées ne sont jamais

de l'ASCII. L'avantage de cette syntaxe est bien sûr son

indépendance vis à vis du système d'exploitation et de la

machine. L'inconvénient est qu'il n'est pas possible de tester un

serveur ou un client LDAP avec l'illustre commande telnet.

2.

Modèle de données

Les informations de l'annuaire sont appelées des

entrées. Chaque entrée est constituée d'un ensemble

d'attributs, chaque attribut d'une entrée ayant une ou plusieurs

valeurs. Les attributs ont une syntaxe. Les attributs peuvent aussi avoir des

options. Par exemple une entrée de l'annuaire pourrait modéliser

une personne et posséder un attribut s'appelant telephone, ayant une

syntaxe de numéro de téléphone. Cette

entrée de l'annuaire pourrait avoir deux valeurs, chacune de ces valeurs

devant respecter la syntaxe numéro de téléphone.

Plus précisément chaque entrée de l'annuaire

appartient à une ou plusieurs classes d'objets. Ce sont les classes

d'objets qui définissent quels attributs une entrée peut avoir.

Les classes d'objet qui définissent aussi les attributs qui sont

obligatoires et ceux qui ne le sont pas.

Un annuaire connaît un certains nombres d'attributs et

de classes d'objet. La norme LDAP et en particulier les [rfc2256] et [rfc2252]

en définissent plusieurs issus des annuaires X500. L'ensemble des

classes d'objets et des attributs que connaît un annuaire, ainsi que les

syntaxes et les règles de correspondance que nous verrons plus tard,

constituent le schéma d'un annuaire. Un chapitre dédié

présente en détail les schémas d'annuaire, et par

là même le modèle des données LDAP.

3.

Modèle de nommage

Les entrées d'un annuaire sont stockées dans une

structure arborescente. L'arbre des entrées s'appelle l'arbre

informationnel de l'annuaire (Directory Information Tree en anglais).

Le sommet de l'arbre de l'arbre s'appelle le suffixe, ou bien la racine.

Chaque entrée dans l'annuaire possède un identifiant. Cet

identifiant est constitué du chemin qui mène de la racine

à l'entrée. Ce chemin s'appelle le Distinguish Name, que

l'on peut traduire par le nom distinctif. On préférera utiliser

l'abréviation DN par la suite.

Alors que le DN est l'identifiant absolu d'une entrée

dans un annuaire, le RDN, pour Relative Distinguish Name, ou encore

nom distinctif relatif, est son identifiant relatif. Un RDN est

constitué d'un attribut de l'entrée et d'une de ses valeurs.

L'attribut choisi devra donc identifier l'entrée par rapport aux autres

entrées du même parent.

Bien que cela soit peu utilisé il est possible d'avoir

plusieurs attributs qui servent de RDNs.

4.

Modèle fonctionnel

a. Ensemble des

opérations

La norme LDAP définit neuf opérations de bases,

que l'on peut regrouper en trois catégories :

|

Authentification et contrôle

|

Bind

|

Connexion à l'annuaire

|

|

|

Unbind

|

Déconnexion

|

|

|

Abandon

|

Pour interrompre une opération en cours

|

|

Opérations d'interrogation

|

Search

|

l'opération de recherche, détaillée

ci-dessous;

|

|

|

Compare

|

L'opération de comparaison

|

|

Opération d'écriture

|

add

|

Pour ajouter une entrée dans l'annuaire

|

|

|

delete

|

Pour effacer une entrée

|

|

|

modify

|

Pour modifier le contenu d'une entrée, c'est à dire

modifier les valeurs de ses attributs. Éventuellement rajouter des

valeurs, en effacer ou supprimer, quelques valeurs ou toutes

|

|

|

modifyDN

|

L'opération précédente ne permet pas de

modifier l'identifiant d'une entrée. Il n'est pas possible à

l'opération modify de modifier la valeur d'un attribut qui sert de RDN

(3).

L'opération modifyDN est dédiée à cette

action

|

Tableau 6: modèle

fonctionnel LDAP

Nous n'entrerons pas dans le détail de chacune de ces

opérations. Nous nous contenterons d'en étudier une seule,

l'opération de recherche.

b. La fonction

recherche

L'opération de recherche est à la fois l'une des

plus utilisées, et l'une des plus significatives. Connaître son

fonctionnement permet de comprendre comment marche LDAP. Sa description dans la

[rfc2251] est la plus longue parmi celles des neuf opérations. Elle

décrite dans la section 4.5, de la page 25 à la page 31.

La liste des paramètres de cette fonction est donc la

suivante :

|

baseObject

|

Entrée à partir de laquelle la recherche est

effectuée.

|

|

|

scope

|

Profondeur de la recherche. Il y a trois types de profondeur

possible :

|

|

|

|

base

|

La recherche ne s'effectuera que sur le baseObject. La

recherche devient alors l'équivalent d'une lecture, à condition

toutefois que le baseObject réponde positivement au

filtre.

|

|

|

one

|

Tous les enfants directs du baseObject et seulement les

enfants directs sont concernés par la recherche.

|

|

|

sub

|

Tous les descendants de baseObject, ainsi que

baseObject lui même sont concernés par la recherche

|

|

derefAliases

|

Ce paramètre indique comment doivent être

considérés les objets de type alias. Une entrée

de classe alias est une copie d'une autre entrée de l'annuaire,

qui apparaît aussi à plusieurs endroits de l'annuaire. Il y a

trois valeurs possibles :

|

|

|

|

neverDerefAliases

|

La recherche ne va jamais traiter les alias qu'elle rencontrera

au sens où elle n'ira pas effectuer la recherche sur les entrées

originales pointées par les éventuels alias

|

|

|

derefInSearching

|

L'alias est résolu seulement dans les entrées sous

le baseObject, mais pas dans le baseObject lui-même

|

|

|

derefFindingBaseObj

|

L'alias est résolu, l'entrée originale sera lue,

seulement dans le baseObject

|

|

|

derefAlways

|

Les alias seront toujours résolus

|

|

sizeLimit

|

Nombre maximum d'entrées retournées par la

recherche. 0 signifie aucune limite imposée par le client

|

|

|

timeLimit

|

Temps en secondes maximum permis pour l'exécution de la

requête. 0 signifie aucune limite imposée par le

client

|

|

|

typesOnly

|

Booléen indiquant si la recherche doit retourner les

valeurs des attributs, avec leur type ou pas

|

|

|

filter

|

Filtre de recherche. La syntaxe des filtres est explicitée

dans un autre chapitre

|

|

|

attributes

|

Liste des attributs à retourner pour les entrées

récupérées par la recherche. Si ce paramètre

contient une chaîne vide ou bien *, tous les attributs seront

retournés. Certains attributs demandés peuvent ne pas être

retournés si l'utilisateur n'a pas le droit d'accès dessus. Mais

aucun message d'erreur ne sera renvoyé, puisqu'il aura accès aux

autres attributs. Si l'attribut dont l'OID est 1.1 transmis, cela

signifie que le client n'attend aucun attribut

|

|

Tableau 7: paramètre de

la fonction de recherche LDAP

5. Modèle de sécurité

Un annuaire LDAP peut nécessiter une authentification.

L'originalité des serveurs LDAP consiste en ce que l'utilisateur devra

s'authentifier en se présentant comme une entrée de l'annuaire.

Au lieu du traditionnel login utilisé par d'autres types

d'applications, un DN devra être fourni.

L'opération bind est l'opération de

connexion et d'authentification auprès d'un serveur annuaire en

endossant l'identité d'une entrée. Cette opération peut

être simple, auquel cas l'utilisateur doit donner un mot de

passe, ou bien elle peut prendre en paramètre un jeton SASL.

6. Étendre LDAP

Dès la conception du protocole LDAP dans sa version 3,

il a été prévu d'y intégrer la possibilité

d'étendre la norme, soit en modifiant le comportement des

opérations existantes, soit en ajoutant des nouvelles opérations.

Nous allons dans cette section décrire ces deux possibilités.

a. Les contrôles

Les contrôles sont un mécanisme qui permet de

modifier le comportement des opérations standard. Ils sont

envoyés par le client au serveur, en même temps qu'une

requête classique. Ils sont décrits dans le paragraphe 4.1.12 de

la [rfc2251].

Dans une requête, un contrôle est

caractérisé par :

|

Type

|

Il s'agit d'un identifiant du contrôle, sous la forme d'un

OID

|

|

Criticité

|

Un booléen qui indique si le contrôle est critique

ou pas. Si le contrôle est signalé comme étant critique par

le client, le serveur doit absolument exécuter la requête avec le

contrôle associé. S'il ne le peut pas, par exemple parce qu'il

n'implémente pas le contrôle ou parce que le contrôle est

inapproprié avec la requête demandée, il doit retourner

l'erreur unsupportedCriticalExtension et ne pas exécuter la

requête

|

|

Valeur

|

Ce champs est utilisé pour transmettre des valeurs

supplémentaires ; son contenu dépend donc du contrôle

|

Tableau 8: les

contrôles

Les contrôles peuvent être aussi retournés

par un serveur dans une réponse à un client. Ainsi des

interactions sont possibles entre le client et le serveur. Un exemple d'une

telle interaction est le contrôle de recherche paginée,

défini dans la [rfc2696] et supporté par Openldap à partir

de version 2.2.

Ce contrôle permet à un client d'effectuer une

recherche, et de récupérer le résultat de sa recherche par

blocs, au lieu de recevoir toutes les entrées en une seule fois.

Lorsqu'il reçoit une telle requête, le serveur inclus dans sa

réponse le même contrôle, en y incluant un identifiant dans

le champs valeur. Cet identifiant sera ensuite renvoyé par le

client à son tour, afin de demander le bloc suivant.

D'autres contrôles ne nécessitent pas une telle

interaction. C'est le cas du contrôle matchedValuesOnly, dont

l'OID est 1.2.826.0.1.3344810.2.2, et qui est encore à

l'état de draft auprès de l'IETF. Ce contrôle, qui doit

être associé à une recherche, demande à un serveur

de ne retourner, parmi toutes les valeurs des attributs d'une entrée,

que celles qui ont répondu positivement au filtre de la recherche. Ce

contrôle est supporté par Openldap.

b. Les opérations

étendues

La section 4.12 de la [rfc2251] décrit les

opérations étendues. Les opérations étendues sont

des opérations dont la syntaxe et la sémantique pourra être

définies dans des documents futurs. Il est ainsi possible aux clients et

aux serveurs LDAP d'effectuer des opérations supplémentaires aux

neuf opérations vues précédemment. Il faut

évidemment que le serveur implémente l'opération

étendue demandée par le client.

Une opération étendue, et la réponse d'un

serveur à une telle opération, sont décrites très

succinctement par la RFC. Elles sont composées très simplement

d'un identifiant, un OID donc, de la requête ou de la réponse, et

d'un champs supplémentaire contenant des données, dont la

signification dépend du contexte.

Que ce soit pour les

contrôles ou pour les opérations étendues, il est

préférable pour le client de connaître à l'avance

quelles extensions supporte le serveur. La section suivante décrit

comment le client peut obtenir ces informations du serveur, en se basant

toujours sur le protocole LDAP.

7. Meta recherche

La [rfc2251] dans sa section 3.4 a prévu un

mécanisme permettant de découvrir les extensions, les

contrôles et le schéma d'un serveur annuaire. Cela permet au

client d'interagir au mieux avec un serveur, en évitant, par exemple, de

créer ou de modifier des objets de façon illégale vis

à vis du schéma, ou bien de ne demander que les contrôles

et les opérations étendues implémentées par le

serveur.

a. Le Root DSE

Pour obtenir des informations sur les capacités d'un

annuaire il faut interroger une entrée spéciale qui s'appelle le

Root DSE. Cette entrée n'a aucun DN, et doit être

récupérée avec le filtre (objectclass=*). Elle ne

doit pas être retournée autrement que par une requête avec

ce filtre et dont le base_dn est vide. Elle peut être soumise à

des restrictions de contrôle d'accès. La [rfc2251] précise

que le serveur pourrait autoriser la modification des attributs de cette

entrée, mais Openldap lui ne le permet pas.

Voici la liste des attributs d'un Root DSE définis par

[rfc2251] :

|

namingContexts

|

Liste des suffixes gérés par le serveur

|

|

subschemaSubentry

|

DN de l'entrée subschema. Cette entrée contient une

description du schéma gérée par le serveur. Cet attribut

peut être absent si le serveur ne gère pas lui même des

entrées schéma. Il est multiple, dans le cas où le serveur

gère plusieurs annuaires, chacun ayant son propre schéma

|

|

altServer

|

Serveur à contacter si le serveur ne répond plus

|

|

supportedExtension

|

Liste des opérations étendues supportées

|

|

supportedControl

|

Liste des contrôles supportés

|

|

supportedSASLMechanisms

|

Liste des fonctionnalités SASL supportées

|

|

supportedLDAPVersion

|

Version du protocole LDAP supportée par le serveur

|

Tableau 9: attributs du Root

DSE

b. Les entrées

subschema

Nous venons de voir comment récupérer un certain

nombre d'information sur un annuaire, et en particulier comment

récupérer le DN des entrées subschema. Comme le Root DSE,

les entrées subschema sont des entrées particulières d'un

serveur, qui ne sont pas placées sous la racine de l'annuaire. Ces

entrées décrivent le schéma supporté par le

serveur, c'est à dire la liste des objets, des attributs, des

règles de comparaison, etc. qu'il connaît. Il est possible,

d'après la [rfc2251] de modifier ses entrées, mais ce n'est pas

obligatoire pour respecter la version 3 de la norme LDAP.

La section 3.2.2 de cette RFC définit la liste des

attributs d'une entrée subschema. Certains attributs sont obligatoires,

d'autres pas. Cette liste est la suivante:

|

cn

|

Cet attribut doit être le RDN de l'entrée subschema.

Cet attribut est obligatoire dans une entrée subschema

|

|

objectClass

|

Il s'agit des classes de l'entrée subschema. Il doit au

moins contenir les valeurs top et subschema. Cet attribut est

obligatoire dans une entrée subschema

|

|

objectClasses

|

Cet attribut multivalué contient les classes

gérées par le serveur. Il a autant de valeurs que de classes

gérées. Cet attribut est obligatoire dans une entrée

subschema

|

|

attributeTypes

|

Cet attribut multivalué contient les attributs

gérés par le serveur. Il a autant de valeurs que d'attributs

gérés. Cet attribut est obligatoire dans une entrée

|

|

matchingRules

|

Liste des règles de comparaison gérées par

le serveur. Cet attribut a autant de valeur que de règles, et n'est pas

obligatoire

|

|

matchingRuleUse

|

Usage des règles de comparaison. Il y a autant de valeurs

de cet attribut que de règles de comparaison. Et pour chaque

règle, une valeur contient la liste des attributs sur lesquels elle

s'applique. Cet attribut n'est pas obligatoire

|

|

ldapSyntaxes

|

Liste des syntaxes supportées par le serveur. Cet attribut

n'est pas obligatoire

|

Tableau 10: les entreés

subschema

Les attributs dITStructureRules,

dITContentRules, nameForms existent aussi, et

sont optionnels. Ils ne sont pas supportés par Openldap. Ils

décrivent des règles sur l'arbre informationnel.

III. Présentation de

quelques standards LDAP

Dans la section précédente, nous avons vu que la

norme LDAP est une agglomération de différentes RFCs, de

différents standards. Dans ce chapitre quelques uns de ces standards

vont être présentés.

A. Les fichiers LDIF

1.

Introduction aux fichiers LDIF

LDIF est un format de fichier, spécifié dans la

[rfc2849]. Les fichiers de type LDIF sont utilisés d'une part pour

décrire des objets d'un annuaire LDAP, et d'autre part pour

décrire un ensemble d'opérations à effectuer sur le

contenu d'un annuaire. L'utilisation descriptive permet, par exemple, de

créer les premières entrées d'un annuaire, ou bien d'avoir

une sauvegarde d'un annuaire sous la forme d'un fichier.

Le format LDIF a été développé par

l'Université du Michigan, dans ses implémentations d'annuaire

LDAP. La première utilisation a été celle de fichiers

descriptifs, puis le format a évolué pour pouvoir décrire

des modifications apportées à un annuaire.

2.

Syntaxe

La syntaxe d'une entrée dans un fichier LDIF est la

suivante :

dn: <distinguished name>

<attrdesc>: <attrvalue>

<attrdesc>: <attrvalue>

<attrdesc>:: <base64-encoded-value>

<attrdesc>:< <URL>

Soit en premier le DN de l'entrée décrite, ou

bien de l'entrée sur laquelle nous allons effectuer des

opérations, suivi d'une liste d'attributs et de leurs valeurs, les

attributs pouvant décrire une opération en fonction du type de

fichier LDIF.

Les attributs dont la valeur contient des accents doivent

être encodés en UTF-8. Les attributs contenant des

caractères spéciaux doivent être encodés en base 64.

Les attributs peuvent être sur plusieurs lignes, à condition que

les lignes supplémentaires commencent par un blanc. Les attributs dont

la valeur est localisée dans un fichier sont introduit par la :< ou

lieu de :. Les espaces entre les noms d'attributs et leur valeur sont

optionnels, mais utiles à la lisibilité du fichier.

Le DN doit être encodé en base 64, lorsqu'il

commence par une espace, un <, un : , un retour ligne ou un retour chariot.

De même pour les attributs qui se terminent avec une espace.

Un fichier LDIF peut commencer par un numéro de

version, qui doit être 1: version: 1. Les commentaires

commencent par #. Les différentes entrées sont

séparées par une ligne blanche, qui peut être un CR LF ou

LF. Il ne peut y avoir plus deux lignes blanches consécutives.

Il est possible de rajouter des options à un attribut.

L'intitulé de l'option se rajoute au nom de l'attribut, avec un ;. Il

est possible de mettre plusieurs options à la suite. Si un attribut a

une valeur vide, il peut être représenté, la valeur dans le

fichier LDIF restant vide.

Plusieurs opérations sur les attributs (ci-après

changetype: add, delete ou modidy) peuvent

s'enchaîner, en les séparant par une ligne contenant un -.

3.

Liste des opérations

a. Ajout d'une

entrée

dn: <distinguished name>

changetype: add

objectclass: top

objectclass: <objectclassvalue>

<attrdesc>: <attrvalue>

<attrdesc>: <attrvalue>

Il existe certaines commandes d'administration qui permettent

d'insérer dans un annuaire des objets décrits dans un fichier

LDIF, sans qu'il soit nécessaire que ce fichier LDIF contienne la

commande d'insertion ci-dessus.

b. Suppression d'une

entrée

dn: <distinguished name>

changetype: delete

Ce n'est pas la peine de mettre des attributs

supplémentaires. L'objet ne peut être effacé que

s'il n'a pas de descendants.

c. Ajout de valeurs

à un attribut

dn: <distinguished name>

changetype: modify

add: <attribut>

<attribut>: <attrvalue1>

<attribut>: <attrvalue2>

On peut ainsi donner à l'attribut autant de valeurs que

l'on souhaite. Les attributs précédents de l'objet ne sont pas

effacés.

d. Suppression de valeurs

à un attribut

Si l'on souhaite effacer uniquement certaines valeurs, il faut

passer en paramètres ces valeurs. L'opération a la syntaxe

suivante :

dn: <distinguished name>

changetype: modify

delete: attribut

<attribut>: <première valeur à

effacer>

<attribut>: <seconde valeur à effacer>

Si l'on souhaite effacer toutes la valeurs d'un attribut d'un

objet, il ne faut passer en paramètres aucune valeur de l'attribut. La

syntaxe a ainsi la forme suivante :

dn: <distinguished name>

changetype: modify

delete: attribut

e.

Remplacer les valeurs d'un attribut

Similaire au deux cas précédents, les

paramètres contiennent cette fois les valeurs qui remplacent les valeurs

précédentes :

dn: <distinguished name>

changetype: modify

replace: attribut

<attribut>: <nouvelle valeur 1>

<attribut>: <nouvelle valeur 2>

f.

Modification du DN et/ou du RDN

La syntaxe pour modifier le DN d'une entrée, soit

modifier sa position dans l'arbre, ou pour modifier son RDN, soit modifier son

identifiant, sont similaires. La modification d'un DN s'écrit :

dn: <distinguished name>

changetype: moddn

newrdn: <nouveau relative distinguished name>

deleteoldrdn: <1 ou 0>

newsuperior: <nouveau parent>

deleteoldrdn indique si l'on souhaite ou non conserver l'ancienne

entrée. Ce type d'opération ne marche que sur les serveurs LDAP

respectant la version 3 de la norme.

La modification d'un RDN s'écrit :

dn: <distinguished name>

changetype: modrdn

newrdn: <nouveau relative distinguished name>

deleteoldrdn: <1 ou 0>

B. Filtre de recherche

1.

Présentation générale

Un filtre LDAP est comparable à une requête SQL.

C'est une chaîne de caractères destinée à être

exécutée pour récupérer des entrées d'un

annuaire LDAP. Plus précisément elle ne définit que la

partie WHERE d'une requête SQL: un filtre définit sur

quels objets et sur quels attributs doit se faire la recherche.

Un filtre LDAP est donc constitué d'un ensemble

d'opérations, portant sur des attributs, combinées avec les

opérateurs booléens classiques: ET, OU et

NON.

Une opération élémentaire de recherche

s'écrit sous la forme : attribut OPERATEUR valeur La forme

générale d'un filtre est une combinaison : (operator(search

operation)(search operation)...)).

La syntaxe complète des filtres LDAP est décrite

dans le document [rfc2254], qui fait partie de l'ensemble des RFC

définissant la norme LDAP.

2.

Les opérations élémentaires

Une opération élémentaire est

composée d'un attribut, d'un opérateur de comparaison et d'une

valeur. Pour effectuer des filtres sur le type des objets, sur leur classe, il

suffit d'utiliser leur objectclass comme un attribut. Au besoin, il est

possible d'utiliser l'OID de l'attribut plutôt que son nom.

Les opérateurs de recherche sont les suivants :

|

Égalité

|

: =

|

|

Approximation

|

~=

|

|

Supérieur ou égal

|

>=

|

|

Inférieur ou égal

|

<=

|

Tableau 11: les

opérations élémentaires

S'il n'existe pas d'opérateur : "différent de",

"strictement inférieur", ou "strictement supérieur", il est

possible de les obtenir à l'aide des opérateurs autorisés,

en utilisant un opérateur booléen "NON".

La valeur accepte le caractère '*' afin de permet des

recherches sur des parties de chaînes. Ce même caractère,

seul, permet de tester la présence d'un attribut. Ce caractère

n'est valide qu'avec l'opération d'égalité.

Une opération doit obligatoirement se trouver entre

deux parenthèses. Les valeurs qui sont dans la partie droite d'une

opération élémentaire ne sont pas entre quote, mais

certains caractères doivent être échappés :

|

Le caractère

|

Sa valeur ASCII

|

Le caractère dans un filtre

|

|

*

|

0x2a

|

\2a

|

|

(

|

0x28

|

\28

|

|

)

|

0x29

|

\29

|

|

\

|

0x5c

|

\5c

|

|

NULL (caractère vide)

|

0x00

|

\00

|

Tableau 12: les

opérations

Les opérateurs booléens sont les suivants :

|

L'opérateur NON

|

!

|

|

L'opérateur ET

|

&

|

|

L'opérateur OU

|

|

|

Tableau 13: les

opérateurs booléens

Un opérateur booléen s'applique à toutes

les opérations qui suivent jusqu'à l'opérateur suivant.

3.

Exemples de filtres simples

Toutes les personnes ayant leur numéro de

téléphone renseigné dans la base :

(&(objectclass=person)(telephoneNumber=*))

Toutes les personnes dont le nom commence par 'A' et n'habitant

pas Paris :

(&(objectclass=person)(cn=A*)(!(l=Paris)))

Toutes les personnes dont le nom ressemble à Febvre

(Faivre, Fèvre, Lefebvre, ...) :

(&(objectclass=person)(cn~=febvre))

(&(objectclass=person)(cn=*f*vre))

4.

Les filtres étendus

En plus des attributs constituant une entrée d'un

annuaire, il est possible, grâce aux filtres étendus, de

considérer les éléments du DN comme faisant partie aussi

de l'entrée elle même, lors de la recherche. La syntaxe est la

suivante :

attribut:dn:=value

Par exemple le filtre (ou:dn:=users)

récupérera non seulement toutes les entrées qui ont un

attribut ou qui a pour valeur users, mais aussi toutes les

entrées dont le DN contient un attribut ou avec la valeur

users.

L'autre possibilité offerte par les filtres

étendus est de modifier la règle de comparaison sur un attribut.

La syntaxe est la suivante :

attribut:oid-matching-rule:=value

Par exemple, si un attribut a une règle de comparaison