INTRODUCTION GENERALE

1. CHOIX ET INTERET DU SUJET

Aujourd'hui, le monde se développe avec la

technologie et surtout dans le domaine de l'informatique où entreprise

quelle que soit sa taille petite ou grande, veut que pour la rapidité,

la fiabilité et l'accès à distance doit se munir d'un

outil de capable de traiter les données et d'informatiser son

système enfin d'améliorer son entreprise.

Ces outils ne sont rien d'autres que les ordinateurs

interconnectés en vus d'échanger et de partager les

données, avoir aussi l'accès à distance ce qui est

très indispensable pour la modernisation et le développement

d'une entreprise .

Aucune entreprise ne pourra être fiable si les

équipements qu'elles utilisent, ne sont pas performants. Raison pour

laquelle, nous avons voulu faire le déploiement d'un réseau

informatique administré sous Windows 2008 Server dans la SNEL mais la

SNEL éprouve d'énorme difficulté pour échanger les

données.

Ainsi ce travail restera une référence pour

les chefs d'entreprise et les chercheurs qui s'intéressent à la

cherche permanente de voies et moyen pour l'efficacité des entreprises

dotées d'un système informatique notamment dans le domaine de

réseau informatique.

2. PROBLEMATIQUE

Toute entreprise quelle que soit sa taille ou sa nature, a

des objectifs bien définis surtout quand elle est dotée d'un

système informatique et ces machines sont en réseau informatique

avec une connexion Internet.

Pour les atteindre, elle doit disposer des

équipements réseaux entre autre( PC, switch, routeur,

câble, etc.). C'est ainsi que pour notre part, reconnaissant le bien

fondé de l'informatique surtout en réseau informatique, la SNEL

n'a que un réseau local qui utilise l'architecture poste à poste,

c'est pour cela nous avons jugé bon de déployer un réseau

en utilisant l'architecture client/serveur à la SNEL.

Notre préoccupation se résumera au tour de

question suivante :

· Que faut-il faire pour administrer un réseau

informatique et qui sera doté des équipements fiables ?

· Comment se présentera-t-il ?

3. HYPOTHESE

A titre d'hypothèse, une entreprise qui veut

être efficace et l'entreprise qui disposera des équipements d'un

réseau informatique performant et dynamique.

4. METHODES ET TECHNIQUE UTILISEES

La rédaction d'un travail scientifique exige

l'utilisation des méthodes et techniques. Pour notre part nous avons

utilisé la méthode et la technique ci-après :

4.1. Méthodes

a. Méthode structuro fonctionnelle

Cette méthode nous a aidé à

connaître la structure et le fonctionnement de la SNEL en

générale.

4.2. Techniques

a. Technique d'interview

Cette technique nous a permis de recueillir les informations

sous forme de question réponse au responsable de l'entreprise ;

b. Technique documentaire

Cette technique nous a permis de recueillir les informations

dans les documents et les notes du cours ayant trait au sujet.

5. DELIMITATION DU SUJET

Pour bien mener notre étude nous l'avons circonscrit

dans le temps et dans l'espace. Dans le temps, les informations

exploitées dans ce mémoire couvrent la période allant de

septembre 2009 à janvier 2010. Dans l'espace, l'étude se rapporte

sur le déploiement d'un réseau informatique administré par

Windows 2008 Serveur.

6. SUBDIVISION DU TRAVAIL

Hormis l'introduction générale et la

conclusion générale, les éléments devant faire

corps de ce travail nous ont inspiré la subdivision

ci-après :

· Le premier chapitre porte sur les

généralités sur le réseau informatique ;

· Le second chapitre porte sur la

généralité sur la gestion de projet ;

· Le troisième chapitre porte sur le cadrage du

projet ;

· Le quatrième chapitre porte sur l'étude

du site ;

· Le cinquième chapitre porte sur la

présentation de Windows 2008 Server ;

· Le sixième chapitre porte sur la notion de

QOS ;

· Et enfin le septième chapitre se focalise sur

l'installation du nouveau système.

7. DIFFICULTES RENCONTREES

Au cours de ce travail, nous avons été

confrontée aux difficultés de plusieurs genres dont les

différentes d'ordre financier dues aux déplacements et pour la

consultation à l'Internet, le manque du courant, le manque d'ouvrage

des ouvrages appropriés pour l'élaboration du travail, sans

oublier le rendez -vous manquer à la personne vous devrez recueillir les

informations du site. Mais malgré ces souffrances nous avons fini de

recueillir les informations importantes.

PREMIERE PARTIE : GENERALITES

CHAPITRE I : GENERALITES SUR LES RESEAUX

INFORMATIQUES

L'idée de réseau est probablement aussi

ancienne que la télécommunication elle-même. Imaginez

l'âge de la pierre, les tam-tams étaient utilisés pour

transmettre des messages entre les individus. Supposez que l'homme de cavernes

A veuille inviter son homologue B à participer à une partie de

jets de pierre. Ils habitent trop loin l'un de l'autre pour que B entende A

tambouriner sur le tam-tam. Quelles solutions A a-t-il ? 1) se rendre chez

B,2) se procurer un tam-tam plus puissant, 3) demandez à C qui habite

à mi-chemin de transmettre le message. Cette dernière solution

est ce que l'on appelle la mise en réseau1(*).

I.1. DEFINITION DU RESEAU INFORMATIQUE

Un réseau informatique est un regroupement des

ordinateurs et d'autres dispositifs interconnectés entre eux par des

câbles ou non, permettant la communication entre eux et partage des

ressources (informations et matériels). En informatique, on peut

élaborer un réseau sans fil (wifi) ou un réseau avec

fil.

I.2. DIFFERENTS TYPE DES RESEAUX

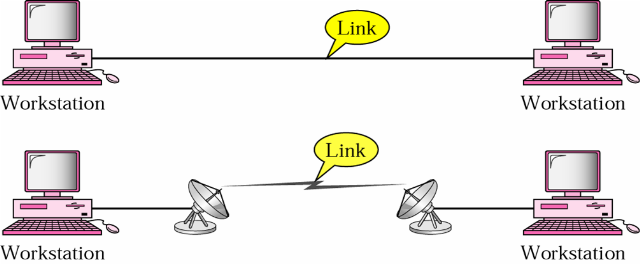

I.2.1. Les réseaux LAN

Les réseaux LAN (Local Area Network) sont des

réseaux ne dépassant pas 10 km (exemple d'un immeuble) ; Ils

sont privés. Le débit peut aller de quelque Mb/s à 100

Mb/s. Le réseau LAN permet de relier des ordinateurs

généralement situés dans le même édifice. Ils

sont privés.

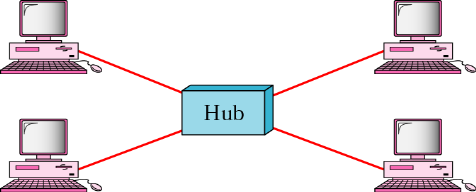

Fig. I. 1. Réseaux LAN

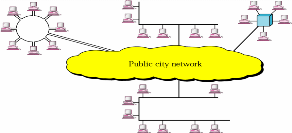

I.2.2. Les réseaux MAN

Les réseaux MAN (Métropolitain Area Network)

ne dépassent pas 200 km. Permettent de relier des réseaux locaux

par exemple à l'étendue d'une ville. Ils peuvent être

privés ou publics ; ces réseaux

« fédérateurs » permettent aussi de relier

plusieurs LAN entre eux.

Fig. I.2. Réseau MAN

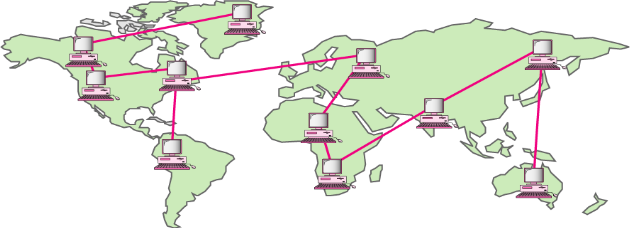

I.2.3. Les réseaux WAN

Les réseaux WAN (WIDE AREA NETWORK) sont des

réseaux à échelle nationale ou internationale. La plus

part sont publics, les débits dépendent du support, des

réseaux et font 56 KGB/s pour les modems les plus performants à

l'heure actuelle à plus de 512 KGB/s. Ils permettent de relier des

réseaux locaux séparés par de longue distance par

exemple : cinq continents différents.

Fig. I. 3. Réseaux WAN

Il existe deux autres types de réseaux : les TAN

(Tina Area Network) sont identiques aux LAN mais moins étendus (2

à 3 machines) et les CAN (Campus Area Network) identiques aux MAN (avec

une bande passante maximale entre tous les LAN du réseau).

I.3. NOTION DES TOPOLOGIES

I.3.1. Topologies

Un réseau informatique est constitué des

ordinateurs reliés entre eux grâce à des matériels

(câble, carte réseau ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données) ;

l'arrangement physique de ces éléments est appelé

topologie physique (elle est aussi la configuration spéciale,

visible du réseau).

Il en existe trois :

· La topologie en bus

· La topologie en étoile

· La topologie en anneau

Il existe aussi la topologie logique qui représente

la façon selon laquelle les données transitent dans les

câbles.

Les topologies logiques les plus courantes sont :

· EHTERNET

· TOKEN RING

· FDDI

I.3.2. Topologies Physiques

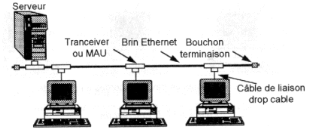

A. Topologie en Bus

Une topologie en bus est l'organisation la plus simple d'un

réseau avec un débit de 10 Mb/s. En effet, dans une topologie en

bus, tous les ordinateurs sont reliés à une même ligne de

transmission par l'intermédiaire des câbles,

généralement coaxiaux. Le mot bus

désigne la ligne physique qui relie les machines du

réseau3(*).

Fig.I.4. Topologie en bus

B. Topologie en Anneau

Dans un réseau de topologie en anneau, les

ordinateurs communiquent chacun à leur tour ; forment une boucle

d'ordinateurs sur la quelle chacun d'entre eux va « avoir la

parole » successivement.

Le débit est de l'ordre de quelque Mbit/s. Il s'agit

de topologie en bus que l'on renferme sur elle-même.

Fig.I.5. Topologie en anneau

En réalité les ordinateurs d'un réseau

de topologie en anneau sont reliés à un

répétiteur appelé MAU, « Multi station

Access Unit » qui va gérer la communication entre les

ordinateurs qui lui sont reliés en impartissant à chacun d'entre

eux un temps de parole.

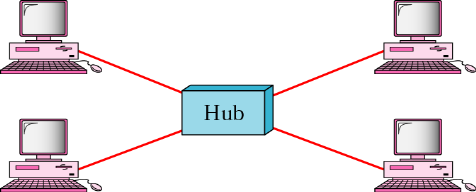

C. Topologie en Etoile

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

appelé Hub ou concentrateur. Il s'agit d'une boite comprenant

un certain nombre des jonctions auxquelles on peut connecter les câbles

en provenance des ordinateurs. Celui-ci a pour rôle d'assurer la

communication entre les différentes jonctions. Le débit est de

100Mb/s.

Fig. I.6. Topologie en étoile

I.3.3. Topologies Logiques

Les dispositifs matériels mis en oeuvre ne sont pas

suffisants à l'utilisation du réseau local. En effet, il est

nécessaire de définir une méthode d'accès standard

entre les ordinateurs, afin que ceux-ci connaissent la manière par

laquelle les ordinateurs échangent les informations, notamment dans le

cas où plus d'un ordinateur se partagent le support physique. Cette

méthode d'accès est appelée topologie

logique. La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès le plus utilisés

sont :

A. Ethernet

B. Token ring

C. FDDI

A. Topologie Ethernet

Tous les ordinateurs d'un réseau Ethernet sont

reliés à une même ligne de transmission, et la

communication se fait à l'aide d'un protocole appelé CSMA/CD

(Carrier Sense Multiple Access with Collision Detecte) ce qui signifie qu'il

s'agit d'un protocole d'accès multiple avec surveillance de porteuse

(carrier sensé et détection de collision). Avec ce protocole,

toute machine est autorisée à émettre sur la ligne

à n'importe quel moment et sans notion de priorité entre les

machines. Cette communication se fait de façon simple.

· Chaque machine vérifie qu'il n'y a aucune

communication sur la ligne avant d'émettre.

· Les machines interrompent leur communication et

attendent un délai aléatoire, puis la première ayant

passé ce délai peut alors remettre. Ce principe est basé

sur plusieurs contraintes.

· Les paquets de données doivent avoir une taille

maximale.

· Il doit y avoir un temps d'attente entre deux

transmissions.

On distingue différentes variantes de technologies

Ethernet suivant le diamètre des câbles utilisés :

|

Technologie

|

Type des câbles

|

Vitesse

|

Portée

|

|

10 Base - 2

|

Câble coaxial de faible diamètre

|

10 Mb/s

|

185 m

|

|

10 Base - 5

|

Câble coaxial de gros diamètre

|

10 Mb/s

|

500 m

|

|

10 Base - T

|

Double paire torsadée

|

10 Mb/s

|

100 m

|

|

100 Base - Tx

|

Double paire torsadée

|

100 Mb/s

|

100 m

|

|

1000 Base - Sx

|

Fibre optique

|

1000 Mb/s

|

500 m

|

Fig. I. 7. Technologie Type des câbles

B. Topologie FDDI

La technologie LAN FDDI (Fiber Distributed Data Interface)

est une technologie d'accès au réseau sur des lignes type

optique. Il s'agit en fait d'une paire d'anneaux, l'un est dit «

primaire », l'autre, permettant de rattraper les erreurs du

primaire, est dit « secondaire ». Le FDDI est un anneau

à jeton à détection et correction d'erreurs (c'est

là que l'anneau secondaire prend son importance).

Le jeton circule entre la machine à une vitesse

très élevée. Si celui-ci n'arrive pas au bout d'un certain

délai, la machine considère qu'il y a eu une erreur sur le

réseau.

La topologie FDDI ressemble de près à celle de

TOKEN RING à la différence près qu'un ordinateur faisant

partie d'un réseau FDDI peut aussi être relié à un

concentrateur MAU « Multi station Access Unit » d'un

second réseau ; on parle alors de système bi

connecté4(*).

C. Topologie Token Ring

L'anneau à jeton (en anglais Token Ring) est une

technologie d'accès au réseau basé sur le principe de

communication au tour à tour, c'est-à-dire que chaque ordinateur

du réseau a la possibilité de parler à son tour. C'est un

jeton (un paquet de données), circulant en boucle d'un ordinateur

à un autre, qui détermine lequel a le droit d'émettre des

informations lorsqu'un ordinateur est en position du jeton, il peut

émettre pendant un temps déterminé, après lequelle

il remet le jeton à l'ordinateur suivant.

I.4. ARCHITECTURE DES RESEAUX

I.4.1. Architecture du Réseau Poste à Poste

Dans le cas où tous les postes ont un rôle

identique et sont à la fois clients pour des ressources et serveurs pour

d'autres, on parle de réseau d'égale à égale, de

paire à paire ou encore de poste à poste.

Dans le réseau poste à poste, chaque

utilisateur administre son propre poste.

D'autre part, tous les utilisateurs peuvent partager leur

ressource comme ils le souhaitent5(*).

Fig. I. 8. Réseaux poste à poste

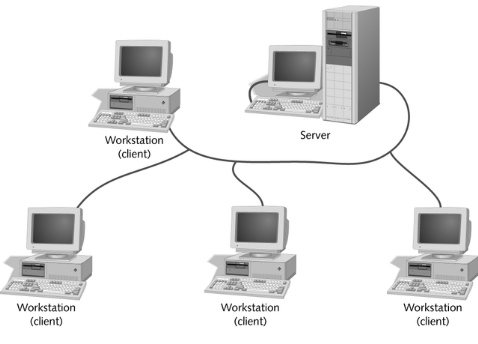

I.4.2. L'architecture d'un réseau client/ serveur

Des nombreuses applications fonctionnent selon client/

serveur, cela signifie que des machines clientes (des machines faisant partie

du réseau) contactent un serveur, une machine généralement

très puissante en terme de capacité d'entrée - sortie, qui

leur fournit des services. Ces services sont des programmes fournissant des

données telles que l'heure, des fichiers, une connexion,...

Fig. I.9. Architecture d'un réseau client - serveur

I.5. SUPPORTS DE TRANSMISSION

C'est le support (généralement filaire, c'est

- à - dire sous forme de câble ou non câble) permettant de

relier les ordinateurs entre eux.

Les principaux supports les plus utilisés en

réseau local sont :

· Le câble coaxial

· La paire torsadée

· La fibre optique

· Les ondes radio

I.5.1. Le câble coaxial

Câble de mise en réseau à haute

capacité, les câbles coaxiaux sont composés d'un blindage

externe en cuivre, tressé et creux, recouvrant un conducteur en cuivre

avec une isolation plastique entre les deux couches conductrices. Ce type de

câble ne produit généralement aucune interférence et

est capable de transmettre à des vitesses très

élevées sur longues distances.

Fig. I. 10. Câble Coaxial

· La gaine permet de protéger le câble de

l'environnement extérieur. Elle est habituellement en

caoutchouc ;

· Le blindage (enveloppe métallique) entourant le

câble permet de protéger les données transmises sur le

support des parasites pouvant causer une distorsion des

données ;

· L'isolant entourant la partie centrale est

constitué d'un matériau diélectrique permettant

d'éviter tout contact avec le blindage, provoquant des interactions

électriques (court - circuit).

· L'âme, accomplissant la tâche de transport

des données, est généralement composée d'un seul

brin en cuivre ou de plusieurs brins torsadés.

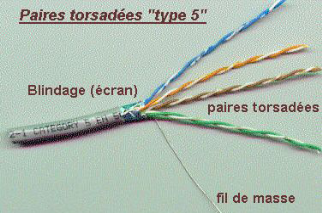

I.5.2. La paire torsadée

Dans sa forme la plus simple, le câble à paire

torsadée (en anglais Twisted-pair câble) est

constitué de deux brins de cuivre entrelacés en torsade et

recouverts d'isolants.

On distingue généralement deux types de paires

torsadées :

· les paires blindées (STP :

Shielded Twisted-Pair) ;

· les paires non blindées (UTP :

Unshielded Twisted-Pair).

A. La paire torsadée blindée (STP)

Le câble STP (Shielded Twisted

Pair) utilise une gaine de cuivre de meilleure qualité qui est plus

protectrice que la gaine utilisée par le câble UTP. Il contient

une enveloppe de protection entre les paires et autour des paires.

Dans le câble STP, les fils de cuivre d'une paire sont

eux-mêmes torsadés, ce qui fournit au câble STP un excellent

blindage, c'est-à-dire une meilleure protection contre les

interférences). D'autre part il permet une transmission plus rapide et

sur une plus longue distance.

Fig. I. 11. La paire torsadée blindée

B. La paire torsadée non blindée

Le câble UTP obéit à la

spécification 10BaseT. C'est le type de paire torsadée le plus

utilisé et le plus répandu pour les réseaux locaux. Voici

quelques caractéristiques :

· Longueur maximale d'un segment : 100 mètres

· Composition : 2 fils de cuivre recouverts d'isolant

· Normes UTP : conditionnent le nombre de torsions par

pied (33 cm) de câble en fonction de l'utilisation prévue

Le type de câble utilisé détermine la

vitesse maximale de transmission des données, ainsi que le standard de

connexion des réseaux. Dans le cas de la paire torsadée, on

utilise le câble téléphonique. Néanmoins, ces

câbles sont repris suivant leurs caractéristiques physiques

(diamètre, isolant, longueur des torsades) dans différentes

catégories ci-dessous :

|

TYPE DE CABLE

|

VITESSE SUPPORTEE

|

TYPE DE RESEAU

|

|

Catégorie 1

|

Téléphonie

|

Téléphone

|

|

Catégorie 2

|

1 Mbps

|

Token-ring et téléphone

|

|

Catégorie 3

|

16 Mbps

|

Token-ring et 10base T

|

|

Catégorie 4

|

20 Mbps

|

10baseT

|

|

Catégorie 5

|

1OO Mbps

|

10baseT et 100base TX

|

|

Catégorie 5e(catégorie6)

|

1 Gbps

|

Giga Eternet

|

Fig. I.12. Caractéristiques de paire torsadée

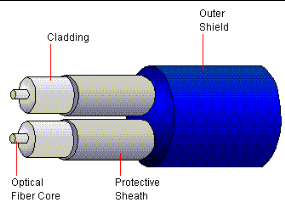

I.5.3. La fibre optique

Encore nettement plus chère, parce qu'elle permet des

débits élevés et est insensible aux parasites, commence

à faire une percée dans les réseaux locaux à gros

besoins de bande passante (calcul technique) mais sert surtout pour

interconnecter plusieurs réseaux locaux. La fibre optique est

chère, fragile et fastidieuse à installer. Elle se casse

facilement sous l'effet de la torsion7(*).

Fig. I. 13. Câble à fibre optique

I.5.4. Les ondes radio

Les ondes radio ou ondes hertziennes sont des ondes

électromagnétiques qui se propagent de deux

façons :

· Dans l'espace libre (propagation rayonnée,

autour de la Terre par exemple) ;

· Dans des lignes (propagation guidée, dans un

câble coaxial ou un guide d'onde).

Le domaine des fréquences des ondes radio

s'étend de 9 kHz à 3000 GHz.

Il peut être essentiel de comprendre les principes de

la propagation des ondes pour pouvoir prédire les échanges et les

conditions d'établissement d'une liaison radio entre deux points de la

surface de la terre ou entre la terre et un satellite.

I.6. LES EQUIPEMENTS DU RESEAU

Les réseaux Ethernet surtout en topologie en

étoile et mixte trouvent leur existence sur les équipements de

connexion réseau. Ces différents équipements,

appelés souvent les concentrateurs Ethernet sont : les hubs, les

Switch, routeurs, les modems,... Au niveau d'installation, la technique de

câblage est quasiment la même. Le choix du type de concentrateur

varie suivant l'importance du réseau, l'emplacement du concentrateur et

l'interconnexion de réseaux.

I.6.1. Hub (répétiteur)

Les Hub sont utilisés en Ethernet base 10 et base100.

L'hub est le concentrateur le plus simple. Ce n'est pratiquement qu'un

répétiteur (c'est son nom en français). Il amplifie le

signal réseau pour pouvoir le renvoyer vers tous les PC

connectés. Toutes les informations arrivant sur l'appareil sont donc

renvoyées sur toutes les lignes. Dans le cas de réseaux locaux

importants par le nombre de PC connectés ou par l'importance du flux

d'informations transférées, on ne peut utiliser des HUB :

dès qu'un PC communique, tous les ordinateurs l'entendent et quand

chacun commence à transmettre, les vitesses de transmissions chutent.

Les Hub sont caractérisés par un nombre de connexion : 4, 8,

16, 24, ...

Suivant la version et le modèle, ils intègrent

quelques particularités de connexions spécifiques à

l'appareil.

HUB base 10 : nombre de connexion

suivant le modèle, port inverseur (celui-ci permet de connecter deux

hubs entre-eux, évitant l'utilisation d'un câble RJ45

croisé), une connexion coaxial. Par connexion, on retrouve une LED

signalant la connexion à une carte et une led de collision par canal ou

pour tous les ports.

HUB base 100 : nombre de connexion

suivant le modèle, port inverseur, pas de connexion coaxial. Par

connexion, on retrouve une LED signalant la connexion à une carte et une

LED de collision par canal ou l'ensemble. Cette dernière signale

l'état de l'ensemble des connexions.

I.6.2. Switch (commutateur)

En recevant une information, un Switch décode

l'entête pour connaître le destinataire et l'envoie

uniquement vers le port Ethernet associé. Ceci

réduit le trafic sur l'ensemble du câblage réseau par

rapport à un hub qui renvoie les données sur tous les ports,

réduisant la bande passante en provoquant plus de collisions. Les switch

travaillent sur niveau 1 et 2 du modèle OSI (3 pour certains

modèles mangeables et même pseudo 4), pour seulement les couches 1

dans le cas du HUB'S.

I.6.3. Routeur

Un routeur réunit des réseaux au niveau de la

couche réseau (couche 3), il permet de relier 2 réseaux avec une

« barrière » entre les deux. En effet, il filtre les

informations pour n'envoyer que ce qui est effectivement destiné au

suivant. L'utilisation la plus courante est la connexion de multiples stations

vers INTERNET. Les données transitant sur réseau local (non

destinées à Internet) ne sont pas transmises à

l'extérieur9(*).

Fig. I.14. Routeur

I.6.4. Modem

Le modem est le périphérique utilisé

pour transférer des informations entre plusieurs ordinateurs via un

support de transmission filaire et non filaire (ligne

téléphonique par exemple). Les ordinateurs fonctionnent de

façon numérique, ils utilisent le codage binaire (une

série de 0 et de 1), mais les lignes téléphoniques sont

analogiques. Les signaux numériques passent d'une valeur à une

autre, il n'y a pas de milieu, de moitié, c'est du (tout ou

rien) « un ou zéro ».

Les signaux analogiques par contre n'évoluent pas

«par pas ». Ils évoluent de façon continue. Ainsi,

le modem module les informations numériques en ondes analogiques. En

sens inverse, il démodule les données analogiques pour les

convertir en numérique. Le mot « modem » est ainsi

un acronyme pour « MODULATEUR/DÉMODULATEUR »1(*)0.

Fig. I.15. Modem

I.7. LES PROTOCOLES

I.7.1 Définition

Un protocole est une méthode standard qui permet la

communication entre des processus (s'exécutant éventuellement sur

différentes machines). C'est à dire un ensemble des règles

et des procédures à respecter pour émettre et recevoir des

données sur un réseau.

Types de protocoles :

A. Le protocole UDP

Le protocole UDP (USER DATAGRAM PROTOCOL) est un protocole

non orienté connexion de couche transport du modèle TCP/IP.

Le protocole est très simple étant

donné qu'il ne fournit pas de contrôle d'erreurs (il n'est pas

orienté connexion ...)

L'en-tête du segment UDP est donc très

simple.

|

PORT SOURCE (16 bit)

|

Port destination (16bit)

|

|

Longueur (16 bit)

|

Somme de contrôle (16bit)

|

|

DONNE (longueur variable)

|

Fig. I.16. l'entete du protocole UDP

Signification des différents champs

· Port source : il s'agit du numéro de

port correspondant à l'application émettrice du segment UDP. Ces

champs représentent une adresse de réponse pour le

destinataire.

· Port destination : ce champ contient le

port correspondant à l'application de la machine destinataire à

laquelle on s'adresse.

· Longueur : ce champ précise la

longueur totale du segment, en-tête comprise, or l'en-tête à

une longueur de 4x16 bits (soient 8x8 bits) donc le champ longueur est

nécessairement supérieur ou égale à 8 octets.

· Somme de contrôle : il s'agit d'une

somme de contrôle réalisée de telle façon à

pouvoir contrôler l'intégrité du segment.

B. Protocole TCP/IP

TCP/IP est une suite de protocoles. Le sigle TCP/IP signifie

« Transmission Control Protocol/Internet Protocol ».

TCP/IP représente d'une certaine façon

l'ensemble des règles de communication sur Internet et se base sur la

notion adressage IP, c'est-à-dire le fait de fournir une adresse IP

à chaque machine du réseau afin de pouvoir acheminer des paquets

de données. Etant donné que la suite de protocoles TCP/IP a

été créée à l'origine dans un but militaire,

elle est conçue pour répondre à un certain nombre de

critères parmi lesquels :

· Le fractionnement des messages en paquets ;

· L'utilisation d'un système d'adresses ;

· L'acheminement des données sur le réseau

(routage) ;

· Le contrôle des erreurs de transmission de

données.

La connaissance de l'ensemble des protocoles TCP/IP n'est

pas essentielle pour un simple utilisateur, au même titre qu'un

téléspectateur n'a pas besoin de connaître le

fonctionnement de son téléviseur, ni des réseaux

audiovisuels. Toutefois, sa connaissance est nécessaire pour les

personnes désirant administrer ou maintenir un réseau TCP/IP.

I.8. REPRESENTATION DU MODELE OSI

Le modèle OSI (Open Systems Incterconnection)

d'interconnexion des systèmes ouverts décrit un ensemble de

spécifications pour une architecture réseau permettant la

connexion d'équipements hétérogènes ; le

modèle OSI normalise la manière dont les matériels et

logiciels coopèrent pour assurer la communication réseau. Le

modèle OSI est organisé en 7 couches successives.

Le modèle OSI est plus connu et le plus

utilisé pour décrire et expliquer un environnement

réseau1(*)3.

I.8.1. L'architecture du modèle OSI

|

Numéro

|

Nom

|

Fonction

|

|

7

|

APPLICATION

|

Une Interface pour l'accès au réseau

|

|

6

|

PRESENTATION

|

Le format des données

|

|

5

|

SESSION

|

La gestion d'une connexion

|

|

4

|

TRANSPORT

|

La gestion des paquets

|

|

3

|

RESEAU

|

La gestion d'adressage

|

|

2

|

LIAISON

|

La gestion des trames

|

|

1

|

PHYSIQUE

|

La gestion des signaux sur le câble

|

Fig. I. 17. Modèle OSI

Chaque couche est spécialisée dans une

tâche bien précise. On dit que chaque couche propose une

fonctionnalité ou un « service ». A chaque niveau,

un traitement est réalisé, et des informations sont codées

ou décodées (ajoutées ou en levées du paquet).

La couche APPLICATION : (APPLICATION LAYER) joue

le rôle d'une interface d'accès des applications au réseau.

La couche APPLICATION concerne les applications réseaux qui tournent sur

un poste (TELNET, FTP, ...) et correspond à l'interface de

l'utilisateur.

La couche PRESENTATION : (PRESENTATION LAYER)

détermine le format pour l'échange des données entre

ordinateurs du réseau.

La couche SESSION : (SESSION LAYER) gère la

connexion entre deux ordinateurs du réseau.

La couche TRANSPORT : (TRANSPORT LAYER) s'assure

que les paquets ont été reçus dans l'ordre, sans erreurs,

sans pertes, ni duplication. La couche TRANSPORT gère l'empaquetage et

le réassemblage des paquets ainsi que le contrôle et la correction

des erreurs.

La couche RESEAU : (NETWORK LAYER) se charge de

l'adressage des messages. La couche RESEAU fourni un schéma d'adressage.

La couche RESEAU produit les adresses logiques (les adresses IP) en adresses

physiques (les adresses MAC des cartes réseaux).

La couche LIAISON : (DATA LINK LAYER) gère

le transfert des trames. Une trame (souvent synonyme de paquet) est une

structure logique et organisée dans laquelle sont placées les

données.

La couche PHYSIQUE : (PHYSICAL LAYER) transmet des

flux de bits bruts sur le support de communication. La couche PHYSIQUE est en

relation directe avec la carte réseau

CHAPITRE II. GENERALITES SUR LA GESTION DE PROJET

II.1.Définition du projet

Le projet est ensemble d'action à entreprendre afin

de répondre à un besoin défini dans des délais

fixés, mobilisant des ressources humaines et matérielles,

possédant un cout.

II.2.But du projet

But(s) du projet est l'énonce général

des résultats à atteindre au cours d'une période

donnée (la ou les raisons pour lesquelles le promoteur désire

réaliser le projet)1(*).

II.3.Objectif(s) du projet

Objectif(s) du projet

est les bénéfices essentiels et à long terme

vers lesquels les efforts sont déployés et pour lesquels on veut

produire des extrants.

· Extrants : les produits, activités ou

services provenant du projet et livrés à la population

visée par le projet. Il s'agit aussi de résultats

spécifiques obtenus par la gestion des intrants.

· Intrants : les activités et les ressources

(humaines, matérielles, financières) utilisées pour

exécuter des activités, produire des extrants et atteindre des

résultats.

· Les résultats : les conséquences ou

changements directement attribuables aux activités du projet.

Les résultats obtenus peuvent être mesures au niveau des

intrants, des extrants, des objectifs et du but du projet

II.4. Le type de projets

Les projets peuvent être distingues soit en fonction

des critères de leur sélection ou soit en fonction de leur

réalisation2(*).

A. selon les critères de sélection

On distingue trois types des projets :

a. les projets mutuellement exclusifs ou

incompatibles : plusieurs projets sont mutuellement exclusifs ou

incompatibles lorsque l'adoption de l'un d'entre eux entraine les rejets

des autres.

b. Les projets indépendants ou projets

compatibles : il s'agit des projets qui peuvent être

réalises simultanément, parce que techniquement ils ne sont pas

incompatibles. Dans ce cas on peut évaluer chaque projet à part

et additionner leurs rentabilités.

c. Les projets contingents ou liés : deux

projets sont contingents ou liés lorsque la réalisation ou

abandon des autres. Ils ne peuvent pas aller l'un sans l'autre cette

complémentarité peut être technique ou commerciale et les

deux projets doivent s'analyser comme un seul projet.

B. selon leur réalisation

Un projet peut s'analyser comme une relation achat-vente

d'un ensemble industriel cédé par un fournisseur à agent

initiateur et propriétaire du projet.

a. Projet clé en main classique :dans ce

projet l'acheteur et le fournisseur concluent un contrat par lequel ce dernier

s'engage à fournir l'ensemble industriel à l'acheteur en prenant

la garantie total de la construction et de rendement, de l'utilisation de

l'ensemble par le personne de l'acheteur, de consommation et des

utilités qui lui sont propres.une fois la ensemble industriel

installé ; il remet le catalogue et la notice d'application

à l'acheteur qui devra désormais en assumer la

responsabilité.

b. Projet clé en main lourd : dans ce

type de projet, la responsabilité du fournisseur est étendue que

dans le premier cas. En plus d'installation ou du montage de l'ensemble

industriel, le fournisseur va donner un petit délai de travail avec le

personnel de l'acheteur qu'il va former et assister à réalisation

des premières productions jusqu'à certain moment.

c. Projet produit en main : la

responsabilité du fournisseur est encore plus étendue que dans le

deuxième cas. Il s'agit d'un contrat caractérise par

l'adhésion de fournisseur à l'objectif de production de

l'entreprise.

d. Projet marché en main : le fournisseur

s'engage à commercialiser tout ou une partie de production à

réaliser. Ce type de projet est conclu lorsque l'acheteur doit vendre

sur des marchés étrangers qu'il ne maitrise pas parfaitement

II.5.Les acteurs du projet

Plusieurs personnes interviennent sur la scène d'un

projet en y jouant des rôles différents mais

complémentaire. Il s'agit principalement du Maitre

d'ouvrage, plus souvent assisté par son ingénieur

conseil, du Maitre d'oeuvre, de plusieurs contractants de

fournisseur formés des ensembliers ou des petites et moyennes

entreprises de l'Etat et de certains organismes de financement.

· Maitre d'ouvrage : il s'agit des

personne physique ou morale propriétaire de l'ouvrage. Il

détermine les objectifs, le budget et les délais de

réalisation.

· Maitre d'oeuvre : il s'agit des

personne physique ou morale qui reçoit mission du maitre d'ouvrage pour

assurer la conception et la réalisation de l'ouvrage.

· Fournisseur : il s'agit des

personne ou sociétés qui fournissent des équipements ou

des ensemble industriel nécessiteux pour la réalisation du

projet.

II.6 Différentes phases d'un projet

Le cheminement d'un projet de développement

informatique est typiquement composé de cinq phases :

Phase 1 : l'étude préalable assure les

fondements d'un projet et vise à faire la lumière sur besoins et

sur l'ensemble des composantes de solutions.

Phase 2 : l'analyse fonctionnelle ou l'établissement

des spécifications détaillées de la solution retenue, dans

ses composantes et son fonctionnement.

Phase 3 : la réalisation ou la conception et la

réalisation technique de la solution envisagée (analyse

organique, programmation et testes).

Phase 4 : l'implantation, il s'agit de la mise en

opération initiale du système réalise, y compris la

simulation générale et intégrée de l'ensemble de la

solution

Phase 5 : l'exploitation concernant l'entretien et

l'opération routinière et répétitive du

système opérationnalisé.

II.7 Activités de gestion

Gérer un projet implique

Organiser

· Définir des objectifs au projet ;

· Assigner les ressources au projet ;

· Etablir des mécanismes de

communication ;

· Identifier les périodes de contrôle et les

résultats attendus à ces périodes.

Planifier :

· Analyser les taches ou activité ;

· Evaluer les besoins en ressources pour chaque

activité ;

· Identifier les périodes de contrôle et les

résultats attendus à ces périodes.

Contrôler :

· Identifier l'utilisateur des ressources

affectées au projet durant une période donnée ;

· Identifier l'état d'avancement du

projet ;

· Analyser les écarts de temps et de budget en

comparant les résultats obtenus avec ceux prévus ;

· Maintenir l'équilibre entre les

spécifications, le temps et couts.

Diriger :

· Coordonner les participants ;

· Motiver les personnel ;

· Prendre les décisions

II.8. Clôture de projet

· Inévitablement, les projets se terminent ;

il est dans la définition même d'un projet qu'il ne dure qu'un

temps précis dans la vie d'une organisation. Les fonçons dont les

projets se terminent peuvent toue fois varier.

· Fin « normale » d'un projet

· La plupart des projets se terminent favorablement avec

la livraison du produit ou du système au client peut être interne

de l'organisation, projet d'implantation d'équipement dans une usine, ou

à l'extrême, projet de construction, projet de sous-traitance

industrielle ;

· Fin « normale » d'un projet et

intégration à l'organisation ;

· Dans certains cas de projet, surtout lorsque le client

est interne, il arrive très fréquemment qu'on invite les membres

à part entière à l'organisation. On parle donc

d'intégration des résultats et des ressources du projet.

· Fin d'un projet avorté

· Il peut arriver qu'on doive arrêter un projet

pour des questions techniques, budgétaires ou légales. Des

procédures doivent alors être prises pour compenser, s'il y a

lieu, la ou les parties lésées.

· En situation normale,

« clôturer » un projet désigne une

série d'activités que doit réaliser les responsables du

projet.

· L'utilisation de listes de vérification est

fréquente lors de la fermeture de dossiers.

· S'assurer de la fin de l'ensemble des travaux, incluant

les taches en sous-traitance ;

· Validation du client comme quoi il a reçu le

produit/système et les autres livrables

· S'assure que la documentation est à jour et que

les rapports de clôture ont été réalisés

· Consolider la documentation à conserver.

II.9. Identification des ressources

La conception d'un système d'information est

fondamentalement un acte d'organisation, puisqu'en effet un système est

un groupement d'éléments, de nature physique ou pas, qui exhibent

entre eux des interrelations et qui réagissent pour atteindre un ou

plusieurs buts ou finalités, et correspond donc à une combinaison

structurée de personnel, matériel, logiciel, programme, base de

donnée fonction de traitement et de procédure administratives

assurant le stockage, le traitement l'extraction de données, leur

transmission et leur visualisation, pour répondre aux besoin de preneurs

de décisions située à tous les niveaux

hiérarchiques d'une organisation.

Le personnel informatique normalement mis à

contribution pour réaliser le développement d'un système

doit démontrer les connaissances et les compétences exigent pour

les différentes et étapes d'un projet. Les diverses

compétences se complètent durant le développement du

projet.

II.10.Les méthodes de conception des

projets

II.10.1. Méthodes d'ordonnancement des

tâches

Il existe plusieurs méthodes qui permettent de

présenter les problèmes d'ordonnancement, nous citons :

P.E.R.T.(programme évaluation and review technic qui signifie programme

ou projet d'évaluation et répétition des tâches).

C.P.M. (critical path method), P.D.M (precedence diagramming method), avec des

méthodes communément appelées notations appropriées

dans le traitement de la moyenne, nous avons cité : A on A

(Activity on Arc) et A on N (Activity on Node).

a. P.E.R.T. (program evaluation and review technic) (A on A)

: incertitude sur la durée des activités, mesurée par

trois paramètres :

· a - durée optimiste (limite basse)

· b - durée pessimiste (limite haute ou

durée prolongée)

· m - durée la plus vraisemblable (mode ou

durée probable)

b. C.P.M. (critical path method) (A on A)

· Les durée de chaque activité sont assumes

connues et constants (idem pour les couts) ;

· Chaque activité est critique ou non.

c. M.P.M. (méthode des potentiels METRA)

· Moins connues que C.P.M et P.E.R.T

· Autorise une randomisation des variables temps et

couts.

DEUXIEME PARTIE : ETUDE PREALABLE

CHAPITRE III : CADRAGE DU PROJET

Un projet est fondamentalement un

système, mais en ajoutant à ce système les notions de

temps et de budget .

III.1. DEFINITION DES CONCEPTS

Dans cette partie de notre projet, nous

avons jugé bon de définir quelques concepts plus pratiques qui

font l'objet du titre de ce dernier, nous avons cité :

Etude sur le déploiement d'un réseau informatique

administré par Windows 2008 serveur avec une optimisation du QOS dans

une entreprise publique. Cas de la SNEL. Ainsi parmi ces termes,

voici ceux que nous avons retenu : Etude ; déploiement ;

réseau ; client ; serveur ; entreprise.

Etude : travail de recherche et de développement

en vue d'une réalisation ;

Déploiement : étaler largement

Réseau : système complexe

Serveur : rend service aux autres

Entreprise : ensemble représentatif des

entités autonomes productrices de biens et de services marchands

III.2. EVALUATION DU PROJET

III.2.1. Introduction

On entend par projet ce qu'on a l'intention de faire. Il est

lié au temps (représenté par un échéancier)

au coût (représenté par un budget) et aux moyens

(financiers, matériels et humains)1(*).

Le projet est aussi défini comme étant un

ensemble des éléments interalliés dans le but d'atteindre

un objectif prédéfini à l'aide d'un budget de ressources

pendant une période de temps déterminé.

D'une façon générale, un projet est

constitué de cinq phases à savoir :

· l'Etude de faisabilité (7%) ;

· l'Elaboration et planning du projet (20%) ;

· l'Exécution du projet (60%) ;

· l'Implantation du projet (8%) ;

· l'Exploitation du projet (5%).

La gestion de projet doit être envisagée comme un

système à la recherche d'équilibre entre les

éléments d'un projet. Elle doit se baser sur les points

suivants :

· La spécification du système ;

· Le temps de développement ;

· Le coût de développement.

Tout concepteur définit donc une programmation des

tâches ou opérations successives à réaliser, de

telle sorte qu'un ordre soit respecté dans un délai minimal. Cela

lui permettra d'atteindre ensuite les objectifs fixés.

III.2.2. Méthodes d'ordonnancement des

tâches

Il existe plusieurs méthodes qui permettent de

présenter les problèmes d'ordonnancement, nous citons :

P.E.R.T.(programme évaluation and review technic qui signifie programme

ou projet d'évaluation et répétition des tâches).

C.P.M. (critical path method), P.D.M (precedence diagramming method), avec des

méthodes communément appelées notations appropriées

dans le traitement de la moyenne, nous avons cité : A on A

(Activity on Arc) et A on N (Activity on Node).

Dans le cadre de notre étude, nous avons opté

pour la méthode P.E.R.T avec comme notation A on A où

l'activité ou la tâche est représentée par un Arc

tandis que l'événement est représenté par un noeud,

elle permet aussi d'identifier les ressources financières, humaines et

la durée de réalisation d'un projet.

III.2.3. Principes de représentation en

P.E.R.T

· l'arc représente une tâche ;

· l'arc porte les ressources ;

· la valeur portée sur l'arc représente la

durée (temps) ;

· les sommets représentent les états dans

la réalisation d'un projet (i,j) ;

· I : tâche

· Tij ; durée

i j

III.2.4. Contraintes dans un graphe P.E.R.T.

· Une tâche (j) ne peut commencer avant que la

tache (i) ne se termine ;

· Il y a l'existence d'une ou plusieurs tâches

fictives ;

· Il y a une étape de début et une

étape de fin.

III.2.5. Recensement des tâches

|

Code

|

Tâches ou Activités

|

Durée

Par

jours

|

Coût

En

$ US

|

contraintes

|

|

(1)

|

Entretien à haut niveau

|

2

|

400

|

-

|

|

(2)

|

Etude de l'existant

|

2

|

400

|

(1)

|

|

(3)

|

Critique, proposition et choix de la solution et conception du

nouveau système

|

5

|

1000

|

(2)

|

|

(4)

|

Recrutement des experts

|

6

|

1200

|

(3)

|

|

(5)

|

Acquisition et achat des Matériels

|

3

|

67986

|

(4)

|

|

(6)

|

Préparation et répartitions des

matériels

|

8

|

1600

|

(4), (5)

|

|

(7)

|

Installation et Configuration du LAN et serveur

|

10

|

2000

|

(5), (6)

|

|

(8)

|

Test du nouveau système

|

1

|

200

|

(7), (9)

|

|

(9)

|

Formation des agents

|

10

|

200

|

(8)

|

|

(10)

|

Observation du nouveau système

|

12

|

2400

|

(8), (9)

|

III.2.6.Les contraintes

(1) avant (2)

(2) avant (3)

(3) avant (4)

(4) avant (5)

(5) avant (6)

(7) avant (9)

(8) avant (9)

Le problème d'ordonnancement consiste pour :

a. tracer le graphe P.E.R.T ;

b. ordonnancer le graphe P.E.R.T ;

c. repérer le chemin critique par

activité ;

d. présenter la durée totale du projet ;

e. présenter le coût total du projet.

III.2.7. Le graphe P.E.R.T non ordonné

Selon les contraintes posées, voici le graphe

P.E.R.T. ci - dessous non ordonné

5(3) 5' (0)

8(1) 8' (0)

1(2) 2(2) 3(5) 4(6)

6(8) 7(10)

9(10) 10(12)

La mise en ordre d'un graphe se fait au moyen d'une matrice

booléenne.

a. Matrice booléenne

|

a

|

b

|

c

|

d

|

e

|

f

|

g

|

h

|

i

|

j

|

k

|

|

a

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

b

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

c

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

d

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

|

e

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

|

f

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

g

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

h

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

|

i

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

|

j

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

|

K

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

b. Recherche de rangs

R0 = {k}

Rn-1 = {j}

Rn-2 = {i}

Rn-3 = {h}

Rn-4 = {g}

Rn-5 = {f}

Rn-6 = {e}

Rn-7 = {d}

Rn-8 = {c}

Rn-9 = {b}

Rn-10 = {a}

Ainsi nous avons posé : Rn-10 =

R0 ; n-10 =0 ; n=10 d'où nous avons eu :

R n-10 = {a} = R0

Rn-9 = {b} = R1

Rn-8 = {c} = R2

Rn-7 = {d} = R3

Rn-6 = {e} = R4

Rn-5 = {f} = R5

Rn-4 = {g} = R6

Rn-3 = {h} = R7

Rn-2 = {i} = R8

Rn-1 = {j} = R9

Rn-0 = {k} = R10

III.2.8. Graphe P.E.R.T ordonné

A ce niveau, nous avons retracé le même graphe

mais cette fois ci, nous l'avons présenté d'une façon

ordonnée :

i

f

k

5(3) 5' (0)

h

8(1) 8' (0)

e

d

c

b

a

1(2) 2(2) 3(5) 4(6)

j

g

6(8) 7(10) 9(10)

10(12)

III.2.9. Repère de Chemin Critique pour les

activités

a. Recherche des dates au plus tôt et au plus

tard de la réalisation

des étapes ou

d'activités

Cette recherche nous a consisté à la

détermination de la date plus rapprochée à laquelle il est

possible de réaliser l'étape i compte tenu des contraintes et de

la durée des tâches ou des activités. Ainsi notre

préoccupation a été de présenter d'abord le

traitement des temps d'une tâche ou d'une activité de la

méthode P.E.R.T utilisant la notation (A on A) de la manière

suivante :

· durée d'une activité de node i à

node j : Tij ;

· temps au plus tôt (EASY) : E ;

· temps au plus tard (LEADY) : L ;

· temps de démarrage au plus tôt :

Ei

· temps de fin au plus tôt : Ei +Tij = Ej

· temps de fin au plus tard : Lj

· temps de démarrage au plus tard : Lj-Tij =

Li

Partant de notre graphe ordonné, ci - dessous, voici

le graphe

dans lequel nous avons présenté les dates au

plus tôt et les dates au plus tard des tâches ou activités

ainsi que les tableaux dans lesquels nous avons calculé en utilisant la

méthode d'estimation unique les dates au plus tôt (DTO) et les

dates au plus tard (DTA).

0 0

a

2 2

b

15 15

e

18 18

f

23 23

g

9 9

d

4 4

c

33 33

h

34 34

i

43 43

J

55 55

k

a.1. Graphe avec Date au Plus Tôt et Date au Plus

Tard

5(3) 5'(0) 8(1)

1(2) 2(2) 3(5)

4(6)

8'(0)

3

4

7(10)

6(8) 9(10)

10(12)

a.2. Tableau de calcul des Dates Au Plus Tôt

|

DTO (Ej = Ei + Tij )

|

|

1

|

R0 = {a} f

{a} = 0

|

|

2

|

R1 = {b} f

{b} = f {a} + (Tij)1 = 0 + 2 = 2

|

|

3

|

R2 = {c} f{c}

= f {b} + (Tij)2 = 2 + 2 = 4

|

|

4

|

R3 = {d} f{d}

= f{c} + (Tij)3 = 4+ 5 = 9

|

|

5

|

R4 = {e} f{e}

= f{d} + (Tij)4 = 9 + 6 = 15

|

|

6

|

R5 = {f} f{f}

= f{e} + (Tij)5 = 15 + 3 = 18

|

|

7

|

R6 = {g} f{g}

= f{f '} + (Tij)5' = 18 + 0 = 18

Maximum

} = 26

f{g} = f{e} +

(Tij)6 = 18+ 8 = 26

|

|

8

|

R7 = {h} f{h}

= f{g} + (Tij)7 = 26+ 10 = 36

|

|

9

|

R8 = {i} f{i}

= f{h} + (Tij)8 = 36+1 = 37

|

|

10

|

R9 = {j} f{j}

= f{i} + (Tij)8' = 37 + 0 = 37

Maximum

} = 47

f{j} = f{h} +

(Tij)9 = 37+ 10 = 47

|

|

11

|

R10 = {k} f{k}

= f{j} + (Tij)10 = 47 + 12 = 59

|

a.3. Tableau de calcul des Dates Au Plus Tard

|

DTA (Li = Lj - Tij )

|

|

1

|

R10 = {k} f

{k} = 59

|

|

2

|

R9 = {j} f

{j} = f {k} - (Tij) 10 = 59- 12 = 47

|

|

3

|

R8 = {i} f{i}

= f {j} - (Tij)8' = 47- 0 = 47

|

|

4

|

R7 = {h} f{h}

= f{i} - (Tij)8 = 47- 1 = 46

Minimum

} = 36

f{h} = f{j} -

(Tij)9 = 46 - 10 = 36

|

|

5

|

R6 = {g} f{g}

= f{h} - (Tij)7 = 36- 10= 26

|

|

6

|

R5 = {f} f{f}

= f{g} - (Tij)5' = 26 - 0 = 26

|

|

7

|

R4 = {e} f{e}

= f{f} - (Tij)5 = 26 - 3 = 23

Minimum

} = 15

f{e} = f{g}

- (Tij)6 = 23 - 8 = 15

|

|

8

|

R3 = {d} f{d}

= f{e} - (Tij)4 = 15 - 6 = 9

|

|

9

|

R2 = {c} f{c}

= f{d} - (Tij)3 = 9 - 5= 4

|

|

10

|

R1 = {b} f{b}

= f{c} - (Tij)2 = 4 - 2 = 2

|

|

11

|

R0 = {a} f{a}

= f{b} - (Tij)1 = 2 - 2 = 0

|

b. Calcul des Marges Libres et Marges Totales

b.1. Marges Libres (ML) : est le délai

qu'on dispose pour la mise en route de la

tâche (i) sans dépasser la DTO de

l'étape suivante.

ML(1) = DTA(b) - DTO(a) - Tij(1) = 2 - 0 - 2 = 0

Critique

ML(2) = DTA(c) - DTO(b) - Tij(2) = 4 - 2 - 2 = 0

Critique

ML(3) = DTA(d) - DTO(c) - Tij(3) = 9 - 4 - 5 = 0

Critique

ML(4) = DTA(e) - DTO(d) - Tij(4) = 15 - 9 - 6 = 0

Critique

ML(5) = DTA(f) - DTO(e) - Tij(5) = 18 - 15 - 3 = 0

Critique

ML(6) = DTA(g) - DTO(f') - Tij(5') = 18- 15 - 0 = 3

NonCritique ML(7) = DTA(g) - DTO(e) - Tij(6) = 23- 15 - 8= 0

Critique

ML(8) = DTA(h) - DTO(g) - Tij(7) = 33 - 23 - 10 = 0

Critique

ML(9) = DTA(i) - DTO(h) - Tij(8) = 34- 33 - 1= 0

Critique

ML(10) = DTA(j) - DTO(i) - Tij(8') = 34 - 33 - 0 = 1 Non

Critique

ML(11) = DTA(j) - DTO(h) - Tij(9) = 43- 33 - 10 = 0

Critique

ML(12) = DTA(k) - DTO(j) - Tij(10) = 55 - 43 - 12 = 0

Critique

b.2. Marges Totales (MT) : on appelle marge

totale d'une tâche t(i) le délai de frottement dont on

dispose pour la mise en route de la tâche t(i) sans dépasser

la DTA de l'étape suivante.

MT(1) = DTA(b) - DTO(a) - Tij(1) = 2 - 0 - 2 = 0

Critique

MT(2) = DTA(c) - DTO(b) - Tij(2) = 4 - 2 - 2 = 0

Critique

MT(3) = DTA(d) - DTO(c) - Tij(3) = 9 - 4 - 5 = 0

Critique

MT(4) = DTA(e) - DTO(d) - Tij(4) = 15 - 9 - 6 = 0

Critique

MT(5) = DTA(f) - DTO(e) - Tij(5) = 18 - 15 - 3 = 0

Critique

MT(6) = DTA(g) - DTO (f') - Tij(5') = 18- 15 - 0 = 3

NonCritique MT(7) = DTA(g) - DTO(e) - Tij(6) = 23- 15 - 8= 0

Critique

MT(8) = DTA(h) - DTO(g) - Tij(7) = 33 - 23 - 10 = 0

Critique

MT (9) = DTA (i) - DTO (h) - Tij(8) = 34- 33 - 1= 0

Critique

MT(10) = DTA(j) - DTO(i) - Tij(8') = 34 - 33 - 0 = 1 Non

Critique

MT(11) = DTA(j) - DTO(h) - Tij(9) = 43- 33 - 10 = 0

Critique

MT(12) = DTA(k) - DTO(j) - Tij(10) = 55 - 43 - 12 = 0

Critique

c. Chemin Critique

C'est l'ensemble de toutes les tâches ou

activités critiques du graphe, voici ci - dessous la manière dont

nous avons repéré le chemin critique de ce graphe.

c.1. Activités Critiques

d(1) + d(2) + d(3) + d(4) + d(5) + d(6) + d(7) +

d(8) +d(9)+d(10)

c.2. Activités non Critiques

d(5') - d(8')

d. Durée Totale du Projet (DTP)

La durée du projet est la sommation des durées

des toutes les tâches ou activités critiques moins toutes les

tâches ou activités non critiques, soit :

DTP = d(1) + d(2) + d(3) + d(4) + d(5) + d(6) + d(7) + d(8)

+ d(9) + d(10) - d(5') - d(8') qui équivaut à :

DTP = 2+2+5+6+3+8+10+1+10+12 =59 Jrs

e. Coût Total d'Evaluation (CTE)

Le Coût Total de l'évaluation du projet est la

sommation des coûts des toutes les tâches ou activités

critiques ou non critiques, soit :

CTE = 400+400+1000+1200+67986+1600+2000+200+200+2400=

77386 $US

Pour toute évaluation financière de quoi que

ce soit, il est toujours prévu une rubrique pour les imprévus.

Les imprévus sont les 10 % du Coût Total de l'Evaluation du Projet

qui se calcule de la manière suivante :

IMPREVUS = (CTE x 10) / 100

soit

IMPREVUS= (77386 US x 10) / 100 = 7738.6

$US

Le Coût Total du Projet (CTP) a été la

sommation du Coût Total d'Evaluation (CTE) et des Imprévus

(IMPREVUS) soit :

CTP = CTE + IMPREVUS =77386 + 7738.6 $US

=85124.6 $US

CHAPITRE IV : PRESENTATION DE L'ENTREPRISE

IV.1. HISTORIQUE DE L'ENTREPRISE

La Société Nationale

d'Électricité « SNEL » en

sigle, est un établissement de droit public à caractère

industriel et commercial créé par l'ordonnance n° 73/033 du

16 mai 1970. A l'origine, l'entreprise reçut de l'État, en tant

que maître d'ouvrage, le mandat de maître d'oeuvre pour les travaux

de première étape de l'aménagement hydroélectrique

du site d'Inga.

En effet, soucieux de répondre aux besoins

énergétiques du pays, les pouvoirs publics, par ordonnance

présidentielle n° 67-391 du 23 septembre 1967, instituaient le

Comité de Contrôle Technique et Financier pour les Travaux d'Inga,

lequel Comité sera remplacé en 1970 par la SNEL.

A la suite de la mise en service de la centrale d'Inga I le

24 novembre 1972, la SNEL devenait effectivement producteur, transporteur et

distributeur d'énergie électrique à l'instar d'une autre

société d'État, REGIDESO, et des six

sociétés commerciales privées existantes, ayant le

même objet social. Il s'agit de :

· COMECTRICK;

· FORCES DE L'EST;

· FORCES DU BAS-CONGO;

· SOGEFOR;

· SOGELEC;

· COGELIN.

Au cours cette même année, le Gouvernement mit

en marche le processus d'absorption progressive de ces sociétés

privées par la SNEL. L'issue de ce processus se traduira par

l'instauration d'une situation de monopole au profit de la SNEL

confortée par la suite par la loi n° 74/012 du 14 juillet 1974

portant reprise par la SNEL, des droits, obligations et activités des

anciennes sociétés privées d'électricité.

Cette loi traduit la volonté de l'État

d'assurer le contrôle direct de la production, du transport et de la

distribution de l'énergie électrique, ressource

stratégique en matière de développement économique

et social du pays.

Toutefois, en ce qui concerne la REGIDESO, la reprise totale

par la SNEL des activités électriques de cette

société, y compris ses centrales n'interviendra qu'en 1979.

Depuis lors, la SNEL contrôle en réalité

toutes les grandes centrales hydroélectriques et thermiques du pays.

Seules quelques micros et minis - centrales hydroélectriques du secteur

minier et de petites centrales thermiques intégrées aux

installations d'entreprises isolées continuent à relever du

secteur privé.

Et jusqu'à ces jours, le service public de

l'électricité est confié à SNEL

érigée sous forme de société d'État,

régie par la loi-cadre sur les entreprises publiques et l'ordonnance

n° 78/196 du 5 mai 1978 approuvant ses statuts, sous la tutelle technique

du Ministère ayant l'Énergie dans ses attributions, la tutelle

administrative et financière étant assurée par le

Ministère du Portefeuille.

IV.2. LIMITES GEOGRAPHIQUES

La Société Nationale d'Electricité, qui

dispose d'un siège social situé au croisement des avenues

Batetela et de la Justice au numéro 2831 dans la Commune de la Gombe de

la ville de Kinshasa, est bornée :

· Au Nord par l'Avenue de la Justice;

· Au Sud par le Boulevard Du 30 Juin;

· A l'Est par l'Avenue Batetela ;

· A l'Ouest par le Conseil Technique Militaire Belge.

IV.3. OBJECTIFS POURSUIVIS PAR LA SNEL

Après sa création au plan administratif et la

définition de ses statuts par les pouvoirs publics, il incombait

à la nouvelle société de s'assumer en matérialisant

ses structures fonctionnelles et ses activités sur le terrain.

Partant des anciennes sociétés productrices et

distributrices d'énergie électrique ayant des structures et des

cultures différentes, il a fallu :

1. Traduire dans les faits une véritable

société d'électricité à l'échelon

national et international;

2. Définir son développement à court,

moyen et long termes en rapport avec les objectifs généraux lui

assignés par l'État : produire, transporter et distribuer

l'électricité au moindre coût.

Accomplissant au mieux ces deux objectifs, la SNEL

poursuivit sa mission de maître d'oeuvre pour les travaux

d'aménagement du site d'Inga dont la première phase, Inga I (351

MW), officiellement démarrée le 1er janvier 1968, fut

inaugurée le 24 novembre 1972. La deuxième phase, Inga II (1.424

MW), a vu ses installations entrer en service en 1982.Cette période de

grands travaux a été couronnée par la construction de la

ligne 500 kV CC Inga - Kolwezi (1.774 Km), la plus longue du monde.

Entrée en service industriel en 1983, cette ligne était

initialement destinée à l'approvisionnement en énergie

électrique des mines et usines du Katanga, au Sud du pays. Aujourd'hui,

elle permet la desserte de quelques pays d'Afrique Australe (Zambie, Zimbabwe

et Afrique du Sud).

Parallèlement, sur le plan de ses structures, SNEL

créa progressivement de 1980 à 1986 sa propre culture en lieu et

place de celles héritées de ses prédécesseurs. La

nécessité de restructuration de la SNEL, devenue aujourd'hui un

acquit, était un préalable à la conception et à la

définition d'un plan de développement à long terme de la

société. Ce processus de réformes, accompagné d'une

nationalisation progressive des cadres de direction et de commandement en

remplacement du personnel expatrié, a abouti à la situation

où, depuis 1989, la SNEL ne compte plus que des nationaux dans ses

effectifs.

En 1980, la SNEL a amorcé une étude de

développement de la société. Dans l'entre-temps, la

nécessité de mener parallèlement des actions de sauvegarde

ont conduit à la mise en place du programme intérimaire

1981-1983, suivi aussitôt après du programme 1984-1986.

A l'issue du second programme intérimaire

parallèlement aux actions, se poursuivit l'élaboration de

l'étude d'un plan de développement qui devait prendre en compte

tous les problèmes de l'entreprise et ceux des acquis qui concourent aux

mêmes objectifs. Ainsi est né le « Plan Directeur

national de développement du secteur de l'électricité

à l'horizon 2005 » dont la publication date de 1988.

Aujourd'hui, ce plan est actualisé jusqu'à l'horizon 2015.

Le Plan Directeur s'articulait autour des objectifs

stratégiques suivants :

· Rentabilisation des infrastructures de production et de

transport existantes ;

· Satisfaction de la demande au moindre coût ;

· Amélioration de la productivité ;

· Recherche de l'équilibre financier.

A partir de ce plan, il fut arrêté deux

programmes d'investissements prioritaires (PIP 1988-1990 et 1991-1993),

premières tranches d'exécution du Plan Directeur.

L'embargo financier décrété sur la RDC

en 1990, les pillages de 1991 et 1993 et les deux guerres survenues au pays

(guerre de libération de 1996 à 1997 et guerre d'agression de

1998 à ce jour) a lourdement hypothéqué l'exécution

des deux programmes d'investissements prioritaires.

Le Plan Directeur à l'horizon 2015 met, quant

à lui, un accent particulier sur la nécessité de mettre

l'énergie électrique à la portée de tous les

Congolais pour leur épanouissement, singulièrement ceux habitant

les milieux ruraux.

Au regard des objectifs stratégiques définis

dans le plan directeur, le bon usage de l'outil informatique est plus un

impératif qu'un simple besoin.

IV.4. STRUCTURE ORGANIQUE DE LA SNEL

La Société Nationale d'Electricité

est composée de deux organes ci-après :

· Le Conseil d'Administration ;

· Le Comité de Gestion

Le Comité de Gestion représente la structure

qui est décrite dans la macrostructure de la SNEL. La structure de la

SNEL est composée de neuf départements, à

savoir :

1. Département de l'Organisation et Contrôle

(DOC) ;

2. Département des Ressources Humaines

(DRH) ;

3. Département de Production et Transport

(DPT) ;

4. Département de Distribution

(DDI) ;

5. Département Financier

(DFI) ;

6. Département de Développement et Recherche

(DDV) ;

7. Département des Approvisionnements et Marchés

(DAM) ;

8. Département du Secrétariat

Général (DSG) ;

9. Département des Régions de Distribution de

Kinshasa (DDK)

IV.4.1. Département de l'Organisation et

Contrôle (DOC)

Le département de l'organisation et contrôle

s'occupe de :

· L'organisation

· Du contrôle général ;

· De l'informatique

IV.4.2 Département des Ressources Humaines

(DRH)

Ce département s'occupe :

· L'administration du personnel ;

· La gestion du personnel ;

· Le médical

IV.4.3 Département de Production et Transport

(DPT)

Ce département s'occupe :

· De la production ;

· Du transport ;

· De la télécommunication

IV.4.4 Département de Distribution

(DDI)

Ce département s'occupe:

· Du réseau de distribution ;

· De distribution de régions

· Du commercial

IV.4.5 Département Financier (DFI)

Ce département s'occupe de :

· Comptabilité ;

· Du budget ;

· De la trésorerie

IV.4.6 Département de Développement et

Recherche (DDV)

Ce département s'occupe de :

· La planification de développement ;

· L'analyse économique et

financière ;

· Recherche et financements extérieurs ;

· Financement de projet.

IV.4.7 Département des Approvisionnements et

Marchés (DAM)

Ce département s'occupe de :

· La gestion et le stock ;

· L'achat ;

· La gestion de contrôle.

- IV.4.8 Département des Régions de

Distribution de Kinshasa (DDK)

Ce département s'occupe de :

· L'exploitation et maintenance ;

· Du finance et de l'administration ;

· Du commercial ;

· Direction régionale kin - nord

· Direction régionale kin - sud

· Direction régionale kin - est

· Direction régionale kin - ouest

IV.5. ORGANISATION ET FONCTIONNEMENT

La SNEL est organisée structurellement de la

manière suivante :

IV.5.1. LE CONSEIL D'ADMINISTRATION

Ce conseil est composé de onze (11) membres ;

à sa tête, on trouve le Président. Le conseil

d'administration prend toutes les décisions relatives à la

gestion de l'entreprise.

IV.5.2. LE COMITE DE GESTION

Le Comité veille à la bonne gestion et

à l'application complète des décisions dans l'entreprise.

Elle est composée de :

1. ADG : Administrateur Directeur

Général ;

2. ADGA : Administrateur Directeur

Général Adjoint ;

3. ADT : Administrateur Directeur

Technique

4. ADF : Administrateur Directeur

Financier.

Hormis le comité de gestion, nous avons

aussi :

· Le Président Délégué

Syndical ;

· Le secrétaire général

IV.6 IMPACT SOCIO- ECONOMIQUE

Dans le domaine social, la société nationale

d'électricité par le courant qu'elle fournit, permet l'usage des

produits électroménagers, fournit de l'emploi avec plus de 500

salariés et sur le plan économique, la société

nationale d'électricité ramène des devises grâce

à l'énergie qu'elle vend à des pays étrangers.

IV.7 RELATION AVEC D'AUTRES ENTREPRISES

La SNEL étant monopoleur en ce qui concerne

l'énergie électrique est en relation avec toutes les entreprises

du fait de leur besoin en électricité, elles font partie de ses

clients. Certaines entreprises se distinguent en étant en plus

fournisseurs de la SNEL en bien ou en service.

La SNEL entretient en plus des relations étroites

avec plusieurs banques de la place tel que la BCDC, la BIC,... ; notons

également que la société Nationale

d'électricité paie des contributions qui la mette en relation

directe avec la direction général des impôts (DGI).

IV.8 ORGANIGRAMME DE LA SNEL

CONSEIL D'ADMINISTRATION

COMITE DE GESTION

ADMINISTRATEUR

DELEGUE GENERAL

BUREAU DE L'ADG

BUREAU CONSEIL

DIVISION JURIDIQUE

ADMINSITRATEUR DELEGUE GENERAL ADJOINT

DPT SECRETARIAT GENERAL

Services Généraux

Presse et Relations Publiques

Information et Documentation

DPT DE RECHERCHE ET DEVELOPPEMENT

DIRECTION DES ETUDES ET STANDARDS

Planification de Développement

Analyses Economiques et Financières

Recherche des Financements Ext.

Financement des Projets

DPT DE L'ORGANISATION ET CONTROLE

DIRECTION DE LA PREVENTION ET SECURITE

Organisation

Contrôle Général

Informatique

ADMINISTRATEUR DIRECTEUR FINANCIER

ADMINISTRATEUR DIRECTEUR TECHNIQUE

DPT DE PRODUCTION ET TRANSPORT

DPT FINANCIER

DPT DES RESSOURCES HUMAINES

DPT DES APPRO. ET MARCHES

DPT DE DISTRIBUTION

Comptabilité

Budget

Trésorerie

Gestion des Stocks

Achats

Gestion des Contrats

Réseaux de Distribution

Distribution des Régions

Commercial

Production

Transport

Transport Inga - Kolwezi

Centres Autonomes

Télécommunications

COORDINAT. DES ACTIVITES COMMERCIALES

DPT DE DISTRIBUTION DE KINSHASA

DIRECTION DE L'EQUIPEMENT

Développement des Ventes

Portefeuille Centralisé

Règles & Procédures Commerciales

Dir. Régionale Sud

Dir. Régionale Est

Dir. Régionale Ouest

Exploitation et Maintenance

Gestion des projets

Etudes

Topographie

Travaux

Finances et Administration

IV.9. SYSTEME INFORMATIQUE DE LA SNEL

Le système informatique de la SNEL dispose d'un parc

important composé essentiellement d'un mini-ordinateur HP 3000 et de

micro-ordinateurs de marques variées. Ces micro-ordinateurs sont, pour

la plupart, disséminés dans les différents bureaux; un

petit nombre est connecté au réseau y installé dont

l'accès est limité au personnel.

IV.9.1. INVENTAIRE DU SYSTEME INFORMATIQUE

|

SUR LE PLAN MATERIEL

|

|

24 Postes

· Pentium 2 (3 Machines Avec les fréquences des

Processeurs qui varient entre 350 à 450MHz et 20 à 30 Go pour le

HDD), Les P2 Utilisent Le Windows 2000 comme système

d'exploitation ;

· Pentium 3 (5 Machine Avec 650Mhz de processeur et 40 Go

pour HDD) Utilise Le Windows XP Service Pack I comme système

d'exploitation ;

· Pentium 4 (15 Machines avec 1.8 Ghz de CPU et 80 Go de

HDD) utilisent le Windows XP ;

· 1 Serveurs Pentium 4 qui tourne avec Windows 2003

Server comme système d'exploitation serveur ;

· 3 Imprimantes :

· 1 HP 3000 /2567

· 1 EPSON LQ 2080 (matricielle),

· HP LaserJet 1100, 1320.

|

|

SUR LE PLAN DU RESEAU

|

|

· 1 Serveur Pentium 4(Dell Optiplex Gx/110 Pentium

Zéon avec un CPU 1.8 GHZ, carte mère biprocesseur, RAM 1

Giga octet et HDD 160 Go) avec le Système Windows 2003 Server qui est

considéré comme Serveur des fichiers

· 1 Imprimante réseau

· 8 Ordinateurs qui fonctionnent en poste à

poste

· 15 Ordinateur Client - serveur

· 4 SWITCH dont 2 switch de 8 ports, 1switch de 4 ports

et 5 ports

· 1Routeur,

· 1 Modem

|

|

SUR LE PLAN LOGICIEL

|

|

· La gestion des affiliés

· Suivi du budget

· Gestion des courriers

· Paie des salaires

|

|

SUR LE PLAN SECURITE

|

|

En mode client serveur, chacun a son mot de passe

attribué par l'administrateur du réseau

· 14 Onduleurs

· 10 Stabilisateurs

|

Fig.IV.1. Inventaire informatique

IV.9.2. RESEAU

Un réseau informatique est un ensemble d'ordinateurs

reliés entre eux et qui permet aux utilisateurs de partager des

ressources informationnelles, logiciels et matériels.

La SNEL a un réseau local : Local Area Network (LAN)

connecté à Internet qui constitue la source inépuisable

d'informations en ligne.

La SNEL qui est reliée à Internet, tire sa

connexion auprès des fournisseurs Afrinet, Vodanet et Interconnect.

IV.9.3. caractéristiques du réseau de la

SNEL

Type : la SNEL utilise un réseau local plus la

connexion Internet,

Topologie :la topologie utilisée à la SNEL

est une topologie en étoile

Architecture structure : la SNEL possède deux

architectures d'une part le Post-à-Poste et d'autre part le Client

Serveur

SE serveur : Windows 2003 server est le système

d'exploitation utilisé dans leur serveur,

SE client : les machines clientes de la SNEL utilisent

les systèmes d'exploitations Windows XP et Windows

2000,

Protocole : le plus utilisé est le protocole

TCP/IP.

IV.9.4. L'ANCIEN SCHEMA DE LA S.N.EL

COMITE DE GESTION

CONSEIL D'ADMINISTRATION

Antenne

ADT

ADGA

ADG

Imprimante

ADF

Imprimante

DDI

DFI

DPT

DOC

2 Switchs 8 ports

1 Switchs 4 ports et 1 switch 5 ports 24 PC

1 Routeur

1 Modem + 1 Antenne

Imprimante

DDV

DDV

DFI

DIM

DIM

DAM

DAM

DHR

IV. 10. Critique de l'existant

La SNEL utilise qu'un système qui se diffère des

différentes versions, c'est pour cela une mesure de prévention

doit être prise pour ne pas perturber le bon fonctionnement de

l'entreprise.

L'ajout de matériels dépendra aussi des

départements selon le besoin.

Malgré les matériels informatiques

éparpillés dans tous les départements, la performance est

loin d'être réalisé, car ces matériels sont

achetés sans aucune formation préalable des utilisateurs.

Les fonds alloués à la formation du personnel

sont mal utilisés ou détournés.

· Manque d'ordinateur sur tous les postes ;

· Manque de réseau sur toute la SNEL ;

· Lenteur dans le traitement, des informations et

circulation.

IV.11. proposition de solution

Pour que la SNEL parvienne à parler aux

différents problèmes auxquelles elle est butée, il faut

modifier son système informatique avec le déploiement d'un

réseau informatique administré par Windows 2008 serveur qui

répondra aux normes informatiques.

TROISIEME PARTIE : ETUDE PREALABLE

CHAPITRE V : PRESENTATION DE WINDOWS 2008

SERVEUR

V.1. INTRODUCTION

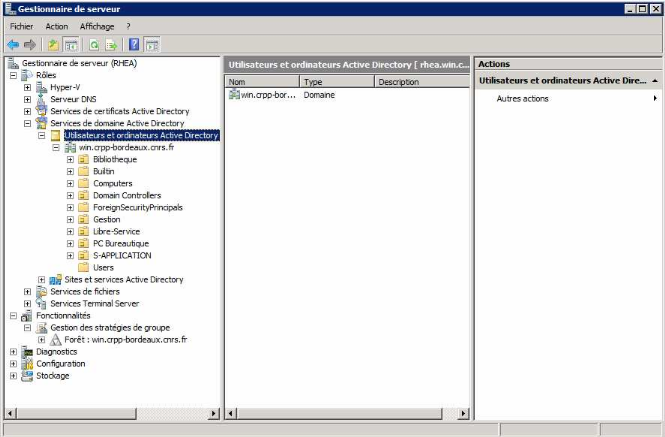

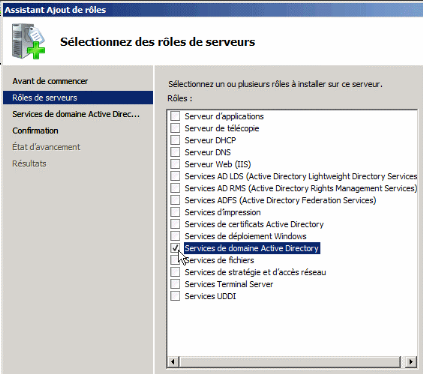

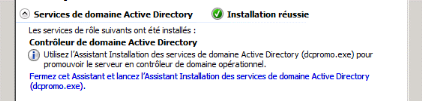

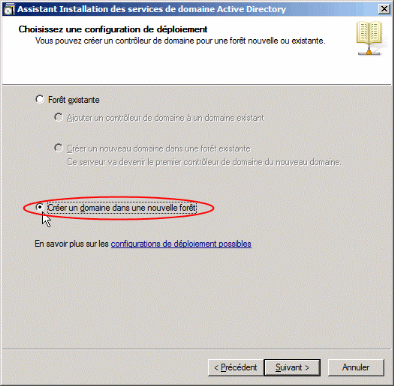

Microsoft Windows 2008 Serveur est le dernier

système

d'exploitation Microsoft orienté

serveur. Il est

le successeur de

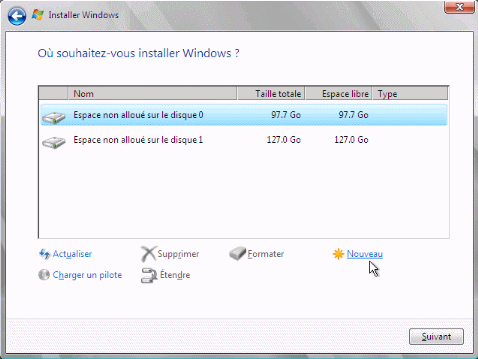

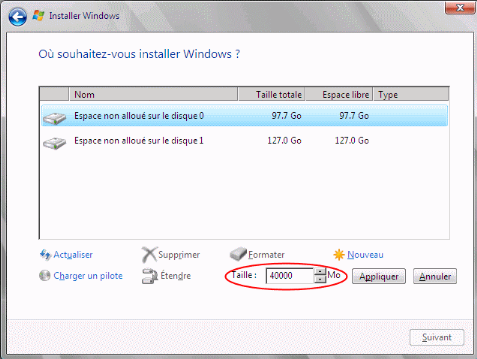

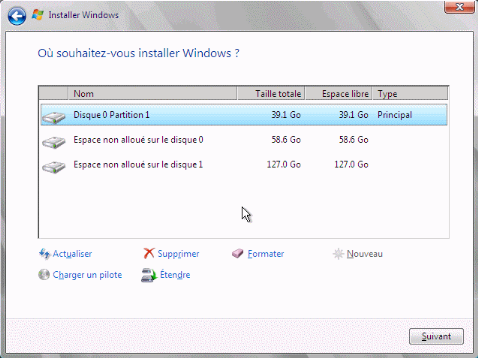

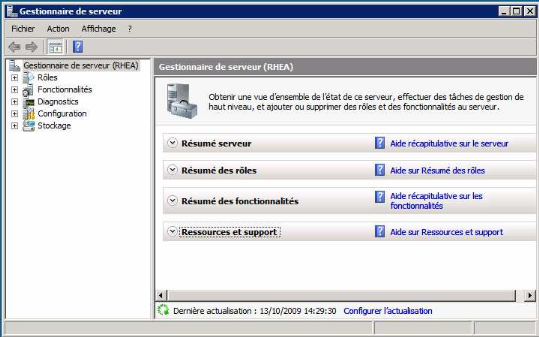

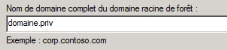

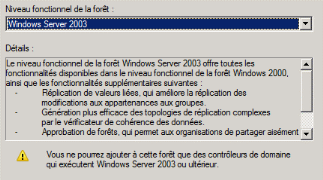

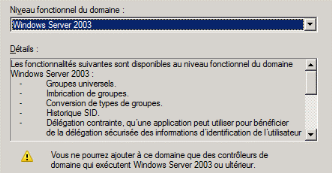

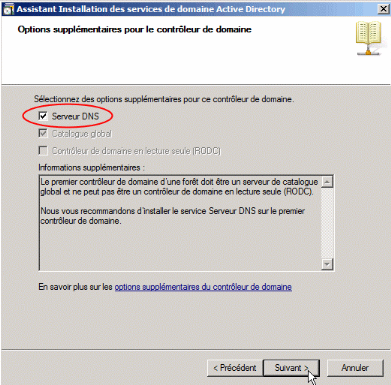

Windows