1.4 L'état des lieux du système

d'authentification

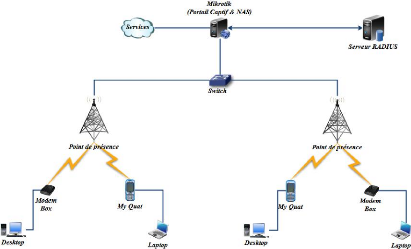

FIGURE 1.2 Architecture Réseau de Ringo S.A.

Tel qu'illustré par la figure 1.2 ci-dessus, le

système d'authentification de Ringo S.A. met en jeu cinq grands

composants. Du client au Fournisseur d'Accès Internet (FAI)

Ringo, nous avons :

- un point de présence, chargé de relayer les

informations entre CPE et FAI;

- un Switch d'agrégation, permettant de manager les

différents points de présence;

- un serveur en charge de l'adressage automatique des machines,

de la distribution des

paramètres du réseau, du control d'accès aux

services offerts par l'entreprise et de la

gestion du temps d'accès aux ressources (client

radius);

- un serveur web, jouant notamment le rôle du portail

captif permettant d'authentifier les clients ;

- un serveur Radius, gérant les autorisations

d'accès distants aux ressources et services offerts, ceci en se

référant à une base de données associée.

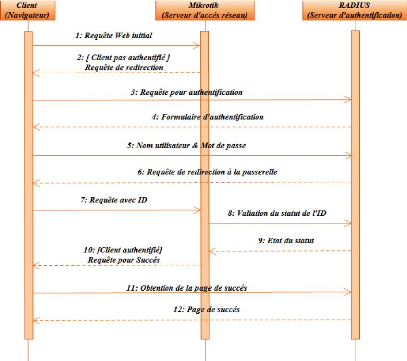

Lorsqu'un utilisateur souhaite accéder à

l'Internet, il doit accéder d'une part au réseau de l'entreprise

et, d'autre part s'authentifier via un portail captif, en utilisant un client

d'authentification http (Internet Explorer, Mozilla Firefox, Google Chrome,

etc.). La procédure d'authentification par usage du portail captif,

illustrée à la figure 1.3 page 10, est explicitée

ci-dessous.

Pour accéder au réseau, l'utilisateur-client se

connecte à son modem et reçoit du NAS : une adresse IP et les

paramètres de configuration du réseau. Dès cet instant,

l'utilisateurclient a juste accès au réseau existant entre lui et

le NAS. Ce dernier lui interdisant, pour l'instant l'accès au reste du

réseau. Le NAS stocke dans sa table ARP l'adresse MAC du client et

l'adresse IP qu'il lui a été dynamiquement attribuée, et

ce dans l'optique de prochains contrôles liés, entre autres,

à l'identité de l'utilisateur-client.

Lorsque le client veut accéder à Internet ou du

moins effectuer sa première requête de type web, le NAS

contrôle sa demande d'accès, et si il n'a pas encore

été authentifié, il le redirige vers une page

d'authentification, l'invitant à entrer ses paramètres de

connexion. Lorsqu'il a saisi ses paramètres d'authentification (login et

mot de passe) le NAS relaye les informations au serveur RADIUS, qui va

vérifier que le client est connu du système et à droit

à la ressource sollicitée. Une fois la vérification

effectuée, le serveur d'authen-

tification renvoie la réponse au NAS qui, selon que le

client a droit à la ressource ou non, l'autorise ou non à aller

sur Internet.

FIGURE 1.3 Procédure d'authentification par portail

captif

|