ANNEXE E

L'AUTHENTIFICATION VIA LE PROTOCOLE RADIUS

E.1 Les généralités

La communication RADIUS utilise le paradigme de

requête/réponse, les requêtes étant envoyées

par le client à destination du serveur et les réponses par le

serveur à destination du client. Les paires

requêtes-réponses possibles sont les suivantes :

- access-request: requête d'accès par un

utilisateur pour certains services. Les réponses possibles à

cette commande sont :

- access-accept: réponse positive à une

requête d'accès d'un client.

- access-reject : réponse négative

à une requête d'accès d'un client.

- access-challenge : réponse à une

requête d'accès, où le serveur attend une réponse du

client encapsulé dans une access-request.

- accounting-request : requête pour enregistrer

les données de traçabilité sur le serveur. L'unique

réponse à cette question accounting-response n'est

valable que lorsque les données ont bien été

stockée sur le serveur.

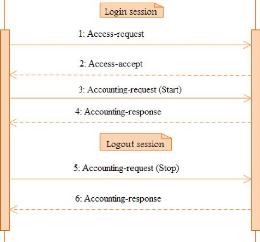

E.2 Le processus de connexion au réseau

Il suit le schéma suivant :

1. Lorsqu'un utilisateur lance la procédure de

connexion, le NAS récupère le couple nom utilisateur

(login) et mot de passe (password) de l' utilisateur distant,

crypte ces informations avec une clé partagée et envoie cela avec

un message «access-request» à un serveur. C'est la phase

d'authentification;

2. Lorsque la combinaison login/password est valide, le

serveur RADIUS envoie un message <<access-accept>> au NAS avec des

informations supplémentaires, à l'instar d'une adresse IP, d'un

masque réseau, etc. C'est la phase d'autorisation;

3. Le NAS envoie un message <<accounting-request

(start)>> pour indiquer que l'utilisateur est connecté sur le

réseau et que la comptabilité de ses droits d'accès peut

être initiée. C'est la phase de

comptabilité/traçabilité ;

4. Le serveur RADIUS répond avec un message

<<accounting-response>> lorsque l'information de

comptage/traçabilité (accounting) est stockée.

E.3 Le processus de déconnexion au réseau

Il suit le schéma suivant :

1. Lorsqu'un utilisateur lance la procédure de

déconnexion, le NAS envoie un message <<accounting-request

(stop)>> avec les informations suivantes :

- Delay time : le temps d'essai d'envoi de ce message;

- Input octet : le nombre d'octets reçus par le

client;

- Output octet: le nombre d'octets envoyés par le

client;

- Session time : le nombre de secondes que le client s'est

connecté;

- Input packets : le nombre de paquets reçus par le

client;

- Output packets : le nombre de paquets envoyés par le

client;

- Reason: la raison pour laquelle le client s'est

déconnecté.

2. Le serveur RADIUS répond avec un message

<<accounting-response>> lorsque l'information de

comptage/traçabilité est stockée.

E.4 Le schéma récapitulatif des flux de messages

RADIUS

FIGURE E.1 Flux de messages RADIUS

ANNEXE F

LE ROQUE AP

Le roque AP1 , par hommage à la technique du

roque2 utilisée aux jeux d'échecs, est une attaque

réalisable sur un réseau Wifi. Il consiste à monter un

point d'accès factice pour le réseau cible. Ce point

d'accès devra avoir, entre autres, les caractéristiques et

capacités suivantes :

- un même SSID3 que le réseau cible;

- une meilleure qualité de signal que le point

d'accès légitime; - une interception des communications.

Cette technique, qui est illustrée par la figure F.1

ci-dessous, permet de contourner l'infrastructure en usurpant les

paramètres d'authentification que sont le login et le mot de passe de

l'utilisateur agréé et par la suite de faire valider ces

identifiants sur le réseau.

FIGURE F.1 Mise en oeuvre du roque AP

1. AP (Access Point), est l'abréviation utilisée

pour désigner le point d'accès.

2. Le roque, dans le jeu des échecs, est une manoeuvre

défensive qui implique le déplacement de deux pièces, le

roi et la tour, à la fois. Cette manoeuvre n'est possible que si, entre

autres, aucune pièce ne bloque la manoeuvre.

3. SSID : est l'acronyme de Service Set Identifier. C'est un nom

identifiant un réseau sans fil selon la norme IEEE 802.11. Ce nom peut

être composé jusqu'à 32 caractères

|