ANNEE-ACADEMIQUE : 2022-2023

République Démocratique du

Congo

UNIVERSITE PEDAGOGIQUE NATIONALE

Faculté des Sciences Economiques et de

Gestion

DEPARTEMENT DES SCIENCES COMMERCIALES, ADMINISTRATIVES ET DE

GESTION INFORMATIQUE

B.P. 8815

Kinshasa j Ngaliema

SIMULATION ET INSTALLATION D'UNE MAISON

INTELLIGENTE

DEDIEE AUX PERSONNES VIVANTS

AVEC HANDICAPES

KAMBONAKO MANTADILA Mardochée

Mémoire de fin d'études présenté et

défendu pour l'obtention du grade de licenciée en Sciences

Commerciales et Administratives.

Option : Gestion Informatique

Orientation: Réseaux d'Entreprise et

maintenance

Directeur Ir Richard KITONDUA LUBANZADIO

Professeur

II

EPIGRAPHE

L'informatique est le chemin qui mène à la

réussite.

Mardochée KAMBONAKO MANTADILA.

III

IN MEMORIAM

Hommage à vous ma très chère maman modestine

MATUTA LUYEYE, pour m'avoir mis au monde, orienté, conseillé et

protégé tout au long de mon jeune âge.

Voilà aujourd'hui les fruits de votre effort lequel vous

ne consommez pas. Je garderai vos sages conseils et vos bonnes

manières.

Que ton âme repose en paix et que la terre de nos

ancêtres soit douce et légère à votre

égard.

Votre fils Mardochée KAMBONAKO

MANTADILA

iv

DEDICACE

A l'éternel Dieu tout puissant pour la vie et la

grâce qu'il ne cesse de m'offrir, Je dédie ce travail à ma

famille KAMBONAKO.

A vous Mon père Dr. Ph. Rhobonet KAMBONAKO

DIMBOTE pour les conseils, l'amour, les soutiens moraux et

réconforts que vous avez manifestes à votre fils.

A vous ma très chère soeur et mes très chers

frères : Durbine KAMBONAKO TANDU, harvne

KAMBONAKO TIABAMFUMU, gamaliel KAMBONAKO DIMBOTE

et dirane MAYO merci pour l'amour ma famille.

A vous ma base solide les futurs ingénieurs : Tichic

KIESE YUMBA, Pierre

MULUMBA ILUNGA,

Etienne LANDA KITSONGO, Helena PEMBA BANY

ET

Bertino DIZEKELE merci beaucoup chers camarades

pour l'amour et pour l'amitié,

je vous aime beaucoup.

Mardochée KAMBONAKO MANTADILA.

V

REMERCIEMENTS

Je remercie DIEU le tout pissant de nous avoir donné la

santé et la volonté d'entamer et de terminer ce

mémoire.

Tout d'abord, ce travail ne serait pas aussi riche et n'aurait

pas pu avoir le jour sans l'aide et l'encadrement de Pr. Richard

KITONDUA, je le remercie pour la qualité de son

encadrement exceptionnel, pour sa patience, sa rigueur et sa

disponibilité durant la rédaction de ce mémoire.

Je remercie le Pr. Idée AMISI ALFANI

pour l'amour d'un père à son fils et les conseils,

motivation, encadrement, il a toujours été un bon maitre pour

moi. Un jour il m'a dit » au berceau à la tombe la vie de l'homme

est relationnel » merci cher maitre.

Je tiens à remercier de tout mon coeur le

général Gabriel AMISI KUMBA dit

TANGO-FOUR pour l'amour et pour la route qu'il m'a

donné, merci beaucoup mon général pour tout.

Nos remerciement s'adresse à mon père Pr.

Rhobonet KAMBONAKO pour son l'intelligence qui m'a donnée.

Nos remerciements s'adressent également à tous

nos professeurs pour leurs générosités et la grande

patience dont ils ont su faire preuve malgré leurs charges

académiques et professionnelles.

Mardochée KAMBONAKO MANTADILA.

vi

LISTE DES FIGURES

Figure I. 1 : Logo de Zigbee 6

Figure I. 2 : Logo de Bluetooth 7

Figure I. 3 : Logo de Wi-Fi 8

Figure I. 4 : Logo de NFC 9

Figure I. 5: Les trois couches d'un modèle IOT 10

Figure I. 6: Domaines d'application de l'IoT 12

Figure I. 7 : santé intelligent 13

Figure I. 8 : agriculture intelligente 14

Figure I. 9 : les réseaux intelligents 15

Figure I.10 : l'industrie intelligente .16

Figure I.11 : environnement intelligent ...17

Figure II. 1: Exemple de système domotique d'une

maison. 20

Figure II. 2 : Les domaines de la maison intelligente. 21

Figure II. 3 : serrures de porte 25

Figure II. 4 : ampoules connectées .26

Figure II. 5 : les thermostats intelligents 26

Figure II. 6 : hubs intelligents 27

Figure II. 7 : capteurs de mouvement 29

Figure II. 8 : câble coaxial 29

Figure II. 9 : câble à paire torsadée

29

Figure II. 10 : la fibre optique 29

Figure II.12 : Ethernet sur courant porteur 30

Figure II.13 : passerelle 30

Figure II.14 : point d'accès sans fils 31

Figure II.15 : Ethernet 31

Figure II.16 : Routeur 32

Figure III. 1: Exemple d'une maison intelligente pour les

handicapées. 35

Figure III. 2: logo UML. 36

Figure III. 3: Relation entre les acteurs d'une maison

intelligente. 37

Figure III. 4: Diagramme de cas d'utilisation d'une maison

intelligente. 39

Figure III. 5: schéma globale. 41

Figure III. 6: Les éléments du Smart Home dans

Smart Phone. 42

Figure III. 7: Configuration de la passerelle domestique.

42

Figure III. 8: Configuration de la passerelle domestique.

46

Figure III. 9: Configuration du récepteur distant.

46

Figure III. 10: Configuration de Ventilateur (Fan). 47

Figure III. 11: Conditions de fonctionnement. 47

Figure III. 12: Test de fonctionnement. 48

Figure III. 13: Les éléments d'un système

de détection de fumée. 49

Figure III. 14: Les conditions de fonctionnement. 51

Figure III. 15: Le fonctionnement du système de

détection d'incendie. 53

Figure III. 16: Les éléments composant le

système de détection de CO. 53

Figure III. 17: Test de fonctionnement de système de

détection de CO. 55

Figure III. 18: Le système de détection de

température. 55

Figure III. 19: Les conditions de fonctionnement. 56

Figure III. 20: Test de fonctionnement de système de

détection de température. 57

VII

LISTE DES TABLEAUX

Table III. 1 : Analyse et détermination de durée

de différentes taches Table III. 2 : cahiers de charge

VIII

LISTE DES ABBREVIATIONS

IoT : Internet of Things

IdO : internet des objets

RFID : Radio Frequency Identification

IBSG : Independent Business Scientific

Group

DVD : Digital Video Disc

IEEE : Institute of Electrical and

Electronics Engineers

PC : Personal Computer

Wi-Fi : Wirless Fidelity

PDA : Personal Digital Assistant

NFC : Near Field Communication

IP : Internet Protocol

M2M : Machine to Machine

GPS : Global Positioning System

CO2 : Dioxyde de carbone

SMS : Short Message Service

P2P : Peer to Peer

PSN : Play Station Network

LAN : Local Area Network

WAP : Wet Ass Pussy

SSID : Service Set Identifier

WPA2-PSK : Wi-Fi Protected Access 2 -

Pre-Shared Key

DHCP : Dynamic Host Configuration Protocol

CO : monoxyde de carbone

UML : Unified Modeling Language

OMT : Object Modeling Technique

OOSE : Object Oriented Software

Engineering

OMG : Object Management Group

1

INTRODUCTION GENERALE

De nos jours la domotique est de plus en plus utilisée

dans le monde. C'est un terme générique regroupant toutes les

techniques permettant d'automatiser la gestion d'une maison, de la rendre

"intelligente". Ces techniques font massivement appel à l'informatique

et aux objets connectés afin de faciliter la vie de l'utilisateur. Cet

ensemble de techniques peut servir à plusieurs choses : automatiser

certaines tâches pour faciliter la vie de l'utilisateur, augmenter la

sécurité de l'habitat, ou encore réduire la consommation

énergétique du logement.

L'internet des Objets (IoT) s'annonce comme une

évolution sans précédent. Le développement de cette

technologie de la prochaine génération est devenu une technologie

réaliste. Cette révolution facilite la création d'objets

intelligents permettant des avancées dans de multiples domaines, l'un

des domaines les plus affectés par l'émergence de l'IoT est la

domotique.

Dans le premier chapitre nous présentons les concepts

de base relatifs au domaine d'IoT, et dans le deuxième chapitre nous

parlons de la maison intelligente pour les handicapées ces

critères et présentons aussi le réseau domestique. Dans le

troisième chapitre nous présentons la partie simulation de la

maison intelligente pour les handicapées en utilisant le langage UML et

un smartphone pour contrôler les objets connectés de la maison

à distance et nous terminons notre travaille avec une conclusion

générale qui résume le but de notre étude, les

remarques et les résultats obtenue.'

01. Problématique

Santé, sécurité, confort,

économie, d'énergie, multimédia etc..., dans tous ces

services la domotique y intervient. Cependant, dans le cas de notre

étudie, il s'agit d'allier confort et sécurité avec

économie d'énergie.

D'où notre problématique :

? Comment contrôler et gérer l'accès

à une maison et à son éclairage, que ce soit par de

handicapées, par des personnes du troisième âge et par des

personnes valides ?

? Pourquoi la domotique réduit vraiment notre impact

sur l'environnement ?

' Cours sur la domotique : internet

2.

2

La domotique serait une manière de rendre l'habitat ou

le lieu de travail de ces personnes plus accessible et faire d'eux des

personnes quasi autonomes.

Hypothèse

Pour apporter un peu de lumière à notre

problématique, nous essaierons de mettre en place une solution

accessible financièrement et performante dans son exploitation.

A l'aide du logiciel IDE (integrated development environment)

nous allons programmer une carte ARDUINO. Cela nous permettra de gérer

l'allumage et l'extinction des lampes de la maison, soit en programmant le

moment d'exécution de ces tâches ou soit en les exécutants

en temps réel.

L'accès à la maison se fera grace à une

carte puce radio de la technologie RFID (Radio frequency identification) qui

permet d'identifier des objets lorsqu'ils passent à proximité

d'un champ magnétique généré par un lecteur

RFID.

Cette carte contiendra les informations de son

propriétaire, les lecteurs seront placés aux entrées.

Notre système permettra d'identifier une personne en temps réel

et de lui donner ou non l'accès à la maison. Un dispositif

d'alarme se déclenche lorsqu'il y a intrusion.

3. Choix et intérêt du sujet 03.1.

Choix du sujet

Le choix de ce sujet a été motivé par le

fait que de nos jours tout a tendance. A être automatisé et qu'il

y a une opportunité à saisir.

De plus, ce travail aura un impact social vu qu'il permettra

le bien-être des personnes ayant une mobilité réduite. Avec

la domotique c'est votre maison qui s'adapte à vos besoins et à

vos envies.

En RDC 13 millions des personnes, vivent avec un handicap en

2021 selon la fédération nationale des associations de personnes

vivant avec handicap, soit 16% e la population.

On y retrouve des personnes vivant avec des déficiences

auditives, motrices, visuelles et psychiques. Ces personnes handicapées

manquent parfois d'assistance dans leur habitat ou sur leur lieu de travail, ce

qui entraîne une certaine dépendance d'auxiliaire de vie.

3

4

03.2. Intérêt du sujet

L'intérêt de ce sujet a été

motivé par la réduction de la consommation d'énergie est

primordiale pour la préservation de notre planète. Selon la

banque mondiale, 19% de la population a accès au courant

électrique en RDC, cela ne nous exemple pas des gaz à effet de

serre que la population mondiale émane à cause de l'utilisation

des appareils électrique.

Ce travail n'est pas élaboré seulement pour

l'obtenir du diplôme, il est important pour nous d'apporter un plus sur

ce que nos prédécesseurs ont pu réaliser dans ce domaine

et aussi pour qu'il soit une référence pour ceux qui viendront

après nous.

04. Méthodes et techniques de recherche 04.1.

Méthodes

Une méthode peut être définie comme un

ensemble des opérations intellectuelles par lesquelles une discipline

cherche à atteindre les vérités qu'elle poursuit. Nous

avons fait recours aux méthodes suivantes :

- Méthode analytique : qui nous a

conduits dans une analyse détaillée des toutes les informations

recueillies de toutes les documentations.

- Méthode historique : elle nous a

permis de connaitre l'histoire de la domotique, son développement

rôle, et sa mise en oeuvre.

- Méthode PERT : elle nous a permis

d'évaluer le cout et du timing du projet.

04.2. Techniques

La technique est l'ensemble de procèdes, des outils

dont se sert un chercheur en vue de récolter les données sur

terrain. Nous avons utilisé les techniques ci-après :

- Technique documentation : étant

l'une des techniques les plus populaires dans le domaine scientifique ; nous

avons dû consulter des ouvrages pour nous familiariser avec le sujet.

- Technique logiciel : nous utiliserons le

langage UML pour faire notre modélisation. Le langage UML (Unified

Modeling Language, ou langage de modélisation unifiée) a

été pensé pour être un langage de

modélisation visuelle commun, et riche sémantiquement et

syntaxiquement.

5. Délimitation du sujet

Ce travail est mis en oeuvre en vue d'être

défendu au cours de l'année académique 2022-2023. Le temps

d'élaboration de ce document et la mise en place de système se

sont effectués durant une période allant de janvier au mois de

juin 2023, soit six mois.

Ce travail se basera sur une maquette d'une maison sur packet

tracer, nous ne mettrons pas en place un journal qui répertoire le

nombre de fois où les cartes ont été utilisé.

6. Subdivision du travail

Outre l'introduction générale et la conclusion

générale, ce travail sera subdivisé en trois chapitres qui

sont :

1' CHAPITRE 1 : Notion sur l'internet des objets

;

1' CHAPITRE 2 : Maison intelligente

dédiées aux personnes handicapées

1' CHAPITRE 3 : Modélisation et

simulation d'une maison intelligente pour les handicapées.

5

CHAPITRE PREMIER : NOTION SUR L'INTERNET DES

OBJETS

TECHNOLOGIE IOT

1.1. Définition de l'IoT (l'Internet des

Objets)

L'Internet of Things (IoT) est « un réseau qui

relie et combine les objets avec l'Internet, en suivant les protocoles qui

assurent leurs communication et échange d'informations à travers

une variété de dispositifs. ».

Ainsi, le terme Internet des objets regroupe tous les objets

et appareils physiques qui possèdent une identité

numérique. Il peut s'agir d'objets du quotidien omniprésents dans

les logements (télévision, réfrigérateur, machine

à laver, système de chauffage, porte de garage

électrique), d'appareils ou de systèmes plus complexes comme des

véhicules (avions, voitures autonomes) et l'éclairage d'une

ville.

Autrement, L'IoT constitue un écosystème

d'objets, de communications, d'applications et d'analyses des

données.

1.2. Le principe d'IOT

? Dans «l'internet des objets», les objets peuvent

«communiquer» entre eux, sans intervention humaine -La chaîne

industrielle IOT peut être divisée en quatre sections :

Identité, détection, traitement et transmission d'informations.

Les technologies clés de chaque section est respectivement RFID,

capteur, puce intelligente et réseau de télécommunications

sans fil. La détection de terminal, la connexion réseau et le

calcul en arrière-plan sont les trois technologies clés de l'IOT,

parmi lesquelles la détection terminale est à la base des

trois.2

1.3. Objectifs d'IOT

L'Internet des Objets (IoT) rend les objets qui nous entourent

intelligents en leur offrant la faculté de communiquer entre eux ou avec

le nuage (Cloud).

L'IoT doit permettre une connectivité pour tout le

monde dans tout le temps, partout et idéalement depuis n'importe quelle

plate-forme.

De plus l'IoT permet de collecter, stocker, traiter et

restituer des données pour améliorer un service ou un produit.

2 Cours sur l'objets : plateforme

openclassroom

6

7

1.4. Les caractéristiques des objets

connectés

? Identité : pour que les objets soient gérables

il est essentiel que chaque objet connecté possède une

identité unique qui le distingue des autres objets du système.

? Interactivité : les progrès technologiques ont

permis de connecter une grande variété d'objets et de

dispositifs. Un objet n'a pas besoin d'être connecté à un

réseau à tout moment. Pour des objets dits passifs tels que des

livres ou des DVD, des étiquettes RFID doivent seulement être en

mesure de signaler leur présence, de temps en temps, comme le moment de

quitter le magasin.

? Sensibilité : un objet a la capacité de

percevoir son environnement et peut collecter ou transmettre des informations

à celui-ci. Il peut ainsi avoir des capteurs signalant les niveaux de

température, humidité, de vibrations, d'emplacement ou de

bruit.

? Autonomie : c'est la caractéristique la plus

importante pour l'objet connecté. On désigne la capacité

de l'objet d'agir sans l'intervention d'un tiers. En d'autres termes, les

objets doivent pouvoir être traités et surveillés

individuellement, généralement depuis un point

éloigné, et doivent fonctionner indépendamment d'une

télécommande.

1.5. Les protocoles de communication pour

l'IOT

L'IoT se base sur plusieurs protocoles de communication,

chacun d'eux a ses propres avantages et ses propres inconvénients, il

est à distinguer plusieurs types de protocole qui sont comme suit :

Figure 1.1 : Logo de Zigbee

Source :

Google

Le ZigBee est un protocole de communication sans-fil à

courte portée et à faible consommation énergétique

basé sur la norme IEEE 802.15.4 pour une suite de protocoles de

communication de haut niveau utilisés pour créer des

réseaux personnels avec des radios numériques de petite taille et

de faible puissance.

Il est maintenu par un consortium regroupant des entreprises,

des universités et des organismes gouvernementaux connus sous le nom de

ZigBee Alliance.

Le standard 802.15.4 sur lequel se base le protocole ZigBee

définit plusieurs bandes de fréquences radio pour la

communication (868 MHz, 915 MHz et 2.4GHz).

? Avantage : Technologie peu consommatrice en

énergie et s'intègre à bas coût dans les

équipements.

? Inconvénients : Couverture

réseau limitée à une faible zone autour de la passerelle.

Achat d'appareils spécifiques car la technologie n'est pas disponible

dans les smartphones et ordinateurs.

Applications :

? Home automation : Chauffage, ventilation, air

conditionné, sécurité, éclairage, et contrôle

d'objets.

? Industrielles : Détection de situation d'urgence,

contrôle de machines

? Auto motive : Contrôle de la pression des pneus, etc.

;

? Agriculture : Mesure de l'humidité du sol,

détection de situations pour l'usage des intrants, mesure de la

salinité du sol, etc.

? Autres : Contrôle d'équipement

électronique, communication entre PC et périphériques,

etc.

1.5.2. Bluetooth

Figure 1.2 : Logo de Bluetooth

Source :

Google

Le Bluetooth est peut-être la technologie de

communication à courte portée la plus connue, qui est devenue

extrêmement populaire pour les applications grand public basées

sur l'IoT telles que le transfert de fichiers de périphérique

à périphérique et les haut-parleurs et casques sans fil.

Cependant, Bluetooth, une norme

8

? Avantage : Très Haut débit,

qualité du signal assurée, connexion simple et rapide à la

passerelle.

IEEE 802.15, est également devenu un acteur important

dans les environnements industriels intelligents [16]. Et c'est tout simplement

un outil de communication sans fil permettant l'échange de

données numériques entre appareils électroniques. La

portée Bluetooth est très réduite, ce qui la

réserve à des usages à très courte distance. La

liaison Bluetooth est utilisée pour simplifier les connexions entre

appareils électroniques, en supprimant les câbles.

? Avantage : Haut débit, faible

portée, quasiment intégré dans tous les appareils du

quotidien.

? Inconvénients : La portée

relativement courte et les faibles taux de transfert de données sont un

obstacle dans certaines applications. Bluetooth Mesh est plus adapté aux

réseaux locaux de proximité.

? Applications : Les domaines d'application

de la connexion Bluetooth sont très vastes dans la bureautique : en

effet, elle permet de s'affranchir des fils pour les liaisons entre ordinateur

et souris, clavier, imprimantes et scanners.

1.5.3.Wi-Fi (Wirless Fidelity)

Figure 1.3 : Logo de Wi-Fi

Source : Google

Le terme est une abréviation de Wireless Fidelity qui

peut être traduite en français par "fidélité sans

fil". Régi par les normes IEEE 802.11, le Wifi est principalement

utilisé pour relier des appareils (ordinateurs portables, PDA, etc.).

Aujourd'hui, le Wi-Fi est omniprésent, tant dans les

usages domestiques que professionnels ou dans les lieux publics. Il sert

principalement à accéder à Internet, il est

recommandé aux utilisateurs de sécuriser leur point

d'accès Wi-Fi avec un mot de passe afin d'éviter tout usage

frauduleux.

9

? Inconvénients : C'est un protocole

qui consomme beaucoup d'énergie et qui nécessite un raccord

permanent au secteur. Couverture réseau limitée à une

faible zone autour de la passerelle.

? Applications : Adapté aux

applications de domotique, au contexte indoor.

1.5.4. NFC

Figure 1.4 : Logo de NFC

Source : Google

La technologie NFC est l'une des nouvelles technologies dans

le monde de la technologie et des téléphones Android, qui est

l'acronyme de Near Field Communication.

La NFC est une technologie qui permet une communication

étroite, elle est similaire au Bluetooth, à condition que la

distance ne dépasse pas 4 centimètres. Il permet de configurer

des connexions Peer-to-Peer et de passer des données d'un appareil

à un autre en les touchant ou en les plaçant à

proximité les unes des autres.

Les normes NFC ont trois modes de fonctionnement :

? Mode poste à poste : qui permet à deux

téléphones intelligents de transférer des

données.

? Lecture / écriture : qui permet à un appareil

efficace de prendre des données d'un autre inactif.

? Mode d'émulation de carte : il s'agit du

modèle dans lequel un appareil doté de la technologie NFC, comme

les téléphones mobiles, peut être utilisé comme

carte de crédit sans avoir à l'utiliser ou à

l'insérer dans des machines.

? Avantage : Technologie facile à

utiliser et à mettre en place. Idéal pour échanger de

courtes informations.

10

Inconvénients : Contrairement au

Bluetooth, la technologie n'est pas encore disponible dans les objets du

quotidien tels que les smartphones.

Applications : Les utilisations sont

multiples : un smartphone peut se connecter à un ordinateur pour

télécharger un fichier, un téléviseur

échangera des données avec un smartphone..., mais aussi les

achats par simple approche d'un terminal pourront avoir lieu (achat d'un

produit vendu en distributeur en approchant son téléphone

portable de la vitre, par exemple...).

Adapté pour les situations de badge (paiement sans

contact, titre de transport, contrôle d'accès...).

1.6. Fonctionnement d'IOT

? IOT repose sur l'identification des objets

afin d'en recueillir les données et que celles-ci soient envoyées

sur une plateforme Cloud ou sur une application. Chaque objet dispose ainsi

d'une adresse IP et le réseau permet de connecter tous les objets

disposant d'une adresse IP, pour fonctionner le réseau IOT a besoin de

la technologie M2M (machine to machine). En effet, c'est cette technologie qui,

en utilisant un réseau de télécommunication, et

grâce à un mode cellulaire ou au Wifi, connecte les objets

à un réseau.

? Les trois couches d'un système IOT

L'architecture la plus élémentaire est une

architecture à trois couches `la couche de perception, la couche

réseau et la couche d'application' comme montre la figure suivante :

Figure 1.5 : Les trois couches d'un modèle

IOT

Source : Google

11

? La couche de perception : La couche de

perception est la couche physique, qui possède des capteurs pour

détecter et collecter des informations sur l'environnement. Il

détecte certains paramètres physiques ou identifie d'autres

objets intelligents dans l'environnement.

? La couche réseau : c'est la couche

responsable de la transmission des données reçus de la couche de

perception vers une base de données. Serveur(ou centre de traitement),

les principales technologies utilisées pour réaliser cette couche

sont les technologies cellulaire (wifi zigbee, Ethernet). Avec ces

différentes technologies en peut donc faire le traitement de plusieurs

objets qui seront connectés à l'avenir.

? La couche d'application : cette couche

analyse les informations reçues de la couche réseau cette couche

fournit des applications pour toute sortes de défis technologique ces

applications favorisent l'internet des objets ce qui explique pourquoi cette

couche joue un rôle important dans la propagation d'iot.

? Les composants d'un modèle IOT

Nous avons entendu parler de l'Internet des objets, l'IoT qui

permet la connexion de nos appareils intelligents et des objets au

réseau pour fonctionner efficacement et à

Distance. Ce point répond à la question :

quelles sont les principales composantes de l'Internet des objets ?

? Les capteurs : détectent les

propriétés physiques et convertissent ces

propriétés en signaux numériques.

? Les Actionneurs : reçoivent des

commandes pour effectuer des actions à des moments

spécifiques.

? End-devices : sont de petites cartes avec

un microcontrôleur intégré utilisé pour fournir des

capacités de traitement et de communication pour les capteurs et les

actionneurs.

? Objets physiques : Un objet connecté

est un objet physique équipé de capteurs ou d'une puce qui lui

permettent de transcender son usage initial pour proposer de nouveaux services.

Il s'agit d'un matériel électronique capable de communiquer avec

un ordinateur, un smartphone ou une tablette via un réseau sans fil

(Wi-Fi, Bluetooth, réseaux de téléphonie mobile.

12

- Surveillance des patients : Surveillance des conditions des

patients dans les hôpitaux et chez les personnes âgées.

? Domaines d'applications de l'IoT

Plusieurs domaines d'application sont touchés par

l'IoT, Parmi ces principaux domaines nous citons : le domaine de la

sécurité, le domaine du transport, l'environnement,

l'infrastructure et les services publics....etc.

Figure 1.6 : Domaines d'application de l'IoT

Source

: Google

Nous allons maintenant détailler ces secteurs avec des

exemples de projets.

? Le transport :

Depuis la création de l'IoT en 1999, le nombre des

véhicules intelligents sont en croissance, presque Tous les

véhicules vendus aujourd'hui dans le monde renferment déjà

des capteurs et de moyens de communication pour traiter la congestion du

trafic, la sécurité, la pollution et le transport efficace des

marchandises, etc.

L'objectif est qu'une voiture soit capable de communiquer de

façon autonome avec d'autres véhicules ou une centrale de

surveillance pour prévenir les accidents et réduire les

coûts d'assurance.

? La santé intelligente :

13

- Réfrigérateurs médicaux :

Contrôle des conditions à l'intérieur des

congélateurs stockant des vaccins, médicaments et

éléments organiques.

- Dentaire : Bluetooth connecté avec une brosse

à dents, avec une application Smartphone permettant l'analyse de

brossage et donne des informations sur les habitudes de brossage sur le

Smartphone. Ces informations sont peuvent être utiles pour les

utilisateurs (vie privée) ou pour montrer des statistiques au

dentiste.

- Surveillance de l'activité physique : Capteurs sans

fil placés sur le matelas détectant de petits mouvements comme la

respiration et la fréquence cardiaque. en lançant et en tournant

pendant le sommeil, fournissant des données disponibles via une

application sur le Smartphone.

Figure 1.7 La santé intelligente

Source :

Image Google

? Agriculture intelligente :

L'agriculture intelligente a pour objet de renforcer la

capacité des systèmes agricoles, de contribuer à la

sécurité alimentaire en intégrant le besoin d'adaptation

et le potentiel d'atténuation dans les stratégies de

développement de l'agriculture durable.

Cet objectif a été atteint enfin par

l'utilisation des nouvelles technologies, telles que l'imagerie satellitaire et

l'informatique, les systèmes de positionnement par satellite de comme

GPS, aussi par l'utilisation des capteurs qui vont s'occuper de récolter

les informations utiles sur l'état du sol, taux d'humidité, taux

des sels minéraux,

etc. et envoyer ces informations au fermier

pour prendre les mesures nécessaires garantissant la bonne

production.

14

Figure 1.8 Agriculture intelligente

Source : Image Google

? Les réseaux intelligents :

Les réseaux intelligents sont des réseaux de

distribution de l'électricité, il désigne l'ensemble des

technologies et infrastructures « intelligents »

installées.

Les réseaux intelligents améliorent

l'efficacité et la sécurité des réseaux, et

permettent de gérer plus finement l'équilibre entre la production

et la

consommation, ils favorisent aussi l'intégration des

sources d'énergies renouvelables sur l'ensemble du réseau, comme

ils ont un impact sur l'économie, de sorte qu'ils

apportent des économies d'énergie et une diminution

de prix.

15

Figure 1.9 Les réseaux intelligents

Source :

Image Google

? La Domotique :

La domotique regroupe l'ensemble des technologies permettant

l'automatisation des équipements d'un habitat. Elle vise à

apporter des fonctions de confort : commandes à distance, gestion

d'énergie (optimisation de l'éclairage et du chauffage... etc.),

sécurité (comme les alarmes) et de communication (contacts et

discussion avec des personnes extérieures). Les services offerts par la

domotique couvrent 3 domaines principaux :

1. Assurer la protection des personnes et des biens en

domotique par la prévenir des risques d'accident (incendie, fuite de

gaz, etc.).

2. Confort de la vie quotidienne surtout pour les personnes

âgées ou handicapées

3. Faciliter les économies d'énergie

grâce à la réactivité maîtrisée d'une

maison intelligente.

? L'industrie intelligente :

? Gaz explosifs et dangereux : Détection des niveaux de

gaz et des fuites dans les

environnements industriels, environnants des usines chimiques et

des mines,

? Surveillance des niveaux de gaz toxique et d'oxygène

dans les usines chimiques

pour assurer la sécurité des travailleurs et des

biens,

? Surveillance des niveaux d'eau, de pétrole et de gaz

? Réservoirs et Citerne

? Entretien et réparation

16

17

? Les prédictions précoces sur les

défaillances d'équipement et la maintenance du service peuvent

être automatiquement programmées

Avant une défaillance réelle de la pièce

en installant des capteurs à l'intérieur de l'équipement

pour surveiller et envoyer des rapports.

Figure 1.10 L'industrie intelligente

Source : Image Google

? Environnement intelligent :

Cette catégorie regroupe la détection

précoce des tremblements de terre : contrôle distribué dans

des endroits spécifiques de tremblements, les glissements de terrain et

la prévention des avalanches : surveillance de l'humidité du sol,

des vibrations et de la densité de la terre pour détecter les

tendances dangereuses dans les conditions du terrain, la surveillance du niveau

de neige : mesure de niveau de neige pour connaître en temps réel

la qualité des pistes de ski et permettre la sécurité des

avalanches, la détection des incendies de forêt : surveillance des

gaz de combustion et des conditions d'incendie pour définir les Zones

d'alerte, et la pollution de l'air : contrôle des émissions de CO2

des usines, de la pollution émise par les voitures et des gaz

toxiques.

Figure 1.11 Environnement intelligent

Source : Image

Google

? Les avantages et les inconvénients du

système Iot

Les objets connectés offrent de nombreux avantages aux

utilisateurs :

- facilite la vie quotidienne dans certains domaines comme

? La santé, par exemple les patients évitent

certains déplacements vers les établissements de santé, en

se servant des objets connectés pour transmettre des

éléments permettant de diagnostiquer leurs états.

? Dans le domaine de la domotique, les objets connectés

améliorent considérablement la sécurisation et le

contrôle des habitats, notamment, en multipliant les détecteurs

d'anomalie dans un domaine, et en automatisant l'envoi d'alerte vers les

autorités, en cas d'intrusion.

? Les principaux soucis des utilisateurs des objets

connectés :

? Le problème de la sécurité des

informations (dit objet connecté dit échange d'informations

« la sécurisation des données personnelles confidentielles

») et donc risque d'interception ou de détournement.

? Les objets connectés vont nous rendre

fainéants et la maitrise des informations est un peu difficile, auquel

les éditeurs et concepteurs continuent de focaliser leurs efforts et

innovations.

18

Conclusion partielle

Ce chapitre a fait l'objet d'une étude sur la

technologie d'IoT. Nous avons présenté les notions de base d'iot

définition ; les composantes, les caractéristique, Domaines

d'applications et leur avantages et inconvénients pour découvrez

l'importance de ce système.

19

CHAPITRE DEUXIEME : MAISON INTELLIGENTE DEDIEES

AUX

PERSONNES HANDICAPEES

II.1 Introduction

La domotique regroupe l'ensemble des techniques permettant

d'automatiser l'habitat. Une maison intelligente désigne

l'intégration de technologie et des services au niveau du réseau

d'un habitat pour assurer une meilleure qualité de vie.

Les premiers travaux de domotique sont apparus dans les

années 70 avec les problématiques énergétiques dues

aux crises pétrolières, ces crises marquent le début du

développement de l'électronique pour les bâtiments. Au

départ, la domotique contrôle seulement les prises,

l'éclairage et les volets roulants grâce à une

télécommande. Au fur et

mesure.de nouveaux objets se mettent en

réseau comme les thermostats et les alarmes .Deux raisons expliquent ce

développement :

? L'arriéré de l'ordinateur et des technologies

de communication dans la maison au début des années 1990 :

notamment, le déploiement d'internet qui permet aux ordinateurs de

communiquer entre eux.

? Le cout de l'énergie qui augmente suite aux deux

crises pétrolières survenues dans les

années70.Désormis,de nouvelles normes forcent les constructeurs

privilégies des bâtiments bien mieux isolés pour limiter

leur utilisation de chauffage depuis les années 2000 ,avec le

développement des technologies sans fil comme le wifi ou le Bluetooth la

miniaturisation des composants électronique, l'avènement des

appareils mobiles, l'invasion des écrans tactiles et des

télévision connectées, les ingénieurs peuvent

désormais au public des produits,-objets connectés ou

systèmes domotique-bien plus puissants et simple d'utilisation.

II.2 La domotique

II.2.1 Définition de la

domotique

Le mot domotique vient de domus qui signifie domicile et du

suffixe_ « tique » qui fait Référence à la

technique. La domotique est l'ensemble des techniques de l'électronique,

de physique du bâtiment, d'automatisme, de l'informatique et des

télécommunications utilisées dans le bâtiment ,plus

ou moins «interopérables »et permettant de centraliser le

contrôler des différents systèmes et sous-systèmes

de la maison (chauffage, volets roulants, port de garage ;portail

d'entrée, prise électronique ,etc...).la domotique vise à

apporter des solutions techniques pour répondre aux besoins de confort

(gestion d'énergie, optimisation de l'éclairage et du

chauffage),de sécurité(alarme)et de communication(commandes

à distance, signaux visuels ou

20

sonores, etc...)Que l'on peut trouver dans les maisons, les

hôtels, les lieux Publics .... Etc.

Figure II.1 : Exemple de système domotique d'une

maison. Source : Image Google

II.2.2 La maison communicante

Jadis, l'homme avait imaginé qu'il est impossible de

communiquer avec son habitat ou le contrôler à distance.

Maintenant tant que la communication est devenue un aspect très

nécessaire la domotique a adaptée une installation avec les

appareils de la maison montés en réseau, satisfait les besoins de

chaque personne du foyer.

La centralisation des commandes est le corps du système

domotique ainsi que les appareils mis en réseau se reconnaissent et

dialoguent entre eux, se déclenchant par un simple appui sur une touche.

Par le biais d'un interrupteur centralisé, les éclairages et

volets motorisés peuvent être actionnés individuellement,

par groupe de pièces ou simultanément.

En communiquant avec l'habitat, on peut régler le

chauffage, la mise en route ou l'arrêt et la production d'eau chaude ou

de simuler à distance une présence etc.

Nous conseillons d'examiner et réaliser le

contrôle domotique en utilisant un module GSM qui permet d'augmenter la

possibilité de surveiller l'habitat tout en communiquant via des

commandes envoyés par SMS.

21

II.3 Maison Intelligente

II.3.1 Définition de la maison

intelligente

Une maison intelligente est une résidence qui comprend

des appareils interconnectés entre eux via Internet qui permettront au

propriétaire de les surveiller et de les contrôler à

distance. Les appareils domestiques intelligents comprennent les appareils

électroménagers, les lumières, les thermostats, les

sonnettes, les serrures de porte, les caméras, les haut-parleurs, etc.

Comment un appareil est-il considéré comme un appareil domestique

intelligent ? Techniquement, tout produit à l'intérieur de votre

maison qui peut être branché sur votre réseau domestique et

commandé par la voix, une télécommande, une tablette ou un

smartphone est considéré comme un appareil intelligent.

II.3.2 Les domaines d'une maison intelligente

La Smart House utilise plusieurs critères clés :

la sécurité (alarmes, caméras et

télésurveillance), le confort de vie (automatisation et

programmation des tâches quotidiennes), les économies

d'énergies (chauffage, lumière), la santé

(télésanté, télémédecine) et la

communication (avec un réseau, wifi Bluetooth etc.).

Figure II.2: Les domaines de la maison

intelligente.

Source : Image Google

? La santé :

Le sentiment de sécurité que proposent les

maisons intelligentes ainsi que cette notion d'utilisation d'énergie

réglée selon le besoin et l'envie offrent un niveau de confort

optimal aux habitants de ces maisons. Plus encore elles facilitent le quotidien

aux personnes avec des besoins particuliers ou une assistance tel que les

personnes âgées, handicapées ou encore atteintes de

maladies neurodégénératives

22

comme l'Alzheimer, ces derniers peuvent rester chez eux en

toute sécurité une fois la maison programmée et

adaptée à leurs besoins.

? Le confort :

Une Smart House (Maison Intelligente) est capable de savoir

quand vous rentrez à la maison (grâce à votre Smartphone

par exemple), et donc d'ouvrir le portail avant même que vous n'arriviez.

Les volets peuvent s'ouvrir et se fermer au rythme du soleil, et peuvent

même aller Jusqu'à s'adapter à la saison et la

température pour laisser entrer la lumière et la chaleur du

soleil l'hiver, ou au contraire conserver le frais l'été en

fermant les volets des fenêtres exposées au soleil. De la

même façon, votre maison sait quand vous êtes

présents, et peut ainsi adapter elle-même votre chauffage pour que

la maison soit toujours à la température idéale pour

vous.

? L'économie d'énergie :

La contribution du système intelligent permet

d'économiser l'énergie et par la suite l'argent sans compromettre

le confort. Par exemple, pendant les mois d'été, le climatiseur

à l'option de s'arrêter quant aucune personne n'est à la

maison. Aussi pendant l'hiver, l'installation d'un commutateur intelligent

régularise la température de la maison en contrôlant le

chauffage. Pour plus d'économie d'énergie les biens faits du

système peuvent :

? Programmez les rideaux pour qu'ils se ferment

automatiquement pendant les heures d'ensoleillement.

? Utilisez des gradateurs, des minuteries et des

détecteurs de mouvement pour réduire le gaspillage

d'énergie.

? Automatisez votre piscine et votre système de gicleurs

pour économiser l'eau. ? La sécurité :

La domotique permet le suivi des personnes à

mobilité réduite. A ce qui concerne la sécurité

domestique, on a comme services offerts (Alarmes, détecteurs de

mouvement, interphones et portiers vidéo, téléphones,

détecteur de présence, etc.).Pour la centralisation et la

surveillance ; la domotique de sécurité passe également au

contrôle de toutes les zones de la maison. Ainsi elle propose d'autres

systèmes de détection pour prévenir les risques d'accident

(incendie, fuite de gaz, etc.).

23

? La communication :

La communication dans la maison intelligente est la fusion de

l'informatique, télécom et l'électronique. Il existe

plusieurs types de la communication dans la Maison Intelligente :

· Bluetooth : protocole radio permettant une

communication transparente entre tous les équipements situés dans

un périmètre de quelques mètres.

· Peer-to-Peer (P2P) : échange des données

entre deux ordinateurs reliés à internet et établit un

lien direct entre les deux machines sans nécessiter de serveur

central.

· Ethernet : protocole de communication permettant le

transport d'informations sur un réseau informatique.

II.3.3 Avantages et inconvénients de la

domotique

? Les avantages :

· Le principal avantage de la domotique est

l'amélioration du quotidien au sein de la maison, du point de vue du

confort, de la sécurité et de la gestion de l'énergie.

· Ce type d'équipement vous simplifie la vie et

optimise votre confort en adaptant votre maison à différents

scénarios de la vie quotidienne.

· Il vous permet notamment d'éteindre tous vos

appareils électriques et de mettre l'alarme quand vous quittez votre

domicile, de régler des ambiances lumineuses (ambiance lecture, ambiance

relaxation avec lumières tamisées), de vous réveiller dans

un habitat chauffé où le café est déjà

prêt, d'enclencher automatiquement l'arrosage ou l'ouverture des volets

chaque matin.

· La domotique permet aussi de réaliser des

économies d'énergie grâce à la gestion automatique

du chauffage, de la climatisation et de l'éclairage et à la

programmation des appareils électroménagers en heures creuses.

· Elle a pour avantage d'améliorer la

sécurité grâce à des alarmes, des systèmes

D'ouverture automatique de la porte (reconnaissance vocale,

carte

magnétique...)

· En cas de tentative d'intrusion dans la maison, un

appel téléphonique automatique peut contacter le

propriétaire ou une entreprise de sécurité.

· Enfin, ces différentes technologies constituent

une aide précieuse pour les personnes dépendantes et

handicapées.

24

25

Les inconvénients :

? Le principal inconvénient est le prix d'achat et

d'installation. Le prix est beaucoup plus élevé mais vos factures

d'énergie baisseront. Il faut donc le prendre en compte dans le budget

initial.

? Le deuxième inconvénient est le verrouillage

qu'offrent certaines marques dans leurs produits ne permettant pas d'avoir un

logiciel ouvert.

II.4 Maison Intelligente pour les

handicapées

II.4.1 Définition d'une maison intelligente

pour les handicapées

Dans une société de plus en plus inclusive, de

plus en plus d'efforts sont maintenant concentrés sur

l'amélioration de la vie des personnes handicapées.

Dans ce contexte, l'industrie de la maison intelligente a

été un champion dans la production d'appareils parfaitement

adaptés aux exigences et aux besoins de ces communautés.

Conçues pour rendre la vie plus confortable et pratique, les

technologies domotiques ont également le pouvoir de changer des vies ;

permettant aux personnes ayant certaines difficultés d'augmenter leur

fonctionnalité et leur indépendance.

II.4.2 Structure d'une maison intelligente pour les

handicapées

Le concept de maison intelligente a souvent été

appliqué pour les personnes ayant des besoins spéciaux (PSN), et

divers modèles de maisons intelligentes ont été

développées. Chacun des modèles est conçu pour

s'adapter aux besoins spécifiques et aux limitations physiques de

l'utilisateur. Les maisons intelligentes diffèrent les unes des autres

par les types et dispositions des dispositifs installés. Et peuvent

être classés selon les groupes suivants :

1. maison intelligente pour personnes malvoyantes.

2. maison intelligente pour personnes à mobilité

réduite.

3. maison intelligente pour personnes âgées.

4. maison intelligente pour les personnes ayant une

déficience cognitive.

5. maison intelligente pour malentendants.

L'objectif principal dans la conception d'une maison

intelligente pour les personnes à mobilité réduite est

l'installation des dispositifs d'aide à la mobilité et à

la manipulation, tandis que là les maisons intelligentes pour personnes

âgées prennent en considération les changements de

certaines des fonctions organiques des personnes âgées. Maisons

intelligentes pour les personnes malvoyantes et malentendantes sont

équipées avec des interfaces spéciales pour la

communication. De plus, ceux les

maisons mettent souvent en oeuvre la technologie pour prendre

en charge la navigation à domicile. Des maisons intelligentes pour les

personnes déficientes

Cognitives sont équipées avec des dispositifs

qui les aident à structurer leurs activités quotidiennes dans la

maison.

II.4.3 L'installation des appareilles

intelligents

La plupart des appareils conçus spécifiquement

pour les personnes handicapées sont généralement

coûteux ou nécessitent des frais d'installation

élevés. En effet, les frais d'installation sont inclus dans le

prix d'achat. Les prix de ces appareils et de leur installation peuvent

facilement coûter plus de 500 $ aux consommateurs selon la

complexité de l'appareil. Cependant, les appareils domestiques

intelligents pour personnes handicapées ont généralement

un prix raisonnable et sont faciles à installer par le

propriétaire, la famille ou les amis.

II.4.4. Les meilleurs appareils utilisés dans

une maison intelligente des handicapées

? Serrures de porte : De nombreuses marques

de serrures de porte électroniques peuvent être configurées

pour permettre le déverrouillage à distance afin que vous

puissiez autoriser l'accès à une personne de confiance si vous ne

parvenez pas à contacter votre parent.

Figure II.3 : Serrures de porte

Source : Image Google

? Ampoules connectées :

L'intérêt des ampoules connectées est de pouvoir

les commander par la voix ou d'organiser leur gestion via des routines pour

qu'elles se déclenchent en même temps ou

séparément, suivant vos besoins. Les ampoules s'installent

simplement comme n'importe quelle ampoule ordinaire.

26

27

Figure II.4 : ampoules connectées

Source :

Image Google

? Les thermostats intelligents :

Ces appareils intelligents ont des capteurs de mouvement

qu'ils utilisent pour détecter quand une activité se passe dans

votre maison. Ils utilisent ces données pour ajuster automatiquement le

chauffage de votre maison en fonction des heures de pointe. Vous pourrez

également contrôler votre thermostat intelligent depuis la base

à la maison. Ou vous pouvez le contrôler en utilisant

l'application sur votre téléphone.

Figure II.5 : les thermostats intelligents

Source :

Image Google

? Hubs intelligents :

L'un des appareils intelligents les plus omniprésents

sur le marché, la norme de réseau de choix fonctionne comme le

cerveau de votre maison automatisée et vous permet de contrôler

tous vos appareils à partir d'un emplacement centralisé. Pour les

personnes malvoyantes ou à mobilité réduite, un hub

intelligent équipé d'un assistant vocal permet d'entendre

facilement votre emploi du temps et votre liste des tâches, ainsi que de

déverrouiller la porte, d'allumer les lumières et de passer des

appels téléphoniques sans devoir se lever.

Figure II.6 : hubs intelligents

Source : Image Google

? Capteurs de mouvement :

Les capteurs de mouvement sont utiles car ils peuvent

être connectés à des éléments tels que des

lumières intelligentes afin que les lumières s'allument

automatiquement s'ils détectent un Mouvement, évitant ainsi de

traverser une pièce pour accéder à un interrupteur la

nuit. Certains capteurs de mouvement peuvent également être mis en

place pour détecter une absence de mouvement, ce qui rassure un peu sur

le risque de chute et sont encore moins intrusifs qu'une caméra.

Figure II.7 : capteurs de mouvement

Source : Image

Google

28

II.4.5. Handicap et Domotique

Une grande partie des personnes âgées et des

personnes handicapées physiques souhaitent continuer à vivre au

sein de leur domicile lorsque leur mobilité se trouve affectée.

Pour cela la domotique propose des solutions innovantes et intelligentes pour

permettre d'assurer la continuité de l'autonomie de ces personnes. La

domotique ou maison connectée permet une meilleure autonomie des

personnes handicapées. C'est notamment le cas grâce aux

systèmes automatiques ou programmés d'ouverture des ouvrants.

Fenêtre, porte de garage, volets peuvent être programmables pour

permettre plus d'indépendance aux personnes en situation d'handicap. La

gestion des volets ouvrants peut se faire à des heures fixes ou sur

commande en fonction des besoins de chaque personne.

III.5. Le réseau domestique II.5.1.

Définition

Un réseau domestique est un réseau qui relie

l'ensemble des appareils et capteurs de la maison. Il se compose d'un ensemble

des objets informatiques et électroniques interconnectés entre

eux par le biais d'un switch ou un point d'accès.

II.5.2. Connectivité physique et protocole

Les réseaux domestiques peuvent utiliser des

technologies filaires ou sans fil pour connecter des points finaux. Le sans-fil

est l'option prédominante dans les maisons pour faciliter

l'installation, le manque des câbles inesthétiques et des

caractéristiques de performance du réseau suffisantes pour les

activités résidentielles.

? Technologie filaire

Le système filaire est installé dans la maison

au moment de sa construction. Il peut utiliser le câblage

électrique (courant porteur en ligne), téléphonique ou

informatique. Dans ce dernier cas, les câbles sont tirés en

parallèle du réseau électrique de manière à

relier tous les équipements (volets roulants, éclairage, etc.) et

les commandes (interrupteurs, écrans tactiles) à un tableau de

communication placé le plus souvent à côté du

tableau électrique.

? Câble coaxial : Un câble coaxial

est un câble à deux conducteurs de pôles opposés

séparés par un isolant.

29

Figure II.8 : câble coaxial

Source :

internet

? Câble à paire torsadée :

La catégorie utilisée pour le câblage des

réseaux

locaux. Le câble se compose de 4 paires de fils qui sont

torsadées permettant de réduire les interférences

électriques.

Figure II.9 câble : à paire torsadée

Source : internet

? La fibre optique : La fibre optique reste

aujourd'hui le support de transmission le plus apprécié. Permet

de transmettre des données sous forme d'impulsions lumineuse.

Figure II.10 : fibre optique

Source :

internet

30

31

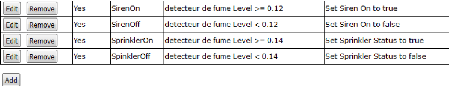

? Ethernet sur courant porteur : Il est possible

d'utiliser le réseau électrique d'une habitation pour connecter

des appareils au LAN Ethernet.

Figure II.11 : Ethernet sur courant porteur

Source :

internet

? Technologie sans fil

? Bluetooth

? Zigbee (Zig Zag like a bee)

? Wi-Fi (Wireless Fidelity)

? NFC (Near Field Communication)

II.5.3. Glossaire des périphériques

réseau domestique ? Passerelle

Une passerelle est un périphérique

d'acheminement du trafic entre deux réseaux distincts. Le meilleur

exemple de passerelle au sein de réseau domestique est le routeur.

Figure II.12 : passerelle

Source :

internet

? Point d'accès sans fil (WAP)

Un point d'accès sans fil est un

périphérique qui crée une connexion Wi-Fi à partir

d'un réseau câblé, permettant ainsi à un

périphérique compatible Wi-Fi de se connecter à un

réseau câblé.

Il est nécessaire d'utiliser des câbles pour

connecter les périphériques à internet. À l'heure

actuelle, ces derniers ne disposent pas d'un port Ethernet pour les connexions

filaires.

Figure II.13 : point d'accès sans fil

(WAP)

Source : internet

? Ethernet

Les câbles Ethernet sont le réseau filaire

standard utilisé presque partout. Ce sont les câbles qui relient

un routeur à une connexion internet. De nombreux ordinateurs se

connectent au routeur via un câble Ethernet.

Figure II.14 : Ethernet Source : internet

32

? Routeur

Le routeur est le coeur de réseau et fait passer le

trafic entre internet et les périphériques JOT. Souvent il se

situera entre le réseau local et le réseau internet.

Figure II.15 : Routeur

Source : internet

33

Conclusion partielle

Ce chapitre a fait l'objet d'une étude sur une maison

intelligente pour les handicapées. Nous avons présenté la

nécessite de la domotique dans une maison d'handicapée et comment

l'aider dans sa vie quotidienne et on a cité quelque avantages et

inconvénients pour découvrir l'importance de ce

système.

34

CHAPITRE TROISIEME : MODELISATION ET SIMULATION

D'UNE

MAISON INTELLIGENTE POUR LES HANDICAPEES

III.1 Introduction

Ce chapitre a pour but principal de faire une simulation d'une

maison intelligente pour les handicapées. Afin de les aider à

vivre une vie facile sans difficultés, et se passer de l'aide des

autres.

Par conséquent, nous avons choisi d'équiper une

maison adaptée à cette catégorie des personnes et

d'ajouter des équipements intelligentes tels que : verrouille

intelligente, éclairage intelligente, sirène

intelligente...ext.

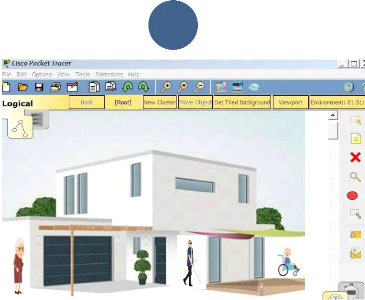

Pour cela, nous avons choisi comme outil le simulateur Cisco

Packet

Tracer.

III.2 Présentation de logiciel packet Tracer

Packet Tracer est un programme de simulation des

réseaux puissants qui permet de configurer les différents

composants d'un réseau informatique. Il permet aussi de configurer

à l'aide d'interface graphique les différents matériels de

la marque CISCO.

C'est une solution parfaite pour la construction des

réseaux ainsi que leur test avant de les mettre en oeuvre sur le

terrain.

III.3 Présentation d'une maison intelligente sur

Packet Tracer

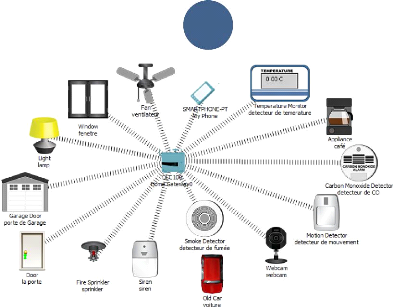

La Figure III.1 représente le système d'une

maison intelligente pour les handicapées que l'on souhaite modaliser.

Les appareils dans une maison intelligente pour les handicapées

interconnectée avec un réseau qui permet la communication entre

eux. L'handicapée de la maison aura la chance de se connecter à

l'internet afin de contrôler à distance les équipements de

sa maison.

35

Figure III.1 : Exemple d'une maison intelligente pour les

handicapées. Source : cisco packet tracer

III.4 Conception d'une maison intelligente pour les

handicapées ? Le langage UML :

Figure III.2 : logo UML. Source : Google

UML (Unified Modeling Language) est un langage de

modélisation objet unifié. Elle est née de la fusion de

trois méthodes orientées objet Booch, OMT Object Modeling

Technique et OOSE Object Oriented Software Engineering, conçues

respectivement par Grady Booch, James Rumbaugh et Ivar Jacobson. Les 3 experts

ont focalisé leur attention sur les deux aspects : modélisation

et formalisation afin de concevoir un langage de modélisation standard

et universel utilisé notamment pour le développement informatique

en langage objet. UML 2 est une évolution majeure du langage. UML 2.2,

la dernière spécification, est supportée par l'OMG

36

Object Management Group. La modélisation et la

formalisation à l'aide d'un vocabulaire standardisé et de

surcroît orienté objet confèrent à la méthode

tout son intérêt. La formalisation et la modélisation

facilitent en effet la définition du problème à traiter et

la compréhension par l'ensemble des principales parties prenantes,

après, il est vrai, un court apprentissage. Une fois le modèle

bien défini, il est plus aisé de s'y référer lors

du développement afin de s'assurer de la conformité de ce

dernier. Un outil précieux qui explique à lui seul l'essor de la

démarche UML.

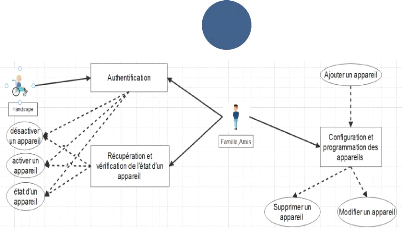

Le système d'une maison intelligente qu'on veut

modéliser sera mis en interaction par deux acteurs (Handicape et Famille

ou Amis). La Figure III.3 montre la relation entre ces trois composants.

Figure III.3 : Relation entre les acteurs d'une maison

intelligente.

Source : dessin crée en Word

Le diagramme suivant montre la relation entre le handicap et

les différents cas d'utilisation dans lesquels l'handicapée est

impliquée. Dans notre système, nous avons deux utilisateurs. Le

travail de famille ou amis (cas d'utilisation) consiste à programmer et

créer un objet, ou à changer, modifier ou supprimer un objet

existant. D'un autre coté on à l'handicapée qui a les cas

d'utilisation suivants : activer ou désactiver un objet dans sa maison,

récupérer ou vérifier l'état de quelque chose (ex.

température, humidité, etc.), fournir des mots de passe

(authentification). Il est

Possible d'ajouter d'autres cas d'utilisation. La figure III.4

montre les acteurs avec leurs cas d'utilisation.

37

Ce qui permet d'énumérer globalement les

différentes phases suivantes dans le développement d'un projet

:

Figure III.4 : Diagramme de cas d'utilisation d'une

maison intelligente.

Source : Google

III.5. Cadrage de Projet

III.5.1. Définition et gestion de

projet

Partant de sa définition, un projet est entendu comme

un ensemble d'activités qui a pour but d'obtenir un résultat

unique pendant une période de temps bien déterminé et qui

s'effectue à l'aide d'un budget. La planification d'un projet est

toujours complexe ; rarement complète parce qu'au début elle doit

être complète par une date fixée au plus tard. En outre, la

gestion de projet est considérée comme un système à

la recherche de l'équilibre entre les éléments du projet,

entre autre :

La spécification du système (contraintes

techniques) ;

Le temps de développement du projet (contraintes de temps)

;

Le coût de développement du projet (contraintes de

coût). III.5.2. Technique et méthode d'ordonnancement

des tâches A. Technique d'ordonnancement des

tâches

La conduite du projet repose sur un découpage

chronologique (phases) en précisant : ce qui doit être fait

(tâches), par qui (ressources), comment les résultats (livrables)

doivent être présentés, comment les valider et à

quelle étape. Pour découper et ordonnancer les tâches, nous

avons recouru à la technique WBS « WorkBreakDown Structure »

soit la structure hiérarchique des tâches du projet.

38

40

Avant-projet

Conception et réalisation

Validation

Livraison et suivi Bilan de fin projet

B. Méthode d'ordonnancement des tâches

Il existe par ailleurs plusieurs méthodes d'ordonnancement

des tâches :

PERT : Program Evaluation and Review Technic;

CPM : Critical Path Method ;

PDM : Precedence Diagramming Method ;

MPM : Méthode des potentiels Métra ;

GANTT.

Pour mener à bon port notre travail, nous avons

opté pour l'ordonnancement qui est un outil de la recherche

opérationnelle nous permettant dans ce cas d'élaborer le

planning, de déterminer l'intériorité des tâches, de

définir la durée de chaque tâche A ce niveau, l'objectif

est la minimisation de la durée de réalisation du projet, ceci

aurait un avantage significatif en gain de temps et du coût.

Pour ce faire, nous nous sommes servis de la méthode

PERT. Car la méthode respecte la définition des séquences

d'un projet.

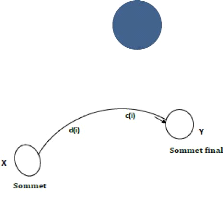

III.5.3. LA Méthode PERT

1. Principes de représentation en

P.E.R.T

Une tâche sera portée par un arc du graphe;

Un chemin est une suite d'arcs qui commencent par un sommet

initial du graphe et se termine par un sommet final;

Réduire la durée totale d'un projet par une

analyse détaillée des tâches ou activités

élémentaires et de leur enchaînement.

On étudie les délais sans prendre en compte les

charges :

L'arc représente une tâche;

La valeur portée sur l'arc représente la

durée (temps) D(i) ;

C(i) représente le coût de la tâche ;

Les sommets représentent les états dans la

réalisation d'un projet (X et Y).

39

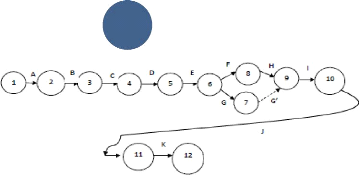

FIGURE III.5

2. Notions de base

La méthode s'appuie en grande partie sur une

représentation graphique qui permet de bâtir un «

réseau PERT ». Un réseau PERT est constitué par des

tâches et des étapes.

3. Contrainte dans un graphe P.E.R.T

La méthode P.E.R.T ne permet de représenter que

les tâches soumises à un seul type de contrainte de

postériorité stricte qui s'énonce comme suit : « Une

tâche (j) postérieure ne peut pas commencer son déroulement

avant que la tâche (i) antérieure ne soit complètement

terminée ». Graphiquement, cette contrainte peut être

représentée comme suit :

Une tâche (j) ne peut commencer avant que la tache (i) ne

se termine ; Il y a l'existence d'une ou plusieurs tâches fictives ;

Il y a une étape de début et une étape de

fin.

4. Identification des tâches

L'identification des tâches ou l'analyse du projet est

la première opération à accomplir dans le cadre d'une

analyse du projet. Cette phase consiste à lister les tâches

nécessaires à la réalisation de projet et de bien

déterminer pour chaque tâche, estimée dans une unité

de temps.

Dans le cadre de présent travail, nous avons

recensé quelques tâches qui feront l'objet d'une

évaluation, à savoir :

Préparation du projet (contexte, objectifs, enjeux) ;

Étude de faisabilité (ressources disponibles,

identification des besoins,

définition des solutions) ;

Appel d'offre et recrutement des experts ;

Choix d'une solution (selon l'Appel d'offre et recrutement des

experts) ;

Elaboration du cahier des charges ;

Préparation des sites ;

Commande des matériels ; Acquisition des matériels

;

Implantation du nouveau système ;

Test du nouveau système ; Formation des utilisateurs.

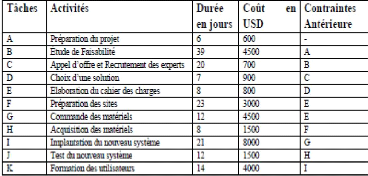

5. Analyse et détermination de durée des

différentes tâches

Cette phase consiste à déterminer les

antériorités des tâches précédemment

établies sur ce, nous résumons cette étape dans le tableau

ci-après :

Tableau 1. : Analyse et détermination de

durée de différentes taches

Tableau III.1 : Analyse et détermination de

durée de différentes taches

En conséquence nous pouvons illustrer les

différentes contraintes de notre projet de la manière suivante

:

· A avant B ; B avant C ; C avant D ; D avant E ; E

avant F ; F avant G ; G avant H ; H avant I ; I avant J ; J avant K

6. Graphe Pert en brut

Le graphe PERT brut, le DTO (Date au plutôt) et le DTA

(Date au plus tard) ne seront pas présentés, par contre les

activités, les durées de chaque activité, la

numérotation de début et du sommet de l'activité seront

représenté par un cercle c'est-à-dire par un graphe.

41

Figure III.6 Graphe Pert en Brut.

7. Calcul des dates

Calcul des dates au plus tôt (DTO)

Elle se calcule en partant du sommet le plus haut au sommet le

plus bas d'où l'expression mathématique suivant : DTO (y) = max

[DTO (x) + d (i)]. En effet elle se calcule en partant du DTO début de

graphe de l'activité en faisant la sommation avec la durée de

cette activité.

DTO (A) = 0 + 6= 6 DTO (B) = 6 + 39= 45 DTO (C) = 45+ 20= 65 DTO

(D) = 65 + 7 = 72 DTO (E) = 72+ 8= 80 DTO (F) = 80 + 23= 103 DTO (G) = 103 + 12

= 115 DTO (H) = 115 + 8 = 123 DTO (I)= 123 + 21 =144 DTO (J) = 144 + 12=156 DTO

(K) = 156 + 14= 170

Calcul des dates au plus tard (DTA)

Elle se calcule en partant du sommet le plus haut au sommet le

plus bas d'où l'expression mathématique suivant : DTA (y) = min

[DTA (x) - d (i)]

DTA (K) = 170 - 14 =156 DTA (J) = 156 - 12 = 144 DTA (I) = 144 -

21= 123 DTA (H) = 123 - 8 = 115 DTA (G')= 115 - 12 = 103

42

|

DTA (G) =

|

103

|

-23=

|

80

|

|

DTA (F) =

|

80-

|

8= 72

|

|

|

DTA (E) =

|

72-

|

7= 65

|

|

DTA (D) = 65 - 20= 45 DTA (C) = 45- 39= 6 DTA (B) = 26- 24 = 2

DTA (A) = 6 - 6 = 0

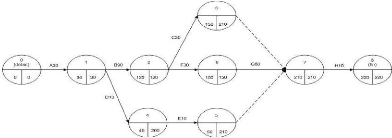

8. Graphe PERT ordonnée

Elle permet de présenter toutes les données

possibles de différentes activités (ou tâches) avec leur

date plus tôt et date plus tard. C'est sur base du DTO qu'on va permettre

de déterminer les activités non critiques et critiques tout en

connaissant le glissement du projet.

Figure III.7 : Graphe PERT Ordonnée

9. Calcul des marges 1. Calcul de marge

libre

La marge libre c'est le délai qu'on dispose pour la

mise en route d'une tâche sans passer à la date au plus tôt

de la tâche suivante. Elle se calcule avec l'expression suivante : ML (i)

= DTO (y) - DTA (x) - d (i)

ML(A) = 6 - 0 - 6 = 0 ML(B) = 45- 39 - 6 =0 ML(C) = 65 - 45 - 20

= 0 ML(D) = 72- 65 - 7 = 0 ML(E) = 80- 72 - 8 = 0 ML(F) = 103- 80-23 = 0 ML(G)

= 115 - 103- 12 = 0 ML (H)= 123 - 115 - 8 =0 ML(I) = 144 - 123 - 21 = 0

43

Il se calcul en faisant l'évaluation de tous les

coûts des différentes tâches ; les coûts sont

évalués en dollars américains.

ML(J) = 156 - 144 - 12= 0 ML(K) = 170- 156 - 14= 0

2. Calcul de marge total

La marge totale c'est le délai dont on dispose pour la

mise en route d'une tâche sans dépasser la date au plus tard de

l'étape suivante : MT (i) = DTA (y) - DTO (x) - d (i)

ML(A) = 6 - 0 - 6 = 0 ML(B) = 45- 39 - 6 =0 ML(C) = 65 - 45 - 20

= 0 ML(D) = 72- 65 - 7 = 0 ML(E) = 80- 72 - 8 = 0 ML(F) = 103- 80-23 = 0 ML(G)

= 115 - 103- 12 = 0 ML (H)= 123 - 115 - 8 =0

|

ML(I) = 144

|

- 123

|

- 21 =

|

0

|

|

ML(J) = 156

|

- 144

|

- 12=

|

0

|

|

ML(K) = 170- 156

|

- 14=

|

0

|

10. Durée totale du projet (DTP)

La durée totale du projet c'est la somme de

durée de toutes les activités qui sont dans le chemin critique et

non critique. Les activités qui sont dans le chemin critique sont : A,

B, C, D, E, F, H, I, J, K.

DTP = d (A) + d (B) + d (C) + d (D) + d (E) + d (I) + d (G) +

d (H) + d (I)+ d (J) + d (K)

DTP = 6+ 39 + 20 +7 + 8+23 + 12+ 8+ 21 + 12 + 14 = 170 jours

En évaluant nous avons remarqué que la plupart

des tâches n'admettent pas de retard dans leur exécution (A, B, C,

D, E, F, H, I, J, K). Notre projet s'étendra donc sur un délai de

170 jours ouvrable de sa date au plus tôt, dès le jour de son

exécution, en respectant la suite d'exécution des tâches

décrites par le graphe de P.E.R.T.

11. Coût total d'évaluation du projet

(CTEP)

44

CTEP = C'est la somme de tous les couts = 600 + 4500 + 700 +

900 + 800 + 3000 + 4000 + 8000 + 1500 + 6865 = 30.865 USD

IMPREVU = CTEP * 10 / 100 = 3086,5 USD

Donc CTPG = CTEP + IMPREVU = 30.865 + 3086.5 = 33.951,5USD

12. Avantages et inconvénients de la méthode

Pert

1. Avantages :

· Le graphe respecte la définition des

séquences d'un projet ;

· Les tâches sont à leur place entre les

sommets ;

· Un sommet indique que les tâches qui y arrivent

sont achevées ;

· On peut calculer directement sur le graphe ;

· Les dates de début au plus tôt ;

· Les marges libres.

2. Inconvénients

· Le graphe est difficile à dessiner à cause

des tâches fictives ;

· On ne peut pas calculer directement sur le graphe :

les dates de déwbut au plus tard ; les marges totales et certaines.

La méthode PERT bien qu'elle présente un

avantage au niveau du respect des consignes de la définition d'un projet

et ses séquences, cette méthode présente

l'inconvénient de la difficulté au niveau du dessin de son graphe

et du calcul de ses différentes marges.

45

13. Cahier de charge

N°

|

Libelles

|

Qte

|

Pu

|

Pt

|

1

|

Serrures de porte

|

4

|

100$

|

400$

|

2

|

Porte

|

8

|

300$

|

2400$

|

3

|

Capteurs de mouvement

|

10

|

200$

|

2000$

|

4

|

Rouleaux de câble coaxial

|

15

|

20$

|

300$

|

5

|

Rouleaux de câble torsadé

|

15

|

30$

|

450$

|

6

|

Rouleaux de fibre optique

|

10

|

400$

|

4000$

|

7

|

Ethernet sur coutant porteur

|

10

|

80$

|

800$

|

8

|

Passerelle

|

1

|

300$

|

300$

|

9

|

Point d'accès sans fil

|

2

|

250$

|

500$

|

10

|

Ethernet

|

5

|

40$

|

200$

|

11

|

Routeur

|

2

|

150$

|

300$

|

12

|

Ventilateur

|

7

|

200$

|

1400$

|

13

|

Détection de fumée

|

10

|

190$

|

1900$

|

14

|

Détection de température

|

10

|

200$

|

2000$

|

15

|

Smartphone

|

2

|

700$

|

1400$

|

16

|

Lampe

|

30

|

30$

|

900$

|

17

|

Porte de garage

|

1

|

2500$

|

2500$

|

18

|

Fenêtre

|

15

|

100$

|

1500$

|

19

|

Cafetière

|

2

|

80$

|

160$

|

20

|

Camera

|

25

|

100$

|

2500$

|

21

|

Sirène

|

3

|

200$

|

6000$

|

21

|

Thermostats intelligents

|

4

|

150$

|

600$

|

Coût total

|

32.510$

|

|

Tableau III.2 : CAHIER DE CHARGE

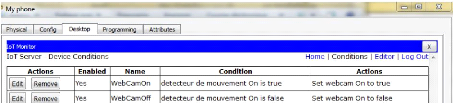

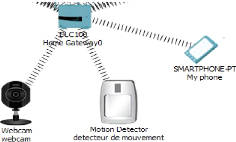

III.6 Simulation

III.6.1 Schéma global du contrôle

à distance de la maison intelligente

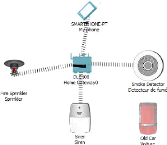

L'ajout des éléments nous a permis de concevoir

une maison intelligente pour l'handicape avec un système de commande

à distance. Après configuration de certains les

éléments, la connexion de la maison intelligente de la handicape

est faite par un Smartphone (My Phone) via la passerelle maison.

46

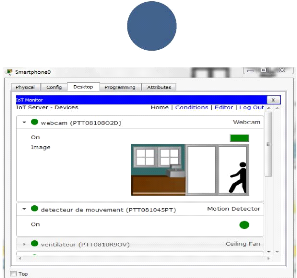

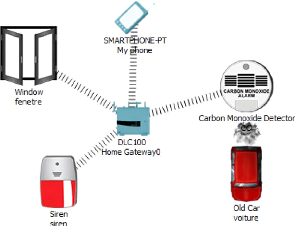

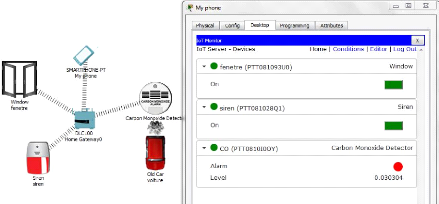

Figure III.6 : schéma globale.

Source : configuration packet tracer par

moi-même

Figure III.7 : Les éléments du Smart

Home dans Smart Phone.

Source : configuration packet tracer par

moi-même

47

Figure III.9 : Configuration de la passerelle

domestique. Source : configuration packet tracer par moi-même

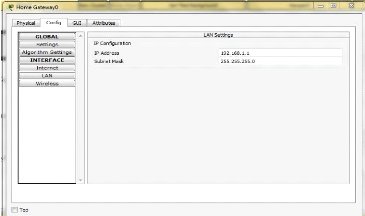

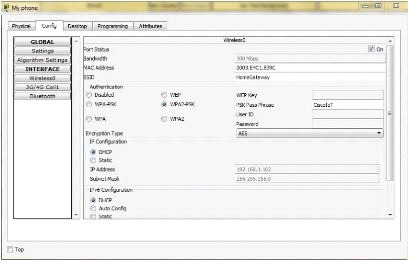

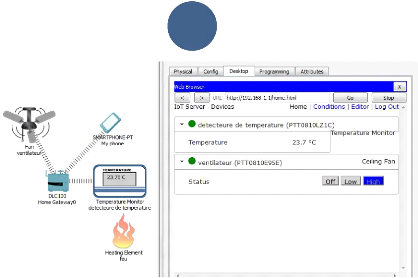

III.6.2. Configuration de la passerelle domestique

(Home Gateway)

- Sélectionner le périphérique Home

Gateway.

- Cliquer sur configure puis sur l'icône `LAN' et

ajouter une passerelle domestique. (Ip adresse : 192.168.1.1)

- Cliquer sur l'icône Wireless et changer le SSID en

`HomeGateway' Cliquez sur WPA2-PSK et taper `CiscoIoT'.

Figure III.8 : Configuration de la passerelle

domestique.

Source : configuration packet tracer par

moi-même

48

49

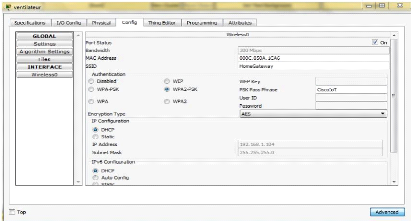

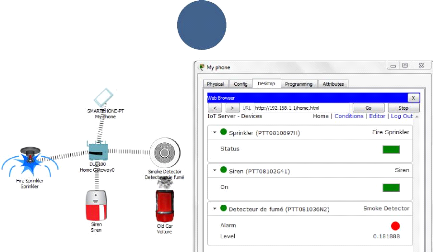

III.6.3. Configuration du récepteur distant le

Smart Phone

Pour configurer le smart phone, nous avons suivi les

étapes suivantes :

- Ajouter le smart phone.

- Cliquer sur l'icône Wireless et changer le SSID en

`HomeGateway' Cliquez sur WPA2-PSK et taper `CiscoIoT'.

Figure III.10 : Configuration du récepteur

distant.

Source : configuration packet tracer par moi-même

III.6.4. Configuration des objets intelligents de

notre système

Après la configuration du Home Gateway et le Smart Phone

on ajoute les périphériques suivants :

· Fan (ventilateur)

· Window (fenêtre)

· Door (porte)

· Montion Detector (détecteur de

mouvement)

· Garage Door (porte de garage)

· Light (lumière)

· Smoke Detector (détecteur de

fumée)

· Temperature Monitor (moniteur de

température)

· Webcam (camera)

? Siren (sirène)

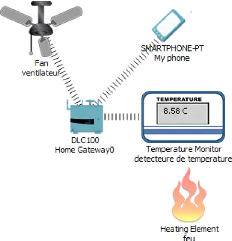

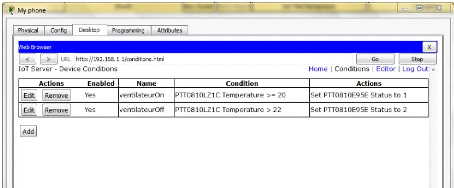

? Café (cafetière)